- 9 Kas 2021

- 33

- 1

- 34

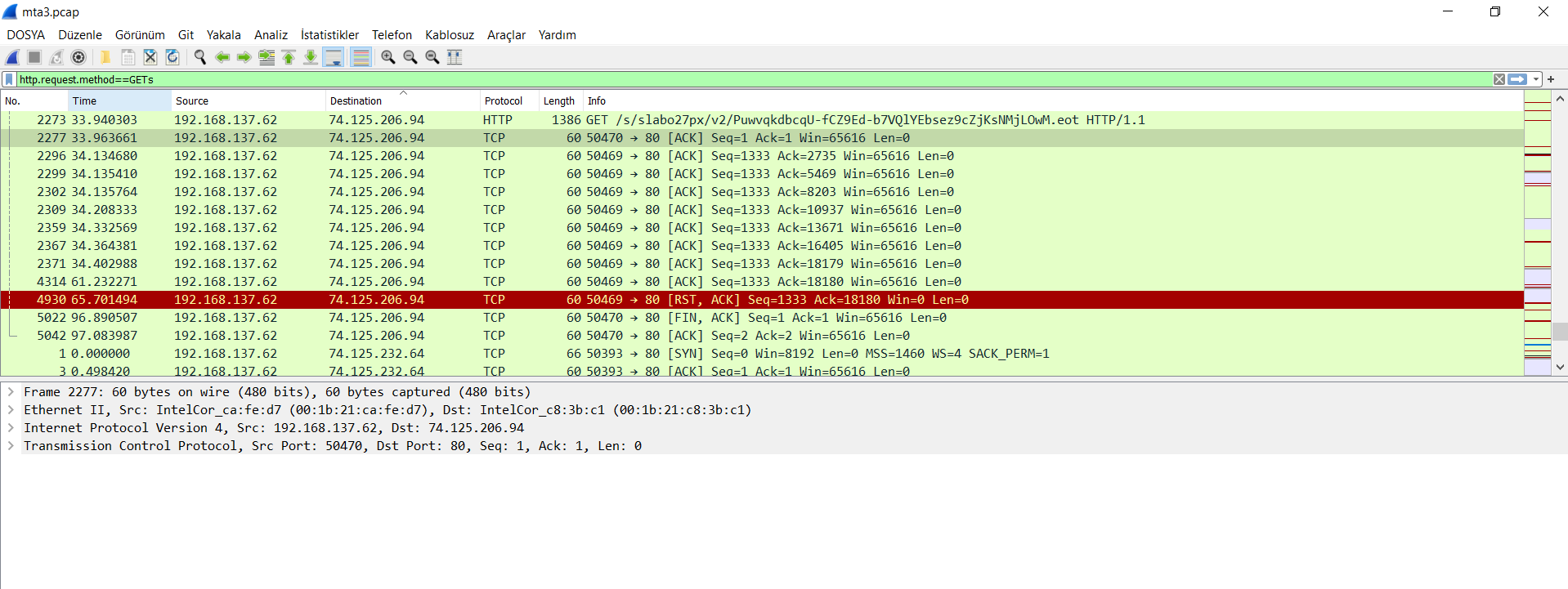

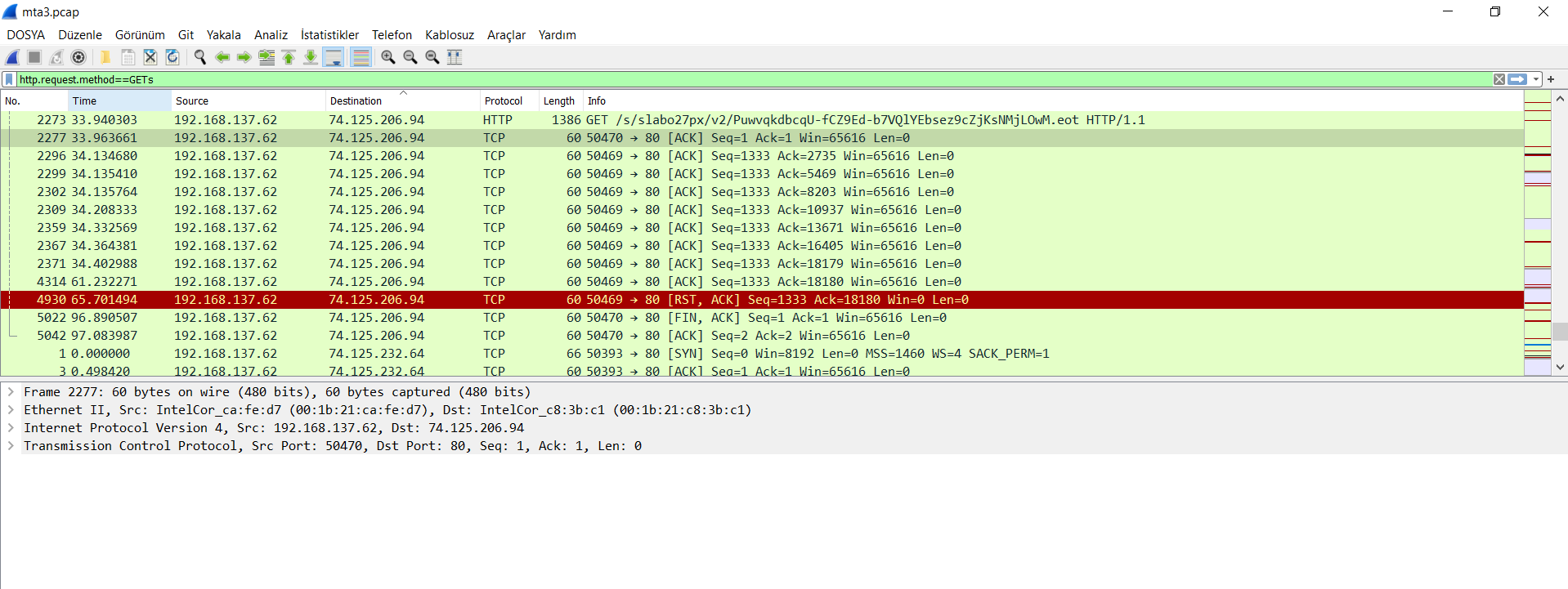

1. Soru: What is the IP address of the infected Windows host?

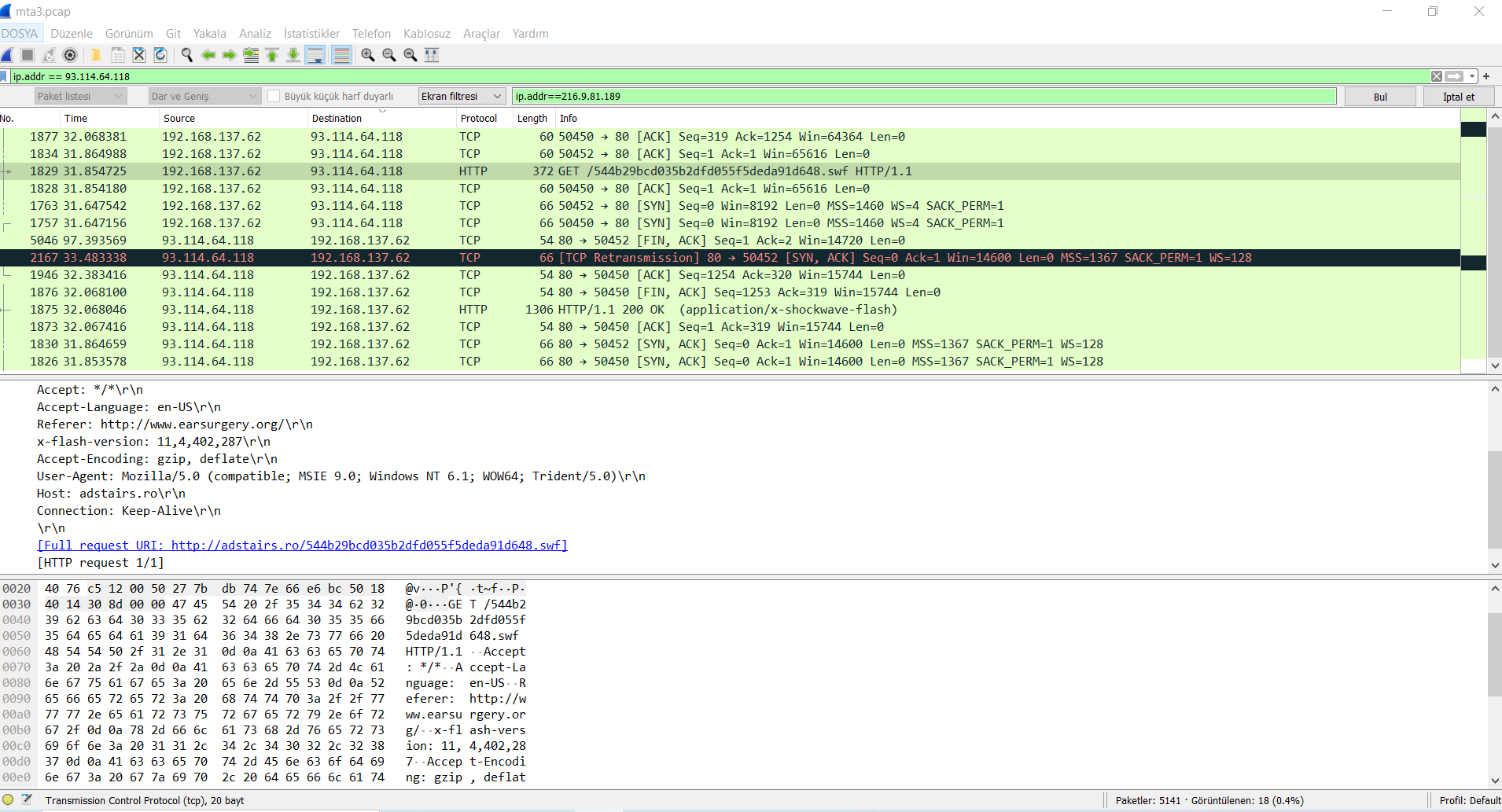

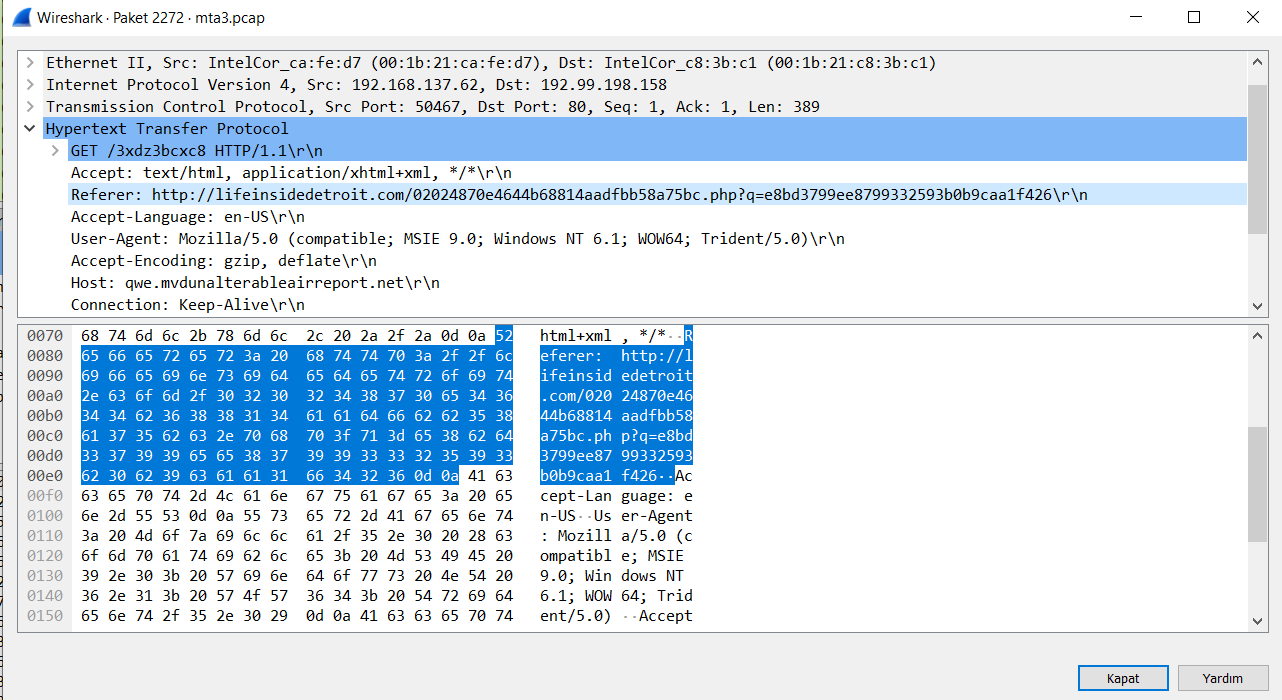

“http.request.method == GET” ile bize dönen get isteklerini buluyoruz. 80 portu olduğuna göre malware’in internet sayfasından kaynaklandığını gösteriyor. Soruda bize virüs bulaşmış ip adresini sorduğu için source kısmındaki ip adresi aradığımız cevap.

Cevap: 192.168.137.62

2. Soru: What is the Exploit kit (EK) name? (two words)

Soruda ilk harfi vermesi ve web üzerinden kötü niyetli bir yük gönderimi planlandığı için en mantıklı ve doğru cevap Angler EK olacaktır

3. Soru: What is the FQDN that delivered the exploit kit?

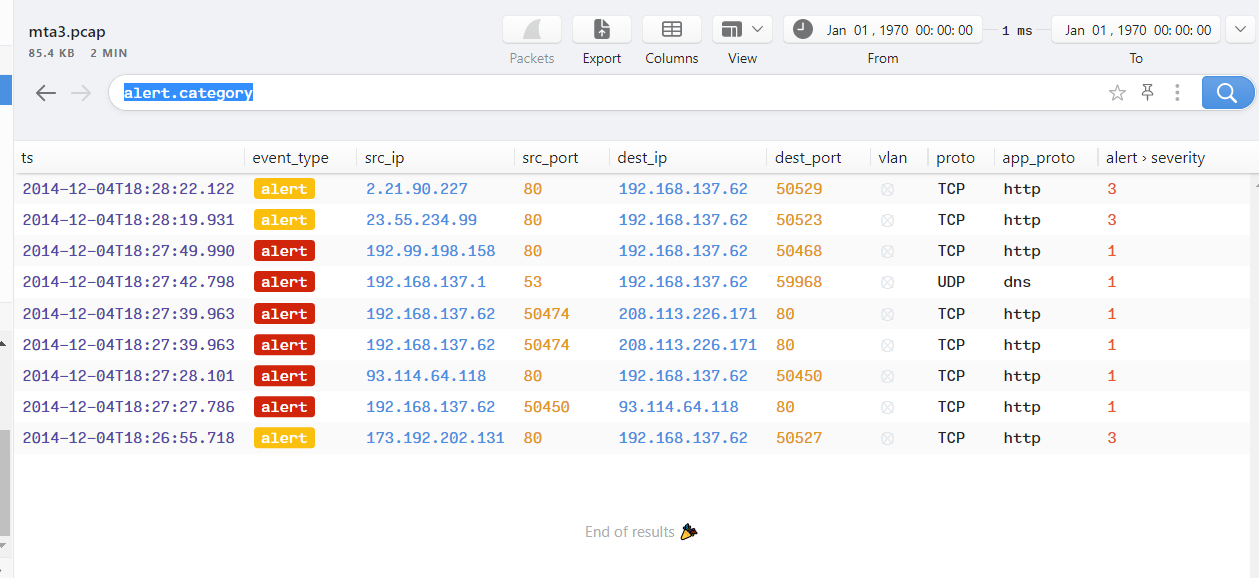

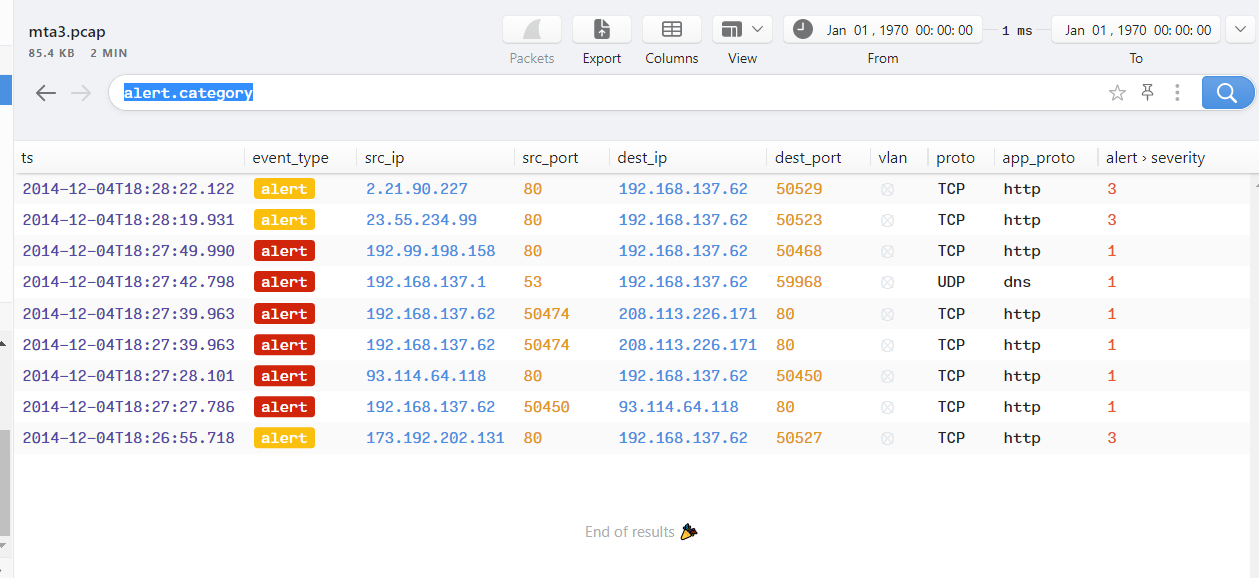

BrimSecurity’de pcap dosyamızda alertleri kontrol ettiğimizde hangi iplerden saldırıya uğramış olduğunu görürüz.

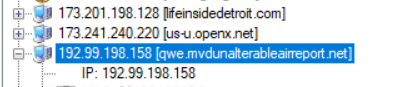

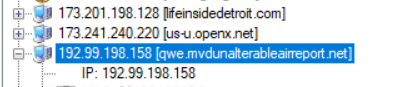

192.99.198.158 ip si qwe.mvdunalterableairreport.net aittir.

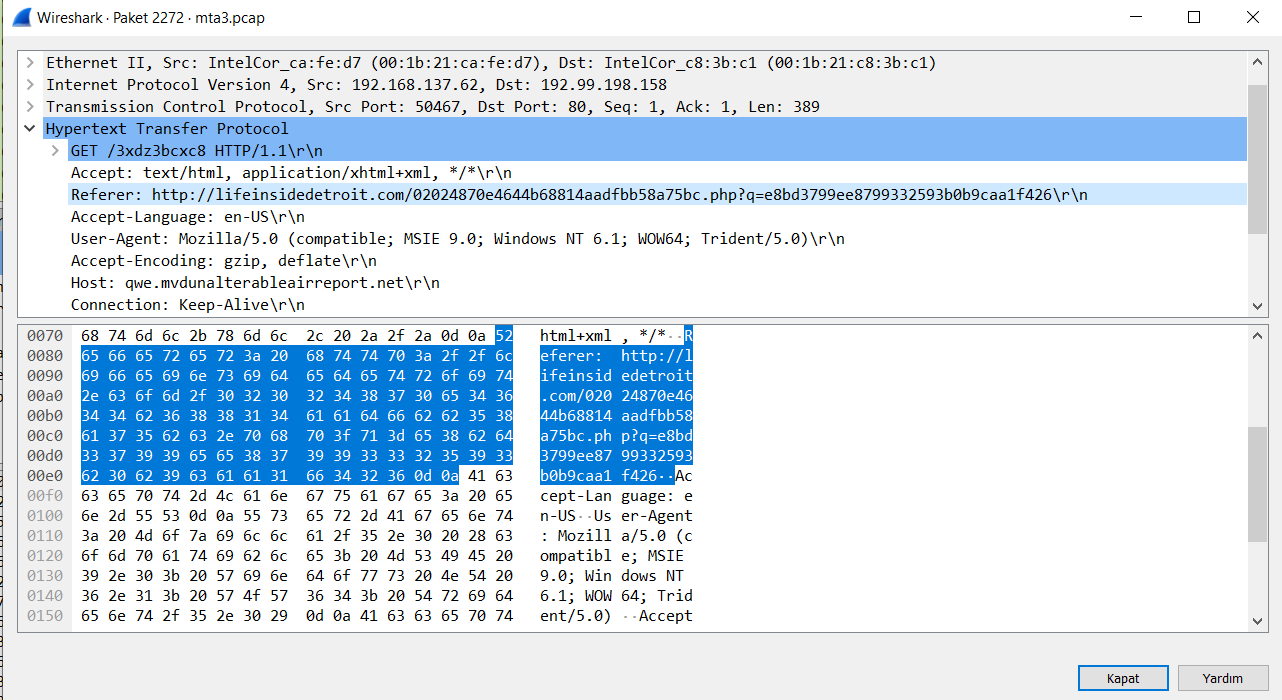

4. Soru: What is the redirect URL that points to the exploit kit landing page?

Zararlı domain name’i bir önceki soruda bulmuştuk. Zararlı domaine yapılan get isteğinde sizi yönlendirdiği sayfa landing pagedir. Yani sorunun cevabı:

5. Soru: What is the FQDN of the compromised website?

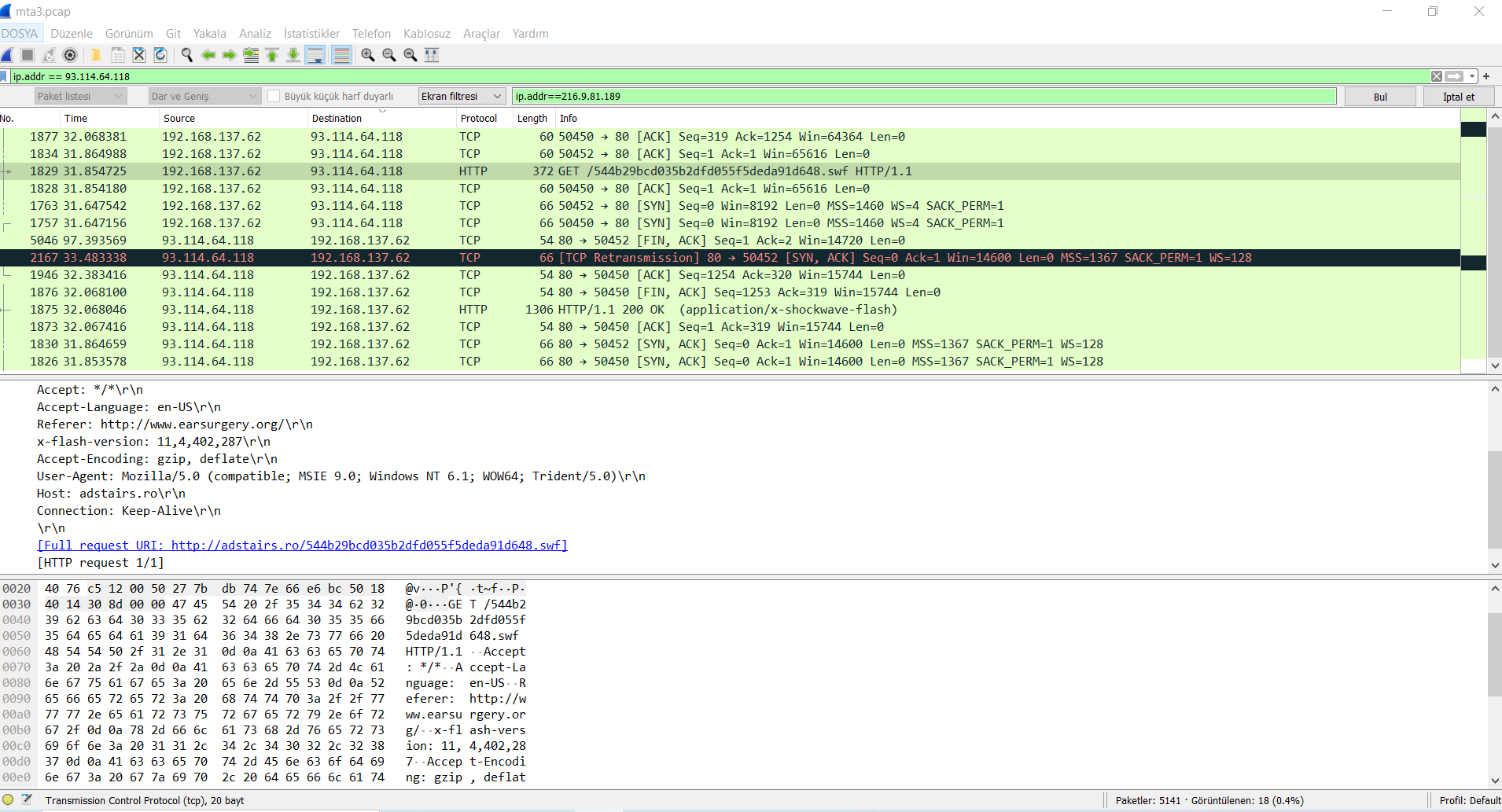

Öncelikle soru e ile başlamış, http isteklerini de incelediğimizde .swf – internet sitelerine flash kullanarak gömülmüştir. Adstairs.ro adresi earsurger.com’a refer ediyor.

Malware’e mağruz kalmanıza sebep olan websitesinin domain adı: earsurgery.org

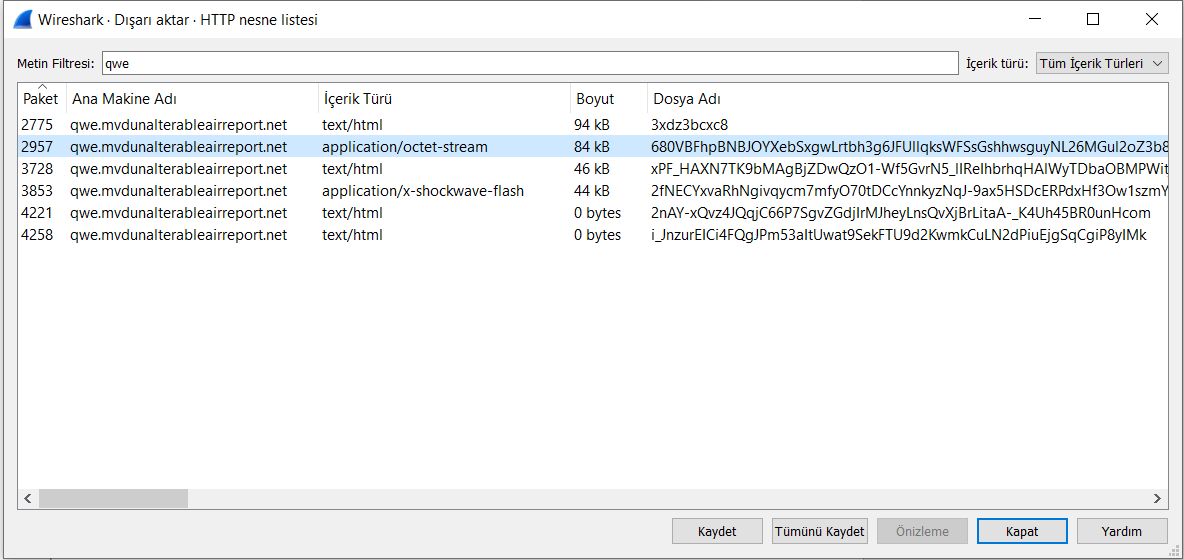

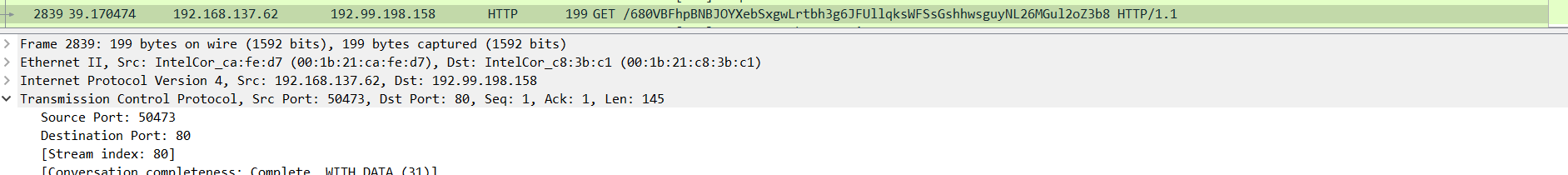

6. Soru: Which TCP stream shows the malware payload being delivered? Provide stream number?

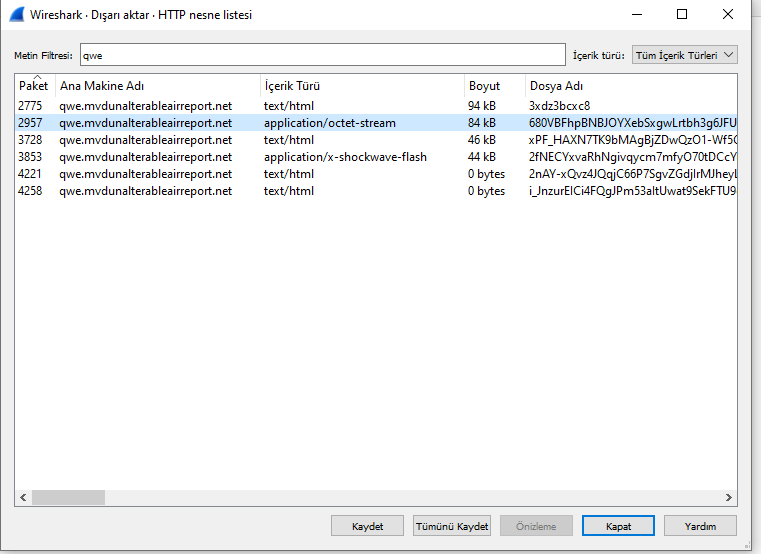

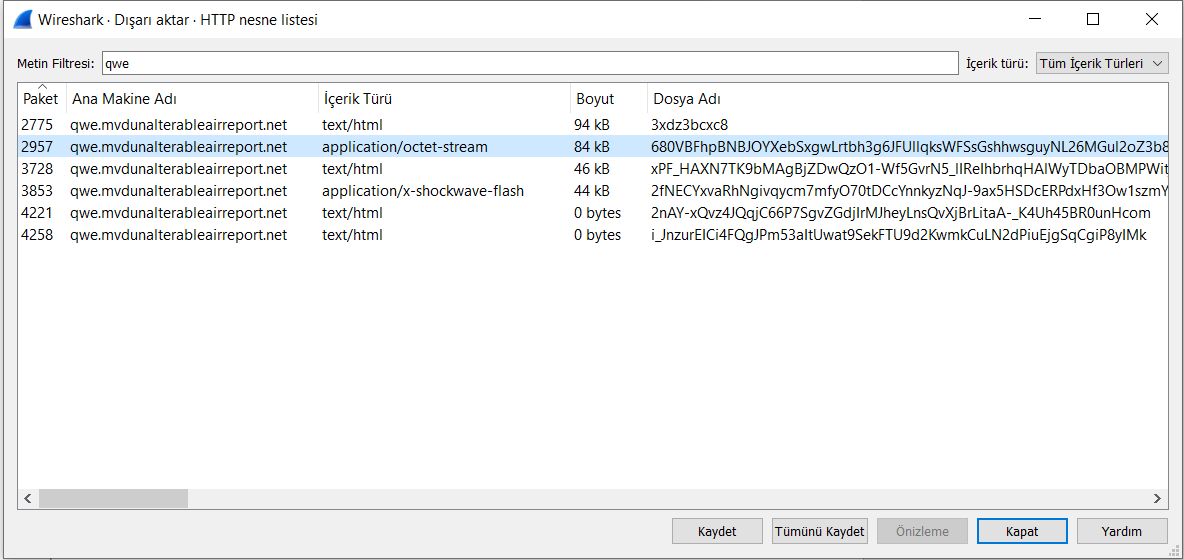

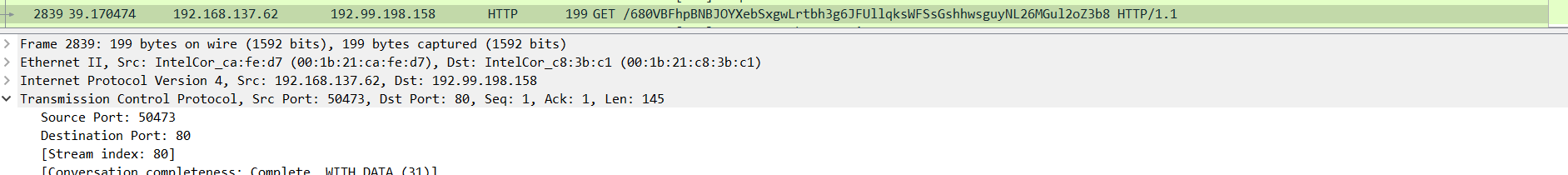

Octet-stream ile teslim edilen paketi bulduk. Dosya adını wireshark’da arayalım.

Get isteğinin döndüğünde eşleşen dosya adı tcp:80 portuymuş. Virustotal’a de bu dosyayı yüklediğizde zararlı dosyalardan birini tespit ettiğimizi kanıtlamış olduk.

Cevap: 80

7. Soru: What is the IP address of the C&C server?

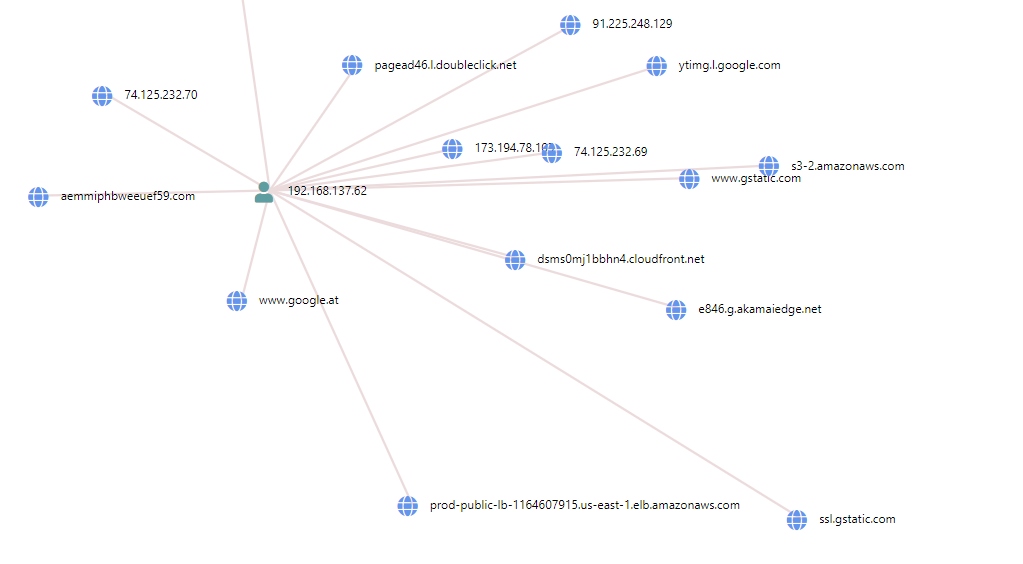

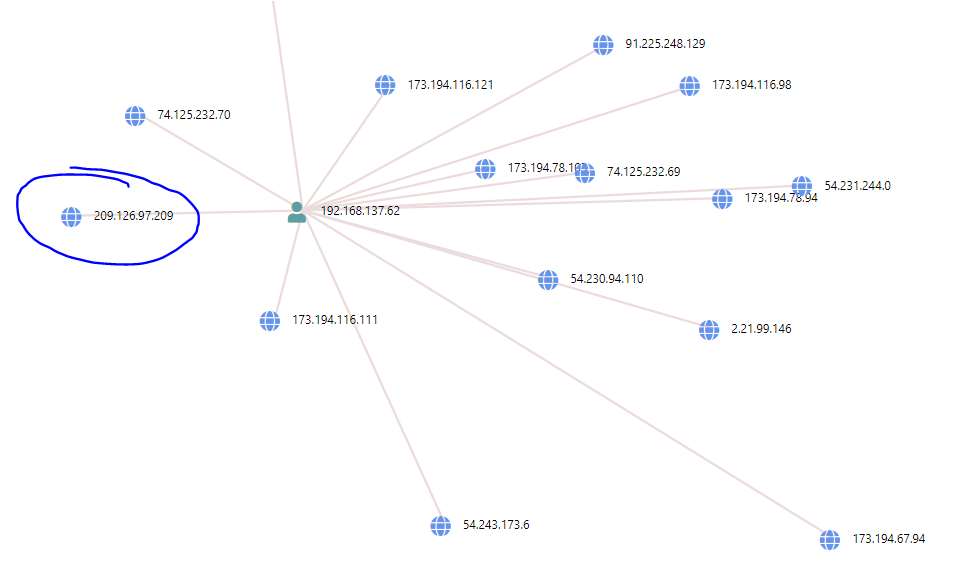

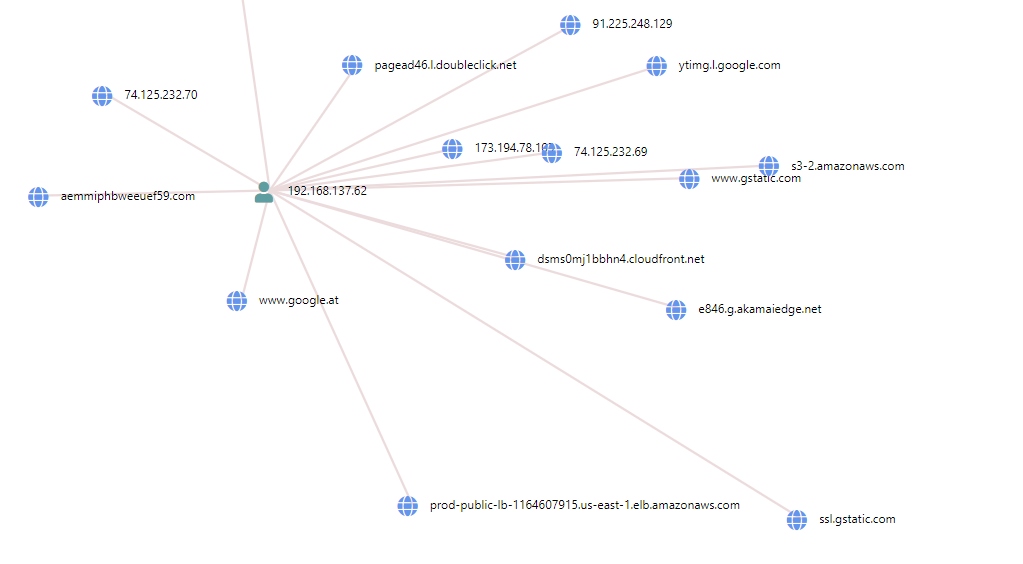

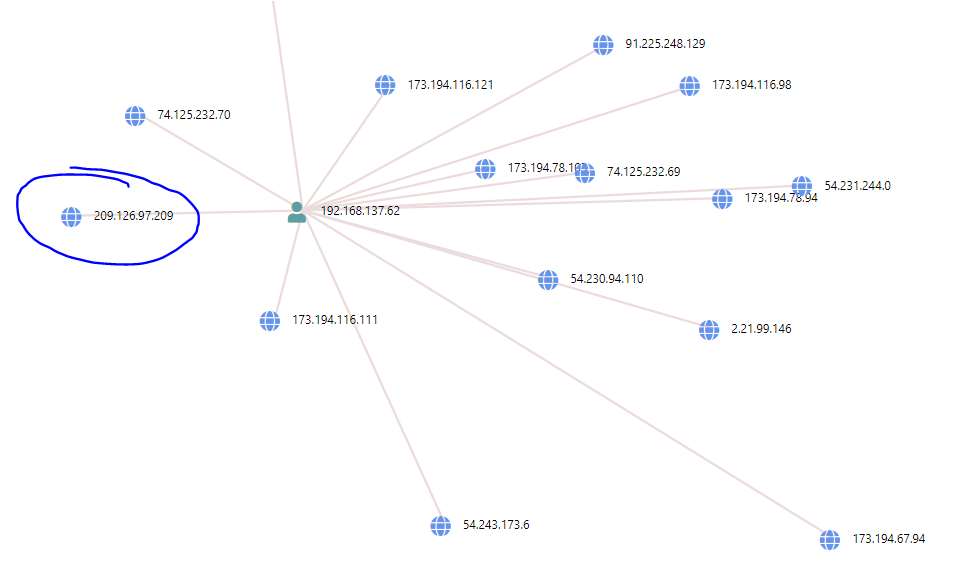

apackets.com sitesinden pcap dosyamızı analiz ettiğimizde Network kısmının altında iki resmi karşılaştırınca zararlı virüsü dağıtmak için kullanılan ip adresini ad farkından tespit edebiliriz.

ilk görsel:

ikinci görsel:

Cevap: 209.126.97.209

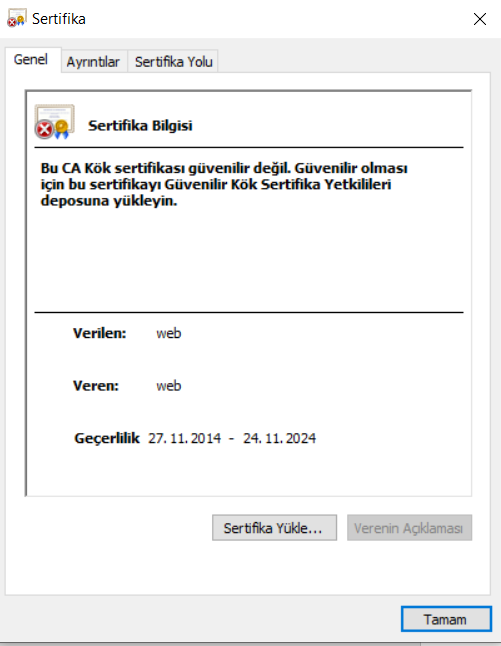

8. Soru: What is the expiration date of the SSL certificate?

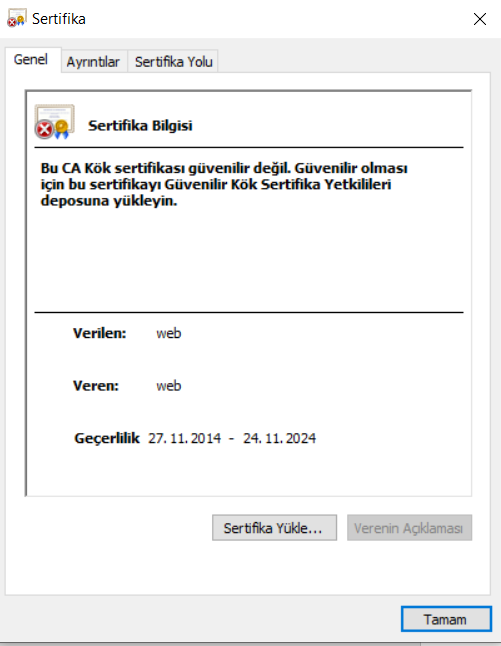

Bir önceki soruda bulduğumuz ip adresini NetworkMiner’ın file kısmında dns adıyla aratıp .cer dosyasını bulalım. Bulduğuzda karşımıza çıkan dosyalardan herhangi birine tıklayıp dosyayı aç dediğimizde sertifika bilgisine ulaşırız.

Cevap: 24/11/2024

SORULARIN DEVAMI

9. Soru Cyberdefenders'ta iptal edilmiş.

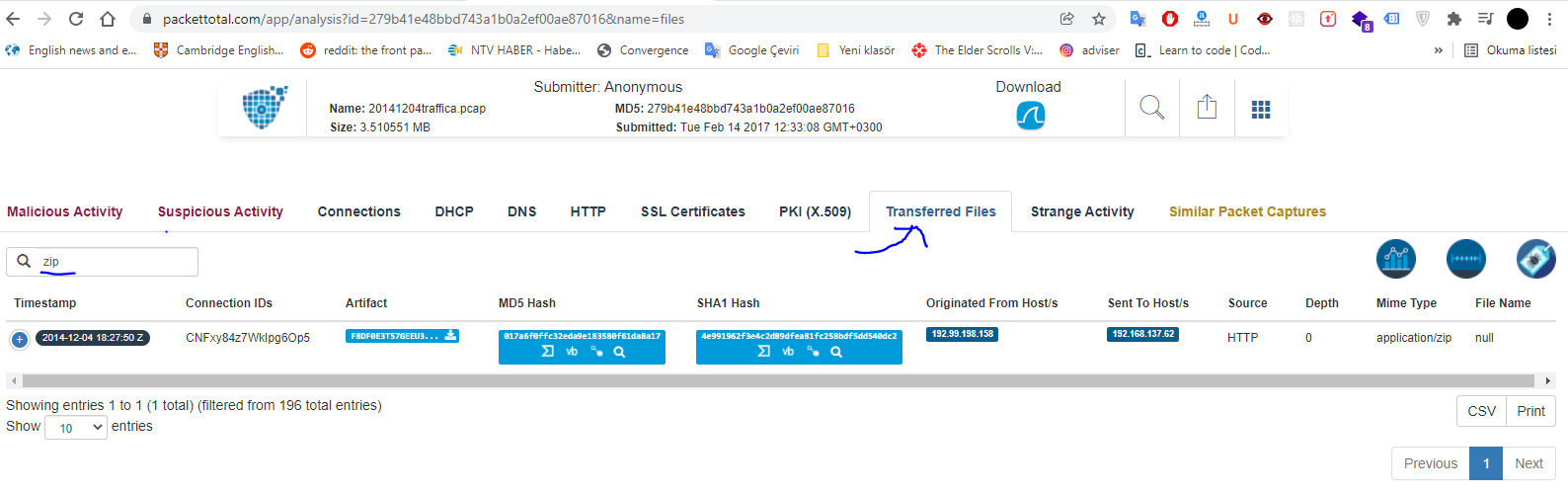

10. Soru: The malicious domain served a ZIP archive. What is the name of the DLL file included in this archive?

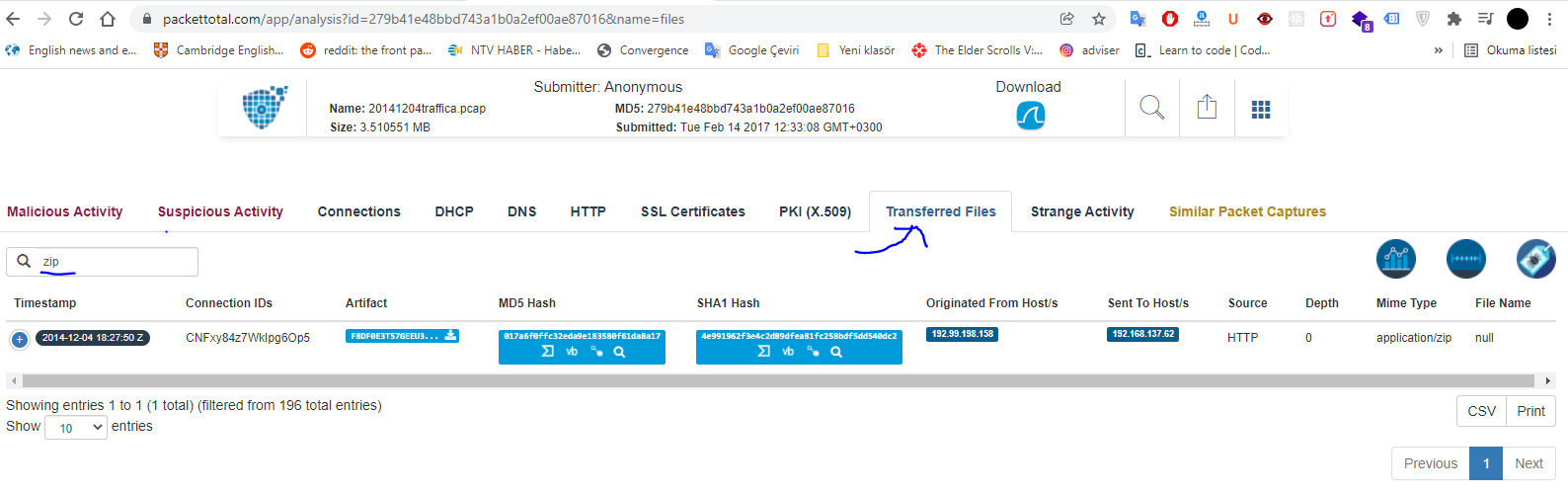

Zip dosyasını bulmak için transfer edilmiş dosyaları tespit etmemiz lazım. Bunun için en kolay yolu packettotal üzerinde “Transferred Files” kısmında bulabiliriz. Aradığımız dosya .zip uzantılı olduğu için zip dosyasını search kısmından aratıyoruz. Bulduğumuz dosyayı indiriyoruz.

Dosyayı açtığımızda dll uzantılı dosyanın ismi ve sorunun cevabı: icVsx1qBrNNdnNjRI.dll

11. Soru: Extract the malware payload, deobfuscate it, and remove the shellcode at the beginning. This should give you the actual payload (a DLL file) used for the infection. What's the MD5 hash of the payload?

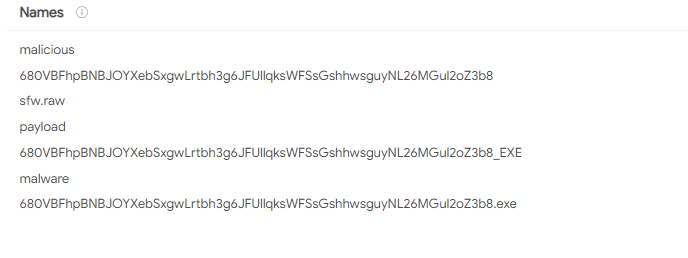

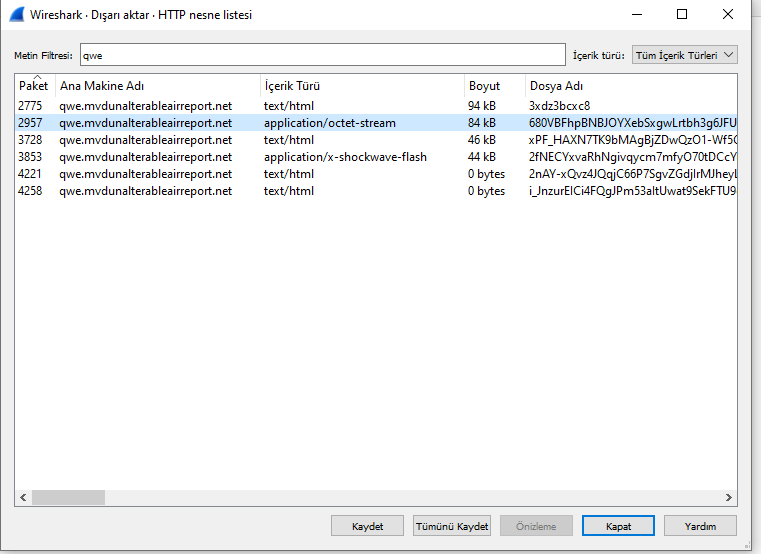

6. soruda teslim edilen paketi bulmuştuk. Yine aynı şekilde wireshark kullanarak http nesnelerinden qwe.mvdunalterableairreport.net – octet stream tespit edilen paketi bulmuştuk. Bu dosyayı kaydediyoruz.

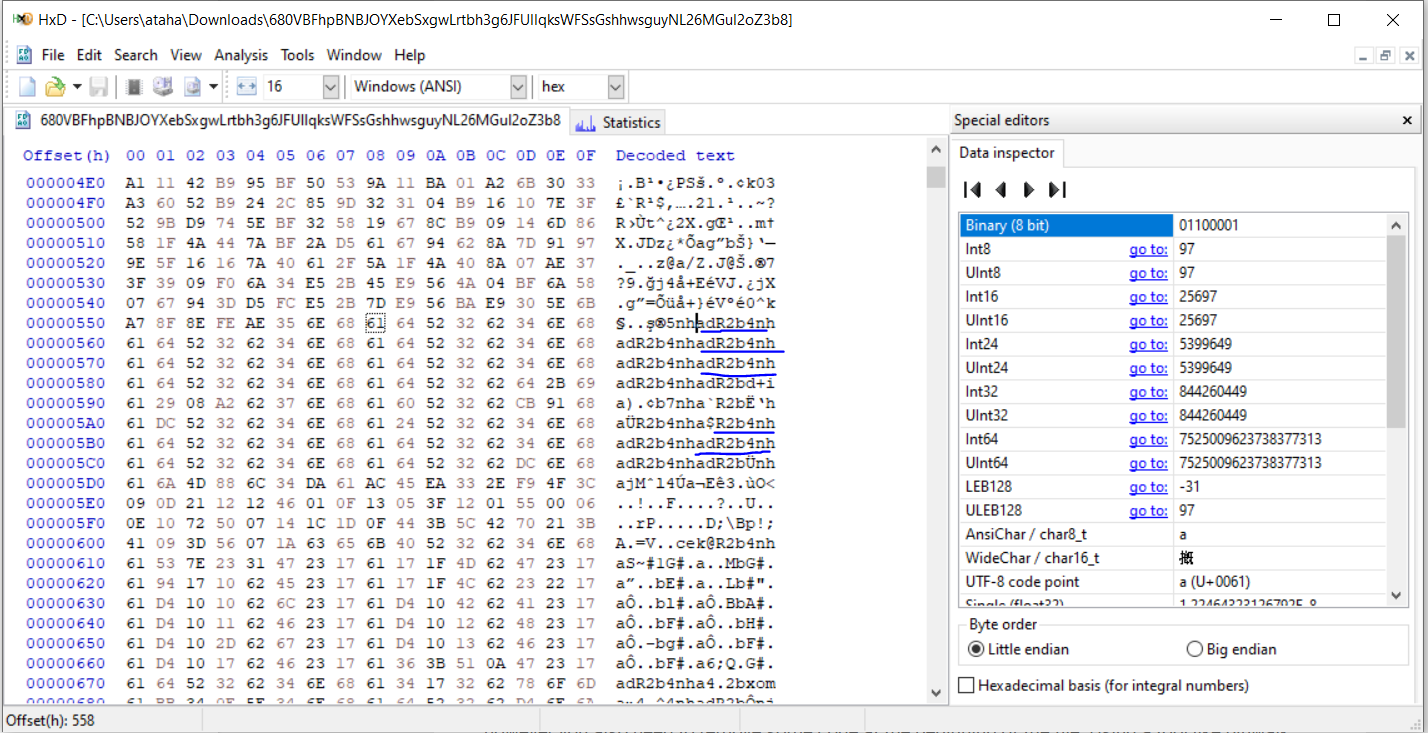

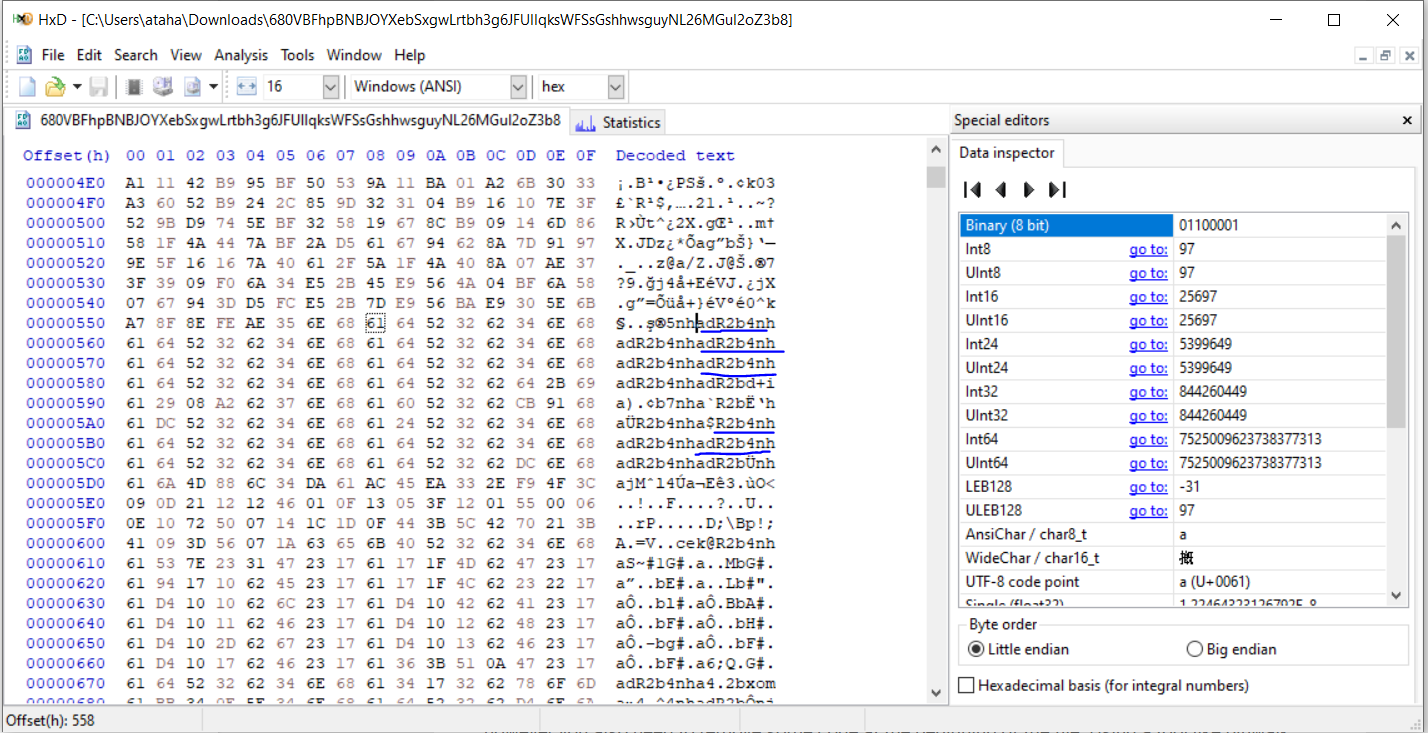

Kaydettiğimiz dosyayı HxD editör üzerinde açıp incelediğimizde “adR2b4nh” sürekli tekrar ettiğini görüyoruz.

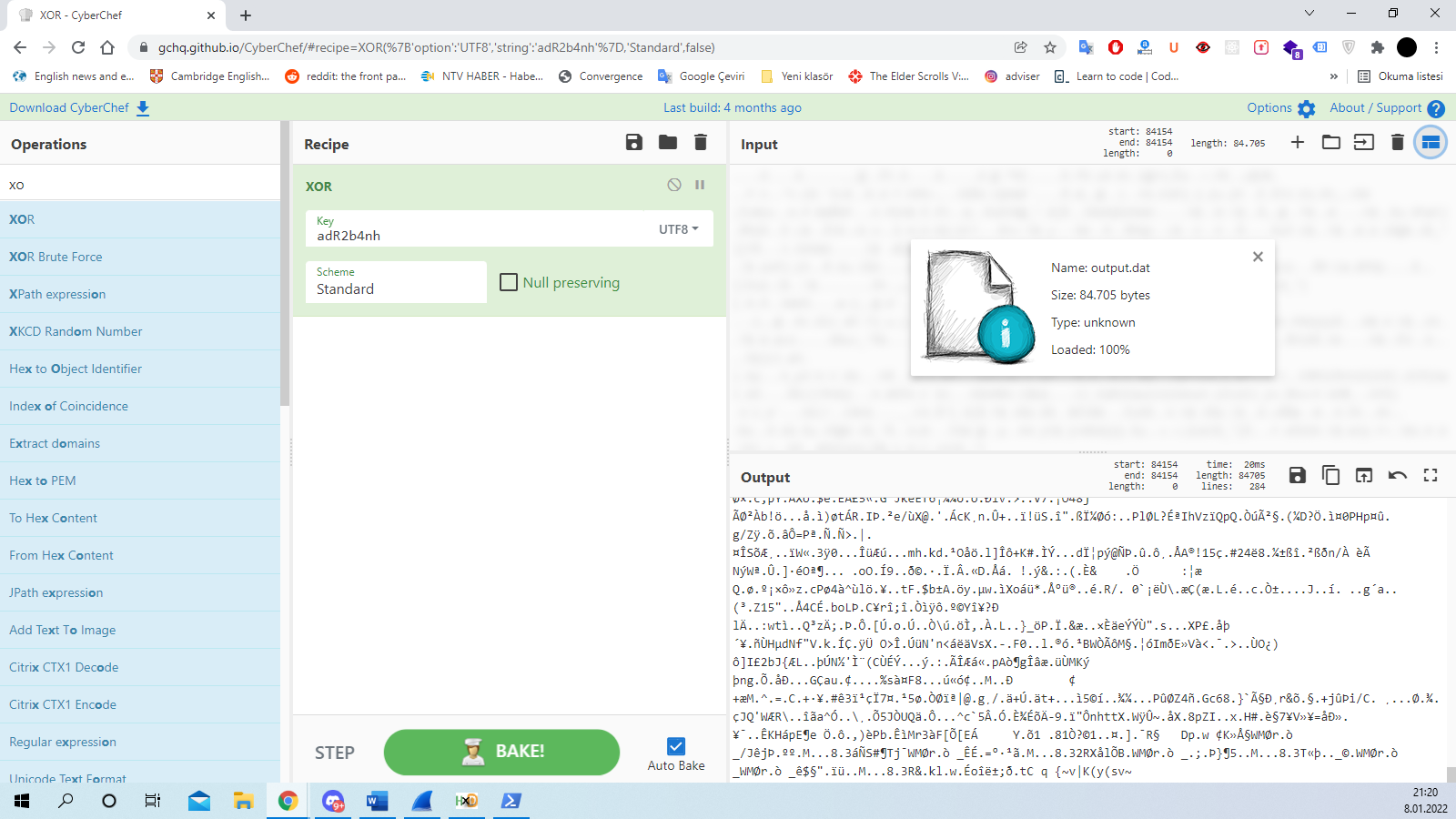

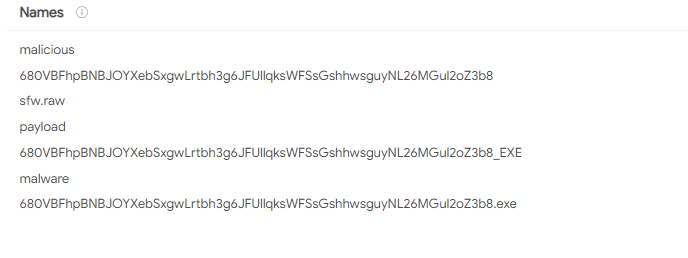

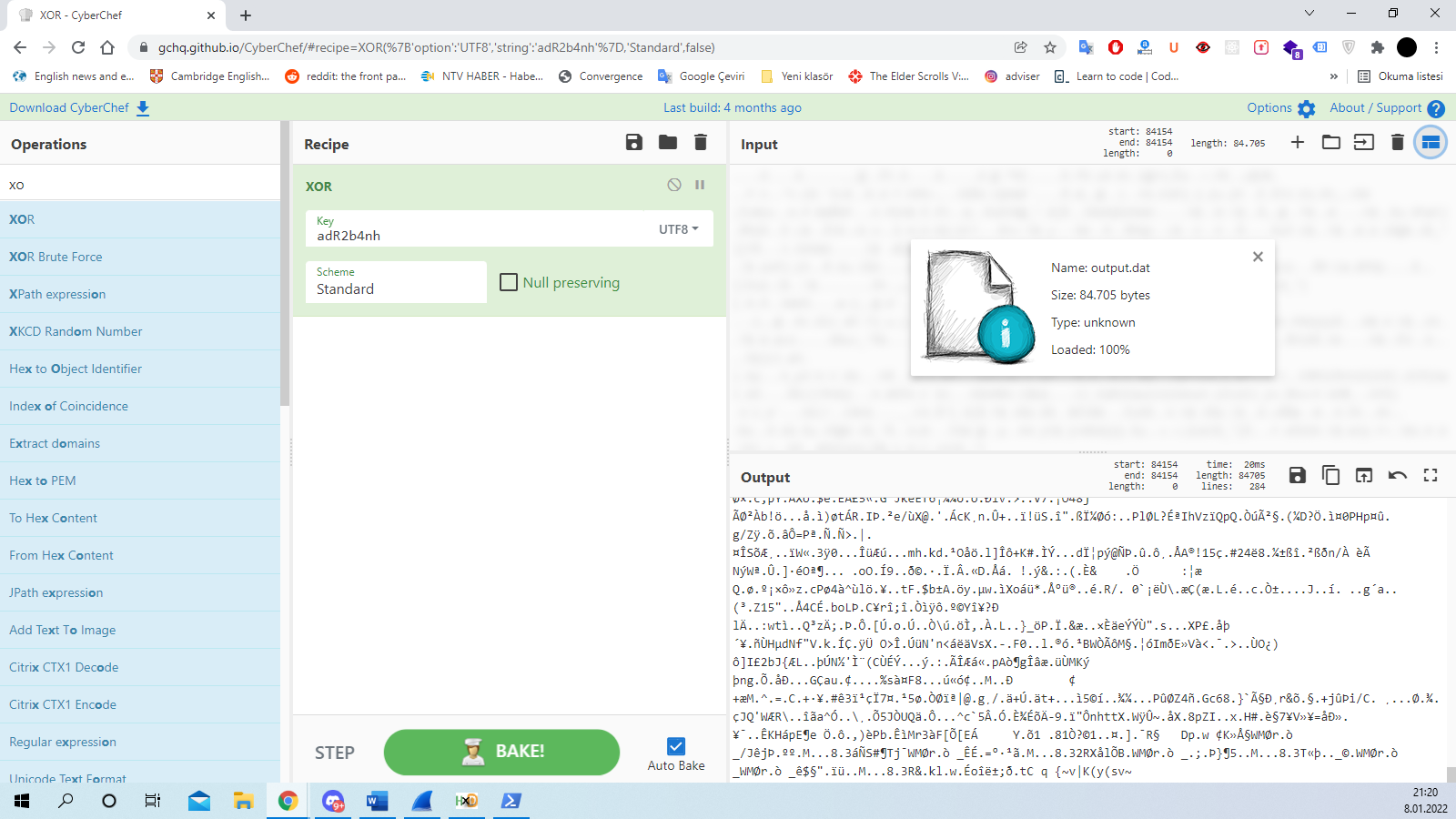

Dosyanın kodunu cyberchef ile çözebiliriz. Key değerimizi ve daha önce wiresharkdan export ettiğimiz “680VBFhpBNBJOYXebSxgwLrtbh3g6JFUllqksWFSsGshhwsguyNL26MGul2oZ3b8” dosyasını input olarak girip dosyanın kodunu çözüp ve amacımıza ulaşmak için binwalk kullanarak sadece DLL kısmını çıkartıyoruz.

Md5 hash değerini bulmak için çıkarttığımız dosyayı virustotal’e yükleyerek details kısmında cevabı elde ederiz: 3dfa337e5b3bdb9c2775503bd7539b1c

12. Soru: What were the two protection methods enabled during the compilation of the PE file? (comma-separated)

11.soruda cyberchef ile çözdüğümüz ve çıkarttığımız dosya ile bu soruyu yine kolaylıkla çözebiliriz. Sadece ek olarak elde ettiğimiz dosyayı winchecksec ile taradığımızda soruda da ipucunu gördüğümüz SEH ve Canary cevabını buluruz.

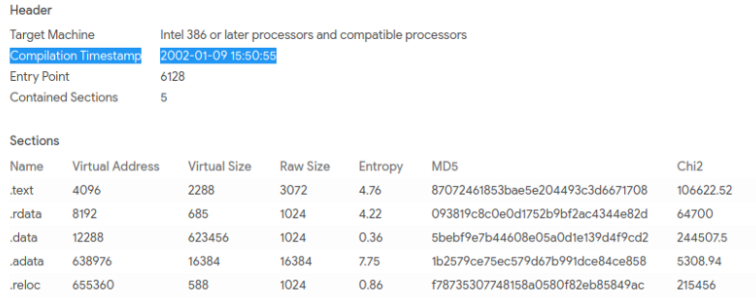

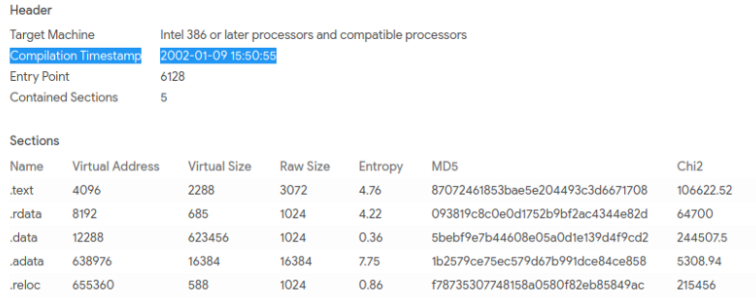

13. Soru: When was the DLL file compiled?

Bu soruda 11. soru ile bağlantılı. Daha önce hash değerini bulmuştuk. Aynı dosya için bu sefer bizden tarih bilgisi isteniyor

Virustotal’den aynı şekilde details kısmında cevabı buluruz, istenilen formatta cevap: 09/01/2002

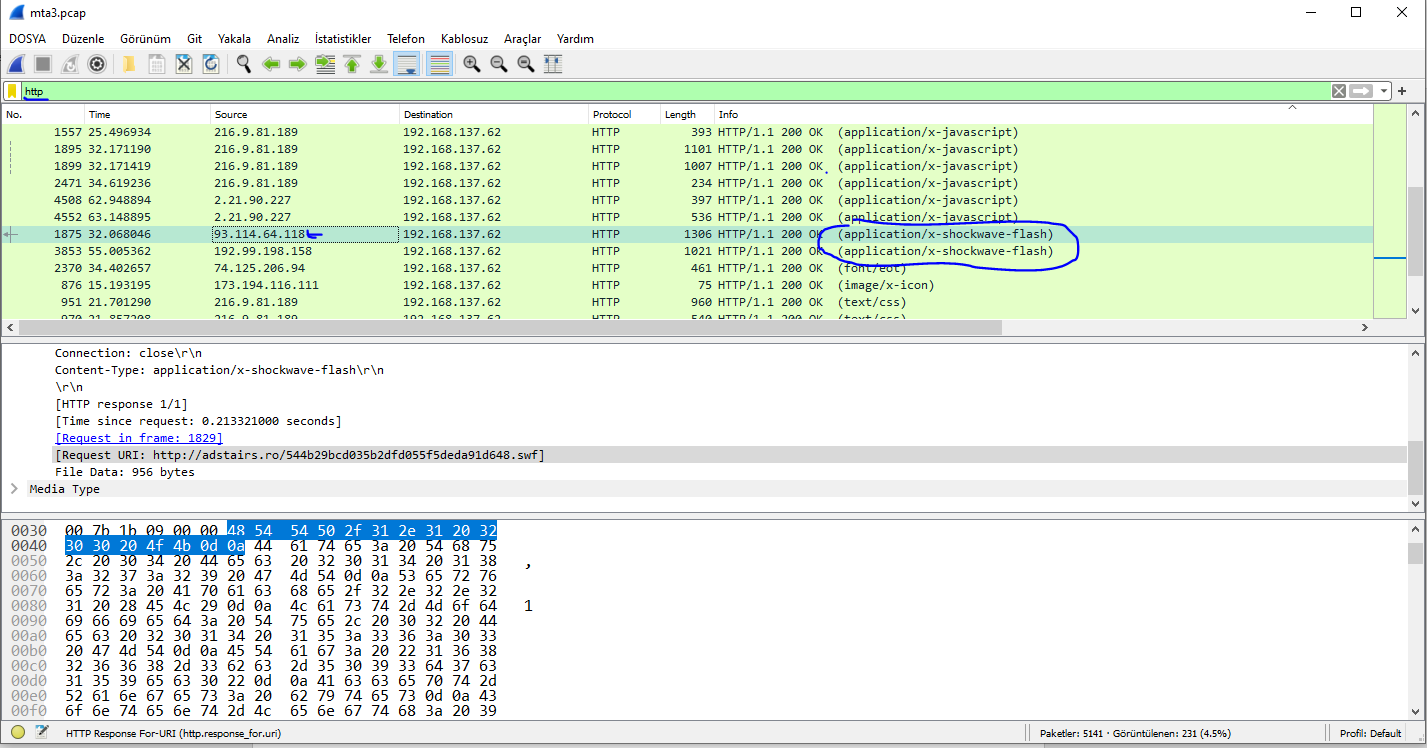

14. Soru: A Flash file was used in conjunction with the redirect URL. What URL was used to retrieve this flash file?

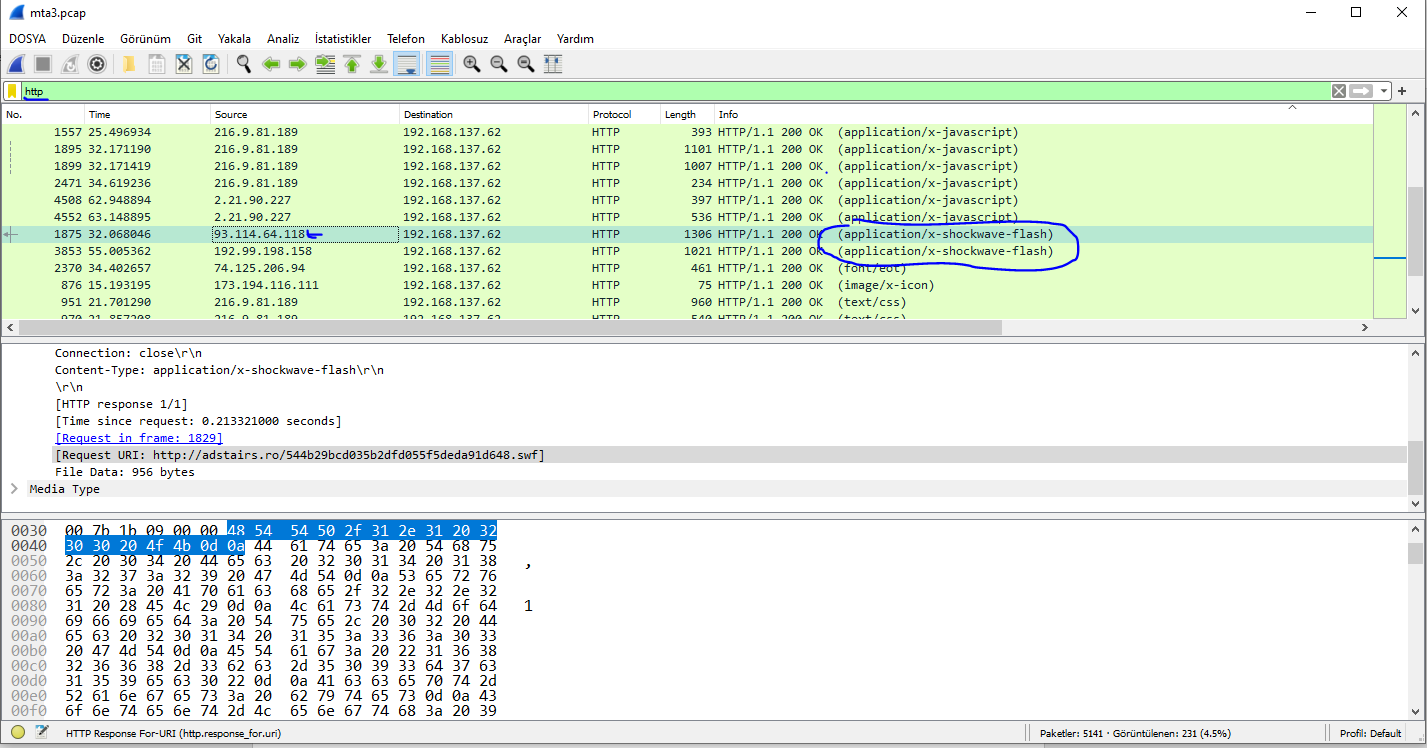

Flash file dosyasını görmek için ilk önce 6.sorudaki görsele tekrar bakmanızı öneririm. application/x-shockwave-flash, wireshark üzerinde http requestleri üzerinde inceleyeceğimiz kısım burası olmalı.

Soruda bizden redirect URL için istemiş. Eğer bu detay olmasaydı muhtemelen diğer kısmı seçecektik. Redirect URL üzerinde conjuction kullanılan flash file uzantısı ve cevap: http://adstairs.ro/544b29bcd035b2dfd055f5deda91d648.swf

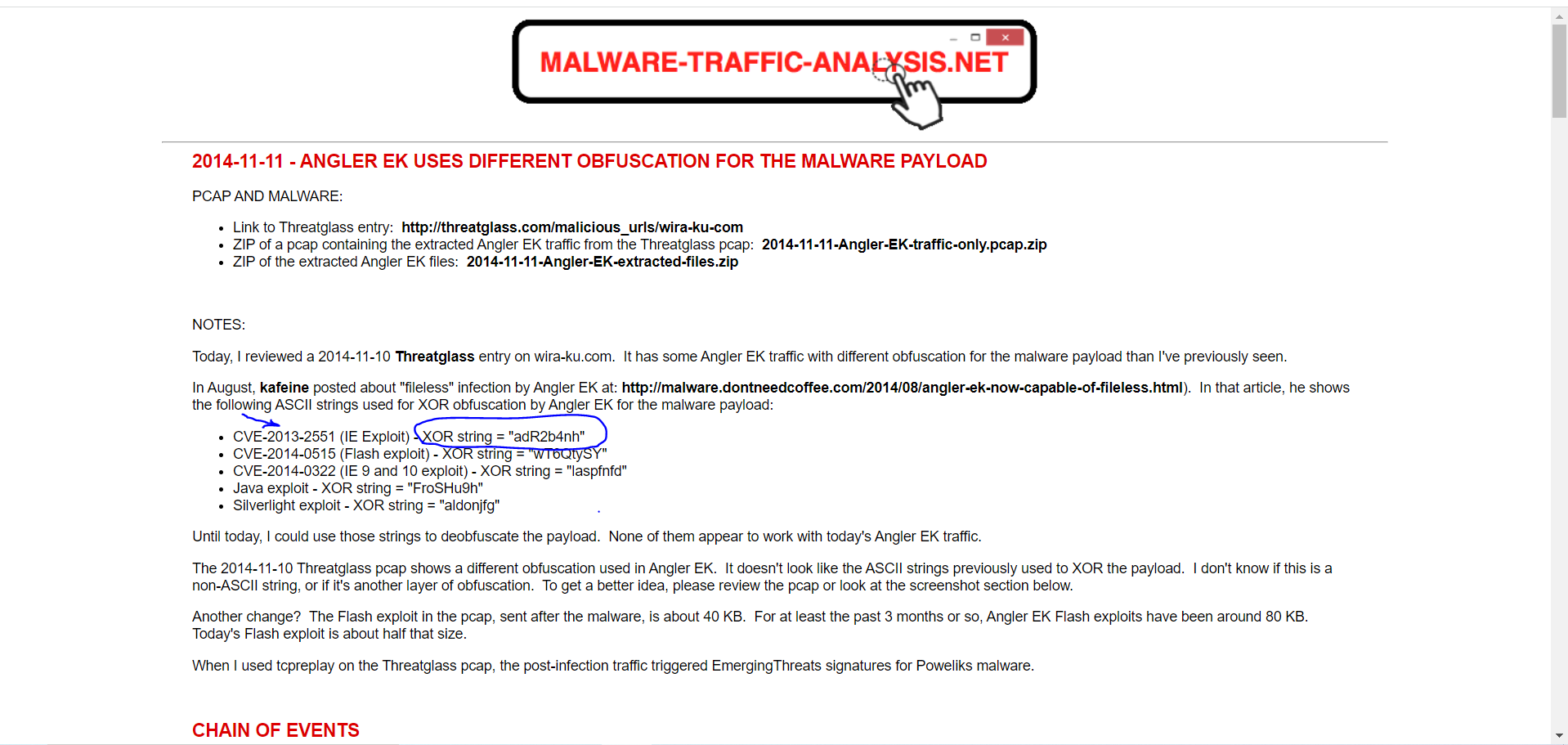

15. Soru: What is the CVE of the exploited vulnerability?

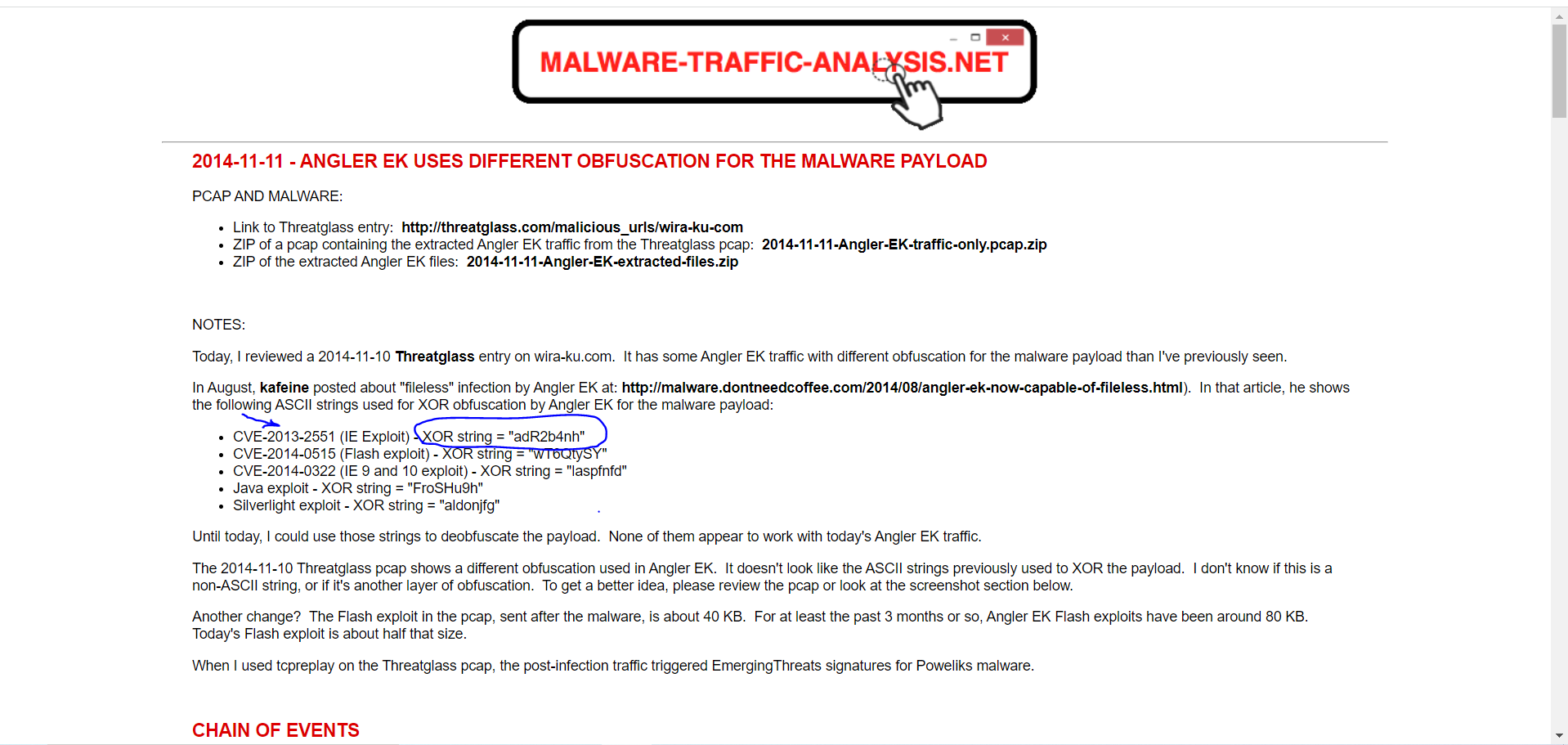

Aslında bu sorunun en zor kısımlarını çok daha önce yaptık. CVE, bilinen güvenlik yazılım açıklıklarını tanımlayan bir sözlük gibi düşünebiliriz. Yapmamız gereken tek şey exploitin adını ve HxD’de tespit ettiğimiz tekrarlayan adR2b4nh ile birlikte google'da aratmak.

Cevap: CVE-2013-2551

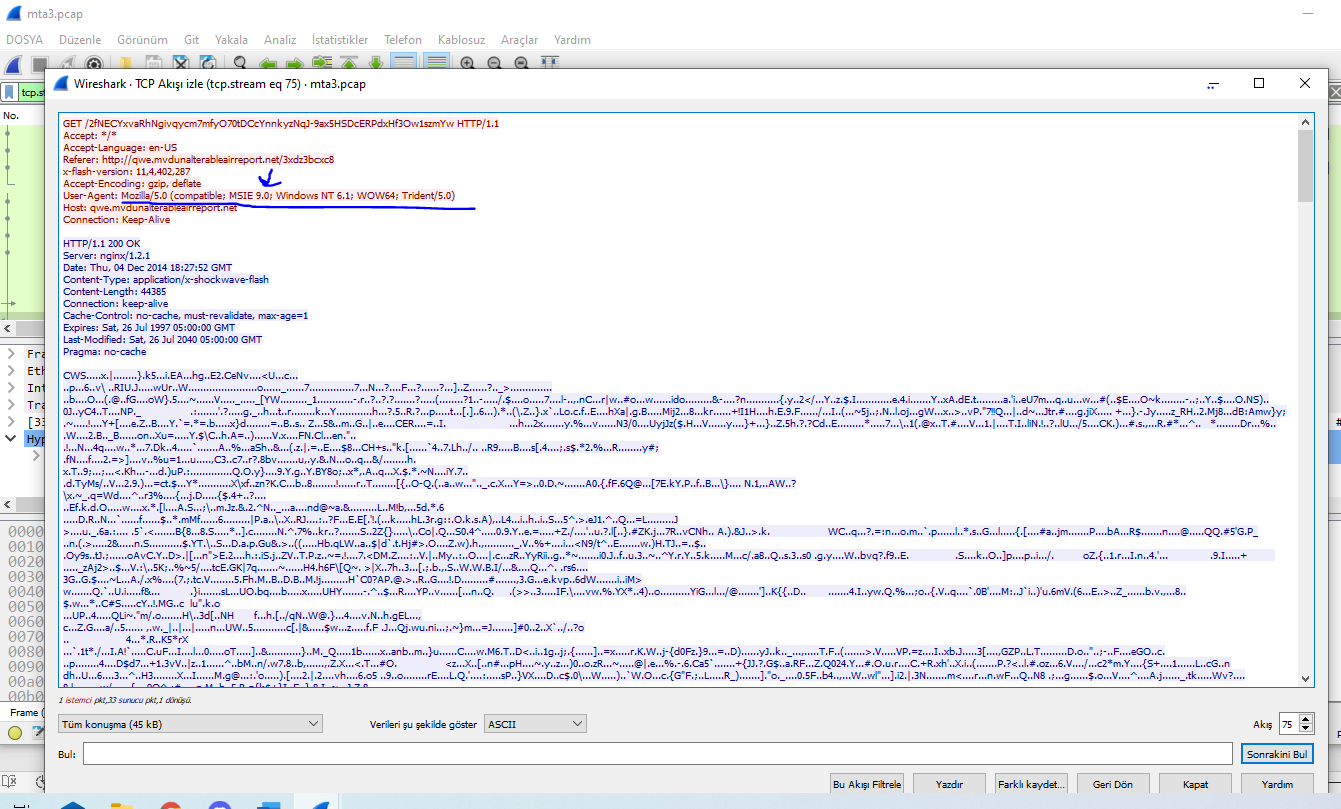

16. Soru: What was the web browser version used by the infected host?

İlk sorudaki ip kurbanımızın ip’si idi yani 192.168.137.62

Eğer 14. Soruda wireshark’ı kapatmadıysanız burdaki dosyaya sağ tıklayarak TCP Akış trafiğini kontrol edin.

Mozilla web tarayıcısı kullanılmış ve versiyon: 9

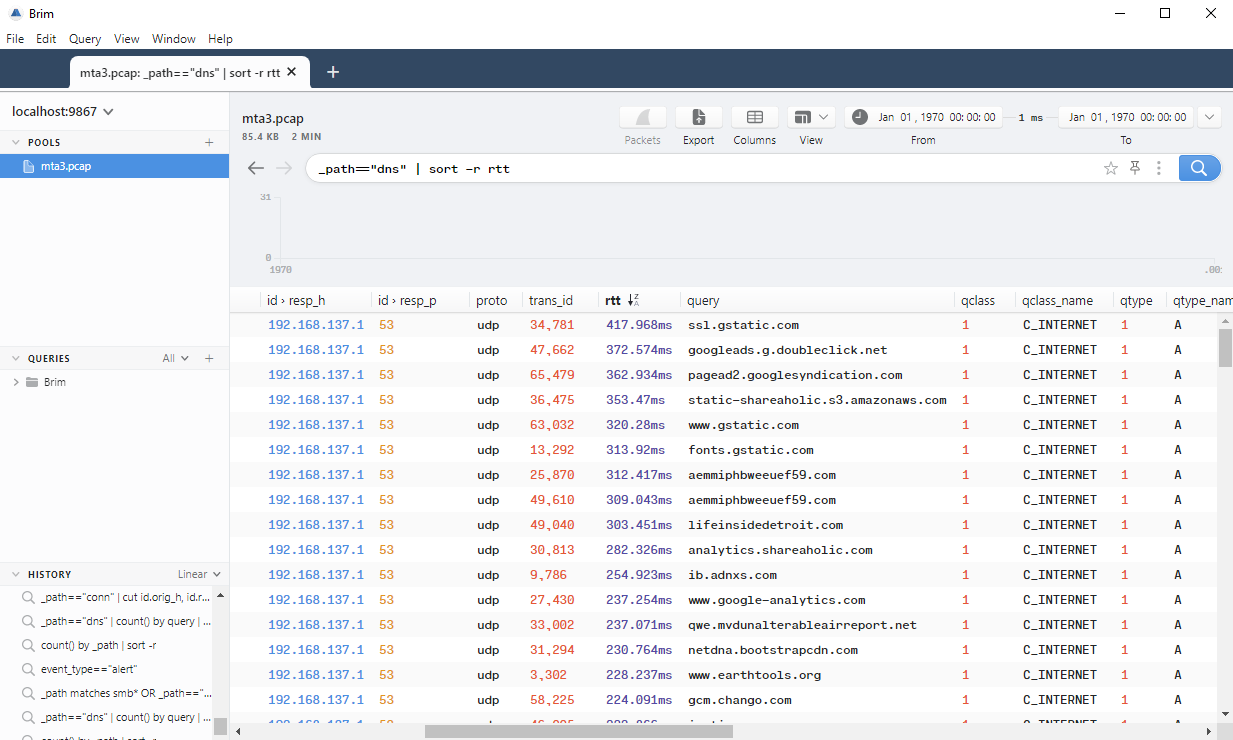

17. Soru: What is the DNS query that had the highest RTT?

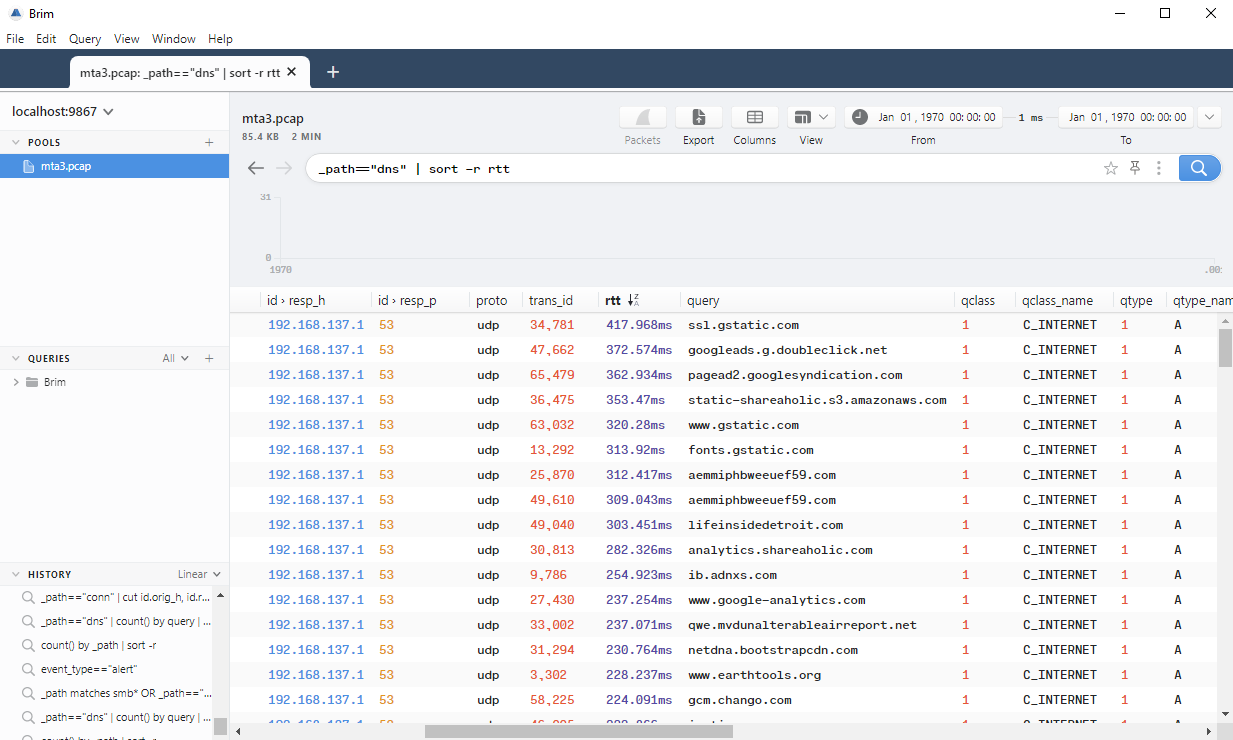

Bunun için Brim’de bir query yazarak bulabiliriz. Öncelikle sadece dns yollarını dahil edebilmek için ilk koşul _path=”dns” daha sonra en yüksek rtt değerini istediği için sorgumuzdaki diğer koşul sort -r rtt olacaktır. Bunları birleştirdiğimizde olması gereken query: _path=="dns" | sort -r rtt

En yüksek değeri bulmak için rtt kolonuna tıklayarak yüksekten düşük değere sıralıyoruz. Cevap en yüksek rtt 417.968ms zamanına sahip dns adresi: ssl.gstatic.com

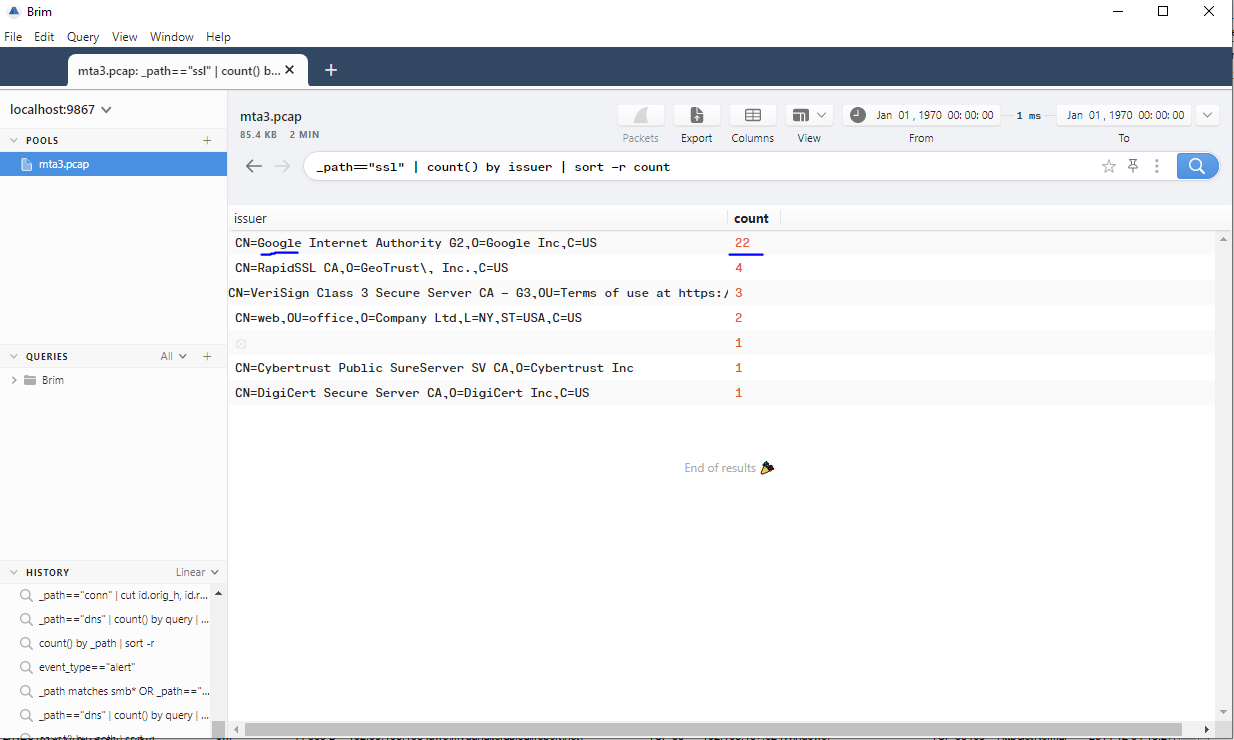

18. Soru: What the name of the SSL certificate issuer that appeared the most? (one word)

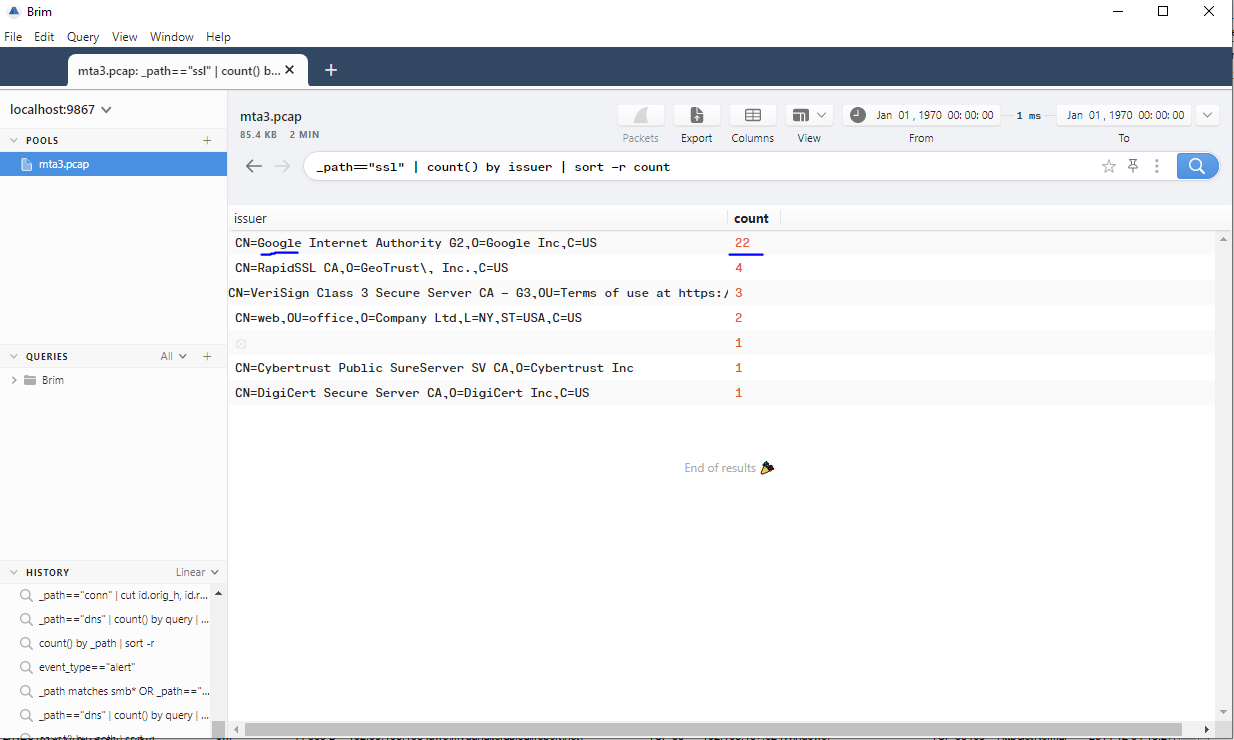

Yine Brim üzerinden yeni bir query yazarak bu soruyu çözebiliriz. Bu seferki parametrelerimiz path için ssl, en çok gözükeni bulmak içinde issuer sütunu altında en çok hangisi tekrar etmiş bunu count() fonksiyonu ile saymamız lazım. Kullanacağımız queryi şu şekilde olmalı: _path=="ssl" | count() by issuer | sort -r count

Sorguda sonucunda en üstte çıkan ssl google’a ait. Cevabımız: google

“http.request.method == GET” ile bize dönen get isteklerini buluyoruz. 80 portu olduğuna göre malware’in internet sayfasından kaynaklandığını gösteriyor. Soruda bize virüs bulaşmış ip adresini sorduğu için source kısmındaki ip adresi aradığımız cevap.

Cevap: 192.168.137.62

2. Soru: What is the Exploit kit (EK) name? (two words)

Soruda ilk harfi vermesi ve web üzerinden kötü niyetli bir yük gönderimi planlandığı için en mantıklı ve doğru cevap Angler EK olacaktır

3. Soru: What is the FQDN that delivered the exploit kit?

BrimSecurity’de pcap dosyamızda alertleri kontrol ettiğimizde hangi iplerden saldırıya uğramış olduğunu görürüz.

192.99.198.158 ip si qwe.mvdunalterableairreport.net aittir.

4. Soru: What is the redirect URL that points to the exploit kit landing page?

Zararlı domain name’i bir önceki soruda bulmuştuk. Zararlı domaine yapılan get isteğinde sizi yönlendirdiği sayfa landing pagedir. Yani sorunun cevabı:

http://lifeinsidedetroit.com/02024870e4644b68814aadfbb58a75bc.php?q=e8bd3799ee8799332593b0b9caa1f426

5. Soru: What is the FQDN of the compromised website?

Öncelikle soru e ile başlamış, http isteklerini de incelediğimizde .swf – internet sitelerine flash kullanarak gömülmüştir. Adstairs.ro adresi earsurger.com’a refer ediyor.

Malware’e mağruz kalmanıza sebep olan websitesinin domain adı: earsurgery.org

6. Soru: Which TCP stream shows the malware payload being delivered? Provide stream number?

Octet-stream ile teslim edilen paketi bulduk. Dosya adını wireshark’da arayalım.

Get isteğinin döndüğünde eşleşen dosya adı tcp:80 portuymuş. Virustotal’a de bu dosyayı yüklediğizde zararlı dosyalardan birini tespit ettiğimizi kanıtlamış olduk.

Cevap: 80

7. Soru: What is the IP address of the C&C server?

apackets.com sitesinden pcap dosyamızı analiz ettiğimizde Network kısmının altında iki resmi karşılaştırınca zararlı virüsü dağıtmak için kullanılan ip adresini ad farkından tespit edebiliriz.

ilk görsel:

ikinci görsel:

Cevap: 209.126.97.209

8. Soru: What is the expiration date of the SSL certificate?

Bir önceki soruda bulduğumuz ip adresini NetworkMiner’ın file kısmında dns adıyla aratıp .cer dosyasını bulalım. Bulduğuzda karşımıza çıkan dosyalardan herhangi birine tıklayıp dosyayı aç dediğimizde sertifika bilgisine ulaşırız.

Cevap: 24/11/2024

SORULARIN DEVAMI

9. Soru Cyberdefenders'ta iptal edilmiş.

10. Soru: The malicious domain served a ZIP archive. What is the name of the DLL file included in this archive?

Zip dosyasını bulmak için transfer edilmiş dosyaları tespit etmemiz lazım. Bunun için en kolay yolu packettotal üzerinde “Transferred Files” kısmında bulabiliriz. Aradığımız dosya .zip uzantılı olduğu için zip dosyasını search kısmından aratıyoruz. Bulduğumuz dosyayı indiriyoruz.

Dosyayı açtığımızda dll uzantılı dosyanın ismi ve sorunun cevabı: icVsx1qBrNNdnNjRI.dll

11. Soru: Extract the malware payload, deobfuscate it, and remove the shellcode at the beginning. This should give you the actual payload (a DLL file) used for the infection. What's the MD5 hash of the payload?

6. soruda teslim edilen paketi bulmuştuk. Yine aynı şekilde wireshark kullanarak http nesnelerinden qwe.mvdunalterableairreport.net – octet stream tespit edilen paketi bulmuştuk. Bu dosyayı kaydediyoruz.

Kaydettiğimiz dosyayı HxD editör üzerinde açıp incelediğimizde “adR2b4nh” sürekli tekrar ettiğini görüyoruz.

Dosyanın kodunu cyberchef ile çözebiliriz. Key değerimizi ve daha önce wiresharkdan export ettiğimiz “680VBFhpBNBJOYXebSxgwLrtbh3g6JFUllqksWFSsGshhwsguyNL26MGul2oZ3b8” dosyasını input olarak girip dosyanın kodunu çözüp ve amacımıza ulaşmak için binwalk kullanarak sadece DLL kısmını çıkartıyoruz.

Md5 hash değerini bulmak için çıkarttığımız dosyayı virustotal’e yükleyerek details kısmında cevabı elde ederiz: 3dfa337e5b3bdb9c2775503bd7539b1c

12. Soru: What were the two protection methods enabled during the compilation of the PE file? (comma-separated)

11.soruda cyberchef ile çözdüğümüz ve çıkarttığımız dosya ile bu soruyu yine kolaylıkla çözebiliriz. Sadece ek olarak elde ettiğimiz dosyayı winchecksec ile taradığımızda soruda da ipucunu gördüğümüz SEH ve Canary cevabını buluruz.

13. Soru: When was the DLL file compiled?

Bu soruda 11. soru ile bağlantılı. Daha önce hash değerini bulmuştuk. Aynı dosya için bu sefer bizden tarih bilgisi isteniyor

Virustotal’den aynı şekilde details kısmında cevabı buluruz, istenilen formatta cevap: 09/01/2002

14. Soru: A Flash file was used in conjunction with the redirect URL. What URL was used to retrieve this flash file?

Flash file dosyasını görmek için ilk önce 6.sorudaki görsele tekrar bakmanızı öneririm. application/x-shockwave-flash, wireshark üzerinde http requestleri üzerinde inceleyeceğimiz kısım burası olmalı.

Soruda bizden redirect URL için istemiş. Eğer bu detay olmasaydı muhtemelen diğer kısmı seçecektik. Redirect URL üzerinde conjuction kullanılan flash file uzantısı ve cevap: http://adstairs.ro/544b29bcd035b2dfd055f5deda91d648.swf

15. Soru: What is the CVE of the exploited vulnerability?

Aslında bu sorunun en zor kısımlarını çok daha önce yaptık. CVE, bilinen güvenlik yazılım açıklıklarını tanımlayan bir sözlük gibi düşünebiliriz. Yapmamız gereken tek şey exploitin adını ve HxD’de tespit ettiğimiz tekrarlayan adR2b4nh ile birlikte google'da aratmak.

Cevap: CVE-2013-2551

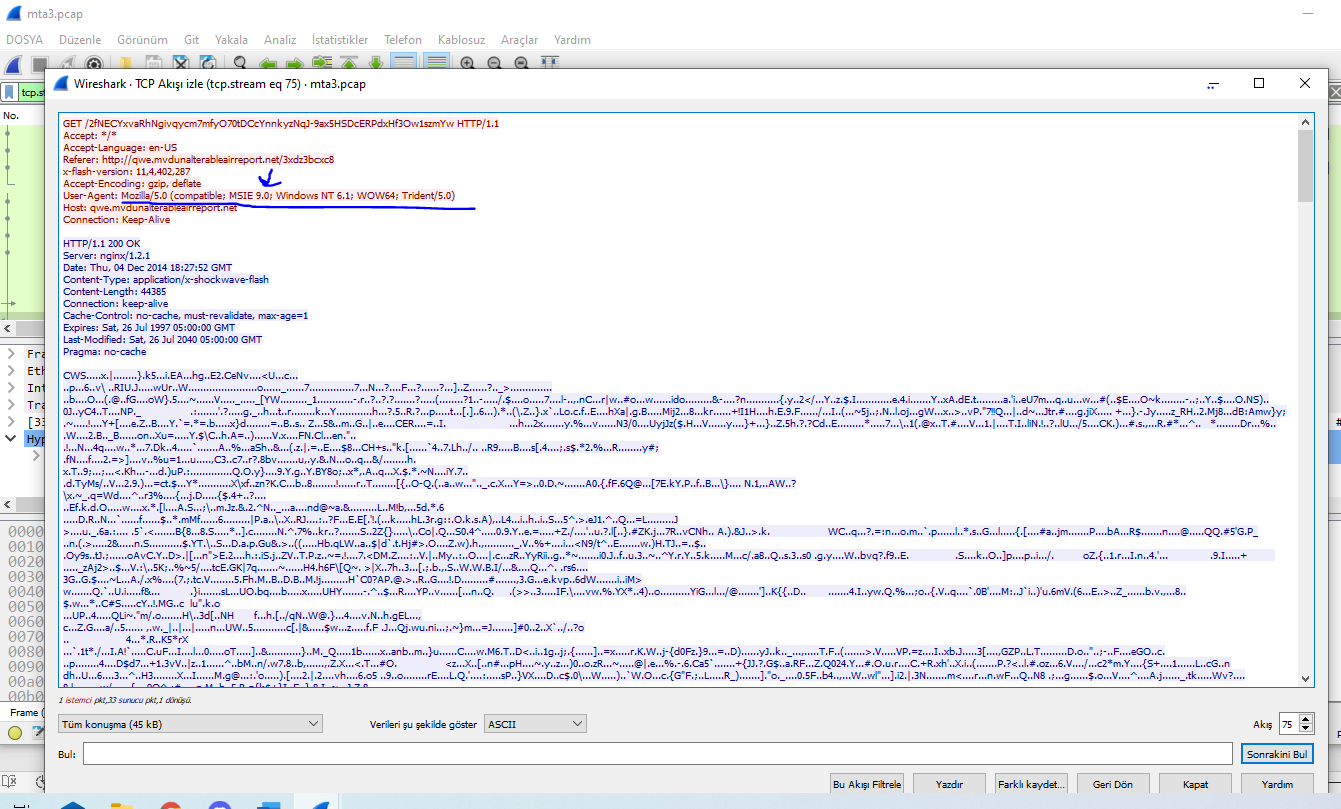

16. Soru: What was the web browser version used by the infected host?

İlk sorudaki ip kurbanımızın ip’si idi yani 192.168.137.62

Eğer 14. Soruda wireshark’ı kapatmadıysanız burdaki dosyaya sağ tıklayarak TCP Akış trafiğini kontrol edin.

Mozilla web tarayıcısı kullanılmış ve versiyon: 9

17. Soru: What is the DNS query that had the highest RTT?

Bunun için Brim’de bir query yazarak bulabiliriz. Öncelikle sadece dns yollarını dahil edebilmek için ilk koşul _path=”dns” daha sonra en yüksek rtt değerini istediği için sorgumuzdaki diğer koşul sort -r rtt olacaktır. Bunları birleştirdiğimizde olması gereken query: _path=="dns" | sort -r rtt

En yüksek değeri bulmak için rtt kolonuna tıklayarak yüksekten düşük değere sıralıyoruz. Cevap en yüksek rtt 417.968ms zamanına sahip dns adresi: ssl.gstatic.com

18. Soru: What the name of the SSL certificate issuer that appeared the most? (one word)

Yine Brim üzerinden yeni bir query yazarak bu soruyu çözebiliriz. Bu seferki parametrelerimiz path için ssl, en çok gözükeni bulmak içinde issuer sütunu altında en çok hangisi tekrar etmiş bunu count() fonksiyonu ile saymamız lazım. Kullanacağımız queryi şu şekilde olmalı: _path=="ssl" | count() by issuer | sort -r count

Sorguda sonucunda en üstte çıkan ssl google’a ait. Cevabımız: google

Moderatör tarafında düzenlendi: