Malware Traffic Analysis 4 - CyberDefendersLab

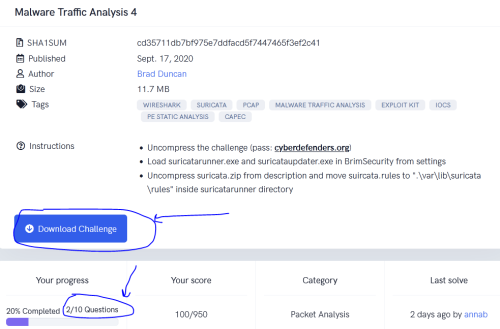

Herkese merhaba, bugün "CyberDefenders: Blue Team CTF Challenges" sitesi üzerinde bulunan "Malware Traffic Analysis 4" adlı labın ağ trafiğini inceleyip, çözümünü gerçekleştireceğiz.Lab içerisine girdiğimiz zaman bizi 10 soruluk bir oda ve indirmemiz gereken rar'lı bir dosya karşılıyor:

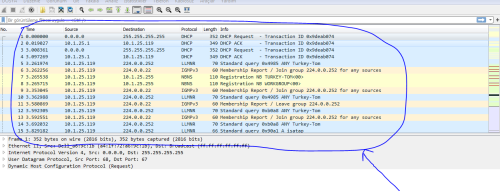

Buradan rar'lı dosyayı indirip içerisinde bulunan pcap dosyasını wireshark programı ile açalım:

Açtıktan sonra görüldüğü üzere karşımıza belli başlı paketler gelmeye başladı.Hemen ilk sorudan başlayarak labımızı çözmeye başlayalım:

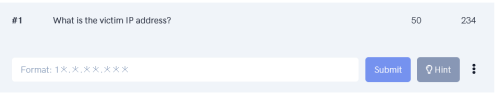

İlk soruda bizden "Virüs bulaşan kurban'ın ip adresi nedir?" diye sormuş.Hemen NetworkMiner aracımız ile pcap dosyasını açalım ve hosts sekmesine gelelim:

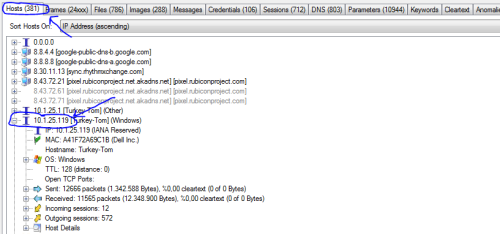

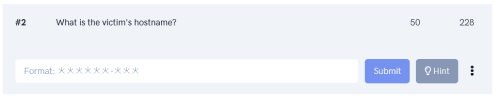

Kurbanımızın ip adresinin "10.1.25.119" olduğunu görebiliyoruz.Zaten files sekmesine geldiğimiz zaman da sadece bu ip adresinin belli sitelere istek yaptığını görebiliriz.2.sorudan devam edelim:

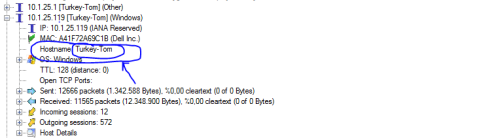

Geldiğimiz zaman görüldüğü üzere kurban ip adresinin hostname'ini "Turkey-Tom" olarak görmüş olduk.3.sorudan devam edecek olursak:

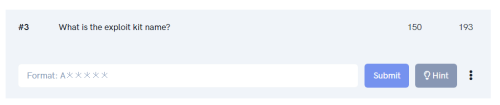

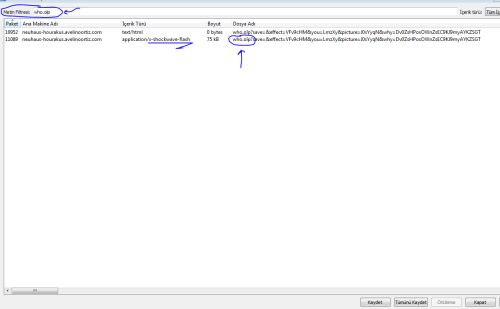

3.soru da bizden "Sisteme bulaşmayı başarmış exploit'in adı nedir?" diye sormuş.NetworkMiner aracımız ile files sekmesine gelelim:

Files sekmesinde biraz gezindiğimiz zaman gözümüze bir tane "swf" yani "shockware flash" dosyası çarpıyor(Exploit, swf dosyası aracılığı ile bulaşmış olabilir).Burada "swf" dosyasının ismi bizim için çok önemli çünkü wireshark programı ile bu paketteki dosyayı alıp bilgi edinmek için virustotal'e atacağız.Görüldüğü üzere swf dosyamızın ismi "who.olp.9B090A1.swf".Hemen wireshark programımızı açıp "Dosya > Nesneleri dışa aktar > HTTP" diyerek "who.olp" ile metin filtrelemesi yapıyorum:

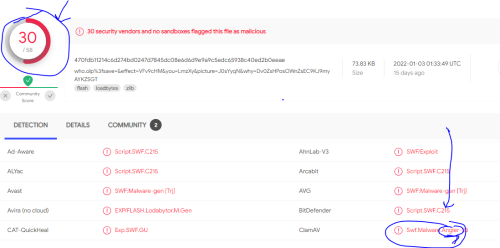

Buradan "swf" dosyasını kaydet diyerek masaüstüne "whoolp.swf" olarak kaydediyorum.Kaydettikten sonra hemen dosyayı virustotal'a atıyorum:

Görüldüğü üzere büyük bir oranda virustotal virüslü göstermiş dosyayı.Burada da exploit'in "Angler" olarak adlandırıldığını tespit etmiş oluyoruz ve böylece 3.soruyu da açıklığa kavuşturmuş oluyoruz.Hemen 4.sorudan devam edelim:

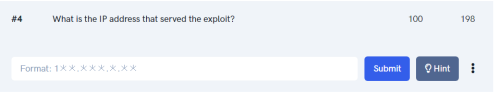

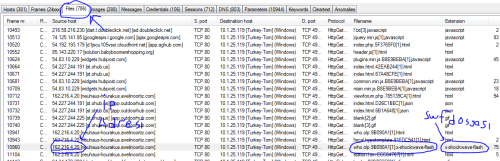

4.soru da ise "Exploit'i yönlendiren ip adresi nedir?" diye sormuş.Hemen NetworkMiner ile files sekmesine gelerek önceden tespit ettiğimiz "swf" dosyasını buluyoruz:

Görüldüğü üzere "162.216.4.20" adlı ip adresi exploit'i yönlendiriyor.5.soru ile devam edelim:

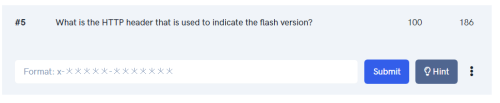

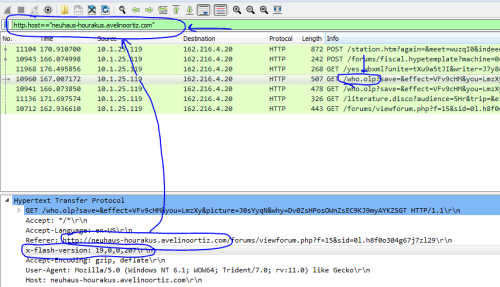

5.soru da "Flash sürümünü belirtmek için kullanılan HTTP başlığı nedir?" diye sormuş.Hemen wireshark ile "http.host=="neuhaus-hourakus.avelinoortiz.com"" filtrelemesini yapalım:

Bu filtreleme sayesinde "neuhaus-hourakus.avelinoortiz.com" adlı host adresinin geçtiği bütün paketleri wireshark'tan bize getirmesini istedik.Biz zaten karşımıza önceden tespit ettiğimiz zararlı "swf" dosyasının getirilmesini istediğimiz için doğal olarak bu filtrelemeyi yaptık çünkü zararlı "swf" dosyasını yönlendiren host az önce bahsini geçtiğimiz host adresidir.Swf dosyasını içeren paket'in üzerine gelip incelediğimiz zaman görüldüğü üzere flash sürümünü belirten başlık "x-flash-version" oluyor ve 5.soruyu da cevaplamış oluyoruz.6.sorudan devam edelim:

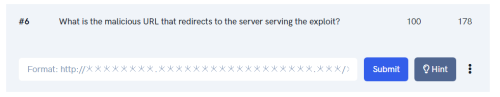

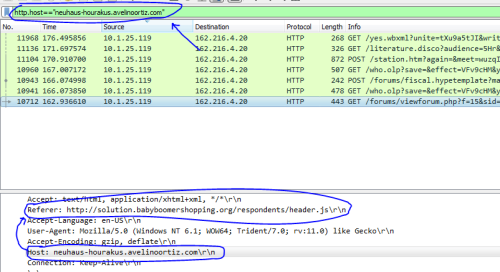

6.soru da bizden "Açıktan yararlanmak isteyen host adresini hangi url adresi yönlendirmiştir?" diye sormuş.5.soru da yaptığımız filtremenin aynısını tekrardan yapıyorum:

10712.paketin üzerine geldiğimde görüldüğü üzere host adresini yönlendiren url adresini görmüş oluyoruz.Yani 6.sorunun cevabı "http://solution.babyboomershopping.org/respondents/header.js" olmuş oluyor.Hemen hızlıca 7.sorudan devam edelim:

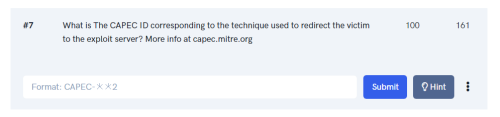

7.soru da bizden "Kurbanı sunucuya yönlendirmek için kullanılan tekniğin CAPEC kimliği nedir?" diye sormuş.Wireshark ile aşağıdaki gibi bir filtreleme yapıyorum:

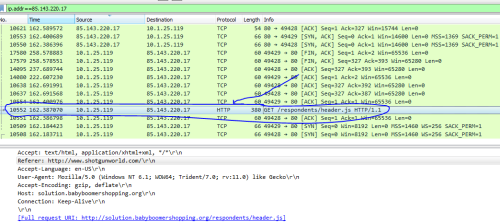

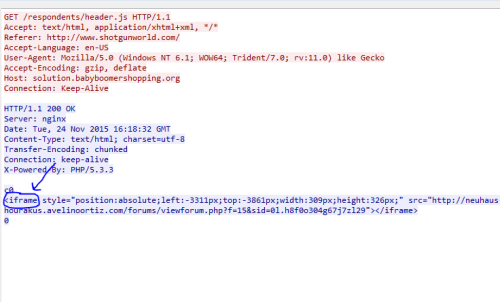

Bu filtreleme sayesinde 6.soru da tespit ettiğimiz host adresine yönlendiren url adresinin ip adresinin geçtiği HTTP paketlerinin getirilmesini istedik.10552.paketin üzerine gelip, paketin tcp içeriğine bakalım:

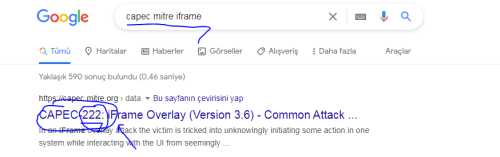

Görüldüğü üzere kurbanı sunucuya yönlendirmek için kullanılan tekniği bulmuş olduk.Hemen google'da CAPEC kimliğinin ne olduğunu araştıralım:

Küçük bir araştırma ile CAPEC kimliği "222" olarak bulunmuş oldu.Böylece 7.soruyu da açıklığa kavuşturmuş olduk.8.sorudan devam edecek olursak:

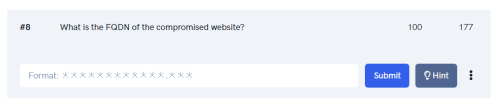

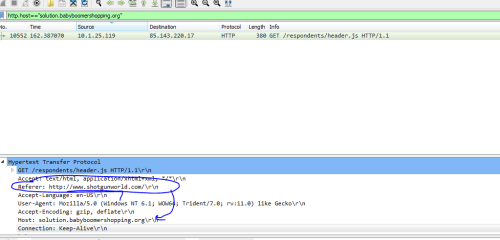

8.soru da "Güvenliği ihlal edilmiş web sitesinin adresi nedir?" diye cevaplamamızı istemiş.Hemen wireshark ile "http.host=="solution.babyboomershopping.org"" adlı filtrelemeyi yapıyorum:

Görüldüğü üzere web sitesinin adresi "www.shotgunworld.com".9.sorudan devam edelim:

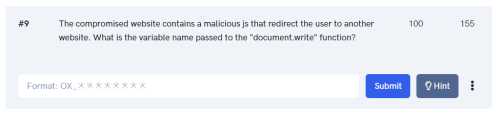

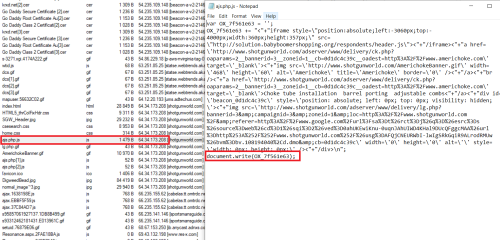

9.soruda "Kötü amaçlı javascript dosyasının içerisinde bulunan "document.write" adlı fonksiyona atanan değişkenin ismi nedir?" diye sormuş.Hemen NetworkMiner ile zararlı javascript dosyasını bulup içerisini açıyorum:

Görüldüğü üzere atanan değişkenin ismi "OX_7f561e63".Son sorumuz olan 10.sorudan devam edelim:

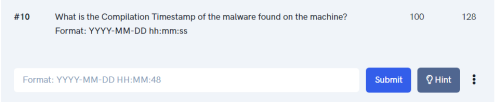

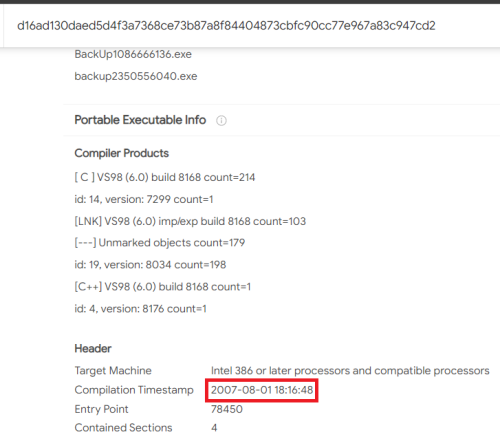

10.soru da "Makinede bulunan zararlı yazılımın zaman damgası nedir?" diye sormuş.Hemen zararlı "swf" dosyasını tekrardan virustotal'a atıp gerekli bilgileri elde edelim:

Görüldüğü üzere zaman damgasını "2007-08-01 18:16:48" olarak bulmuş olduk.

Herkese esenlikler dilerim...

Son düzenleme: