MİRAİ NEDİR ?

Mirai, ARC işlemcilerinde çalışan akıllı cihazlara bulaşan ve onları uzaktan kontrol edilen botlar veya "zombiler" ağına dönüştüren kötü amaçlı yazılımdır . Botnet adı verilen bu bot ağı , genellikle DDoS saldırılarını başlatmak için kullanılır.

Kötü amaçlı yazılımın kısaltması olan kötü amaçlı yazılım, bilgisayar solucanlarını, virüsleri, Truva atlarını, rootkit'leri ve casus yazılımları içeren bir şemsiye terimdir.

Eylül 2016'da Mirai kötü amaçlı yazılımının yazarları, tanınmış bir güvenlik uzmanının web sitesine bir DDoS saldırısı başlattı. Bir hafta sonra, muhtemelen bu saldırının

kökenini gizlemek amacıyla kaynak kodunu dünyaya yayınladılar. Bu kod, diğer siber suçlular tarafından hızla kopyalandı ve alan kayıt hizmetleri sağlayıcısı Dyn'i Ekim

2016'da çökerten büyük saldırının arkasında olduğuna inanılıyor.

MİRAİ BOTNET NASIL ÇALIŞIR ?

Mirai , ARC işlemcisinde çalışan IoT cihazları için İnternet'i tarar. Bu işlemci, Linux işletim sisteminin soyulmuş bir sürümünü çalıştırır.

Varsayılan kullanıcı adı-şifre kombinasyonu değiştirilmezse, Mirai cihaza giriş yapabilir ve cihaza bulaştırabilir.

Nesnelerin İnterneti'nin kısaltması olan IoT, internete bağlanabilen akıllı cihazlar için kullanılan süslü bir terimdir. Bu cihazlar bebek monitörleri, araçlar, ağ yönlendiricileri, tarım cihazları, tıbbi cihazlar, çevresel izleme cihazları, ev aletleri, DVR'ler, CC kameralar, kulaklık veya duman dedektörleri olabilir.

Mirai botnet, Dyn'i çökertmek için kaçırılmış yüz bin IoT cihazını kullandı.

MİRAİ BOTNET'İ KİMLER OLUŞTURDU ?

Yirmi bir yaşındaki Paras Jha ve yirmi yaşındaki Josiah White, DDoS saldırıları için azaltma hizmetleri sunan bir şirket olan Protraf Solutions'ı kurdu. Onlarınki klasik bir şantaj vakasıydı:

İşletmeleri , kötü amaçlı yazılımlarının saldırdığı kuruluşlara DDoS azaltma hizmetleri sunuyordu.

MİRAİ BOTNET NEDEN TEHLİKELİ OLMAYA DEVAM EDİYOR ?

Mirai mutasyona uğruyor.

Orijinal yaratıcıları yakalanmış olsa da, kaynak kodları yaşıyor. Okiru, Satori, Masuta ve PureMasuta gibi varyantları doğurmuştur.

Örneğin PureMasuta, D-Link cihazlarında HNAP hatasını silah haline getirebilir. Öte yandan OMG türü, IoT cihazlarını siber suçluların anonim kalmasına izin veren proxy'lere dönüştürür.

Ayrıca, IoT cihazlarını Mirai'den çok daha hızlı bir şekilde tehlikeye atabilen, çeşitli takma adlarla IoTrooper ve Reaper olan yeni keşfedilen ve güçlü botnet de var. Reaper, daha fazla sayıda cihaz üreticisini hedefleyebilir ve botları üzerinde çok daha fazla kontrole sahiptir.

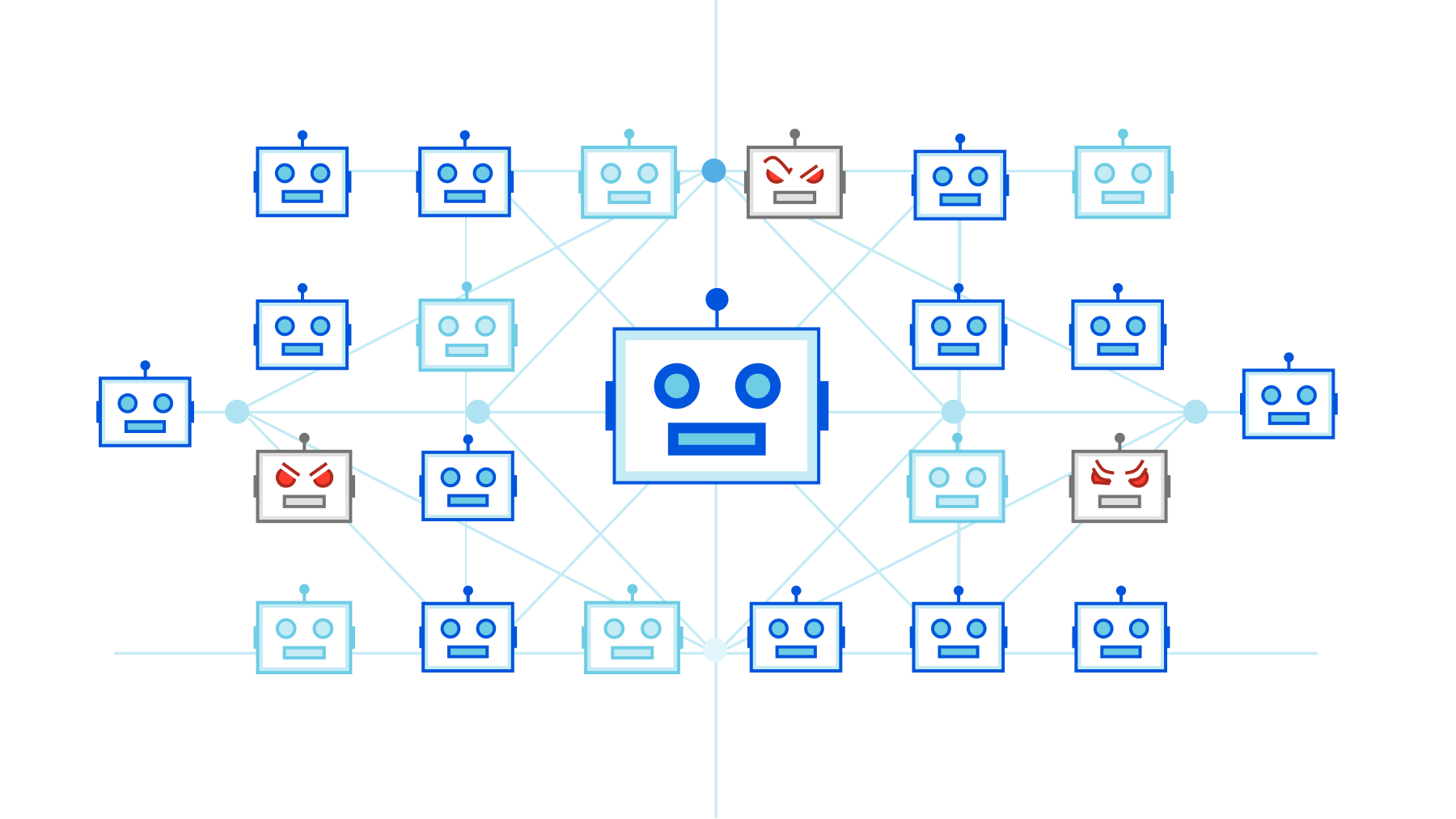

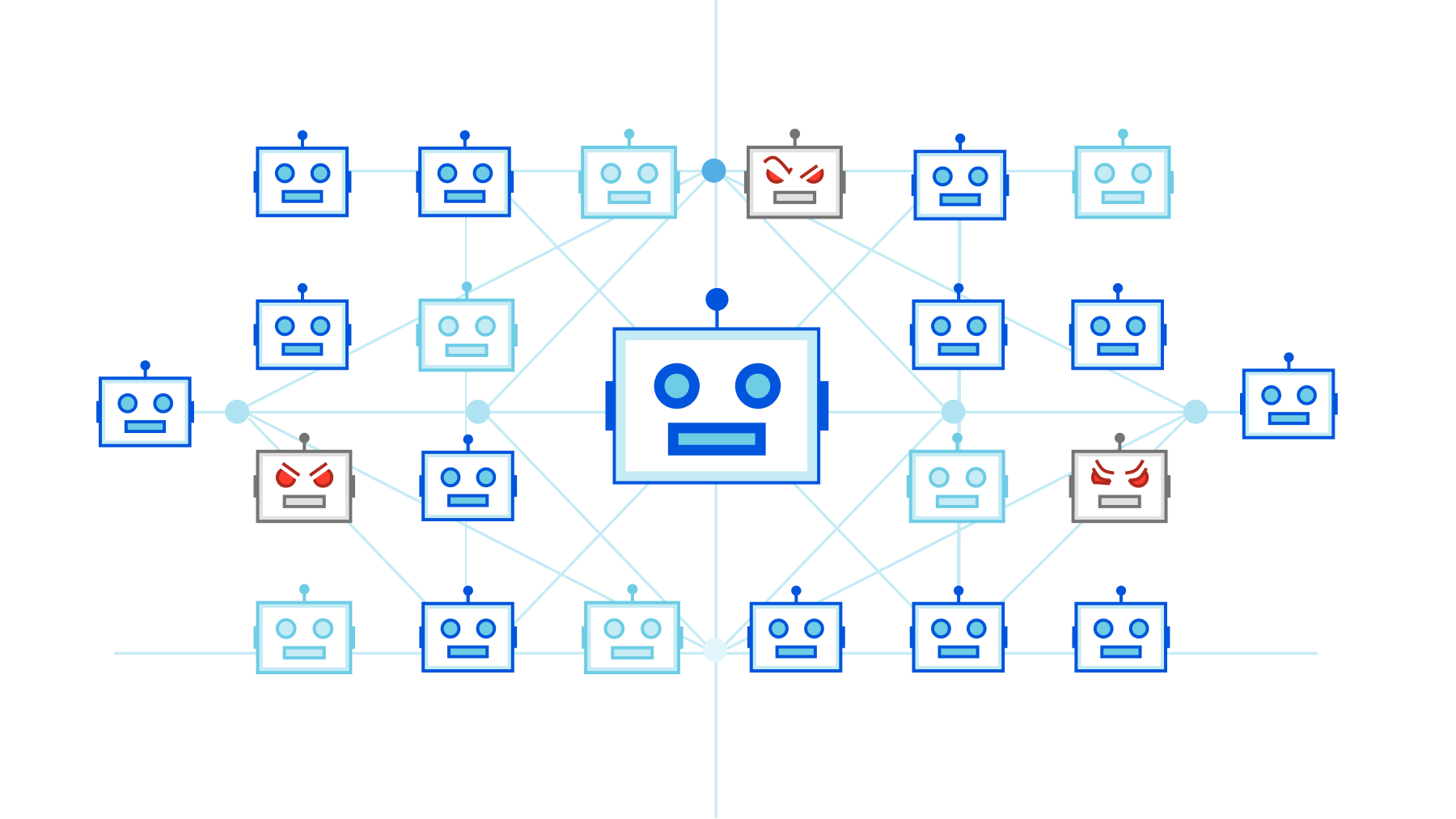

ÇEŞİTLİ BOTNET MODELLERİ NELERDİR ?

MERKEZLEŞTİRME BOTNETLERİ

Bir botnet'i teatral bir oyun olarak düşünüyorsanız, C&C (C2 olarak da bilinen Komut ve Kontrol Sunucusu) sunucusu onun yöneticisidir. Bu oyundaki aktörler, kötü amaçlı yazılım bulaşması nedeniyle güvenliği ihlal edilmiş ve botnet'in bir parçası olan çeşitli botlardır.

Kötü amaçlı yazılım bir cihaza bulaştığında, bot, C&C'ye artık mevcut olduğunu bildirmek için zamanlanmış sinyaller gönderir. Bu bağlantı oturumu, C&C bota spam gönderme, parola kırma, DDoS saldırıları vb. dahil olmak üzere teklifini yapması için komut vermeye hazır olana kadar açık tutulur.

Merkezi bir botnet'te C&C, komutları doğrudan botlara iletebilir. Bununla birlikte, C&C de tek bir başarısızlık noktasıdır: Kaldırılırsa botnet etkisiz hale gelir.

KATMANLI C&C'LER

Botnet kontrolü, birden çok C&C ile birden çok katmanda organize edilebilir. Adanmış sunucu grupları, örneğin botları alt gruplar halinde düzenlemek, belirlenmiş içeriği teslim etmek vb. gibi belirli bir amaç için atanabilir. Bu, botnet'i indirmeyi zorlaştırır.

MERKEZİ OLMAYAN BOTNETLER

Eşler arası (P2P) botnetler, yeni nesil botnetlerdir. P2P botları, merkezi bir sunucuyla iletişim kurmak yerine, hem komut sunucusu hem de komutları alan bir istemci görevi görür.

Bu, merkezileştirilmiş botnetlere özgü tek hata noktası sorununu ortadan kaldırır.

P2P botnet'leri bir C&C olmadan çalıştığı için kapatılması daha zordur. Trojan.Peacomm ve Stormnet, P2P botnetlerinin arkasındaki kötü amaçlı yazılım örnekleridir.

KÖTÜ AMAÇLI YAZILIMLAR, IoT CİHAZLARINI NASIL BOTNET'E ÇEVİRİYOR ?

Genel olarak, e-posta kimlik avı , bilgisayara bulaşmanın gözle görülür şekilde etkili bir yoludur - kurban, kötü niyetli bir web sitesine işaret eden bir bağlantıya tıklamak veya virüslü eki indirmek için kandırılır.

Çoğu zaman kötü amaçlı kod, yaygın virüsten koruma yazılımının algılayamayacağı şekilde yazılır.

Mirai durumunda, kullanıcının yeni kurulan bir cihazda varsayılan kullanıcı adını ve şifreyi değiştirmeden bırakmaktan başka bir şey yapmasına gerek yoktur.

Mirai, ARC işlemcilerinde çalışan akıllı cihazlara bulaşan ve onları uzaktan kontrol edilen botlar veya "zombiler" ağına dönüştüren kötü amaçlı yazılımdır . Botnet adı verilen bu bot ağı , genellikle DDoS saldırılarını başlatmak için kullanılır.

Kötü amaçlı yazılımın kısaltması olan kötü amaçlı yazılım, bilgisayar solucanlarını, virüsleri, Truva atlarını, rootkit'leri ve casus yazılımları içeren bir şemsiye terimdir.

Eylül 2016'da Mirai kötü amaçlı yazılımının yazarları, tanınmış bir güvenlik uzmanının web sitesine bir DDoS saldırısı başlattı. Bir hafta sonra, muhtemelen bu saldırının

kökenini gizlemek amacıyla kaynak kodunu dünyaya yayınladılar. Bu kod, diğer siber suçlular tarafından hızla kopyalandı ve alan kayıt hizmetleri sağlayıcısı Dyn'i Ekim

2016'da çökerten büyük saldırının arkasında olduğuna inanılıyor.

MİRAİ BOTNET NASIL ÇALIŞIR ?

Mirai , ARC işlemcisinde çalışan IoT cihazları için İnternet'i tarar. Bu işlemci, Linux işletim sisteminin soyulmuş bir sürümünü çalıştırır.

Varsayılan kullanıcı adı-şifre kombinasyonu değiştirilmezse, Mirai cihaza giriş yapabilir ve cihaza bulaştırabilir.

Nesnelerin İnterneti'nin kısaltması olan IoT, internete bağlanabilen akıllı cihazlar için kullanılan süslü bir terimdir. Bu cihazlar bebek monitörleri, araçlar, ağ yönlendiricileri, tarım cihazları, tıbbi cihazlar, çevresel izleme cihazları, ev aletleri, DVR'ler, CC kameralar, kulaklık veya duman dedektörleri olabilir.

Mirai botnet, Dyn'i çökertmek için kaçırılmış yüz bin IoT cihazını kullandı.

MİRAİ BOTNET'İ KİMLER OLUŞTURDU ?

Yirmi bir yaşındaki Paras Jha ve yirmi yaşındaki Josiah White, DDoS saldırıları için azaltma hizmetleri sunan bir şirket olan Protraf Solutions'ı kurdu. Onlarınki klasik bir şantaj vakasıydı:

İşletmeleri , kötü amaçlı yazılımlarının saldırdığı kuruluşlara DDoS azaltma hizmetleri sunuyordu.

MİRAİ BOTNET NEDEN TEHLİKELİ OLMAYA DEVAM EDİYOR ?

Mirai mutasyona uğruyor.

Orijinal yaratıcıları yakalanmış olsa da, kaynak kodları yaşıyor. Okiru, Satori, Masuta ve PureMasuta gibi varyantları doğurmuştur.

Örneğin PureMasuta, D-Link cihazlarında HNAP hatasını silah haline getirebilir. Öte yandan OMG türü, IoT cihazlarını siber suçluların anonim kalmasına izin veren proxy'lere dönüştürür.

Ayrıca, IoT cihazlarını Mirai'den çok daha hızlı bir şekilde tehlikeye atabilen, çeşitli takma adlarla IoTrooper ve Reaper olan yeni keşfedilen ve güçlü botnet de var. Reaper, daha fazla sayıda cihaz üreticisini hedefleyebilir ve botları üzerinde çok daha fazla kontrole sahiptir.

ÇEŞİTLİ BOTNET MODELLERİ NELERDİR ?

MERKEZLEŞTİRME BOTNETLERİ

Bir botnet'i teatral bir oyun olarak düşünüyorsanız, C&C (C2 olarak da bilinen Komut ve Kontrol Sunucusu) sunucusu onun yöneticisidir. Bu oyundaki aktörler, kötü amaçlı yazılım bulaşması nedeniyle güvenliği ihlal edilmiş ve botnet'in bir parçası olan çeşitli botlardır.

Kötü amaçlı yazılım bir cihaza bulaştığında, bot, C&C'ye artık mevcut olduğunu bildirmek için zamanlanmış sinyaller gönderir. Bu bağlantı oturumu, C&C bota spam gönderme, parola kırma, DDoS saldırıları vb. dahil olmak üzere teklifini yapması için komut vermeye hazır olana kadar açık tutulur.

Merkezi bir botnet'te C&C, komutları doğrudan botlara iletebilir. Bununla birlikte, C&C de tek bir başarısızlık noktasıdır: Kaldırılırsa botnet etkisiz hale gelir.

KATMANLI C&C'LER

Botnet kontrolü, birden çok C&C ile birden çok katmanda organize edilebilir. Adanmış sunucu grupları, örneğin botları alt gruplar halinde düzenlemek, belirlenmiş içeriği teslim etmek vb. gibi belirli bir amaç için atanabilir. Bu, botnet'i indirmeyi zorlaştırır.

MERKEZİ OLMAYAN BOTNETLER

Eşler arası (P2P) botnetler, yeni nesil botnetlerdir. P2P botları, merkezi bir sunucuyla iletişim kurmak yerine, hem komut sunucusu hem de komutları alan bir istemci görevi görür.

Bu, merkezileştirilmiş botnetlere özgü tek hata noktası sorununu ortadan kaldırır.

P2P botnet'leri bir C&C olmadan çalıştığı için kapatılması daha zordur. Trojan.Peacomm ve Stormnet, P2P botnetlerinin arkasındaki kötü amaçlı yazılım örnekleridir.

KÖTÜ AMAÇLI YAZILIMLAR, IoT CİHAZLARINI NASIL BOTNET'E ÇEVİRİYOR ?

Genel olarak, e-posta kimlik avı , bilgisayara bulaşmanın gözle görülür şekilde etkili bir yoludur - kurban, kötü niyetli bir web sitesine işaret eden bir bağlantıya tıklamak veya virüslü eki indirmek için kandırılır.

Çoğu zaman kötü amaçlı kod, yaygın virüsten koruma yazılımının algılayamayacağı şekilde yazılır.

Mirai durumunda, kullanıcının yeni kurulan bir cihazda varsayılan kullanıcı adını ve şifreyi değiştirmeden bırakmaktan başka bir şey yapmasına gerek yoktur.