Merhaba Dostlar :=)

Man In The Middle Attack (MITM) Nedir?

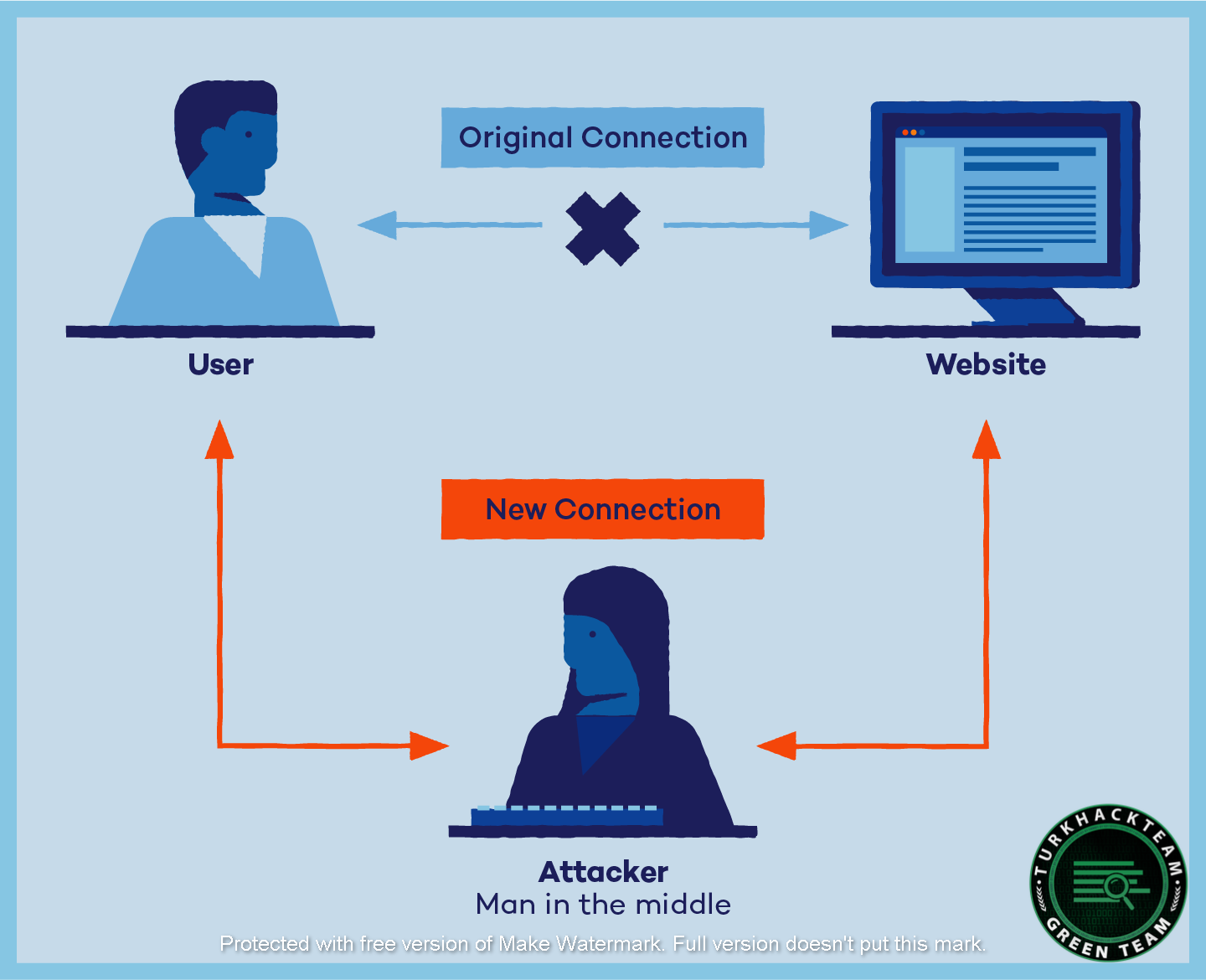

Ortadaki adam (MITM) saldırısı, saldırganın gizlice araya girip birbirleriyle doğrudan iletişim kurduklarına inanan iki taraf arasındaki mesajları ilettiği bir tür siber saldırıdır. Saldırı, saldırganın araya girip tüm konuşmayı kontrol ettiği bir gizli dinleme türüdür.

MITM siber saldırıları, saldırgana oturum açma kimlik bilgileri, hesap ayrıntıları veya kredi kartı numaraları gibi hassas kişisel bilgileri gerçek zamanlı olarak yakalama ve değiştirme yeteneği verdiği için çevrimiçi güvenlik için ciddi bir tehdit oluşturur.

MITM saldırıları bazen ortadaki canavar, ortadaki makine, ortadaki maymun ve tarayıcıdaki adam saldırıları olarak da adlandırılır. Tarayıcıdaki adam , saldırganların tarayıcı enfeksiyonuna odaklandığı ve kurbanın cihazına kötü niyetli proxy kötü amaçlı yazılımları enjekte ettiği en yaygın MITM saldırısı türüdür . Kötü amaçlı yazılım genellikle kimlik avı e-postaları yoluyla tanıtılır. Bu saldırıların arkasındaki temel amaç, bir kullanıcının bir bankacılık veya finansal web sitesine giden trafiğini engelleyerek finansal bilgileri çalmaktır.

Man In The Middle Attack (MITM) Nedir?

Ortadaki adam (MITM) saldırısı, saldırganın gizlice araya girip birbirleriyle doğrudan iletişim kurduklarına inanan iki taraf arasındaki mesajları ilettiği bir tür siber saldırıdır. Saldırı, saldırganın araya girip tüm konuşmayı kontrol ettiği bir gizli dinleme türüdür.

MITM siber saldırıları, saldırgana oturum açma kimlik bilgileri, hesap ayrıntıları veya kredi kartı numaraları gibi hassas kişisel bilgileri gerçek zamanlı olarak yakalama ve değiştirme yeteneği verdiği için çevrimiçi güvenlik için ciddi bir tehdit oluşturur.

MITM saldırıları bazen ortadaki canavar, ortadaki makine, ortadaki maymun ve tarayıcıdaki adam saldırıları olarak da adlandırılır. Tarayıcıdaki adam , saldırganların tarayıcı enfeksiyonuna odaklandığı ve kurbanın cihazına kötü niyetli proxy kötü amaçlı yazılımları enjekte ettiği en yaygın MITM saldırısı türüdür . Kötü amaçlı yazılım genellikle kimlik avı e-postaları yoluyla tanıtılır. Bu saldırıların arkasındaki temel amaç, bir kullanıcının bir bankacılık veya finansal web sitesine giden trafiğini engelleyerek finansal bilgileri çalmaktır.

MitM saldırıları nasıl çalışır?

MiTM saldırıları sırasında siber suçlular kendilerini veri işlemlerinin veya çevrimiçi iletişimin ortasına sokar. Saldırgan, kötü amaçlı yazılımın dağıtımı yoluyla, kullanıcının web tarayıcısına ve işlemler sırasında gönderip aldığı verilere kolay erişim sağlar. Genel anahtar ve özel anahtarla güvenli kimlik doğrulaması gerektiren çevrimiçi bankacılık ve e-ticaret siteleri, saldırganların oturum açma kimlik bilgilerini ve diğer gizli bilgileri ele geçirmesini sağladıklarından MiTM saldırılarının başlıca hedefleridir.

Tipik olarak, bu saldırılar, veri yakalama ve şifre çözme olarak bilinen iki aşamalı bir süreç aracılığıyla gerçekleştirilir . Veri ele geçirme, bir saldırganın bir istemci ile bir sunucu arasındaki veri aktarımını engellemesini gerektirir. Saldırgan, istemciyi ve sunucuyu birbirleriyle bilgi alışverişinde bulunduklarına inandırırken, saldırgan verileri keser, gerçek siteyle bağlantı kurar ve iletişime yanlış bilgileri okumak ve eklemek için bir vekil görevi görür.

Aşağıdaki adımlar, ortak bir veri yakalama tekniğinde yer alır:

Saldırgan, bir kullanıcının Köprü Metni Aktarım Protokolü ( HTTP ) tabanlı bir web sitesine erişmesi veya güvenli olmayan bir genel erişim noktası kullanması gibi güvenli olmayan ağ trafiğini ölçmek için bir paket dinleyicisi yükler.

Kullanıcı güvenli olmayan web sitesine giriş yaptığında, saldırgan kullanıcının bilgilerini alır ve onları sahte bir web sitesine yönlendirir.

Sahte web sitesi orijinal web sitesini taklit eder ve saldırganın orijinal web sitesindeki tüm kullanıcı kaynaklarına erişmek için kullanabileceği tüm ilgili kullanıcı verilerini toplar.

Şifre çözme aşaması, ele geçirilen verilerin şifrelenmemiş olduğu yerdir. Bu önemli adım, saldırganın en sonunda verileri deşifre etmesini ve kendi avantajları için kullanmasını sağlar; örneğin, kimlik hırsızlığı yapabilir veya iş operasyonlarında aksamalara neden olabilirler.

Ortadaki adam saldırı türleri nelerdir?

Siber suçlular, cihazlara ve hassas bilgilere erişmek için MiTM saldırılarını gerçekleştirmek için aşağıdaki yolları kullanır:

- İnternet Protokolü sahtekarlığı. Kimlik hırsızlığı gibi , IP sahtekarlığı da siber suçlular bir web sitesinin kaynak IP adresini , e-posta adresini veya cihazı maskelemek amacıyla değiştirdiğinde gerçekleşir. Bu, kullanıcıları yasal bir kaynakla etkileşime girdiklerine inandırır ve işlem sırasında paylaştıkları hassas bilgiler bunun yerine siber suçlulara aktarılır.

- Etki Alanı Adı Sistemi sahtekarlığı. Bu, siber suçluların trafiği sahte web sitelerine yönlendirmek için alan adlarını değiştirdiği bir tür ortadaki adam saldırısıdır. Kullanıcılar güvenli ve güvenilir bir web sitesine ulaştıklarını düşünebilir, ancak bunun yerine siber suçlular tarafından işletilen bir web sitesine girerler. DNS sahtekarlığının arkasındaki temel amaç, trafiği sahte bir web sitesine yeniden yönlendirmek veya kullanıcı oturum açma kimlik bilgilerini yakalamaktır.

- HTTP sahtekarlığı. HTTP protokolü, güvenli internet iletişiminin somutlaşmış halidir. HTTPS, güvenli ve güvenilir bir web sitesini belirtir. Bir HTTPS sızdırma saldırısı sırasında, bir tarayıcı oturumu, kullanıcının bilgisi veya onayı olmadan güvenli olmayan veya HTTP tabanlı bir web sitesine yönlendirilir. Siber suçlular, bu yönlendirme yoluyla kullanıcı etkileşimlerini izleyebilir ve paylaşılan kişisel bilgileri çalabilir.

- Güvenli Yuva Katmanı ele geçirme. SSL , bir tarayıcı ile web sunucusu arasında şifreli bir bağlantı kuran bir protokoldür. SSL ele geçirme sırasında, bir siber suçlu, sunucu ile son kullanıcının bilgisayarı arasında dolaşan tüm bilgileri ele geçirmek için başka bir bilgisayar ve güvenli bir sunucu kullanabilir.

- E-posta kaçırma. Bu, siber suçluların, kullanıcıların yaptığı işlemleri izlemek için bankaların ve diğer finans kurumlarının e-posta hesaplarının kontrolünü ele geçirdiği bir tür MiTM saldırısıdır. Siber suçlular, bankanın e-posta adresini bile taklit edebilir ve müşterilere, paralarını bilmeden siber suçlulara aktarmalarına yol açan talimatlar gönderebilir.

- Wi-Fi dinleme. Bu MiTM saldırısı, halka açık Wi-Fi'nin oluşturduğu birçok risk faktöründen biridir. Bu saldırı sırasında, halka açık Wi-Fi kullanıcıları, kötü niyetli Wi-Fi ağlarına ve etkin noktalara bağlanmaları için kandırılır. Siber suçlular bunu, yakındaki işletmelere benzeyen adlarla Wi-Fi bağlantıları kurarak gerçekleştirir.

- Oturum çalma. Tarayıcı tanımlama bilgilerini çalma olarak da bilinen bu kötü amaçlı uygulama, siber suçlular, bir kullanıcının göz atma oturumunun tanımlama bilgileri içinde saklanan kişisel verileri ve parolaları çaldığında gerçekleşir. Bazen siber suçlular, kullanıcıların kayıtlı kaynaklarına sınırsız erişim elde edebilir. Örneğin, kullanıcıların gizli verilerini ve kimliklerini çalabilir, ürün satın alabilir veya banka hesaplarından para çalabilirler.

- Önbellek zehirlenmesi. Adres Çözümleme Protokolü veya ARP önbellek zehirlenmesi olarak da bilinen bu popüler modern MiTM saldırısı, kurbanlarla aynı alt ağda bulunan siber suçluların, aralarında yönlendirilen tüm trafiği gizlice dinlemesini sağlar.

Ortadaki adam saldırıları nasıl önlenir:

Azaltma, MiTM saldırılarına karşı en iyi savunmadır. Aşağıdakiler, bu saldırıların önlenebileceği birkaç yolu vurgulamaktadır:

- Güvenli bağlantılar. Bu, MiTM saldırılarına karşı ilk savunma hattıdır. Kullanıcılar, yalnızca "HTTP" yerine URL çubuğunda "HTTPS" gösteren web sitelerini ziyaret etmelidir. Çoğu tarayıcı, URL'den önce güvenli bir web sitesini belirten bir asma kilit işareti görüntüler. Web sitesi güvenliğini sağlamanın yanı sıra, siber suçluların saldırılarına ve müdahalesine açık olduklarından, güvenli olmayan halka açık Wi-Fi bağlantılarını kullanmaktan kaçınmak da önemlidir. Kuruluşlar, çevrimiçi iletişime ek bir güvenlik katmanı eklediğinden, çok faktörlü kimlik doğrulamasını yönetim kurulu genelinde uygulamalıdır.

- Kimlik avı e-postalarından kaçının. Siber suçlular, kullanıcıları kandırmak için kasıtlı olarak kimlik avı e-postaları oluşturur. Kullanıcılar, doğrulanmamış veya bilinmeyen kaynaklardan gelen e-postaları açmadan önce iki kez düşünmelidir. Kimlik avı e-postaları genellikle banka hesabı veya finans kurumu gibi yasal bir kaynaktan geliyormuş gibi görünür. Bu e-postalar, kullanıcılardan oturum açma kimlik bilgilerini girmek veya parolalarını güncellemek için bir bağlantıya tıklamalarını isteyebilir. Bir kullanıcıyı sahte bir web sitesine yönlendirebileceği veya cihazlarına kötü amaçlı yazılım indirebileceği için bu bağlantılara tıklamaktan kaçınılmalıdır.

- Sanal özel ağ şifrelemesi. Bir VPN , internet bağlantılarını ve şifreler ve kredi kartı bilgileri gibi çevrimiçi veri aktarımlarını şifreler ve güvenli olmayan halka açık Wi-Fi ağlarına ve erişim noktalarına bağlanırken kullanılmalıdır. Bir VPN, potansiyel bir ortadaki adam saldırısını pusuya düşürebilir. Bir siber suçlu bir ağa erişmeyi başarsa bile, VPN tarafından sağlanan şifreleme nedeniyle mesajları deşifre etmede veya kaynaklara erişmede başarılı olmayacaktır. Kuruluşlar ayrıca, özellikle uzaktan çalışıyorlarsa, çalışanlarının şirkete güvenli bir kurumsal VPN aracılığıyla giriş yapmalarını sağlamalıdır.

- Uç nokta güvenliği. Kötü amaçlı yazılımların ve diğer siber saldırıların yayılmasını önlemeye çalışırken kapsamlı uç nokta güvenliği uygulamak çok önemlidir. MiTM saldırıları yürütme için kötü amaçlı yazılım kullandığından, kötü amaçlı yazılımdan koruma ve internet güvenliği ürünlerinin yerinde olması önemlidir.

- Çoğu siber saldırı, bilmeden insan davranışları tarafından başlatılır. Kuruluşlar, kullanıcıları bir MiTM saldırısının tehlikeleri konusunda eğiterek ve çalışanlar için zorunlu proaktif güvenlik bilinci eğitimi uygulayarak hassas verilerini önceden koruyabilir. Eğitim ayrıca kullanıcılara kötü niyetli e-postaları nasıl tespit edeceklerini öğretmeli ve VPN uygulamak, halka açık Wi-Fi ağlarından kaçınmak ve şüpheli e-posta bağlantılarına tıklamamak gibi en iyi güvenlik uygulamaları konusunda onları aydınlatmalıdır.

Ortadaki adam saldırılarına örnekler:

MiTM saldırılarının tarihi internet öncesi zamanlara kadar uzansa da son yıllarda en çok ilgiyi ve ilgiyi bu saldırılar kazandı. Aşağıdakiler, ortadaki adam saldırılarının birkaç popüler gerçek dünya örneğidir:

Equifax'ın mobil uygulaması. En büyük kredi raporlama kuruluşlarından biri olan Equifax, 2017 yılında ABD'deki yaklaşık 150 milyon kişinin finansal bilgilerini sızdıran büyük bir veri ihlali yaşadı . Bu ihlalle birlikte, şirketin cep telefonu uygulamalarının her zaman HTTPS kullanmadığı ve bilgisayar korsanlarının hesaplarına erişirken Equifax kullanıcılarının verilerini ele geçirmesine olanak sağladığı da keşfedildi.

Süper balık. 2015 yılında, Lenovo bilgisayarları, kullanıcıları MiTM saldırılarına karşı savunmasız hale getiren önceden yüklenmiş reklam yazılımlarıyla birlikte gönderildi. Superfish Visual Search olarak bilinen bu yazılım, bir kullanıcının şifreli web trafiğine reklamlar yerleştirdi. Şubat 2015'te Microsoft Windows Defender'ın güncelleştirilmiş bir sürümü bu güvenlik açığını kaldırdı.

DigiNotar. Hollandalı bir dijital güvenlik sertifikası veren DigiNotar, 2011 yılında bir tehdit aktörünün Google ve Skype gibi önde gelen web siteleri için 500 sertifikaya erişim kazanmasıyla ihlal edildi. Tehdit aktörü, kullanıcıları kandırarak sahte web sitelerinde gerçekmiş gibi görünen şifreleri girmeleri için bir MiTM saldırısının taktiklerini kullandı. DigiNotar, sonunda bu veri ihlalinin kayıplarını telafi etmek için iflas başvurusunda bulundu.

Mobil cihazlar giderek kimlik avı ve diğer siber güvenlik tehditlerinin hedefi haline geliyor. Mobil kimlik avı saldırılarındaki bu artışa neyin neden olduğunu ve BT ekiplerinin bu tehditleri nasıl tespit edip azalttığını öğrenin.

Ortada'ki Adam Saldırısı Nasıl Yapılır?:

Bize gerekenler:

Hedef ile aynı ağda olmamız gerek

Hedef IP addres

Ettercap aracı

Wireshark aracı

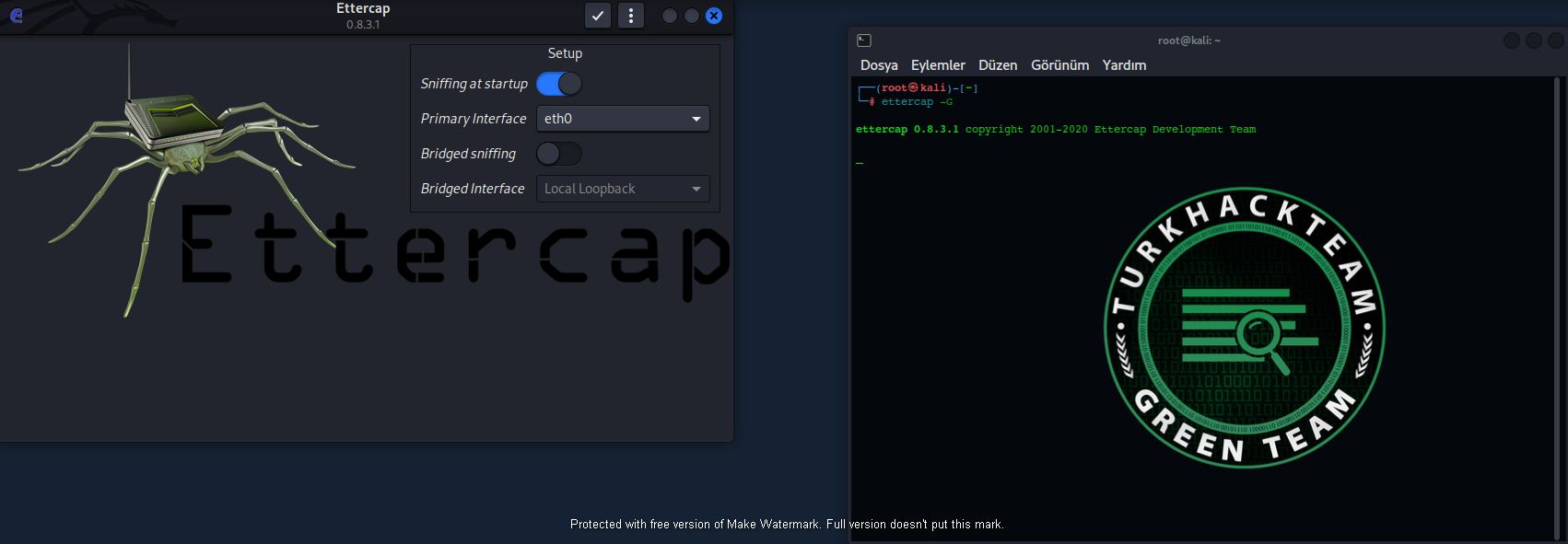

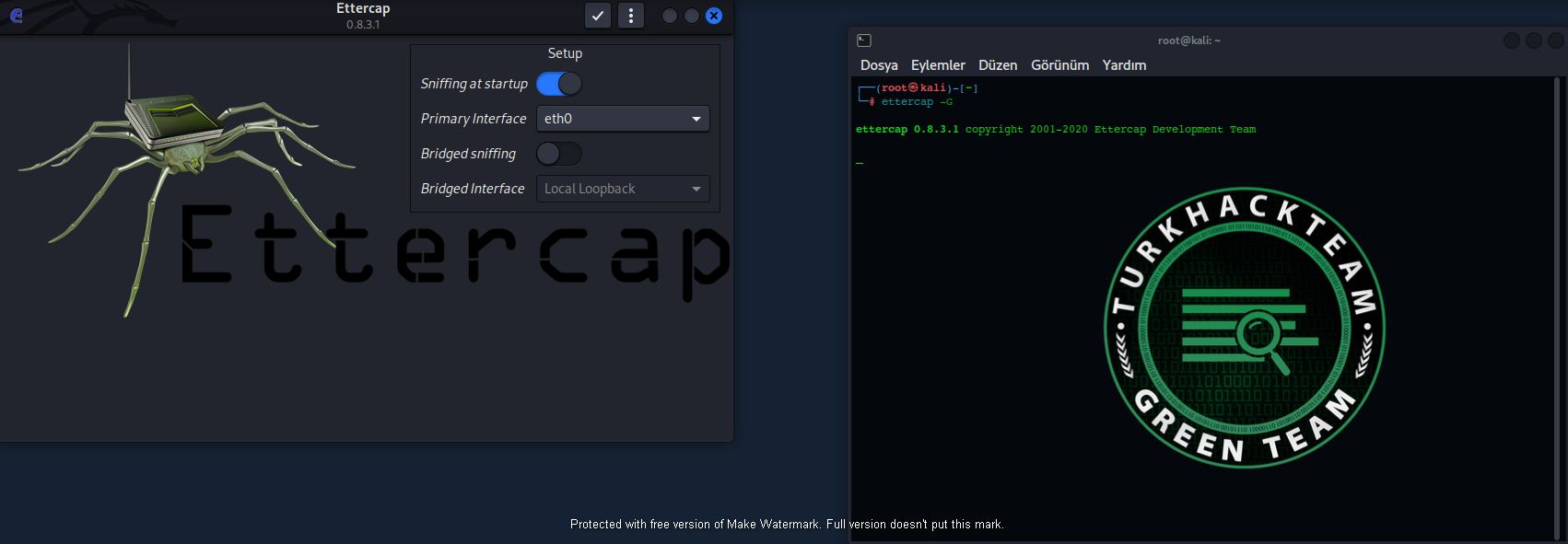

Ettercap Grafik Ekranın'dan bu şekil ayarlar ile sağ üst'de 'Yes' simgesine basıyoruz.

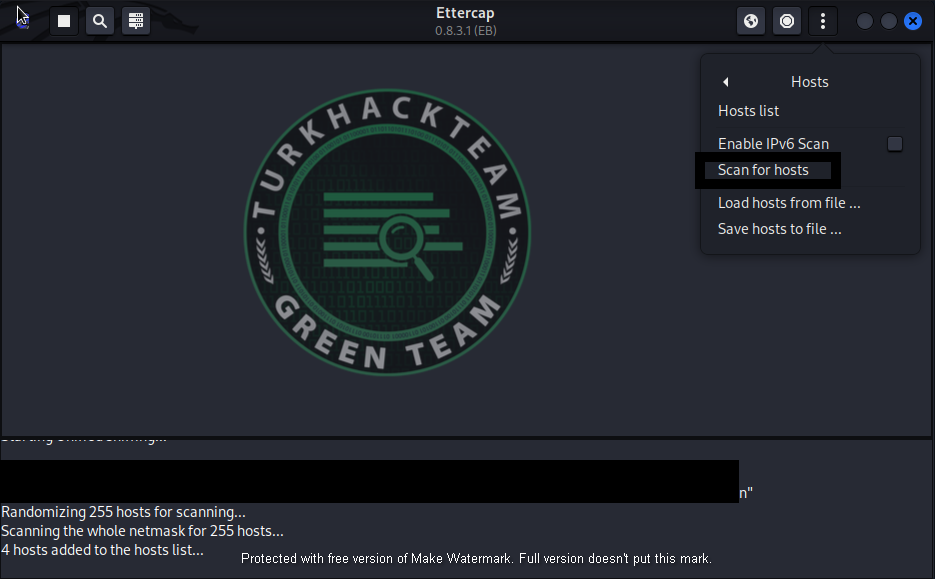

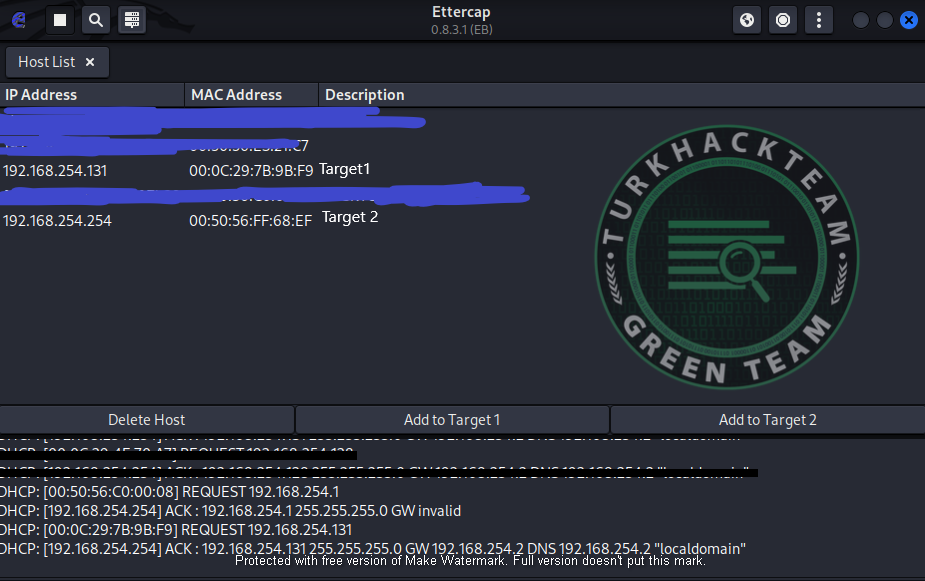

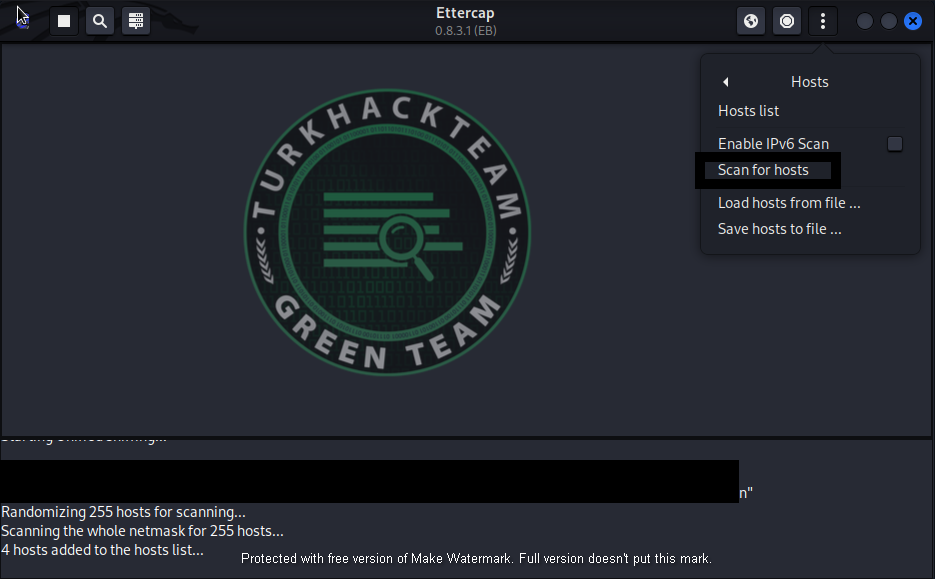

Sonrasında sağ üç yuvarlaktan Host>Scan For Hosts diyoruz

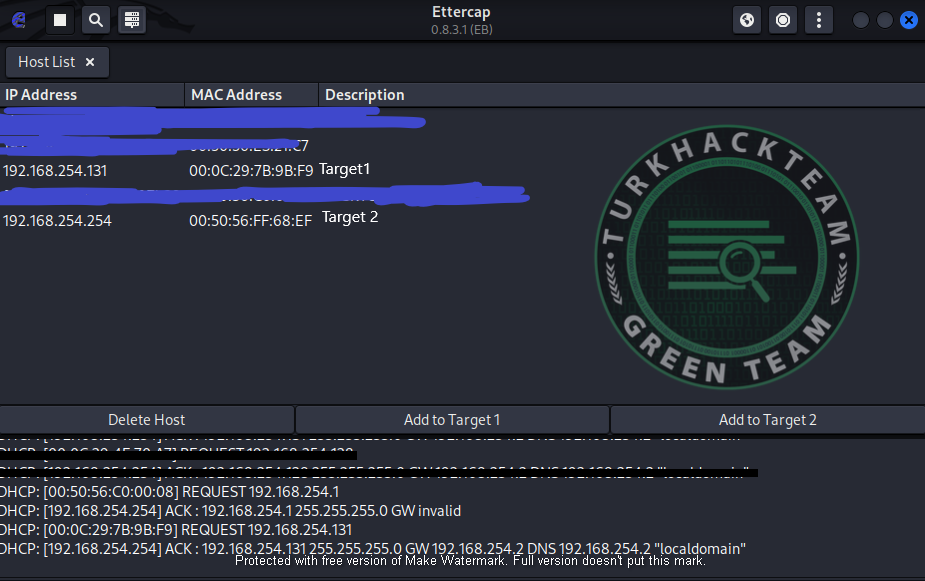

Sonrasında sol yukarıdan Host lists kısmına gidiyoruz ve bize ağda ki host'ların IP addresslerini çıkartıyor

Karşı Ip address'in üstüne sağ tıklayıp set target 1 diyoruz

sonrasında karşı Ip address'e yakın olan bir tane Ip address'e sağ tıklayıp set target 2 diyoruz. Örnek:

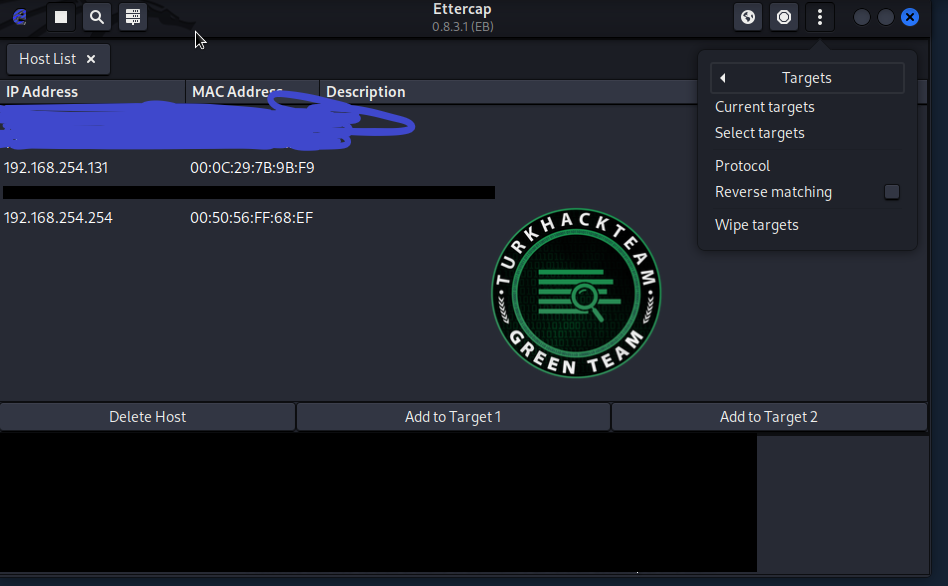

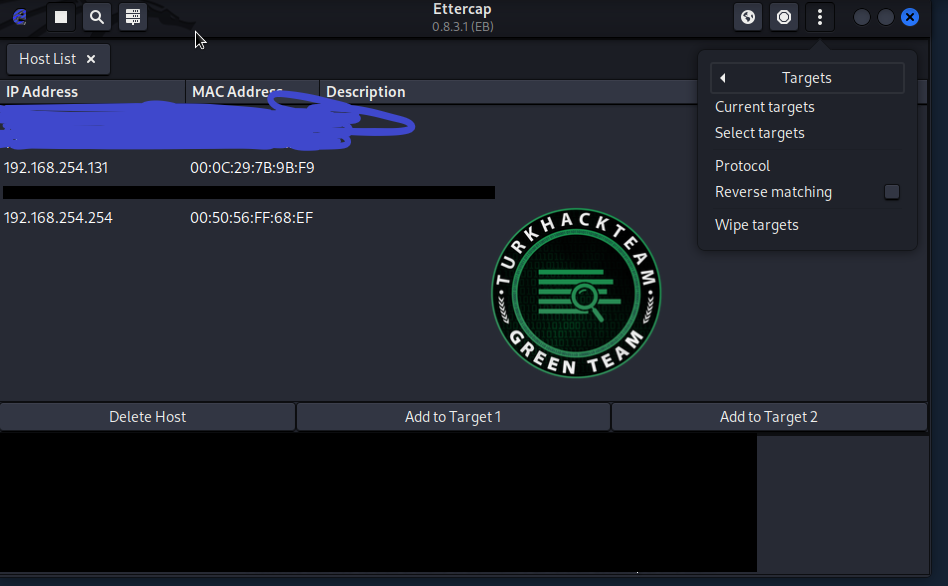

Sonrasında Host list'i kapatıp sağ üst'den üç noktaya tıklayıp Targets> Current Targets diyoruz

Ve eklemiş olduğumuz IP address'ler

Target 1 ve Target 2 bölümüne kayıt olmuş durumundalar.

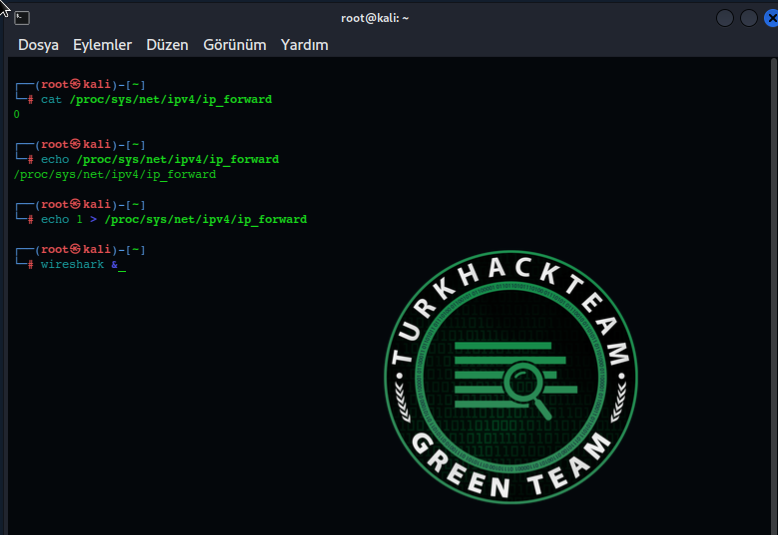

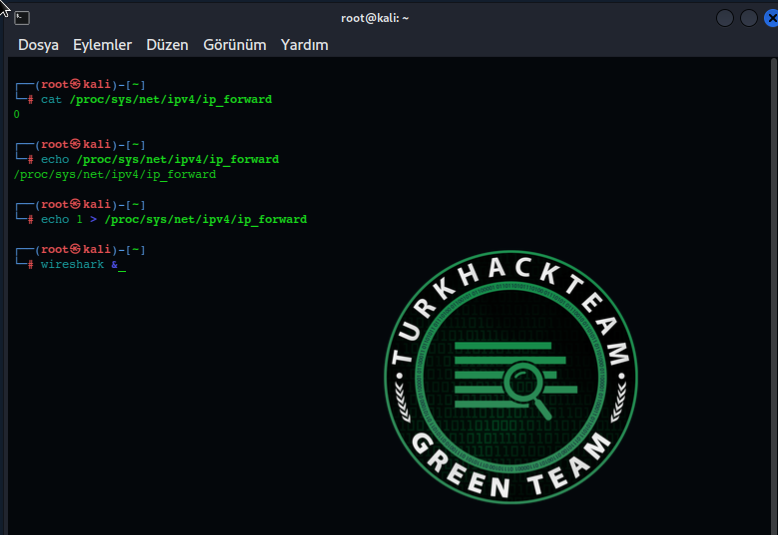

sonrasında konsolumuzu açıyoruz ve bu kodları giriyoruz:

Wireshark & komutundan sonra wireshark aracı çalıştırılıyor.

Ve sonrasında eth0 ağ adını seçiyoruz ve ağ trafiğin izliyoruz.

Ettercap aracına dönüyoruz ve sağ üst köşeden MITM menu>ARP Poisoning..., yani address çözümleme protokolünü zehirliyoruz.

Address çözümleme protokolünü zehirledikten sonra wireshark aracına geri dönüyoruz.

Hedef sistem ağ trafiğine ana bilgisayar için yönlendirme olarak giriyor.

Ve hedef sistemi dinlemeye alıyoruz

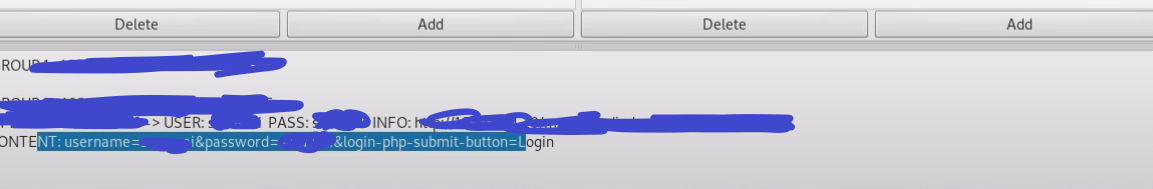

Örneğin hedef sistem tarayıcıda login ekranında bilgiler giriyor ve Ettercap'e bilgiler düşüyor

Equifax'ın mobil uygulaması. En büyük kredi raporlama kuruluşlarından biri olan Equifax, 2017 yılında ABD'deki yaklaşık 150 milyon kişinin finansal bilgilerini sızdıran büyük bir veri ihlali yaşadı . Bu ihlalle birlikte, şirketin cep telefonu uygulamalarının her zaman HTTPS kullanmadığı ve bilgisayar korsanlarının hesaplarına erişirken Equifax kullanıcılarının verilerini ele geçirmesine olanak sağladığı da keşfedildi.

Süper balık. 2015 yılında, Lenovo bilgisayarları, kullanıcıları MiTM saldırılarına karşı savunmasız hale getiren önceden yüklenmiş reklam yazılımlarıyla birlikte gönderildi. Superfish Visual Search olarak bilinen bu yazılım, bir kullanıcının şifreli web trafiğine reklamlar yerleştirdi. Şubat 2015'te Microsoft Windows Defender'ın güncelleştirilmiş bir sürümü bu güvenlik açığını kaldırdı.

DigiNotar. Hollandalı bir dijital güvenlik sertifikası veren DigiNotar, 2011 yılında bir tehdit aktörünün Google ve Skype gibi önde gelen web siteleri için 500 sertifikaya erişim kazanmasıyla ihlal edildi. Tehdit aktörü, kullanıcıları kandırarak sahte web sitelerinde gerçekmiş gibi görünen şifreleri girmeleri için bir MiTM saldırısının taktiklerini kullandı. DigiNotar, sonunda bu veri ihlalinin kayıplarını telafi etmek için iflas başvurusunda bulundu.

Mobil cihazlar giderek kimlik avı ve diğer siber güvenlik tehditlerinin hedefi haline geliyor. Mobil kimlik avı saldırılarındaki bu artışa neyin neden olduğunu ve BT ekiplerinin bu tehditleri nasıl tespit edip azalttığını öğrenin.

Ortada'ki Adam Saldırısı Nasıl Yapılır?:

Bize gerekenler:

Hedef ile aynı ağda olmamız gerek

Hedef IP addres

Ettercap aracı

Wireshark aracı

Ettercap Grafik Ekranın'dan bu şekil ayarlar ile sağ üst'de 'Yes' simgesine basıyoruz.

Sonrasında sağ üç yuvarlaktan Host>Scan For Hosts diyoruz

Sonrasında sol yukarıdan Host lists kısmına gidiyoruz ve bize ağda ki host'ların IP addresslerini çıkartıyor

Karşı Ip address'in üstüne sağ tıklayıp set target 1 diyoruz

sonrasında karşı Ip address'e yakın olan bir tane Ip address'e sağ tıklayıp set target 2 diyoruz. Örnek:

Sonrasında Host list'i kapatıp sağ üst'den üç noktaya tıklayıp Targets> Current Targets diyoruz

Ve eklemiş olduğumuz IP address'ler

Target 1 ve Target 2 bölümüne kayıt olmuş durumundalar.

sonrasında konsolumuzu açıyoruz ve bu kodları giriyoruz:

Wireshark & komutundan sonra wireshark aracı çalıştırılıyor.

Ve sonrasında eth0 ağ adını seçiyoruz ve ağ trafiğin izliyoruz.

Ettercap aracına dönüyoruz ve sağ üst köşeden MITM menu>ARP Poisoning..., yani address çözümleme protokolünü zehirliyoruz.

Address çözümleme protokolünü zehirledikten sonra wireshark aracına geri dönüyoruz.

Hedef sistem ağ trafiğine ana bilgisayar için yönlendirme olarak giriyor.

Ve hedef sistemi dinlemeye alıyoruz

Örneğin hedef sistem tarayıcıda login ekranında bilgiler giriyor ve Ettercap'e bilgiler düşüyor

NOT: Benim gösterdiğim yöntem en basitinden ortadaki adam saldırısı nasıl yapılır örneğiydi sizler biraz araştırarak saldırınızı geliştirebilirsiniz.

Daha başarılı bir saldırı yapabilirsiniz

Kendinize dikkat edin.

Daha başarılı bir saldırı yapabilirsiniz

Kendinize dikkat edin.

Son düzenleme: