- 27 Şub 2020

- 5

- 1

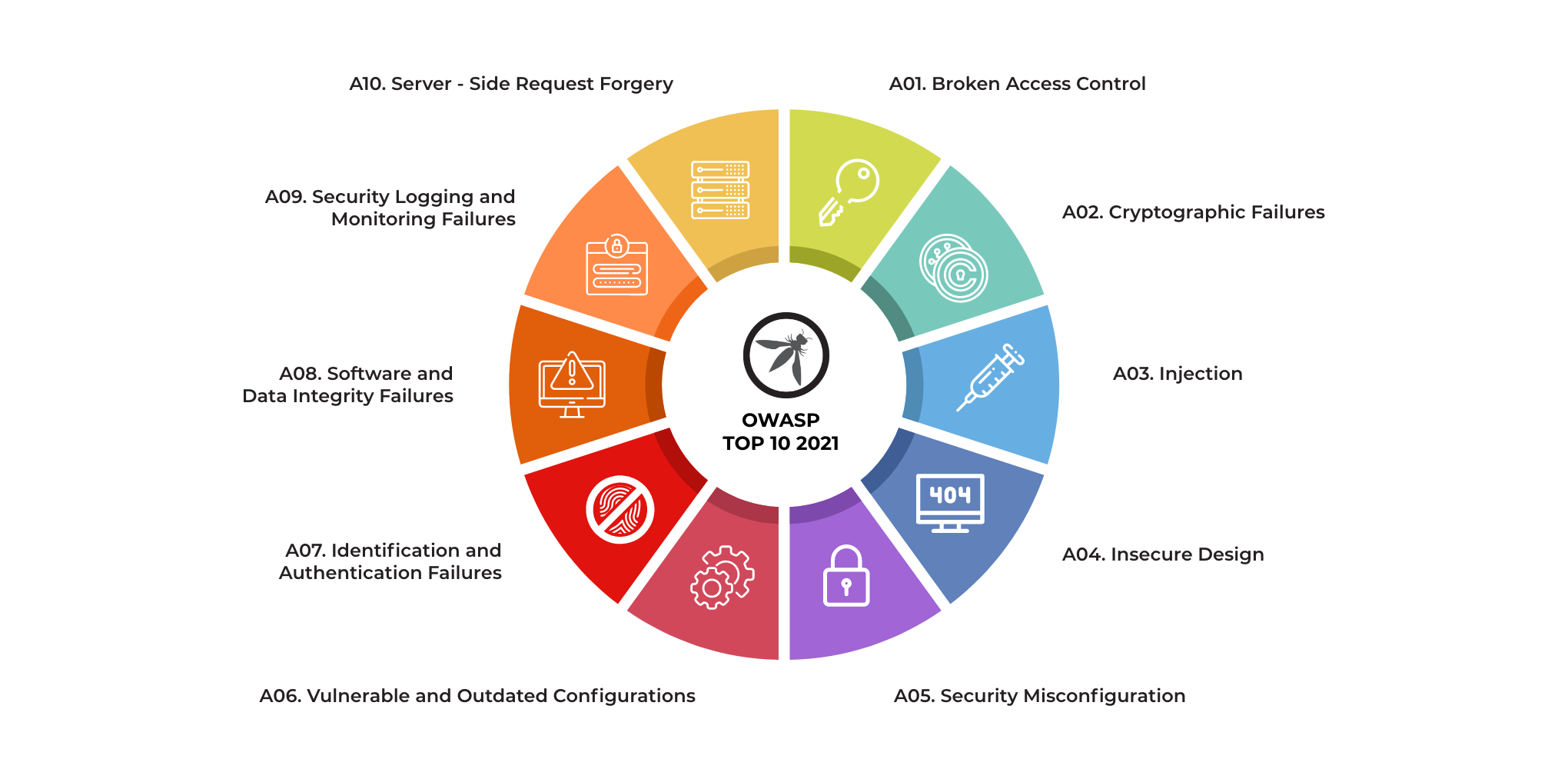

OWASP TOP 10 NEDİR ?

OWASP Top 10 (Open We

OWASP ÇALIŞMA MANTIĞI

- İlk Planlama/Veri Çağrısı: Çekirdek ekip bir araya gelir ve kaba bir program planlar, bir veri araması yayınlanır.

- Anket : Ankette içeriği belirliyor ve sektör katılımı için yayınlıyor.

- Veri Analizi : Veriler toplandıktan sonra normalleştirilir ve analiz edilir.

- Taslak ve İlk 10 : Verilerden sekiz, anketten iki risk belirledikten sonra yeni bir liste hazırlanır. Taslak, gözden geçirilmek üzere kamuya açıklanır. Ortaya çıkan tüm sorunlar ve alınan kararlar GitHub sorunlarına kaydedilir.

- Yayın : Bir fikir birliğine vardığımızda ve çekirdek ekip aynı fikirde olduğunda, yeni OWASP İlk On'u yayınlıyoruz.

OWASP TOP 10 2021 – 2017

| 2021 | | 2017 |

| 1 | Broken Access Control | 1 | İnjection |

| 2 | Cryptographic Failures | 2 | Broken Authentication |

| 3 | İnjection | 3 | Sensitive Data Exposure |

| 4 | Insecure Design (NEW) | 4 | XML External Entities (XXE) |

| 5 | Security Misconfiguration | 5 | Broken Access control |

| 6 | Vulnerable and Outdated Components | 6 | Security misconfigurations |

| 7 | Identification and Authentication Failures | 7 | Cross Site Scripting (XSS) |

| 8 | Software and Data Integrity Failures (NEW) | 8 | Insecure Deserialization |

| 9 | Security Logging and Monitoring Failures | 9 | Using Components with known vulnerabilities |

| 10 | Server-Side Request Forgery (SSRF) (NEW) | 10 | Insufficient logging and monitoring |

OWASP TOP 10 2021 Listesine Göre Kategori Açıklamaları.

1)Broken Access Control (Bozuk Erişim Kontrolü)

Listede daha önce 5 numara olan bozuk erişim kontrolü (saldırganın kullanıcı hesaplarına erişmesine izin veren bir zayıflık) 2021 için 1 numaraya taşındı. Bu bağlamda saldırgan sistemde kullanıcı veya yönetici olarak görev yapabilir.

Örnek: Bir uygulama, bir birincil anahtarın değiştirilmesine izin verir ve bu anahtar başka bir kullanıcının kaydıyla değiştirildiğinde, o kullanıcının hesabı görüntülenebilir veya değiştirilebilir.

İLGİLİ KONULAR

https://turkhackteam.org/konular/10-web-zafiyeti-ve-savunma-yollari-owasp-top-ten.1946776/

https://www.turkhackteam.org/konular/ctf-ile-owasptop10-serisi-2broken-access-control.2015929/

https://www.turkhackteam.org/konular/broken-access-control-nedir.1997278/

https://www.turkhackteam.org/konular/sensitive-data-exposure-zaafiyeti-nedir-nasil-onlenir.1996488/

https://www.turkhackteam.org/konular/web-uygulama-saldirilari-web-application-attacks.1990827/

2) Cryptographic Failures (Şifreleme Hataları)

Daha önce 3 numaralı konumda bulunan ve daha önce hassas verilere maruz kalma olarak bilinen bu girdi, bir semptomdan ziyade kök neden olarak doğru bir şekilde tasvir etmek için kriptografik hatalar olarak yeniden adlandırıldı. Önemli saklanan veya iletilen veriler (sosyal güvenlik numarası gibi) tehlikeye girdiğinde şifreleme hataları meydana gelir.

Örnek: Bir finans kurumu, hassas verilerini yeterince koruyamıyor ve kredi kartı dolandırıcılığı ve kimlik hırsızlığı için kolay bir hedef haline geliyor.

İLGİLİ KONULAR

https://www.turkhackteam.org/konular/ctf-ile-owasptop10-serisi-1sensitive-data-exposure.2015285/

https://www.turkhackteam.org/konular/cryptographic-failures-acigi-nedir.2005261/

3)İnjection (enjeksiyon)

Enjeksiyon 1 numaradan 3 numaraya iniyor ve siteler arası komut dosyası oluşturma artık bu kategorinin bir parçası olarak kabul ediliyor. Esasen, bir saldırgan tarafından bir web uygulamasına, uygulamanın yapmak üzere tasarlanmamış bir şeyi yapmasını sağlamak için geçersiz veriler gönderildiğinde bir kod enjeksiyonu meydana gelir.

Örnek: Bir uygulama, güvenlik açığı bulunan bir SQL çağrısı oluştururken güvenilmeyen verileri kullanır.

İLGİLİ KONULAR

https://www.turkhackteam.org/konular/nasil-yapilir-1-sql-injection.2012557/

https://www.turkhackteam.org/konular/sql-acikli-siteye-sizma.2010126/

https://www.turkhackteam.org/konular/injection-nedir-injection-turleri.1994982/

https://www.turkhackteam.org/konular/web-uygulama-saldirilari-web-application-attacks.1990827/

4) Insecure Design (Güvensiz Tasarım)

Güvensiz tasarım, tasarım ve mimarideki kusurlarla ilişkili risklere odaklanır. Tehdit modellemesi, güvenli tasarım kalıpları ve ilkelerine duyulan ihtiyaca odaklanır. Güvensiz tasarımdaki kusurlar, bir uygulama ile düzeltilebilecek bir şey değildir.

5) Security Misconfiguration(Yanlış Güvenlik Yapılandırması)

Eski harici varlıklar kategorisi, şimdi 6 numaralı noktadan yükselen bu risk kategorisinin bir parçasıdır. Güvenlik yanlış yapılandırmaları, bir yapılandırma hatası veya eksikliğinden kaynaklanan tasarım veya yapılandırma zayıflıklarıdır.

Örnek: Varsayılan bir hesap ve orijinal şifresi hala etkindir ve bu da sistemi istismara açık hale getirir.

İLGİLİ KONULAR

https://www.turkhackteam.org/konula...masi-security-misconfiguration-nedir.2007063/

https://www.turkhackteam.org/konular/web-uygulama-saldirilari-web-application-attacks.1990827/

6)Vulnerable and Outdated Components(Savunmasız ve Eski Bileşenler)

Bu kategori 9 numaradan 6 numaraya çıkar ve yalnızca birincisinden ziyade hem bilinen hem de potansiyel güvenlik riskleri oluşturan bileşenlerle ilgilidir. CVE'ler gibi bilinen güvenlik açıklarına sahip bileşenler tanımlanmalı ve yamalanmalı, eski veya kötü niyetli bileşenler ise yaşayabilirlik ve getirebilecekleri risk açısından değerlendirilmelidir.

Örnek: Geliştirmede kullanılan bileşenlerin hacmi nedeniyle, bir geliştirme ekibi uygulamalarında kullanılan tüm bileşenleri bilemeyebilir veya anlayamayabilir ve bu bileşenlerin bazıları güncel olmayabilir ve bu nedenle saldırılara açık olabilir.

7)Identification and Authentication Failures (Tanımlama ve Kimlik Doğrulama Hataları)

Daha önce bozuk kimlik doğrulama olarak bilinen bu giriş, 2 numaradan aşağıya indi ve şimdi kimlik hatalarıyla ilgili CWE'leri içeriyor. Özellikle kimlik doğrulama ve oturum yönetimiyle ilgili işlevler, yanlış uygulandığında, saldırganların parolaları, anahtar kelimeleri ve oturumları ele geçirmesine olanak tanır ve bu da çalınan kullanıcı kimliğine ve daha fazlasına yol açabilir.

8) Software and Data Integrity Failures (Yazılım ve Veri Bütünlüğü Hataları)

Bu, 2021 için yazılım güncellemelerine, kritik verilere ve bütünlüğü doğrulamadan kullanılan CI/CD ardışık düzenlerine odaklanan yeni bir kategoridir. Ayrıca şimdi bu girdiye dahil edilen güvenli olmayan seri durumdan çıkarma, bir saldırganın sistemde uzaktan kod yürütmesine izin veren bir seri durumdan çıkarma kusurudur.

9) Security Logging and Monitoring Failures (Güvenlik Günlüğü ve İzleme Hataları)

Eskiden yetersiz günlük kaydı ve izleme olarak bilinen bu giriş, 10 numaradan yükseltilmiş ve daha fazla hata türünü içerecek şekilde genişletilmiştir. Günlüğe kaydetme ve izleme, bir web sitesinde sık sık gerçekleştirilmesi gereken etkinliklerdir; bunun yapılmaması, siteyi daha ciddi ödün vermeyen etkinliklere karşı savunmasız bırakır.

10) Server-Side Request Forgery (SSRF) (Sunucu Tarafı İstek Sahteciliği )

Bu yıl yeni bir kategori olan sunucu tarafı istek sahteciliği (SSRF), bir web uygulaması kullanıcı tarafından sağlanan URL'yi doğrulamadan uzak bir kaynak getirdiğinde gerçekleşebilir. Bu, bir saldırganın, sistem bir güvenlik duvarı, VPN veya ek ağ erişim kontrol listesi tarafından korunuyor olsa bile, uygulamanın beklenmedik bir hedefe hazırlanmış bir istek göndermesini sağlar. Bulut hizmetleri ve mimarilerin artan karmaşıklığı nedeniyle SSRF saldırılarının şiddeti ve sıklığı artıyor.

Kaynak : OWASP Top 10:2021 - OWASP Top 10 nedir ve bu risklerden nasıl kaçınılır? – SecroMix

Son düzenleme: