Öncelikle Herkese Hayırlı Günler Ben Moderasyon Ekibinden Daeky Bugün'ki Konumuz 3 Tehlikeli Güvenlik Açıklarını Detaylı Bir Şekilde Bakacağız Bu Açıklar Owasap Listesinde Farklı Zaman Tarihlerinde İçerisinde Yer Almıştır Veya Daha Doğrusu Yer Alıyor Çok Uzatmadan Konumuza Geçiş Yapalım .

OWASP Her Yıl Geliştiriciler,Uzmanlar,Sağlayıcılar İçin Güvenlik Risklerini-Açıklarını-Açık Nedenlerini Ve Açıkların Nasıl Önlenebileceğini Detaylı Bir Şekilde Kapsayan Makaledir / Tüm Kullanıcıları-Sağlayacıları Güvenlik Açıklarına Karşı Uyarmayı Ve Bilgilendirmeyi Amaçlar / Örnek Veriyorum 2021 Yılındaki En Çok Karşılaşılan Ve Zafiyetler Nedeniyle Maddi Hasarlara Yol Açan Güvenlik Açıklarının Arasından 10 Sıralık Liste Olarak Yayınlanır Liste İçerisinde Her Sene Belirli Bir Çok Değişiklik Görülmektedir Bu Yüzden Her Sene - Yıl'da Farklı Açıklar - Zafiyetler Ortaya Çıkabilir Şaşırmamak Gerekiyor | A1-A2-A3-A4-A5-A6-A7-A8-A9-A10 Olarak Sıralandırılır Ve Detaylı Bir Şekilde Bilgiler Verilir Örnek Zafiyetlerin Oluşumu Ve Sızılma Durumları VS.....

1 - SQL - İnjection = SQL Zafiyeti Bulunan Veritabanına Yönelik Zararlı Bir Saldırı Türüdür | SQL Açığı Sayesinde Veritabanına Sızılabilir / Saldırıda Zararlı Kod Yerleştirmesi - Entekresi Yapılır .

2 -Blind SQL Injections = İşleyiş Gereği Veritabanına Yanlış Veya Doğru Sorgu'lar İşler Değişimine - Farklı Sonuç'lara Dayanarak Veritabanına Sorgu'lar Gönderilir .

3 - Error-Based SQL = Mekanizması Hataya Dayanır Saldırıda Hata Belgeleri - Uyarıları Neticesinde Enjeksiyon İşler - Önemli - Bazı Hata Örnekleri = “,’# .

4 - Union Based SQL Injection = Union Anahtarı Uyarı Ve Hata Alınmasını Sağlar Union Anahtarı Select Sayesinde Bir Veya Daha Fazla Sayı Üstünde Sorgu Yapılabilmektedir .

5 - Time-based blind SQL Injection = Enjeksiyon Zamana Dayalıdır Kör SQL İçerisine Girer / Veritabanına Yönelik Sorgular Tepki'nin Verileceği Süre İçerisinde Sorgunun Yanlış Veya Doğrumu Olduğu Tespit Edilir.

XSRF/CSRF = Zararlı Saldırı Türlerinden Biridir | Zıt - Aldatma ( Sahte ) İstek Komutları Göndermeye Dayanır / Hedef Site Üzerinde Güvenirliği Onaylanmış Kullanıcı Üzerinden Sahte Kimlikle İşlemler Yapılmaktadır - Sahte Kimlik Üzerinden Kullanıcıya İstekler Gönderilir Kullanıcı İstekleri Bilinçsizce Aktif-Onayladığı Taktirde İstek Web Sitesine Gönderilir Ve Site Tarafından Attakcera ( Saldırgana ) Erişim Yetkisi Gönderilmiş Olur Bir Tür Dediğim Gibi Aldatma Üzerine Kuruludur | - Önlemler Ve Açıklar Giderilmediği Taktirde Oldukça Tehlikeli Birer Güvenlik Açıklarından Biri Olduğu Gösterilmektedir .

XXE/XML - İnjection = Zararlı Bir Saldırı Türüdür | Attacker ( Saldırgan ) Tarafından XML Uzantılarına Erişmesi Olarak Nitelendirebilir - Saldırı SSRF İle Bağlantılıdır - SSRF XXE Açığı Aracılığı İle Yararlanılabilir Yani SSRF'de Bir XXE Saldırı Türleri Arasında Yer Alır / XML'nin Tehlikeli Olasıkları İçermesi - Sahip Olmasından Dolayı XXE Açığı Meydana Çıkmaktadır . /

1 - Dosya Yoluyla XXE Açığından Yararlanmak

2 - SSRF = Bu Saldırı XSRF'e Benzemektedir Server Üzerinden Sahte İsteklere Dayanır .

XSS - (Cross Site Scripting) = JavaScript Üzerinden Gerçekleşen Zararlı Bir Saldırı - Açık Türüdür /

HTML , CSS - JavaScript Kodları Zafiyet Üzerinde Kullanılabilmektedir . /

1 - Reflected XSS = En Baştan Attacker ( Saldırgan ) Zararlı Enjekte Dosyasını E-Mail Postası Aracılığı İle Gönderir Bağlantı Açılır Ve Zararlı Enjeksiyon WebSitesine Entekre Edilir Ve Komut Dosyaları Attacker ( Saldırgana ) Ulaşır .

2 - Stored ( Persistent ) = Attacker Komut Dosyasını Sorunsuz Bir Şekilde Çalıştırabilecek - Aktif Eden Siteyi Bulur - Tespit Eder / Attacker ( Saldırgan ) Kullancıların Çerezleri Çalan Zararlı Enjeksiyon Entekre Eder Ve Ardından Hedef Alınan WebSite Zararlı Enjeksiyonu Onaylar - Aktif Duruma Getirir Ve Enjeksiyon Eldeki Çerezleri Attackera Ulaştırır .

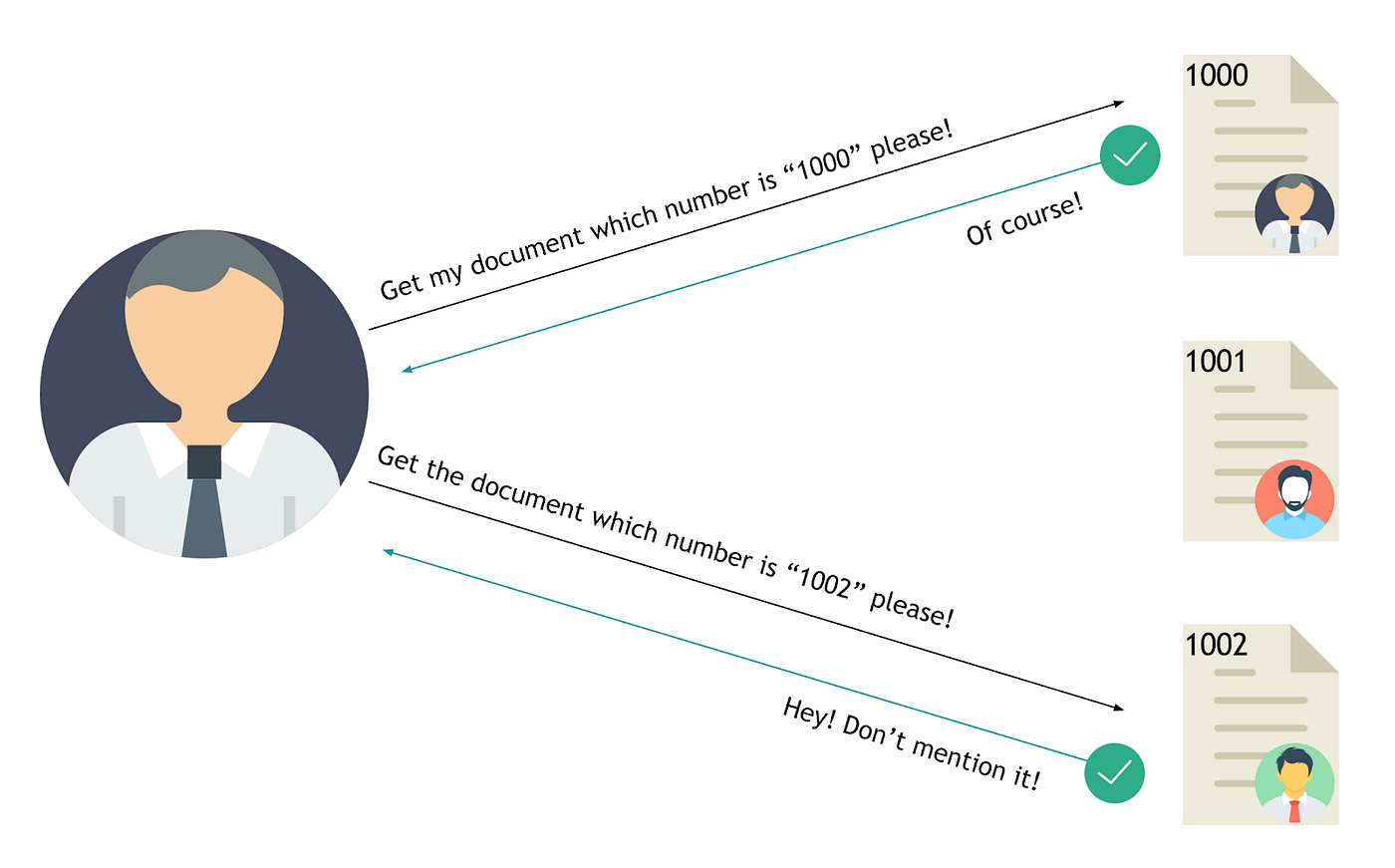

IDOR = Attacker ( Saldırgan ) Nesneleri Kullanarak Enjeksiyonu Tanımlar Ve Erişim İsteyecektir / Nesne DATABASE Tarafından Onaylanır HTTP İsteği Konulur / Aracı Etkilendirilir - Yeninden HTTP İsteği Onaylanır / Ve Son Olarak HTTP Talebi Kullanıcı Sistemi Dışında Onaylanır Ve Erişim Yetkisi Saldırgana Geçer .

Güvenlik Önlemleri Günümüzde Her İşletme Tarafından Çok Fazla Derecede Önem Sarfediyor Güvenlik Açıkları Dışında Kalan DDos Saldırılarında Bile Maddi Olarak Hasar'lar Verilmesi Güvenlik Seviyesinin Bazı Şirketler Ve Firmalar Tarafından Ne Kadar Az Derecede Önemsendiğini Göstermekte / Bu Yüzden OSWAP Listesi Çok Önem Sarfetmekte Belirtilen Açıklar-Zafiyetler Karşısında En Azından Temel Korumalar - Önlemler Hedef Şirketlerin Maddi Olarak Zarara Uğramasını Engelleyecektir Güvenlik Gerçekten Önemli !

Son düzenleme: