+Cewl Nedir ?

-Sızma testlerinde parola saldırısı yaparken sözlük dosyalarına ihtiyaç duyulabilir.Verilen web sayfasını inceleyerek kelimelerin alaka düzeyini artırmayı amaçlar.

-Cewl siteyi inceler ve sözcükler oluşturur.

Örnek Wordlist oluşturalım.

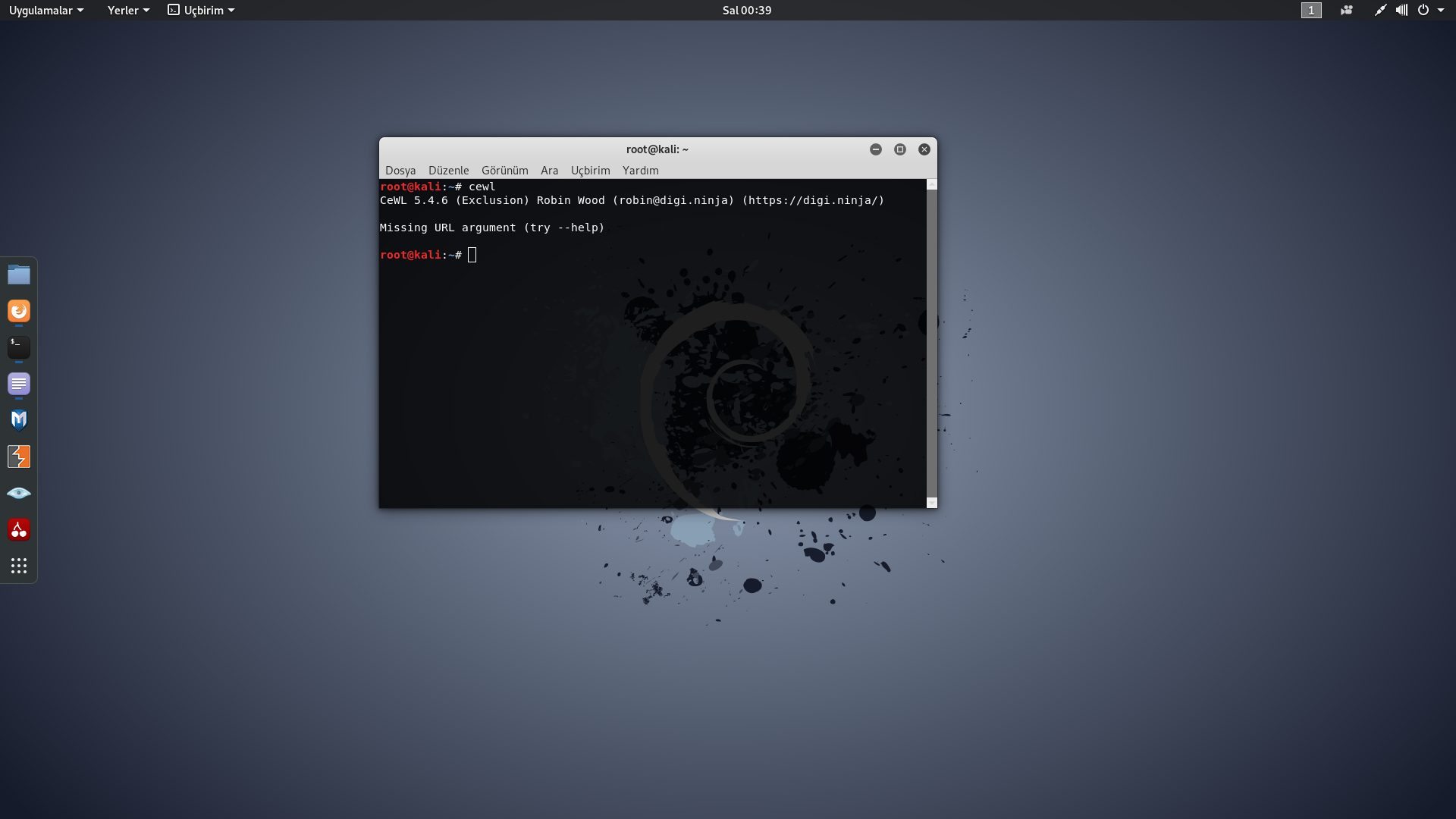

1-)Uç birime "cewl" yazalım

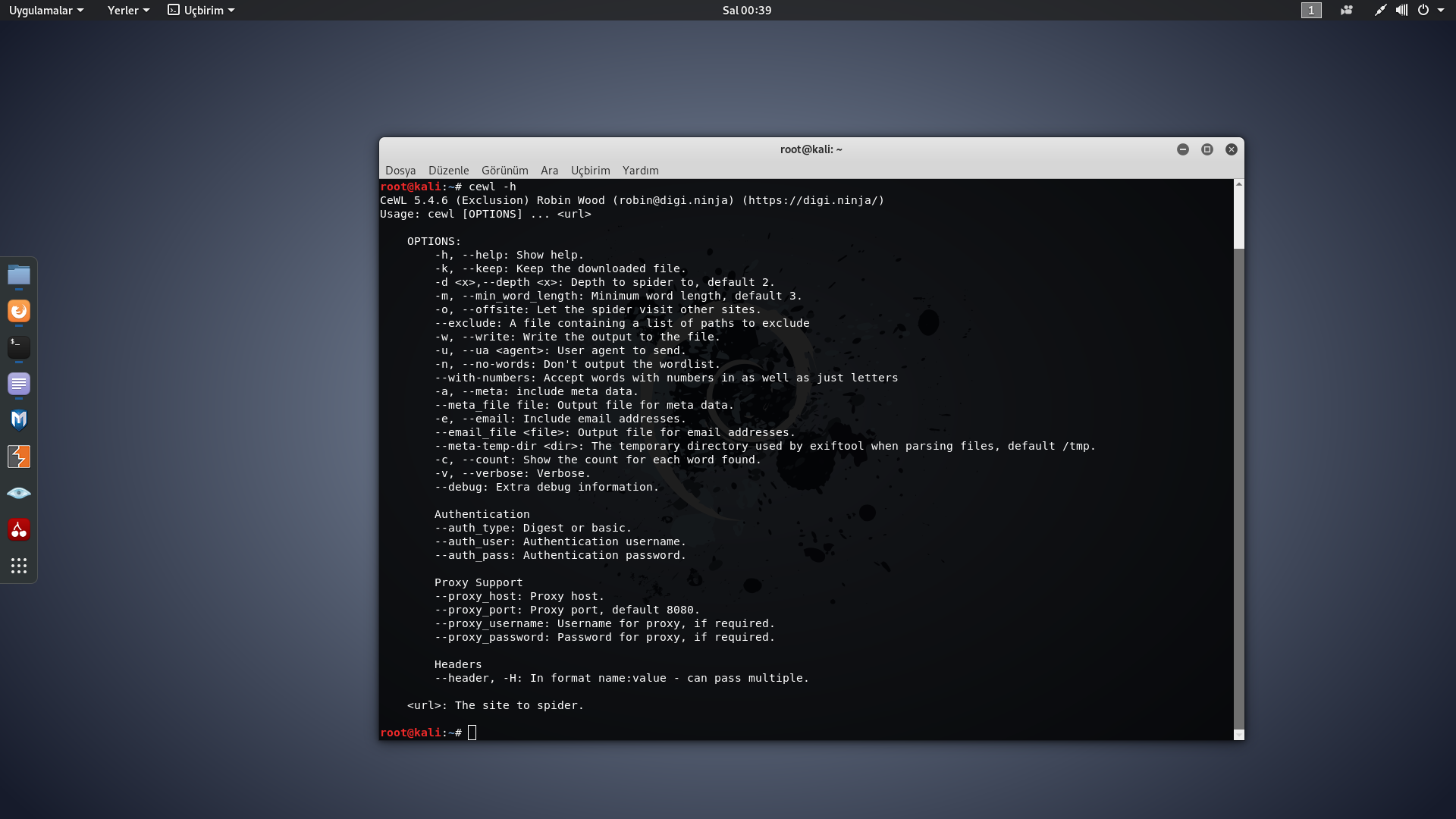

2-)"cewl -h" yazarak yardım menüsüne gelebiliriz.

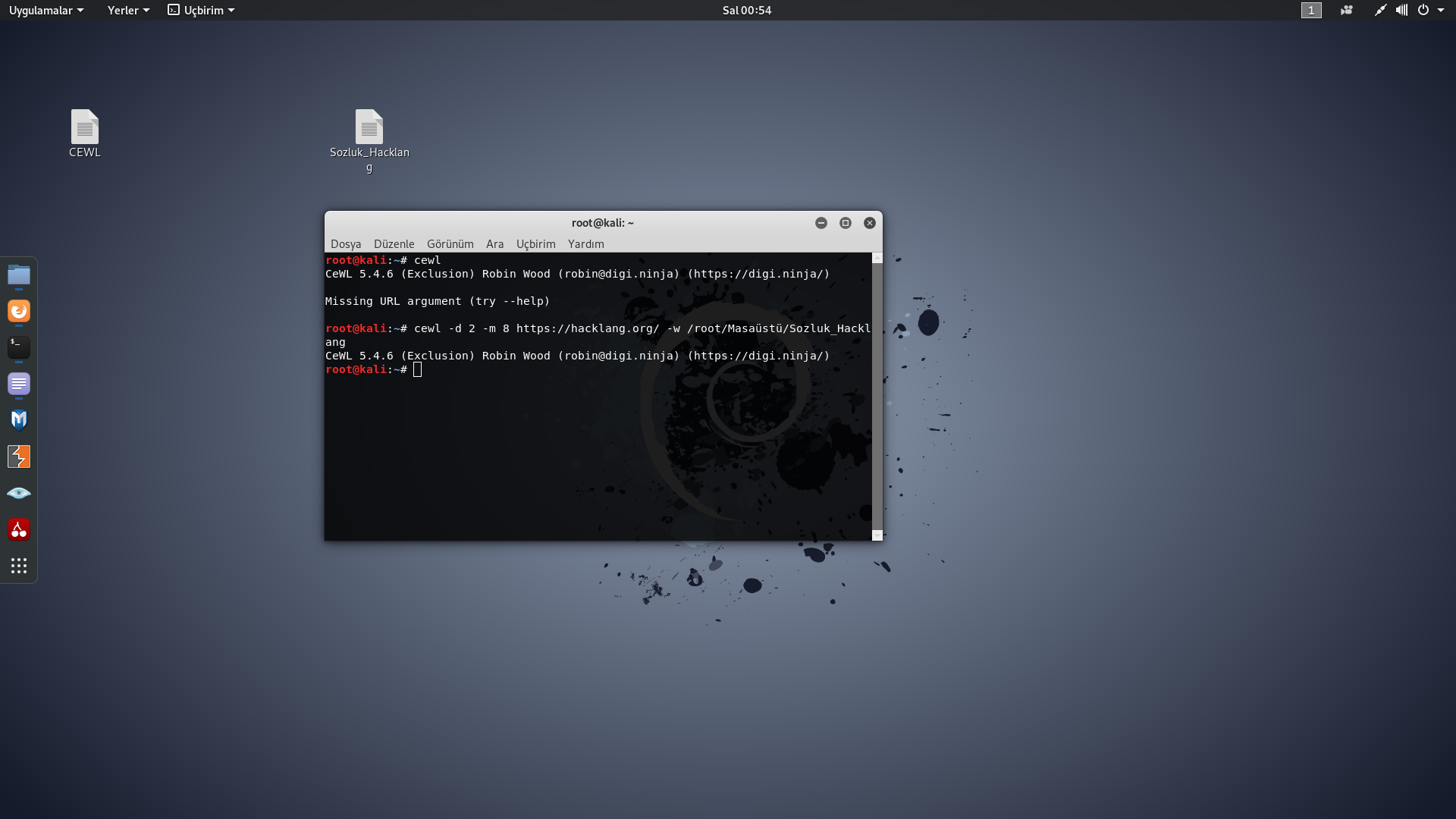

3-)cewl -d 2 -m 8 https://hacklang.org/ -w /root/Masaüstü/Sozluk_Hacklang

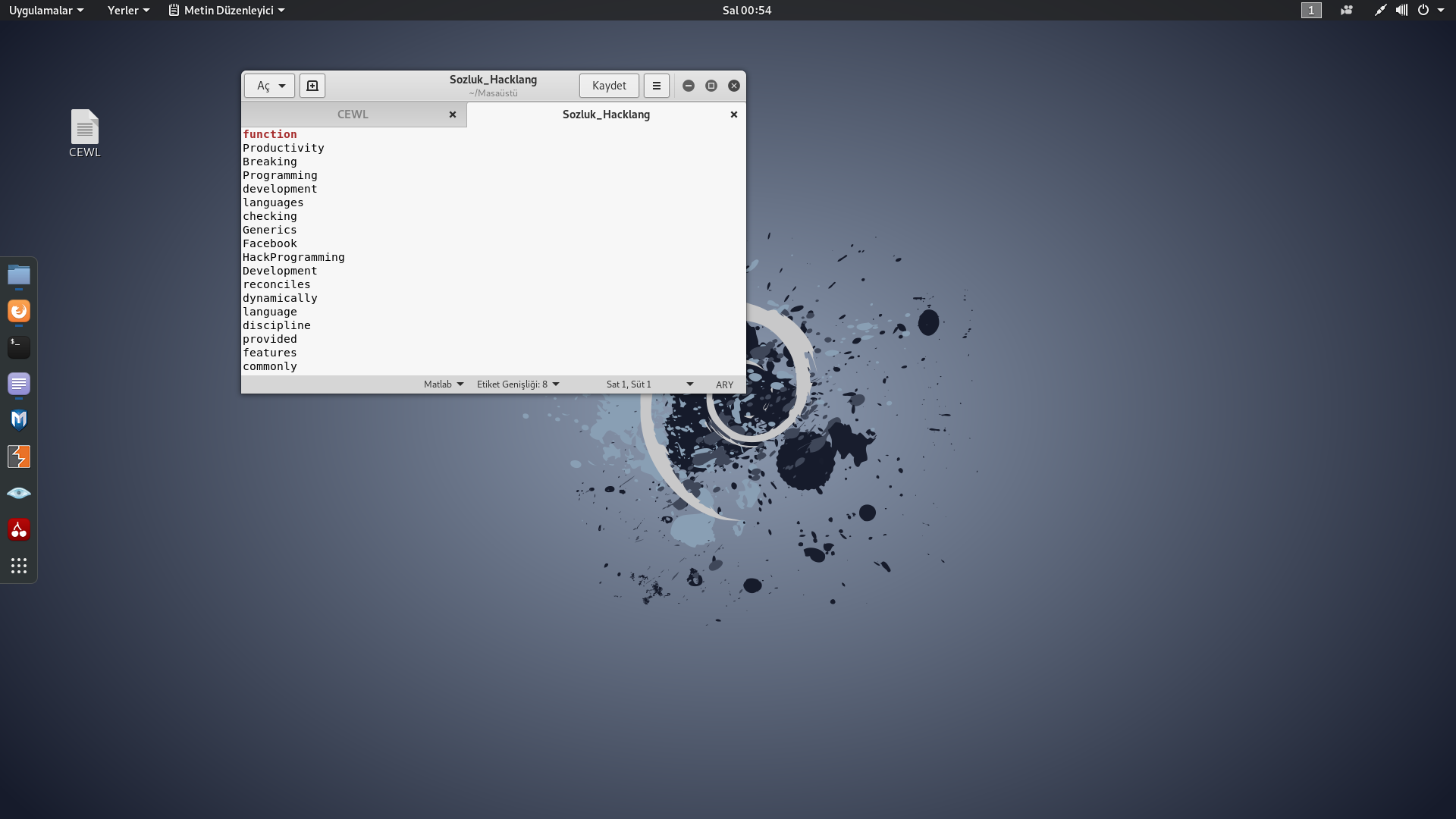

4-)Masaüstüne "Sozluk_Hacklang" txt gelecektir.

Not :

-d 2 ; Web Sayfasını inceleme derinliği.

-m 8 ; En az 8 karakterli kelimeler oluşturacak.

-w ; Kelıme_tht sözlük dosyasını oluşturur

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

+Crunch Nedir ?

-Kelime listesi oluşturma aracıdır.

Örnek bir Kelime Listesi oluşturalım.

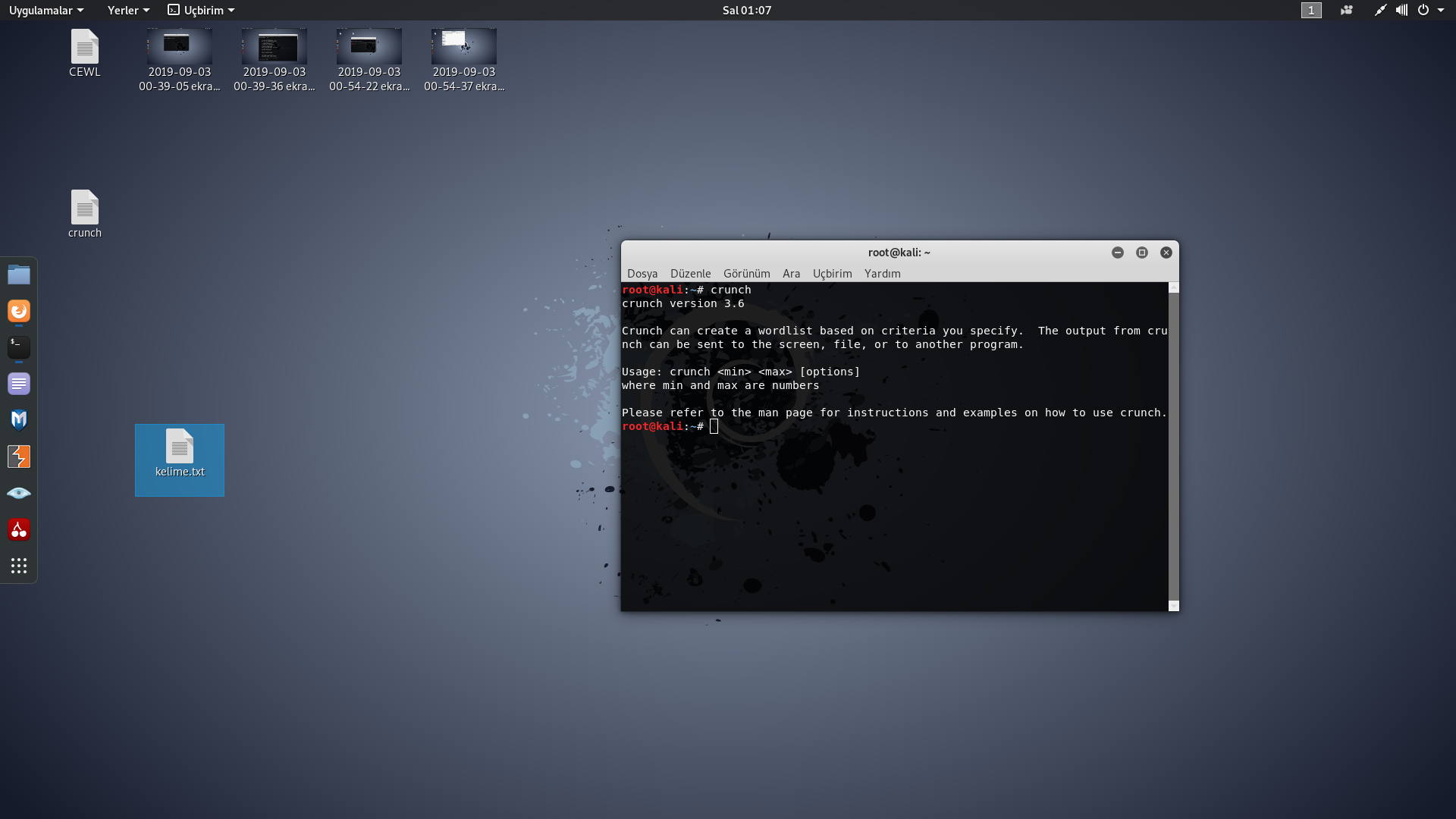

1-)Uç Birime "crunch" yazalım.

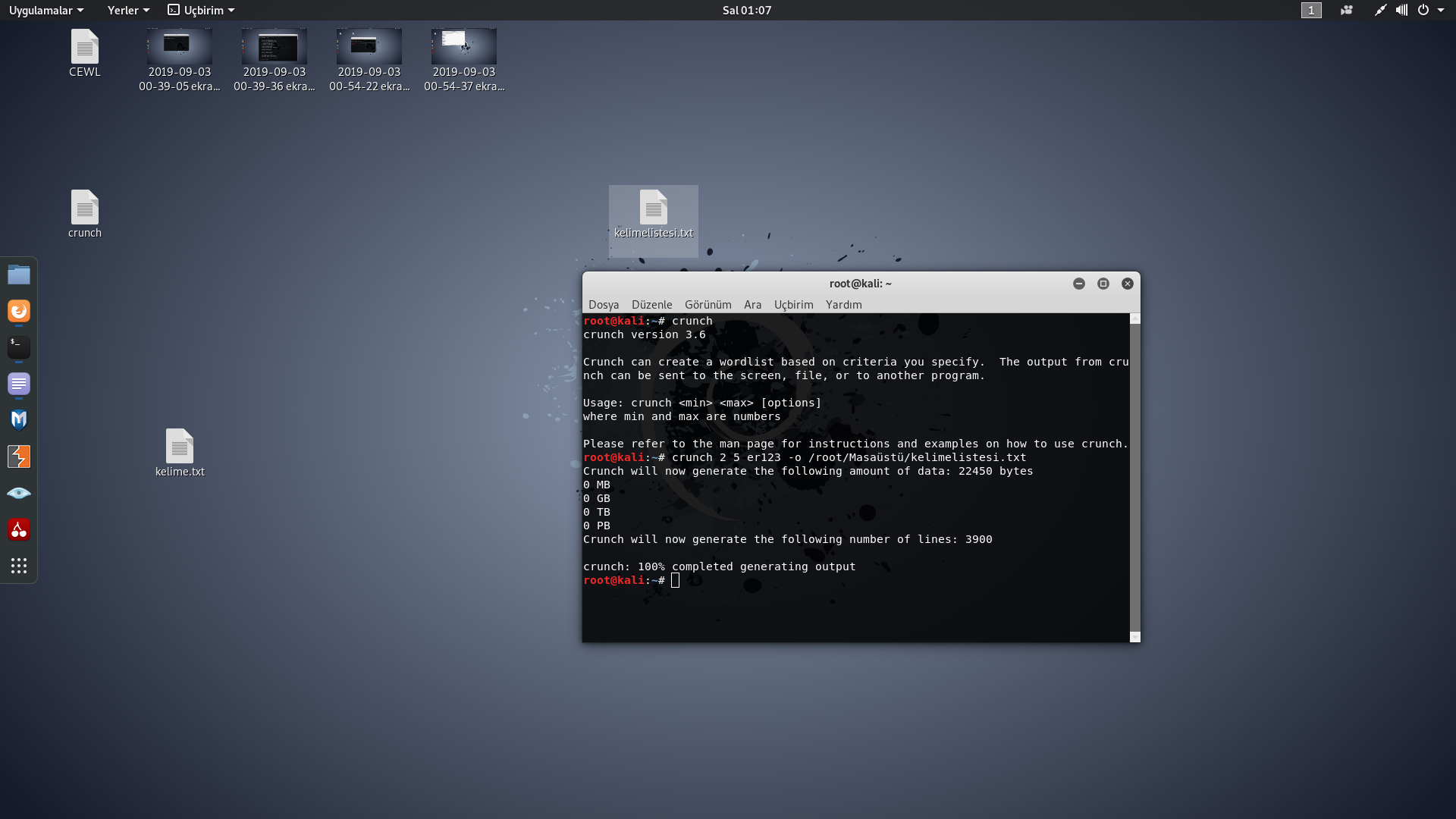

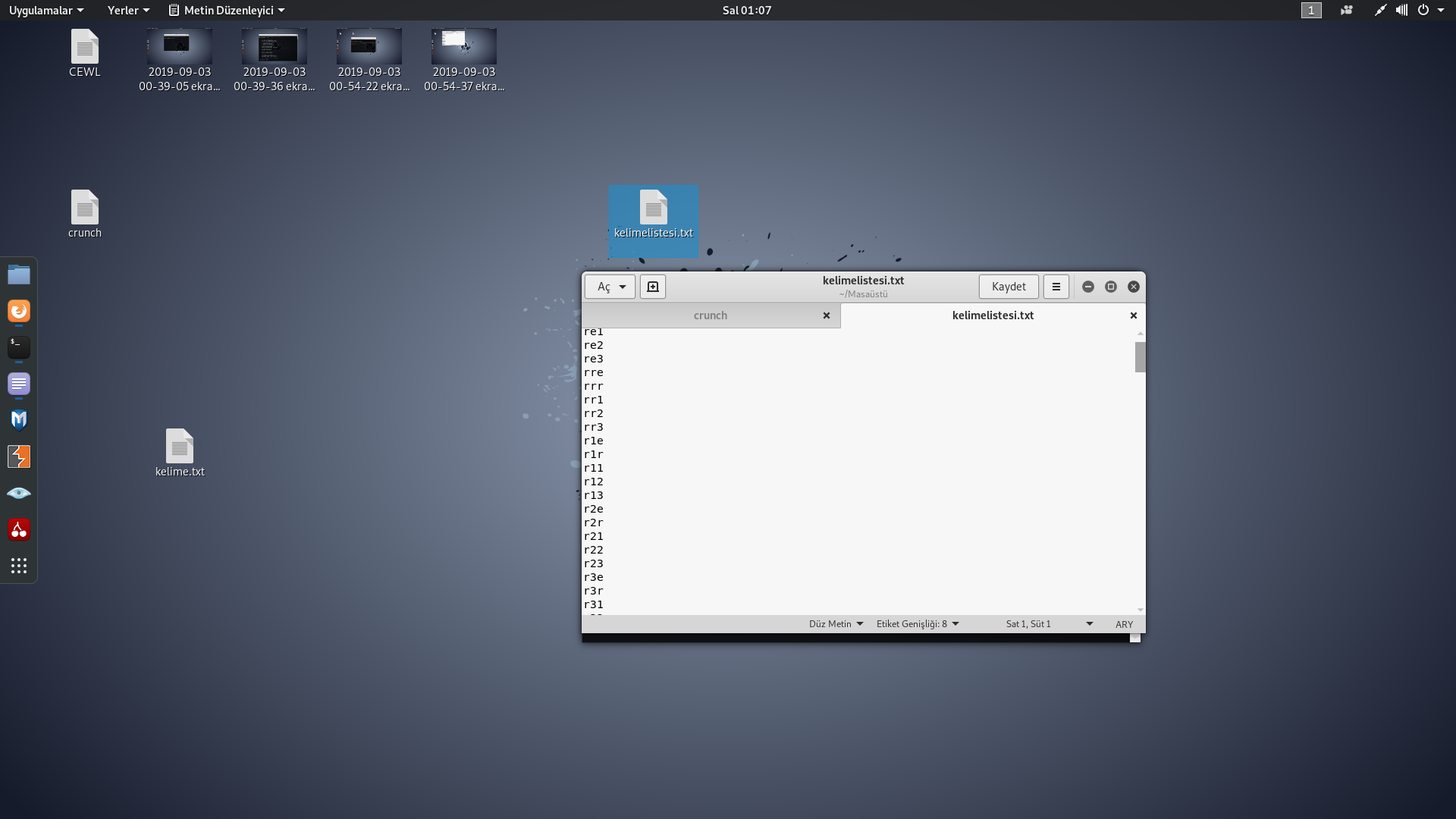

2-)crunch 2 5 er123 -o /root/Masaüstü/kelimelistesi.txt

Not : 2 5 yazarak kaç karakterli olması gerektiğini belirledik.5 karakterden sonra birşey yazmadığı için a'dan z'ye tüm kombinasyonları yazıyor.

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

+Medusa nedir ?

-Temel amacı Brute Force üzerine dayalı olan Medusa aracı, hedef host veya sunucunun ip adresine ftp, ssh gibi yollara brute force denemeleri, yani türkçe karşılığı kaba kuvvet saldırısı uygular. Aracın çok kullanılmasının en temel sebeplerinden biri ise kullanım bakımından basit, kolay ve anlaşılır olmasıdır. Medusa aracının neredeyse çoğu modül ve protokol destekliyor olması, birçok sunucu ve hosta rahatlıkla uzaktan kaba kuvvet saldırısı uygulamamıza olanak sağlamaktadır. Şimdi Medusa aracı kullanımını anlatırken daha iyi anlayacaksınız. Hadi başlayalım.

1-)Medusa Kurulum

Kod:

apt-get install medusa2-)Uç birime "medusa" yazın.

3-)Şimdi bu parametrelerin nasıl kullanılacağı, ne işe yaradığı üstünde duralım. Öncelikle temel bilmeniz gereken parametreler -h/-H, -u/-U, -p/-P, -M ve -f/-F olarak 5 adettir. Bu parametreler olmadan medusa aracı hata verecektir. Biraz bu 5 adet parametrenin ne işe yaradığını öğrenelim.

4-)Parametreleri öğrenmeye -h ve -H parametrelerinden başlayalım. -h parametresini sadece bir sunucu veya hostun ip adresi üzerinden kaba kuvvet uygulamamızı sağlarken -H parametresi sayesinde birden fazla host veya sunucunun ip adresi üzerinden kaba kuvvet denemeleri yapmamızı sağlar. Örnek olarak -H parametresini kullanacak iseniz bütün ip adreslerini Masaüstünde bir text dosyasına kaydettikten sonra medusa aracını kullanırken "-H /root/Desktop/host.txt" olarak ekleme yapmalısınız. Aşağıya iki parametre için de yazdığım komutları inceleyebilirsiniz. Ek olarak aşağıdaki komutlar parametreleri daha iyi anlamanız için yazıldı. Eğer çalıştırırsanız Medusa aracı hata verecektir.

Kod:

medusa -h 70.32.68.120

medusa -H /root/Desktop/host_ip.txt5-)Sıradaki parametremiz olan -u ve -U parametreleri kaba kuvvet sırasında aracın denemesini istediğiniz kullanıcı adını/adlarını belirtmek için kullanılır. Tabiki iki parametre arasında küçük bir fark bulunmaktadır. Kaba kuvvet sırasında aracın tek bir kullanıcı adı denemesini istiyorsak -u parametresi, birden fazla kullanıcı adı denemesini istiyorsak -U parametresi eklemeliyiz. Eğer -U parametresi kullanacak isek -H parametresindeki gibi Masaüstü üzerinde bir text dosyası oluşturup içine denenmesi istediğimiz kullanıcı adlarını yazıp kaydetmeniz gerekmektedir. Aşağıdaki örnekler daha iyi anlamanıza yardımcı olacaktır.

Kod:

medusa -u admin

medusa -U /root/Desktop/user.txt6-)Şimdi inceleyeceğimiz -p ve -P parametreleri, -u ve -U parametreleri gibi aynı mantık ile çalışır, bu parametredeki tek fark sadece kaba kuvvet sırasında denenmesini istediğimiz şifre/şifreleri belirtmemizi sağlar. Zaten üstte anlattığım iki parametre ve bu parametre aynı mantık ile çalıştığını anladığınızı umuyorum. Eğer kaba kuvvet sırasında tek bir şifre denenmesini istiyorsanız -ki sağlıklı olmayacaktır- -p parametresini, birden fazla şifre denenmesini istiyorsanız -P parametresini kullanmanız gerekmektedir. Aşağıdaki örnekler daha iyi anlamanızı sağlayacaktır.

Kod:

medusa -p password

medusa -P /root/Desktop/password.txt7-)Yukarıda 3 adet parametre öğrendik ve şimdi bu parametreleri hangi protokol ile çalışacağını belirlemek için -M parametresini kullanmamız gerekmektedir. Genelde -M parametresinde en çok FTP ve SSH protokolleri kullanılmaktadır. Fakat SNMP, SMTP, gibi protokolleri ile kullanılması da mümkündür. Gayet basit olan bu parametreyi aşağıdaki örnekteki gibi kullanabilirsiniz.

Kod:

medusa -M FTP

medusa -M SSHAz önce Medusa aracını kullanırken gereken 5 temel parametreyi öğrendik, fakat buna ek olarak port belirtmek isterseniz -n parametresi size yardımcı olacaktır. Normalde -n parametresini kullanmaz iseniz varsayılan olan TCP portu devreye girecektir. Genelde -n parametresi, belirlenen tek bir hedef site üzerinde yapılan analiz ve edinen bilgiler doğrultusunda kullanılır. Bu yüzden -n parametresi kullanacak iseniz -h parametresi kullanmanızı öneririm. Tabi -n parametresini kullanıp kullanmamak, sizin tercihinizdir. Aşağıdaki komutu incelerseniz daha iyi anlamanıza yardımcı olacaktır.

Kod:

medusa -h 75.213.56.281 -U /root/Desktop/user.txt -P /root/Desktop/password.txt -n 443 -M ftp -F10-) yukarıda -b parametresi ile Medusa aracı versiyonu hakkında çıkan bilgi satırını komut kullanırken nasıl gözükmeyeceğini öğrenmiştik. Eğer Medusa aracı versiyonu hakkında bilgileri öğrenmek isterseniz "medusa -V komutu" ile görüntüleyebilirsiniz.

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

+Hydra nedir ?

-Hydra ile oluşturduğumz wordlist ile email password atak yapabiliriz.

Örnek kullanım :

1-)Uç birime "hydra" yazın.Yukarıda çıkan diğer seçenekleride kullanabilirsiniz.

2-)Masaüstüne wordlist.txt oluşturalım.

3-)

Kod:

"hydra -S –ı [email][email protected][/email] –P wordlist.txt –v V –e ns –s 465"Not : 465 gmail portudur.

hotmail port :587

yahoo port : 587

4-)Eşleşirse bize sonuçları yazacaktır.

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

+John the ripper nedir ?

-Verdiğiniz bir kriptolu şifreyi offline olarak kırmaya yarar. örnek olarak md5

-kendi wordlistinden tek tek dener.

Kullanımı :

1-)Terminali Açalım

2-)John Yazarak Kullanma Talimatlarını Görebiliriz.

Not: root/Desktop/sıfre.txt adresine birden çok hash ekleyebilirsiniz. Masaüstüne sıfre txt olusturun ve hashı oraya ekleyin ben "merhaba"ya karşılık bir md5 oluşturdum ve denedim.

3-

Kod:

)john --format=raw-md5 /root/Masaüstü/sıfre.txt

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

1.Hashcat nedir ? ne işimize yarar ?

Hash kırmak için kullanılan bir tooldur. Kali linuxta yüklü olarak gelir brute force

yardımıyla kırabiliriz.Yaygın olarak kullanılır. Kullanımı verimlidirİ

eğer sağlam bir wordlistiniz varsa hash'ı kolaylıkla kıracaktır.

2. Hashcat Nasıl kullanılır ?

Hashcatı kullanmak için bir şifre listesi ve

kıracağımız hash'a ihtiyacımız var

1.1)kıracağımız hashı yeni bir dosya oluşturup içine koyuyoruz dosyamızın adı hash.txt olsun

2.1)şimdi şifre listemizi oluşturalım bir dosya açıp içine denenecek kelimeleri yazıp ve kaydedelim bunun adınıda brute.txt yapalım

3.1)ve terminale şu komutu yazalım

Kod:

Kod:

hashcat -m 0 -a 0 çözülmesini/istediğimiz/hashın/konumu/hash.txt word/listimizin/konumu/brute.txt4)Taramamız tamamlanır ve sonuçlar gelir

parametrelerimizi görevleri şunlardır:

-m 0 parametresi hash türümüzü seçmemize yarar yardım komutunu yazdığımızda hashların kodlarını görebiliriz

biz md5 yani 0'ı kullandık

-a 0 parametresi saldırı türümüzü belirler saldırı türlerini görmek içinde yardım komutunu yazmamız yeterlidir

yardım komutu:

Kod:

hashcat --help