Arkadaşlar Merhaba

Bugün sizlere beraber bir pentest challenge olan PRIMER'ın çözümünü anlatacağım.

Challenge dosyamızı şurdan rahtlıkla indirebilirsiniz.

https://download.vulnhub.com/primer/PRIMER.tar

Eğer indirme ekranı gelmediyse direk bilgi sayfasınada ulaşabilirsiniz:

https://www.vulnhub.com/entry/primer-101,136/

(Bu challange için şunu rahatlıkla söyleyebilirimki, şuana dek yapmış olduğum en uzun, en zevk verici ve bir okadarda en zor challangetı bu benim için. Eminimki sizide yaparken zevk alıcaksınız.)

Hadi Başlayalım

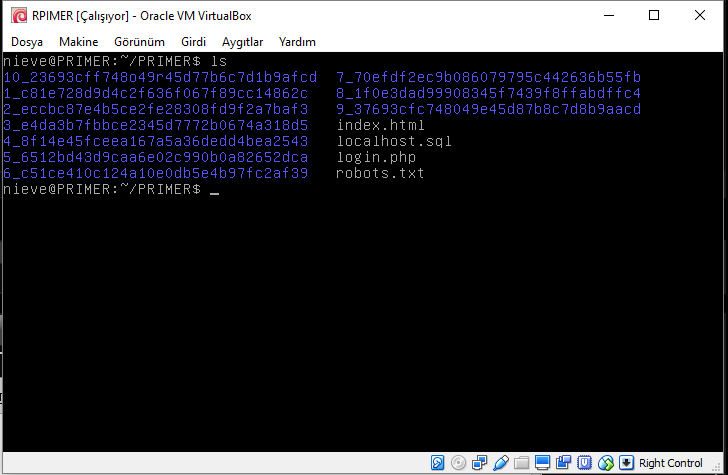

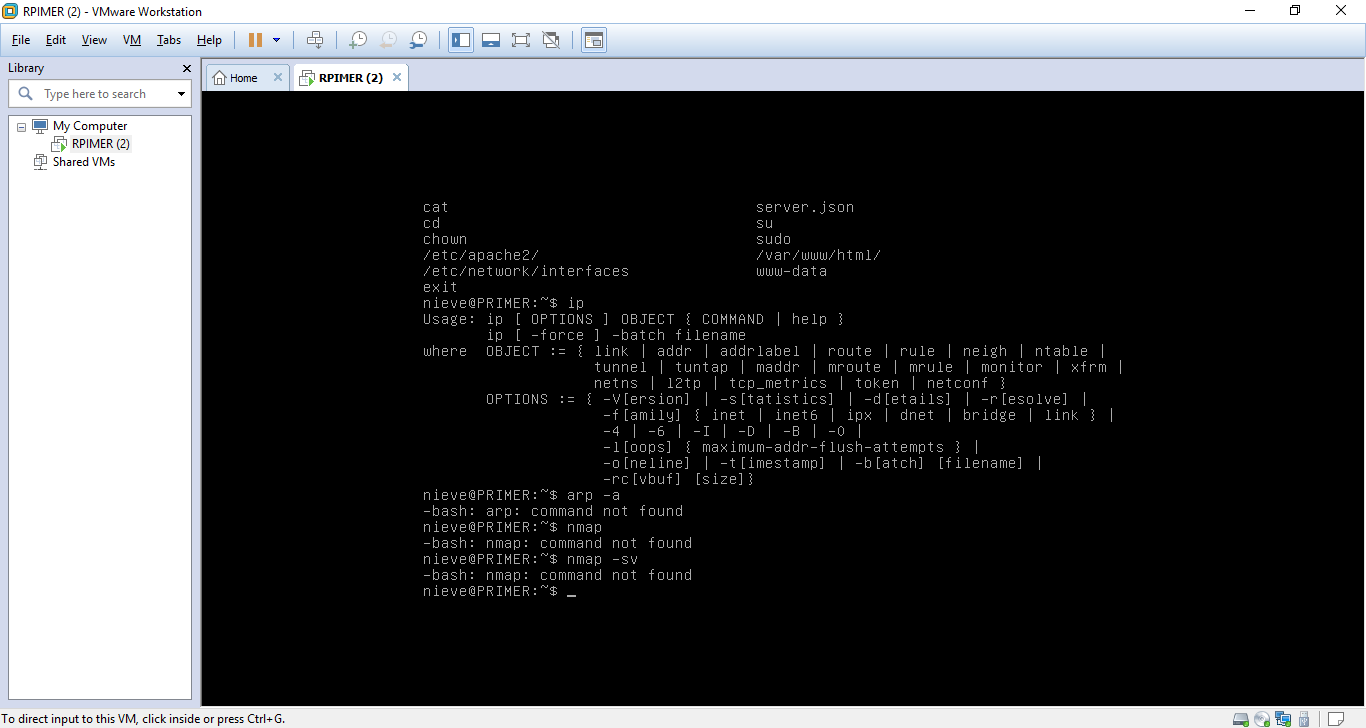

Herzaman ki başlangıç komutumuz olan ağ bağdaştırıcı ip adresini öğrenmek için girdiğimiz.

arp -a

İp adresimizi temele alarak başlıyoruz.

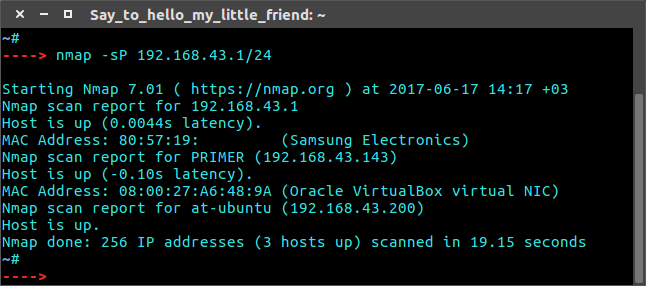

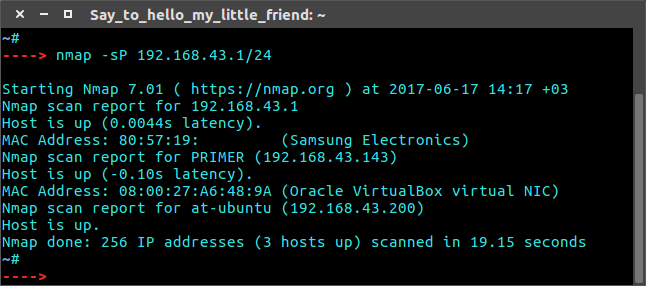

Sıra geldi ağa bağlı kullanıcıları sergilemekte.

Burada -sP parametreisni kullanarak tüm kullanıcılara ping atıyoruz.

nmap -sP 192.168.43.1/24

Ve 2. sırada duran sanalmakina ip adresimiz 192.168.43.143

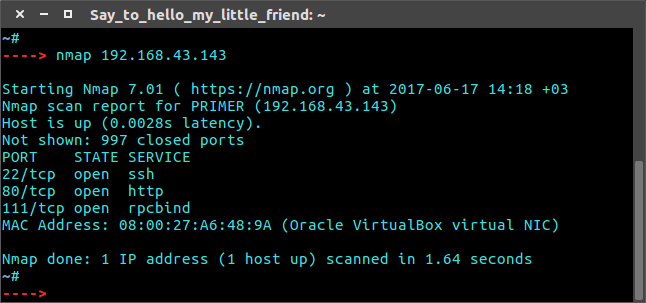

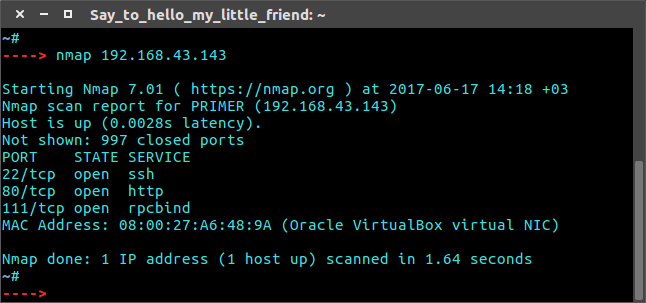

Yani onca konu anlattık şimdide port taraması yapmassak içimizde kalır.

nmap 192.168.43.143

Evet 3 adet portumuz açık.(22/ssh 80/http 111/rpcbind)

Yani ne yapacağımız belli zaten.

80 portunu görünteleyeceğiz.

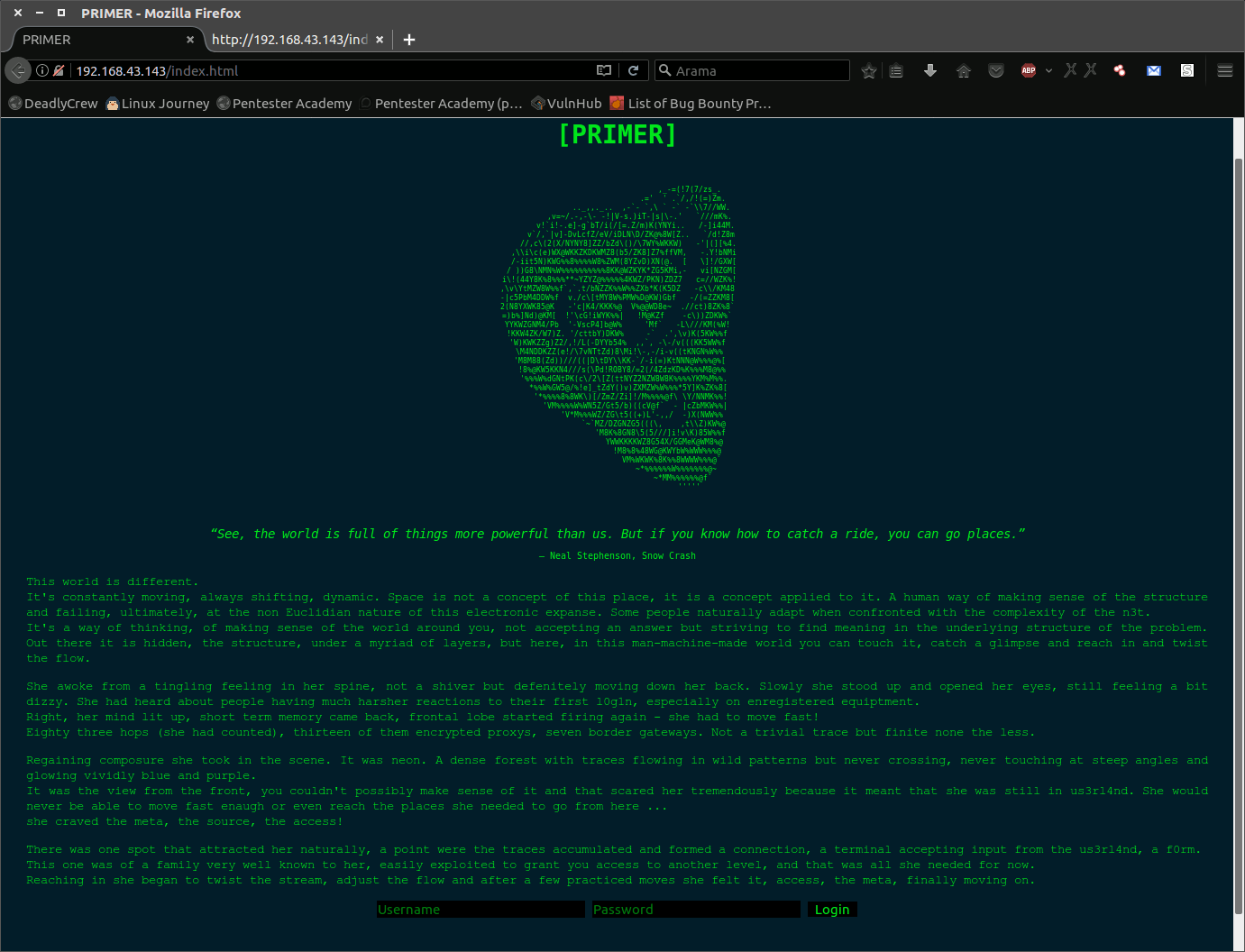

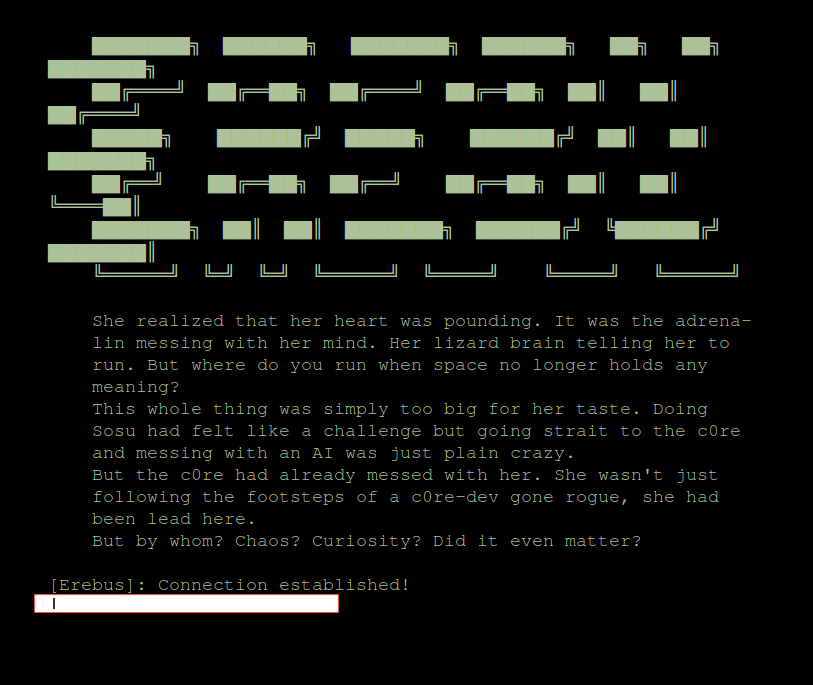

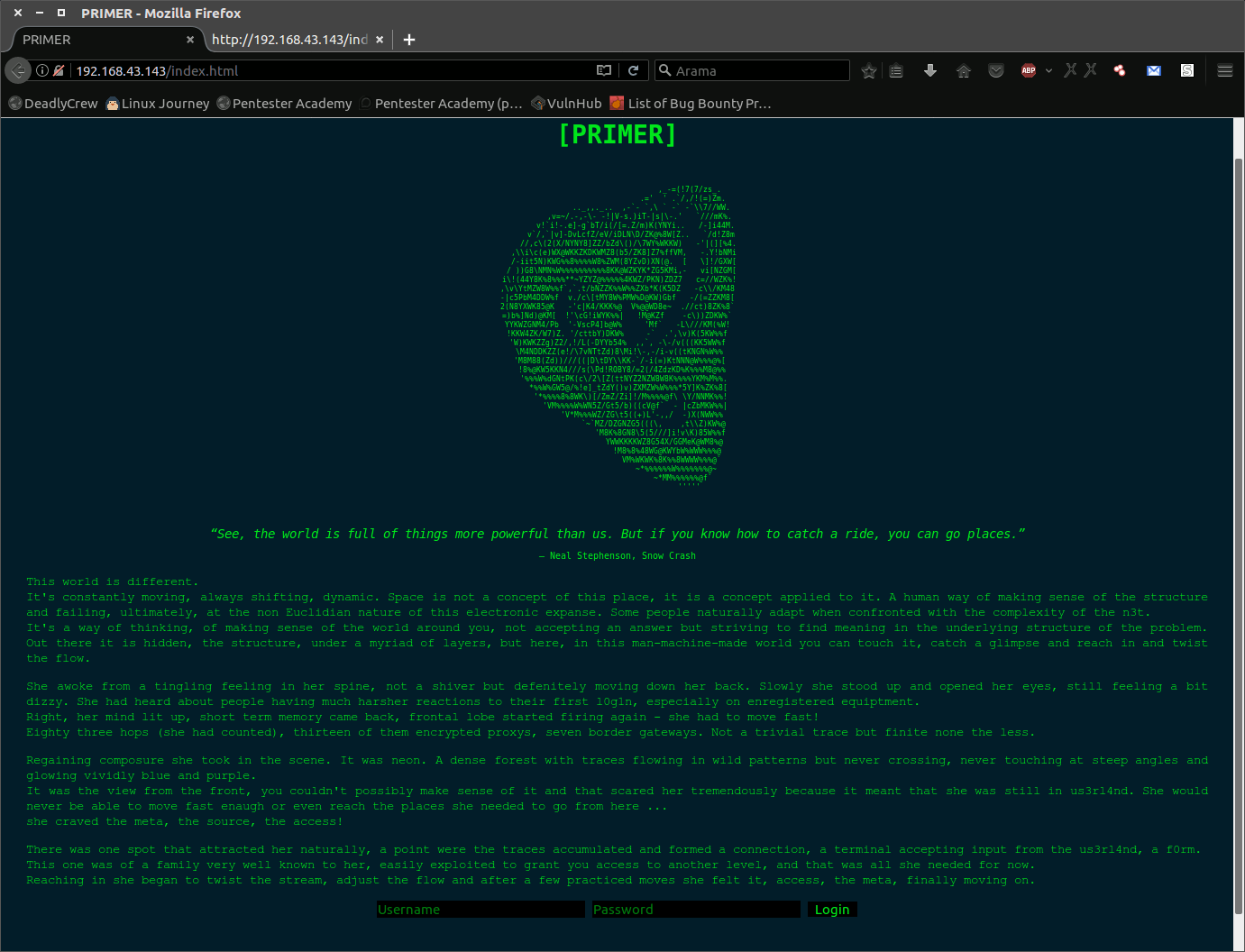

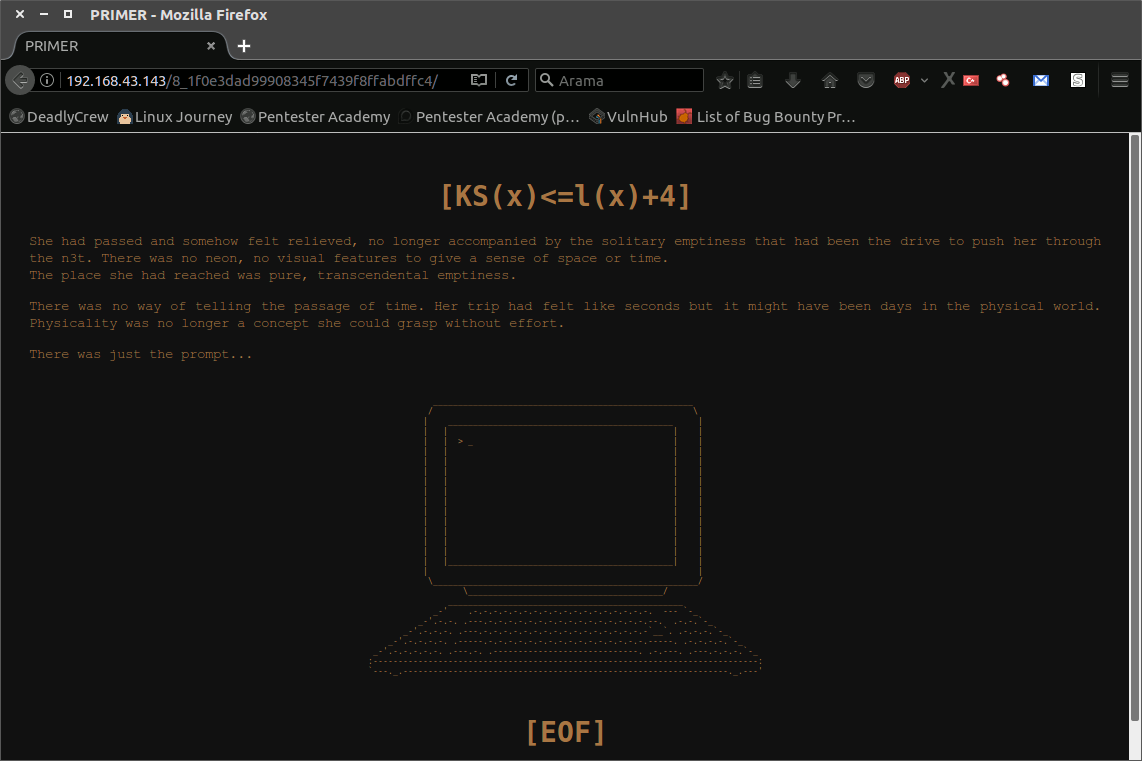

Şunu söyleyebilirimki artık farklı bir yapıdayız.

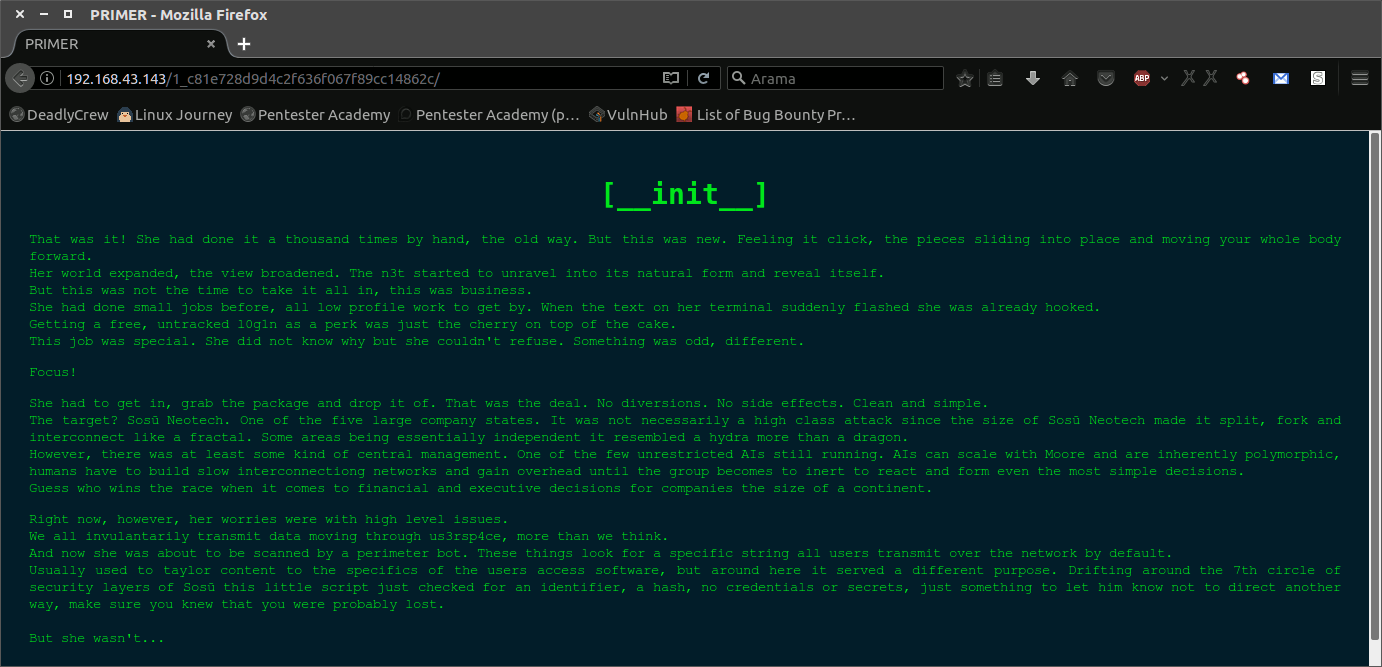

Buradaki yazıda bir oyunda olduğumuzu söyleyip, birisini kurtarmamız gerktiğini belirtiyor.

(Yani ben bunları oyun niyetine oynarken, şuan gerçekten oyun oynuyoruz)

Oyuna girebilmemiz için ilk olarak giriş yapmamız gerektiğini belirtiyor.

Bizde tabikide ilk olarak bypass deniyoruz.

Bunu denediğimiz anda girişimizi yaptık.

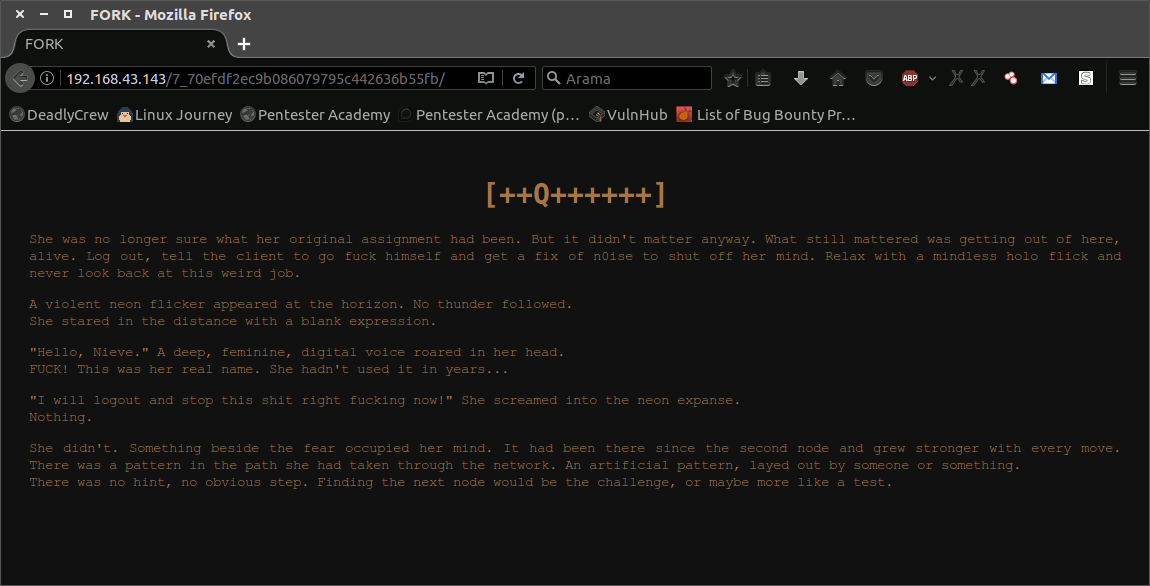

Evet bize olayı detaylıca anlatmaya başlıyor. Özetlersek:

"Blablabla"

Hikayeyi kavradığımıza göre devam edelim.

Madem burada bir gönderme yok bizde dirb ile tarama yapalım.

dirb http://192.168.43.143/

Sonuç sırasında robots.txt ifşalandı.

Hemen bir koşu gidiyorum ve sakınha buraya bakma diye bir uzantı görüyorum.

/4_8f14e45fceea167a5a36dedd4bea2543

Ve bende adamları üzmeyip bakıyorum.

http://192.168.43.143/4_8f14e45fceea167a5a36dedd4bea2543

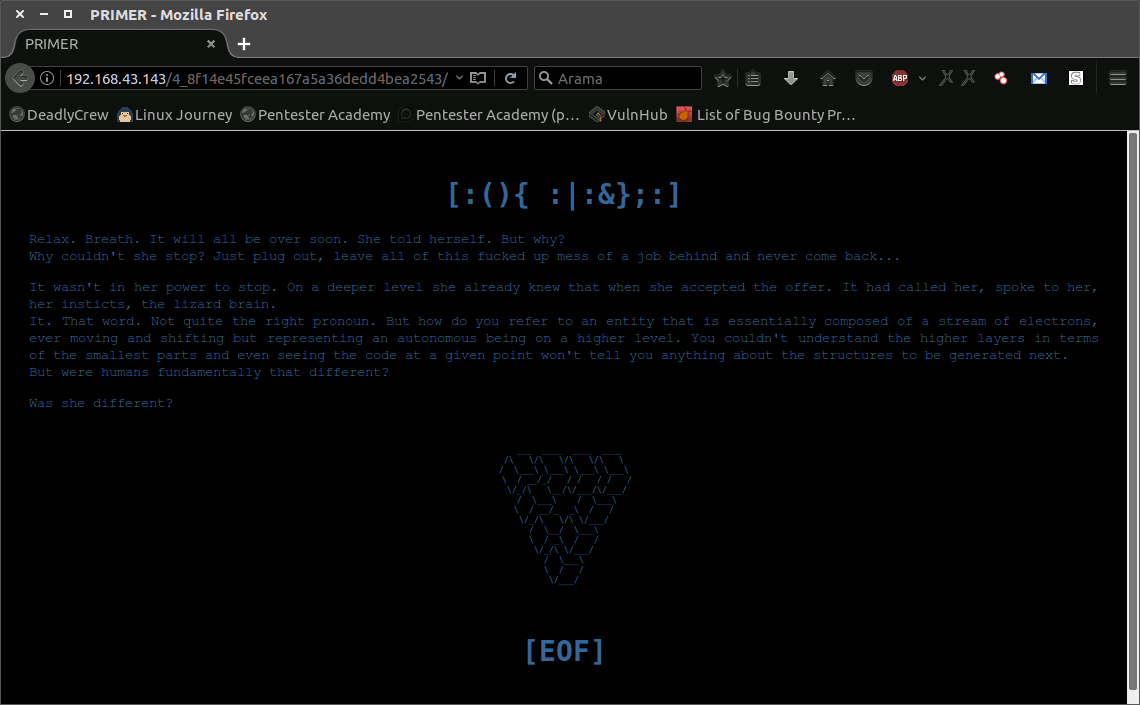

Evet gayet güzel bir hikaye.

Hemen size çevireyim.

Yine gayet güzel bir anlatım yaptığımı düşünerek devam ediyorum.

Alt taraftaki EOF e tıklayarak öbürki sayfaya geçiş yapıyoruz.

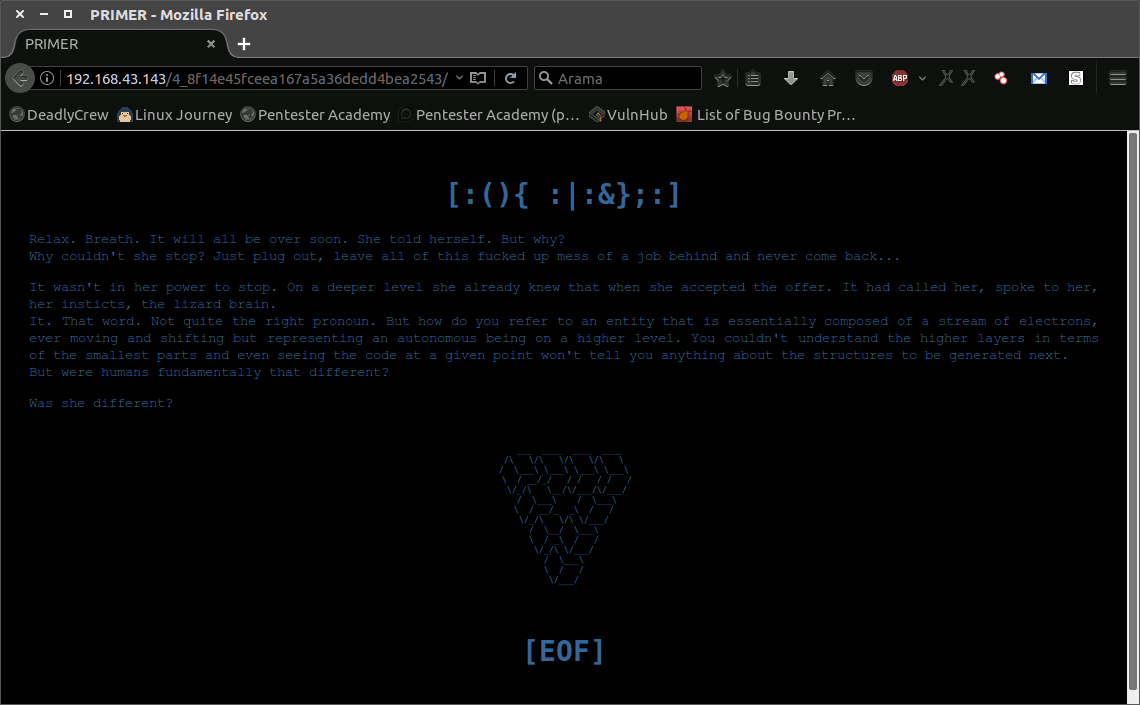

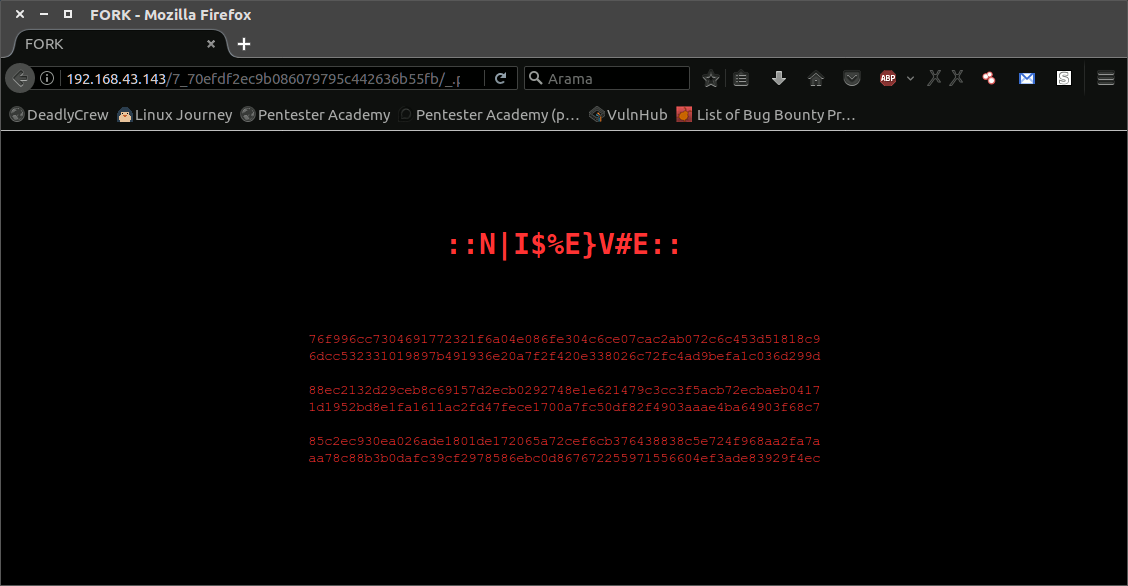

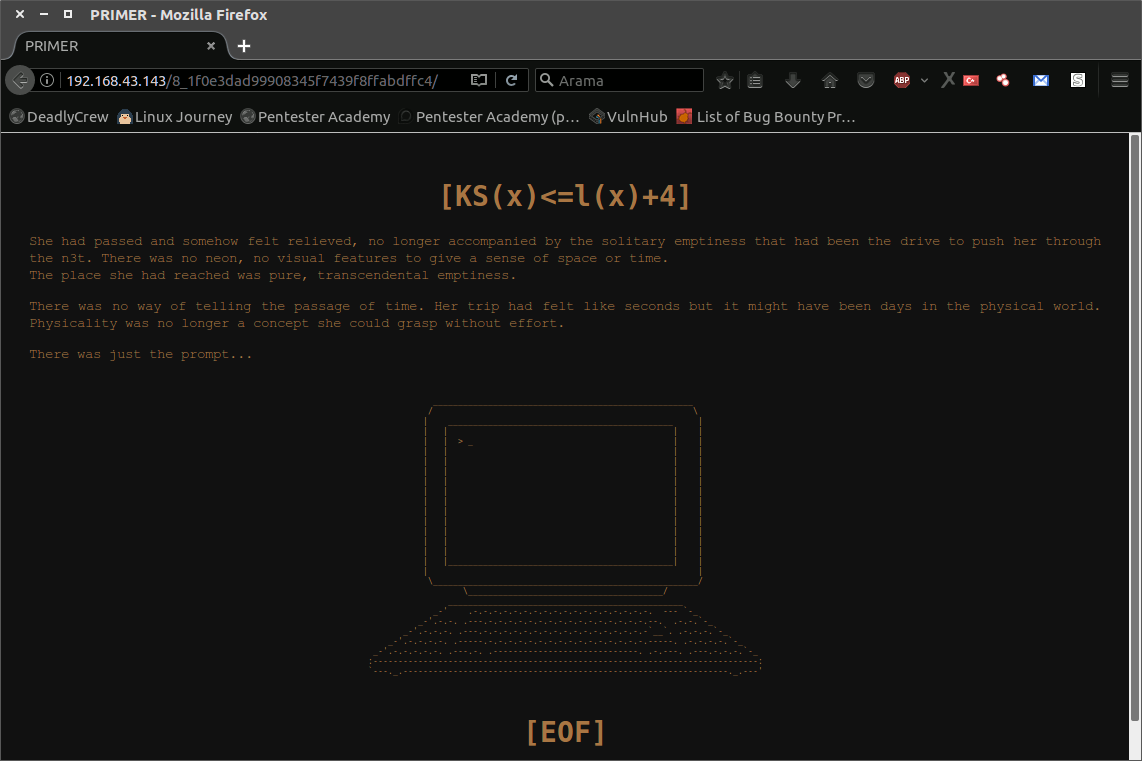

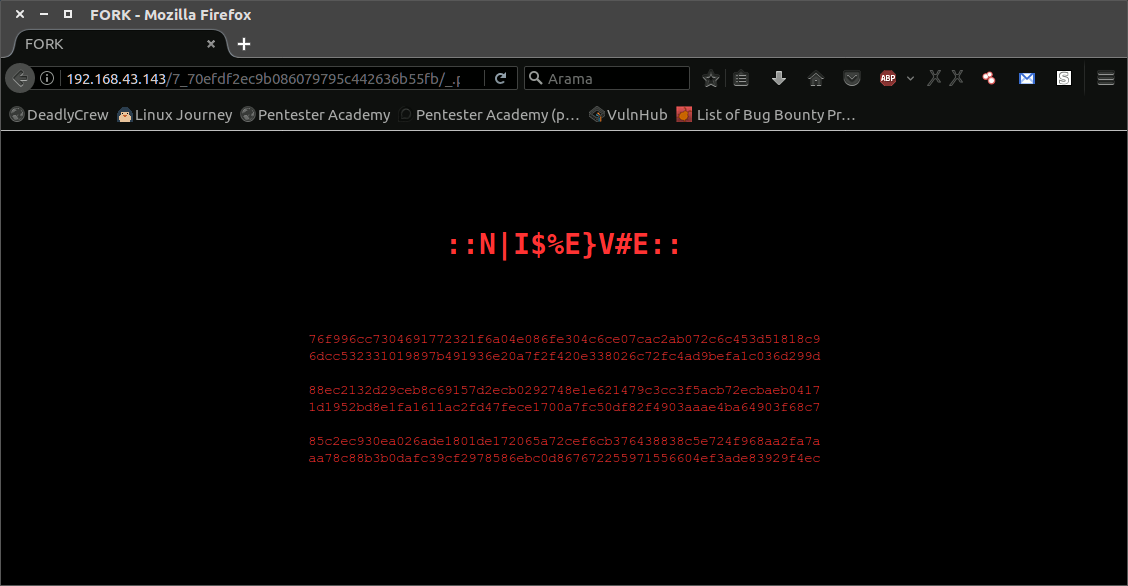

Yeni bir sayfa daha ilk işim ortadaki ascii art ı olmak oluyor.(Napalım adamlar güzel yapmış)

Url kısmına baktığımızda bir örgüye göre gittiği açık.

İlk kısım sayfa sayısı sonrasında bir md5 hash.

Urlmize bakarak sıradaki sayfanın ilk kısmı 6 olmalı ve hemen sayfanın altında verilmiş.

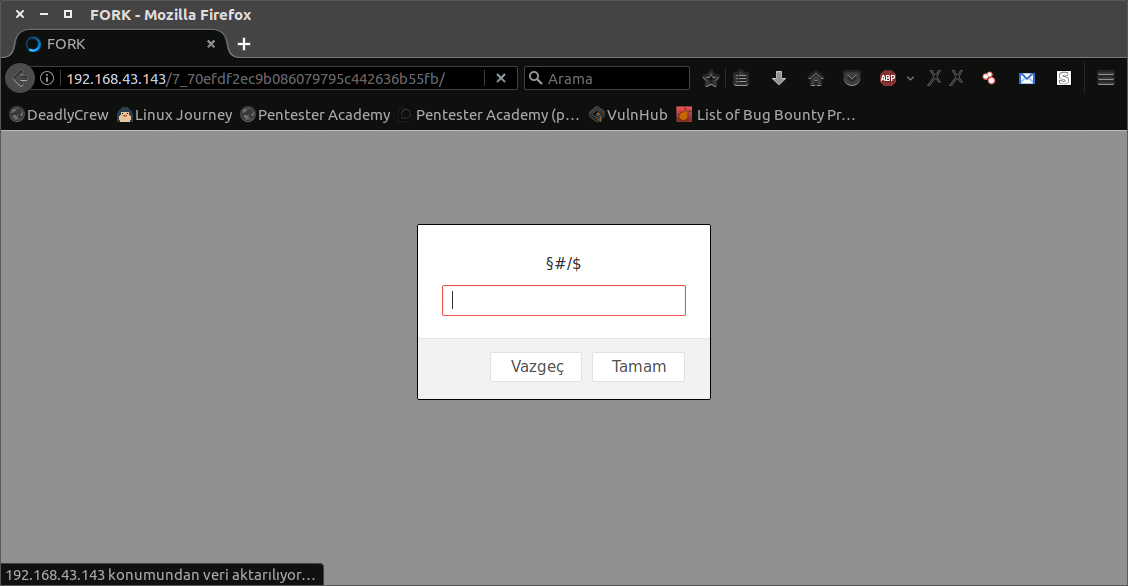

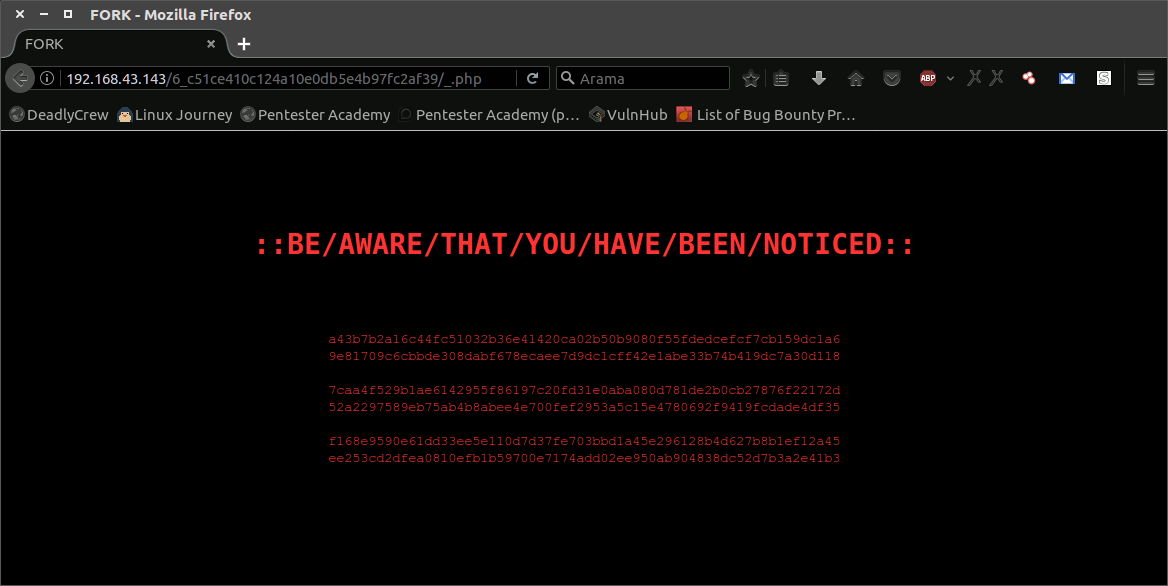

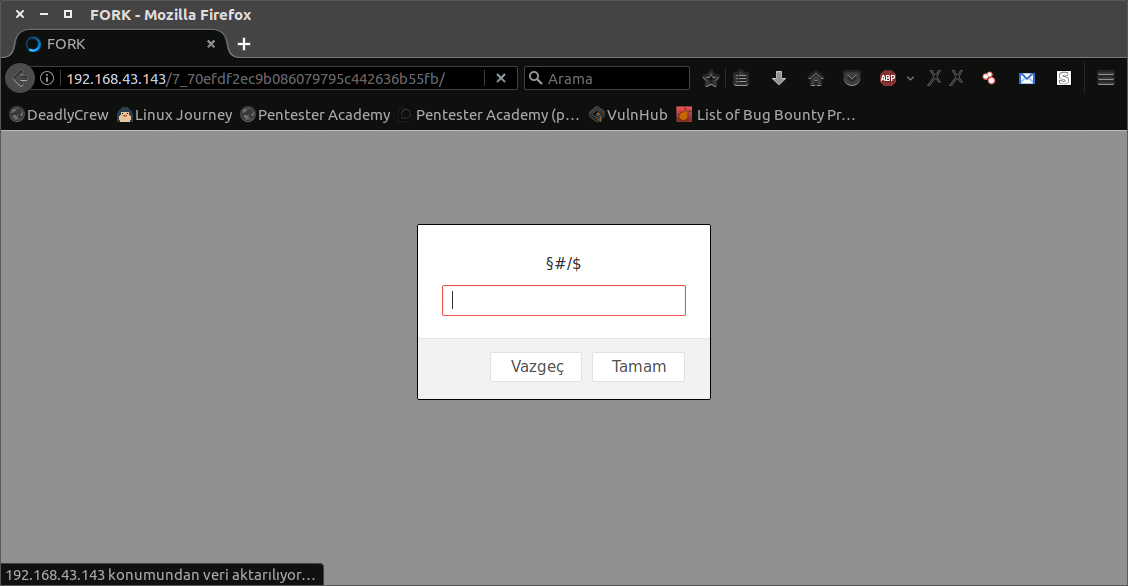

Sayfaya girdiğimizde bir input bekliyor bizden.

Bende ne yapıcağımı bilemeyip "at" yazıyorum.

Tabiki hata mesajı verecekti.

Ama ben ne girersem gireyim bir hata alıyorudum.

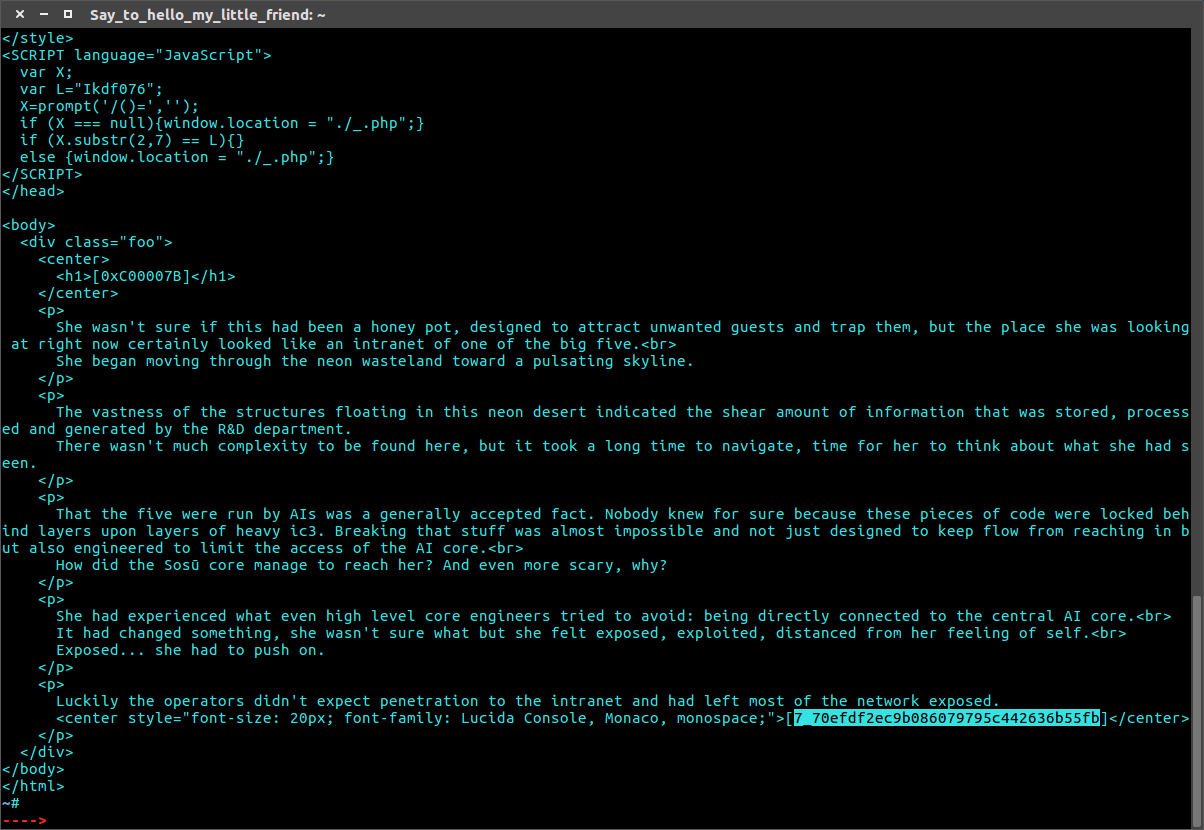

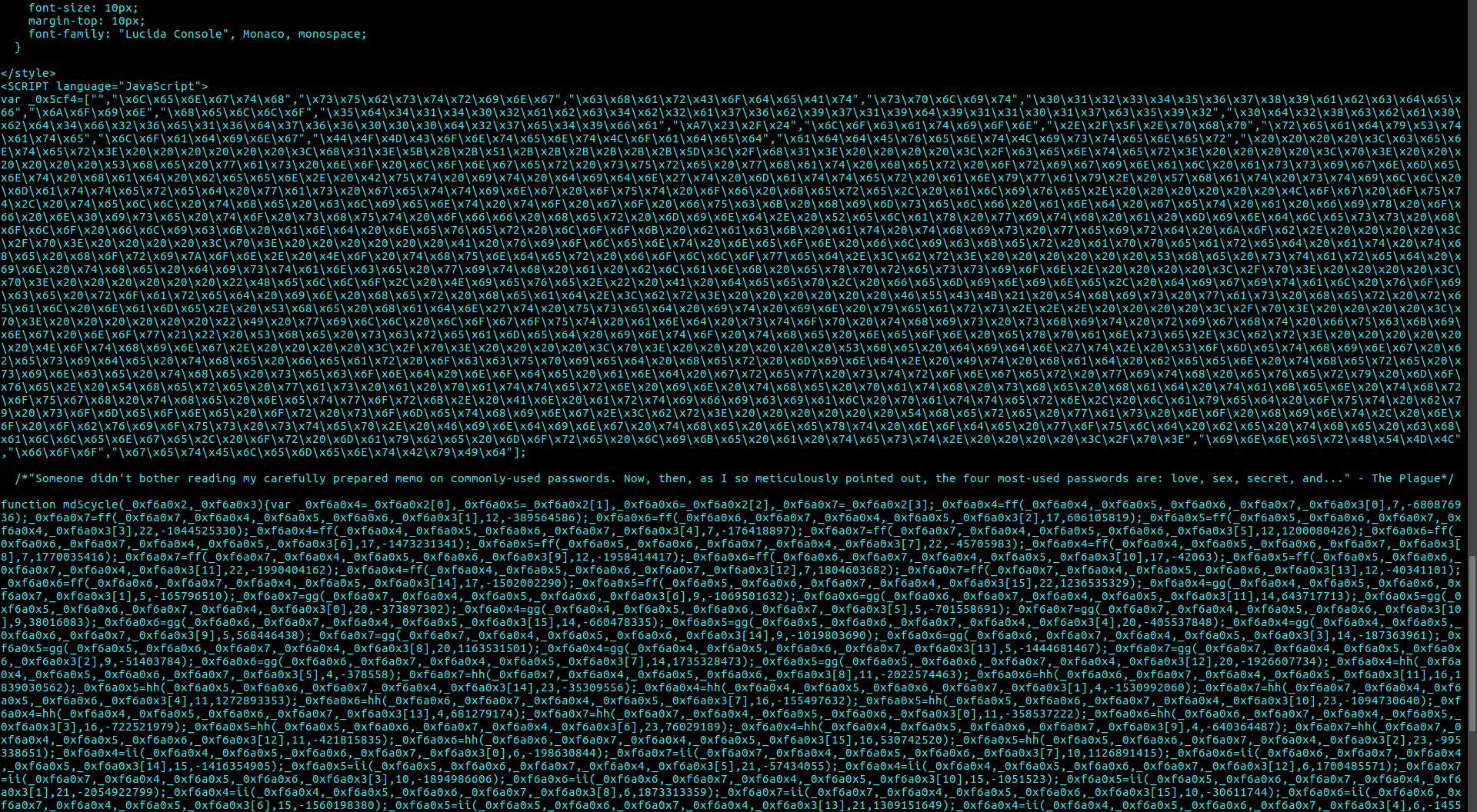

Yeniden login sayfasına dönüp source koduna bakmak istedim.

Ama sağtuş ve ctrl+u komutunu kapatmışlar.

Bizde curl kullanırız. (Böyle durumlarda hiçkimse curl u durduramaz.)

curl http://192.168.43.143/6_c51ce410c124a10e0db5e4b97fc2af39

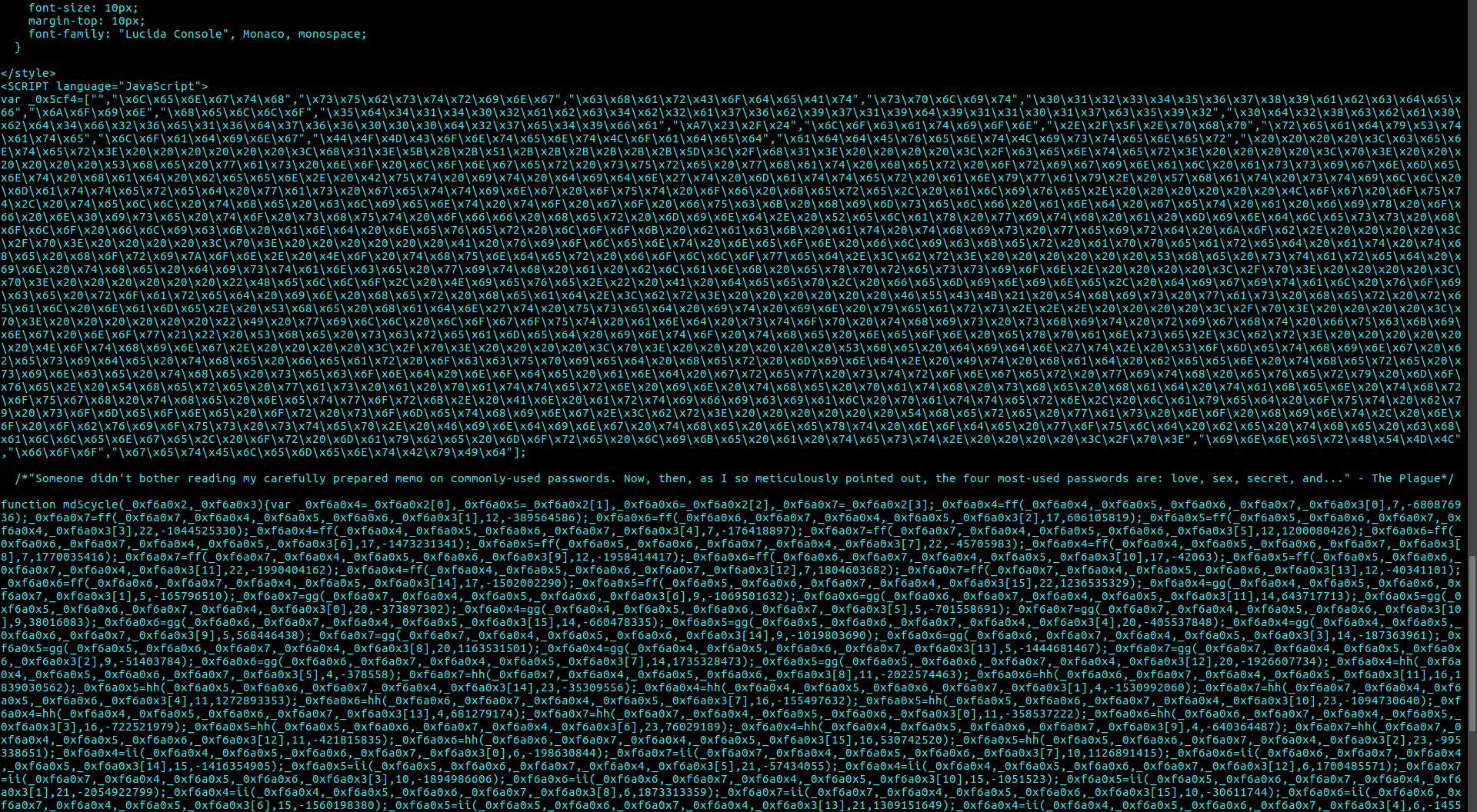

Source kısmında zaten öbürki sayfa yer alıyormuş.

Hemen fırlayalım.

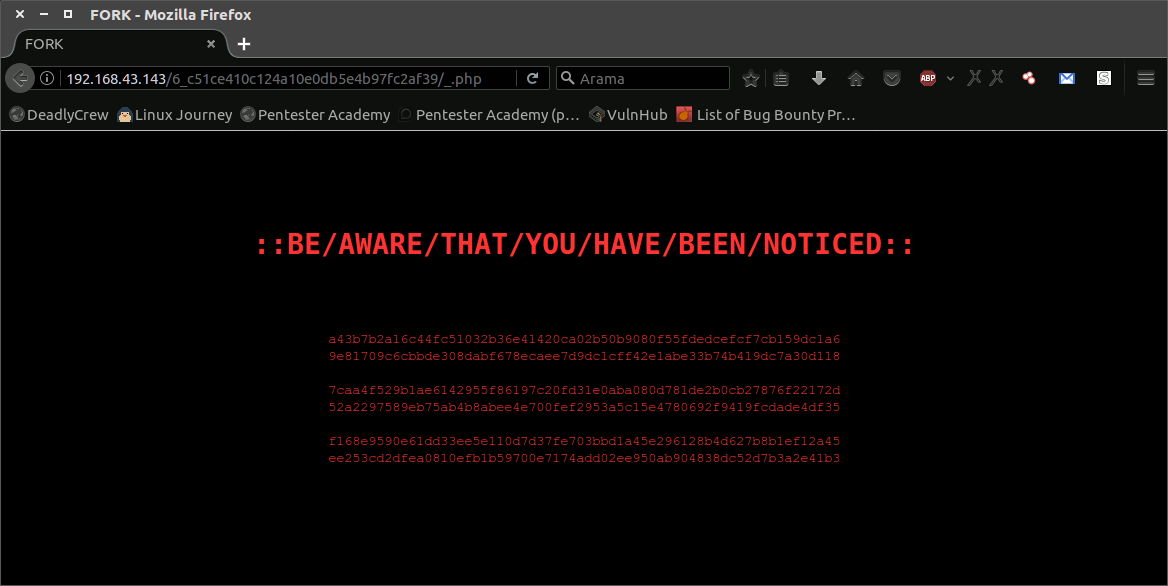

Yine afallıyoruz.

Bu seferde öncekinin aynısı sadece başlıklar farklı.

Nedenersek deniyelim hep kabul etmemekte.

Kendi düşüncemce bir daha curl de bulabilceğimiz bir cevap saklamamışlardır diye düşünüyordum.

Ama girdiğimde bu sefer bir hash ve bilmece soruyordu.

Üst kısımdaki hashı çözücek wordlist bende bulunmuyo hacı.

Bende cevabı bilmecede aramaya başladım.

Bilmecede şunlar yazıyordu:

Bende araştırmaya başladım ve bir şeyler bulamadım.

THTde post açıp yardım istediğim.

O arada araştırmaya devam ederken cevabın bir filmden gönderme olduğunu ve Kevin Mitnick in filmi olan Hackers dan göndermeymiş: GOD

Login sayfasına isteneni girdiğimde.

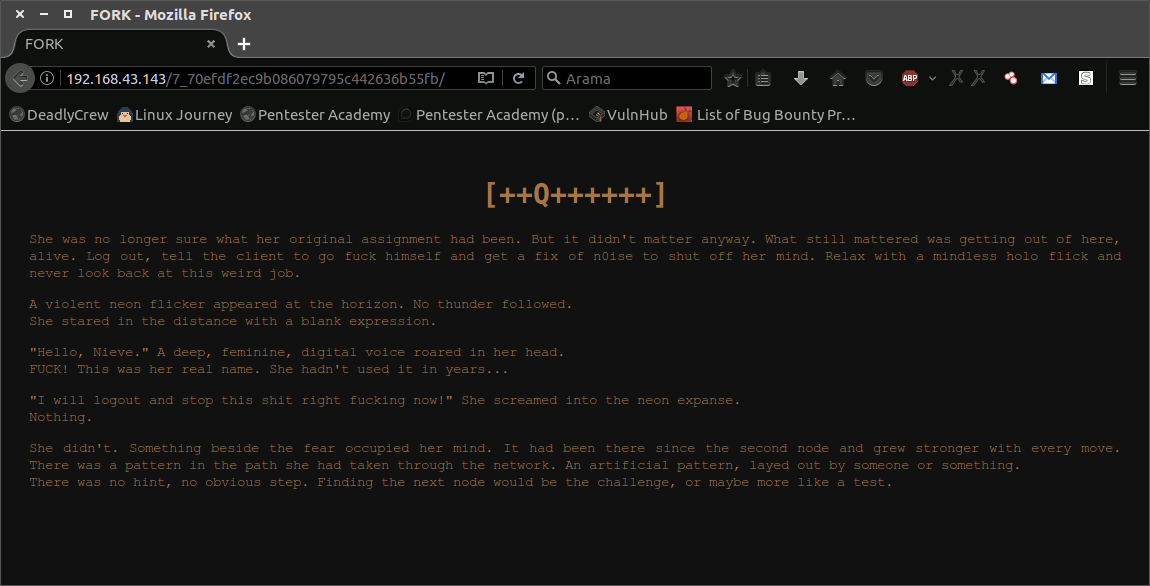

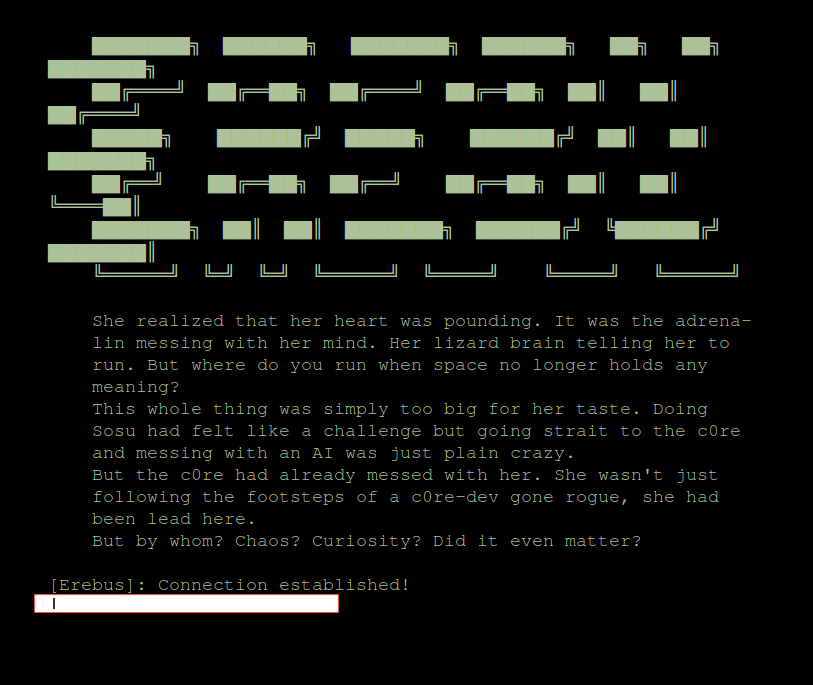

Bu sonuç çıkıyor ve hala hikayesini devam ettiriyor.

Ama son satırda hala bir challange içerisinde olduğumuzu vurgulayıp devam ediyor.

Bende artık ne yapılabilir diye uğraşırken url lerin son kısmını çevirmek aklıma geliyor.

Çevirdiğimde:

Evet burada bir örüntü olduğu bariz belli.(2, 4, 2, 4)

Bu mantığa göre 8. sayfamızın sonu 1f0e3dad99908345f7439f8ffabdffc4olmalı.

Deniyoruz.

Evet başarılı bir sonuç aldık.

Ve EOF diyerek devam ediyoruz işimize.

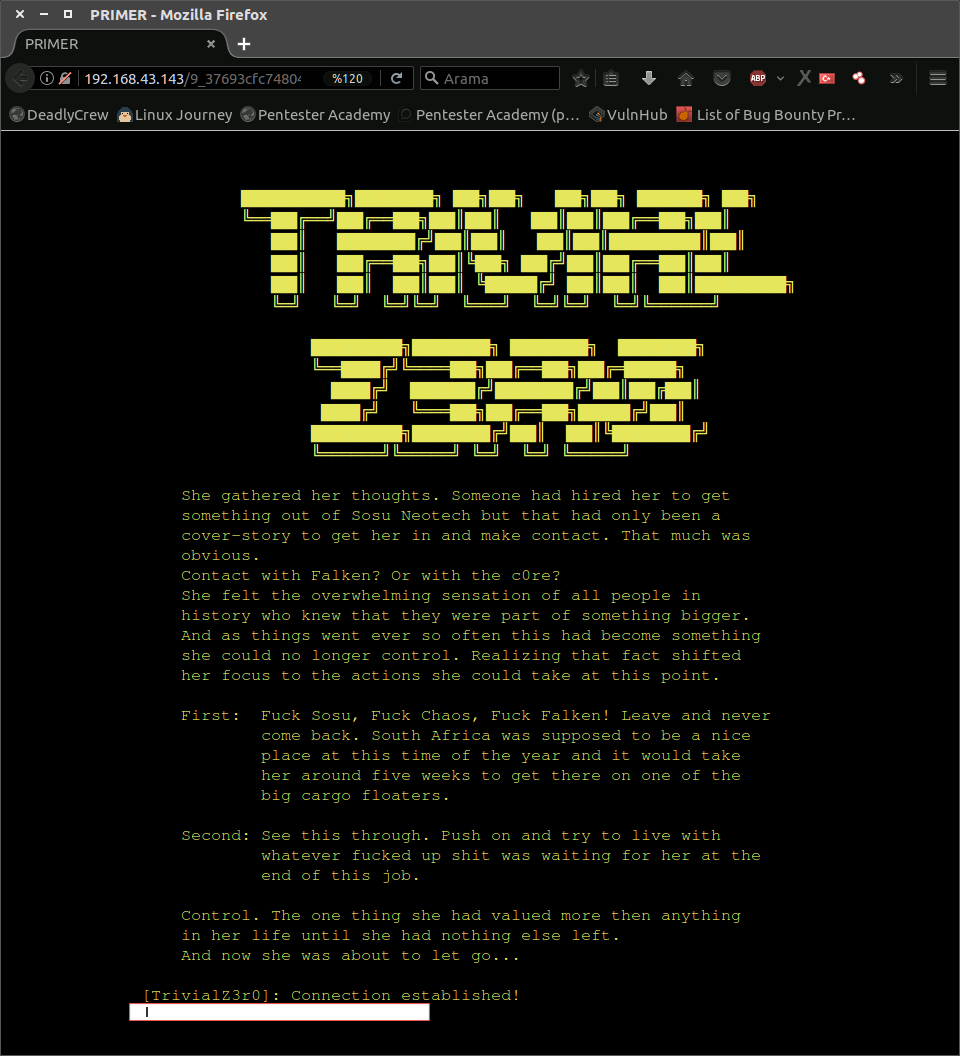

9. sayfada bizi diğerlerine oranla daha farklı bir yere yolluyor.

Herhangi bir girdi verdiğimde terminalde nasıl karşınıza komut bulunamadı hatası veriyordu.

Burdan herkesten buranın bir terminal olduğunu anlamasını beklerim.

Ve ilk komutum olan help komutunu giriyorum.

help

Evet belli komutlara izin veriliyor sadece bunları kullanarak sonuca ulaşmalıyız.

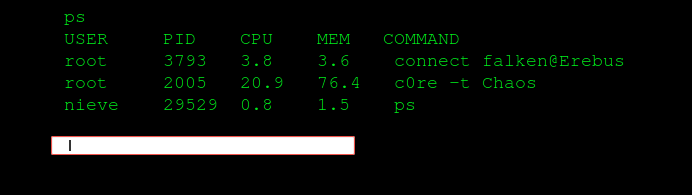

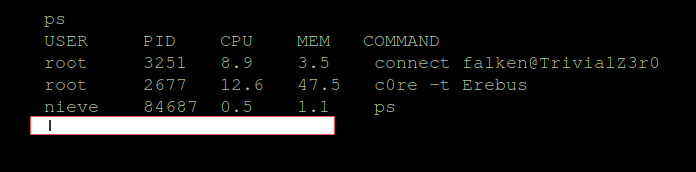

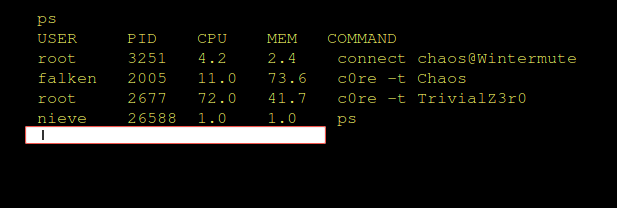

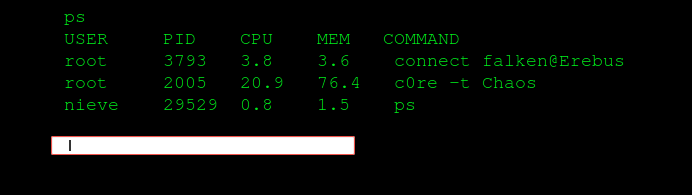

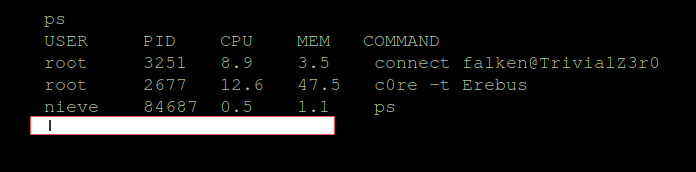

Komutlar arasında ps komutu var.

ps komutu aktif olan işlemleri gösterir.

Evet işlemleri sıraladı:

root falken@Erebus kısmına bağlanmış

root c0re adında bir programla Chaos çalıştırıyor

nieve(Bizim sıkıntılı kız) ps çalıştırıyor.

Evet anladığım kadarıyla nieve nin terminalindeyiz.

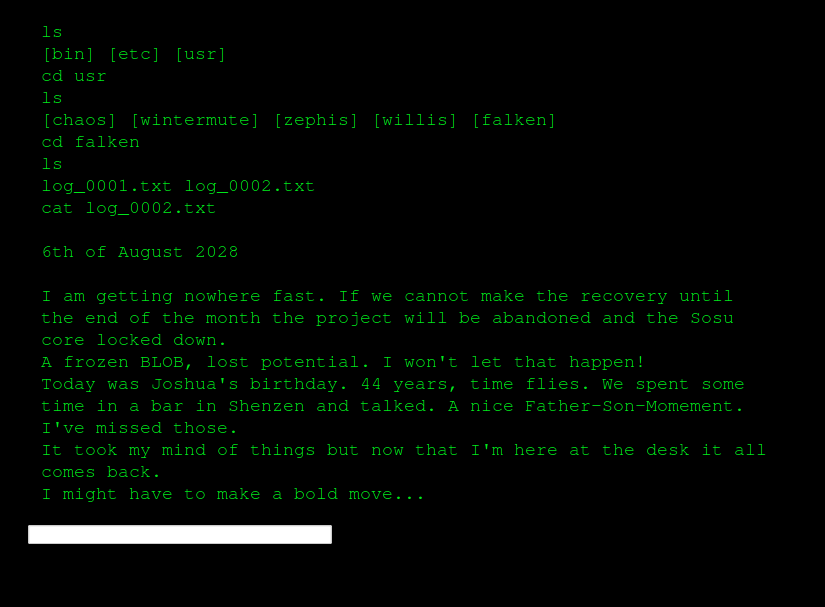

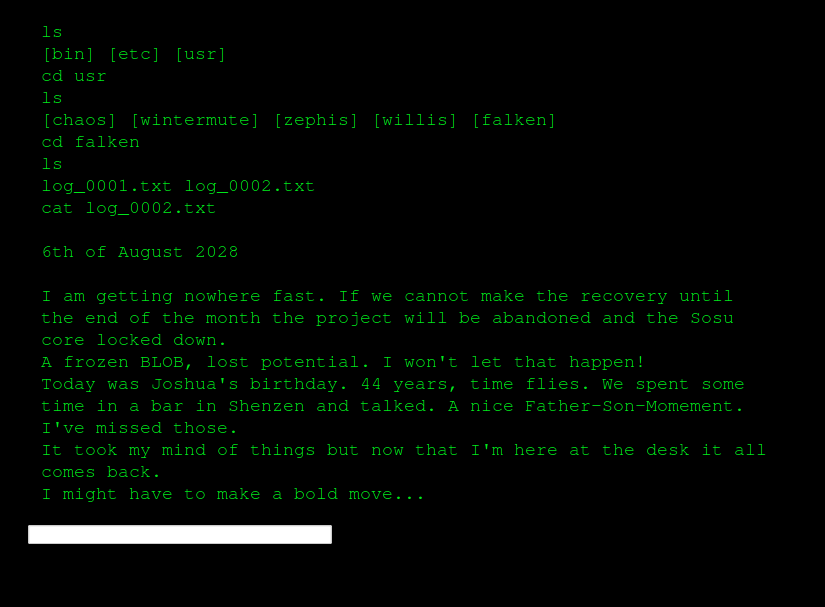

Birazda keşif yapma vaktinin geldiğini düşünerek falken adı altında bir log kayıt listesi buldum.

(Buralarda emin olun birsürü işlemler yaptım ama ben size direk en saf haliyle getirmek için önemli kısımları getirdim.)

Logu açtığımda kendi günlüğüyle karşılaştım ve bir babanın çocuğunun doğum günü zamanını anlattığını okudum.

Ve bu metini okuduktan sonra root un bağlandığı falken@Erebus a bağlanmak için doğru şifreyi bulmama olanak sağladı.

Adamın çocuğunun ismi joshua olduğunu söylemiş.

Ve kendinin de 44 yaşında olduğunu belirtmiş.

Ozaman şifreyi oluşturalım:

Adam 44 yaşında ve tarih 2028 ozaman adam 1984 yılında doğmuştur.

Şifremizin doğru olması için joshua1984 yazarsak anında öbürkü terminale geçebiliriz.

connect falken@Erebus

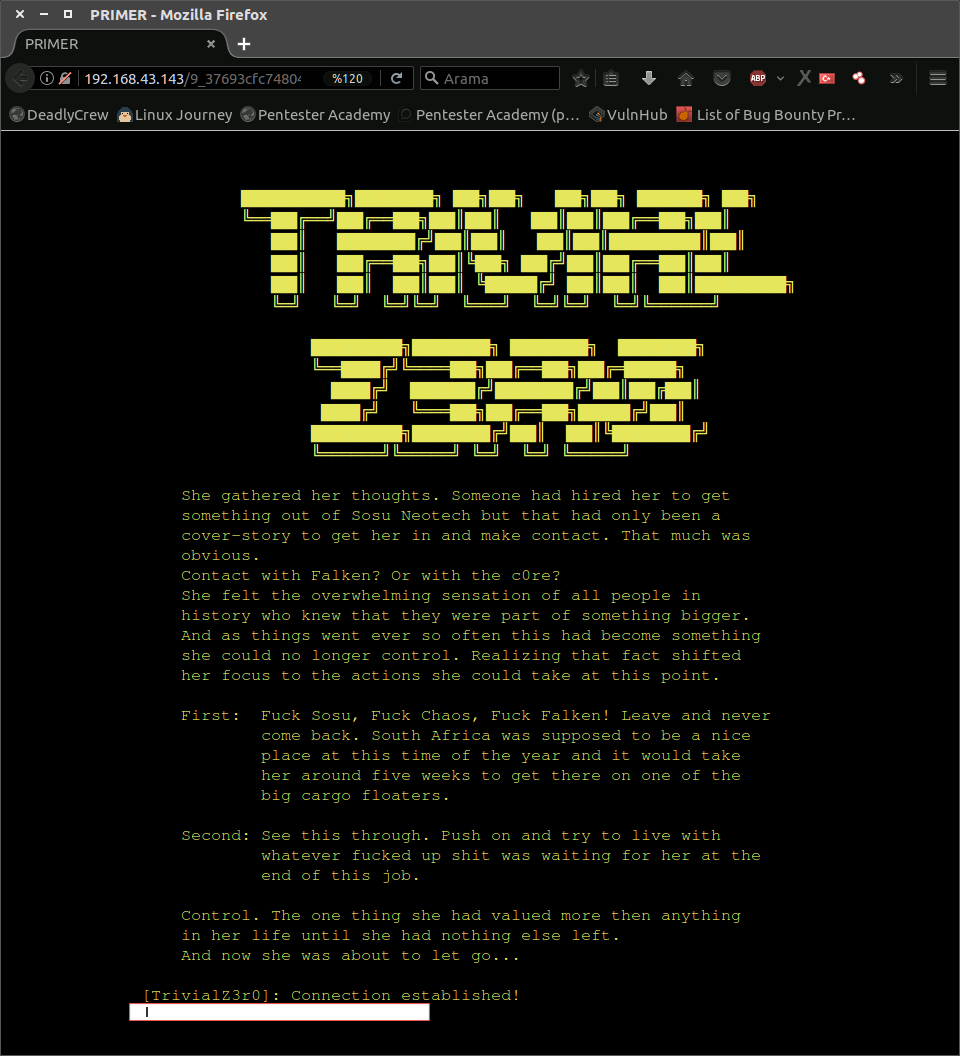

Evet Erebus bağlantısına girebildik.

Ve önceki gibi ps yaparak bağalabilceğimiz bağlantılara baktım.

Ve yine aynı işlemler.

Yeni bağlanıcağımız adresimiz falken@TrivialZ3r0

Keşfetmeye devam ettim.

(Açıkçası boş bir arama oldu)

Yine falken adındaki kullanıcının loglarına bakmaya gittim ve 2 tane daha log eklendiğini gördüm.

3 ve 4 loglarını açmaya çalıştığımda sistem donup yeniden başlamanız gerekiyordu.

Diğer loglara baktığımızda md5 hashları ile karşılaşıyordum.

Burada artık yapılabilceklerin bittiğini düşündüm ve bir gün boyunca ara verdim.

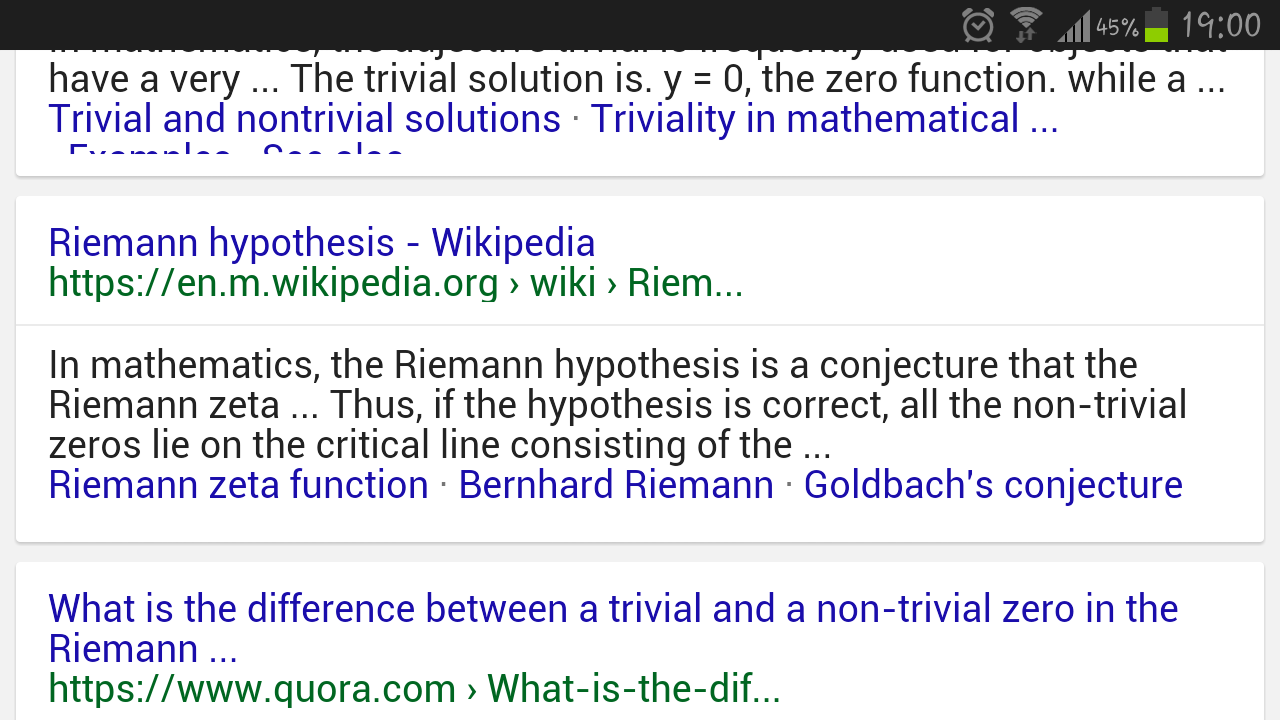

Geri döndüğümde aklımda extradan bir sürü fikir vardı ve bir taneside google de aratmaktı.

Bu fikirde canyoupwn.me adındaki bir ctf yarışmasından aklımda kalmış.

Ve doğru cevapda böyle olucaktı, google Triaval Zero diye aratma yaptığımda karşıma şu çıktı.

Evet güzel bir şifre seçme yöntemiymişki sonunda giriş yapabildim.

connect falken@TrivialZ3r0

Ve artık azda olsa sıkmaya başladı.

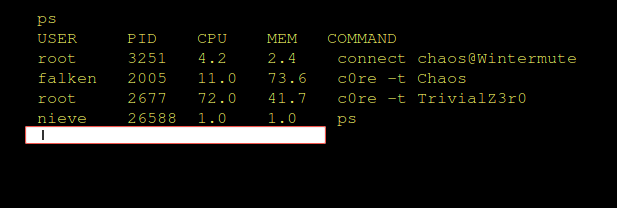

Hep aynı işlemleri yaptığımızdan bu seferde ps diyerek paneli buluyoruz.

Ama bu seferkinde yeni olarak falken kullanıcısının Chaos ile bağlantıda olduğunu görüyoruz.

Veeee yine keşif vakti.

Bu sefer kullanıcı kısmı karşımıza gelmeden passwd kısmı geldi.

Normal linuxda bu dosya şifrelerin bulunduğu klasördür.

Burada içinde 3 adet şifre bulunduran klasör yapmışlar.

Bu şifreleri md5 kırıcılar ile rahatlıkla bulabilirsiniz.

Riemann

2.718281828459045

Olarak iki şifreyi kırabildik.

İki şifreyide bağlantı için denediğimde 2. şifremizde başarılı sonuç aldık.

connect chaos@Wintermute

Evet artık gerçekten sıkıldım ve bitirmek istemediği söylemeye başladım.

Herneyse artık girdim ve keşife başladım.

ps yaptımda sadece bizim işlemler çalışıyordu.

Ve ls yaptığımda nieve adındaki klasörü gördüm.

Klasörü açtığımda ise bir metinle karşılaştığımı ve artık challangeı bitirdiğimi söylüyordu.

En alt kısımda bize son bağlanma noktamızı vermiş vaziyetteydi.

Bizde bağlanalım.

connect nieve@Zephis

Yani artık bitirdiğim için sevinmediğim tek challange buydu herhalde.

Ama bitirdik ve bu konuyu sizinle paylaştım.

Ben bu challange'e 2 günümü harcadım ve hiçbir yeni bilgi edinemeden kapattım.

Ama yinede sırf zaman geçsin diye oynuyacaksanız.

Gayet güzel bir challange.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

Diğer konularımı şuradan ulaşabilirsiniz.

http://www.turkhackteam.org/search.p...rchid=10402235

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup:

Bugün sizlere beraber bir pentest challenge olan PRIMER'ın çözümünü anlatacağım.

Challenge dosyamızı şurdan rahtlıkla indirebilirsiniz.

https://download.vulnhub.com/primer/PRIMER.tar

Eğer indirme ekranı gelmediyse direk bilgi sayfasınada ulaşabilirsiniz:

https://www.vulnhub.com/entry/primer-101,136/

(Bu challange için şunu rahatlıkla söyleyebilirimki, şuana dek yapmış olduğum en uzun, en zevk verici ve bir okadarda en zor challangetı bu benim için. Eminimki sizide yaparken zevk alıcaksınız.)

Hadi Başlayalım

Herzaman ki başlangıç komutumuz olan ağ bağdaştırıcı ip adresini öğrenmek için girdiğimiz.

arp -a

İp adresimizi temele alarak başlıyoruz.

Sıra geldi ağa bağlı kullanıcıları sergilemekte.

Burada -sP parametreisni kullanarak tüm kullanıcılara ping atıyoruz.

nmap -sP 192.168.43.1/24

Ve 2. sırada duran sanalmakina ip adresimiz 192.168.43.143

Yani onca konu anlattık şimdide port taraması yapmassak içimizde kalır.

nmap 192.168.43.143

Evet 3 adet portumuz açık.(22/ssh 80/http 111/rpcbind)

Yani ne yapacağımız belli zaten.

80 portunu görünteleyeceğiz.

Şunu söyleyebilirimki artık farklı bir yapıdayız.

Buradaki yazıda bir oyunda olduğumuzu söyleyip, birisini kurtarmamız gerktiğini belirtiyor.

(Yani ben bunları oyun niyetine oynarken, şuan gerçekten oyun oynuyoruz)

Oyuna girebilmemiz için ilk olarak giriş yapmamız gerektiğini belirtiyor.

Bizde tabikide ilk olarak bypass deniyoruz.

Kod:

' or 1=1 or ''='Bunu denediğimiz anda girişimizi yaptık.

Evet bize olayı detaylıca anlatmaya başlıyor. Özetlersek:

"Blablabla"

Hikayeyi kavradığımıza göre devam edelim.

Madem burada bir gönderme yok bizde dirb ile tarama yapalım.

dirb http://192.168.43.143/

Sonuç sırasında robots.txt ifşalandı.

Hemen bir koşu gidiyorum ve sakınha buraya bakma diye bir uzantı görüyorum.

/4_8f14e45fceea167a5a36dedd4bea2543

Ve bende adamları üzmeyip bakıyorum.

http://192.168.43.143/4_8f14e45fceea167a5a36dedd4bea2543

Evet gayet güzel bir hikaye.

Hemen size çevireyim.

Yine gayet güzel bir anlatım yaptığımı düşünerek devam ediyorum.

Alt taraftaki EOF e tıklayarak öbürki sayfaya geçiş yapıyoruz.

Yeni bir sayfa daha ilk işim ortadaki ascii art ı olmak oluyor.(Napalım adamlar güzel yapmış)

Url kısmına baktığımızda bir örgüye göre gittiği açık.

İlk kısım sayfa sayısı sonrasında bir md5 hash.

Urlmize bakarak sıradaki sayfanın ilk kısmı 6 olmalı ve hemen sayfanın altında verilmiş.

Sayfaya girdiğimizde bir input bekliyor bizden.

Bende ne yapıcağımı bilemeyip "at" yazıyorum.

Tabiki hata mesajı verecekti.

Ama ben ne girersem gireyim bir hata alıyorudum.

Yeniden login sayfasına dönüp source koduna bakmak istedim.

Ama sağtuş ve ctrl+u komutunu kapatmışlar.

Bizde curl kullanırız. (Böyle durumlarda hiçkimse curl u durduramaz.)

curl http://192.168.43.143/6_c51ce410c124a10e0db5e4b97fc2af39

Source kısmında zaten öbürki sayfa yer alıyormuş.

Hemen fırlayalım.

Yine afallıyoruz.

Bu seferde öncekinin aynısı sadece başlıklar farklı.

Nedenersek deniyelim hep kabul etmemekte.

Kendi düşüncemce bir daha curl de bulabilceğimiz bir cevap saklamamışlardır diye düşünüyordum.

Ama girdiğimde bu sefer bir hash ve bilmece soruyordu.

Üst kısımdaki hashı çözücek wordlist bende bulunmuyo hacı.

Bende cevabı bilmecede aramaya başladım.

Bilmecede şunlar yazıyordu:

Kod:

İnsanlar parola koyarken en çok şu parolaları kullanırlar: love, *** , secret ve [İstenen kelime]Bende araştırmaya başladım ve bir şeyler bulamadım.

THTde post açıp yardım istediğim.

O arada araştırmaya devam ederken cevabın bir filmden gönderme olduğunu ve Kevin Mitnick in filmi olan Hackers dan göndermeymiş: GOD

Login sayfasına isteneni girdiğimde.

Bu sonuç çıkıyor ve hala hikayesini devam ettiriyor.

Ama son satırda hala bir challange içerisinde olduğumuzu vurgulayıp devam ediyor.

Bende artık ne yapılabilir diye uğraşırken url lerin son kısmını çevirmek aklıma geliyor.

Çevirdiğimde:

Kod:

4_8f14e45fceea167a5a36dedd4bea2543 7

5_6512bd43d9caa6e02c990b0a82652dca 11

6_c51ce410c124a10e0db5e4b97fc2af39 13

7_70efdf2ec9b086079795c442636b55fb 17Evet burada bir örüntü olduğu bariz belli.(2, 4, 2, 4)

Bu mantığa göre 8. sayfamızın sonu 1f0e3dad99908345f7439f8ffabdffc4olmalı.

Deniyoruz.

Evet başarılı bir sonuç aldık.

Ve EOF diyerek devam ediyoruz işimize.

9. sayfada bizi diğerlerine oranla daha farklı bir yere yolluyor.

Herhangi bir girdi verdiğimde terminalde nasıl karşınıza komut bulunamadı hatası veriyordu.

Burdan herkesten buranın bir terminal olduğunu anlamasını beklerim.

Ve ilk komutum olan help komutunu giriyorum.

help

Evet belli komutlara izin veriliyor sadece bunları kullanarak sonuca ulaşmalıyız.

Komutlar arasında ps komutu var.

ps komutu aktif olan işlemleri gösterir.

Evet işlemleri sıraladı:

root falken@Erebus kısmına bağlanmış

root c0re adında bir programla Chaos çalıştırıyor

nieve(Bizim sıkıntılı kız) ps çalıştırıyor.

Evet anladığım kadarıyla nieve nin terminalindeyiz.

Birazda keşif yapma vaktinin geldiğini düşünerek falken adı altında bir log kayıt listesi buldum.

(Buralarda emin olun birsürü işlemler yaptım ama ben size direk en saf haliyle getirmek için önemli kısımları getirdim.)

Logu açtığımda kendi günlüğüyle karşılaştım ve bir babanın çocuğunun doğum günü zamanını anlattığını okudum.

Ve bu metini okuduktan sonra root un bağlandığı falken@Erebus a bağlanmak için doğru şifreyi bulmama olanak sağladı.

Adamın çocuğunun ismi joshua olduğunu söylemiş.

Ve kendinin de 44 yaşında olduğunu belirtmiş.

Ozaman şifreyi oluşturalım:

Adam 44 yaşında ve tarih 2028 ozaman adam 1984 yılında doğmuştur.

Şifremizin doğru olması için joshua1984 yazarsak anında öbürkü terminale geçebiliriz.

connect falken@Erebus

Evet Erebus bağlantısına girebildik.

Ve önceki gibi ps yaparak bağalabilceğimiz bağlantılara baktım.

Ve yine aynı işlemler.

Yeni bağlanıcağımız adresimiz falken@TrivialZ3r0

Keşfetmeye devam ettim.

(Açıkçası boş bir arama oldu)

Yine falken adındaki kullanıcının loglarına bakmaya gittim ve 2 tane daha log eklendiğini gördüm.

3 ve 4 loglarını açmaya çalıştığımda sistem donup yeniden başlamanız gerekiyordu.

Diğer loglara baktığımızda md5 hashları ile karşılaşıyordum.

Burada artık yapılabilceklerin bittiğini düşündüm ve bir gün boyunca ara verdim.

Geri döndüğümde aklımda extradan bir sürü fikir vardı ve bir taneside google de aratmaktı.

Bu fikirde canyoupwn.me adındaki bir ctf yarışmasından aklımda kalmış.

Ve doğru cevapda böyle olucaktı, google Triaval Zero diye aratma yaptığımda karşıma şu çıktı.

Evet güzel bir şifre seçme yöntemiymişki sonunda giriş yapabildim.

connect falken@TrivialZ3r0

Ve artık azda olsa sıkmaya başladı.

Hep aynı işlemleri yaptığımızdan bu seferde ps diyerek paneli buluyoruz.

Ama bu seferkinde yeni olarak falken kullanıcısının Chaos ile bağlantıda olduğunu görüyoruz.

Veeee yine keşif vakti.

Bu sefer kullanıcı kısmı karşımıza gelmeden passwd kısmı geldi.

Normal linuxda bu dosya şifrelerin bulunduğu klasördür.

Burada içinde 3 adet şifre bulunduran klasör yapmışlar.

Bu şifreleri md5 kırıcılar ile rahatlıkla bulabilirsiniz.

Riemann

2.718281828459045

Olarak iki şifreyi kırabildik.

İki şifreyide bağlantı için denediğimde 2. şifremizde başarılı sonuç aldık.

connect chaos@Wintermute

Evet artık gerçekten sıkıldım ve bitirmek istemediği söylemeye başladım.

Herneyse artık girdim ve keşife başladım.

ps yaptımda sadece bizim işlemler çalışıyordu.

Ve ls yaptığımda nieve adındaki klasörü gördüm.

Klasörü açtığımda ise bir metinle karşılaştığımı ve artık challangeı bitirdiğimi söylüyordu.

En alt kısımda bize son bağlanma noktamızı vermiş vaziyetteydi.

Bizde bağlanalım.

connect nieve@Zephis

Yani artık bitirdiğim için sevinmediğim tek challange buydu herhalde.

Ama bitirdik ve bu konuyu sizinle paylaştım.

Ben bu challange'e 2 günümü harcadım ve hiçbir yeni bilgi edinemeden kapattım.

Ama yinede sırf zaman geçsin diye oynuyacaksanız.

Gayet güzel bir challange.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

Diğer konularımı şuradan ulaşabilirsiniz.

http://www.turkhackteam.org/search.p...rchid=10402235

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup: