- 17 Kas 2020

- 919

- 503

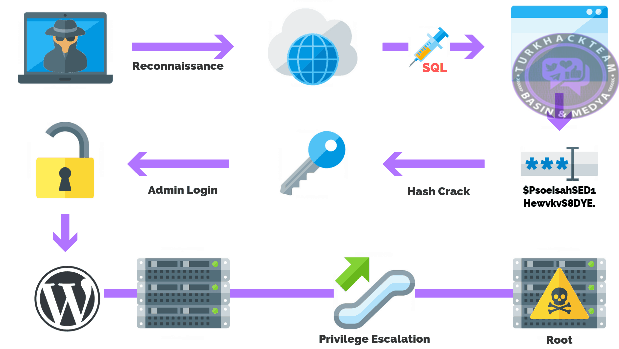

Bu kavramın Türkçe karşılığı olarak “Ayrıcalık Yükseltme” terimi kullanılmaktadır. Ayrıcalık elde etmek için güvenlik açıkları kullanılır. Bu saldırıda yasal kullanıcıların ayrıcalıklarından daha fazla ayrıcalık elde etmek için güvenlik açığı kullanılıyor. Privilege escalation, saldırganlar için sonuca götüren bir araçtır. Sağladıkları erişimin daha da derinleşmesini ve daha ciddi kötü niyetli müdahaleler gerçekleştirmelerine olanak tanır.

Saldırganlar için privilege escalation, amaca ulaşmak için kullanılan bir araçtır. Kullanıcı, uygulama ya da bir programlama hatası sebebiyle gerçekleşebilir.

Ayrıcalık Yükseltmeleriyle Neler Sağlanabilir?

-Bir sisteme bağlı diğer sistemlere erişim kazanılabilir. Bu erişimler sürdürülebilir, derinleştirilebilir, daha ciddi faaliyetler gerçekleştirilmesine imkân sağlar.

-Güvenlik ayarları ve ayrıcalıkları değiştirilebilir.

-Ele geçirilen bir hesabın sistemindeki uygulamalara ve verilere erişim sağlanabilir.

-Bir hedef sisteme veya ağa kök erişimi elde edilebilir.

İki tür privilege escalation (ayrıcalık yükseltme) yöntemi vardır. Bunlar; yatay ve dikey olarak tanımlanır.

Yatay Ayrıcalık Yükseltme: Bu yöntemde, bir kullanıcının erişimleriyle aynı düzeyde erişim haklarına sahip olan kişi, o kullanıcının erişim haklarını elde edebilmektedir. Saldırgan, başka bir hesabı ele geçirip ayrıcalıklarını genişletebilir ve bu hesabın haklarını kötüye kullanabilir. Yani yatay ayrıcalık yükseltme, saldırganın önemli verilere erişimine izin verebilir. Buna ilişkin örnekler düşünülürse; örneğin; bir bankada çalışan iki kişinin hesap türleri ve hesap profilleri aynıysa ve her ikisi de aynı erişim seviyelerine sahipse biri diğerinin hesabına erişip bu durumdan faydalanabilir. Bir firma çalışanı, iş arkadaşının web uygulamasının URL’sinde görünen “çalışan kimlik numarası”nı değiştirerek diğer çalışanın satış potansiyelindeki listelerini görüntüleyebilir ve listeleri değiştirebilir. Ayrıca çevirimiçi destek hesaplarına müdahaleler olabilir. Birinin banka hesabına başka bir müşteri yatay ayrıcalık yükseltme saldırısı ile erişebilir.

Dikey Ayrıcalık Yükseltme: Saldırganın sahip olmadığı bir ayrıcalık durumunda dikey ayrıcalık yükseltme yöntemi kullanılabilmektedir. Saldırganın sistemdeki bir hatayı kullanarak yüksek düzeyde erişim elde etmesine sebep olur.

Yaygın olarak dikey ayrıcalık yükseltme yolları şu şekildedir:

-Güvenlik ihlali veya açığı olan makinedeki dosyalarda yüksek ayrıcalıklı hesapların parolalarını tespit etmek.

-Yüksek ayrıcalıklı dosyaları düzenlemek.

-Yüksek ayrıcalıklı bir web uygulamasının kaynak kodunu düzenlemek.

-Yüksek ayrıcalıklı işletim sistemi veya web uygulamasında güvenlik açıklarından yararlanmak.

-Windows’ta yapılandırma hatalarını kötüye kullanmak.

Ayrıcalık-Yetki Yükseltme Çeşitleri:

Code İnjection: Yazılan kodların sisteme enjekte edilmesiyle elde edilen ayrıcalıklar sayesinde işletim sisteminde komutlar çalıştırılabilir ve ayrıca bu yetki yükseltme ile tüm sistem ele geçirilebilir.

LDAP (Lightweight Directory Access Protocol) Injection: LDAP, çoğunlukla şirketlerde personel kayıtları, telefon rehberi, adres defteri gibi birçok personel verisinin tek merkezli olarak tutulduğu bir OSI versiyonudur. LDAP injection ise, liste alanlarına bazı karakterler sıkıştırılarak sonuçların gösterilmesini ve kişilerin verilerinin alınmasını sağlar. Kullanıcı tarafından girilen parametrelerden yararlanılarak LDAP sorgusu oluşturulur. Oluşturulan sorgu, sunucuya gönderilmeden önce güvenli bir web uygulaması tarafından temizlenmezse veya hassas bir ortamda parametreler filtrelenmezse zararlı kodlar enjekte edilebilir.

-Kimlik Bilgilerinden Yararlanma: Bundan faydalanabilmek için kullanıcı parolalarını ele geçirme amacı taşırlar. Çalışanların parolalarını düz metin olarak cihazlarında tutmaları, sitede parolaların açık şekilde kullanılması, parolaların tahmin edilmesi, çalışanın parolasını sisteme girerken yazdıklarının gözlemlenmesi, kullanıcının önemli kişisel verilerinin öğrenilerek deneme yanılma yoluyla parolasının tahmin edilmesi, sözlük özelliğinin şifreleri otomatik doldurmasıyla saldırganın şifre uzunluğuna bağlı olarak parola deneme sayısını azaltmasını sağlaması, çok yaygın bir parola kullanılarak çok sayıda hesaba erişim sağlanması, kaba kuvvet saldırısı olarak bilinen yöntemle fazla karmaşık olmayan ve kısa olan parolalar üzerinde ve parola yeniden deneme sayısında bir sınırlama olmadığı durumlarda kullanılması, parola güvenlik sorularının tahmin edilmesi, tanıdık kişiler tarafından öğrenilmesi veya dark web’ten ele geçirilmesi, dark web’ten elde edilen kullanıcı adı, e-posta adresi, şifre gibi verilerin hedef sistemde denenmesi (bu yöntem, kullanıcıların parolalarını dönüşümlü olarak yeniden kullandıklarında başarılı olur), kullanıcının sıfırladığı parolaya saldırgan tarafından erişilmesi veya parola sıfırlama istenerek sisteme giriş denenmesi gibi yöntemlerle privilege escalation sağlanabilir.

-Güvenlik Açıkları: İletişim protokolleri, iletişim aktarımları, işletim sistemleri, tarayıcılar, web uygulamaları, bulut sistemleri, ağ sistemleri yapılarındaki güvenlik açıklarından yararlanılarak ayrıcalık yükseltme gerçekleştirilebilmektedir. Basit bir güvenlik açığı, dikey ayrıcalık yükseltme saldırısına uğrayabilir.

-Yanlış Yapılandırma: Sistemlerde kimlik doğrulamasının, güvenlik duvarlarının yapılandırılmasındaki hatalar ve açık bağlantı noktaları yapılandırmalarından dolayı ayrıcalık yükseltme saldırılarına maruz kalınabilmektedir. Bunlara örnek olarak şunlar verilebilir: kimlik doğrulaması olmayan bulut depolama paketleri, yönetici veya kök hesaplarda kullanılan varsayılan parolalar. İhmal veya bilgi eksikliği yüzünden değiştirilmeyen bazı varsayılan ayarlar. Bir saldırgan tarafından keşfedilmiş backdoor.

-Kötü Amaçlı Yazılımlar: Bir sistemin ele geçirilmesi ve ayrıcalık yükseltilmesinde Truva atları, casus yazılımlar, solucanlar, fidye yazılımları, rootkit’ler, kötü amaçlı botlar, adware’lar vb. birçok kötü amaçlı yazılım türü kullanılabilmektedir. Bu yazılımlar, güvenlik açıkları yoluyla sistemlere yayılabilir. Bu yayılımlar, yasal uygulamalarla, sosyal mühendislik uygulanırken kullanılan bağlantılarla veya indirmelerle, tedarik zincirindeki zayıflıklar sebebiyle sağlanabilir.

-Sosyal Mühendislik: Kullanıcıların sistemlerinin güvenlik prosedürlerinin ihlal edilmesine sebep olacak şekilde manipüle edilmesine; hassas kişisel, sistemsel veya işyeri verilerinin kötü amaçlı kişiler tarafından ele geçirilmesine sebep olan uygulamaları içerir. Sosyal mühendislik yöntemini uygulayan kişiler, İyi korunan bir sisteme girmek için yüksek seviyeli yetkileri olan kullanıcıları kandırarak veya manipüle ederek bu sistemlere daha rahat sızabilmektedirler. Bu konudaki bazı teknikler şöyledir:

Kimlik avı (Phishing): Kötü niyetli bağlantı veya ekler içeren mesaj ve e-posta gönderimi ve kurbanın bağlantıya tıklaması veya eki çalıştırması sağlanabilir.

Hedefli kimlik avı (Spear Phishing): Belirli bir ayrıcalıklı ve yüksek yetkili kullanıcı veya kullanıcılar için hazırlanan karmaşık bir kimlik avı tekniğidir. Örneğin, sistem yöneticilerine, finans çalışanlarına, üst düzey yöneticilere yönelik, ayrıcalıklı hesapların ele geçirilmesinde kullanılır.

Sesli kimlik avı (Vishing): Saldırganlar, çok önemli bir yerden arayan birinin kimliğine bürünerek önemli yetkilere sahip kullanıcıları arayarak parola veya başka hassas erişim izinleri için bilgi edinmeye çalışabilirler.

Scareware: Kurbanların, cihazlarına virüs bulaştığına dair korkutularak ek yazılım indirmelerini veya ek eylem gerçekleştirmelerini isteyen, böylelikle cihaza kötü amaçlı yazılım yüklenmesini sağlayan tekniktir.

Sulama Deliği (Watering hole): Bir grup ayrıcalıklı kullanıcının, saldırgan tarafından kötü amaçlı bir komut dosyası çalıştırmaları veya kötü amaçlı bir bağlantıya tıklamaları sağlanabilir. Örneğin, kurumsal bir ağ bağlantısındaki web sitesini kullanan çalışanları hedef alır. Adını, avlarına sulama deliklerinin yakınlarındayken saldırmak için fırsat bekleyen yırtıcılardan almıştır.

Pharming: Kullanıcının asıl web sitesi zannederek giriş yaptığı, fakat sahte bir web sitesi sürümüne yönlendirildiği ve verilerinin ele geçirildiği yöntemdir. Pishing ile karıştırılır, ama pharming daha karmaşıktır ve daha hızlı bir yayılım sağlayarak daha fazla mağduriyetlere sebep olur.

Privilege Escalation Saldırıları Nasıl Gerçekleşebilir?:

Ayrıcalık yükseltme saldırıları çoğunlukla yazılım hataları, hatalı yapılandırmalar, yanlış erişim kontrolleri gibi güvenlik açıklarından yararlanılarak çalışır. Kullanıcılar genellikle sistem veritabanlarına, önemli dosyalara ve birçok önemli ortama sınırlı şekilde erişim sağlarlar. Saldırganlar, kendi yetkilerini artırmak için sistemin ve sistem kullanıcılarının zayıf yönlerini manüpile edebilirler. Bu bağlamda saldırgan, saldırıya açık bir kullanıcı hesabını ele geçirerek hesabın ayrıcalıklarını da kullanarak hassas sisteme giriş sağlamış olur. Hatta ele geçirdikleri hesaptan da daha yüksek düzeyde ayrıcalıklara erişmek için yollar bulabilirler. Tüm sisteme erişim ve ek sistemlerin de kontrolünü sağlamak için yatay ayrıcalık yükseltme kontrollerini sağlayabilirler veya yönetici ve kök kontrolünü ele geçirmek için de dikey ayrıcalık yükseltme saldırısını gerçekleştirebilirler.

Korunma Yöntemleri:

Privilege Escalation saldırısına sebep olabilecek çok sayıda güvenlik açığı vardır. Bunlardan en yaygın olanları; siteler arası komut dosyası çalıştırma, uygunsuz tanımlama bilgisi işleme, zayıf parolalardır. Siteler arası komut dosyası çalıştırma ve uygunsuz tanımlama bilgisi işleme yöntemine karşı korunmak için programlar vardır. Zayıf parolalar içinse son kullanıcı eğitimi sağlanmalı, karmaşık parolalar oluşturulmalıdır. Ayrıca ayrıcalık artışını önleyen “en az ayrıcalık ilkesi” ve “ayrıcalıkların ayrılığı ilkesi” gibi iki yöntem vardır. Şüpheli linklere tıklanmamalı, cihaza şüpheli indirmeler yapılmamalı, saldırganlardan gelen arama veya mesajlarına karşılık verilmemelidir.

Güvenlik uzmanları, privilege escalation olayından şüphelenirse bu, ciddi bir güvenlik olayı olarak düşünülmeli, ayrıntılı bir araştırma ve inceleme yapmalıdır, ayrıca bu güvenlik olayı bir kuruluşta gerçekleştiyse bunu yetkililere bildirmek gerekir. Privilege escalation belirtileri arasında çoğunlukla, sistemlerde kötü amaçlı yazılımlar, şüpheli oturum açılmaları, olağan dışı ağ bağlantıları ve iletişimleri vardır.

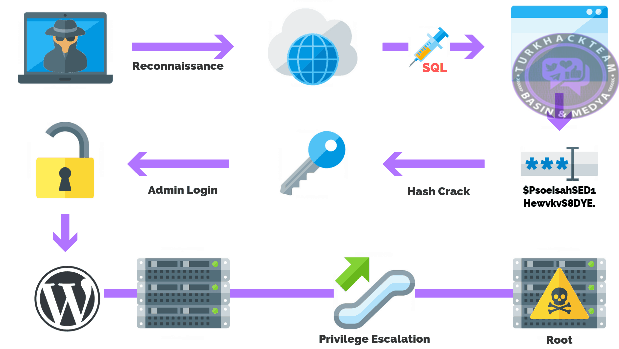

Saldırganlar için privilege escalation, amaca ulaşmak için kullanılan bir araçtır. Kullanıcı, uygulama ya da bir programlama hatası sebebiyle gerçekleşebilir.

Ayrıcalık Yükseltmeleriyle Neler Sağlanabilir?

-Bir sisteme bağlı diğer sistemlere erişim kazanılabilir. Bu erişimler sürdürülebilir, derinleştirilebilir, daha ciddi faaliyetler gerçekleştirilmesine imkân sağlar.

-Güvenlik ayarları ve ayrıcalıkları değiştirilebilir.

-Ele geçirilen bir hesabın sistemindeki uygulamalara ve verilere erişim sağlanabilir.

-Bir hedef sisteme veya ağa kök erişimi elde edilebilir.

İki tür privilege escalation (ayrıcalık yükseltme) yöntemi vardır. Bunlar; yatay ve dikey olarak tanımlanır.

Yatay Ayrıcalık Yükseltme: Bu yöntemde, bir kullanıcının erişimleriyle aynı düzeyde erişim haklarına sahip olan kişi, o kullanıcının erişim haklarını elde edebilmektedir. Saldırgan, başka bir hesabı ele geçirip ayrıcalıklarını genişletebilir ve bu hesabın haklarını kötüye kullanabilir. Yani yatay ayrıcalık yükseltme, saldırganın önemli verilere erişimine izin verebilir. Buna ilişkin örnekler düşünülürse; örneğin; bir bankada çalışan iki kişinin hesap türleri ve hesap profilleri aynıysa ve her ikisi de aynı erişim seviyelerine sahipse biri diğerinin hesabına erişip bu durumdan faydalanabilir. Bir firma çalışanı, iş arkadaşının web uygulamasının URL’sinde görünen “çalışan kimlik numarası”nı değiştirerek diğer çalışanın satış potansiyelindeki listelerini görüntüleyebilir ve listeleri değiştirebilir. Ayrıca çevirimiçi destek hesaplarına müdahaleler olabilir. Birinin banka hesabına başka bir müşteri yatay ayrıcalık yükseltme saldırısı ile erişebilir.

Dikey Ayrıcalık Yükseltme: Saldırganın sahip olmadığı bir ayrıcalık durumunda dikey ayrıcalık yükseltme yöntemi kullanılabilmektedir. Saldırganın sistemdeki bir hatayı kullanarak yüksek düzeyde erişim elde etmesine sebep olur.

Yaygın olarak dikey ayrıcalık yükseltme yolları şu şekildedir:

-Güvenlik ihlali veya açığı olan makinedeki dosyalarda yüksek ayrıcalıklı hesapların parolalarını tespit etmek.

-Yüksek ayrıcalıklı dosyaları düzenlemek.

-Yüksek ayrıcalıklı bir web uygulamasının kaynak kodunu düzenlemek.

-Yüksek ayrıcalıklı işletim sistemi veya web uygulamasında güvenlik açıklarından yararlanmak.

-Windows’ta yapılandırma hatalarını kötüye kullanmak.

Ayrıcalık-Yetki Yükseltme Çeşitleri:

Code İnjection: Yazılan kodların sisteme enjekte edilmesiyle elde edilen ayrıcalıklar sayesinde işletim sisteminde komutlar çalıştırılabilir ve ayrıca bu yetki yükseltme ile tüm sistem ele geçirilebilir.

LDAP (Lightweight Directory Access Protocol) Injection: LDAP, çoğunlukla şirketlerde personel kayıtları, telefon rehberi, adres defteri gibi birçok personel verisinin tek merkezli olarak tutulduğu bir OSI versiyonudur. LDAP injection ise, liste alanlarına bazı karakterler sıkıştırılarak sonuçların gösterilmesini ve kişilerin verilerinin alınmasını sağlar. Kullanıcı tarafından girilen parametrelerden yararlanılarak LDAP sorgusu oluşturulur. Oluşturulan sorgu, sunucuya gönderilmeden önce güvenli bir web uygulaması tarafından temizlenmezse veya hassas bir ortamda parametreler filtrelenmezse zararlı kodlar enjekte edilebilir.

-Kimlik Bilgilerinden Yararlanma: Bundan faydalanabilmek için kullanıcı parolalarını ele geçirme amacı taşırlar. Çalışanların parolalarını düz metin olarak cihazlarında tutmaları, sitede parolaların açık şekilde kullanılması, parolaların tahmin edilmesi, çalışanın parolasını sisteme girerken yazdıklarının gözlemlenmesi, kullanıcının önemli kişisel verilerinin öğrenilerek deneme yanılma yoluyla parolasının tahmin edilmesi, sözlük özelliğinin şifreleri otomatik doldurmasıyla saldırganın şifre uzunluğuna bağlı olarak parola deneme sayısını azaltmasını sağlaması, çok yaygın bir parola kullanılarak çok sayıda hesaba erişim sağlanması, kaba kuvvet saldırısı olarak bilinen yöntemle fazla karmaşık olmayan ve kısa olan parolalar üzerinde ve parola yeniden deneme sayısında bir sınırlama olmadığı durumlarda kullanılması, parola güvenlik sorularının tahmin edilmesi, tanıdık kişiler tarafından öğrenilmesi veya dark web’ten ele geçirilmesi, dark web’ten elde edilen kullanıcı adı, e-posta adresi, şifre gibi verilerin hedef sistemde denenmesi (bu yöntem, kullanıcıların parolalarını dönüşümlü olarak yeniden kullandıklarında başarılı olur), kullanıcının sıfırladığı parolaya saldırgan tarafından erişilmesi veya parola sıfırlama istenerek sisteme giriş denenmesi gibi yöntemlerle privilege escalation sağlanabilir.

-Güvenlik Açıkları: İletişim protokolleri, iletişim aktarımları, işletim sistemleri, tarayıcılar, web uygulamaları, bulut sistemleri, ağ sistemleri yapılarındaki güvenlik açıklarından yararlanılarak ayrıcalık yükseltme gerçekleştirilebilmektedir. Basit bir güvenlik açığı, dikey ayrıcalık yükseltme saldırısına uğrayabilir.

-Yanlış Yapılandırma: Sistemlerde kimlik doğrulamasının, güvenlik duvarlarının yapılandırılmasındaki hatalar ve açık bağlantı noktaları yapılandırmalarından dolayı ayrıcalık yükseltme saldırılarına maruz kalınabilmektedir. Bunlara örnek olarak şunlar verilebilir: kimlik doğrulaması olmayan bulut depolama paketleri, yönetici veya kök hesaplarda kullanılan varsayılan parolalar. İhmal veya bilgi eksikliği yüzünden değiştirilmeyen bazı varsayılan ayarlar. Bir saldırgan tarafından keşfedilmiş backdoor.

-Kötü Amaçlı Yazılımlar: Bir sistemin ele geçirilmesi ve ayrıcalık yükseltilmesinde Truva atları, casus yazılımlar, solucanlar, fidye yazılımları, rootkit’ler, kötü amaçlı botlar, adware’lar vb. birçok kötü amaçlı yazılım türü kullanılabilmektedir. Bu yazılımlar, güvenlik açıkları yoluyla sistemlere yayılabilir. Bu yayılımlar, yasal uygulamalarla, sosyal mühendislik uygulanırken kullanılan bağlantılarla veya indirmelerle, tedarik zincirindeki zayıflıklar sebebiyle sağlanabilir.

-Sosyal Mühendislik: Kullanıcıların sistemlerinin güvenlik prosedürlerinin ihlal edilmesine sebep olacak şekilde manipüle edilmesine; hassas kişisel, sistemsel veya işyeri verilerinin kötü amaçlı kişiler tarafından ele geçirilmesine sebep olan uygulamaları içerir. Sosyal mühendislik yöntemini uygulayan kişiler, İyi korunan bir sisteme girmek için yüksek seviyeli yetkileri olan kullanıcıları kandırarak veya manipüle ederek bu sistemlere daha rahat sızabilmektedirler. Bu konudaki bazı teknikler şöyledir:

Kimlik avı (Phishing): Kötü niyetli bağlantı veya ekler içeren mesaj ve e-posta gönderimi ve kurbanın bağlantıya tıklaması veya eki çalıştırması sağlanabilir.

Hedefli kimlik avı (Spear Phishing): Belirli bir ayrıcalıklı ve yüksek yetkili kullanıcı veya kullanıcılar için hazırlanan karmaşık bir kimlik avı tekniğidir. Örneğin, sistem yöneticilerine, finans çalışanlarına, üst düzey yöneticilere yönelik, ayrıcalıklı hesapların ele geçirilmesinde kullanılır.

Sesli kimlik avı (Vishing): Saldırganlar, çok önemli bir yerden arayan birinin kimliğine bürünerek önemli yetkilere sahip kullanıcıları arayarak parola veya başka hassas erişim izinleri için bilgi edinmeye çalışabilirler.

Scareware: Kurbanların, cihazlarına virüs bulaştığına dair korkutularak ek yazılım indirmelerini veya ek eylem gerçekleştirmelerini isteyen, böylelikle cihaza kötü amaçlı yazılım yüklenmesini sağlayan tekniktir.

Sulama Deliği (Watering hole): Bir grup ayrıcalıklı kullanıcının, saldırgan tarafından kötü amaçlı bir komut dosyası çalıştırmaları veya kötü amaçlı bir bağlantıya tıklamaları sağlanabilir. Örneğin, kurumsal bir ağ bağlantısındaki web sitesini kullanan çalışanları hedef alır. Adını, avlarına sulama deliklerinin yakınlarındayken saldırmak için fırsat bekleyen yırtıcılardan almıştır.

Pharming: Kullanıcının asıl web sitesi zannederek giriş yaptığı, fakat sahte bir web sitesi sürümüne yönlendirildiği ve verilerinin ele geçirildiği yöntemdir. Pishing ile karıştırılır, ama pharming daha karmaşıktır ve daha hızlı bir yayılım sağlayarak daha fazla mağduriyetlere sebep olur.

Privilege Escalation Saldırıları Nasıl Gerçekleşebilir?:

Ayrıcalık yükseltme saldırıları çoğunlukla yazılım hataları, hatalı yapılandırmalar, yanlış erişim kontrolleri gibi güvenlik açıklarından yararlanılarak çalışır. Kullanıcılar genellikle sistem veritabanlarına, önemli dosyalara ve birçok önemli ortama sınırlı şekilde erişim sağlarlar. Saldırganlar, kendi yetkilerini artırmak için sistemin ve sistem kullanıcılarının zayıf yönlerini manüpile edebilirler. Bu bağlamda saldırgan, saldırıya açık bir kullanıcı hesabını ele geçirerek hesabın ayrıcalıklarını da kullanarak hassas sisteme giriş sağlamış olur. Hatta ele geçirdikleri hesaptan da daha yüksek düzeyde ayrıcalıklara erişmek için yollar bulabilirler. Tüm sisteme erişim ve ek sistemlerin de kontrolünü sağlamak için yatay ayrıcalık yükseltme kontrollerini sağlayabilirler veya yönetici ve kök kontrolünü ele geçirmek için de dikey ayrıcalık yükseltme saldırısını gerçekleştirebilirler.

Korunma Yöntemleri:

Privilege Escalation saldırısına sebep olabilecek çok sayıda güvenlik açığı vardır. Bunlardan en yaygın olanları; siteler arası komut dosyası çalıştırma, uygunsuz tanımlama bilgisi işleme, zayıf parolalardır. Siteler arası komut dosyası çalıştırma ve uygunsuz tanımlama bilgisi işleme yöntemine karşı korunmak için programlar vardır. Zayıf parolalar içinse son kullanıcı eğitimi sağlanmalı, karmaşık parolalar oluşturulmalıdır. Ayrıca ayrıcalık artışını önleyen “en az ayrıcalık ilkesi” ve “ayrıcalıkların ayrılığı ilkesi” gibi iki yöntem vardır. Şüpheli linklere tıklanmamalı, cihaza şüpheli indirmeler yapılmamalı, saldırganlardan gelen arama veya mesajlarına karşılık verilmemelidir.

Güvenlik uzmanları, privilege escalation olayından şüphelenirse bu, ciddi bir güvenlik olayı olarak düşünülmeli, ayrıntılı bir araştırma ve inceleme yapmalıdır, ayrıca bu güvenlik olayı bir kuruluşta gerçekleştiyse bunu yetkililere bildirmek gerekir. Privilege escalation belirtileri arasında çoğunlukla, sistemlerde kötü amaçlı yazılımlar, şüpheli oturum açılmaları, olağan dışı ağ bağlantıları ve iletişimleri vardır.