SİBER TEHDİT AVCILIĞI

2 Tehdit Avına Genel Bir Bakış

3 Tehdit avcılığı yeteneğinin çalıştırılması

3.1 Yetenek Olgunluk Modeli

3.2 Kişi

3.3 Süreç

3.4 Araçlar

4 Elverişli Bir Ortam Yaratmak

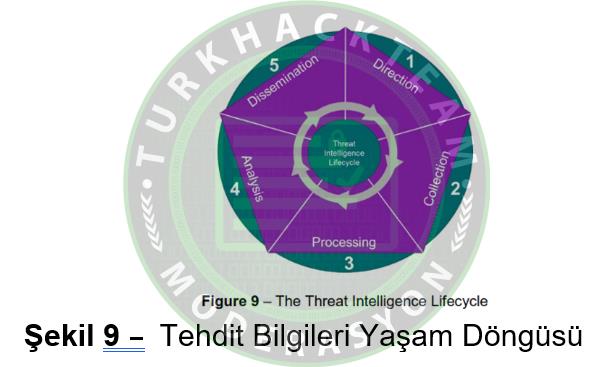

4.1 Tehdit Avcılığı için Siber Tehdit İstihbaratını Kullanma

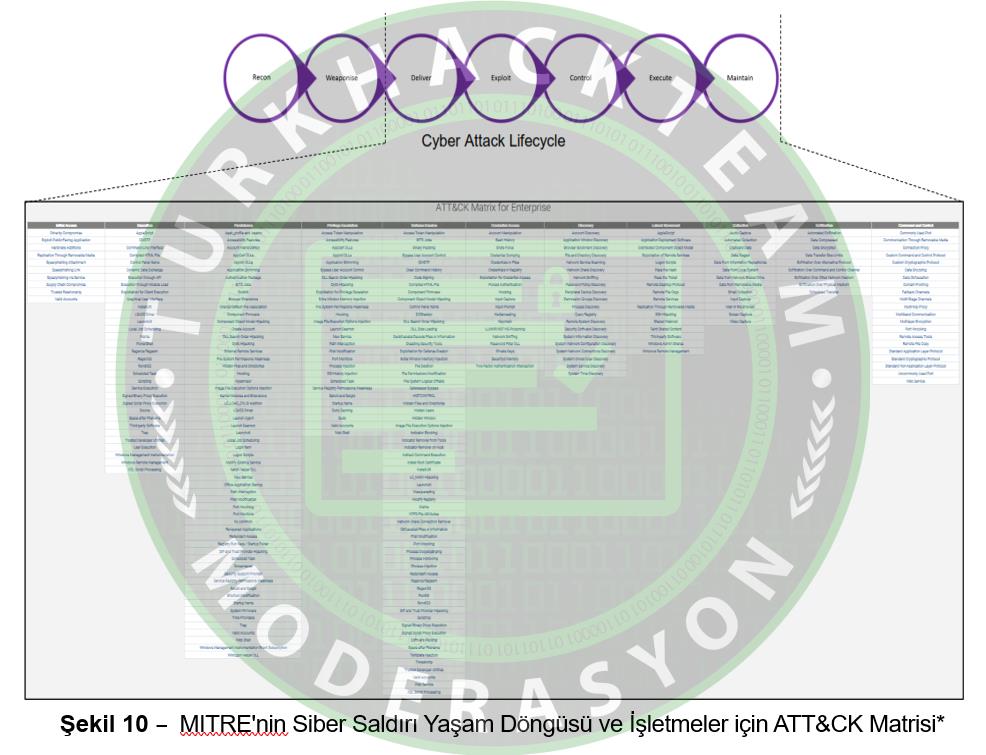

4.2 MITRE'nin ATTACK ile Veri Görünürlüğünü Artırma

4.3 Yatırım Öncelikleri

4.4 Metrikler

5 Hükümet ve Devletlerarası Bilgi Paylaşımı

5.1 İş birliği

5.2 Standart Belirleme

5.3 Mesleğin Gelişimi

6 Sonuç

Özet

Ulusal Siber Güvenlik Stratejisi 2016-2021, Türkiye Cumhuriyeti hükümetinin siber güvenliğe yaptığı yatırımı detaylandırıyor ve 2021 vizyonuyla Türkiye Cumhuriyeti'ın dijital dünyada müreffeh ve kendinden emin olurken siber tehditlere karşı güvenli ve dirençli olacağı vizyonuyla detaylandırıyor. Bunu başarmak için, devlet daireleri şu anda Haziran 2018'de Kabine Ofisi tarafından yayınlanan Minimum Siber Güvenlik Standardını (MCSS) karşılamak için kendi siber güvenliklerinde iyileştirmelere yatırım yapıyor; ancak departmanlar, Tehdit Avcılığı yeteneklerinin mobilizasyonuna ve geliştirilmesine yatırım yapmaya başlama fırsatını değerlendirmelidir.

Genellikle Olay Olmadan Olay Müdahalesi olarak adlandırılan Tehdit Avcılığı, bir Bilgi Teknolojisi ağında bulunan ve mevcut güvenlik kontrollerinden kaçan siber tehditlerin proaktif, yinelemeli ve insan merkezli olarak tanımlanmasını içeren yeni bir faaliyettir. Tehdit Avcılığı özelliğini işleten departmanlar, güvenlik duruşlarını iyileştirecek ve dolayısıyla riski azaltacaktır, çünkü kötü amaçlı faaliyetler bir saldırıda daha erken tespit edilebilir, böylece düşmanların bozma, zarar verme veya çalma olasılığını en aza indirir.

Departmanlar, Siber Tehdit İstihbaratı, mülk genelinde ilgili veriler ve insanlara, süreçlere ve araçlara uygun yatırım gibi etkinleştiriciler sağlayarak Tehdit Avcılığı işlevleri için elverişli bir ortam yaratmalıdır. İşbirliğinin, Tehdit Avcılığından kaynaklanan kolektif siber güvenliğimizdeki iyileştirmelerin her departmanın kendi çabalarından daha büyük olmasını sağlarken, Türkiye Cumhuriyeti'ın yeni nesil savunucularının geliştirilmesine yardımcı olduğu HM Hükümeti genelinde Tehdit Avcılığına yönelik birleşik bir yaklaşım benimsenmelidir.

Literatür taraması ve kamu ve özel sektör kuruluşlarıyla yapılan görüşmeler yoluyla oluşturulan bu kılavuz, Güvenlik Operasyonları Merkezleri (SOC'ler), devlet daireleri ve HM Hükümeti genelinde, Tehdit Avcılığının hem bir yetenek hem de bir meslek olarak geliştirilmesi yoluyla bilinmeyen kötü amaçlı etkinlikleri tespit etmek için öneriler sunmaktadır.

Bu kılavuzun temel bulguları şunlardır:

■ Bir Tehdit Avcılığı Liderinin atanması, Genişletilmiş Avlanma Döngümüz gibi resmileştirilmiş bir sürecin uygulanması ve geliştirmeye yardımcı olmak için Yetenek Olgunluk Modelimizin benimsenmesi yoluyla riski azaltmak için SOC tabanlı bir Tehdit Avcılığı yeteneği çalıştırın

■ MITRE'nin ATT&CK™ for Enterprise gibi standartlaştırılmış bir çerçeveyi benimseyerek, insanların gelişimine uygun şekilde yatırım yaparak ve temel veri görünürlüğü sağlayarak Güvenlik Yatırımının Geri Dönüşünü iyileştirmek için Tehdit Avcılığı işlevini etkinleştirin

■ Departmanlar arasında işbirliği yaparak, departmanlar ve tedarikçiler için ortak standartlar belirleyerek ve Tehdit Avcılığı mesleğini toplu olarak geliştirerek Tehdit Avcısı rolünü geliştirmek için HM Government'tan yararlanın

Şekiller Listesi

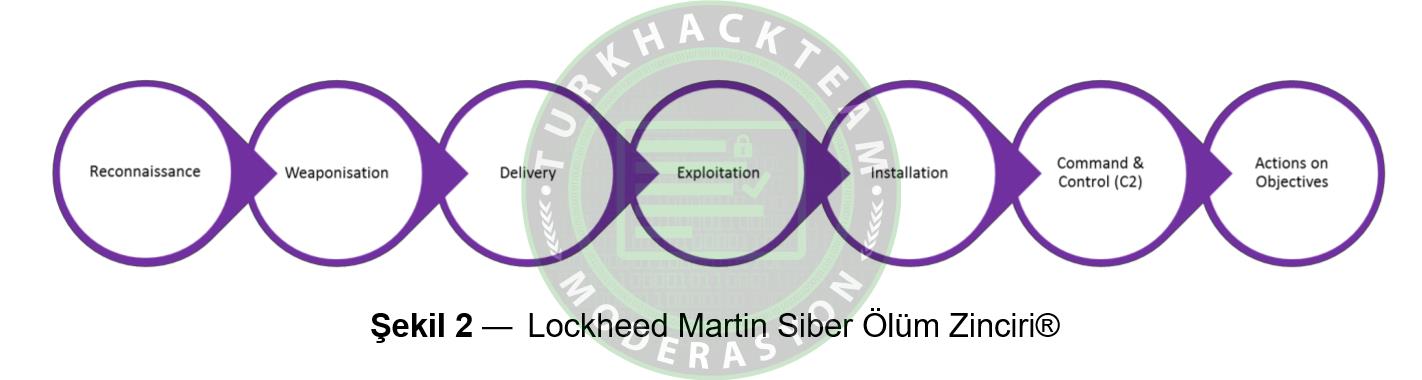

Şekil 2 – Lockheed Martin Siber Ölüm Zinciri®.................................................

Şekil 3 - Ağrı Piramidi................................................................................................

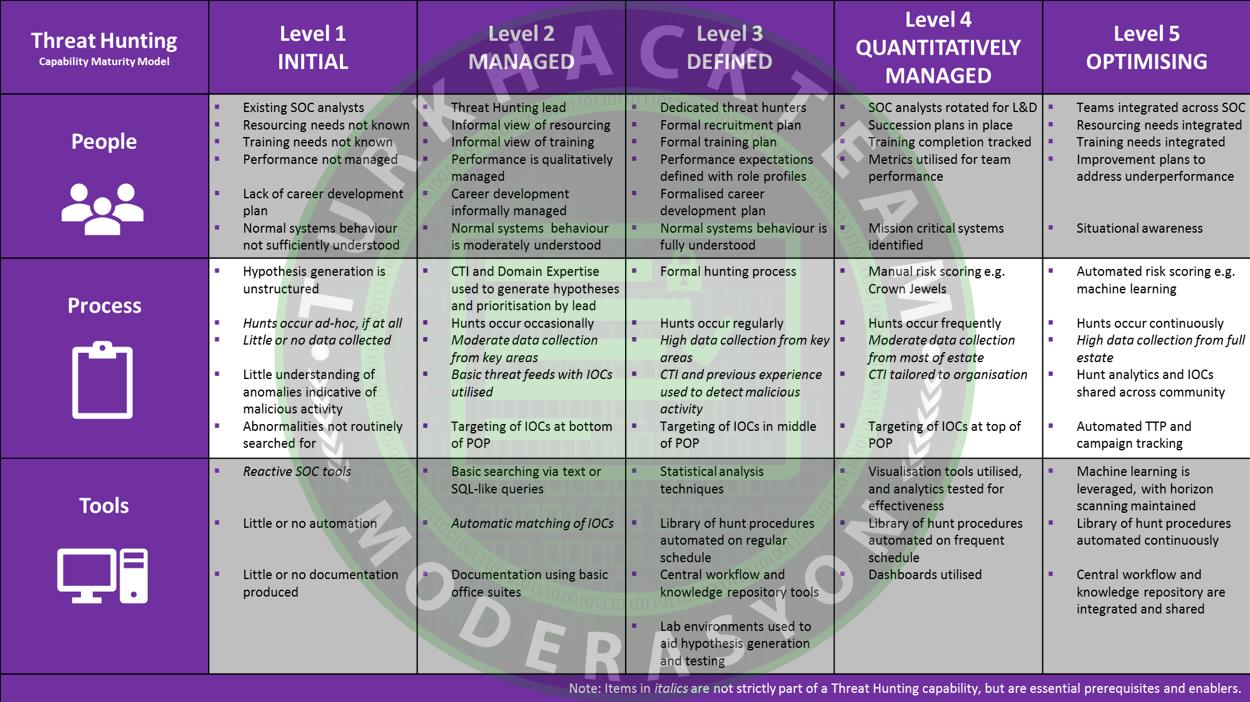

Şekil 4 - Tehdit Avcılığı Yeteneği Olgunluk Modeli ..........................................

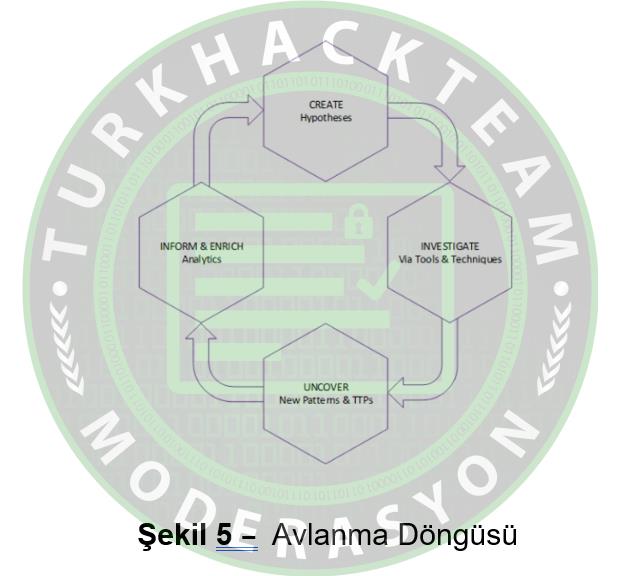

Şekil 5 - Avlanma Döngüsü.......................................................................................

Şekil 6 - Elmas Model ...............................................................................................

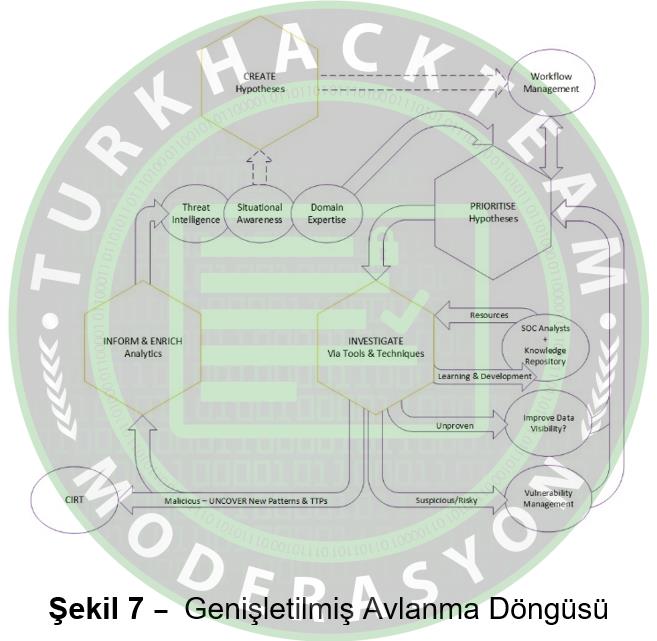

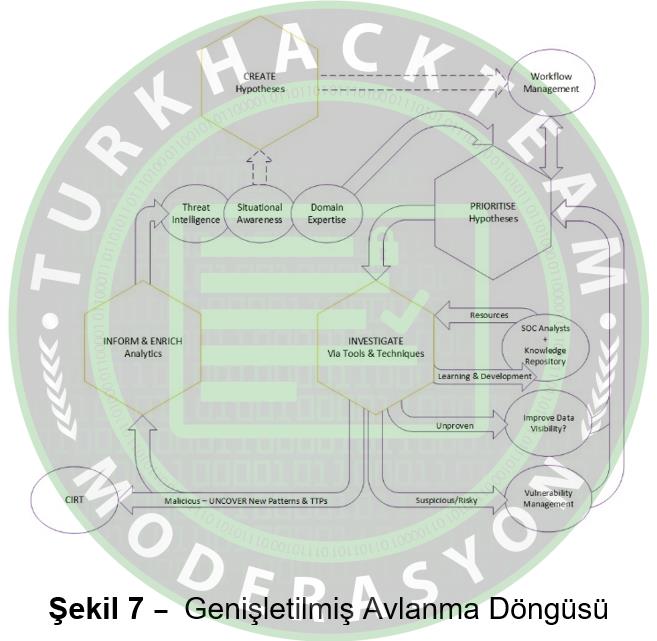

Şekil 7 - Genişletilmiş Avlanma Döngüsü............................................................

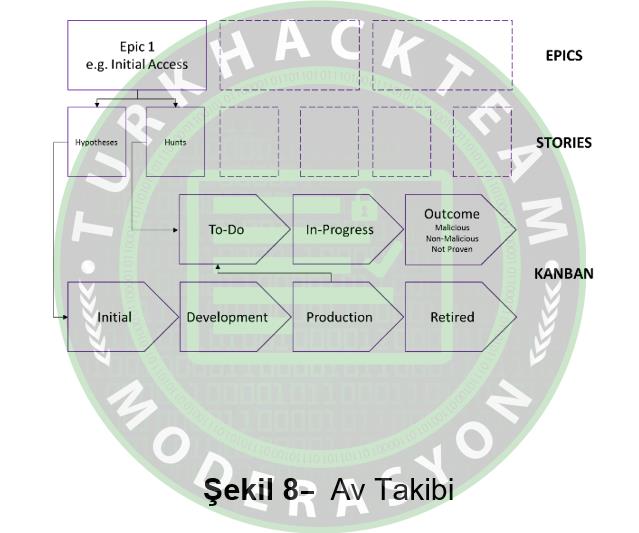

Şekil 8 - Av Takibi........................................................................................................

Şekil 9 - Tehdit Bilgileri Yaşam Döngüsü .............................................................

Şekil 10 - MITRE'nin Siber Saldırı Yaşam Döngüsü ve İşletmeler için ATT&CK Matrisi*…

Tablo Listesi

Tablo 2 - Veri Kaynakları .............................................................................................

Tablo 3 - Örnek Tehdit Avcılığı Ölçümleri .............................................................

1 Giriş

Ulusal Siber Güvenlik Stratejisi (NCSS) 2016-2021 (1), Türkiye Cumhuriyeti hükümetinin siber güvenliğe yaptığı yatırımı detaylandırıyor ve 2021 vizyonuyla Türkiye Cumhuriyeti'ın dijital dünyada müreffeh ve kendinden emin olurken siber tehditlere karşı güvenli ve dirençli olacağı vizyonuyla detaylandırıyor. Bunu başarmak için Türkiye Cumhuriyeti'ın şunları yapması gerekir: siber tehditlere karşı savunma yapmak ve olaylara yanıt vermek; siber uzayda düşmanca eylemleri caydırmak; gelecekteki tehditlerin ve zorlukların üstesinden gelmek için gereken siber güvenlik endüstrisini ve yeteneklerini geliştirmek; ve siber uzayı şekillendirmek için uluslararası eylemi sürdürmek. Bu, 2016 yılında Türkiye Cumhuriyeti'ın siber güvenliği konusunda otorite olarak hareket etmek üzere Ulusal Siber Güvenlik Merkezi'nin (NCSC) (2) kurulmasının yanı sıra Stratejik Savunma ve Güvenlik İncelemesi 2015'te (3) ortaya konduğu gibi NCSS'nin beş yılı boyunca 1,9 milyar sterlinlik yatırımla desteklenmektedir.

Devlet daireleri şu anda Kabine Ofisi tarafından Haziran 2018'de yayınlanan Minimum Siber Güvenlik Standardını (MCSS) (4) karşılamak için kendi siber güvenliklerinde iyileştirmelere yatırım yapıyor ; Bu, hükümetin departmanların mümkün olan her yerde uymasını ve aşmasını beklediği siber güvenlik temelidir. Bu yatırımın çoğu, aşağıdakilerden sorumlu olan Güvenlik Operasyon Merkezlerinin (SOC'ler) geliştirilmesine yöneliktir: tehditleri tespit etmek ve bunlara yanıt vermek; esnekliği artırmak; ihmalkar veya suç teşkil eden davranışları belirlemek ve ele almak; ve kullanıcı davranışları hakkında iş zekası elde etmek. Kuruluşa tehdit aktörünün hedefleri, motivasyonları, altyapısı ve yetenekleri hakkında eyleme geçirilebilir (yani doğru, ilgili ve zamanında) istihbarat sağlayabilecek Siber Tehdit İstihbaratı (CTI) yeteneklerinin geliştirilmesine de yatırım hedefleniyor.

Bu SOC'lerin ve CTI işlevlerinin geliştirilmesini zorlaştırmak için, departmanların çoğu, yüksek düzeyde teknik borca sahip karmaşık ve eskiyen Bilgi Teknolojisi (BT) mülklerine sahiptir. Örneğin, kullanım ömürlerini uzatmak için genellikle eski sistemlere yatırım yapılır veya bu sistemlerin kısıtlamalarını aşmak için optimal olmayan mimari tasarım seçimleri yapılır

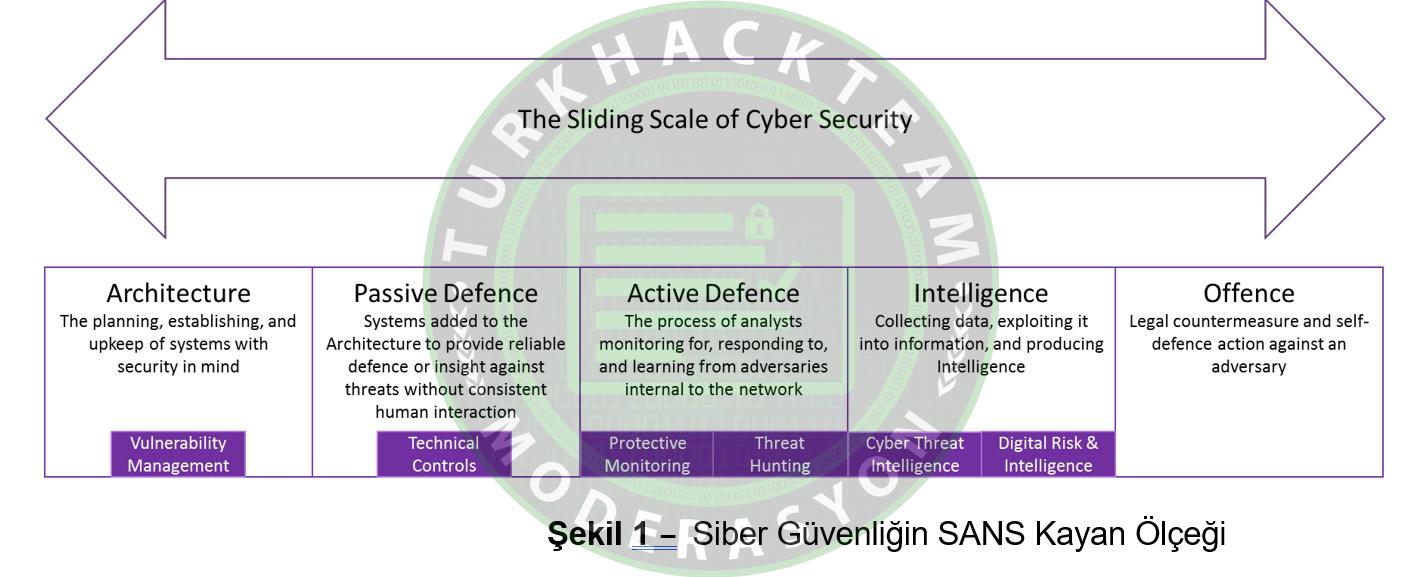

SOC faaliyetleri ve CTI işlevleri, SANS'ın Siber Güvenlik Kayan Ölçeği'nin sırasıyla Aktif Savunma ve İstihbarat kategorilerine girer. Şekil 1'de gösterilen Kayan Ölçek, siber güvenliğe katkıda bulunan eylemlerin ve yatırımların sürekliliğini görselleştirmek için bir modeldir. Genel olarak, sağa doğru ilerlemeden önce ölçeğin solundan başlayarak yatırıma öncelik verilmelidir.

Şekil 1 - Siber Güvenliğin SANS Kayan Ölçeği

Genellikle Olay Olmadan Olay Müdahalesi olarak tanımlanan Tehdit Avcılığı, Kayan Ölçeğin Aktif Savunma aşamasında yer alır. Tehdit Avcılığı Aktif Savunma olduğundan, departmanların öncelikle Mimarilerini (örneğin Güvenlik Açığı Yönetimi), Pasif Savunmalarını (örneğin güvenlik duvarları gibi Teknik Kontroller) ve diğer Aktif Savunmalarını (örneğin Koruyucu İzleme) yeterince olgun hale getirmeleri gerekirken, olgun bir İstihbarat yeteneği kullanmak Tehdit Avına değer katacak ve Tehdit Avını mümkün kılacaktır.

Birçok SOC analisti, genellikle yapılandırılmamış ve gayri resmi bir şekilde de olsa, ağlarındaki tehditleri zaten aktif olarak aramaktadır, ancak SANS 2017 Tehdit Avcılığı Anketi'ne (7) göre, yalnızca

Ankete katılan 306 kuruluşun %35,3'ü (% 14,4 'ü devlet) sürekli olarak avlandı.

taban. Bu oran, SANS 2018 Tehdit Avcılığı Anketi'nde ankete katılan 600 kuruluşun %43,2'sine yükseldi (8). Ek olarak, 2017 anketinde, ankete katılanların yalnızca %4,6'sı harici olarak yayınlanan kılavuzu kullanıyordu ve bu da Tehdit Avcılığı için sektördeki iyi uygulamalar açısından çok az şey olduğunu gösteriyor. Sık sık gerçekleştirilen Yapılandırılmış Tehdit Avcılığı, kuruluş genelinde riski azaltmanın etkili bir yolunu sağlar ve bu rapor, geliştirme alanlarını izlemek ve önceliklendirmek için bir Yetenek Olgunluk Modeli (CMM) önerir.

Bu kılavuz, bir literatür taraması ve kamu ve özel sektör kuruluşlarıyla (Ek I'de listelenmiştir) yapılan görüşmeler yoluyla hazırlanmıştır ve Tehdit Avcılığı yeteneklerinin harekete geçirilmesine ve müteakip geliştirilmesine yardımcı olmak için devlet daireleri için iyi Tehdit Avcılığı uygulamalarını özetleyecektir. Önerilerimiz, SOC'ler, departmanlar ve bir bütün olarak HM Hükümeti için hedeflenmiştir ve rapor aşağıdaki gibi yapılandırılmıştır:

■ Bölüm 2 , bir yetenek olarak Tehdit Avcılığına genel bir bakış sağlar ve raporun geri kalanı için temel kavramları tanıtır

■ Bölüm 3 , SOC başkanları gibi güvenlik yöneticilerine yöneliktir ve bir devlet dairesinin SOC'sinin temel ancak yetkin bir Tehdit Avcılığı kabiliyetini işletmesi ve dolayısıyla riski azaltması için insanlardan, süreçlerden ve araçlardan gereken yeteneği ana hatlarıyla belirtir

■ Bölüm 4, Baş Bilgi Güvenliği Görevlileri (CISO'lar) gibi güvenlik yöneticilerini hedef alır ve bir devlet dairesinin Tehdit Avcılığı işlevini etkinleştirmek ve dolayısıyla verimliliğini ve etkinliğini artırmak için kurumsal düzeyde gerçekleştirmesi gereken faaliyetleri ana hatlarıyla belirtir

■ Bölüm 5, hükümetler arası işlevler içindeki karar vericileri hedef alır ve işbirliğini geliştirmek, ortak bir temel oluşturmak ve tehdit avcısı rolünü profesyonelleştirmek ve dolayısıyla toplu güvenliğimizi geliştirmek için HM Hükümeti genelinde atılabilecek adımları ana hatlarıyla belirtir

2 Tehdit Avına Genel Bir Bakış

Araştırmalarımıza ve çalışmalarımıza dayanarak, Tehdit Avını şu şekilde tanımladık:

"Bir BT ağının içinde bulunan ve mevcut güvenlik kontrollerinden kaçan siber tehditlerin proaktif, yinelemeli ve insan merkezli olarak tanımlanması." dedi.

Gerekli etkinleştiriciler, süreçler ve araçlarla donatılmış yetenekli kişiler tarafından gerçekleştirildiğinde, Tehdit Avcılığı yeteneği uygulayan departmanlar tehditleri daha iyi tanımlayabilecek ve düzeltebilecek, dolayısıyla güvenlik duruşlarını ve risk profillerini iyileştirebilecektir.

Proaktiflik, Tehdit Avcılığı ile Koruyucu İzleme gibi diğer güvenlik faaliyetleri arasındaki temel farktır. SOC analistleri, ayarlanan önceliklendirme iş akışlarını izlemeden ve ardından Olay Yanıtı (IR) veya Güvenlik Açığı Yönetimi gibi düzeltme için uygun ekibe teslim etmeden önce Güvenlik Bilgileri ve Olay Yönetimi (SIEM) çözümleri tarafından oluşturulan uyarılara yanıt vererek reaktif bir yaklaşım benimseme eğilimindedir. Öte yandan tehdit avcıları, potansiyel tehditler hakkında hipotez kurmak için kendi merakları ve sezgileri tarafından yönlendirilir. Bundan daha sonra kendi ağları içinde test edilir ve tehdit avcıları, araştırmalarının onları nereye götürürse götürsün (kapsamları dahilinde) takip ederek her keşfi döndürür. Bölüm 3.3'te daha ayrıntılı olarak açıklanan bu hipotez oluşturmayla birlikte test süreci yinelenir: bir av hipotezinin doğru olduğu kanıtlanmazsa, avcılar yeni hipotezleri test etmeye devam edebilir; Av hipotezinin doğru olduğu kanıtlanırsa, tehdidi kontrol altına almak ve düzeltmek için IR süreci devreye girer. Bunu takiben, keşfedilen herhangi bir yeni düşman faaliyetinin ayrıntıları CTI ekibine sağlanmalı, başarılı avlanma prosedürünün kendisi daha sonra örneğin bir SIEM algılama kuralı olarak gelecekte kullanılmak üzere otomatikleştirilmeli veya kodlanmalıdır. Kanıtlanmamış bir hipotez, kötü niyetli faaliyetin yokluğunu mutlaka doğrulamaz; Bunun yerine, daha fazla veri veya analitik işlevsellik gerekebilir, bu nedenle yetenek olgunlaştıkça ilgili hipotezler yeniden test edilmelidir.

Lockheed Martin Siber Öldürme Zinciri® (9), Şekil 2'de gösterildiği gibi, bir siber saldırının aşamalarının bir temsilidir, örneğin hedefin dijital ayak izini analiz ederek keşfedilmesiyle başlar ve hedeflere yönelik eylemlerle sonuçlanır, örneğin varlıkları çalmak, bozmak veya yok etmek, bu da hedefe mali ve/veya itibar zararı verebilir. Proaktif bir yaklaşım benimseyerek, Cyber Kill Chain'in teslimat aşamasından itibaren saldırganlar tespit edilebilir, çünkü bu, ağın ihlal edildiği noktadır. Ek olarak, reaktif Koruyucu İzleme yetenekleri yalnızca "bilinen bilinen" 1 tehditleri tanımlayabilirken, proaktif Tehdit Avcılığı yetenekleri, Gelişmiş Kalıcı Tehditlerin (APT'ler) oluşturduğu "bilinen bilinmeyen" ve "bilinmeyen bilinmeyen" tehditleri tanımlayabilir.

Şekil 2 – Lockheed Martin Siber Ölüm Zinciri®

Uzlaşma Göstergeleri (IOC'ler), bir ağda tespit edildiğinde kötü amaçlı etkinliğin meydana geldiğini gösteren eserlerdir - bunlar "bilinen bilinenler"dir. Taktikler, Teknikler ve Prosedürler (TTP'ler), IOC'lerin gösterdiği düşman davranışının soyut açıklamalarıdır, metodoloji anlaşıldıkça "bilinen bilinmeyenler" de öyledir, ancak sonraki IOC'ler saldırıdan önce bilinmemektedir. Sıfır gün istismarları2 bu nedenle "bilinmeyen bilinmeyenler" olacaktır.

Siber Öldürme Zincirinde daha önce düşman etkinliğinin tespiti, Tehdit Avcılığı için önemli bir ölçüt olan bekleme süresi (uzlaşmadan algılamaya kadar geçen süre) olarak izlenebilir. Daha kısa bekleme süreleri, düşmanların Gizlilik, Bütünlük veya Kullanılabilirliğe (CIA Üçlüsü) zarar verme olasılığını azaltır.

kuruluşun bilgi sistemleri.

Çoğu otomatik ağ ve uç nokta güvenlik kontrolü, IOC'ler için yalnızca daha önce açıklanan kötü amaçlı yazılım karmaları gibi "bilinen bilinenleri" algılayan imza ve kural tabanlı uyarılar kullanır; Bununla birlikte, tespit edilmesi kolay olsa da, saldırganların üstesinden gelmesi önemsizdir (örneğin, kötü amaçlı yazılım ikili dosyasındaki tek bir biti değiştirerek). TTP'leri hedeflemek önemli ölçüde daha zordur, ancak tamamen farklı bir metodoloji kullanmalarını gerektireceğinden, düşmanların üstesinden gelmesi çok zordur. Düşmanın neden olduğu bu tespit kolaylığı ve zorluk kavramı, Şekil 3'te gösterilen David Bianco (10) tarafından tanımlandığı gibi Ağrı Piramidi'nde (POP) temsil edilebilir. Avcılar, avları sırasında otomasyondan yararlanabilse de, mevcut teknolojinin kurallara ve imzalara dayanması, Tehdit Avını tamamen otomatikleştirmenin mümkün olmadığı anlamına gelir.

Şekil 3 - Ağrı Piramidi

3 Tehdit Avcılığı Yeteneğinin İşletilmesi

Bu bölüm, SOC başkanları gibi güvenlik yöneticilerine yöneliktir ve bir devlet dairesinin SOC'sinin temel ancak yetkin bir Tehdit Avcılığı yeteneği çalıştırması ve dolayısıyla riski azaltması için insanlardan, süreçlerden ve araçlardan gereken yeteneği ana hatlarıyla belirtir. Ana ön koşullar CTI alımı, yüksek veri görünürlüğü ve uygun yatırımdır ve bunlar Bölüm 4'te ayrıntılı olarak açıklanmıştır.

3.1 Yetenek Olgunluk Modeli

Tehdit Avcılığı Yeteneği Olgunluk Modelimiz Şekil 4'te gösterilmiştir ve Seviye 1'den (Başlangıç) Seviye 5'e (Optimizasyon) kadar beş olgunluk seviyesinden oluşur; bunlar daha sonra İnsanlar, Süreç ve Araçların alt yeteneklerine ayrılır. Reaksiyona odaklanan kuruluşlar (örneğin Koruyucu İzleme) Seviye 1'de temsil edilirken, temel ancak yetkin bir proaktif Tehdit Avcılığı yeteneği işleten bir HM Hükümeti departmanı Seviye 3'te temsil edilir.

Bu CMM, bir kuruluşun belirli bir zamanda Tehdit Avcılığı yeteneğinin olgunluğunu değerlendirmek ve sürekli iyileştirme çabalarının önceliklendirilmesine yardımcı olmak için kullanılabilir. Ancak, her birinin kendine özgü koşulları ve bağlamı olacağından, kuruluşlar arasındaki olgunluğu karşılaştırmak için kullanılmamalıdır.3

ÖNERİ 1: Kurumsal performansın değerlendirilmesine yardımcı olmak ve iyileştirme alanlarını belirlemek için Tehdit Avcılığı Yeteneği Olgunluk Modelimiz gibi standart bir çerçeve benimseyin.

3.1.1 Seviye 1 - Başlangıç

Seviye 1 , Tehdit Avcılığı gerçekleştirmeyen veya çok az gerçekleştiren ve bunun yerine SIEM araçları ve diğer savunma altyapıları tarafından oluşturulan uyarılara dayanan reaktif bir duruşa sahip olan bir kuruluşu tanımlar. Tehdit Avcılığı nadiren gerçekleşir ve geçici ve basittir; SOC analistleri gibi mevcut personel tarafından ve kendi inisiyatifleriyle gerçekleştirilir. Normal sistem davranışı iyi anlaşılmamıştır.

Tehdit Avcılığı resmi bir yetenek olarak uygulanmadığından, işe alım veya eğitim planları, performans yönetimi veya kariyer gelişimi açısından çok az şey mevcuttur. Hipotez üretimi yapılandırılmamıştır ve çok az belge kaydedilir veya hiç belge kaydedilmez. Veri görünürlüğü, mevcut verilerin anlaşılmaması ve kapsamdaki müteakip boşluklar nedeniyle minimum düzeydedir.

3.1.2 Seviye 2 - Yönetilen

Seviye 2'de, proaktif bir Tehdit Avcılığı yeteneğinin uygulanmasına başlamak için adımlar atılmıştır. Mevcut personel, zaman zaman, POP'un altındaki IOC'leri hedeflemeye odaklanarak, özel ve deneyimli bir Tehdit Avcılığı lideri tarafından avlara yönlendirilir. Normal sistem davranışı orta derecede anlaşılır ve taktiksel CTI (Bölüm 4.1'de tanımlandığı gibi ) alınır ve günlüklerle otomatik olarak eşleştirilir .

İşe alım, eğitim, performans ve kariyer gelişimi gayri resmi olarak yönetilir. Hipotezler müşteri adayı tarafından önceliklendirilir ve standart ofis paketi işlevselliği (örneğin Microsoft Word ve Excel) kullanılarak yalnızca temel belgeler kaydedilir. Veri görünürlüğü, mevcut verilerin temel olarak anlaşılmasıyla önemli alanlar için orta düzeydedir.

3.1.3 Seviye 3 - Tanımlı

Seviye 3, bir HM Hükümeti departmanının yetkin bir Tehdit Avcılığı yeteneği çalıştırması ve faydaları gerçekleştirmeye başlaması için gereken minimum seviyedir. Tehdit Avcılığı lideri tarafından yönetilen özel avcılardan oluşan bir ekip, resmi bir Tehdit Avı sürecini takip eder ve istatistiksel analiz gibi teknikleri kullanarak POP'un ortasındaki IOC'leri hedeflemeye odaklanarak sık sık avlanır. Normal sistem davranışı, anormal aktivitenin tanımlanmasına izin vermek için anahtar sistemler için yeterince anlaşılmıştır.

İşe alım, eğitim ve kariyer gelişimi planlarının tümü, performans beklentileri tanımlanarak resmi olarak belgelenmiştir. Hipotez ve av bilgileri merkezi bir bilgi havuzuna kaydedilir ve iş yüklerini ve ilerlemeyi izlemek için iş akışı yönetimi araçları kullanılır. Veri görünürlüğü, önemli kaynakları ve türleri içerir. Başarılı avlanma prosedürleri, mümkün olduğunda otomatikleştirilirken, tanımlanan IOC'ler, sonraki SIEM algılama kurallarının geliştirilmesi için CTI ve Koruyucu İzleme işlevlerine sağlanır.

3.1.4 Seviye 4 - Kantitatif Olarak Yönetilir

Seviye 4'te, Tehdit Avcılığı yeteneği iyi bir şekilde oluşturulmuştur ve performansı artırmak ve fayda sağlamak için nicel ölçümleri kullanır. Tehdit Avcılığı ekibi, hem avlanabilecek kaynakları artırmak hem de daha geniş SOC personelini geliştirmek ve motive etmek için SOC analistleri tarafından rotasyonel olarak desteklenir. Avlanma çok sıktır ve görselleştirme tekniklerinden yararlanırken, POP'un tepesindeki IOC'leri (yani düşman TTP'leri) hedefler. Kritik görev sistemleri belirlenir, avcıların örgütsel bağlamı anlamalarına ve dolayısıyla durumsal farkındalıklarını geliştirmeye başlamalarına katkıda bulunur.

Bu düzeyde, kilit roller için yedekleme planları mevcuttur ve performans, ölçümler kullanılarak ekip düzeyinde izlenir. Hipotez oluşturmaya yardımcı olmak için Crown Jewel Analysis (CJA) gibi manuel risk puanlama teknikleri kullanılır ve işbirliği ve raporlamaya yardımcı olmak için gösterge tabloları kullanılır. Veri görünürlüğü, mülkün tüm ilgili alanlarında orta düzeydedir ve iyi bir anlayış düzeyi vardır.

3.1.5 Seviye 5 - Optimizasyon

Seviye 5, arzu edilmesi gereken gelişmiş bir Tehdit Avcılığı yeteneğini temsil eder. Bu düzeyde, Tehdit Avcılığı ekibi, herhangi bir düşük performansı azaltmak için oluşturulan eylem planları ile kaynak bulma, işe alım, eğitim ve performans açısından daha geniş SOC ve organizasyona tamamen entegre edilmiştir. Tehdit avcıları geniş deneyime sahiptir, durumsal farkındalığa sahiptir ve kuruluş tarafından gözle görülür şekilde değer görürler. Yetenek ileriye dönüktür ve ortamdaki değişikliklere hızla uyum sağlayabilir.

Otomatik risk puanlaması, makine öğrenimi kullanılarak kullanılır ve gelecekteki teknolojik gelişmeler için ufuk taraması korunur. Bilgi deposu ve iş akışları daha geniş SOC ile entegre edilirken, topluluk genelinde paylaşılan başarılı analizler ve keşfedilen IOC'ler ile avlar sürekli olarak gerçekleşiyor. Veri görünürlüğü, mülkün tüm ilgili alanlarında yüksektir ve çok iyi anlaşılmıştır.

Tehdit Avcılığı ekibi, çalışmak için harika bir yer olarak kabul edilmekte ve diğer kuruluşlar tarafından bu alanda lider olarak görülmektedir.

Şekil 4 - Tehdit Avcılığı Yeteneği Olgunluk Modeli

3.2 Kişiler

3.2.1 Beceriler ve Deneyim

Bir SOC analisti (Koruyucu İzleme gerçekleştiren) ile bir avcı arasındaki temel fark, proaktif bir yaklaşımdır. Bununla birlikte, Tehdit Avcılığı için gereken birçok beceri ve özellik, SOC analisti, CTI analisti ve olay müdahale görevlisi gibi diğer savunucuların rolleriyle de örtüşmektedir. Araştırmalarımıza ve çalışmalarımıza dayanarak, avcılar aşağıdaki temel becerilere ihtiyaç duyar:

■ Merak zihniyeti

■ Log analizi ve genel analitik beceriler

■ Normal ağ davranışının anlaşılması

■ Normal uç nokta kullanıcı ve uygulama davranışının anlaşılması

■ Tehdit ortamının anlaşılması ve CTI kullanımı

■ Windows / Linux / ortak güvenlik ürünlerinde sistem yöneticisi deneyimi

Bu temel güvenlik operasyonları becerileri, avcılara Saldırı Tespit Sistemleri (IDS) ve İzinsiz Giriş Önleme Sistemleri (IPS) gibi ağlarındaki güvenlik kontrollerinin yetenekleri ve sınırlamaları hakkında bilgi verir, günlük türleri ve toplama kaynakları hakkında bilgi verir ve CIA Triad gibi temel bilgi güvenliği kavramlarının uygulamalı bir anlayışını sağlar.

CTI'nin ve ilgili tehdit ortamının anlaşılması, avcıların istihbarat almalarına ve çabalarını tehdidin en büyük olduğu yere odaklamalarına olanak tanıyarak fayda sağlar ve test etmek için iyi hipotezlerin oluşturulmasını sağlar. Karşılaştıkları tehditleri anlayan tehdit avcıları, gereksinimleri CTI işlevine geri besleyebilecek ve alınan tüm istihbaratın eyleme geçirilebilir olmasını sağlamaya yardımcı olacaktır. Ayrıca, avcılar, çabanın boşa gitmesini veya yanlış sonuçlara varılmasını önlemek için doğrulama yanlılığı gibi yaygın bilişsel önyargılar4 konusunda öz farkındalığa sahip olmalıdır.

Daha ileri bir düzeyde, avcılar, IR için gerekli olanlarla örtüşecek Dijital Adli Tıp ve Olay Müdahale (DFIR) becerilerine ve deneyimine ihtiyaç duyarlar. Bu beceriler, yalnızca toplanan günlükleri analiz etmek yerine, uç noktalarda ve ağ genelinde canlı verileri veya bellekte tutulan verileri içeren karmaşık araştırmalara olanak tanır. DFIR becerileri şunları içerir:

■ Uç nokta analizi

■ Ağ analizi

■ Kötü amaçlı yazılım analizi

Bilgisayar adli tıp olarak da adlandırılan son nokta adli tıp, gerçekleri raporlamadan ve veriler hakkında bir görüş sunmadan önce son noktanın elde edilmesi, incelenmesi ve analiz edilmesi sürecini takip eder; Bu, avcıların belirli uç noktalardaki ve depolama ortamlarındaki tehditlerin kanıtlarını bulmasına ve belgelemesine yardımcı olabilir. Dijital medyanın gerçekliğini ve bütünlüğünü koruyan belirli yönergelere uyulursa, daha sonra gerekirse herhangi bir kanıt mahkemede kabul edilebilir.

Ağ adli tıp, yanal hareket sırasında oluşturulan eserler veya düşman tarafından üstlenilen veri hırsızlığı faaliyetleri gibi ağ içindeki izinsiz giriş belirtilerini belirlemek için ağ trafiğinin analizidir. Uç nokta adli tıp elde edilen görüntülere bakarken, reaktif olarak gerçekleştirilebilir, ağ verileri genellikle iletildikten sonra kaybolur, bu nedenle gerekli verilerin yakalandığından emin olmak için ağ adli tıpının proaktif olarak gerçekleştirilmesi gerekir. Gelişmiş Kalıcı Tehditler (APT), günlüklerin yok edilmesi veya kurcalanması yoluyla uç noktalara izinsiz girişlerinin kanıtlarını gizleme becerilerine sahip olabilir, bu da ağ adli tıpının bu tehditleri tespit edebilen tek analiz olabileceği anlamına gelir.

Kötü amaçlı yazılım analizi, tanımlanmış bir kötü amaçlı yazılım örneğinin kaynağını ve amacını belirlemeyi amaçlayan son derece özel bir beceridir. Bu analiz genellikle, ikili dosyanın yürütülmeden tersine mühendislik uygulandığı statiktir veya kötü amaçlı yazılımın davranışını gözlemlemek için bir korumalı alan ortamında yürütüldüğü dinamiktir. Kötü amaçlı yazılım(malware) analizi, yeni kötü amaçlı yazılımları araştırırken en çok fayda sağlar, çünkü daha önce tanımlanan kötü amaçlı yazılımlar, CTI işlevi tarafından savunma ekiplerine sağlanması gereken IOC'lere sahip olabilir. Son derece uzmanlaşmış bir beceri olarak, kötü amaçlı yazılım(malware) analizini bu hizmetlerin ticari bir sağlayıcısına yaptırmak gerekebilir.

Son olarak, üst düzey tehdit avcıları, tehditleri ve güvenlik açıklarını bağlam içinde algılayarak düşmanlara karşı aktif olarak savunma yapmalarına olanak tanıyan durumsal farkındalığa 5 sahip olacaktır. Bu genellikle ağlarında bir şeyin "doğru görünmediğine" dair bir önsezi olarak ifade edilir ve bu nedenle daha fazla araştırmayı garanti eder. Gerçek durumsal farkındalık, yılların deneyiminden elde edilir ve avcıların zamanında ve doğru kararlar vermesini sağlar.

3.2.2 Yeteneğin Kaynağına Kaynak Sağlanması

Şu anda İngiltere'nin Kritik Ulusal Altyapısında (CNI) bir siber güvenlik becerileri açığı var ve bu da hükümeti on üç sektöründen biri olarak içeriyor. Bu boşluk, Ulusal Güvenlik Stratejisi Ortak Komitesi' nin 2017-19 Oturumunun İkinci Raporunda (10) ağırlıklı olarak gerekli becerilere sahip bireylerin azlığından, özel sektör tarafından sunulan son derece rekabetçi ödül paketlerinin eşleştirilememesinden ve yetenek havuzunun boyutunu sınırlayan cinsiyet çeşitliliği eksikliğinden kaynaklandığı şeklinde tanımlanmaktadır.

Siber güvenlik personelini işe alma konusundaki bu mücadele, özellikle tehdit avcıları gibi uzman roller için birlikte çalıştığımız kuruluşlar tarafından tekrarlandı. Personelin elde tutulması da birçok kuruluşun karşılaştığı bir sorundur. Cyentia Enstitüsü tarafından yapılan bir araştırma (11), her 4 SOC analistinden 1'inin işinden memnun olmadığını, her 3 kişiden 1'inin ise aktif olarak başka iş fırsatları aradığını ortaya koydu. Belirtilen nedenlerden biri, bir SOC'de çalışma beklentileri ile günlük gerçeklik arasındaki kopukluktu.

belirsiz kariyer yolları ve sıkıcı veya tekrarlayan görevler gibi örnekler.

Buna bağlı olarak, en az gerçekleştirilen faaliyetlerden biri olan Tehdit Avcılığının aksine, Koruyucu İzlemenin gerçekleştirilen en çok zaman alan faaliyet olduğu bulundu.

Tehdit Avcılığı yeteneği olgunlukta geliştikçe, SOC analistlerinin giderek daha büyük bir kısmı reaktif olmaktan ziyade proaktif bir duruş sergileyecek ve bu da bu yetenekli bireyler tarafından açıkça aranan çeşitliliği ve zorluğu sağlayacaktır.

Bir Tehdit Avcılığı ekibine kaynak sağlamanın ve başlangıç seviyesinden daha yönetilen bir yaklaşıma geçmenin ilk adımı, özel bir Tehdit Avcılığı liderinin işe alınması veya eğitilmesi olmalıdır. Bu öncü rol, diğer SOC personeline yapılandırılmış bir şekilde avlanmaya başlamalarını sağlayacak yön ve teknik uzmanlık sağlamada esastır. Örneğin, SOC analistleri, liderin yönlendirmesi ve rehberliği altında, örneğin herhangi bir düşük aktivite döneminde, ara sıra avlanabilir. Çeşitli, zorlu ve eğlenceli bir faaliyet olarak bu, SOC içindeki morali iyileştirmeye yardımcı olurken, aynı zamanda analistlerin ağ ve düşman davranışı hakkındaki anlayışını da geliştirecektir.

ÖNERİ 2: Yeteneğin geliştirilmesini sağlamak için sorumlu bir kişi olarak bir Tehdit Avcılığı liderini işe alın veya eğitin.

Bir Tehdit Avcılığı liderini işe aldıktan sonra, olgunluğun bir sonraki adımı, uyarı önceliklendirmesinin zaman alıcı dikkat dağıtıcılığı olmadan, tehditler için proaktif avlanmaya odaklanmak için gerekli becerilere ve deneyime sahip olacak, tamamen kendini işine adamış avcılardan oluşan bir ekip oluşturmaktır. Diğer SOC personelinin kısa vadeli olarak, örneğin SOC analistleri gibi her seferinde bir aylığına veya sadece iş yükü nedeniyle müsait olduğunda Tehdit Avcılığı ekibine döndürülmesiyle

Şekil 5 - Avlanma Döngüsü

daha fazla fayda elde edilir. Bu şekilde, Tehdit Avı, personeli eğitmek ve meşgul etmek için bir araç olarak kullanılabilir. Tehdit Avcılığı, 12 yaygın SOC faaliyeti arasında en zevkli olanı olarak derecelendirildi ve gerekli uzmanlık düzeyi, kuruluş için kazanılan değer ve faaliyet içindeki çeşitlilik açısından yüksek oranda algılandı; Koruyucu İzleme bu alanlarda daha düşük algılanmıştır (11). Başka bir örnek, IR yla birlikte Tehdit Avcılığı(CTH) için gereken becerilerin benzer olduğunu görerek, bir olayla ilgilenmediklerinde olay müdahale ekiplerini kullanmaktır.

ÖNERİ 3: Öğrenme ve geliştirme amacıyla SOC analistlerini Tehdit Avcılığı ekibine döndürün.

| |

| |

3.3 Süreç

Yetenekli tehdit avcıları, başarılı bir Tehdit Avcılığı yeteneğinin anahtarı olsa da, tüm avlarda tutarlılık ve verimlilik sağlamak için resmi bir avlanma sürecinin izlenmesi de önemlidir. Tehdit Avcılığının altını çizen sürece yönelik yaygın olarak kabul edilen bir yaklaşım, alınacak yinelemeli yöntemi tanımlayan dört aşamadan oluşan Sqrrl'nin Avcılık Döngüsüdür (12). Döngü boyunca verimli bir şekilde yineleme, avcıların bir sonraki hipotezi test etmeye odaklanabilmeleri için avların hızlı bir şekilde otomatikleştirilmesini sağlar. Aşağıdaki alt bölüm, her aşamadaki faaliyetler hakkında daha fazla ayrıntı sağlayacaktır.

3.3.1 Hipotezler Oluşturun

Tehdit Avı, avcıların "Bir tehdit aktörü ağımıza nasıl sızar?" Bu soruların daha sonra ağda hangi tehditlerin mevcut olabileceğini ve bunların nasıl tanımlanabileceğini belirten spesifik ve ölçülebilir hipotezlere bölünmesi gerekiyor. Hipotezler araçlar tarafından oluşturulamaz ve bunun yerine avcının CTI, durumsal farkındalık veya alan uzmanlığına dayalı gözlemlerinden türetilmelidir.

Hipotezler de test edilebilir olmalıdır, yani avcılar, kötü niyetli faaliyetlerin varsayımsal kanıtlarını aramak için gerekli veri görünürlüğüne ve araçlarına sahip olmalıdır. Daha fazla veri türü, daha fazla tekniğin araştırılmasına izin verirken, daha fazla veri kaynağı avlanacak alanı genişletir. Bu üç ana gözlem kaynağı daha ayrıntılı olarak araştırılacak ve bunların herhangi bir kombinasyonundan hipotezler türetilebilir .

Hipotezler genellikle belirli bir tehdit aktörünü, aracını veya tekniğini tespit etmeye odaklanma eğilimindedir. Her biri için örnekler yandaki kutuda gösterilmiştir.

3.3.1.1Siber Tehdit İstihbaratı

IOC'ler ve TTP'ler şeklindeki Siber Tehdit İstihbaratı, avcıların gözlem yapabilecekleri ve daha sonra hipotezlerini oluşturabilecekleri hayati kaynaklardır. IOC'ler doğrudan ağ içinde aranabilir, ancak bu otomatik araçlar için daha uygundur. Tehdit avcıları bunun yerine bu aramaların sonuçlarından veya gerçek IOC'lerin kendisinden ziyade IOC'lerden gelen bilgilerin soyutlanmasıyla hipotezler oluşturmalıdır.

IOC'lerden çıkarılabilecek hipotez örnekleri, ağda bulunabilecekleri konumları veya tehdit aktörlerinin faaliyetlerini gizlemek için kullanabilecekleri yöntemleri içerir. IOC'ler hızlı bir şekilde hipotez oluşturmaya yardımcı olabilirken, amaç hipotezleri TTP'lere dayandırmak olmalıdır.

jeopolitik ve tehdit ortamlarının değerlendirmeleri tarafından sağlanan bağlam.

3.3.1.2 Durumsal Farkındalık

Durumsal farkındalık, daha önce tanımlandığı gibi, çevresel unsurların ve olayların zaman veya mekana göre algılanması, anlamlarının kavranması ve gelecekteki durumlarının yansıtılmasıdır. Tehdit Avcılığı bağlamında, bu etkili bir şekilde görünürlük ve

Önemli değişikliklerin hızlı bir şekilde tanımlanabilmesi için ağın anlaşılması.

Daha sonra tehdit aktörlerinin ağ içinde gerçekleştirebileceği etkinlik türleri için oluşturulabilir. Eğilimleri ve anormallikleri görsel bir şekilde vurgulamak için gösterge tabloları, raporlama ve risk puanlaması yoluyla avcılara varlıkları ve veri akışlarını izleme konusunda yardımcı olmak için otomasyon kullanılmalıdır.

Kraliyet Mücevherleri Analizi, bir kuruluşun misyonunun yerine getirilmesi için en kritik olan siber varlıkları belirlemeye yönelik bir süreçtir (14) ve bu da avcıların hipotez oluşturma ve veri toplama çabalarına daha iyi odaklanmalarını sağlar.

Durumsal farkındalıktan hipotezler üretirken veya CJA'yı yürütürken, insanlar ve iş süreçleri gibi teknik olmayan varlıklar da

dikkate alınmalıdır.

3.3.1.3 Alan Uzmanlığı

Alan uzmanlığı, avcının deneyimiyle ilgilidir - her avcının, dahil oldukları ve öğrendikleri önceki güvenlik olaylarından meslektaşlarından duydukları anekdotlara kadar hipotez oluşturmalarını etkileyen benzersiz bir geçmişi ve deneyimleri ve becerileri vardır. İyi bir avcı, hem kuruluşun ağı hem de karşılaşılan tehditler hakkında bilgi sahibi olmalıdır, böylece alan uzmanlığı tarihsel bir bağlamda hem CTI hem de durumsal farkındalık olarak görülebilir.

Daha önce kullanılan CTI ve durumsal farkındalığın hemen alakalı olmayabileceği durumlarda, avcının mevcut zihniyetine ve yeteneğine katkıda bulundu. Bununla birlikte, daha önce tartışıldığı gibi, avcıların, iyi kararların alınmasını ve doğru sonuçların çıkarılmasını sağlamak için geçmiş deneyimlerinden kaynaklanabilecek bilişsel önyargıların da farkında olmaları gerekir. Şekil 6'da gösterilen İzinsiz Giriş Analizinin Elmas Modeli gibi modellerin kullanılması, avcıların üstesinden gelmeye yardımcı olacak verileri yapılandırmasına yardımcı olur.

Yetenekli tehdit avcıları, başarılı bir Tehdit Avcılığı yeteneğinin anahtarı olsa da, tüm avlarda tutarlılık ve verimlilik sağlamak için resmi bir avlanma sürecinin izlenmesi de önemlidir. Tehdit Avcılığının altını çizen sürece yönelik yaygın olarak kabul edilen bir yaklaşım, alınacak yinelemeli yöntemi tanımlayan dört aşamadan oluşan Sqrrl'nin Avcılık Döngüsüdür (12). Döngü boyunca verimli bir şekilde yineleme, avcıların bir sonraki hipotezi test etmeye odaklanabilmeleri için avların hızlı bir şekilde otomatikleştirilmesini sağlar. Aşağıdaki alt bölüm, her aşamadaki faaliyetler hakkında daha fazla ayrıntı sağlayacaktır.

3.3.1 Hipotezler Oluşturun

Tehdit Avı, avcıların "Bir tehdit aktörü ağımıza nasıl sızar?" Bu soruların daha sonra ağda hangi tehditlerin mevcut olabileceğini ve bunların nasıl tanımlanabileceğini belirten spesifik ve ölçülebilir hipotezlere bölünmesi gerekiyor. Hipotezler araçlar tarafından oluşturulamaz ve bunun yerine avcının CTI, durumsal farkındalık veya alan uzmanlığına dayalı gözlemlerinden türetilmelidir.

Hipotezler de test edilebilir olmalıdır, yani avcılar, kötü niyetli faaliyetlerin varsayımsal kanıtlarını aramak için gerekli veri görünürlüğüne ve araçlarına sahip olmalıdır. Daha fazla veri türü, daha fazla tekniğin araştırılmasına izin verirken, daha fazla veri kaynağı avlanacak alanı genişletir. Bu üç ana gözlem kaynağı daha ayrıntılı olarak araştırılacak ve bunların herhangi bir kombinasyonundan hipotezler türetilebilir .

Hipotezler genellikle belirli bir tehdit aktörünü, aracını veya tekniğini tespit etmeye odaklanma eğilimindedir. Her biri için örnekler yandaki kutuda gösterilmiştir.

3.3.1.1Siber Tehdit İstihbaratı

IOC'ler ve TTP'ler şeklindeki Siber Tehdit İstihbaratı, avcıların gözlem yapabilecekleri ve daha sonra hipotezlerini oluşturabilecekleri hayati kaynaklardır. IOC'ler doğrudan ağ içinde aranabilir, ancak bu otomatik araçlar için daha uygundur. Tehdit avcıları bunun yerine bu aramaların sonuçlarından veya gerçek IOC'lerin kendisinden ziyade IOC'lerden gelen bilgilerin soyutlanmasıyla hipotezler oluşturmalıdır.

IOC'lerden çıkarılabilecek hipotez örnekleri, ağda bulunabilecekleri konumları veya tehdit aktörlerinin faaliyetlerini gizlemek için kullanabilecekleri yöntemleri içerir. IOC'ler hızlı bir şekilde hipotez oluşturmaya yardımcı olabilirken, amaç hipotezleri TTP'lere dayandırmak olmalıdır.

jeopolitik ve tehdit ortamlarının değerlendirmeleri tarafından sağlanan bağlam.

3.3.1.2 Durumsal Farkındalık

Durumsal farkındalık, daha önce tanımlandığı gibi, çevresel unsurların ve olayların zaman veya mekana göre algılanması, anlamlarının kavranması ve gelecekteki durumlarının yansıtılmasıdır. Tehdit Avcılığı bağlamında, bu etkili bir şekilde görünürlük ve

Önemli değişikliklerin hızlı bir şekilde tanımlanabilmesi için ağın anlaşılması.

Daha sonra tehdit aktörlerinin ağ içinde gerçekleştirebileceği etkinlik türleri için oluşturulabilir. Eğilimleri ve anormallikleri görsel bir şekilde vurgulamak için gösterge tabloları, raporlama ve risk puanlaması yoluyla avcılara varlıkları ve veri akışlarını izleme konusunda yardımcı olmak için otomasyon kullanılmalıdır.

Kraliyet Mücevherleri Analizi, bir kuruluşun misyonunun yerine getirilmesi için en kritik olan siber varlıkları belirlemeye yönelik bir süreçtir (14) ve bu da avcıların hipotez oluşturma ve veri toplama çabalarına daha iyi odaklanmalarını sağlar.

Durumsal farkındalıktan hipotezler üretirken veya CJA'yı yürütürken, insanlar ve iş süreçleri gibi teknik olmayan varlıklar da

dikkate alınmalıdır.

3.3.1.3 Alan Uzmanlığı

Alan uzmanlığı, avcının deneyimiyle ilgilidir - her avcının, dahil oldukları ve öğrendikleri önceki güvenlik olaylarından meslektaşlarından duydukları anekdotlara kadar hipotez oluşturmalarını etkileyen benzersiz bir geçmişi ve deneyimleri ve becerileri vardır. İyi bir avcı, hem kuruluşun ağı hem de karşılaşılan tehditler hakkında bilgi sahibi olmalıdır, böylece alan uzmanlığı tarihsel bir bağlamda hem CTI hem de durumsal farkındalık olarak görülebilir.

Daha önce kullanılan CTI ve durumsal farkındalığın hemen alakalı olmayabileceği durumlarda, avcının mevcut zihniyetine ve yeteneğine katkıda bulundu. Bununla birlikte, daha önce tartışıldığı gibi, avcıların, iyi kararların alınmasını ve doğru sonuçların çıkarılmasını sağlamak için geçmiş deneyimlerinden kaynaklanabilecek bilişsel önyargıların da farkında olmaları gerekir. Şekil 6'da gösterilen İzinsiz Giriş Analizinin Elmas Modeli gibi modellerin kullanılması, avcıların üstesinden gelmeye yardımcı olacak verileri yapılandırmasına yardımcı olur.

| |

| |

Avcılar avlanırken ve becerilerini geliştirirken, edinilen bilgilerin ve belirlenen derslerin merkezi bir havuzda uygun şekilde belgelenmesini sağlamalıdırlar.

Bölüm 3.4.2'de daha ayrıntılı olarak açıklanmıştır, böylece bu bilgiler diğer avcıların tüketmesi ve öğrenmesi için işlev genelinde kullanılabilir. Bu, toplu güvenliği artırmak için hükümet topluluğu arasında da paylaşılabilir.

3.3.2 Araçlar ve Tekniklerle Araştırma

Gözlemler hipotezlerin üretilmesine yol açtıktan sonra, bunların tehdit avcılarının emrindeki tüm ilgili araç ve teknikler kullanılarak test edilmesi gerekir. Veri görünürlüğü, mülk genelinde toplama kapsamını merkezi bir havuza genişleterek en üst düzeye çıkarılmalı ve toplanan veri türleri IDS/IPS günlüklerini, Kimlik Doğrulama, Yetkilendirme ve Denetim (AAA) günlüklerini, Alan Adı Sunucusu (DNS) günlüklerini, ağ trafiği akışını, uç nokta günlüklerini ve SIEM uyarılarını içermelidir. Tüm verileri merkezi olarak toplamanın mümkün olmayabileceğini veya istenmeyebileceğini ve bu durumlarda tehdit avcılarının ilgili cihazlara doğrudan erişmesi gerekeceğini unutmayın. Veri kaynakları Bölüm 4.2'de daha ayrıntılı olarak tartışılacaktır.

SIEM platformu gibi mevcut SOC araçları, temel aramadan daha gelişmiş veri bilimi tekniklerine kadar verileri sorgulamak için kullanılabilirken, görselleştirme tehdit avcılarının anormallikleri ve anormal desenleri belirlemesine yardımcı olabilir. Bağlantılı Veriler, yapılandırılmış verileri yayınlama yöntemidir, böylece anlamsal sorgular kullanılarak birbirine bağlanabilir ve aranabilir. Düşman etkinliğinin tespitinde destek olmak için farklı veri kümelerindeki kalıpları belirlemek için hem ham hem de Bağlantılı Veri Analizi teknikleri kullanılmalıdır.

Avcılar, hipotezlerin test edilmesine yardımcı olmak için laboratuvar ortamlarından da yararlanabilirler. Bu, avcıların düşmanları taklit etmelerine ve onları nasıl tespit edebileceklerini daha iyi anlamak için araçlarını ve tekniklerini kullanmalarına olanak tanır - bu da elbette canlı verilere sahip üretim sistemlerine potansiyel olarak zarar verebilir. Bu laboratuvar ortamı, SOC içindeki genç analistlerin öğrenimi ve gelişimi için de kullanılabilir .

3.3.3 Yeni Kalıpları ve TTP'leri Ortaya Çıkarın

Bir hipotezi test etmenin sonucu, kötü niyetli faaliyetin varlığının kanıtlanması veya kanıtlanmamasıdır. Kanıtlanmadığı takdirde, bu mutlaka kötü amaçlı bir faaliyetin bulunmadığı anlamına gelmez - bunun yerine, mevcut veri görünürlüğü ve araçları gerekli araştırmanın yapılmasına izin vermeyebilir, bu durumda hipotezin daha sonra tekrar gözden geçirilebilmesi için yeteneğin iyileştirilmesi bir öncelik olmalıdır. Alternatif olarak, tehdit avcısı, kötü amaçlı etkinliğin varlığını gösteren verilerdeki herhangi bir anormalliği fark etmemiş olabilir.

Bir hipotez kanıtlandığında ve kötü amaçlı etkinlik tespit edildiğinde, Bilgisayar Güvenliği Olay Müdahale Ekibi (CSIRT) bilgilendirilmeli ve olay yönetimi süreci devralınmalıdır. Bu noktada, iki ekibin farklı varlıklar olduğunu varsayarsak, Tehdit Avcılığı ekibi CSIRT'ye araştırmalarında yardımcı olacaktır; Tehdit avcıları düzeltildikten sonra, bir SIEM platformu için yeni algılama analitiği gibi başarılı prosedürlerini iyileştirmeye ve otomatikleştirmeye geçebilir.

Hipotez kanıtlanmış olsun ya da olmasın, kötü amaçlı olmayan ancak yamalanmamış veya yanlış yapılandırılmış sistemler veya kör noktaların günlüğe kaydedilmesi gibi şüpheli veya riskli yapılandırmalar veya davranışlar tanımlanabilir. Bu bilgiler ilgili ekiplere aktarılabilir, örn. Düzeltme için Güvenlik Açığı Yönetimi .

3.3.4 Analitiği Bilgilendirme ve Zenginleştirme

Mümkün olduğunda, Tehdit Avcılığı ekibinin zamanının verimli kullanımını en üst düzeye çıkarmak ve aynı avları sürekli olarak tekrarlamalarını sınırlamak için başarılı avlar otomatikleştirilmelidir. Bu, kaydedilmiş bir aramayı planlamak, mevcut araçlar içinde yeni bir analitik geliştirmek veya denetimli bir makine öğrenimi algoritmasına geri bildirim sağlamak gibi birçok şekilde yapılabilir. Zenginleştirme, yalnızca eşleştirme için yeni bir IOC sağlamanın veya reaktif algılama için yeni bir SIEM kuralı yazmanın daha basit biçimini alabilir. Bir av ne kadar hızlı otomatikleştirilebilirse, tehdit avcılarının o kadar az tekrarı gerekir ve merakları ve becerileri yeni hipotezleri test etmek için o kadar hızlı kullanılabilir.

Herhangi bir otomatik avın güvenilir olmasını ve değer katmaya devam etmesini sağlamak için özen gösterilmelidir. Otomatikleştirildikten sonra, her analitik, doğruluğu ve kesinliği açısından test edilmelidir, bu, söz konusu tekniği uygulayan ve analitiğin etkinliklerini güvenilir bir şekilde tespit edip etmediğini kontrol eden kırmızı bir ekip 7 gibi çeşitli şekillerde yapılabilir.

Analitik, bir kez yayınlandıktan sonra, resmi olarak sahip olmaları için Koruyucu İzleme ekibine teslim edilmeden önce, avcıların desteklemek için hazır bulunduğu sınırlı bir süre boyunca herhangi bir sorun için izlenmelidir. Bununla birlikte, analitikler, hala değer kattıklarından ve kuruluşla ilgili olduklarından emin olmak için periyodik olarak değerlendirilmelidir, örneğin kuruluş mimarisindeki herhangi bir değişikliğin, bazı analizlerin artık mümkün olmayan TTP'leri test ettiği anlamına gelip gelmediği.

ÖNERİ 4: Otomatik analitiklerin kuruluşla ilişkisini periyodik olarak değerlendirin.

3.3.5 Genişletilmiş Avlanma Döngüsü

Sqrrl'nin Avcılık Döngüsü, bireysel avcıların izlemesi için mükemmel bir süreç sağlar; ancak, bir Tehdit Avcılığı yeteneğinin gelişmesi için çok önemli olan birkaç temel alanı içermez. Şekil 7'deki Genişletilmiş Avcılık Döngümüz, ek olarak aşağıdakileri ekleyerek orijinal modeli temel alır ve uyarlar:

■ Hipotez oluşturmak için gerekli gözlemler gibi Tehdit Avcılığı için girdiler

■ Test etmek için hipotezlere öncelik vermek ve kaynak bulma konusunda kararlar almak gibi Tehdit Avcılığı lideri tarafından gerçekleştirilen faaliyetler

■ İş akışı yönetimi ve bilgi deposu araçlarının kullanımı

■ Hipotez testinin ek sonuçları, yani hipotez kanıtlanmamış ve kötü niyetli olmayan ancak şüpheli/riskli davranış tespit edildi

■ Kötü amaçlı etkinlik tespit edildiğinde CSIRT'ye devir

ÖNERİ 5: Olgun Tehdit Avcılığı süreçlerinin operasyonel hale getirilmesine yardımcı olmak için Genişletilmiş Avcılık Döngümüz gibi resmileştirilmiş bir süreç benimseyin.

Şekil 7 - Genişletilmiş Avlanma Döngüsü

Bölüm 3.4.2'de daha ayrıntılı olarak açıklanmıştır, böylece bu bilgiler diğer avcıların tüketmesi ve öğrenmesi için işlev genelinde kullanılabilir. Bu, toplu güvenliği artırmak için hükümet topluluğu arasında da paylaşılabilir.

3.3.2 Araçlar ve Tekniklerle Araştırma

Gözlemler hipotezlerin üretilmesine yol açtıktan sonra, bunların tehdit avcılarının emrindeki tüm ilgili araç ve teknikler kullanılarak test edilmesi gerekir. Veri görünürlüğü, mülk genelinde toplama kapsamını merkezi bir havuza genişleterek en üst düzeye çıkarılmalı ve toplanan veri türleri IDS/IPS günlüklerini, Kimlik Doğrulama, Yetkilendirme ve Denetim (AAA) günlüklerini, Alan Adı Sunucusu (DNS) günlüklerini, ağ trafiği akışını, uç nokta günlüklerini ve SIEM uyarılarını içermelidir. Tüm verileri merkezi olarak toplamanın mümkün olmayabileceğini veya istenmeyebileceğini ve bu durumlarda tehdit avcılarının ilgili cihazlara doğrudan erişmesi gerekeceğini unutmayın. Veri kaynakları Bölüm 4.2'de daha ayrıntılı olarak tartışılacaktır.

SIEM platformu gibi mevcut SOC araçları, temel aramadan daha gelişmiş veri bilimi tekniklerine kadar verileri sorgulamak için kullanılabilirken, görselleştirme tehdit avcılarının anormallikleri ve anormal desenleri belirlemesine yardımcı olabilir. Bağlantılı Veriler, yapılandırılmış verileri yayınlama yöntemidir, böylece anlamsal sorgular kullanılarak birbirine bağlanabilir ve aranabilir. Düşman etkinliğinin tespitinde destek olmak için farklı veri kümelerindeki kalıpları belirlemek için hem ham hem de Bağlantılı Veri Analizi teknikleri kullanılmalıdır.

Avcılar, hipotezlerin test edilmesine yardımcı olmak için laboratuvar ortamlarından da yararlanabilirler. Bu, avcıların düşmanları taklit etmelerine ve onları nasıl tespit edebileceklerini daha iyi anlamak için araçlarını ve tekniklerini kullanmalarına olanak tanır - bu da elbette canlı verilere sahip üretim sistemlerine potansiyel olarak zarar verebilir. Bu laboratuvar ortamı, SOC içindeki genç analistlerin öğrenimi ve gelişimi için de kullanılabilir .

3.3.3 Yeni Kalıpları ve TTP'leri Ortaya Çıkarın

Bir hipotezi test etmenin sonucu, kötü niyetli faaliyetin varlığının kanıtlanması veya kanıtlanmamasıdır. Kanıtlanmadığı takdirde, bu mutlaka kötü amaçlı bir faaliyetin bulunmadığı anlamına gelmez - bunun yerine, mevcut veri görünürlüğü ve araçları gerekli araştırmanın yapılmasına izin vermeyebilir, bu durumda hipotezin daha sonra tekrar gözden geçirilebilmesi için yeteneğin iyileştirilmesi bir öncelik olmalıdır. Alternatif olarak, tehdit avcısı, kötü amaçlı etkinliğin varlığını gösteren verilerdeki herhangi bir anormalliği fark etmemiş olabilir.

Bir hipotez kanıtlandığında ve kötü amaçlı etkinlik tespit edildiğinde, Bilgisayar Güvenliği Olay Müdahale Ekibi (CSIRT) bilgilendirilmeli ve olay yönetimi süreci devralınmalıdır. Bu noktada, iki ekibin farklı varlıklar olduğunu varsayarsak, Tehdit Avcılığı ekibi CSIRT'ye araştırmalarında yardımcı olacaktır; Tehdit avcıları düzeltildikten sonra, bir SIEM platformu için yeni algılama analitiği gibi başarılı prosedürlerini iyileştirmeye ve otomatikleştirmeye geçebilir.

Hipotez kanıtlanmış olsun ya da olmasın, kötü amaçlı olmayan ancak yamalanmamış veya yanlış yapılandırılmış sistemler veya kör noktaların günlüğe kaydedilmesi gibi şüpheli veya riskli yapılandırmalar veya davranışlar tanımlanabilir. Bu bilgiler ilgili ekiplere aktarılabilir, örn. Düzeltme için Güvenlik Açığı Yönetimi .

3.3.4 Analitiği Bilgilendirme ve Zenginleştirme

Mümkün olduğunda, Tehdit Avcılığı ekibinin zamanının verimli kullanımını en üst düzeye çıkarmak ve aynı avları sürekli olarak tekrarlamalarını sınırlamak için başarılı avlar otomatikleştirilmelidir. Bu, kaydedilmiş bir aramayı planlamak, mevcut araçlar içinde yeni bir analitik geliştirmek veya denetimli bir makine öğrenimi algoritmasına geri bildirim sağlamak gibi birçok şekilde yapılabilir. Zenginleştirme, yalnızca eşleştirme için yeni bir IOC sağlamanın veya reaktif algılama için yeni bir SIEM kuralı yazmanın daha basit biçimini alabilir. Bir av ne kadar hızlı otomatikleştirilebilirse, tehdit avcılarının o kadar az tekrarı gerekir ve merakları ve becerileri yeni hipotezleri test etmek için o kadar hızlı kullanılabilir.

Herhangi bir otomatik avın güvenilir olmasını ve değer katmaya devam etmesini sağlamak için özen gösterilmelidir. Otomatikleştirildikten sonra, her analitik, doğruluğu ve kesinliği açısından test edilmelidir, bu, söz konusu tekniği uygulayan ve analitiğin etkinliklerini güvenilir bir şekilde tespit edip etmediğini kontrol eden kırmızı bir ekip 7 gibi çeşitli şekillerde yapılabilir.

Analitik, bir kez yayınlandıktan sonra, resmi olarak sahip olmaları için Koruyucu İzleme ekibine teslim edilmeden önce, avcıların desteklemek için hazır bulunduğu sınırlı bir süre boyunca herhangi bir sorun için izlenmelidir. Bununla birlikte, analitikler, hala değer kattıklarından ve kuruluşla ilgili olduklarından emin olmak için periyodik olarak değerlendirilmelidir, örneğin kuruluş mimarisindeki herhangi bir değişikliğin, bazı analizlerin artık mümkün olmayan TTP'leri test ettiği anlamına gelip gelmediği.

ÖNERİ 4: Otomatik analitiklerin kuruluşla ilişkisini periyodik olarak değerlendirin.

3.3.5 Genişletilmiş Avlanma Döngüsü

Sqrrl'nin Avcılık Döngüsü, bireysel avcıların izlemesi için mükemmel bir süreç sağlar; ancak, bir Tehdit Avcılığı yeteneğinin gelişmesi için çok önemli olan birkaç temel alanı içermez. Şekil 7'deki Genişletilmiş Avcılık Döngümüz, ek olarak aşağıdakileri ekleyerek orijinal modeli temel alır ve uyarlar:

■ Hipotez oluşturmak için gerekli gözlemler gibi Tehdit Avcılığı için girdiler

■ Test etmek için hipotezlere öncelik vermek ve kaynak bulma konusunda kararlar almak gibi Tehdit Avcılığı lideri tarafından gerçekleştirilen faaliyetler

■ İş akışı yönetimi ve bilgi deposu araçlarının kullanımı

■ Hipotez testinin ek sonuçları, yani hipotez kanıtlanmamış ve kötü niyetli olmayan ancak şüpheli/riskli davranış tespit edildi

■ Kötü amaçlı etkinlik tespit edildiğinde CSIRT'ye devir

ÖNERİ 5: Olgun Tehdit Avcılığı süreçlerinin operasyonel hale getirilmesine yardımcı olmak için Genişletilmiş Avcılık Döngümüz gibi resmileştirilmiş bir süreç benimseyin.

Şekil 7 - Genişletilmiş Avlanma Döngüsü

| |

| |

Şekil 8- Av Takibi

1. Bölümün Sonu

Son düzenleme: