- 18 May 2019

- 30

- 11

Öncelikle merhaba. Siz değerli form üyeleri için, Siber Tehdit İstihbaratı adlı kurs yayınlamak istedim. Kursumuz çok fazla uzun olmaması ve okurken yormaması adına bölüm bölüm ilerleme kaydetmeyi düşünüyorum, kaynakça son bölümde yer alacaktır. Dilerseniz kursumuzun içeriğine değinip zaman kaybetmeden ilerleyelim.

Eğitimin Hedef Kitlesi:

Eğitim, her kesimden insana hitap etmektedir. Hack hakkında kafanızdaki soru işaretlerinin hemen hemen hepsini giderebileceğimi düşünüyorum.

Eğitim Amacı:

Eğitimin amacı hacker olmasanız dahi hackerin neler yapabileceklerini bilmek ve siber farkındalık edinmek. Hackerlere zaten sözüm yok onlar bildikleri bilgileri de burdan tekrarlayabilirler

EĞİTİM İÇERİĞİ

>> Siber Tehdit istihbaratı Nedir

>> Siber Tehdit Nedir

>> Siber Tehdit İstihbaratı Neden Gereklidir

>> Tehdit İstihbaratı Modelleri

>> Espiyonaj Ve Siber Uzay

>> APT Advenced Persistent Threats (Gelişmiş Kalıcı Tehditler)

>> Siber Uzayda Gezinme -Anonim olmak

>> Virüsler

>> Zafiyet Taraması ve Sızma Testi

>> Tehdit istihbaratı Araçlarına Genel Bakış

>>İstihbarat Raporlama Ve Yaygınlaştırma

>> DOS/DDOS Saldırıları Son Kullanıcı Farkındalığı

>> Siber Ölüm Zinciri

>> Hedef Sistem Hakkında Bilgi Toplama - Aktif/Pasif

>> OWASP/ SQL Injection/ CROSS Site Injection

Eğitim boyunca yukarıdaki başlıkları teker teker irdeleyecek beraberinde başlıklarla ilgili bilgilere yer verecek ve ufkunuzu genişleteceğimi düşünüyorum. Arkanıza Yaslanın

Eğitimin Hedef Kitlesi:

Eğitim, her kesimden insana hitap etmektedir. Hack hakkında kafanızdaki soru işaretlerinin hemen hemen hepsini giderebileceğimi düşünüyorum.

Eğitim Amacı:

Eğitimin amacı hacker olmasanız dahi hackerin neler yapabileceklerini bilmek ve siber farkındalık edinmek. Hackerlere zaten sözüm yok onlar bildikleri bilgileri de burdan tekrarlayabilirler

EĞİTİM İÇERİĞİ

>> Siber Tehdit istihbaratı Nedir

>> Siber Tehdit Nedir

>> Siber Tehdit İstihbaratı Neden Gereklidir

>> Tehdit İstihbaratı Modelleri

>> Espiyonaj Ve Siber Uzay

>> APT Advenced Persistent Threats (Gelişmiş Kalıcı Tehditler)

>> Siber Uzayda Gezinme -Anonim olmak

>> Virüsler

>> Zafiyet Taraması ve Sızma Testi

>> Tehdit istihbaratı Araçlarına Genel Bakış

>>İstihbarat Raporlama Ve Yaygınlaştırma

>> DOS/DDOS Saldırıları Son Kullanıcı Farkındalığı

>> Siber Ölüm Zinciri

>> Hedef Sistem Hakkında Bilgi Toplama - Aktif/Pasif

>> OWASP/ SQL Injection/ CROSS Site Injection

Eğitim boyunca yukarıdaki başlıkları teker teker irdeleyecek beraberinde başlıklarla ilgili bilgilere yer verecek ve ufkunuzu genişleteceğimi düşünüyorum. Arkanıza Yaslanın

İSTİHBARAT NEDİR

istihbar (Arapça) > Haber Alma

TDK > Yeni öğrenilen bilgiler, haberler, duyumlar.

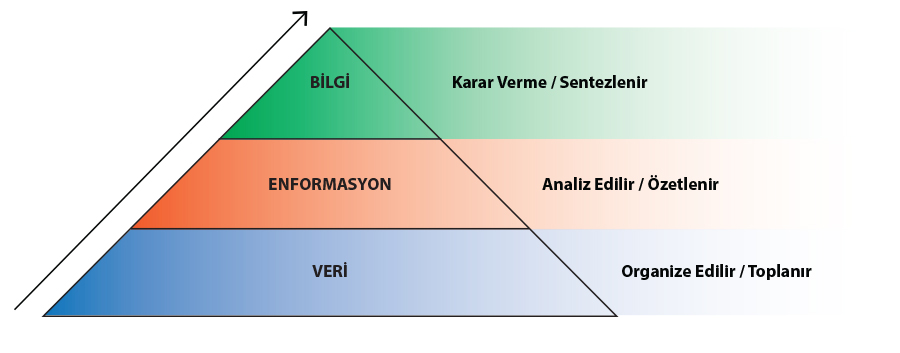

VERİ ENFORMASYON VE BİLGİ

VERİ: bir veya birden fazla bilgiden oluşan kümedir. Bilgisayara girilen, bilgisayar tarafından tutulan ve işlenebilen her şeye veri denir.

ENFORMASYON: Ham verinin anlamlı bir konu etrafında derlenmiş halidir.

BİLGİ: Enformasyon haline dönüştürülmüş gerçeklerin analiz edilmesi ve sentezlenmesi sonucu karar vermeye yönelik olarak elde edilen üst seviyeli gerçekleri içerir.

İSTİHBARATIN OLUŞUMU

İstihbaratın oluşum sürecinde sadece haberin, bilginin, belgenin tek başına bir anlam ifade etmeyeceğini belirtmek isterim. elde edilen haber, bilgi ve belgelerin sistematik şekilde işlenmesi gerekmektedir aksi taktirde "önemli bir haber doğru şekilde değerlendirilemeyebilir ve yanıltıcı sonuçlar doğurabilir." Kötü sonuçlara yol açmamak adına devreye istihbarat çarkı girer.

İSTİHBARAT ÇARKI NEDİR VE NELERDEN OLUŞUR

1) İSTİHBARAT İHTİYAÇLARININ TESPİTİ VE TOPLAMA ÇALIŞMALARININ YÖNLENDİRİLMESİ

İstihbaratın ihtiyacı tespit edilmelidir, toplanılacak olan istihbarat ihtiyaç ve talep ile doğrudan ilişkili olmalıdır. İstihbarat ihtiyaçlarının doğru tespit edilmemesi durumunda gereksiz insan kaynağı ve zaman tüketilmiş olur. Söz konusu istihbarat çarkının birinci aşamasında toplama planı hazırlanmalı, bilgi toplama emirleri yayınlanmalı ve haber toplama çalışmaları başlatılmalıdır. Gerekli adımların yürütülmesinin ardından söz konusu istihbarat çarkının ikinci adımı olan 'Haberlerin Toplanması' aşamasına geçilir.

2)HABERLERİN TOPLANMASI

Haberler toplanılırken açık ve kapalı kaynaklara başvurulur.

Açık Kaynak İstihbaratı: Televizyon, web siteleri, sosyal medya hesapları, blog sayfaları, kitaplar, gazeteler, radyo yayınlarını barındırmaktadır. Bu kaynaklardan oluşturulan istihbarat açık kaynak istihbaratıdır.

Açık kaynak istihbaratının avantajları daha az tehlikeli olmasının yanında çok daha az maddi kaynak tüketilerek elde eldilebilir olmasıdır.

Açık kaynak istihbaratının dezavantajı ise haberlerin doğruluğunun tespit edilmesinin zorluğudur.

Kapalı Kaynak İstihbaratı: Çeşitli istihbarat yöntemleri kullanılarak haberin elde ediliş biçimidir.

ör: karşı tarafın ofisine böcek yerleştirmek ya da gazeteci kılığıyla röportajlar yapmak vs. haberler toplandıktan sonra istihbarat çarkının üçüncü maddesi uygulanır.

3)HABERLERİN İŞLENMESİ

Kısaca bahsetmek gerekirse, toplanan haberler yukarıda bahsi geçen enformasyon işlemine tabi tutulur yani anlamlı bir bütün oluşturmak üzere çeşitli kaynaklardan edinilen haberler işlenir. Benzer haberler bir ayara getirilir, haberin istihbarat değeri ve haberin alındığı kaynağın güvenilirliği büyük ölçüde etkilidir. Bütün aşamalar titizlikle tamamlandığında istihbarat çarkının son aşaması işleme konulur.

4)İSTİHBARATIN YAYIMI VE KULLANILMASI

İşlenen bütün haberler ve istihbarat niteliği kazanan bütün raporlar kullanılmak üzere ilgili kuruma ulaştırılır, ilgili kurum istihbaratı kullanmakla kalmayıp eksiklikleri gözden geçirir ve yeni istihbarat ihtiyaçları belirler ve istihbarat çarkı dördüncü evresinden sonra tekrar ilk evresine döner

Burada ayrıca seviyelerine göre istihbarat çeşitlerinde değinmek isterim

1) Stratejik İstihbarat

Stratejik istihbarat: Kavram olarak stratejik istihbaratın tek bir tanımı bulunmamaktadır. Stratejik istihbarat, farklı yazarlarca, birbirine yakın, ancak farklı şekillerde tanımlanmaktadır.

Ancak şöyle açıklayabilirim: Güvenlik politikalarının geliştirilmesi ve uygulanmasında yakın veya muhtemel önemli bulunan, yabancı ulusların veya bölgelerin bir ya da birden fazla yönü ile ilgilenen istihbarat çeşitidir.

İlgisi olana Kitap Tavsiyesi : Stratejik İstihbarat -Prof. Dr. Sherman Kent

2) Taktiksel İstihbarat

Taktik istihbarat karşı tarafın amacını, kapasitesini, gücünü anlamaya yönelik toplanan istihbarat çeşitidir.

3) Operasyonel İstihbarat

Operasyonel istihbarat birbiri ile baplantılı taktiksel istihbaratlardan oluşturulmuş olan istihbarat operasonlarıdır.

SİBER TEHDİT NEDİR

Siber tehdit hepimizin bildiği üzere kişi veya kuruluşların yine kişi veya kuruluşlara karşı kötü amaçlar doğrultusunda yetkisiz erişim teşebbüsünde bulunmaları ağ yapılarını bozmaları ya da kullanılamaz hale getirmeleri gibi aksiyon almaları siber tehdit unsurlarındandır.

Sizlerle, yeri gelmişken tarihe geçmiş en kritik beş siber saldırıdan bahsetmek isterim...

- WannaCry -dört gün sürmüştür 150 ülkede 200.000'den fazla bilgisayara bulaşmıştır bazı hastanelerde tıbbi cihazları şifrelemiş ve bazı fabrikaların üretimini durdurmaya zorlamıştır.

- NotPeyya/ExPert -gelmiş geçmiş en maliyetli siber saldırıdır. ağda gezinerek önüne gelen her şeyi geri döndürülemez şekilde şifrelemiştir ve zararları 10.000.000.000 Dolar olduğu tahmin ediliyor

- Stuxnet: İran'da uranyum zenginleştirme santrifüjlerini engellemiştir. Ülkelerin nükleer progranını birkaçyıl yavaşlatmış olan çok yönlü kötü amaçlı bir yazılım olarak karşımıza çıkmaktadır.

- DarkHotel: burada bahsi geçen bir casus yazılımdır virüs tuşların vuruşlarını kaydeden bir kimlik avcısıdır.Bu saldırıyı gerçekleştirenlerin hedef kitlesi yüksek profilli iş insanları olmuştur.

- Mirai: Bu saldırıda milyonlarca dijital video kaydedici,yönlendirici, IP kamerası ve diğer "akıllı" cihazların DNS servis sağlayıcısı Dyn'ye çok sayıda talep yönlendirmesine sepep olmuştur. Dyn, bu kadar büyük bir DDoS saldırısına yenik düşmüş DNS ve buna bağlı hizmetler kullanılamaz hale gelmiştir bunlar arasında; PayPal, Twitter,Netflix,Spotify,PlayStation çevrimiçi hizmetleri ve ABD'deki diğer pek çok kişi bu saldırıdan etkilenmiştir

Siber tehdidi oluşturan kaynaklar arasında tahmin edebileceğiniz üzere; Teröristler, hackerler, casuslar, ticari rakipler, düşman devletler ve dahi mutsuz çalışanlar yer almaktadır. Siber tehdit türleri arasında bir çoğumuzun hakkında fikir sahibi olduğu pek çok yöntem vardır bunlar :

Malware : Zararlı Yazılım

Spyware : Casus Yazılım

Botnets : Zombi Makineler

Backdoors : Arka Kapılar

Phising : Oltalama Saldırıları

Man in the Middle (MITM): Ortadaki adam saldırısı

Distributed Denial of Service (DDoS): Servis Dışı Bırakma Saldırıları

örnek olarak verilebilir.

Peki ya SİBER TEHDİT İSTİHBARATI NEDEN GERKLİDİR FAYDALARI NELERDİR dilerseniz onları inceleyelim.

Olası tehditler hakkında farkındalık oluşturmak, veri kaybı ve veri ihlallerinin önüne geçmek, kurum içi istenmeyen olaylara gerçekleşmeden önce müdehale etmek. Ek olarak belirtmek istediğim, şirketler kendi aralarında tehdit istihbaratlarını paylaşırlar yani Saldırya uğramış A şirketi B şirketini tedbir alması için önceden bilgilendirir. taktir edersiniz ki bu bilgilendirmeler belirli standartlara tabi tutulur paylaşılacak olan istihbaratın ciddiyeti önem arz eder.

Saldırı Öncesi Yapılacaklar

1- Plan oluşturmak

2- Kritik Varlıkların Tanımlanması

3- Kritik varlıkları Korumak için Uygun Teknolojilerin Kullanılması

PLAN OLUŞTURMAK

BT altyapısı belirli prosedürlere tabi tutulmalıdır.

Felaket senaryosu planı oluşturulmalıdır.

Oluşturulacak olan plan iyi belgelenmeli, test edilmeli ve açık verilen noktaların telafisi gerçekleştirilmelidir.

İyi bir planın oluşması zarardan kurtulma şansımızı arttıracaktır.

KRİTİK VARLIKLARIN TANIMLANMASI

Sistemin devre dışı kalması halinde yapılan işin devam etmesine engel oluşturan programları, sunucuları, işlemleri, veri tabanlarını tanımalı ve korumak için gerekli adımları atmalıyız.

KRİTİK VARLIKLARIN KORUNMASI İÇİN UYGUN TEKNOLOJİLERİN KULLANILMASI

Bir saldırıya karşı önlem oluşturacak, saldırı öncesi veri ihlallerini bildirecek, olağan dışı olayları raporlayacak teknolojiler kullanılmalıdır.

IPS/IDS (Instrusion Detection/ Prevention System)

DLP(Data Loss Prevention) yapıları

SIEM(Security Information and Event Management) ürünleri

Syslog verileri (Syslog Linux işletim sisteminin üzerinde neler olup bittiğini öğrenmek , geriye yönelik sisteme giriş, uyarı durum, hata ve rapor gibi kayıtların tutulduğu sistemlerdir.)

Siber saldırı öncesi neler yapılası gerektiğine değindiğimize göre siber saldırı esnasına neler yapmamız gerektiğine değinelim istiyorum.

İlk önce durum değerlendirilmesi yapılmlı, olayın farkına varılmalıdır. Gerçek bir siber saldırı mı? yoksa kurum içi gerçekleşen olağan bir durum mu? Gerçek bir siber saldırı ise plan A varsa (ki olması gereklidir ) Plan B uygulanır.

Durum değerlendirmesinin ardından Hasarın en aza indirgenmesi gerekir bu esnada sisteme daha fazla zarar vermemesi için sistemi kapatmak sisteme daha fazla zarar verir

Sistem yedeklerini geri yüklemek hizmetin sekteye uğramamasıyla birlikte maddi kayıpların da önüne geçilmesini sağlamaktadır.

Saldırı esnasında etkilenen sistemlerden adli veriler toplanmalıdır.

Adli işlemler için sistemin anlık yapısının, topolojisinin, etkilenen sistemlerin üzerinde çalışan personel kimlik bilgilerinin alınması gerekmektedir. Saldırılardan etkilenecek olası şirket mağdurlarına bilgi vermek gerekmektedir potansiyel mağdurların bilgilendirilmemesi istenmeyen yasal işlemlere yol açabilir.

Saldırıdan etkilenen sistemlerin kullanılmaya çalışması da büyük bir hatadır bunun yanında iletişimin tehlikede bulunan sunucu üzerinden yapılmaması gerekmektedir.

SİBER SALDIRI SONRASI YAPILMASI GERKENLER

Etkilenen sistemlerin gözetim altında tutulması oldukça önemlidir zira saldırganlar sistemde arka kapı bırakmış olabilirler bu bağlamda gerekli testler gerçekleştirilmelidir.

Saldırıdan sonra yapılması gereken bir diğer husus ise gelecek saldırıların önlenmesi adına gerekli önlemleri almaktır.

Bir saldırının gerçekleşmesi saldırıya uğrayan tarafın zafiyet barındırdığı anlamına gelir ve bu zafiyetin önüne geçilmelidir aynı tarz olayın yaşanmaması için gerekli önlemler alınmakla birlikte olaya sebebiyet veren kaynaklar araştırılmalı ve müdahale edilmelidir.

Sizlere konumuzla ilişiği bulunduğu için tehdit istihbaratı türlerinden de bahsetmek isterim formda anlatıldığı için sadece başlıklara değineceğim

1- Basit Seviye

2- Temel Seviye

3- Operasyonel Seviye

4- Güvenilir seviye

Burada durup biraz dinlenmemiz gerekecek bölüm bölüm yayınladığım bu eğitimin sonraki bölümünde görüşmek üzere... İyi Çalışmalar.