Herkese selamlar Kaldığımız Yerden Devam Ediyoruz ;

Siber Tehdit Nedir ?

Saldırı Çeşitleri Nedir ve Nasıl Korunmalıyız ?

Bu 2 konu üzerinde duracağız.

Siber Tehdit Nedir ???

Siber tehditler, değerli verileri çalarak veya yetkisiz dosyalara erişerek bir bilgisayar sisteminde veya ağda kesintilere , veya gizli kalması gereken verilerin ifşasına neden olacak kötü amaçlı girişimlerdir. , saldırganın izinsiz sistem verilerine veya dosyalarına erişim izni alma girişimi olarak anlaşılabilir.

Saldırı Çeşitleri Nedir Nasıl Korunmalıyız ?

Gün geliştikçe ortaya bir çok güvenlik açığı ve yeni saldırı senaryoları artıyor hız kesmeden gelişen siber güvenlik sektöründeki bugün inceleyeceğimiz tehdit oluşturabilecek saldırı türleri ;

1-Web Zafiyetleri

2-Zararlı Yazılımlar

3-Oltalama Saldırıları

4-Hosting Zafiyetleri

5-Varsayılan Olarak Bırakılan Parolalar

6-Servis Zafiyetleri

7-Wifi Ağlarındaki Zafiyetler

1-Web ZafiyetleriSiber Tehdit Nedir ?

Saldırı Çeşitleri Nedir ve Nasıl Korunmalıyız ?

Bu 2 konu üzerinde duracağız.

Siber Tehdit Nedir ???

Siber tehditler, değerli verileri çalarak veya yetkisiz dosyalara erişerek bir bilgisayar sisteminde veya ağda kesintilere , veya gizli kalması gereken verilerin ifşasına neden olacak kötü amaçlı girişimlerdir. , saldırganın izinsiz sistem verilerine veya dosyalarına erişim izni alma girişimi olarak anlaşılabilir.

Saldırı Çeşitleri Nedir Nasıl Korunmalıyız ?

Gün geliştikçe ortaya bir çok güvenlik açığı ve yeni saldırı senaryoları artıyor hız kesmeden gelişen siber güvenlik sektöründeki bugün inceleyeceğimiz tehdit oluşturabilecek saldırı türleri ;

1-Web Zafiyetleri

2-Zararlı Yazılımlar

3-Oltalama Saldırıları

4-Hosting Zafiyetleri

5-Varsayılan Olarak Bırakılan Parolalar

6-Servis Zafiyetleri

7-Wifi Ağlarındaki Zafiyetler

Web sitelerinde gerek hatalı kodlar yazılması , siteyi kodlayan arkadaşımızın unuttuğu token vb. , bazen de gerekli karakterlerin filtrelenmediğinden dolayı ortaya çıkan açıklara web zafiyetleri deriz.

Web zafiyetlerini önlemek için, gerekli karakterler filtrelenmelidir. Sitemizde daima dos ve injection saldırılarına karşı waf veya güvenlik duvarları daima açık bulunmalıdır. Eğer ki gerekli önlemler alınmassa kişisel verilerimiz ortaya çıkabilir, site devre dışı kalabilir veya başka kişilerin hesaplarına ulaşıp türlü türlü senaryolar oluşturabiliriz.

Web zafiyetlerinden bazıları bunlardır:

- XSS

- SQL Injection

- Xpath Injection

- Template Injection

- CSRF

- SSRF

- IDOR

- XXE

- LFI

- RFI

- RCE

- DOS

- File Upload

- Subdomain takeover

- SSL Zafiyetleri

- Hatalı güvenlik yapılandırmaları

Zararlı yazılımlar adından da anlaşılabildiği gibi sistemimize izinsizce giren ve yapılış amacına göre hareket eden yazılımlardır. Örneğin bir virüs yediğimizde bize virüs atan kişinin o virüsü nasıl kodladığına bağlı hareket eder mesela mining virüsü indirdiysek bilgisayarımıza bizden gizli arkada kripto para kazar, solucan yazılımı indirdiysek bizden gizli ağımızda veya bilgisayarımızın ulaşabileceği her yere dağılmayı hedefler , botnet için kullanmak isterse bilgisayarımızı zombie ağına sokar ve toplu ddos attack dediğimiz hizt dışı bırakma saldırılarını yapabilir ,veya reklam yazılımı olup bize reklam veya çeiştli lüçük pop uplar sayesinde kendine kazanç elde etmek için kullanabilir, sisteminizdeki ne kadar dosya ve veri varsa şifreleyip sizden para isteyebilir vb.

Peki biz bu yazılımlardan nasıl korunabiliriz ?

Aslında korunmak için belirli başlı yollar vardır örneğin;

1.Bilgisayarımıza güvenilir kendini ispatlamış bir anti virüs kurmak

2.Bilmediğimiz veya güvenmediğimiz tanımadığımız kişilerden doya indirmek

3.İndirdiğimiz dosyamız belki bizim kullandığımız anti virüsü atlatmış veya anti virüsümüz trojeni tespit edememiş olabilir bu yüzden online virüs tarama sitelerine dosyamızı yükleyerek taratabiliriz.

Unutmayız Bir Şey Ücretsizse Ürün Sizsinizdir

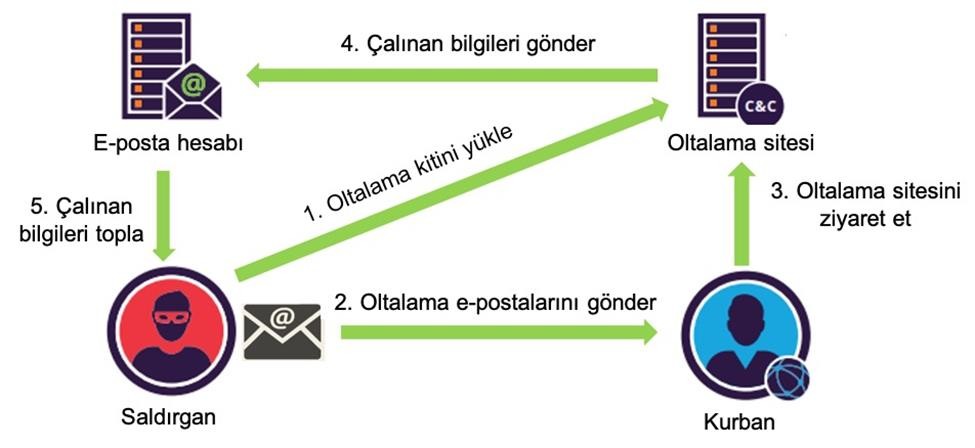

3-Oltalama Saldırıları

Oltalama saldırıları günümüzdeki kullanıcılara ve kuruluşlara aktif olarak en çok kullanılan yöntemlerden biridir . Bir kişinin bir verisi (ad, soyad, kimlik veya telefon numarası vb.) yani gizli kalması gereken bilgileri normal yollardan edinemeyip kullanıcıyı genellikle yanıltıcı mail veya sahte web siteleri üzerinden erişilmesi girişimidir.

Bu saldırıların bir çok senaryosu mevcuttur örneğin en çok tercih edilen genelde amatörlerin tercih ettiği yöntemlerden biride Google veya instagram üzerinden bir mail geliyormuş gibi bir linke veya foruma yönlendirmek oradaki bilgilerini doldurtarak kişinin hesap vb. ele geçirilmesi durumudur. Profesyonel kişiler ise daha detaylı işler yaparlar örneğin bir üniversitenin smtp yani mail sunucusuna sızarak veya erişim sağlayarak üniversite üzerinden mail gönderilir , burada her şey normal olduğu için buradan bir sonuca varılamaz lakin bizi yönlendirdiği site, ip adresi, veya göndermiş olduğu dosyalarda illaki kendini belli edecek bir açık bırakır.

4-Hosting Zafiyetleri

Öncelikle hosting bir web sitesi veya uygulamamızın bulundurduğu dosya ve özelliklerin internetteki kullanıcılara erişim sağlamasını sağlayan bilgisayarlardır. Türkçe'de web barındırma hizmeti olarak da geçer. İnternette bir çok hosting firmaları bulunmaktadır ama bunların ne kadar güvenilir olduğu bir soru işaretidir adı sanı bilinmeyen sırf 10 tl daha ucuz diye aldığınız hosting hizmetleri sizleri dolandırabilir veya sektörün gerisinde kalmış servisleri kullanarak host hizmetini tehditlere açık da bırakabilir. Büyük hatalardan biride ssh, mysql , ftp , cpanel gibi şifre ile erişebildiğimiz portlar veya servislerin şifrelerini varsayılan ,aynı veya belirli bir kombinasyonlar kullanmak.

Örneğin bir hacker adayının cpanele erişince siteyi bozma verileri silme veya mysql servisine erişen bir insanın tüm veri tabanına erişme gizli verileri okuma olasılığı yeterince tehlikelidir. Ayrıca sunucumuz da bulunan siteleri tehdit eden bir senaryoda şudur bir kullanıcı host hizmeti almak için ödemesini yapar ama amacından ayrı kendisine bir bağlantı kurmak için kullanır eğer sunucudaki kullanılan işletim sistemi sürümü yeni değilse buradan bir yetki yükseltme saldırısı yaparsa tüm sunucuyu ele geçirebilir.

5-Varsayılan Olarak Bırakılan Parolalar

Siber güvenliğin en başından beridir süren bu hata bir çok kişinin canını yakmıştır . Bir port, bir admin panel olarak ele alalım brute-force dediğimiz saldırı türü bizim verdiğimiz kelime listesini hedef olarak gösterdiğimiz site veya portlarda varsayılan olarak bırakılan admin-admin , root-toor, administrator-administrator gibi varsayılan bıraktığımız şifreler kelime listelerinde bulunduğu hedefe kaba kuvvet saldırısı yaparsa bu şifreler çok basit düzeyde olduğu için bu şifreleri kullanmamız lazım. Bunlar yerine güçlü şifreler ve panelleri de başka kullanıcıların erişimine kapatmak için bu panel vb. hedef olarak gösterilen yerler kapatılabilir .

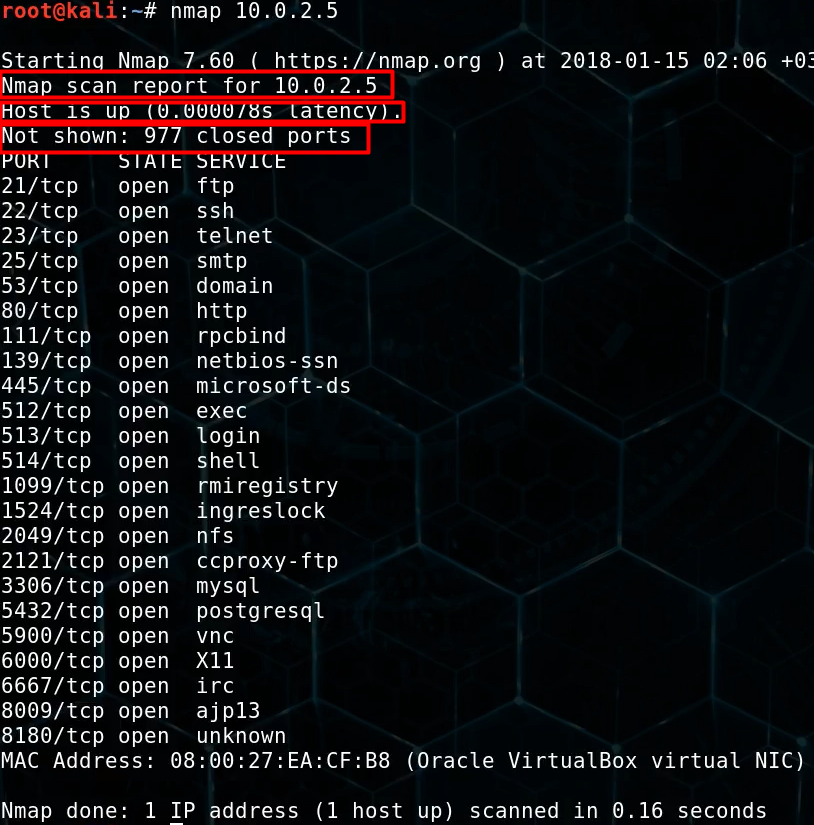

6-Servis Zafiyetleri

IP üzerinden yapılan iletişimlerde, port da belirtilir. Portu kullanması için atanan servis, Ip üzerinden o porta gelen bağlantıları bekler ve kabul eder.

Bir web sitesi veya bir sunucunun altında çalışan bir sistem vardır ve bunun da altında çalışan servisler bulunur.

| Port | Protokol | Tanımı |

|---|---|---|

| 20-21 | TCP , UDP | FTP(File Transfer Protocol) |

| 22 | TCP , UDP | SSH Remote Login Protocol |

| 23 | TCP , UDP | Telnet |

| 25 | TCP , UDP | SMTP - giden mailler için |

| 53 | TCP , UDP | DNS (Domain Name Service) |

| 67-68 | TCP , UDP | DHCP |

| 80 | TCP , UDP | HTTP |

| 88 | TCP , UDP | Kerberos |

| 110 | TCP , UDP | POP3 - gelen mailler için |

| 137-138-139 | TCP , UDP | NETBIOS |

| 140 | TCP , UDP | IMAP - gelen mailler için |

| 161 | TCP , UDP | SNMP (Simple Net Management Protocol) |

| 443 | TCP , UDP | Microsoft DC (Active Directory) |

| 445 | TCP , UDP | Microsoft SQL Server |

| 465 | TCP , UDP | SMTP protocol over TLS/SSL |

| 514 | UDP | Syslog |

| 520 | UDP | RIP (Routing Information Protocol) |

| 587 | TCP | SMTP - giden mailler için |

| 1433 | TCP , UDP | Microsoft SQL Server |

| 1723 | TCP , UDP | VPN |

| 3306 | TCP , UDP | MySQL database server |

| 3389 | TCP , UDP | Remote Desktop ve Microsoft Terminal Services |

| 5900 | TCP | VNC |

Genelde portların oluşturduğu zafiyet sebebi versiyonlardan kaynaklanmaktadır. Yani biz servislerimizi ne kadar aktif kullanılan port varsa açmamalıyız kullanmadığımız portları mutlaka kapatıp portların üzerine erişilmemesi için güvenlik duvarları kurmamız gerekir.

7-Wifi Ağlarındaki Zafiyetler

Günümüzde internete bağlanmamız kablosuz erişim sağlayabilmemiz için gerekenlerden biride wifi ağlarıdır.

Wifi saldırıları için güvenliğimizin en üst düzey bulunması gerekir, bu yüzden şuan WPA yerine daha güvenli olan WPA2 tercih edilmelidir. Bu sayede bir çok saldırıyı ve saldırganın şansını kısıtlamış olacağız . Kaba-kuvvet saldırıları içinse wifi ağının ismi veya kendimizle alakalı bir şeyler kullanmamalıyız ki bize özel oluşturulan kelime listelerinden de kurtulalım. Wifi dos saldırı etraftaki cihazların taranmasıyla bulunur bir kullanıcı gibi ağa bağlanmaya çalışır veya kişileri ağdan düşürmeye çalışmaya çalışır, bu yüzden mac adreslerini kaydettiğimiz cihazları sadece ağa bağlanmamız lazım güvenlik duvarı da kurabilirsiniz.

Bazı durumlarda cafe, restorant veya otellerde topluma açık wifi ağlarını kullanmamız oldukça tehlikelidir , ortadaki adam saldırıları ile bizim paketlerimiz dinlenebilir veya girdiğimiz parolalar görülebilir bu yüzden bilmediğimiz cihazlara bağlanmamalı bağlanırken en azından vpn açmayı unutmamamız gerekir.