Herkese selam olsun...

Sunucu ve bilgisayarlarda açık bulunduğu taktirde tehlike arz eden 2 port. Telnet ve ssh, 22 ve 23. portlar...

Nedir ?

Telnet ve ssh aynı amaca hizmet eder. Ağ üzerinde başka bir cihaza bağlanmak için kullanılan portlardır.

Bu yazıda da aynı amaca hizmet eden bu iki portun farkına bakacağız.

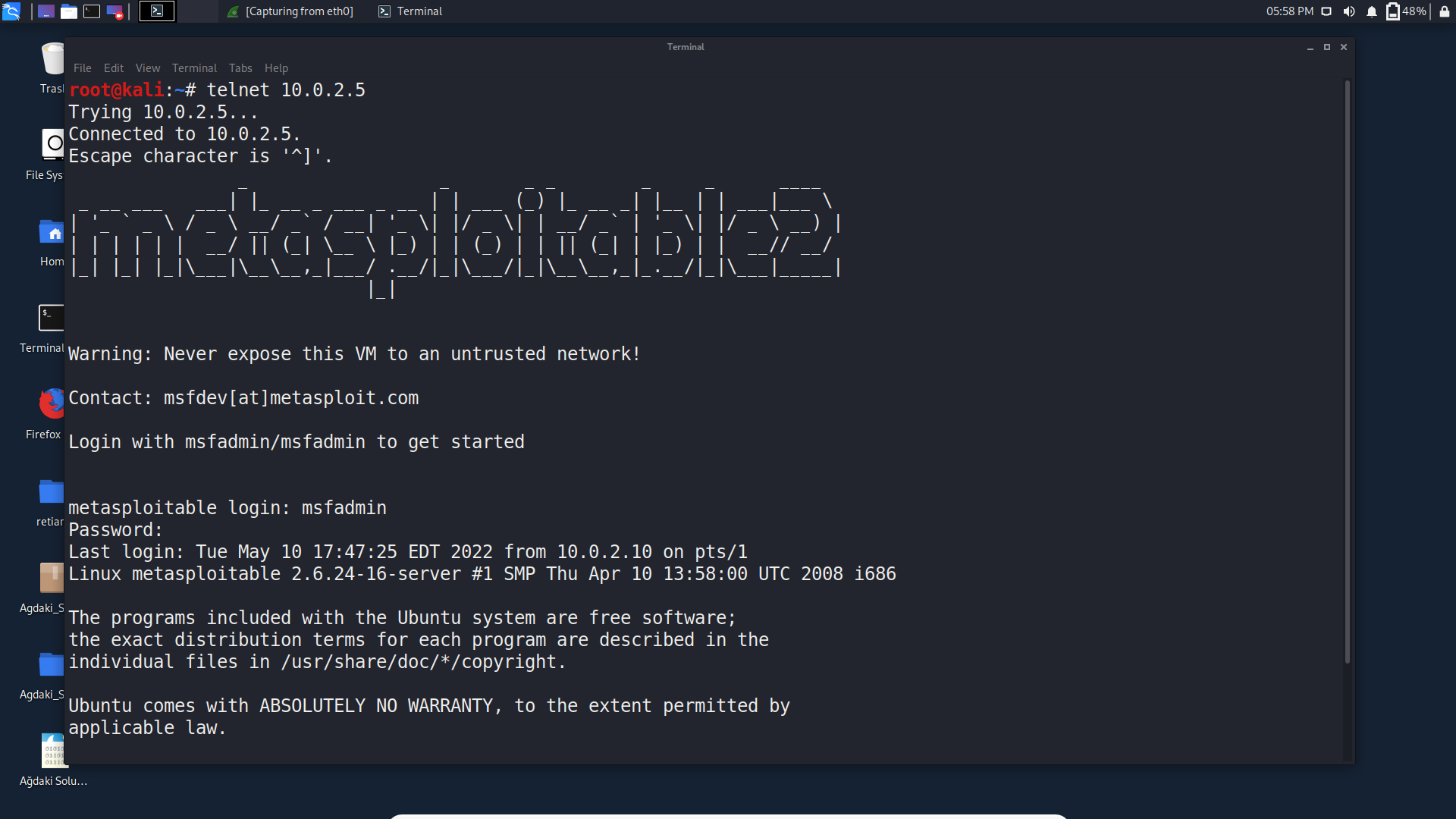

Hedef için açık bulunduran metasploitable kullandım. Test yapacaksanız eğer kullanacağınız sunucu da metasploitable olacaktır.

Hedef IP adresini biliyorum 10.0.2.5 metasploitabledan test yapacaksanız eğer ifconfig komutunu çalıştırıp ulaşabilirsiniz. Buralara fazla girmiyorum.

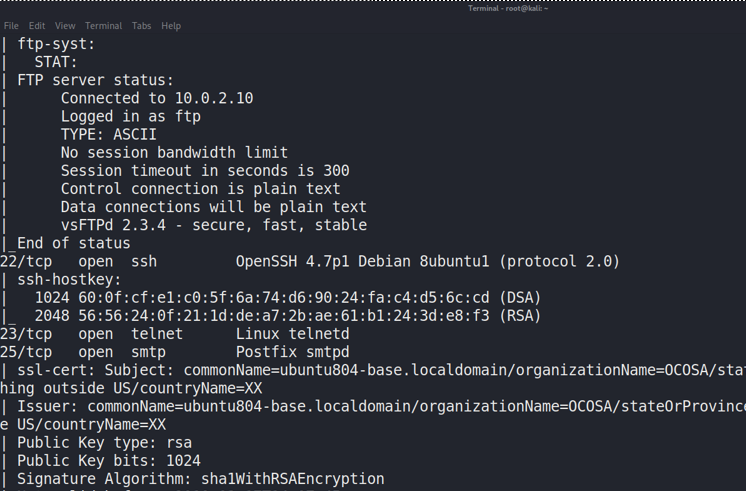

Kali Linuxa geliyorum ve nmap ile tarama yapıyorum.

Tarama kodu;

Sunucu ve bilgisayarlarda açık bulunduğu taktirde tehlike arz eden 2 port. Telnet ve ssh, 22 ve 23. portlar...

Nedir ?

Telnet ve ssh aynı amaca hizmet eder. Ağ üzerinde başka bir cihaza bağlanmak için kullanılan portlardır.

Bu yazıda da aynı amaca hizmet eden bu iki portun farkına bakacağız.

Hedef için açık bulunduran metasploitable kullandım. Test yapacaksanız eğer kullanacağınız sunucu da metasploitable olacaktır.

Hedef IP adresini biliyorum 10.0.2.5 metasploitabledan test yapacaksanız eğer ifconfig komutunu çalıştırıp ulaşabilirsiniz. Buralara fazla girmiyorum.

Kali Linuxa geliyorum ve nmap ile tarama yapıyorum.

Tarama kodu;

nmap -Pn -sS -n -v --reason --open

ya da

nmap -sT -v

Kendi bildiğiniz ya da kullandığınız komut varsa onu da kullanabilirsiniz.

Öncelikle bir sonuca bakalım;

Burada bize döndürdüğü sonuçta 22ssh ve 23telnet portlarının açık olduğunu görüyoruz.

İlk olarak telnette daha sonra ssh da işlem yapalım.

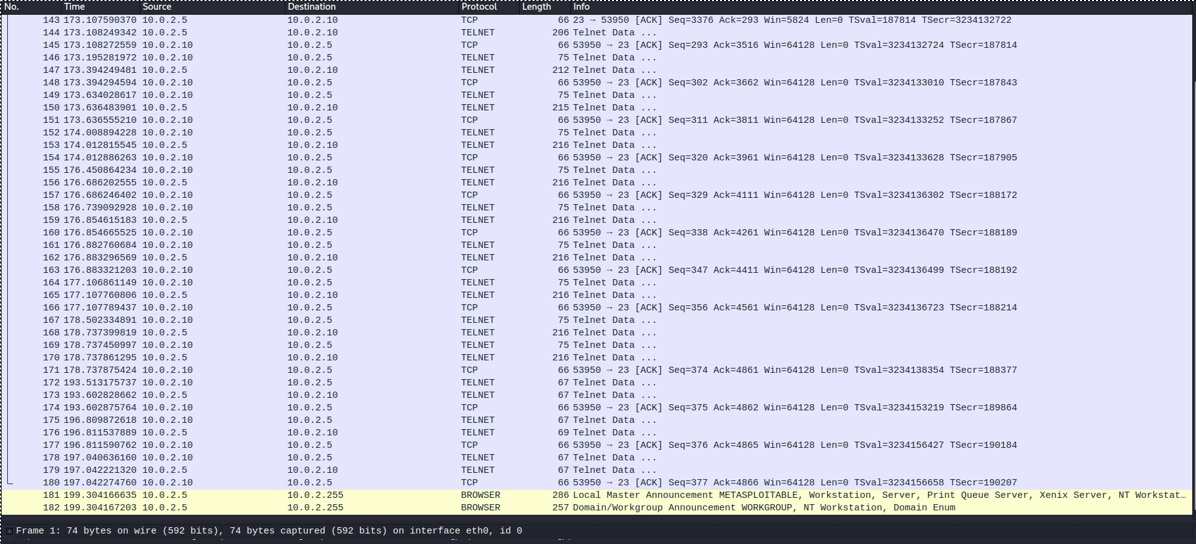

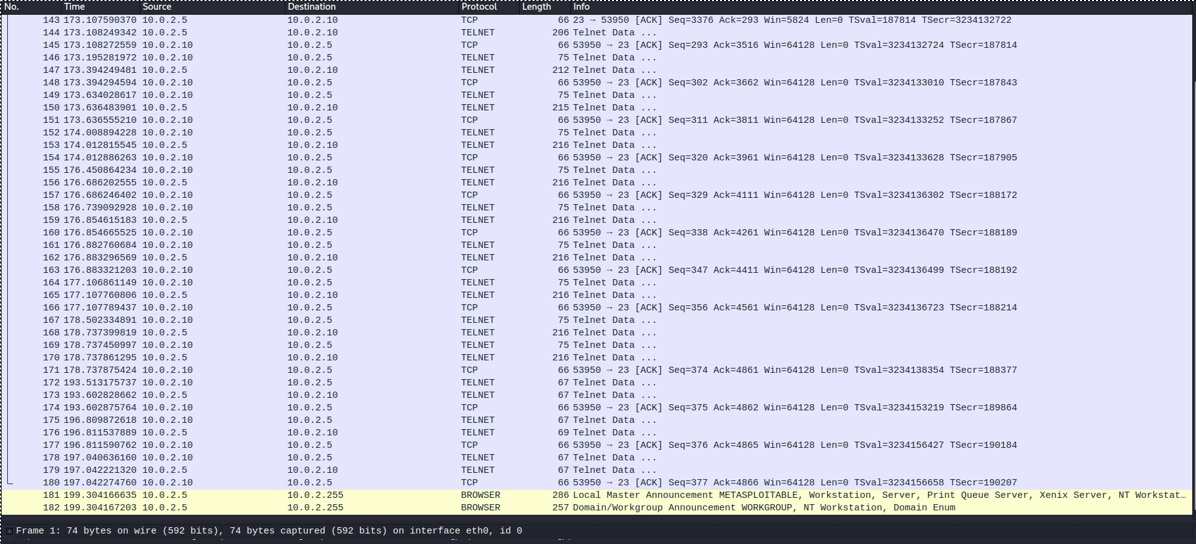

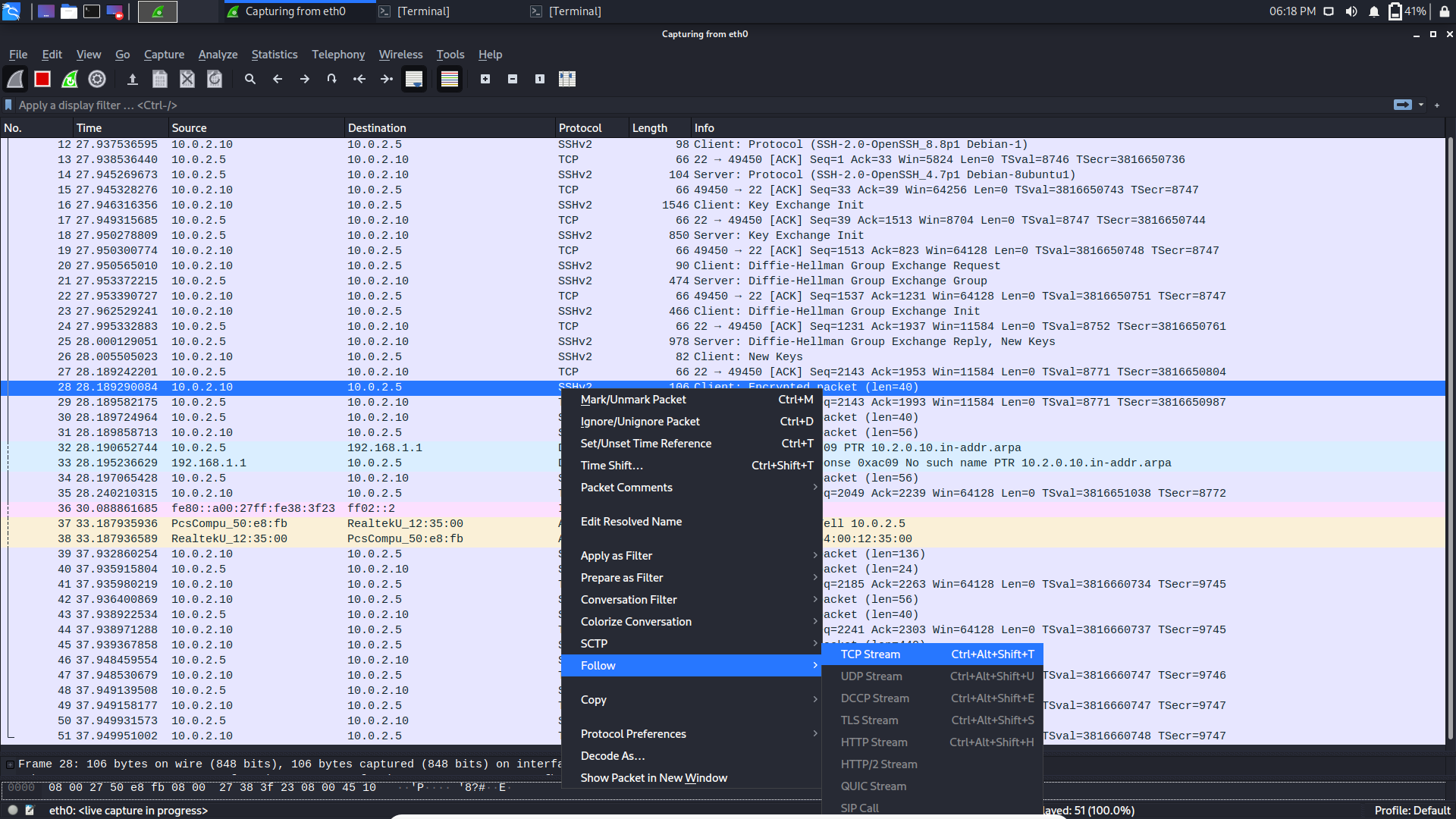

Sol üstten Wireshark aracını çalıştıralım ve ağ kartınıza eth0 olacaktır büyük ihtimalle çift tıklayın ve paket yakalama işlemine başlasın.

Wireshark aracını şimdi alta alın ve yeni bir terminal açıp devam edelim.

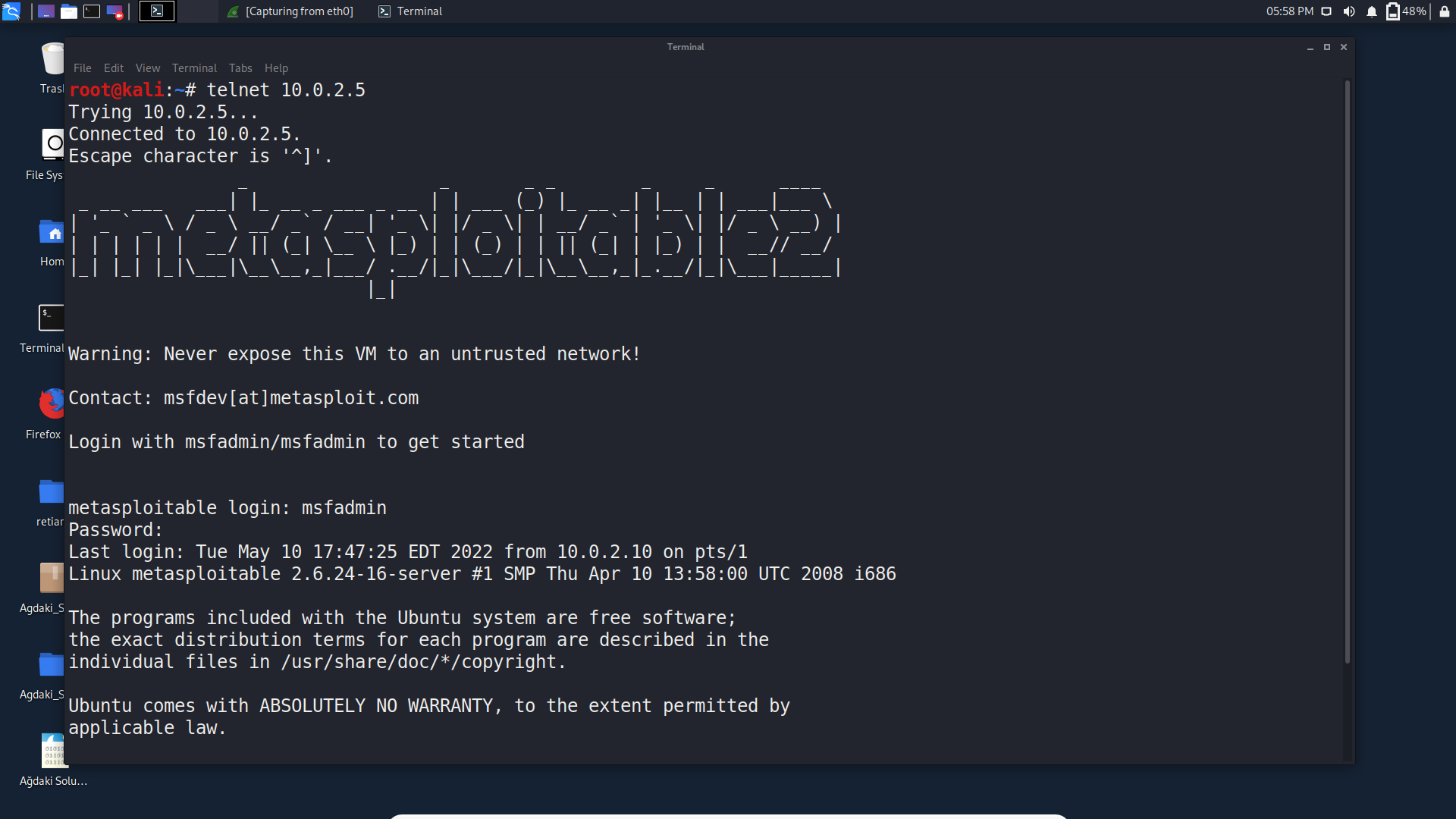

Telnet için ;

telnet [IP adresi]

telnet zaten kurulu geliyor bizim bir kurulum yapmamıza gerek yok.

Bizden giriş için login bilgileri isteyecektir msfadmin ile giriş yapıyorum.

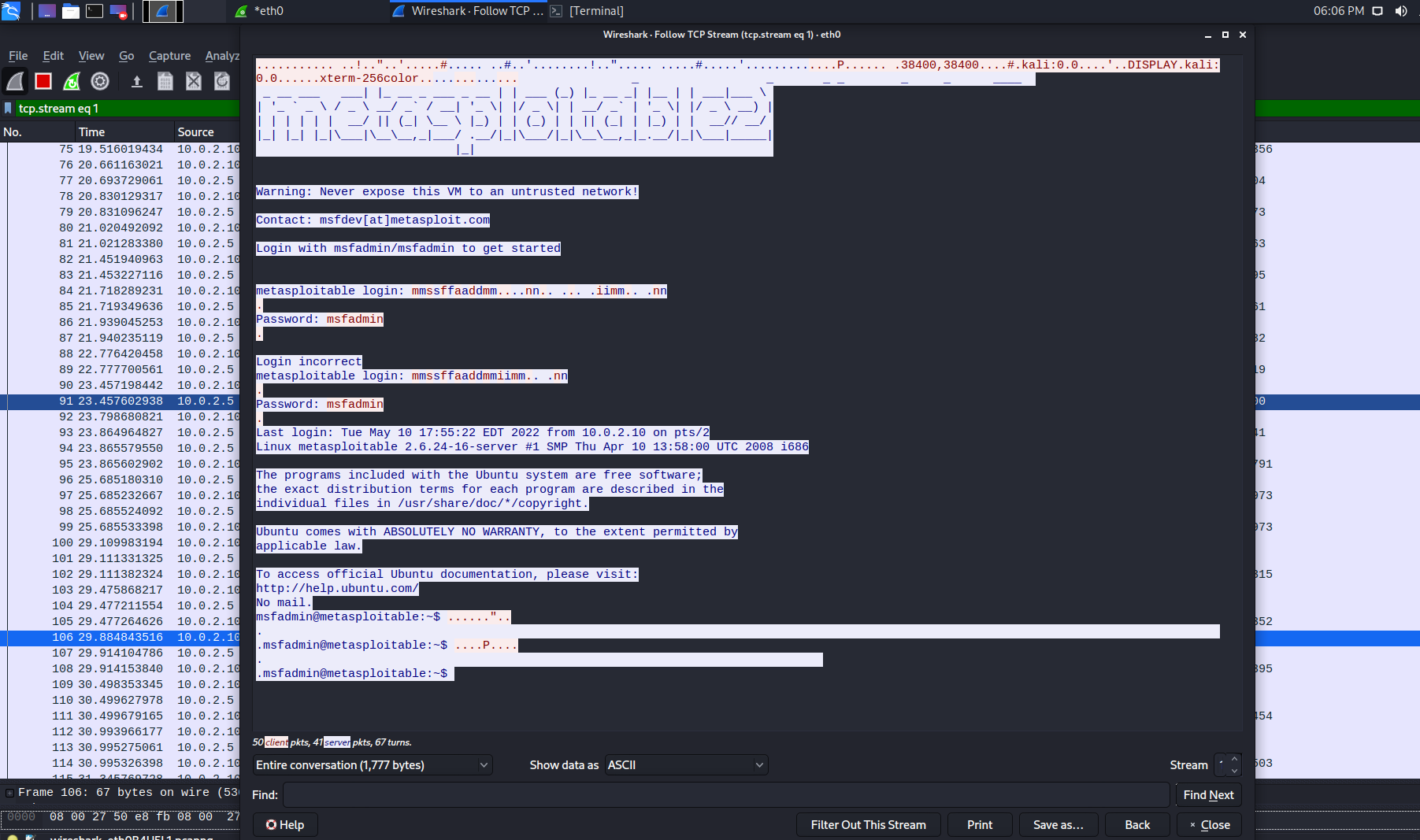

Şimdi gelelim wiresharka.

Burada yakalanan paketlerden TELNET olan herhangi birinin üstüne gelip sağ click

yapınca gelen seçeneklerden "follow" u seçelim arıdan TCP Stream yapalım ve bizi böyle bir ekran karşılar;

Burada dikkat ederseniz eğer bizim terminalde ne yaptığımız vb. görünüyor.

Bu şu anlama geliyor; eğer bizim sızma işlemimiz sırasında eğer ağ izleniyorsa yakalanma ihtimalimiz büyük.

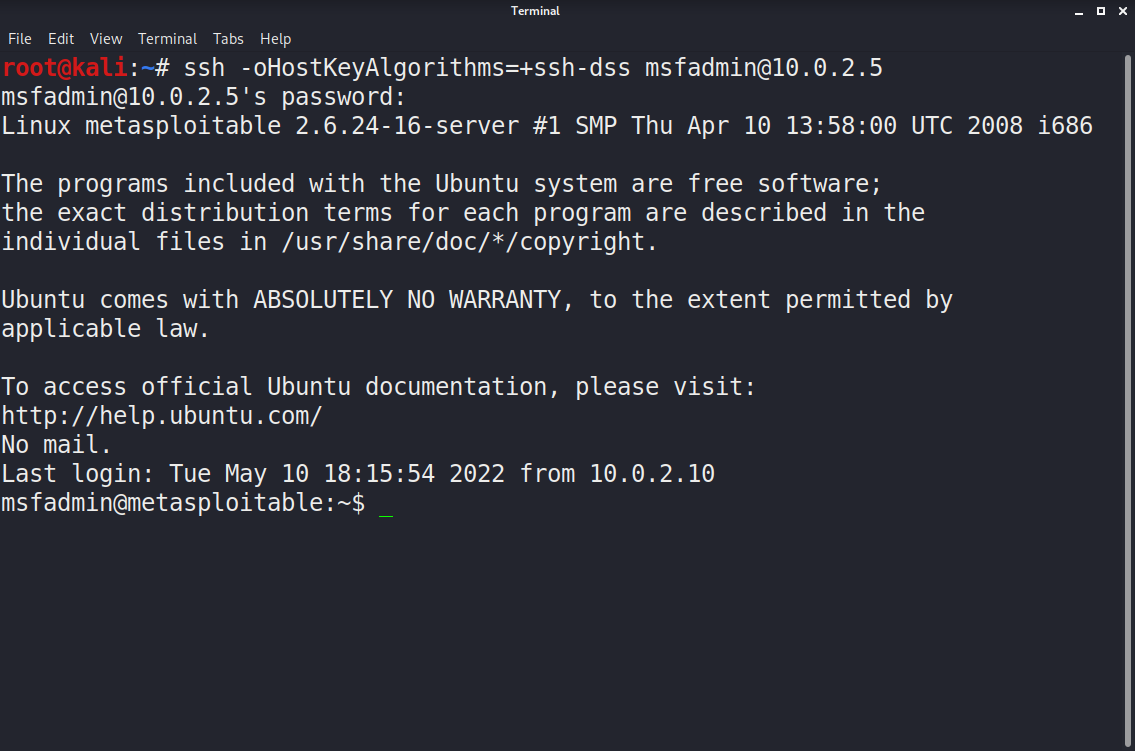

Şimdi ise ssh kontrolü yapalım.

Yeni bir teminal açalım ve komutlar:

Bizden giriş için login bilgileri isteyecektir msfadmin ile giriş yapıyorum.

Şimdi gelelim wiresharka.

Burada yakalanan paketlerden TELNET olan herhangi birinin üstüne gelip sağ click

yapınca gelen seçeneklerden "follow" u seçelim arıdan TCP Stream yapalım ve bizi böyle bir ekran karşılar;

Burada dikkat ederseniz eğer bizim terminalde ne yaptığımız vb. görünüyor.

Bu şu anlama geliyor; eğer bizim sızma işlemimiz sırasında eğer ağ izleniyorsa yakalanma ihtimalimiz büyük.

Şimdi ise ssh kontrolü yapalım.

Yeni bir teminal açalım ve komutlar:

ssh msfadmin@[IP adresi]

ya da

ssh -oHostKeyAlgorithms=+ssh-dss msfadmin@[IP adresi]

Burada da login bilgileri istiyor ve msfadmin yazarak giriş yapıyorum.

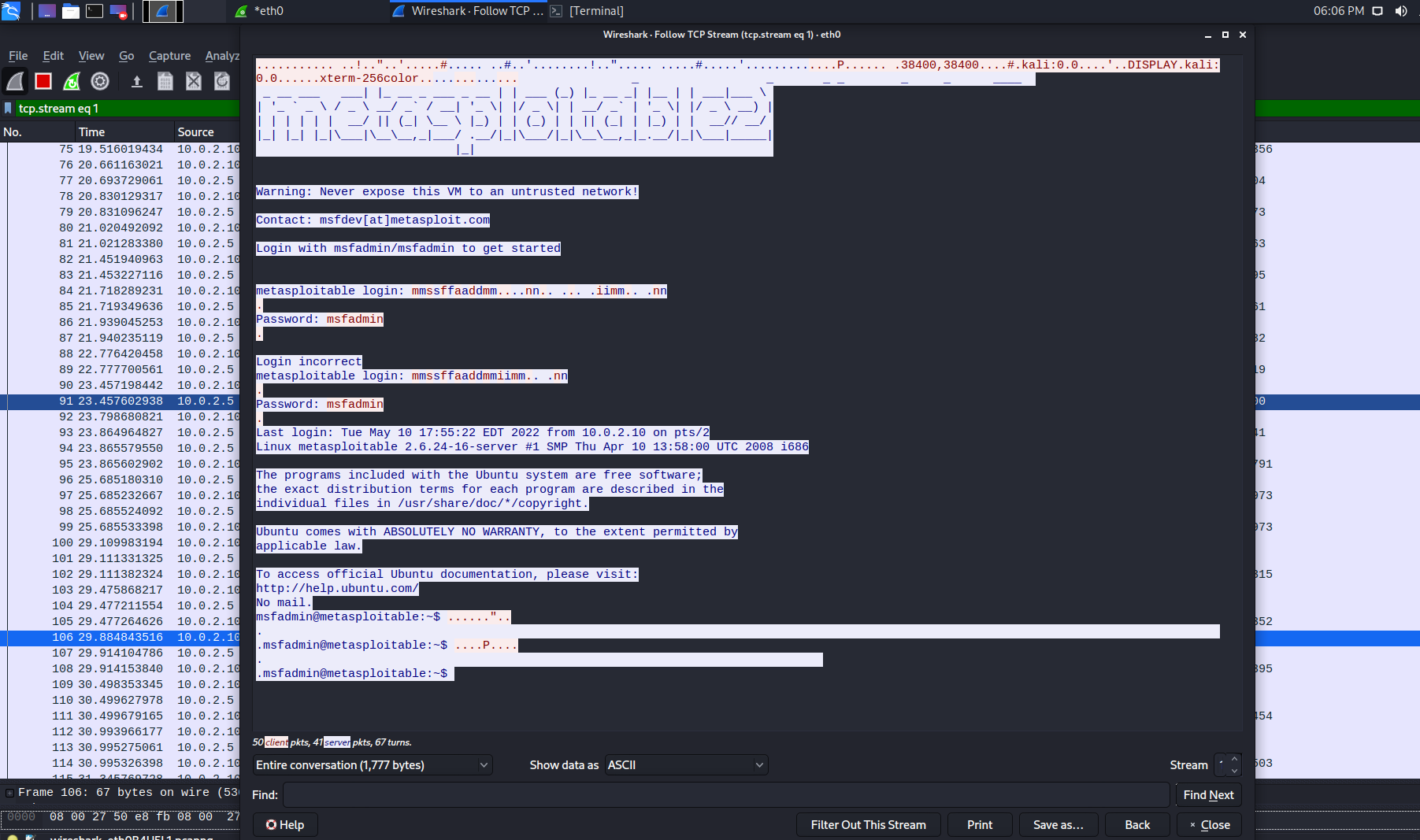

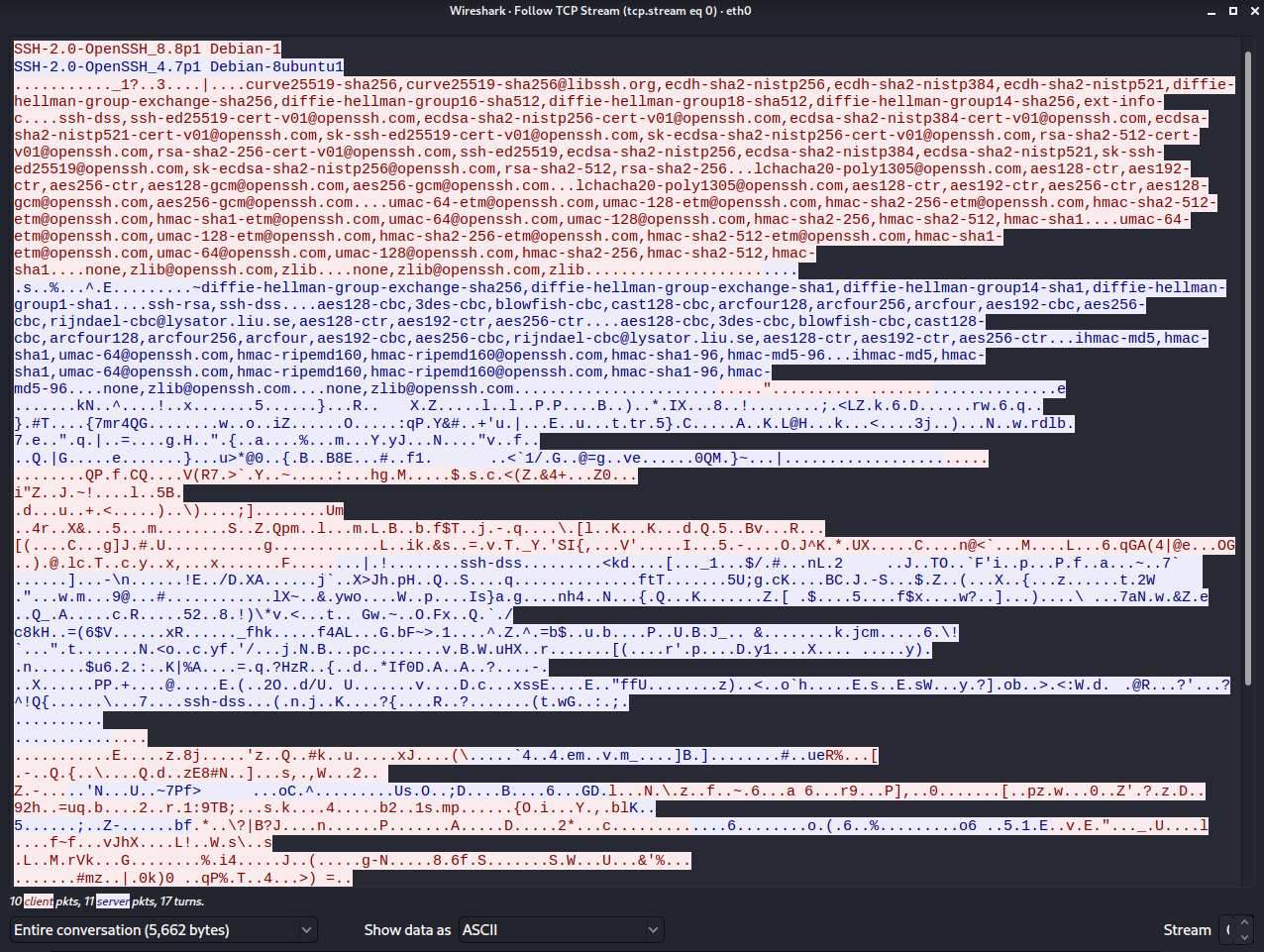

Sisteme girdikten sonra tekrar wiresharka gelelim.

SSHV2 yazan herhangi bir pakete gelip sağ click ve follow TCP Stream yapıyorum.

Dikkat ederseniz eğer burada şifreli metinler var ne olduğu anlaşılmaz yazılar.

Telnet ve ssh farkı budur. Sızma işleminde ağ üzerinde paket kontrolü varsa telnet ile çok kolay yakalanırsınız

ama ssh şifreli bir halde gösteriyor.

Buradan da şu sonucu çıkarıyoruz ki ssh daha güvenli.

iyi forumlar...

iyi nöbetler...