Sızma Testi ve Güvenlik Uygulamaları

Derleme & Edit: Zoptik

*1. Grup Sızma Testleri Videoları*

İçindekiler

2-Modül 2: Keşif(Recoinnaisance) ve Bilgi(veri) Toplama

3-Modül 3: Ağ Analizi

GİRİŞ

Bu kılavuzu CEH'in içeriğine uygun olarak oluşturmaya çalıştım. Kılavuz bir saldırı kılavuzu olarak tanımlanabilir. Sızma testi sırasında "hangi süreçler, nasıl ve hangi sırayla?" sorularını cevaplamak ve kafa karışıklığını gidermek için adım adım bir rehber oluşturmaya çalıştım.

Okursanız, kılavuzda ele alınan konulardan memnun kalabilirsiniz. Birçok değişik başlıktaki konuyu birleştirmeye çalışmaktadır rehber. Burada görev birazda siz sevgili hackerlara düşüyor.

Bu çalışmada genel hatlarıyla işlenen konular hakkında daha fazla bilgi edinerek, azimle çalışarak ve araştırma yaparak kendinizi geliştirdiğiniz sürece yeni bir şeyler öğrenebilirsiniz.

Modül 1: Etik Hacking'e Giriş

Bu kılavuzu CEH'in içeriğine uygun olarak oluşturmaya çalıştım. Kılavuz bir saldırı kılavuzu olarak tanımlanabilir. Sızma testi sırasında "hangi süreçler, nasıl ve hangi sırayla?" sorularını cevaplamak ve kafa karışıklığını gidermek için adım adım bir rehber oluşturmaya çalıştım.

Okursanız, kılavuzda ele alınan konulardan memnun kalabilirsiniz. Birçok değişik başlıktaki konuyu birleştirmeye çalışmaktadır rehber. Burada görev birazda siz sevgili hackerlara düşüyor.

Bu çalışmada genel hatlarıyla işlenen konular hakkında daha fazla bilgi edinerek, azimle çalışarak ve araştırma yaparak kendinizi geliştirdiğiniz sürece yeni bir şeyler öğrenebilirsiniz.

Modül 1: Etik Hacking'e Giriş

Siber Güvenlik Kökeni

▪ CIA(Gizlilik, bütünlük, erişebilirlik)

▪ Risk

▪ Politikalar, Süreçler

▪ Fiziksel Güvenlik Taraması

▪ Mantıksal Taramalar

-Alıntıdır-

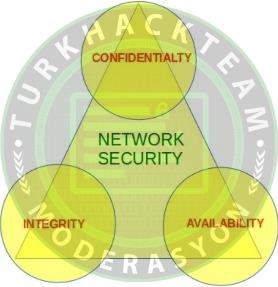

CIA

Confidentialy = Gizlilik(mahremiyet)

Confidentialy = Gizlilik(mahremiyet)

Integrity = Bütünlük(tutarlılık)

Availability = Erişilebilirlik

---------------------------

Gizlilik:

Bilgilerin yetkisiz bir kullanıcıya sızmasını önleyin.

Bütünlük:

Yetkisiz bir kullanıcı için bilgi(veri) alışverişi ve sistem bilgi(veri) alışverişini önleyin.

Erişilebilirlik:

Yetkili kullanıcılar için tüm bilgilere her an erişim.

--------------------------

İnkar etmeme:

Bu, bir işlemin daha sonra reddedilememesidir

Kaynak:

Veri bağlantısı olan bir sistemdeki tüm bilgi(veri)sayar uzantıları. (insanlar, yazılım, bilgi(veri), donanım ve hizmetler)

Tehdit:

Bilgi(veri) varlıklarına zarar verebilecek şeylere sebep olabilecek vaziyetler.

Güvenlik Açığı:

Bir sistemdeki tehditler nedeniyle yararlanılabilecek boşluklar ve zayıflıklar.

Fiziksel Güvenlik Kontrolleri;

Tam Disk Şifreleme (FDE)

Yedeklemelerin şifrelenmesi

Hava ve Nem

Derinlemesine Savunma

Çok Katmanlı Güvenlik

Ağ güvenlik önlemi

Virüs koruması

Veri Bütünlüğü Analizi

Davranış analizi

Uygulama Güvenliği

Politikalar, Süreçler ve Sosyal Yardım

Fizik

Ağ

Bilgisayar

Uygulama

Aygıt

----------------------

IDS :

Intrusion(dışarıdan müdahale) Detection(tanımlama) Systems : Saldırı Tespit(bulma) Sistemleri

Availability = Erişilebilirlik

---------------------------

Gizlilik:

Bilgilerin yetkisiz bir kullanıcıya sızmasını önleyin.

Bütünlük:

Yetkisiz bir kullanıcı için bilgi(veri) alışverişi ve sistem bilgi(veri) alışverişini önleyin.

Erişilebilirlik:

Yetkili kullanıcılar için tüm bilgilere her an erişim.

--------------------------

İnkar etmeme:

Bu, bir işlemin daha sonra reddedilememesidir

Kaynak:

Veri bağlantısı olan bir sistemdeki tüm bilgi(veri)sayar uzantıları. (insanlar, yazılım, bilgi(veri), donanım ve hizmetler)

Tehdit:

Bilgi(veri) varlıklarına zarar verebilecek şeylere sebep olabilecek vaziyetler.

Güvenlik Açığı:

Bir sistemdeki tehditler nedeniyle yararlanılabilecek boşluklar ve zayıflıklar.

Fiziksel Güvenlik Kontrolleri;

Tam Disk Şifreleme (FDE)

Yedeklemelerin şifrelenmesi

Hava ve Nem

Derinlemesine Savunma

Çok Katmanlı Güvenlik

Ağ güvenlik önlemi

Virüs koruması

Veri Bütünlüğü Analizi

Davranış analizi

Uygulama Güvenliği

Politikalar, Süreçler ve Sosyal Yardım

Fizik

Ağ

Bilgisayar

Uygulama

Aygıt

----------------------

IDS :

Intrusion(dışarıdan müdahale) Detection(tanımlama) Systems : Saldırı Tespit(bulma) Sistemleri

IPS :

Saldırı Önleme Sistemleri : Saldırı Önleme Sistemleri

Siber Yıkım Zinciri (Cyber Kill Chain);

Bir bilgisayar korsanının sisteme sızma adımları incelendiğinde çoğunlukla aşağıdaki 7 madde yer almaktadır:

1- Keşif (keşif aşaması)Saldırı Önleme Sistemleri : Saldırı Önleme Sistemleri

Siber Yıkım Zinciri (Cyber Kill Chain);

Bir bilgisayar korsanının sisteme sızma adımları incelendiğinde çoğunlukla aşağıdaki 7 madde yer almaktadır:

2- Kurma aşaması

3- Teslimat (Kullanılabilirlik, iletişim aşaması)

4- Çalıştırma (Exploit saldırısı, keşif evresi) *Bu adım bilgisayar korsanını önlemek için son merhaledir.

5- Kurma (Kurulum aşaması)

6- Komuta ve Kontrol (kontrol ve komut icrası)

7- Hedefler alanındaki eylemler

Modül 2: Keşif(Recoinnaisance) ve Bilgi(veri) Toplama

*Bu noktada, 2. CyberKillChain modelinin modülünü ve ilk aşamasını inceleyeceğiz.

Bilgi(veri) toplama, Pasif(Passive) ve aktif bilgi(veri) toplama olarak ikiye ayrılır;

Pasif(Passive) bilgi(veri) toplama: Bu, hedefin herhangi bir sistemine bağlanmadan yapılır. Yani sosyal medya ya kamuya açık veriler Google, Shodan, gibi tarayıcılar bu kapsamda örnek olarak verilebilir.

Pasif(Passive) araçlar: TheHarvester, Shodan, Whois, arama motorları, kariyer siteleri, sosyal medya, Archive.org..

Google ile Pasif(Passive) veri ve bilgi(veri) toplama: site:facebook.com.tr, inurl:edu.tr, Dosyatipi:xls, -Şehir :zoptik.com.tr

* Faydalı ve detaylı ve araştırmalar için Exploit-DB üzerinden "Google Hacking Database"den bilgi(veri) alınabilir.

allinurl: URL'ye dahil edilecek bir anahtar kelime olarak arama yapın.

intext: Bir web sitesinde kullanılacak bir anahtar kelime olarak arama yapılır.

intitle: Sayfaların başlık-etiket (head) bölümünde kelimeler aranır.

site: Aradığınız alan adı yazılır.

allintitle: Bu parametrede yazan kelime, sayfaların bağlandığı etiketlerde aranır.

inurl: Bahsedilen tüm kelimeler URL'de kelime olarak aranır.

Shodan ile Pasif(Passive) bilgi(veri) toplama : Shodan, filtre kullanarak anahtarlar, masaüstü bilgisayarlar, sunucular, yönlendiriciler gibi farklı bilgisayar sistemlerini bulmamızı sağlayan bir iot arama (search engine) motorudur:

https://www.shodan.io/

Whois sorgusu ile Pasif(Passive) bilgi(veri) toplama: Bu, etki alanı üzerinden önemli bilgilere erişmemizi sağlayan bir araçtır(toldur).:

WHOIS Search, Domain Name, Website, and IP Tools - Who.is

TheHarvester toolu ile Pasif(Passive) bilgi(veri) toplama: Belirtilen tarayıcıları kullanarak herhangi bir etki alanında arama yapmak veya arama yapmak mümkündür.

Kod:

root@kali:/home/kali# TheHarvester(biçerdöver)

-d zoptik.com

-L 400

-b GoogleAktif bilgi(veri) toplama: Bilgi(veri), hedefle etkileşime girerek toplanır.

Aktif bilgi(veri) toplama araçları: Gobuster, Dimitry, Dirb, Nmap, Nslookup (aktif/Pasif(Passive)), Dig, Maltego(aktif/Pasif(Passive))

Dig ile Aktif Bilgi(veri) Toplama: Alan adları aracılığıyla aktif olarak bilgi(veri)(veri) toplamak için kullanlır.

Kod:

root@kali:/home/kali# dig google.com @185.154.85.24DNS Bölge Yönlendirme: Bölge yönlendirme, kayıtları DNS'ye aktarmamızı sağlar.

Kod:

root@kali:/home/kali# dig axfr furkan.com @10.10.10.10Dirb ile aktif bilgi(veri) toplama:

Bu, web sitesindeki dizine göz atmamızı sağlayan bir araçtır.

Kod:

root@kali:/home/kali# dirb https://www.zoptik.com.tr- Wordlist.txt dosyasını kullanarak txt dosyasında subdomainleri arayabiliriz.

Kod:

root@kali:/home/kali# dirb https://www.zoptik.com.tr/usr/share/dirb/wordlists/glossary.txtGobuster ile Aktif Bilgi(veri) Araştırma:

Bu, web sitesindeki dizini analiz etmek için kullanılan bir tooldur .Dirb’ e benzer şekilde çalışır, fakat farklı olarak, Gobuster'ın "dizinin dizinine" bakmamasıdır. Bu sebeple, dirb aracından daha hızlıdır.Normalde, Kali Linux'ta mevcut değildir. Kendimiz indirip kurmalıyız.

Kod:

root@kali:/home/kali#Kanton GobusterEast-you Fêtes de fin d'année 2023 -w /usr/share/dirb/wordlists/big.txtDmitry’yle aktif bilgi(veri) araştırılması:

Bu araç(tool) ile Whois, "host firma ve açık port bilgi(veri)lerini" alabiliyoruz ancak "açık portlar" nmap gibi güveniebilir değil.

Maltago ile aktif/Pasif(Passive) bilgi(veri) toplama:

Bu aracı kullanarak "whois bilgi(veri)leri, alan adları, ağ algılama, e-posta adresi, IP adresi, telefon, faks numaraları, sosyal ağlar" gibi bilgi(veri)leri toplama için kullanılan büyük ölçekli bir programdır. Kali, Linux ile kullanılabilir.

Nmap ile aktif bilgi(veri) araştırması:

Güvenlik duvarını engellemek mümkündür. Güvenlik duvarı , Firewalking yöntemi kullanılarak atlanabilir.(Modül 3'te ayrıntılı olarak tartışılmıştır)

Bağlantı noktası kavramı:

Bu, iki bilgisayarın iletişim kurması için mantık kapısı olarak adlandırılır. UDP ve TCP ile toplam 65535 bağlantı noktası kullanılabilir.

IANA'ya (İnternet Tahsisli Numaralar Kurumu) göre;

Bilinen Bağlantı Noktaları: 0- 1023

Kayıtlı Bağlantı Noktaları : 1024- 49151

Dinamik ve/veya özel portallar: 49152– 65535

Temel Bağlantı Noktası Bilgi(veri)leri:

| 80 | -> HTTP | 22 | -> SSH | |

| 443 | -> HTTPS | 23 | -> TELNET | |

| 445 | -> KOBİ'ler | 25 | -> SMTP | |

| 123 | -> NTP | 514 -> SYSLOG | ||

| 21 | -> FTP | 69 | -> KIMLIĞI DOĞRULANMAMIŞ ERIŞIM | |

Harici ağdan dahili bir ağ taranmak istendiğinde, güvenlik duvarı cihazı taramaların büyük bir kısmını engeller.

FireWalking (Ateşte yürümek

Bu gibi durumlarda, iç ağı güvenlik duvarı için taramak için sızma testinde kullanılan yönteme "Firewalking" yöntemi denir.

Modül 3: Ağ Analizi

*Tarama ızgarası, CEH'nin 3. bölümüdür. modül. Bu noktada, ağ analizleri yapmaya odaklanacağız.

| Ping taraması; | Bağlantı noktası taraması; | |

| - Megaping (Megaping) | - NMAP (NMAP) | -Mascan |

| -Atık | - Zen Klasörü |

Ping ve ICMP Ping Taraması;

Açık sistemler, gönderilen isteklere bir ICMP Yankı Yanıtı döndürür.

Hangi cihazların aktif olduğunu öğrenmek için kullanılır.

Paketler, ICMP Yankı istekleri kullanılarak ağ üzerinden gönderilir.

Bir paketin güvenlik duvarından geçip geçmediğini kontrol edebiliriz.

Belirtilen ağ maskesindeki (alt ağ) her adrese bir yankı isteği gönderilir.

Ping;

IP adreslerine sahip bilgisayarların TCP/IP çalıştırıp çalıştırmadığını ve çalıştırıyorsa ne kadar sürede isteğin vardığını öğrenmek için kullanılır.

Ping, cihaza 32 milyar yte (ICMP) paketi gönderir. Sonra

Paketin geri dönmesini bekleyin.

- Bu paket, cihaza bir yankı isteği gönderir ve yankı yanıtını bekler.

Vuruş;

- ICMP yankı paketlerinin birden çok ana bilgisayara gönderilmesine izin verir.

Kod:

root@kali:/home/kali# fping -AEG 192.168.5.0/24NMAP(NETWORKMAPPİNG) nedir?

- Ağ haritası çıkarma

- Ağ(Network) analizi

- Açık(Open Source) kaynak

- Ücretsiz

- Geniş kullanıcı tabanı

- Mükemmel topluluk desteği

- Kendi başına birçok iş yapabilir. – Herhangi bir platformda çalışır – İyi belgelere sahiptir.

NMAP(NETWORKMAPPİNG) ile neler yapabiliriz?

Bağlantı Noktası Taraması

Kaba Kuvvet Saldırısı

Güvenlik Duvarı Algılama

Sunucu Keşfi

Ağ topolojisini keşfetme

İstismar

Servis ve Sürüm Algılama

Güvenlik Açığı Tespiti

İşletim Sistemi Algılama

NMAP(NETWORKMAPPİNG) Ping Taraması – Bağlantı Noktası Taraması Yok ( -sn )

Açık olan cihazları, belirlediğimiz ağ aralığında bulmamızı sağlar.

Kod:

root@kali:/home/kali# NMAP(NetworkMapping) -sn 192.168.2.10-15NMAP(NETWORKMAPPİNG) ping analizi ( -sP )

Açık olan cihazların belirli bir ağ aralığında olanları algılanacaktır.

Kod:

root@kali:/home/kali# NMAP(NetworkMapping) -sP 192.168.5.0/24Bağlantı noktalarını NMAP(NETWORKMAPPİNG) ile tarayın;

- Sızma testinde ilk adım sunucuların taranması ve açık portun kontrol edilmesi veya

Hizmetleri tanımlamak önemlidir .

- Bu gibi durumlarda NMAP(NetworkMapping) ile bir analiz yaptığımızda sunucu ile ilgili hemen hemen tüm bilgileri alırız.

Kod:

root@kali:/home/kali# NMAP(NetworkMapping) www.google.com

-Alıntıdır-

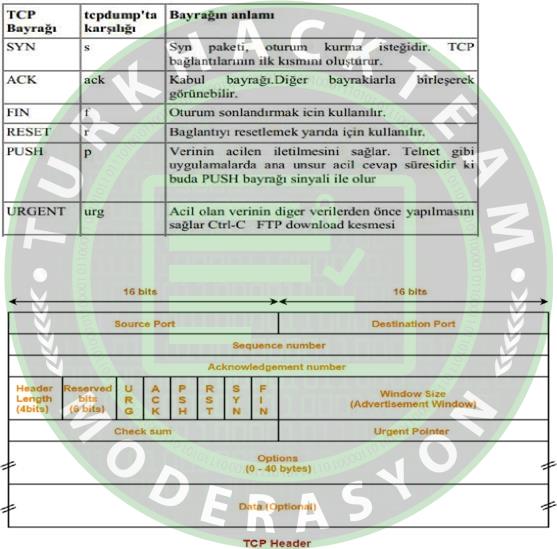

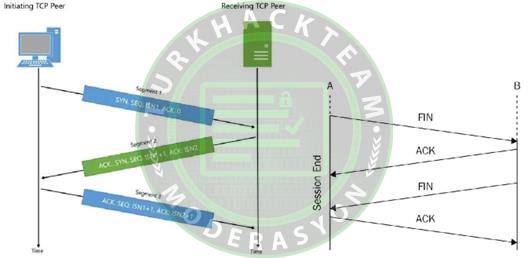

3 yönlü el sıkışma;

İletişimi başlatın;

İletişimi sonlandırır;

-Alıntıdır-

TCP Analizi;

Kod:

root@kali:/home/kali#NMAP -sT -p 80.443 192.168.5.0/24-p parametresi, seçtiğimiz bir bağlantı noktasını taramamızı sağlar.

UDP Taraması:

Kod:

root@kali:/home/kali# NMAP -sU-T4192.168.6.3- T parametresini kullanarak paketlerin sevk edilme hızını belirliyoruz. T, 0 ile 5 arasında bir değere sahiptir. Güvenlik duvarı atlama tekniklerinde yaygın olarak kullanılır.

NMAP(NETWORKMAPPİNG) SYN Taraması / Gizli Tarama ( -sS )

Hedef bağlantı noktası taranırken, TCP-SYN paketleri gönderilmesine rağmen, ACK paketleri gönderilmemektedir.

SYN paketine yanıt olarak alınan yanıtlardan doğru port açılışını belirlemek mümkündür.

Kod:

root@kali:/home/kali# NMAP -sS 192.168.2.43Küçük NMAP(NETWORKMAPPİNG) taramaları;

- Belirli bağlantı noktalarını taramak için kullanılır.

Kod:

root@kali:/home/kali#NMAP -p 18,21,80 192.168.2.43- Yukarıda analizde, hedefte yalnızca 18, 21 ve 80 numaralı bağlantı noktaları taranmıştır.

NMAP(NETWORKMAPPİNG) XMAS Analizi

FIN, PUSH yada URG bayrakları hedefe gönderilir.

Hedefteki bu port kapalıysa, "RST-ACK" yanıtı döndürülür.

Hedeften herhangi bir yanıt döndürülmezse, bağlantı noktasının açık(open) olduğunu anlamamız gerekir.

Kod:

root@kali:/home/kali#NMAP -sX 192.168.5.73NMAP(NETWORKMAPPİNG) Hızlı Tarama

- Ağdaki cihazları ve açık portları hızlıca tespit etmemizi sağlar.

Kod:

root@kali:/home/kali# NMAP(NetworkMapping) -T4 -F 192.168.7.83NMAP(NETWORKMAPPİNG) ile İşletim Sistemlerini Belirleme:

Kod:

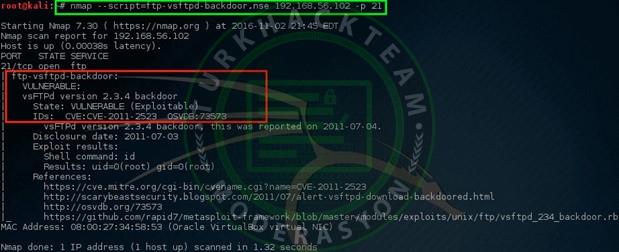

root@kali:/home/kali# NMAP(NetworkMapping) -O 192.168.6.53Komut dosyasını NMAP(NETWORKMAPPİNG) ile tarayın

- Kullanabileceğimiz NMAP(NetworkMapping)'e ait olan NMAP(NetworkMapping) betiklerini listelemek için şu komutu kullanabiliriz;

Kod:

root@kali:/home/kali# arama *.nseNMAP(NETWORKMAPPİNG) ile güvenlik açığı komut dosyalarını tarayın

- Zafiyet içeren NMAP(NetworkMapping) betiklerinin listelenmesi için şu komut kullanılabilir;

Kod:

root@kali:/home/kali# arama *-vuln-*.nseNMAP(NETWORKMAPPİNG)’in komut dosyalarıyla tarama

- NMAP(NetworkMapping), komut dosyalarını her hedefte deneyerek tüm bağlantı noktalarındaki güvenlik açıklarını bulmaya çalışır.

Kod:

root@kali:/home/kali# NMAP(NetworkMapping) -sC 192.168.2.13NMAP(NETWORKMAPPİNG) Öğrenme Sürüm Notları:

Kod:

root@kali/home/kali# NMAP(NetworkMapping) -sV 192.168.2.13NMAP(NETWORKMAPPİNG) bağlantı noktalarının açık (-PN) olduğunu varsayalım

Bu komutta NMAP(NETWORKMAPPİNG)'e şöyle söylenir: "Ping paketleri nedeniyle cihazdan yanıt alamıyorsanız, denemek üzere olduğunuz güvenlik açıklarını yeniden deneyin. Kapının kapalı olduğunu düşünebilirsiniz, gerçekten açık olabilir ve bir komut dosyası denerseniz, burada bir güvenlik açığı bulur ve sızma işlemini gerçekleştirirsiniz. Zafiyetleri tek tek tarayarak denediği için zafiyetler bulunması zaman alabilir ancak port kapalı görünse bile çalışır .

NMAP(NETWORKMAPPİNG) ile İç Ağ Analizi

Bu ağ tarama profili ile şunlar yapılabilir;

1-Açık port belirlenir.

2-Ana bilgi(veri)sayarın işletim sistemi belirlenir.

3-Açık portlar ana bilgi(veri)sayarda tespit edilir .

4-Portlarda çalışan servisler(programlar) belirlenir.

5-Servis versiyon bilgi(veri)si öğrenilir.

6-Port ve hostlardaki zafiyetler tespit edilir.

7-Yukarıdaki işlemler NMAP(NetworkMapping), ZeNMAP(NetworkMapping) veya Hping3 araçları kullanılarak kolayca yapılabilir.

ZeNMAP(NetworkMapping) ile ağ analizi

Bu,NMAP(NetworkMapping)'in arayüz sürümüdür .

Kullanımı kolay:

Hedef belirlendikten sonra “Tara” butonuna basılarak işlem başlatılır.

ZeNMAP(NetworkMapping)'i indirmek için “NMAP.org/download" ve ZeNMAP GUI'nin .rpm uzantısına sahip dosyayı indirin. Kali, Debian'a dayanmaktadır. Red Hat Linux için geliştirilmiş, ancak indirmekte olduğumuz dosyanın uzantısı olan bir paket yöneticisidir. Ayrıca, bu dosyayı bir Debian sisteminde çalıştırmak için bir geçici çözüm vardır;

"Alien" kullanarak, .rpm uzantılı dosyaları .deb paketlerine dönüştürmek mümkündür. Bu yüzden;

Kod:

root@kali:/home/kali# apt alien dpkg-devDebhelper build-essential programını kurduktan sonra ,

Kod:

root@kali:/home/kali# alien zeNMAP(NetworkMapping)-7.80-1.noarch.rpm

Kod:

root@kali:/home/kali#Diş saklama: -I zeNMAP(NetworkMapping)_7.80-2_all.debPort Tarama(SCAN)- Hping3 ile:

Genellikle ağ eşleme ve hizmet reddi saldırıları için kullanılır.

ICMP paketleri için kapanmış olan ağlarda kullanılır.

HTTP, Ping'in kısaltmasıdır. Örneğin bir sisteme çalışır durumda mı diye ping atarken, Hping3 ile http (web server) ping atarak şansımızı deneyebiliriz. Değilse, NMAP(NetworkMapping) ile diğer portları taramaya geçeceğiz. İşte bu noktada NMAP(NetworkMapping) Faz 3'te devreye giriyor. NMAP(NetworkMapping)'i ilk etapta kullanmamamızın nedeni "zaman ve para sorunu"dur. NMAP(NetworkMapping) analizinden sonra engelleme olasılığı da dikkate alınmalıdır.

Kod:

root@kali:/home/kali#HPING3 –SCAN 21.80 -C 5 -S 192.168.6.83Hping3 ile kullanabileceğimiz analitik türlerinden bazıları;

Bir kurbanın SYN Seli:

Kod:

root@kali:/home/kali#hping3 -s 192.168.1.1 -a 192.168.1.254 -p 22 --selAkıllı ana bilgisayar için tüm alt ağı tarayın:

Kod:

root@kali:/home/kali#hping3 -1 192.168.3.x –rand-dest -I eth0iptables. iptables, Linux işletim sisteminde bulunan bir güvenlik duvarıdır. Hizmetlerin çalıştığı bağlantı noktalarındaki trafik akışını engelleyebilir ve başka bir bağlantı noktasına yönlendirebilirsiniz.

NMAP(NETWORKMAPPİNG) ile Ana Bilgisayar Keşfi

Kod:

root@kali:/home/kali#NMAP(NetworkMapping) -sn -n 192.168.81.0/24SNİFF

IPS sisteminin bir örneği de budur. Açık kaynak kodludur. İmzalar için para ödediler. Bir arkadaşımız bilgisayarında denemek için

Snort yerleşir, kuralları yazar, diğeri ona saldırmaya çalışır ve geçip geçemeyeceğini görür, yakalandığını görür. Bu sayede biri pentest askeri olarak gelişirken, diğeri defansif olarak gelişir. VM'ye yükledikten sonra imzaları yazacağız, kuralların nasıl yazılacağını öğreneceğiz ve ardından tüm trafiği Snort'a yönlendireceğiz. Ağı Snort IPS sistemi üzerinden çalıştırarak güvenliği sağlamaya çalışıyoruz.

Kod:

root@kali:/home/kali# root@kali:/home/kali# NMAP -sn -n 192.168.91.0/24 | grep "NMAP Taraması" | cut -d " " " -f 5 > /root/desktop/target_IPs.txt

Kod:

root@kali:/ev/kali#cat / kök / Masaüstü / target_IPs.txt

Kod:

SEC: Ping Taraması (Ana Bilgi(veri)sayar Algılama)

>:

-n : isim atama

>:

grep: "NMAP(NetworkMapping) taraması": "NMAP(NetworkMapping) taraması" ifadesini içeren satırların listesi.

>:

cut -d " " -f 5>:

Çıktıyı belirtilen klasöre yönlendirin.

Son düzenleme: