Syn Flood DDos Atağı ve İncelikleri

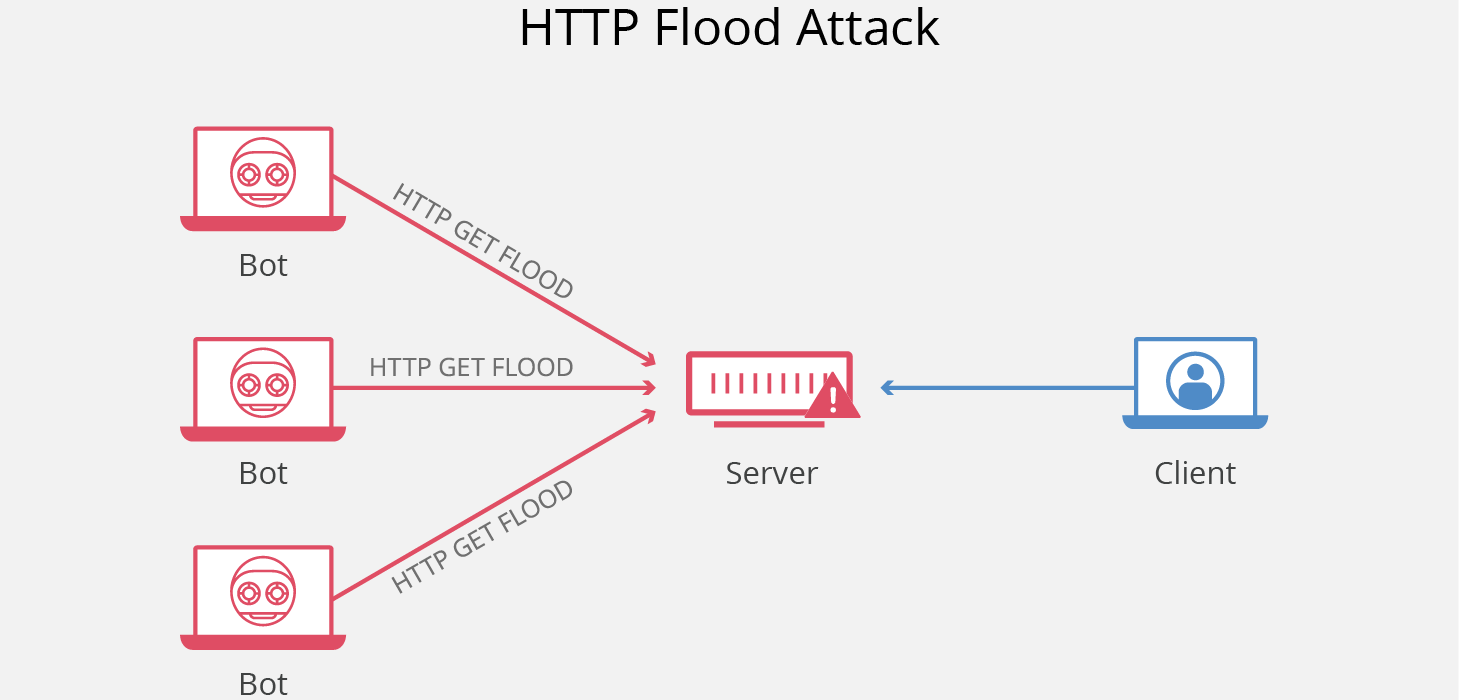

Syn Flood saldırılarının asıl özet tanımı şudur: Bir server'a arka arkaya hiç durmadan birden çok sunucu ile aynı veri paketlerini üst üste gönderip hedef server'ın belli bir aşamadan sonra kilitlenmesini ve nihayetinde devrede olan yazılımsal koruma kalkanlarının işlev yapamaz hale getirilmesini (server'ın çökertilmesini) sağlamak anlamına gelmektedir.

Karşımızda ki server'ı tanımadan ve teknik bilgilerini incelemeden Syn Flood saldırısı yapmak anlamsızdır. Öncelikle hedefimizin özelliklerini ve kapasitesini belirlememiz çok önemlidir. Bu tespiti yapabilmek için "Acunetix" programıyla taratmalı ve hedef sistemin ne gibi zafiyetler taşıdığını belirlemeliyiz. Ardından "Nessus" programı sayesinde elde ettiğimiz bu bilgileri karşılaştırmalı ve bu veriler doğrultusunda saldırı yönümüzü ve yöntemimizi tespit etmeliyiz. Özellikle server'ın hangi bölümüne Syn Flood atak gerçekleştireceğimizi çok iyi planlamalıyız. Çünkü saldırı bir kez başladıktan sonra istikrarlı olmak her şeyden önemlidir.

Bu ön çalışmalardan sonra kiralayacağımız VDS sunucularından aynı anda "Syn Flood" ataklarını başlatabiliriz. Burada önemli olan iki kriter vardır;

Birincisi ne kadar çok sunucudan atak yapılırsa o kadar etkili oluruz. Tek bir sunucunun gücü hedefimizde ki server'ın DDos korumalarına karşılık veremeyebilir. Ancak Syn Flood ataklarımız birden çok sunucudan aynı anda gerçekleştirilirse server'ın DDos koruması yoksa bu ilk hamlede bile hedefimize ulaşabiliriz.

İkincisi ise kiraladığımız VDS sunucularımızdan gönderdiğimiz veri paket hızımız. Yani sunucumuzdan gönderdiğimiz veri paket hızımız karşı server'ın karşılama hızının altında kalıyorsa açıkçası o server'a hiçbir etkimiz olmaz. İşte bu nedenle Syn Flood gibi DDos atak saldırılarımız hız nedeniyle sonuçsuz kalacaktır. Bu durumu bir örnek ile açıklarsak; hedefine varamadan hızı kesilen bir ok diyebiliriz.

Gerçekleştirdiğimiz bu saldırıları dilerseniz her 5 dakika da bir, dilerseniz her saat başı yaparak planlı bir şekilde düzenlemeniz çok önemli. Bu taktik sayesinde hedeflediğiniz server tarafından mevcut IP numaralarınıza BAN atma tehlikeleri ortadan kalkmış olur.

Bu aşamada dikkat edeceğimiz esas husus şudur;

Hedefimize en yakın ve en az aracı kullanan VDS sunucularla saldırımızı uygulamalıyız. Bu yöntem bize mutlak hız bakımından avantaj sağlayacaktır. Özetlersek; bu tür DDos ataklarında hem çoklu saldırı hem de en az aracısız üst limitte hız oluşturmak elzemdir.

Yukarıda anlatıldığı gibi uygulanan Syn Flood atak saldırılarından etkilenmeyecek hiçbir server yoktur. En güçlü server'lar bile bu saldırı karşısında mutlaka etkilenecek ve sistemsel zafiyetler verecektir. Bundan sonra ki aşamada ise mutlaka önceden planlanmış bir senaryoya bağlı kalmalı ve belli bir disiplin kuralı ile "OPSEC" tehlikesine yakalanmadan sömürü işlemlerimizi tamamlayıp server log kaydımızı silerek çıkış işlemimizi yapmalıyız.

Aşağıda ki Eğitim Video'su bir "Syn Flood" atak yapma metodunu ve hangi komutlar ile gerçekleştireceğimizi anlatmaktadır. Bu eğitim video'sunda ki işlemleri gerçekleştirip python ile benzer bir "Syn Flood DDos Attack" yapabilirsiniz.

[ame="https://www.youtube.com/watch?v=VgwASWaksJE"]https://www.youtube.com/watch?v=VgwASWaksJE[/ame]

Son düzenleme: