Statik Analiz Nedir?

Bilindiği üzere Malware analizi iki farklı kola ayrılmıştı bunlar; statik analiz ve dinamik analizdir. Biz bu yazıda Statik analiz üzerinde duracağız. Nedir bu Statik analiz diyecek olursak, uzunca anlatmadan analiz edilecek zararlı yazılımın canlı ortamda çalıştırılmadan temel manada incelenmesidir.

Burada zararlı yazılımın obfuscating ve packing işlemlerinin olup olmadığı, hangi dosyaları import ettiği, hangi kütüphaneleri kullandığı, string değerleri, fonksiyonlar.. gibi bilgileri incelemek ana amacımızdır. Bu bilgiler bize zararlı hakkında önbilgi ve dinamik analiz için basamak oluşturacaktır.

Senaryomuzda elimizde bulunan Windows sistemler için C ile yazdığımız Reverse Shelli paketlediğimizi düşünelim ve

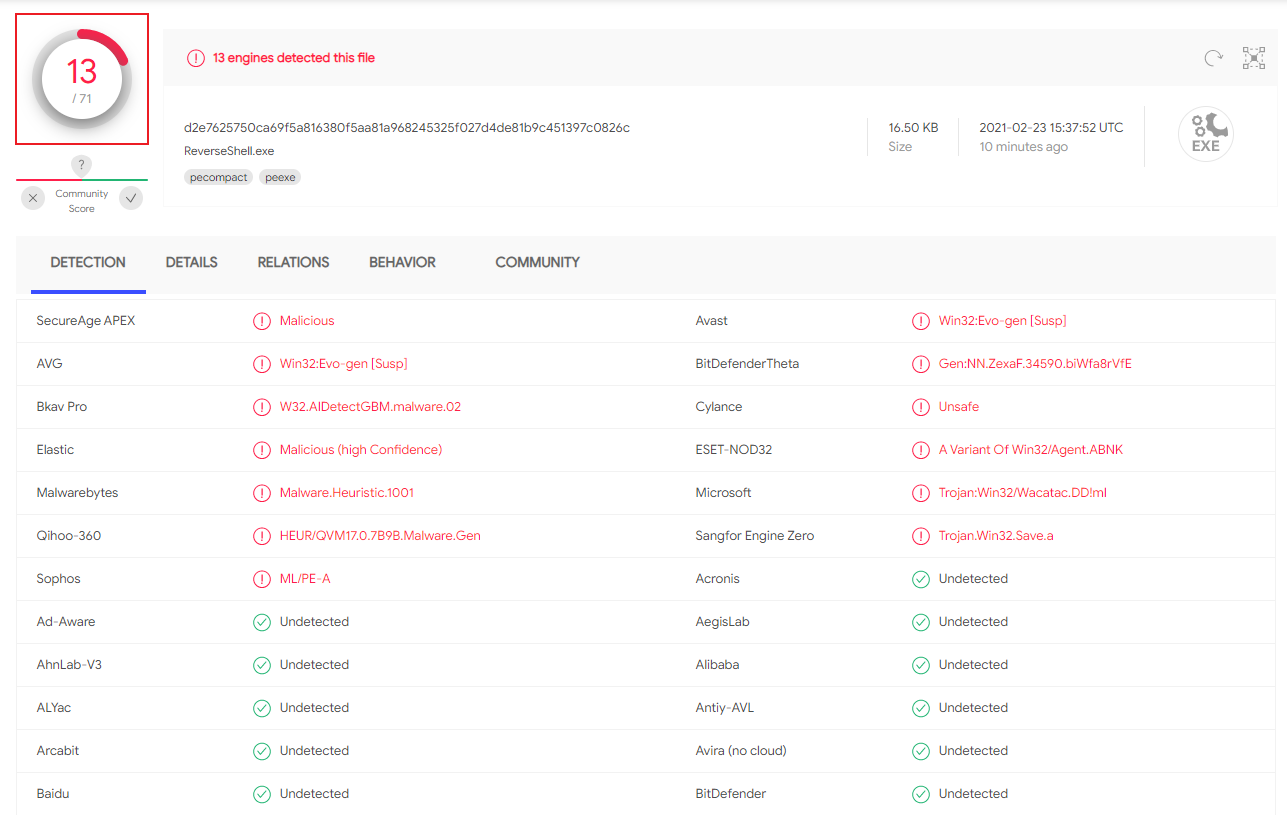

Bu dosyayı analiz etmek istersek ilk olarak yapacağımız işlem, Virustotal kullanarak bu dosyayı taratmak olacaktır.

görüldüğü gibi 13 adet anti virüs programı bu dosyayı virüs veya türevi şeklinde algıladı.

https://www.virustotal.com/gui/file...968245325f027d4de81b9c451397c0826c/detection7

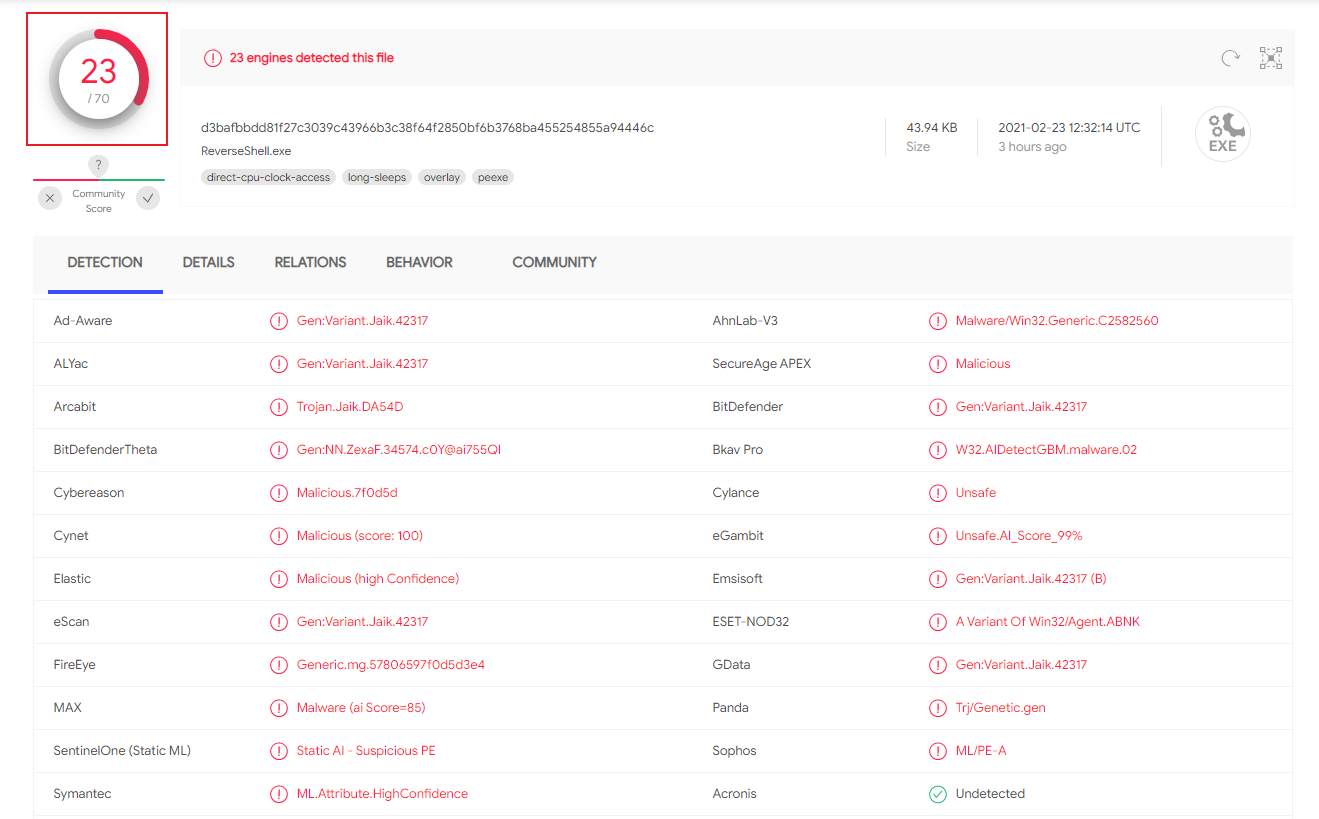

Packing işlemi yapmadan önceki vt taraması aşağıdaki gibidir, packing işleminin etkisini daha net görebilmekteyiz.

https://www.virustotal.com/gui/file...8f64f2850bf6b3768ba455254855a94446c/detection

Evet konumuza dönelim ve packing işlemi yapılmış dosyadan devam edelim...

Details bölümünde dosyanın temel bilgileri(hash değerleri, boyutu, türü vs..), zaman bilgilendirmesi(oluşturma, ilk gönderim, son gönderim, son analiz tarihi), header bilgisi, import ettiği dll dosyalarına ulaşılabilir.

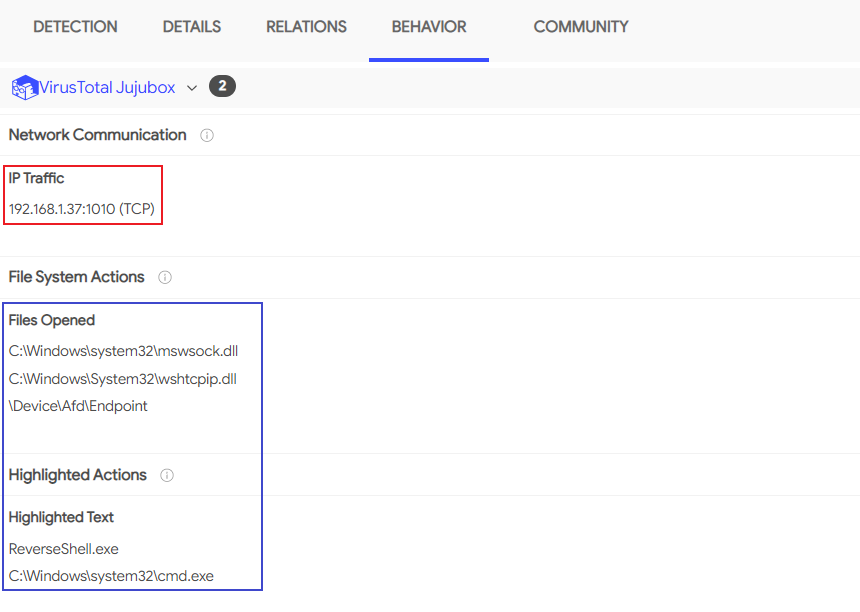

Relations bölümünde yaptığı bağlantı hakkında bilgi almaktayız.

Behavior bölümünde ise yaptığı bağlantının adresi ve hangi port üzerinden olduğu bilgisini görmekteyiz. Ayrıca açılan dosyalarda görülmekte...

Virustotal'den temel olarak bilgiler edindik. Şimdi izole edilmiş bir sanal makinede statik analize devam edelim..

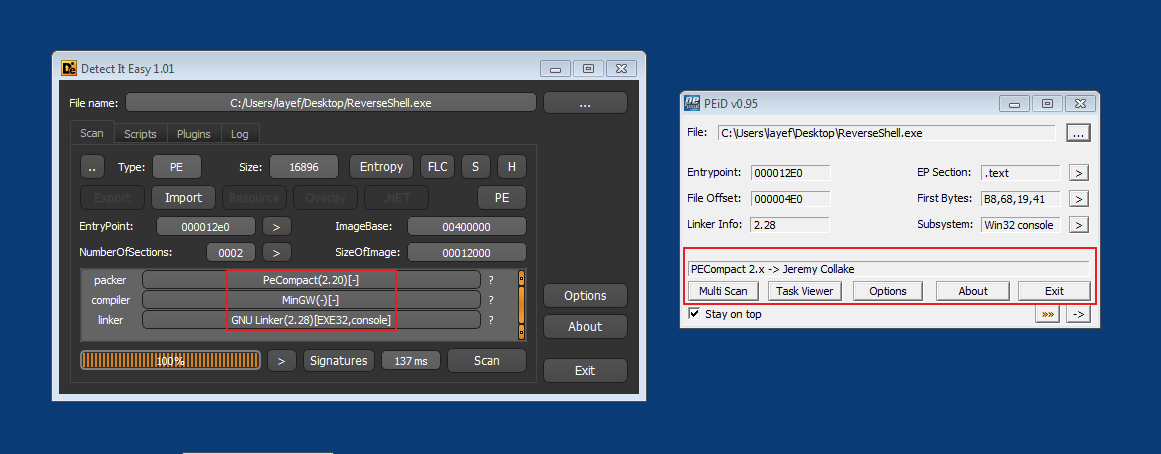

Packing işlemini yapıldığını zaten biliyorduk fakat bunu şimdilik unutalım, başlangıç olarak dosya üzerinde herhangi bir obfuscator veya packer işlemi olup olmadığını kontrol edelim.

Bunun için Die 1.01 veya PEiD v0.95 kullanılabilir.

Görüldüğü üzere PeCompact ile paketlenmiş...

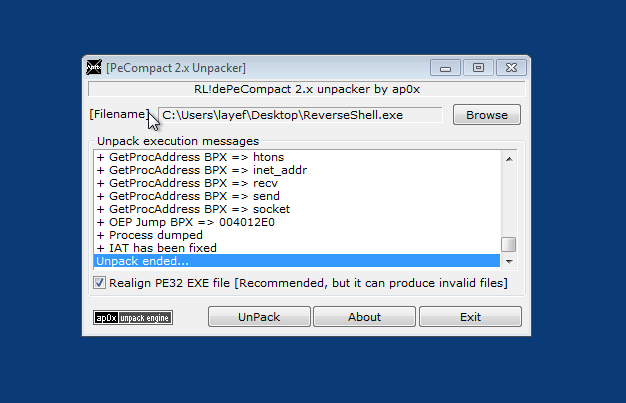

Paketleme işleminden kurtulmak için RL!dePeCompact 2.x unpacker aracı kullanılabilir..

Paketlemeden kurtulduktan sonra statik analize devam edelim...

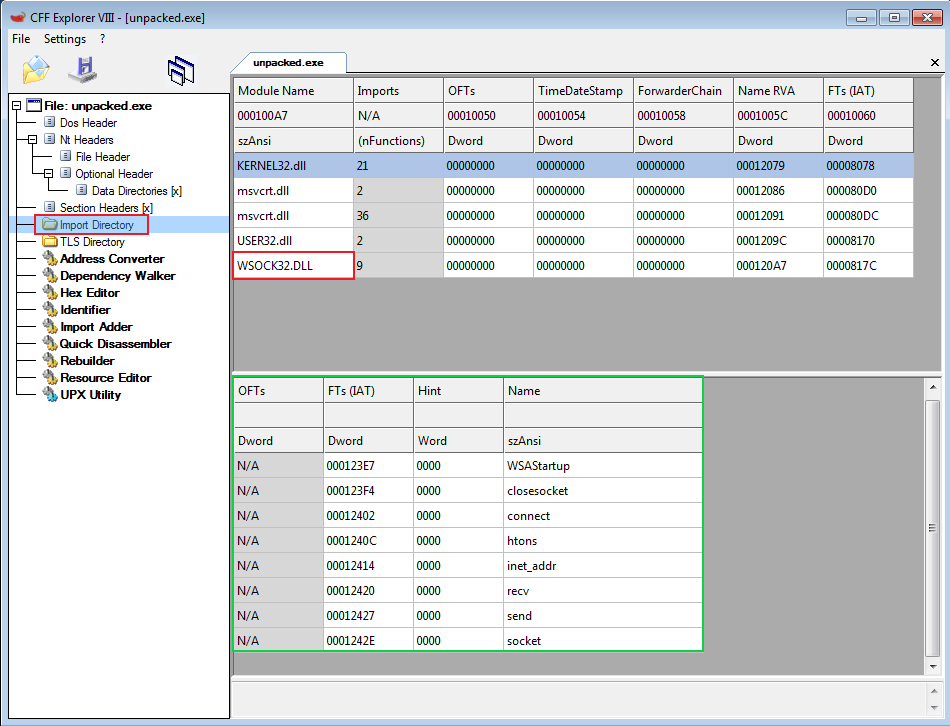

import edilen dll hakkında bilgi almak için CFF Explorer kullanabiliriz.

Görüldüğü üzere zararlı WSOCK32.DLL ağ erişimi için kullanıyor. Aşağı bölümde ise kullanılan fonksiyonlar görülmektedir.

connect() fonksiyonu sayesinde dışarıdan bir sisteme bağlantı yapabiliyor, send() ile veri gönderebiliyor vs...

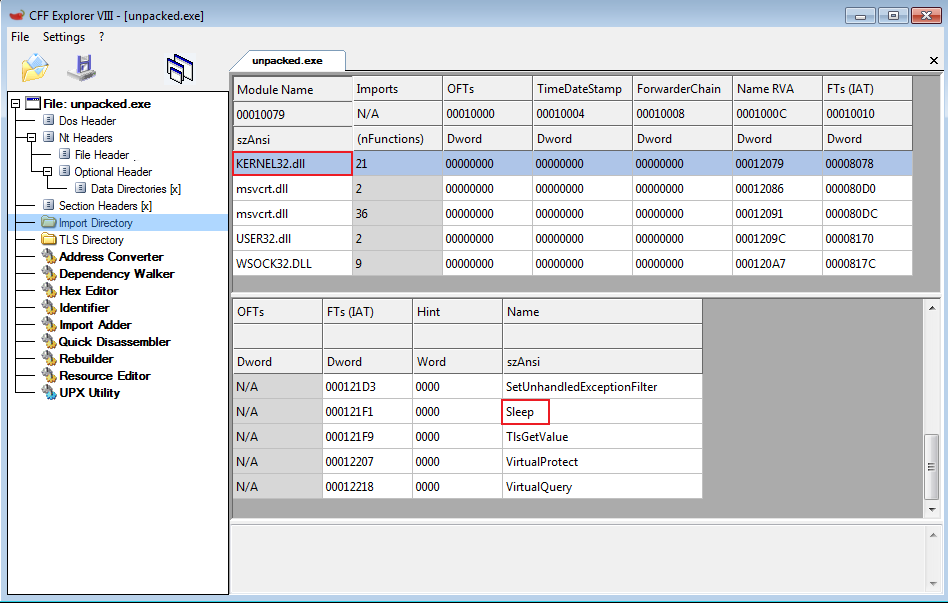

Ayrıca KERNEL32.dll içerisindeki sleep() fonksiyonu da zararlı yazılımlarda çokça kullanılan bir fonksiyondur.

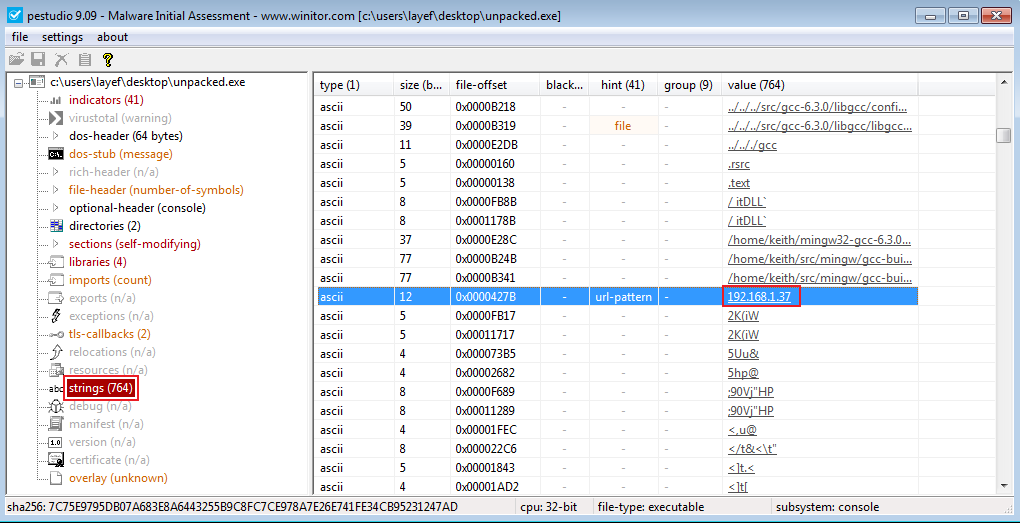

Son olarak da pestudio ile inceleme yapacak olursak...

strings bölümünde bazı dikkat çeken şeyler bulabiliriz. Bu bir ip veya domain olabilir. Ayrıca burada da kütüphane isimleri, fonksiyonlar, iletişim yolu olarak kullanılan protokoller(ftp,smtp...) bulunabilir.

Bizim burada gözümüze çarpan local bir ip adresi muhtemelen reverse shellin iletişime geçtiği adres.

Temel Statik analiz bu şekilde.. Daha sonrasında dinamik analize geçilerek daha net yargılara varılabilir.

Selam ve Sevgilerle layef...

Moderatör tarafında düzenlendi: