- 27 Kas 2020

- 33

- 0

Herkese merhaba, bugünkü konumda Python ile yazılmış olan reverse shell'in yaramazlıklarını bulacağız. Shell nedir, reverse shell nedir, Python reverse shell mantığını https://www.turkhackteam.org/zararl...-python-reverse-shell-kaynak-kod-analizi.html konumda anlattım dilerseniz okuyabilirsiniz. Artık konuya geçelim.

STATİK ANALİZ NEDİR

Statik analiz en basit tanımı ile programları fiilen çalıştırmadan bir nevi pasif olarak yapılan analizdir. Genelde statik analiz, kaynak kod üzerinden gerçekleştirilir. (bkz: unpack) Bu analiz tipinde zararlı yazılımın hangi dosyaları kullanmak istediği, hangi kütüphaneleri kullandığı, string değerleri hatta bazen boyutu gibi temel taşlar incelenir.

Tanımımız bu kadardı. Artık fasulyenin faydalarından bahsedebiliriz. Şimdi elimizde bir tane Python reverse shell var, statik analizde de tanımımızdan hatırlayacağımız üzere amacımız program yürütülmeden temel taşları incelemekti. O zaman çok klişe bir yöntem olan VirusTotal'e taratalım zararlı olduğunu düşündüğümüz .exe'mizi, bakalım bize neler verecek.

Gördüğünüz gibi 5 tane antivirüs programı uyanabilmiş. Durum içler acısı.

Şimdi geldik bu işlemin önemli tarafına. 'Details' ve 'behavior' kısımlarını başta iyi incelemeliyiz ki işin devamında biraz daha rahatlayalım.

Details kısmında yazılımın tetiklediği .dll'leri görüyoruz bunları inceleyeceğiz.

Behavior kısmında ise runtime modüllerini gördük. Şimdi gelin bunların üstüne biraz kafa yoralım.

Öncelikle 'details' kısmında bazı .dll'ler çıktı karşımıza. kernel32.dll, işletim sisteminin temel işlevlerini yerine getirmek; bellek yönetimini sağlamak, giriş ve çıkış donanımlarını kontrol etmek gibi görevleri yerine getiren Windows modülüdür. Ama burada öncelikle gözüme çok önemli bir fonksiyonu çarptı. O da GetCurrentProcess. Bu fonksiyon Windowsça process_all_acces hakkına sahip yani herhangi bir işlem için maksimum erişim hakkı. Zaten kıllandığımız yazılım burada bizi iyice kızdırıyor. Artık VirusTotal faslından biraz daha derine inme vakti, göreceğimizi gördük zaten.

Bu kısma kadar VirusTotal'den programda kullandığımız .dll'leri gördük ve temel olarak ne işe yaradığını biliyoruz artık ama temel olarak. Daha kapsamlı olması için bu .dll'leri CFF Explorer ile inceleyeceğiz statik analiz için kapsamlı ve kullanışlı bi' şey. Bu kısma geçmeden önce her ihtimale karşı zararlımızı sanal ortamda açmak bizim yararımıza olur. Kamu spotundan sonra artık devam edebiliriz.

Programımız bize VirusTotal'de gördüğümüz .dll'leri verdi tekrardan. Ama bakalım alt kategorilerde yeni neler ile karşılaşacağız.

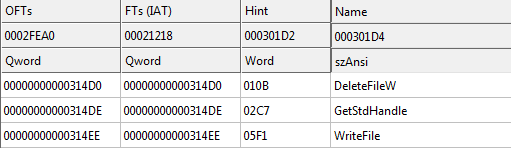

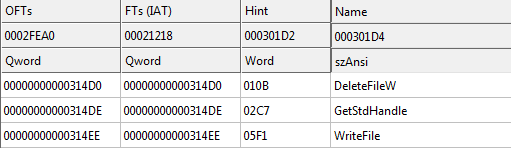

İncelemeye başlar başlamaz karşıma muhteşem üçlü çıktı. Adından da anlayacağınız üzere yanlış ellerde dosyalar üzerinde birtakım işlem hakkına sahip bu fonksiyonlar.

Yine karşımıza kötü çocuklar çıktı. GetCurrentProcessId isimli fonksiyon makineniz üzerinde herhangi bir süreç sona erene kadar, sistem genelinde süreci tanımlıyor ki zararlı yazılım eğer soket bağlantısı kuruyor ise bu tehlikeli bir şey. GetSystemTimeAsFileTime fonksiyonu ise sistem bilgilerini (saat, dosya değiştirme tarihi, yapılan yüklemelerin tarihi) çekiyor.

Bir diğer .dll'miz de ADVAPİ32.dll idi. Tek bir fonksiyon kullanılmış bu .dll altında ama baya bi' can alıcı bir fonksiyon bu. ConvertStringSecurityDescriptorToSecurityDescriptorW fonksiyonu dönüştürülen tanımlayıcının boyutunu bayt cinsinden alan bir değişkene ışık çakıyor. En üstte linkini bıraktığım konumda bunla ilgili bir kod parçası vardı hatırlarsanız.

Sonuç olarak programımızın bir zararlı yazılım olduğuna kanaat getirmiş olduk yaptığımız birtakım işlemler ile bugünkü konum bu kadardı herkese iyi günler dilerim.

STATİK ANALİZ NEDİR

Statik analiz en basit tanımı ile programları fiilen çalıştırmadan bir nevi pasif olarak yapılan analizdir. Genelde statik analiz, kaynak kod üzerinden gerçekleştirilir. (bkz: unpack) Bu analiz tipinde zararlı yazılımın hangi dosyaları kullanmak istediği, hangi kütüphaneleri kullandığı, string değerleri hatta bazen boyutu gibi temel taşlar incelenir.

Tanımımız bu kadardı. Artık fasulyenin faydalarından bahsedebiliriz. Şimdi elimizde bir tane Python reverse shell var, statik analizde de tanımımızdan hatırlayacağımız üzere amacımız program yürütülmeden temel taşları incelemekti. O zaman çok klişe bir yöntem olan VirusTotal'e taratalım zararlı olduğunu düşündüğümüz .exe'mizi, bakalım bize neler verecek.

Gördüğünüz gibi 5 tane antivirüs programı uyanabilmiş. Durum içler acısı.

Şimdi geldik bu işlemin önemli tarafına. 'Details' ve 'behavior' kısımlarını başta iyi incelemeliyiz ki işin devamında biraz daha rahatlayalım.

Details kısmında yazılımın tetiklediği .dll'leri görüyoruz bunları inceleyeceğiz.

Behavior kısmında ise runtime modüllerini gördük. Şimdi gelin bunların üstüne biraz kafa yoralım.

Öncelikle 'details' kısmında bazı .dll'ler çıktı karşımıza. kernel32.dll, işletim sisteminin temel işlevlerini yerine getirmek; bellek yönetimini sağlamak, giriş ve çıkış donanımlarını kontrol etmek gibi görevleri yerine getiren Windows modülüdür. Ama burada öncelikle gözüme çok önemli bir fonksiyonu çarptı. O da GetCurrentProcess. Bu fonksiyon Windowsça process_all_acces hakkına sahip yani herhangi bir işlem için maksimum erişim hakkı. Zaten kıllandığımız yazılım burada bizi iyice kızdırıyor. Artık VirusTotal faslından biraz daha derine inme vakti, göreceğimizi gördük zaten.

Bu kısma kadar VirusTotal'den programda kullandığımız .dll'leri gördük ve temel olarak ne işe yaradığını biliyoruz artık ama temel olarak. Daha kapsamlı olması için bu .dll'leri CFF Explorer ile inceleyeceğiz statik analiz için kapsamlı ve kullanışlı bi' şey. Bu kısma geçmeden önce her ihtimale karşı zararlımızı sanal ortamda açmak bizim yararımıza olur. Kamu spotundan sonra artık devam edebiliriz.

Programımız bize VirusTotal'de gördüğümüz .dll'leri verdi tekrardan. Ama bakalım alt kategorilerde yeni neler ile karşılaşacağız.

İncelemeye başlar başlamaz karşıma muhteşem üçlü çıktı. Adından da anlayacağınız üzere yanlış ellerde dosyalar üzerinde birtakım işlem hakkına sahip bu fonksiyonlar.

Yine karşımıza kötü çocuklar çıktı. GetCurrentProcessId isimli fonksiyon makineniz üzerinde herhangi bir süreç sona erene kadar, sistem genelinde süreci tanımlıyor ki zararlı yazılım eğer soket bağlantısı kuruyor ise bu tehlikeli bir şey. GetSystemTimeAsFileTime fonksiyonu ise sistem bilgilerini (saat, dosya değiştirme tarihi, yapılan yüklemelerin tarihi) çekiyor.

Bir diğer .dll'miz de ADVAPİ32.dll idi. Tek bir fonksiyon kullanılmış bu .dll altında ama baya bi' can alıcı bir fonksiyon bu. ConvertStringSecurityDescriptorToSecurityDescriptorW fonksiyonu dönüştürülen tanımlayıcının boyutunu bayt cinsinden alan bir değişkene ışık çakıyor. En üstte linkini bıraktığım konumda bunla ilgili bir kod parçası vardı hatırlarsanız.

Sonuç olarak programımızın bir zararlı yazılım olduğuna kanaat getirmiş olduk yaptığımız birtakım işlemler ile bugünkü konum bu kadardı herkese iyi günler dilerim.

Son düzenleme: