- 30 Haz 2015

- 3,847

- 73

Bu yazımızda OSINT toollarından birisi olan TheHarvestera değineceğiz. İnceleyelim bakalım neymiş bu TheHarvester.

TheHarvester Nedir?

TheHarvester pasif ve aktif olarak e-mailler, virtual hostlar, açık portlar, subdomainisimleri vb hakkında bilgi toplamamızı sağlayan otomatize bir tooldur. Başta da belirttiğim gibi TheHarvester hem pasif hem de aktif olarak bilgi toplar. Gelin bunu nasıl yaptığına ve bunların altına neler girdiğine bakalım.

Pasif Bilgi Toplama:

TheHarvester aslında ağırlıklı olarak pasif bilgi toplama yapar. Önceki konularda aktif bilgi toplama nedir, pasif bilgi toplama nedir kısımlarına değindiğimiz için tekrardan burada açıklama yapmayacağım bilmeyen arkadaşlar girip bakabilirler. TheHarvester bu bilgi toplama işlemini yaparken ağırlıklı olarak arama motorlarını kullanır. Bizim normalde arama motorlarında arayıp bulabileceğimiz sonuçları bize düzgün bir çıktı formatında verir. Arama motorlarının yanı sıra OSINT oluşturulmuş çeşitli web servislerinden de bilgi toplarken faydalanır. Bunlara ek olarak aslında o da arama motoru olan Shodandan da faydalanır. Gelin neler varmış bir bakalım.

→ threatcrowd: Tehdit istihbaratı için https://www.threatcrowd.org/ sitesinden faydalanır. Tehdit istihbaratı başlıca bir konu olduğu için şuan değinmeyeceğim. Dileyenler araştırabilirler.

→ crtsh: Comodo SSL sertifikalarını sorgulamak için www.crt.sh sitesinden faydalanır.

→ google: Yukarıda da uzunca bahsettiğimiz üzere arama motoru olarak Googledan çokca faydalanabilirsiniz. Subdomain tespiti için, e-maillerin tespiti için vb.

→ googleCSE: Googleın hizmetlerinden birisi olan Custom Search Engine web sitelerinde daha detaylı arama yapmamızı sağlayan bir platformdur. TheHarvester bilgi toplama aşamasında bu platformdan da faydalanır.

→ google-profiles: Google profilleri için özel aramalar

→ bing: Bing de bildiğiniz üzere Google gibi bir arama motorudur. Bazen sonuçları Googlea göre daha etkili olabilir. Googleda kullandığınız dorkları Bingde de kullanabilirsiniz. Parametre olarak bingi verip arama motoru olarak TheHarvesterın kullanmasını sağlayabilirsiniz. Sadece Googlea bağlı kalmamanızı, sorgularınızda Binge de yer vermenizi öneririm.

→ bingapi: TheHarvester Bingin APIsinden de faydalanır.

→ dogpile: Dogpileda Bing ve Google gibi bir arama motorudur. Dogpile Web Search

→ pgp: PGP bir e-mail ve dosya şifreleme protokolüdür. TheHarvester sorgularında MITnin PGP Key Serverından da faydalanabilir. https://pgp.mit.edu

→ linkedin: Linkedin kullanıcıları için Googleda aramalar yapmamızı sağlar.

→ vhost: Virtual Hostların tespiti için kullanılır.

→ twitter: Google aramaları yaparak belirli bir alan adına yönelik olan twitter hesaplarının bulunmasını sağlar.

→ googleplus: Yine Google aramaları ile hedefimizdeki organizasyon ya da kurumdaki çalışanlar için arama yapar.

→ yahoo: Yahoo arama motorunu kullanır.

→ baidu: Baidu arama motorunu kullanır.

→ shodan: Shodanı artık duymayanınız kalmamıştır. Shodanda portlar için tarama yapmayı sağlar.

Aktif Bilgi Toplama:

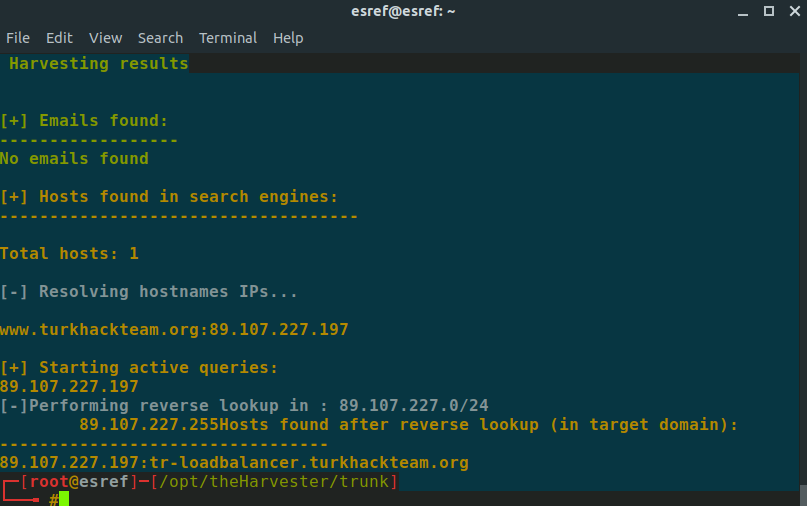

TheHarvester sadece pasif bilgi toplamakla kalmaz. DNS sorguları için aktif bilgi toplama da yapar.

-DNS Brute Force: Bu plugin ile sözlük bazlı brute force saldırıları yapabiliriz.

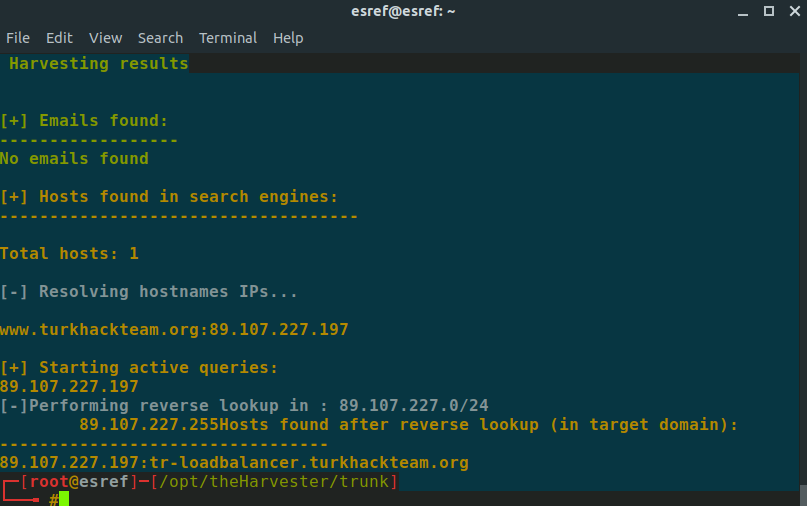

-DNS Reverse Lookup: Bulduğu hostların IPlerini basmak için kullanır.

-DNS TDL Expansion: DNS konusunda anlattığımız Top Level Domainlerin keşfi için brute force saldırıları yapar.

TheHarvester Nasıl Kurulur?

TheHarvester Nasıl Kullanılır?

"/opt/theHarvester/trunk" dizinimize gidiyoruz. Temel olarak şu şekilde kullanabiliriz:

-d: Hakkında arama yapmak istediğimiz alan adını giriyoruz.

-b: Sorgu yapacağımız platformu seçiyoruz.

Buraya verebileceğimiz parametreler: baidu, bing, bingapi, dogpile, google, googleCSE,googleplus, google-profiles, linkedin, pgp, twitter, vhost, virustotal, threatcrowd, crtsh, netcraft, yahoo, all

-s: Hangi sonuç sayısından işleme başlayacağını giriyoruz. (default: 0)

-v:Virtual Host taraması yapmak için kullandığımız parametre.

-f: Çıktıları XML ya da HTML formatında kaydetmemizi sağlayan parametre.

-n: Keşfedilen tüm aralıklarda ters DNS sorgusunu çekmemizi sağlayan parametre.

-c: Alan adı tespitleri için DNS sunucularını kullanarak DNS brute force saldırısı yapmamızı sağlar.

-t: DNS TLD Expansion için kullanacağımız parametre.

-e: DNS ile ilgili çekeceğimiz DNS sorgularında hangi DNS serverı kullanacağımızı belirtmemizi sağlar

-p: Tespit edilen hostlarda port taraması yapmamızı sağlar.

-l: Sonuçlar için sayı olarak bir limit belirlememizi sağlar. (Bing 50şerli olarak sonuçları arar,

google 100lü olarak arar, png bu ayarı kullanmaz.)

-h: Keşfedilen hostları Shodan veritabanında sorgusunun çekilmesini sağlar.

Örnek Kullanım Şekilleri:

TheHarvester Nedir?

TheHarvester pasif ve aktif olarak e-mailler, virtual hostlar, açık portlar, subdomainisimleri vb hakkında bilgi toplamamızı sağlayan otomatize bir tooldur. Başta da belirttiğim gibi TheHarvester hem pasif hem de aktif olarak bilgi toplar. Gelin bunu nasıl yaptığına ve bunların altına neler girdiğine bakalım.

Pasif Bilgi Toplama:

TheHarvester aslında ağırlıklı olarak pasif bilgi toplama yapar. Önceki konularda aktif bilgi toplama nedir, pasif bilgi toplama nedir kısımlarına değindiğimiz için tekrardan burada açıklama yapmayacağım bilmeyen arkadaşlar girip bakabilirler. TheHarvester bu bilgi toplama işlemini yaparken ağırlıklı olarak arama motorlarını kullanır. Bizim normalde arama motorlarında arayıp bulabileceğimiz sonuçları bize düzgün bir çıktı formatında verir. Arama motorlarının yanı sıra OSINT oluşturulmuş çeşitli web servislerinden de bilgi toplarken faydalanır. Bunlara ek olarak aslında o da arama motoru olan Shodandan da faydalanır. Gelin neler varmış bir bakalım.

→ threatcrowd: Tehdit istihbaratı için https://www.threatcrowd.org/ sitesinden faydalanır. Tehdit istihbaratı başlıca bir konu olduğu için şuan değinmeyeceğim. Dileyenler araştırabilirler.

→ crtsh: Comodo SSL sertifikalarını sorgulamak için www.crt.sh sitesinden faydalanır.

→ google: Yukarıda da uzunca bahsettiğimiz üzere arama motoru olarak Googledan çokca faydalanabilirsiniz. Subdomain tespiti için, e-maillerin tespiti için vb.

→ googleCSE: Googleın hizmetlerinden birisi olan Custom Search Engine web sitelerinde daha detaylı arama yapmamızı sağlayan bir platformdur. TheHarvester bilgi toplama aşamasında bu platformdan da faydalanır.

→ google-profiles: Google profilleri için özel aramalar

→ bing: Bing de bildiğiniz üzere Google gibi bir arama motorudur. Bazen sonuçları Googlea göre daha etkili olabilir. Googleda kullandığınız dorkları Bingde de kullanabilirsiniz. Parametre olarak bingi verip arama motoru olarak TheHarvesterın kullanmasını sağlayabilirsiniz. Sadece Googlea bağlı kalmamanızı, sorgularınızda Binge de yer vermenizi öneririm.

→ bingapi: TheHarvester Bingin APIsinden de faydalanır.

→ dogpile: Dogpileda Bing ve Google gibi bir arama motorudur. Dogpile Web Search

→ pgp: PGP bir e-mail ve dosya şifreleme protokolüdür. TheHarvester sorgularında MITnin PGP Key Serverından da faydalanabilir. https://pgp.mit.edu

→ linkedin: Linkedin kullanıcıları için Googleda aramalar yapmamızı sağlar.

→ vhost: Virtual Hostların tespiti için kullanılır.

→ twitter: Google aramaları yaparak belirli bir alan adına yönelik olan twitter hesaplarının bulunmasını sağlar.

→ googleplus: Yine Google aramaları ile hedefimizdeki organizasyon ya da kurumdaki çalışanlar için arama yapar.

→ yahoo: Yahoo arama motorunu kullanır.

→ baidu: Baidu arama motorunu kullanır.

→ shodan: Shodanı artık duymayanınız kalmamıştır. Shodanda portlar için tarama yapmayı sağlar.

Aktif Bilgi Toplama:

TheHarvester sadece pasif bilgi toplamakla kalmaz. DNS sorguları için aktif bilgi toplama da yapar.

-DNS Brute Force: Bu plugin ile sözlük bazlı brute force saldırıları yapabiliriz.

-DNS Reverse Lookup: Bulduğu hostların IPlerini basmak için kullanır.

-DNS TDL Expansion: DNS konusunda anlattığımız Top Level Domainlerin keşfi için brute force saldırıları yapar.

TheHarvester Nasıl Kurulur?

Kod:

[SIZE="2"]Sudo -sH #Root yetkimizi alıyoruz.

sudo apt-get install subversion # Subversion bir versiyon kontrol sistemidir. Dosya ve dizinlerin #eski versiyonlarını korumamıza yardımcı olur.

cd /opt

svn checkout https://github.com/laramies/TheHarvester #github reposundan TheHarvester için #gerekli olan dosyaları indirip yazıyoruz.

pip install requests #TheHarvesterın çalışması için Pythonın requests kütüphanesine ihtiyacımız olacak. Yüklü olmayan sistemler için bu kurulumu yapmamız lazım.[/SIZE]TheHarvester Nasıl Kullanılır?

"/opt/theHarvester/trunk" dizinimize gidiyoruz. Temel olarak şu şekilde kullanabiliriz:

Kod:

python TheHarvester.py -d alan_adı -b google-d: Hakkında arama yapmak istediğimiz alan adını giriyoruz.

-b: Sorgu yapacağımız platformu seçiyoruz.

Buraya verebileceğimiz parametreler: baidu, bing, bingapi, dogpile, google, googleCSE,googleplus, google-profiles, linkedin, pgp, twitter, vhost, virustotal, threatcrowd, crtsh, netcraft, yahoo, all

-s: Hangi sonuç sayısından işleme başlayacağını giriyoruz. (default: 0)

-v:Virtual Host taraması yapmak için kullandığımız parametre.

-f: Çıktıları XML ya da HTML formatında kaydetmemizi sağlayan parametre.

-n: Keşfedilen tüm aralıklarda ters DNS sorgusunu çekmemizi sağlayan parametre.

-c: Alan adı tespitleri için DNS sunucularını kullanarak DNS brute force saldırısı yapmamızı sağlar.

-t: DNS TLD Expansion için kullanacağımız parametre.

-e: DNS ile ilgili çekeceğimiz DNS sorgularında hangi DNS serverı kullanacağımızı belirtmemizi sağlar

-p: Tespit edilen hostlarda port taraması yapmamızı sağlar.

-l: Sonuçlar için sayı olarak bir limit belirlememizi sağlar. (Bing 50şerli olarak sonuçları arar,

google 100lü olarak arar, png bu ayarı kullanmaz.)

-h: Keşfedilen hostları Shodan veritabanında sorgusunun çekilmesini sağlar.

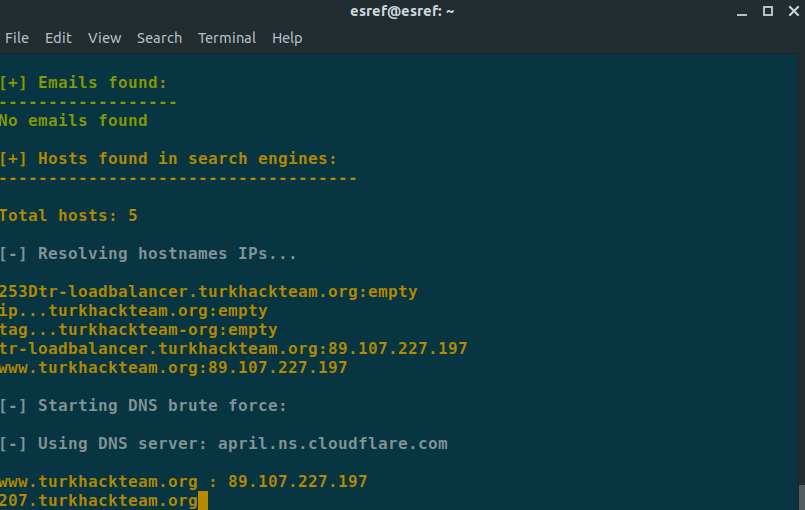

Örnek Kullanım Şekilleri:

Kod:

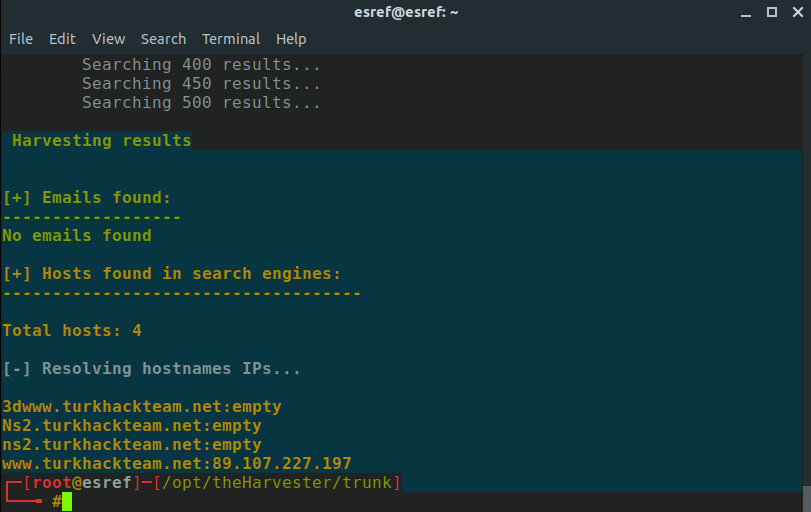

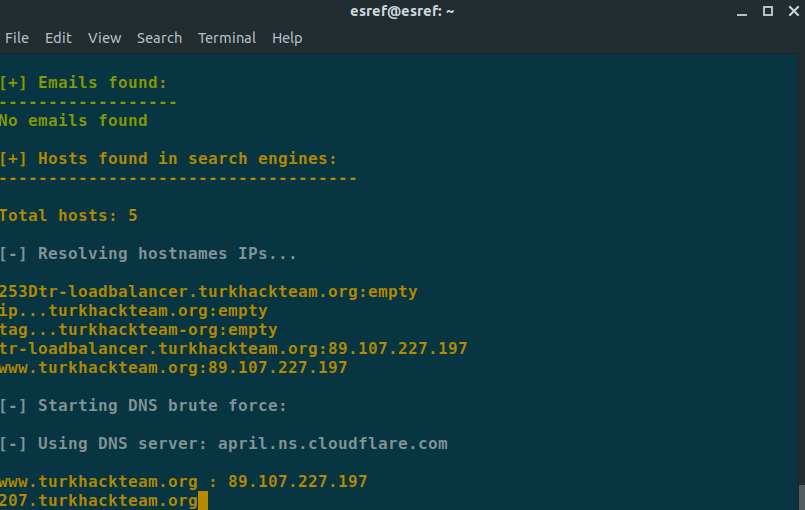

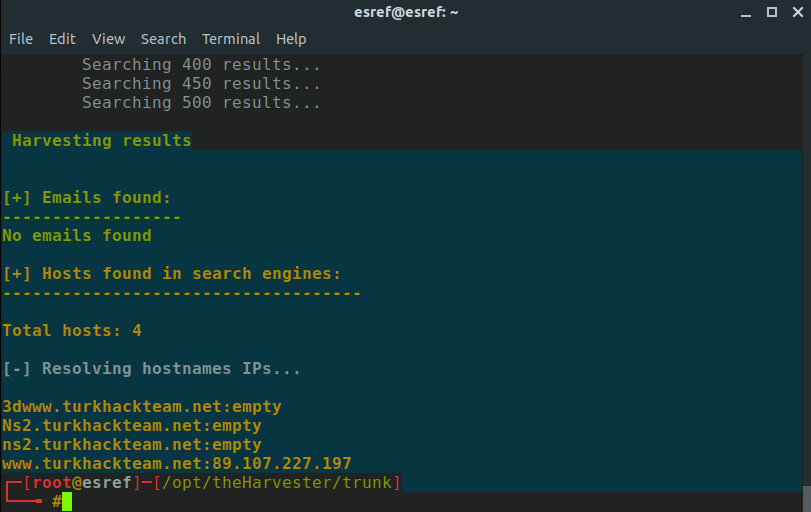

theHarvester.py -d turkhackteam.org -l 500 -b google -f sonuçlar.html

theHarvester.py -d turkhackteam.org -b pgp

theHarvester.py -d turkhackteam.org -l 200 -b linkedin

theHarvester.py -d turkhackteam.org -b googleCSE -l 500 -s 300

Son düzenleme: