Hepinize selamlar arkadaşlar. Bugünkü konumuzda TryHackMe'de bulunan WebOSINT adlı CTF makinesini çözeceğiz. CTF makinemizi çözmeye başlamadan önce Osint kelimesi ne anlama gelir ona bakalım.

Open Source Intelligence kelimelerinin kısaltması olarak tanımlanan OSINT, Türkçede Açık Kaynak İstihbaratı manasına gelmektedir. OSINT herhangi bir gizlilik gerektirmeyen, kamuoyuna açık, belirli bir amaç için toplanan bilgilerin, istihbarat niteliği taşıyıp taşımadığına karar veren bir süzgeçten geçirilmesiyle (analiz edilerek) elde edilen istihbarat faaliyetleri olarak tanımlanır.

Bu CTF makinemizde de tam olarak bunu yapacağız. Makinemiz toplam 9 görevden oluşuyor. Dilerseniz başlayalım.

Görev 1: Bir Web Sitesi Yoksa

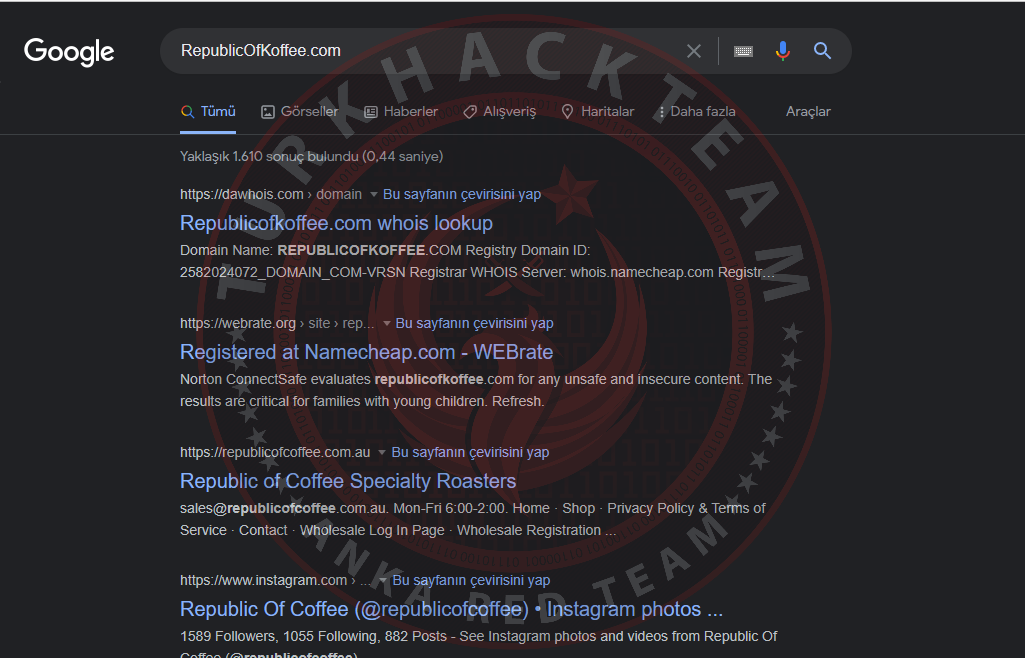

Makinemiz bize RepublicOfKoffee.com adlı bir site verdi ve bu site hakkında bilgi toplamamızı istiyor. Görev 1'in isminden de anlaşılacağı üzere siteye gitmek istediğimizde böyle bir web sitesi yok hatası alıyoruz. Ancak bu demek olmuyor ki hedef site hakkında bilgi bulamayız. Tam aksine bulabiliriz, şimdi yoğun araştırma çalışmalarımıza başlayalım.

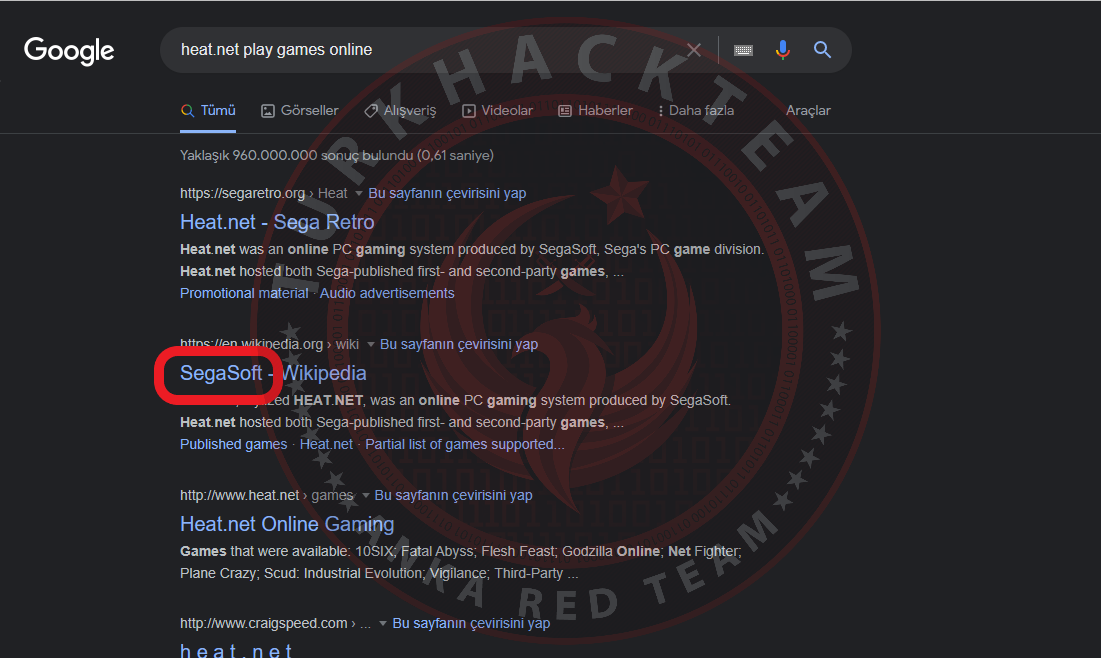

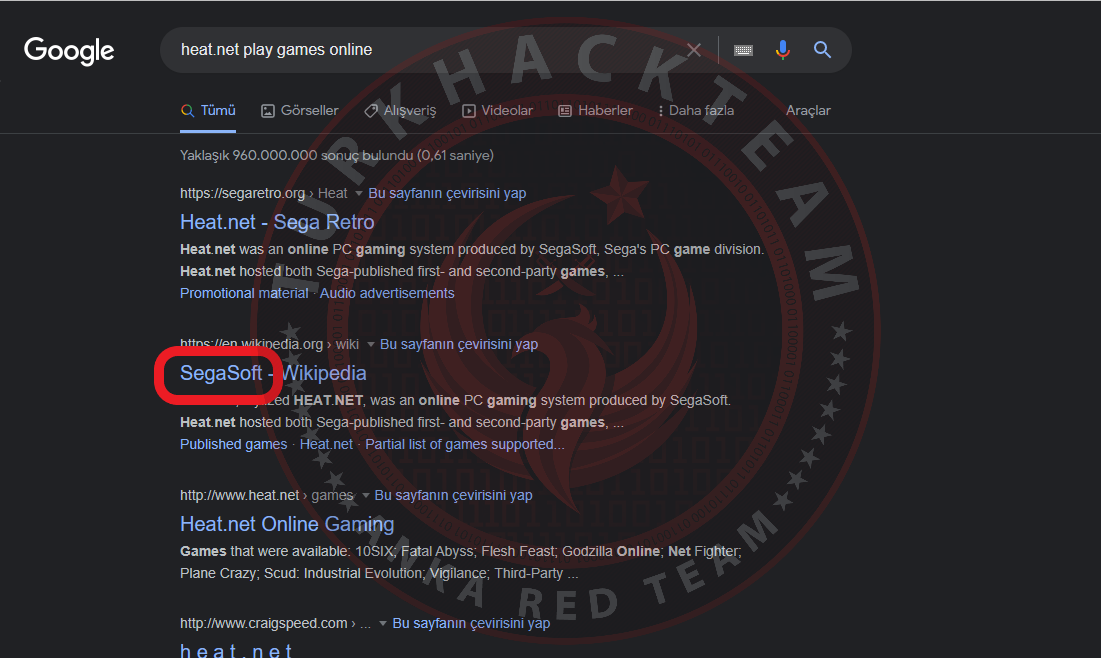

İlk olarak Google üzerinden bir arama gerçekleştirelim.

Web sitesi yok ancak arama sonucunda site hakkında bazı bilgiler mevcut.

Görev 1'i completed diyerek devam ediyoruz.

İlk olarak Google üzerinden bir arama gerçekleştirelim.

Web sitesi yok ancak arama sonucunda site hakkında bazı bilgiler mevcut.

Görev 1'i completed diyerek devam ediyoruz.

Görev 2: Whois Kaydı

'Whois' araması, kullanılabilir en temel etki alanı yeniden oluşturma biçimidir. Bunu sizin için de yapacak birden fazla web sitesi vardır.

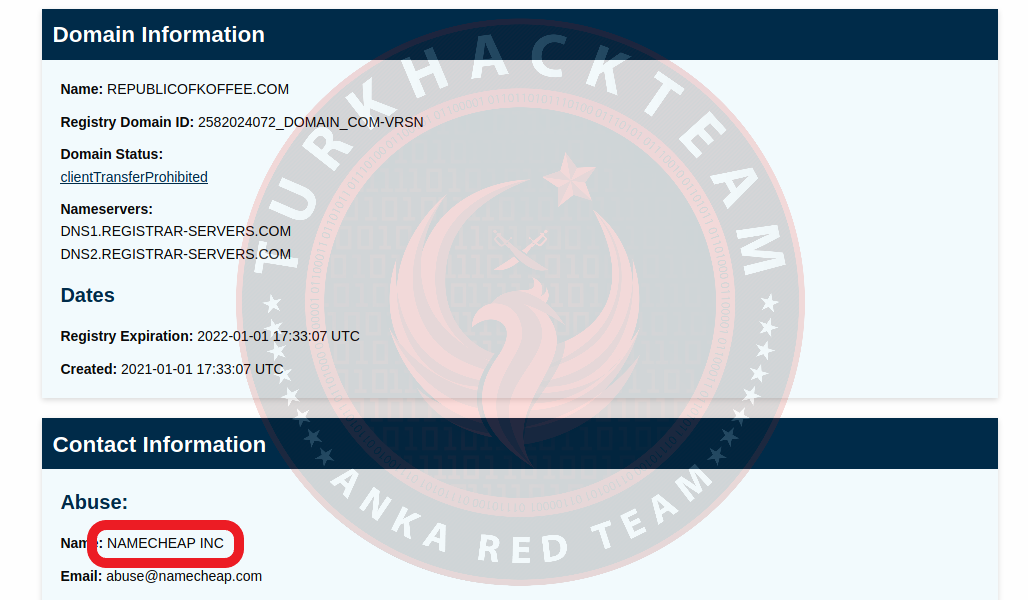

Şahsen, doğrudan lookup.icann.org gitmenizi öneririm. Bu size mevcut barındırma şirketinin kullanıldığını ve sunucuları adlandırmasını size detaylıca söyler. Ham veri seçeneğine bakmak daha fazla ayrıntı gösterecektir. Bize de zaten bu site tavsiye edilmiş.

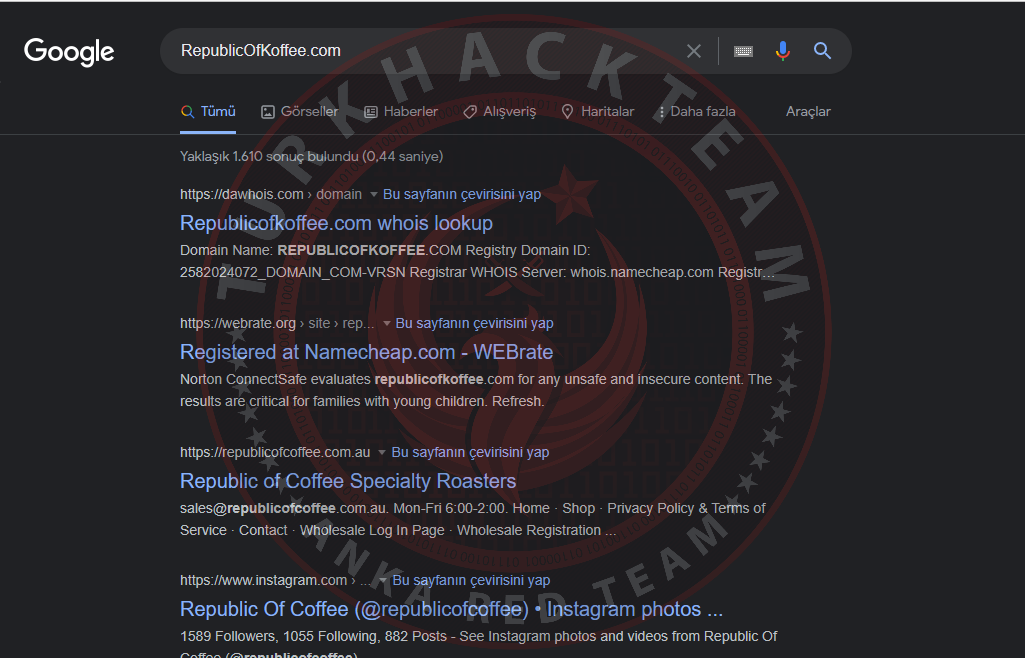

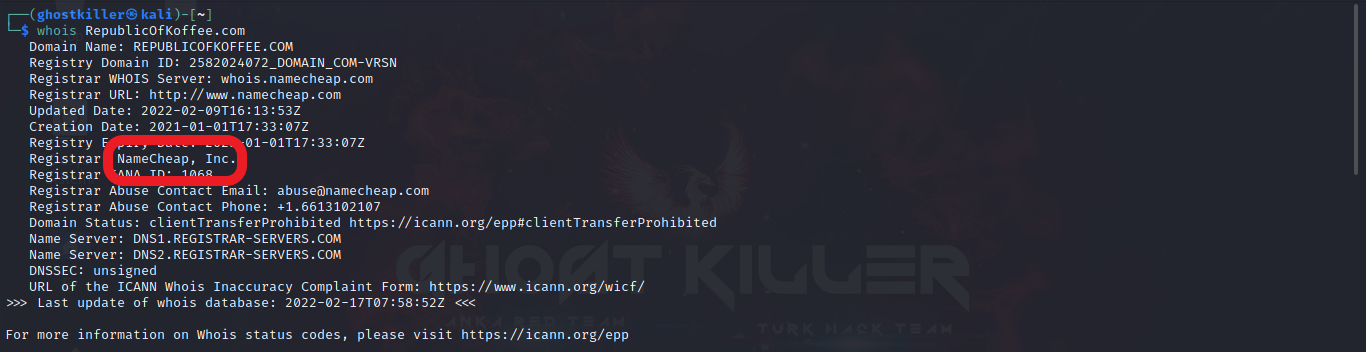

Yada terminal üzerinden whois komutu ile de arama yaparak hedef site hakkında bazı bilgiler edinebiliriz.

1. Alan adının kayıtlı olduğu şirketin adı nedir?

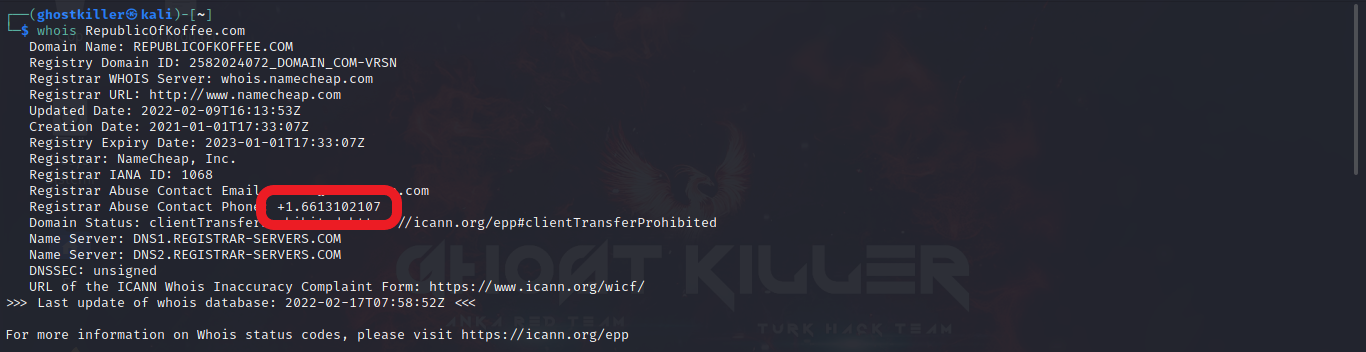

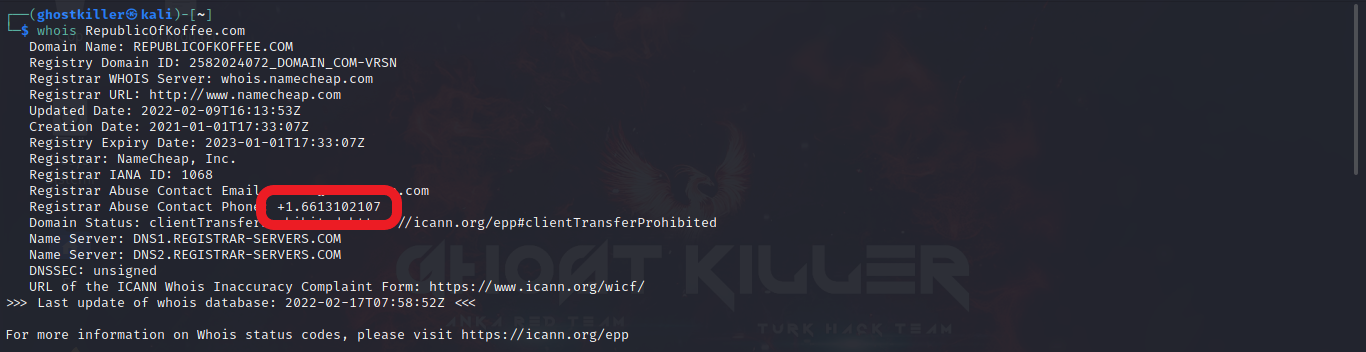

Terminal üzerinden arama yapacak olursak;

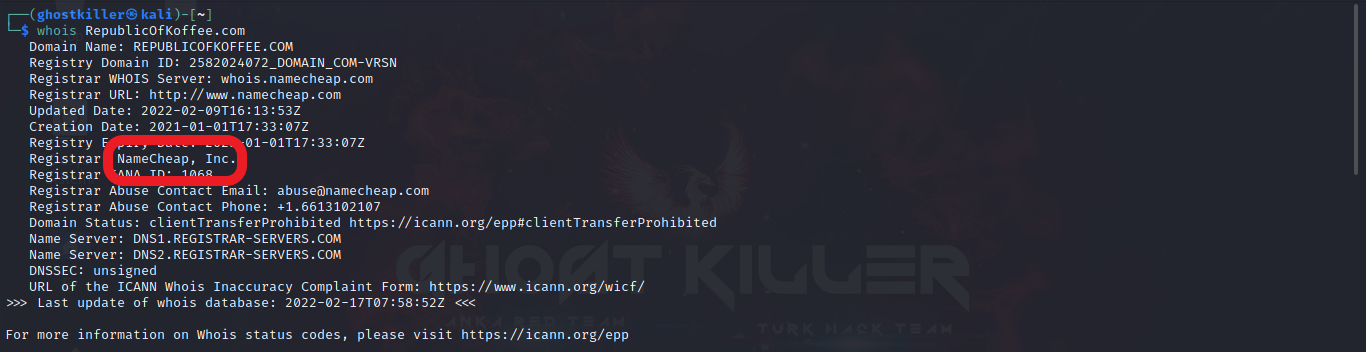

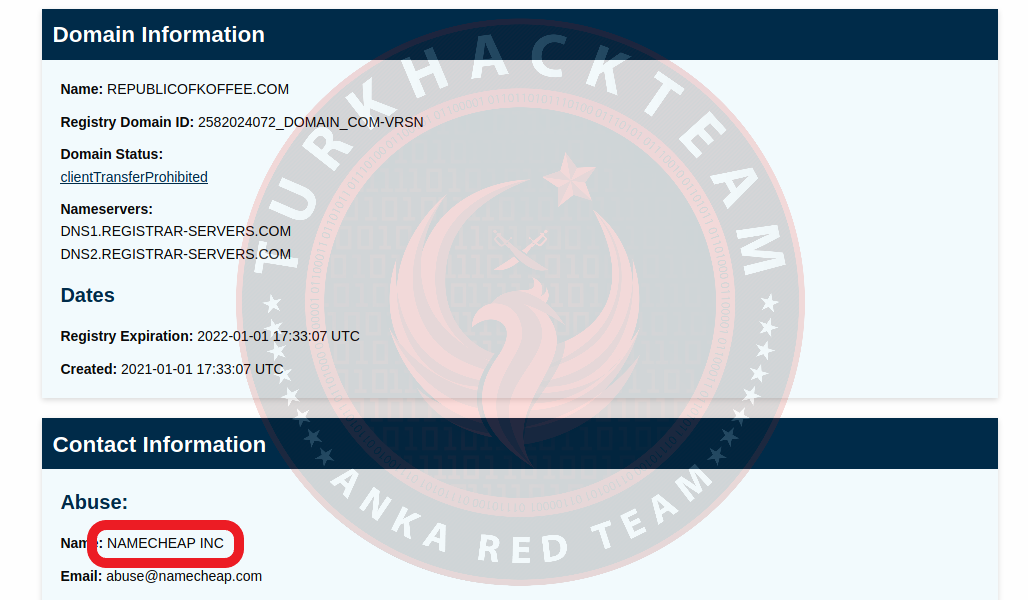

Web sitesi üzerinden arama yapacak olursak;

Cevabımız: NAMECHEAP INC

2. Kayıt şirketi için hangi telefon numarası listelenir? (ülke kodunu veya özel karakterleri/boşlukları dahil etmeyin)

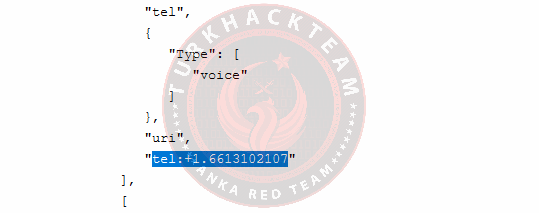

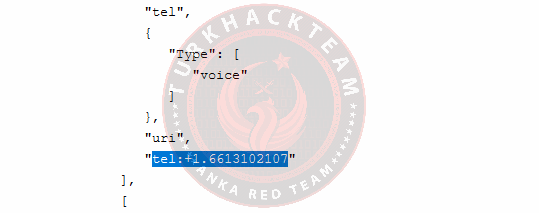

Raw Kayıt Defteri RDAP Yanıtı ve Ham Kayıt Şirketi RDAP Yanıtı'nı denetleyerek cevabımıza ulaşabiliriz.

Yada terminal üzerinden yaptığımız whois arama sonucumuzdan da ulaşabiliriz.

Cevabımız: 6613102107

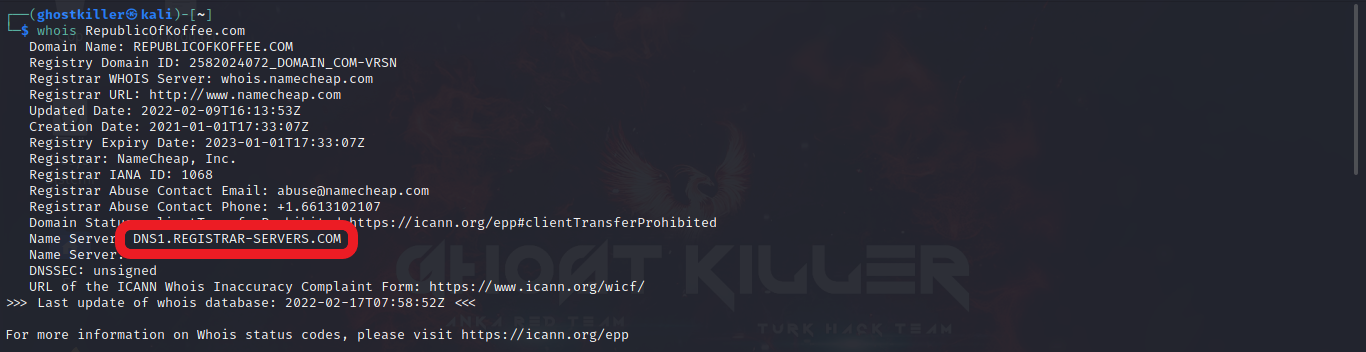

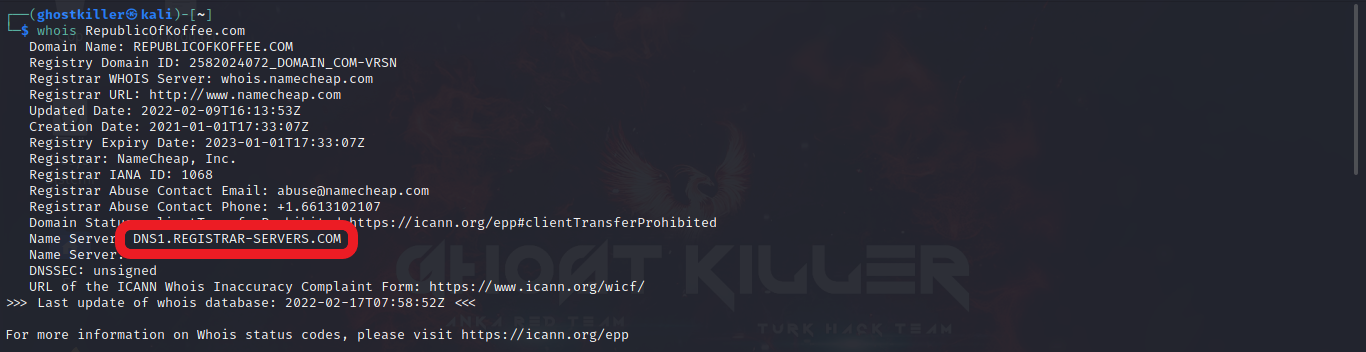

3. Site için listelenen ilk ad sunucusu nedir?

Arama sitemiz üzerinden

Yada terminal üzerinden yaptığımız arama sonucundan da cevabımıza ulaşabiliriz.

Cevabımız: DNS1.REGISTRAR-SERVERS.COM

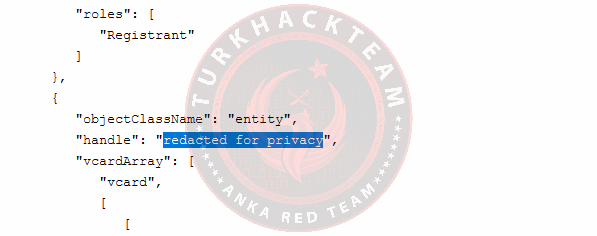

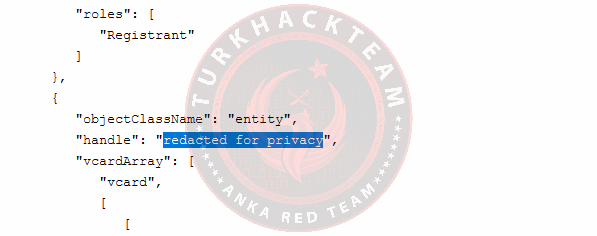

4. Kayıt yaptıran adı için ne listelenir?

Yine, bu arama sonuçlarını kullanarak, adın aslında "gizlilik için redakte edildiğini" görebilirsiniz.

Cevabımız: redacted for privacy

5. Kayıt yaptıran ülke hangi ülkedir?

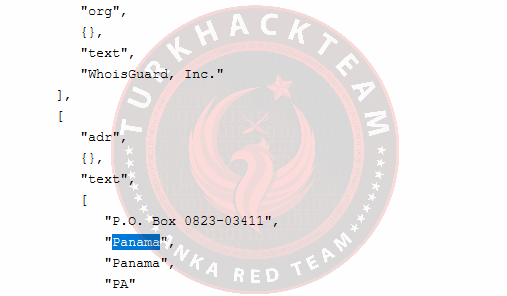

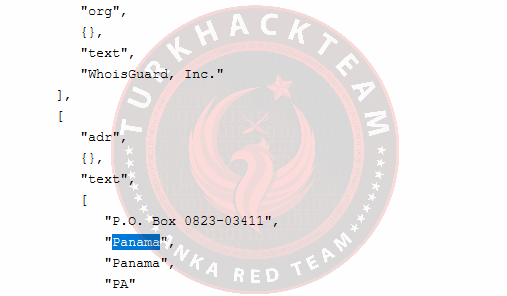

Sonuçları incelemeye devam ettiğimizde;

Kayıt yaptıran ülkenin Panama olduğunu görüyoruz.

Cevabımız: Panama

Görev 3: Geçmiş Web Sitelerinin Hayaletleri

Burada daha fazla bilgi edinmek için Internet Archive: Digital Library of Free & Borrowable Books, Movies, Music & Wayback Machine sitesini kullanacağız.

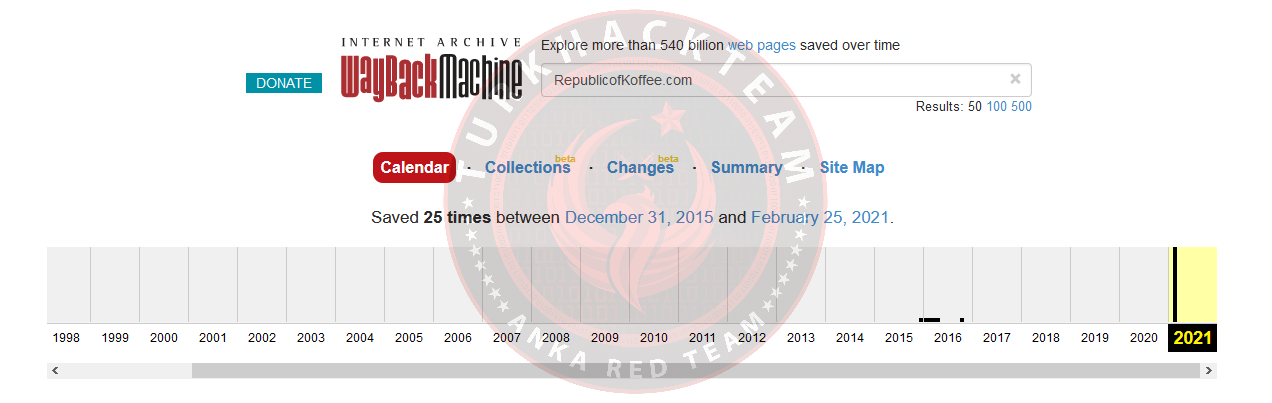

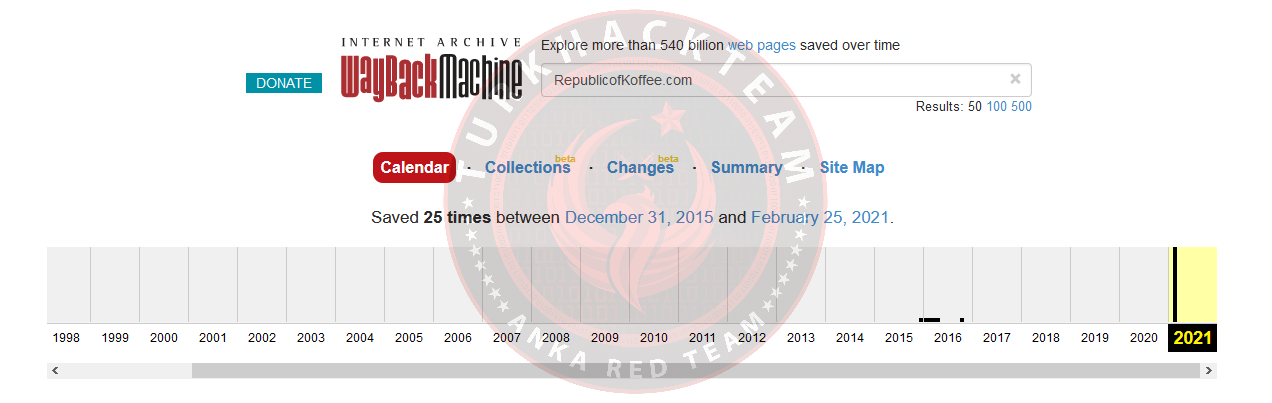

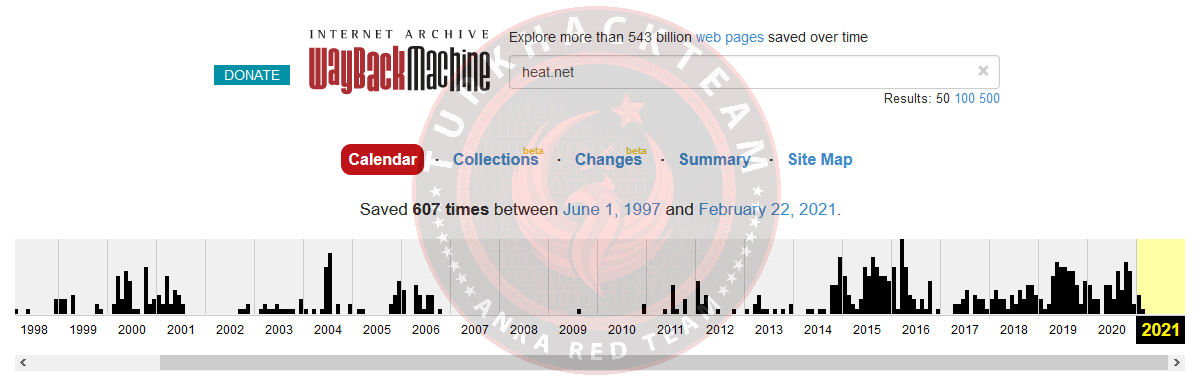

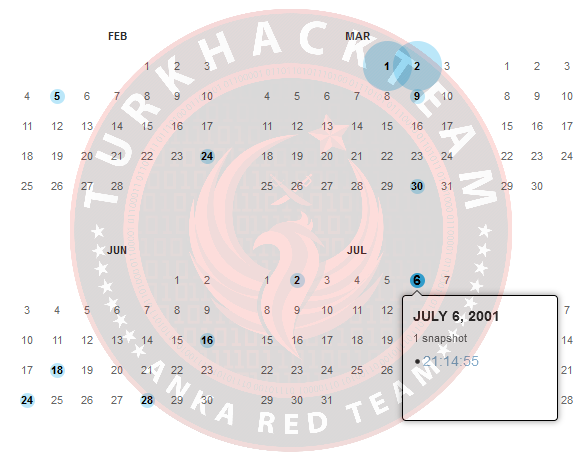

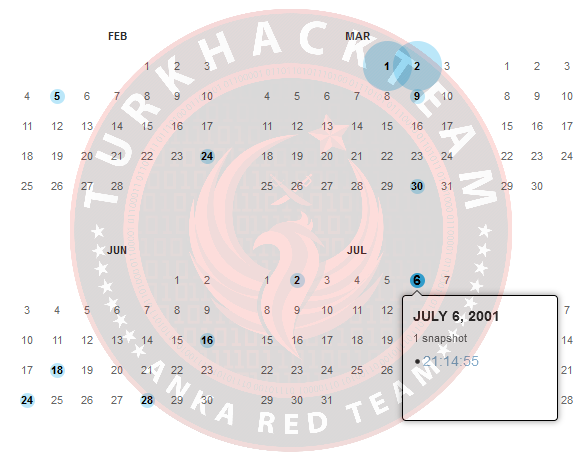

Sitenin geçmişine bakmak için Wayback Machine'i kullanmalıyız. 'RepublicofKoffee.com' aramak için kullanırsak, 2015'ten bu yana 25 yakalama olduğunu görebiliriz.

Şahsen, doğrudan lookup.icann.org gitmenizi öneririm. Bu size mevcut barındırma şirketinin kullanıldığını ve sunucuları adlandırmasını size detaylıca söyler. Ham veri seçeneğine bakmak daha fazla ayrıntı gösterecektir. Bize de zaten bu site tavsiye edilmiş.

Yada terminal üzerinden whois komutu ile de arama yaparak hedef site hakkında bazı bilgiler edinebiliriz.

1. Alan adının kayıtlı olduğu şirketin adı nedir?

Terminal üzerinden arama yapacak olursak;

Web sitesi üzerinden arama yapacak olursak;

Cevabımız: NAMECHEAP INC

2. Kayıt şirketi için hangi telefon numarası listelenir? (ülke kodunu veya özel karakterleri/boşlukları dahil etmeyin)

Raw Kayıt Defteri RDAP Yanıtı ve Ham Kayıt Şirketi RDAP Yanıtı'nı denetleyerek cevabımıza ulaşabiliriz.

Yada terminal üzerinden yaptığımız whois arama sonucumuzdan da ulaşabiliriz.

Cevabımız: 6613102107

3. Site için listelenen ilk ad sunucusu nedir?

Arama sitemiz üzerinden

Yada terminal üzerinden yaptığımız arama sonucundan da cevabımıza ulaşabiliriz.

Cevabımız: DNS1.REGISTRAR-SERVERS.COM

4. Kayıt yaptıran adı için ne listelenir?

Yine, bu arama sonuçlarını kullanarak, adın aslında "gizlilik için redakte edildiğini" görebilirsiniz.

Cevabımız: redacted for privacy

5. Kayıt yaptıran ülke hangi ülkedir?

Sonuçları incelemeye devam ettiğimizde;

Kayıt yaptıran ülkenin Panama olduğunu görüyoruz.

Cevabımız: Panama

Görev 3: Geçmiş Web Sitelerinin Hayaletleri

Burada daha fazla bilgi edinmek için Internet Archive: Digital Library of Free & Borrowable Books, Movies, Music & Wayback Machine sitesini kullanacağız.

Sitenin geçmişine bakmak için Wayback Machine'i kullanmalıyız. 'RepublicofKoffee.com' aramak için kullanırsak, 2015'ten bu yana 25 yakalama olduğunu görebiliriz.

1. Blog yazarının ilk adı nedir?

31 Aralık 2015'ten itibaren en eski tarihle yani başlangıç ile başlayalım:

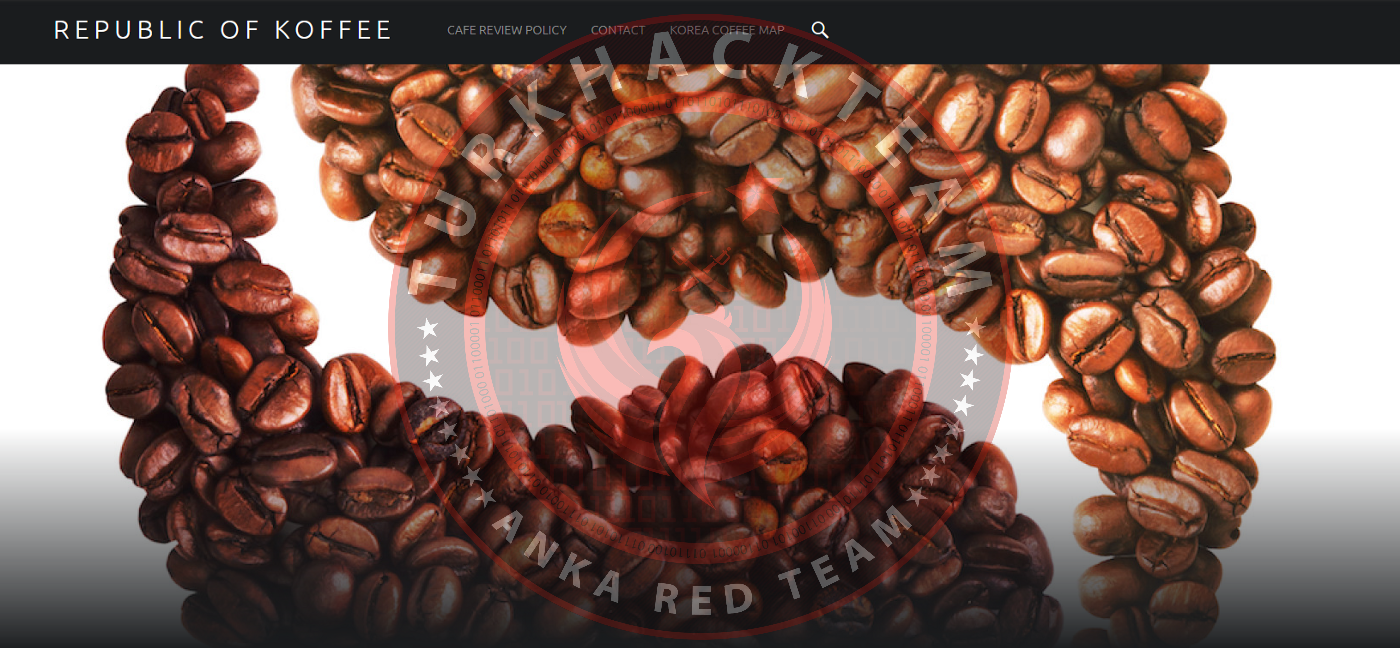

Çıkan siteyi inceleyelim.

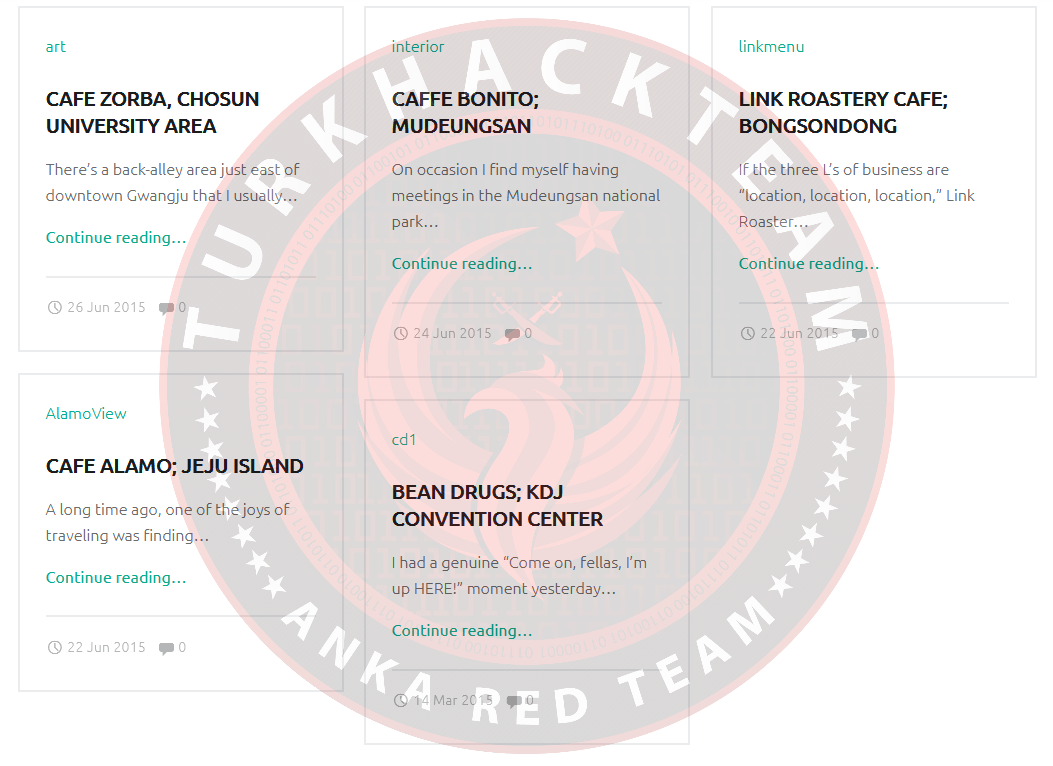

Aşağı kaydıralım, karşınızda bir sürü blog gönderisi göreceksiniz:

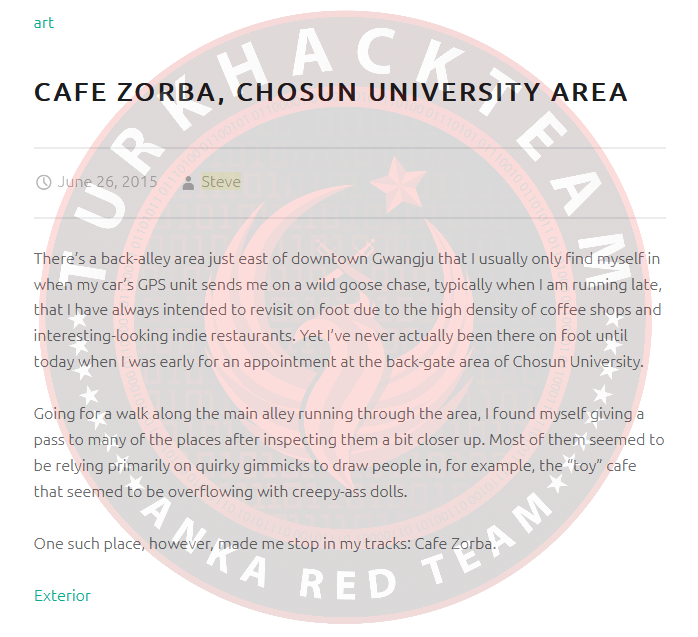

Karşımıza çıkan blog gönderilerinden herhangi birine girelim.

Blogun yazarının "Steve" olduğunu görebiliriz. Cevabımız: Steve.

Çıkan siteyi inceleyelim.

Aşağı kaydıralım, karşınızda bir sürü blog gönderisi göreceksiniz:

Karşımıza çıkan blog gönderilerinden herhangi birine girelim.

Blogun yazarının "Steve" olduğunu görebiliriz. Cevabımız: Steve.

2. Yazar hangi şehirden ve ülkeden yazıyordu?

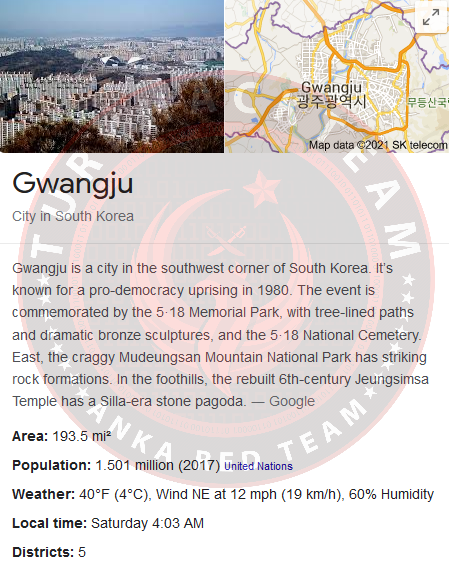

Yukarıda seçtiğimiz blog yazısını detalı incelediğimizde Gwangju adlı bir şehir ismine denk geliyoruz.

Bunu Google üzerinden bir arama yaparak daha detaylı bulabiliriz.

Steve'in Güney Kore'deki Gwangju şehrinden bahsettiğini görebilirsiniz:

Cevabımız: Gwangju, South Korea

Bunu Google üzerinden bir arama yaparak daha detaylı bulabiliriz.

Steve'in Güney Kore'deki Gwangju şehrinden bahsettiğini görebilirsiniz:

Cevabımız: Gwangju, South Korea

3. [Araştırma] Yazarın sık sık ziyaret bahsettiği Milli Park'ın içindeki tapınağın adı (İngilizce) nedir?

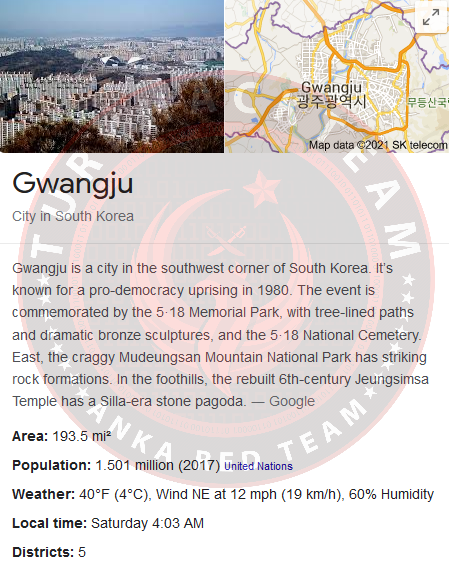

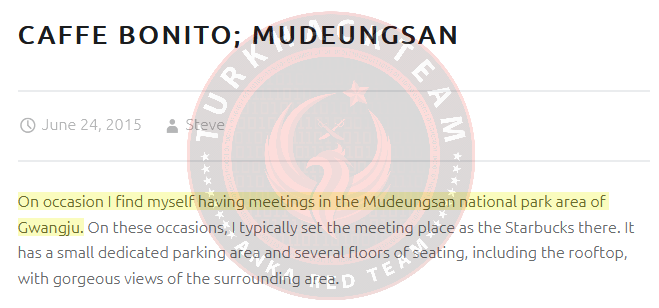

Bu soru, Steve'in blog yazılarını inceleyip okumamızı istiyordu, incelemeye devam ediyordum ta ki bu bölümü bulana kadar:

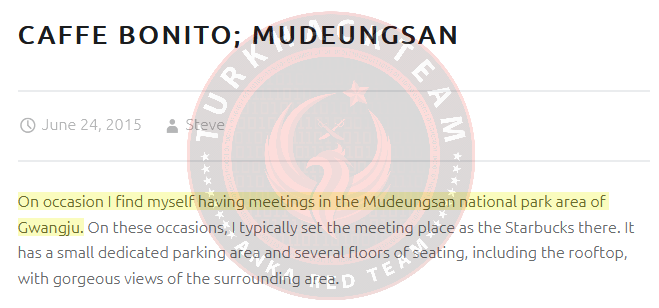

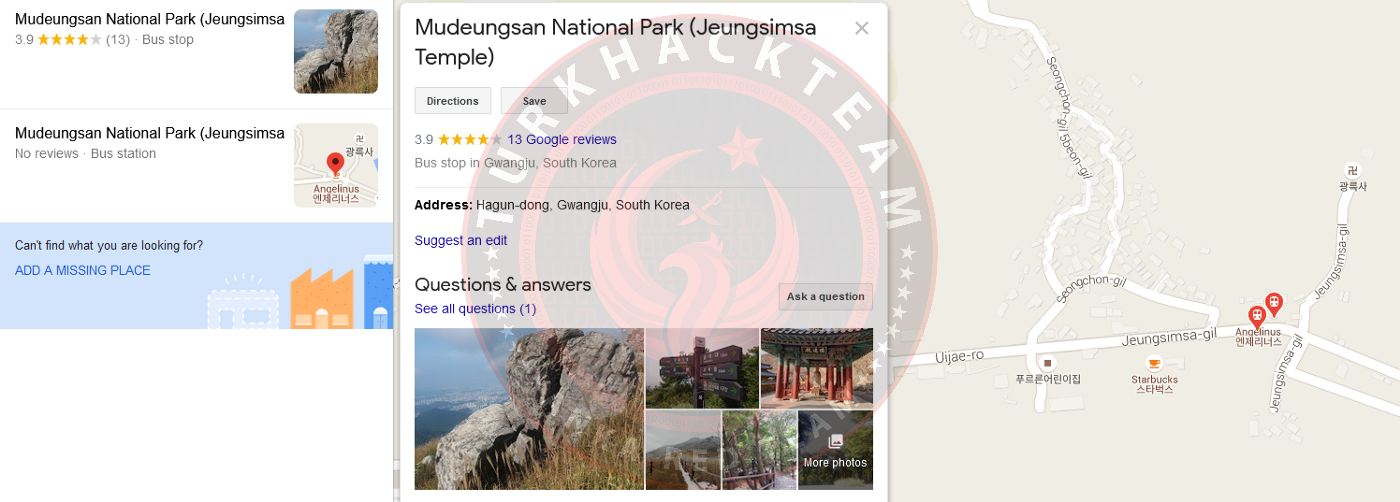

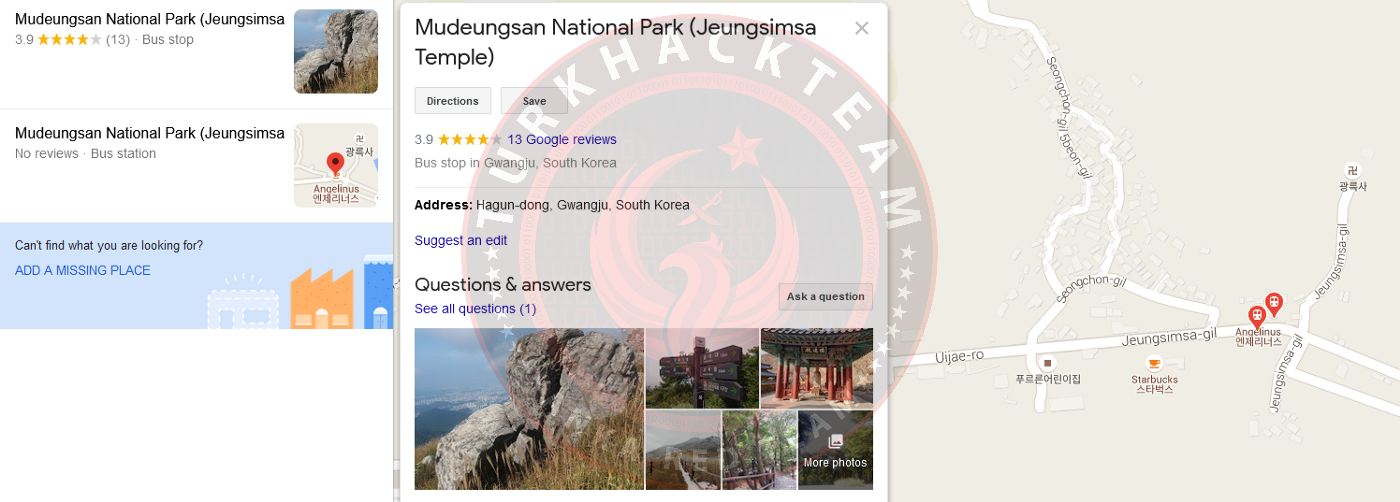

Yazar burada 'Mudeungsan Milli Parkı tapınağı'ndan bahsediyor. Arama yapmak için Google'ı kullanalım. Arama sonucunda bazı bilgilere de ulaştık.

Tapınağın İngilizce isminin Jeungsimsa Temple olduğunu görebiliriz. Aynı zamanda haritadan baktığımızda oldukça yakınlarında Starbucks kafe olduğunu bile görüp inceleyebiliyoruz.

Eğer ilgilenirseniz tapınağın resmi ise şu şekilde;

Cevabımız: Jeungsimsa Temple

Yazar burada 'Mudeungsan Milli Parkı tapınağı'ndan bahsediyor. Arama yapmak için Google'ı kullanalım. Arama sonucunda bazı bilgilere de ulaştık.

Tapınağın İngilizce isminin Jeungsimsa Temple olduğunu görebiliriz. Aynı zamanda haritadan baktığımızda oldukça yakınlarında Starbucks kafe olduğunu bile görüp inceleyebiliyoruz.

Eğer ilgilenirseniz tapınağın resmi ise şu şekilde;

Cevabımız: Jeungsimsa Temple

Görev 4: DNS'ye Giriş

Bu görevimizde ise ViewDNS.info - Your one source for DNS related tools! adlı oldukça yararlı ve faydalı, bize hedef sitenin dns bilgileri hakkında bilgiler veren view dns info sitesini kullanacağız.

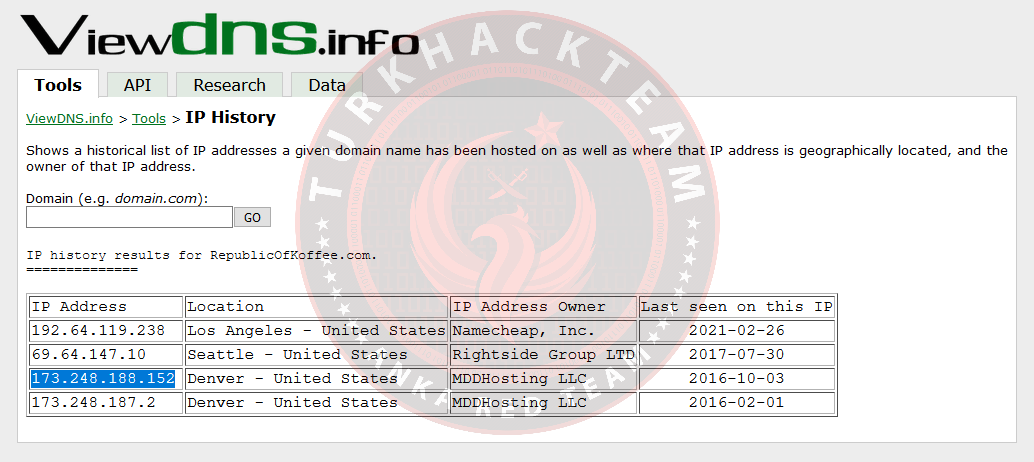

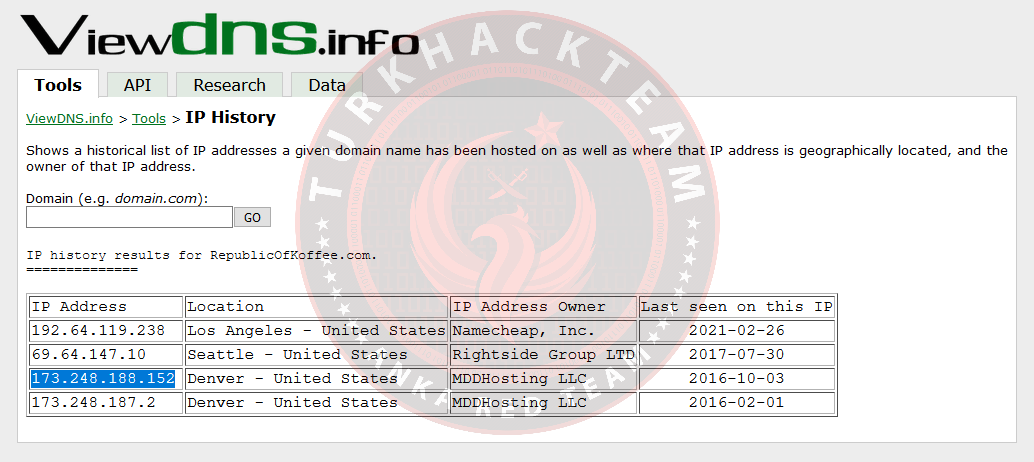

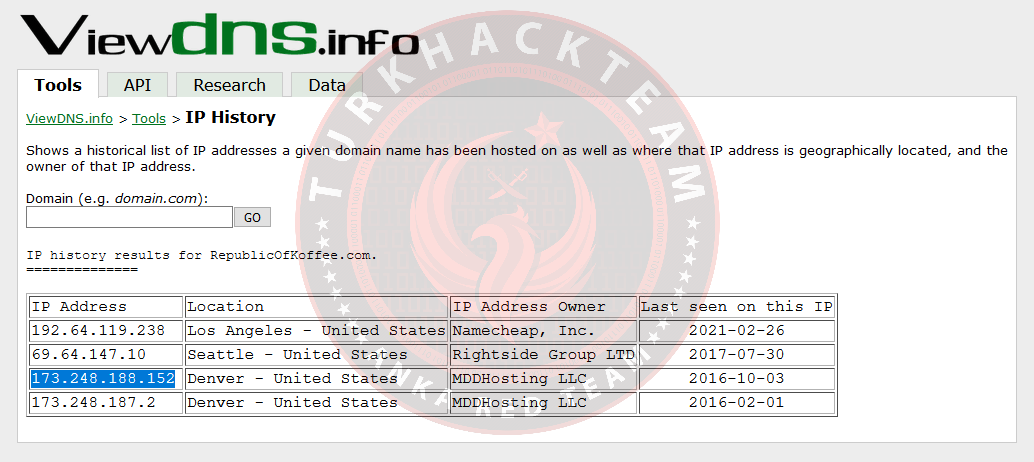

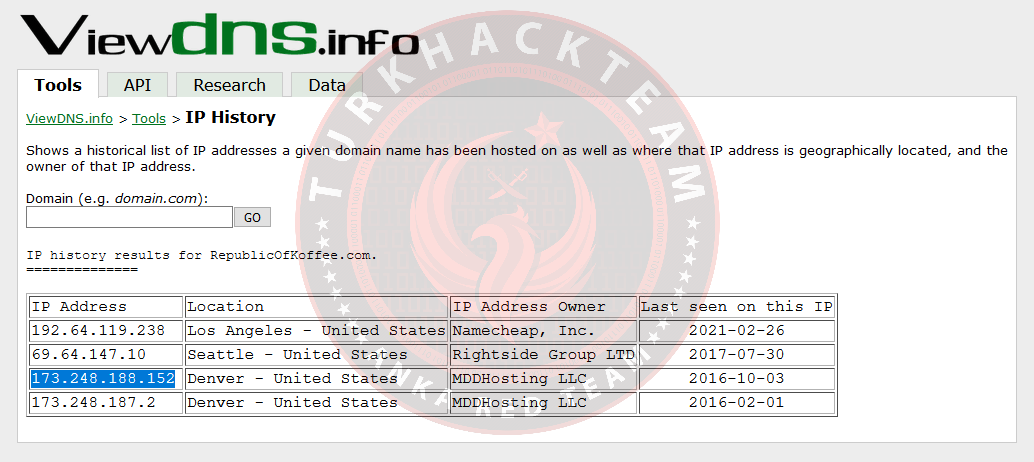

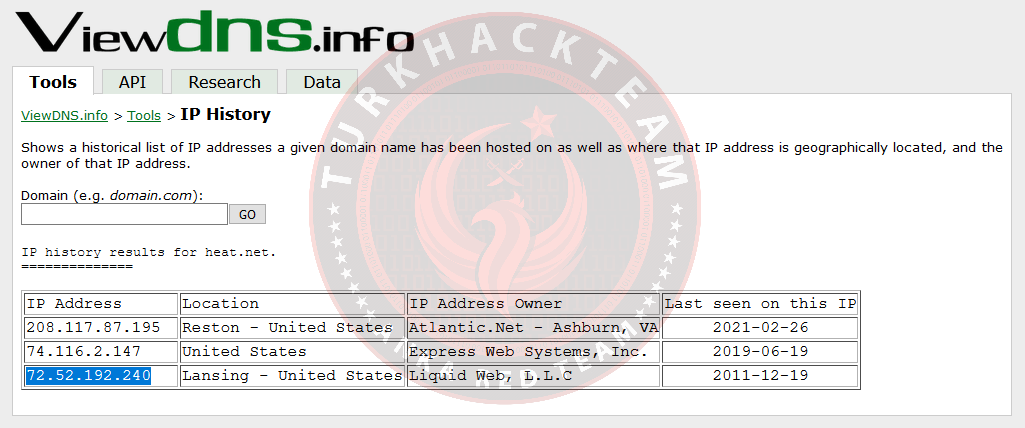

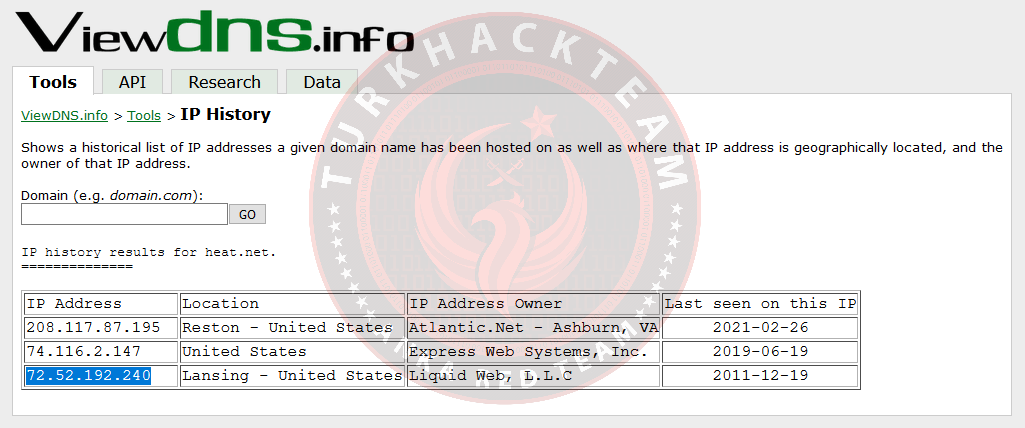

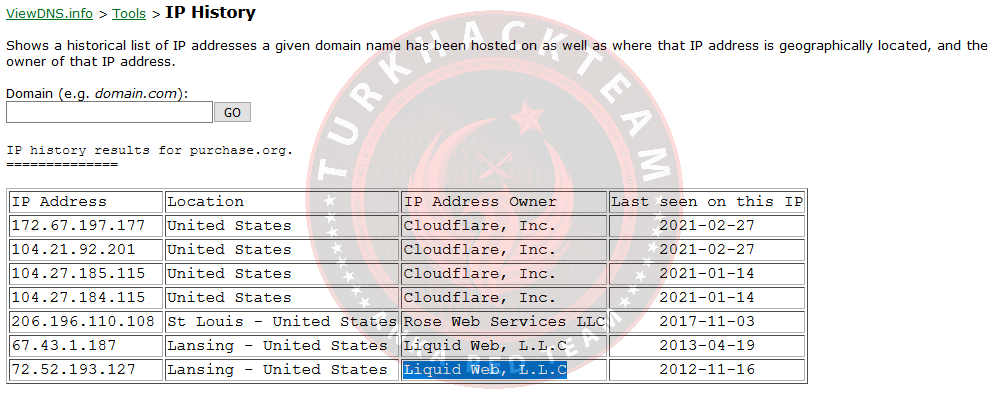

1. Ekim 2016 itibarıyla RepublicOfKoffee.com'nin IP adresi neydi?

Bunun için IP Geçmiş (IP History) aracını kullanalım.

Cevabımız: 173.248.188.152

Cevabımız: 173.248.188.152

2. Aynı IP adresinde barındırılan diğer alan adlarına dayanarak, hedefimizin ne tür bir barındırma hizmetini güvenle kullandığını varsayabiliriz?

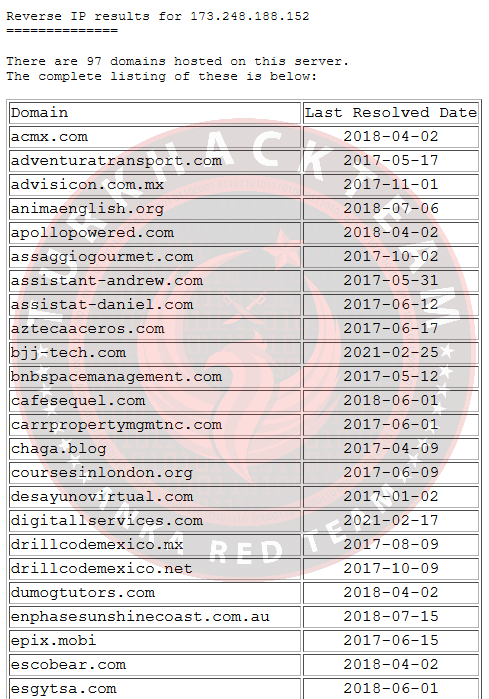

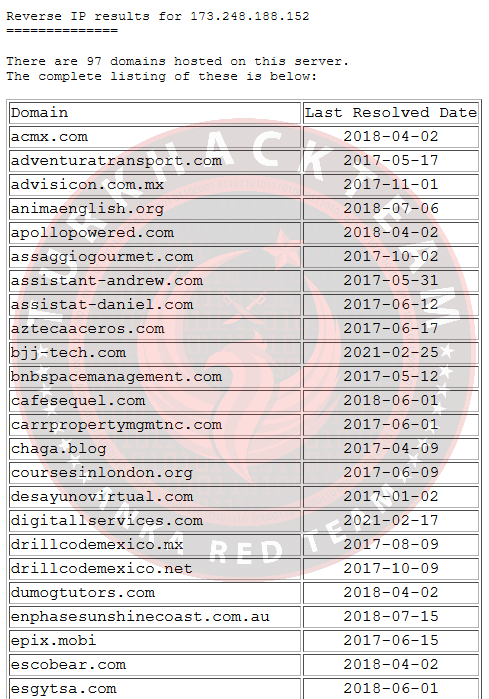

Bunun için IP'yi Ters Çevir arama aracını kullandım. Bu özel IP için 97 farklı etki alanı çekti:

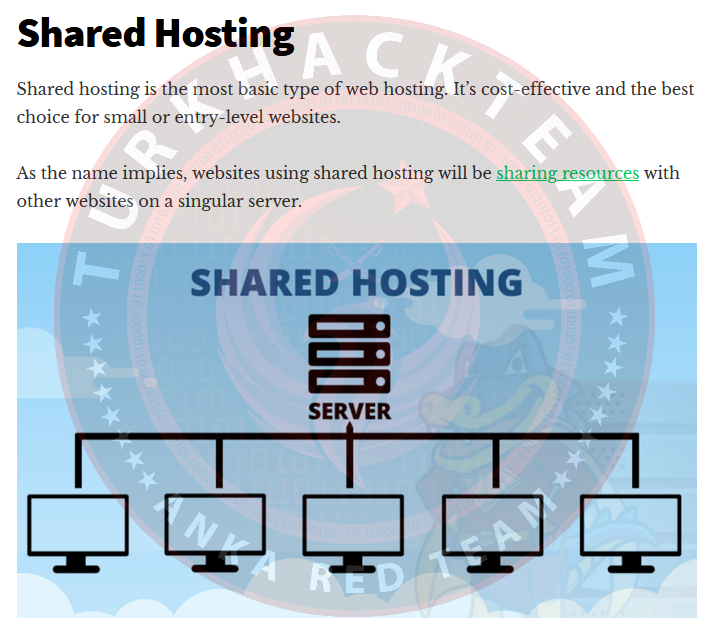

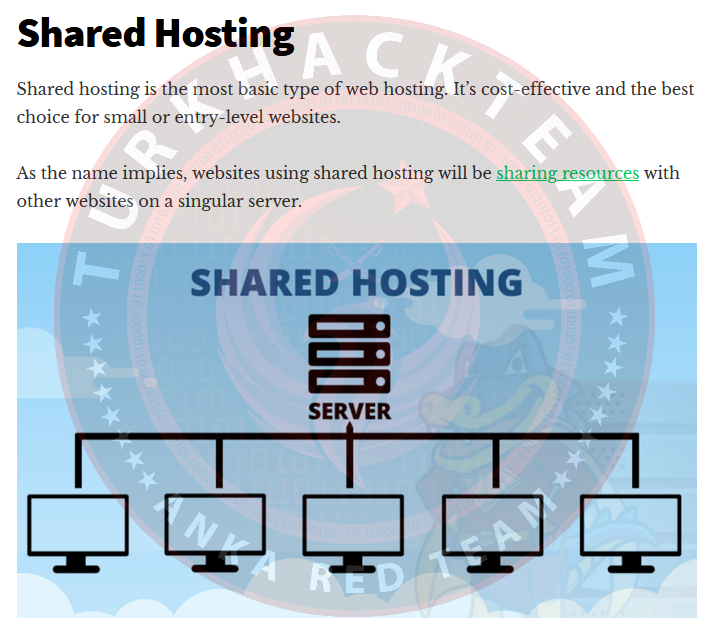

Soru için ipucuna göz atın, "Web siteleri tarafından genellikle çok fazla ziyaretçisi olmayan sıkı bir bütçeyle ne tür bir barındırma planı kullanılır?" diyor.

Bunun cevabı SHARED web barındırmadır. Diğer bazı farklı türler hakkında bilgi edinmek için BURAYA tıklayın.

Cevabımız: Shared

Soru için ipucuna göz atın, "Web siteleri tarafından genellikle çok fazla ziyaretçisi olmayan sıkı bir bütçeyle ne tür bir barındırma planı kullanılır?" diyor.

Bunun cevabı SHARED web barındırmadır. Diğer bazı farklı türler hakkında bilgi edinmek için BURAYA tıklayın.

Cevabımız: Shared

3. Etki alanı geçmişinde IP adresi kaç kez değişti?

Bunun için Soru #1'e geri dönebilirsiniz:

4 kez değişmiş gibi görünüyor. Cevabımız: 4

4 kez değişmiş gibi görünüyor. Cevabımız: 4

Görev 5: Eğitim Tekerleklerini Çıkarmak

Görev 5'te tamamen yeni bir alan adıyla yeniden başlıyoruz.

Görevde bize;

"Buraya kadar geldiğin için tebrikler. Bu görev için şimdiye kadar öğrendiğiniz tüm becerilere ihtiyacınız olacak. Senin için sahip olduğum tek şey, bir alan adı:

heat[dot]net"

söylüyor. O halde başlayalım.

Görevde bize;

"Buraya kadar geldiğin için tebrikler. Bu görev için şimdiye kadar öğrendiğiniz tüm becerilere ihtiyacınız olacak. Senin için sahip olduğum tek şey, bir alan adı:

heat[dot]net"

söylüyor. O halde başlayalım.

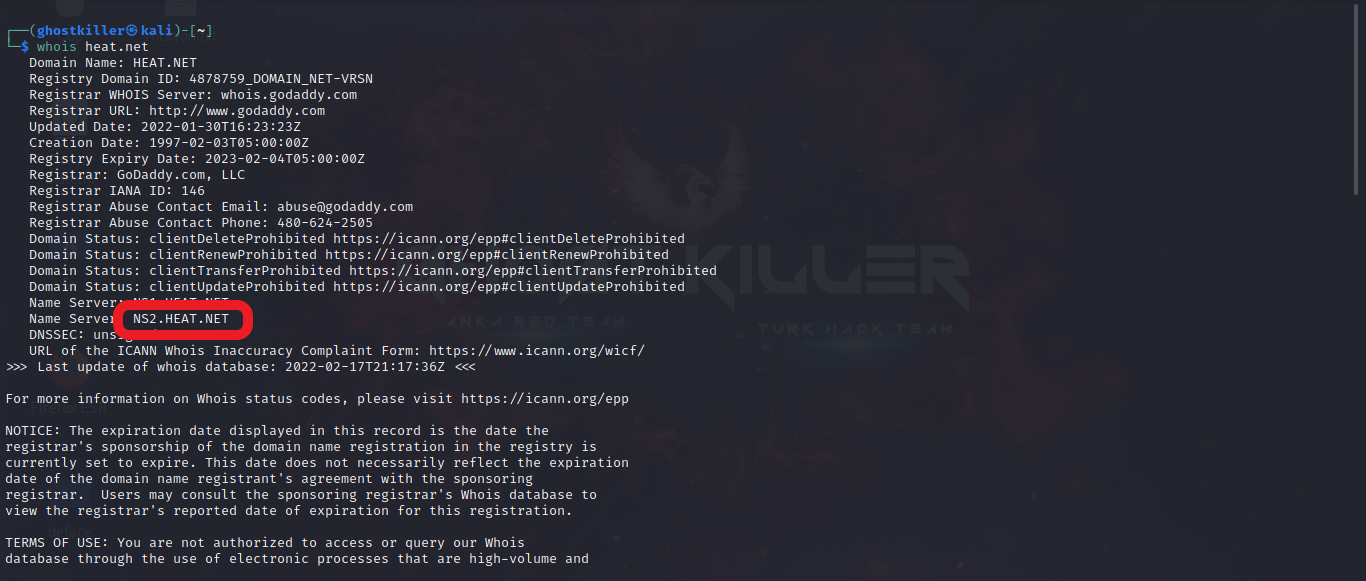

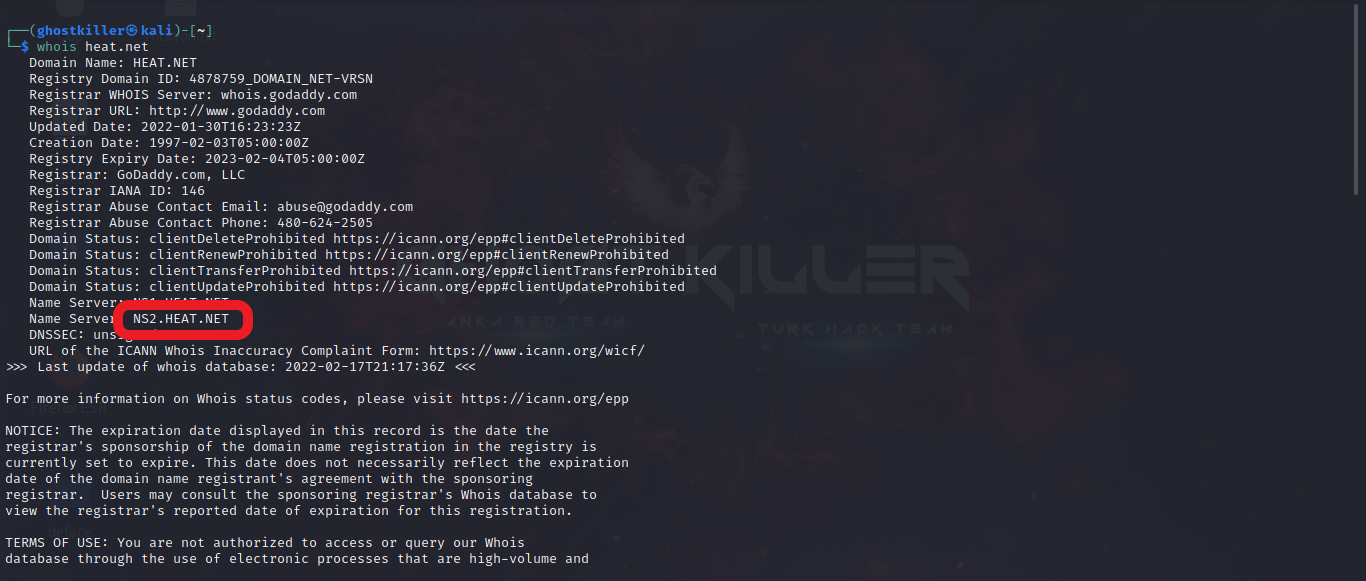

1. Etki alanı için listelenen ikinci ad sunucusu nedir?

Terminalimizi açalım ve bize verilen bilgiler doğrultusunda whois komutunu kullanarak arama gerçekleştirelim.

Cevabımız: NS2.HEAT.NET

Cevabımız: NS2.HEAT.NET

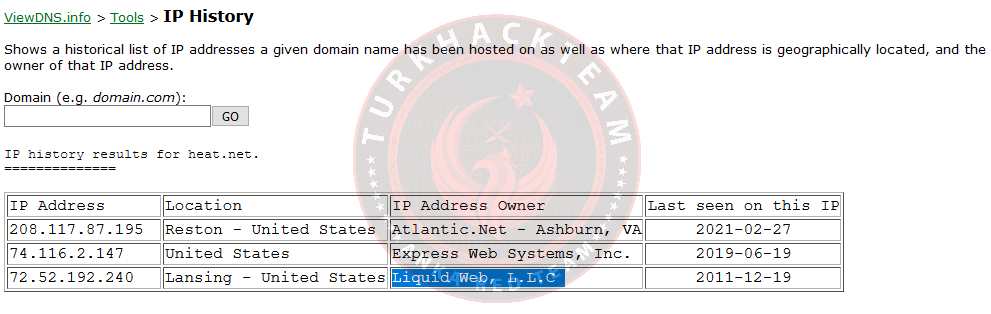

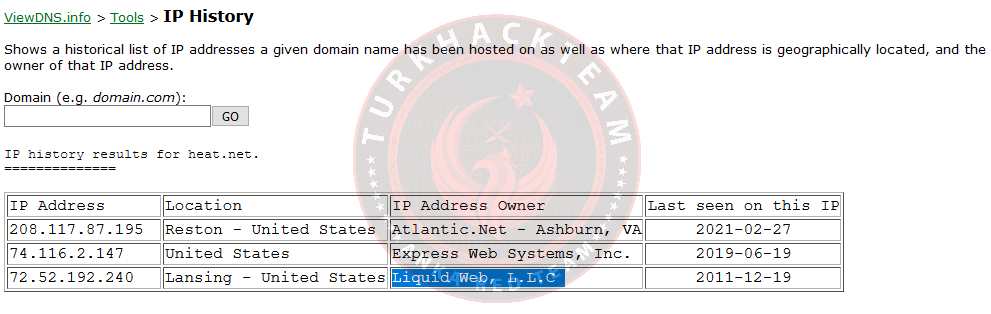

2. Aralık 2011 itibarıyla etki alanı hangi IP adresinde listelendi?

Bunun için views dns info'da bulunan IP Geçmişi (IP History) aracını kullanalım.

Cevabımız: 72.52.192.240

Cevabımız: 72.52.192.240

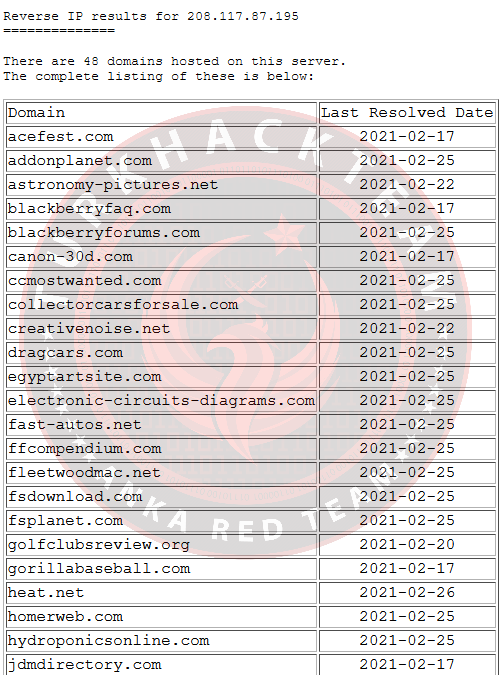

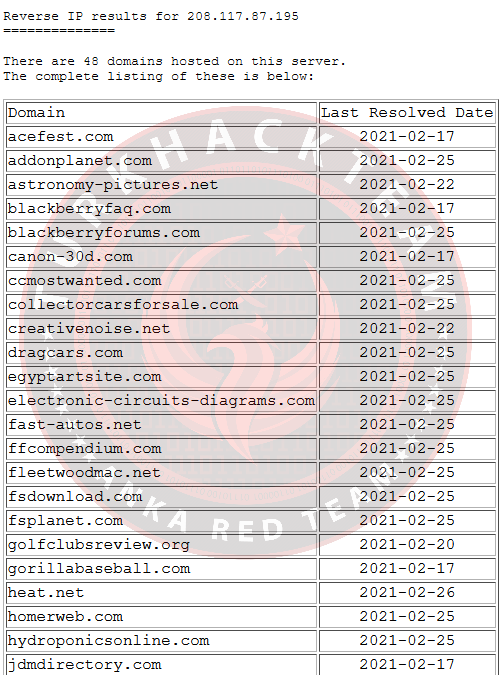

3. Aynı IP'yi paylaşan etki alanlarına bağlı olarak, etki alanı sahibi ne tür bir barındırma hizmeti kullanıyor?

Geçerli IP'yi kullanarak, IP Aramasını Tersine Çevir aracını kullanalım. Bunun da büyük olasılıkla shared olduğunu bulmuş olduk.

Cevabımız: Shared

Cevabımız: Shared

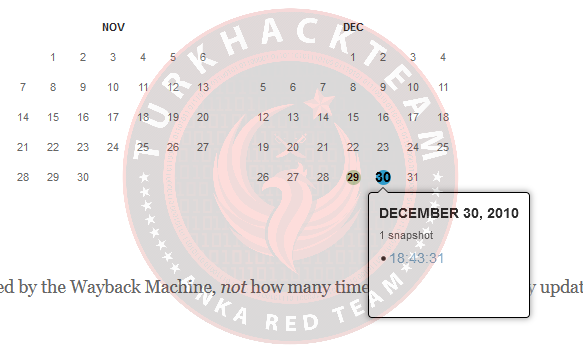

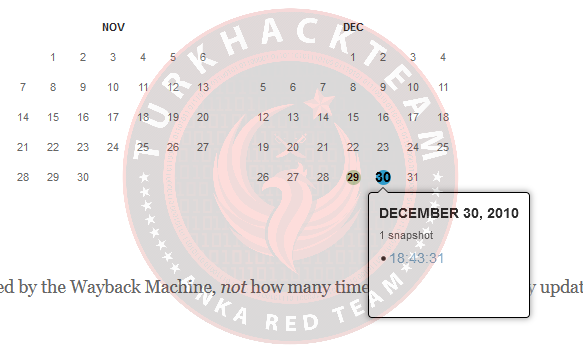

4. Site ilk hangi tarihte internet arşivi tarafından ele geçirildi? (AA/DD/YY biçimi)

Wayback Machine'i kullanarak, bu etki alanının 1 Haziran 1997'den itibaren 600'den fazla kez yakalandığını görebiliriz.

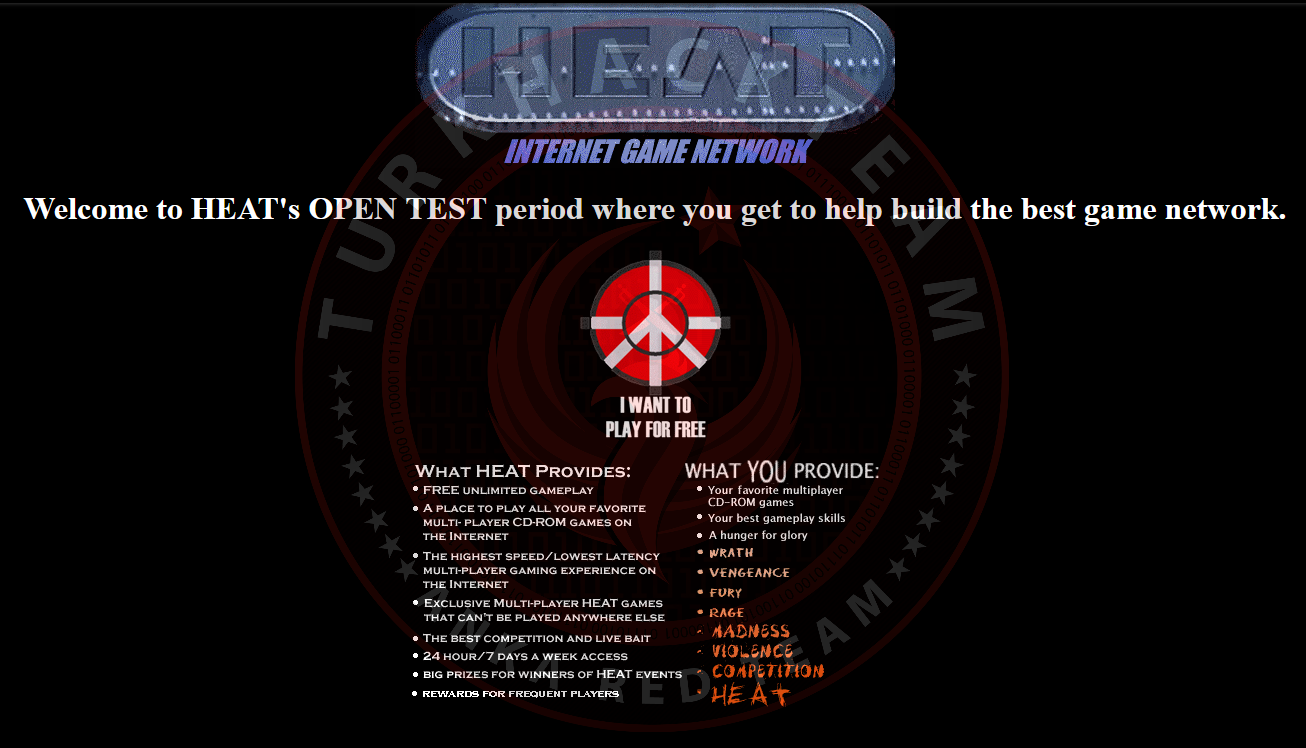

İşte o sayfanın görünürlük hali;

Gerçekten de eski bir site..

Cevabımız: 06/01/97

İşte o sayfanın görünürlük hali;

Gerçekten de eski bir site..

Cevabımız: 06/01/97

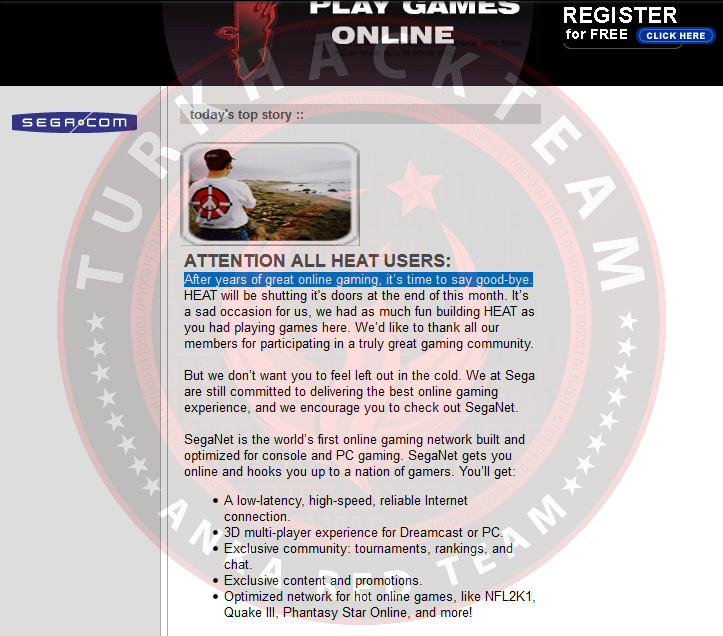

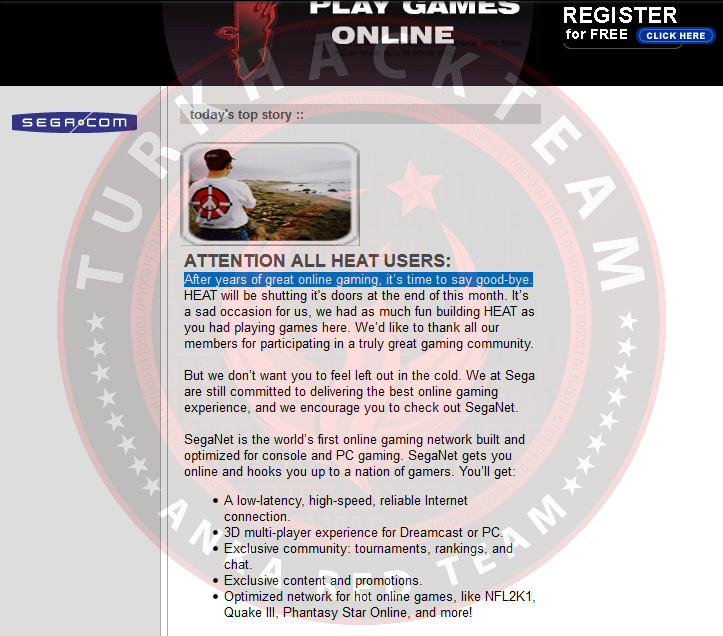

5. 2001'in son yakalanmasından itibaren ilk gövde paragrafının ilk cümlesi nedir?

2021'in son yakalanması;

Ve son yakalanmanın işte ilk cümlesi;

Cevabımız: After years of great online gaming, it’s time to say good-bye.

Ve son yakalanmanın işte ilk cümlesi;

Cevabımız: After years of great online gaming, it’s time to say good-bye.

6. Arama motoru becerilerinizi kullanarak, sitenin orijinal sürümünden sorumlu olan şirketin adı neydi?

Şirketin sloganını arayalım. Sonuçlara detaylıca bakalım.

Cevabımız: SegaSoft

Cevabımız: SegaSoft

7. 2010'un son yakalamasında sitedeki ilk başlık ne diyor?

İşte 2010'un son yakalanması:

Görünüşe göre artık bir HVAC şirketi. İlk başlığı burada görebiliriz.

Cevabımız: Heat.net — Heating and Cooling

Görünüşe göre artık bir HVAC şirketi. İlk başlığı burada görebiliriz.

Cevabımız: Heat.net — Heating and Cooling

Görev 6: Bir web sitesinin başlığı altında bir göz atmak

Bu sonraki bölüm için daha fazla ipucu aramak için web sitesini kontrol edeceğiz.

1. Makale metninde kaç iç bağlantı var?

Bu, 2010 yakalamasında çalışmaz, bu nedenle tarayıcınızdaki geçerli web sitesine gidebilirsiniz .Heat.net | Heating and Cooling Information

Ana sayfanın sağ tarafına bakın ve bazı bağlantılar olmalıdır. “Need to Hire a Commercial Contractor?”

Görev 6'daki tüm sorular bu sayfadan soruluyor.

Bu oldukça kolay, sadece metne bakın ve bağlantıları sayın. Bağlantının üzerine gelinerek ve sizi nereye götüreceğini doğrulayarak dahili olanları anlayabilirsiniz. Sizi başka bir heat.net sayfasına götürüyorsa, dahilidir.

5 adet bağlantı mevcut. Cevabımız: 5

2. Makale metninde kaç dış bağlantı var?

Burada da aynı fikir, bağlantının üzerine geldiğinizde harici bir konum gösterecektir.

Dış bağlantı 1 adet mevcut. Cevabımız: 1

Dış bağlantı 1 adet mevcut. Cevabımız: 1

3. Makalenin tek harici bağlantısındaki web sitesi (bu bir reklam değildir)

Son soru için bağlantının üzerine geldiğinizde, sizi nereye götürüyorsa o sitenin adresi cevabımızdır.

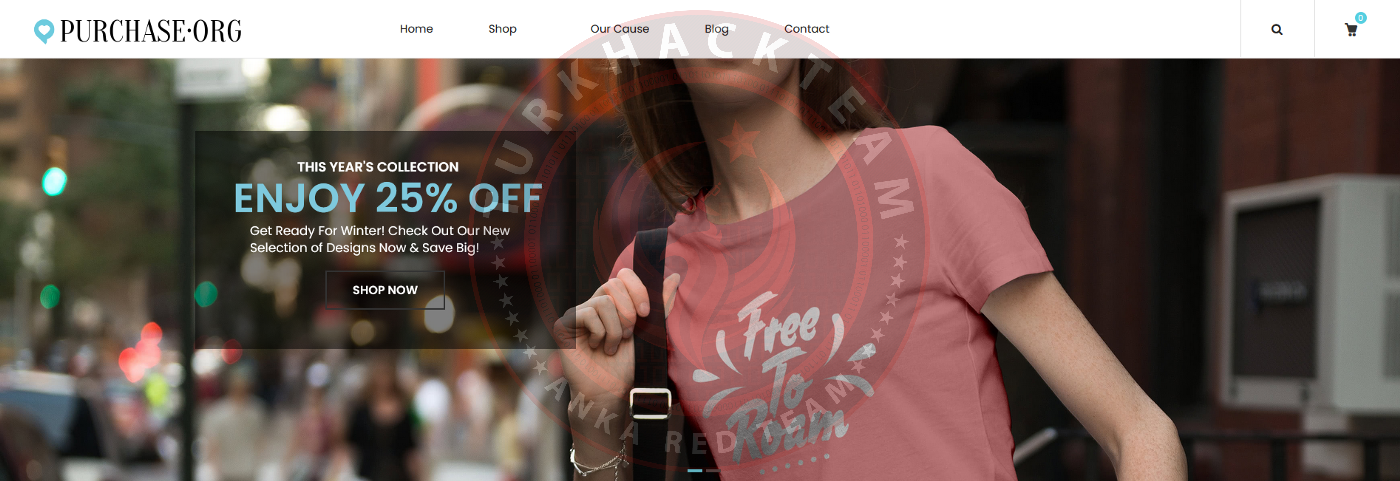

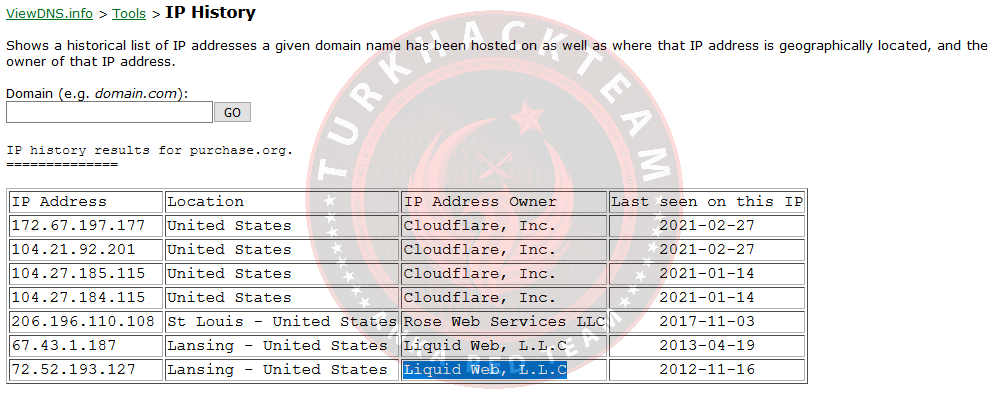

Bizi böyle bir siteye yönlendirdi. Cevabımız: purchase.org

Bizi böyle bir siteye yönlendirdi. Cevabımız: purchase.org

4. Siteye bağlı Google Analytics kodunu bulmaya çalışın

Bu soru için, sayfada herhangi bir yeri sağ tıklatın ve kaynak kodunu görüntülemeyi seçin. CTRL + U tuşlarına aynı anda basarak bu işlemi gerçekleştirebiliriz.

Cevabımız: UA-251372-24

Bu sizi Google AdSense Kimliğine yönlendirecektir.

Cevabımız: UA-251372-24

Bu sizi Google AdSense Kimliğine yönlendirecektir.

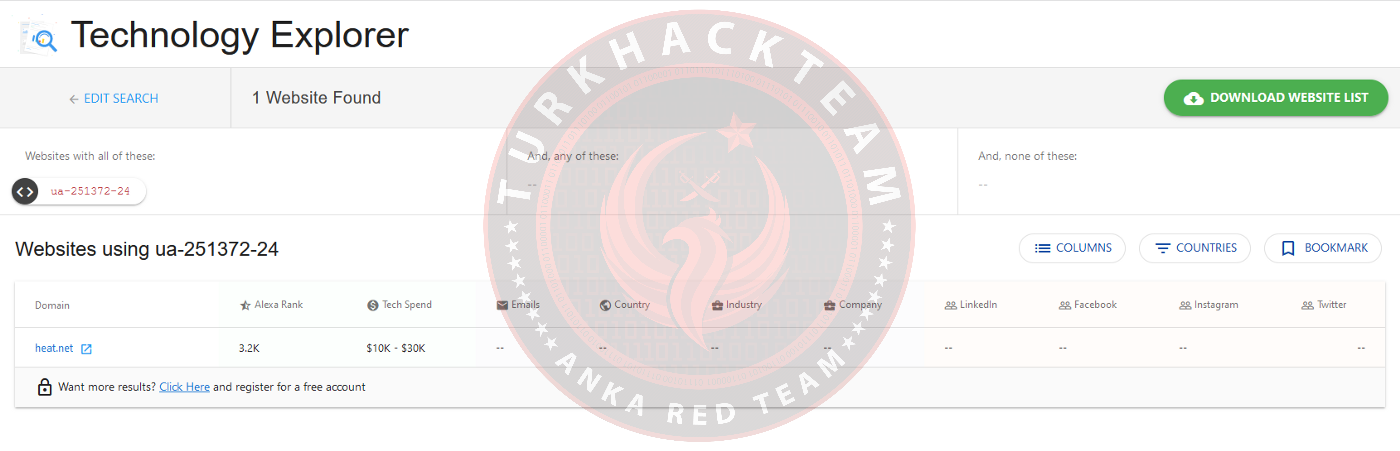

5. Google Analytics kodu başka bir web sitesinde kullanılıyor mu? Yay ya da Nay

Google Adsense Kimliği'ni aramak için NerdyData.com - Search The Web's Source Code for Technologies kullanabiliriz.

Burada sadece bir web sitesinin kullandığını görüyoruz.

Başka bir sitede kullanılmıyor. Cevabımız: Nay

Burada sadece bir web sitesinin kullandığını görüyoruz.

Başka bir sitede kullanılmıyor. Cevabımız: Nay

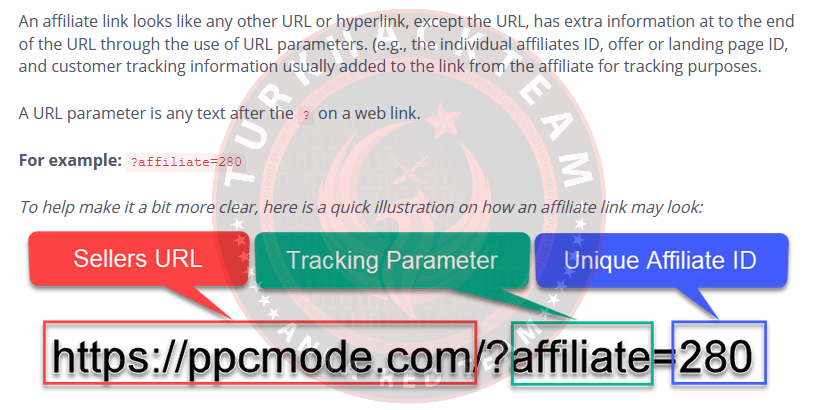

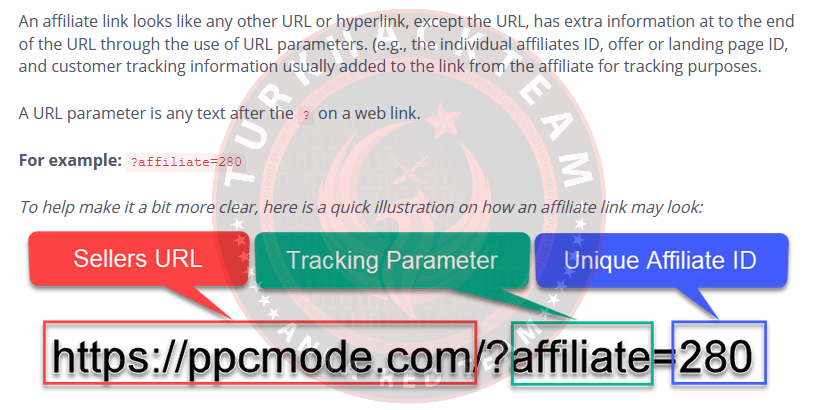

6. Bu web sitesinin bağlantısının gömülü herhangi bir bağlı kuruluş kodu var mı? Yay veya Nay

Bir bağlantının satış ortağı kodları olup olmadığını ona bakarak anlayabilirsiniz. Üzerine gelirsen ve seni sadece 'www.purchase.org' yönlendirirse, hayır, buna bağlı bağlı kod yoktur.

Ancak bir sürü ek bilgi görürseniz, bu bir satış ortağı bağlantısı olabilir.

Bu grafiği, daha fazla okumak isterseniz bağlı kuruluş bağlantılarını biraz daha açıklayan BU web sitesinden alabiliriz.

Bu, Görev 6'nın devam ettiği sonucuna varmış oluyor.

Cevabımız: Nay

Ancak bir sürü ek bilgi görürseniz, bu bir satış ortağı bağlantısı olabilir.

Bu grafiği, daha fazla okumak isterseniz bağlı kuruluş bağlantılarını biraz daha açıklayan BU web sitesinden alabiliriz.

Bu, Görev 6'nın devam ettiği sonucuna varmış oluyor.

Cevabımız: Nay

Görev 7: Final Sınavı: Noktaları Birleştir

Görev 7'de bize;

Son mücadele...

"Deneyimli OSINT araştırmacıları, bazı sağlam bağlantılar kuramadan gece gündüz tavşan deliklerini kovalamanın OSINT olmadığını söyleyecektir.

OSINT, verilerin analizindeki noktaları birleştirdikçe ortaya çıkmaya başlayan desenleri ifade eder.

Tebrikler! Hedefimizin ısı olduğunu buldunuz[.] net, ilginç bir dış siteye bağlantılar. Yine de bir soru var: Neden???

Bağlantıda bağlı kuruluş kodu yoktur, bu nedenle ikisi arasında belirgin bir finansal bağlantı yoktur. Belki başka bir bağlantı vardır.

Bu senin son sınavın ve tam olarak bir soru var.

Meşgul olun!"

Söylemekte.

Son mücadele...

"Deneyimli OSINT araştırmacıları, bazı sağlam bağlantılar kuramadan gece gündüz tavşan deliklerini kovalamanın OSINT olmadığını söyleyecektir.

OSINT, verilerin analizindeki noktaları birleştirdikçe ortaya çıkmaya başlayan desenleri ifade eder.

Tebrikler! Hedefimizin ısı olduğunu buldunuz[.] net, ilginç bir dış siteye bağlantılar. Yine de bir soru var: Neden???

Bağlantıda bağlı kuruluş kodu yoktur, bu nedenle ikisi arasında belirgin bir finansal bağlantı yoktur. Belki başka bir bağlantı vardır.

Bu senin son sınavın ve tam olarak bir soru var.

Meşgul olun!"

Söylemekte.

1. İki site arasındaki bağlantıyı onaylamak için Görev 4'teki araçları kullanın. İpucu olmadan anlamaya çalış.

'heat.net' için IP Geçmişi Aracı'nı kullandığımızda Görev 5'e geri dönerseniz, web sitesinin Liquid Web, L.L.'ye ait olduğunu görebiliriz.

Aynı aracı 'purchase.org' için kullandıktan sonra, her ikisinin de aynı şirkete ait olduğu ortaya çıkmış oldu

Sorumuzun cevabı: Liquid Web, L.L.C

Aynı aracı 'purchase.org' için kullandıktan sonra, her ikisinin de aynı şirkete ait olduğu ortaya çıkmış oldu

Sorumuzun cevabı: Liquid Web, L.L.C

Görev 8: Sorgulama

Görev 8'i completed diyerek tamamlıyoruz.

Görev 9: Tamamlama

Görev 9'da son olarak not bırakılmış. Türkçesi şu şekilde;

Küçük bir web OSINT bilgisi çevrimiçi araştırmalarda uzun bir yol kat edebilir. Devreye girdiği yerlere birkaç örnek, her türlü iş OSINT'i, çevrimiçi dolandırıcılıkları ve hatta siyasi gazeteciliği içerir. Bu tür bir araştırmanın uygulamaya konmasının en önemli örneğini görmek istiyorsanız, NixIntel'in antifa.com Rusya'ya bağlayan ifşasına göz atmanızı şiddetle tavsiye ederim, bu inanılmaz bir vaka çalışmasıdır.

Aşağıdakiler gibi diğer OSINT kutularına göz atabildiğinden emin olun:

- Coğrafi Konum ve Görüntü Analizi için Searchlight IMINT Odası ve Coğrafi Konum

- Gelişmiş arama motoru operatörleri için Google Dork odası

- Biraz ekstra IMINT uygulaması için OhSINT odası

Ayrıca her OSINT uygulayıcının düzenli olarak dinlemesi gereken iki harika podcast vardır. OSINT Curious podcast ve Gizlilik, Güvenlik ve OSINT Show.

Son olarak, OSINT eğitimi için bankayı kırmayacak sağlam bir ücretli seçenek TheOSINTion'dır. Bu odanın içeriğini beğendiyseniz, sundukları Business OSINT kursunu SEVECEKSİnİz. Kursla memnun bir müşteri olmaktan başka bir ilişkim yok.

Bunun haricinde CTF makinemizi başarılı bir şekilde çözdük.

Okuduğunuz için teşekkürler. Başka bit CTF çözümünde görüşmek dileğiyle...

Son olarak, OSINT eğitimi için bankayı kırmayacak sağlam bir ücretli seçenek TheOSINTion'dır. Bu odanın içeriğini beğendiyseniz, sundukları Business OSINT kursunu SEVECEKSİnİz. Kursla memnun bir müşteri olmaktan başka bir ilişkim yok.

Bunun haricinde CTF makinemizi başarılı bir şekilde çözdük.

Okuduğunuz için teşekkürler. Başka bit CTF çözümünde görüşmek dileğiyle...