VIRUSTOTAL

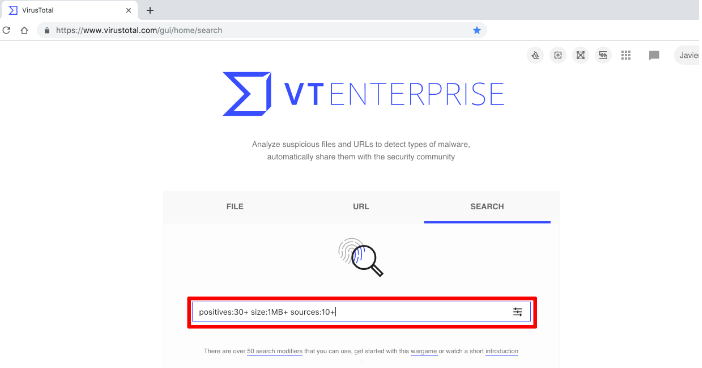

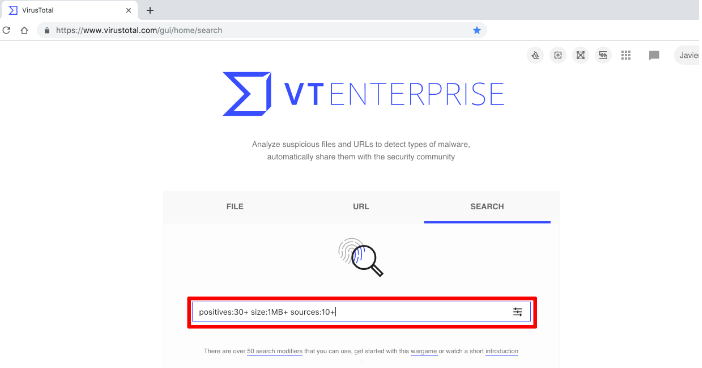

VirusTotal, içinde çeşitli antivirüs motorları barındıran ve zararlı yazılım tespit teknikleri kullanarak herhangi bir dosyanın, web sitesinin, IP adresinin veya domainin ya da bir dosya karmasının taranmasını ve analizini sağlayan internet tabanlı bir hizmettir. Dosyaları doğrudan sürükleyebilir, IP adresleri ve URL’leri ise manuel olarak girebilirsiniz. Ayrıca dosyaları e-posta yoluyla da gönderebilirsiniz. Aşağıdaki ekran görüntüsünde gördüğünüz gibi FILE, URL veya SEARCH seçeneklerinden birini seçip tarama işlemini başlatabilir veya ekran görüntüsünün üst bölümünde gördüğünüz arama kutusu ve onun sağındaki upload simgesini kullanabilirsiniz.

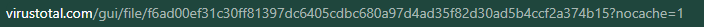

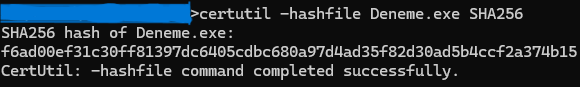

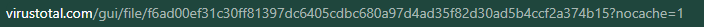

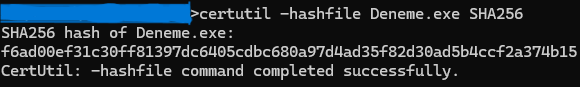

Bir dosya yüklediğimiz zaman URL'de gördüğümüz karmaşık harf ve sayı dizisi aslında yüklediğimiz dosyanın SHA256 değerine eşdeğerdir. Örnek verecek olursak:

Bir dosya yüklediğimiz zaman URL'de gördüğümüz karmaşık harf ve sayı dizisi aslında yüklediğimiz dosyanın SHA256 değerine eşdeğerdir. Örnek verecek olursak:

VirusTotal API

VirusTotal API, web sitesine girmenize gerek duymadan dosyaları yükleyip taramak, URL'leri gönderip taramak ve otomatik yorumlar yapmak için kullanılabilir. VirusTotal kullanmanız için basit scriptler oluşturmanıza olanak tanır. Bir dakika içinde 4, günlük 500, aylık 15500 istek atmanıza olanak sağlar. Public API’lar herkes tarafından kullanılabilir ancak Enterprise sürümü de mevcuttur. API Key için ilk olarak hesap açın. Ardından profilinize tıklayın ve API Key seçeneğine basın.

VirusTotal Intelligence

VirusTotal Intelligence, VirusTotal’deki belirli kriterler ile eşleşen dosyaları bulmanızı sağlayan premium bir hizmettir. Intelligence, kriterlerimize uygun eşleşmeler sonucu örneğin dosya türü, boyutu, antivirüs tespit isimleri gibi çeşitli özelliklere dayanarak zararlı yazılım örnekleri aramayı mümkün kılar. Örnek verecek olursak positives:10+ 10 veya daha fazla antivirüs tarafından tespit edilenleri görmemiz için bir filtredir(10 veya daha az antivirüs tarafından tespit edilenleri görmemiz için positives:11- kullanmamız gerekirdi). Filtreler beraber kullanılabilir. Örneğin aşağıdaki ekran görüntüsünde 30 veya daha fazla antivirüs tarafından tespit edilen, boyutu 1MB veya daha büyük ve zararlıyı en azından 10 kaynak ile ilişkilendiren filtreler kullanılmıştır:

Arama kutusunun hemen sağında gördüğünüz ikon ile daha detaylı filtreleme özelliklerinden yararlanabilirsiniz. Ancak arama kutusunu kullanıp filtreleme yapmak istiyorsanız aşağıda örnek göstereceğim filtrelemeleri de kullanabilirsiniz:

size: Dosyanın boyutu ile ilgili bir filtrelemedir.(size:200, size:500+, size:120KB+, size:15MB-,size:1MB+)

type: Dosyanın türü ile ilgili bir filtrelemedir. (type:exe)

fs: Dosyanın VirusTotal’e ilk olarak ne zaman yüklendiği ile ilgili bir filtrelemedir.( fs:2012-08-2116:59:22-, fs:3d+)

ls: Dosyanın VirusTotal’e son olarak ne zaman yüklendiği ile ilgili bir filtrelemedir. (ls:2012-08-2116:59:22-, ls:3d+)

la: Dosyanın son analiz tarihi ile ilgili bir filtrelemedir. (la:2011-08-21T16:00:00+ la:2012-08-21T16:59:22-)

positives , p: Dosyayı tespit eden antivirüs sayısı ile ilgili bir filtrelemedir.( positives:10+positives:20-)

name: Belirli bir dosya adı ile ilgili bir filtrelemedir.(malware.exe)

tag: VirusTotal tarafından taglenen dosyalar ile ilgili bir filtremeledir. (tag:via-tor,tag:ios) Taglerin hepsini görüntülemek için bu siteye bakabilirsiniz: Full list of VirusTotal Intelligence tag modifier Geri kalan filtreleme yöntemleri için de bu siteyi ziyaret edebilirsiniz: File search modifiers Bunların haricinde VirusTotal Intelligence’ın aramaları varsayılan olarak dosyalar için yaptığını unutmayın. Örneğin eğer URL için bir işlem gerekiyorsa entity:url filtrelemesini kullanabilirsiniz.

Arama kutusunun hemen sağında gördüğünüz ikon ile daha detaylı filtreleme özelliklerinden yararlanabilirsiniz. Ancak arama kutusunu kullanıp filtreleme yapmak istiyorsanız aşağıda örnek göstereceğim filtrelemeleri de kullanabilirsiniz:

size: Dosyanın boyutu ile ilgili bir filtrelemedir.(size:200, size:500+, size:120KB+, size:15MB-,size:1MB+)

type: Dosyanın türü ile ilgili bir filtrelemedir. (type:exe)

fs: Dosyanın VirusTotal’e ilk olarak ne zaman yüklendiği ile ilgili bir filtrelemedir.( fs:2012-08-2116:59:22-, fs:3d+)

ls: Dosyanın VirusTotal’e son olarak ne zaman yüklendiği ile ilgili bir filtrelemedir. (ls:2012-08-2116:59:22-, ls:3d+)

la: Dosyanın son analiz tarihi ile ilgili bir filtrelemedir. (la:2011-08-21T16:00:00+ la:2012-08-21T16:59:22-)

positives , p: Dosyayı tespit eden antivirüs sayısı ile ilgili bir filtrelemedir.( positives:10+positives:20-)

name: Belirli bir dosya adı ile ilgili bir filtrelemedir.(malware.exe)

tag: VirusTotal tarafından taglenen dosyalar ile ilgili bir filtremeledir. (tag:via-tor,tag:ios) Taglerin hepsini görüntülemek için bu siteye bakabilirsiniz: Full list of VirusTotal Intelligence tag modifier Geri kalan filtreleme yöntemleri için de bu siteyi ziyaret edebilirsiniz: File search modifiers Bunların haricinde VirusTotal Intelligence’ın aramaları varsayılan olarak dosyalar için yaptığını unutmayın. Örneğin eğer URL için bir işlem gerekiyorsa entity:url filtrelemesini kullanabilirsiniz.

Analiz İşlemleri

VirusTotal’de bulunan Detection, Details, Relations, Behavior, Telemetry ve "Community" bölümleri, bir dosyanın veya URL'nin analiz sonuçlarına ilişkin farklı bilgileri sağlar. Bunlardan bahsetmek gerekirse:

Detection

Bu bölüm, dosyanın veya URL'nin taranması sonucunda farklı antivirüs motorları tarafından oluşan taramanın sonuçlarını gösterir. Güvenlik sağlayıcıları bize “Undetected”, “Unable to process file type”, “Suspicious” veya zararlı, kırmızı bir ünlem işareti ile sonuç döndürebilir.

Details

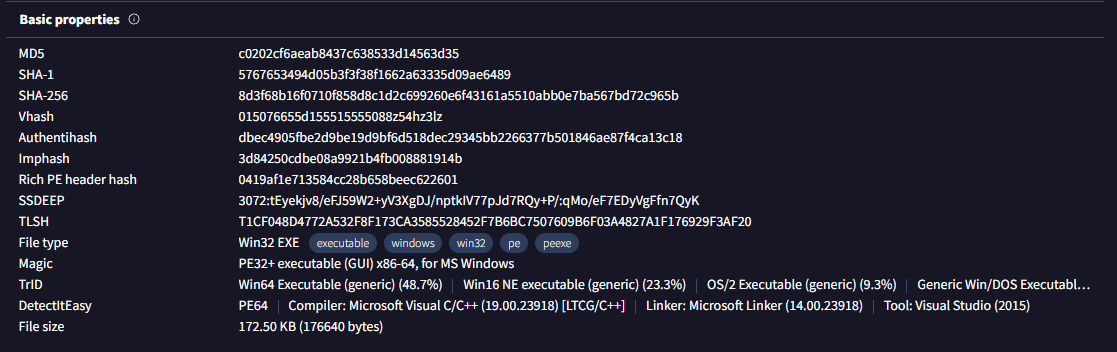

Dosya veya URL hakkındaki detaylı bilgiler burada bulunur. Dosyanın boyutu , MIME türü, hash değerleri, oluşturulma ve analiz tarihleri, dosyanın adlandırmaları, header ve section kısımları, import edilen DLL gibi bilgiler ve daha fazlası burada yer alır.

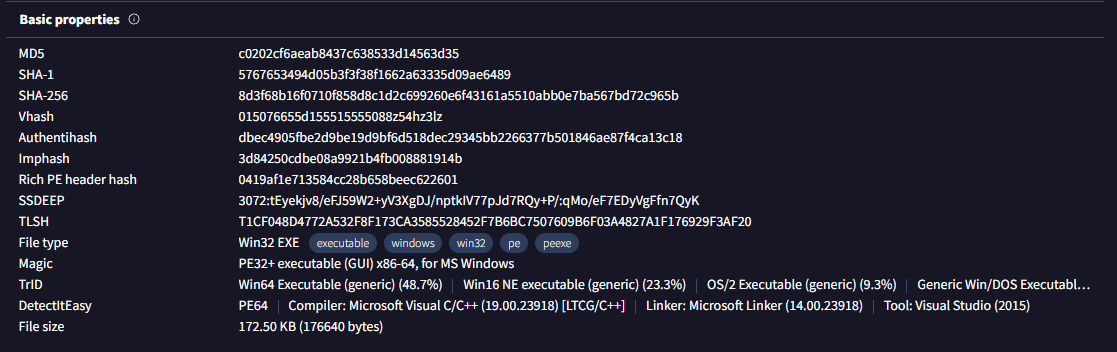

Burada dosya hakkındaki temel özellikler bulunur. Açıklayacak olursam:

MD5: Bir dosyanın benzersiz tanımlayıcısıdır. Her dosya farklı bir MD5 hash değerine sahiptir.

SHA-1: Bir dosyanın benzersiz başka bir tanımlayıcısıdır. MD5’ten daha güvenli bir algoritmadır ve dosyanın bütünlüğünü doğrulamak için kullanılır.

SHA-256: SHA-1'in daha güvenli bir versiyonudur. Daha uzun ve daha karmaşık bir parmak izi oluşturur.

V-Hash: Bir metni şifreleyerek okunamaz bir form haline getiren algoritmadır. Güvenli iletişim veya kimlik doğrulama gibi alanlarda kullanılır.

AuthentiHash: Bir dosyanın güvenilirliğini doğrulamak için kullanılır.

Imphash: Yazılımın içeriğinde ne tür kütüphaneler veya modüller olduğunu belirler.

SSDEEP: Aynı ya da benzer dosyaların benzersizliğini belirlemek için kullanılan bir hash algoritmasıdır.

FileType: Dosyanın türünü gösterir.

Magic: Dosyanın hangi platform için uygun olduğunu belirler.

File Size: Dosyanın ne kadar yer kapladığını belirtir. Megabayt veya kilobayt cinsinden ifade edilir.

PEID Packer: Dosyanın nasıl paketlendiğini belirtir. Sıkıştırılma ve şifreleme örnek verilebilir.

F-PROT Packer: Dosyanın hangi karakter seti ile kodlandığını belirtir.

TrID: Dosyanın nasıl çalıştığı ve hangi kodlama dili veya platformu kullandığı hakkında bilgi verir.

DetectItEasy: Dosyanın nasıl derlendiği ve hangi araçlarla oluşturulduğu hakkında bilgi verir.

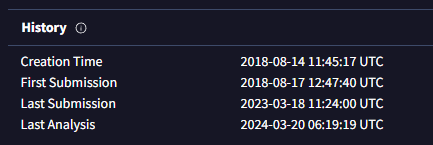

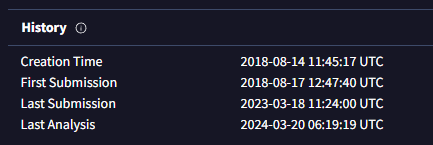

Burada dosyayla ilişkilendirilecek tarih bilgileri yer alır.

Creation Time: Dosyanın oluşturulma tarihi hakkında bilgi verir. Kesin olarak doğru diyemeyeceğimiz bir bölümdür.

First Submission: Dosyanın VirusTotal’e ilk yüklendiği tarih.

Last Submission: Dosyanın VirusTotal’e son yüklendiği tarih.

Last Analysis: Dosyanın son analiz tarihi.

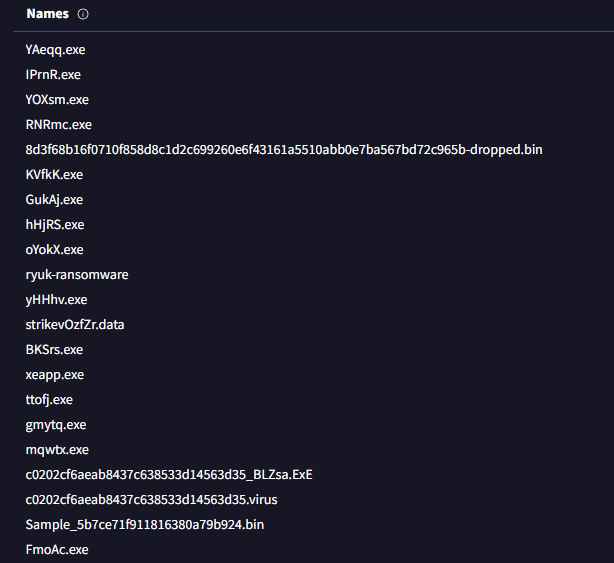

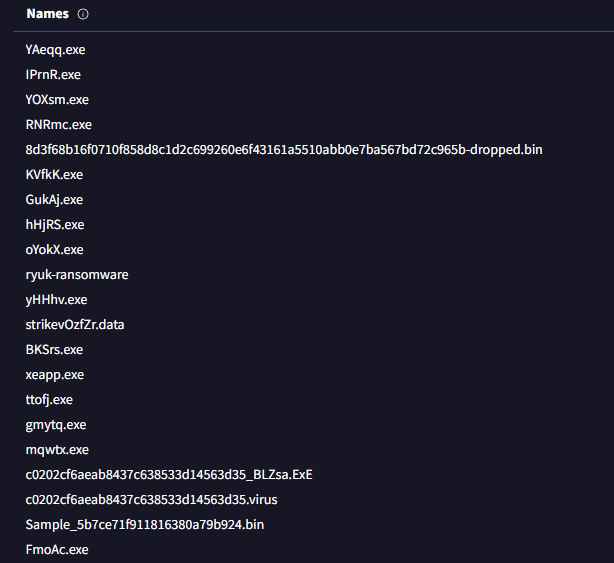

Dosyanın daha önce analiz edildiği farklı adlandırmalar Names bölümünde yer alır.

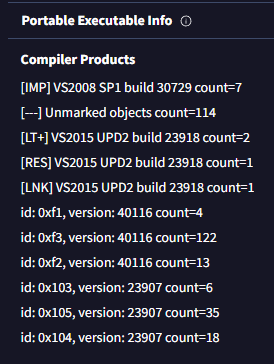

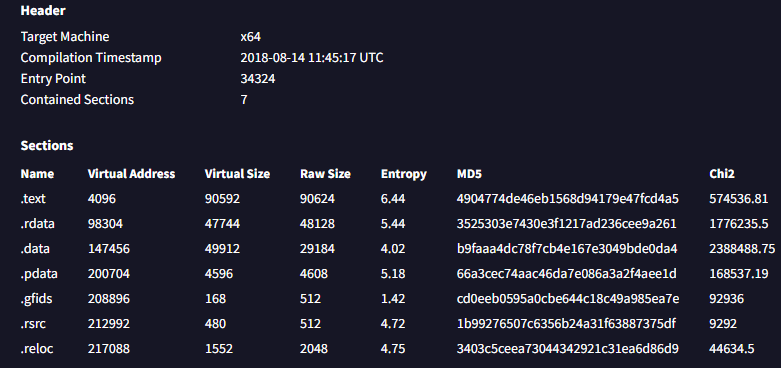

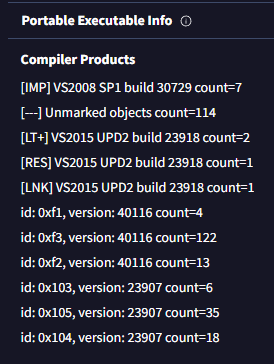

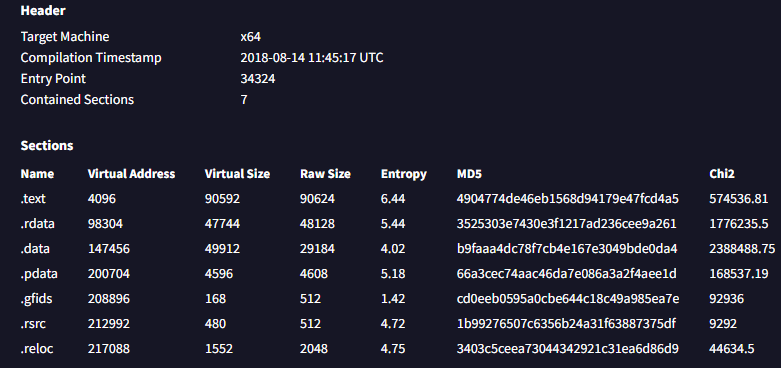

"Portable Executable Info" bölümü, taranan dosyanın, Portable Executable (PE) formatı hakkında bilgi sağlar. Portable Executable, Windows işletim sistemi tarafından kullanılan bir dosya biçimidir ve genellikle Windows kütüphaneleri tarafından kullanılır.

Compiler products bölümünde derleme işlemi sürecinde hangi ürünlerin kullanıldığı hakkında fikir sahibi olabiliriz. Headers dosyanın yapısı hakkında temel bilgiler sağlar; Sections ise dosyanın içerdiği bölümlerle alakalıdır.

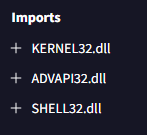

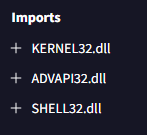

Imports bölümü bize dosyaya eklenen modüller ve kütüphaneler hakkında bilgi sağlar.

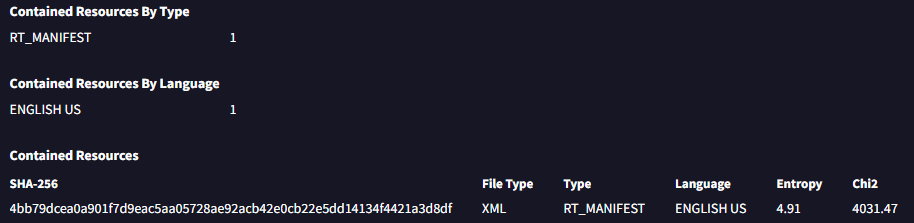

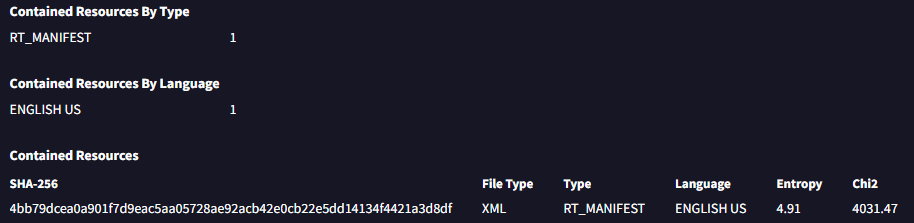

Buradaki bilgiler kapsanan kaynaklarla ilişkilendirilebilir. Contained Resources By Type bölümü türe göre kapsanan kaynakları, Contained Resources By Language programın evrensel dili, Contained Resources bölümü ise taranan dosya içeriğindeki her şeyi SHA-256 formatında gösterir.

Burada dosya hakkındaki temel özellikler bulunur. Açıklayacak olursam:

MD5: Bir dosyanın benzersiz tanımlayıcısıdır. Her dosya farklı bir MD5 hash değerine sahiptir.

SHA-1: Bir dosyanın benzersiz başka bir tanımlayıcısıdır. MD5’ten daha güvenli bir algoritmadır ve dosyanın bütünlüğünü doğrulamak için kullanılır.

SHA-256: SHA-1'in daha güvenli bir versiyonudur. Daha uzun ve daha karmaşık bir parmak izi oluşturur.

V-Hash: Bir metni şifreleyerek okunamaz bir form haline getiren algoritmadır. Güvenli iletişim veya kimlik doğrulama gibi alanlarda kullanılır.

AuthentiHash: Bir dosyanın güvenilirliğini doğrulamak için kullanılır.

Imphash: Yazılımın içeriğinde ne tür kütüphaneler veya modüller olduğunu belirler.

SSDEEP: Aynı ya da benzer dosyaların benzersizliğini belirlemek için kullanılan bir hash algoritmasıdır.

FileType: Dosyanın türünü gösterir.

Magic: Dosyanın hangi platform için uygun olduğunu belirler.

File Size: Dosyanın ne kadar yer kapladığını belirtir. Megabayt veya kilobayt cinsinden ifade edilir.

PEID Packer: Dosyanın nasıl paketlendiğini belirtir. Sıkıştırılma ve şifreleme örnek verilebilir.

F-PROT Packer: Dosyanın hangi karakter seti ile kodlandığını belirtir.

TrID: Dosyanın nasıl çalıştığı ve hangi kodlama dili veya platformu kullandığı hakkında bilgi verir.

DetectItEasy: Dosyanın nasıl derlendiği ve hangi araçlarla oluşturulduğu hakkında bilgi verir.

Burada dosyayla ilişkilendirilecek tarih bilgileri yer alır.

Creation Time: Dosyanın oluşturulma tarihi hakkında bilgi verir. Kesin olarak doğru diyemeyeceğimiz bir bölümdür.

First Submission: Dosyanın VirusTotal’e ilk yüklendiği tarih.

Last Submission: Dosyanın VirusTotal’e son yüklendiği tarih.

Last Analysis: Dosyanın son analiz tarihi.

Dosyanın daha önce analiz edildiği farklı adlandırmalar Names bölümünde yer alır.

"Portable Executable Info" bölümü, taranan dosyanın, Portable Executable (PE) formatı hakkında bilgi sağlar. Portable Executable, Windows işletim sistemi tarafından kullanılan bir dosya biçimidir ve genellikle Windows kütüphaneleri tarafından kullanılır.

Compiler products bölümünde derleme işlemi sürecinde hangi ürünlerin kullanıldığı hakkında fikir sahibi olabiliriz. Headers dosyanın yapısı hakkında temel bilgiler sağlar; Sections ise dosyanın içerdiği bölümlerle alakalıdır.

Imports bölümü bize dosyaya eklenen modüller ve kütüphaneler hakkında bilgi sağlar.

Buradaki bilgiler kapsanan kaynaklarla ilişkilendirilebilir. Contained Resources By Type bölümü türe göre kapsanan kaynakları, Contained Resources By Language programın evrensel dili, Contained Resources bölümü ise taranan dosya içeriğindeki her şeyi SHA-256 formatında gösterir.

Relations

Bu bölüm, dosyanın veya URL'nin diğer dosyalar, URL'ler veya IP adresleriyle ilişkilerini gösterir. Dosyanın diğer dosyalarla olan bağlantıları veya URL'lerin hangi diğer kaynaklarla ilişkili olduğu hakkında bilgi verir. Eğer Relations bölümü bulunmuyorsa bir IP adresi veya URL ile bir ilişkisi olmadığı sonucuna varabiliriz.

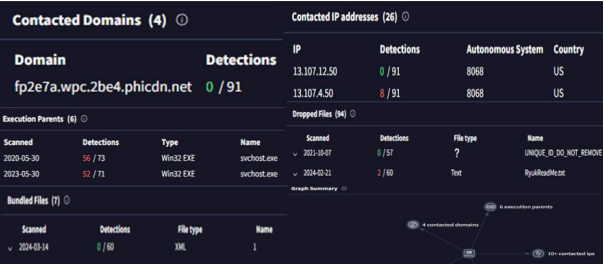

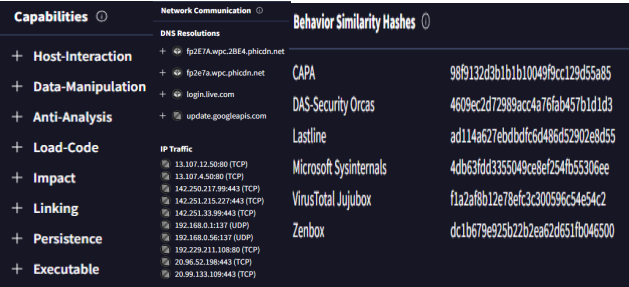

Ekran alıntılarından da anlayabileceğiniz gibi Relations bölümü 6 kısımdan oluşur. Contacted domains ilişkide olunan domain adreslerini, Contacted IP addresses ilişkide olunan IP adreslerini, Execution parents dosyanın hangi işlem veya dosyalar tarafından yürütüldüğünü, Dropped Files hedef makine içinde oluşturulan dosyaları, Bundled Files bölümü dosyanın içindeki başka dosyaları, Graph Summary bölümü ise bize bu kısımlar ile alakalı grafiksel bir özet gösterir.

Ekran alıntılarından da anlayabileceğiniz gibi Relations bölümü 6 kısımdan oluşur. Contacted domains ilişkide olunan domain adreslerini, Contacted IP addresses ilişkide olunan IP adreslerini, Execution parents dosyanın hangi işlem veya dosyalar tarafından yürütüldüğünü, Dropped Files hedef makine içinde oluşturulan dosyaları, Bundled Files bölümü dosyanın içindeki başka dosyaları, Graph Summary bölümü ise bize bu kısımlar ile alakalı grafiksel bir özet gösterir.

Behavior

Bu bölümde sandboxlar kullanılır. Zararlının çalıştırılıp sonuçların analiz edildiği bölümdür. Analiz işini burada yaptığımız için diğer bölümlere nazaran daha önemli bir bölümdür.

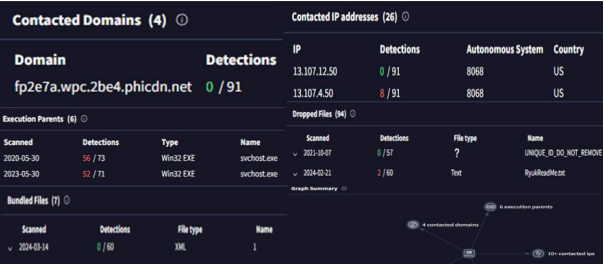

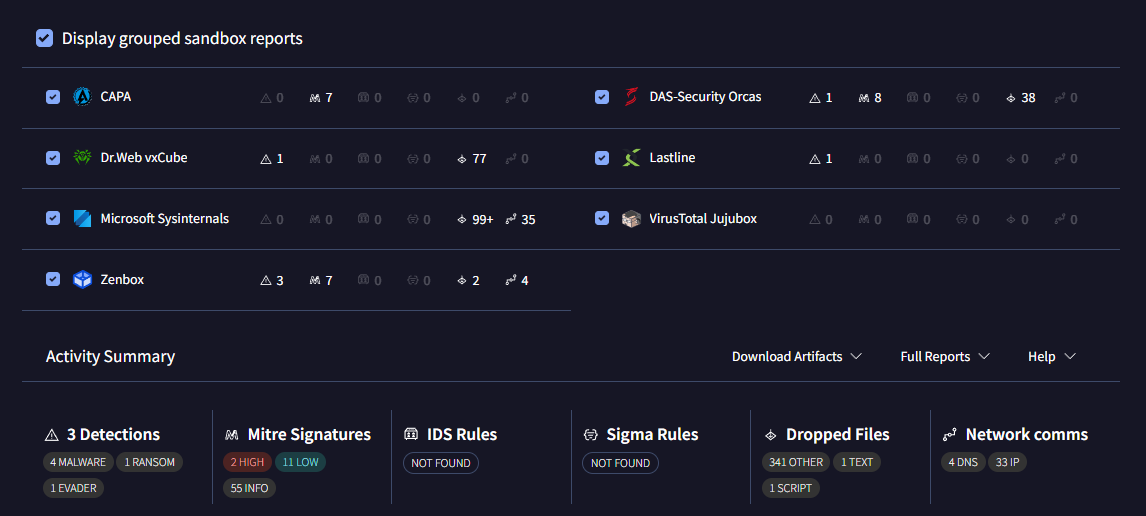

Burada gördüğünüz gibi 7 farklı sandbox kullanılmış. Sandboxların yanındaki tikleri açıp veya kapatıp hemen altındaki Activity Summary kısmına istediğiniz sandbox sonuçlarını dahil edebilirsiniz. Benim gösterdiğim örnek için ben hepsini açık tuttum. Activity Summary kısmı 6 bölümde incelenebilir:

Detections: Tespit edilen olası zararlılar bu bölümde gösterilir.

Mitre Signatures: MITRE ATT&CK framework'te belirtilen saldırı tekniklerine karşı tespit edilen imzaların sayısını gösterir. Bu ekran görüntüsünde gördüğünüz gibi HIGH, LOW ve INFO düzeyinde tehdit imzalarını içerebilir.

IDS Rules: IDS kurallarına göre yapılan tespitlerin varlığını gösterir.

Sigma Rules: Sigma kurallarına göre yapılan tespitlerin varlığını gösterir.

Dropped Files: Biraz önce bahsettiğim gibi zararlının oluşturduğu ve indirdiği dosyaların sayısını ve türünü gösterir.

Network Comms: İncelenen dosyanın ilişki kurduğu DNS ve IP sayısını gösterir.

Yukarıda gördüğünüz ekran alıntısı saldırganların kullandığı teknikler ve taktikler hakkında bilinçlenmemize yardımcı olur. Buradaki bölümler bir zararlı incelerken bize oldukça fayda sağlar. Execution bölümü incelenen dosyanın yürütülme esnasındaki kullandığı teknikler ile ilgilidir. Örneğin Execution kısmının içinde TA0002 - Windows Management Instrumentation (WMI) ile ilgili bir madde görüyorsanız, saldırganların WMI’yi kullanarak sistem bilgilerini sorgulayabileceği ve yönetebileceği bir taktik kullanmış olabilecekleri hakkında bir çıkarım yapabilirsiniz. Ayrıca taktik ve tekniklerin üstüne imlecinizi getirip daha fazla bilgi edinebilir, hatta MITRE’de görüntüleyip teknik ve taktikler üzerine daha derin bir araştırma yapabilirsiniz. Diğer bölümlerden de kısaca bahsedecek olursak Persistance kısmı saldırganın sistemdeki kalıcılığını sağlamak, Privilege Escalation kısmı sistem üzerindeki yetkilerini yükseltmek, Defense Evasion kısmı saldırganların saldırı tespit sistemlerini atlatmak, Discovery kısmı hedefi keşfetmek, Collection kısmı veri toplamak, Impact kısmı ise sisteme zarar vermek veya kullanılamaz hale getirmek için kullandıkları teknik ve taktikler hakkında bilgi sağlar.

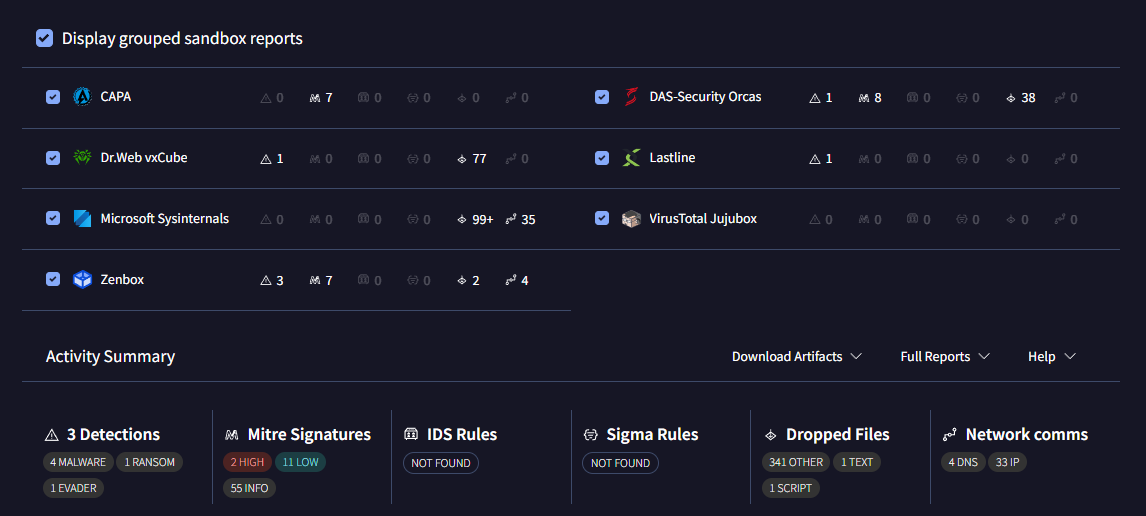

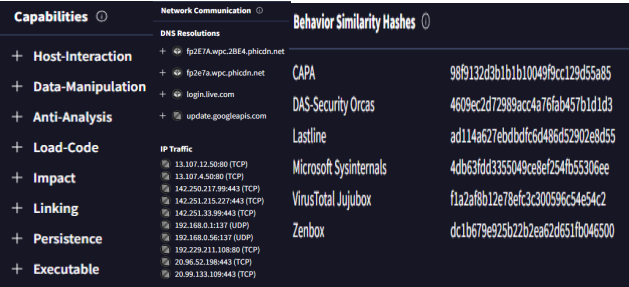

Capabilites kısmı bize zararlının hedef üzerinde yapabildiği belirli özellik ve işlevler hakkında bilgi sunar. Network Communication kısmı programın iletişim kurduğu adresler hakkında bilgi sağlar. Behavior Similarity Hashes kısmı çeşitli güvenlik araçları ve hizmetleri tarafından kullanılan dosya davranışlarını benzerlik açısından sınıflandırmak için oluşturulan hash'lerdir.

Bu kısımların hemen altında File system actions kısmı bulunur. 5 ana bölümde inceleyebiliriz:

Files Opened: Dosya sistemi üzerinde açılan dosyaların listesidir. cmd.exe, net.exe, ntdll.dll gibi sistem dosyaları ve kullanıcı tarafından oluşturulan dosyalar bu kategori altında yer alır.

Files Written: Dosya sistemi üzerinde oluşturulan veya yazılan dosyaların listesidir.

Files Deleted: Dosya sistemi üzerinden silinen dosyaların listesidir.

Files With Modified Attributes: Dosya sistemi üzerinde özellikleri değiştirilen dosyaların listesidir.

Files Dropped: Dosya sistemi üzerine bırakılan dosyaların listesidir.

Bu kısımdan sonra Registry actions kısmı gelir. Bu kısım, incelenen dosyanın veya uygulamanın Windows kayıt defterinde gerçekleştirdiği çeşitli eylemleri içerir.

Registry Keys Opened: Kayıt defterinde açılan anahtarların listesidir.

Registry Keys Set: Kayıt defterindeki değişiklik yapılan anahtarların listesidir.

Registry Keys Deleted: Kayıt defterinden silinen anahtarların listesidir.

Process and service actions kısmı dosyanın işlem ve hizmetler üzerinde gerçekleştirdiği çeşitli eylemleri içerir. Bölümlerinin ayrıntılarından bahsetmek gerekirse:

Processes Created: Yeni oluşturulan işlemlerin listesidir.

Shell Commands: Shell komutları tarafından başlatılan işlemlerin listesidir.

Processes Injected: Enjekte edilen işlemlerin listesidir.

Processes Terminated: Sonlandırılan işlemlerin listesidir.

Windows Hidden: Gizlenmiş veya sistem tarafından gizlenen işlemlerin listesidir. Zararlı analizinde oldukça işe yarar.

Services Opened: Açılan hizmetlerin listesidir. Bu hizmetler, işletim sistemi veya uygulamalar tarafından başlatılan ve çalışan hizmetleri temsil eder.

Processes Tree: Bir işlemin diğer işlemlerle olan ilişkilerini gösteren bir yapıdır. Bu, belirli bir işlemin altında çalışan veya bu işlemin altında başlatılan diğer işlemleri gösterir.

Bundan sonraki kısım olan Synchronization mechanisms & Signals oluşturulan ve açılan mutexler hakkında bize bilgi verir. Mutex, mutual exclusion'ın kısaltmasıdır ve birden fazla iş parçacığının veya işlemin aynı anda belirli bir kaynağa erişimini kontrol etmek için kullanılan senkronizasyon nesneleridir.

Modules loaded kısmı, dosyanın yüklediği modülleri içerir.

Highlighted actions kısmı belirli eylemlerin veya metinlerin vurgulandığı bir alanı içerir. Burada, özellikle dikkat çekilmek istenen eylemler veya metinler bulunmaktadır.

Calls Highlighted: Belirli fonksiyonların veya işlevlerin vurgulandığı bir alandır.

Decoded Text: Şifrelenmiş veya kodlanmış metinlerin çözümlenmiş halidir. Bu, özellikle dikkat çekilmek istenen metinlerin açık bir şekilde sunulduğu bir alandır. Örneğin, bir tehdit mesajının çözümlenmiş hali bu kategoriye girer.

Highlighted Text: Hata mesajları veya dosya yolları gibi önemli metinler bu kategoriye girer.

Son olarak Dataset Actions kısmında; dosya çalıştığında sistem özellikleri, paylaşılan tercihler, içerik modelleri gibi veri setleriyle etkileşimi sonucundaki gerçekleştirdiği eylemler yer alır.

Burada gördüğünüz gibi 7 farklı sandbox kullanılmış. Sandboxların yanındaki tikleri açıp veya kapatıp hemen altındaki Activity Summary kısmına istediğiniz sandbox sonuçlarını dahil edebilirsiniz. Benim gösterdiğim örnek için ben hepsini açık tuttum. Activity Summary kısmı 6 bölümde incelenebilir:

Detections: Tespit edilen olası zararlılar bu bölümde gösterilir.

Mitre Signatures: MITRE ATT&CK framework'te belirtilen saldırı tekniklerine karşı tespit edilen imzaların sayısını gösterir. Bu ekran görüntüsünde gördüğünüz gibi HIGH, LOW ve INFO düzeyinde tehdit imzalarını içerebilir.

IDS Rules: IDS kurallarına göre yapılan tespitlerin varlığını gösterir.

Sigma Rules: Sigma kurallarına göre yapılan tespitlerin varlığını gösterir.

Dropped Files: Biraz önce bahsettiğim gibi zararlının oluşturduğu ve indirdiği dosyaların sayısını ve türünü gösterir.

Network Comms: İncelenen dosyanın ilişki kurduğu DNS ve IP sayısını gösterir.

Yukarıda gördüğünüz ekran alıntısı saldırganların kullandığı teknikler ve taktikler hakkında bilinçlenmemize yardımcı olur. Buradaki bölümler bir zararlı incelerken bize oldukça fayda sağlar. Execution bölümü incelenen dosyanın yürütülme esnasındaki kullandığı teknikler ile ilgilidir. Örneğin Execution kısmının içinde TA0002 - Windows Management Instrumentation (WMI) ile ilgili bir madde görüyorsanız, saldırganların WMI’yi kullanarak sistem bilgilerini sorgulayabileceği ve yönetebileceği bir taktik kullanmış olabilecekleri hakkında bir çıkarım yapabilirsiniz. Ayrıca taktik ve tekniklerin üstüne imlecinizi getirip daha fazla bilgi edinebilir, hatta MITRE’de görüntüleyip teknik ve taktikler üzerine daha derin bir araştırma yapabilirsiniz. Diğer bölümlerden de kısaca bahsedecek olursak Persistance kısmı saldırganın sistemdeki kalıcılığını sağlamak, Privilege Escalation kısmı sistem üzerindeki yetkilerini yükseltmek, Defense Evasion kısmı saldırganların saldırı tespit sistemlerini atlatmak, Discovery kısmı hedefi keşfetmek, Collection kısmı veri toplamak, Impact kısmı ise sisteme zarar vermek veya kullanılamaz hale getirmek için kullandıkları teknik ve taktikler hakkında bilgi sağlar.

Capabilites kısmı bize zararlının hedef üzerinde yapabildiği belirli özellik ve işlevler hakkında bilgi sunar. Network Communication kısmı programın iletişim kurduğu adresler hakkında bilgi sağlar. Behavior Similarity Hashes kısmı çeşitli güvenlik araçları ve hizmetleri tarafından kullanılan dosya davranışlarını benzerlik açısından sınıflandırmak için oluşturulan hash'lerdir.

Bu kısımların hemen altında File system actions kısmı bulunur. 5 ana bölümde inceleyebiliriz:

Files Opened: Dosya sistemi üzerinde açılan dosyaların listesidir. cmd.exe, net.exe, ntdll.dll gibi sistem dosyaları ve kullanıcı tarafından oluşturulan dosyalar bu kategori altında yer alır.

Files Written: Dosya sistemi üzerinde oluşturulan veya yazılan dosyaların listesidir.

Files Deleted: Dosya sistemi üzerinden silinen dosyaların listesidir.

Files With Modified Attributes: Dosya sistemi üzerinde özellikleri değiştirilen dosyaların listesidir.

Files Dropped: Dosya sistemi üzerine bırakılan dosyaların listesidir.

Bu kısımdan sonra Registry actions kısmı gelir. Bu kısım, incelenen dosyanın veya uygulamanın Windows kayıt defterinde gerçekleştirdiği çeşitli eylemleri içerir.

Registry Keys Opened: Kayıt defterinde açılan anahtarların listesidir.

Registry Keys Set: Kayıt defterindeki değişiklik yapılan anahtarların listesidir.

Registry Keys Deleted: Kayıt defterinden silinen anahtarların listesidir.

Process and service actions kısmı dosyanın işlem ve hizmetler üzerinde gerçekleştirdiği çeşitli eylemleri içerir. Bölümlerinin ayrıntılarından bahsetmek gerekirse:

Processes Created: Yeni oluşturulan işlemlerin listesidir.

Shell Commands: Shell komutları tarafından başlatılan işlemlerin listesidir.

Processes Injected: Enjekte edilen işlemlerin listesidir.

Processes Terminated: Sonlandırılan işlemlerin listesidir.

Windows Hidden: Gizlenmiş veya sistem tarafından gizlenen işlemlerin listesidir. Zararlı analizinde oldukça işe yarar.

Services Opened: Açılan hizmetlerin listesidir. Bu hizmetler, işletim sistemi veya uygulamalar tarafından başlatılan ve çalışan hizmetleri temsil eder.

Processes Tree: Bir işlemin diğer işlemlerle olan ilişkilerini gösteren bir yapıdır. Bu, belirli bir işlemin altında çalışan veya bu işlemin altında başlatılan diğer işlemleri gösterir.

Bundan sonraki kısım olan Synchronization mechanisms & Signals oluşturulan ve açılan mutexler hakkında bize bilgi verir. Mutex, mutual exclusion'ın kısaltmasıdır ve birden fazla iş parçacığının veya işlemin aynı anda belirli bir kaynağa erişimini kontrol etmek için kullanılan senkronizasyon nesneleridir.

Modules loaded kısmı, dosyanın yüklediği modülleri içerir.

Highlighted actions kısmı belirli eylemlerin veya metinlerin vurgulandığı bir alanı içerir. Burada, özellikle dikkat çekilmek istenen eylemler veya metinler bulunmaktadır.

Calls Highlighted: Belirli fonksiyonların veya işlevlerin vurgulandığı bir alandır.

Decoded Text: Şifrelenmiş veya kodlanmış metinlerin çözümlenmiş halidir. Bu, özellikle dikkat çekilmek istenen metinlerin açık bir şekilde sunulduğu bir alandır. Örneğin, bir tehdit mesajının çözümlenmiş hali bu kategoriye girer.

Highlighted Text: Hata mesajları veya dosya yolları gibi önemli metinler bu kategoriye girer.

Son olarak Dataset Actions kısmında; dosya çalıştığında sistem özellikleri, paylaşılan tercihler, içerik modelleri gibi veri setleriyle etkileşimi sonucundaki gerçekleştirdiği eylemler yer alır.

Telemetry

Bu bölüm, dosyanın veya URL'nin algılanma sıklığını ve tarama sonuçlarını içeren genel istatistikleri bize gösterir.

Community

Bu bölüm, VirusTotal kullanıcılarının dosya veya URL hakkında yorum yapabildikleri ve görüşlerini paylaşabildikleri bir alandır. Kullanıcı yorumları, dosyanın veya URL'nin güvenilirliği veya tehlikeliliği hakkında ek bilgi sağlayabilir.

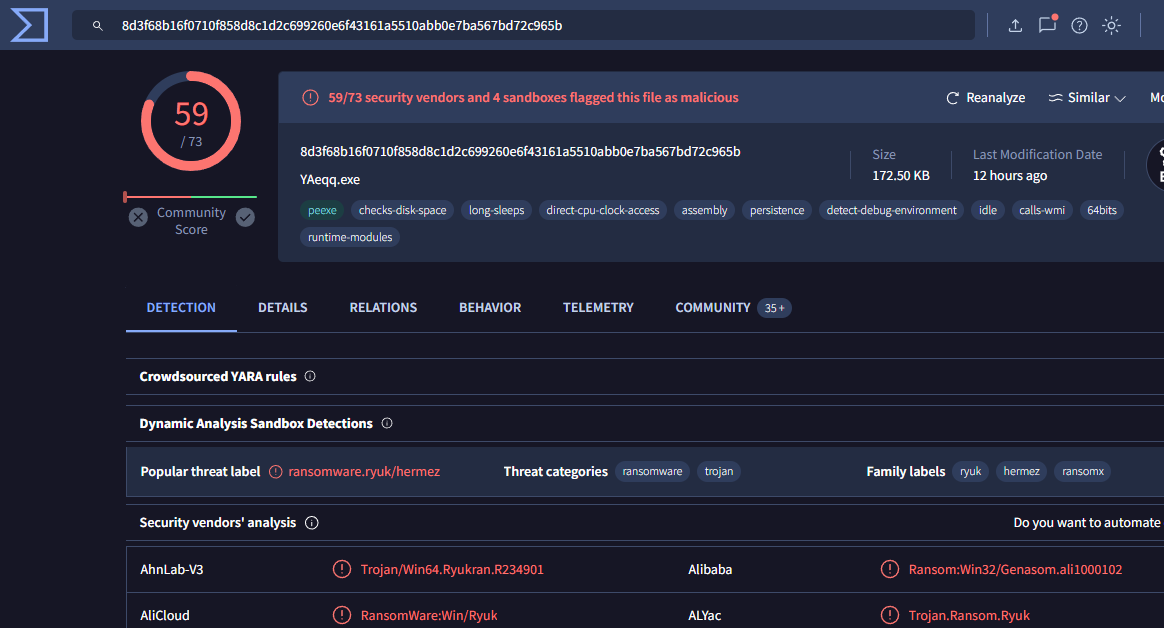

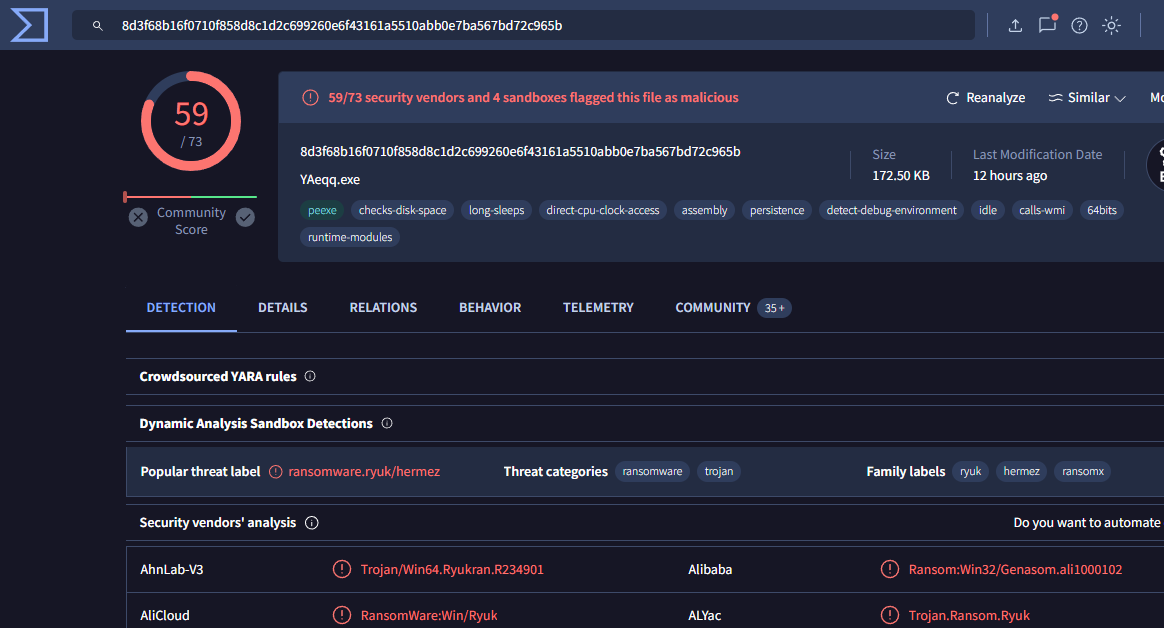

Bu bölümler harici analiz için bir özet diyebileceğimiz bu bölümlerin üstündeki bir bölüm de bize işe yarar sonuçlar döndürür:

Yukarıdaki ekran görüntüsünde özet olarak 59 güvenlik sağlayıcısının ve 4 tane sandbox’ın sonucunun bu dosyayı zararlı olarak işaretlediğini, dosyanın boyutunu, son değişiklik tarihini, dosyanın PE (Portable Executable) olduğunu görebilirsiniz ve dosyanın davranışları hakkında çıkarımlarda bulunabilirsiniz. Örneğin checks-disk-space, long-sleeps davranışları hakkında bilgi verebilir. Eğer hesabınız varsa community score kısmından kendi düşüncenize göre dosyanın zararlı olup olmadığına dair oy kullanabilirsiniz. Reanalyze ile dosyayı tekrardan analiz edebilirsiniz. More kısmındaki Graph seçeneği ögeler arasındaki ilişkiyi görselleştirmeye olanak sağlar. Ayrıca önemli bir bölüm olan “Crowdedsourced YARA Rules” VirusTotal'de kullanıcılar tarafından oluşturulan YARA kurallarıdır. YARA, kötü amaçlı yazılım analizi ve tehdit avcılığı için kullanılan bir tanımlama ve kural dili olan açık kaynaklı bir projedir. Başka bir önemli bölüm ise “Dynamic Analysis Sandbox Detections” bölümüdür. Burada kısaca sandbox sonuçları yer alır. Dynamic Analysis Sandbox Detections, kötü amaçlı yazılım analizi için önemli bir kaynaktır çünkü gerçek zamanlı olarak kötü amaçlı davranışları tespit edebilir ve kötü amaçlı yazılımların nasıl çalıştığını anlamamıza yardımcı olur.

Unutmayın, bir yazılımın zararlı olduğu sadece VirusTotal çıkarımlarından sonuçlandıralamaz.

Bu bölümler harici analiz için bir özet diyebileceğimiz bu bölümlerin üstündeki bir bölüm de bize işe yarar sonuçlar döndürür:

Yukarıdaki ekran görüntüsünde özet olarak 59 güvenlik sağlayıcısının ve 4 tane sandbox’ın sonucunun bu dosyayı zararlı olarak işaretlediğini, dosyanın boyutunu, son değişiklik tarihini, dosyanın PE (Portable Executable) olduğunu görebilirsiniz ve dosyanın davranışları hakkında çıkarımlarda bulunabilirsiniz. Örneğin checks-disk-space, long-sleeps davranışları hakkında bilgi verebilir. Eğer hesabınız varsa community score kısmından kendi düşüncenize göre dosyanın zararlı olup olmadığına dair oy kullanabilirsiniz. Reanalyze ile dosyayı tekrardan analiz edebilirsiniz. More kısmındaki Graph seçeneği ögeler arasındaki ilişkiyi görselleştirmeye olanak sağlar. Ayrıca önemli bir bölüm olan “Crowdedsourced YARA Rules” VirusTotal'de kullanıcılar tarafından oluşturulan YARA kurallarıdır. YARA, kötü amaçlı yazılım analizi ve tehdit avcılığı için kullanılan bir tanımlama ve kural dili olan açık kaynaklı bir projedir. Başka bir önemli bölüm ise “Dynamic Analysis Sandbox Detections” bölümüdür. Burada kısaca sandbox sonuçları yer alır. Dynamic Analysis Sandbox Detections, kötü amaçlı yazılım analizi için önemli bir kaynaktır çünkü gerçek zamanlı olarak kötü amaçlı davranışları tespit edebilir ve kötü amaçlı yazılımların nasıl çalıştığını anlamamıza yardımcı olur.

Unutmayın, bir yazılımın zararlı olduğu sadece VirusTotal çıkarımlarından sonuçlandıralamaz.

Moderatör tarafında düzenlendi: