Durch das Öffnen eines gefälschten drahtlosen Zugriffspunkts veranlasst ein Angreifer, dass unwissende Benutzer den Zugriff auf die drahtlosen Zugriffspunkte mithilfe der Autorisierung verweigern und ein Kennwort anfordern, indem er dem drahtlosen Zugriffspunkt, den sie in betrügerischer Absicht geöffnet haben, denselben Namen gibt. Bevor wir dies tun, müssen wir natürlich Benutzerdaten per Handshake erhalten. Wir erwarten dann, dass der unwissende Benutzer sein Passwort in den gefälschten Wireless Access Point eingibt. Mal sehen, wie die Transaktionen stattfinden.

Bevor ich fortfahre, wollte ich über die Airgeddon- und Fluxion-Fahrzeuge sprechen, dass Sie diese Angriffe leicht durchführen können, lassen Sie uns den Devil Twin Attack mit dem Airgeddon-Fahrzeug durchführen.

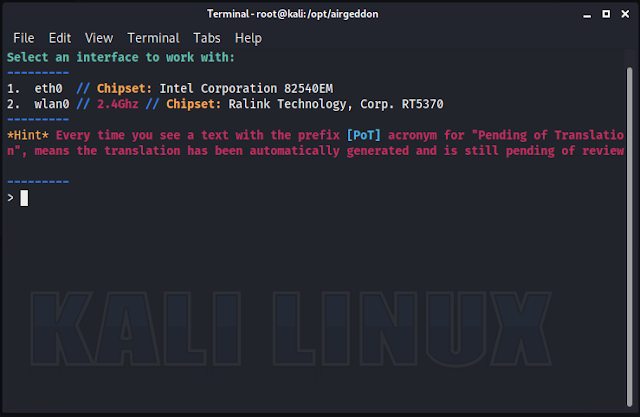

Nachdem wir das Airgeddon-Tool ausgeführt haben, fragen wir zunächst, welche Chipsatzkarte wir verwenden werden. Da wir einen Access Point eröffnen werden, müssen wir unsere eigene Wi-Fi-Karte verwenden. Als Anmerkung möchte ich erwähnen, dass Sie sich die Chipsatzspezifikationen im Zusammenhang mit dem Wi-Fi-Adapter für Kali Linux ansehen müssen. Ich benutze derzeit einen Wi-Fi-Adapter mit RT5370-Chipsatz.

Sie können es erhalten, indem Sie sich die Chipsatzspezifikationen bei Wireless adapters/Chipset table ansehen.

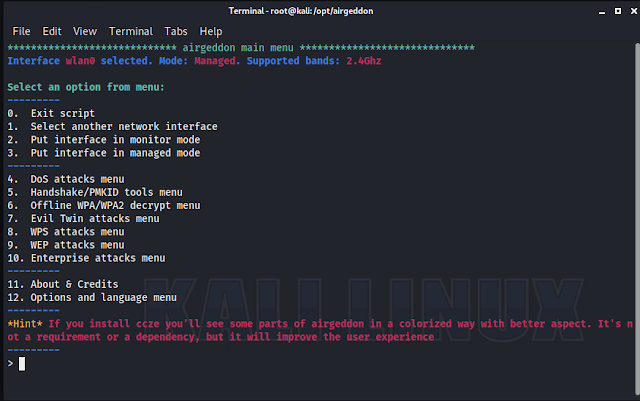

Hier zeigen wir die verfügbaren Fahrzeuge im Airgeddon-Fahrzeug, von dem aus wir das Evil Twin Attacks-Menü Nummer 7 betreten werden.

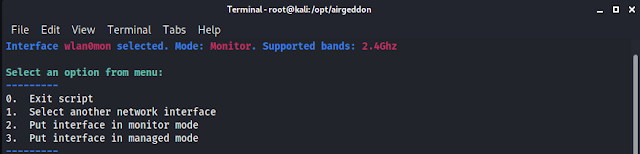

Ja, nachdem wir das Menü "Evil Twin Attacks" im Abschnitt "Jetzt" aufgerufen haben, drücken wir "Interface in den Monitormodus Nummer 2 versetzen", damit unser Wi-Fi-Adapter im Monitormodus funktioniert, und drücken dann standardmäßig die Eingabetaste, um den Monitormodus zu überwachen.

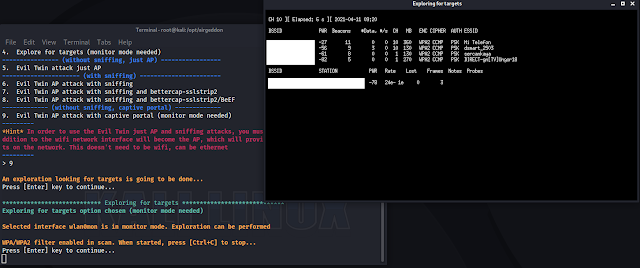

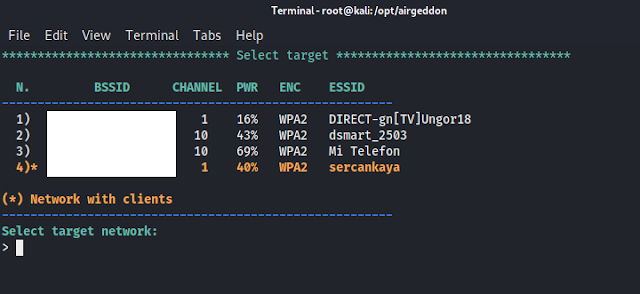

Wir müssen den Handschlag vom gegenüberliegenden Wi-Fi fangen, jedenfalls ist der Angriff, den wir machen werden, der Angriff Nummer 9. Zuerst öffnet sich ein Portal, um uns das Wi-Fi in unserer Nähe zu zeigen, wir finden das Wi-Fi, das wir angreifen werden, und wir stoppen den Netzwerkscan, indem wir V Strg + C drücken.

Unser Fahrzeug will, welches Wi-Fi hier anzugreifen Mi Telefon Wi-Fi Ich werde 3 angreifen Ich schreibe und drücke die Eingabetaste.

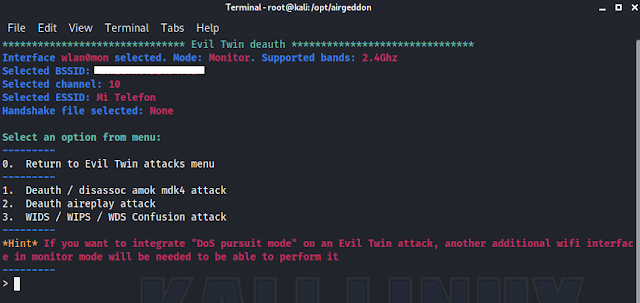

Nach der Auswahl des Telefons kommen drei verschiedene Optionen zu unserem Mix, alle von ihnen sind zuerst, um uns einen Handschlag zu machen, wenn wir es nicht haben, dann öffnen Sie den Zugangspunkt dank unseres Wi-Fi-Adapters, autorisieren Sie das echte Wi-Fi-Netzwerk, warten Sie, bis es den gefälschten Zugangspunkt betritt, den wir eingerichtet haben, und geben Sie dann das Passwort ein und bekommen Sie unsere Hände.

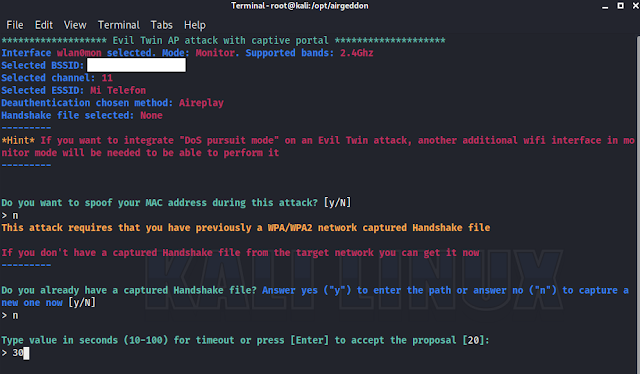

Automatisch kommen die Fragen zu uns, was für uns wichtig ist, ist, den Handschlag zu bekommen, wenn es keinen Handschlag gibt, ihn für eine kurze Zeit zu bekommen, indem man ihn aus dem Netzwerk wirft und darauf wartet, dass er wieder eintritt, indem man den Deauth-Angriff macht, den ich im Abschnitt zur Deautorisierung beschrieben habe.

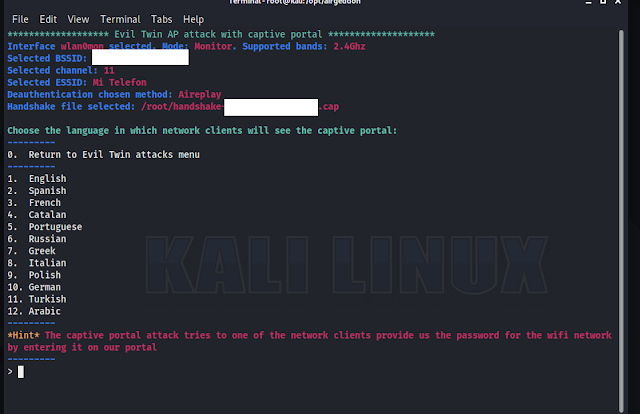

Wie Sie sehen können, öffnen Sie schließlich den Access Point Handshake, wir haben Portalsprachen entsprechend den verfügbaren Sprachen erstellt, wir starten den Angriff, indem Sie hier 11.Turkish wählen. Sobald es den Angriff startet, führt unser Fahrzeug 6 verschiedene Operationen durch;

DNS, ACCES POINT, DHCP, DEAUTH, WEBSERVER, CONTROL

loggt sich von hier aus ein Welcher Benutzer betritt den von uns eingerichteten Zugangspunkt. Es bietet diese, aber es ist nützlich zu wissen, dass die echten Wi-Fi-Deauth das Internet zwischen den Benutzern angreifen, indem sie einen Hack machen und das Wi-Fiden wirft und sie daran hindert, einzutreten, wenn sie den gleichen Namen wieder sehen, wollen sie ihn eingeben, und wenn sie nach einem Passwort fragen und eingeben, kommen diese Informationen zu uns.

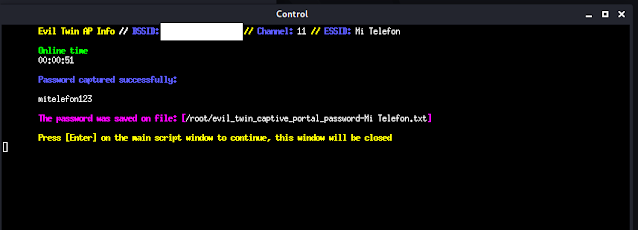

Ja, wir haben erfolgreich das Passwort des unbewussten WLAN-Besitzers unter Passwort erfasst erhalten. Ich möchte Ihnen sagen, dass die erste mögliche Situation, die Sie bemerken werden, ist, dass, wenn Sie Wi-Fi mit dem gleichen Namen in der zweiten sehen und es kein Schlosszeichen gibt, Sie misstrauisch sein sollten. Wenn Sie Ihren Eintrag nicht vermutet haben, werden Sie dieses Mal sehen, dass eine andere Seite Sie nach einem Passwort fragt, wenn Sie eine Verbindung herstellen. Natürlich, wenn Sie Fluxion verwenden können, wird es besser für Sie entsprechend der Modemandmarke sein, es wird Orte geben, an denen Sie ein Passwort anfordern können, und Sie können dies sogar tun, indem Sie den Passwortanforderungsplatz in Airgeddon selbst bearbeiten und etwas schwieriger zu verstehen tun. Wenn Sie mit einem solchen Angriff konfrontiert werden, haben Sie jetzt Informationen, um sich vorsichtiger mit Ihrem eigenen WLAN zu verbinden, damit Sie nicht dem Angreifer zum Opfer fallen. Vielen Dank für Ihre Zeit, Sie zu dem anderen Thema zu sehen...