Bu makalemde sizler ile Windows Server 2008 ve Windows Server 2008 R2 işletim sistemlerinde de Radius Server kurulumu yaparak çalıştığımız şirket ya da kurumda 802.1x yapılandırması sayesinde kablolu ve kablosuz internet erişimlerimizi güvenli bir hale getirme işlemlerini paylaşacağım.

Microsoft Certificate Authority NPS ve Active Directory den gerekli işlemleri yapacağız. Windows Server 2008 R2 Standart kullanıyorsanız etki alanı içerisinde 50 kullanıcı 802.1x den yararlanabilir, Windows Server 2008 R2 Enterprise sürümünü kullanıyorsanız kullanıcı sınırı bulunmamaktadır.

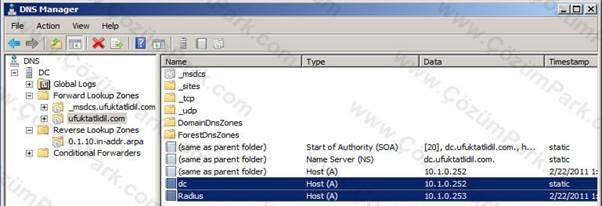

Benim ortamımda DC Rolü yüklenmiş Windows 2008r2 Enterprise ve bu DCye Member edilmiş Windows 2008r2 Enterprise var. Ben kurulum işlemini Member sunucuma yapacağım.

Öncelikle Server Managerda Roles üzerinde sağ clik yaparak gelen menüden Add Roles diyoruz.

Before You Begin ekranında Next diyerek sonraki ekrana geliyoruz.

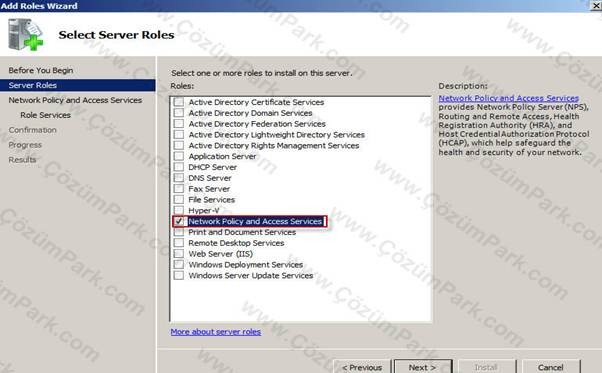

Server Roles ekranında Network Policy and Access Services rolünü seçerek Next ile ilerliyoruz.

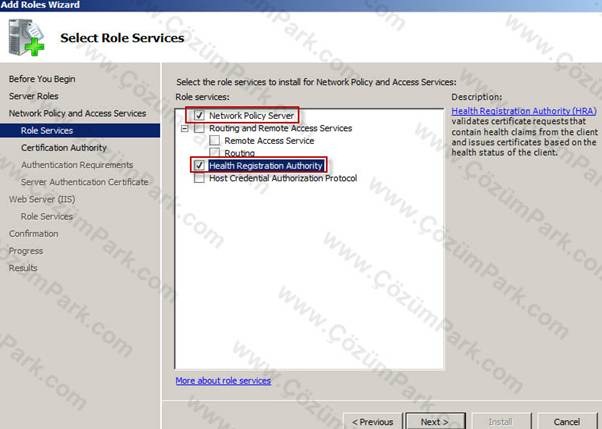

Select Role Services ekranında Network Policy Server ve Health Registration Authority hizmetleri işaretleyerek Next ile ilerliyoruz.

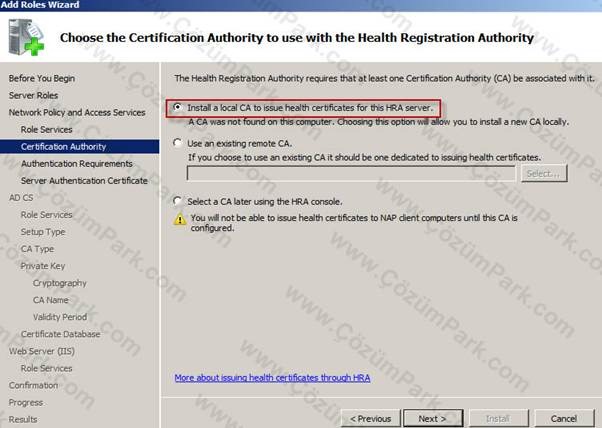

Choose the Certification Authority to use with the Health Registration Authority ekranında aynı etki alanında hizmet veren bir sertifika sunucusu (CA) yoksa birinci seçenek olan Install a local CA to issue health certificates fort his HRA server seçeneğini seçerek Next ile geçiyoruz.

Choose a Server Authentication Certificate for SSL Encryption ekranında yapılacak bağlantılar için kimlik doğrulamasında kullanılacak sertifikayı seçebilme , eğer daha önce böyle bir sertifika yoksa sertifikayı oluşturabilme olanağına sahibiz. Sertifika oluşturmak için ikinci seçenek Create a self-signed certificate for SSL encryption seçerek Next ile sonra ki adıma geçiyoruz.

Introduction to Active Directory Certificate Services ekranında Sertifika Sunucusu hakkında bilgilendirme yer alıyor, burada Next diyerek kuruluma devam ediyoruz.

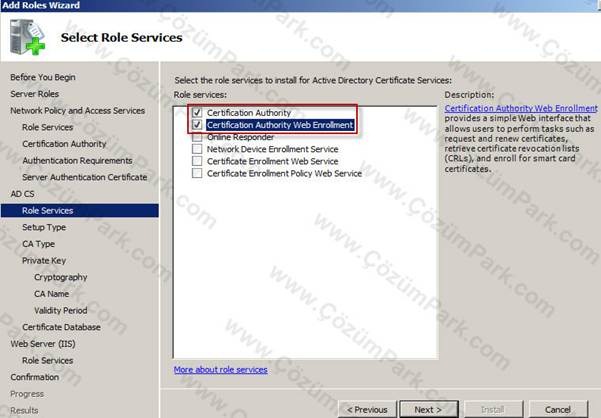

Select Role Services ekranında Sertifika Sunucusuna ait rolleri ekleyebiliriz. Bu ekranda yer alan Certificate Authority ve Certificate Authority web Enrollment seçeneklerini seçerek Next ile sonra ki adıma ilerliyoruz.

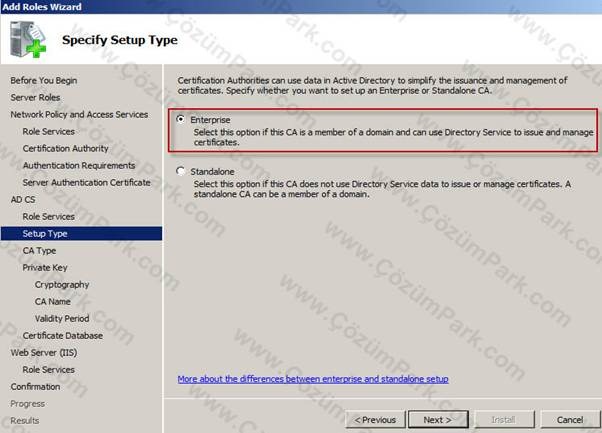

Specify Setup Type ekranında sertifika yöneticisi ile ilgili kurulum türünü belirleyebilirsiniz. Bu ekranda birinci seçenek olan Enterprise seçeneğini seçerek Next ile devam ediyoruz.

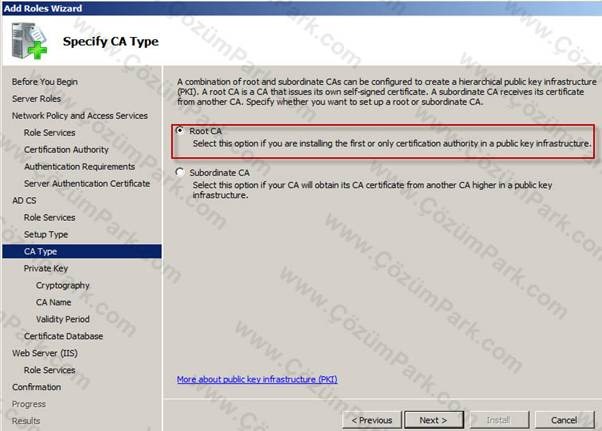

Specify CA Type ekranında etki alanı içerisinde daha önce bir sertifika yöneticisi kurmadığımız için Root CA seçeneğini seçerek Next ile devam ediyoruz.

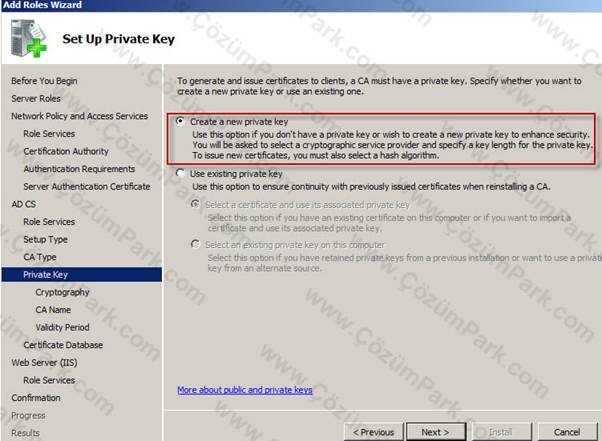

Set Up Private Key ekranında ise birinci seçenek olan Create a new private key seçerek Next ile devam ediyoruz.

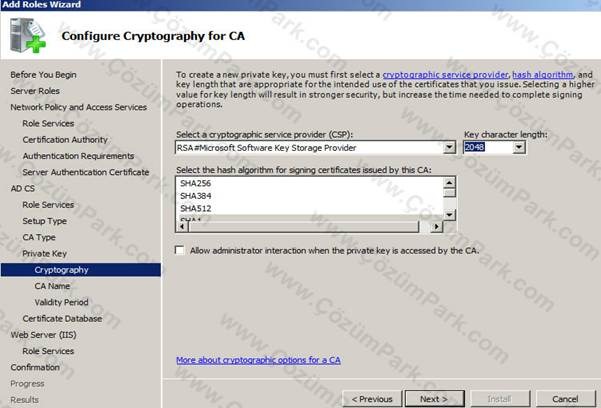

Configure Cryptography for CA ekranında yapılacak olan şifreleme yapılandırmasını yapabilme olanağına sahibi oluyoruz. Ancak varsayılan değerler dışında bir yapılandırma yapmak istiyorsanız burada değişiklik yapabilirsiniz.

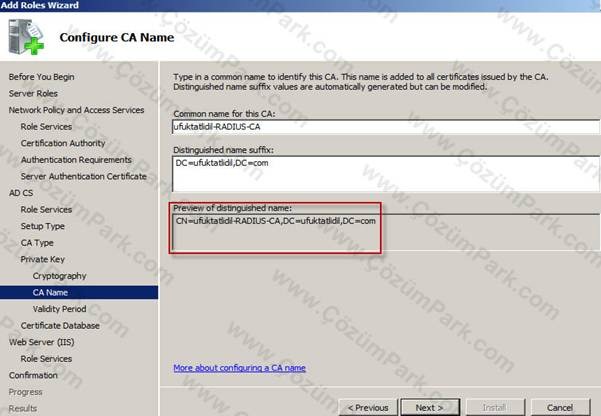

Configure CA Name yapılandırdığımız sertifika yöneticisinin adını belirleyebiliyoruz. Burada herhangi bir değişiklik yapmadan Next ile devam ediyoruz.

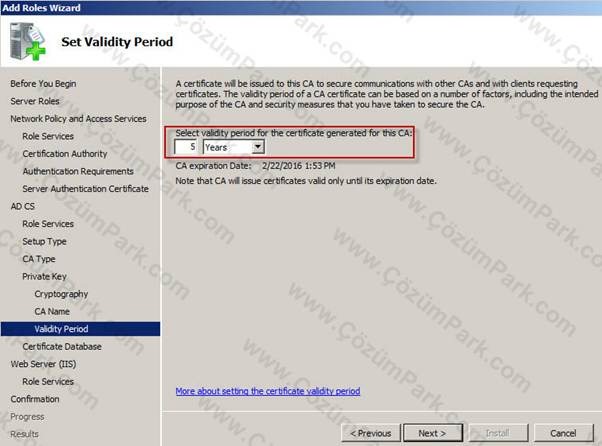

Set Validity Period ekranında yapılandırdığımız sertifika yöneticisinin geçerlilik süresini belirterek Next ile devam ediyoruz.

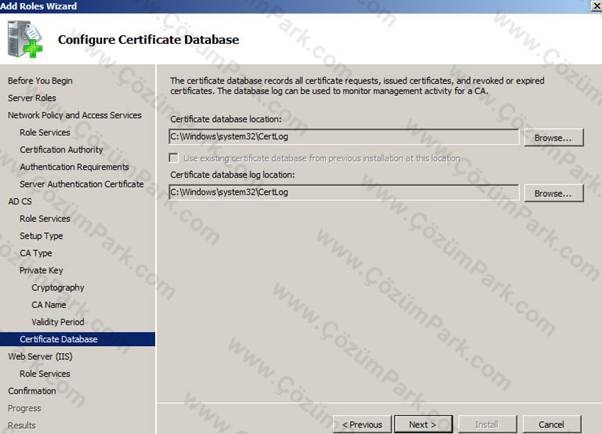

Configure Certificate Database ekranında sertifika sunucusunda oluşacak database dosyalarının konumunu belirterek Next ile devam ediyoruz.

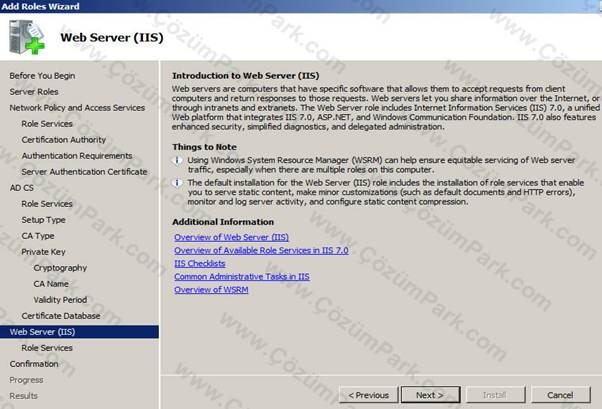

Web Server (IIS ) rolü hakkında bize bilgi veren ekran geliyor. Burada Next ile devam ediyoruz.

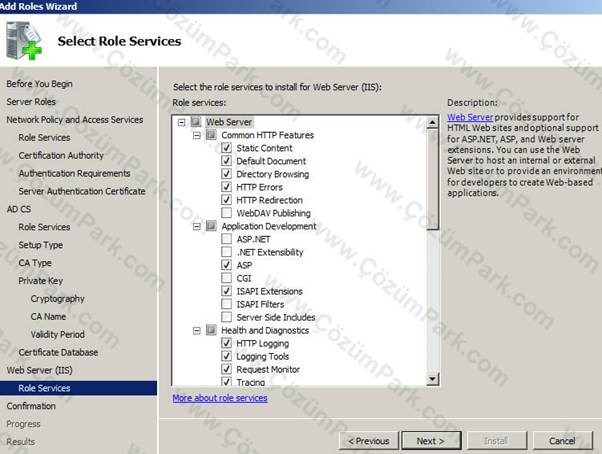

Burada herhangi bir değişiklik yapmadan Next ile devam ediyoruz.

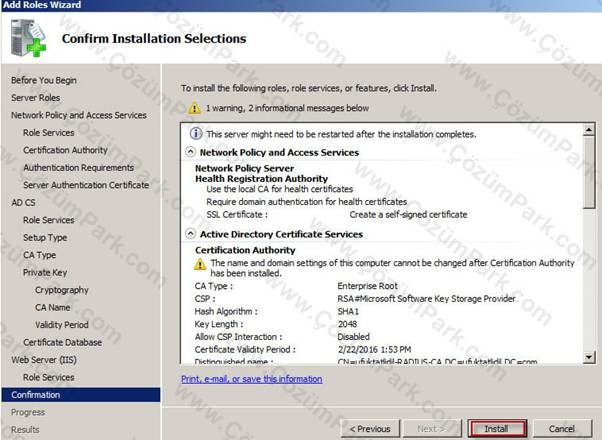

Install diyoruz.

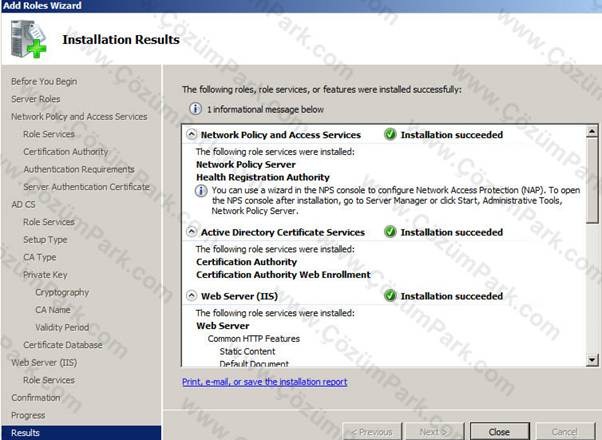

Bu işlemler ile Radius Server 802.1x yapılandırması için gerekli rolleri kurduk.

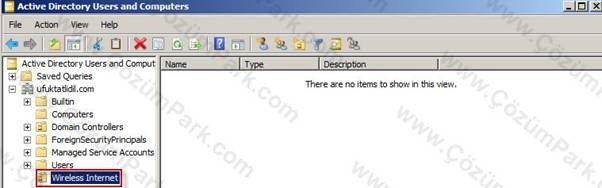

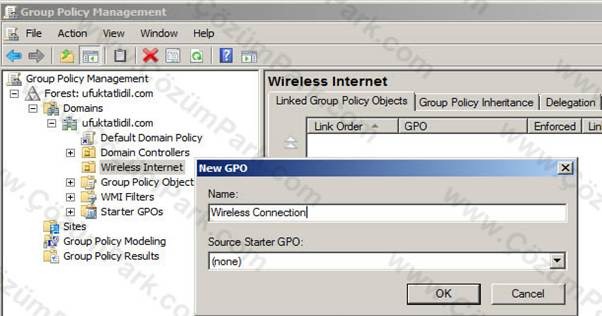

Şimdiki işlem ise Active Directory Users and Computers Managament Console üzeirnde Wireless Internet isminde yapısal birim (OU) oluşturulması.

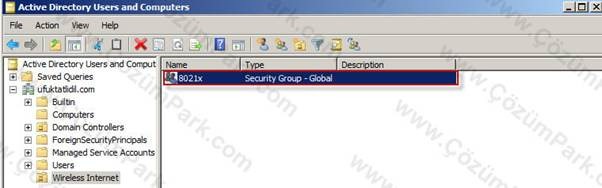

Oluşturduğumuz OU üzerinde hizmet vermek üzere 8021x adında bir grup oluşturuyoruz.

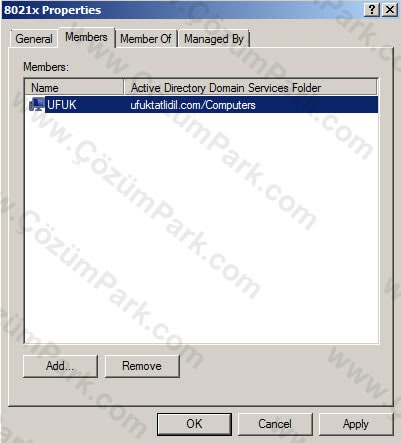

Oluşturduğumuz gruba ise 8021x yapılandırmasından yararlanmasını istediğimiz Computerları dahil ediyoruz.

Active Directory Users and Computers da yapılacak işlemleri tamamlandı.

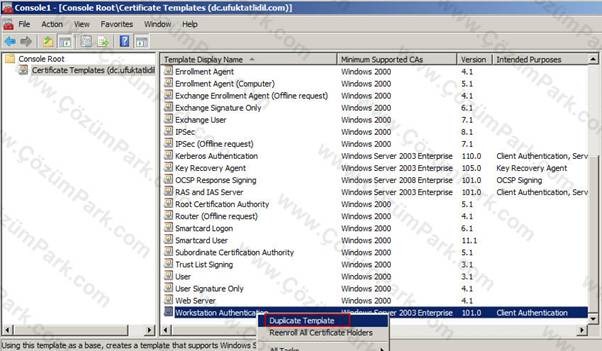

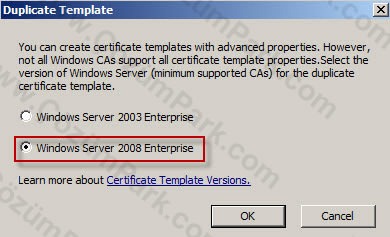

Şimdi ise Sertifika Yöneticisinde işlemler yapacağız. Start > Run > mmc yazıyoruz ve Enter a basıyoruz. Gelen konsol ekranında File > Add / Remove Snap-in bölümüne gelerek Certificate Template ekliyoruz. Gelen ekranda Workstation Authentication üzerinde sağ click > Duplicate Template seçerek bu sertifika seçeneğinin açılmasını sağlıyoruz. Bu işlem ile gelen ekranda sertifikanın Windows Server 2003 Enteprise ya da Windows Server 2008 Enterprise işletim sisteminde yayınlanmasını sağlayabiliriz.

Burada Windows Server 2008 Enterprise seçeneğini seçerek OK diyoruz.

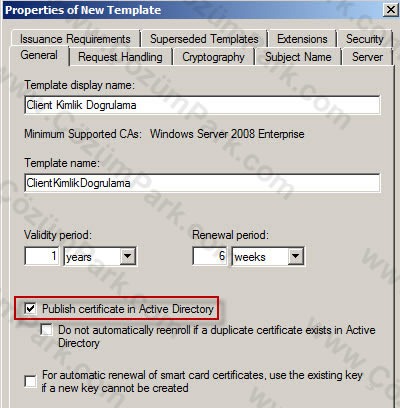

General sekmesinde farklı bir isim vererek ve Publish certificate in Active Directory seçeneğini işaretleyerek bir sonraki işlem yapacağımız Security sekmesine geçiyoruz.

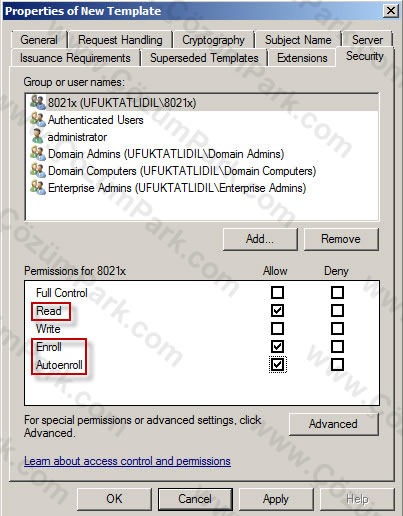

Active Directory Users and Computers da 8021x isminde bir kullanıcı grubu oluşturmuştuk. Şimdi kullanıcı grubunu bu sertifikanın Security sekmesine ekleyerek Read , Enroll , Autoenroll parametrelerine Allow seçeneklerini işaretleyerek OK diyoruz.

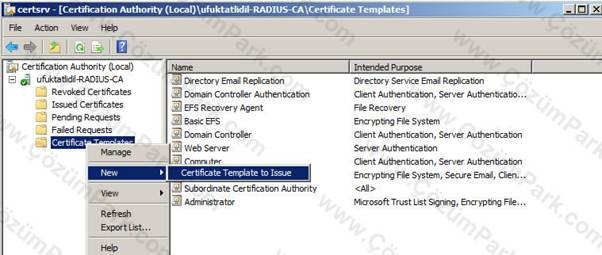

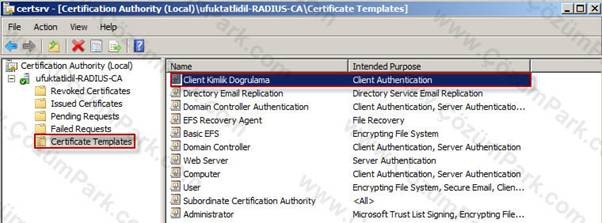

Yapılandırdığımız sertifika türünü istemcilere hizmet verebilmesi için Certificate Authority yönetim konsolunda Certificate Template üzerinde sağ click > New > Sertificate Template Issue seçerek bir sonraki adıma geçiyoruz.

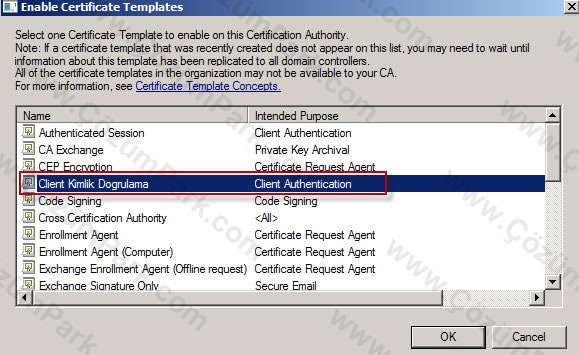

Enable Certificate Templates ekranında daha önce yayınlanmasını istediğimiz Client Kimlik Doğrulama ismindeki sertifikayı seçerek OK butonuna tıklıyoruz. Certificate Authority yönetim konsolunda bulunan Certificate Template kısmında bu sertifikanın yayınlıyoruz.

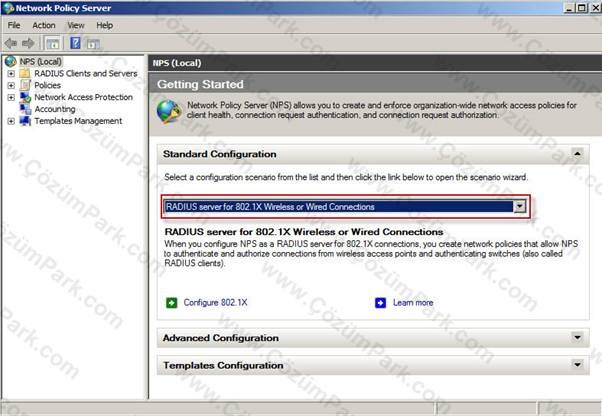

Certificate Authority ve Active Directory Users and Computers da gerekli ayarları bitirdik. Şimdi Network Policy Server da 8021x yapılandırması için gerekli ayarları tamamlayalım. Administrator Tools da yer alan Network Policy Server yönetim konsolunu açalım. Gelen ekranda NPS nin Active Directory e kaydını yapmak için, NPS üzerinde sağ click, gelen menüden Register Server in Active Directory seçerek çıkan mesajlara OK ile onaylıyoruz. Bu onay işleminden sonra ise ekranında ekranın altında bulunan Configure 802.1x butonuna yardımı ile yapılandırma işlemine başlayalım.

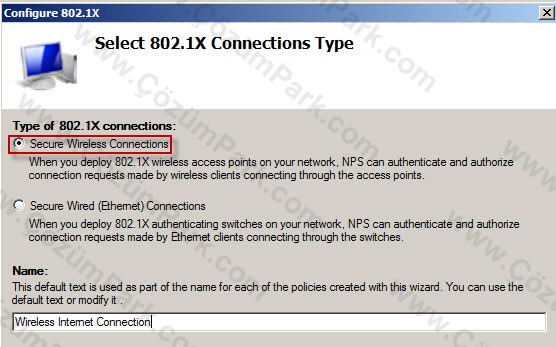

Configure 802.1X linkine tıkladıktan sonra, Select 802.1x Connections Type ekranında gelen seçeneklerden Secure Wireless Connections seçeneğini seçip Name bölümüne isim belirterek Next ile devam ediyoruz.

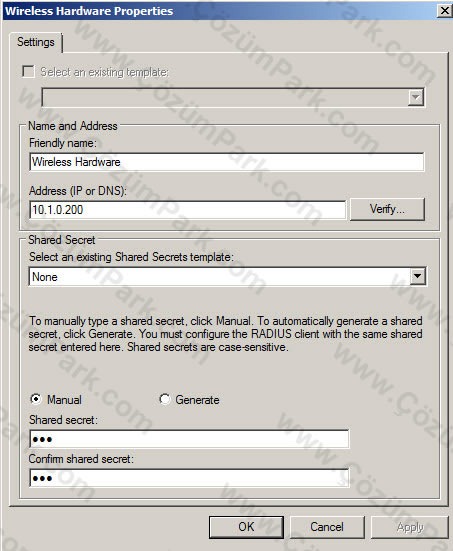

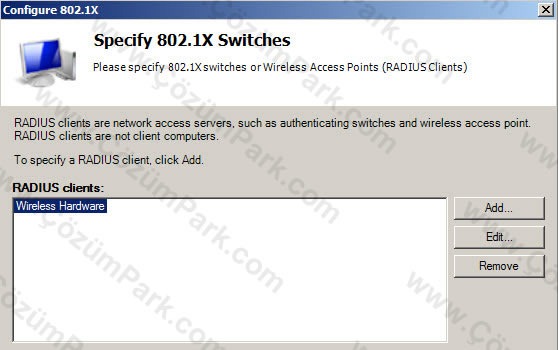

Bu işlem ile birlikte Radius Clientları tanımlayacağımız ekran geliyor. Burada Radius Clientları tanımlayarak işlemimize OK ile devam ediyoruz. Radius yapılandırması yaptığınız donanımın ip adresini buraya tanımlıyorsunuz (Access Point vb.). Bu işlem ile Radius Client ın tanımlandığını göreceksiniz.

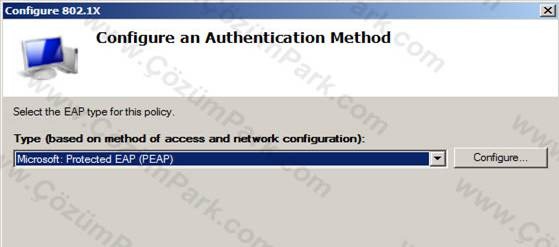

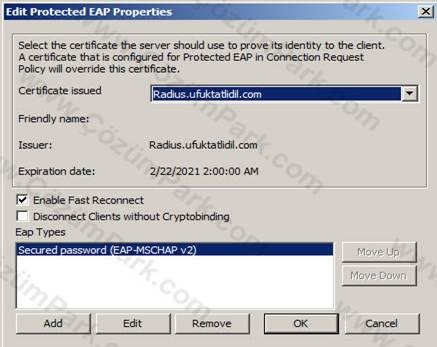

Specify 802.1x Switches ekranına geliyoruz. Configure an Authentication Method ekranında ise yapılacak bağlantı sırasında kullanılacak kimlik doğrulama yöntemini belirliyoruz (PEAP) ve Next ile devam ediyoruz.

Specify User Groups ekranında Active Directory Users and Computers da oluşturduğumuz 8021x grubunu ekleyerek Next ile devam ediyoruz.

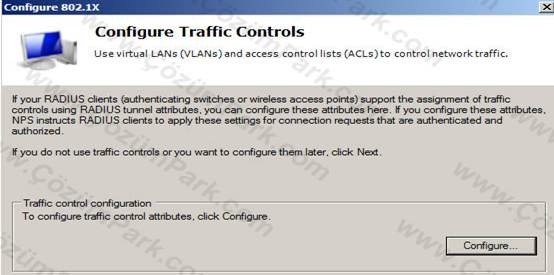

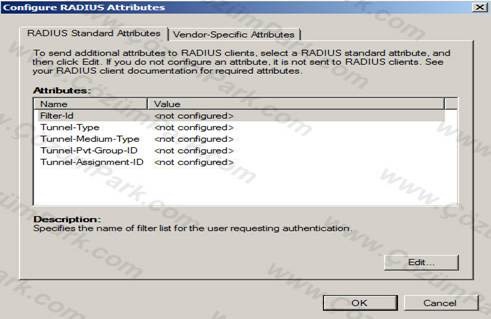

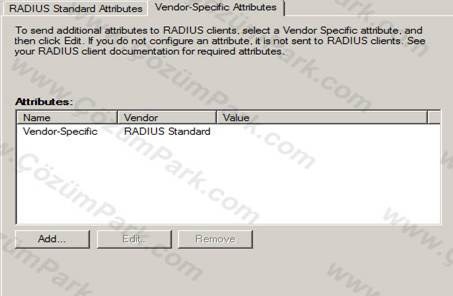

Configure Traffic Controls ekranında Configure butonu yardımı ile Radius Client ile ilgili ayarları yapabilme olanağına sahibiz.

Burada gerekli ayarları yaptıktan sonra Next diyoruz.

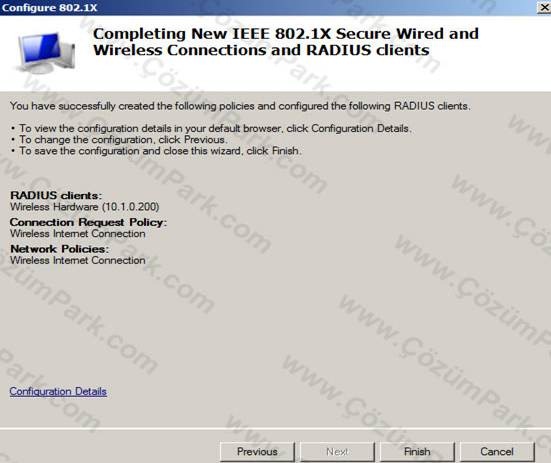

Yapılandırmadan sonra yaptığımız işlemlerin aktif hale gelmesi için Finish ile bitiriyoruz.

Certificate Authority , Active Directory Users and Computers ve Network Policy Services de yapılandırmamızı tamamladı. Son olarak kullanıcıların bilgisayarlarına kimlik doğrulama sertifikaların otomatik kaydedilmesi ve son kullanıcıların bilgisayarlarında kablosuz internet ayarlarında erişim ayarlarının otomatik olarak yapılması için Group Policy ayarlarını kullanacağız. Bu işlem için Administrator Tools da yer alan Group Policy Management konsolunu açıyoruz.

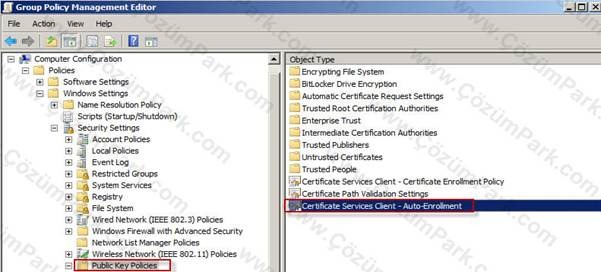

Computer Configration > Policies > Windows Settings > Security Settings > Public Key Policies tabına geliyoruz. Ekranın sağ tarafında yer alan Certificate Services Client Auto Enrollment seçeneğini çift tıklayarak parametrelerin görünmesini için gerekli adımları yapıyoruz.

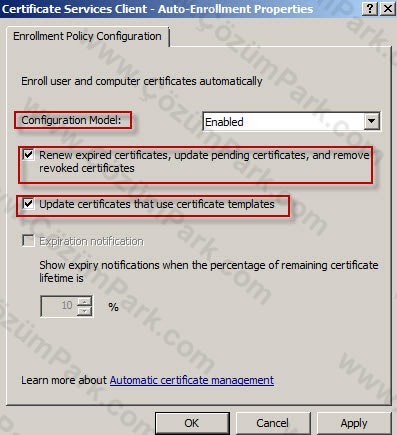

Enrollment Policy Configration ekranında yer alan parametreleri aşağıdaki gibi yapmanız gerekiyor. Bunlar;

- Configration Model : Enabled

- Renew Expired certificates, update pending certificates , and remove revoked certificates (aktif)

- Update certificate that use certificate templates (aktif)

Yapılan bu işlem kullanıcı bilgisayarları grup ilkesi güncellendikten sonra kimlik doğrulama sertifikasını otomatik olarak kaydetmesini sağlayacaktır.

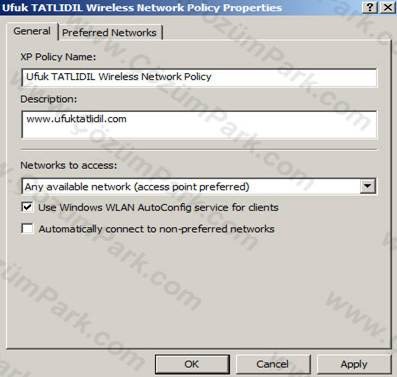

Bu işlemlerden sonra kullanıcı bilgisayarlarının kablosuz internet ayarlarını otomatik olarak 802.1x yapılandırılabilmesi için grup ilkesinden yararlanacağız. Bu işlem için Administrator Tools da Group Policy Management konsolunu açalım. Gelen ekranda Computer Configration > Policies > Windows Settings > Security Settings > Wireless Network tabı üzerinde sağ click menuden Create a New Windows Xp Policy veya Create a New Windows Xp Policy for Windows Vista and later Relasessi seçerek işlemimize devam edelim. Bu işlem ile yapılandıracağımız kablosuz erişim özellikleri karşımıza geliyor. General sekmesinde genel bilgileri tanımladıktan sonra Preferred Networks sekmesine geçelim.

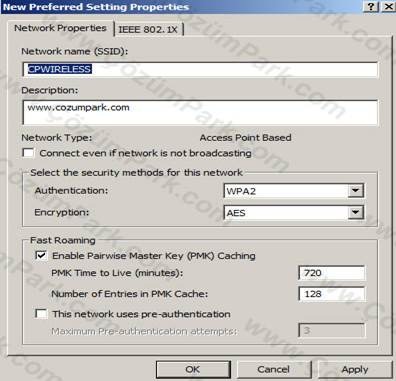

Preferred Networks tabında Add butonu sayesinde kablosuz internet erişiminde kullandığımız SSID yazıyoruz. Authentication parametresini WPA2 , Encryption parametresini ise AES yaparak işlemimizi tamamlıyoruz.

İşlemlerimiz tamamlandı. Kullanıcı bilgisayarlarında Gpupdate /force komutu ile aktif edelim. İşlem sonrasında kontrol etmeniz gereken yeri aşağıda belirttim.

Kullanıcı bilgisayarlarına sertifikanın yüklenip, yüklenmediğini kontrol etmek için sertifikalar bölümünün kontrol etmenizi öneririm.

Makalemizin sonuna geldik. Umarım faydalı olmuştur.